Побеждаем широковещательный флуд в корпоративной локальной вычислительной сети

Время на прочтение

3 мин

Количество просмотров 87K

Симптомы

Случилось у нас в организации, страшное дело – сеть работала, работала и вдруг, вроде без особых на то причин, стала работать нестабильно. Выглядело всё это очень странно (впервые столкнулся с проблемой сабжа) – некоторые компьютеры в сети (их небольшое количество) перестали получать IP-адреса (в логах пишут, что не получен ответ от DHCP), причем с утра одни, с обеда другие – пользователи звонят, волнуются, а мы ничего понять не можем.

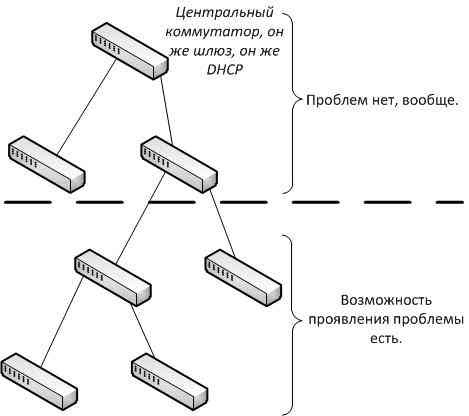

Если это аппаратный сбой, то должен он по всем канонам, в каком-то одном месте находится, или хотя бы более массово проявляться (как например, с кольцом в Ethernet), а тут какие-то редкие всплески (примерно 5 из 300), а в целом все работает. Более детальный анализ географии больных компьютеров, показал, что они находятся на коммутаторах 3 и более очереди, от шлюза (рисунок 1).

Рисунок 1. География проблемы.

Поиск и выявление

От гипотезы проблемы с железом, отказались не сразу – отключали нижестоящие коммутаторы, и вроде бы получали более-менее кратковременное улучшение, но проблема до конца не исчезала.

Естественно возникла версия, что это некий вирус на ПК – мешает им получать IP-адрес. Она была отвергнута после, того как адрес не получил сетевой принтер. Как оказалось зря (точнее почти зря).

Параллельно с этим пытались анализировать трафик, но из-за неопытности специалистов, анализировался только трафик DHCP.

Итак, первые несколько дней решения проблемы не принесли. Пришлось расширять поле зрение сниффера. И вот в этот момент причина проблемы была обнаружена – при анализе всего широковещательного трафика, обнаружилось, что более 80% запросов ищут, некий сервер – в смысле один и тот же.

Как. позже мы почерпнули из интернета, называется данная проблема широковещательный флуд.

Эх… если бы знать об этом раньше.

Выяснилось, что некая служба под названием «PcounterPrint», очень истерично пытается найти свой сервер, которого как это ни странно нет. Служба ведет аудит печати сотрудников корпорации, и известна в миру под названием FollowMe Printing. Как выяснилось позже – сервер данной службы был успешно выведен из эксплуатации, естественно без какого либо уведомления, вышестоящими корпоративными системными администраторами.

По сути ПК пользователей выступили в качестве ботов, для DDOS-атаки нашего сетевого оборудования.

Дело осталось за малыми задушить эту службу на ПК пользователей.

Массовое удаление

По хорошему, нужно было эту задачу отдать вышеописанным системным администраторам, но ведь и самим интересно и вот, после 25-минутных поисков в интернет рожден скрипт в power-shell:

Здесь код скрипта

main

function main

{

$computers = Get-Content C:ScriptsComputers.txt

$service = "PcounterPrint"

foreach ($computer in $computers)

{

(Write-Host "computer - $computer")

if (ping-host $computer)

{

$srv = (gwmi win32_service -computername $computer -filter "name='$service'")

if ($srv -ne $null)

{

$result = $srv.stopservice()

$result = $srv.ChangeStartMode("Disabled")

(Write-Host "Service is disabled")

}

else

{ (Write-Host "No service") }

}

else

{ (Write-Host "No host") }

}

}

function ping-host

{

param($computer)

$status = Get-WmiObject -Class Win32_PingStatus -Filter

"Address='$computer'"

if( $status.statuscode -eq 0) { return 1 }

else { return 0 }

}

Переменная $computers получает список компьютеров из файла, скрипт последовательно обходит все ПК из этого списка, и отключает на них злополучную службу.

Далее проверяем широковещательный трафик сниффером, если кто-то остался – корректируем список, и выполняем скрипт повторно, и так делаем несколько итераций, до полного удаления зловредного трафика.

Естественно, после этого сеть заработала стабильно.

Выводы

Как говорится в одном, известном, преферансистском анекдоте: так за это же нужно канделябром по голове…

В общем, административные выводы, я здесь писать не буду, хотя в основном напрашиваются именно они.

С технической точки, зрения, есть несколько мероприятий для профилактики, этой беды:

1. Сегментировать сеть на несколько виртуальных сетей

2. Уменьшить с помощью первого пункта глубину сети

3. Установить более умные коммутаторы

Хотя это конечно мероприятия эти спорны: а надо ли, ведь придется тратить время и деньги, тем более что персонал теперь знаком с данной ситуацией и в последующем, сможет быстро ее победить, хотя как знать…

- Вся активность

Помогите найти флудера

ARP Spoofing

Join the conversation

You can post now and register later.

If you have an account, sign in now to post with your account.

|

Проблема такая. FF FF FF FF FF FF 00 1D 60 22 09 17 08 00 45 00 00 D9 08 02 00 00 80 11 AF 6F C0 A8 00 53 C0 A8 00 FF 00 8A 00 8A 00 C5 A0 54 11 02 89 AE C0 A8 00 53 00 8A 00 AF 00 00 20 46 48 45 4A 45 4F 44 48 46 49 46 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 41 41 00 20 46 44 45 50 45 4D 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 43 41 42 4F 00 FF 53 4D 42 25 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 11 00 00 15 00 00 00 00 00 00 00 00 00 E8 03 00 00 00 00 00 00 00 00 15 00 56 00 03 00 01 00 01 00 02 00 26 00 5C 4D 41 49 4C 53 4C 4F 54 5C 42 52 4F 57 53 45 00 08 01 24 0F 01 10 6C 6C 19 00 00 00 00 00 57 49 4E 37 58 50 00 nbtns FF FF FF FF FF FF 00 1E 8C D5 A4 65 08 00 45 00 00 4E 3D C0 00 00 80 11 7A 5F C0 A8 00 30 C0 A8 00 FF 00 89 00 89 00 3A 55 E4 85 88 01 10 00 01 00 00 00 00 00 00 20 45 4E 46 43 45 4A 45 4E 43 4F 45 4E 45 42 45 4A 45 4D 43 4F 46 43 46 46 43 41 43 41 43 41 41 41 00 00 20 00 01 флудят не по своей вине. сеть тсрашно перегружается и ничего в сети не работает. вопрос. как обнаружить чмо , которое всё это затеяло (где то читал , что есть вид УДП атаки, когда посылается поддельное сообщение и жертва начинает флудить с по сети со всеми компами.) и вообще в чём может быть проблема. |

|

|

От таким вот незамысловатым образом работает сеть Microsoft. Ака протокол НетБИОС. |

|

|

И с чего Вы взяли, что это мультикаст? Почитайте, что такое мультикаст – хотя бы здесь http://ru.wikipedia.org/wiki/Multicast Я там ничего подобного не вижу. |

|

|

да извените я недописал. короче когда сеть виснет начинается флуд пакетами по адресу 192.168.0.255 и портам 138 и 137 {UDP:13, IPv4:12} вот чтото типа такого. {SMB:9, UDP:8, IPv4:7} MIHAINC 192.168.0.255 BROWSER BROWSER:Browser Election Request, ServerName = MIHAINC причём в пером случае, там где LIFJAL.CC, рандомно какието “сайты”, которых не сущетсвует с доменом СС и BIZ , или имена сетевых групп. меня интересует, что это за запросы такие. я так понял они относятся к службам нетбиоса. может это трекер-клиенты так себя ведут? Изменено: серый serg – 11.03.2010 20:15:58 |

|

|

capricorn Guest |

#5 Это нравится:0Да/0Нет 11.03.2010 20:15:27

на будущее: эта часть уже говорит о бродкасте…если что. http://support.microsoft.com/kb/330929 – скорее всего ваш случай. А вобще нужно топологию сети описывать при таких вопросах |

||

|

capricorn вы правы. я ещё не силён в этой области. мультикаст тоже проскакивает, но редко. вот что накопал. По сути это может сделать злоумышленик. а топология самая простая, тупо куча компов через свитчи:)))любители мы:( |

|

|

capricorn Guest |

#7 Это нравится:0Да/0Нет 11.03.2010 20:40:37

советую читать http://technet.microsoft.com и не ловить ведьм в темном лесу в котором вы еще блуждаете – надеюсь моя аналогия понятна Изменено: capricorn – 11.03.2010 20:43:21 |

||

|

чтение конечно полезная вещь:) |

|

|

ну есть нескоко вариантов воопшмс версии много (: Нострадамуса больше нету к сожалению лучше возьмите кувалду и начните ломать. Удачи. |

|

|

SOLDIER Guest |

#10 Это нравится:0Да/0Нет 12.03.2010 08:12:22

Слово “Election” перевести?

Ну и 100 компов в одном широковещательном домене колиззий (а протокол Виндовый, как я писал выше – именно широковещательный,да и ещё с различным бесовством типа выборов, перевыборов мастер-контроллера домена и т.д.). А если сеть плоская, да без AD, да с одной рабочей группой – то просто кранты и суши весла. Как вариант – Вам указали на использование управляемых свичей. Ещё вариант – разбиение сети на VLAN-ы, которые снизять нагрузку за счет сужения области распространения широковещания (бродкаста). Если сеть кладется, как Вы пишете – то она построена НЕПРАВИЛЬНО! Хватит ли у Вас денег и главное – знаний для переделки сети – понятия не имею. |

||||

|

если есть доступ ко всем компам – можно попробовать вырубить службу Computer browser (Обозреватель компьютеров) у меня одно время возникали зависания в сети из-за того, что с ростом сети сетевушка на сервере не справлялась с обработкой входящих пакетов.. в частности выставленное по-умолчанию количество буферов приема было недостаточное.. увеличил – проблемы сразу исчезли |

|

|

Спасибо всем за помощь. Сеть любительская, но я не ламер:) инеженр-системотехник, просто сетями серьёзно никогда не занимался, не было возможности ( . больше по микроконтролерам. Источники флуда – это практически все ламеры сети , штук 40. Их айпишники при зависании сети я вижу, нетмон с нет тулсом мне в помощь. Патчить вот этим http://support.microsoft.com/kb/330929 , я так понял? И самый то важный вопрос, никто не ответил. Есть ли возможность устраивать такие зависания злоумышленику с простого компа в сети???? а то как то зависания периодичные на сбои в сети это не похоже, так бы сломалось и сломалось. ЗЫ. посоветуйте конткретные тулсы для создания виртуалок в локалке. чтоб бесплатно:) Изменено: серый serg – 12.03.2010 13:45:43 |

|

|

SOLDIER Guest |

#13 Это нравится:0Да/0Нет 12.03.2010 14:00:15

Эх-хе-хе. Не могу не процитировать второй раз за день профессора Преображенского. |

||

|

серый serg Guest |

#14 Это нравится:0Да/0Нет 12.03.2010 14:01:36

я вот про это. |

||

|

Чтобы в Эзернет-пакете появился признак VID (номер вилана), коммутационное оборудование (свич) должно во-первых его понимать (протокол 802.1q), во-вторых уметь маркировать трафик признаком вилана (тэггирование). Причем тут бесплатность??? Ну спаяйте на коленке свич из микросхем – так и на микросхемы деньги надо тратить. |

|

|

серый serg Guest |

#16 Это нравится:0Да/0Нет 12.03.2010 20:51:58

ммм…. я думал это программно делается, как простые VPN |

||

|

^rage^ Guest |

#17 Это нравится:0Да/0Нет 19.03.2010 00:57:19 поставьте хоть самое дешевое управляемое оборудование. те же длинки. но чтобы умели storm control и vlan’ы. побить сеточку на вланы, будет счастье. можно ещё броакасты ненужные порезать. |

Сообщения без ответов | Активные темы

| Автор | Сообщение |

|---|---|

|

Заголовок сообщения: Выявление источника флуда при атаке на DES-3526

|

|

|

|

Имеется домашняя сеть со связкой DES-3526 (S/W: 5.01-B09) в центре и сегментами на DES-1024D на доступ юзеров. Можно ли определить источник флуда (МАК или хотя бы порт) проще, чем включая поочередное зеркалирование портов DES-3526 и пропуская трафик с них через сниффер? Тем более, что во время атаки управляемые коммутаторы перестают отвечать удаленно, и в крайнем случае необходимо подключаться к свичам через консоль. Логи коммутатора в этом плане абсолютно неинформативны: Код: 2008/09/13 15:26:06 SafeGuard Engine enters NORMAL mode или (после включения Traffic Control и Traffic Storm Control Trap: both) Код: 2008/09/14 12:08:11 Port 2 link up, 100Mbps FULL duplex Может есть какие-то рекомендации по поводу защиты сети от подобных проблемм средствами DES-3526 кроме Traffic control и SafeGuard? |

| Вернуться наверх |

|

|

KabaH |

Заголовок сообщения:

|

|

|

У вас что, юзера и упраляющий VLAN в куче ? |

| Вернуться наверх |

|

|

terrible |

Заголовок сообщения:

|

|

|

KabaH походу да |

| Вернуться наверх |

|

|

Dozz |

Заголовок сообщения:

|

|

|

terrible писал(а): KabaH походу да VLAN-ы не настраивали, поэтому пока все в куче. Поднятие VLAN-ов облегчит проблему в подобных ситуациях? флуд – в основном броадкаст. |

| Вернуться наверх |

|

|

KabaH |

Заголовок сообщения:

|

|

|

В управляющий VLAN лучше юзеров не садить, тогда бродкаст флуд от юзеров не будет попадать на процессор управляющий свичем и свич будет хоть както доступен удаленно. Кроме того этого также не следует делать исходя из соображений безопасности (продвинутые юзера могут отсниферить пароли и получить доступ к свичу). От бродкаст флуда на 100Мбитных портах должно помочь: config traffic control 1-3 broadcast enable action drop threshold N где N максимально допустимое число бродкастов в секунду. |

| Вернуться наверх |

|

|

Daniil-B |

Заголовок сообщения:

|

|

|

Цитата: config traffic control 1-3 broadcast enable action drop threshold N Верно. Код: create access_profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile_id 2 Если мучает виндовая самба, то пишем: Код: # ports destination 135 137 138 139 445 520 1900 161 Протокол явно не указан, так что резать будет и tcp и udp пакеты. Так же можно поднять port_security на клиентских портах, Код: enable loopdetect Да … и прошивку поменять …. ибо устарела безбожно … |

| Вернуться наверх |

|

|

Dozz |

Заголовок сообщения:

|

|

|

Спасибо большое за советы по защите локальной сети. Некоторые из них уже были использованы (к примеру тот же Traffic Control). Другие будем брать на вооружение (управляющий VLAN). Но основной вопрос остался неразрешен. Именно – можно ли с минимальными усилиями определить ИСТОЧНИК флуда, чтобы отключить его правилами ACL или хотя бы сократить диапазон поиска до одного сегмента (порта DES-3526). |

| Вернуться наверх |

|

|

secandr |

Заголовок сообщения:

|

|

|

кто вам мешает снимать статистику по порам на коммутаторах по snmp? Снимайте multicast, broadcast и unicast загрузку. По графикам будет чётко видно… _________________ |

| Вернуться наверх |

|

|

Bigarov Ruslan |

Заголовок сообщения:

|

|

|

2 Dozz > В DES-3526 есть много инструментов(функций) по защите сети от разного флуда, от части флуда можно сразу защититься используя: Management VLAN, Trusted Host, Traffic Control, IMPB и ACL, а остальное зависит от типа флудящего трафика. _________________ |

| Вернуться наверх |

|

|

4w |

Заголовок сообщения:

|

|

|

DES-3526

Происходит нечасто, 2-3 раза в месяц на 5000+ абонентов |

| Вернуться наверх |

|

|

NoFX |

Заголовок сообщения:

|

|

|

у вас случайно не включен flow_control на клиентских портах? |

| Вернуться наверх |

|

Кто сейчас на форуме |

|

Сейчас этот форум просматривают: нет зарегистрированных пользователей и гости: 19 |

| Вы не можете начинать темы Вы не можете отвечать на сообщения Вы не можете редактировать свои сообщения Вы не можете удалять свои сообщения Вы не можете добавлять вложения |

-

- Share

В общем ситуация такая с компов клиентов идут ARP запросы каждый новый запрос увеличивается на 1 адрес, к примеру первый запрос начинается с адреса клиента 192.168.0.2 второй на 192.168.0.3 и так дальше до бесконечности. При этом тупо виснун все точки доступа, микротик начинает жостко тупить, иногда так что даже на него зайти нельзя. Помагает только выключения питания на точках, микротик сам отходит через какое то время. Так вот проблема в чом у клиентов нету вирусов на компах с которых идут запросы!!! Сам все проверял тоже не верил что нету вирусов, но их нет dr.web каспер, avira, nod ничего не находят! Как быть как вывести эту заразу с сети? Может кто-то с таким уже сталкивался.

П.С.

Извеняюсь за ошибки, голова уже болит вторые сутки не сплю с этой сранью сражаюсь…..

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Ссылка на сообщение

Поделиться на других сайтах

- Автор

-

- Share

это уже сделано. вопрос в том что это такоэ и как у клиента лечить?

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Да ничего особого. Похоже на сканирование сети, возможно вирусня ищет живые компы в сети.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

сегментируй сеть отключи поочереди.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

чесно скажу почему ненавижу 2100. Такой же глюк был когда дава конфликт ип адресов на все адреса. И ето было 2100 г…о отклучили и сеть востановилась. С того времени есть кошка и вланы на портах.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Шторм-контроль на свичах должен помочь.

А ваще банальщина, антивирусы итд, смотри статистику портов юзеров, у кого бродкасты больше всего на порту

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Проверь два вариатна, сам сталкивался:

1. Всётаки это вирь, очень похоже на действия Conficker’a или KidoKiller’a – если не находят антивири (обновления свежие ?) тогда сносить винду и ставить всё начисто.

2. В сети появилась железяка со своим DHCP-сервером и судя по скрину адрес у неё 192.168.0.105

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

2. В сети появилась железяка со своим DHCP-сервером и судя по скрину адрес у неё 192.168.0.105

не обязательно

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

да вирусня это и летит от одного человека, которого я думаю вычеслить очень просто!

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

не обязательно

ну да, не обязательно, но проверить нужно в первую очередь именно там.

Ссылка на сообщение

Поделиться на других сайтах

- Автор

-

- Share

Я вычеслил всех у кого такая срань, отключаю сеть работает супер, но весь прикол в том что нету вируса. Клиенту говориш отключен по причине вирусной активности а он тебе матом через час что какого меня выключили у меня все гуд, сам проверял комп у клиента тоже ничего. Адрес 192.168.0.105 это адрес компа клиента.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

хих.. поставь каспера лицензию и увидишь! Могу помочь с ключиком если надо, пиши в личку! Он точно найдет если есть что-то…

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Вирус. Проверь Symantec-ом.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Вирусы.

Статик арп, сегментация, шторм контрол, административные меры (физичексое отключение до чистки), постоянная пропаганда установки и обновления антивирусных баз и системы, легальное по в клиента, порт секюрити, арп макс аджинг тайм 3600сек. Вот все это помогает в совокупности.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Был в сети прикол, кто то флудил, вычислили мак адрес смотри на свитче, а этот макадрес висит на 8-ми портах. Может он просто маскируется, подменяет свой айпи на чужой.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Проверяли антивирусом в системе которой работает пользователь или загружались с LiveCD?

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

В общем ситуация такая с компов клиентов идут ARP запросы каждый новый запрос увеличивается на 1 адрес

Так как я понятия не имею что такое ARP запросы ![]() то я бы начал с замены сетевой карты у абонента

то я бы начал с замены сетевой карты у абонента ![]()

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Симантек, а особенно кашперский – победа маркетинга над здравым смыслом.

Пользуйте нод или дрвеб. У них реализованы довольно приличные анализаторы кода. От явной новинки и они не спасут, а вот от перешифрованного старья – легко.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Симантек, а особенно кашперский – победа маркетинга над здравым смыслом.

Пользуйте нод или дрвеб. У них реализованы довольно приличные анализаторы кода. От явной новинки и они не спасут, а вот от перешифрованного старья – легко.

Посмеялся ![]() ))

))

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Симантек, а особенно кашперский – победа маркетинга над здравым смыслом.

Пользуйте нод или дрвеб. У них реализованы довольно приличные анализаторы кода. От явной новинки и они не спасут, а вот от перешифрованного старья – легко.

тут можно спорить до бесконечности. Это как спор глухого и немого ![]()

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

Посмеялся

))

Хорошо смеётся тот, кто смеётся обоснованно ![]()

ЗЫ Или мобилком занялся продажами симантека? ![]()

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

тут можно спорить до бесконечности. Это как спор глухого и немого

Я мог бы и обосновать и продемонстрировать. Но это разве-что лично за пивком.

А так – вопрос можно заминать, таки да.

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

я конечно хз, но у меня по сети проблем таких небыло, после того как всю сеть перевел на

исключительно статическую маршрутизацию + никакого форвардинга между клиентами…

все бс – микротик

и 2100 – живут и здравствуют в любое время года ![]()

до этого имели место режимы WDS, но после того как я перестал их сипользовать – проблем никагда небыло, разве что с радио помехами

Ссылка на сообщение

Поделиться на других сайтах

-

- Share

итак что же там было по результатам.

Еше один вариант. Нашли конечно за 30 мин.

Клиента дома небыло комп отключён. Впустила бабушка. Так как парнишка хороший друг. Отключяем его комп от сети всё ок. Включаю. пинги 1 мс….2. 100.1000 пробелы. Вытаскиваю всё ок.

Еше раз говорю комп был полностью отключён. В розетке но shutdown.

Проблема решилась сменой карточки.