Политикой информационной безопасности (ИБ) называется комплекс мер, правил и принципов, которыми в своей повседневной практике руководствуются сотрудники предприятия/организации в целях защиты информационных ресурсов.

За время, прошедшее с возникновения самого понятия ИБ, наработано немало подобных политик – в каждой компании руководство само решает, каким образом и какую именно информацию защищать (помимо тех случаев, на которые распространяются официальные требования законодательства Российской Федерации). Политики обычно формализуются: разрабатывается соответствующий регламент. Такой документ сотрудники предприятия обязаны соблюдать. Хотя не все из этих документов в итоге становятся эффективными. Ниже мы рассмотрим все составляющие политики информационной безопасности и определим основные аспекты, которые необходимы для ее эффективности.

Для чего нужна формализация защиты информации

Положения о политике информационной безопасности чаще всего в виде отдельного документа появляются во исполнение требования регулятора – организации, регламентирующей правила работы юридических лиц в той или иной отрасли. Если положения об информационной безопасности нет, то не исключены определенные репрессии в отношении нарушителя, которые могут вылиться даже в приостановку деятельности последнего.

Также политика безопасности является обязательной составляющей определенных стандартов (местных или международных). Необходимо соответствие конкретным требованиям, которые обычно выдвигают внешние аудиторы, изучающие деятельность организации. Отсутствие политики безопасности порождает отрицательные отклики, а подобные оценки негативно влияют на такие показатели, как рейтинг, уровень надежности, инвестиционная привлекательность и т. д.

Материалы об информационной безопасности появляются на свет, когда высший менеджмент сам приходит к пониманию необходимости структурированного подхода к теме защиты информации. Такие решения могут быть воплощены в жизнь после внедрения технических средств, когда появляется осознание того, что данными средствами надо управлять, они должны быть под постоянным контролем. Зачастую ИБ включает в себя и проблематику взаимоотношений с персоналом (сотрудник может рассматриваться не только как лицо, подлежащее защите, но и как объект, от которого информация должна быть защищена), иные аспекты и факторы, выходящие за рамки исключительно защиты компьютерной сети и предотвращения несанкционированного доступа к ней.

Наличие соответствующих положений говорит о состоятельности организации в вопросах информационной безопасности, ее зрелости. Четкая формулировка правил обеспечения информационной безопасности является свидетельством того, что в данном процессе достигнут существенный прогресс.

В DLP-системах политика безопасности – алгоритм проверки перехвата на соблюдение внутренних ИБ-правил. Для «СёрчИнформ КИБ» разработано 250+ готовых политик безопасности, которые предназначены компаниям из разных сфер.

Несостоявшиеся политики

Одно лишь наличие документа с названием «Положение об информационной безопасности» не является залогом информационной безопасности как таковой. Если он рассматривается лишь в контексте соответствия каким-то требованиям, но без применения на практике эффект будет нулевым.

Неэффективная политика безопасности, как показывает практика, встречается двух видов: грамотно сформулированная, но не реализуемая, и реализуемая, но внятно не сформулированная.

Первая, как правило, достаточно распространена в организациях, в которых ответственный за защиту информации просто скачивает аналогичные документы из Интернета, вносит минимальные правки и выносит общие правила на утверждение руководства. На первый взгляд, такой подход кажется прагматичным. Принципы безопасности в разных организациях, даже если направленность их деятельности разнится, зачастую похожи. Но проблемы с защитой информации могут возникнуть при переходе от общей концепции информационной безопасности к повседневной работе с такими документами, как процедуры, методики, стандарты и т. д. Так как политику безопасности изначально формулировали для другой структуры, возможны определенные сложности с адаптацией повседневных документов.

К неэффективной политике второго типа относится попытка решить задачу не принятием общих стратегических планов, а путем сиюминутных решений. Например, системный администратор, устав от того, что пользователи своими неосторожными манипуляциями нарушают работу сети, предпринимает следующие действия: берет лист бумаги и за десять минут набрасывает правила (что можно, а что нельзя, кому разрешен доступ к данным определенного свойства, а кому – нет) и озаглавливает это «Политикой». Если руководство такую «Политику» утверждает, то она впоследствии может годами служить основой деятельности структуры в сфере информационной безопасности, создавая ощутимые проблемы: например, с внедрением новых технологий не всегда поставишь и необходимое программное обеспечение. В итоге начинают допускаться исключения из правил (например, нужна какая-то программа, она дорогостоящая, и работник убеждает руководство использовать нелицензионную версию вопреки ранее установленным правилам безопасности), что сводит на нет всю защиту.

Разработка эффективной системы информационной безопасности

Для создания эффективной системы информационной безопасности должны быть разработаны:

- концепция информационной безопасности (определяет в целом политику, ее принципы и цели);

- стандарты (правила и принципы защиты информации по каждому конкретному направлению);

- процедура (описание конкретных действий для защиты информации при работе с ней: персональных данных, порядка доступа к информационным носителям, системам и ресурсам);

- инструкции (подробное описание того, что и как делать для организации информационной защиты и обеспечения имеющихся стандартов).

Все вышеприведенные документы должны быть взаимосвязаны и не противоречить друг другу.

Также для эффективной организации информационной защиты следует разработать аварийные планы. Они необходимы на случай восстановления информационных систем при возникновении форс-мажорных обстоятельств: аварий, катастроф и т. д.

Структура концепции защиты

Сразу заметим: концепция информационной защиты не тождественна стратегии. Первая статична, в то время как вторая – динамична.

Основными разделами концепции безопасности являются:

- определение ИБ;

- структура безопасности;

- описание механизма контроля над безопасностью;

- оценка риска;

- безопасность информации: принципы и стандарты;

- обязанности и ответственность каждого отдела, управления или департамента в осуществлении защиты информационных носителей и прочих данных;

- ссылки на иные нормативы о безопасности.

Помимо этого не лишним будет раздел, описывающий основные критерии эффективности в сфере защиты важной информации. Индикаторы эффективности защиты необходимы, прежде всего, топ-менеджменту. Они позволяют объективно оценить организацию безопасности, не углубляясь в технические нюансы. Ответственному за организацию безопасности также необходимо знать четкие критерии оценки эффективности ИБ, дабы понимать, каким образом руководство будет оценивать его работу.

Перечень основных требований к документации по безопасности

Политику безопасности надо формулировать с учетом двух основных аспектов:

- Целевая аудитория, на которую рассчитана вся информация по безопасности – руководители среднего звена и рядовые сотрудники не владеют специфической технической терминологией, но должны при ознакомлении с инструкциями понять и усвоить предоставляемую информацию.

- Инструкция должна быть лаконичной и при этом содержать всю необходимую информацию о проводимой политике. Объемный «фолиант» никто подробно изучать не будет, а тем более запоминать.

Из выше перечисленного вытекают и два требования к методическим материалам по безопасности:

- они должны быть составлены простым русским языком, без использования специальных технических терминов;

- текст по безопасности должен содержать цели, пути их достижения с указанием назначения меры ответственности за несоблюдение ИБ. Все! Никакой технической или иной специфической информации.

Организация и внедрение ИБ

После того, как документация по информационной безопасности готова, необходима плановая организация работы по ее внедрению в повседневную работу. Для этого необходимо:

- ознакомить коллектив с утвержденной политикой обработки информации;

- знакомить с данной политикой обработки информации всех новых работников (например, проводить информационные семинары или курсы, на которых предоставлять исчерпывающие разъяснения);

- тщательно изучить имеющиеся бизнес-процессы ради обнаружения и минимизации рисков;

- активно участвовать в продвижении новых бизнес-процессов, дабы не стать безнадежно отстающим в сфере ИБ;

- составить подробные методические и информационные материалы, инструкции, дополняющие политику обработки информации (например, правила предоставления доступа к работе в Интернете, порядок входа в помещения с ограниченным доступом, перечень информационных каналов, по которым можно передавать конфиденциальные данные, инструкция по работе с информсистемами и т. д.);

- раз в три месяца пересматривать и корректировать доступ к информации, порядок работы с ней, актуализировать принятую по ИБ документацию, постоянно мониторить и изучать существующие угрозы ИБ.

Развертывание DLP-системы в компании также требует бумажной подготовки. Чтобы ускорить процесс внедрения системы, компании, у которых нет выделенной ИБ-службы, могут воспользоваться аутсорсингом информационной безопасности.

Лица, пытающиеся получить несанкционированный доступ к информации

В заключение мы классифицируем тех, кто может или хочет получить несанкционированный доступ к информации.

Потенциальные внешние нарушители:

- Посетители офиса.

- Ранее уволенные сотрудники (особенно те, кто ушел со скандалом и знает, как получить доступ к информации).

- Хакеры.

- Сторонние структуры, в том числе конкуренты, а также криминальные группировки.

Потенциальные внутренние нарушители:

- Пользователи компьютерной техники из числа сотрудников.

- Программисты, системные администраторы.

- Технический персонал.

Для организации надежной защиты информации от каждой из перечисленных групп требуются свои правила. Если посетитель может просто забрать с собой какой-то листок с важными данными, то человек из техперсонала – создать незарегистрированную точку входа и выхода из ЛВС. Каждый из случаев – утечка информации. В первом случае достаточно выработать правила поведения персонала в офисе, во втором – прибегнуть к техническим средствам, повышающим информационную безопасность, таким как DLP-системы и SIEM-системы, предотвращающие утечки из компьютерных сетей.

При разработке ИБ надо учитывать специфику перечисленных групп и предусмотреть действенные меры предотвращения утечки информации для каждой из них.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Разработка

политики безопасности является ключевым

этапом построения защищенной

информационной системы или сети. Следует

отметить, что составление политики

безопасности является только началом

осуществления общей программы обеспечения

безопасности организации. Детальная

программа обеспечения безопасности

необходима для создания эффективной

системы безопасности организации на

основе разработанной политики

безопасности.

3.3.1 Основные этапы обеспечения безопасности

Основными

этапами программы обеспечения безопасности

являются следующие:

-

определение

ценности технологических и информационных

активов организации; -

оценка

рисков этих активов (сначала путем

идентификации тех угроз, для которых

каждый актив является целевым объектом,

а затем оценкой вероятности того,

что эти угрозы будут реализованы на

практике); -

установление

уровня безопасности, определяющего

защиту каждого актива, то есть мер

безопасности, которые можно считать

рентабельными для применения; -

формирование

на базе предыдущих этапов политики

безопасности организации; -

привлечение

необходимых финансовых ресурсов для

реализации политики безопасности,

приобретение и установка требуемых

средств безопасности; -

проведение

разъяснительных мероприятий и обучения

персонала для поддержки сотрудниками

и руководством требуемых мер безопасности; -

регулярный

контроль пошаговой реализации плана

безопасности с целью выявления текущих

проблем, учета изменения внешнего

окружения и внесение необходимых

изменений в состав персонала.

Опыт

показал, что в целом организации получают

существенную выгоду от реализации

хорошо разработанной методологии

решения указанных выше задач. К политикам

безопасности предъявляются следующие

основные требования:

-

политики

безопасности должны:

-

указывать

цели и причины, по которым нужна политика; -

описывать,

что именно охватывается этими политиками; -

определить

роли, обязанности и контакты; -

определить,

как будут обрабатываться нарушения

безопасности;

-

политики

безопасности должны быть:

-

реальными

и осуществимыми; -

краткими

и доступными для понимания; -

сбалансированными

по защите и производительности [22].

Первыми

шагами по разработке политики безопасности

являются следующие:

-

создание

команды по разработке политики; -

принятие

решения об области действия и целях

политики; -

принятие

решения об особенностях разрабатываемой

политики; -

определение

лица или органа для работы в качестве

официального интерпретатора политики.

Ко

всем разрабатываемым политикам

безопасности целесообразно применять

унифицированный процесс проектирования

с единообразными требованиями к

политикам.

Одним

из первых шагов является создание

команды по разработке политики

безопасности организации. Иногда

эту команду называют группой, комиссией

или комитетом. Команда создается

руководством организации, которое

должно осознавать важность информационной

безопасности и полностью реализовать

свою позитивную роль в успешной

разработке, принятии и внедрении этой

политики.

В

состав команды следует включать

квалифицированных специалистов, хорошо

разбирающихся в требованиях бизнеса,

информационных технологиях и безопасности,

юриста и члена руководства, который

сможет проводить в жизнь эту политику

безопасности. К работе этой команды

должны быть также привлечены администраторы

безопасности и системные администраторы,

представитель от сообщества пользователей.

Размер

команды по разработке политики зависит

от масштаба и области действия политики.

Крупномасштабные политики могут

потребовать команды из 5-10 человек, в то

время как для политик небольшого масштаба

достаточно только одного или двух

человек.

Как

только создана такая команда, ее первым

шагом является анализ

требований бизнеса. Члены

команды с различными позициями и точками

зрения должны проанализировать требования

бизнеса к использованию компьютерных

и сетевых сервисов. Когда мнения некоторых

членов этой команды не совпадают,

столкновения их интересов и пересечения

разных отраслей знания при обсуждении

требований бизнеса позволяют получить

более полную и объективную картину, чем

при обычном опросе людей, работающих

в области маркетинга, продаж или

разработки [22].

На

этом этапе анализируются и решаются

следующие вопросы. Какие компьютерные

и сетевые сервисы требуются для бизнеса

и как эти требования могут быть

удовлетворены при условии обеспечения

безопасности? Скольким сотрудникам

требуется доступ в Интернет, использование

электронной почты и доступ к

intranet-сервисам?

Зависят ли компьютерные и сетевые

сервисы от удаленного доступа к внутренней

сети? Имеются ли требования по доступу

к Web?

Требуются ли клиентам данные технической

поддержки через Интернет? При анализе

каждого сервиса следует обязательно

задаваться вопросом: «Имеется ли

требование бизнеса на этот сервис?» Это

самый важный вопрос.

После

анализа и систематизации требований

бизнеса команда по разработке политики

безопасности переходит к анализу и

оценке рисков. Использование информационных

систем и сетей связано с определенной

совокупностью рисков. Анализ рисков

является важнейшим этапом формирования

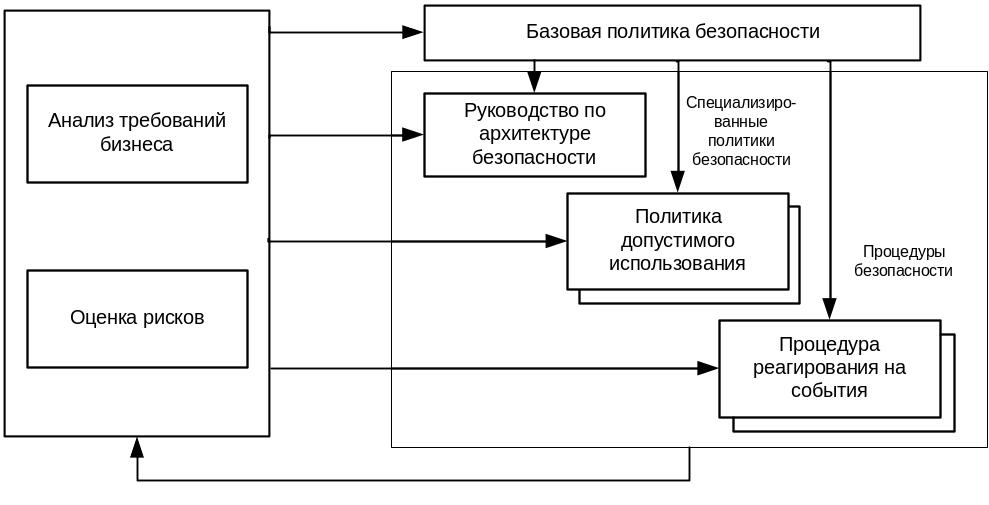

политики безопасности (рисунок 3.2).

Иногда этот этап называют также анализом

уязвимостей или оценкой угроз. Хотя эти

термины имеют несколько различающиеся

толкования, конечные результаты сходны.

|

|

|

Рисунок |

На

этапе анализа рисков осуществляются

следующие действия:

-

идентификация

и оценка стоимости технологических и

информационных активов; -

анализ

тех угроз, для которых данный актив

является целевым объектом; -

оценка

вероятности того, что угроза будет

реализована на практике; -

оценка

рисков этих активов [23].

Оценка

риска выявляет как наиболее ценные, так

и наиболее уязвимые активы, она позволяет

точно установить, на какие проблемы

нужно обратить особое внимание. Отчет

об оценке рисков является ценным

инструментом при формировании политики

сетевой безопасности.

После

оценки рисков активов можно переходить

к установлению

уровня безопасности, определяющего

защиту каждого актива, то есть мер

безопасности, которые

можно считать рентабельными для

применения.

В

принципе, стоимость

защиты конкретного актива не должна

превышать стоимости самого актива.

Необходимо

составить подробный перечень всех

активов, который включает такие

материальные объекты, как серверы и

рабочие станции, и такие нематериальные

объекты, как данные и программное

обеспечение. Должны быть идентифицированы

директории, которые содержат

конфиденциальные файлы или файлы

целевого назначения. После идентификации

этих активов должно быть проведено

определение стоимости замены каждого

актива с целью назначения приоритетов

в перечне активов.

Для

контроля эффективности деятельности

в области безопасности и для учета

изменений обстановки необходима

регулярная

переоценка рисков.

После

проведения описанной выше работы можно

переходить к непосредственному

составлению политики безопасности. В

политике безопасности организации

должны быть определены используемые

стандарты, правила и процессы безопасности.

Стандарты

указывают,

каким критериям должно следовать

управление безопасностью. Правила

подробно

описывают принципы и способы управления

безопасностью. Процессы

должны

осуществлять точную реализацию правил

в соответствии с принятыми стандартами.

Кроме

того, политика безопасности должна

определить значимые для безопасности

роли

и

указать ответственности

этих ролей. Роли

устанавливаются во время формулирования

процессов [22].

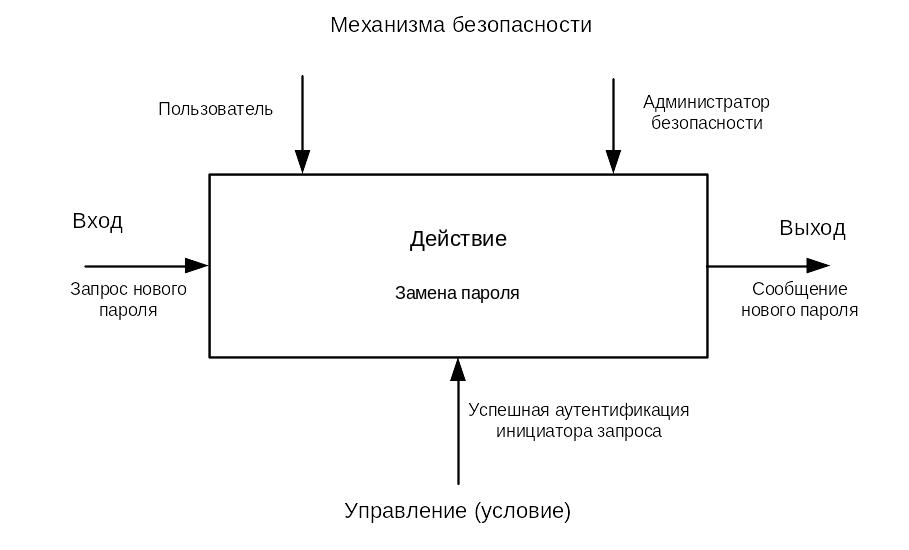

Обычно

процесс

состоит

из одного или более действий, где каждое

действие

включает

четыре компонента (рисунок 3.3):

-

Вход,

например

запрос пользователем нового пароля. -

Механизм,

реализующий

данное действие и указывающий средства

или роли, с помощью которых это действие

выполняется. Другими словами, механизм

определяет, какие роли вовлечены в это

конкретное действие. В нашем примере

такими ролями являются пользователь,

запрашивающий новый пароль, и администратор

безопасности. -

Управление,

описывающее

алгоритм или условия, которые управляют

этим действием. Например, стандарт

может задать следующее условие: при

запросе нового пароля инициатор запроса

должен успешно пройти аутентификацию. -

Выход,

который

является результатом этого действия.

В нашем примере таким выходом является

сообщение пользователю нового пароля.

Связывая

вместе все действия, входящие в процесс,

мы получаем точное представление

результирующего процесса и ролей,

необходимых для исполнения этого

процесса. В данном примере процесс

состоит из одного действия – обновления

пароля пользователя; роли идентифицируются

как Пользователь и Администратор

безопасности. Стандарты, правила и

процессы должны быть документированы

в рамках политики для целей аудита.

|

|

|

Рисунок |

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Пример разработки политики безопасности организации

- Что нужно для создания политики безопасности

- Компоненты архитектуры безопасности

- Примеры подходов:

- Пример подход предприятия IBM

- Пример стандарта безопасности для ОС семейства UNIX

- Пример подхода компании Sun Microsystems

- Пример подхода компании Cisco Systems

- Пример подхода компании Microsoft

- Положение о политике информационной безопасности предприятия

Что нужно для создания политики безопасности

Основной этап построения защищенной информационной системы, это этап разработки политики безопасности. Подробная политика нужна для создания эффективной системы безопасности предприятия.Далее показано основные шаги обеспечения безопасности:

- Уточнение важности информационных и технологических активов предприятия;

- определения уровня безопасности для каждого актива, а так же средства безопасности которые будут рентабельными для каждого актива

- Определение рисков на угрозы активам;

- Привлечение нужных денежных ресурсов для обеспечения политики безопасности, а так же приобретение и настройка нужных средств для безопасности;

- Строгий контроль поэтапной реализации плана безопасности, для выявление текущих прощетов а также учета изменения внешних факторов с дальнейшим изменением требуемых методов безопасности;

- Проведение объяснительных действий для персонала и остальным ответственным сотрудникам

Следующие требования к политикам безопасности составлены на ряде ошибок и проб большинства организаций:

Политики безопасности должны:

- указывать на причины и цели создания политики безопасности;

- осматривать, какие границы и ресурсы охватываются политикой безопасности;

- определить ответственных по политике безопасности;

- определить условие не выполнение и так званное наказание

- политики безопасности должны быть реальными и осуществимыми;

- политики безопасности должны быть доступными, краткими и однозначными для понимания;

- должна быть золотая середина между защитой и производительностью;

Основные шаги по разработке политики есть:

- создание адекватной команды для создание политики;

- решить вопросы об возникающих особенностях при разработки.

- решить вопросы об области действии и цели создании политики;

- решить вопросы по поводу ответственных за создания и выполнения данного документа;

Нужно проанализировать локальную сеть на локальные атаки. Сделав основные шаги нужно проанализировать есть ли выход локальной сети(seti_PDH или seti_dwdm) в интернет. Ведь при выходе сети в интернет возникает вопрос о проблемах защиты информации в сетях. Потом какие компьютеры и сетевые сервисы используются уже в сети. Определить количество сотрудников по ряду критерию. К примеру скольким нужен доступ в интернет, сколько пользуется электронной почтой и другими онлайн сервисами. Также определить есть ли удаленный доступ к внутренней сети. Самый главный вопрос, через который должны быть определенны все вопросы, это «Входит ли этот сервис с список требований для проведение бизнеса?»

После проведения анализа и систематизации информации, команде нужно перейти к анализу и оценки рисков.Анализ рисков — это самый важный этап формирования политики безопасности (рис.1).

Рисунок 1

На этом этапе реализуются следующие шаги:

- анализ угроз информационной безопасности которые непосредственно обозначены для объекта защиты;

- оценка и идентификация цены информационных и технологических активов;

- осмотр вероятности реализации угроз на практике;

- осмотр рисков на активы;

После осмотра рисков на активы нужно переходить к установке уровня безопасности который определяет защиты для каждого актива. Есть правило, что цена защиты актива не должна превышать цены самого актива

Рассмотрим создания одного из процессов безопасности. Процесс показано на рис.2.

- Вход, допустим это пользователь делает запрос на создания нового пароля;

- механизм, определяет какие роли участвуют в этом процессе.Пользователь запрашивает новый пароль у Администратора;

- Управление — описывает сам алгоритм который управляет процессом. При запросе нового пароля, пользователь должен пройти аутентификацию;

- Выход, это результат процесса. Получение пароля.

Рисунок 2

Компоненты архитектуры безопасности

Физическая безопасность, важный компонент так как заполнение физической области где находятся компоненты объекта защиты не однородно. Если в здании находятся не только сотрудники организации, но и другие люди нужно учитывать все моменты защиты. Реализация физической защиты приводится к определению компонентов компьютерной сети, которые должны быть защищены физически, так как они могут подвергаться угрозам таким как потеря конфиденциальности, доступности и целостности.

Нужно обозначить области с различным уровнем безопасности:

- открытые, область физической среды в которые могут заходит как сотрудники так и другие люди

- контролируемые, область физической среды которая должна быть закрыта при отсутствии контроль или присмотра

- особо контролируемые, это область где ограничен доступ даже сотрудникам с повышенными правами доступа

Логическая безопасность характеризует уровень защиты активов и ресурсов в сети. Включает в себя механизмы защиты в сети (идентификация, аутентификация, МЭ, управление доступом и тд). также должен быть обозначен метод обнаружения ошибок при передачи информации. Также нужно учитывать algoritm_pokryivayusccego_dereva.

Ресурсы делят на две категории, которые подвержены угрозам:

- Ресурсы ОС;

- Ресурсы пользователя.

- Возможно теоретически, ресурсы которые находятся за физическим доступом организации, к примеру спутниковые системы;

Определение полномочий администратору, должны быть четко обозначены и также все их действие должны логироватся и мониториться. Также есть администраторы которые следят за контролем удаленного доступа к ресурсам.

Функции:

- должны определить полномочия для каждой системы и платформы;

- проверять назначение прав авторизованным пользователям.

Управление тревожной сигнализацией важный компонент, так как для немедленного реагирования залог в предотвращении атаки. Пример процессов для обнаружения проблем и тревог:

- каждое нарушение безопасности должно давать сигнал события;

- Одно событие не есть поводом для утверждения, они должны накапливаться;

- должен быть порог, с которым сравнивают данные и дают вывод по конкретным действиям.

Пример подход предприятия IBM

Специалисты IBM считают, что корпоративная деятельность должна начинаться с создания политики безопасности. При этом при создании рекомендуется держатся международного стандарта ISO 17799:2005 и смотреть политику предприятия как неотъемлемый кусок процесса управления рисками (рис.3). Разработку политики безопасности относят к важным задачам предприятии.

Рисунок — 3

Специалисты IBM выделяют следующие этапы разработки политики безопасности:

- Анализ информационных предприятия, который могут нанести максимальный ущерб.

- Создание политики безопасности, которая внедряет методы защиты которые входят в рамки задач предприятия.

- Разработать планы действий при ЧС для уменьшения ущерба.

- Анализ остаточных информационных угроз. Анализ проводится на основе главных угроз.

Специалисты IBM рекомендуют реализовать следующие аспекты для эффективной безопасности предприятия:

- Осмотр ИТ-стратегии, определение требований к информационной безопасности и анализ текущих проблем безопасности.

- Осмотр бизнес-стратегии предприятия.

- Разработка политики безопасности, которая учитывает ИТ-стратегии и задачи развития предприятия.

Рекомендуемая структура руководящих документов для реализации информационной безопасности показана на рис.4.

Рисунок — 4

IBM под стандартами подразумевает документы, которые описывают порядок и структуру реализации политики безопасности в таких аспектах как авторизация, контроль доступа, аутентификация, идентификация и тд. Такие стандартны могут быть изменены относительно требований политики безопасности, так как на них влияют уже немножко другие угрозы, более специфические. IBM подразумевает создание стандартов для:

- анализа информационных угроз и методов их уменьшения

- создание норм и правил безопасности разных уровней предприятия

- уточнение методов защиты, которые будут реализованы на предприятии

- конкретное определение процедур безопасности

- анализ ожиданий относительно результатов от сотрудников и компании в целом

- реализация юридической поддержки

Стандарты создаются с помощью практик или/и процедур. В них детализируются сервисы, которые ставятся на ОС, а так же порядок создание других моментов. IBM предлагает особенности подхода к разработке документов безопасности (рис.5).

Рисунок — 5

Пример стандарта безопасности для ОС семейства UNIX

Область и цель действия — документ описывает требования по защите ПК, которые работают на ОС unix.

Аудитория — персонал служб информационной безопасности и информационных технологий.

Полномочия — Отдел предприятия по информационной безопасности наделяется всеми правами доступа к серверам информационной системы предприятия и несет за них ответственность. Департамент управления рисками утверждает все отклонения от требований стандарта.

Срок действия — с 1 января по 31 декабря … года.

Исключения — Любые отклонения от реализации стандарта должны быть подтверждены в отделе предприятия по информационной безопасности.

Поддержка — Любые вопросы которые связанны с стандартом, задавать в отдел информационной безопасности.

Пересмотр стандарта — пересматривается ежегодно.

Пример подхода компании Sun Microsystems

Специалисты Sun считают, что политика есть необходимой для эффективной организации режима информационной безопасности предприятия. Они же под политикой безопасности подразумевают стратегический документ, в котором описаны требования и ожидания руководства предприятии. Они рекомендуют создать подход сверху-вниз, сначала создать политику безопасности, а потом уже строить архитектуру информационной системы. К созданию политики безопасности они рекомендуют завлечь таких сотрудников подразделений как:

- управление бизнесом

- отдел защиты информации

- техническое управление

- департамент управления рисками

- отдел системного/сетевого администрирования

- юридический отдел

- департамент системных операций

- отдел кадров

- служба внутреннего качества и аудита

Основной назначение политики безопасности — информирование руководство и сотрудников компании от текущих требованиях о защите данных в информационной системе.

Идея политики безопасности к основным идеям относят:

- назначения ценности информационных активов

- управление остаточными рисками; R = H × P, где Н — оценка ущерба, Р — вероятность угрозы

- управление информационной безопасностью

- обоснованное доверие

Принцип безопасности — это первый шаг при создании политики, к ним относят:

- Ознакомления — участники информационной системы обязаны быть ознакомлены о требованиях политики безопасности и о ответственности.

- Ответственность — ложится на каждого пользователя за все его действия в информационной сети.

- Этика — деятельность сотрудников компании должна быть в соответствии со стандартами этики.

- Комплексность — должны учитываться все направления безопасности.

- Экономическая оправданность — все действия развитии предприятия должны быть экономически оправданными.

- Интеграция — все направления политики, процедур или стандартов должны быть интегрированы и скоординированы между собой.

- Своевременность — все противодействия угрозам должны быть своевременны.

- Демократичность — все действия по защите активов на предприятии должны быть в нормах демократии.

- Аккредитация и сертификация — компания и все ее действия должны быть сертифицированы

- Разделение привилегий — все права сотрудников должны быть разделены относительно их допуска к ресурсам.

Пример подхода компании Cisco Systems

Специалисты Cisco считают, что отсутствие сетевой политики безопасности приводит к серьезным инцидентам в сфере безопасности. Определение уровней угроз и типов доступа, которые нужны для каждой сети разрешает создать матрицу безопасности (табл.1). Такая матрица есть отправной точной в создании политики безопасности.

Таблица 1.

| Система | Описание | Уровень риска | Типы пользователей |

|---|---|---|---|

| АТМ-коммутаторы | Основные сетевые устройства | Высокий | Сетевые администраторы |

| Сетевые маршрутизаторы | Сетевые устройства распределения | Высокий | Сетевые администраторы |

| Коммутаторы доступа | Сетевые устройства доступа | Средний | Сетевые администраторы |

| ISDN/dial up -серверы | Сетевые устройства доступа | Средний | Сетевые и системные администраторы |

| Межсетевые экраны | Сетевые устройства доступа | Высокий | Администратор безопасности |

| Серверы DNS и ВРСЗ | Сетевые приложения | Средний | Сетевые и системные администраторы |

| Внешние почтовые серверы | Сетевые приложения | Низкий | Администраторы и пользователи |

| Внутренние почтовые серверы | Сетевые приложения | Средний | Администраторы и пользователи |

| Серверы баз данных Oracle | Сетевые приложения | Средний или высокий | Администраторы баз данных и пользователи |

Под предупреждением нарушений специалисты Cisco считают подтверждение модификаций в системах безопасности. К таким изменениям можно отнести:

- списки контроля доступа

- конфигурация межсетевых экранов

- версия ПЗ

- конфигурация SNMP

Также согласно RFC 2196 должна быть обработка инцидента. Обработка инцидента — алгоритм реагирования на разные ситуации. Шаги по обработке:

- определения приоритета и типа атаки

- анализ времени начала/конца атаки

- анализ источника атаки

- анализ затронутых устройств атакой

- запись в журнал

- действия по остановки или уменьшения последствий атаки

- изолирования пострадавших участков системы

- уведомление соответствующих лиц

- защита доказательств атаки

- восстановление работоспособности изолированных участков

Пример подхода компании Microsoft

В сеть предприятия каждый день приходит близко 8 млн. почтовых сообщений, и 6.5 млн сообщений циркулируют внутри компании. Microsoft создала стратегию безопасности, которая состоит из:

- миссия корпоративной безопасности

- принципы операционной безопасности

- модель принятия решений, которая основана на осмотре рисков

- тактическое определение приоритета работы по уменьшению рисков

Подход компании Symantec

Политика определяет, почему предприятие защищает свои данные и активы. Стандарты — что предприятие будет делать для защиты и управления безопасностью информации. Процедуры описывают, как именно предприятие будет выполнять то, что описано в документах выше стоящих. Компания Symantec описывает следующие этапы разработки политики безопасности.

- Анализ и оценка информационных активов— что нужно защищать и с какими целями и задачами.

- Анализ угроз безопасности — выявление источников потенциальных проблем. Анализ возможных ущербом относительно угроз.

- Анализ информационных рисков — самый сложный этап, так как нужно определить вероятности угроз и сопутствующий ущерб.

- Определение ответственности — выбор людей или команду которая должна заниматься такими вопросами на предприятии.

- Создание комплексного документа — создание политики на основе дополнительных документов то ли законодательных то ли внутри корпоративных.

- Реализация — Политика должна четко описывать механизмы реализации защитных действий.

- Управление программой безопасности — область применения.

Что во внимании ? Для эффективной работы политики нужно что бы:

- учитывались цели бизнеса

- была реальной

- держала баланс между безопасностью и производительностью

- все сотрудники могли ознакомится с содержимым политики

- не противоречила другим документам компании и требованием законодательства

- определяла четко ответственность сотрудников

- была обновляемой

В статье специалисты аналитического центра Falcongaze SecureTower перечисляют требования, предъявляемые к политике информационной безопасности, описывают этапы создания и актуализации, а также принципы реализации этого документа. Материал будет особенно полезен специалистам, перед которыми поставлена задача создать политику информационной безопасности организации, отдела, процесса или области работы компании, которая учитывает все необходимые правила.

Основные требования к политике информационной безопасности

В системе менеджмента информационной безопасности (СМИБ) термин «политика» означает официальные намерения и направления деятельности организации (см. ГОСТ Р ИСО/МЭК 27000-2021). Они должны быть установлены высшим руководством в виде, например, политики информационной безопасности.

Согласно ГОСТ Р ИСО/МЭК 27001-2021 политика ИБ как документ должна:

- соответствовать целям деятельности компании;

- содержать цели ИБ, подход к их достижению (или обеспечивать основу для их установления);

- содержать обязательство соответствовать требованиям, которые относятся к информационной безопасности;

- содержать обязательство постоянно улучшать СМИБ.

С позиции защиты информации под политикой безопасности информации организации подразумевается совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности (см. ГОСТ Р 50922-2006).

Отметим, что документ не обязательно должен иметь название «политика информационной безопасности». В зависимости от принятой в компании системы наименований видов документов аналогами «политики» может быть «концепция», «регламент», «стандарт», «инструкция» или «правила» информационной безопасности.

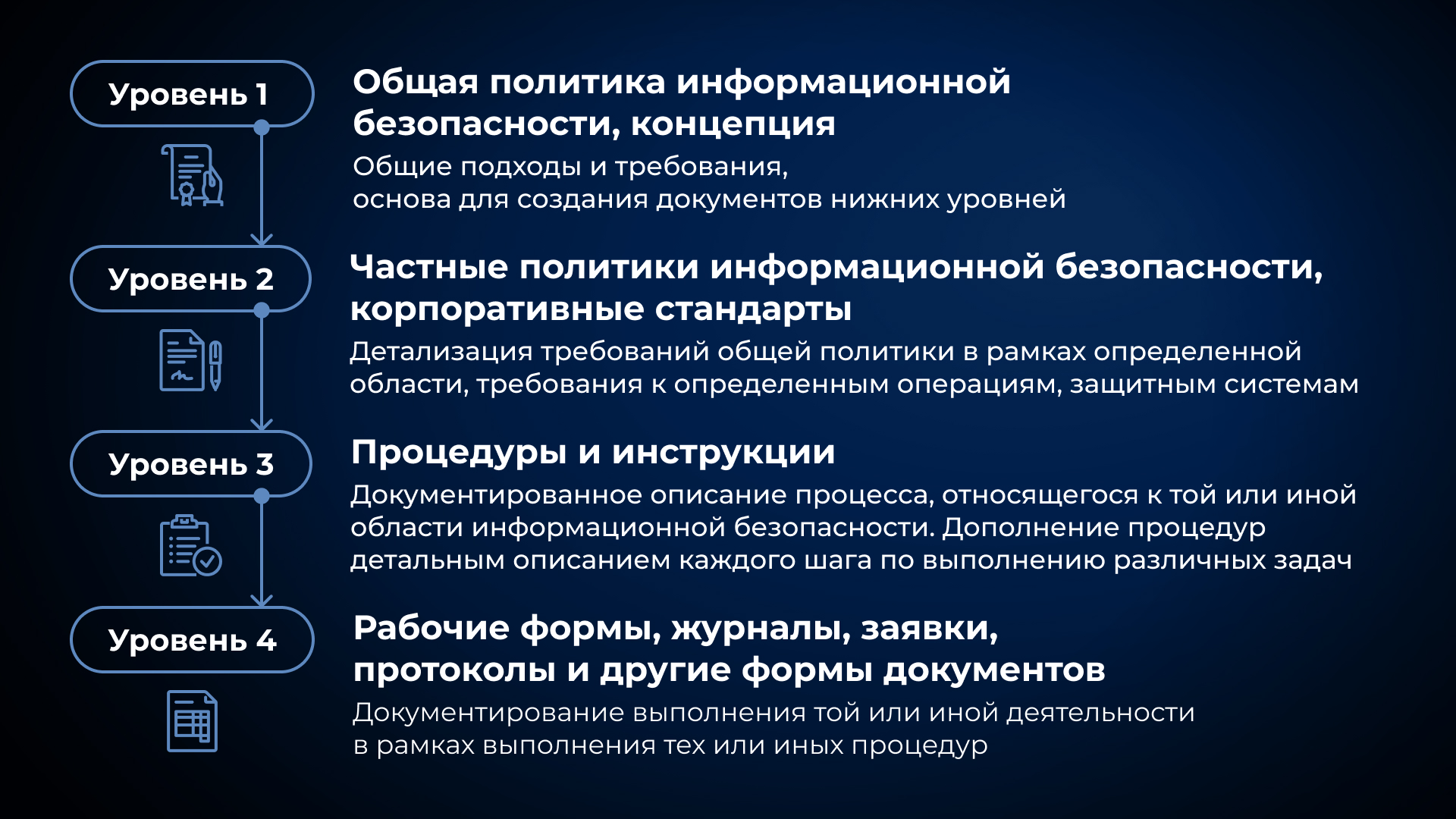

Политики информационной безопасности высокого и низкого уровня

В ГОСТ Р ИСО/МЭК 27002-2021 изложен двухуровневый подход создания политик ИБ компании. Описано, что в организации могут существовать одна политика ИБ высокого уровня и несколько политик ИБ низкого уровня. Они могут быть оформлены как один документ либо как отдельные, но связанные документы. В учебной литературе можно встретить теоретические подходы к разработке политик информационной безопасности и документов, связанных с ними, на более чем двух уровнях (Схема 1).

Схема 1

Уровни документов, связанных с политикой информационной безопасности

Уточним, что подход создания нескольких отдельных документов с практической точки зрения не будет удобен, например, для МСП. Однако в крупных и особо крупных организациях или холдингах, где процессы, области или направления обеспечения ИБ детально регламентированы и включают большое количество лиц, отвечающих за реализацию мер обеспечения информационной безопасности и сотрудников, решающих соответствующие задачи, существование нескольких отдельных политик информационной безопасности – распространённая практика.

Рассмотрим двухуровневый подход к созданию политик информационной безопасности.

В политике ИБ высокого уровня должен быть изложен подход к формированию и достижению целей информационной безопасности. Утверждать такой документ должно непосредственно руководство компании. Требования, содержащиеся политике ИБ высокого уровня, должны учитывать:

- бизнес-стратегию организации;

- нормативные акты и требования регуляторов;

- текущую и прогнозируемую среду угроз информационной безопасности.

Обязательные положения, которые должны содержаться в политике ИБ высокого уровня, должны включать:

- определение информационной безопасности;

- цели и принципы, которыми необходимо руководствоваться в рамках деятельности, связанной с информационной безопасностью;

- определение ролей по менеджменту информационной безопасности;

- распределение общих и конкретных обязанностей;

- процессы обработки отклонений и исключений;

- лиц, несущих ответственность за неисполнение политик информационной безопасности.

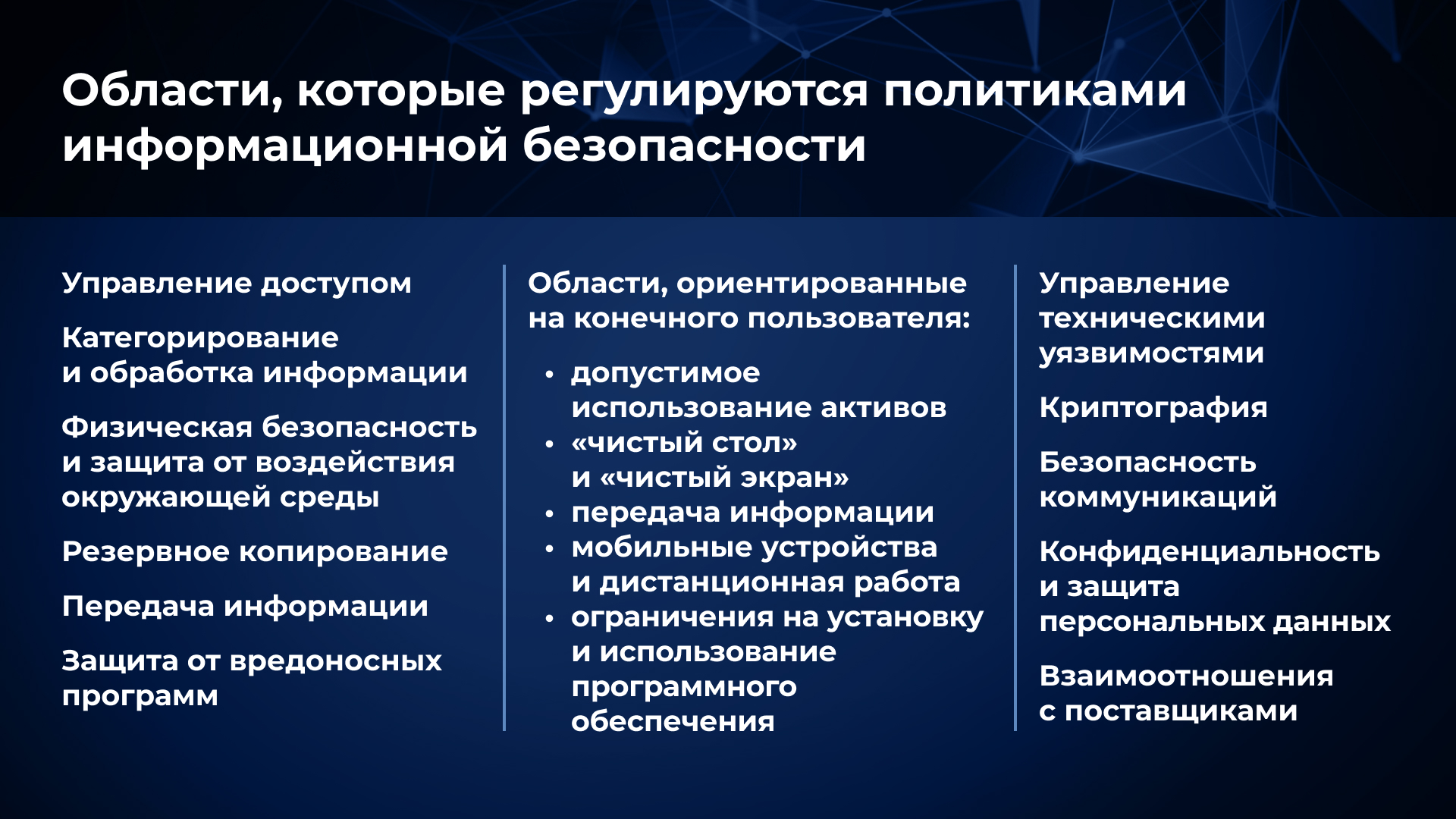

Назначение политик ИБ низкого уровня – поддержка политики ИБ высокого уровня. Они могут относиться к определённым областям или направлениям в обеспечении информационной безопасности (Схема 2), которые требуют внедрения мер обеспечения информационной безопасности.

Схема 2

Области, которые регулируются политиками информационной безопасности

Что нужно знать, чтобы создать политику информационной безопасности

Эффективная политика ИБ, которая будет работать как одна из мер обеспечения информационной безопасности, основывается на следующих сведениях:

- перечень информации, которая подлежит защите в компании;

- сведения об организации хранения такой информации, схема субъектов и объектов доступа к ним;

- существующие уязвимости;

- угрозы безопасности информации (приоритизированные в результате анализа рисков);

- модели нарушителей безопасности информации;

- меры обеспечения информационной безопасности, применяемые в организации;

- имеющиеся информационные и технические ресурсы, а также внедрённые программные средства защиты информации и информационной системы;

- сведения о системе контроля и оценки информационной безопасности в компании.

Алгоритм создания политики информационной безопасности

Алгоритм создания политики информационной безопасности состоит из трёх этапов:

Этап 1. Составить текст проекта политики ИБ. К этой работе следует привлечь ответственных лиц, в некоторых случаях для такой работы утверждают специальную комиссию. Точное поручение с конкретной задачей (например, с областью, которая должна регулироваться политикой ИБ) часто излагается в распорядительных документах (приказах, распоряжениях). Текст проекта политики информационной безопасности должен быть изложен в актуальной, доступной и понятной для предполагаемого читателя форме.

Этап 2. Согласовать финальный вариант политики ИБ с руководителями, утвердить его у высшего руководства организации. Опубликовать итоговый файл в виде документа, который должен быть доступен работникам организации и всем заинтересованным сторонам (если они есть).

Этап 3. Довести до сведения всех работников организации и соответствующих внешних сторон утверждённый документ «Политика информационной безопасности» (для этого следует инициировать процедуру ознакомления) и ввести его в действие.

Алгоритм актуализации политики информационной безопасности

В компании должна существовать практика актуализации политики информационной безопасности. Причины этого действия могут быть:

- плановыми. Политику ИБ, как и любой другой руководящий документ, следует проверять на необходимость внесения изменений спустя определённые интервалы времени, установленные в компании.

- внеплановыми. Такая актуализация может понадобиться, если произошли существенные внутренние изменения или внешние изменения, влияющие на среду организации, а, следовательно, и на корректность текста политики ИБ. Например, внеплановые изменения понадобятся, если в компании изменились рабочие процессы или используемые информационные и программно-технические ресурсы, произошёл пересмотр угроз информационной безопасности или переоценка рисков, вступили в силу новые законодательные требования, которые касаются информационной безопасности в организации и т.д.

Алгоритм пересмотра и актуализации политики информационной безопасности состоит из трёх этапов:

Этап 1. Пересмотреть текст действующей политики ИБ в установленный срок (для запуска процесса рекомендуется издать распорядительный документ). Делать это должен либо прежний разработчик политики ИБ, либо другое лицо, назначенное ответственным за её актуализацию. Работа, проведённая на этом этапе, может быть включена в документ, который имеет вид отчёта или заключения. В него следует включить конкретные предложения всех необходимых изменений.

Этап 2. Систематизировать и приоритизировать все предложенные изменения. Заниматься этим может как сотрудник, упомянутый в Этапе 1, так и специалисты, ответственные за процессы или области, к которым относятся изменения.

Этап 3. Согласовать все необходимые правки, внести изменения в уже существующий документ, а затем утвердить новую политику информационной безопасности, отменив действие прежнего документа.

Принципы реализации политики информационной безопасности

При создании политики информационной безопасности следует учитывать пять главных принципов, соблюдение которых позволит сформировать документ, который будет выполнять функцию реальной и работающей меры обеспечения информационной безопасности. Перечислим их.

Принцип 1. Исключение неоднозначности установленных правил, норм, положений. Разработчики не всегда компетентны сразу во всех областях политики информационной безопасности. Поэтому важно не нарушать этапы создания документа: например, не сокращать время, необходимое для согласования разделов, не исключать из этого процесса лиц, ответственных за процессы в какой-либо области, которая регулируется политикой ИБ.

Принцип 2. Осведомлённость о самых слабых местах в системе защиты информации. По опыту, в большинстве случаев проблемы с обеспечением информационной безопасности связаны с тем, как сотрудники компании взаимодействуют с информационными активами. По этой причине важно уделять достаточное внимание регламентации таких действий и порядку их контроля.

Принцип 3. Исключение небезопасного состояния. Не имеет значения, сколько требований, программных средств защиты и мер обеспечения информационной безопасности внедрено в систему информационной безопасности компании. Главное, чтобы усилия и средства (человеческие, финансовые), которые затрачиваются на обеспечение информационной безопасности, были достаточными. В таком случае они будут способны защитить организацию от установленных рисков в любых, даже нештатных ситуациях. Например, если деятельность организации связана с персональными данными и главной угрозой её информационной безопасности является утечка данных, в первую очередь следует обратить внимание на такой класс программных продуктов, как DLP-системы. Изучить функционал DLP-системы Falcongaze SecureTower можно бесплатно, а после 30 дней тестового использования информация, собранная за это время, поможет сформировать точное представление о слабых местах в системе, регламентировать действия, связанные с ними, в политике информационной безопасности, и устранить самые приоритетные угрозы.

Принцип 4. Минимизация привилегий. В политике информационной безопасности для каждой роли сотрудника должен быть установлен определённый уровень доступа к тем объектам информации, с которыми ему требуется взаимодействовать в рамках своих должностных обязанностей. Управление такими параметрами должно быть строго регламентировано, также обязательно проводить периодический контроль их соблюдения.

Принцип 5. Распределение ответственности. В политике информационной безопасности не должны быть установлены требования, в соответствии с которыми ответственность, например, за контроль исполнения процесса возложена лишь на одного человека.

Разработка политики информационной безопасности

Цель работы

Изучить структуру типовой политики информационной безопасности и научиться составлять частную политику информационной безопасности.

Теоретическая часть

В современной практике термин «политика безопасности» может

употребляться как в широком, так и в узком смысле слова. В широком

смысле политика безопасности определяется как система

документированных управленческих решений по обеспечению безопасности

организации. В узком смысле под политикой безопасности обычно понимают

локальный нормативный документ, определяющий требования безопасности,

систему мер, либо порядок действий, а также ответственность сотрудников

организации и механизмы контроля для определенной области обеспечения

безопасности.

Примерами таких документов могут служить:

- Правила работы пользователей в корпоративной сети;

- Правила работы пользователей в корпоративной сети;

- Политика обеспечения безопасности при взаимодействии с сетью Интернет;

- Антивирусная политика, инструкция по защите от компьютерных вирусов;

- Политика выбора и использования паролей;

- Правила предоставления доступа к ресурсам корпоративной сети;

- Политика установки обновлений программного обеспечения;

- Политика и регламент резервного копирования и восстановления данных;

- Соглашение о соблюдении режима информационной безопасности, заключаемое со сторонними организациями.

Разработка политик безопасности собственными силами – длительный

трудоемкий процесс, поэтому на практике адаптируют следующий ряд докуметов:

- ISO 17799;

- ISO 9001;

- ISO 15408;

- BSI;

- COBIT;

- ITIL;

- etc.

Основными нормативными документами в области информационной безопасности выступают:

- «Общие критерии оценки безопасности информационных технологий» (ISO 15408),которые определяют функциональные требования безопасности и требования адекватности реализации функций безопасности;

- «Практические правила управления информационной безопасностью» (ISO 17799).

Для того, чтобы сформировать и определить политику информационной безопасности, понадобятся следующие исходные данные:

- Необходимо определить информацию, которая подлежит защите, и создать перечень сведений конфиденциального характера, в соответствии с защищаемой информацией;

- Определить топологии средств автоматизации (физической и логической);

- Необходимо описать административную структуру и категории зарегистрированных пользователей, описать технологию обработки информации и выделить потенциальных субъектов и объектов доступа;

- Определить угрозы безопасности информации и создать модель нарушителя;

- Обнаружить и описать известные угроз и уязвимости;

- Расположить угрозы по убыванию уровня риска (провести анализ рисков).

Ответственность и обязательства персонала

Эффективная информационная безопасность требует

соответствующего участия персонала. Персонал ответственен за свои

действия и, следовательно, отвечает за все события и последствия под своим

идентификационным кодом пользователя (логин/пароль). Придерживаться

политик и процедур доступа к сетям и системам – обязанность персонала.

Ответственность персонала включает, но не ограничивается следующим:

- считывать и передавать только данные, на которые у Вас есть авторизованные права и которые Вам положено знать, включая ошибочно адресованную электронную почту;

- сознательно придерживаться всех политик, законов и нормативных документов (локальных, федеральных, международных), касающихся использованию компьютерных систем и программ;

- сообщать о нарушениях информационной безопасности ответственным за безопасность сотрудникам, тесно сотрудничать в расследованиях злоупотреблений и неправомерных действий персонала с ИТ ресурсами;

- защищать назначенные Вам имя и коды пользователя, пароли, другие ключи доступа от раскрытия;

- оберегать и содержать конфиденциальную печатную информацию, магнитные и электронные носители в предназначенных для этого местах, когда они не в работе и размещать их в соответствии с политикой компании;

- использовать только приобретенное компанией и лицензионное программное обеспечение, разрешенное для использования внутри компании, устанавливать программы и сервисы только через сотрудника ИТ подразделения;

Политика разрешения доступа к технологическим ресурсам

Политика разрешения доступа к технологическим ресурсам

подразделения, службы, отделы, чья деятельность связана с использованием

ИТ ресурсов компании, выдачей разрешений доступа к этим ресурсам.

Описывает процедуры, которые должны быть выполнены всеми участниками

процесса разрешения доступа к ИТ ресурсам компании.

Политика пользования электронной почтой

Политика пользования электронной почтой предоставляет

персоналу разрешенные правила пользования ресурсами электронной почты

(e-mail) компании. Политика охватывает e-mail, приходящий или

отправляемый через все принадлежащие компании персональные

компьютеры, сервера, ноутбуки, терминалы, карманные переносные

компьютеры, сотовые телефоны и любые другие ресурсы, способные

посылать или принимать e-mail по протоколам SMTP, POP3, IMAP.

Антивирусная политика

Антивирусная политика применяется ко всем компьютерам сети

компании, каталогам общего пользования, к которым относятся настольные

компьютеры, ноутбуки, file/ftp/proxy серверы, терминалы, любое сетевое

оборудование, генерирующее трафик. Источниками вирусов могут быть e-mail, Интернет-сайты со скрытыми вредоносными активными элементами,

носители информации (флоппи-диски, CD-диски, flash-диски и пр.),

открытые для общего доступа папки и файлы и т.д.

Политика подготовки, обмена и хранения документов

Политика подготовки, обмена и хранения документов охватывает

все подразделения, службы, отделы, чья деятельность связана с подготовкой,

копированием, хранением, обменом документами, информацией, данными с

использованием информационно-технологических ресурсов компании.

Персонал компании должен придерживаться следующих требований по

подготовке, копированию, хранению, обмену документами, информацией,

данными , файлами…

Политика серверной безопасности

Политика серверной безопасности применяется к серверному

оборудованию, принадлежащему и используемому в компании, и к серверам,

зарегистрированным в принадлежащих компании внутренних сетевых

доменах.

Контрольные вопросы

Дайте определение политики информационно безопасности.

Политика безопасности – это совокупность документированных правил, процедур, практических приемов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

Из каких основных документов состоит политика информационной безопасности?

- Правила работы пользователей в корпоративной сети

- Политика обеспечения безопасности удаленного доступа к ресурсам корпоративной сети

- Политика обеспечения безопасности при взаимодействии с сетью Интернет

- Антивирусная политика, инструкция по защите от компьютерных вирусов

- Политика выбора и использования паролей;

- Правила предоставления доступа к ресурсам корпоративной сети;

- Политика установки обновлений программного обеспечения;

- Политика и регламент резервного копирования и восстановления данных;

- Соглашение о соблюдении режима информационной безопасности, заключаемое со сторонними организациями

Назовите общее содержание политики разрешения доступа к технологическим ресурсам.

Описывает процедуры, которые должны быть выполнены всеми участниками процесса разрешения доступа к ИТ ресурсам компании

Например, весь персонал, допущенный к работе с ИТ ресурсами компании, должен:

- иметь соответствующую компьютерную подготовку

- пройти тестовый контроль и, при необходимости, обучение работе с корпоративными информационными системами

- получить и иметь авторизованный доступ к выделенным ему ресурсам компании

- ознакомиться и соблюдать политики безопасности

Что включает в себя политика пользования электронной почтой?

Она предоставляет персоналу разрешенные правила пользования ресурсами электронной почты (e-mail) компании. Политика охватывает e-mail, приходящий или отправляемый через все принадлежащие компании персональные компьютеры, сервера, ноутбуки, терминалы, карманные переносные компьютеры, сотовые телефоны и любые другие ресурсы, способные посылать или принимать e-mail по протоколам SMTP, POP3, IMAP

Назовите общее содержание антивирусная политика.

В ней описываются какое антивирусное По использовать, как часто должны выполняться антивирусные проверки, правила рабоыт пользователей с антивирусами, а также рекомендованные антивирусные процедуры, например:

- всегда запускайте доступное на корпоративном сервере (сайте) антивирусное программное обеспечение.

- никогда не скачивайте файлы с неизвестных, подозрительных и «зазывающих» Интернет-сайтов;

Назовите общее содержание политика подготовки, обмена и хранения документов.

Персонал компании должен придерживаться следующих требований по подготовке, копированию, хранению, обмену документами, информацией, данными, файлами.

По содержанию:

- документы по виду и содержанию должны соответствовать официальному имиджу компании, следует употреблять общепринятую деловую лексику;

- следует избегать употребления слов и выражений, раскрывающих критическую деятельность компании, в необходимых случаях использовать сокращения.

По хранению:

- документы должны создаваться и храниться в папках Мои Документы;

- критичные для компании документы после создания и обработки следует хранить в общедоступной папке ДляОбмена

По обмену электронными документами:

- разрешено считывать, передавать, изменять только данные, на которые у Вас есть авторизованные права и которые Вам положено знать включая ошибочно доступные папки и электронную почту;

- внутриофисный обмен файлами может выполняться через общедоступную папку на сервере

Что включает в себя политика информационно-технической поддержки?

Она охватывает и описывает все уровни поддержки персонала, выполняемые по заявкам через службу HelpDesk – единой точки контакта с персоналом.

Что включает в себя политика серверной безопасности?

Применяется к серверному оборудованию, принадлежащему и используемому в компании, и к серверам, зарегистрированным в принадлежащих компании внутренних сетевых доменах.

Все серверы компании должны быть идентифицированы:

- имя и местонахождение;

- перечень и версии оборудования и операционной системы;

- главные функции и развернутые приложения. Изменения конфигураций и назначения серверов должны сопровождаться соответствующим изменением процедур управления.