Мануал по доксу

Делал: безусловныйЭТО ТЫ ТОЧНО НЕ ВИДЕЛ

Здравствуйте,молодые деанонеры.

Этот курс подготовила команда Findwide

В этом курсе вы можете научиться деанонимизации кидков/врагов.

Приступим.

1)Пробив по телеграмму.

Сам по себе деанон по телеграмму достаточно сложный,если человек использует юзернейм (@) разный на всех сервисах.

Если же он одинаковый,то пробиваете его по никнейму на сайтах,показанных ниже.

Для попытки найти номер/город/почту ,нужно будет скачать Telegraph,для максимально быстрого узнавания ID Человека.Вам лишь нужно

зайти на профиль и нажать 3 точки сверху и скопировать id.Дальше вставляете id в @EyeOfLolita_bot ,и @LolitaOsint_bot

Если уж в них ничего не нашло,то переходим к разделу 3

2)Деанон по вк.По вк деанонить довольно просто.Лучший бот – @UniversalSearchBot

Вставляем ссылку на вк,и смотрим на интересующее нас сообщение от бота – LINKS BY VK ID “”

Сначала переходим по 1. Account mention и Смотрим упомянания пользователя.Так можно узнать с кем он общается и где.Ещё 1 интересная строка -8. Search engines

Yandex .Там можно посмотреть разную информацию о пользователе.Впрочем,все функции бота полезны.Для узнавания номера пользователя,можно пробить его в ботах

(@EyeOfLolita_bot , @LolitaOsint_bot) Платный ахуенный бот – @The_NoNameBot

Подписка всего 130р,но информации даёт очень много.Так же есть встроенные бомберы по почте,вк,и номеру.

Раздел 3:”Деанон”

1)Поиск по EMAIL:

🤖Боты

├ @Quick_OSINT_bot — найдет телефон, как владелец записан в контактах, базах данных и досках объявлений, аккаунты в соц. сетях и мессенджерах, в каких чатах состоит, документы, адреса и многое другое

├ @info_baza_bot — покажет из какой базы слита почта, 2 бесплатных скана

├ @last4mailbot — бот найдет последние 4 цифры номера телефона клиента Сбербанка

├ @GetPhone_bot — поиск в утекших базах

├ @mailsearchbot — ищет по базе, дает часть пароля

├ @StealDetectorBOT — найдет утекшие пароли

└ @GetGmail_bot — бот найдет адрес почты Gmail к которой привязан искомый email, 2 бесплатных результата и бесконечное число попыток

⚙️ Ресурсы

├ lampyre.io — программа выполняет поиск по аккаунтам в соц. сетях и мессенджерах и других источниках

├ cyberbackgroundchecks.com (http://cyberbackgroundchecks.com/email) — найдет все данные гражданина США, вход на сайт разрешен только с IP адреса США

├ dehashed.com — проверка почты в слитых базах

├ ghostproject.fr — проверка почты в слитых базах

├ emailrep.io — найдет на каких сайтах был зарегистрирован аккаунт использующий определенную почту

├ emailsherlock.com — автоматический поиск, найдет к каким сайтам привязан адрес почты

├ haveibeenpwned.com — проверка почты в слитых базах

├ intelx.io — многофункциональный поисковик, поиск осуществляется еще и по даркнету

├ leakedsource.ru — покажет в каких базах слита почта

├ leakprobe.net — найдет ник и источник слитой базы

├ mostwantedhf.info — найдет аккаунт skype

├ pwndb2am4tzkvold.onion — поиск по базе hwndb, реализован поиск по паролю

├ pipl.com — поиск людей, адресов, телефонов по почте и др.

├ recon.secapps.com — автоматический поиск и создание карт взаимосвязей

├ reversegenie.com — найдет местоположение, Первую букву имени и номера телефонов

├ scylla.sh — поисковик по базам утечек, найдет пароли, IP, ники и многое другое, в поле поиска введите email: и после e-mail адрес, например email:mail@email.com

├ searchmy.bio — найдет учетную запись Instagram с электронной почтой в описании

└ spiderfoot.net — автоматический поиск с использованием огромного количества методов, можно использовать в облаке если пройти регистрацию

🔧 Приложения

├ email2phonenumber (https://github.com/martinvigo/email2phonenumber) — автоматически собирает данные со страниц восстановления аккаунта, и находит номер телефона

├ GHunt (https://github.com/mxrch/GHunt) — инструмент достанет Google ID, устройства, имя аккаунта, найдет какие сервисы Google используется, данные из отзывов на Google картах

└ holehe (https://github.com/megadose/holehe) — инструмент проверяет аккаунты каких сайтов зарегистрированы на искомый email адрес, поиск по 30 источникам

🔬 Восстановление доступа

├ Ebay (https://signin.ebay.com/ws/eBayISAPI.dll?SignIn) — signin.ebay.com/ws/eBayISAPI.dll?SignIn

├ PayPal (https://www.paypal.com/authflow/password-recovery) — paypal.com/authflow/password-recovery

├ Mail.ru (https://account.mail.ru/recovery/) — account.mail.ru/recovery

├ Twitter (https://twitter.com/account/begin_password_reset) — twitter.com/account/begin_password_reset

├ VK.com (https://vk.com/restore) — vk.com/restore

└ Facebook (https://www.facebook.com/login/identify?ctx=recover) — facebook.com/login/identify?ctx=recover

🔨 Поиск через URL

├ https://filin.mail.ru/pic?width=180&height=180&email=example@mail.ru — аватар аккаунта владельца почты, замените example (только для почты на mail.ru)

├ https://filin.mail.ru/pic?email=LOGIN@site.com — картинка аккаунта на mail.ru, замените LOGIN@site.com на email адрес

├ https://my.mail.ru/DOMAIN.RU/LOGIN — поиск аккаунта на Мой Мир, вместо DOMAIN.RU подставьте домен почты, а вместо LOGIN ее логин (без @). Например для почты mail@email.ru – https://my.mail.ru/email.ru/mail/

├ https://music.yandex.ru/users/LOGIN — аккаунт в Яндекс Музыке, содержит имя и фото аккаунта. Замените LOGIN на юзернейм из адреса почты БЕЗ @yandex.ru

└ https://yandex.ru/collections/user/LOGIN — аккаунт в Яндекс Коллекциях, содержит имя и фото аккаунта. Замените LOGIN на юзернейм из адреса почты БЕЗ @yandex.ru

2)Поиск по нику:

:Боты

├ @maigret_osint_bot — найдет аккаунты с таким ником, самый точный бот

├ @mailsearchbot — найдет часть пароля, поиск по логину

└ @StealDetectorBOT — найдет утекшие пароли аккаунта

: Ресурсы

├ boardreader.com — поисковик по форумам, ищет и по нику

├ dumpedlqezarfife.onion — найдет почту с паролем

├ instantusername.com — проверка по сайтам и приложениям

├ leakedsource.ru — покажет в каких базах есть ник

├ leakprobe.net (https://leakprobe.net/search.php) — найдет почту и источник слитой базы

├ namecheckup.com — найдет аккаунты с искомым ником

├ namechk.com — проверка по сайтам, приложениям и доменам

├ pastebeen.com — поиск в базе текстов pastebin, поиск может занять несколько часов

├ scylla.sh — поисковик по базам утечек, найдет пароли, e-mail, IP и многое другое, в поле поиска введите username: и после ник, например username:somebody1

├ socialmention.com — найдет упоминания

├ social-searcher.com — найдет упоминания в соц. сетях и на сайтах

├ suip.biz (https://suip.biz/ru/?act=sherlock) — osintframework онлайн, автоматический поиск по 300 сервисам, работает очень медленно, дождитесь ответа

├ whatsmyname.app — очень быстрый поиск по сотням сайтов

└ yasni.com — автоматический поиск по интернету

Приложения

├ Sherlock (http://github.com/sherlock-project/sherlock) — поиск аккаунтов с таким же ником

└ Maigret (https://gitlab.com/soxoj/maigret) — найдет аккаунты с таким же ником, там найдет их ID и проведёт поиск по новым данным

Поиск через URL

└ https://rocketbank.ru/api/vanguard/clients/NICKNAME — ФИО клиента Рокетбанка В ссылке замените NICKNAME

Восстановление доступа

├ Twitter (https://twitter.com/account/begin_password_reset) – https://twitter.com/account/begin_password_reset

├ Microsoft (https://account.live.com/acsr) – https://account.live.com/acsr

└ Instagram (https://www.instagram.com/accounts/password/reset/) – https://www.instagram.com/accounts/password/reset/

: Поиск по паролю

:Боты

├ @Quick_OSINT_bot — по паролю найдет e-mail адрес, телефон, как владелец записан в контактах, базах данных и досках объявлений, аккаунты в соц. сетях и мессенджерах, в каких чатах состоит, документы, адреса и многое другое

└ @StealDetectorBOT — ищет почту по базе leakcheck

Ресурсы

├pwndb2am4tzkvold.onion (http://pwndb2am4tzkvold.onion/) — найдет e-mail

└scylla.sh (http://scylla.sh/) — поисковик по базам утечек, найдет ip, e-mail, ники и многое другое, в поле поиска введите password: и после пароль, например password:qwerty

3)Поиск по номеру:

🤖Боты

├ @Quick_OSINT_bot — найдет оператора, email, как владелец записан в контактах, базах данных и досках объявлений, аккаунты в соц. сетях и мессенджерах, в каких чатах состоит, документы, адреса и многое другое

├ @clerkinfobot — бот берет данные из приложения getcontact, показывает как записан номер телефона в контактах

├ @dosie_Bot — как и в боте uabaza дает информацио о паспорте только польностью, 3 бесплатные попытки

├ @find_caller_bot — найдет ФИО владельца номера телефона

├ @get_caller_bot — поиск по утечкам персональных данных и записным книгам абонентов, может найти ФИО, дату рождения, e-mail

├ @get_kolesa_bot — найдет объявления на колеса.кз

├ @get_kontakt_bot — найдет как записан номер в контактах, дает результаты что и getcontact

├ @getbank_bot — дает номер карты и полное ФИО клиента банка

├ @GetFb_bot — бот находит Facebook

├ @GetPhone_bot — поиск номера телефона в утекших базах

├ @Getphonetestbot — бот берет данные из приложения getcontact, показывает как записан номер телефона в контактах

├ @info_baza_bot — поиск в базе данных

├ @mailsearchbot — найдет часть пароля

├ @MyGenisBot — найдет имя и фамилию владельца номера

├ @phone_avito_bot — найдет аккаунт на Авито

├ @SafeCallsBot — бесплатные анонимные звонки на любой номер телефона с подменой Caller ID

└ @usersbox_bot — бот найдет аккаунты в ВК у которых в поле номера телефона указан искомый номер

⚙️ Ресурсы

├ lampyre.io — программа выполняет поиск аккаунтов, паролей и многих других данных

├ avinfo.guru — проверка телефона владельца авто, иногда нужен VPN

├ fa-fa.kz (http://fa-fa.kz/search_ip_too) — найдет ФИО, проверка наличия задолженностей, ИП, и ограничения на выезд

├ getcontact.com — найдет информацию о том как записан номер в контактах

├ globfone.com (http://globfone.com/call-phone) — бесплатные анонимные звонки на любой номер телефона

├ mirror.bullshit.agency — поиск объявлений по номеру телефона

├ mysmsbox.ru — определяет чей номер, поиск в Instagram, VK, OK, FB, Twitter, поиск объявлений на Авито, Юла, Из рук в руки, а так же найдет аккаунты в мессенджерах

├ nuga.app — найдет Instagram аккаунт, авторизация через Google аккаунт и всего 1 попытка

├ numberway.com — найдет телефонный справочник

├ personlookup.com.au — найдет имя и адрес

├ phoneInfoga.crvx.fr — определят тип номера, дает дорки для номера, определяет город

├ spravnik.com — поиск по городскому номеру телефона, найдет ФИО и адрес

├ spravochnik109.link — поиск по городскому номеру телефона, найдет ФИО и адрес

├ teatmik.ee (http://teatmik.ee/en/advancedsearch/contact) — поиск в базе организаций, ищет номер в контактах

└ truecaller.com (http://truecaller.com/) — телефонная книга, найдет имя и оператора телефона

🔨 Восстановление доступа

├ ICQ (https://icq.com/password/ru) — icq.com/password/ru

├ Yahoo (https://login.yahoo.com/?display=login) — login.yahoo.com/?display=login

├ Steam (https://help.steampowered.com/ru/wizard/HelpWithLoginInfo/) — help.steampowered.com/ru/wizard/HelpWithLoginInfo

├ Twitter (https://twitter.com/account/begin_password_reset) — twitter.com/account/begin_password_reset

├ VK.com (https://vk.com/restore) — vk.com/restore

├ Facebook (https://www.facebook.com/login/identify?ctx=recover) — facebook.com/login/identify?ctx=recover

├ Microsoft (https://account.live.com/acsr) — account.live.com/acsr

└ Instagram (https://www.instagram.com/accounts/password/reset/) — instagram.com/accounts/password/reset

4)Поиск по ФИО:

🤖Боты

├ @egrul_bot — найдет ИП и компании

├ @find_caller_bot — найдет номер телефона

└ @ShtrafKZBot — найдет ИНН, дату рождения и много других данных

⚙️ Ресурсы

├ bankrot.fedresurs.ru — поиск по банкротам, можно узнать ИНН, СНИЛС и адрес

├ bankrot.gov.by (https://bankrot.gov.by/Debtors/DebtorsList/) — поиск в списках должников

├ court.opendatabot.ua (https://court.opendatabot.ua/#/) — поиск в судебных решениях

├ egr.gov.by (http://egr.gov.by/egrn/index.jsp?content=Find) — поиск юридических лиц и индивидуальных предпринимателей в базе данных единого государственного регистра

├ e-justice.europa.eu (https://e-justice.europa.eu/contentPresentation.do?plang=en&idTaxonomy=246&m=1) — поиск в базе должников, найдет идентификатор случая, идентификационный номер компании, дату рождения, персональный идентификационный номер, адрес и статус дела

├ fa-fa.kz — проверка наличия задолженностей, ИП, и ограничения на выезд

├ fssprus.ru (http://fssprus.ru/iss/ip/) — проверка задолженностей, для физ

├ gcourts.ru — поиск решений судов общей юрисдикции

├ gr.rcheph.by — поиск в сведениях о государственной регистрации товаров, найдет УНП, название предприятия и наименования продукта

├ justbel.info (https://justbel.info/Liquidation/FindMyRequest) — покажет данные о ликвидации юридических лиц

├ kad.arbitr.ru — дела, рассматриваемые арбитражными судами

├ kgd.gov.kz (http://kgd.gov.kz/ru/services/taxpayer_search_unreliable) — поиск в базе неблагонадежных налогоплательщиков, найдет ИНН/БИН и РНН

├ minjust.gov.ua (http://erb.minjust.gov.ua/#/search-debtors) — реестр должников, дату рождения, связь с исполнителем, номер ВП, категорию взыскания

├ mmnt.ru — найдет упоминания в документах

├ mtkrbti.by (http://mtkrbti.by/local/TL/Licence.nsf/WEBSearchView1?SearchView) — поиск в базе готовых лицензий, найдет ФИО, адрес, почтовый индекс, УНП, номер транспортной лицензии, срок действия

├ mvd.gov.by (https://www.mvd.gov.by/ru/wanted) — поиск в базе розыску

├ nalog.ru (https://service.nalog.ru/inn.do) — найдет ИНН, необходимо указать дату рождения и паспортные данные, дату выдачи не обязательно верно

├ notariat.ru (https://data.notariat.ru/directory/succession/search?last_name=%D0%BF%D0%B5%D1%82%D1%80%D0%B5%D0%BD%D0%BA%D0%BE&first_name=&middle_name=#) — поиск в реестре наследственных дел, найдет дату смерти человека и адрес нотариуса оформившее дело

├ portal.nalog.gov.by (http://www.portal.nalog.gov.by/grp/#!fl) — покажет УНП, данные могут быть неверные

├ reestr-dover.ru (https://www.reestr-dover.ru/revocations) — поиск в списке сведений об отмене доверенности

├ reestr-zalogov.ru — поиск по залогодателям, даст паспортные данные, место и дату рождения и т.д.

├ service.court.by (http://service.court.by/ru/account/login?returnUrl=%2Fru%2Fjuridical%2Fjudgmentresults) — найдет судебные постановления, при регистрации нет проверки данных

├ service.nalog.ru (https://service.nalog.ru/inn.do) — найдет ИНН, нужно знать полное ФИО, дату рождения и документ удостоверяющий личность

├ spra.vkaru.net — телефонный справочник по России, Украине, Белоруссии, Казахстану, Литве и Молдове

├ sudact.ru — судебные и нормативные акты РФ, поиск по участникам и судам

├ teatmik.ee (https://www.teatmik.ee/ru/advancedsearch/private) — найдет дату рождения, юр

├ tva-recherche.lu (https://tva-recherche.lu/recherche/) — найдет номер НДС, адрес и многое другое

├ usr.minjust.gov.ua (https://usr.minjust.gov.ua/content/free-search) — находит место жительства

├ zytely.rosfirm.info (https://zytely.rosfirm.info/m/) — найдет адрес прописки и дату рождения, необходимо знать город

└ судебныерешения.рф (http://xn--90afdbaav0bd1afy6eub5d.xn--p1ai/) — найдет судебные решения, документы с ФИО датой и статьей

5)Поиск по фото:

Ресурсы

├ azure.microsoft.com (https://azure.microsoft.com/ru-ru/services/cognitive-services/face/#item2Content-centered) — соотнесение лиц, определит вероятность того, что на двух разных изображениях изображен один и тот же человек, и выдаст оценку достоверности

├ findclone.ru — поиск по базе из VK

├ pimeyes.com — индексирует фото с сайтов, не точен, ограниченные возможности

└ search4faces.com — поиск по базам лиц VK и OK. Не точен

Поисковые системы

├ Yandex (https://yandex.ru/images/) – https://yandex.ru/images

├ Google (https://www.google.com/imghp) – https://www.google.com/imghp

└ Bing (https://www.bing.com/visualsearch) – https://www.bing.com/visualsearch

Copy

Каждый из нас имеет профиль в социальных сетях (ВКонтакте, Facebook, Instagram, Twitter, Одноклассники и т. д.) и мессенджерах (Viber, Telegram, WeChat, Messenger и т. п.), но каждый ли из нас задумывается о том, какую информацию публикует и как ее могут использовать заинтересованные личности?

Возможно, Вы слышали о таких понятиях, как киберсталкинг и кибербуллинг, но приходилось ли Вам встречаться с понятием доксинг? Если же ответ «нет» – это очень хорошо, но Вам просто необходимо узнать, что это и, как предотвратить потенциальное воздействие доксеров.

Доксинг что это?

Доксинг — негласный поиск открытой и конфиденциальной информации о человеке, группе людей или же организации с последующей публикацией собранных сведений в публичные источники. Как правило, доксинг осуществляется с целью мести, шантажа (получения материальной выгоды) и травли. Цель достигается за счет публикации или угроз опубликовать компрометирующие сведения на всеобщее обозрение (в СМИ, социальные сети, через информационную рассылку среди друзей и коллег), часто сопровождается угрозами сексуального насилия или убийства.

Зачастую doxxing используется для наказания людей, которые предпочли бы остаться анонимными из-за их противоречивых убеждений или других видов противоправной деятельности. Распространенной тактикой является публичное раскрытие личных данных своих жертв, включая домашний адрес, номер телефона и даже финансовые записи. Таким образом доксеры провоцируют волну давления и всеобщего негатива на человека или организацию, что в свою очередь может привести к непоправимым последствиям, порой с фатальным исходом.

Доксинг, как киберсталкинг и кибербуллинг — серьезная проблема сохранения анонимности человека и конфиденциальности данных. Стоит отметить, что в большей степени люди или организации, которые пострадали от доксинга, сами в этом и виноваты, поскольку большинство из нас небрежно относятся к информации при публикации в Интернете. Находясь в виртуальной среде мы формируем своего рода фингерпринт, который киберпреступник может использовать, чтобы узнать нашу настоящую личность, а затем развернуть последовательность вредоносных атак.

Основные инструменты доксера для поиска информации

- открытые источники — поисковые системы, социальные сети, мессенджеры, блоги, форумы, чаты и различного рода Интернет-ресурсы, где человек в добровольной форме выкладывает фотографии и видео; делится своими историями, личными данными, биографией; публикуем свои интересы, отношение к тем или иным вещам, политические взгляды и т. п.;

- социальная инженерия — претекстинг, вишинг, фишинг и, в целом, обман (введение в заблуждение) человека в реальной и виртуальной среде с целью получения необходимой информации или выполнения определенных действий от жертвы;

- хакинг – в открытых источниках возможно узнать о человеке многое, но еще больше можно получить взломав его компьютер посредством вредоносного программного обеспечения. В зависимости от степени влияния ПО у хакера может быть полный спектр возможностей, например, доступ к:

- личным файлам на техническом устройстве (фотографии, видео, музыка, заметки, документы и т. д.);

- личным сообщениям в социальных сетях, мессенджерах и других ресурсах, где пользователи могут вести общение друг с другом;

- аккаунтам на различных ресурсах и платформах;

- микрофону и камере (возможность дистанционного управления, включения и выключения);

- удаленному управлению компьютером и т. д.;

- canarytokens – система приманок, которая находит свое применения, как против злоумышленников, так и для них. Генерируется отслеживающий токен и внедряется в ссылку, документ, письмо, картинку и т.д. Токен передается жертве и когда она взаимодействует с ним, т.е. просматривает изображение, открывает письмо, файл или документ — злоумышленник узнает его IP-адрес и местоположение.

Как предотвратить доксинг?

В наши дни исчезнуть или скрыть свою личность в Интернете довольно сложно, поскольку формируются логи (записи в базу данных) того или иного ресурса обо всем, что мы делаем и куда бы мы ни пошли.

Доксеры данные из различных систем собирают, обрабатывают и анализируют. Если Вы цените свою анонимность и не желаете, чтобы люди, с которыми взаимодействовали в Интернете, внезапно постучали в Вашу дверь — сменить роль из потенциальной жертвы в злоумышленника, т. е. доксера. Используйте все доступные для Вас ресурсы и попробуйте самостоятельно найти, как можно больше информации о себе в Интернете. В процессе поиска (если будет возможно) – удалите избыточную информацию. Если же это не представляется возможным — измените настройки конфиденциальности, таким образом, чтобы просмотр информации был доступен только для Вас. Существующие методы и средства поиска информации о себе представлены ниже:

Профили в социальных сетях

Главный источник информации для доксера — социальные сети, где Вы, быть может когда-то давно или же в настоящий период времени размещаете информацию о себе, своих интересах, хобби; где можно увидеть круг Ваших друзей и знакомых; где можно посмотреть Ваши фотографии, музыку и видео — вся информацию в совокупности позволит:

- сформировать комплексный образ Вашей личности и статус в обществе;

- узнать что является главным в жизни и какие приоритеты;

- определить адрес, где проживаете или чаще всего бываете;

- выяснить номер телефона (Ваш, членов семьи и близких друзей);

- скачать и сохранить графические материалы (которые поспособствуют дальнейшему поиску информации).

Поэтому первое с чего следует начать поиски информации о себе — просмотреть все свои профили в социальных сетях (ВКонтакте, Facebook, Одноклассники, Мой мир, Twitter, YouTube, Pinterest, Instagram, MySpace и т. д.), которыми Вы пользуетесь сейчас, регистрировали еще в школьные или студенческие годы, где публиковали информацию только для того, чтобы чувствовать себя более значимым среди своих сверстников, не задумываясь о том, как эту информацию могут использовать против Вас.

После того, как обнаружите давно забытую страницу — восстановите к ней доступ. Если пользуетесь менеджером паролей — никаких трудностей с восстановлением не возникнет, но Вы ведь не пользуетесь, да? Можно предположить, что пароль от учетной записи уже не помните. Номер телефона давно сменили. Адрес электронной почты также был бесследно утрачен, т. к. забыли пароль и зарегистрировали новый адрес.

Все вышеописанные проблемы давно известны разработчикам социальных сетей и в той или иной ситуации, когда отсутствуют какие-либо параметры для доступа к странице — всегда найдется альтернатива, достаточно нажать кнопку «Не могу вспомнить пароль» и следовать инструкции по восстановлению.

Когда доступ к профилю будет успешно получен — удалите всю информацию, которая сейчас не вызывает ничего кроме стыда в Вашей голове (контактные данные, личная информация, сообщения, записи на стене и т. д.) и может быть полезна потенциальному злоумышленнику. Если страница уже давно не актуальна — удалите ее полностью. Если пользуетесь — смените настройки конфиденциальности, таким образом, чтобы контактные данные, информация, список друзей, отображались только Вам или ограниченному числу пользователей. При выборе второго варианта — пересмотрите свой список друзей и знакомых, т. к. порой мы добавляем совершенно незнакомых нам людей, только потому что понравилась фотография человека (например, красивая девушка), но нельзя сказать достоверно, девушка там по ту сторону экрана или 40-й мужчина в трениках и с пивом в руках собирает базу данных для доксинга. Безусловно, ограничение для доступа к той или иной информации подходит не всем, т. к. разные сферы деятельности и для кого-то публичность один из необходимых факторов в его деятельности.

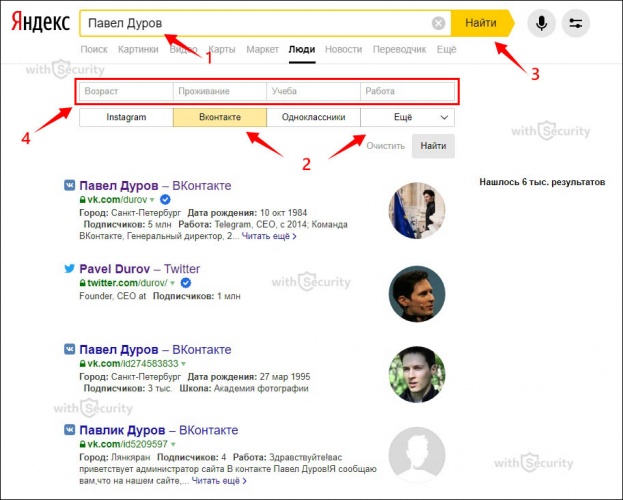

Для просторы и оптимизации всего процесса у Яндекса существует сервис поиска людей сразу по всем социальным сетям. Все что необходимо:

- указать фамилию, имя, отчество человека;

- выбрать одну или несколько социальных сетей для поиска;

- нажать кнопку «Найти»;

- указать дополнительные параметры для поиска (если есть в этом необходимость).

В результате Вы увидите страницу поиска со списком социальных сетей, где нашлось совпадение по заданным параметрам:

Профили в чатах, на форумах, блогах и других Интернет-ресурсах

Социальные сети — это не единственный инструмент для поиска информации. В определенный период времени, каждый из нас увлекается разными вещами, поэтому у Вас также могут быть учетные записи:

- на сайтах знакомств (Mamba, Jolly, Badoo, Rusdate, Loveplanet, Mylove, Loverium, Topface, Teamo, Edarling, Tinder, Nekto и т. д.);

- на форумах, блогах и порталах Вашего города или страны;

- на формах по интересам (путешествие, спорт, автомобили, ИТ-сфера, программирование, хакинг, реклама, игры, фильмы, музыка и т. п.);

- на сайтах с отзывами, вопросами и тестами (Ask.fm, Sprashivai.ru, Otzovik.com и т. д.);

- в онлайн-дневниках (Diary.ru, LiveJournal, Fragmenter.net и т. п.)

Всё это в совокупности — бесценный кладезь информации. Например, при общении на форумах, а если это было на протяжении нескольких лет, Вам даже не нужно прямо говорить, где вы живете. Вместо этого можно примерно определить местоположение путем исключения. Например, вы делаете сообщение о том, что вы не живете в Украине. В следующий раз написали, что хотите посетить другой город указав его название. В третей теме сообщили, что у Вас в городе есть сеть магазинов под определённым брендом, которого нет в других городах. По мере того, как доксер продолжает просеивать информацию, он медленно выясняет, в какой стране и городе Вы живете.

Попробуйте вспомнить или найти (быть может Вы записывали), где именно регистрировались, заполняли анкеты, писали комментарии и оставляли свои отзывы. Чем больше найдете подобных ресурсов, тем меньше шансов у доксеров.

Аккаунты в мессенджерах, программах и приложениях

Современный мир в значительной мере погрузился в ПО для мобильных устройств и «на коне» находятся мессенджеры Telegram, Viber, Facebook Messenger, WhatsApp и другие, но некогда всю славу имели такие программы, как qip, icq, miranda и другие — если Вы застали это время, то наверняка их уже не помните, но вот они помнят Вас хорошо.

Все, что когда-то было указано Вами в контактах, личной информации о себе, статусах, до сих пор, хранится в базе данных этих программ. Полагаю, что восстановить доступ к данному ПО — это что-то за гранью реального, но попробовать стоит. Если получится — будете приятно удивлены, увидев себя и свои сообщения того времени. Разумеется, все, что находится в открытом доступе на всеобщее обозрение лучше убрать или же ограничить доступ к просмотру.

Относится все это не только к ПО имеющему былую славу, но и к современному. Все вышеперечисленные мессенджеры, плюс к этому: Skype, Discord, Steam, RaidCall и другие ресурсы, где была или есть возможность получить о Вас информацию — стоит пересмотреть и скорректировать таким образом, чтобы сведения не были доступны потенциальным злоумышленникам.

Поиск в поисковых системах

Тавтология, друзья, простите, но это крайне важный пункт, т. к. поисковые системы в нашей жизни играют решающую роль. Наше взаимодействие с виртуальным миром происходит через поисковые системы, где-то в большей степени, где-то в меньше, но без них сложно представить Интернет.

Когда у нас есть какой-либо вопрос мы идём в Google или Яндекс и формируем соответствующий запрос. Для поиска информации о себе укажите Ваше имя, фамилию и отчество, попробуйте просто имя и фамилию или только фамилию. Комбинируйте разные варианты запроса, добавьте:

- город проживания;

- номер школы;

- название ВУЗа;

- наименование организации, где работаете;

- адрес электронной почты;

- номер телефона и т. д.

Чем больше различных вариантов запроса Вы попробуете, тем больше шансов, что найдете все источники, где когда-либо отмечались или присутствовали. Также, не стоит ограничивать только Google или Яндекс, т. к. есть еще масса других поисковых систем (Yahoo, Рамблер, DuckDuckGo, Bing, Baidu и т. д.) которые имеют свои алгоритмы и, возможно, покажут дополнительные ресурсы содержащие информацию о Вас.

Поиск по узконаправленным атрибутам

У каждого из нас существует ряд параметров и характеристик, которые являются неотъемлемой частью нашей жизни и могут быть использованы против нас. Вы, как и злоумышленник можете попробовать:

- найти человека по фотографии (загрузить свою фотографию и осуществить поиск через специальные сайты или программы);

- найти человека по номеру телефона в социальных сетях (в связи с тем, что существует крайняя необходимость в двухфакторной аутентификации, телефон сейчас запрашивает практически каждый Интернет-ресурс, где мы регистрируемся. Данная информация, не всегда является закрытой и позволяет нас идентифицировать другими людьми);

- найти человека по номеру телефона в мессенджерах (если в некоторых социальных сетях возможно пройти регистрацию без номера телефона, то в мессенджерах это не представляется возможным, что также делает нас уязвимыми для поиска);

- найти человека по никнейму (имя пользователя мы используем в играх, социальных сетях, мессенджерах, на форумах, блогах и любых других сайтах – это атрибут, который позволяет нас практически однозначно идентифицировать, поскольку мы используем один и тот же никнейм на всех ресурсах. Конечно, не всегда это представляется возможным, т.к. порой ники совпадают с другми людьми и нам приходится идти на различного рода ухищрения (добавляя символы, цифры или слова). Тем не менее, чаще всего ник у нас один для всей Интернет-деятельности, что существенно упрощает задачу поиска для доксера);

- проанализировать метаданные (каждый файл, документ и фотография имеет метаданные, среди которых могут содержатся координаты GPS и параметры устройства. Поэтому, если Вы опубликовали где-либо фотографию с помощью метаданных можно определить, где она была сделана и на какое устройство).

Контроль утечки информации

В Интернете существует прекрасный проект «haveibeenpwned», с помощью которого можете узнать был ли замечен адрес Вашей электронной почты среди массовых взломов и утечек информации. Если результат будет отрицательный — стоит позаботиться о том, чтобы сменить данные учетной записи на ресурсе, где произошла утечка или же полностью удалить аккаунт. Таким образом, Вы себя обезопасите от доксеров, если база содержится в открытом доступе.

Помимо этого, можете подписать на уведомления и в случае какого-либо последующего слива аккаунтов — Вы будете проинформированы об этом и сможете своевременно среагировать на ситуацию.

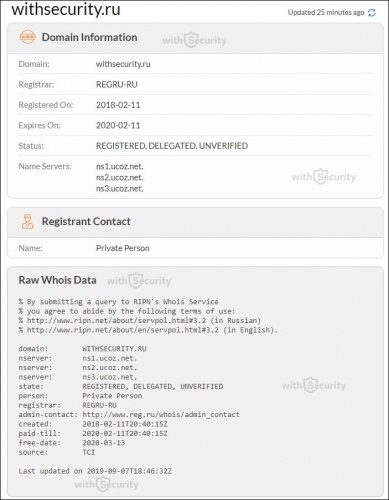

Whois

Если Вы являетесь владельцем сайта, блога, форума или какого-либо иного Интернет-ресурса и регистрировали домен, то понимаете, что это невозможно сделать без указания личных данных. Поэтому при регистрации домена стоит позаботиться, чтобы данные не были общедоступными. В ином случае, любой пользователь Интернета может с помощью Whois-сервисов узнать Ваши контактные данные (адрес электронной почты, имя, фамилию, адрес проживания и т. п.)

В случае, если используется функция скрытия персональных данных, поиск через Whois-сервис приведет к тому, что в соответствующих графах будет отображаться, что владелец сайта «Private Person»:

Скрыть данные возможно при регистрации домена, установив соответствующую отметку, либо же путем обращения к регистратору для уточнения информации, как поступить в Вашем случае.

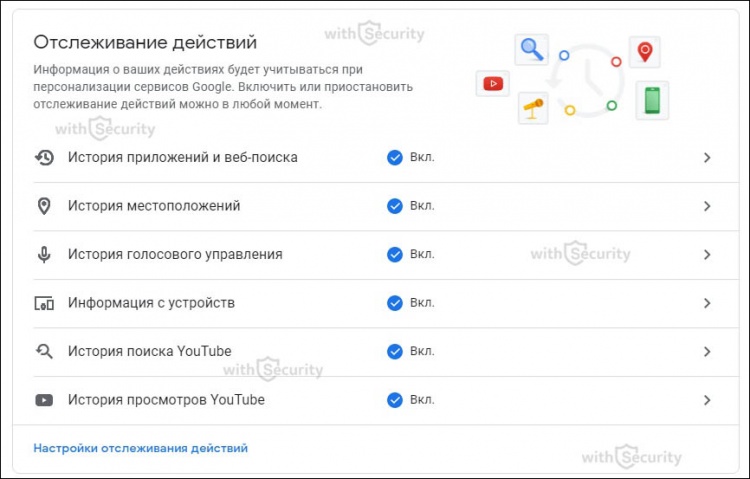

Проверьте настройки отслеживания Google

А Вы уже проверили, что Google знает о Вас? Если же при проверке увидели подобную картину:

Вам стоит поменять настройки отслеживая, т. к. в случае взлома аккаунта — все взаимодействия с Google, на протяжении многих лет станут доступны злоумышленнику. Если же эта информация является необходимой — позаботьтесь, чтобы настройки конфиденциальности и рекомендации Google в отношении безопасности были выполнены на максимум.

Мне нечего скрывать

Можете сказать, что в безопасности от доксинга, потому что Вам нечего скрывать. Но так ли это?

Необязательно делать что-то аморальное или незаконное. Просто у каждого есть некоторые аспекты жизни, которые предпочли бы сохранить в тайне. Эти аспекты могут быть абсолютно безвредными, но они должны оставаться личными.

Если стоит вопрос об анонимности и конфиденциальности, достаточно лишь внимательно следить за тем, что публикуете и рассказываете в Интернете. Таким образом, сможете повысить защиту от доксинга и улучшить свою кибербезопасность.

From Wikipedia, the free encyclopedia

|

|

|

Type of site |

Pastebin |

|---|---|

| Available in | English |

| Owner | C1 (KT) |

| Registration | Optional |

| Users | 50,000 |

| Launched | May 30, 2011; 11 years ago |

| Written in | PHP |

Doxbin is a defunct onion service. It is a type of pastebin primarily used by people posting personal data (often referred to as doxing) of any person of interest.

Due to the illegal nature of much of the information it published (such as social security numbers, bank routing information, and credit card information, all in plain-text), it was one of many sites seized during Operation Onymous, a multinational police initiative, in November 2014.[1]

History[edit]

Doxbin was established to act as a secure, anonymous venue for the publication of dox, first established by an individual known as nachash. Dox being a term in Internet culture which refers to personally identifiable information about individuals, including social security numbers, street addresses, usernames, emails, and passwords, obtained through a variety of legal and illegal means.[2]

In November 2012, Doxbin’s Twitter handle @Doxbin was attributed to an attack on Symantec, coordinated with Anonymous’ Operation Vendetta.[1]

It first attracted attention in March 2014 when its then-owner hijacked a popular Tor hidden service, The Hidden Wiki, pointing its visitors to Doxbin instead as a response to the maintenance of pages dedicated to child pornography links.[3][4][5] In June 2014, their Twitter account was suspended, prompting the site to start listing the personal information of the Twitter founders and CEO.[6] In October 2014, Doxbin hosted personal information about Katherine Forrest, a federal judge responsible for court rulings against the owner of Tor-based black market Silk Road, leading to death threats and harassment.[2][7]

Doxbin and several other hidden services were seized in November 2014 as part of the multinational police initiative Operation Onymous.[8][9][10] Shortly thereafter, one of the site’s operators who avoided arrest shared the site’s logs and information about how it was compromised with the Tor developers email list, suggesting it could have either been the result of a specialized distributed denial of service attack (DDoS) or exploited mistakes in its PHP code.[8][9][11][12] However, the site could still be restored easily by setting up a new domain.[13]

See also[edit]

- Cyberstalking legislation

- Internet privacy

- Privacy law

References[edit]

- ^ a b Fox-Brewster, Tom (2014-12-09). “The darkweb’s nihilistic vigilante sees the light”. The Guardian. ISSN 0261-3077. Archived from the original on 2021-03-23. Retrieved 2020-11-06.

- ^ a b Howell O’Neill, Patrick (10 November 2014). “Dark Net hackers steal seized site back from the FBI”. Daily Dot. Archived from the original on 17 November 2014. Retrieved 25 January 2015.

- ^ Howell O’Neill, Patrick (12 March 2014). “Deep Web hub hacked and shut down over child porn links”. Daily Dot. Archived from the original on 2015-04-02. Retrieved 2015-01-25.

- ^ Mead, Derek (13 March 2014). “A Hacker Scrubbed Child-Porn Links from the Dark Web’s Most Popular Site”. Vice. Archived from the original on 11 October 2016. Retrieved 26 August 2017.

- ^ “Twitter Founders’ Personal Information Released on Doxbin”. Darkweb News. 12 June 2014. Archived from the original on 27 January 2015. Retrieved 27 January 2015.

- ^ Tarquin (June 12, 2014). “Twitter Founders’ Personal Information Released on DOXBIN”. Archived from the original on 27 January 2015. Retrieved 20 August 2015.

- ^ “Site Doxx’es Judge of Silk Road Case – Calls To “Swat” Her”. DeepDotWeb. 13 October 2014. Archived from the original on 24 March 2015. Retrieved 25 January 2015.

- ^ a b Rauhauser, Neal (11 November 2014). “Doxbin’s Nachash On Operation Onymous (P.1)”. DeepDotWeb. Archived from the original on 28 January 2015. Retrieved 25 January 2015.

- ^ a b Gallagher, Sean (9 November 2014). “Silk Road, other Tor “darknet” sites may have been “decloaked” through DDoS”. Ars Technica. Archived from the original on 22 April 2017. Retrieved 14 June 2017.

- ^ O’Neill, Patrick Howell (17 November 2014). “Tor eyes crowdfunding campaign to upgrade its hidden services”. Daily Dot. Archived from the original on 12 February 2015. Retrieved 25 January 2015.

- ^ Muadh, Zubair (12 November 2014). “Doxbin’s Nachash On Operation Onymous (P.2)”. Deepdotweb. Archived from the original on 28 January 2015. Retrieved 25 January 2015.

- ^ nachash [handle] (8 November 2014). “[tor-dev] yes hello, internet supervillain here”. [tor-dev] mailing list archive. Archived from the original on 2015-02-04. Retrieved 2015-01-25.

- ^ “The darkweb’s nihilistic vigilante sees the light”. the Guardian. 2014-12-09. Archived from the original on 2021-03-23. Retrieved 2021-04-28.

|

|

|

Тип сайта |

Издатель Dox |

|---|---|

| Доступно в | английский |

| Регистрация | По желанию |

| Запущен | 30 мая 2011 г. |

| Написано в | PHP |

Doxbin был веб-сайтом для обмена и публикации документов, который приглашает пользователей предоставлять личную информацию , или « dox », любого заинтересованного лица . Ранее он использовался в даркнете как скрытый сервис Tor человеком, известным в Интернете как начаш . С момента своего закрытия в 2014 году Начаш ушел в отставку и передал свои права собственности предшественнику, который во время интервью использовал имя пользователя «Король Орен». В интервью он сказал, что размещает Doxbin во всемирной паутине , а также на сайтах скрытых сервисов Darknet и Tor . Он отказался публиковать ссылку на кого-либо из них, заявив: «Люди, которые используют эту службу, знают, как ее найти, это то, что обеспечивает ее безопасность и недоступность для некомпетентных людей, использующих ее для злонамеренных действий».

Из-за незаконного характера большей части публикуемой информации (такой как номера социального страхования , информация о банковских маршрутах и информация о кредитных картах, все в виде простого текста), это был один из многих сайтов, захваченных в ходе операции Onymous , многонациональной полицейской инициативы. , в ноябре 2014 г.

История

Doxbin был создан, чтобы действовать как безопасное анонимное место для публикации dox, впервые созданное людьми с именами nachash , king oren , CGOD и Phocus . Dox – это термин в интернет-культуре, который относится к идентифицирующей личности информации о лицах, включая номера социального страхования , адреса , имена пользователей , адреса электронной почты и пароли , полученную различными законными и незаконными способами.

В ноябре 2012 года Doxbin в Twitter ручка @Doxbin была приписана к нападению на Symantec , согласованное с Anonymous «s Operation Vendetta .

Он впервые привлек внимание в марте 2014 года, когда его тогдашний владелец взломал популярный скрытый сервис Tor, The Hidden Wiki , указав своим посетителям на Doxbin вместо этого в ответ на обслуживание страниц, посвященных ссылкам на детскую порнографию . В июне 2014 года их учетная запись Twitter была приостановлена, что побудило сайт начать перечисление личной информации основателей и генерального директора Twitter. В октябре 2014 года Doxbin принимал личную информацию о Кэтрин Форрест , в федеральном судье , ответственном за судебные решения в отношении владельца Тор – черного рынок Шелкового пути , ведущей к угрозам смерти и притеснениям .

Doxbin и несколько других скрытых служб были захвачены в ноябре 2014 года в рамках многонациональной полицейской инициативы Operation Onymous . Вскоре после этого один из операторов сайта, избежавший ареста, поделился журналами сайта и информацией о том, как он был скомпрометирован, со списком рассылки разработчиков Tor, предположив, что это могло быть либо результатом специализированной распределенной атаки типа «отказ в обслуживании» (DDoS), либо взломом. ошибки в его PHP- коде. Однако сайт все еще можно легко восстановить, установив новый домен. Затем сайт был передан новым владельцам, которые отобрали его у властей и восстановили всего через неделю после того, как он вышел из строя.

После рейда Начаша с тех пор он написал руководство для продавцов даркнета , озаглавленное « Итак, вы хотите стать наркобароном даркнета … ».

Смотрите также

- Законодательство о киберпреследовании

- Конфиденциальность в Интернете

- Закон о конфиденциальности