Содержание

- Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

- Системные параметры

- Параметры программ

- Импорт и экспорт настроек

- Настройка Exploit Guard с помощью PowerShell

- Включить и использовать Exploit Protection в Windows 10

- Защита от эксплойтов в Windows 10

- Как настроить Защиту от эксплойтов в Windows 10

- Центр безопасности Защитника Windows

- PowerShell

- Импорт и экспорт конфигураций

- Использование настроек защиты от эксплойтов

- Использование PowerShell для экспорта файла конфигурации

- Использование PowerShell для импорта файла конфигурации

- Использование групповых политик для установки файла конфигурации

Защита от эксплойтов (Exploit Guard) в Защитнике Windows 10

Защита от эксплойтов (Exploit Guard) — эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

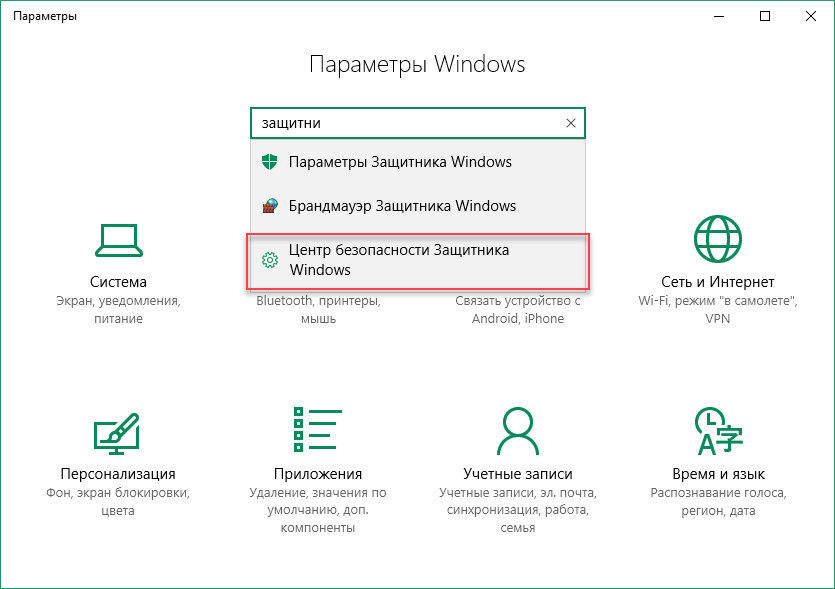

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

- Получить к нему доступ можно через меню Пуск или Параметры (Windows + I). Настройки будут производиться именно через Центр Безопасности, а не Параметры Защитника. Учитывайте это при использовании быстрого поиска.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

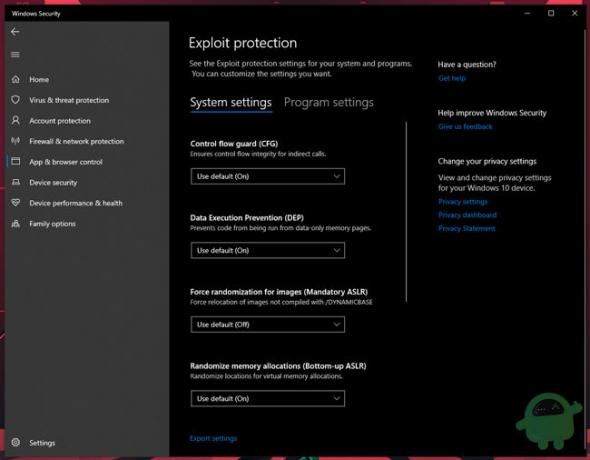

Системные параметры

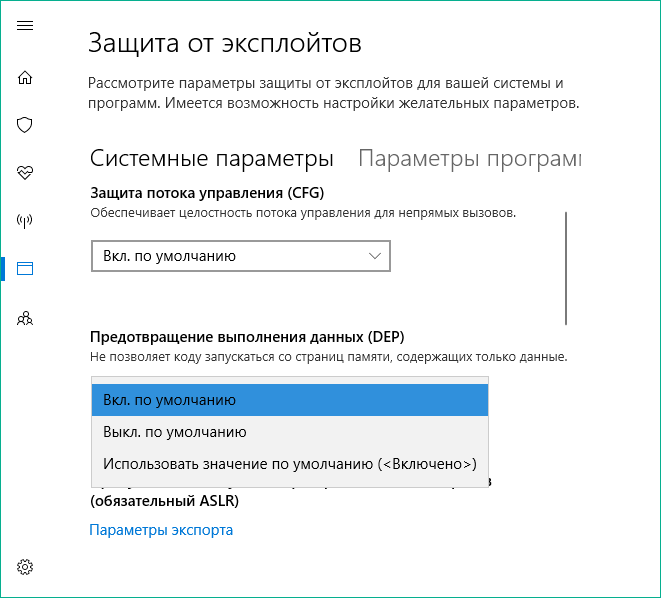

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус — включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

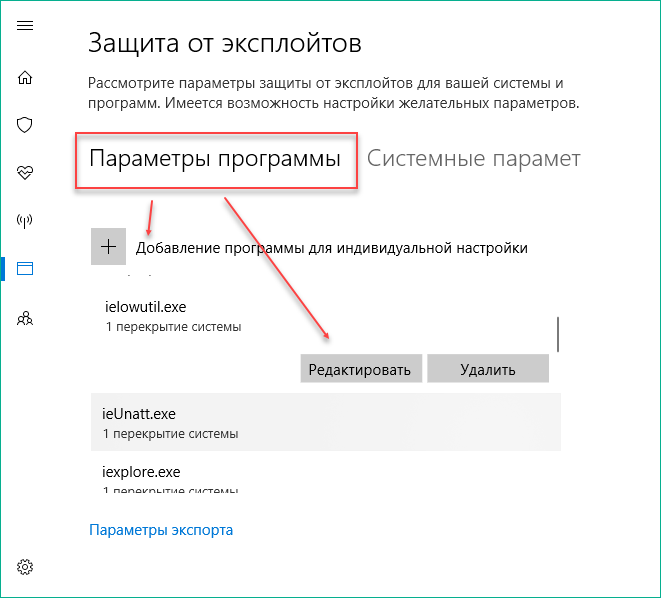

Параметры программ

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

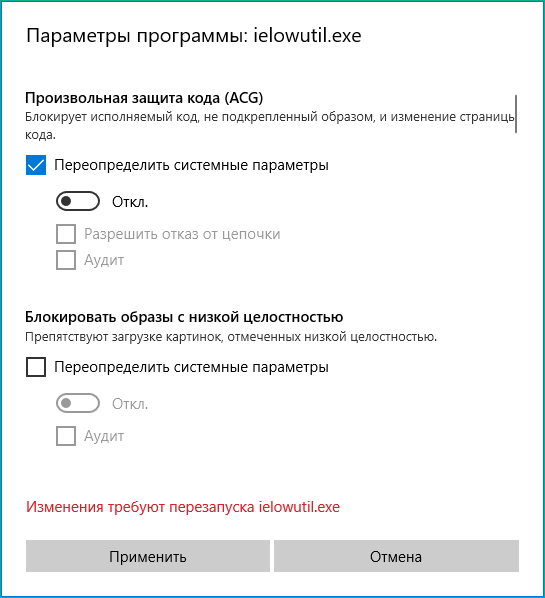

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

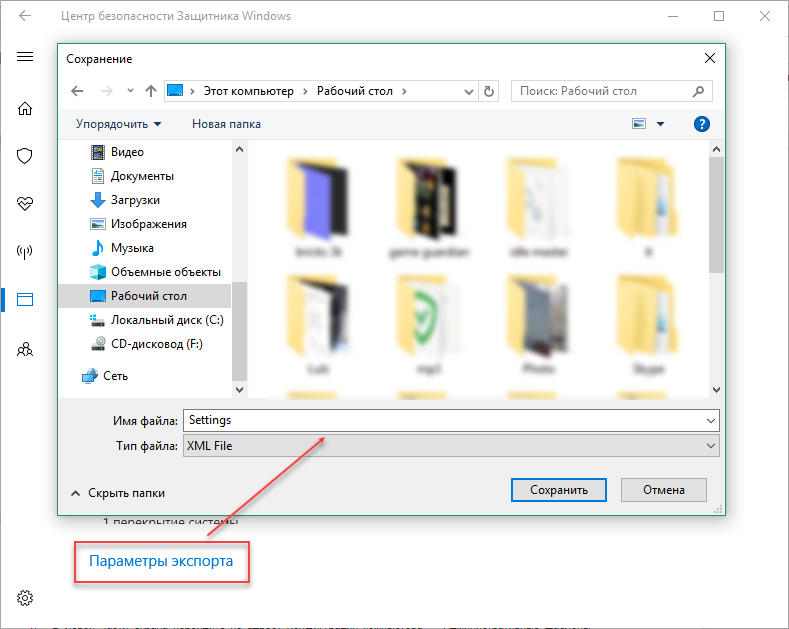

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:UsersAlexDesktopSettings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

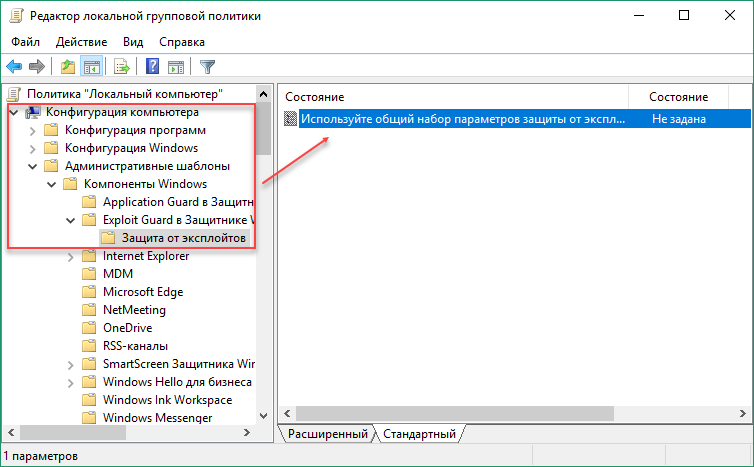

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера —> Административные шаблоны —> Компоненты Windows —> Exploit Guard в Защитнике Windows —> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

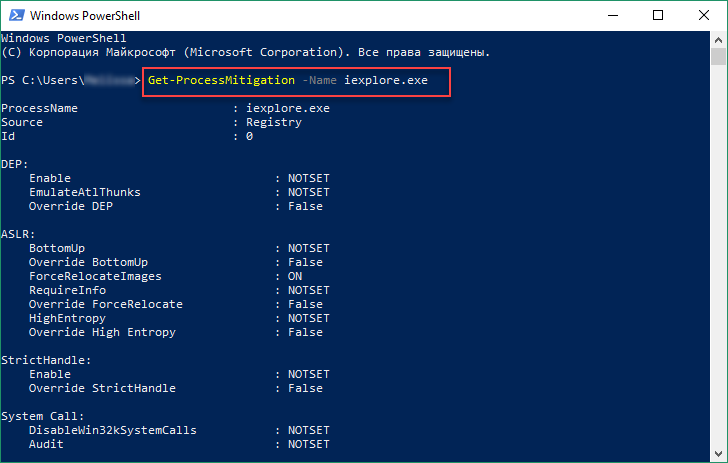

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

- Get-ProcessMitigation -Name iexplore.exe — получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь.

- Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:UsersAlexDesktoptest.exe, используйте команду в PowerShell: Set-ProcessMitigation -Name C:UsersAlexDesktoptest.exe -Enable SEHOP

- Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду: Set-Processmitigation -System -Enable SEHOP

- -Enable — включить, —Disable — отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name.

- -Enable или —DisableAuditDynamicCode — активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды Get-ProcessMitigation -Name имя_процесса.exe .

Включить и использовать Exploit Protection в Windows 10

Центр защиты Windows Defender в Windows 10 v1709 теперь представляет новую функцию защиты, называемую Exploit Protection, которая помогает защитить ваш компьютер или ноутбук на системе Windows от вредоносных программ, заражения вашей системы. Он включает смягчение, которое можно применять на уровне операционной системы или на уровне приложения. Благодаря внедрению этой функции пользователям Windows 10 теперь больше не нужно устанавливать Enhanced Mitigation Experience Toolkit (EMET). Фактически, во время самого процесса обновления Windows 10 Fall Creators Update EMET удаляет.

Защита от эксплойтов в Windows 10

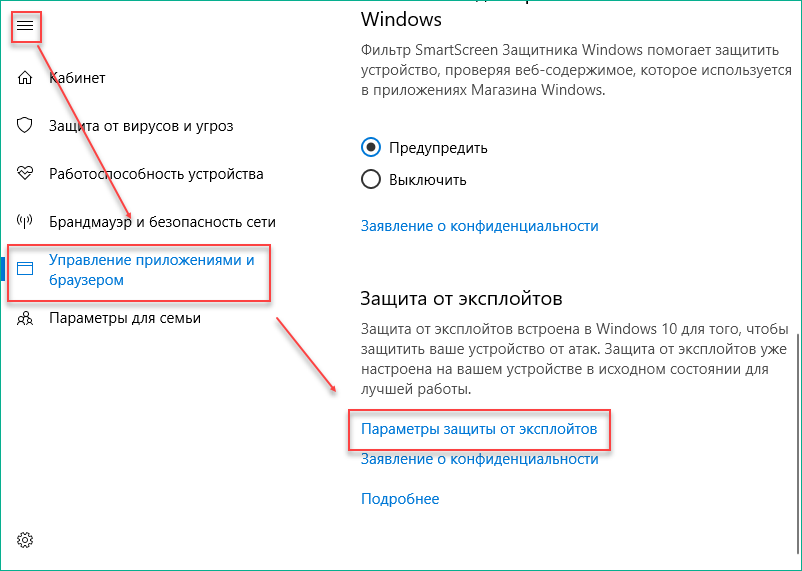

Exploit Protection — это часть функции Exploit Guard в Защитнике Windows. Чтобы получить доступ к этой функции, откройте «Центр защиты Windows Defender» > «Управление приложениями и браузером» > «Параметры защиты от эксплойтов«. Откроется новая панель. Прокрутите вниз немного, и вы увидите здесь опции защиты от использования. Настройки делятся на две вкладки:

- А) Системные параметры.

- Б) Параметры программ.

В разделе «Системные параметры« вы увидите следующие параметры:

- Защита потока управления (CFG).

- Предотвращение выполнения данных (DEP).

- Принудительное случайное распределение для образов. (По умолчанию функция выключена).

- Случайное выделение памяти.

- Проверка цепочек исключений (SEHOP).

- Проверка целостности кучи.

В разделе «Параметры программ» вы увидите вариант добавления программы. Нажатие кнопки «Добавить программу для настройки» предложит два варианта:

- Добавить по имени

- Выбрать точный путь файла.

Вы также можете нажать на программу ниже в предварительно заполненном списке, чтобы добавить ее. Имеется функция для экспорта настроек в XML-файл, чтобы вы могли сохранить настройки, используйте ссылку «Параметры экспорта«.

Как настроить Защиту от эксплойтов в Windows 10

Exploit Guard- новая функция безопасности Защитника Windows, которая была впервые представлена Microsoft в Windows 10 Fall Creators Update.

Защита от эксплойтов представляет собой интегрированную версию инструмента Microsoft EMET (Enhanced Mitigation Experience Toolkit), поддержка которого завершится в середине 2018 года.

Защита от использования уязвимостей включена по умолчанию, если активен Защитник Windows. Эта функция является единственной функцией Exploit Guard, которая не требует включения защиты в режиме реального времени.

Данную функцию можно настроить в Центре безопасности Защитника Windows, с помощью групповых политик или команд PowerShell.

Центр безопасности Защитника Windows

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

- Используйте сочетание клавиша Windows + I для запуска приложения “Параметры”.

- Перейдите в “Обновление и безопасность”, затем выберите пункт “Защитник Windows”.

- Нажмите кнопку Открыть Центр безопасности Защитника Windows.

- Выберите панель “Управление приложениями и браузером”.

- На открывшейся странице выберите ссылку Параметры защиту от эксплойтов.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

На вкладке Системные параметры выводится список всех доступных механизмов защиту с их статусом. В Windows 10 Fall Creators Update доступны следующие защиты:

- Защита потока управления (CFG) — вкл. по умолчанию.

- Предотвращение выполнения данных (DEP) — вкл. по умолчанию.

- Принудительное случайное распределение для образов (обязательный ASLR) — выкл. по умолчанию.

- Случайное распределение выделения памяти (низкий ASLR) — вкл. по умолчанию.

- Проверить цепочки исключений (SEHOP) — вкл. по умолчанию.

- Проверка целостности кучи — вкл. по умолчанию.

Параметры программ дают вам возможность настраивать защиту для отдельных программ и приложений. Данная опция работает аналогично функции исключений в Microsoft EMET для определенных программ. Данная возможность будет особо полезной, если программа ошибочно работает, когда включены определенные защитные модули.

По умолчанию несколько программ добавлены в исключения, в частности svchost.exe, spools.exe, runtimebroker.exe, iexplore.exe и другие основные программы Windows. Обратите внимание, что вы можете переопределить эти исключения, выбрав файлы и нажав кнопку “Редактировать”.

Нажмите ссылку “Добавление программы для индивидуальной настройки”, чтобы добавить приложение в список исключений.

Вы можете установить отдельный статус всех поддерживаемых защит для каждой программы, которую вы добавили в настройках программы. Помимо переопределения системного параметра по умолчанию и принудительного его включения или отключения, существует также возможность установить параметр только для аудита. В последнем случае будет происходить запись событий, которые происходили, если бы статус защиты был включен, в системный журнал Windows.

В списке “Параметры программ” перечислены дополнительные параметры защиты, которые невозможно настроить под системными параметрами, поскольку они настроены для работы только на уровне приложения.

- Защита от произвольного кода (ACG)

- Блокировка образов низкой целостности

- Блокировка удаленных образов

- Блокировка ненадежных шрифтов

- Защита целостности кода

- Отключение точек расширения

- Отключение вызовов системы Win32k

- Не разрешать дочерние процессы

- Фильтрация адресов экспорта (EAF)

- Фильтрация адресов импорта (IAF)

- Имитация выполнения (SimExec)

- Проверка вызовов API (CallerCheck)

- Проверка использования дескриптора

- Проверка целостности зависимостей образа

- Проверка целостности стека (StackPivot)

PowerShell

Вы можете использовать командную строку PowerShell для установки, удаления или изменения списка мер. Доступны следующие команды:

Чтобы просмотреть все защитные меры указанного процесса: Get-ProcessMitigation -Name processName.exe

Чтобы установить защитную меру: Set-ProcessMitigation — — , ,

Область действия: -System или -Name .

Действие: либо -Enable или -Disable .

Мера: название защитной меры. Обратитесь к таблице на сайте Microsoft, чтобы посмотреть список доступных мер. Вы можете отделить несколько мер запятой.

- Set-Processmitigation -System -Enable DEP

- Set-Processmitigation -Name test.exe -Remove -Disable DEP

- Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll, dllName2.dll

Импорт и экспорт конфигураций

Конфигурации можно импортировать и экспортировать. Данные операции можно сделать на странице “Параметров защиты эксплойтов” в Центре безопасности Защитника Windows, а также с помощью PowerShell или редактора групповых политик.

Кроме того, конфигурации EMET можно преобразовать для последующего импорта.

Использование настроек защиты от эксплойтов

Вы можете экспортировать конфигурации в приложении “Центр безопасности Защитника Windows”, но не импортировать их. Экспорт добавляет все меры уровня системы и уровня приложения.

Нажмите ссылку “Параметры экспорта” и выберите местоположение для файла .XML с настройками.

Использование PowerShell для экспорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Get-ProcessMitigation -RegistryConfigFilePath filename.xml

Измените путь и filename.xml, указав требуемое местоположение и название файла.

Использование PowerShell для импорта файла конфигурации

- Откройте Powershell с правами администратора устройства.

- Запустите команду: Set-ProcessMitigation -PolicyFilePath filename.xml

Использование групповых политик для установки файла конфигурации

Вы можете установить файлы конфигураций с помощью редактора групповых политик:

Вы всегда боитесь вредоносных программ и вирусов, которые могут заразить ваш компьютер или ноутбук? Что ж, если это так, то вы найдете это руководство действительно полезным. Прочтите, чтобы узнать, как включить защиту от эксплойтов на своем ноутбуке или компьютере под управлением Windows 10.

В современном мире технологий, где у каждого человека есть смартфон и ноутбук, очень легко получить доступ к чьей-либо информации. Мало того, что пользователи онлайн могут иметь доступ к вашим данным, которые вы добровольно предоставляете в социальных сетях, таких как Facebook, Twitter или Instagram, но люди также могут удерживать данные, к которым вы, возможно, не хотите, чтобы кто-либо имел доступ. к. Это включает в себя всевозможную конфиденциальную информацию, такую как ваши счета, данные кредитной карты и пароли.

У каждой экосистемы свой способ решения таких проблем безопасности. Apple известна своей безупречной безопасностью и за последние пару лет завоевала доверие миллионов пользователей. Apple делает это, ограничивая уровень доступа приложений и программ к вашим данным. С другой стороны, Windows – это совсем другая история. Windows всегда привлекала опытных пользователей, и по той же причине она допускает более тяжелую настройку и переделку самой ОС. Хотя большинству пользователей нравится менять только свои обои, опытные пользователи знают обо всех крошечных настройках, которые можно сделать на их компьютере с Windows.

Это, однако, также одна из главных причин того, почему Windows имеет плохую репутацию, когда дело касается конфиденциальности и безопасности. В сети есть десятки и сотни троянов и вредоносных программ, которые люди случайно вводят в свои компьютеры. Как только вирус захватывает вашу машину, часто бывает довольно сложно избавиться от него, обеспечивая при этом полную целостность ваших данных. Для борьбы с этим многие люди используют антивирусные программы. У самой Windows есть собственный защитник, известный как Windows Security, и мы считаем, что он более чем способен защитить вас от вредоносных приложений и программ.

Хотя приложение Windows Security является встроенным по умолчанию и активно сканирует ваше устройство на наличие угроз, оно имеет гораздо больший потенциал, если вы копнетесь глубже. Одна из лучших функций, которые предлагает приложение для обеспечения безопасности Windows, – это режим защиты от эксплойтов. Включив обычный антивирус и добавив новый уровень безопасности с помощью нового средства защиты от эксплойтов еще больше снижает вероятность того, что вы случайно загрузите вредоносный вирус на свой ноутбук или компьютер. В этом руководстве мы рассмотрим простые шаги, которые необходимо выполнить, чтобы включить защиту от эксплойтов в Windows 10.

Включение функции защиты от эксплойтов в Windows 10

Прежде чем начать, убедитесь, что у вас установлена последняя сборка Windows. Функция защиты от эксплойтов появилась недавно в Windows 10, и вы, возможно, не сможете найти ее в более старых сборках. Чтобы проверить, установлены ли на вашем компьютере или ноутбуке под управлением Windows 10 последние обновления, перейдите в Настройки> Обновление и безопасность> Центр обновления Windows и, наконец, нажмите на Проверить наличие обновлений кнопка. Обновление вашего компьютера с Windows 10 не только включает в себя новейшие функции, которые могут вам понравиться, но также гарантирует, что ваше устройство защищено новейшими элементами безопасности.

Итак, ниже приведены несколько шагов, которые вы можете выполнить, чтобы включить защиту от эксплойтов на своем ноутбуке или компьютере с Windows 10:

- Запустить Безопасность Windows приложение. Вы можете сделать это, нажав на Стартовое меню и поиск по ключевому слову. Как только появятся результаты поиска, просто щелкните приложение с надписью «Безопасность Windows».

- На панели управления безопасностью Windows щелкните раздел с надписью Контроль приложений и браузера.

- Откроется меню с тремя вариантами. Нас интересует последний, в котором говорится Защита от эксплойтов.

- Просто нажмите кнопку ниже с надписью Настройки защиты от эксплойтов, и вы будете перенаправлены в его параметры.

- Здесь вы можете вмешаться во все уровни безопасности, к которым вам доступны настройки защиты от эксплойтов. Мы рекомендуем установить все доступные параметры на По умолчанию для обеспечения максимальной безопасности.

- Вы также можете добавить в этот список сторонние приложения и программы. Просто перейдите на вкладку с надписью Настройки программы, и вы можете легко добавить любое количество программ, установленных на вашем компьютере. Вы также можете удалить некоторые из них, если хотите сделать исключения.

- Ваши настройки будут автоматически сохранены. Для получения оптимальных результатов просто перезагрузите компьютер один раз.

Вуаля! Вы успешно повысили уровень безопасности своего ноутбука или компьютера с Windows 10. Если у вас возникли проблемы при следовании нашему руководству по включению защиты от эксплойтов в Windows 10, обязательно оставьте комментарий ниже, поскольку мы будем рады вам помочь!

Читайте также

- Как управлять ПК или ноутбуком с Windows 10 с помощью голоса

- Windows File Recovery – инструмент для восстановления файлов удаленных образов от Microsoft

- Как очистить кеш в любом браузере Windows

- Как держать окно всегда наверху в Windows 10

- Как остановить автоматическую установку нового Microsoft Edge в Windows 10

Студент днем, энтузиаст Android ночью, все, что связано с материальным дизайном, меня интригует. Увлечен кинопроизводством, писательством, а теперь и дизайном. Цель состоит в том, чтобы добавить немного индивидуальности всему, что я создаю!

Содержание

- Как настроить Защиту от эксплойтов в Windows 10

- Центр безопасности Защитника Windows

- PowerShell

- Импорт и экспорт конфигураций

- Использование настроек защиты от эксплойтов

- Использование PowerShell для экспорта файла конфигурации

- Использование PowerShell для импорта файла конфигурации

- Использование групповых политик для установки файла конфигурации

- Оценка защиты от эксплойтов

- Включить защиту эксплойтов для тестирования

- Безопасность Windows приложение

- PowerShell

- Просмотр событий аудита защиты от эксплойтов

- Enable exploit protection

- Windows Security app

- Example 1: Mikael configures Data Execution Prevention in system settings section to be off by default

- Example 2: Josie configures Data Execution Prevention in system settings to be off by default

- Intune

- Microsoft Endpoint Manager

- Microsoft Endpoint Configuration Manager

- Group Policy

- PowerShell

- Customize the notification

- Включить защиту от эксплойтов

- Безопасность Windows приложение

- Пример 1. Mikael настраивает предотвращение выполнения данных в разделе параметры системы, отключенной по умолчанию

- Пример 2. Josie настраивает предотвращение выполнения данных в параметрах системы, отключенных по умолчанию

- Intune

- Microsoft Endpoint Manager

- Microsoft Endpoint Configuration Manager

- Групповая политика

- PowerShell

- Настройка уведомления

Как настроить Защиту от эксплойтов в Windows 10

Exploit Guard- новая функция безопасности Защитника Windows, которая была впервые представлена Microsoft в Windows 10 Fall Creators Update.

Защита от эксплойтов представляет собой интегрированную версию инструмента Microsoft EMET (Enhanced Mitigation Experience Toolkit), поддержка которого завершится в середине 2018 года.

Защита от использования уязвимостей включена по умолчанию, если активен Защитник Windows. Эта функция является единственной функцией Exploit Guard, которая не требует включения защиты в режиме реального времени.

Данную функцию можно настроить в Центре безопасности Защитника Windows, с помощью групповых политик или команд PowerShell.

Центр безопасности Защитника Windows

Пользователи Windows 10 могут настроить защиту от эксплойтов в Центре безопасности Защитника Windows.

Все настройки разделены на две категории: Системные параметры и Параметры программ.

На вкладке Системные параметры выводится список всех доступных механизмов защиту с их статусом. В Windows 10 Fall Creators Update доступны следующие защиты:

Параметры программ дают вам возможность настраивать защиту для отдельных программ и приложений. Данная опция работает аналогично функции исключений в Microsoft EMET для определенных программ. Данная возможность будет особо полезной, если программа ошибочно работает, когда включены определенные защитные модули.

По умолчанию несколько программ добавлены в исключения, в частности svchost.exe, spools.exe, runtimebroker.exe, iexplore.exe и другие основные программы Windows. Обратите внимание, что вы можете переопределить эти исключения, выбрав файлы и нажав кнопку “Редактировать”.

Нажмите ссылку “Добавление программы для индивидуальной настройки”, чтобы добавить приложение в список исключений.

Вы можете установить отдельный статус всех поддерживаемых защит для каждой программы, которую вы добавили в настройках программы. Помимо переопределения системного параметра по умолчанию и принудительного его включения или отключения, существует также возможность установить параметр только для аудита. В последнем случае будет происходить запись событий, которые происходили, если бы статус защиты был включен, в системный журнал Windows.

В списке “Параметры программ” перечислены дополнительные параметры защиты, которые невозможно настроить под системными параметрами, поскольку они настроены для работы только на уровне приложения.

PowerShell

Вы можете использовать командную строку PowerShell для установки, удаления или изменения списка мер. Доступны следующие команды:

Мера: название защитной меры. Обратитесь к таблице на сайте Microsoft, чтобы посмотреть список доступных мер. Вы можете отделить несколько мер запятой.

Импорт и экспорт конфигураций

Конфигурации можно импортировать и экспортировать. Данные операции можно сделать на странице “Параметров защиты эксплойтов” в Центре безопасности Защитника Windows, а также с помощью PowerShell или редактора групповых политик.

Кроме того, конфигурации EMET можно преобразовать для последующего импорта.

Использование настроек защиты от эксплойтов

Вы можете экспортировать конфигурации в приложении “Центр безопасности Защитника Windows”, но не импортировать их. Экспорт добавляет все меры уровня системы и уровня приложения.

Использование PowerShell для экспорта файла конфигурации

Измените путь и filename.xml, указав требуемое местоположение и название файла.

Использование PowerShell для импорта файла конфигурации

Использование групповых политик для установки файла конфигурации

Вы можете установить файлы конфигураций с помощью редактора групповых политик:

Источник

Оценка защиты от эксплойтов

Область применения:

Защита от эксплойтов помогает защитить устройства от вредоносных программ, которые используют эксплойты для распространения и заражения других устройств. Смягчение последствий может применяться либо к операционной системе, либо к отдельному приложению. Многие функции, которые были частью расширенной системы набор средств (EMET), включены в защиту эксплойтов. (EmET достигла своего конца поддержки.)

В аудите вы можете увидеть, как смягчение работает для определенных приложений в тестовой среде. Это показывает, что произошло бы, если бы вы включили защиту от эксплойтов в производственной среде. Таким образом можно убедиться, что защита от эксплойтов не оказывает негативного влияния на ваши бизнес-приложения, и увидеть, какие подозрительные или вредоносные события происходят.

Вы также можете посетить веб-сайт тестового поля Защитника Майкрософт в demo.wd.microsoft.com, чтобы узнать, как работает защита от эксплойтов.

Включить защиту эксплойтов для тестирования

Вы можете установить меры по смягчению последствий в режиме тестирования для определенных программ с помощью Безопасность Windows приложения или Windows PowerShell.

Безопасность Windows приложение

Откройте приложение «Безопасность Windows». Выберите значок щита в панели задач или выберите меню пусков для Defender.

Выберите плитку управления & браузера (или значок приложения в левой панели меню), а затем выберите защиту exploit.

Перейдите к настройкам программы и выберите приложение, к которое необходимо применить защиту:

После выбора приложения вы увидите список всех смягчающих последствий, которые можно применить. Выбор аудита будет применяться только в режиме аудита. Вы будете уведомлены, если вам потребуется перезапустить процесс, приложение или Windows.

Повторите эту процедуру для всех приложений и смягчения последствий, которые необходимо настроить. Выберите Применить, когда вы закончили настройку конфигурации.

PowerShell

Чтобы настроить режим аудита на уровне приложений, используйте Set-ProcessMitigation с помощью комлета режима аудита.

Настройте каждое смягчение в следующем формате:

Например, чтобы включить произвольный код Guard (ACG) в режиме аудита для приложения с именем testing.exe, запустите следующую команду:

Просмотр событий аудита защиты от эксплойтов

Чтобы просмотреть, какие приложения были заблокированы, откройте viewer событий и фильтр для следующих событий в Security-Mitigations журнале.

Источник

Enable exploit protection

Applies to:

Want to experience Defender for Endpoint? Sign up for a free trial.

Exploit protection helps protect against malware that uses exploits to infect devices and spread. Exploit protection consists of many mitigations that can be applied to either the operating system or individual apps.

Many features from the Enhanced Mitigation Experience Toolkit (EMET) are included in exploit protection.

You can enable each mitigation separately by using any of these methods:

Exploit protection is configured by default in Windows 10. You can set each mitigation to on, off, or to its default value. Some mitigations have more options. You can export these settings as an XML file and deploy them to other devices.

You can also set mitigations to audit mode. Audit mode allows you to test how the mitigations would work (and review events) without impacting the normal use of the device.

Windows Security app

Open the Windows Security app by either selecting the shield icon in your task bar, or by searching the Start menu for Security.

Select the App & browser control tile (or the app icon on the left menu bar) and then select Exploit protection settings.

Go to Program settings and choose the app you want to apply mitigations to.

After selecting the app, you’ll see a list of all the mitigations that can be applied. Choosing Audit will apply the mitigation in audit mode only. You are notified if you need to restart the process or app, or if you need to restart Windows.

Repeat steps 3-4 for all the apps and mitigations you want to configure.

Under the System settings section, find the mitigation you want to configure and then specify one of the following settings. Apps that aren’t configured individually in the Program settings section use the settings that are configured here.

Repeat step 6 for all the system-level mitigations you want to configure. Select Apply when you’re done setting up your configuration.

If you add an app to the Program settings section and configure individual mitigation settings there, they will be honored above the configuration for the same mitigations specified in the System settings section. The following matrix and examples help to illustrate how defaults work:

| Enabled in Program settings | Enabled in System settings | Behavior |

|---|---|---|

| Yes | No | As defined in Program settings |

| Yes | Yes | As defined in Program settings |

| No | Yes | As defined in System settings |

| No | Yes | Default as defined in Use default option |

Example 1: Mikael configures Data Execution Prevention in system settings section to be off by default

Mikael adds the app test.exe to the Program settings section. In the options for that app, under Data Execution Prevention (DEP), Mikael enables the Override system settings option and sets the switch to On. There are no other apps listed in the Program settings section.

The result is that DEP is enabled only for test.exe. All other apps will not have DEP applied.

Example 2: Josie configures Data Execution Prevention in system settings to be off by default

Josie adds the app test.exe to the Program settings section. In the options for that app, under Data Execution Prevention (DEP), Josie enables the Override system settings option and sets the switch to On.

Josie also adds the app miles.exe to the Program settings section and configures Control flow guard (CFG) to On. Josie doesn’t enable the Override system settings option for DEP or any other mitigations for that app.

The result is that DEP is enabled for test.exe. DEP will not be enabled for any other app, including miles.exe. CFG will be enabled for miles.exe.

Open the Windows Security app by selecting the shield icon in the task bar or searching the start menu for Defender.

Select the App & browser control tile (or the app icon on the left menu bar) and then select Exploit protection.

Go to Program settings and choose the app you want to apply mitigations to.

After selecting the app, you’ll see a list of all the mitigations that can be applied. Choosing Audit will apply the mitigation in audit mode only. You will be notified if you need to restart the process or app, or if you need to restart Windows.

Repeat steps 3-4 for all the apps and mitigations you want to configure. Select Apply when you’re done setting up your configuration.

Intune

Sign in to the Azure portal and open Intune.

Go to Device configuration > Profiles > Create profile.

Name the profile, choose Windows 10 and later and Endpoint protection.

Select Configure > Windows Defender Exploit Guard > Exploit protection.

Upload an XML file with the exploit protection settings:

Select OK to save each open blade, and then choose Create.

Select the profile Assignments tab, assign the policy to All Users & All Devices, and then select Save.

Microsoft Endpoint Manager

In Microsoft Endpoint Manager, go to Endpoint Security > Attack surface reduction.

Select Create Policy > Platform, and for Profile, choose Exploit Protection. Then select Create.

Specify a name and a description, and then choose Next.

Choose Select XML File and browse to the location of the exploit protection XML file. Select the file, and then choose Next.

Configure Scope tags and Assignments if necessary.

Under Review + create, review your configuration settings, and then choose Create.

Microsoft Endpoint Configuration Manager

In Microsoft Endpoint Configuration Manager, go to Assets and Compliance > Endpoint Protection > Windows Defender Exploit Guard.

Select Home > Create Exploit Guard Policy.

Specify a name and a description, select Exploit protection, and then choose Next.

Browse to the location of the exploit protection XML file and select Next.

Review the settings, and then choose Next to create the policy.

After the policy is created, select Close.

Group Policy

On your Group Policy management device, open the Group Policy Management Console, right-click the Group Policy Object you want to configure and click Edit.

In the Group Policy Management Editor go to Computer configuration and select Administrative templates.

Expand the tree to Windows components > Windows Defender Exploit Guard > Exploit Protection > Use a common set of exploit protection settings.

Select Enabled and type the location of the XML file, and then choose OK.

PowerShell

Use Set to configure each mitigation in the following format:

For example, to enable the Data Execution Prevention (DEP) mitigation with ATL thunk emulation and for an executable called testing.exe in the folder C:AppsLOBtests, and to prevent that executable from creating child processes, you’d use the following command:

Separate each mitigation option with commas.

If you wanted to apply DEP at the system level, you’d use the following command:

[1]: Use the following format to enable EAF modules for DLLs for a process:

[2]: Audit for this mitigation is not available via PowerShell cmdlets.

Customize the notification

For information about customizing the notification when a rule is triggered and an app or file is blocked, see Windows Security.

Источник

Включить защиту от эксплойтов

Область применения:

Защита от эксплойтов помогает защититься от вредоносных программ, которые используют эксплойты для заражения устройств и распространения. Защита от эксплойтов состоит из множества смягчающих последствий, которые можно применить к операционной системе или отдельным приложениям.

В защиту эксплойтов включены многие функции из набор средств (EMET).

Каждое смягчение можно включить отдельно, используя любой из этих методов:

Защита от эксплойта настраивается по умолчанию в Windows 10. Вы можете настроить каждое смягчение, чтобы включить, отключить или значение по умолчанию. Некоторые меры по смягчению последствий имеют больше возможностей. Эти параметры можно экспортировать в качестве XML-файла и развертывать на других устройствах.

Вы также можете настроить смягчение последствий в режим аудита. Режим аудита позволяет проверить, как будут работать меры по смягчению последствий (и обзор событий), не влияя на нормальное использование устройства.

Безопасность Windows приложение

Откройте приложение Безопасность Windows, выбрав значок щита в панели задач или меню безопасности.

Выберите плитку управления & браузера (или значок приложения в левой панели меню), а затем выберите параметры защиты exploit.

Перейдите к настройкам программы и выберите приложение, к которое необходимо применить меры по смягчению последствий.

После выбора приложения вы увидите список всех смягчающих последствий, которые можно применить. Выбор аудита будет применяться только в режиме аудита. Вы уведомлены о необходимости перезапуска процесса или приложения или о необходимости перезапуска Windows.

Повторите действия 3-4 для всех приложений и смягчения последствий, которые необходимо настроить.

В разделе Параметры системы найдите решение, необходимое для настройки, а затем укажите один из следующих параметров. Приложения, которые не настроены отдельно в разделе Параметры программы, используют параметры, настроенные здесь.

Повторите шаг 6 для всех системных смягчений, которые необходимо настроить. Выберите Применить, когда вы закончили настройку конфигурации.

Если вы добавите приложение в раздел Параметры программы и настроите там отдельные параметры смягчения, они будут соблюдаться выше конфигурации для тех же смягчений, указанных в разделе Параметры системы. В следующей матрице и примерах показано, как работают по умолчанию:

| Включено в параметрах программы | Включено в параметрах System | Поведение |

|---|---|---|

| Да | Нет | Как определено в параметрах программы |

| Да | Да | Как определено в параметрах программы |

| Нет | Да | Как определено в параметрах System |

| Нет | Да | По умолчанию, как определено в параметре Использование по умолчанию |

Пример 1. Mikael настраивает предотвращение выполнения данных в разделе параметры системы, отключенной по умолчанию

Микаэль добавляет приложение test.exe в раздел Параметры программы. В параметрах для этого приложения в статье Предотвращение выполнения данных (DEP) Mikael включает параметр параметры системы Override и задает переключатель На. В разделе Параметры программы не указаны другие приложения.

В результате deP включен только для test.exe. Все другие приложения не будут применяться к DEP.

Пример 2. Josie настраивает предотвращение выполнения данных в параметрах системы, отключенных по умолчанию

Джози добавляет приложение test.exe в раздел Параметры программы. В параметрах для этого приложения в статье Предотвращение выполнения данных (DEP) Josie включает параметр параметры системы Override и задает переключатель На.

Джози также добавляет приложениеmiles.exe в раздел Параметры программы и настраивает службу управления потоком (CFG) в On. Josie не включает параметры системы Override для DEP или любые другие меры по смягчению последствий для этого приложения.

В результате deP включен для test.exe. DEP не будет включен для любого другого приложения, включая miles.exe. CFG будет включен для miles.exe.

Откройте приложение Безопасность Windows, выбрав значок щита в панели задач или нажав меню пусков для Defender.

Выберите плитку управления & браузера (или значок приложения в левой панели меню), а затем выберите защиту exploit.

Перейдите к настройкам программы и выберите приложение, к которое необходимо применить меры по смягчению последствий.

После выбора приложения вы увидите список всех смягчающих последствий, которые можно применить. Выбор аудита будет применяться только в режиме аудита. Вы будете уведомлены о необходимости перезапустить процесс или приложение или перезапустить Windows.

Повторите действия 3-4 для всех приложений и смягчения последствий, которые необходимо настроить. Выберите Применить, когда вы закончили настройку конфигурации.

Intune

Вопишитесь на портал Azure и откройте Intune.

Перейдите к профилям > конфигурации устройств > Создайте профиль.

Назови профиль, выберите Windows 10 и более поздний и конечную точки защиты.

Выберите Настройка Защитник Windows защита от > эксплойтов > guard.

Upload XML-файл с настройками защиты от эксплойтов:

Выберите ОК, чтобы сохранить каждое открытое лезвие, а затем выберите Создать.

Выберите вкладку Назначения профилей, назначьте политику всем пользователям & всем устройствам, а затем выберите Сохранить.

Microsoft Endpoint Manager

В Microsoft Endpoint Manager перейдите к уменьшению поверхности Endpoint Security > Attack.

Выберите создание > платформы политики, а для профиля выберите защиту от эксплойтов. Затем нажмите кнопку Создать.

Укажите имя и описание, а затем выберите Далее.

Выберите выберите XML-файл и просмотрите расположение XML-файла защиты от эксплойтов. Выберите файл, а затем выберите Далее.

Настройка тегов Области и назначений при необходимости.

В обзоре + создайте, просмотрите параметры конфигурации, а затем выберите Создать.

Microsoft Endpoint Configuration Manager

В Microsoft Endpoint Configuration Manager перейдите в службу Assets and Compliance > Endpoint Protection Защитник Windows > Exploit Guard.

Выберите > домашнее создание политики защиты от эксплойтов.

Укажите имя и описание, выберите защиту exploit и выберите Далее.

Просмотрите расположение XML-файла защиты от эксплойтов и выберите Далее.

Просмотрите параметры и выберите Далее, чтобы создать политику.

После создания политики выберите Close.

Групповая политика

На устройстве управления групповой политикой откройте консоль управления групповой политикой правойкнопкой мыши объект групповой политики, который необходимо настроить, и нажмите кнопку Изменить.

В редакторе управления групповой политикой перейдите к конфигурации компьютера и выберите административные шаблоны.

Расширь дерево до Windows компонентов Защитник Windows > exploit Guard Exploit > Protection Use > a common set of exploit protection settings.

Выберите включено и введите расположение XML-файла,а затем выберите ОК.

PowerShell

Используйте Set для настройки каждого смягчения в следующем формате:

Например, чтобы включить смягчение меры по предотвращению выполнения данных (DEP) с помощью эмуляции thunk ATL и для исполняемого под названием testing.exe в папке C:AppsLOBtests, а также предотвратить создание детских процессов, необходимо использовать следующую команду:

Разделите каждый вариант смягчения с запятой.

Если вы хотите применить DEP на уровне системы, вы используете следующую команду:

[ 1. ] Используйте следующий формат, чтобы включить модули EAF для DLLs для процесса:

[ 2. ] Аудит для этого смягчения не доступен с помощью cmdlets PowerShell.

Настройка уведомления

Сведения о настройке уведомления при запуске правила и блокировке приложения или файласм. в Безопасность Windows.

Источник

Не так давно мир увидел два крупнейшие кибератаки всех времен. Программы-вымогатели Petya и WannaCry погубил многие предприятиякак большие, так и малые, включая Национальную службу здравоохранения (NHS) Великобритании.

Программы-вымогатели — одна из самых неприятных растущих форм кибератак. Он блокирует доступ к компьютеру и его файлам и запрашивает денежную сумму, чтобы разблокировать их. Эти формы вредоносных программ легко распространяются.

Это может быть так же просто, как щелкнуть ссылку или открыть электронное письмо с троянским загрузчиком. Не говоря уже о том, что зараженный компьютер может распространять вредоносное ПО в подключенной сети.

Однако все надежды еще не потеряны. Microsoft включила Exploit Guard в Защитнике Windows в Windows 10 Fall Creators Update, который помогает предотвратить атаки программ-вымогателей на ваш компьютер.

Итак, без лишних слов, давайте посмотрим, что такое защита от программ-вымогателей в Windows 10 и как ее включить.

См. Также: Как удалить и предотвратить вредоносное ПО на вашем Mac

Программа-вымогатель шифрует ваши важные файлы и документы с помощью известного или пользовательского алгоритма RSA. Как упоминалось выше, они просят денежную сумму в обмен на ключ. Microsoft стремится пресечь проблему в зародыше, заблокировав доступ к файловым системам.

Эта функция, известная под названием «Контролируемый доступ к папкам», предотвращает несанкционированный доступ к общим папкам. Это означает, что приложения, скрипты, библиотеки DLL и исполняемые файлы не смогут получить доступ, если вы не дадите им явное разрешение.

Всякий раз, когда неавторизованное приложение пытается получить доступ к защищенным папкам, вы получаете уведомление через небольшое окно уведомлений.

Хорошей новостью является то, что процесс немного настраивается. Вы можете добавить собственный набор папок в список контролируемых папок или разрешить доверенным приложениям доступ к этим папкам.

См. Также: Как сделать компьютер с Windows 10 максимально безопасным

Как включить защиту от программ-вымогателей

Шаг 1: Дайте право прохода

Найдите Центр безопасности Защитника Windows в поле поиска и, когда приложение открыто, щелкните поле Защита от вирусов и угроз.

Оказавшись внутри, нажмите «Настройки защиты от вирусов и угроз». Прокрутите вниз, пока не увидите параметр «Контролируемый доступ к папке», и включите переключатель.

Шаг 2. Добавьте важные папки

Сделав это, нажмите на ссылку Защищенные папки. По умолчанию большинство общих папок, таких как «Рабочий стол», «Изображения» и «Документы», уже должны быть перечислены.

Однако при желании вы можете добавить папки, которые считаете важными.

Шаг 3. Добавьте доверенные приложения

Следующим шагом является добавление нескольких приложений в список доверенных приложений. Нажмите «Разрешить приложению через контролируемый доступ к папке» и добавьте исполняемый файл программы. Вот и все! Настройка завершена.

Имейте в виду, что этот процесс будет блокировать каждый несанкционированный доступ. Хотя Exploit Guard в Защитнике Windows поначалу немного усложняет работу, при правильном добавлении в белый список в конечном итоге все станет гладко.

Кроме того, его интеграция со сторонними антивирусными программами делает его еще лучше.

Настройка уведомлений Защитника Windows

Если вы находите уведомления Защитника Windows слишком раздражающими, мы рекомендуем настроить их через Центр активности.

Бонусный трюк: блокируйте предложения и рекламу

Microsoft выбрала самое распространенное из всех мест для размещения рекламы и предложений — меню «Пуск» Windows. Хотя это действительно помогает вам открыть для себя некоторые удивительные продукты, в большинстве случаев это просто раздражает.

К счастью, создатели включили способ заблокировать их. Перейдите в «Настройки»> «Персонализация»> «Пуск» и отключите параметр «Иногда показывать предложения в меню «Пуск».

Более того, если вы хотите очистить меню «Пуск» от всех последних приложений или наиболее часто используемых приложений, это меню также позволяет вам сделать это. Круто, да?

Держите свой компьютер в безопасности

Хотя Exploit Guard в Защитнике Windows является эффективным способом борьбы с атаками вредоносных программ, всегда рекомендуется регулярно создавать резервные копии всех ваших важных данных. Надлежащее резервное копирование также выступает в качестве идеального плана на случай сбоя системы.

Кроме этого, применяются обычные правила — не нажимайте на какие-либо подозрительные электронные письма, какой бы привлекательной ни была тема. Кроме того, включите параметр отображения расширений файлов, чтобы вы могли видеть полное изображение файла до того, как нажмете кнопку.

Post Views: 39

Skip to content

На чтение 2 мин. Просмотров 311 Опубликовано 03.09.2019

Обновление Windows 10 Fall Creators определенно станет самой безопасной ОС Microsoft. Эта версия для Windows содержит ряд новых функций и улучшений безопасности, которые закрывают двери для атак вредоносных программ.

Основным инструментом Windows 10 в борьбе с вредоносными программами является встроенный антивирус. Microsoft добавила множество новых функций безопасности в Защитник Windows, сделав его более мощным, чем когда-либо.

Обновление Fall Creators предлагает интересную функцию безопасности, которая позволяет пользователям настраивать и управлять параметрами защиты системы и приложений Windows из Центра безопасности Защитника Windows.

Windows 10 Exploit Protection

Мы услышали ваши отзывы о предстоящем выпуске EMET EOL, поэтому с радостью сообщаем, что начиная с этой сборки вы теперь можете проверять, настраивать и управлять параметрами защиты от уязвимостей системы и приложений Windows прямо из Центра безопасности Защитника Windows! Вам не нужно использовать Антивирус Защитника Windows, чтобы воспользоваться этими настройками.

Вот кому включить защиту от эксплойтов в Центре безопасности Защитника Windows:

- Перейдите в Пуск> введите Защитник Windows> дважды щелкните первый результат, чтобы запустить Центр безопасности Защитника Windows

- Нажмите «Управление приложениями и браузером»> прокрутите страницу вниз, чтобы найти защиту от эксплойтов.

-

В новом окне настройте параметры системы и программы

- Когда вы закончите, нажмите Применить> ОК.

Помимо настройки параметров защиты от эксплойтов, вам необходимо выполнить ряд дополнительных действий, чтобы убедиться, что ваш компьютер полностью защищен от вредоносных программ:

- Установите последние обновления Windows

- Обновление до последней доступной версии ОС

- Периодически запускайте полное сканирование системы

- Установите дополнительные средства защиты от вредоносных программ, совместимые с вашим основным антивирусом и т. Д.

Проверяли ли вы новые функции безопасности, доступные в Windows 10? Что вы думаете о новом подходе Microsoft?