Рассмотрим способ rdp исправление шифрования CredSSP 866660, который поможет избавиться от ошибки шифрования, возникающей при попытке подключения к удаленному рабочему столу (серверу).

Почему возникает неисправность

Еще в марте 2018 года Microsoft выпустила апдейт системы безопасности Виндовс CredSSP Updates for CVE-2018-0886, который был направлен на устранение критической уязвимости в протоколе защиты пользовательских данных. Это было сделано, чтобы предотвратить реализацию стороннего кода на незащищенном компьютере.

Спустя пару месяцев, Майкрософт дополнительно внесла корректировки в параметры ОС, установив значение уровня подключения – Mitigated (до этого было – Vulnerable). После таких манипуляций большинство юзеров начали сообщать, что у них в rdp произошла ошибка проверки подлинности CredSSP.

Такое окно выводится сразу, как только Вы укажите имя пользователя и пароль. Уведомление указывает на отсутствие поддержки функции.

На официальном форуме Microsoft сказано, что проблема возникает из-за того, что на клиенте и сервере установлены разные версии обновления безопасности. Поэтому, решения могут быть следующими.

Откат апдейтов на клиентском ПК

Самый простой вариант, но нежелательный с точки зрения последствий. Достаточно открыть перечень установленных обновлений, отыскать нужные и удалить их. Ниже приведен список в соответствии с версией ОС:

Обновление на стороне сервера

Этот путь рекомендован Майкрософт. Стоит перейти на сайт разработчиков по ссылке, пролистать страницу до раздела «Affected Products», в самой первой колонке таблицы находим свою редакцию Windows, а в столбике «Download» кликаем по URL для скачивания пакета апдейтов CredSSP cve-2018-0886.

Полезный контент:

- Как удалить Onedrive из проводника Windows 10

- Appcrash — что это за проблема, как устранить?

- Отсутствует d3dx9_25.dll — где скачать, как установить в Виндовс

- Запуск программы невозможен так как отсутствует api ms win crt runtime l1-1-0.dll

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

Но есть способ добавления нужного функционала в Виндовс, о чём я рассказывал

в этой статье

.

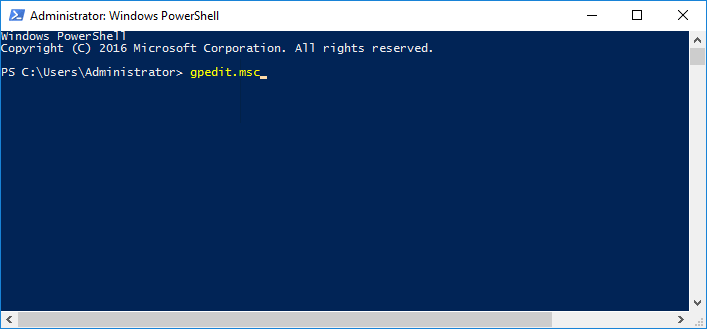

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

gpedit.msc

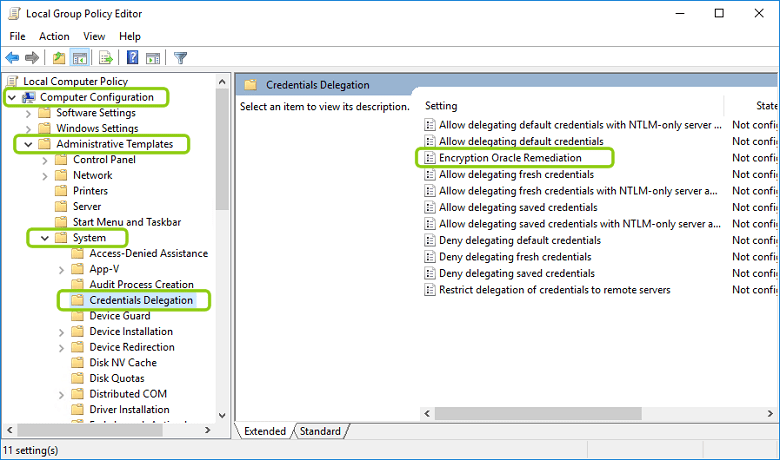

- Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

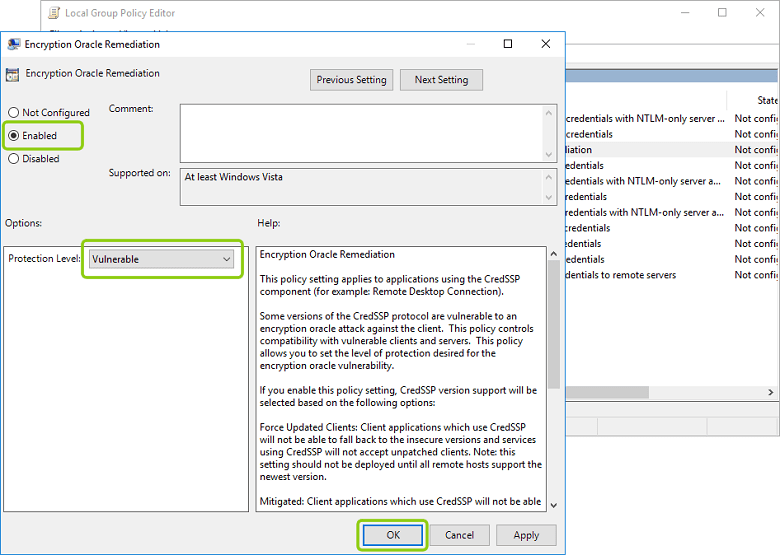

- Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

- Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

- Запускаем командную строку от имени администратора:

- Копируем код:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

- В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP. Дополнительные сведения см. статье https://go.microsoft.com/fwlink/?linkid=866660

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

Можно пойти двумя путями – внести изменения через редактор локальных групповых политик (не прокатит в редакциях Windows Home), либо напрямую в реестр с помощью командной строки. Второй способ более быстрый и универсальный – в командной строке, запущенной от имени администратора, выполним:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

(Computer Configuration -> Administrative Templates -> System -> Credentials Delegation)

Открываем параметр с именем “Исправление уязвимости шифрующего оракула” (Encryption Oracle Remediation), и нажимаем “Включено” (“Enabled”). Уровень защиты ставим как “Оставить уязвимость” (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

gpupdate /force

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Множество пользователей Windows стали в последнее время жаловаться на невозможность подключится к удаленному рабочему столу с выводом сообщения » Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP. Дополнительные сведения см. статье https://go.microsoft.com/fwlink/?linkid=866660″

Причина и, как следствие, отказ подключения послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886)

Как отключить уведомления об ошибке шифрования CreedSSP на клиенте.

Быстрый и универсальный способ — в командной строке, запущенной от имени администратора, выполнить

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Далее нужно обновить политики на компьютере можно командой,

gpupdate /force

После этого подключение по RDP должно заработать

Всем добрый вечер, в декабре удаленно помогал одному из моих читателей с проблемой по которой, он оставил отзыв к статье – Не удается подключиться к удаленному рабочему столу и не смотря на то, что статья эта была написано аж в 2012 году, на нее до сих пор заходит большое кол-во пользователей и я не особо понимал причину такой популярности этой старой статьи до момента пока не стал разбираться с этой проблемой (ну по крайней мере я так думаю)) )!

Подсоединившись к его рабочему столу через TeamViewer и при подключение по RDP к серверу Windows 2012 у нас вылетела ошибка:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительные сведенья см. в статье https://go.microsoft.com/fwlink/?linkid=866660

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

начал разбираться и вот что могу рассказать об этой ошибке:

Что такое CredSSP

CredSSP – это протокол поставщика поддержки учетных данных который является поставщиком аутентификации, который обрабатывает запросы на аутентификацию для других приложений.

у протокола CredSSP было три релиза-обновления

- Version 1.0 – 13 марта 2018 года

- Version 2.0 – 17 апреля 2018 года

- Version 3.0 – 8 мая 2018 года

Поэтому когда мы подсоединяемся к серверу по RPD и вас отфутболивают, то тут две могут быть причины, либо на вашем компьютере поставились обновления либо на сервере были установлены накопительные обновления март – май 2018 года в которых убирается уязвимость в системе безопасности и при попытке подключения с непропатченной версией CredSSP у вас будет вылетать ошибка:

- Причиной ошибки может быть исправление шифрования CredSSP

- This could be due to CredSSP encryption oracle remediation.

Более детально эта проблема уже описана на сайте Микрософта в бюллетене CVE-2018-0886.

Давайте перейдем к

Варианты исправления ошибки CredSSP

Вариантов по устранению причины ошибки CredSSP несколько и мы пройдемся по каждой отдельно!

Установка последних обновлений

в котором вам предлагается скачать вручную обновление и поставить его на клиента/сервер

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2016 / Windows 10 KB4103723

- Windows Server 2012 / Windows 10 KB4103715

- Windows Server 2008 / Windows 7 KB4103712

Отключить уведомления об ошибке шифрования CreedSSP

Но есть и более простой способ (но не безопасный) как это можно обойти если нет времени заниматься скачиванием и установкой! Этим способом мы просто отключаем это уведомление об ошибки и спокойно продолжаем работать по RDP

- запускаем cmd от имени администратора

- в вводим следующую команду:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

- перезагружаем компьютер и проверяем RDP

Отключение через групповые политики

Если же вам удобнее использовать редактор локальных групповых политик, то следуйте след инструкции:

- запускаем редактор gpedit.msc

- Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

- Открываем параметр с именем Исправление уязвимости шифрующего оракула

- Включено

- Перезагружаем компьютер

Вот так мы и победили эту ошибку с подключением RPD к серверу! Так что будут вопрос, обязательно пишите и я постараюсь вам помочь!

В одно прекрасное утро у некоторых клиентов возникла такая ошибка:

Произошла ошибка при проверке подлинности

Указанная функция не поддерживается

Удаленный компьютер: …

Причиной ошибки может быть исправление шифрования CredSSP.

Дополнительные сведения см. в статье https://go.microsoft.com/fwlink/?linkid=866660

Возникает она при попытке подключиться по RDP (mstsc.exe) к серверу с 8 мая. По ссылке можно прочесть, что это связано с обновлением безопасности. Ошибка появляется потому, как на клиентском компьютере автоматически установилось обновление 4103725 (windows 8.1), 4103727 или 4103721 (windows 10), 4103718 (win 7) и т.п., а на хосте, к которому идет попытка подключения, соответствующее обновление не установлено (Server 2008 — 4056564, 2008R2 — 4103718, 2012 — 4103730, 2012R2 — 4103725, 2016 — 4103723) Номера пакетов для серверов — ссылки на соответствующие статьи и загрузки оффлайн пакетов.

- Правильный. Установка соответствующего пакета обновлений на хостовой машине (чаще всего — сервер), ссылки см. в пред. абзаце.

- Не правильный. Если по какой-то причине Вы не можете установить на хостовой машине обновление, придётся удалять соответствующее обновление на клиентском компьютере. Для этого надо обладать правами Администратора. И учтите, что обновление установиться снова при следующем автоматическом или ручном поиске обновлений. Если процесс актуализации серверной части затянется — нужно будет удалять обновление снова или «скрыть» этот пакет из предлагаемых автоматически.

- Не правильный. Вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.2. В папках настроек дерева слева вам необходимо открыть:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegationесли ваша ОС русифицирована, то:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

Подробнее о CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability в статье TechCenter Microsoft

Почему 8 мая?

В статье по самой первой ссылке описана история обновлений CredSSP для CVE-2018-0886 и там есть строки:

May 8, 2018

An update to change the default setting from Vulnerable to Mitigated.

Related Microsoft Knowledge Base numbers are listed in CVE-2018-0886.

Дословный перевод: «Обновление изменило настройку по умолчанию с уязвимый на умеренный. Подробности…». Т.е. с 8 мая путем установки обновления меняется параметр, препятствующий подключению с компьютеров, на которых отсутствует обновление).

Всем добра.

Join @AdmNtsRu on Telegram

2. В папках настроек дерева слева вам необходимо открыть:

2. В папках настроек дерева слева вам необходимо открыть: