Как исправить свои права на администратора

Получение пользователем администраторских прав в операционной системе Windows версии 7 подразумевает включение встроенной, но по умолчанию отключенной, учетной записи Администратора компьютера.

Инструкция

Осуществите вход в систему со своей учетной записью и вызовите главное системное меню, нажав кнопку «Пуск», для того, чтобы включить встроенную, но по умолчанию отключенную, запись администратора компьютера. Перейдите в пункт «Панель управления» и раскройте ссылку «Администрирование». Разверните узел «Управление компьютером» и откройте группу «Служебные программы». Выберите раздел «Локальные пользователи и группы» и разверните узел «Пользователи».

Раскройте аккаунт администратора двойным кликом мыши и снимите флажок на поле «Отключить учетную запись в открывшемся диалоговом окне». Подтвердите сохранение сделанного изменения, нажав кнопку OK. Вернитесь в главное меню «Пуск» и укажите команду «Выйти из системы». Воспользуйтесь появившейся учетной записью «Администратор» в окне входа в систему и раскройте «Панель управления».

Перейдите в раздел «Учетные записи пользователей» и найдите свою подлежащую повышению прав учетную запись. Выставьте необходимые права и войдите под измененным аккаунтом. Обратите внимание на то, что встроенная учетная запись «Администратор» не имеет парольной защиты. Если планируется сохранение активного состояния этого аккаунта – необходимо создать достаточно сложный пароль, поскольку действия от имени администратора обладают наивысшим приоритетом. Рекомендуется завершить работу всех приложений перед сменой пользователя и использовать команду «Выход из системы».

Воспользуйтесь альтернативным способом изменения прав пользователя на администраторские с помощью утилиты командной строки. Для этого еще раз вернитесь в главное системное меню «Пуск» и перейдите в диалог «Выполнить». Напечатайте cmd в поле «Открыть» и вызовите контекстное меню интерпретатора команд Windows кликом правой кнопки мыши.

Укажите пункт «Запуск от имени администратора» и введите net user Администратор /active:yes в текстовое поле командной строки. Подтвердите выполнение выбранного действия, нажав функциональную клавишу Enter, и завершите работу приложения.

Видео по теме

Источники:

- Как получить права администратора в Windows 7

Войти на сайт

или

Забыли пароль?

Еще не зарегистрированы?

This site is protected by reCAPTCHA and the Google Privacy Policy and Terms of Service apply.

В процессе пользования компьютером можно заметить, что изначально пользователь не имеет полного доступа ко всем настройкам и параметрам. Как следствие, не удаётся внести некоторые значительные изменения в систему. Чтобы исправить эту ситуацию необходимо получить права администратора системы. В этой статье разберёмся с тем, как получить или убрать права администратора в Windows 10 и более ранних версиях. Давайте же начнём. Поехали!

О том, как включить и отключить администратора

Права администратора — это очень полезная вещь, которая даст вам более широкие полномочия при работе с системой. Запустить программу с правами администратора можно, перейдя к свойствам ярлыка, кликнув правой кнопкой мыши, однако, в этом случае они будут неполными и для некоторых изменений их может не хватить, например, для активации «Режима бога». Получение нужных прав в системе будет полезно многим пользователям. Рассмотрим процесс включения этого режима на примере самой новой версии операционной системы Windows 10, если на вашем компьютере установлен более старый Виндовс, в этом нет ничего страшного, поскольку процесс ничем не отличается.

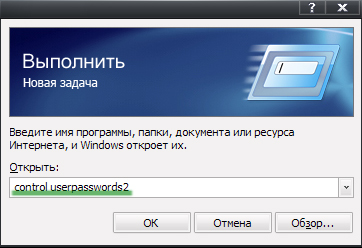

Первым делом необходимо открыть окно «Выполнить». Делается это нажатием комбинации клавиш Win+R. Далее, в соответствующем поле для поиска введите control userpasswords2 и нажмите кнопку «ОК».

Пишем control userpasswords2 (именно с цифрой 2 на конце)

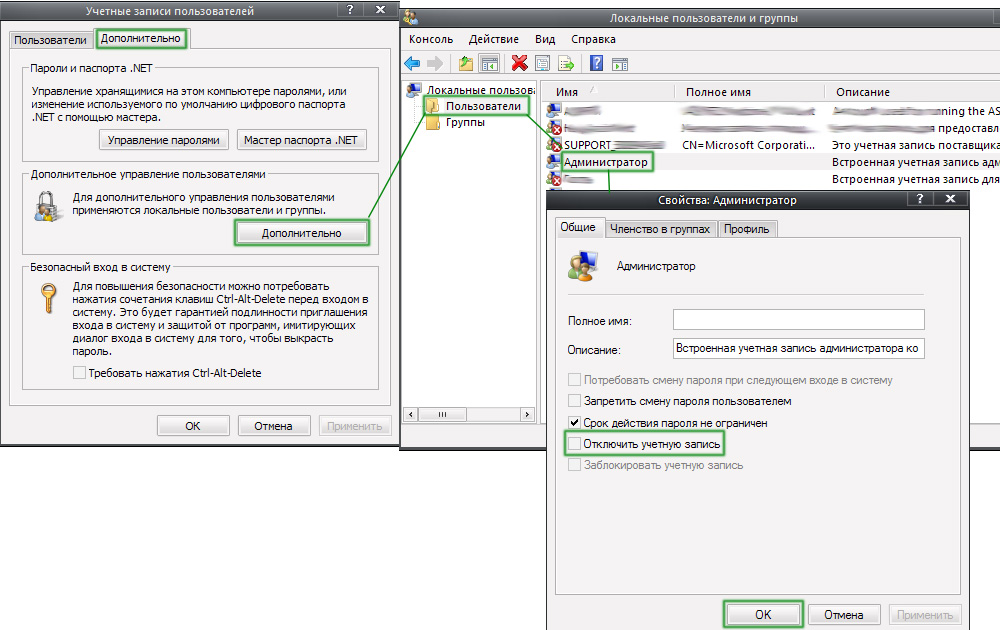

После этого появится новое окно «Учётные записи пользователей». Перейдите к вкладке «Дополнительно» и нажмите одноимённую кнопку в разделе «Дополнительное управление пользователями». Вы попадёте в окно утилиты, которая называется «Управление локальными пользователями и группами». Перейдите к папке «Пользователи», расположенной слева.

Производя все указанные действия, будьте внимательны

Дважды щёлкните по учётной записи «Администратор», чтобы открыть её свойства. Находясь на вкладке «Общие», снимите птичку с пункта «Отключить учётную запись», а затем подтвердите внесённые изменения. Готово. Остаётся только перезагрузить компьютер, чтобы новые параметры вступили в силу.

Если при запуске системы появляется страница выбора пользователя, то можно удалить старую учётную запись, однако, в этом случае можно потерять некоторые данные. Поэтому лучше всего выполнять эту операцию сразу после того, как была переустановлена система.

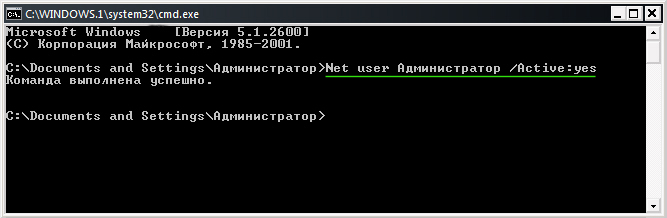

Если необходимо убрать права администратора, откройте то же самое окно и установите галочку напротив пункта «Отключить учётную запись». Если вы используете Windows 8, то проще и удобнее всего это можно сделать через командную строку. Воспользуйтесь комбинацией клавиш Win+R и пропишите в поле для поиска «cmd». Далее, введите в командной строке команду:

Net user Администратор /Active:no

Команда Net user Администратор /Active:yes (либо /Active:no)

Нажмите Enter для выполнения. Как только команда будет выполнена, на экране появится специальное сообщение с информацией о том, что функция была отключена. Точно так же можно включать или отключать любые другие учётные записи, указывая их имена вместо «Администратор» и «yes» — если хотите получить, либо «no» — если хотите убрать права для конкретного пользователя. Через командную строку сделать это гораздо проще и быстрее, но, если отсутствие интерфейса неудобно для вас, вы можете воспользоваться классическим способом, приведённым выше.

Получение прав админа не гарантирует безопасность

Нужно заметить, что если учётная запись обладает правами администратора системы, то их получат и все вредоносные программы, попавшие на компьютер. То есть зловредное ПО сможет нанести больший вред всей системе. Если установленное антивирусное программное обеспечение недостаточно надёжно или отсутствует вовсе, лучше воздержаться от активации полных полномочий, чтобы не навредить безопасности компьютера.

Теперь вы знаете, что делать, если понадобится получить полные права администратора в Windows 8, 10 и более ранних версиях, также вы всегда сможете легко их убрать, если возникнет такая необходимость. Пишите в комментариях помогла ли эта статья разобраться в вопросе и спрашивайте, если что-то осталось непонятным после ознакомления с материалом.

Многие из пользователей сталкивались с такой ситуацией наверняка. В учётной записи пользователя с правами администратора (а другой обычно на личном компьютере и нет), Windows при попытке открыть конкретный файл, папку, а иногда и целую директорию (или даже том) отказывается это делать. Под предлогом, что, мол, не хватает прав:

файл pdf не открывается из-за отсутствия прав

и как следствие:

И что более всего напрягает: как так-то? Я и есть администратор, по-крайней мере, с полным набором административных прав. А тут опять прав мало…

Вам просто взглянуть на содержимое такой папки? Браузер вам может помочь….

Почему не хватает прав?

Ответов только два.

- Папку или файл создали не вы. По крайней мере, не В ЭТОЙ СИСТЕМЕ или не этой учётной записи. Текущая система потому посчитала, что владельцем являетесь опять же не вы. Ситуация нередкая, когда присоединяете к Windows ещё один жёсткий диск с уже записанными файлами.

- После определённых манипуляций с UAC сработал триггер (ошибочно или намеренно), захватывая теперь некоторые файлы. Виной тому некоторые файловые атрибуты, сохраняющиеся в метаданных файлов и папок. Особенно часто такая картина проявляется в случае, когда система переустановлена, а вы пытаетесь получить доступ к файлам и папкам на другом диске, который использовался как хранилище.

Исправляем…

Как видно из описания, прародителем запрета в обоих случаях является пресловутый UAC (Контроль учётных записей) Windows. Потому и решение проблемы с правами лежит в плоскости работы с UAC. А значит мы можем выбрать несколько способов, которые помогут от этой «ошибки» избавиться. Но не думайте, что выключив UAC в настройках Учётных записей пользователей, откатив ползунок уведомлений вниз, вы о него избавились:

Всё не так просто, да и контроль UAC отключать в нашем случае не обязательно. Я вообще этого делать настоятельно не рекомендую. По крайней мере, навсегда.

Как законно и без последствий обходить Контроль учётных записей UAC?

Не хватает прав для конкретного файла или папки

Если эта проблема не успела намозолить глаза и не является повальной для системы, можно попробовать избавиться от неё прямо в свойствах к файлу/папке. Вызовем меню свойств файла/папки и выберем вкладку Безопасность:

откройте в новой вкладке, чтобы увеличить

В окне Выбор «Пользователи» или «Группы» введите имя своей учётной записи или начните вводить и щёлкните Проверить имена. Учётная запись пользователя будет обнаружена, и кнопкой ОК вы добавите её в список тех, кто имеет необходимые к документу/папке права. Ваша учётка сразу появится и в среднем окне Разрешения для группы…

осталось соглашаться с диалоговыми окнами

Выставляйте галочку в чекбоксе Разрешить. Применяйте и соглашайтесь во всех последовательно открытых окнах. Перезагрузка вряд ли потребуется. Этот вариант применим ко всем файлам, папкам и даже директориям.

Как удалить неудаляемый ключ реестра?

Если файлы по-прежнему не открываются или что-то дёт не так, зададим разрешения учётным записям. В свойствах файла/папки/диска смените или задайте владельцев. Вот как это будет выглядеть на примере Windows 10 при переименовании системной библиотеки:

- вызываем свойства файла

- во вкладке Безопасность щёлкаем по Изменить, ища ту же кнопку в появившемся окне Дополнительных параметров безопасности. Там хозяином файла/папки наверняка числится System или TrustedInstaller:

- теперь появится окно с предложением выбрать нужную учётку. Начинаем вводить имя пользователя, как оно видится на экране приветствия. У меня учётная запись называется Я. Так и пишу:

- не закончив набор имени, можете щёлкнуть по кнопке справа Проверить имена. Система сама закончит набор имени. Жмём ОК:

- Почти готово (смотрите на Владельца). Закрепляем кнопкой Применить:

- Всё. Вы уже владелец файла, но им пока не распорядились. И для делегирования прав остальным юзерам, нужно им права раздать и за ними закрепить. Возвращаемся в уже знакомое окно из начала нашего пути свойств файла:

В нём вы должны выйти на учётную запись группы администраторов, выбрав в окне Разрешений для группы…, и активировать чек-бокс в нижней части окна, выставив Полный доступ:

Добавляем специальный пункт в меню дополнительных команд

Для меню дополнительных команд, которое появляется после щелчка по выбранному правой мышкой, есть маленький хак. С его помощью в меню можно добавить ещё один пункт, который говорит сам за себя:

У меня этому посвящена статья Как получить полный доступ к папкам и файлам, там всё раскладывается по полкам. Или просто добавьте к реестру распакованный из архива файл. Проверьте.

Снимаем триггер в групповой политике: для всей системы в целом

Права-то правами, но и сама система UAC с сопутствующими функциями работает далеко не безошибочно. Так что есть вариант проверить настройки для Контроля учётных записей: не появилось ли там некое событие, которое и заставляет UAC «нервно реагировать». Вводим быструю команду в строке поиска

gpedit.msc

У меня нет редактора групповой политики…

Ищем в разделе

Конфигурация компьютера-Конфигурация Windows-Параметры безопасности-Локальные политики-Параметры безопасности

Крутим справа мышкой до пункта Контроль учётных записей: все администраторы работают в режиме… :

Двойным по нему щелчком выключаем в свойствах.

Групповая политика не работает…

Иногда для решения проблемы с дисками или папками (или файлами внутри) достаточно попробовать убрать присвоенные атрибуты. Речь идёт о «Только для чтения». В любом случае попробуйте в консоли от имени администратора ввести команды снятия атрибутов

attrib -r -s "путь-к-нужной-папке"

Например, для моей папки Фильмы на диске D:

attrib -r -s "путь-к-нужной-папке"

Успехов.

[Конспект админа] Что делать, если программа хочет прав администратора, а вы нет

Время на прочтение

7 мин

Количество просмотров 166K

(с) Вася Ложкин.

К сожалению, в работе сисадмина нет-нет да и приходится разрешать пользователям запускать всякий софт с админскими правами. Чаще всего это какие-нибудь странные китайские программы для работы с оборудованием. Но бывают и другие ситуации вроде небезызвестного bnk.exe.

Выдавать пользователю права администратора, чтобы решить проблему быстро и просто, противоречит нормам инфобезопасности. Можно, конечно, дать ему отдельный компьютер и поместить в изолированную сеть, но — это дорого и вообще…

Попробуем разобрать решения, которые позволят и программу запустить, и безопасника с финансистом не обозлить.

Ну, и зачем тебе права?

Программа может запрашивать права администратора условно в двух случаях:

- Когда хочет получить доступ туда, куда «простым смертным» нельзя: например, создавать файлы в системных каталогах.

- Когда программу скомпилировали со специальным флагом «Требовать права администратора».

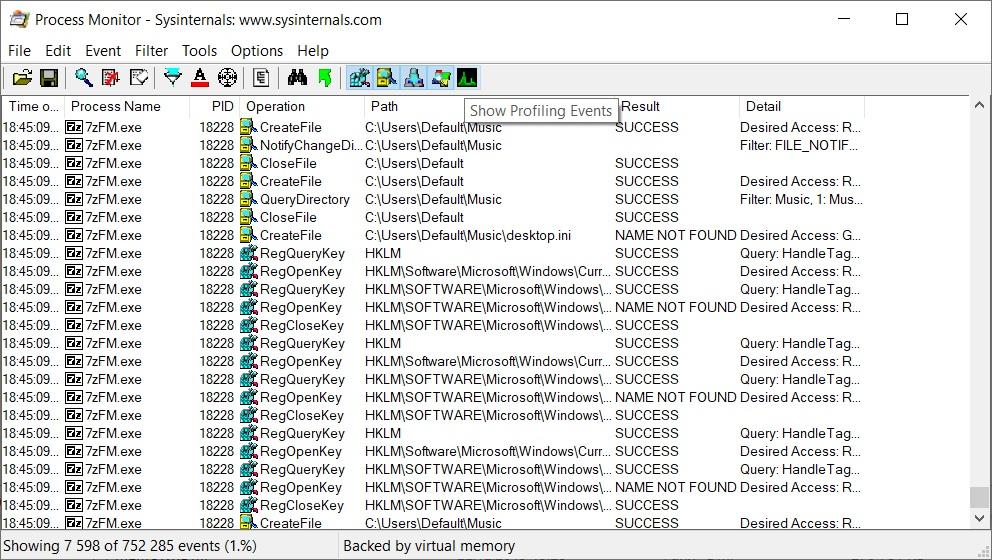

С первым случаем все понятно: берем в руки замечательную программу Марка Руссиновича Process Monitor, смотрим, что происходит, и куда программа пытается залезть:

Куда это лезет этот 7Zip?

И по результатам исследования выдаем права пользователю на нужный каталог или ветку реестра.

Сложнее, если случай клинический, и так просто выдать права не получится: например, программа требует сильного вмешательства в работу системы вроде установки драйверов. Тогда придется придумывать всякий колхоз, про который речь пойдет в последнем разделе статьи. Пока подробнее освещу второй случай — когда стоит флажок.

Если сильно упростить, то в специальном манифесте программы (к слову, установщики — это тоже программы) могут быть три варианта запуска:

- asInvoker. Программа запускается с теми же правами, что и породивший ее процесс (как правило, это explorer.exe c правами пользователя);

- highestAvailable. Программа попросит максимально доступные пользователю права (у администратора появится окно с запросом повышения UAC, у пользователя — нет);

- requireAdministrator. Программа будет требовать права администратора в любом случае.

Если разработчик твердо решил требовать права администратора, даже если они не нужны, то обойти это можно малой кровью.

Нет, не будет тебе прав

В системе Windows, начиная с Vista, появилась служба UAC, которая помимо прочего отвечает за запросы программ на повышение прав. Не все программы «переваривали» работу с этой службой. Поэтому в системе был доработан механизм совместимости приложений, позволяющий прямо задать программе ее поведение — запрашивать права или нет.

Простейшим вариантом работы с этим механизмом будет использование переменных среды.

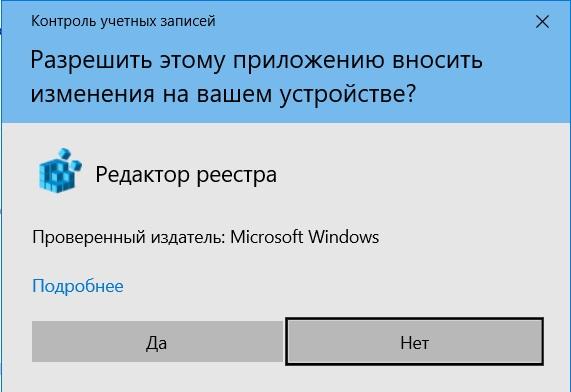

Рассмотрим пример с редактором реестра. Действительно, запуская regedit.exe под администратором, мы получаем запрос на повышение прав:

Запрос повышение прав.

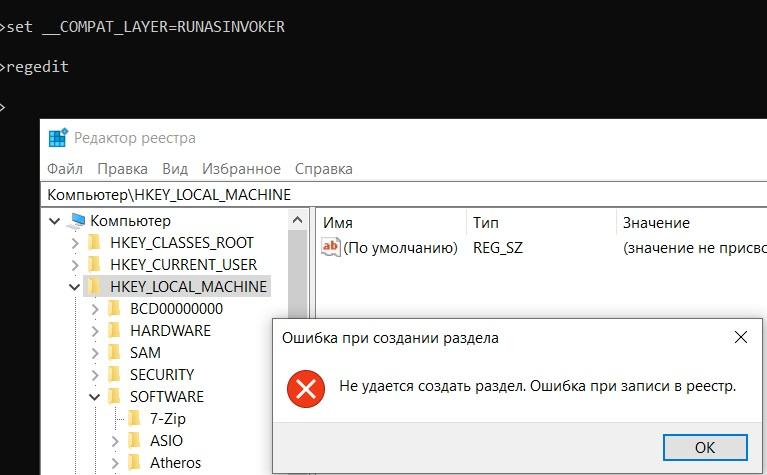

Если же мы запустим редактор реестра из консоли, предварительно поменяв значение переменной среды __COMPAT_LAYER на:

set __COMPAT_LAYER=RUNASINVOKER

То запроса UAC не будет, как и административных прав у приложения:

Бесправный редактор реестра.

Этим можно пользоваться, запуская программы батниками или добавляя контекстное меню через реестр. Подробнее читайте в материале How to Run Program without Admin Privileges and to Bypass UAC Prompt?

С конкретным примером такой неприятной программы можно столкнуться при загрузке классификаторов банков из 1С с сайта РБК по ссылке http://cbrates.rbc.ru/bnk/bnk.exe. Если обновление классификаторов отдается на откуп самим пользователям и нет возможности поменять загрузку на bnk.zip (а современные 1С это поддерживают), то приходится придумывать костыли. Ведь bnk.exe — самораспаковывающийся архив, в котором зачем-то прописано «Требовать права администратора».

Поскольку ярлычками тут обойтись не выйдет, ведь 1С сама скачивает файл и запускает его, то придется применять тяжелую артиллерию — Microsoft Application Compatibility Toolkit.

Документация к ПО, как обычно, доступна на официальном сайте, загрузить можно как часть Windows Assessment and Deployment Kit. Сам процесс решения проблемы несложен.

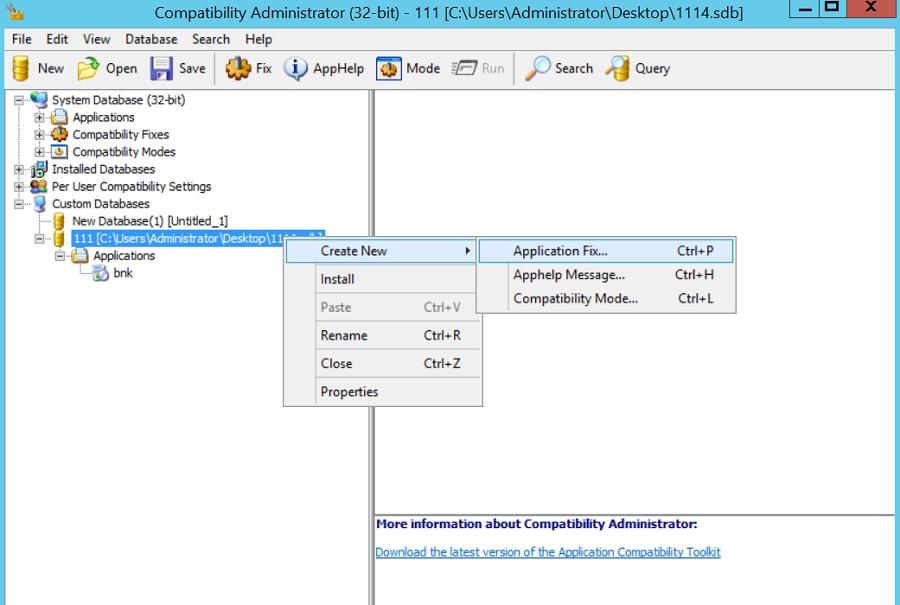

Необходимо поставить утилиту, запустить Compatibility Administrator и создать Application Fix в новой или имеющейся базе данных:

Создаем исправление приложения.

Имя и издатель значения не имеют. Имеет значение только расположение файла — тут нужно указать реальный проблемный bnk.exe (где он будет лежать на самом деле — не важно).

Далее необходимо в списке исправлений выбрать RunAsInvoker.

Выбираем нужный фикс.

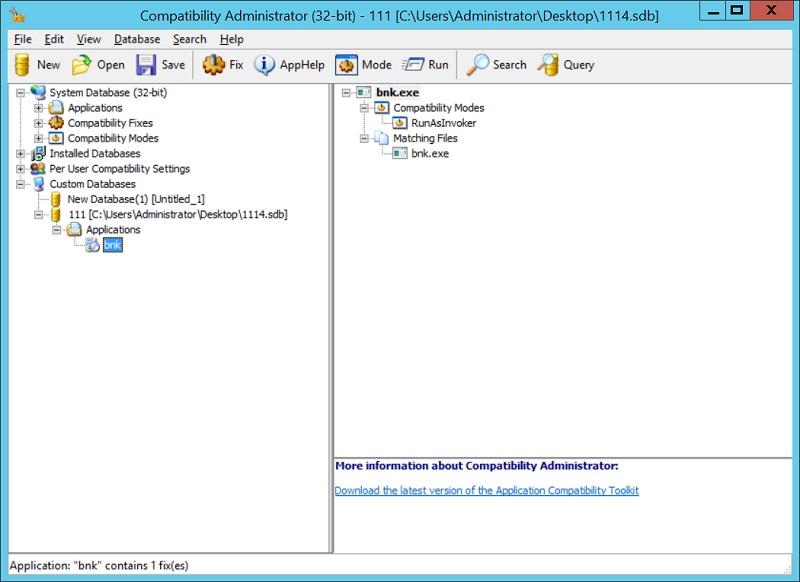

Все остальное оставляем по умолчанию, сохраняем базу данных. Должно получиться примерно так:

Созданный фикс для bnk.exe.

После этого достаточно будет установить базу данных, щелкнув по ней правой кнопкой и выбрав Install. Теперь пользователи смогут сами грузить классификаторы банков.

Все становится хуже, если приложению действительно нужны права админа. Тогда добавление прав на системные объекты и исправления не помогают.

Ну ладно, держи права

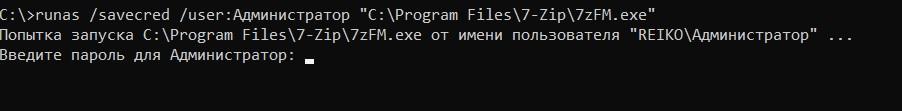

Казалось бы, самым очевидным решением для запуска нашего странного ПО выглядит использование встроенной утилиты Runas. Документация доступна на сайте Microsoft.

Ну, посмотрим, что из этого выйдет.

Команда:

runas /savecred /user:Администратор "C:Program Files7-Zip7zFM.exe"

Действительно, RunAs запустит 7zip с правами учетной записи «Администратор», спросит пароль и запомнит его. Потом ярлык с такой строкой запуска будет запускать 7zip под Администратором без вопросов.

Вводим пароль.

Есть один существенный недостаток: пароль запоминается на уровне системы, и теперь, используя команду Runas, можно будет запускать абсолютно любую программу. Это мало чем отличается от прямого предоставления админских прав сотрудникам, так что использовать это решение не стоит.

Зато runas может быть полезен, когда сотрудник знает пароль администратора, но работает под ограниченной учетной записью (по идее так должен делать каждый системный администратор).

Если мы начали с консольных команд, то перейдем к более высокоуровневым скриптам. Интересное решение было предложено в статье «Планктонная Windows», где упомянутый выше Runas обвязывался js-скриптом и пропускался через обфускатор. У решения есть и очевидный минус — скрипт можно раскодировать.

Чуть более интересным методом в 2к20 являются возможности PowerShell и его работа с паролями. Подробнее можно почитать в материале «Защита и шифрование паролей в скриптах PowerShell».

Если вкратце: в PS работа с паролями производится через специальный тип данных SecureString и объект PSCredential. Например, можно ввести пароль интерактивно:

$Cred = Get-Credential

Затем сохранить пароль в зашифрованном виде в файл:

$Cred.Password | ConvertFrom-SecureString | Set-Content c:pass.txt

И теперь использовать этот файл для неинтерактивной работы:

$username = "DomainАдминистратор"

$pass = Get-Content C:pass.txt | ConvertTo-SecureString

$creds = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $username, $pass

К сожалению, файл этот можно использовать только на том ПК, на котором его создали. Чтобы этого избежать, можно сделать отдельный ключ шифрования. Например так:

$AESKey = New-Object Byte[] 32

[Security.Cryptography.RNGCryptoServiceProvider]::Create().GetBytes($AESKey)

$AESKey | out-file C:password_aes.key

Теперь при помощи этого ключа пароль можно зашифровать:

$Cred.Password| ConvertFrom-SecureString -Key (get-content C:password_aes.key

)| Set-Content C:pass.txt

И расшифровать:

$pass = Get-Content C:pass.txt | ConvertTo-SecureString -Key (get-content C:password_aes.key)

К сожалению, с безопасностью дела обстоят так же печально: утащить пароль не составляет трудностей, если есть доступ к файлу с ключом шифрования и зашифрованным паролем. Да, можно добавить обфускации и скомпилировать скрипт в .exe вместе с нужными файлами. Но нужно понимать, что это — полумеры.

В свое время я использовал для решения подобных задач свой любимый AutoIt, где компилировал скрипт с командой RunAs и радовался… До тех пор, пока не узнал, что AutoIt (особенно старых версий) декомпилируется на раз-два.

Другим интересным вариантом может быть применение назначенных заданий — если создать назначенное задание от админского аккаунта, пользователю для работы будет достаточно его запуска. К сожалению, для интерактивной работы с приложением это решение не подходит.

На свете существует несколько сторонних решений, призванных решить задачу. Остановлюсь на парочке из них.

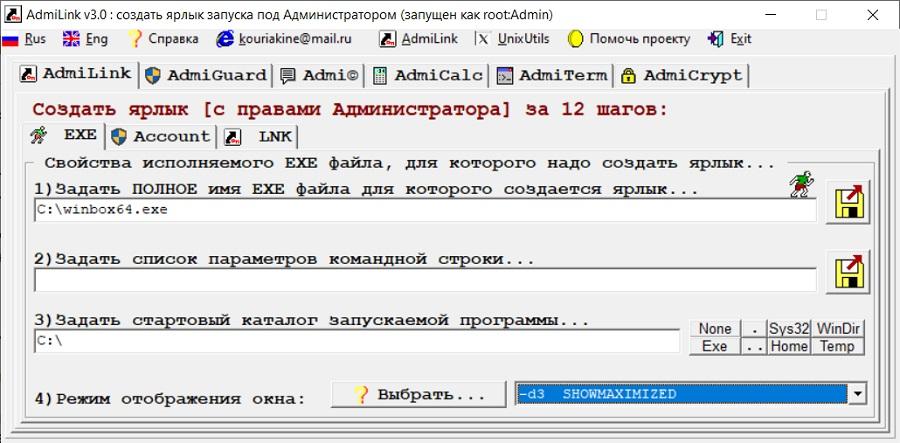

Пожалуй, одна из самых известных утилит — это AdmiLink, разработанная Алексеем Курякиным для нужд ядерной физики. Программа и принципы ее работы описаны на официальном сайте. Я, как обычно, позволю себе более краткое описание.

Программа состоит из трех модулей. AdmiLink — это графическое окно, где можно создать ярлык на нужное приложение (в принципе, в ряде случаев достаточно только его).

Основное окно программы.

Помимо непосредственно создания ярлыка (и да, запрос UAC тоже можно подавлять), есть и дополнительные функции вроде калькулятора, терминала и удобных настроек политик безопасности. Со всеми возможностями программы читателю предлагается разобраться самостоятельно.

Второй модуль называется AdmiRun и представляет из себя консольную утилиту. Она умеет запускать приложения от имени администратора, получив в качестве одного из параметров строку, созданную через AdmiLink. В строке шифруется имя пользователя и пароль, при этом участвует и путь к программе.

На первый взгляд все выглядит безопасно, но, к сожалению, код программ закрыт, и насколько можно доверять разработчику — вопрос.

Третий модуль — AdmiLaunch — отвечает за запуск окон в разных режимах, и он используется для запуска AdmiRun, если создавать ярлык через AdmiLink.

В целом, решение проверено годами и поколениями отечественных системных администраторов. Но добавлю и альтернативу из-за рубежа.

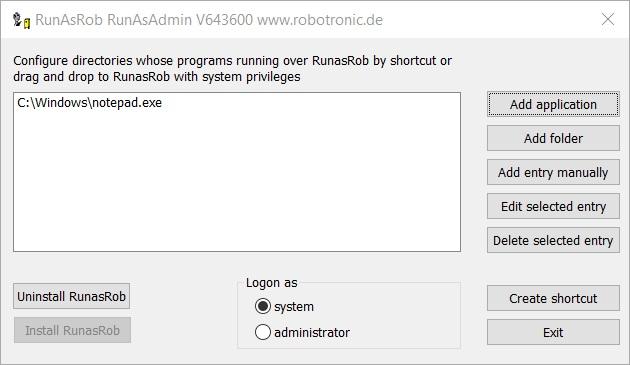

RunAsRob — довольно интересное ПО за авторством немецкого разработчика Оливера Хессинга (Oliver Hessing). В отличие от AdmiLink, ПО устанавливается как служба, запускаемая под привилегированной учетной записью (администратора или системы). Как следствие, подготовленный ярлык обращается к службе, которая уже в свою очередь запускает заданное ПО.

Особенность программы в том, что есть возможность авторизовать не только программы, но и папки (включая сетевые). А хранение настроек в реестре позволило добавить шаблоны групповых политик, примерно как мы писали в статье «Погружение в шаблоны и приручение GPO Windows». Благодаря этому при необходимости настройки можно применять прямо из Active Directory.

Основное окно программы.

Программа богато документирована на официальном сайте.

У этого автора есть еще и программа RunAsSpc, позволяющая запускать исполняемые файлы под правами другого пользователя, передавая учетные данные через зашифрованный файл.

Мне остается только добавить, что это ПО бесплатно только для личного использования.

Но учтите, что из программы, запущенной под административными правами, можно натворить бед. Например, запустить привилегированную командную консоль через диалог Файл — Открыть.

Запускаем cmd.exe прямо из редактора реестра.

Немного защититься помогут политики запрета контекстного меню и прочих диспетчеров задач, часть из которых может настроить AdmiLink. Но в любом случае следует быть осторожным.

А вам приходилось городить странные костыли? Предлагаю делиться историями в комментариях.

Добрый день, сегодня расскажу как можно в пару кликов отобрать права администратора у единственного пользователя, и чтобы вернуть эти права единственному пользователю вам нужна будет WinPE система.

Итак обрисую ситуацию, цель у пользователя была убрать пароль при входе в систему, для этого, немного погуглив, пользователь находит программу netplwiz, там действительно можно убрать пароль, но только на входе, технически пароль остается на месте, просто на входе он будет автоматически вводиться системой.

Помимо того, чтобы убрать пароль при входе в систему, пользователь решил покликать еще что там есть интересного в программе netplwiz, и натыкал себе права обычного пользователя, перезашел в систему, и теперь ему не доступно практически все.

При этом вернуть права администратора не представляется возможным, нельзя также зайти в netplwiz и назначить себя администратором.

Помимо netplwiz я перепробовал следующие варианты:

Командная строка и PowerShell

Secpol.msc (групповые политики)

lusrmgr.msc (локальные пользователи и группы)

Панель управления->Учетные записи

Восстановление системы

Короче говоря штатными средствами систему не восстановить… 🙄

И вроде бы должна быть защита от пользователя, который может так случайно кликнуть, и она есть, так допустим вам не дадут поменять в других местах единственного Администратора на пользователя, но в netplwiz, такая дыра не закрыта…

Решение

Существует два пути, легкий и не очень.

Начнем с того что как по мне проще.

Вариант попроще.

1. Берем флешку и записываем туда любую WinPE систему.

- Как записать флешку? Например с помощью программы Ventoy.

2. Также записываем одну из следующих программ:

Windows Login Unlocker 1.6

O&O UserManager v1.0.1 (делает бекап, это важно)

Во многих готовых сборках WinPE систем, данные программы уже имеются.

3. После записи, загружаемся с этой флешки в WinPE систему и там с помощью одной из этих программ приписываем нашему пользователю группу Администраторы.

Или

4. Перезапускаемся уже в вашу систему и готово, у вас снова есть права администратора🙌.

Сложный путь

1. Вам понадобится либо флешка с установочным образом Windows.

2. Загружаемся с установочной флешки, далее жмем Shift+F10, откроется командная строка, в ней мы пишем regedit и загружаем куст реестра из нашей системы

Адрес куста C:WindowsSystem32configSYSTEM , подписываем его как нам удобно и далее находим в нем папку Setup, в ней нас интересуют два поля которые нужно поправить, вводим там следующие значения.

Cmdline – cmd.exe

Setup Type – 2

Теперь выгружаем куст обратно в систему.

Перезагружаем компьютер уже без флешки, запускается командная строка в месте где нам нужно вводить пароль, либо же в самой системе, но уже от имени Администратора.

- В нем пишем:

Net user

Находите название вашего пользователя

Далее пишем

net localgroup администраторы имя_пользователя /add

где имя_пользователя это имя вашего пользователя, если есть пробелы сделайте нижнее подчеркивание.

Теперь наш пользователь стал Администратором.

Далее пишем снова regedit,

заходим по следующему пути HKEY_LOCAL_MACHINESYSTEMSetup

- Находим и меняем их на прошлые значения:

Cmdline – (пустота)

Setup Type – 0

Еще раз перезапускаем компьютер и проверяем права администратора.

***

Какой вариант выбрать, дело ваше, мне проще воспользоваться WinPE системой, для того чтобы не переписывать команды, впрочем это уже ваше дело.

На этом все, благодарю за внимание, всего хорошего и до скорых встреч!