В этом руководстве мы узнаем, как отследить IP-адрес человека, отправив ему изображение.

Это руководство может быть использовано в процессе разведки вместе с социальной инженерией для сбора ценной информации о нашей жертве.

Мы также сможем определить браузер и операционную систему, которыми пользуется жертва. Мы будем комбинировать различные онлайн-инструменты для отслеживания ip-адреса.

Данное руководство предназначено только для образовательных целей. Не рекомендуется использовать этот процесс для какой-либо вредоносной деятельности, поскольку это преследуется по закону. Прежде чем приступить к выполнению любого из руководств по этическому хакингу, всегда убедитесь в обоюдном согласии участвующих сторон.

Содержание

- Шаг 1: Загрузка изображения на сайт хостинга изображений

- Шаг 2: Настройка службы регистрации IP-адресов

- Шаг 3: Информация по ссылкам

- Шаг 4: Скрытие ссылки grabify

- Шаг 5: Просмотр захваченной информации

- Шаг 6: Использование полученной информации для отслеживания IP-адреса

- Заключение

Шаг 1: Загрузка изображения на сайт хостинга изображений

Успех этого метода зависит от выбора изображения, представляющего интерес для нашей цели.

По изображению мы сможем отследить IP-адрес.

На первом этапе мы загрузим изображение на сайт хостинга изображений, с которого жертва его посмотрит.

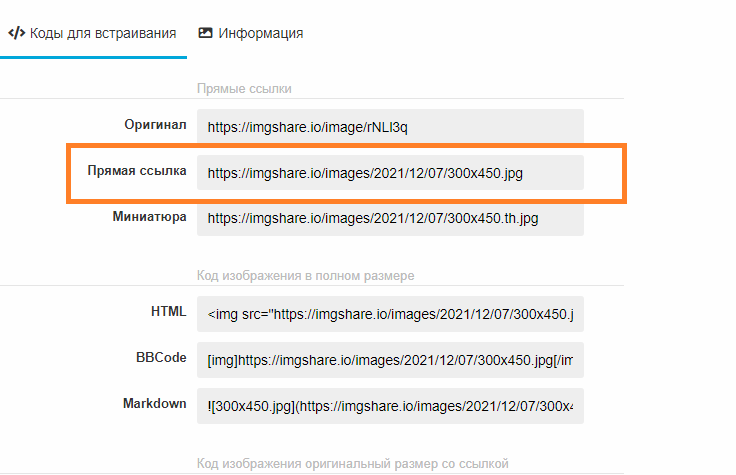

После загрузки изображения нам нужно найти точную ссылку на него, т.е. ту, что указана в красном поле ниже.

Шаг 2: Настройка службы регистрации IP-адресов

После того как изображение готово, нам нужно прикрепить к нему сервис, с помощью которого мы сможем получать и отслеживать IP-адрес.

Существует множество сайтов, предлагающих услуги регистрации в автономном режиме, но мы будем использовать Grabify для отслеживания IP-адреса.

Ранее мы уже рассматривали этот инструмент:

✗ Как узнать чужой IP ( кого угодно) отправив ему ссылку | Лучшие Ip грабберы в 2021✗

С помощью grabify мы сможем регистрировать и отслеживать IP-адрес. В дополнение к этому, grabify получает еще несколько полезных сведений о нашей цели, т.е. (браузер, операционная система).

Grabify имеет как платные, так и бесплатные услуги, но мы будем использовать бесплатный пакет для отслеживания IP-адреса, используя эту конкретную ссылку, чтобы использовать сервис grabify бесплатно.

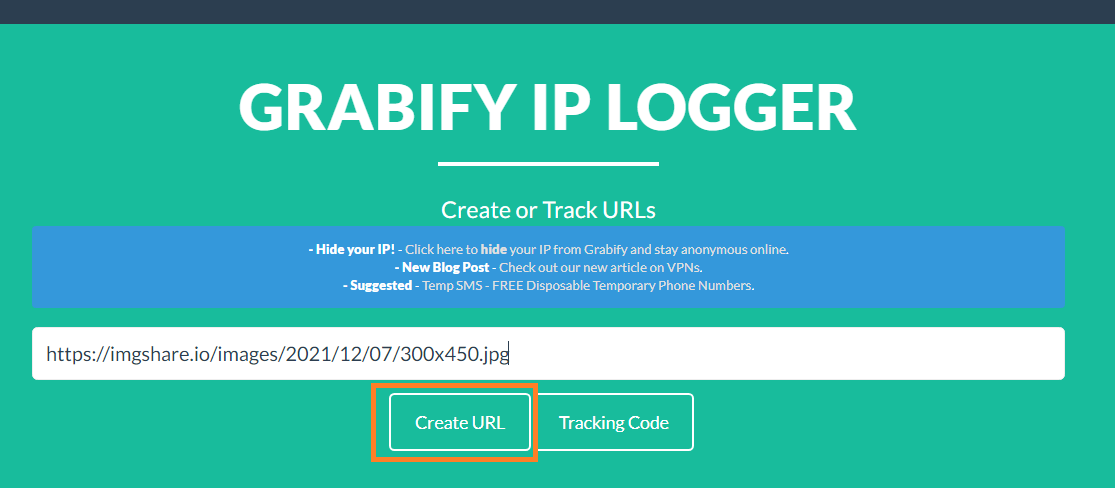

Вводим ссылку на наше изображение, размещенное в Интернете, как показано ниже, и нажимаем кнопку Create URL.

Появится окно, в котором вам будет предложено согласиться с условиями предоставления услуг и политикой конфиденциальности.

Вам нужно просто согласиться и продолжить, но убедитесь, что вы все внимательно прочитали, чтобы не оказаться по ту сторону закона.

Шаг 3: Информация по ссылкам

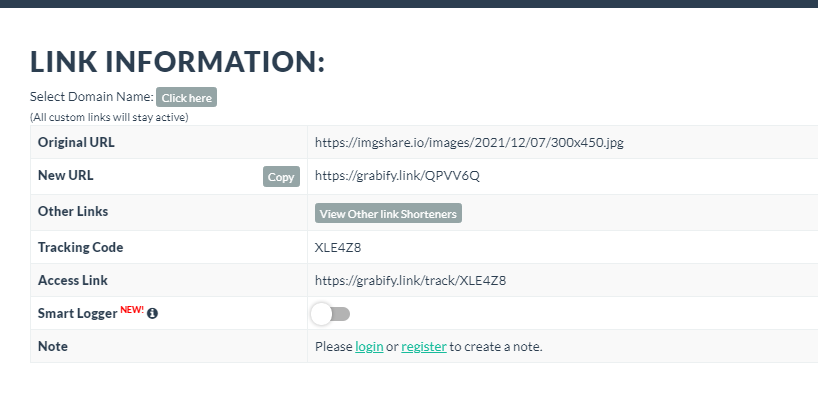

На этой странице размещены несколько типов информации, помогающих нам отслеживать IP-адрес.

Original URL – это оригинальный URL вашего изображения на сайте, на котором оно размещено.

New URL – Это URL, который мы отправим нашей цели, чтобы получить информацию, которая поможет нам отследить IP-адрес.

Access Link –Это ссылка, которую мы будем использовать для доступа к информации, уже зарегистрированной на нашей платформе grabify.

ПРИМЕЧАНИЕ:

У нас есть возможность включить smart logger Он помогает нам получить гораздо больше информации от нашей цели. Некоторые из сведений, включенных в умный регистратор: дата/время, IP-адрес, страна, город, аккумулятор, зарядка, ориентация экрана, тип подключения, часовой пояс, язык, инкогнито/приватное окно, блокировщик рекламы, размер экрана, локальный IP, браузер, операционная система, устройство, GPU, бот, имя, URL бота, user agent, ссылающийся URL, имя хоста, ISP, обнаружение VPN/прокси, обнаружение Tor, обнаружение виртуальных машин.

Шаг 4: Скрытие ссылки grabify

Теперь у нас есть ссылка, которую мы можем отправить нашей цели для отслеживания IP-адреса, но пользователь может обнаружить, что это ссылка для сбора информации, поскольку она может быть отслежена до grabify.

Наш следующий шаг – сделать ее необнаруживаемой для цели.

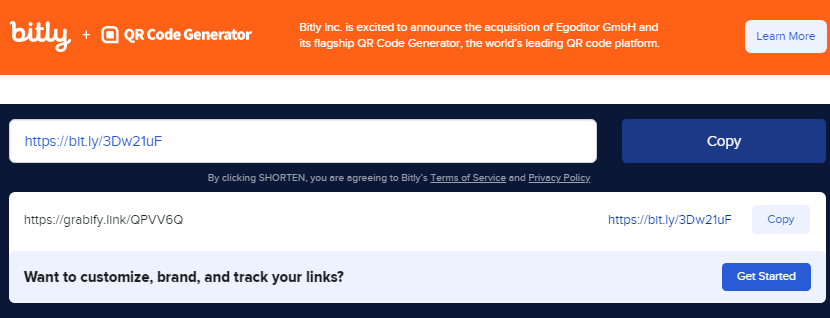

Для этого мы воспользуемся бесплатным сервисом подмены ссылок- bitly.

Открыв сайт, введите ссылку в поле ввода сокращения и нажмите на кнопку generate a shortened link, чтобы получить более короткую ссылку, как показано на изображении ниже.

Теперь у нас есть необнаруживаемая ссылка, которую, используя навыки социальной инженерии, мы отправим нашей цели и убедимся, что она/он перейдет по ссылке, чтобы мы могли отследить IP-адрес.

После того как объект перейдет по ссылке, он/она увидит изображение, как показано ниже.

Как показано на рисунке, пользователь видит только изображение, которое вы отправили, он/она не понимает, что мы пытаемся отследить IP-адрес.

Теперь давайте вернемся в консоль результатов.

Шаг 5: Просмотр захваченной информации

Теперь мы получаем доступ к собранным данным, используя наш URL-адрес доступа, который был создан для просмотра и отслеживания IP-адреса.

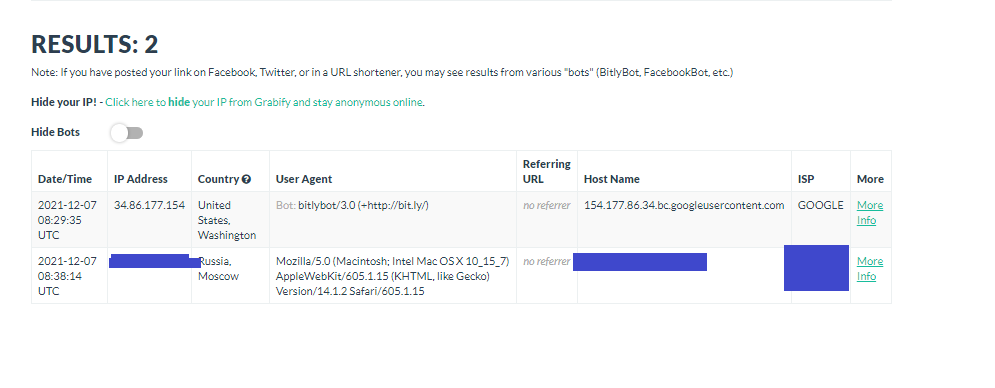

Некоторые из сведений, которые нам удалось получить, показаны на рисунке ниже.

У нас есть дата доступа, IP-адрес жертвы, страна и город, откуда пользователь выполнил доступ, браузер, операционная система, используемое устройство, агент пользователя, имя хоста и интернет-провайдер.

Теперь мы переходим к следующему шагу – отслеживанию IP-адреса.

Шаг 6: Использование полученной информации для отслеживания IP-адреса

У нас есть необходимая информация.

Теперь мы будем использовать другой онлайн-инструмент для отслеживания IP-адреса до его точного местоположения.

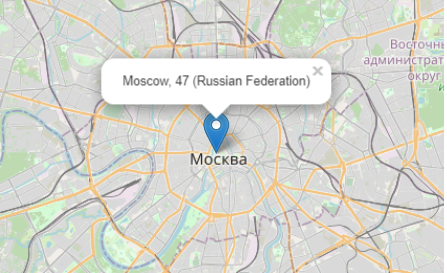

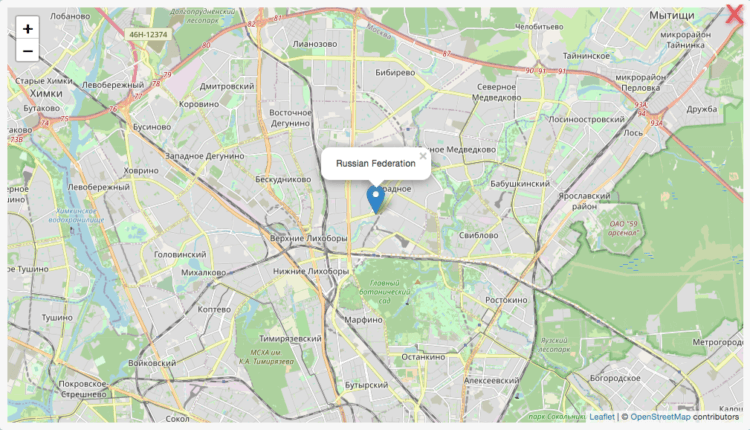

Мы воспользуемся сайтом поиска IP-адресов, где, введя IP-адрес цели, получим информацию о ее точном местоположении на карте, как показано ниже.

Заключение

В приведенном выше руководстве мы смогли использовать полученные ранее навыки социальной инженерии для получения и отслеживания IP-адреса нашей цели.

Мы использовали различные бесплатные онлайн-инструменты, чтобы придумать способ отслеживания IP-адреса нашей цели, а также смогли получить полезную разведывательную информацию.

Это простой, но очень эффективный метод, который можно использовать для сбора информации о цели.

Если цель использует VPN, мы не сможем определить фактическое местоположение цели при отслеживании IP-адреса.

¯_(ツ)_/¯ Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Узнать IP адрес нужного вам человека можно разными способами, начиная от банального ” подглядеть ” и заканчивая пробиванием через логин скайпа.

Но все способы не всегда достаточно эффективны, ведь многие люди не доверчивы и заставить перейти их на какой-то сайт, чтобы узнать айпи, затруднительно.

Но есть один совершенно новый и креативный подход: вызывает ли у кого-то подобная ссылка подозрение sitename.ru/image.png ? Конечно нет, ведь многие сразу по ссылке видят, что это какое-то изображение. Вот этим мы и воспользуемся

1. Переходим на сайт ru.itsip.info/spy

2. Указываем какое-нибудь исходное изображение, точнее его ссылку.

3. Затем жмем ” установить изображение “. Система сгенерирует вам ссылку-ловушку, дав которую кому-то, вы узнаете все о его айпи: местоположение, провайдера, ОС, браузер

Собственно и все, таким образом можно наказывать злых маленьких школьников, припугивая данными о их местоположении.

Мы все хорошо знаем, что за нами следят. Следят приложения, следят сайты, следят социальные сети. К сожалению, от этого никуда не деться. Единственное, что более-менее успокаивает, — это то, что мы напрямую не замечаем самого факта слежки. То есть, когда то или иное приложение отслеживает нашу активность в интернете или контролирует наши перемещения по городу и заведениям, мы получаем только косвенные тому доказательства в виде таргетированной рекламы. А что, если я скажу вам, что и вы можете отследить местоположение любого человека одной картинкой?

Найти человека можно, отправив ему простую ссылку

Клабхаус официально запустился в России. Как получить инвайт

Да, это так. Существует специальный сервис, который позволяет зашить в картинку скрипт, способный определить текущее местоположение любого, кто перейдёт по ссылке. Конечно, точные координаты вы не увидите, иначе это было бы слишком опасно. Но зато сможете наверняка узнать IP-адрес собеседника, город, где он находится, примерное местоположение (в среднем погрешность от 300м до 3 км), устройством на базе какой ОС он пользуется и какой у него браузер.

Как узнать IP-адрес человека

Сервис, о котором я говорю, называется IPLogger. Вот как он работает:

- Найдите в Google любую картинку, которая может быть потенциально интересна вашему собеседнику;

- Нажмите на неё правой кнопкой мыши и скопируйте URL-адрес этой картинки;

Вот сюда нужно вставить ссылку на картинку

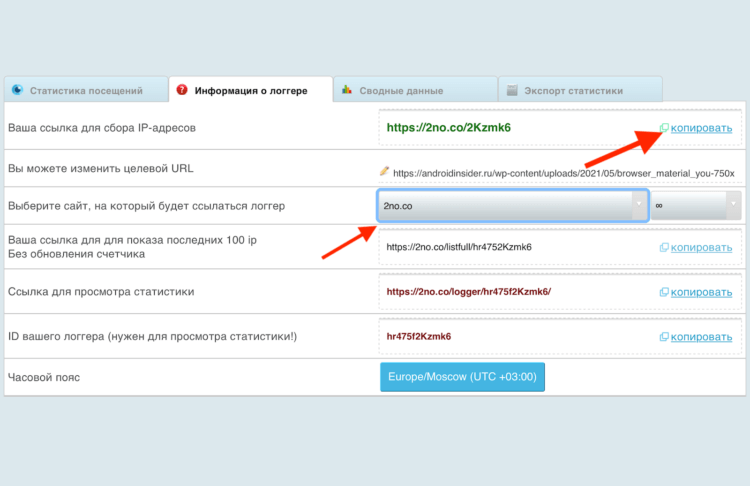

- Откройте сайт IPlogger и вставьте URL-адрес картинки в соответствующую строку, а потом нажмите «Сократить»;

Лучше всего заменить домен с IPLogger на что-то менее отсвечивающее

- Отправьте полученную ссылку своему собеседнику и дождитесь, пока он откроет её;

- Затем вернитесь на сайт IPLogger и зайдите в раздел «Статистика посещений» — там вы увидите всю информацию о своём собеседнике.

Что такое Camera2 API, зачем это нужно и как узнать, поддерживает ли её ваш смартфон

Для большей конспирации я рекомендую в настройках ссылки выбрать доменное имя, отличное от iplogger. Дело в том, что само название сайта, по ссылке которого предлагается перейти, может смутить некоторых пользователей. Поэтому я рекомендую выбрать другой домен, который не будет так сильно отсвечивать. Лично я выбрал 2no.co. Глядя на него, совсем непонятно, что это за сайт, потому что всё выглядит так, как будто это обычный сервис для сжатия ссылок. Это можно сделать во вкладке «Выберите сайт, на который будет ссылаться логгер».

Как найти человека на карте

Посмотреть, где находится ваш собеседник, можно даже на карте

При желании вы можете даже посмотреть на карте, где находится ваш собеседник. Скорее всего, сервис даст координаты с небольшим смещением, но в целом это позволяет довольно точно определить сам район, где он находится, хоть и не даёт доступ к конкретному адресу. В моём случае погрешность получилась совсем небольшой, однако у моего собеседника, на котором я тестировал работу сервиса, смещение вышло куда больше – около 4 км. Наверное, это связано с тем, что он находится в Москве, где расстояния в принципе больше, чем в Саранске.

Какой смартфон купить при переходе с iPhone на Android

Казалось бы, никакой конфиденциальной информации IPLogger не раскрывает. Максимум, что он показываете, — это район пребывания вашего собеседника, операционку и браузер, которыми он пользуется. Однако именно такой методикой таргетинга пользуются рекламщики, которые встраивают такие трекеры в почтовые рассылки. Как только получатель открывает сообщение, отправитель получает информацию о времени и месте, в котором было прочитано послание. А на основе полученной информации выстраиваются масштабные рекламные кампании.

-

На сегодняшний день достаточно одного перехода пользователя по ссылке с картинкой, чтобы узнать его IP-адрес и примерное местоположение компьютера. А создать подобную ссылку занимает буквально несколько кликов мышью.

Чтобы сгенерировать ссылку с трекером, нам понадобиться сайт IPlogger, любая картинка, а также сервис сокращения ссылок и онлайн хранилище файлов.

Настройка

1. Первым делом мы загружаем любую картинку на сервис для хранения фото. Например, на Google Photo или Google Drive.

2. После того, как мы загрузили фотографию в хранилище, копируем ссылку на этот файл с помощью правой кнопки мыши.

3. Открываем сайт IPlogger и вставляем ссылку в поле «URL & Image Shortener», нажимаем кнопку «Get IPLogger coge».

4. Копируем получившуюся ссылку из поля «Your IPLogger link for collecting statistics» и переходим на сервис Bitly, чтобы замаскировать ссылку.

5. Копируем и отправляем получившуюся ссылку будущей жертве.

6. Открываем вкладку «Logged IP’s» на сайте IPlogger и ждем, пока пользователь перейдет по ссылке.Когда жертва перейдет по ссылке, у нее откроется ничем не примечательная фотография. А у вас появится окно с IP-адресом и примерной геопозицией компьютера.

Ссылка на сайт – IP Logger URL Shortener

Представим ситуацию: к вам в руки попала фотография и вам надо найти ее автора, что вы будете делать?

Ответу на этот вопрос и будет посвящена данная глава, мы расскажем вам, какую информацию могут получить недоброжелатели из полученной фотографии.

Предположим, вы загрузили фотографию на файлообменник или хостинг картинок. И файлообменники, и хостинги картинок всегда сохраняют довольно много информации о загрузившем фотографию, включая его IP-адрес, дату и время загрузки. Некоторые файлообменники хранят эту информацию и о каждом просмотревшем или скачавшем файл.

Но и это еще не все. Некоторые файлообменники даже используют сотрудников и машинные алгоритмы для анализа загружаемых фотографий. Для простых пользователей это вряд ли несет серьезную угрозу, а вот курьеров-наркоторговцев немало попалось на этом.

Самый популярный способ продажи наркотиков предполагает продажу запрещенных товаров через закладки. Вкратце суть его такова: клиент звонит или пишет продавцу, делает заказ, оплачивает его. Затем курьер едет и в районе проживания клиента в каком-нибудь укромном месте делает закладку, например, приклеивает на скотч к гаражу. Дальше курьер при помощи телефона делает фотографию, заливает ее на хостинг картинок и отправляет ссылку менеджеру вместе с данными о месте закладки.

Иногда закладки раскладываются заранее, и клиенту сразу сообщают место. Нас в данном случае интересует фотография закладки, которую делает закладчик.

На самом крупном русскоязычном форуме, посвященном торговле наркотическими и психотропными средствами, появилась даже специальная тема. Вот ее дословный текст:

Уважаемые пользователи. Поступила неопровержимая информация о том, что сервис Радикал, активизировал программу борьбы с нарко-фотками. Если быть точнее, они устроили настоящую охоту за всеми фотографиями откровенных наркотиков, копий паспортов закладчиков (которые пишут подтверждения для каких-либо продавцов) и, что особо важно, мест закладок.

Все вы знаете, что как минимум каждый второй продавец или клиент загружает подобные фотки именно на Радикал или ipicture. Когда-то причин для беспокойства не было, это удобные быстрые сайты и все ими пользовались без опасений. Но теперь эти сервисы работают напрямую с ФСКН, и все эти данные отправляют напрямую им.

По нашей информации, за данными фотографиями охотятся и живые сотрудники этих сервисов и специальные автоматизированные методы обнаружения. То есть фотки находят и спец-программы и специально обученные люди, модераторы Радикала.

Данные о фотографиях (сами фотки и ip адреса их запостивших) собираются и отправляются на изучение куда следует. Фотографии собираются и пересылаются оперативно, поэтому клиента на кладе уже может ждать наряд. И будет приём с поличным. Это более чем реально.

Что это означает для простых пользователей, не имеющих никакого отношения к наркобизнесу? Лишь то, что с высокой вероятностью загруженную картинку проанализируют, сохранят IP и, «если что», передадут, куда надо…

Не стоит исключать и возможность утечки данных с фотохостинга, тем более подобные примеры свежи в памяти. В свое время у популярного фотохостинга Imgur было украдено свыше 1,7 миллиона учетных записей, включая логины, пароли и информацию о пользователях. Самое неприятное в этой истории, что об утечке данных стало известно лишь спустя три года.

Точное место создания фотографии

Наверное, вы замечали, что, когда загружаете фотографии со смартфона на некоторые сайты, например в социальные сети, они точно определяют место их создания и даже предлагают отметить это на карте. А знаете ли вы, каким образом это происходит?

Большинство современных смартфонов и фотоаппаратов по умолчанию добавляют GPS-координаты места съемки в метаданные фотографии. Данные, добавляемые к фотографии, называются EXIF (англ. Exchangeable Image File Format).

EXIF — стандарт, позволяющий добавлять к изображениям и прочим медиафайлам дополнительную информацию (метаданные), комментирующую этот файл, описывающий условия и способы его получения, авторство и т. п. Информация, записанная в этом формате, может использоваться как пользователем, так и различными устройствами, например принтером. Стандарт EXIF является чрезвычайно гибким (например, позволяет сохранить полученные с приемника GPS координаты места съемки) и допускает широкое развитие — как правило, фотоаппараты добавляют к файлу информацию, специфичную только для данной конкретной камеры. Правильно интерпретировать такую информацию могут только программы от изготовителя фотоаппарата.

В качестве примера информации, записываемой в EXIF, можно указать следующее:

– производитель камеры,

– модель,

– информация о правообладании,

– выдержка,

– диафрагма,

– ISO,

– использование вспышки,

– разрешение кадра,

– фокусное расстояние,

– размер матрицы,

– эквивалентное фокусное расстояние,

– дата и время съемки,

– ориентация камеры (вертикально/горизонтально) для камер со встроенным акселерометром,

– тип баланса белого,

– географические координаты и адрес места съемки.

Источник Wikipedia.

Как вы можете понять из информации выше, все данные относительно безобидны, кроме географических координат и адреса места съемки.

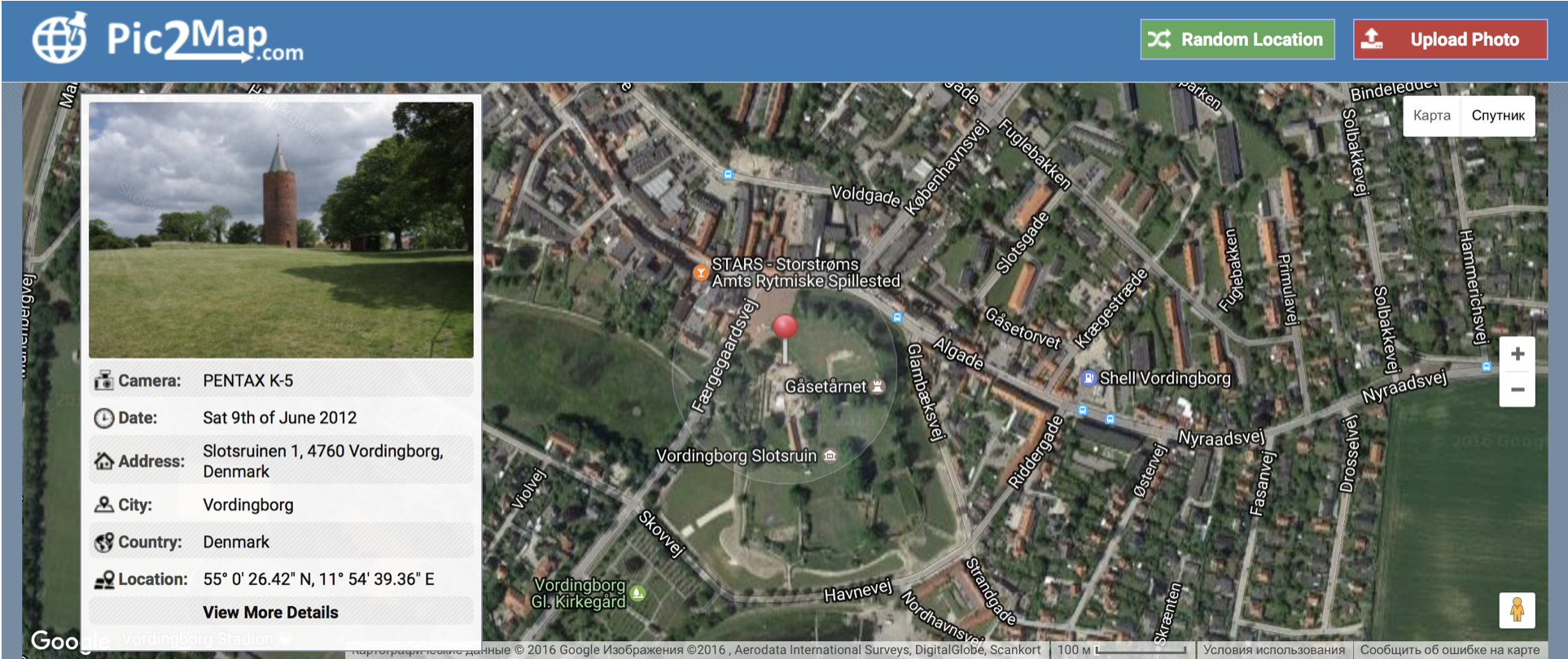

Как узнать, где была сделана фотография, на основе метаданных? Первый вариант: вы можете проверить EXIF-метаданные фотографии, взять оттуда координаты GPS и посмотреть место на карте в Google.

Второй вариант: воспользоваться сервисом вроде Pic2Map. Работает он предельно просто: загружаете фотографию, если сервис обнаруживает в метаданных GPS-координаты, то отмечает место создания фотографии на карте.

Вы думаете, деанонимизация через метаданные фотографии это просто шутки? Хакер Хигинио Очоа, также известный как w0rmer, член хакерской группы CabinCr3w, думал так же, когда взламывал государственные сайты и выкладывал в сеть данные сотрудников полиции. И, чтобы красиво оформить взлом, вместе с полученными данными он выложил фотографию грудастой женщины с распечатанным приветствием.

Однако в метаданных фотографии, сделанной на iPhone, сохранились GPS-координаты места ее создания, которые позволили установить личность женщины. А затем, изучив ее страничку в Facebook, удалось выйти на ее бойфренда, который и оказался тем разыскиваемым хакером.

И в одно прекрасное утро 8 агентов ФБР наведались в апартаменты Хигинио Очоа для его ареста. Его личность была установлена благодаря опрометчивому поступку – выкладыванию в сеть фотографии, содержащей GPS-координаты места съемки.

Не только Хигинио Очоа подвели GPS-координаты фотографии, погорел на этом и эксперт в области кибербезопасности Джон Макафи – создатель одноименного антивируса.

В то время Джон скрывался от правительства Белиза, подозревающего его в убийстве. Обвинение, скорее всего, было ложным, сфабрикованное дело требовалось для вымогательства денег у предпринимателя, и Макафи подался в бега. Но бегать и прятаться тихо Джон не захотел и пригласил к себе журналистов.

Журналисты Vice несколько дней находились с беглецом и даже выложили с ним фотографию. Как вы уже догадались, фотография содержала GPS-координаты беглеца.

Джон прятался в Гватемале.

Поиск картинок

Наверное, у вас уже возник логичный вопрос, как поиск по картинкам может привести к деанонимизации?

На самом деле, может. Например, так я один раз установил личность общавшейся со мной девушки. Она поделилась со мной только одной своей фотографией, загрузив которую в поиск, я нашел ее странички в социальных сетях.

Как это возможно? Картинка – это ведь не что иное, как набор пикселей, данных, а также метаданных; если картинка выкладывалась публично и была проиндексирована, ее можно найти.

Самый популярный поисковик – Google Картинки, с него я обычно и начинаю поиск. Картинку можно как загрузить со своего устройства, так и указать ссылку.

Второй в моем списке Яндекс.Картинки.

Третий поисковик по картинкам в моем списке TinEye.

Извлечение ценной информации из содержания фотографии

Перед вами фотография человека. За информацию, которая приведет к его аресту, ФБР готово заплатить 3 миллиона долларов. Это – Евгений Богачев, о котором сегодня известно все или почти все.

Но еще 6-7 лет назад это был таинственный анонимный создатель вредоносного программного обеспечения ZeuS, по мнению большинства экспертов, лучшего творения хакеров за все время разработок вредоносного софта для кражи финансов.

Появившийся в 2007 году ZeuS олицетворил собой новую эру вредоносного программного обеспечения, на голову превосходя своих конкурентов. ZeuS поражал компьютеры под управлением операционной системы Windows, для заражения было достаточно прав учетной записи гостевого пользователя. Общий ущерб от ZeuS превысил 1 миллиард долларов. Почти все современные трояны используют опыт ZeuS, а его автор занял почетное первое место в списке самых разыскиваемых хакеров.

Агенты ФБР и независимые эксперты проделали огромную работу для установления создателя ZeuS, но первым шагом стала фотография, извлеченная из одного компьютера – временного центра управления ботнетом. Там была фотография мужчины в черных очках. У экспертов не было шанса установить его личность, так как закрыта была значительная часть лица, но они смогли проанализировать попавшую на фотографию растительность за окном. Это была пальма, по ней было установлено, что предположительно фотография сделана в районе Сочи или Анапы. Так, по крайней мере, писали СМИ.

И только спустя несколько лет, когда ФБР опубликовало информацию, стало доподлинно известно, что Евгений Богачев действительно проживает в городе Анапа. Так одна пальма в окне помогла определить местоположение самого разыскиваемого в мире хакера.

А теперь посмотрите на фотографию ниже: вам кажется это обычный российский турист, который сфотографировался в Амстердаме? На самом деле, это Дмитрий Смилянец – руководитель киберспортивной команды Moscow Five, а по совместительству хакер, который давно был на заметке у ФБР.

И не просто так. Дмитрий Смилянец – член преступной группировки, похитившей в общей сложности данные о свыше 160 миллионов кредитных карт США, Канады и Европы, общий ущерб от деятельности которой превышает 300 миллионов евро. ФБР регулярно просматривало его страничку в социальных сетях, и фотография из Амстердама не могла их не обрадовать.

Агенты ФБР, подключив своих голландских коллег, обзвонили все отели, находящиеся поблизости. Так было установлено место проживания Дмитрия. Утром к нему наведалась полиция, и спустя год он под конвоем агентов ФБР полетел в Америку, где его ждал суд.

Пошаговая инструкция поиска данных по фотографии

А на конец мы приготовили вам самое интересное: установление личности человека по фотографии. Представьте себе ситуацию: у вас оказалась фотография неизвестного человека и вы очень хотите узнать, кто изображен на снимке. Думаете, это невозможно?

На самом деле, это действительно очень непросто. Но мы предложим вам небольшой чек-лист.

Первым делом надо понять, не фотошоп ли перед нами, так как искать человека по обработанному лицу – гиблое дело. Проверке фотографий на факт использования Фотошопа у нас посвящена отдельная глава.

Потом необходимо посмотреть метаданные EXIF: а нет ли там чего интересного?

Как проверить метаданные EXIF на Windows, macOS, Linux, Android, iOS.

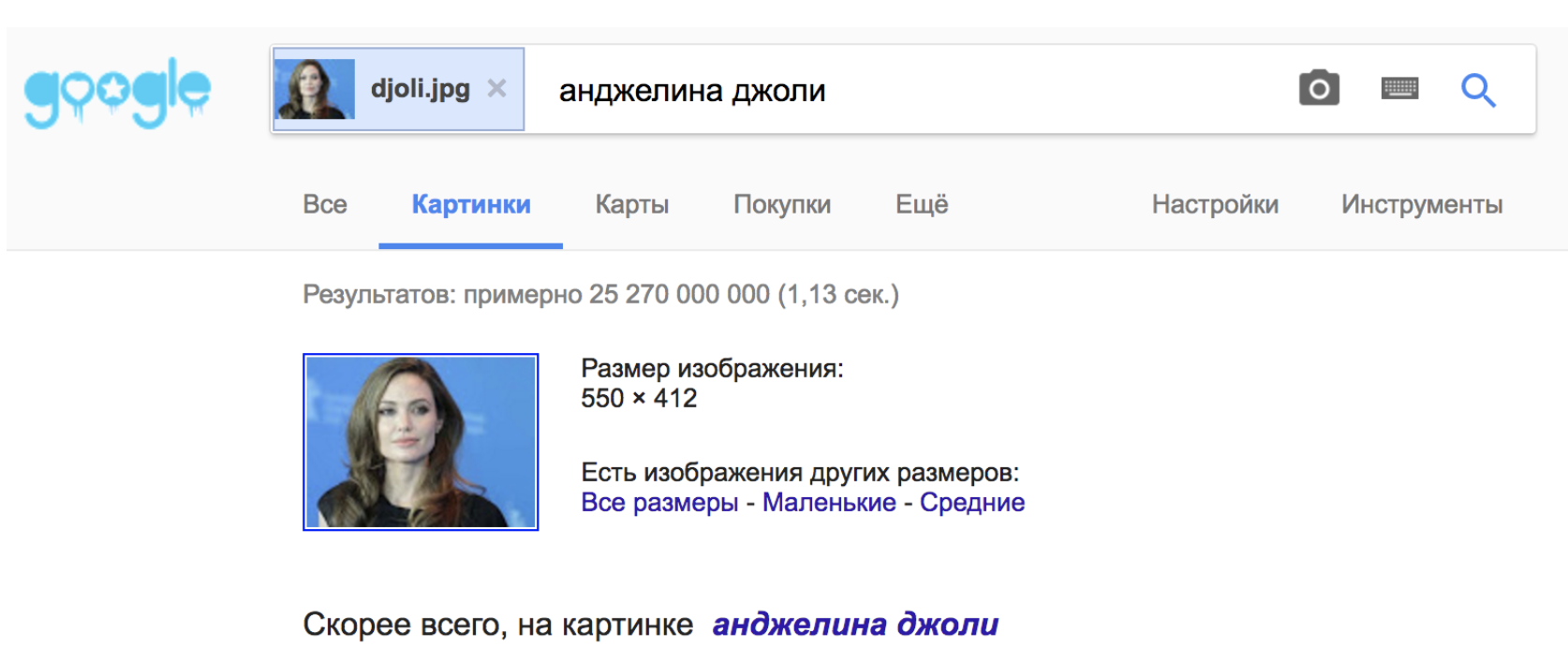

Дальше подключаются поисковики по картинкам: Google Картинки, Яндекс.Картинки и TinEye. О них уже было сказано выше, это работает в основном с известными личностями. На картинке ниже я искал по фото Анджелины Джоли, Google без проблем установил личность и нашел другие изображения звезды.

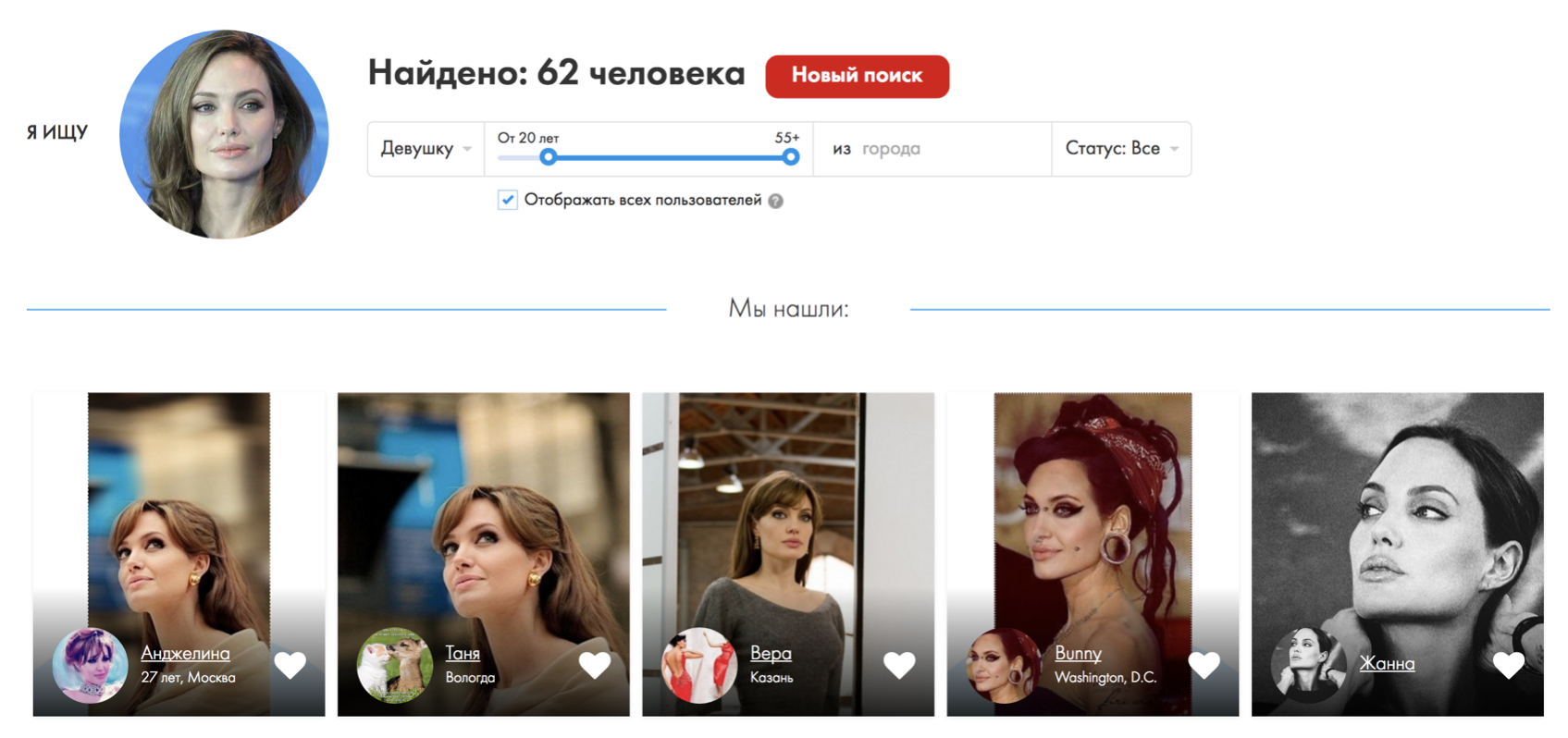

Следом, если не удалось найти с помощью поисковых систем, можно попробовать специализированный сервис поиска в социальной сети vk.com FindFace. Про сервис написано много хорошего в интернете, но мне он ни разу не помог.

Для его использования вам надо будет авторизоваться через VK и загрузить фотографию разыскиваемого лица. Затем указать пол, возрастной диапазон и некоторые другие известные вам данные. Система предложит вам подходящих, по ее мнению, пользователей социальной сети Вконтакте.

Вот так я искал Анджелину Джоли в VK.

Пожалуй, это все инструменты, доступные простому смертному. В арсенале спецслужб имеются свои решения, однако даже они, по сообщениям бывших сотрудников, не впечатляют эффективностью. Гораздо эффективнее удается установить личность по отпечатку голоса, но об этом мы расскажем в будущих главах.