- Remove From My Forums

-

Вопрос

-

Добрый день!

Удалил группу Authenticated Users из фильтра одной групповой политики, как ее можно вертать назад?

Ответы

-

Все, понял, у меня группа называется Прошедшие проверку, а отображается как

Authenticated Users-

Помечено в качестве ответа

20 мая 2016 г. 8:30

-

Помечено в качестве ответа

-

в active directory users & computers включите адвансед вью, найдите вашу политику (вроде контейнер systempolicy) и там задайте на нее права.

к сожалению нет под рукой кд, проверить не могу.

upd.

или вот так можно попробовать:

http://support.microsoft.com/kb/294257

-

Изменено

Svolotch

10 марта 2013 г. 14:16 -

Помечено в качестве ответа

Rinat Moustafin

14 марта 2013 г. 4:19 -

Снята пометка об ответе

Rinat Moustafin

14 марта 2013 г. 4:22 -

Помечено в качестве ответа

Rinat Moustafin

14 марта 2013 г. 4:26

-

Изменено

Время на прочтение

4 мин

Количество просмотров 14K

Привет, Хабр! Речь пойдет про групповые политики и Security Filtering. В зависимости от размера вашего домена, его логической структуры и количества OU, инструмент Security Filtering может быть вам очень полезным.

Используя Security Filtering вы можете применить политику к пользователям или к ПК которые расположены разных OU, разместив вашу политику в корне домена и применив фильтр.

Типовая задача для фильтрации это монтирование сетевых папок и принтеров. Но на принтерах и папках все только начинается и заканчивается вашей фантазией.

Читайте под катом, как применять групповые политики к отдельным пользователям/группам, и на что обратить внимание если при использовании Security Filtering ваши политики не работают.

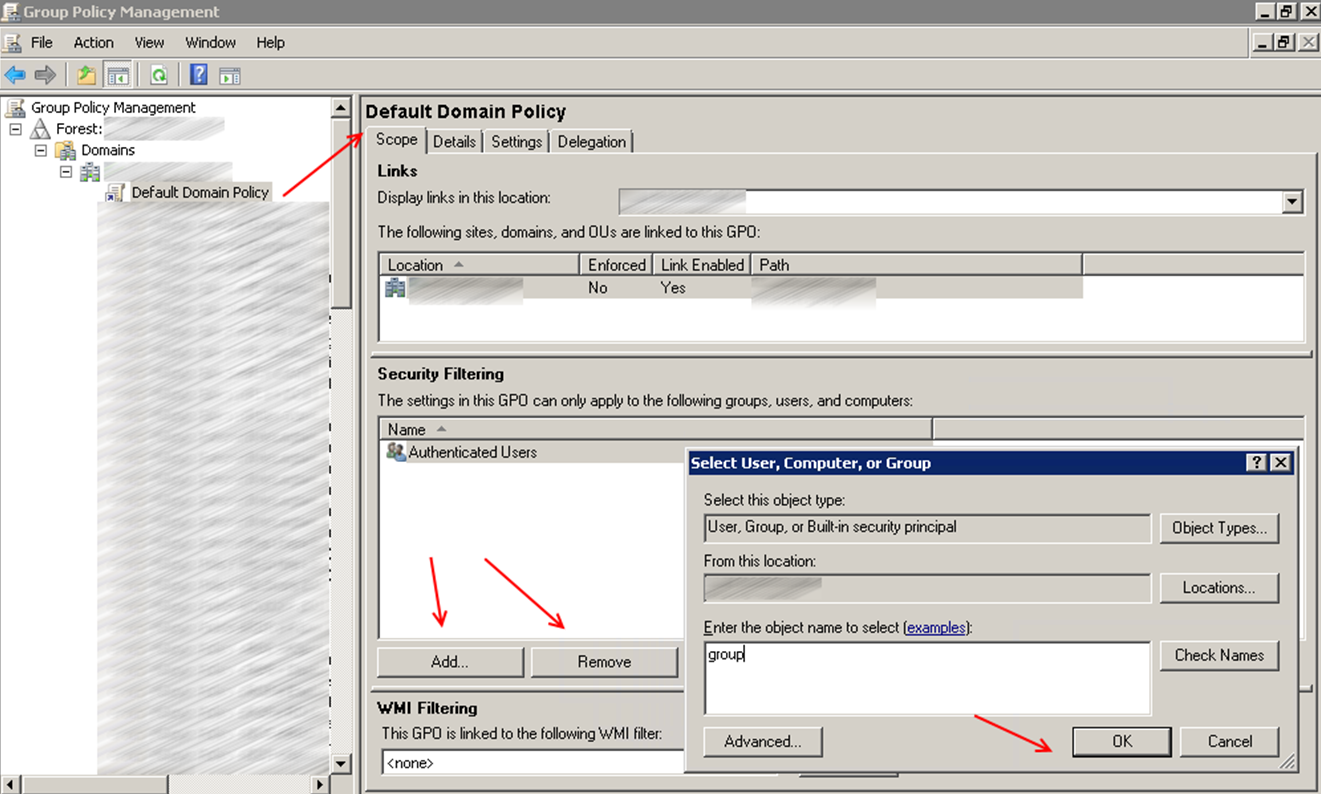

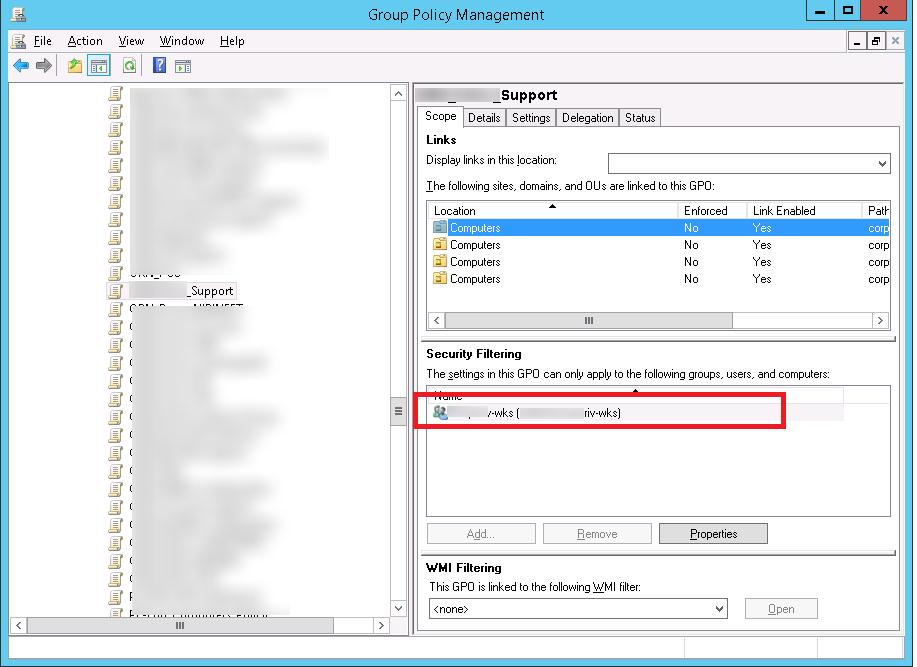

Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users. Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика.

Про проблемы и диагностику

После установки обновлений перестали работать некоторые политики.

Первое что я заметил, перестала работать политика которая монтировала сетевой диск пользователям. Долго я не разбирался и закрыл эту проблему инструментами Item-level targeting, а в настройках Security Filtering вернул стандартную группу Authenticated Users.

Item-level targeting можно использовать только для group policy preferences, и по этому это применимо не во всех случаях.

В чем же причина?

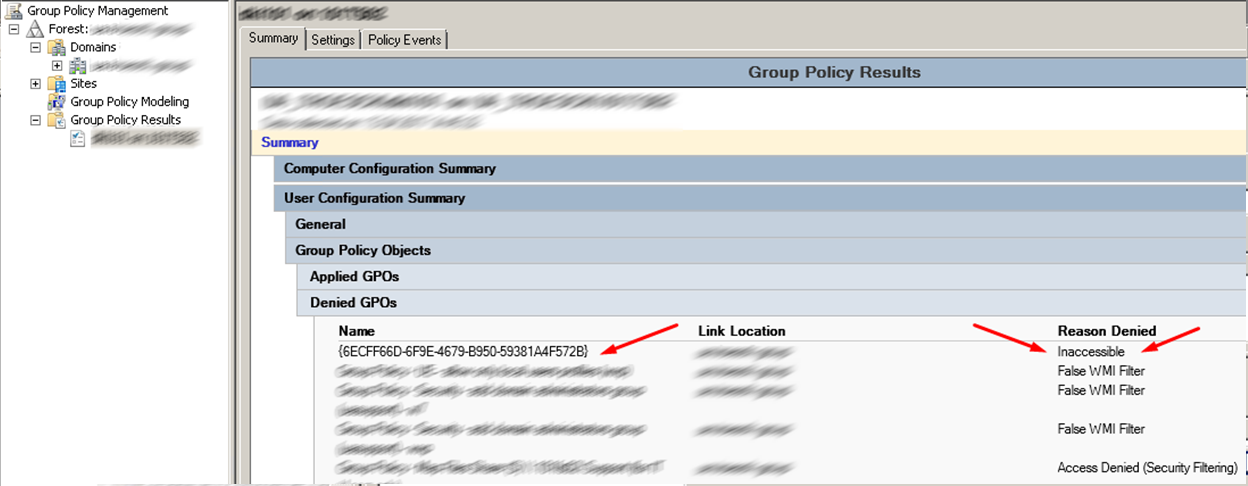

Если запустить визард Group Policy Results видно что политика с фильтром безопасности не применилась из за ошибки Inaccessable.

Решение я нашел на GROUP POLICY CENTRAL, это отличный ресурс посвященный групповым политикам, и на нем есть две статьи посвященных Security Filtering.

How to apply a Group Policy Object to individual users or computer

Posted by Alan Burchill on 26 May 2010

How to exclude individual users or computers from a Group Policy Object

Posted by Alan Burchill on 19 May 2010

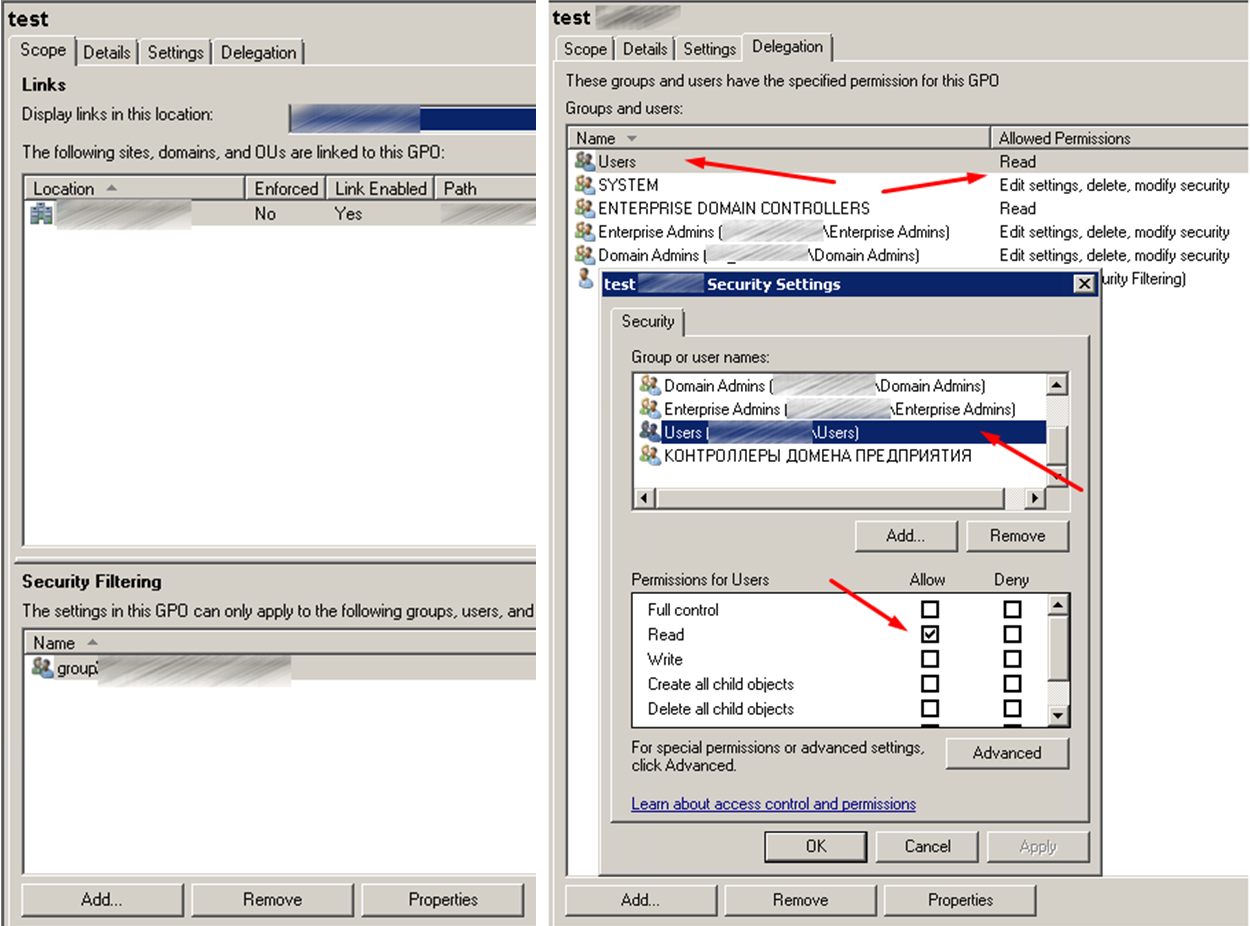

Автор пишет о том что нельзя удалять из фильтра безопасности группу Authenticated Users, и рекомендует использовать закладку GPO Delegation Advanced для фильтрации. Также говорится про то что политика будет работать, но микрософт все чаще преподносит сюрпризы своими обновлениями.

You should never do this as this however as this can cause “Inaccessible” (see image below) error messages on Group Policy Objects in the Group Policy Management Console for anyone who is not an Domain Administrator. This happens because you have removed the ability to for the user to read contents GPO but don’t worry this does not mean the policy will be applied to that user.

Я решил просто делегировал группе Users права только на чтение.

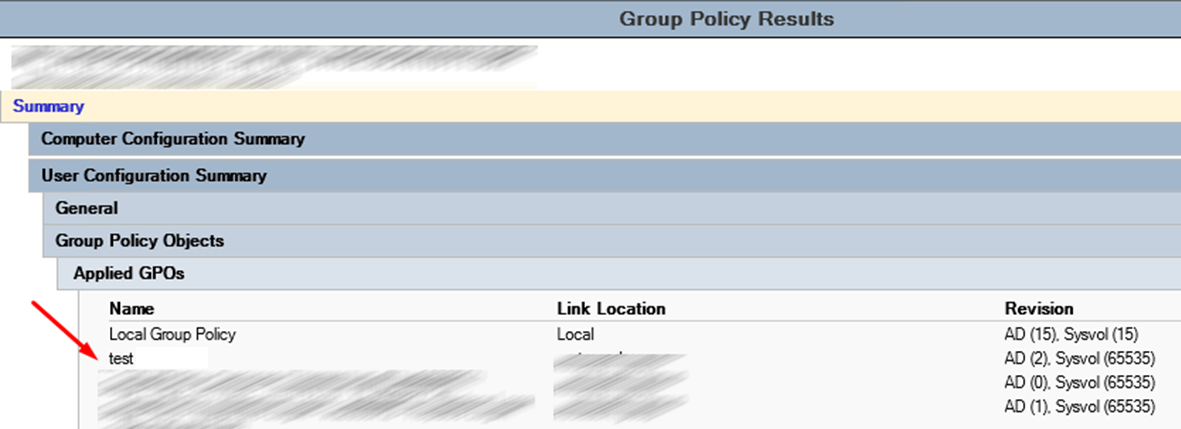

Проверяем Group Policy Results, политика применилась и нормально читается.

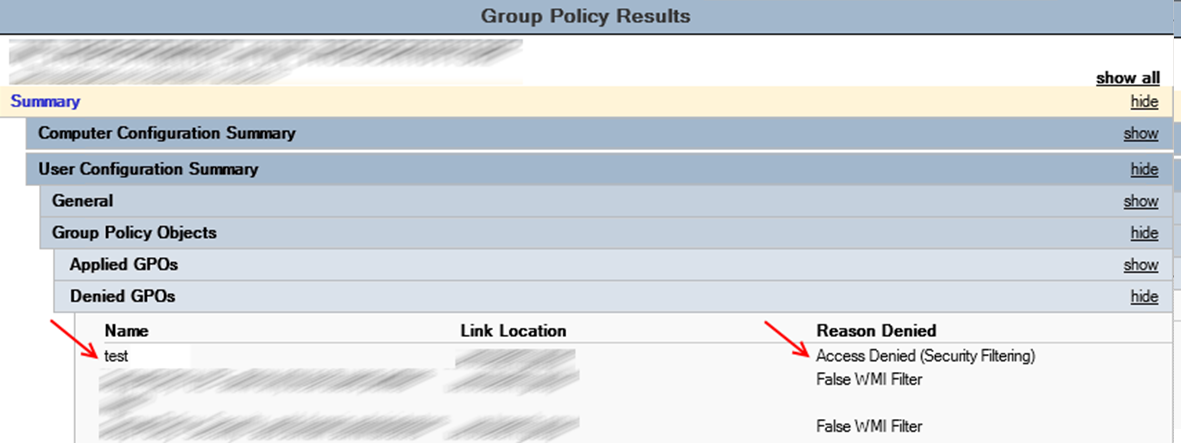

Если исключить пользователя из группы, причина отказа будет Access Denied (Security Filtering), все работает как и задумывалось.

Вот что по поводу проблем с Security Filtering пишут в микрософт

Коллеги из микрософта пишут что нужно предоставить права на чтение группе Authenticated Users или Domain Computers.

MS16-072: Security update for Group Policy: June 14, 2016

Symptoms

All user Group Policy, including those that have been security filtered on user accounts or security groups, or both, may fail to apply on domain joined computers.Cause

This issue may occur if the Group Policy Object is missing the Read permissions for the Authenticated Users group or if you are using security filtering and are missing Read permissions for the domain computers group.Resolution

To resolve this issue, use the Group Policy Management Console (GPMC.MSC) and follow one of the following steps:

— Add the Authenticated Users group with Read Permissions on the Group Policy Object (GPO).

— If you are using security filtering, add the Domain Computers group with read permission.

Подробный разбор MS16-072 уже присутствует на хабре — отличная статья

Обновление MS16-072 ломает Group Policy. Что с этим делать?

Posted by Vital Koshalew on 27 июня 2016

Более опытные коллеги предлагают изменить схему домена. Интересное решение, но я для себя не вижу проблемы руками настроить безопасность объекта групповой политики.

Пару слов про исключения пользователей.

Это отличный инструмент когда вам нужно исключить пользователей или ПК из зоны действия политики.

Пример: Такой политикой на терминальных серверах я скрываю от пользователей локальные диски в проводнике. Политика применяется на стандартную группу Authenticated Users, а в настройках безопасности для группы Administrators назначаю права Denay для Allow Apply group policy.

Так приходится делать потому что применив политику на группу по умолчанию Authenticated Users, вы автоматически применяете ее на всех пользователей, ведь администраторы автоматически являются участниками группы Authenticated Users.

P.S. Надеюсь данная статья будет полезна.

P.P.S.

Даная статья в первую очередь предназначена для менее опытных и начинающих администраторов домена. То каким образом вы будете решать поставленную задачу или проблему это ваша и только ваша ответственность. Использовать группы Users, Authenticated Users, Domain Computers или менять схему домена, это должно быть ваше осознанное решение. Вы должны понимать что вы делаете, зачем, и куда смотреть если что-то пошло не так.

На прошлой неделе Microsoft выпустила обновления безопасности, меняющих стандартную схему работы механизма применения групповых политик Windows. Речь об обновлениях, выпущенных в рамках бюллетеня MS16-072 от 14 июня 2016 года, который предназначен для устранения уязвимостей в механизме GPO. Разберемся для чего выпущено это обновление и что нужно знать системному администратору об изменениях в применении групповых политик.

Обновления из MS16-072 устраняют уязвимость, позволяющую злоумышленнику реализовать атаку Man in the middle (MiTM), и получить доступ к трафику, передаваемому между компьютером и контроллером домена. Для защиты от уязвимости разработчики MS решили изменить контекст безопасности, в котором получаются политики. Если ранее, пользовательские политики получались в контексте безопасности пользователя, то после установки MS16-072, пользовательские политики получаются в контексте безопасности компьютера.

В результате многие пользователи обнаружили, что после установки обновлений из данного бюллетеня, перестали применяться некоторые политики. GPO со стандартными разрешениями, у которых в Security Filtering даны права на Read и Apply Group Policy для группы Authenticated Users, применяются как обычно. Проблема наблюдается только с политиками, на которых настроена фильтрация безопасности (Security Filtering) и из разрешений которых удалена группа Authenticated Users .

Во всех предыдущих рекомендациях при необходимости использовать Security Filtering MS всегда советовали удалять группу Authenticated Users и добавлять группу безопасности пользователей с правами Read и Apply.

Во всех предыдущих рекомендациях при необходимости использовать Security Filtering MS всегда советовали удалять группу Authenticated Users и добавлять группу безопасности пользователей с правами Read и Apply.

После установки обновления MS16-072 /KB3159398 теперь для успешного применения политики, права Read на доступ к объекту GPO должны быть также и у учетной записи самого компьютера.

А так как под Authenticated Users подразумеваются, как пользовательские, так и компьютерные учетки, то удаляя эту группу, мы тем самым блокируем доступ к GPO.

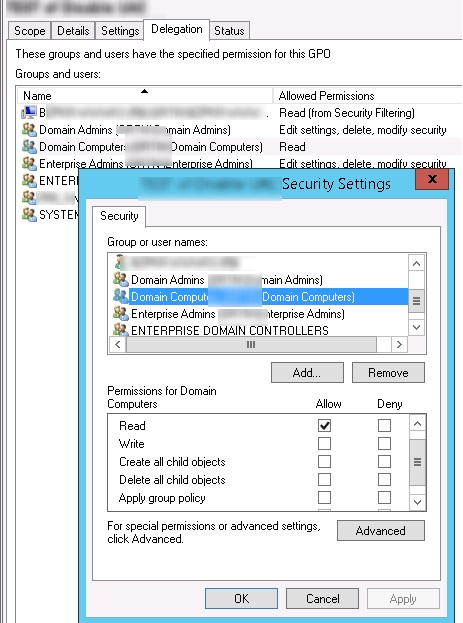

Чтобы решить проблему, нужно удалить обновление (не верный, но действенны способ) или с помощью GPMC.MSC для всех политик, у которых используется фильтрация безопасности по пользовательским группам, на вкладке Delegation добавить группу Domain Computers (нужны права только на Read).

Чтобы решить проблему, нужно удалить обновление (не верный, но действенны способ) или с помощью GPMC.MSC для всех политик, у которых используется фильтрация безопасности по пользовательским группам, на вкладке Delegation добавить группу Domain Computers (нужны права только на Read).

Таким образом, у компьютеров домена появится право на чтение этой политики .

Таким образом, у компьютеров домена появится право на чтение этой политики .

Примечание. Пользовательские группы должны по-прежнему иметь Read и Apply права на политику.

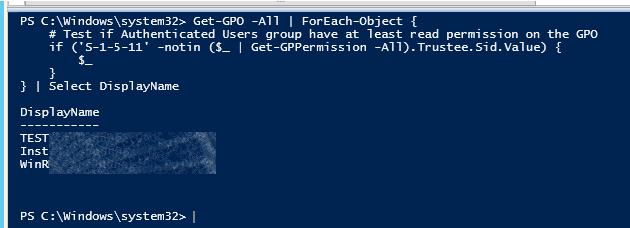

Чтобы найти все объекты GPO в домене, у которых в Security Filtering отсутствует группа Authenticated Users, можно воспользоваться таким скриптом:

Get-GPO -All | ForEach-Object {

if ('S-1-5-11' -notin ($_ | Get-GPPermission -All).Trustee.Sid.Value) {

$_

}

} | Select DisplayName

Для больших и сложных инфраструктур с запутанной структурой групповых политик для поиска проблемных политик можно воспользоваться более удобным PowerShellскриптом MS16-072 – Known Issue – Use PowerShell to Check GPOs

Update. Как внести изменения в схему AD, чтобы все новые групповые политики (GPO) сразу создавались с нужными правами.

How to add “Authenticated Users” into Security Filtering in GPO settings?

If I press Add and try to search for “Authenticated Users” nothing is found. I revomed “Authenticated Users” and now I want to get it back.

If I type “Authenticated Users” and press OK I get not found error.

asked Feb 5, 2020 at 8:57

HemsHems

114 bronze badges

2

All servers use English versions. My RSAT tools are in English. “Authenticated Users” was in English. But…

I had to use the language which is used in my local desktop computer to add “Authenticated Users”. English did not work!

answered Feb 6, 2020 at 5:51

HemsHems

114 bronze badges

Вот уж не думал, что будет непросто найти перевод группы “Authenticated Users”. Но всё-таки получилось! Ниже приведены названия специальных групп (не всех) и их перевод на русский язык (найденные экспериментально).

ВНИМАНИЕ! При поиске по фрагменту названия очень важно соблюдать регистр! Введя “СЕ” найдём группу “СЕТЬ”, а вот введя “Сеть” – уже нет. Поэтому данные (по крайней мере по русскому переводу и по возможности на английском языке) приведены в соответствующем регистре.

Знаком * отмечены встроенные группы и идентификаторы. Некоторые группы не стали переводить, а оставили в английском варианте, например, LOCAL SERVICE.

* SYSTEM

* система (Windows 7)

* SYSTEM (Windows Server 2008)

* SERVICE

* СЛУЖБА

* LOCAL SERVICE

* LOCAL SERVICE (именно так!)

* NETWORK SERVICE

* NETWORK SERVICE (именно так!)

* NETWORK

* СЕТЬ

* BATCH

* ПАКЕТНЫЕ ФАЙЛЫ

* INTERACTIVE

* ИНТЕРАКТИВНЫЕ

* REMOTE INTERACTIVE LOGON

* REMOTE INTERACTIVE LOGON (именно так!)

* DIALUP

* УДАЛЕННЫЙ ДОСТУП

* EVERYONE

* Все

* ANONYMOUS LOGON

* АНОНИМНЫЙ ВХОД

* authenticated users

* Прошедшие проверку

* IUSR

* IUSR (именно так!)

* OWNER RIGHTS

* ПРАВА ВЛАДЕЛЬЦА

* CREATOR OWNER

* СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ

* CREATOR GROUP

* ГРУППА-СОЗДАТЕЛЬ

ADMINISTRATOR

Администратор

ADMINISTRATORS

Администраторы

DOMAIN ADMINS

Администраторы домена

USERS

Пользователи

DOMAIN USERS

Пользователи домена

GUEST

Гость

GUESTS

Гости

DOMAIN GUESTS

Гости домена

Конечно, это не полный список. Полный список будет зависеть от операционной системы, языка, включения в домен и других параметров/условий. Например, сюда не вошли:

* SELF

* Дайджест проверка подлинности

* Данная организация

* Другая организация

* КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ

* ОГРАНИЧЕННЫЕ

* ПОЛЬЗОВАТЕЛЬ СЕРВЕРА ТЕРМИНАЛОВ

* Проверка подлинности NTLM

* Проверка подлинности SChannel

? PROXY

ACCOUNT OPERATORS

BACKUP OPERATORS

DnsAdmins

DnsUpdateProxy

HelpServicesGroup

PRINT OPERATORS

REPLICATOR

SERVER OPERATORS

TelnetClients

Администраторы DHCP

Администраторы SQL

Администраторы WSUS

Администраторы предприятия

Администраторы схемы

Владельцы-создатели групповой политики

Доступ DCOM службы сертификации

Издатели сертификатов

Компьютеры домена

Компьютеры сервера терминалов

Контроллеры домена

Контроллеры домена – только чтение

Контроллеры домена предприятия – только чтение

Криптографические операторы

Операторы архива

Операторы настройки сети

Операторы печати

Операторы сервера

Операторы учета

Пользователи

Пользователи DCOM

Пользователи DHCP

Пользователи домена

Пользователи журналов производительности

Пользователи системного монитора

Пользователи удаленного рабочего стола

Пред-Windows 2000 доступ

Репликатор

Серверы RAS и IAS

Серверы лицензий сервера терминалов

Сертификат этой организации

Создатели отчетов WSUS