Время на прочтение

4 мин

Количество просмотров 8.3K

Про Google доркинг написано и сказано много. Косвенно данной темы мы касались в статье: как проверяют физических лиц в СБ компаний методом OSINT. Ну и самой, на мой взгляд, толковой статьей на просторах Хабр по вопросу доркинга является статья: Google Dorking или используем Гугл на максимум.

В данной статье мы решили углубиться в тему доркинга и рассмотреть вопрос его применения при проверке контрагентов.

DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Google Dorking — это техника конкретизированных поисковых запросов, с помощью которых облегчается процесс поиска информации в открытых источниках. Если говорить более научно, то это применение расширенных операторов поиска. С их помощью можно найти абсолютно все что Googleпроиндексировал. А, как Вы понимаете, проиндексировал он очень и очень много…

Подробные списки этих операторов есть и для других поисковых систем. Например, для Яндекс: https://yandex.ru/support/search/index.html. Для Google существуют даже целые базы уже готовых дорков. Самая популярная из них – это Exploit DB: https://www.exploit-db.com/google-hacking-database

Но давайте уже ближе к теме статьи. Как Вы уже поняли из названия, использовать дорки можно не только для поиска админок сайтов или конфиг файлов SQL с логинами и паролями.

Использование дорков может иметь применение еще и в деятельности служб безопасности при проведении рутинных проверочных мероприятий.

В качестве примера будет использоваться:

Проверка наличия данных о розыске

В первую очередь служба безопасности оценивает криминальные риски того или иного физлица.

Например, находится ли оно в розыске. Розыск в России разделяется на международный, федеральный и местный, а также ведомственный.

Копаться в каждом отдельном реестре проблематично. Поэтому используем дорк:

бабель | михаил бабель | бабель михаил александрович | Бабель М.А. + розыск

Он позволяет найти любые формы написания ФИО проверяемого лица с упоминанием слова “розыск”.

Поиск судебных дел

Теперь посмотрим на судебные дела, в которых участвовало проверяемое лицо.

Для этого ограничим поиск сайтом, на котором агрегируются все судебные решения (СудАкт), а также ограничим поиск по региону. Финальный дорк может выглядеть примерно так:

site:sudact.ru бабель | михаил бабель | бабель михаил александрович | Бабель М.А. + Москва | Московская область

Поиск ИНН

Чтобы проводить дальнейшие исследования, нам желательно узнать ИНН проверяемого лица (на тот случай, если мы его не знаем). Для этого используем дорк:

site:rusprofile.ru бабель михаил александрович + ИНН

Он позволяет искать наличие в ЕГРЮЛ/ЕГРИП ИНН с ФИО проверяемого лица. Разумеется вместо rusprofile можно указать любой нужный нам сайт агрегатор.

Аффилированные юридические лица

Не будем уходить от связанных субъектов бизнеса. Следующие дорки:

site:rusprofile.ru 771004555520 | бабель михаил александрович

и

771004555520 + ООО

771004555520 + АО

771004555520 + ЗАО

771004555520 + ПАО

Эти помогут вам найти организации и ИП, которые используют искомый ИНН и ФИО физлица. Напомню, что только с 2014 года предприятия и ИП начали регистрироваться строго с указанием ИНН.

Проверка на банкротство

Службу безопасности может также насторожить статус банкрота у проверяемого физлица. По закону оно не является самостоятельным и не может отвечать по договорным обязательствам. Сведения о банкротах агрегируются на сайте Федресурс, к которому мы и пишем следующий дорк:

site:bankrot.fedresurs.ru 771004555520 | бабель михаил александрович

Поиск новостей

Еще службе безопасности может пригодится поиск новостей по определенной персоне. Тут пригодится обновленный сервис Google News расположенный по адресу https://news.google.com/.

В него можно ввести дорк:

михаил бабель | бабель михаил александрович | Бабель М.А.

И получить актуальную подборку новостей в СМИ о заданной персоне. При необходимости, результаты поиска можно отсортировать по времени.

Легкая автоматизация

Что можно придумать для автоматизации работы с дорками? Вы не поверите, но это Google Sheets. Создаем новую таблицу. В ячейку A1 вставьте текст:

https://www.google.com/search?q=

В ячейку B1 вставьте текст дорка:

михаил бабель | бабель михаил александрович | Бабель М.А.

В ячейку C1 добавьте формулу:

=HYPERLINK(A1&B1)

Теперь в ячейке C1 у нас есть появилась активная ссылка для открытия результатов поиска Google.

Для формирования гиперссылок на результаты поиска по конкретным сайтам (bankrot.fedresurs.ru, rusprofile.ru или sudact.ru) делаем следующее:

вводим дорк

771004555520 | бабель михаил александрович site:rusprofile.ru

затем из гиперссылки копируем текст

“+site%3Arusprofile.ru”

Теперь этот текст нужно подставить в ячейку C1, чтобы это выглядело следующим образом

=HYPERLINK(A1&B1&”+site%3Arusprofile.ru”)

Аналогичные действия совершаем для поиска по другим сайтам.

Для создания автоматической гиперссылки на упоминание проверяемой персоны в связи с розыском, пишем формулу:

=HYPERLINK(A1&B1&”+розыск)

которую также подставляем в таблицу.

src=”file:///C:/Users/PESTRI~1.A/AppData/Local/Temp/msohtmlclip1/01/clip_image002.png” v:shapes=”Рисунок_x0020_12″><![endif]>

Пример созданной таблицы доступен по ссылке.

Теперь, для проведения проверки по другому физлицу, будет достаточно только поменять его ФИО в ячейке B1. Гиперссылки из столбца C изменятся автоматически.

Вот так можно применять Google Dorking не только в стезе этичного хакинга. Если у Вас есть какие-либо интересные дорки или методики, то не стесняйтесь и делитесь ими в комментариях.

Расскажем еще про один поисковик, который используется пентестерами / хакерами — Google, точнее о скрытых возможностях Google.

Google Dorks

Что такое гугл дорки?

Google Dork или Google Dork Queries (GDQ) — это набор запросов для выявления грубейших дыр в безопасности. Всего, что должным образом не спрятано от поисковых роботов.

Для краткости такие запросы называют гугл дорки или просто дорками, как и тех админов, чьи ресурсы удалось взломать с помощью GDQ.

Операторы Google

Для начала я хотел бы привести небольшой список полезных команд Google. Среди всех команд расширенного поиска Гугл нас интересуют главным образом вот эти четыре:

site — искать по конкретному сайту;

inurl — указать на то, что искомые слова должны быть частью адреса страницы / сайта;

intitle — оператор поиска в заголовке самой страниц;

ext или filetype — поиск файлов конкретного типа по расширению.

Также при создании Дорка надо знать несколько важных операторов, которые задаются спецсимволами.

| — оператор OR он же вертикальный слеш (логическое или) указывает, что нужно отобразить результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

«» — оператор кавычки указывает на поиск точного соответствия.

— — оператор минус используется для исключения из выдачи результатов с указанными после минуса словами.

* — оператор звездочка, или астериск используют в качестве маски и означает «что угодно».

Где найти Гугл Дорки

Самые интересные дорки — свежие, а самые свежие — те, которые пентестер нашел сам. Правда, если слишком увлечетесь экспериментами, вас забанят в Google… до ввода капчи.

Если не хватает фантазии, можно попробовать найти свежие дорки в сети. Лучший сайт для поиска дорков — это Exploit-DB.

Онлайн-сервис Exploit-DB — это некоммерческий проект Offensive Security. Если кто не в курсе, данная компания занимается обучением в области информационной безопасности, а также предоставляет услуги пентеста (тестирования на проникновение).

База данных Exploit-DB насчитывает огромное количество дорков и уязвимостей. Для поиска дорков зайдите на сайт exploit-db.com и перейдите на вкладку «Google Hacking Database».

База обновляется ежедневно. Наверху вы можете найти последние добавления. С левой стороны дата добавления дорка, название и категория. В нижней части вы найдете дорки отсортированные по категориям.

Еще один неплохой сайт — это google-dorking.com. Там зачастую можно найти интересные, новые дорки, которые не всегда попадают на Exploit-DB.

Примеры использования Google Dorks

Вот примеры дорков. Экспериментируя с дорками, не забудьте про дисклеймер!

Данный материал носит информационный характер. Он адресован специалистам в области информационной безопасности и тем, кто собирается ими стать. Изложенная в статье информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта www.spy-soft.net ни автор публикации не несут никакой ответственности за любой вред нанесенный материалом этой статьи.

Дорки для поиска проблем сайтов

Иногда бывает полезно изучить структуру сайта, получив список файлов на нем. Если сайт сделан на движке WordPress, то файл repair.php хранит названия других PHP-скриптов.

Тег inurl сообщает Google, что искать надо по первому слову в теле ссылки. Если бы мы написали allinurl, то поиск происходил бы по всему телу ссылки, а поисковая выдача была бы более замусоренной. Поэтому достаточно сделать запрос такого вида:

inurl:/maint/repair.php?repair=1

В результате вы получите список сайтов на WP, у которых можно посмотреть структуру через repair.php.

Изучаем структуру сайта на WP

Массу проблем администраторам доставляет WordPress с незамеченными ошибками в конфигурации. Из открытого лога можно узнать как минимум названия скриптов и загруженных файлов.

inurl:”wp-content/uploads/file-manager/log.txt”

В нашем эксперименте простейший запрос позволил найти в логе прямую ссылку на бэкап и скачать его.

Находим ценную инфу в логах WP

Много ценной информации можно выудить из логов. Достаточно знать, как они выглядят и чем отличаются от массы других файлов. Например, опенсорсный интерфейс для БД под названием pgAdmin создает служебный файл pgadmin.log. В нем часто содержатся имена пользователей, названия колонок базы данных, внутренние адреса и подобное.

Находится лог элементарным запросом:

ext:log inurl:”/pgadmin”

Бытует мнение, что открытый код — это безопасный код. Однако сама по себе открытость исходников означает лишь возможность исследовать их, и цели таких изысканий далеко не всегда благие.

К примеру, среди фреймворков для разработки веб-приложений популярен Symfony Standard Edition. При развертывании он автоматически создает в каталоге /app/config/ файл parameters.yml, где сохраняет название базы данных, а также логин и пароль.

Найти этот файл можно следующим запросом:

inurl:app/config/ intext:parameters.yml intitle:index.of

Еще один файл с паролями

Конечно, затем пароль могли сменить, но чаще всего он остается таким, каким был задан еще на этапе развертывания.

Опенсорсная утилита UniFi API browser tool все чаще используется в корпоративной среде. Она применяется для управления сегментами беспроводных сетей, созданных по принципу «бесшовного Wi-Fi». То есть в схеме развертывания сети предприятия, в которой множество точек доступа управляются с единого контроллера.

Утилита предназначена для отображения данных, запрашиваемых через Ubiquiti’s UniFi Controller API. С ее помощью легко просматривать статистику, информацию о подключенных клиентах и прочие сведения о работе сервера через API UniFi.

Разработчик честно предупреждает: «Please do keep in mind this tool exposes A LOT OF the information available in your controller, so you should somehow restrict access to it! There are no security controls built into the tool…». Но кажется, многие не воспринимают эти предупреждения всерьез.

Зная об этой особенности и задав еще один специфический запрос, вы увидите массу служебных данных, в том числе ключи приложений и парольные фразы.

inurl:”/api/index.php” intitle:UniFi

Общее правило поиска: сначала определяем наиболее специфические слова, характеризующие выбранную цель. Если это лог-файл, то что его отличает от прочих логов? Если это файл с паролями, то где и в каком виде они могут храниться? Слова-маркеры всегда находятся в каком-то определенном месте — например, в заголовке веб-страницы или ее адресе. Ограничивая область поиска и задавая точные маркеры, вы получите сырую поисковую выдачу. Затем чистите ее от мусора, уточняя запрос.

Дорки для поиска открытых NAS

Домашние и офисные сетевые хранилища нынче популярны. Функцию NAS поддерживают многие внешние диски и роутеры. Большинство их владельцев не заморачиваются с защитой и даже не меняют дефолтные пароли вроде admin/admin. Найти популярные NAS можно по типовым заголовкам их веб-страниц. Например, запрос:

intitle:”Welcome to QNAP Turbo NAS”

выдаст список айпишников NAS производства QNAP. Останется лишь найти среди них слабозащищенный.

inurl:share.cgi?ssid=

Находим расшаренные файлы

Облачный сервис QNAP (как и многие другие) имеет функцию предоставления общего доступа к файлам по закрытой ссылке. Проблема в том, что она не такая уж закрытая.

Этот нехитрый запрос показывает файлы, расшаренные через облако QNAP. Их можно просмотреть прямо из браузера или скачать для более детального ознакомления.

Дорки для поиска IP-камер, медиасерверов и веб-админкок

Помимо NAS, с помощью продвинутых запросов к Google можно найти массу других сетевых устройств с управлением через веб-интерфейс.

Наиболее часто для этого используются сценарии CGI, поэтому файл main.cgi — перспективная цель. Однако встретиться он может где угодно, поэтому запрос лучше уточнить.

Например, добавив к нему типовой вызов ?next_file. В итоге получим дорк вида:

inurl:”img/main.cgi?next_file”

Помимо камер, подобным образом находятся медиасерверы, открытые для всех и каждого. Особенно это касается серверов Twonky производства Lynx Technology. У них весьма узнаваемое имя и дефолтный порт 9000.

Для более чистой поисковой выдачи номер порта лучше указать в URL и исключить его из текстовой части веб-страниц. Запрос приобретает вид

intitle:”twonky server” inurl:”9000″ -intext:”9000″

Видеотека по годам

Обычно Twonky-сервер — это огромная медиатека, расшаривающая контент через UPnP. Авторизация на них часто отключена «для удобства».

Дорки для поиска уязвимостей

Большие данные сейчас на слуху: считается, что, если к чему угодно добавить Big Data, оно волшебным образом станет работать лучше. В реальности настоящих специалистов по этой теме очень мало, а при дефолтной конфигурации большие данные приводят к большим уязвимостям.

Hadoop — один из простейших способов скомпрометировать тера- и даже петабайты данных. Эта платформа с открытым исходным кодом содержит известные заголовки, номера портов и служебных страниц, по которым просто отыскать управляемые ей ноды.

intitle:”Namenode information” AND inurl:”:50070/dfshealth.html”

Big Data? Big vulnerabilities!

Таким запросом с конкатенацией мы получаем поисковую выдачу со списком уязвимых систем на базе Hadoop. Можно прямо из браузера погулять по файловой системе HDFS и скачать любой файл.

Гугл Дорки — это мощный инструмент любого пентестера, о котором должен знать не только специалист в области информационной безопасности, но и обычный пользователь сети.

Поскольку Гугл индексирует практически все, что подключено к интернету и имеет веб-интерфейс, мы легко можем найти некорректно настроенные устройства и службы.

Автор: Kody

Вероятно, вы и не подозревали, что дорки могут оказаться очень мощным инструментом, при помощи которого можно скомпрометировать устройство без лишних телодвижений, используя Гугл и правильный запрос. Поскольку эта поисковая система умеет фантастическим образом индексировать все, что подключено к интернету, можно найти файлы, оказавшиеся доступными случайно и содержащие конфиденциальную информацию.

Google Dorking или дорки представляют собой продвинутые методы использования поисковых операторов и специальных строк для нахождения специфических уязвимых устройств. Если предположить, что Гугл проиндексировал большинство устройств, случайно подключенных к интернету, то мы можем использовать специальный текст со страниц авторизации или административных панелей для поиска этих девайсов.

Какие устройства можно найти?

Вы удивитесь, но спектр потенциальных целей довольно широк, начиная от систем управления бассейном на яхте в океане и заканчивая конфигурационными интерфейсами критических систем. Все эти устройства и службы могут оказаться подключенными к интернету, исходя из лучших побуждений, хозяева которых даже не догадываются, что девайс оказался доступным всем и каждому.

Как же подобное происходит? Представьте, что у вас появилась камера, доступная через телефон в любое время. После настройки и подключения по Wi-Fi вы скачали приложение для авторизации, и с этого момента у вас есть доступ к камере из любого места!

На самом деле, все чуть сложнее. Камера подключается к серверу в Китае и транслирует видеопоток в режиме реального времени, а вы после авторизации можете просматривать видео прямо с телефона. Видеопоток может даже оказаться не защищен паролем и быть доступным всем, кто сформирует правильный запрос для поиска текста, который содержит страница для просмотра трансляции с камеры.

К сожалению, Гугл безжалостно эффективен на поприще поиска любых устройств, подключенных к интернету, с запущенными HTTP и HTTPS серверами. Поскольку в большинстве устройств сервер используется для настройки, на всеобщее обозрение попадает многое, что попадать не должно.

Какие дорки наиболее полезные?

Безусловно, наиболее лакомый файл, который мы можем найти – содержащий учетные записи отдельных пользователей или ко всей службе сразу. Как правило, возможно два сценария.

Первый – когда сервер или другая служба настроены некорректно, и административные логи доступны через интернет. В случае смены пароля или неудачи во время авторизации, через эти логи возможна утечка аккаунтов. Второй сценарий – когда становятся доступными конфигурационные файлы, содержащие ту же самую информацию. Предполагается, что эти файлы исключительно для внутреннего пользования, но часто конфиденциальная информация доступна в открытом виде. Оба этих сценария позволяют получить контроль над всей службой в случае, если злоумышленнику удастся найти файлы подобного рода.

Мы будем использовать дорки в Гугл с целью поиска не только этих файлов, но и FTP серверов, которые могут содержать интересную информацию, списки электронных почт и доступные вебкамеры.

Что понадобится

Вам потребуется браузер и подключение интернету. При использовании дорков для поиска уязвимых систем мы можем использовать инструменты, доступные практически каждому.

Откройте браузер и зайдите в google.ru. Теперь мы готовы начать.

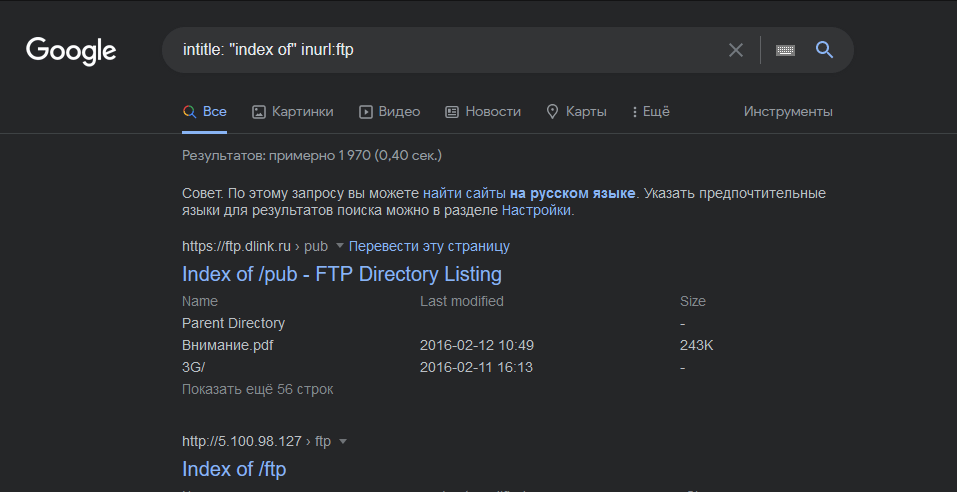

Шаг 1. Поиск FTP серверов и сайтов, работающих по протоколу HTTP

Вначале воспользуемся дорком для поиска FTP серверов, опубликованных после 2018 года. Эти сервера позволяют найти файлы, предназначенные для внутреннего пользования, но по незнанию оказавшиеся в публичном доступе.

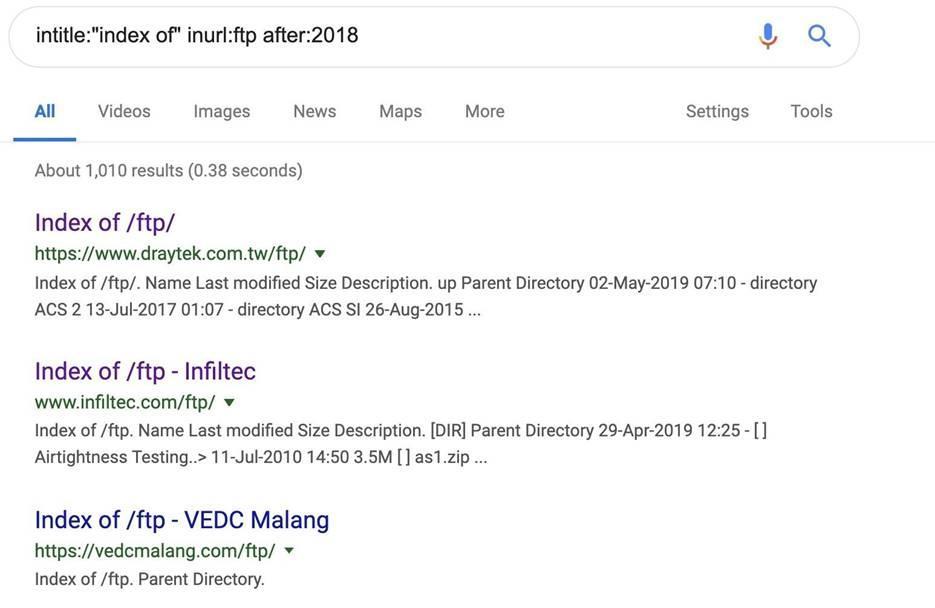

intitle:"index of" inurl:ftp after:2018

Рисунок 1: Список найденных FTP серверов

Эти сервера становятся публичными, поскольку индексный файл FTP сервера очень любит сканировать Гугл, о чем часто забывают администраторы. После индексации все файлы сервера можно искать через Гугл.

Если мы хотим найти небезопасные HTTP-страницы, немного модифицируем запрос выше, изменив «ftp» на «http».

intitle:"index of" inurl:http after:2018

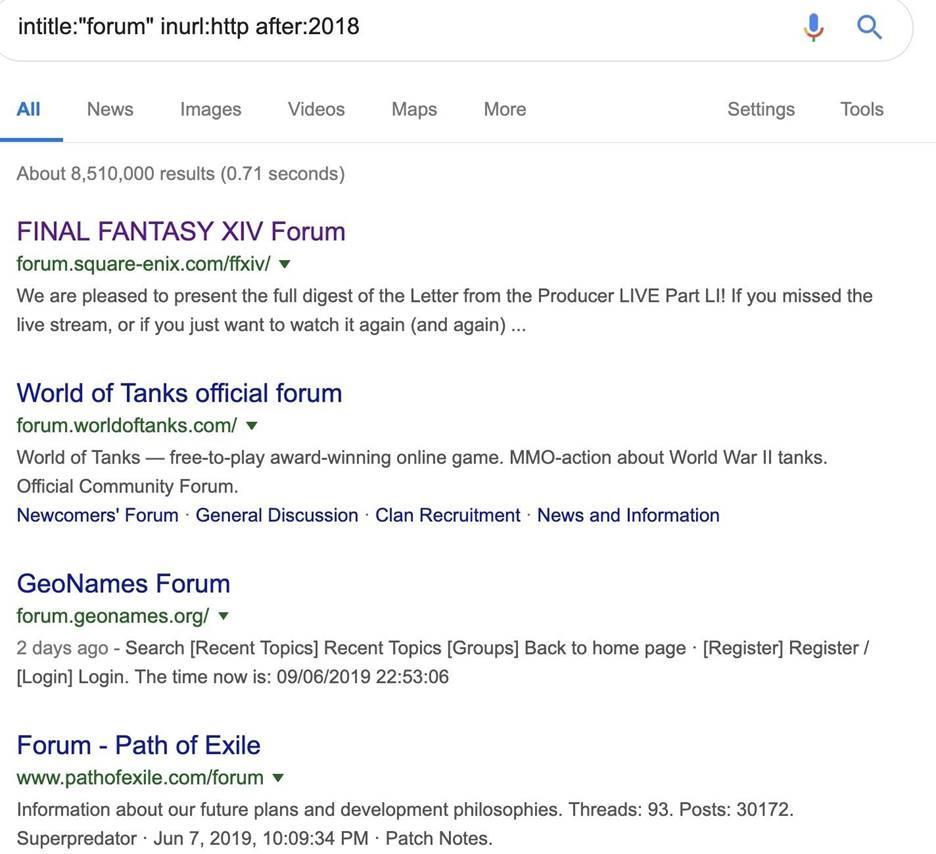

В результате поиска можно получить тысячи страниц, использующих HTTP, и готовых к компрометированию. Однако если мы ищем определенный тип сайта, как, например, форум, то модифицируем запрос следующим образом:

intitle:"forum" inurl:http after:2018Мы также можем добавить операторы наподобие AND inurl:”registration”, чтобы сделать поиск более целенаправленным (например, небезопасных форм на страницах регистрации).

Рисунок 2: Список небезопасных форумов, использующих протокол HTTP

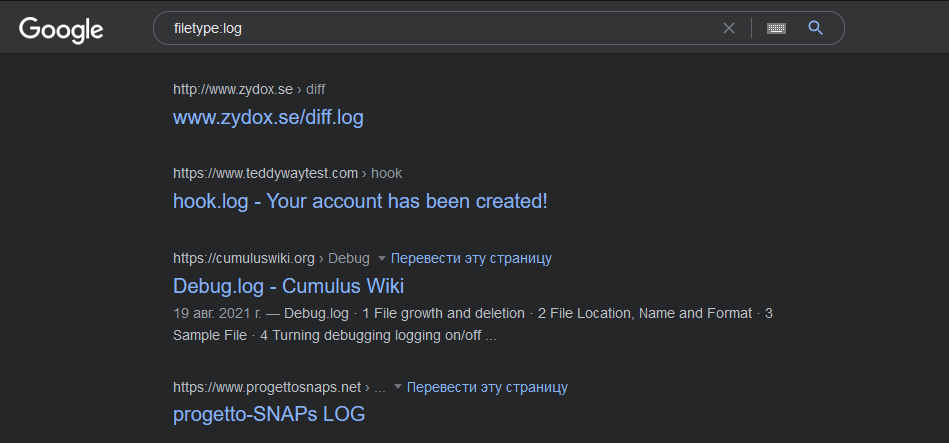

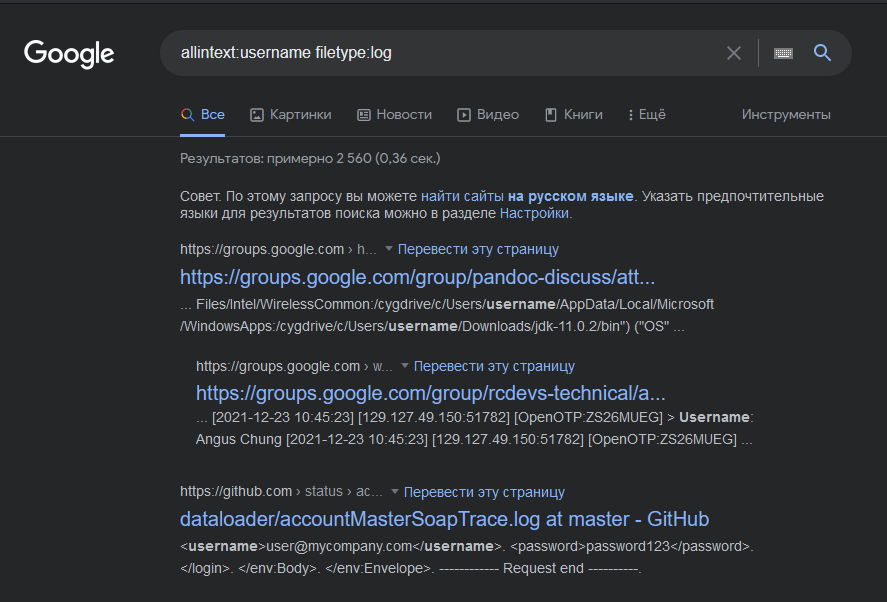

Шаг 2. Поиск логов с паролями

Следующий шаг – поиск файлов с расширением .LOG. Файлы подобного рода позволяют выяснить информацию об учетных записях обычных пользователей или администраторов.

Для поиска будем использовать следующий дорк:

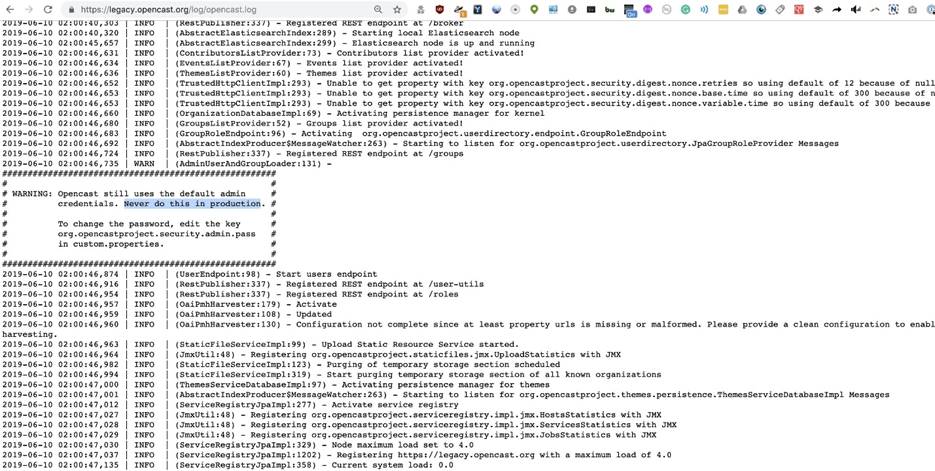

allintext:password filetype:log after:2018Результаты с логами, доступными через интернет, получаем незамедлительно:

Рисунок 3: Во время поиска найден доступный лог проекта OpenCast

По логу на рисунке выше видно, что в системе используется стандартный пароль, а сам лог легко найти на сайте проекта OpenCast при помощи простого поискового запроса. В итоге мы, вероятно, обнаружили учетную запись системы без использования изощренных хакерских приемов.

Шаг 3. Поиск конфигурационных файлов с паролями

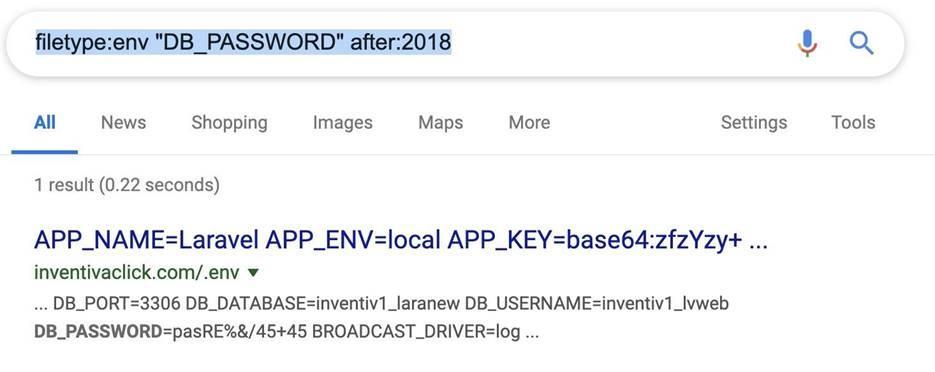

Конфигурационные файлы вообще никогда не должны быть доступными извне. Если, к примеру, найти файл с расширением .ENV, содержащий параметр DB_PASSWORD, то, можно сказать, что мы тут же нашли пароль к обнаруженной базе данных.

filetype:env "DB_PASSWORD" after:2018

Рисунок 4: Пример конфигурационного файла с паролем к базе данных

Если из запроса удалить выражение after:2018, то в результатах появятся более старые конфигурационные файлы, также позволяющие получить доступ к службам через интернет.

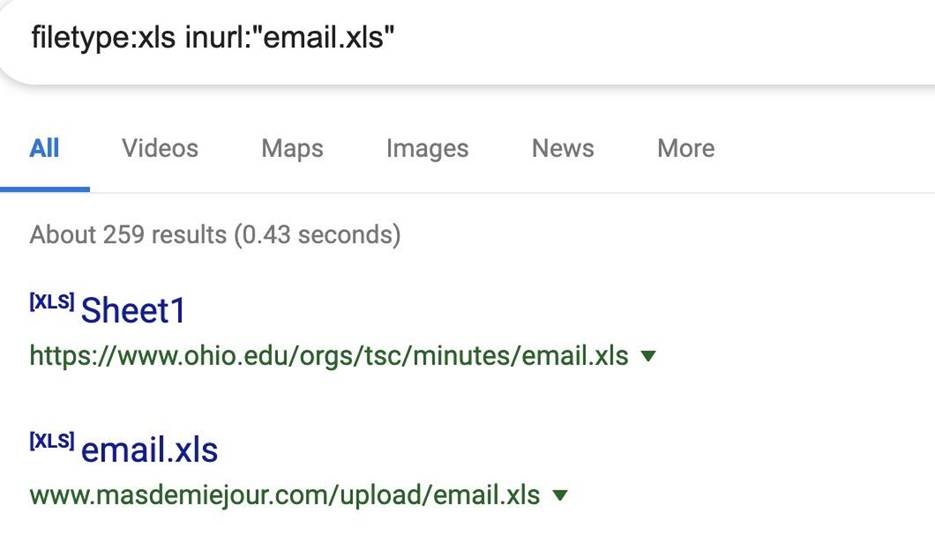

Шаг 4. Поиск список электронных почт

Сбор списков электронных ящиков – отличный способ поиска информации о различных организациях. Например, эти списки могут использоваться компаниями или школами с целью упорядочивания электронных адресов для своих членов, но часто попадают во всеобщий доступ.

Списки электронных почт будем искать в электронных таблицах (файлы с расширением .XLS). В поисковом запросе внутри URL задаем имя файла «email.xls».

Рисунок 5: Результаты поиска файлов email.xls

Результаты поиска могут оказаться полезными, но следует быть осторожным, чтобы не нарваться на honeypot (горшочек с медом). Многие знают о подобных дорках и намеренно оставляют файлы, которые на первый взгляд кажутся уязвимыми, а на самом деле содержат вредоносы.

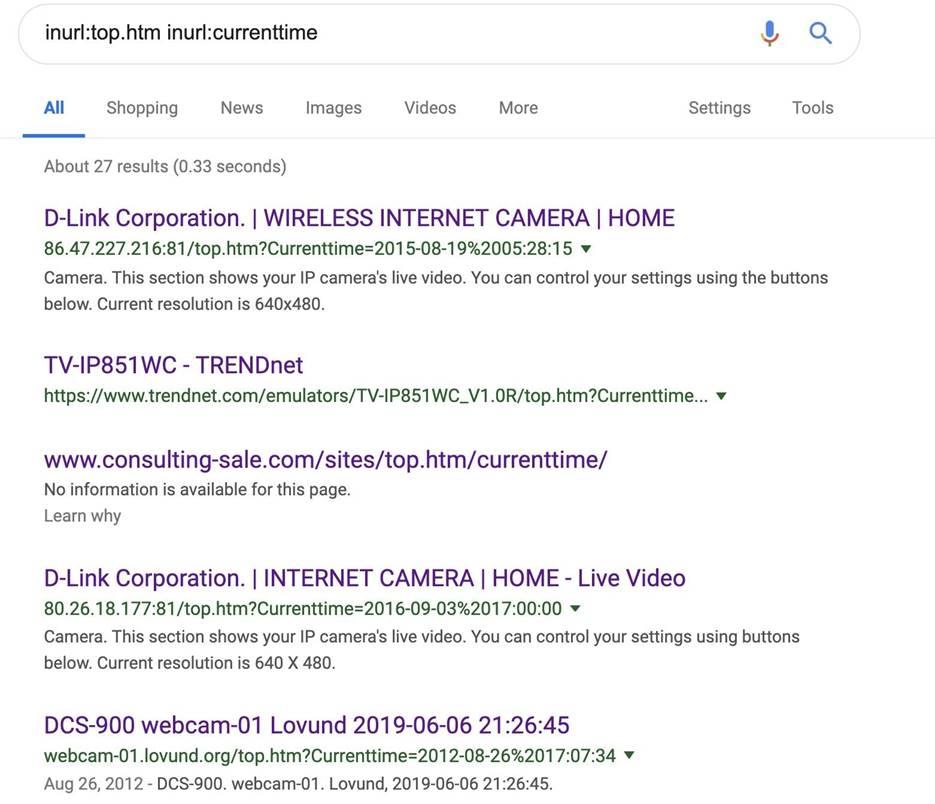

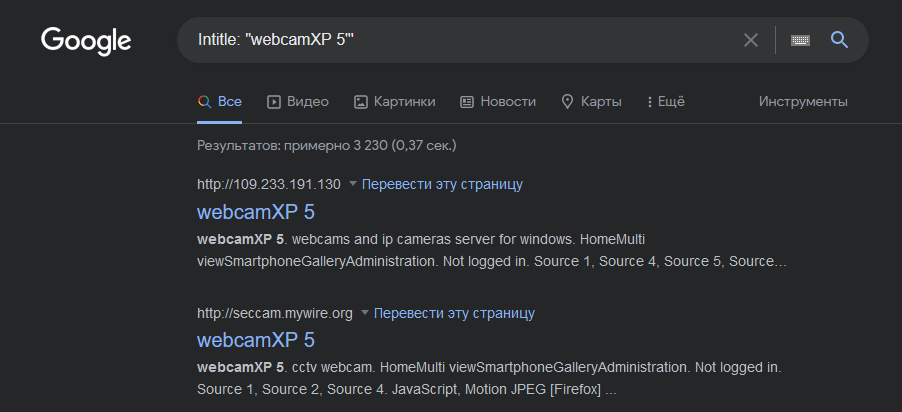

Шаг 5: Поиск открытых камер

Если вы думаете, что Shodan – единственный сервис для поиска открытых камер, то очень ошибаетесь. Обычно страницы авторизации и просмотра камер доступны через HTTP, и Гугл будет счастлив проиндексировать эти документы. Соответственно, найти подобного рода информацию также не составит труда при правильном поисковом запросе.

Один из наиболее распространенных запросов содержит имя «top.htm» для поиска в URL вместе с текущем временем и датой. Используя нижеуказанный дорк, вы получите много результатов:

inurl:top.htminurl:currenttime

Рисунок 6: Результаты поиска открытых камер

Ландшафт, снимаемый первой камерой в результатах поиска, больше всего похож заставку в Windows XP и находится где-то в городе Белмаллет (Ирландия).

Рисунок 7: Изображение одной из найденных камер

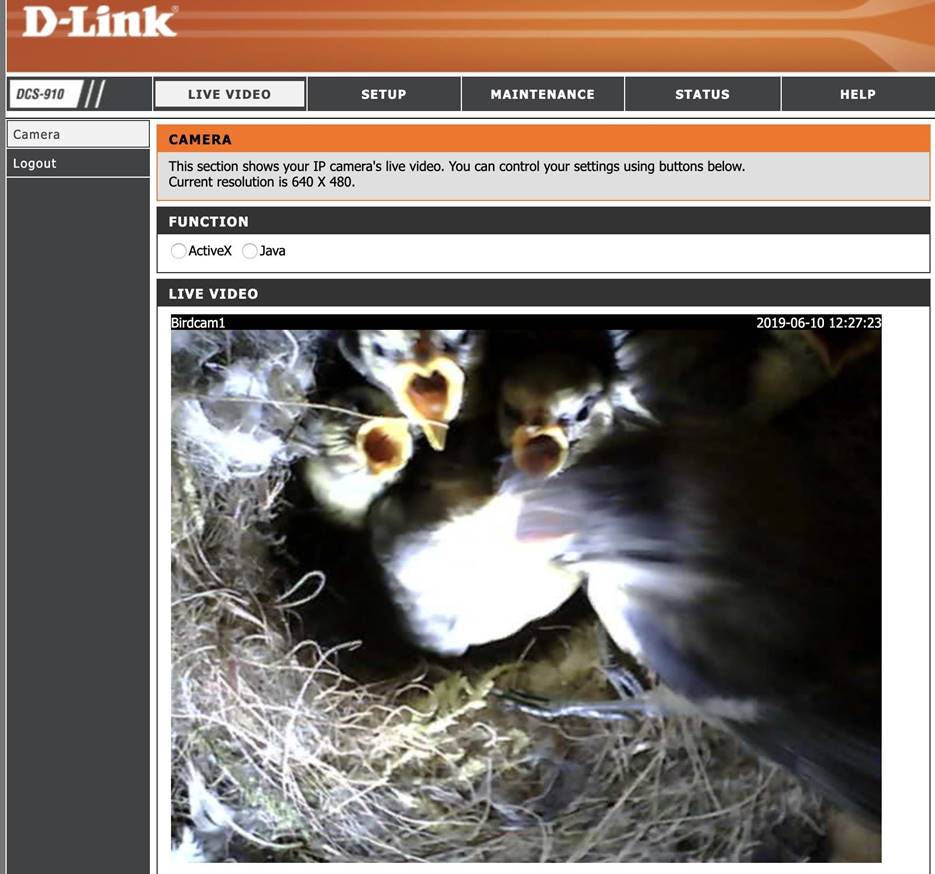

Еще один дорк для поиска камер, позволяющий получить отличные результаты для страниц, хранимых на роутерах.

inurl:"lvappl.htm"

При помощи этого дорка я смог найти нечто очень интересное, а конкретно – камеру, следящую за гнездом птиц (birdcam1):

Рисунок 8: Одна из камер, найденная во время поиска страниц lvappl.htm

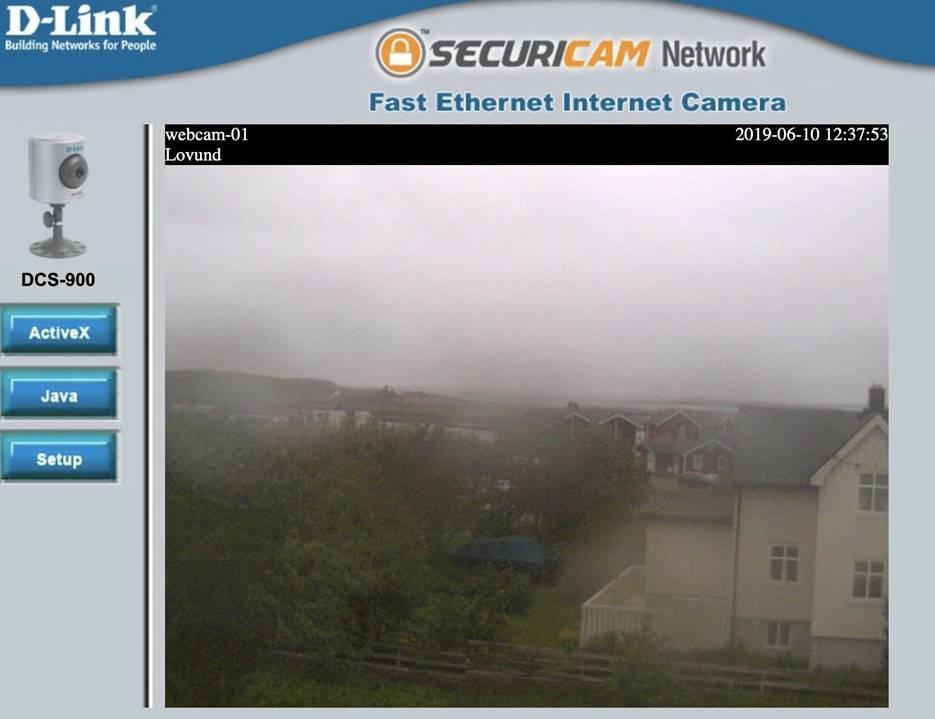

Другие камеры не являются столь интересными, как birdcam1.

Рисунок 9: Камера внутри коттеджного поселка

Также можно найти камеры внутри фабрик и промзон:

Рисунок 10: Камера внутри мастерской

Все вышеуказанные камеры доступны без пароля. Однако многие дорки позволяют найти страницы авторизации камер, использующих стандартные пароли. Эта тактика хоть и является нелегитимной, но позволяет получить доступ ко многим камерам, которые не предназначены для широкой публики.

Заключение

Поскольку Гугл индексирует практически все, что подключено к интернету и имеет веб-интерфейс, мы легко можем найти некорректно настроенные устройства и службы. Однако подключаться к этим девайсам лучше не надо, даже если пароль находится в открытом виде, поскольку могут возникнуть проблемы с правоохранительными органами. Если у вас есть служба, подключенная к интернету, стоит протестировать наиболее популярные дорки на ваших доменах. Вдруг вы случайно оставили нечто важное, что может привлечь внимание злоумышленника.

Надеюсь вам понравилось это руководство, посвященное доркам для поиска уязвимых устройств и открытых паролей.

Не так давно мы рассказывали про хакерский поисковик Shodan и про то как пользоваться Shodan. А сегодня я расскажу еще про один поисковик, который используется пентестерами / хакерами — Google, точнее о скрытых возможностях Google.

Google Dorks

Что такое гугл дорки?

Google Dork или Google Dork Queries (GDQ) — это набор запросов для выявления грубейших дыр в безопасности. Всего, что должным образом не спрятано от поисковых роботов.

Для краткости такие запросы называют гугл дорки или просто дорками, как и тех админов, чьи ресурсы удалось взломать с помощью GDQ.

Операторы Google

Для начала я хотел бы привести небольшой список полезных команд Google. Среди всех команд расширенного поиска Гугл нас интересуют главным образом вот эти четыре:

- site — искать по конкретному сайту;

- inurl — указать на то, что искомые слова должны быть частью адреса страницы / сайта;

- intitle — оператор поиска в заголовке самой страниц;

- ext или filetype — поиск файлов конкретного типа по расширению.

Также при создании Дорка надо знать несколько важных операторов, которые задаются спецсимволами.

- | — оператор OR он же вертикальный слеш (логическое или) указывает, что нужно отобразить результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

- «» — оператор кавычки указывает на поиск точного соответствия.

- — — оператор минус используется для исключения из выдачи результатов с указанными после минуса словами.

- * — оператор звездочка, или астериск используют в качестве маски и означает «что угодно».

Где найти Гугл Дорки

Самые интересные дорки — свежие, а самые свежие — те, которые пентестер нашел сам. Правда, если слишком увлечетесь экспериментами, вас забанят в Google… до ввода капчи.

Если не хватает фантазии, можно попробовать найти свежие дорки в сети. Лучший сайт для поиска дорков — это Exploit-DB.

Онлайн-сервис Exploit-DB — это некоммерческий проект Offensive Security. Если кто не в курсе, данная компания занимается обучением в области информационной безопасности, а также предоставляет услуги пентеста (тестирования на проникновение).

База данных Exploit-DB насчитывает огромное количество дорков и уязвимостей. Для поиска дорков зайдите на сайт exploit-db.com и перейдите на вкладку «Google Hacking Database».

База обновляется ежедневно. На верху вы можете найти последние добавления. С левой стороны дата добавления дорка, название и категория.

В нижней части вы найдете дорки отсортированные по категориям.

Этот дорк ищет страницы авторизации Proxmox Virtual Environment (Proxmox VE). Нажимая на ссылку попадаем в выдачу Google.

Еще один неплохой сайт — это google-dorking.com. Там зачастую можно найти интересные, новые дорки, которые не всегда попадают на Exploit-DB.

Примеры использования Google Dorks

Вот примеры дорков. Экспериментируя с дорками, не забудьте про дисклеймер!

Данный материал носит информационный характер. Он адресован специалистам в области информационной безопасности и тем, кто собирается ими стать. Изложенная в статье информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта www.spy-soft.net ни автор публикации не несут никакой ответственности за любой вред нанесенный материалом этой статьи.

Дорки для поиска проблем сайтов

Иногда бывает полезно изучить структуру сайта, получив список файлов на нем. Если сайт сделан на движке WordPress, то файл repair.php хранит названия других PHP-скриптов.

Тег inurl сообщает Google, что искать надо по первому слову в теле ссылки. Если бы мы написали allinurl, то поиск происходил бы по всему телу ссылки, а поисковая выдача была бы более замусоренной. Поэтому достаточно сделать запрос такого вида:

|

inurl:/maint/repair.php?repair=1 |

В результате вы получите список сайтов на WP, у которых можно посмотреть структуру через repair.php.

Массу проблем администраторам доставляет WordPress с незамеченными ошибками в конфигурации. Из открытого лога можно узнать как минимум названия скриптов и загруженных файлов.

|

inurl:“wp-content/uploads/file-manager/log.txt” |

В нашем эксперименте простейший запрос позволил найти в логе прямую ссылку на бэкап и скачать его.

Много ценной информации можно выудить из логов. Достаточно знать, как они выглядят и чем отличаются от массы других файлов. Например, опенсорсный интерфейс для БД под названием pgAdmin создает служебный файл pgadmin.log. В нем часто содержатся имена пользователей, названия колонок базы данных, внутренние адреса и подобное.

Находится лог элементарным запросом:

Бытует мнение, что открытый код — это безопасный код. Однако сама по себе открытость исходников означает лишь возможность исследовать их, и цели таких изысканий далеко не всегда благие.

К примеру, среди фреймворков для разработки веб-приложений популярен Symfony Standard Edition. При развертывании он автоматически создает в каталоге /app/config/ файл parameters.yml, где сохраняет название базы данных, а также логин и пароль.

Найти этот файл можно следующим запросом:

|

inurl:app/config/ intext:parameters.yml intitle:index.of |

Конечно, затем пароль могли сменить, но чаще всего он остается таким, каким был задан еще на этапе развертывания.

Опенсорсная утилита UniFi API browser tool все чаще используется в корпоративной среде. Она применяется для управления сегментами беспроводных сетей, созданных по принципу «бесшовного Wi-Fi». То есть в схеме развертывания сети предприятия, в которой множество точек доступа управляются с единого контроллера.

Утилита предназначена для отображения данных, запрашиваемых через Ubiquiti’s UniFi Controller API. С ее помощью легко просматривать статистику, информацию о подключенных клиентах и прочие сведения о работе сервера через API UniFi.

Разработчик честно предупреждает: «Please do keep in mind this tool exposes A LOT OF the information available in your controller, so you should somehow restrict access to it! There are no security controls built into the tool…». Но кажется, многие не воспринимают эти предупреждения всерьез.

Зная об этой особенности и задав еще один специфический запрос, вы увидите массу служебных данных, в том числе ключи приложений и парольные фразы.

|

inurl:“/api/index.php” intitle:UniFi |

Общее правило поиска: сначала определяем наиболее специфические слова, характеризующие выбранную цель. Если это лог-файл, то что его отличает от прочих логов? Если это файл с паролями, то где и в каком виде они могут храниться? Слова-маркеры всегда находятся в каком-то определенном месте — например, в заголовке веб-страницы или ее адресе. Ограничивая область поиска и задавая точные маркеры, вы получите сырую поисковую выдачу. Затем чистите ее от мусора, уточняя запрос.

Дорки для поиска открытых NAS

Домашние и офисные сетевые хранилища нынче популярны. Функцию NAS поддерживают многие внешние диски и роутеры. Большинство их владельцев не заморачиваются с защитой и даже не меняют дефолтные пароли вроде admin/admin. Найти популярные NAS можно по типовым заголовкам их веб-страниц. Например, запрос:

|

intitle:“Welcome to QNAP Turbo NAS” |

выдаст список айпишников NAS производства QNAP. Останется лишь найти среди них слабозащищенный.

Облачный сервис QNAP (как и многие другие) имеет функцию предоставления общего доступа к файлам по закрытой ссылке. Проблема в том, что она не такая уж закрытая.

Этот нехитрый запрос показывает файлы, расшаренные через облако QNAP. Их можно просмотреть прямо из браузера или скачать для более детального ознакомления.

Дорки для поиска IP-камер, медиасерверов и веб-админкок

Помимо NAS, с помощью продвинутых запросов к Google можно найти массу других сетевых устройств с управлением через веб-интерфейс.

Наиболее часто для этого используются сценарии CGI, поэтому файл main.cgi — перспективная цель. Однако встретиться он может где угодно, поэтому запрос лучше уточнить.

Например, добавив к нему типовой вызов ?next_file. В итоге получим дорк вида:

|

inurl:“img/main.cgi?next_file” |

Помимо камер, подобным образом находятся медиасерверы, открытые для всех и каждого. Особенно это касается серверов Twonky производства Lynx Technology. У них весьма узнаваемое имя и дефолтный порт 9000.

Для более чистой поисковой выдачи номер порта лучше указать в URL и исключить его из текстовой части веб-страниц. Запрос приобретает вид

|

intitle:“twonky server” inurl:“9000” –intext:“9000” |

Обычно Twonky-сервер — это огромная медиатека, расшаривающая контент через UPnP. Авторизация на них часто отключена «для удобства».

Дорки для поиска уязвимостей

Большие данные сейчас на слуху: считается, что, если к чему угодно добавить Big Data, оно волшебным образом станет работать лучше. В реальности настоящих специалистов по этой теме очень мало, а при дефолтной конфигурации большие данные приводят к большим уязвимостям.

Hadoop — один из простейших способов скомпрометировать тера- и даже петабайты данных. Эта платформа с открытым исходным кодом содержит известные заголовки, номера портов и служебных страниц, по которым просто отыскать управляемые ей ноды.

|

intitle:“Namenode information” AND inurl:“:50070/dfshealth.html” |

Таким запросом с конкатенацией мы получаем поисковую выдачу со списком уязвимых систем на базе Hadoop. Можно прямо из браузера погулять по файловой системе HDFS и скачать любой файл.

Гугл Дорки — это мощный инструмент любого пентестера, о котором должен знать не только специалист в области информационной безопасности, но и обычный пользователь сети.

Еще по теме: Скрытые возможности поисковика DuckDuckGo

В этой шпаргалке по Google Dorking мы расскажем вам о различных командах для реализации Google Dorking. Но сначала давайте вкратце познакомимся с Google Dorking.

Содержание

- Что такое Google Dorking?

- Команды Google Dorking

- Команда кэша

- Команда Intext и Allintext

- Команда “filetype”

- Команда Intitle

- Команда inurl

- Команда site

- Команда ext

- Inposttitle

- Allintitle

- Allinanchor

- Inanchor

- Around

- @команда

- Кавычки

- Related

- Info

- Поиск серверов в Google Dorking

- Погода

- Видеоролики Zoom

- Дампы SQL

- Админки WordPress

- Apache2

- phpMyAdmin

- JIRA/Kibana

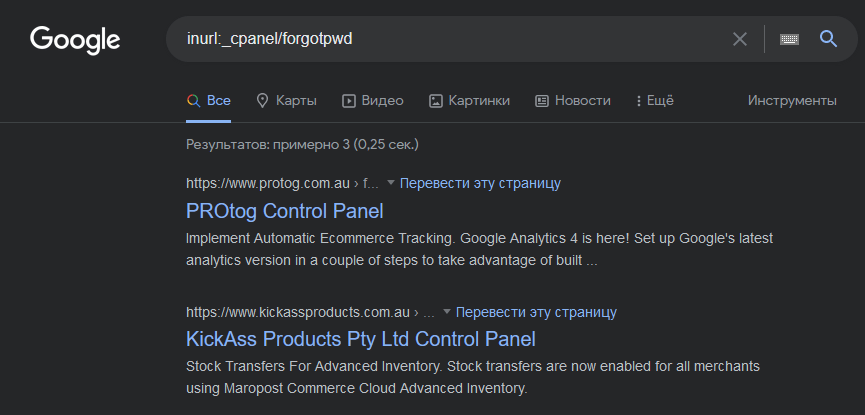

- Сброс пароля cPanel

- Поиск FTP-серверов

- Доступ к онлайн-камерам

- Операторы

- Поисковый термин

- OR

- AND

- Комбинация операторов

- Включить результаты

- Исключить результаты

- Синонимы

- Шаблон glob

- Параметры поиска

- Как предотвратить появление Google Dorks

- Заключение

Что такое Google Dorking?

Этические барьеры защищают важную информацию в Интернете. Но иногда доступ к такой информации необходим, и вам нужно преодолеть этот барьер. Именно здесь на помощь приходит Google Dorking, который поможет вам получить доступ к скрытой информации.

Google Dorking, также известный как Google hacking, – это метод, позволяющий вернуть информацию, которую трудно найти с помощью простых поисковых запросов, путем предоставления поисковой строки, использующей расширенные операторы поиска.

В основном, этичные хакеры используют этот метод для запроса поисковой системы и поиска важной информации. Эта шпаргалка по взлому Google поможет вам выполнить команды Google Dorking и получить доступ к скрытой информации.

Команды Google Dorking

Команда кэша

Кэш – это метаданные, которые ускоряют процесс поиска страниц. Google хранит в своем кэше некоторые данные, например, текущие и предыдущие версии веб-сайтов. В этом кэше содержится много полезной информации, которую могут использовать разработчики. Некоторые разработчики используют кэш для хранения информации в целях тестирования, которая может быть изменена при новых изменениях на сайте.

Для проверки данных можно использовать следующий синтаксис для любого произвольного веб-сайта. Результат может меняться в зависимости от обновлений Google.

Запустив команду, вы можете найти несколько результатов, связанных с этим. Вы также можете использовать ключевые слова в результатах поиска, например, ‘xyz’, как показано в приведенном ниже запросе.

cache:https://xyz.nu.edu.pk/Login XYZПолучив результат, вы увидите, что ключевое слово будет выделено.

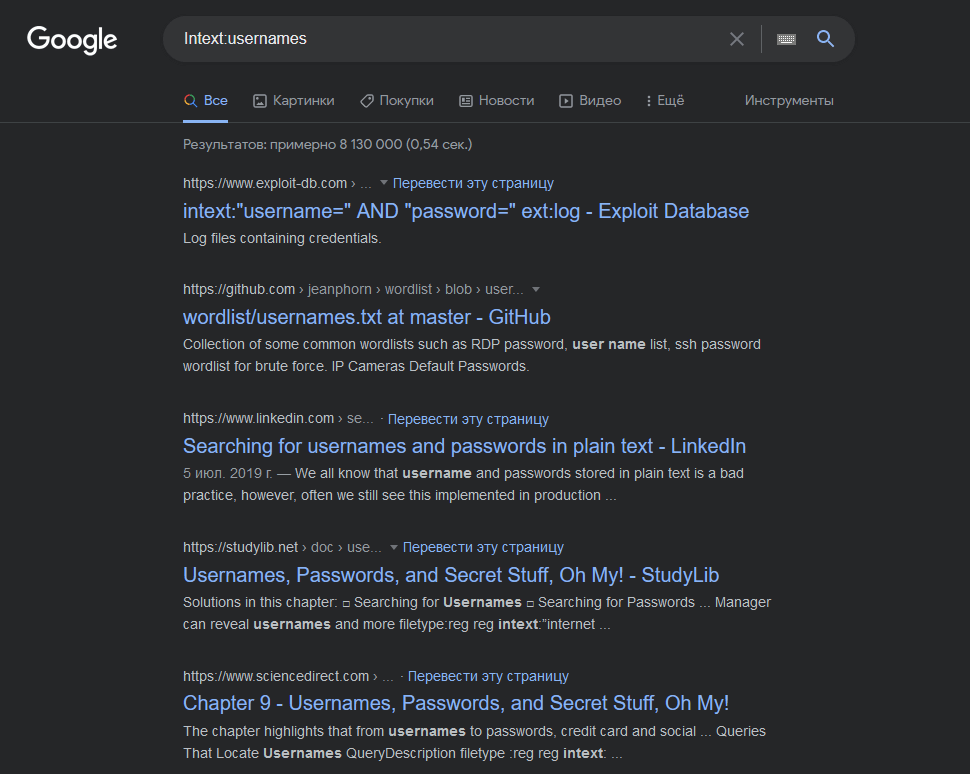

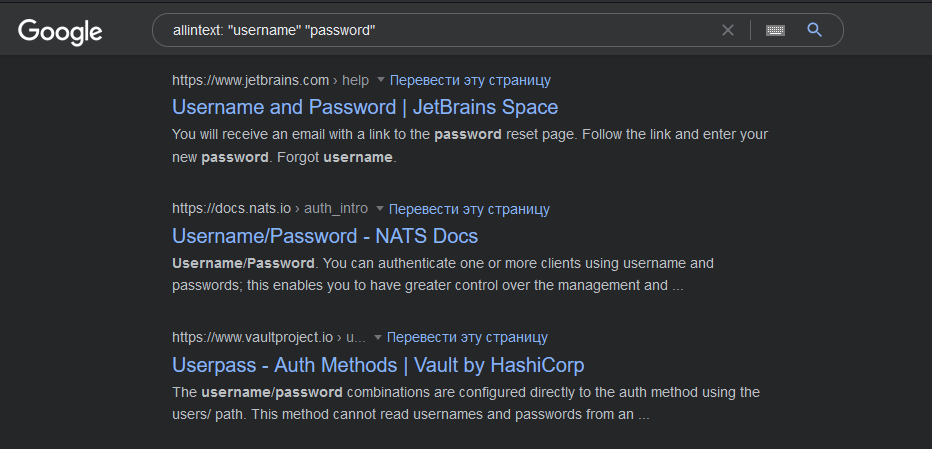

Команда Intext и Allintext

Чтобы найти определенный текст на веб-странице, вы можете использовать команду intext двумя способами. Во-первых, вы можете указать в результатах поиска одно ключевое слово. Во-вторых, вы можете искать несколько ключевых слов.

Для одного ключевого слова можно использовать следующий синтаксис.

Если вы хотите использовать несколько ключевых слов, то можете использовать allintext. Все ключевые слова будут разделены одним пробелом между ними.

Google учтет все ключевые слова и выдаст в результатах все страницы. Таким образом, пользователи получат только конкретные результаты. Поэтому убедитесь, что вы используете правильные ключевые слова, иначе вы можете пропустить важную информацию.

Предположим, вы хотите найти страницы с ключевыми словами “имя пользователя” и “пароль:”, вы можете использовать следующий запрос.

allintext: "username" "password"

Вы получите все страницы с указанными ключевыми словами.

Команда “filetype”

Это одна из самых важных опций Dorking, поскольку она отфильтровывает наиболее важные файлы из нескольких файлов. Например, вы можете применить фильтр только для извлечения файлов PDF. Если вы разработчик, вы можете обратиться к лог-файлам, что позволит легко отслеживать их, применив нужный фильтр.

Чтобы получить доступ к простым файлам журналов, используйте следующий синтаксис:

Вы получите все типы файлов журналов, но вам все равно нужно найти нужный из тысяч журналов. Поэтому, чтобы сузить поиск файлов, уточните тип файла с помощью следующего синтаксиса:

allintext:username filetype:log

Вы получите конкретные результаты с указанным в них именем пользователя – все, что вам нужно сделать, это указать правильное ключевое слово.

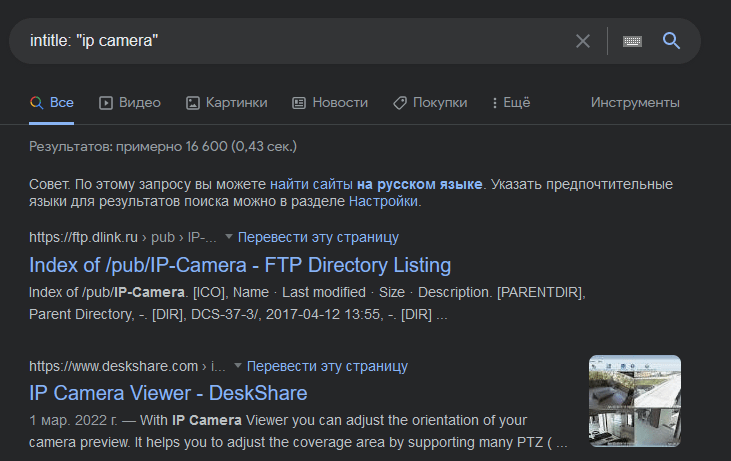

Команда Intitle

Иногда вы хотите отфильтровать документы на основе заголовков HTML-страниц. Основные ключевые слова существуют в заголовке HTML-страницы, представляя собой всю страницу. Поэтому мы можем использовать эту команду для поиска нужной информации.

Предположим, вы ищете документы, содержащие информацию об IP-камере. Вам нужно написать запрос, который будет отфильтровывать страницы на основе выбранного вами ключевого слова.

Вы можете использовать следующий синтаксис:

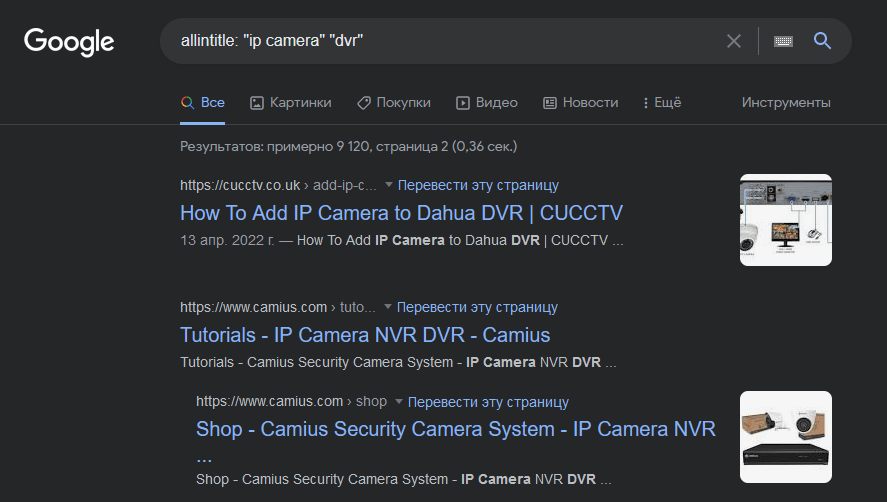

Вы также можете использовать несколько ключевых слов в этом запросе для получения более конкретных результатов, разделяя каждое ключевое слово двойными кавычками.

Сначала Google получит все страницы, а затем применит фильтр к полученному набору результатов. Он отбросит страницы, на которых нет нужного ключевого слова.

Для этого можно использовать следующий синтаксис:

allintitle: "ip camera" "dvr"

Вы увидите все страницы с обоими ключевыми словами.

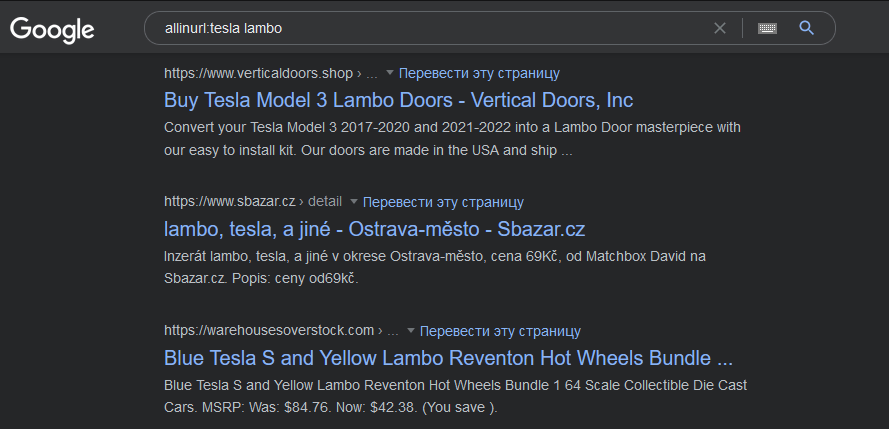

Команда inurl

Эта команда работает аналогично команде intitle; однако команда inurl отфильтровывает документы на основе текста URL. Эти ключевые слова имеются на HTML-странице, причем URL представляет собой всю страницу. Вы можете использовать эту команду для отсеивания документов.

Предположим, вам нужны документы с информацией, связанной с IP-камерой. Вы можете просто использовать следующий запрос, чтобы сообщить его Google и отфильтровать все страницы, основанные на этом ключевом слове. Вы также можете указать несколько ключевых слов для получения более точных результатов.

Синтаксис:

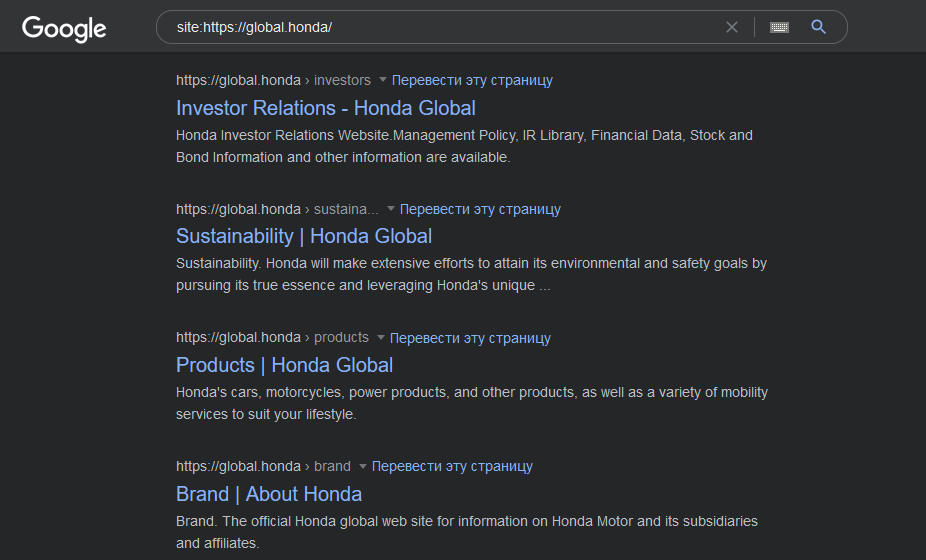

Команда site

Команда сайта поможет вам найти конкретный объект. Сначала вы можете попробовать найти ключевые слова, которые предоставят вам широкий спектр информации, которая может соответствовать или не соответствовать вашим потребностям. Затем вы можете сузить поиск, используя другие команды с определенным фильтром.

Предположим, вы хотите купить автомобиль и ищете различные варианты, доступные с 2020 года. Вы получите длинный список вариантов. Теперь вы можете применить некоторые ключевые слова, чтобы сузить поиск и собрать конкретную информацию, которая поможет вам купить автомобиль. Здесь вы можете использовать команду site для поиска только на определенных сайтах.

Например:

site:https://global.honda/

То же самое можно сделать и для других автомобилей.

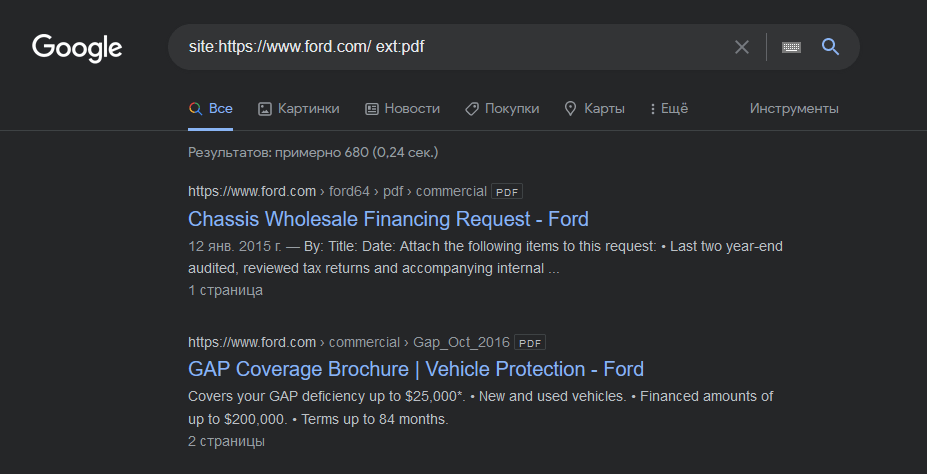

Команда ext

Если вы хотите найти документ определенного типа, вы можете использовать команду ext.

Предположим, вы хотите написать статью на определенную тему, но вы не можете начать сразу, не изучив эту тему. В основном, исследованные статьи доступны в формате PDF. Вы можете указать тип файла в команде dork.

Здесь ext означает расширение. Эта команда работает аналогично команде filetype. Теперь, используя команду ext, вы можете сузить поиск, ограничившись только файлами в формате pdf.

Вы можете использовать следующий синтаксис:

site:https://www.ford.com/ ext:pdf

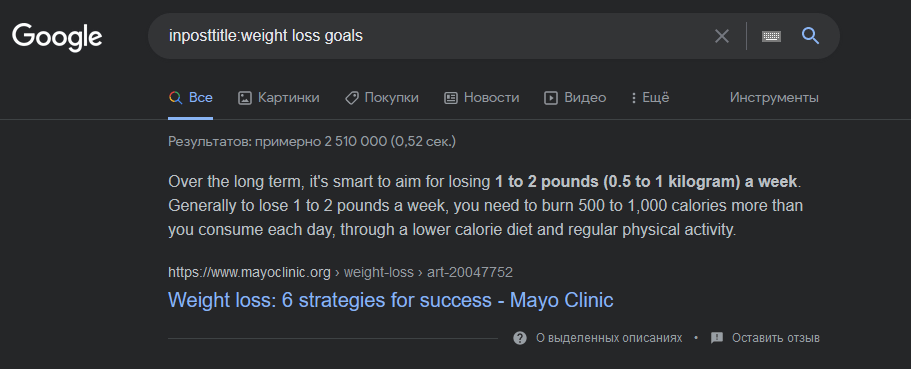

Inposttitle

Вы можете использовать эту команду, когда хотите найти определенный термин в блоге. Это полезно для поиска по блогу.

Например:

inposttitle:weight loss goals

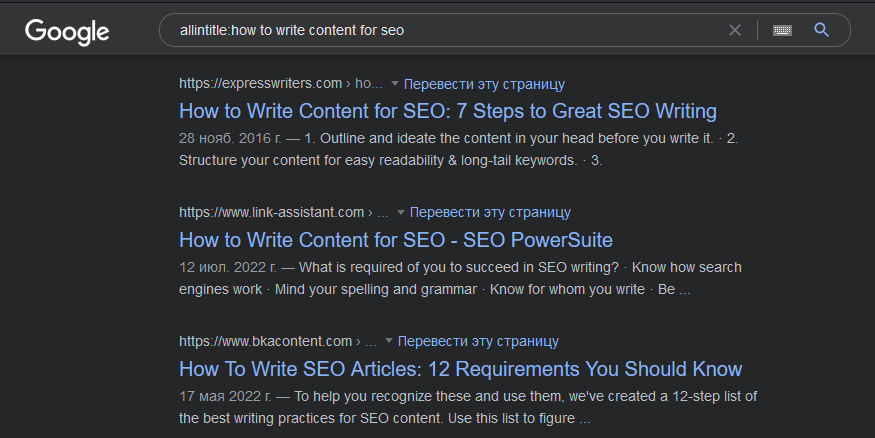

Allintitle

Допустим, вы ведете блог и хотите изучить другие блоги в своей нише. Эта команда поможет вам найти другие подобные высококачественные блоги.

Например:

allintitle:how to write content for seo

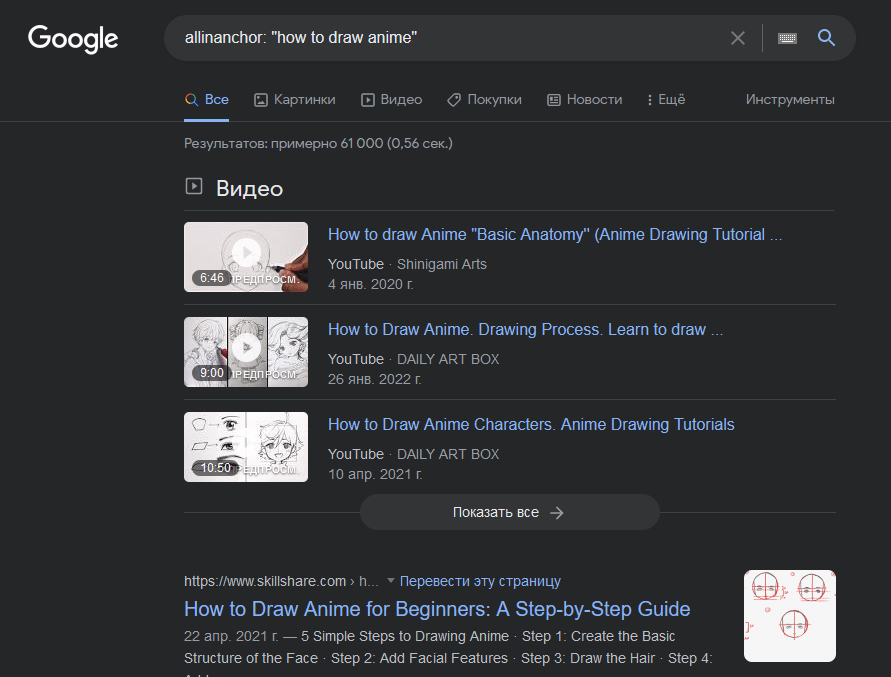

Allinanchor

Вы можете использовать эту команду для исследования страниц, которые имеют все термины после “inanchor” в якорном тексте, который ссылается на страницу.

Например:

allinanchor: "how to draw anime"

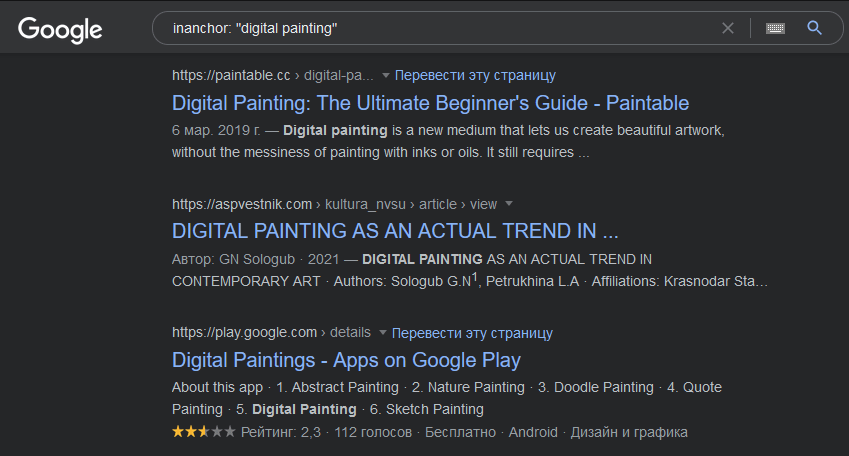

Inanchor

Вы можете использовать эту команду для поиска страниц с входящими ссылками, содержащими указанный якорный текст.

Например:

inanchor: "digital painting"

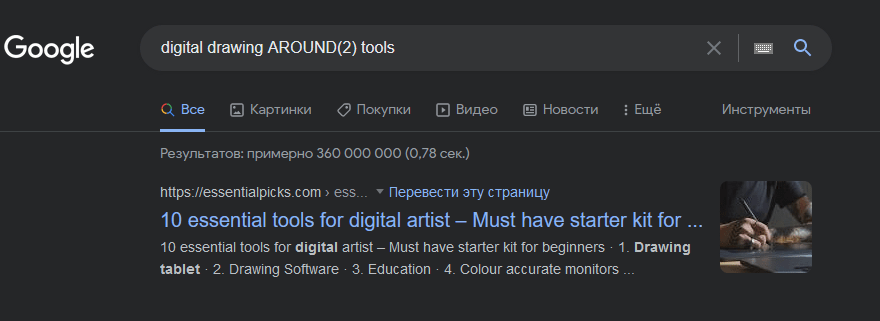

Around

Ищете очень узкие результаты? Эта команда предоставит вам результаты с двумя или более терминами, появляющимися на странице.

Например:

digital drawing AROUND(2) tools

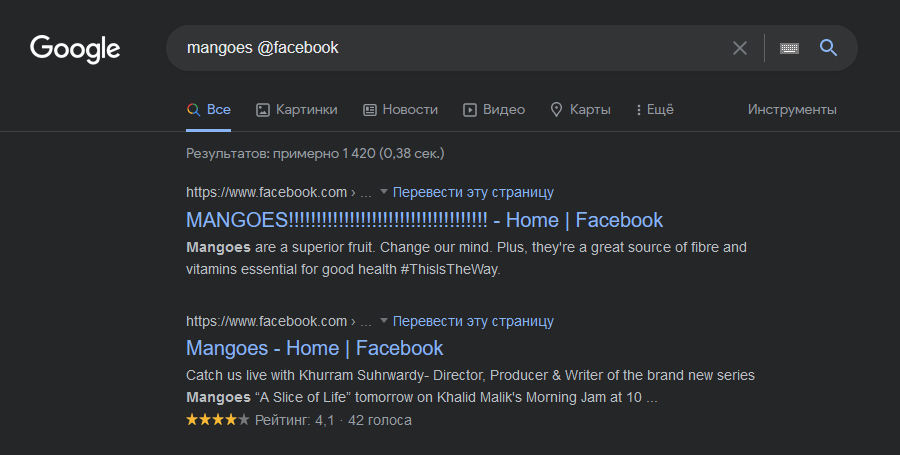

@команда

Если вы хотите, чтобы ваш поиск касался только социальных сетей, используйте эту команду. Она покажет результаты поиска только на указанной платформе социальных сетей.

Например:

Кавычки

Если вы используете кавычки вокруг фразы, вы сможете искать именно эту фразу. Результаты поисковой системы исключат ненужные страницы.

Например:

В некоторых случаях вам могут понадобиться конкретные данные с более чем одного сайта с похожим содержанием. Вы можете указать точное доменное имя с помощью этой команды Google Dorking:

Info

Вы можете использовать эту команду для поиска информации, связанной с определенным доменным именем. Она позволяет определить такие вещи, как страницы с текстом домена, похожие страницы сайта и кэш сайта.

Поиск серверов в Google Dorking

Погода

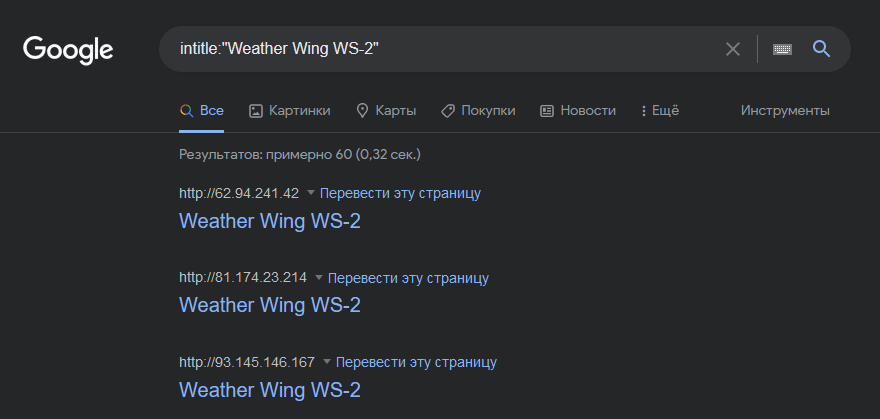

Любопытно узнать о метеорологии? Используйте эту команду для получения информации о передаче данных с устройства Weather Wing.

intitle:"Weather Wing WS-2"

Вы увидите несколько устройств, подключенных по всему миру, которые передают данные о погоде, такие как направление ветра, температура, влажность и другие.

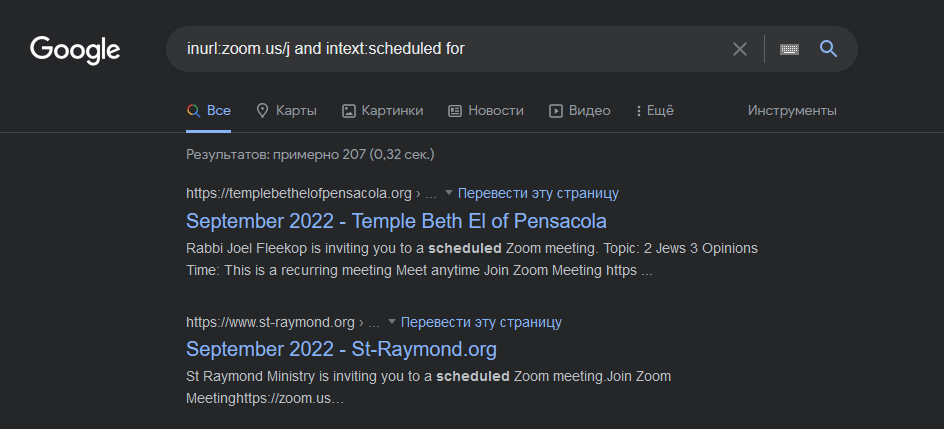

Видеоролики Zoom

Ищете конкретное собрание Zoom? Вы можете найти его с помощью этой команды, но имейте в виду, что с тех пор Zoom ввела некоторые ограничения, чтобы усложнить поиск/нарушение собраний Zoom. Тем не менее, если URL-адрес предоставлен в общий доступ, вы все равно сможете найти собрание Zoom.

Единственным недостатком этого способа является скорость индексации сайта Google. К тому времени, когда сайт будет проиндексирован, встреча Zoom может уже закончиться.

inurl:zoom.us/j and intext:scheduled for

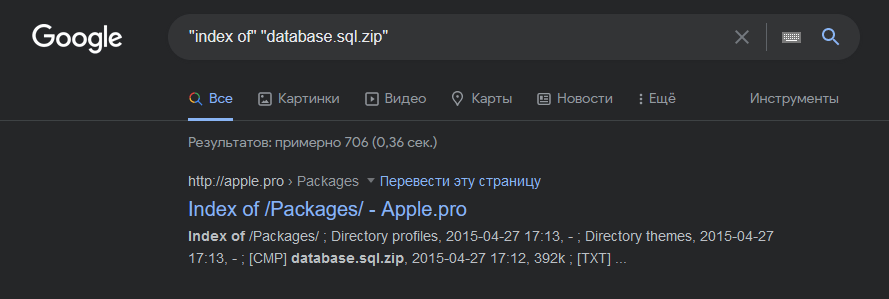

Дампы SQL

Если ваша база данных неправильно сконфигурирована, она подвержена серьезным рискам. Вы также можете найти эти SQL-дампы на серверах, доступ к которым осуществляется через домен. Иногда такие дампы баз данных появляются на сайтах, если при хранении резервных копий на веб-серверах отсутствуют надлежащие механизмы резервного копирования. Чтобы найти заархивированный SQL-файл, используйте следующую команду.

"index of" "database.sql.zip"

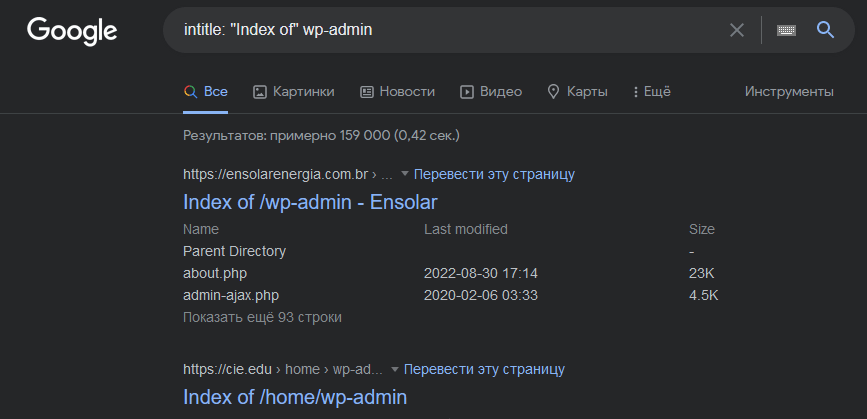

Админки WordPress

Вы можете легко найти страницы входа в админку WordPress с помощью dork, как показано ниже.

intitle: "Index of" wp-admin

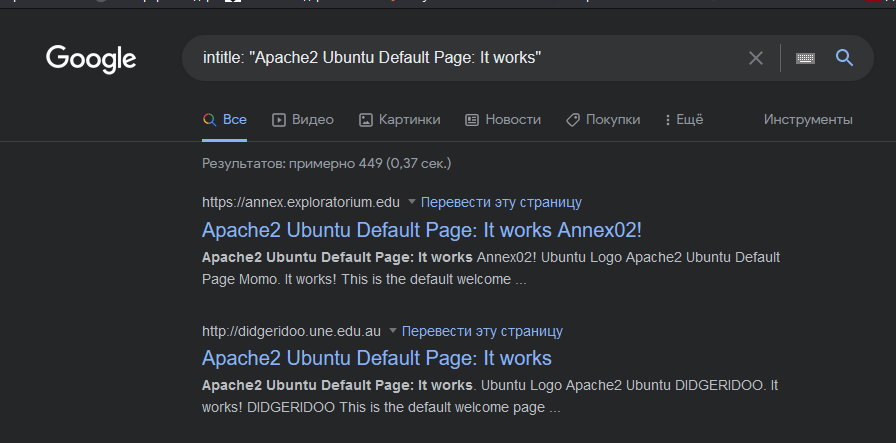

Apache2

Вы можете найти веб-страницы Apache2 с помощью следующей команды Google Dorking:

intitle: “Apache2 Ubuntu Default Page: It works”

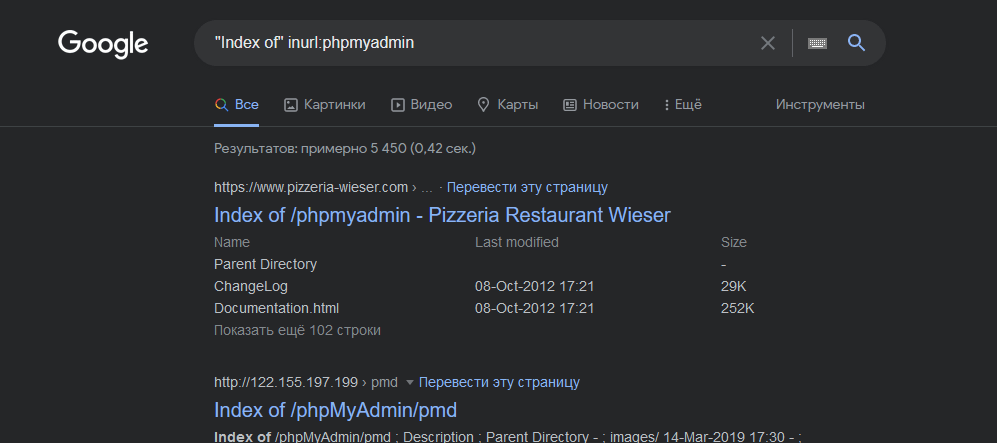

phpMyAdmin

Этот инструмент – еще один способ компрометации данных, поскольку phpMyAdmin используется для администрирования MySQL через Интернет. В Google нужно использовать следующее:

"Index of" inurl:phpmyadmin

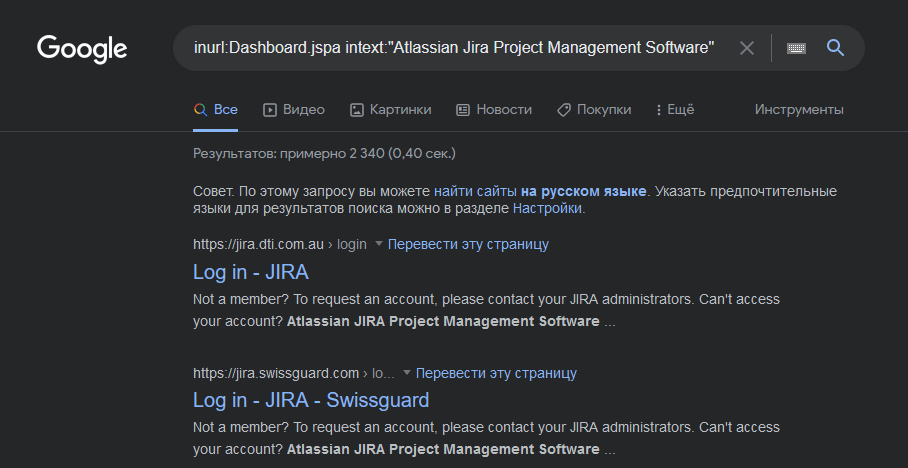

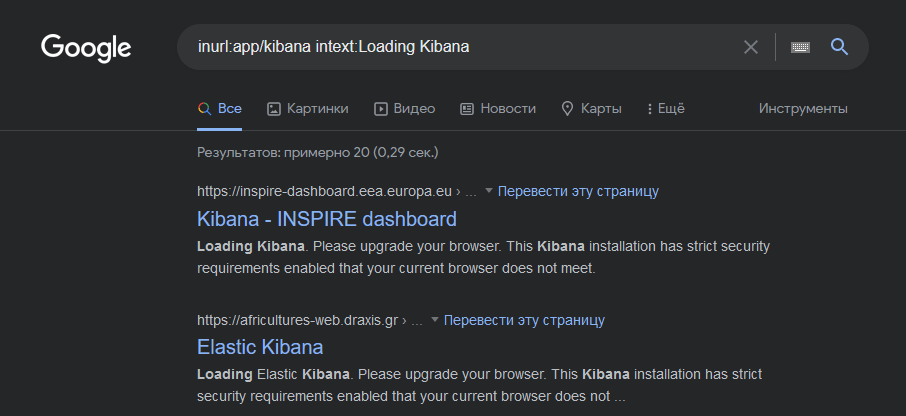

JIRA/Kibana

Вы можете использовать Google Dorks для поиска веб-приложений, содержащих важные корпоративные данные (через JIRA или Kibana).

inurl:Dashboard.jspa intext:"Atlassian Jira Project Management Software"

inurl:app/kibana intext:Loading Kibana

Сброс пароля cPanel

Вы можете сбросить пароли cPanel для управления ею:

Поиск FTP-серверов

Если вы хотите получить доступ к FTP-серверам, вам может понадобиться смешать запросы, чтобы получить желаемый результат. Вы можете использовать следующий синтаксис:

intitle: "index of" inurl:ftpВ результате вы получите все индексные страницы, относящиеся к FTP-серверу, и отобразите каталоги.

Получив результаты, вы можете проверить различные доступные URL-адреса для получения дополнительной информации.

Доступ к онлайн-камерам

Помните, что доступ к информации иногда ограничен командами кибербезопасности, несмотря на то, что мы рассмотрели эту шпаргалку Google Dorks. Вы можете использовать команды придурков для доступа к записи камеры. Некоторые люди делают эту информацию общедоступной, что может поставить под угрозу их безопасность.

Ниже приведен синтаксис для доступа к информации о камере.

Операторы

Чтобы сузить и отфильтровать результаты, можно использовать операторы для лучшего поиска. Ниже перечислены некоторые операторы, которые могут показаться вам интересными.

Поисковый термин

Вы можете использовать этот оператор, чтобы сделать поиск более конкретным и не перепутать ключевое слово с чем-то другим. Например, если вы ищете “итальянские блюда”, вы можете использовать следующий синтаксис.

OR

Используя этот оператор, вы можете указать несколько ключевых слов. Вы получите результаты, если веб-страница содержит любое из этих ключевых слов. Вы можете разделять ключевые слова с помощью “|”. Например.

сайт:facebook.com | сайт:twitter.com

AND

Этот оператор будет включать все страницы, содержащие все ключевые слова. Ключевые слова разделяются символом “&”. Вы можете использовать следующий синтаксис.

site:facebook.com & site:twitter.comКомбинация операторов

Для уточнения фильтра можно комбинировать операторы ‘or’ и ‘and’. Например.

(site:facebook.com | site:twitter.com) & intext: "login"(site:facebook.com | site:twitter.com) (intext: "login")Включить результаты

Чтобы получить результаты, основанные на количестве вхождений заданного ключевого слова. Например.

-сайт:facebook.com +сайт:facebook.*Исключить результаты

Вы также можете исключить результаты из вашей веб-страницы. Например.

site:facebook.* -site:facebook.comСинонимы

Если вы хотите найти синонимы заданного ключевого слова, то можете использовать знак “~” перед этим ключевым словом. Тогда Google предоставит вам подходящие результаты. Например, если вы хотите найти ключевое слово “set” вместе с его синонимом, таким как configure, collection, change и т.д., вы можете использовать следующее:

Шаблон glob

Вы можете использовать шаблон glob (*), когда вы не уверены, что именно там находится, и попросить Google произвести поиск соответствующим образом. Например”

Параметры поиска

Ниже приведены различные параметры поиска:

- q- Его значение – это поисковый запрос.

- filter – его значение может быть 1 или 0. Если его значение равно 0, то будут показаны все потенциально дублирующиеся результаты.

- as_epq- Его значением может быть поисковая фраза. Вы можете использовать ее для поиска точной фразы. Нет необходимости заключать поисковую фразу в кавычки.

- as_ft- Его значение может быть исключающим (e) или включающим (i).

- as_filetype- Может быть расширением файла. Вы можете включить или исключить тип файла, указанный as_ft.

- as_occt- Его значение может быть – any (где угодно), title (заголовок страницы), body (текст страницы), url (url страницы) и links (ссылка страницы). Вы можете найти ключевое слово в указанном месте.

- as_dt- Его значение может быть исключающим (e) или включающим (i). Вы можете использовать его для исключения или включения сайта или домена, указанного as_sltesearch.

- as_sltesearch- Его значением может быть сайт или домен. Вы можете включить или исключить тип файла, указанный as_dt.

- as_qdr- Его значением может быть m3 (три месяца), m6 (шесть месяцев) и y (прошлый год). Вы можете искать страницы, включенные в указанный период.

Как предотвратить появление Google Dorks

Вы можете использовать любой из следующих подходов, чтобы избежать попадания под контроль Google Dork. Ниже перечислены меры по предотвращению Google dork:

Вы должны шифровать конфиденциальную и личную информацию, такую как имена пользователей, пароли, платежные реквизиты и так далее.

Кроме того, проверьте свой сайт с помощью запросов, чтобы проверить, нет ли у вас открытых конфиденциальных данных. Если вы обнаружили какую-либо открытую информацию, просто удалите ее из результатов поиска с помощью Google Search Console.

Защитите конфиденциальное содержимое с помощью документа robots.txt, находящегося в каталоге сайта на корневом уровне. Он не позволит Google индексировать ваш сайт.

User-agent: *

Disallow: /Вы также можете заблокировать определенные каталоги, чтобы исключить их из веб-ползания. Если у вас есть область /admin и вам нужно защитить ее, просто поместите этот код внутрь:

User-agent: *

Disallow: /admin/Ограничьте доступ к определенным файлам:

User-agent: *

Disallow: /privatearea/file.htmlОграничение доступа к динамическим URL, содержащим символ ‘?’:

User-agent: *

Disallow: /*?Заключение

Сегодня Google Dorks является одним из самых удобных способов поиска труднодоступных данных. Необходимо правильно подобрать поисковый запрос и понять, как работает поисковая система, чтобы извлечь ценную информацию из пула данных. Несмотря на наличие нескольких инструментов на рынке, поисковые операторы Google занимают свое собственное место.