Время на прочтение

3 мин

Количество просмотров 21K

Взлом почты — одно из самых популярных заданий на подпольном рынке хакерских услуг в даркнете, поскольку это краегольный камень для доксинга, кражи личности и перехвата коммуникаций жертвы.

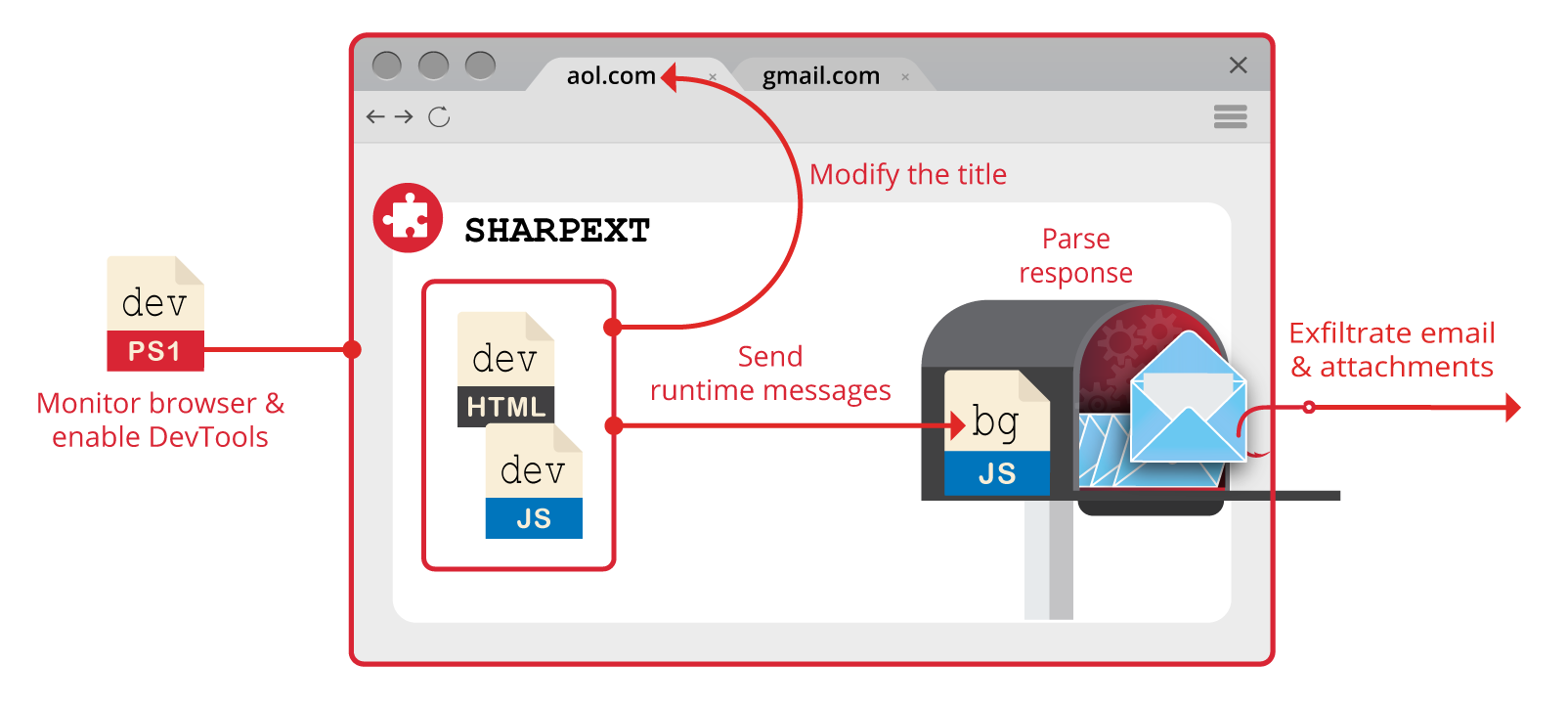

Неудивительно, что злоумышленники придумывают новые способы атаки для проникновения в чужой почтовый ящик. В прошлом году появился ещё один новый и достаточно неординарный вектор атаки — через расширение Chrome, которое не ворует пароли, как обычно, а производит прямую инспекцию и эксфильтрацию трафика из почтового ящика через «Инструменты разработчика» в браузере. Таким образом, в логах Gmail не остаётся никаких следов постороннего проникновения, только сессия легитимного клиента.

Посмотрим, как это сделано технически.

В данном случае в качестве злоумышленника предположительно выступают спецслужбы КНДР (хакерская группа SharpTongue), хотя это не принципиально для анализа технических аспектов. На их месте могло быть частное детективное агентство, которое выполняет заказ ревнивого супруга или проводит операцию по промышленному шпионажу против компании-конкурента. Данный вектор атаки работает практически для любого пользователя электронной почты, физического и юридического лица.

Наиболее полное описание расширения под кодовым названием SHARPEXT см. в отчёте компании Volexity. Ниже приводим ключевые этапы.

1. Установка расширения Chrome и изменение настроек браузера

Расшерние устанавливается в браузер жертвы путём запуска скрипта VBScript на его компьютере. Полный код скрипта:

Очевидно, что для запуска скрипта нужен физический доступ к компьютеру (хотя бы на несколько секунд) или рабочий эксплойт для удалённого исполнения кода.

Скрипт через консоль скачивает файлы расширения, файлы конфигурации браузера и дополнительные скрипты, а затем запускает на выполнение скрипт установки pow.ps1.

Скрипт pow.ps1 останавливает текущий процесс браузера и подменяет файлы Preference и Secure Preference в Google Chrome. Эти файлы конфигурации содержат текущее состояние профиля и защищают Google Chrome от незаметных модификаций со стороны, выдавая соответствующее предупреждение:

Более подробно об установке вредоносных расширений в Chrome см. эту научную работу, а также пост на русском языке.

По описанному здесь методу скрипт генерирует новые файлы Preference и Secure Preference, которые будут приняты браузером как родные после перезапуска, без демонстрации предупреждения. В новых настройках указано и новое расширение из папки %APPDATA%RoamingAF, у которого установлено разрешение на использование DevTools:

Затем браузер перезапускается.

2. Включение DevTools

Второй скрипт dev.ps1 активирует DevTools из браузерной вкладки, которую пользователь открывает в веб-интерфейсе Gmail. Для этого скрипт отправляет в соответствующую вкладку последовательность нажатий клавиш Control+Shift+J и скрывает открытую панель DevTools с помощью флага SW_HIDE в ShowWindow() API.

Дополнительно скрипт подавляет любые всплывающие предупреждения Windows, которые могут привлечь внимание жертвы. Для этого производится постоянная проверка новых окошек и скрытие их через те же ShowWindow().

3. Инспекция почты

После открытия инструментов разработчика запускается модуль dev.js, который выполняет инспекцию запросов и отправляет подходящие для парсинга и эксфильтрации по такому фильтру:

4. Загрузка основного кода с удалённого сервера

Затем расширение загружает с удалённого сервера основной рабочий код, который осуществляет обработку электронной почты. Таким образом, злоумышленник имеет возможность динамически изменять рабочий код, а в коде самого расширения вредоносная нагрузка отсутствует, что помогает избежать обнаружения и скрыть цели атаки.

Эта часть кода может запрашивать через почтовый веб-интерфейс произвольные письма, вложения — и отправлять на удалённый сервер.

5. Копирование почтовых писем

Можно скопировать весь почтовый архив или контент, который соответствует заданным условиям. Как уже упоминалось, такой способ проникновения в почтовый ящик не оставляет следов в логах почтового сервера на странице «Активность в вашем аккаунте».

О первых случаях взлома почтовых ящиков через расширение Chrome стало известно в сентябре 2021 года. С тех пор вредоносное расширение было доработано. Текущая версия 3.0 поддерживает эксфильтрацию двух почтовых служб (Gmail и AOL) через три браузера (добавились Edge и южнокорейский Whale).

В принципе, для обнаружения любых атак через PowerShell можно включить логгирование PowerShell. Для проверки конкретно этой атаки опубликованы правила YARA и индикаторы IOC.

А вообще, чтобы защититься от утечки конфиденциальной информации, лучше хранить её в зашифрованном виде.

Сегодня, по вашим многочисленным просьбам, я рассмотрю актуальные способы взлома почты.

Всем салют, дорогие друзья!

Сегодня, по вашим многочисленным просьбам, я рассмотрю актуальные способы взлома почты.

Предлагаю, без лишних предисловий, перейти к делу!

Способ №1: используем троян

Довольно распространенным способом получения доступа к чужому ящику является рассылка электронных писем со встроенными вирусами. В письме будет ссылка на загрузку вредоносного файла. Обычно содержание письма должно чем-то «зацепить» пользователя. Оно должно быть таким, на которое пользователь не сможет не отреагировать.

Примеры троянов — DarkComet RAT, SpyEye, Carberp.

Кстати, SpyEye — это наш отечественный троян, разработанный Александром Паниным, который даже засветился в сводках ФБР.

Я использовал модифицированную версию трояна ZeuS, а в качестве жертвы была выбрана бухгалтер одной из компаний.

Итак, у меня есть модифицированный ZeuS, но как заставить бухгалтера запустить его? Если просто отправить ей ссылку, понятно дело, она переходить по ней не будет. Обещать золотые горы в письме — тоже прошлый век, на такое пользователи уже не реагируют.

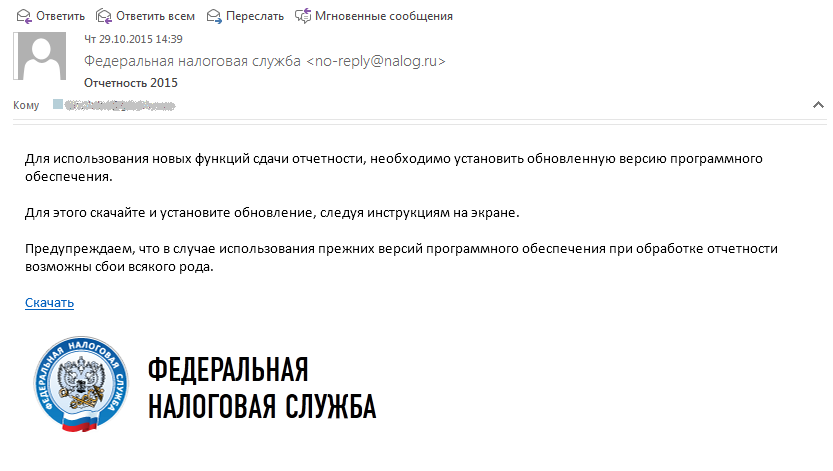

Было решено отправить письмо от имени Федеральной Налоговой службы. Это как раз именно то, что «зацепит» жертву.

Чтобы поле From содержало внушительное название, а не xaker134566788@mail.ru, мной были подделаны заголовки письма. Это делается довольно просто, а как именно будет показано в способе 5. Пока не будем на это отвлекаться.

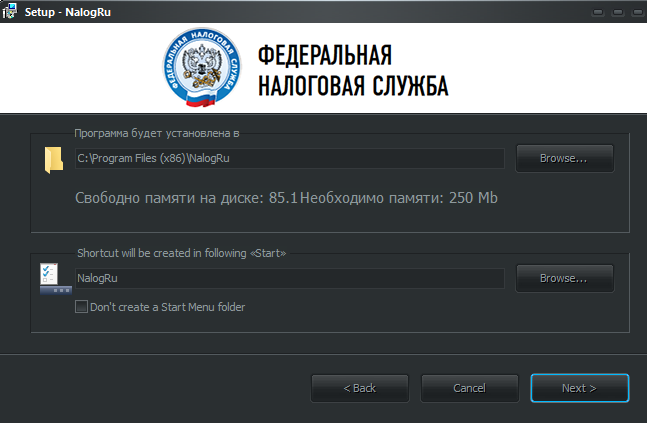

Как я и рассчитывал, жертва скачала программу и запустила инсталлятор обновления формы отчетности. Инсталлятор сделан с помощью Inno Setup за 5 минут. Именно он установит и запустит мой троян.

Установщик трояна

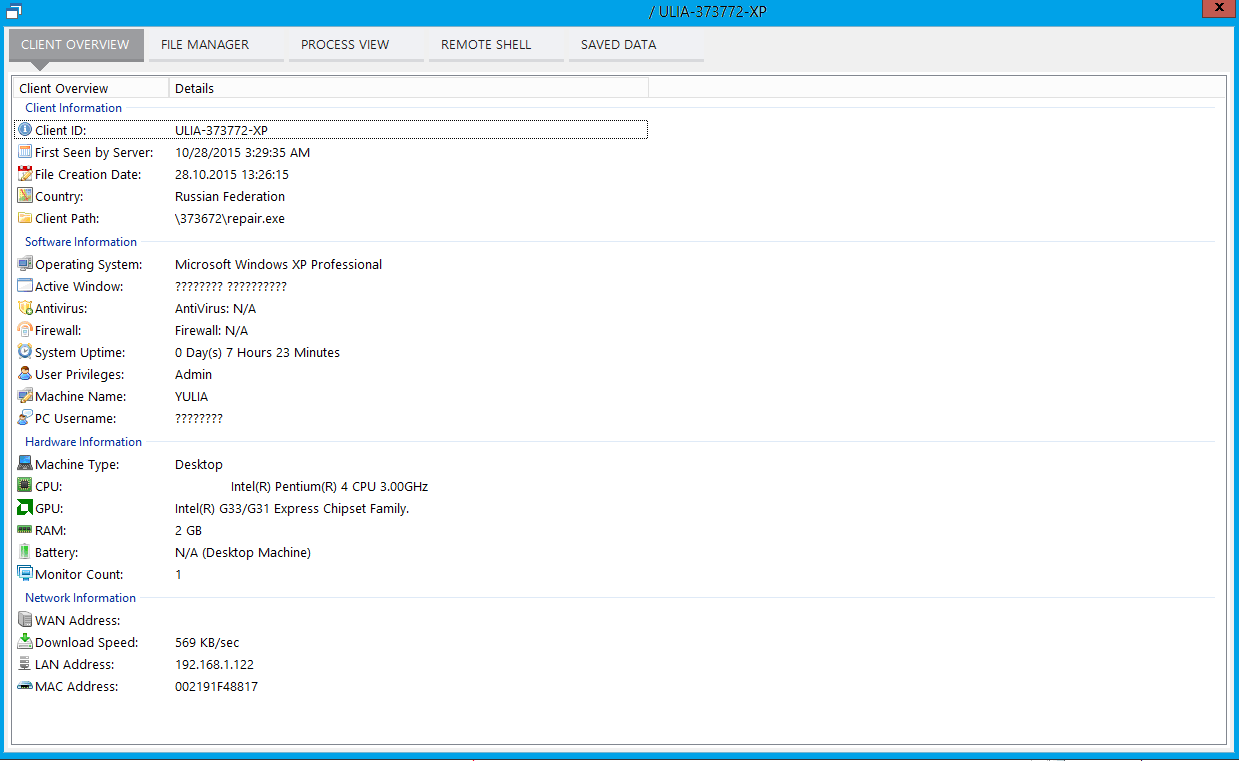

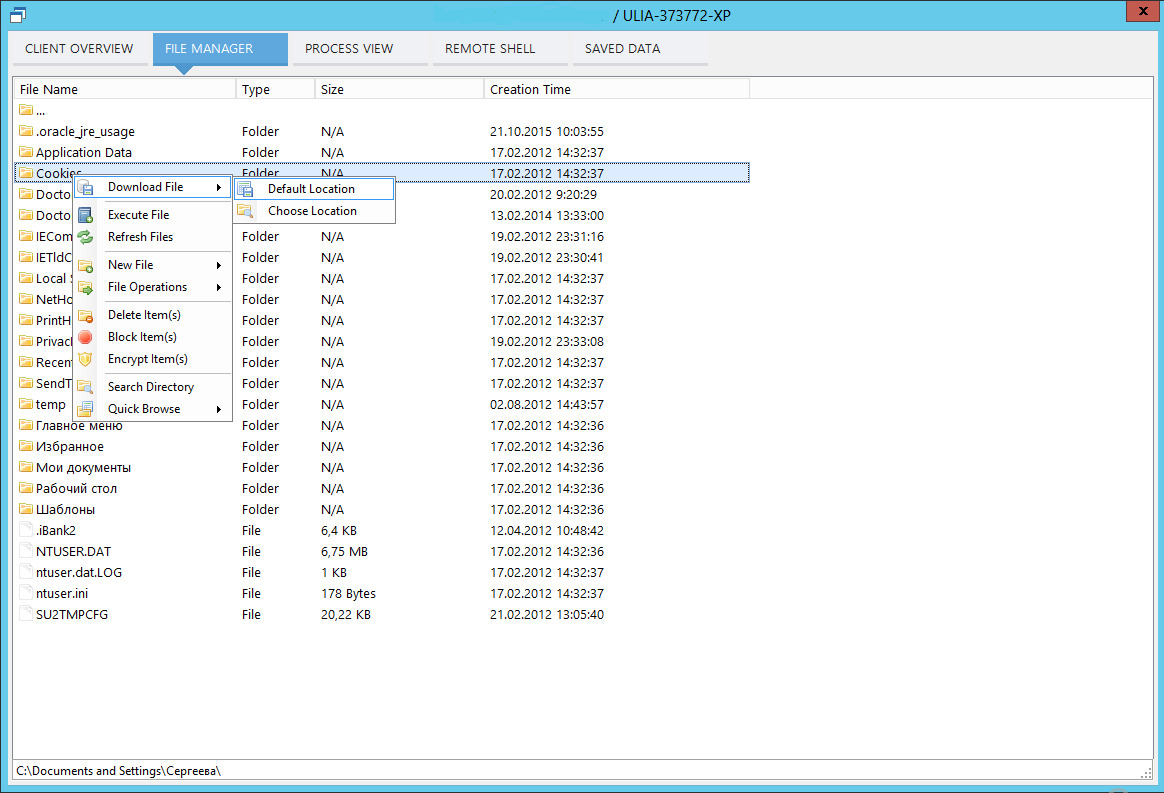

После этого я могу полностью контролировать компьютер жертвы:

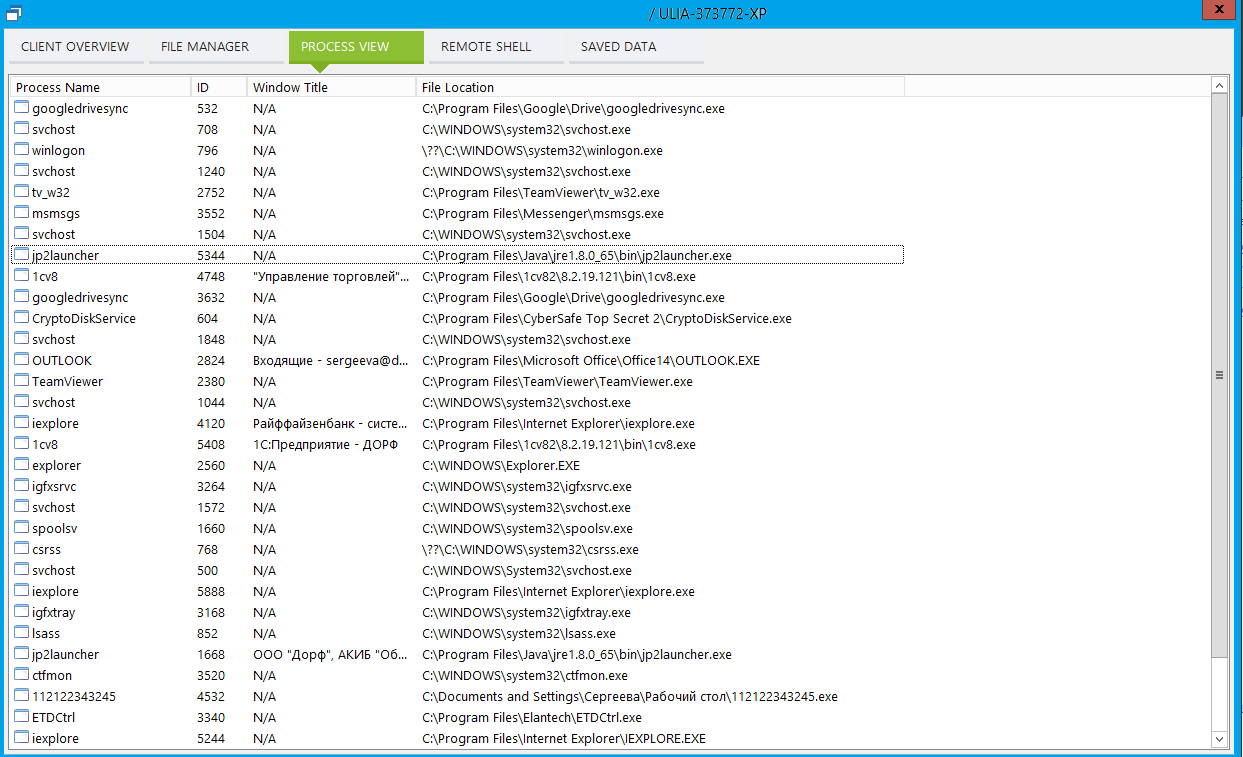

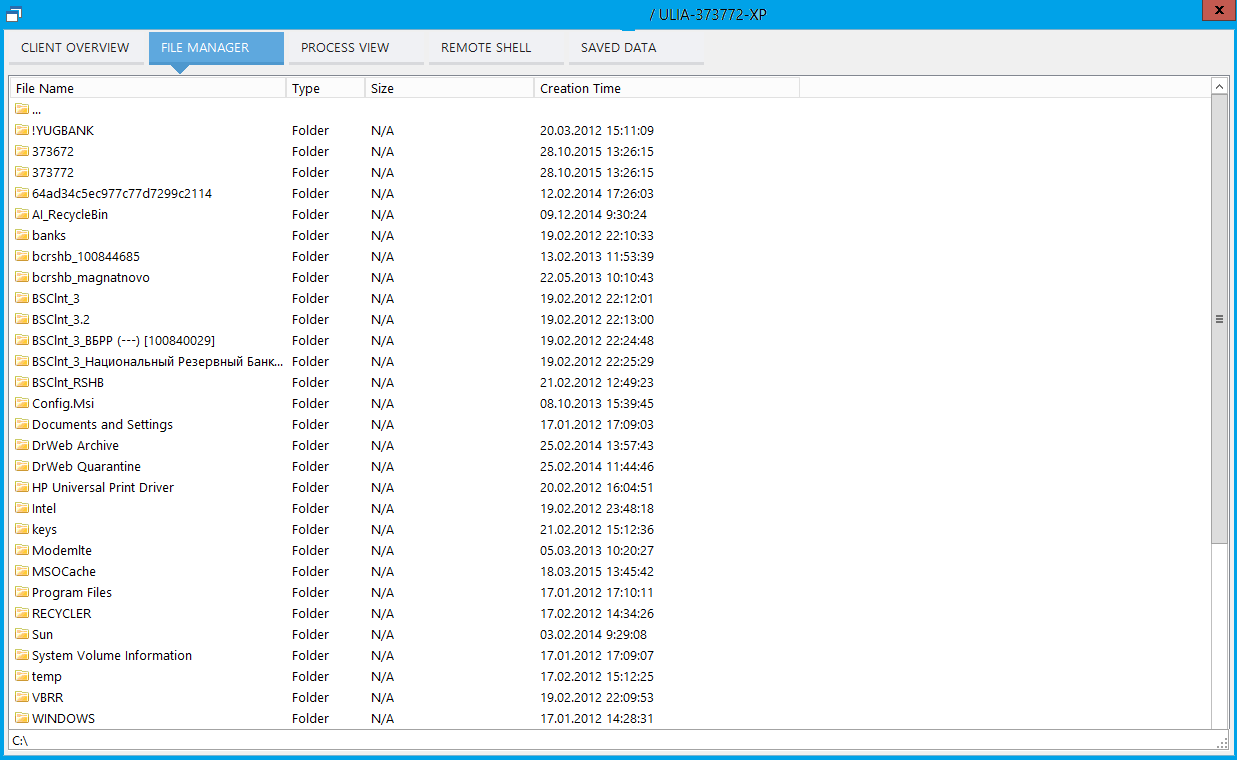

Что я могу? Можно ради интереса просмотреть список процессов компьютера, в котором, ясное дело, не будет моего трояна. Можно просмотреть файловую систему.

Список процессов на компьютере жертвы

Файловая система на компьютере жертвы

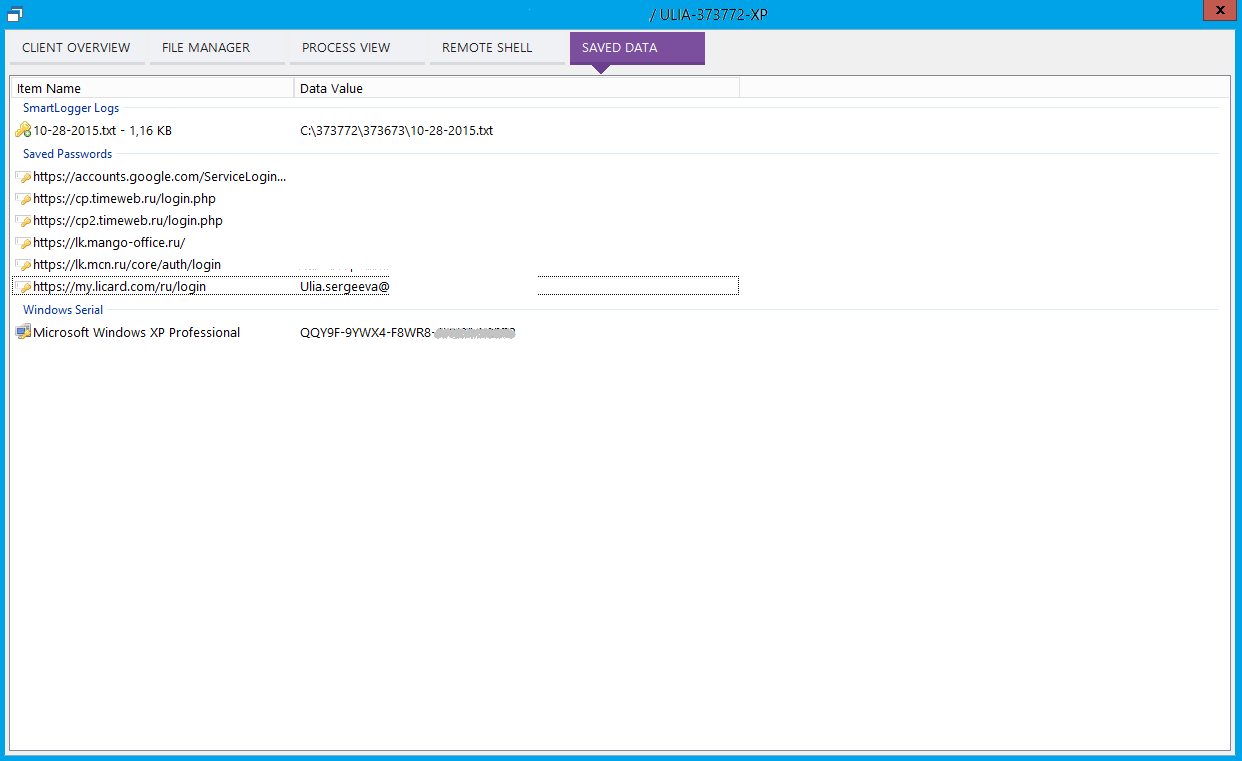

Конечно, самое главное, ради чего все это затевалось — список паролей, сохраненных в браузере:

Письмо и инсталлятор далеки от идеала, поскольку все делалось на скорую руку. Однако, моя затея увенчалась успехом. Для достижения своей цели я объединил целых два способа — социальную инженерию и «поддельное» письмо. Оба эти способа будут рассмотрены далее.

Эффективность: средняя

Сложность: средняя

Стоимость: низкая

Способ 2: взлом по номеру телефона

Суть этого способа заключается в том, что мне нужно знать номер телефона жертвы, указанный при регистрации почтового ящика. При сбросе пароля почтовая служба требует ввести последние символы номера телефона (или выбрать номер телефона из списка). На этот номер будет отправлено SMS с кодом подтверждения сброса пароля. Затем я отправляю второе SMS с требованием указать код из предыдущего SMS.

Пользователь, ничего не подозревая, отправляет код из первой SMS. Самый большой недостаток этого способа в том, что первая SMS придет от Google, а вторая — с неизвестного номера. Успех этого способа зависит от сообразительности жертвы. Посмотрим на этот способ на практике.

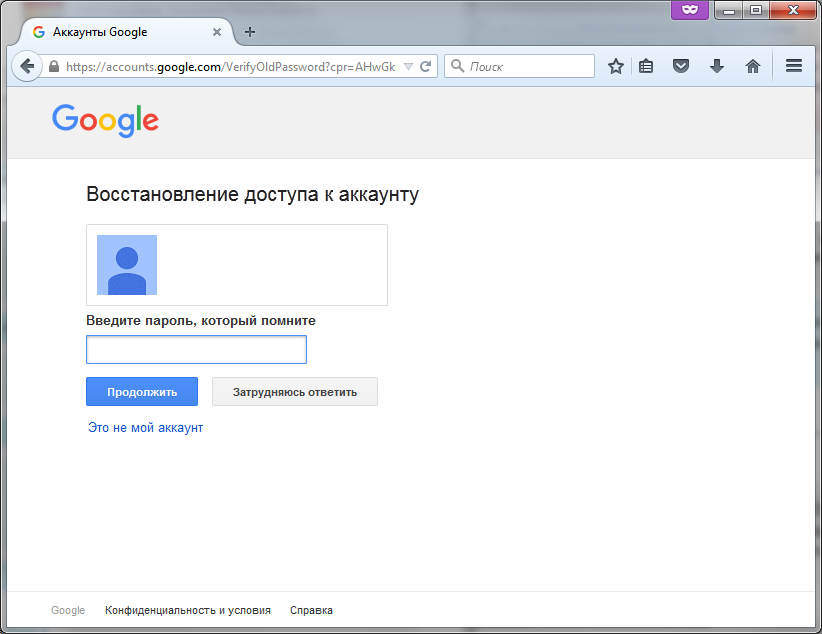

Первым делом попытаюсь просто сбросить пароль, после чего Google попросит ввести тот пароль, который я запомню. Понятное дело, пароль я не помню, поэтому жму кнопку “Затрудняюсь ответить”.

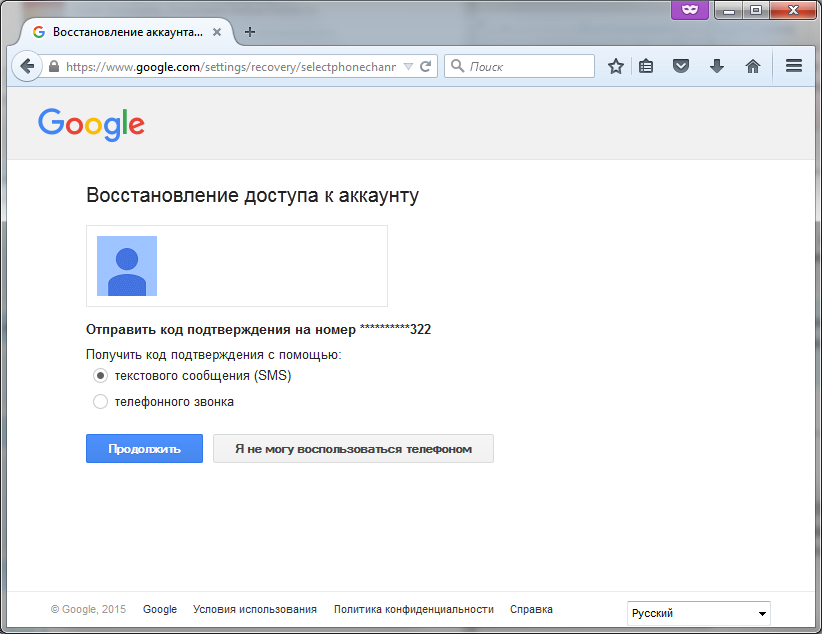

Запрос на восстановление пароля

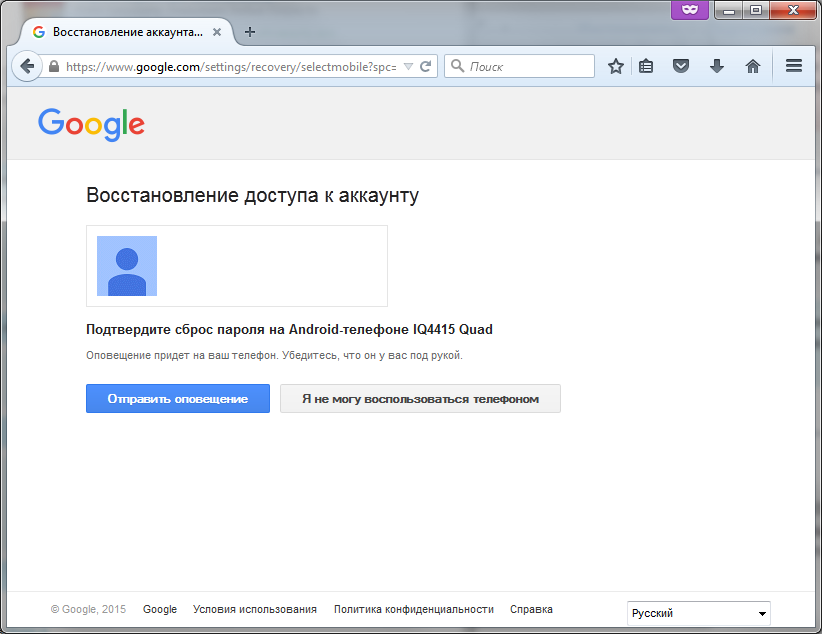

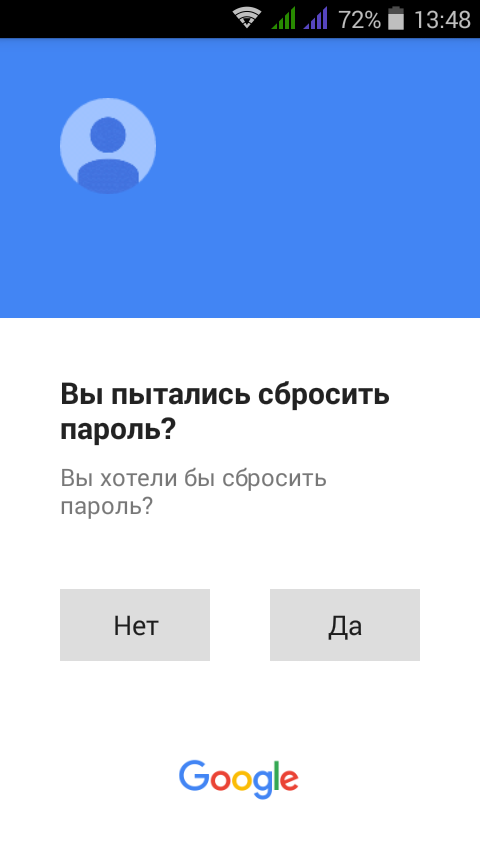

Далее если у моей жертвы был привязан к аккаунту Android-телефон, то Google предложит отправить оповещение. Примечательно, но смартфон не издал ни единого звука, а просто отобразил оповещение. Если он не будет перед глазами у жертвы, то есть вероятность, что она его не заметит.

Кстати, если же жертва нажмет “Нет”, то не отчаивайтесь — повторите данный процесс несколько раз — позже поймете зачем.

Предложение отправить оповещение

Оповещение Google

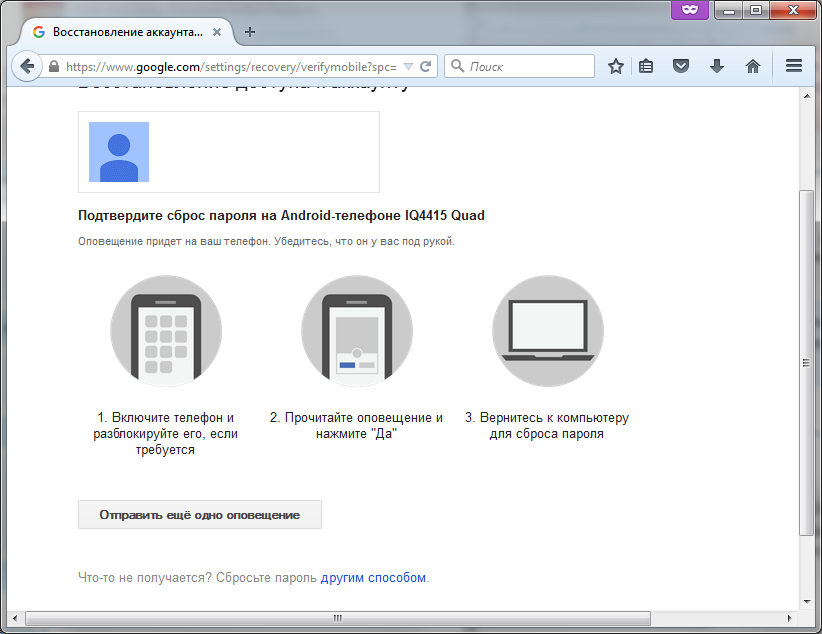

После нажатия кнопки “Отправить оповещение” откроется страница, изображенная на скрине ниже. Переходим по ссылке “Сбросьте пароль другим способом”. Откроется классическая страница сброса пароля через SMS-код. Эта же страница откроется, если к аккаунту не привязан Android-телефон.

Инструкция по работе с оповещением

Отправка SMS-кода

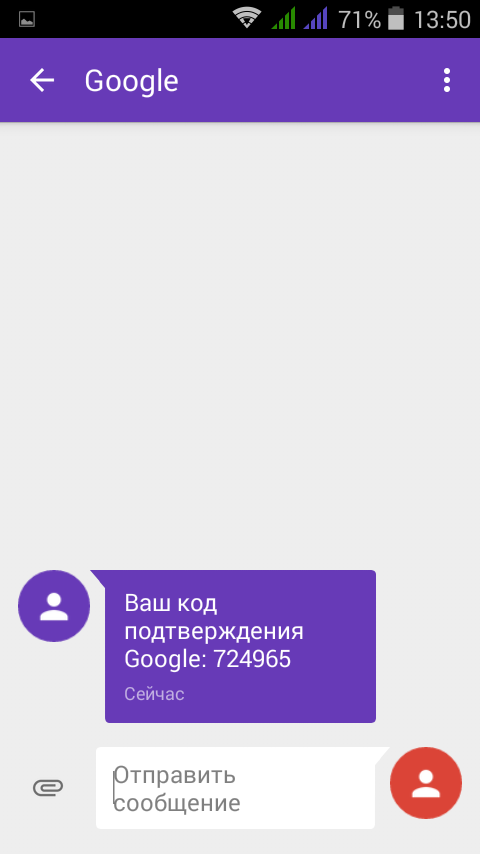

Настал кульминационный момент. Жертва получает код подтверждения Google:

Код подтверждения

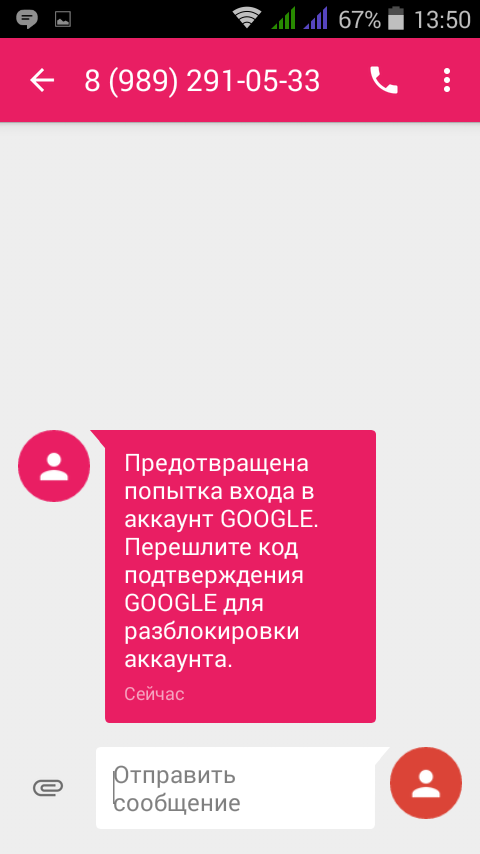

Далее я должен с другого телефона сразу же отправить примерно такое сообщение:

Сообщение от злоумышленника

С одной стороны, пользователь может обратить внимание на неизвестный номер. С другой стороны, поставьте себя на место среднестатистического пользователя. Сначала он получает уведомление о сбросе пароля, потом SMS с кодом подтверждения, а после — сообщение о том, что замечена подозрительная активность. Конечно, в идеале можно все немного усложнить и завести короткий номер, с которого и будет отправлена SMS. Получить короткий номер с названием службы, например, Google Security, не проблема. Это только повысит вероятность успеха.

В моем случае все получилось и без короткого номера. Я получил код активации, который потом был указан на странице восстановления пароля. Таким образом, мне получилось сбросить пароль аккаунта и заполучить доступ к почтовому ящику.

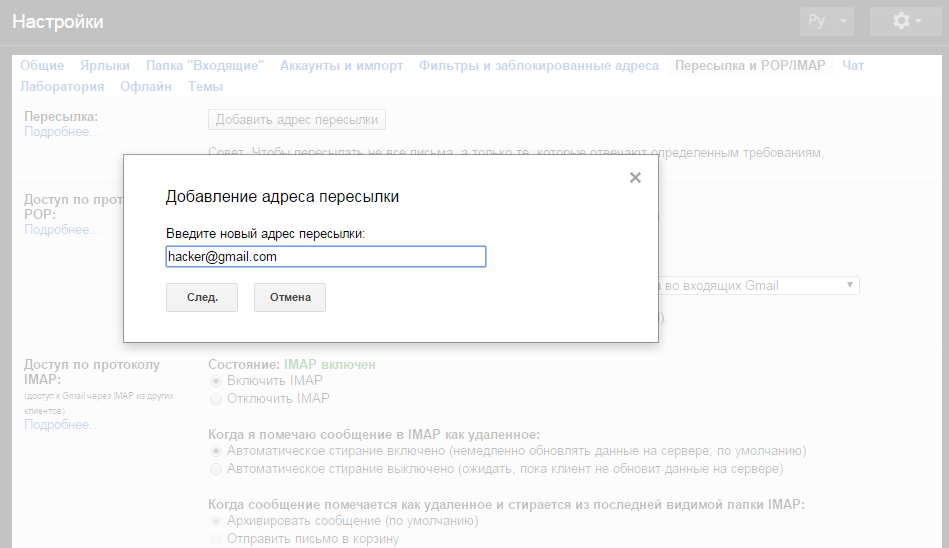

Получение доступа к почтовому ящику — это еще не все. Чтобы жертва не догадалась, что ее ящик увели, после сброса пароля нужно создать временный пароль и отправить его по SMS, а самому тем временем сделать переадресацию на свой «хакерский» ящик. Так можно получить контроль над ящиком, не вызвав особых подозрений.

Эффективность: средняя

Сложность: низкая

Стоимость: низкая

Способ 3: доступ к компьютеру

Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Суть кейлоггера в том, что в специальный файл он записывает все, что пользователь вводит с клавиатуры. Вам останется только второй раз подойти к компьютеру, чтобы забрать результирующий файл (или получить его по почте).

К преимуществам кейлоггера относится то, что он записывает все подряд. Поэтому кроме паролей можно получить еще много интересной информации о своей жертве.

Пример кейлоггера — SniperSpy — на случай, если вы захотите им воспользоваться.

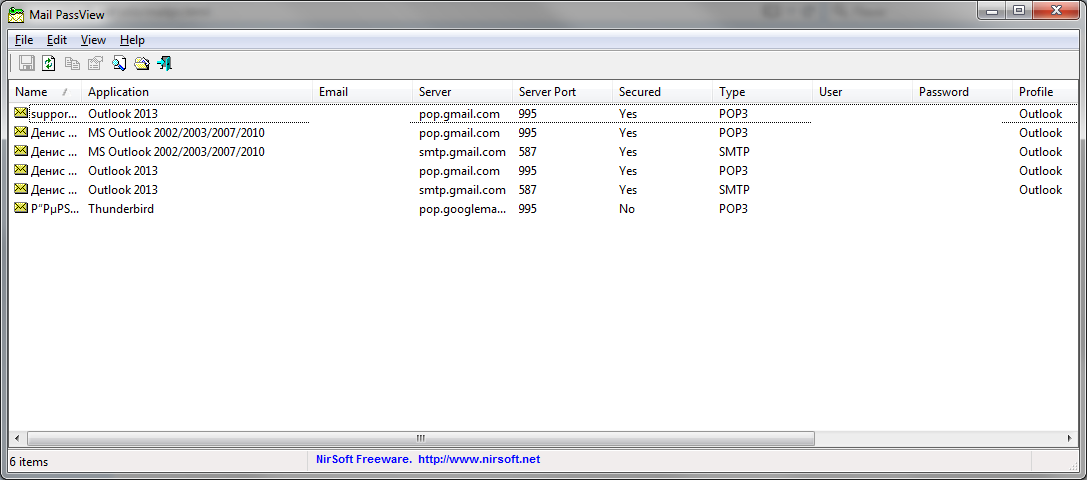

Программы для «восстановления» паролей почтовых учетных записей позволяют сразу получить все интересующие вас пароли без необходимости чтения мегабайтов текста в поиске нужного вам пароля. К тому же на них никак не реагирует антивирус. Одна из таких программ — это Mail PassView.

Программу я проверил на своих компьютерах и заявляю: она работает. Пароли, как и адреса e-mail затерты по понятным причинам.

Mail PassView — не единственная программа в своем роде. Существуют и другие программы:

-

Outlook Password Decryptor — позволяет восстановить пароли из Outlook, в том числе самых последних версий (Outlook 2015, работающей под управлением Windows 10);

-

PstPassword — еще одна программа для восстановления паролей, сохраненных в Outlook;

-

WebBrowserPassView — программа для восстановления паролей, хранящихся в браузере. Поддерживаются браузеры IE, Chrome, Opera, Safari, Firefox.

Все, что нужно — это знать, какой почтовый клиент использует жертва. Найти программу для «восстановления» пароля из этого почтового клиента — не проблема. Если же жертва использует веб-интерфейс (сайт) для чтения своего почтового ящика, тогда лучше использовать программу WebBrowserPassView. Она поддерживает все версии Windows, начиная с 2000 и заканчивая 11. Старые версии вроде 98/ME не поддерживаются.

Я протестировал и эту утилиту. Программа успешно восстановила все пароли, хранящиеся в браузерах IE, Firefox, Chrome и Opera (Safari мной не тестировался, но, считаю, что и там будет полный «порядок»). Даже если вы не найдете среди этого списка пароль от почтового ящика, сей список будет тоже полезен — ведь люди часто используют одни и те же пароли для разных служб.

Для удобства программа позволяет сохранить выбранные пароли в текстовый файл, который потом можно неспешно изучить на своем компьютере.

Раз я уже заговорил о восстановлении паролей, то вам может пригодиться программа Dialupass, восстанавливающая dialup/RAS/VPN-пароли. Программа поддерживает Windows 2000, Windows XP, Windows 2003/2008, Windows Vista, Windows 7, Windows 8 и Windows 10/11.

Эффективность: высокая

Сложность: низкая

Стоимость: низкая

Способ 4: социальная инженерия

Об этом способе не писал только ленивый. Многое было уже сказано. Вам кажется, что этот способ не такой эффективный, как о нем говорят? Вы ошибаетесь.

Не так давно была взломана почта директора ЦРУ Джона Бреннана. Абсурдность ситуации в том, что почту взломал не «матерый» хакер, а обычный подросток, правильно собрав информацию о своей «жертве». Подросток сначала связался с сотовым оператором, представившись сотрудником технической поддержки, уточнил детали аккаунта Бреннана.

После этого он позволил в AOL и, представившись Бреннаном, попросил сбросить его пароль. Поскольку он знал всю необходимую информацию (номер почтового аккаунта, последние цифры банковской карты, 4-значный PIN-код, номер телефона), пароль был сброшен и никто ничего не заподозрил.

Чуть позже Wikileaks опубликовал письма директора ЦРУ:

Преимущество этого способа в том, что не нужно обладать никакими специальными знаниями и этот способ под силу любому. Успех этого метода зависит от смекалки «нападающего» — сможет ли он найти нужную информацию или нет.

Эффективность: высокая

Сложность: средняя

Стоимость: низкая

Способ 5: доверчивые пользователи (фишинг)

Попрошу пользователя самого сообщить нам свой пароль. Нет, этот способ не подразумевает физического насилия и ни один из пользователей в результате эксперимента не пострадает. Во всяком случае, физически 🙂

Суть этого метода в следующем: нужно создать фейк страницы авторизации того сервиса, который я хочц взломать. Например, если я хочу получить пароль от почты GMail.com, тогда нужно создать такую же страницу входа.

Далее нужно заманить пользователя на фейковую страницу. Это можно сделать несколькими способами:

-

Отправить ему сообщение якобы от имени администрации того сервиса. В сообщении указать, что-то вроде «Вы давно не заходили в свой почтовый ящик. Если вы не воспользуетесь ним до <Д>.<М>.<Г>, он будет удален.». Рисуем кнопочку “Войти”, нажав которую пользователь попадет на вашу страницу авторизации.

-

Отправить сообщение со ссылкой, которая должна заинтересовать пользователя. Когда он перейдет по ней, он увидит сообщение о необходимости входа для просмотра содержимого. Сейчас многие сервисы позволяют войти с помощью учетной записи GMail или одной из социальных сетей. Так что пользователь может ничего и не заподозрить.

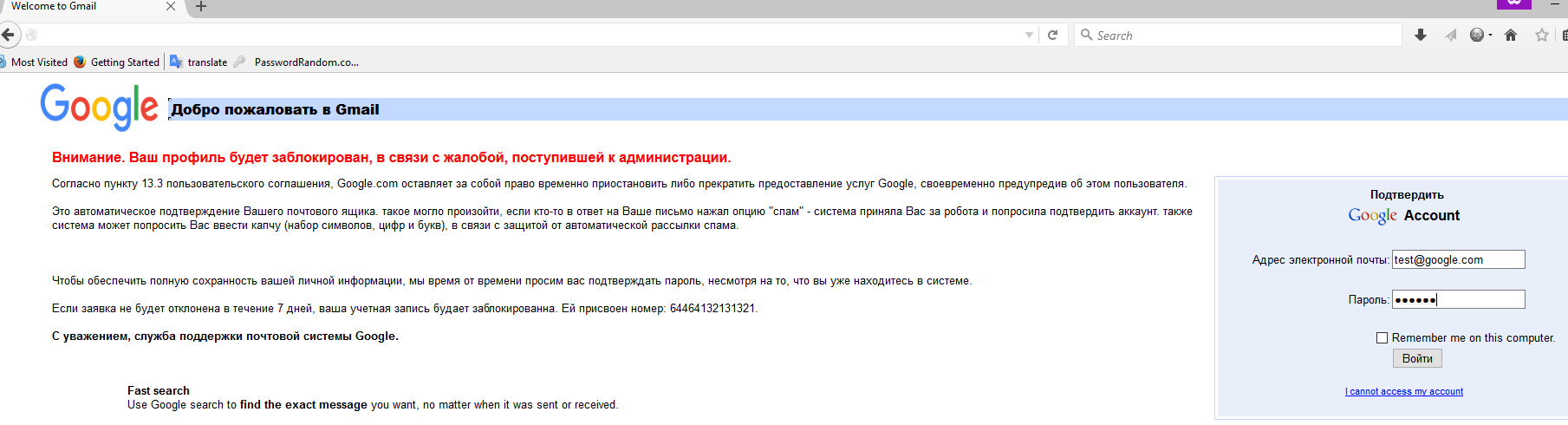

Итак, я создал форму авторизации, похожую на форму входа в Google. Результат моих страданий изображен ниже. Конечно, можно было бы и лучше, но я спешил.

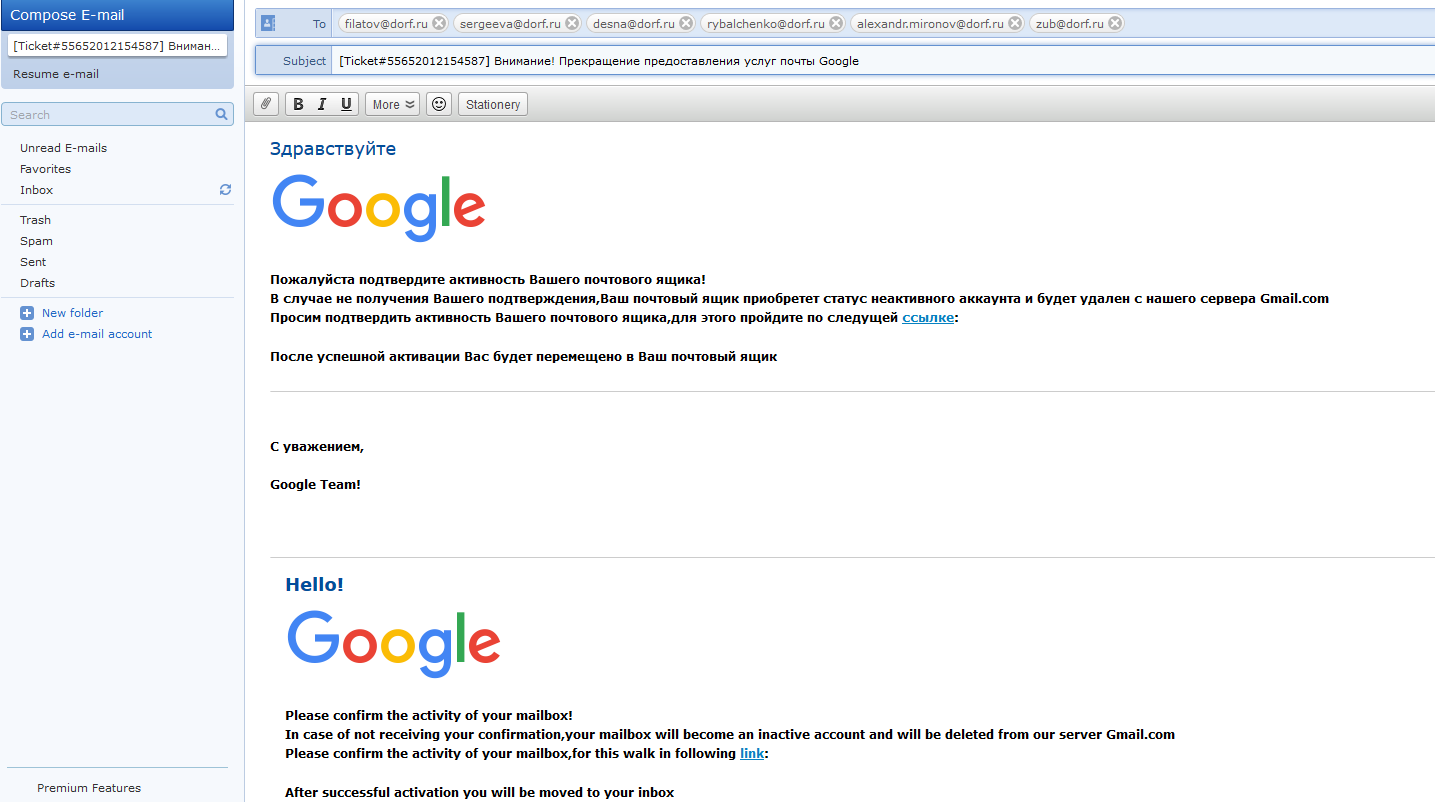

Далее я отправил нескольким жертвам сообщение о том, что их почтовый ящик будет заблокирован. Обратите внимание, что дизайн письма даже отдаленно (если не считать логотипа) не напоминает дизайн, используемый Google. Но, как показала практика, для моих пользователей этого было достаточно. Можно было бы взять исходный код письма, которое отправляет Google, сделать все более качественно. В реальных условиях я бы так и сделал — будьте уверены.

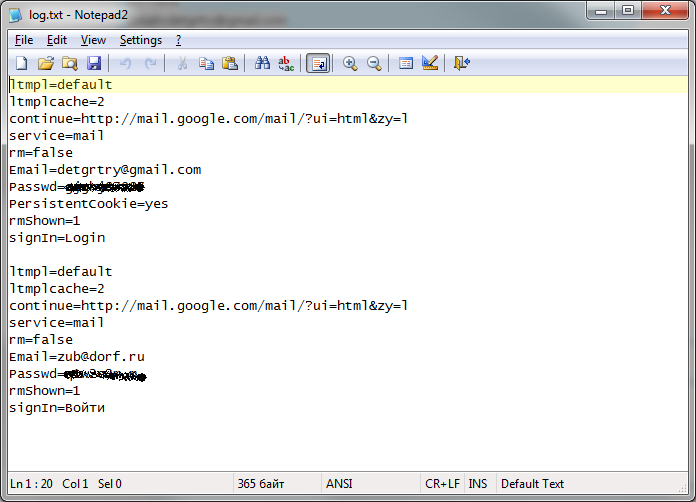

Что произошло дальше? Дальше жертвы прочитали письмо, перешли по ссылке и наивно ввели имя пользователя и пароль, которые были переданы сценарию. Сценарий принимает эти данные и записывает в текстовый файл. Написать такой сценарий сможет любой новичок, владеющий основами PHP. Примерный код сценария (это не тот сценарий, который использовал я) приведен ниже:

<?php

// введенный логин

$login = $_POST['Login'];

// браузер пользователя

$browser = getenv("HTTP_USER_AGENT");

// Пароль

$pass = $_POST['password'];

// Записываем полученные данные

$text = "Login = $loginnPassword = $passnBrowser = $browser";

// открываем файл

$filelog = fopen("log.txt","a+");

// записываем строку

fwrite($filelog,"n $text n");

fclose($filelog); // закрываем

// перенаправляем пользователю на страницу входа в google, чтобы

// меньше было подозрений

header('Location: https://accounts.google.com/ServiceLogin?service=mail&passive=true&rm=false&continue=https://mail.google.com/mail/&ss=1&scc=1<mpl=default<mplcache=2&emr=1&osid=1#identifier ');

?>

Результат работы моего сценария:

Еще раз отмечу, что все делалось на скорую руку. А для отправки сообщения использовалась почта Yahoo!, чтобы не бороться с антиспамом. Но можно было бы пойти и по иному пути. Например, найти сервер SMTP со свободной отправкой писем (без авторизации). Как правило, это будет неправильно настроенный SMTP-сервер какой-то небольшой организации. Списки таких серверов регулярно обновляются на специальных ресурсах. Думаю, не составит особого труда найти такой список.

С другой стороны, можно попытаться отправить сообщение и через собственный хостинг (не обязательно устанавливать локальный веб-сервер). Все зависит от его настроек. Я, например, для выполнения сценария отправки моего сообщения использовал собственный хостинг. На нем функция mail() выполнилась без особых нареканий. Понятно, что если просмотреть все заголовки письма, «след» приведет ко-мне. Но для меня сейчас это не важно. Сейчас важно, чтобы в почтовом клиенте поле «От» содержало то, что мне нужно. В первом способе я поступили именно так, то есть для отправки сообщения использовал функцию mail().

Стандартная PHP-функция mail() позволяет с легкостью указать, как текст письма, так и его заголовки. Например:

$headers = 'From: Федеральная налоговая служба <no-reply@nalog.ru>' ."rn" .

'Reply-To: no-reply@nalog.ru' . "rn";

mail($to, $subject, $message, $headers);

$headers = 'From: Google <no-reply@accounts.google.com>' ."rn" .

'Reply-To: no-reply@accounts.google.com' . "rn";

mail($to, $subject, $message, $headers);

Письма, отправленные таким образом, миновали антиспам Google (не попали в папку Спам) и нормально отображались, как в почтовом клиенте (проверялось в Outlook и The Bat!), так и в веб-интерфейсе. Конечно, перед отправкой сообщения жертве лучше отправить его на свой ящик и убедиться, что письмо отображается правильно, как минимум, что почтовый клиент правильно определяет кодировку. Если это не так, в $headers нужно добавить заголовки, описывающие кодировку письма.

Определенные результаты при использовании этого метода я получил. Некоторые из пользователей оставили свои реальные пароли. Некоторые не отреагировали на это письмо. Некоторые догадались, в чем дело и вместо пароля ввели абракадабру. Столь посредственные результаты обусловлены тем, что я не готовился особо и сделал и форму входа, и само письмо весьма некачественно. Но все же я получил несколько реальных паролей, так что этот метод работает, не смотря на весь скептицизм.

Эффективность: высокая

Сложность: высокая

Стоимость: высокая

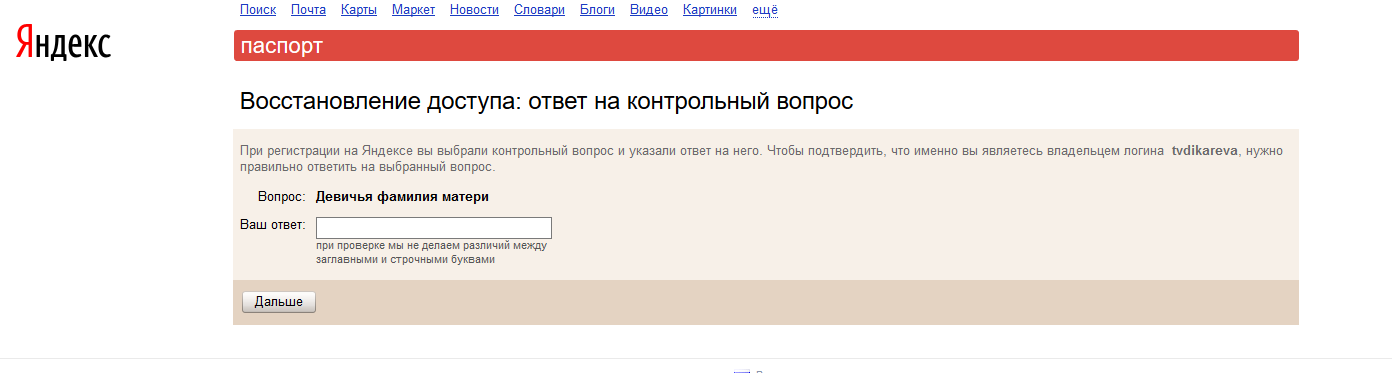

Способ 6: изучаем жертву и «вспоминаем» пароль

Теперь попробую вспомнить то, что никогда не знал — пароль от почтового ящика жертвы. Очень часто почтовые службы позволяют восстановить забытый пароль. А чтобы убедиться, что пользователь, пытающийся восстановить доступ к ящику, является его владельцем, почтовая служба задает контрольный вопрос, указанный при регистрации почтового ящика. Если вы пытаетесь взломать ящик знакомого вам человека, то есть вероятность, что вы уже знаете ответ на этот вопрос. Если же вы взламываете пароль чужого человека, то первое, что нужно сделать — это заняться изучением жертвы.

Чем больше вы соберете информации о жертве, тем проще будет взломать почтовый ящик. Информацию можно собирать разными способами — можно втереться в доверие к самой жертве и выведать, как бы случайно, у него нужную вам информацию (например, девичью фамилию матери), а можно подружиться с друзьями жертвы. Благо, социальные сети позволяют быстро найти не только жертву, но и ее друзей.

Эффективность: высокая

Сложность: средняя

Стоимость: низкая

Способ 7: XSS-уязвимости

Один из способов взлома электронной почты — это использование XSS-уязвимостей. Вот только вряд ли можно назвать его сильно эффективным. Во-первых, все найденные XSS-уязвимости в популярных почтовых сервисах очень быстро устраняются. Во-вторых, учитывая «во-первых», искать XSS-уязвимость придется самому (ведь все найденные уязвимости уже закрыты). А на поиск потребуется определенное время. Да и реализация атаки через XSS-уязвимость требует повышенной квалификации. Как вариант, этот метод можно рассмотреть сугубо из академического интереса. Но если нужно побыстрее взломать почту, та же социальная инженерия окажется более эффективной.

Эффективность: низкая

Сложность: высокая

Стоимость: низкая

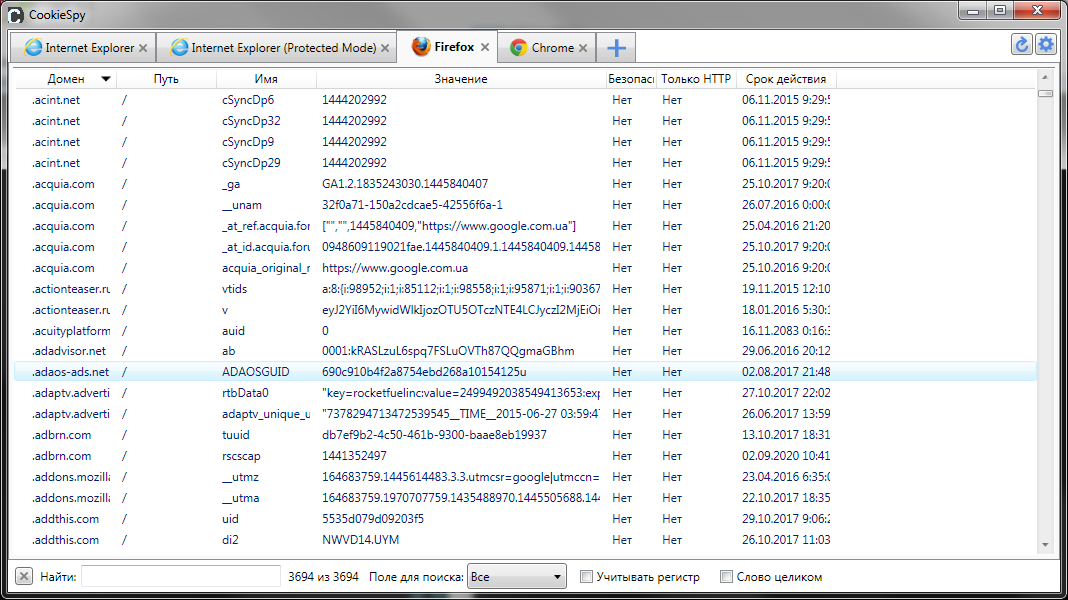

Способ 8: кража Cookies

Еще один неплохой способ получения доступа к почтовому ящику — это кража Cookies. Конечно, он эффективен, если жертва хранит свои пароли в браузере. Даже если вы не получите пароль к почтовому ящику, вы можете получить пароли к другим сервисам. Пользователи часто используют одни и те же пароли для доступа к разным сервисам. Поэтому, если вы найдете пароль к одному сервису (например, к блогу, форуму), вы можете попытаться его использовать при входе в почтовый аккаунт. Есть вероятность, что он подойдет.

Как украсть «куки»? Существуют различные способы — от использования трояна до банального копирования на флешку или свой FTP, если вы оказались за компьютером жертвы. Под рукой нет приложения для получения паролей (см. способ 3)? Не беда! Можно просто скопировать каталог с Cookies и проанализировать на своем компьютере. Для анализа Cookies можно использовать самые разные утилиты, одна из которых CookieSpy, которая поддерживает не только установленные, но и portable-браузеры, что позволяет «подсунуть» программе каталог с Cookies

Эффективность: средняя

Сложность: высокая

Стоимость: низкая

Способ 9: bruteforce

Самый неэффективный способ. Он заключается в переборе пароля по списку. Программа просто пытается подобрать пароль методом «тыка» (он же метод Коши).

Конечно, в идеальных условиях у нее это рано или поздно получится. Но практически все сервисы заблокируют почтовый ящик после 3-5 неудачных попыток. Поэтому вряд ли у вас получится использовать «метод грубой силы». Если вам таки хочется попытаться, тогда можете попробовать использовать утилиту Brutus, использование которой обсуждается на hackerthreads.

Есть и еще одна довольно популярная утилита — THC-Hydra, позволяющая взломать самые различные сервисы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, S7-300, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 and v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP.

Эффективность: низкая

Сложность: средняя

Стоимость: низкая

Способ 10: обратиться к профессионалам

В Интернете не составит труда найти контакты «профессионала», занимающегося взломом почты. Это самый простой способ. Его эффективность зависит от правильности выбора специалиста. Преимущество в том, что за вас будет выполнено практически все, что описано в этой статье (может чуть больше, а может чуть меньше) и вам самому ничего не придется делать. Недостаток — «хакер» может оказаться элементарным мошенником. В итоге ни взломанного почтового ящика, ни денег.

Ну, а на сегодня это все, спасибо за внимание!

10 лучших способов взлома электронной почты

@tg_DarkLab

Наверное каждый из нас хоть раз в жизни задумывался над тем, как же получить доступ к чужой почте? В этой статье как раз пойдёт речь об этом.

Способ №1: используем троян

Одним из самых популярных способов получения доступа к чужому почтовому ящику является рассылка электронных писем со встроенными вирусами. Не само письмо является вирусом, а его содержание. Обычно содержание письма должно быть привлекательно для пользователя, которому мы его отправляем.

Самыми популярными примерами троянов являются — DarkComet RAT, SpyEye, Carberp.

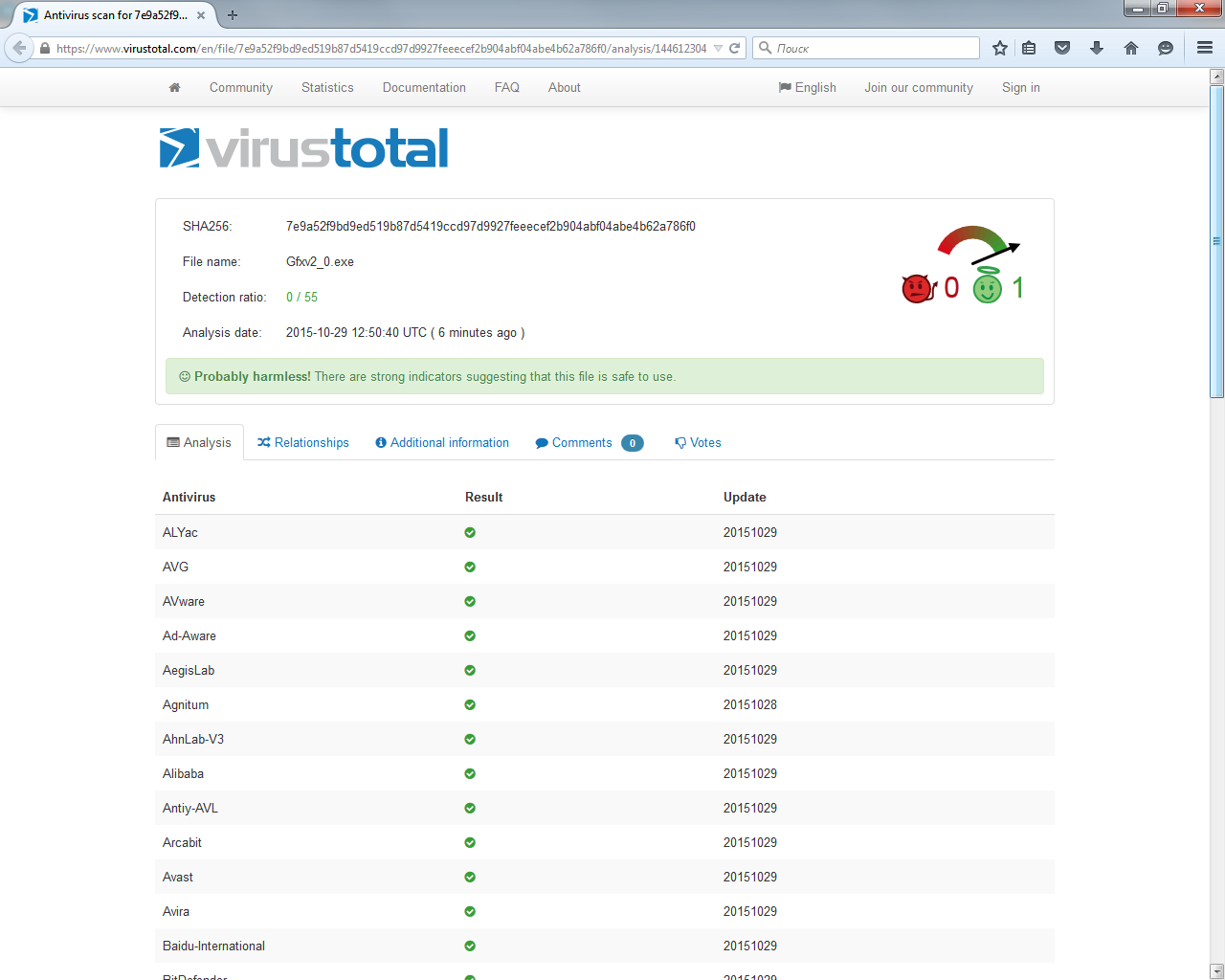

Мы использовали модификацию трояна ZeuS. Нашу версию трояна не мог обнаружить ни один антивирус (Скрин. 1), также в нем была функция отключения процессов, среди которых есть один из самых популярных антивирусов Dr.Web. Но на компьютере жертвы был установлен Comodo — это даже нам на руку

В качестве жертвы мы выбрали бухгалтера одной популярной управляющей компании Марию.

У нас имеется ZeuS и нашей целью является заставить Марию запустить его. Если просто отправить ей ссылку, то скорее всего, она по ней не перейдёт. Обещать золотые горы в письме — тоже уже не актуально, мало кто на это обращает внимание.

Мы решили отправить письмо якобы от ФНС (Скрин. 2). Мы выбрали то, что заинтересует Марию.

Для того, чтобы поле From содержало внушительное название, а не haker288@mail.ru, мы решили подделать заголовки письма. Это делается очень просто (будет показано в способе 5). Пока не будем на это отвлекаться.

Как мы и рассчитывали, Мария скачала программу и запустила инсталлятор обновления формы отчетности (Скрин. 3). Инсталлятор сделан с помощью Inno Setup за 5 минут. Именно он установит и запустит наш троян.

Теперь мы можем полностью контролировать компьютер жертвы (рис. 4).

Например, мы можем ради интереса просмотреть список процессов компьютера, в котором, ясное дело, нет нешего трояна (Скрин. 5). Мы можем просмотреть файловую систему (Скрин. 6).

Самое главное,что нас интересует, это список паролей, сохраненных в браузере (Скрин. 7).

Этот способ далек от идеала, поскольку все делалось на скорую руку. Однако мы смогли взломать почту. Для достижения своей цели мы объединили целых два способа — СИ и «поддельное» письмо. Оба эти способа будут рассмотрены далее.

Эффективность: средняя

Сложность: средняя

Стоимость: низкая

Способ 2: взлом по номеру телефона

Суть этого способа заключается в следующем. Нам нужно знать номер телефона жертвы, указанный при регистрации почтового ящика. При сбросе пароля, чаще всего, почтовая служба требует ввести последние символы номера телефона. На этот номер будет отправлено SMS с кодом подтверждения сброса пароля. Затем мы отправляем второе SMS с требованием указать код из предыдущего SMS.

Пользователь, ничего не подозревая, отправляет код из первой SMS. Одним из главных недостатков способа является то, что первая SMS придет от Google, а вторая — с неизвестного номера. Успех этого способа крайне мал, но попробовать на крайний случай стоит. Посмотрим на этот способ на практике.

Сначала попытаемся просто сбросить пароль, после чего Google попросит ввести тот пароль, который мы помним. Но так как мы пароль не помним, нажимаем кнопку Затрудняюсь ответить.

Далее если у вашей жертвы был привязан к аккаунту Android-телефон, то Google предложит отправить оповещение, которое выглядит, как показано на рис. 10. Примечательно, но смартфон не издал ни единого звука, а просто отобразил оповещение. Если он не будет перед глазами у пользователя, есть вероятность, что он его не заметит. Если же пользователь нажмет Нет, то не отчаивайтесь — повторите данный процесс несколько раз — позже поймете зачем.

После нажатия кнопки Отправить оповещение откроется страница, изображенная на рис. 11. Перейдите по ссылке Сбросьте пароль другим способом. Откроется классическая страница сброса пароля через SMS-код. Эта же страница откроется, если к аккаунту не привязан Android-телефон.

Настал кульминационный момент. Жертва получает код подтверждения Google.

Далее вы должны с другого телефона сразу же отправить примерно такое сообщение:

Предотвращена попытка входа в аккаунт Google. Перешлите код подтверждения Google для разблокировки аккаунта.

С одной стороны, жертва может обратить внимание на неизвестный номер. С другой стороны, поставьте себя на место среднестатистического пользователя. Сначала он получает уведомление о сбросе пароля, потом SMS с кодом подтверждения, а после — сообщение о том, что замечена подозрительная активность. Также, можно все усложнить и завести короткий номер, с которого и будет отправлена SMS. Получить короткий номер с названием службы, например, Google Security, не проблема. Это в разы повысит вероятность успеха.

У нас все получилось и без короткого номера. Мы получили код активации, который позже был указан на странице восстановления пароля. Таким образом, нам удалось взломать почтовый ящик жертвы.

Но получение доступа к почте — еще не все. Чтобы жертва не догадалась, что ее ящик взломали, после сброса пароля нужно создать пароль на время и отправить его по SMS, а самим в это время сделать переадресацию на «хакерский» ящик. ТТак мы получим контроль над ящиком, не вызывая особых подозрений.

Эффективность: средняя

Сложность: низкая

Стоимость: низкая

Способ 3: доступ к компьютеру

Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Суть кейлоггера в том, что в специальный файл он записывает все, что пользователь вводит с клавиатуры. Вам останется только второй раз подойти к компьютеру, чтобы забрать файл, в котором сохранилась вся информация кейлоггера,

Самый существенный минус этого способа в том, что большинство кейлоггеров определяются антивирусами и если на компьютере жертвы установлен антивирус, использовать кейлоггер нет смысла. Ведь не всегда есть возможность отключить антивирус.

Программы для «восстановления» паролей почтовых учетных записей позволяют сразу получить все интересующие вас пароли. К тому же на них никак не реагирует антивирус. Самой популярной из таких программ является Mail PassView. Она позволяет восстановить пароли следующих почтовых учетных записей:

- Outlook Express

- Microsoft Outlook 2000 (POP3 and SMTP Accounts only)

- Microsoft Outlook 2002/2003/2007/2010/2013 (POP3, IMAP, HTTP and SMTP Accounts)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x/7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail – если пароль сохранен в приложении Yahoo! Messenger.

- Hotmail/MSN mail – если пароль сохранен в приложении MSN Messenger.

- Gmail – если пароль сохранен в приложениях Gmail Notifier, Google Desktop или Google Talk.

Программу мы проверили на своих компьютерах и заявляем: она работает. Пароли, как и адреса e-mail затерты по понятным причинам.

Mail PassView — не единственная программа в своем роде. Существуют и другие программы:

- Outlook Password Decryptor — позволяет восстановить пароли из Outlook, в том числе самых последних версий (Outlook 2015, работающей под управлением Windows 10);

- PstPassword — еще одна программа для восстановления паролей, сохраненных в Outlook;

- WebBrowserPassView — программа для восстановления паролей, хранящихся в браузере. Поддерживаются браузеры IE, Chrome, Opera, Safari, Firefox.

Для того, чтобы взломать почту данным способом, достаточно знать, какой почтовый клиент использует жертва. Найти программу для «восстановления» пароля этого почтового клиента, не является проблемой. Если же жертва использует веб-интерфейс для чтения своего почтового ящика, тогда лучше использовать программу WebBrowserPassView. Она поддерживает все версии Windows, начиная с 2000 и заканчивая 10. Старые версии вроде 98/ME не поддерживаются.

Мы затестили и эту программу. Программа с успехом восстановила все пароли, хранящиеся в браузерах IE, Firefox, Chrome и Opera (Safari нами не тестировался, но, считаем, что ничего не получится). Даже если вы не найдете среди этого списка пароль от почтового ящика, сей список будет тоже полезен — ведь люди часто используют одни и те же пароли для разных служб.

Программа позволяет сохранить выбранные пароли в текстовый файл, который потом можно изучить на своем компьютере.

Раз мы уже заговорили о восстановлении паролей, то вам может пригодиться программа Dialupass, восстанавливающая dialup/RAS/VPN-пароли. Программа поддерживает Windows 2000, Windows XP, Windows 2003/2008, Windows Vista, Windows 7, Windows 8 и Windows 10

Эффективность: высокая

Сложность: низкая

Стоимость: низкая

Способ 4: социальная инженерия

Это самый популярный и универсальный спопосб, который позволяет взломать не только почту, а всё, что угодно

К преимуществам этого способа можно отнести то, что не нужно обладать никакими специальными знаниями и этот способ под силу любому. Успех этого метода зависит от смекалки «нападающего» — сможет ли он найти нужную информацию или нет.

Эффективность: высокая

Сложность: средняя

Стоимость: низкая

Способ 5: доверчивые пользователи (фишинг)

Суть этого метода в следующем: нужно создать фейк страницы авторизации того сервиса, который вы хотите взломать. Например, если вы хотите получить пароль от почты GMail.com, тогда нужно создать такую же страницу входа.

Далее нужно заманить пользователя на фейковую страницу. Это можно сделать несколькими способами:

- Отправить ему сообщение якобы от имени администрации того сервиса. В сообщении указать, что-то вроде «Вы давно не заходили в свой почтовый ящик. Если вы не воспользуетесь ним до <Д>.<М>.<Г>, он будет удален.». Рисуем кнопочку Войти, нажав которую пользователь попадет на вашу страницу авторизации.

- Отправить сообщение со ссылкой, которая должна заинтересовать пользователя. Когда он перейдет по ней, он увидит сообщение о необходимости входа для просмотра содержимого

Данный способ довольно непростой и для его реализации понадобятся, как навыки программирования на PHP, так и некоторые финансовые вложения. Ведь нам понадобится хостинг с поддержкой PHP (для выполнения PHP-сценария и размещения формы авторизации) и доменное имя, «похожее» на имя взламываемого сервиса. Конечно, опытный пользователь сразу заметит подлог, но посмотрим, как отреагируют самые обычные пользователи.

Мы создали форму авторизации, похожую на форму входа в Google. Результат изображен ниже.

Далее мы отправили некоторым пользователям сообщение о том, что их почтовый ящик будет заблокирован. Обратите внимание, что дизайн письма даже отдаленно (если не считать логотипа) не напоминает дизайн, используемый Google. Но, как показала практика, для наших пользователей этого было достаточно. В реальных условиях злоумышленник берёт исходный код письма и делает всё 1 в 1

Поьзователи прочитали письмо, перешли по ссылке и наивно ввели имя пользователя и пароль, которые были переданы сценарию. Сценарий принимает эти данные и записывает в текстовый файл. Написать такой сценарий сможет любой новичок, владеющий основами PHP. Примерный код сценария (это не тот сценарий, который использовали мы) приведен в листинге 1.

Листинг 1. Простейший сценарий записи паролей

Код:

<?php

// введенный логин

$login = $_POST['Login'];

// браузер пользователя

$browser = getenv("HTTP_USER_AGENT");

// Пароль

$pass = $_POST['password'];

// Записываем полученные данные

$text = "Login = $loginnPassword = $passnBrowser = $browser";

// открываем файл

$filelog = fopen("log.txt","a+");

// записываем строку

fwrite($filelog,"n $text n");

fclose($filelog); // закрываем

// перенаправляем пользователю на страницу входа в google, чтобы

// меньше было подозрений

header('Location: https://accounts.google.com/ServiceLogin?service=mail&passive=true&rm=false&continue=https://mail.google.com/mail/&ss=1&scc=1<mpl=default<mplcache=2&emr=1&osid=1#identifier ');

?>

Результат работы нашего сценария приведен:

Все делалось на скорую руку. А для отправки сообщения использовалась почта Yahoo!, чтобы не бороться с антиспамом.

Можно попытаться отправить сообщение и через собственный хостинг (не обязательно устанавливать локальный веб-сервер). Все зависит от его настроек.

Стандартная PHP-функция mail() позволяет с легкостью указать, как текст письма, так и его заголовки. Например:

Код:

$headers = 'From: Федеральная налоговая служба <no-reply@nalog.ru>' ."rn" . 'Reply-To: no-reply@nalog.ru' . "rn"; mail($to, $subject, $message, $headers); $headers = 'From: Google <no-reply@accounts.google.com>' ."rn" . 'Reply-To: no-reply@accounts.google.com' . "rn"; mail($to, $subject, $message, $headers);

Письма, отправленные таким образом, миновали антиспам Google (не попали в папку Спам) и нормально отображались, как в почтовом клиенте (проверялось в Outlook и The Bat!), так и в веб-интерфейсе. Конечно, перед отправкой сообщения жертве лучше отправить его на свой ящик и убедиться, что письмо отображается правильно, как минимум, что почтовый клиент правильно определяет кодировку. Если это не так, в $headers нужно добавить заголовки, описывающие кодировку письма.

Определенные результаты при использовании этого метода мы получили. Некоторые из пользователей оставили свои реальные пароли. Некоторые не отреагировали на это письмо и обратились к администратору. А некоторые догадались, в чем дело и вместо пароля ввели абракадабру. Столь посредственные результаты обусловлены тем, что мы не готовились особо и сделали и форму входа, и само письмо весьма некачественно. Но все же мы получили несколько реальных паролей, так что этот метод работает, не смотря на весь скептицизм.

Эффективность: высокая

Сложность: высокая

Стоимость: высокая

Способ 6: изучаем жертву и «вспоминаем» пароль

Теперь попробуем вспомнить то, что никогда не знали — пароль от почтового ящика жертвы. Очень часто почтовые службы позволяют восстановить забытый вопрос. А чтобы убедиться, что пользователь, пытающийся восстановить доступ к ящику, является его владельцем, почтовая служба задает контрольный вопрос, указанный при регистрации почтового ящика. Если вы пытаетесь взломать ящик знакомого вам человека, то есть вероятность, что вы уже знаете ответ на этот вопрос. Если же вы взламываете пароль чужого человека, то первое, что нужно сделать — это заняться изучением жертвы.

Чем больше вы соберете информации о жертве, тем проще будет взломать почтовый ящик. Информацию можно собирать разными способами — можно втереться в доверие к самой жертве и выведать как бы случайно у него нужную вам информацию (например, девичью фамилию матери), а можно подружиться с друзьями жертвы. Благо, социальные сети позволяют быстро найти не только жертву, но и ее друзей.

Эффективность: высокая

Сложность: средняя

Стоимость: низкая

Способ 7: XSS-уязвимости

Один из способов взлома электронной почты — это использование XSS-уязвимостей. Вот только вряд ли можно назвать его эффективным. Во-первых, все найденные XSS-уязвимости в популярных почтовых сервисах очень быстро устраняются. Во-вторых, учитывая «во-первых», искать XSS-уязвимость придется самому (ведь все найденные уязвимости уже закрыты). А на поиск потребуется определенное время. Да и реализация атаки через XSS-уязвимость требует повышенной квалификации. Как вариант, этот метод можно рассмотреть. Сугубо из академического интереса. Но если нужно побыстрее взломать почту, тот же социальный инженеринг окажется более эффективным. Если хочется посмотреть на взлом посредством XSS, можете ознакомиться вот с этой статьей. В ней описано, как увести чужие куки. Если развить тему, то можно подменить свои cookies на чужие и заполучить доступ к чужому ящику.

Эффективность: низкая

Сложность: высокая

Стоимость: низкая

Способ 8: кража Cookies

Еще один неплохой способ получения доступа к почтовому ящику — это кража Cookies. Конечно, он эффективен, если жертва хранит свои пароли в браузере. Даже если вы не получите пароль к почтовому ящику, вы можете получить пароли к другим сервисам. Пользователи часто используют одни и те же пароли для доступа к разным сервисам. Поэтому если вы найдете пароль к одному сервису (например, к блогу, форуму), вы можете попытаться его использовать при входе в почтовый аккаунт. Есть вероятность, что он подойдет.

Как украсть «куки»? Существуют различные способы — от использования трояна до банального копирования на флешку или свой FTP, если вы оказались за компьютером жертвы. Под рукой нет приложения для получения паролей (см. способ 3)? Не беда! Можно просто скопировать каталог с Cookies и проанализировать на своем компьютере. Для анализа Cookies можно использовать самые разные утилиты, одна из которых CookieSpy, которая поддерживает не только установленные, но и portable-браузеры, что позволяет «подсунуть» программе каталог с Cookies

Эффективность: средняя

Сложность: высокая

Стоимость: низкая

Способ 9: bruteforce

Самый неэффективный способ. Он заключается в переборе пароля по списку. Программа просто пытается подобрать пароль методом генерирования случайных комбинаций. Конечно, в идеальных условиях у нее это рано или поздно получится. Но практически все сервисы заблокируют почтовый ящик после 3-5 неудачных попыток. Поэтому вряд ли у вас получится использовать «метод грубой силы». Если вам таки хочется попытаться, тогда можете попробовать использовать утилиту Brutus, использование которой обсуждается на hackerthreads.

Есть и еще одна довольно популярная утилита — THC-Hydra, позволяющая взломать самые различные сервисы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, S7-300, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 and v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP.

Эффективность: низкая

Сложность: средняя

Стоимость: низкая

Способ 10: обратиться к профессионалам

В Интернете не сложно найти человека занимающегося взломом почты. Его эффективность зависит от правильности выбора специалиста. Преимущество в том, что завас сделают всё, что описано в данной статье (может чуть больше, а может чуть меньше) и вам не придется делать. Недостаток — «хакер» может оказаться мошенником. В итоге ни взломанного почтового ящика, ни денег.

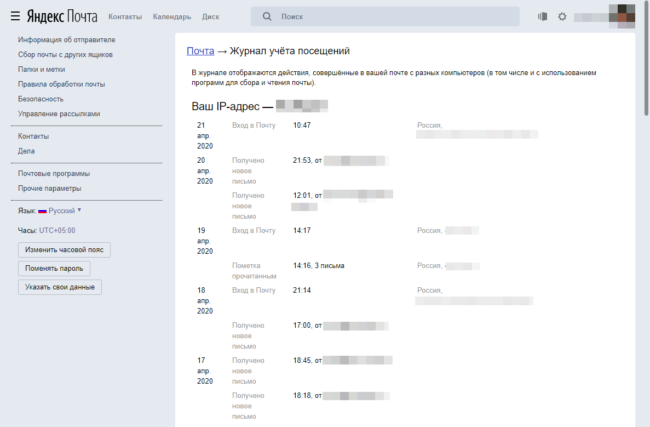

Легкий способ проверить, читает ли кто-то чужой вашу почту

При использовании онлайн-сервисов нельзя на 100% быть уверенным в том, что данные оттуда не попадут в чужие руки. Ниже вы узнаете способ проверить свой почтовый ящик на предмет несанкционированного доступа на примере служб Яндекса, Mail.ru и Google.

Если вы не используете двухфакторную авторизацию, если вам не приходят уведомления о подключении с нового устройства (или вы по какой-то причине их пропустили), то воспользуйтесь журналом посещений. Оттуда легко можно понять, читает кто-либо еще ваши письма или нет.

Яндекс.Почта

Если вы зайдете через браузер в свой почтовый ящик на Яндексе и прокрутите окно в самый низ, то найдете там пункт «Журнал учета посещений». Кликнув по этой ссылке, вы увидите список действий и IP-адресов, с которых происходило подключение.

В самом верху указан ваш IP, так что вы легко увидите свои посещения в там.

Mail.ru

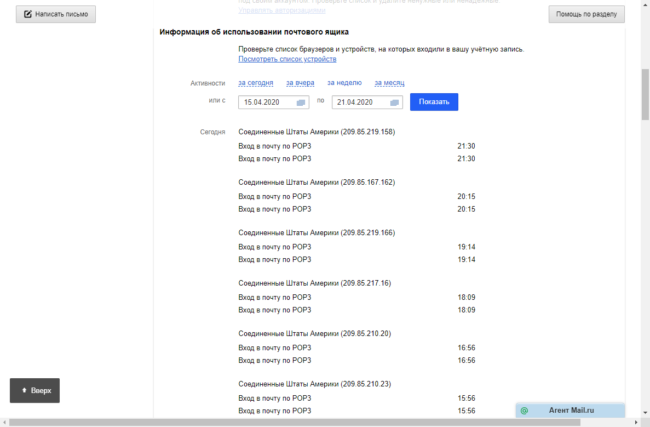

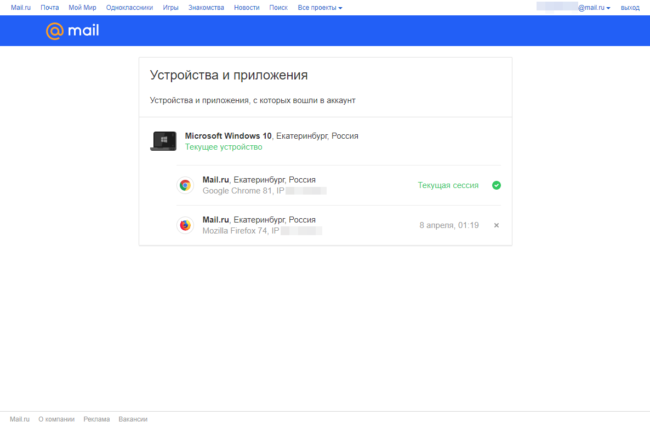

В Mail.ru похожий механизм. Перейдите в «Настройки» → «Все настройки» → «Пароль и безопасность». В самом низу страницы будет отображаться список последний подключений и IP-адресов.

Помимо этого можно перейти по ссылке «Посмотреть список устройств» и изучить его.

Как раз из него еще проще понять, кто и как пользовался почтовым ящиком, был ли несанкционированный доступ.

Google Mail

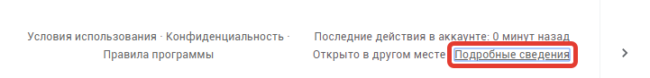

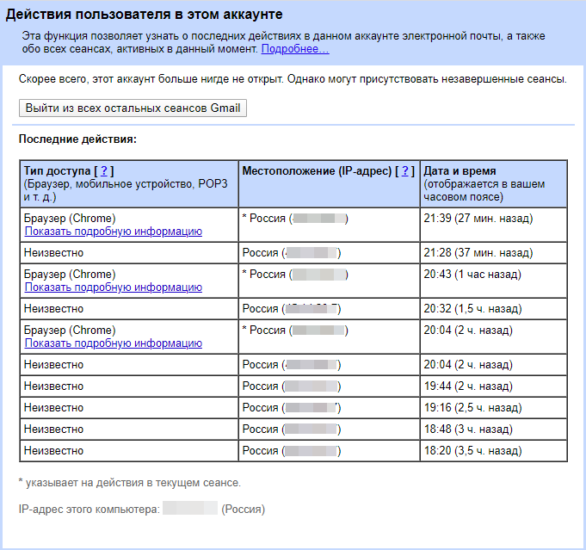

В Google все примерно похожая история. Крутим страницу вниз и ищем фразу «Последние действия». В конце есть ссылка «Подробные сведения». Кликаем по ней.

В появившемся окне вы увидите IP, браузеры и системы, с которых производилось подключение к вашей почте.

# # #

При анализе данных обратите внимание, что неизвестные вам IP могут принадлежать другим службам, через которые вы ведете сбор своих писем. Например, как реализовано у меня: на Gmail я организовал сбор с Яндекса и Мейла. Потому в журнале посещений других служб значится некий IP из США, который регулярно подключается к почтовому серверу.

Так же в журнале могут отображаться IP от сотового оператора. Такое бывает, если на вашем телефоне установлен мобильный клиент. Обычно они имеют принадлежность к той же стране, в которой находитесь вы.

Но если вы не используете такой способ сбора почты, не пользуетесь мобильными клиентами и видите неизвестные IP из других стран, то стоит обратить на них внимание. Но лучше всего сразу сделать две вещи:

- Сбросить все активные сессии и сменить пароль на ящике;

- Активировать двухфакторную авторизацию.

Понравилась статья? Поделитесь!

Как зайти в чужую почту майл

Содержание

- Защита от кражи почты — как читать чужую почту

- Классический метод

- Интеграция c другими сервисами

- Мультиаккаунт

- Мобильная версия

- Работа с touch-версией

- Мобильный клиент

- Мультиаккаунт на мобильном устройстве

Алексей Комолов (С.-Петербург)

В данной статье я опишу статью про добычу пароля от почты. Не для того, чтобы вы занимались хакингом, а для того, чтобы вы знали, как это работает.

Есть масса способов раздобыть пароль от почты другого человека, часто даже знакомые воруют пароли от е-мейлов друг у друга (хотя это и сомнительное удовольствие – я, например, не вижу смысла читать рассылки другого человека (если я и сам могу подписаться на такую же рассылку) или любовную переписку какого-нибудь Васи Пупкина с какой-нибудь ][e1ga из Нижнего Ухрюпинска.

Хотя таких вариантов полно. Например, моя сестра запросто отдала пароль от нашего почтового ящика (мы тогда пользовались одним ящиком) своей подруге. Зачем? А просто так. Подруга помимо того, что читала почту, так еще и попросту удаляла прочитанное. Я просек это довольно быстро (сложно не заметить исчезновение ежедневных рассылок и выпавшие темы из общения со знакомыми) и попросту сменил пароль.

Но сейчас разговор пойдет о том, как вам заполучить пароль от почты знакомого (или не очень знакомого) человека.

Итак, вы знаете мейл знакомого (вы сами с ним обменялись адресами), но не знаете пароль. Самое простое – попробовать использовать нечто знакомое, родное для вашей жертвы, но не очень длинное (человек по природе ленив). Например, год рождения (либо дата целиком), кличка любимой собаки, любимое блюдо, актер, фильм, книга, автор, ник в игре… довольно часто используется что-то из этого.

Ничего из того что вам известно о вашем друге не подошло? Что ж, попробуем другой вариант.

Многие почтовые серверы используют систему восстановления паролей (например, mail.ru, rbcmail.ru, stsland.ru ну и многие другие). Допустим, ваш друг разместил почту на mail.ru (как и многие миллионы пользователей). И, неимоверно страдая от врожденного склероза, он постоянно забывает свой пароль. А как вспомнить его? Надо зайти на сайт в соответствующий раздел, ответить на некий секретный пароль (девичья фамилия вашей мамы, ваша дата рождения, ваш банковский счет… вы ведь хоть что-то помните?) и получить ваш пароль.

Но дело в том, что подобными вещами (напоминанием) занимается обычная программа-робот, которая владеет своими собственными дырами (честно говоря – надеюсь, эти дыры залатали).

Итак, вот конкретный пример, как проводился взлом (не мною). Есть робот с мейлом pasrepair@stsland.ru, который анализирует запросы на восстановление пароля и в зависимости от этого либо уточняет ваши данные, либо сразу шлет пароль. На самом сайте есть специальная форма для заполнения с кучей параметров, которая потом шлется роботу со специальной “Темой” в заголовке.

А уязвимость робота в том, что если в высланном ему сообщении впихнуто не одно, а два запроса, то проверяться будет последний ящик, и информация будет выслана для второго! То бишь: вы высылаете два запроса — в одном пишите информацию о ящике жертвы, а во втором — информацию о своем.

Выглядеть на деле это будет так: допустим, ящик жертвы называется argo@mail.ru, а ваш ящик – itaka@mail.ru. Пароль от вашего ящика… ну, допустим hewlett. Вы отсылаете письмо роботу на мейл pasrepair@mail.ru с “Темой”:

Subject: login= argo&pass=&answer=;login= itaka&pass= hewlett&answer=

И все, ждите письмо с паролем от чужого мейла на свой.

Защита от кражи почты — как читать чужую почту

Интернет-почта, или, как говорят в народе, «мыло», уже давно не редкое явление на сетевых просторах. Такие известные серверы, как mail.ru, yandex.ru и rambler.ru, насчитывают около 20 миллионов зарегистрированных пользователей, и каждый день эта цифра увеличивается.

Почта используется как рядовыми юзерами, так и разнообразными фирмами, организациями, компаниями для связи.

И с самого момента появления первых почтовых серверов появились и люди, которые заинтересовались в получении доступа к почтовому ящику .

Цели при этом были разные: кто-то хотел прочитать письма своей жены, кто-то хотел получить деньги за взлом на заказ , кто-то узнать имена клиентов конкурирующей фирмы, кто-то еще чего- нибудь.

Поэтому они стали искать разнообразные уязвимые места в безопасности, причем вполне успешно. Прошло уже много времени с момента обнаружения и устранения первых уязвимостей, но проблема защиты почтового аккаунта остается актуальной и по сей день.

Очень много сайтов — в основном, на хакерскую тематику — рассматривают разнообразные способы взлома мыла, но нет таких, которые дали бы хорошие советы по защите почты. Этот вопрос рассмотрим подробнее.

Прежде всего, чтобы защитить свое мыло от несанкционированного взлома , нужно знать методы, к которым прибегает взломщик при попытке получить доступ к ящику:

1. Взлом с помощью социальной инженерии

Принцип: Социальная инженерия (СИ) — очень мощное средство взлома. Метод основан на психологическом факторе, а точнее, на постоянных человеческих ошибках. В основном это обман пользователя или введение его в заблуждение.

В общем, главная задача социального инженера — войти с вами в контакт и настроить вас на мысль, что ему можно доверять.

Очень часто для взлома почтового ящика хакер отправляет жертве письмо от имени администрации, где сообщает о проведении смены оборудования на сервере и просит прислать логин и пароль — в ином случае мыло будет удалено.

Вы, боясь, что ваше мыло будет удалено, наивно отправляете свои данные злоумышленнику.

Причем многие даже не смотрят, от кого пришло письмо, хотя эта мера предосторожности не нужна в случае, если хакер подменил имя отправителя. Содержание письма может быть и другим, но в любом случае у вас просят логин и пароль, а это уже должно вас насторожить.

Способ защиты: Запомните: никогда и ни под каким предлогом администраторы почтовых, да и любых других, серверов не требуют от своих пользователей прислать им свои пароли. Поэтому ни за что не отправляйте свои данные в ответ на подобные подозрительные письма.

2. Взлом с помощью троянов

Принцип: Как известно, многие трояны воруют пароли. И пароли для почты не стали исключением. Удачно подсунутая троянская лошадка может спокойно похитить ваши данные для входа и переслать их злоумышленнику.

Способ защиты: Самой лучшей мерой противодействия почтовым троянам является антивирус и файрволл (Firewall, или сетевой экран).

Первый не даст уже известным вредоносным программам этого типа запуститься на компьютере и выполнять свои злые намерения, а второй будет контролировать работу всех приложений с сетью и отлавливать подозрительные попытки отправки почты, заливки файла на FTP-сервер и подобного.

Кроме того, Firewll защитит систему от хакерский вторжений, принудительных загрузок вредоносного ПО из сети и подобной гадости. На мой взгляд, очень хорошим сетевым экраном можно считать российскую разработку — Agnitum Outpost Firewall.

3. Взлом с помощью фейков

Принцип: Fake в переводе с английского означает хитрость, обман, мошенничество. Данный способ заключается в создании специальной web- странички, абсолютно схожей с формой входа на каком-либо почтовом сервере, и размещении ее в интернете.

Затем вам отсылают письмо, где просят перейти по ссылке и, например, проголосовать за какую-нибудь фотку.

Хитрость заключается в том, что при переходе по ссылке вы видите форму входа в почтовый ящик, вводите все данные и нажимаете кнопку «Вход», после чего браузер перекидывает вас на какую-нибудь страничку.

Вот и все! Ваш логин и пароль теперь известен злоумышленнику, и он может получить доступ к вашему мылу.

Способ защиты: Всегда проверяйте ссылки, по которым вас просят перейти. Все фейк-странички размещены, в основном, на бесплатных хостингах.

Поэтому их URL-адрес всегда содержит какой-нибудь дополнительный текст — например, сайт.freehostia.com, сайт.narod.ru, сайт.ucoz.ru и тому подобное.

Если вы перешли по ссылке, и там вам предложили ввести свои логин и пароль, то обязательно сравните содержание ссылки с адресом страницы входа на вашем почтовом сервере. Так, например, для Mail.ru это сайт . Если ссылка не совпадает — значит, вас пытаются обмануть.

4. Взлом с помощью уязвимостей почтовых серверов

Принцип: Многие разнообразные серверы в интернете уязвимы для хакерских атак, и почтовые — не исключение. Так вот, зная какую-нибудь брешь в безопасности системы, например XSS, любой может воспользоваться ею для получения вашего пароля.

Способ защиты: от подобного рода атак вас никто не может защитить, кроме системных администраторов почтового сервера. Но есть один очень хороший способ, который называется Почтовый клиент.

Это программа, которая позволяет получать и отправлять почту без посещения интернет- страниц мыльного сервера, используя протоколы SMTP и POP3.

А это значит, что уязвимости в web-интерфейсе вас не коснутся никаким боком. Кроме того, вы сэкономите время, поскольку вам не придется вводить свои регистрационные данные и ждать загрузки страниц, а также получите еще много и много полезных функций (антиспам-фильтры, удобная записная книга, постоянный доступ к уже полученной почте и другое).

Самые лучшие, на мой взгляд, почтовые клиенты — это TheBat! и ThunderBird.

5. Взлом брутфорсом

Принцип: Brute force переводится с английского как «грубая сила». Этот способ основан на простом переборе возможных вариантов паролей. В частых случаях такой перебор выполняется автоматизированно какой-нибудь программой.

Способ защиты: Не стоит в качестве пароля указывать свое имя, домашний или мобильный номер, дату своего рождения и тому подобное. Такие пароли легко предугадать, чем и пользуются хакеры.

Самый лучший вариант — пароль длиной не меньше 6-7 символов, причем он должен содержать буквы, цифры и значки по типу вопросительного знака, скобок и подобного.

Если такой пароль вам сложно запомнить, то вторым вариантом станет какая- нибудь фраза, записанная без пробелов или со знаком «_». Это может быть, например, знаменитая фраза Шекспира — «be_or_not_to_be». Такие пароли угадать гораздо сложнее.

6. Ответ на контрольный вопрос

Принцип: Я думаю, многим известен такой способ восстановления пароля, как ответ на контрольный вопрос, указанный при регистрации почтового ящика. Чаще всего это вопросы типа «Мое любимое блюдо» или «Как зовут мою собаку».

Узнать ответ на эти вопросы абсолютно несложно — достаточно познакомится с жертвой, если вы с ней еще не знакомы, и как-нибудь узнать ее любимое блюдо или имя домашнего питомца. Узнав, взломщик получает возможность задать новый пароль для мыла.

Способ защиты: Не надо использовать такие банальные и стандартные вопросы. Лучше всего указать свой, причем ответ на него должны знать только вы.

Так, например, на вопрос «Какой цветок у меня стоит на столе в кухне?» вряд ли кто-то ответит, кроме вас и ваших близких. Или очень хорошим вопросом станет номер вашего паспорта.

7. Кража сессии (cookies)

Принцип: Возможно, кто-нибудь из вас не знает, что такое Cookies (или «куки», как говорят компьютерщики), поэтому стоит пояснить: это текстовые файлы, хранящиеся на компьютере пользователя и содержащие служебную информацию.

Многие web-серверы сохраняют разнообразные данные вроде номера сессии и настроек именно в куки для того, чтобы при следующем посещении ресурса вам не пришлось заново вводить все эти данные.

Иногда в куки записывается пароль к аккаунту, чаще всего зашифрованный алгоритмом MD5. Это надо для того, чтобы при переходе от одной странички к другой нам не пришлось проходить по сотне раз авторизацию.

Способ защиты: Если вы просто закроете браузер после посещения почты, то куки так и останутся у вас на диске. Украв файл сессии и установив его у себя, хакер тем самым обманет сервер, поскольку последний будет считать взломщика настоящим пользователем мыла и даст полный доступ к ящику.

Чтобы этого избежать, на любом почтовом сервере есть такая простая кнопочка — «Выход». По нажатию на нее ваша сессия закрывается, и кража куков будет бесполезной!

Как видим, способов взлома почтового ящика довольно много, но и это еще не все. Почему я не описал остальные? Да потому, что все они основываются на любом из вышеприведенных. Например, перехватив сетевой трафик пользователя, можно выудить оттуда логин и пароль.

А для того, чтобы всучить кому-нибудь такую программу, нужно владеть социальной инженерией. Следуя всем моим советам, вы можете легко защитить свой почтовый ящик от постороннего вмешательства.

Напишите свое мнение  ниже в комментариях. Обсудим.

ниже в комментариях. Обсудим.

Поделитесь с друзьями или поставьте закладку на эту страницу,

если планируете зайти на нее позже (Как читать чужую почту

Взлом и защита почтового ящика )

Mail.ru – отечественный веб-портал с собственным почтовым сервисом. Его дизайн позволяет освоить основной функционал сайта в считанные минуты, однако у начинающих пользователей порой возникают проблемы со входом в учётную запись в первое время.

В справочной информации сервиса приводятся данные об авторизации в учётной записи через интернет-обозреватель. Мы несколько расширим официальную инструкцию и уделим внимание тому, как зайти на почту с компьютера и мобильного телефона через браузер, почтовые клиенты и адаптированные версии сайта.

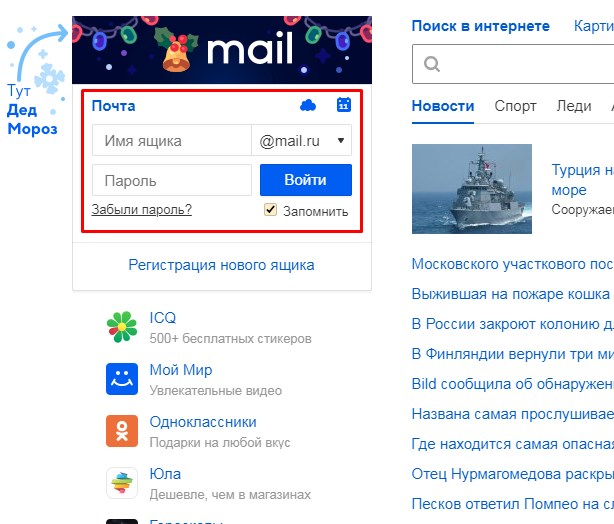

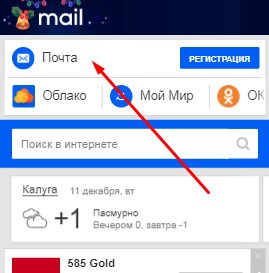

Классический метод

Чаще всего пользователи работают с электронными почтовыми отправлениями через браузер на компьютере или ноутбуке. Начнём рассмотрение вопроса из способа зайти на почту mail.ru через её веб-версию.

- Переходим по ссылке на главную страницу сервиса. https://mail.ru

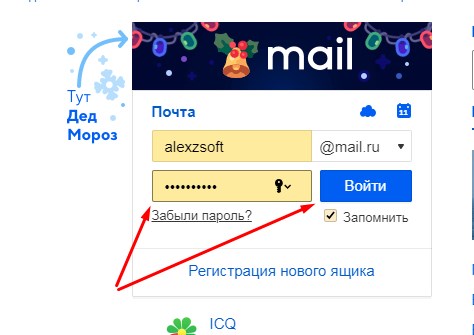

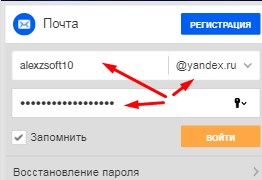

2. В регистрационной форме в левой части окна вводим свой логин.

3. Если домен отличается от @mail.ru, например, это @bk.ru, выбираем нужный в выпадающем списке.

4. Вводим пароль и кликаем «Войти».

При появлении проблем с паролем его можно восстановить при помощи секретного вопроса или отправки текстового сообщения на привязанный телефонный номер. Делается это в пошаговой инструкции, открывающейся кнопкой «Забыли пароль?».

Если необходимо запомнить данные для авторизации, чтобы не вводить их при каждом посещении почтового ящика, ставим отметку «Запомнить». Когда компьютером пользуется несколько человек, это – рабочая станция и прочих подобных случаях, этого делать не следует, иначе любой желающий получит доступ к вашей переписке.

После удачной аутентификации на сервере откроется страница с входящими письмами.

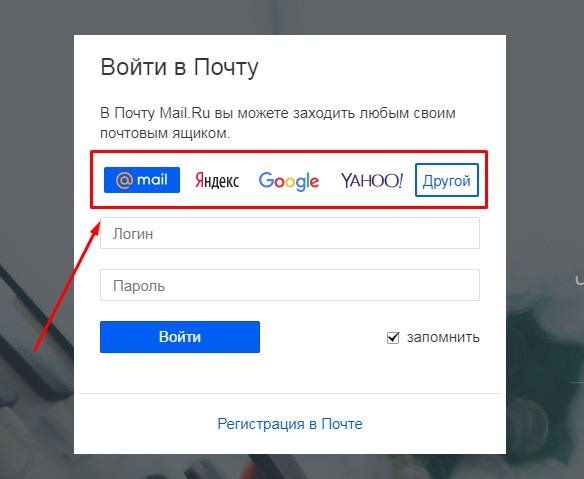

Интеграция c другими сервисами

Mail.ru предусматривает возможность авторизации в иных почтовых сервисах, что позволяет мгновенно переключаться между несколькими различными профилями (Яндекс.Почта, Gmail), что удобно при работе на мобильных устройствах.

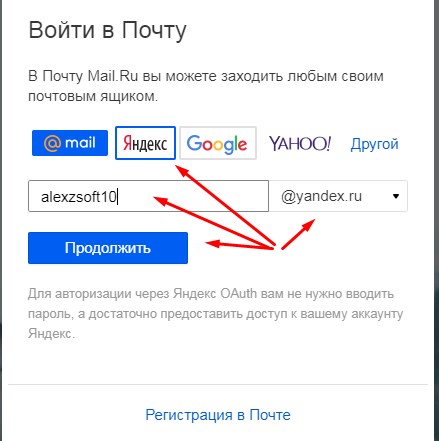

1. Переходим на страницу авторизации в сервисе по ссылке https://e.mail.ru/login.

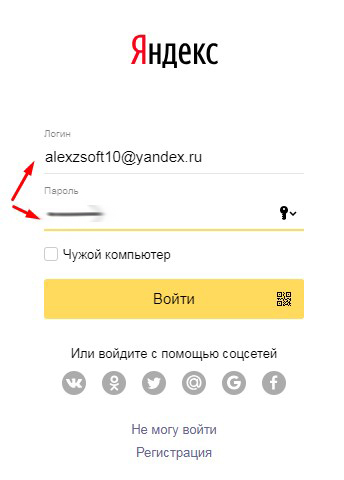

2. Выбираем один из популярных доменов или кликаем «Другой», если подходящего нет в списке. Во втором случае после почтового адреса придётся вводить и используемый домен через символ «@».

3. Вводим пароль и выполняем вход, при необходимости, сохранив эту информацию для автоматического заполнения форм в дальнейшем.

4. Некоторые сервисы, например, Яндекс.Почта переадресуют на собственный ресурс и попросят выполнить вход ещё раз в целях обеспечения безопасности.

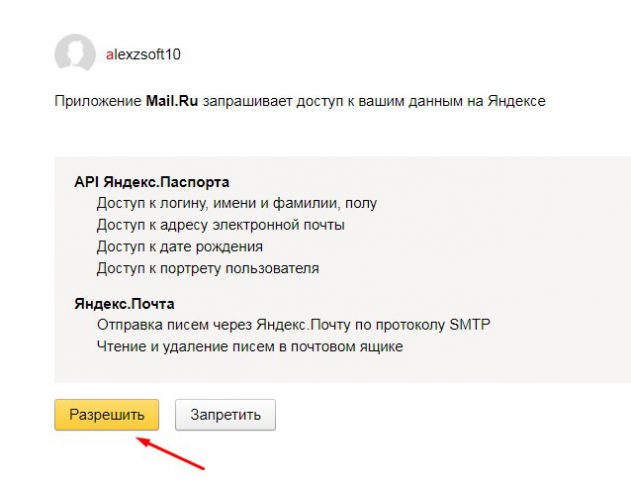

5. Так как авторизация осуществляется через веб-приложение, ему придётся дать требуемые привилегии.

5. Так как авторизация осуществляется через веб-приложение, ему придётся дать требуемые привилегии.

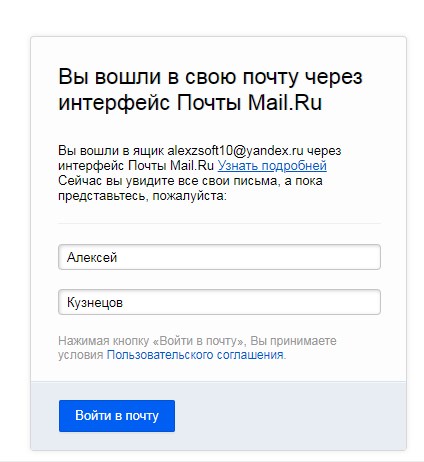

6. Последний шаг – кликаем «Войти в почту» для подтверждения посещения учётной записи через Mail.ru.

6. Последний шаг – кликаем «Войти в почту» для подтверждения посещения учётной записи через Mail.ru.

7. Дальше можно адаптировать профиль под сервис email, установив аватар, добавив подпись, фоновый рисунок и т.д.

8. Скорее всего, каталоги с письмами будут пустыми.

Выходов из положения есть несколько:

- обновляем страницу несколько раз;

- перезагружаем страничку с предварительно очисткой кэша при помощи Ctrl + F5;

- выходим из учётной записи и выполняем вход заново.

Мультиаккаунт

Поддерживает email работу с двумя профилями электронной почты. Для входа в первый пользуемся одним из приведённых выше алгоритмов. Дальше следуем шагам инструкции.

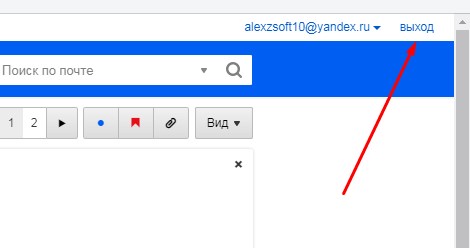

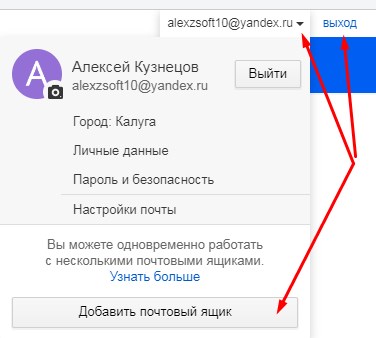

1. Кликаем по иконке треугольника возле адреса и жмем «Добавить почтовый ящик».

2. В зависимости от домена, переходим к первой (если это Mru) или второй инструкции.

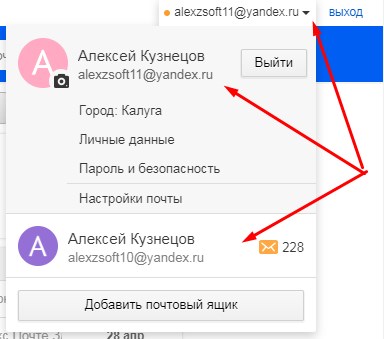

После авторизации окажетесь в папке с входящими письмами второго аккаунта. Для переключения между ними служит та самая иконка с треугольником.

Во всплывающем окне отображается количество непрочитанных сообщений.

Мобильная версия

Для смартфонов и планшетов разработана облегченная версия сайта.

- Переходим по ссылке mail.ru, браузер переадресует на мобильную версию по адресу m.mail.ru.

- Кликаем «Почта» для вызова формы авторизации.

- В ней заполняем все поля, как и в предыдущих случаях, и выполняем тап по кнопке «Войти».

- Для авторизации в другом почтовом сервисе через mail.ru тапаем «Войти» без заполнения форм «Логин» и «Пароль».

- Выбираем домен, кликнув по выпадающем списку после строки «Логин», и заполняем все поля.

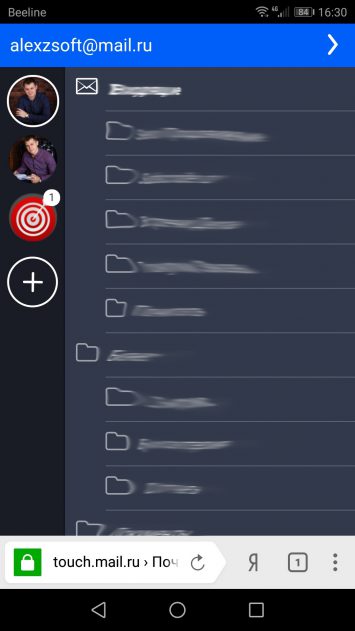

Работа с touch-версией

Для устройств с сенсорным управлением предусмотрена адаптированная версия сайта.

- Переходим по ссылке http://touch.mail.ru.

- Указываем требуемый почтовый сервис.

- Вводим данные для авторизации и выполняем вход в учётную запись.

- После переадресации на сайт сервиса, если это не Mru, придётся подтвердить намерения, введя пароль ещё раз.

- Раздаём доступы в случае, если почта находится на стороннем домене.

- Также откроется папка с входящими сообщениями.

Мобильный клиент

При постоянной эксплуатации почтового сервиса рекомендуется обзавестись официальным клиентом для мобильных устройств. При включенном интернете приходят уведомления о появлении писем.

- Устанавливаем мобильное приложение с Play Market.

- Запускаем программу и выполняем шаги инструкции с адаптированной под сенсорное управление версией сайта, начиная со 2-го шага.

Мультиаккаунт на мобильном устройстве

В Android и iOS версиях официального клиента присутствует функция работы с несколькими почтовыми адресами одновременно с мгновенным переключением между ними.

- После входа в учетную запись выполняем тап по кнопке с тремя горизонтальными стрелками, которая располагается в верхнем углу слева.

- Выбираем иконку с плюсом, находящуюся под аватаром профиля.

- Заполняем формы, как и в двух предыдущих случаях, и выполняем вход.

Переключение между учётными записями осуществляется той же кнопкой с тремя полосками. Перед плюсом появится новый аватар – тапаем по нему для посещения второй учётной записи.

Мы рассмотрели все основные способы входа в электронный почтовый ящик mail.ru за исключением сторонних приложений.