12 секунд назад h4ckerspro

Вы задаетесь вопросом, как нанять хакерский онлайн-сейф? Знаете ли вы, что можете нанять хакера для взлома Facebook, телефона, электронной почты и пароля? Есть несколько вещей, для которых вам могут понадобиться хакерские услуги.

- Наймите кого-нибудь, чтобы взломать WhatsApp

- Наймите надежного хакера, чтобы получить пароль

- Компьютерные хакеры напрокат

- Наймите хакера, чтобы изменить ваши оценки и многое другое

Как правило, хакеры связаны с незаконной практикой получения доступа к личным учетным записям людей и неправомерным использованием информации в своих интересах. Но, помимо того, что мы знаем, насколько важен хакерство в современном мире.

Если вам нужно взломать, но вы не обладаете необходимыми навыками, не волнуйтесь; есть решение для всего. Благодаря Интернету вы можете найти несколько платформ и веб-сайтов, на которых можно нанять этичного хакера для выполнения простых задач.

Как нанять доверенного хакера для этичного взлома

Поскольку хакеры являются экспертами в каждом алгоритме и коде, они могут проникнуть в любой защищенный паролем компьютер и программное обеспечение. Возникает вопрос, как можно найти и нанять хакера онлайн, и безопасно ли это. Это поднимает вопрос о том, что хакер может сделать для вас. Вы можете найти доверенного хакера, такого как thehackerspro, чтобы выполнить этический взлом в установленные сроки. Подробно обсудим вопросы в этой статье.

Как найти хакера онлайн

Ниже мы перечислили несколько моментов, чтобы объяснить, как найти хакера в Интернете для найма и о чем вам нужно позаботиться.

Поиск на веб-сайте, где доступны онлайн-хакеры

В Интернете есть множество вариантов найти и нанять хакера. Вы можете найти несколько веб-сайтов, которые предлагают вам нанять хакеров для различных услуг. Например, Hire A Hacker — это персонализированный онлайн-сайт, на котором вы можете звонить хакерам, общаться в чате и взламывать различные платформы социальных сетей, такие как Whatsapp или Facebook.

Вы можете найти профессиональных хакеров для взлома пароля Facebook, электронной почты, WhatsApp, телефона и многих других в зависимости от ваших предпочтений в отношении услуг по тарифам, указанным на их веб-сайте.

Черная шляпа против белых хакеров

Вы должны быть осторожны при найме хакера онлайн, так как вы можете не знать разницы между этичными хакерами и черными хакерами.

Хакеры Black Hat обычно выполняют незаконные и преступные функции; их можно найти на форумах или в чатах. Белые хакеры обычно известны как этичные хакеры, которые используют безопасные методы и инструменты взлома для защиты конфиденциальной информации.

Убедитесь, что вы внимательно следите за хакерами, которые работают легально и не создают никаких проблем после работы с вами.

Правильное общение

Если вы хотите, чтобы ваша работа выполнялась гладко, обязательно наладьте четкую связь с хакером. Обе стороны должны быть в состоянии понять требования другого человека, прежде чем нанимать хакера онлайн.

Если вы выбрали легальный источник, хакер попытается понять потребности клиента, чтобы обсудить и внести свой вклад в их предложения. Если это не так, велика вероятность, что вы разговариваете со спамером, а не с хакером.

Остерегайтесь непрофессиональных и злонамеренных хакеров

В Интернете вы найдете множество хакерских веб-сайтов, предлагающих различные услуги. Некоторые из них могут быть законными, а другие нет. Поэтому сложно найти надежных и авторитетных хакеров.

Вы должны следить за веб-сайтом, уделяя особое внимание языку и учетным данным. Какие инструменты использует хакер для взлома и зачем вам нужен хакер, чтобы взломать пароль Facebook, обойти пароль электронной почты и получить анонимный доступ к любому устройству.

Причины, почему вы должны нанять хакера

Вы можете бесплатно нанять хакера, чтобы получить пароль и выполнить несколько услуг в соответствии с вашими требованиями.

Взломать личную электронную почту и аккаунты в социальных сетях

Одна из причин, по которой люди нанимают хакеров, — это расследование измены супруга. Онлайн-хакер поможет вам проникнуть в учетные записи вашего супруга в социальных сетях и получить доступ к их данным. Обязательно упомяните, какие данные вам нужны от хакера.

Удалить нежелательный контент с веб-сайта

Если кто-то разместил о вас неактуальный и негативный контент, вы можете удалить его с помощью хакерского сервиса. Вы можете нанять хакера, чтобы он взломал веб-сайт и удалил контент из Интернета навсегда. Чтобы взломать любой веб-сайт, вы можете воспользоваться дешевыми услугами.

Шпионаж в учетных записях электронной почты

Шпионить за электронной почтой — безусловно, самая востребованная работа для всех хакеров. Все, что им нужно, это доступ к учетной записи электронной почты человека и предоставить вам доступ.

Если вы заблокировали доступ к своей учетной записи электронной почты и хотите восстановить ее, хакер выполнит вашу работу. Есть много веб-сайтов, темный веб-сайт thehackerspro.com, который предлагает легальные услуги по взлому электронной почты.

Повысить или взломать кредитный рейтинг

Вы можете нанять хакера, чтобы повысить или исправить свой общий кредитный рейтинг непосредственно из бюро кредитных историй. В h4ck wizardry вы можете найти хакеров, которые помогут вам улучшить ваш кредитный рейтинг, гарантируя, что ваш кредитный рейтинг не упадет.

Последние мысли

Ответ на вопрос, безопасно ли нанимать хакера онлайн или нет, зависит от вашей наблюдательности. Если вы проведете тщательное исследование в Интернете и внимательно просмотрите их веб-сайт, вы сможете определить, какой веб-сайт является подлинным, а какой нет.

Теперь, благодаря этой статье, вы знаете, как нанять хакера и чего ожидать от хакера. Следующий шаг зависит от того, насколько хорошо вы можете отличить хакера от спамера.

Как найти хакера в интернете и стоимость

Содержание

- УСЛУГИ ХАКЕРА БЕЗ ПРЕДОПЛАТЫ

- ПРОФЕСС ИОН АЛЬНЫЕ УСЛУГИ ХАКЕРА

- Обратная связь

- Наши опытные эксперты могут легко и быстро взломать все виды электронных почт:

- Как отличить мошенника от профессионала?

- Сколько времени требуется на оказание услуги?

- Наши достижения

- Предоставляем услуги хакера с 2008 года.

- Более 5000 довольных клиентов

- Нас рекомендуют друзьям

- Cотни уникальных алгоритмов

- Дорожим репутацией

- Сотрудничаем с мировыми компаниями

- Наши предложения

Hack Unlock — сервис по предоставлению услуг взлома

Мы одни из тех, кто может предложить реально профессиональную помощь хакера, с гарантированным сохранением вашей анонимности и получением 100% итогового результата.

(Для более подробной информации кликните на изображение)

- Узнать планы конкурентов

- Проверить вторую половинку

- Узнать о проблемах вашего члена семьи

- Накопать информацию о человеке

Целью вашего заказа может быть абсолютно любая причина. Нас это никак не касается.

Помимо этого, например, получив доступ к аккаунту ВК, вы можете безпрепятственно завладеть сообществами жертвы.

Или, получив доступ к email, завладеть множествами аккаунтов на различных сайтах: Avito, Facebook, World of Tanks и т.д.

Анонимно

Оставляя свой заказ вы можете не волноваться. Мы гарантируем вам полную конфиденциальность со своей стороны.

Без предоплаты

Мы никогда не требуем со своих заказчиков предварительных плат. Оплата только после предоставленных доказательств.

Короткие сроки

Мы прилагаем все усилия, для того чтобы ваш заказ был исполнен в максимально сжатые сроки. По времени от четырех часов

Популярность и массовость социальных сетей породили в мир очередной инструмент манипуляции людьми, чьи желания — “взломать что-либо”, растут в мире ежеминутно. Личные аккаунты — словно голова человека, есть у всех, но какой мир таиться внутри, какие мысли, секреты хранит — неизвестно. Любопытство и жажда недоступной информации бросают людей на отчаянный шаг — получить доступ любой ценой.

Исходя из затрат на взлом, дальнейшее развитие событий делится на два пути:

1) Вы находите приватный софт, чудо программу для взлома и приобретаете копию. Получив необходимый инструмент, вам предстоит получить как минимум инструкцию по настройке, а как максимум опыт и знания. Ведь получив в руки незнакомый инструмент без инструкций вы не поймете как им пользоваться, а если и имеется инструкция, у вас нет опыта для правильной работы с ним.

Думаете можно взломать ВК одной программой? Ошибаетесь! А анонимность, а маскировка, а дешифратор? И как вы думаете? Сможет ли этим списком требований обзавестись любой желающий, жаждающий перехватить переписку вконтакте в кротчайшие сроки? Ответ очевиден.

Разумеется, есть различные программы, которые предлагают загрузить многочисленные сайты в сети. Печальный факт заключается в том, что все эти программы обычные вирусы направленные на взлом тех, кто собирался взломать других. А то и просто отдадите деньги мошенникам не получив ничего. Администраторы таких ресурсов публикуют статью про супер мощную программу для взлома, вставляют яркую ссылку на скачивание, и потирая руки ждут. Наивные пользователи верят в бесплатный сыр, и сами становятся жертвами.

2) Следует обратиться к платным услугам хакера . Профессионалы своего дела умеют не только находить слабости серверов, но и воровать их содержимое. Так, обратившись за помощью, вы получите необходимый результат, будете полностью проинструктированы по работе с аккаунтом, и при этом находится в полной безопасности.

За последние годы роль хакеров изменилась, в прошлом эти профессионалы рассматривались как опасные преступники, которых нужно было держать на расстоянии вытянутой руки; между тем сегодня они пользуются большим спросом у частных компаний, спецслужб и преступных группировок.

Xak Store — сервис по предоставлению услуг взлома .

Мы одни из тех, кто может предложить реально профессиональную помощь хакера , с гарантированным сохранением вашей анонимности и получением 100% итогового результата.

Оставляя свой заказ вы можете не волноваться. Мы гарантируем вам полную конфиденциальность со своей стороны.

Мы никогда не требуем со своих заказчиков предварительных плат. Оплата только после предоставленных доказательств.

Мы прилагаем все усилия, для того чтобы ваш заказ был исполнен в максимально сжатые сроки. По времени от двух часов.

УСЛУГИ ХАКЕРА БЕЗ ПРЕДОПЛАТЫ

- Узнать планы конкурентов

- Проверить вторую половинку

- Узнать о проблемах вашего члена семьи

- Накопать информацию о человеке

Целью вашего заказа может быть абсолютно любая причина. Нас это никак не касается.

Помимо этого, например, получив доступ к аккаунту ВК , вы можете безпрепятственно завладеть сообществами жертвы. Или, получив доступ к email, завладеть множествами аккаунтов на различных сайтах: Avito , Facebook , World of Tanks и т.д.

П О П У Л Я Р Н Ы Е У С Л У Г И:

(Более подробно — кликните на изображение)

ПРОФЕСС ИОН АЛЬНЫЕ УСЛУГИ ХАКЕРА

Популярность и массовость социальных сетей породили в мир очередной инструмент манипуляции людьми, чьи желания — ” взломать что-либо”, растут в мире ежеминутно. Личные аккаунты — словно голова человека, есть у всех, но какой мир таиться внутри, какие мысли, секреты хранит — неизвестно. Любопытство и жажда недоступной информации бросают людей на отчаянный шаг — получить доступ любой ценой.

. дальнейшее развитие событий делится на два пути:

Думаете, можно что-либо взломать одной программой? Ошибаетесь!

Разумеется, есть различные программы, которые предлагают загрузить многочисленные сайты в сети. Печальный факт заключается в том, что все эти программы либо обычные вирусы направленные на взлом тех, кто собирался взломать других, либо просто программа-прикол. Часто, наивные пользователи сети Интернет верят в бесплатный сыр, и сами становятся жертвами.

Да, есть великий и могучий DarkNet . Допустим, вы находите приватный софт, чудо программу для взлома, и приобретаете её. Получив необходимый инструмент, вам предстоит получить ещё как минимум инструкцию по работе, которую вы однозначно в открытом доступе нигде не найдёте, и даже если найдёте, без знаний и многолетнего опыта в области программирования разобраться со всем алгоритмом действий у вас не выйдет. Ведь получив скрипку в руки, “Мурку” вам не сыграть? А что если для чтения чужой переписки нужно чтобы заиграл весь оркестр? Имеется ввиду, что одной скрипкой тут не обойтись, необходимы ещё и барабаны, и флейта, и пианино.

Сможет ли этим списком требований обзавестись любой желающий, жаждущий перехватить переписку в кратчайшие сроки? Ответ очевиден!

Итог один: Самостоятельно произвести взлом с помощью приобретения неких программ НЕВОЗМОЖНО!

Следует обратиться к платным услугам хакера . Профессионалы своего дела умеют не только находить слабости серверов и воровать их содержимое, но при этом так-же оставаться незамеченными. На рынке услуг в данной сфере варятся приблизительно 80% самых обычных мошшеников. Большая часть из них работают по предоплате, кто-то фотошопит скриншоты диалогов, а есть и вездесущие “мошенники-посредники”. Всех их общая черта — отсутствие своего сайта, занимающего лидирующие позиции в поисковых системах.

Обратившись за помощью к нам, вы гарантированно получите необходимый результат, будете полностью проинструктированы по работе, и при этом находится в полной безопасности.

Мы предлагаем услуги взлома хакеров, которыми сегодня пользуется огромное количество людей. Это не только юридические, но и физические лица, которым, например, понадобилось получить данные от чужой почты или страницы в ВК. Работа наших специалистов включает в себя взлом интернет-ресурсов, соцсетей, различных web проектов, а также установление местоположения субъекта.

Обратная связь

Наши опытные эксперты могут легко и быстро взломать все виды электронных почт:

- корпоративные;

- личные;

- зарубежные.

У нас можно заказать взлом:

- корпоративных ресурсов;

- соцсетей;

- форумов;

- мессенджеров;

- телефонов;

- бизнес площадок и других источников информации.

По необходимости мы:

- получим доступ к устройству, независимо от его местонахождения;

- скачаем или удалим интересующие файлы;

- заблокируем систему;

- сможем выполнить даже экстравагантные просьбы, касающиеся атак.

В нашем штате состоят квалифицированные программисты с богатым опытом, поэтому для них нет ничего невозможного. Хотите заказать услуги хакера? Оставьте заявку или же свяжитесь с менеджерами по контактному номеру.

Как отличить мошенника от профессионала?

Сегодня в интернете встречаются не только квалифицированные эксперты, но и аферисты, причем, как правило, последние работают по полной предоплате. Чтобы не попасть на них, особое внимание обращайте на стоимость. Если цена подозрительно низкая и исполнитель просит полную предоплату, то это на 90% обман.

В среднем стоимость услуг хакера составляет от 10 тысяч рублей, поэтому все предложения ниже этой отметки, скорее всего, мошеннические.

Обратившись к нам, вы получаете:

- самое высокое качество по приемлемой цене;

- абсолютную анонимность;

- квалифицированную помощь по получению доступа в любые интернет-проекты;

- защиту личных данных;

- гарантию в 30 дней;

- мы выполняем самые сложные заказы и получаем доступ в любую корпоративную сеть.

Услуги хакера без предоплаты предлагают только опытные взломщики, которые дают гарантию на выполненную в оговоренный срок работу.

Сколько времени требуется на оказание услуги?

Качественный результат требует немало времени. Нашим специалистам необходимо изучить степень защиты и серьезности ресурса, после чего разработать подходящий алгоритм действий. Мы используем собственные наработки, помогающие находить и осваивать самые слабые места системы.

Заказать взлом официальной страницы организации, которая тратит на безопасность миллионы евро, в нашей компании – это лучшее и эффективное решение, так как наши специалисты качественно справятся с поставленной задачей. Но на это потребуются время и денежные средства.

Обратите внимание на то, что в последнее время под видом хакерских предложений замаскированы силовые ведомства, поэтому вместо выполненной работы вы можете получить немаленький тюремный срок или же огромный штраф. Важно изучить человека или организацию, к которой вы планируете обратиться, так как от этого зависит ваше спокойствие и материальное благополучие.

Наши достижения

Предоставляем услуги хакера с 2008 года.

Огромный опыт позволяет браться за любые проекты

Более 5000 довольных клиентов

Качество и четкие сроки — вот, что отличает нас от других.

Нас рекомендуют друзьям

80% клиентов приходит к нам по рекомендации. Мы стараемся “держать марку”.

Cотни уникальных алгоритмов

Наши методы работы являются показательными, нередки случаи, когда конкуренты копируют наши разработи.

Дорожим репутацией

Отзывы о нашем сервисе есть на десятке форумов. Мы имеем аккаунты даже на закрытых площадках.

Сотрудничаем с мировыми компаниями

К нам обращаются за помощью и анализом данных, мировые компании, пока неофициально.

- У нас хакер услуги оказывают специально обученные люди, у которых имеется огромный опыт за плечами по решению таких задач.

- Мы никогда не спрашиваем у клиентов, зачем им понадобилась та или иная услуга, а также обеспечиваем полную конфиденциальность.

- Мы не требуем предоплаты! Если вам предлагают произвести деньги на мобильный телефон или на банковскую карту, то перед вами аферист.

- Кроме основной специализации мы даем своим заказчикам полезные советы, например, как грамотно и незаметно для владельца взломанной почты пользоваться его аккаунтом или страницей в соцсети. Подобные консультации у нас бесплатны, причем это не зависит от того, является ли человек нашим клиентом.

Обращаясь к нам, не придется сомневаться в порядочности, компетентности и честности наших сотрудников. На нашем сайте вы найдете отзывы благодарных клиентов и сможете принять правильное решение, заказав услуги взлома.

Наши предложения

- Айфоны и любые приложения:

- мессенджеры;

- получение данных для входа в телефон и скачивания из него любой информации.

- Удаленный доступ и контроль над девайсом

У нас имеются готовые решения по взлому в Forex направлениях. Мы работаем с торговыми платформами MT5 и МТ4.

Почему с нами выгодно?

К преимуществам сотрудничества с нашей организацией относят:

- абсолютную анонимность и конфиденциальность;

- бесплатные консультации;

- большой спектр хак-направлений;

- доступные цены;

- оперативность и надежность.

Профессиональный взломщик – это надежная защита личных интересов

Наши специалисты способны определить того, кто предпринял противоправные действия и незаконным путем проник в ваш аккаунт. Качественные услуги хакера предполагают стопроцентное восстановление утраченных данных, которые были похищены. К нам нередко обращаются клиенты, которые стали жертвой самозванцев, взломавших их аккаунты в instagram, whatsap, ВКонтакте и других соцсетях. Мы поможем вам вернуть утраченную информацию и защитить систему от очередной хакерской атаки.

Мы длительное время трудились над поиском наиболее уязвимых мест ПО, движков, операционных систем, библиотек и пр. После чего открыли новое направление — аудит безопасности.

Пентест социальных сетей, сайтов и компаний включает в себя:

- профилактику несанкционированного проникновения;

- нахождение слабых мест функционирующего ресурса.

С нами ваш сайт и имеющаяся на нем информация будут надежно защищены от кражи третьими лицами!

Получая доступ к соцсети человека, вы имеете:

- пароль и логин от аккаунта;

- трехнедельную гарантию на вход в систему даже при смене пароля;

- анонимность;

- качественный результат.

Доступ к мессенджерам сообщений обеспечивает вас:

- смс в текстовом формате;

- переадресацией звонков и смс.

К нам обращаются люди с разными просьбами:

- удаление негативных отзывов на сайтах;

- удаление компромата;

- взлом сложных корпоративных сетей;

- вскрытие 1С серверов и прочее.

Мы дорожим своей репутацией, поэтому оказываем хакерскую помощь на наивысшем уровне!

Перед вами третья глава книги, в которой я расскажу, как ловят хакеров и самых разыскиваемых киберпреступников. Почему именно преступников? Все очень просто: на их примерах наглядно видно, как происходит деанонимизация − установление личности в сети, поэтому в данной части книги будут проанализированы причины арестов известных (и не очень известных) хакеров.

После просмотра американских фильмов многие читатели представляют себе процесс поимки хакеров как захватывающую спецоперацию в виртуальном пространстве, где идет война технологий, а ошибки происходят на уровне кода. Но в реальной жизни все немного иначе − все проще, и хакеров губят не ошибки в коде, а всем нам знакомая лень, потеря концентрации, наивность и глупость. Именно с искоренения этих недостатков вам и придется начать путь анонимной и безопасной работы в сети. Для большей достоверности сказанного предлагаю вашему вниманию несколько историй поимки хакеров и раскрытия киберпреступлений.

Миф

Хакеров губят ошибки в коде или использование против них суперсовременных технологий.

Реальность

К аресту большинства хакеров приводили всем нам знакомая лень, потеря концентрации, наивность и глупость.

Начнем с Джереми Хаммонда (Jeremy Hammond) − самого разыскиваемого агентами ФБР хакера, среди преступлений которого числится взлом компьютеров разведывательного агентства Stratfor. Компания Stratfor основана в 1996 году и сегодня многими считается «вторым ЦРУ», а ее клиентами являются государство и крупнейшие корпорации.

Джереми сумел добыть информацию о преступлениях со стороны Stratfor и частных военных подрядчиков, тесно сотрудничавших с американскими силовыми структурами. Хаммонд стёр файлы с серверов Stratfor, скопировал письма и передал их Wikileaks. С банковских карточек клиентов Stratfor было сделано пожертвований на сумму более 700 тыс. USD, и в моих глазах его поступки находятся на грани преступления и подвига.

Но американское правосудие не нашло в его деяниях ничего героического, и 15 ноября 2013 года 28-летний Джереми Хаммонд получил 10 лет тюрьмы и три года последующего надзора. Нас же интересует вопрос: как ФБР удалось найти его, а главное − каким образом спецслужба добыла доказательства его вины?

Узнать его личность смогли через завербованного члена хакерской группировки, по крайней мере эта версия распространена СМИ. Вербовка − один из самых популярных методов спецслужб. Мне достоверно неизвестно, каким путем происходит процесс вербовки, но предполагаю, что находят самого глупого, ловят, и он работает за свою свободу, а кто-то, может, и за вознаграждение.

К некоторым людям, с кем мы постоянно работаем, доверия всегда больше, нежели к посторонним с улицы. Даже великие хакеры − всего лишь простые Homo Sapiens, и общение для них − одна из потребностей. Но не только хакерам и преступникам стоит опасаться разоблачения через сообщника. Всем нам стоит быть осторожнее при общении с людьми в сети: переписки имеют свойство сохраняться, и кто знает, когда и у кого они окажутся в будущем.

Совет

Общаясь в сети, пишите так, как будто вашу переписку уже читают представители спецслужб. Пожалуй, это лучший совет по защите электронных переписок.

Но одной деанонимизации − установления подлинной личности пользователя сети − мало. Чтобы привлечь киберпреступника к ответственности, нужно собрать доказательную базу − получить доступ к его данным, где хранится информация о совершенных им преступлениях.

Джереми Хаммонд − настоящий профессионал, и он, безусловно, шифровал свой диск. Вот только пароль к диску был “Chewy 123”. Chewy − кличка его кошки. А поскольку агенты ФБР следили за ним, они, естественно, данную информацию знали и без особого труда подобрали пароль.

Немного отвлекусь и кратко расскажу, как обычно происходит подбор пароля. Первым делом специалисты проверят, не использовали ли вы один из нескольких десятков миллионов распространенных паролей (например, QwErTy1234567890), затем сформируют список, куда, в том числе войдут и ваш адрес, номера телефонов, фамилии, имена родственников, клички домашних животных, любимая команда, любимый певец, спортсмен, номер школы; после начнут проверять их, при помощи программы подставляя к ним различные данные. Вы сильно ошибаетесь, если думаете, что девичья фамилия вашей матери и 123456 на конце − это надежный пароль.

Кстати, кроме этого специалисты постараются выяснить ваши пароли к другим ресурсам и если увидят, что к одному из ресурсов в качестве пароля использовалась цитата Овидия, они проверят все его цитаты с различными дополнениями.

Внимание

Не используйте при создании паролей девичью фамилию матери, имя, свой адрес, название любимой команды, номер телефона, клички своих домашних животных. Либо они должны быть частью какого-нибудь очень сложного пароля, где вся нагрузка ляжет на остальную часть.

Пароли, их создание и хранение, способы их подбора и кражи − большой материал, который обязателен к изучению. Ему посвящена отдельная глава курса.

Из предыдущей истории советую сделать еще один вывод: не надо нарушать законы там, где вы живете (а ещё лучше вообще не нарушайте их). Эдвард Сноуден выдал миру секретов на несколько пожизненных сроков в США, но живет в России, и тут он едва ли не народный герой. Находись Джереми Хаммонд в России, где «второе ЦРУ» не любят, как и первое, он, вероятнее всего, был бы на свободе. Я ни на что не намекаю, просто рассуждения вслух.

Кстати, в русскоязычном андеграунде повсеместно распространён запрет воровать там, где живешь. Делается это не из какого-то патриотизма или жалости к соотечественникам, киберпреступники редко обременяют себя благородными идеями. Делается это исключительно ради безопасности, во избежание заведения уголовных дел на родине.

Практическое применение запрета воровать там, где живешь, можно проследить на примере разработки вредоносного программного обеспечения. Многие программы-вымогатели, разработанные русскоязычными программистами, попадая на компьютер жертвы, проверяют наличие русского языка среди языков, используемых операционной системой. Обнаруживая русский язык, они удаляют себя с компьютера, не причиняя никакого вреда жертве.

Совет

Анонимность и безопасность в сети начинаются с головы. Если вы не готовы думать, не тратьте время на чтение остатка курса, он вам не поможет.

Продолжим повествование историей из российских реалий. 31 июля 2013 года российский бизнесмен, владелец платежной системы ” Chronopay” Павел Врублевский получил два с половиной года тюрьмы за организацию в 2011 году DDoS-атаки на интернет-ресурсы компании-конкурента «Ассист». Вследствие атаки была заблокирована возможность покупки билетов на сайте российской авиакомпании «Аэрофлот», так, по крайней мере, писали СМИ.

DDoS-атаки − различного типа атаки на вычислительные системы (например, сервера) с целью вывести их из строя или препятствовать нормальной работе. В настоящее время организация и осуществление DDoS-атак является уголовно наказуемым деянием в большинстве стран мира.

В результате атаки «Аэрофлот» понес серьезные убытки и прекратил пользоваться услугами компании «Ассист». Кроме этого, «Аэрофлотом» был подан иск на 194 млн руб. к «ВТБ-24», который через “Ассист” обеспечивал «Аэрофлоту» процессинг платежей.

Возникает закономерный вопрос: как следствие при помощи ФСБ смогло найти и доказать вину Врублевского? Эта информация попала в прессу, и теперь мы можем проанализировать ее.

Первый необдуманный шаг − использование Врублевским и его сообщниками мессенджера ICQ. ICQ принадлежит Mail.ru Group, чьё тесное сотрудничество с ФСБ давно ни для кого не секрет. ICQ далеко не безопасна, по крайней мере, без использования дополнительных инструментов шифрования. Это в целом даже и не скрывается, вот пункт пользовательского соглашения с переводом из Википедии (данный пункт был актуален на дату описываемых событий):

«Вы соглашаетесь, что, отправляя любой материал или информацию через какой-либо ICQ сервис, вы уступаете авторские и любые другие имущественные права на опубликованный материал или информацию. В дальнейшем вы соглашаетесь, что ICQ Inc. имеет право использовать опубликованный материал или информацию в любом виде и с любой целью, включая, но не ограничиваясь, его публикацию и распространение.»

Кроме этого, в ICQ масса уязвимостей, доступы к аккаунтам регулярно получают злоумышленники. У меня, естественно, возникает вопрос: ну какой человек в здравом уме будет пользоваться этим сервисом?!

Совет

Не пользуйтесь ICQ, этот мессенджер не обеспечивает должную защиту ваших переписок.

Кстати, согласно имеющейся в прессе информации, к этому же выводу пришел и Павел Врублевский, перейдя на использование XMPP (Jabber), но было уже поздно. Надо было сразу использовать XMPP (Jabber), и лучше с дополнительным PGP-шифрованием. Отдельная глава нашей книги будет посвящена безопасному общению в сети, где мы расскажем о безопасных мессенджерах.

Согласно публично доступным материалам, по решению суда сетевой трафик Павла Врублевского и других подозреваемых подвергался мониторингу и анализу. Для анализа трафика использовались Ufasoft Sniffer и WireShark, был применен простой поиск в журналах трафика слова «password», в результате которого были найдены строки с логином и паролем к панели управления ботнетом.

Ботнет (одно из определений) − сеть зараженных вирусом компьютеров, дистанционно управляемых из панели управления. В основном зараженные компьютеры используются для рассылки спама, DDoS-атак, майнинга биткоинов.

Мы в данной книге научим вас надежно шифровать интернет-трафик, защищая от перехвата и анализа, чистить журналы; более того, мы научим вас анализировать трафик, как это делают спецслужбы.

В рассмотренном выше случае владельцы ботнета просто не шифровали интернет-трафик! Мне до сих пор сложно поверить в это. Вся информация, имеющаяся о них в публичном доступе, говорит, что это настоящие профессионалы, и мне сложно объяснить подобную оплошность, может быть, врут СМИ.

Совет

Всегда шифруйте свой интернет-трафик, например, используя VPN. Это защитит вас от глубокого анализа интернет-трафика.

Но и это не все в деле Врублевского. Для расчетов с исполнителями использовалась платежная система “WebMoney”, популярная в русскоязычном сегменте интернета. Данная система требует от пользователя идентификации и собирает о нем максимум информации, включая IP-адрес. Эта информация, которая хранится длительное время, и была выдана правоохранительным органам.

Все вышесказанное − не повод отказываться от использования платежных систем, просто не питайте иллюзий, что это анонимно. Они хранят о вас даже больше, чем вы способны вообразить. Кстати, надеюсь, вы ведь не верите, что Bitcoin анонимен?

Следующий случай наглядно демонстрирует, насколько важно, заботясь об анонимности и безопасности в сети, правильно подойти к выбору поставщика VPN. В апреле 2013 года Коди Кретсингер, член хакерской группировки LulzSec, известный под псевдонимом «Recursion», получил год тюрьмы с последующим домашним арестом и выполнением общественных работ сроком в 1000 часов. Человек, участвовавший в хищении конфиденциальной информации с серверов Sony Pictures, безусловно, думал о своей анонимности и использовал VPN. Но…

Единственное, он не смог предусмотреть, что VPN-сервис собирал и хранил информацию о нем, и по запросу передал ее спецслужбам. К выбору VPN-сервиса надо подходить максимально серьезно, если вам действительно важна ваша анонимность. В нашем курсе целая глава посвящена выбору и настройке VPN; я расскажу о том, какой вред может нанести вам опрометчивый выбор VPN-сервиса, а также научу делать персональный VPN.

Совет

Выбирайте надежные VPN-сервисы или еще лучше поднимайте персональный VPN.

Продолжает тему платежных систем наша следующая история. 2 февраля 2011 года известный российский оппозиционный политик и блогер начал сбор средств на проект «РосПил», посвященный борьбе с коррупцией в России. Для сбора пожертвований была использована российская платежная система “Яндекс.Деньги”.

Через некоторое время после начала кампании по сбору средств людям, сделавшим пожертвования, начались звонки. Звонила девушка Юлия, представлялась журналистом несуществующей газеты и задавала вопросы, среди которых были следующие: «Почему вы поддерживаете Навального?» и “Откуда вы взяли средства на пожертвование?». Юлия озвучивала в беседах такие подробности о транзакциях, что не было ни тени сомнения − информация поступает ей напрямую от платежной системы.

Из публикаций в прессе стало известно, что информация о движении средств по счету Алексея Навального была выдана системой “Яндекс.Деньги” по официальному законному запросу ФСБ России. Нашли и таинственную Юлию. Любопытной журналисткой, согласно публично доступной информации, оказалась Юлия Иванова (фамилия изменена), комиссар прокремлевского движения. Получить комментарии от самой Юлии прессе не удалось.

В чьи руки еще попала история операций по счету? Куда ушли конфиденциальные данные пользователей? Кем и как использовались и еще будут использованы? Неизвестно… К счастью, это единственный публично известный подобный инцидент.

Теперь небольшая история о том, как АНБ деанонимизирует пользователей Tor или, правильнее сказать, пытается деанонимизировать, так как неизвестен итог описанной ниже истории. Вы, наверное, думаете, что здесь речь пойдет о каких-то супермегаметодах? Безусловно, в книге будут описаны все основные уязвимости Тоr, способы деанонимизации и пути защиты от них, но сейчас мы поговорим о другом.

В воскресенье, 5 июля 2015 года, неизвестные хакеры взломали корпоративную сеть Hacking Team − одной из самых крупных компаний по разработке софта для взлома и шпионажа, поставляемого государственным структурам и полиции в разные страны мира. В публичном доступе оказались порядка 400 гигабайт корпоративной информации компании, включая информацию об уязвимостях, продуктах, клиентах, а также переписки и счета.

Мы не знаем истинных имен героев, но каждый пользователь интернета в неоплаченном долгу перед ними. Они опубликовали массу уязвимостей нулевого дня, которые использовали спецслужбы и которые могли использовать злоумышленники. Исходный код шпионских программ был также выложен в открытый доступ и добавлен в базы антивирусов − тем самым данный софт утратил свою эффективность, а разработчики программного обеспечения начали закрывать опубликованные уязвимости.

Но нас сейчас интересуют не уязвимости, а переписки, точнее, одна − между сотрудником компании и агентом ФБР, которая проливает свет на алгоритм деанонимизации.

Осенью 2014 года один из сотрудников ФБР США поинтересовался, может ли разработка Hacking Team, известная как Galileo, деанонимизировать пользователя Tor − узнать IP-адрес цели, выходящей в сеть через Tor. Агент сразу сообщил компании, что о цели ничего не известно, кроме IP-адреса используемого узла сети Tor.

Сотрудники компании подтвердили возможность получения подлинного IP-адреса, но только в случае успешного инфицирования жертвы. Как стало понятно из переписки, жертве хотели отправить письмо со вложенным PDF документом.

Заражение через отправку документа или ссылки − самый распространенный путь деанонимизации и похищения конфиденциальной информации, который охотно используют как хакеры, так и спецслужбы. Жертву необходимо любым путем заставить открыть документ или перейти по ссылке. Запомните, заражение − это главный путь активной деанонимизации и похищения данных. В главе, посвященной операционным системам, мы расскажем вам, как открывать файлы и ссылки без риска быть зараженным. Кроме того, научим вас использовать Whonix − операционную систему с высочайшим уровнем анонимности, способную без дополнительных инструментов противостоять активным способам деанонимизации.

Внимание

Открытие файлов и документов − один из самых популярных путей деанонимизации. При наличии у атакующего 0day уязвимости вас не спасут ни Tor, ни VPN, ни proxy.

И напоследок история Silk Road и Ужасного Пирата Робертса. Росс Ульбрихт, он же Ужасный Пират Робертс, он же, согласно данным ФБР и решению суда, владелец крупнейшего теневого ресурса Silk Road.

Silk Road − скрытый в сети Тor ресурс, посвященный в основном торговле наркотиками. Ресурс прекратил свое существование после ареста Росса Ульбрихта. Иными словами, это был огромный супермаркет наркотиков, размещенный в сети Тор.

30 мая 2015 года суд в Нью-Йорке приговорил 30-летнего Росса Ульбрихта к пожизненному заключению. Его обвинили в хакерской деятельности, отмывании денег, торговле наркотиками, попытке организовать 6 убийств. Но как так вышло, что создатель одного из самых анонимных интернет-ресурсов оказался за решеткой?

К поимке преступника привела серия событий. В результате какого из них произошла деанонимизация, мы не знаем, но определенно ясно, что сами по себе они не могли служить доказательством его вины. Для обвинения нужен был его жесткий диск в расшифрованном виде.

В день своего ареста Росс Ульбрихт работал в одной из библиотек Сан-Франциско. Сам факт того, что владелец крупнейшего теневого ресурса работает в публичном месте, уже странен. Но роковой ошибкой Росса стало то, что он сел спиной к людям, чего, кстати, сам настоятельно рекомендовал не делать. Это дало возможность агентам задержать его, не дав закрыть ноутбук и дешифровать диски.

Совет

Если за вашими данными охотятся, они имеют коммерческую или государственную ценность, не садитесь спиной к людям, чтобы успеть закрыть ПК при попытке получить к нему доступ.

Агенты дождались, когда Росс расшифровал свой диск, открыв доступ к форуму, и задержали его. На жестком диске в открытом виде нашлись ключи, логи переписки, таблицы со сделками − все, о чем только могло мечтать следствие.

Совет

Не храните все яйца в одной корзине. Шифруя основной диск, не храните в открытом доступе пароли и важные документы, зашифруйте их в отдельном месте, помните ошибку Росса Ульбрихта.

Подробнее о шифровании данных мы расскажем в отдельной главе.

Выше я уже писал о том, что не стоит откровенничать с кем-либо в сети, если вас могут разыскивать. Так вот, на форуме Silk Road были завербованы члены администрации, в разговоре с одним из них Росс рассказал об отдыхе в Тайланде и одновременно выложил фото с отдыха на своей странице в Facebook. Может быть, именно эта оплошность и стала роковой.

Стремление быть анонимным часто подогревается чувством страха перед какой-либо опасностью. Для кого-то это опасность ареста, кто-то боится, что его данные могут быть получены третьими лицами, кого-то страшит выяснение его местонахождения. Но люди устроены так, что чувство страха склонно притупляться со временем, и вместе с этим ослабевает и забота об анонимности, банальная лень берет верх.

Вы должны осознать: быть анонимным и заботиться о безопасности своих конфиденциальных данных непросто. Это желание должно перерасти в серию устойчивых привычек. Как их вырабатывать? Есть много способов, я опишу один из них, который сам проверял и всем рекомендую.

В каждой главе мы даем вам советы, выпишите их и регулярно повторяйте, ежедневно применяйте данные рекомендации в своей работе. Советов много, но необязательно повторять все сразу. Вы можете разбить их на части и в один день повторять одну часть, в другой − другую. Ну а кроме того, не все советы вам нужны, выберите только нужные именно вам.

Совет

Выпишите советы из данной книги, регулярно повторяйте их и ежедневно применяйте в своей работе. И так до тех пор, пока советы не превратятся в привычки.

Повторяя каждое утро наши рекомендации, вы запомните их, а используя в течение дня, постепенно превратите в привычки. Но не обольщайтесь первым успехам, сложнее всего именно не расслабляться, не давать лени брать верх и не забывать советы. Поэтому сохраните все выписанное вами, раз в месяц открывайте и перечитывайте. Помните: Ужасного Пирата Робертса сгубила расслабленность и неосторожность. Ведь он сам пренебрег советом, который давал другим, допустил целую серию ошибок, в совокупности позволивших спецслужбам добраться до него, и теперь остаток жизни проведет за решеткой.

Где можно познакомиться с настоящими профессиональными хакерами? У них есть какое-нибудь сообщество в Даркнете?

ПрограммированиеВзлом программ

Анонимный вопрос

27 ноября 2020 · 1,0 K

ОтветитьУточнить

18+ контент

Мы посчитали, что не все хотят видеть подобный контент в ленте, но вам виднее.

Как поймать хакера

Прочитали: 18143

Комментариев: 84

Рейтинг: 104

1 февраля 2018

… Звонок вечером «Товарисча такого то приняли в браслеты, сейчас в СИЗО», ночью не спишь судорожно вспоминаешь что было общего как могут зацепить и тебя, утром звонок на телефон:

— Алло?

— …

а в ответ тишина и положили трубку, через минуты три скрип тормозов, выглядиваю УАЗик с мигалками под окном, кроссовки, куртка, ноут в сумку, прыжок с окна на клумбы, и когда уже убегал, вспомнил, что в постели спит моя девушка, думаю ее то не за что и дальше бегом. Куда бежать, как жить дальше? не ясно…

https://habrahabr.ru/post/86282

Ноутбук, судя по всему, по приоритетам оказался куда выше, чем судьба подруги. Что, конечно, показательно. Тема сегодняшнего выпуска: можно ли поймать хакера.

Как ни странно, ответ – да. Несмотря на обилие специализированных ресурсов, подробно рассказывающих о том, как сохранить анонимность, множество злоумышленников (от хулиганов до вымогателей) работает непосредственно со своего компьютера.

В конце апреля на одном из популярных интернет-сообществ появился анонс необычных трансляций – неизвестный подключается к компьютерам ничего не подозревающих людей, следит за ними с помощью их же веб-камер и, в конце концов, захватывает управление. Хакер комментирует происходящее, раскрывает данные почтовых аккаунтов, адреса страниц в соцсетях и логин от аккаунта в Skype. Вслед за этим зрители, а это порядка 500–1000 человек, устраивают настоящую травлю жертвы: заваливают человека звонками, пишут в личные сообщения и на стене персональной страницы «ВКонтакте».

Кроме того, если у человека установлен кошелек Web-money или игровая программа Steam – хакер удаляет купленные игры, а также дает своим зрителям возможность распотрошить их: они переводят средства, забирают серийные ключи, игровые деньги или одежду. Злоумышленник нередко включает непристойные ролики на экранах своих жертв и включает громкую музыку, если у него есть такая возможность. В среднем атака на пользователя длится от 5 до 10 минут, потом либо жертва отключается, либо аудитория теряет интерес, и хакер ищет другой зараженный компьютер.

https://www.m24.ru/articles/internet/10052016/104493?utm_source=CopyBuf

Если вас настойчиво «достают», то почему бы нам не взять в руки шашку?

С чего начать? Вариантов много, как и утилит для анализа ситуации. Для примера посмотрим на список подключений с нашего компьютера.

Откроем командную строку ( Пуск -> Выполнить -> cmd ) и наберем команду netstat -aon.

Для удаленного подключения к компьютерам жертв стример использует программу подключения LuminosityLink, его жертвы не получают уведомления о том, что к ним кто-то пытается подсоединиться – все происходит совершенно незаметно. При этом у большинства людей, подвергшихся атаке, установлена утилита для скачивания torrent-файлов MediaGet.

https://www.m24.ru/articles/internet/10052016/104493?utm_source=CopyBuf

Команда netstat «вывалит» довольно много информации, но нас интересуют подключения со статусами ESTABLISHED и LISTENING. Статус ESTABLISHED говорит о наличии соединения, а LISTENING означает, что некая программа (возможно, троянец) прослушивает порт, ожидая соединения.

При установленном соединении в столбце «Внешний адрес» вы увидите IP-адрес подключенного компьютера.

Внимание! Мы предполагаем, что вы знаете адреса своего компьютера и компьютеров локальной сети и отличите их от адресов внешних, вам неизвестных. На самом деле вредоносная программа может работать и с соседнего компьютера, но для простоты мы этот случай не рассматриваем.

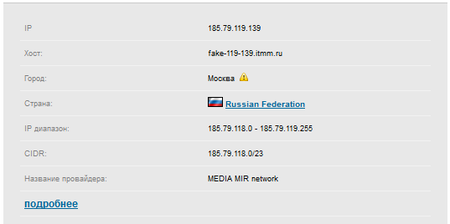

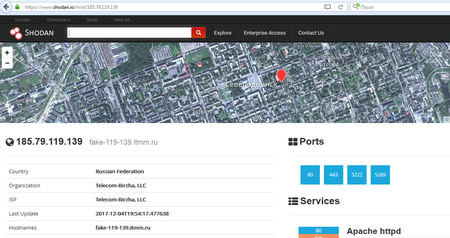

И вот мы видим в столбце «Внешний адрес» волшебные цифры 185.79.119.139:5222. «Ага!» – сказали суровые сибирские мужики.

В Интернете существует множество специальных инструментов, позволяющих без особого труда определить сети, подконтрольные интересующим нас компаниям, и при этом никак не засветиться перед ними. Для пассивной разведки в рамках сбора статистики по сетевым периметрам финансовых организаций мы использовали:

- Поисковые системы (Google, Yandex, Shodan).

- Отраслевые сайты для финансового сектора — banki.ru, rbc.ru.

- Whois-сервисы 2ip.ru; nic.ru.

- Поисковые системы по базам данных интернет-регистраторов — Hurricane Electric BGP Toolkit, RIPE.

- Сервисы визуализации данных по доменному имени сайта — Robtex.

- Сервис для анализа доменных зон dnsdumpster, который содержит исторические данные по доменным зонам (изменения IP), чем сильно помогает собирать данные. Похожих сервисов много, один из самых известных аналогов — domaintools.com.

https://habrahabr.ru/company/pt/blog/335826/

Воспользуемся https://2ip.ru/whois. До двоеточия у нас сам адрес, а после – порт, по которому осуществляется соединение. Вводим адрес:

И не скрываются! Теперь «пробьем» информацию по www.shodan.io:

А что у нас использует порт 5222? Воспользуемся поисковиком:

Стандартными портами для подключения Jabber-клиента к серверу являются 5222 и 5223. Порт 5222 применяется для шифрованного соединения с использованием TLS, а также незащищенного соединения, а 5223 — для шифрования с помощью SSL.

Виновник соединения установлен – это работающий на компьютере мессенджер. Но ведь все могло быть и не так.

Возможно, в случае анализа атаки вы получите информацию, что данный сетевой адрес принадлежит к диапазону адресов какого-то провайдера. И это уже будет успех – вы можете сообщить этому провайдеру об атаках с его адресов.

Каждая сетевая карта имеет уникальный код – MAC адрес. Провайдеры некоторое время хранят информацию о соответствии IP-MAC в определенное время. Если вам известен IP, известно время и есть доступ к БД провайдера, вы можете узнать MAC. Потом, когда компьютер будет в сети, можно проследить местонахождение компьютера.

https://otvet.mail.ru/question/62949184

А вот если вам удалось найти IP, принадлежащий конкретному человеку, то это повод обратиться в полицию. Вполне возможно, что его компьютер тоже взломан и используется хакером в качестве промежуточного звена.

Естественно, вычислить злоумышленника, атакующего с чужого компьютера, для обычного пользователя нереально (ведь для этого как минимум придется проникать на этот самый ПК – а это уже статья). Но то, чего не может простой пользователь, доступно полиции, которая имеет право запрашивать соответствующие данные.

Сотрудниками управления по расследованию преступлений против информационной безопасности и интеллектуальной собственности Следственного комитета получены официальные сведения о том, что гражданин Беларуси является одним из участников международного форума киберпреступников и продает вредоносное программное обеспечение. Данный гражданин являлся также администратором форумов, на которых обсуждались вопросы совершения противоправных действий в сфере высоких технологий.

В ходе совместных мероприятий удалось идентифицировать личность данного мужчины. Им оказался житель Гомельской области 1983 года рождения. После этого сотрудники ФБР США осуществили закупку у белоруса вредоносного программного обеспечения. Исходный код данной программы был проверен специалистами в области информационной безопасности, которые дали заключение о его вредоносности.

Началом операции послужило задержание вышеуказанного лица на территории Гомельской области. В ходе осмотра компьютерной техники следователями и сотрудниками Управления «К» Министерства внутренних дел получены прямые доказательства совершения задержанным преступлений и его принадлежности к международной киберпреступной группировке.

http://sk.gov.by/ru/news-ru/view/sledstvennym-komitetom-sovmestno-s-fbr-zaderzhan-uchastnik-mezhdunarodnoj-kiberprestupnoj-gruppirovki-5559/

Поздравляем белорусских коллег!

#хакер #ответственность #отслеживание_местоположения #криминал #киберпреступление