Загрузить PDF

Загрузить PDF

Мало что может быть столь же неприятно для пользователя, как несанкционированный доступ к компьютеру. Если вы думаете, что компьютер взломан, первым делом отключите его от интернета. Затем найдите уязвимости, которыми воспользовался взломщик, чтобы проникнуть в систему, и устраните их. После этого примите меры, чтобы избежать подобных вторжений в будущем.

-

1

Отключите компьютер от интернета. Сделайте это, если думаете, что кто-то имеет к нему доступ. Отключите кабели Ethernet и соединение по Wi-Fi.

- Наиболее очевидные признаки активного несанкционированного доступа — движение курсора, запуск программ или удаление файлов без вашего участия. Однако не все всплывающие окна должны вас тревожить — они также появляются в процессе автоматического обновления многих программ.

- Медленное интернет-соединение или незнакомые программы необязательно являются результатом несанкционированного доступа.

-

2

Проверьте список недавно открытых файлов и программ. Как на компьютерах с Windows, так и на Mac легко увидеть, какие файлы открывались последними и какие программы недавно использовались. Если в этих списках есть незнакомые объекты, возможно, кто-то имеет доступ к вашему компьютеру. Вот как это проверить:

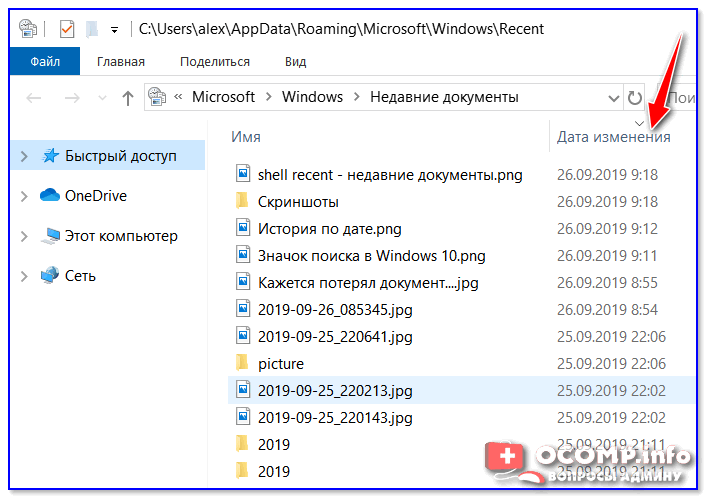

- Windows: чтобы увидеть, какие файлы недавно открывались, нажмите «Windows» + «E», чтобы открыть Проводник. Внизу главной панели проверьте «Последние файлы», нет ли среди них чего-то, что вы сами не открывали. Также можете посмотреть список недавних документов в верхней части меню «Пуск».

- Mac: нажмите на меню «Apple» в левом верхнем углу экрана и выберите «Недавние». Затем нажмите «Приложения» (чтобы посмотреть список недавно использованных программ), «Документы» (для списка файлов) или «Серверы» (для списка удаленных исходящих соединений).[1]

-

3

Запустите Диспетчер задач или Мониторинг системы. При помощи этих утилит можно определить активные процессы.

- В Windows нажмите «Ctrl» + «Shift» + «Esc».

- В Mac OS откройте папку «Приложения», дважды щелкните «Утилиты» и затем дважды щелкните «Мониторинг системы».[2]

-

4

В списке запущенных программ найдите программы для удаленного доступа. Также в этом списке ищите любые незнакомые или подозрительные программы. Вот популярные программы для удаленного доступа, которые могут быть установлены без ведома пользователя:

- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, TeamViewer.

- Также ищите незнакомые или подозрительные программы. Если вы не знаете назначение того или иного активного процесса, найдите информацию о нем в интернете.

-

5

Обратите внимание на аномально высокую загруженность процессора. Она отображается в Диспетчере задач или в Мониторинге системы. Высокая загруженность процессора является нормальным явлением и не свидетельствует о взломе компьютера, но если она наблюдается тогда, когда компьютером никто не пользуется, скорее всего, множество процессов работает в фоновом режиме, что весьма подозрительно. Имейте в виду, что высокая загруженность процессора может означать просто фоновое обновление системы или скачивание больших файлов (о которых вы, возможно, забыли).

-

6

Просканируйте компьютер на предмет вирусов и вредоносных программ. Если у вас Windows 10, можете воспользоваться встроенными инструментами сканирования: Настройки > Обновление и безопасность > Безопасность Windows. Пользователи Mac могут найти информацию, как использовать инструменты сканирования для Mac.

- Если на компьютере нет антивирусной программы, скачайте программу-установщик на другой компьютер и скопируйте на ваш компьютер при помощи USB-накопителя. Установите антивирус и просканируйте систему.

- Одна из бесплатных и простых в использовании программ для поиска вредоносного программного обеспечения как для Windows, так и для Mac — Malwarebytes Anti-Malware. Ее можно скачать на сайте https://www.malwarebytes.com.

-

7

Обнаруженные вредоносные программы отправьте на карантин. Если антивирус или программа для поиска вредоносного ПО нашла подозрительные объекты, поместите их в карантин, чтобы они больше не могли причинить вреда системе.

-

8

Скачайте и запустите Malwarebytes Anti-Rootkit Beta. Эту программу можно бесплатно скачать на сайте malwarebytes.org/antirootkit/. Anti-Rootkit Beta обнаруживает и удаляет руткиты, которые являются вредоносными программами, позволяющими злоумышленнику закрепиться в системе и скрыть следы проникновения. На полное сканирование системы уйдет некоторое время.

-

9

Последите за поведением компьютера после удаления вредоносных программ. Даже если антивирус и/или другая программа нашли и удалили вредоносные программы, следите за поведением компьютера, чтобы определить наличие скрытых вредоносных программ.

-

10

Смените все пароли. Если компьютер взломан, скорее всего, злоумышленник получил ваши пароли при помощи кейлоггера. В этом случае смените пароли к различным учетным записям. Не используйте один и тот же пароль для разных сайтов или служб.

-

11

Выйдите из всех учетных записей. Сделайте это после смены паролей. Выйдите из учетных записей на всех устройствах, на которых вы пользуетесь этими аккаунтами. В этом случае взломщик не сможет воспользоваться старыми паролями.

-

12

Переустановите операционную систему, если не удается блокировать несанкционированный доступ к компьютеру. Это единственный надежный способ воспрепятствовать вторжению и избавиться от всех вредоносных файлов. Перед тем как переустановить систему, создайте резервную копию важных данных, так как в процессе переустановки системы вся информация будет удалена.

- Создавая резервную копию данных, сканируйте каждый файл, потому что есть риск, что старые файлы приведут к заражению переустановленной системы.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как переустановить систему Windows или Mac OS.

Реклама

-

1

Настройте автоматическое обновление антивирусной программы. Современный антивирус обнаруживает вредоносные программы до того, как они попадают на компьютер. В Windows предустанавливается Защитник Windows, который является неплохим антивирусом, работающим и обновляющимся в фоновом режиме. Также можно скачать отличный и бесплатный антивирус, такой как BitDefender, Avast! или AVG. Помните, что на компьютер можно установить только одну антивирусную программу.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как включить Защитник Windows.

- Прочитайте эту статью, чтобы получить дополнительную информацию о том, как установить антивирусную программу (в этом случае Защитник Windows автоматически выключится).

-

2

Настройте брандмауэр. Если вы не владеете сервером или не запускаете программу для удаленного доступа, нет необходимости держать порты открытыми. Большинство программ, которым нужны открытые порты, работает по протоколу UPnP, то есть порты открываются и закрываются по мере необходимости. Постоянно открытые порты являются главной уязвимостью системы.

- Прочитайте эту статью, а потом проверьте, все ли порты закрыты (если только вы не являетесь владельцем сервера).

-

3

Будьте осторожны с вложениями электронной почты. Они являются самым популярным способом распространения вирусов и вредоносных программ. Открывайте вложения к письмам от знакомых людей, и даже в этом случае лучше связаться с отправителем и уточнить, посылал ли он какое-либо вложение. Если компьютер отправителя заражен, то вредоносные программы будут рассылаться без его ведома.

-

4

Устанавливайте надежные пароли. Каждая защищенная учетная запись или программа должна иметь уникальный и надежный пароль. В этом случае злоумышленник не сможет использовать пароль к одной учетной записи для взлома другой. В интернете найдите информацию о том, как пользоваться менеджером паролей.

-

5

Не пользуйтесь бесплатными точкам доступа к Wi-Fi. Такие сети небезопасны, потому что вы не можете знать, отслеживает ли кто-то ваш входящий и исходящий трафик. Отслеживая трафик, злоумышленник может получить доступ к браузеру или более важным процессам. Чтобы обезопасить систему во время подключения к бесплатной беспроводной сети, воспользуйтесь VPN-сервисом, который шифрует трафик.

- Прочитайте эту статью, чтобы получить информацию о том, как подключиться к VPN-сервису.

-

6

Будьте осторожны с программами, которые скачаны из интернета. Многие бесплатные программы, которые можно найти в интернете, включают дополнительное и зачастую ненужное программное обеспечение. Поэтому во время установки любой программы выбирайте выборочную установку, чтобы отказаться от ненужного программного обеспечения. Также не скачивайте «пиратское» (нелицензионное) программное обеспечение, потому что оно может содержать вредоносный код.[3]

Реклама

Советы

- Знайте, что иногда компьютер может сам активизироваться, чтобы установить обновления. Многие современные компьютеры настроены на автоматическую установку обновлений, обычно ночью, когда компьютер не используется. Если кажется, что компьютер включается сам, когда вы его не трогаете, вероятно, он выходит из спящего режима, чтобы загрузить обновления.

- Вероятность того, что кто-то получил удаленный доступ именно к вашему компьютеру, существует, но очень мала. Вы можете предпринять шаги, чтобы предотвратить вторжение.

Реклама

Об этой статье

Эту страницу просматривали 312 800 раз.

Была ли эта статья полезной?

Как узнать кто подключался удаленно к моему компьютеру?

Существуют различные способы, позволяющие определить кто за время вашего отсутствия входил или совершил попытку входа в ваш компьютер. Это кейлоггеры и другие шпионские программы. Они позволяют получить максимум сведений о действиях «незваного гостя» на вашем ПК. Но если вам не нужны возможности клавиатурного шпиона, воспользуйтесь функционалом самой Windows.

Операционная система позволяет решить массу проблем без установки дополнительных программ и возможность узнать кто пытался проникнуть в компьютер это только одна из множества ее полезных функций. Ранее мы уже делали материал о возможности создания папок-невидимок на рабочем столе.

Как выяснить — кто входил в компьютер без вашего ведома

Содержание:

- Отслеживание несанкционированных входов в Windows в журнале событий операционной системы

- Получение сведений о посетителях в момент загрузки системы

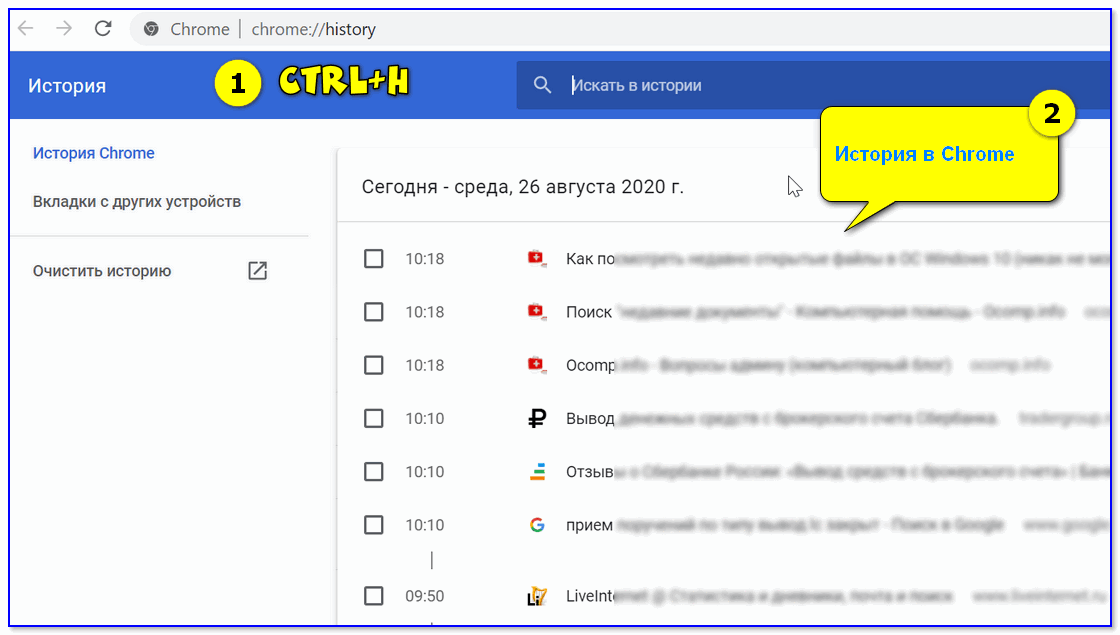

Мониторинг позволяет формировать отчет обо всех удачных и провальных попытках войти в систему. В логе могут сохраняться данные за неделю или месяц. Все зависит от выставленных настроек.

Благодаря второму инструменту вы будете получать сведения о том, в какое время посторонний предпринял попытку или проник в устройство во время каждой авторизации в операционной системе.

Существует два способа для активации этой функции.

Определились со способом защиты компьютера? Тогда приступим к разбору первого способа.

Активируем журнал событий

Сохранение информации о том, кто входил в компьютер возможно только после включения этой функции. Нажимаем WIN+R для активации редактора групповой политики.

В открывшемся окне пишем команду gpedit.msc, кликаем ОК.

Обратите внимание. Не во всех версиях Windows имеется такой инструмент. Если редактора групповой политики в вашей операционке нет, рекомендуем обновить ее до Professional или воспользоваться вторым инструментом.

В редакторе кликаем «Политика Локальный компьютер». Далее заходим в «Конфигурация компьютера», выбираем «Конфигурация Windows». Находим кнопку «Параметры безопасности», идем в «Локальные политики», открываем «Политика аудита», выбираем пункт «Аудит входа в систему».

Переходим в «Свойства», ставим галочки напротив параметров «Успех», «Отказ».

Включение этой функции позволит Windows записывать все попытки входа с указанием времени и имени пользователя. Чтобы посмотреть отчеты в журнале нажмите «WIN+R» и введите команду «eventvwr». Кликаем «Журналы Windows», выбираем «Безопасность».

Сориентироваться в огромном списке событий поможет фильтр по действиям.

Способ узнать кто посещал компьютер при загрузке Windows

Приступаем к запуску редактора реестра. В 7 и 8 версиях Windows делаем это выбрав «Выполнить» в меню «Пуск». В появившемся окне вводим «regedit».

В 10 версии Windows можно вызвать окно аналогичным способом или через поиск.

В каталоге реестра «System» нужно создать новый параметр.

Переименовываем его в «DisplayLastLogonInfo».

В поле «Значение» ставим 1 и сохраняем изменения.

В результате откроется окно для авторизации.

После введения пароля отобразится окно с подробной информацией о дате и времени последнего успешного входа в систему и данные обо всех попытках, потерпевших неудачу. Процесс загрузки системы после прочтения информации можно активировать, нажав «ОК».

Нужно отметить, что даже компьютеры, относящиеся к домену Active Directory, для входа на который используются доменные учетные записи, в случае локального включения политики смогут отобразить только информацию с локальными учетными записями. Чтобы получать сведения о доменных пользователях необходимо включение доменных групповых политик.

С помощью наших советов вы сможете правильно выставить настройки и всегда будете знать кто и когда заходил в ваш компьютер. Это очень пригодится если компьютером пользуется кто-то еще или если вы вынуждены оставлять его без присмотра.

Содержание

- 4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

- Как узнать, когда включали и выключали компьютер

- Как узнать, какие программы и файлы открывались

- Проверить историю браузера

- Удаленные файлы и корзина

- Быстрый ответ: Можно ли отследить удаленный доступ?

- Как узнать у кого есть удаленный доступ к моему компьютеру?

- Как определить есть ли удаленный доступ?

- Как получить доступ к удаленному компьютеру?

- Как предотвратить удаленный доступ к компьютеру?

- Как узнать кто подключен к моему компьютеру по локальной сети?

- Как узнать какое оборудование подключено к компьютеру?

- Как настроить удаленный доступ к телефону?

- Как настроить удаленный доступ?

- Как настроить подключение к удаленному рабочему столу Windows 7?

- Как настроить подключение к удаленному рабочему столу Windows 10?

- Как отключить возможность удаленного доступа?

- Как закрыть удаленный доступ от админа?

- Как удалить подключение к удаленному рабочему столу?

4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

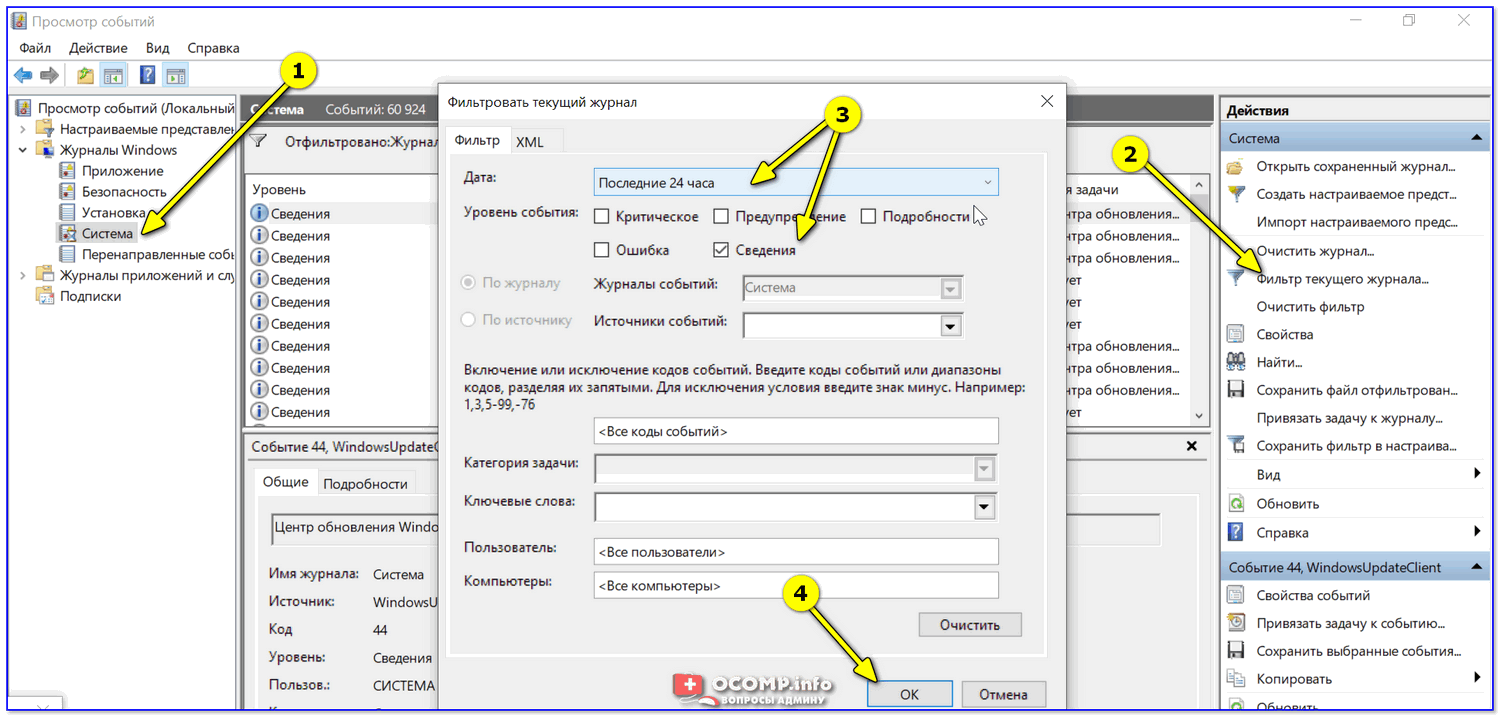

Как узнать, когда включали и выключали компьютер

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

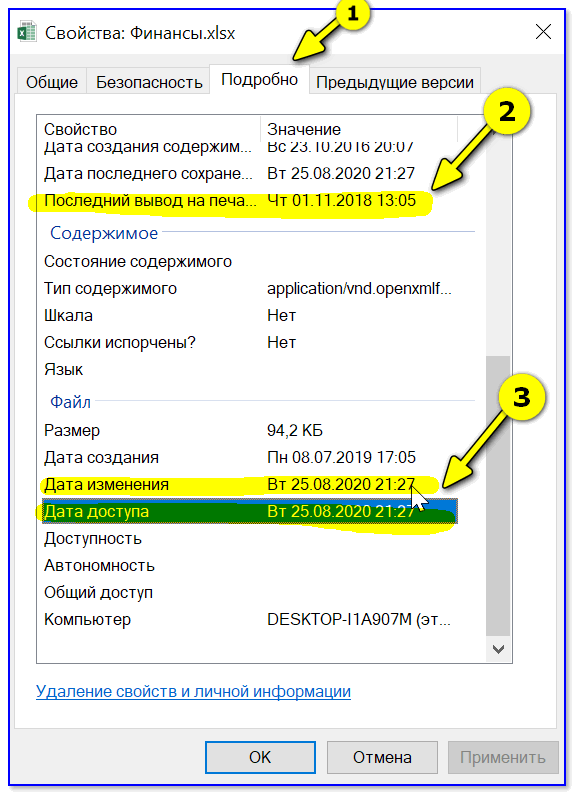

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

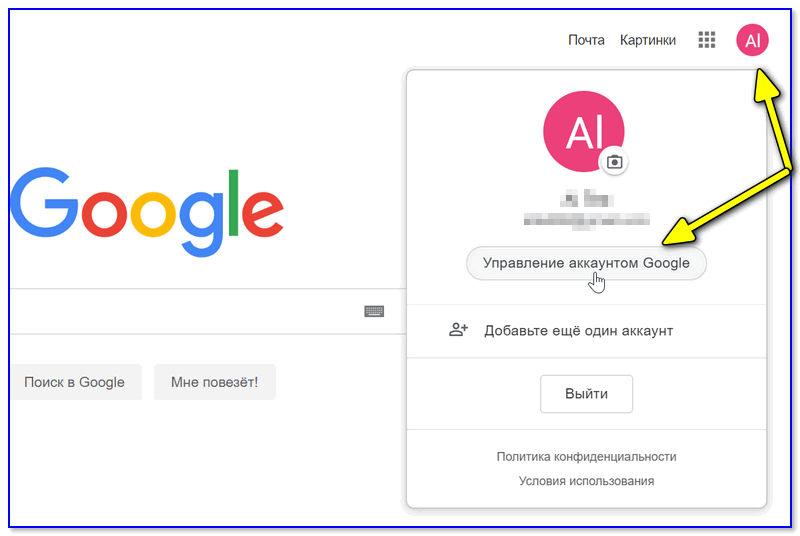

Еще как вариант можно проверить поисковые запросы, которые хранятся в аккаунте Google. Как это сделать, мы подробно рассказали в материале «Как удалить историю поисковых запросов в Google».

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

Источник

Быстрый ответ: Можно ли отследить удаленный доступ?

Как узнать у кого есть удаленный доступ к моему компьютеру?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как определить есть ли удаленный доступ?

Как получить доступ к удаленному компьютеру?

Зайти в меню Пуск — Нажать правой кнопкой мыши Мой компьютер — в контекстном меню выбрать Свойства. В открывшемся окне с системной информацией, в правой части нажмите Настройка удаленного доступа. У вас открылось диалоговое окно Свойства системы, вкладка Удаленный доступ.

Как предотвратить удаленный доступ к компьютеру?

Отключение удаленного доступа в системном меню

На панели закладок, вверху, выбрать «Удаленный доступ». В разделе «Удаленный помощник» убрать отметку напротив «Разрешить подключение». В меню «Удаленный рабочий стол» установить отметку напротив «Не разрешать подключения». Нажать «ОК» и закрыть все системные окна.

Как узнать кто подключен к моему компьютеру по локальной сети?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как узнать какое оборудование подключено к компьютеру?

Откройте Главное меню Windows, и нажмите на кнопку «Параметры»; В открывшемся списке нажмите на надпись «Система»; В меню слева выберите пункт «О системе»; В нижней части открывшегося окна нажмите на надпись «Диспетчер устройств».

Как настроить удаленный доступ к телефону?

До того как удаленно подключится к телефону, необходимо:

Как настроить удаленный доступ?

Как настроить подключение к удаленному рабочему столу Windows 7?

Как настроить подключение к удаленному рабочему столу Windows 10?

Для того, чтобы разрешить подключения к удаленному компьютеру, выполните на нем следующие действия:

Как отключить возможность удаленного доступа?

Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы. Далее идем в настройки удаленного доступа. В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Как закрыть удаленный доступ от админа?

Конфигурация компьютера | Настройки Windows | Настройки безопасности | Местные Политики | Назначение прав пользователя. Найдите и дважды щелкните «Запретить вход через службы удаленных рабочих столов». Добавьте пользователя и / или группу, доступ к которой вы хотите запретить. Нажмите ОК

Как удалить подключение к удаленному рабочему столу?

В строке поиска введите “Диспетчер учетных данных” и выберите его из найденных результатов (также вы можете зайти в эти настройки через панель управления). 2. Зайдите в “Учетные данные Windows” => нажмите на TERMSRV с подключением данные которого вы хотите удалить => нажмите на “Удалить”.

Источник

Содержание

- Мониторинг активности и статуса подключенных удаленных клиентов.

- Мониторинг активности и состояния удаленных клиентов

- Просмотр и анализ логов RDP подключений в Windows

- Быстрый ответ: Можно ли отследить удаленный доступ?

- Как узнать у кого есть удаленный доступ к моему компьютеру?

- Как определить есть ли удаленный доступ?

- Как получить доступ к удаленному компьютеру?

- Как предотвратить удаленный доступ к компьютеру?

- Как узнать кто подключен к моему компьютеру по локальной сети?

- Как узнать какое оборудование подключено к компьютеру?

- Как настроить удаленный доступ к телефону?

- Как настроить удаленный доступ?

- Как настроить подключение к удаленному рабочему столу Windows 7?

- Как настроить подключение к удаленному рабочему столу Windows 10?

- Как отключить возможность удаленного доступа?

- Как закрыть удаленный доступ от админа?

- Как удалить подключение к удаленному рабочему столу?

- 4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

- Как узнать, когда включали и выключали компьютер

- Как узнать, какие программы и файлы открывались

- Проверить историю браузера

- Удаленные файлы и корзина

- Как посмотреть, кто и чем занимался на компьютере в мое отсутствие: определяем последние действия «чужака».

- Как посмотреть последние действия: история работы

- 👉 Совет 1: анализируем журнал событий

- 👉 Совет 2: смотрим документы и файлы, с которыми недавно работали

- 👉 Совет 3: анализируем историю посещений в браузере

- 👉 Совет 4: проверяем свой профиль Google

- 👉 Совет 5: просматриваем корзину, каталог загрузок

- 👉 Совет 6: как поймать с поличным «тайного работника» за вашим ПК

Мониторинг активности и статуса подключенных удаленных клиентов.

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

примечание. Windows Server 2012 объединяет службу directaccess и службы удаленного доступа (RAS) в одну роль удаленного доступа.

Консоль управления на сервере удаленного доступа можно использовать для наблюдения за активностью и состоянием удаленных клиентов.

Для выполнения задач, описанных в этом разделе, необходимо войти в систему как член группы «Администраторы домена» или член группы «Администраторы» на каждом компьютере. Если вы не можете выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы», попробуйте выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы домена».

Мониторинг активности и состояния удаленных клиентов

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику по ним. Щелкните первую строку в списке, соответствующую клиенту. При выборе строки на панели предварительного просмотра отображается активность удаленных пользователей.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Статистику пользователя можно фильтровать на основе выбора критериев, используя поля в следующей таблице.

Источник

Просмотр и анализ логов RDP подключений в Windows

В этой статье мы рассмотрим, особенности аудита / анализа логов RDP подключений в Windows. Как правило, описанные методы могут пригодиться при расследовании различных инцидентов на терминальных / RDS серверах Windows, когда от системного администратора требуется предоставить информацию: какие пользователи входили на RDS сервер, когда авторизовался и завершил сеанс конкретный пользователь, откуда / с какого устройства (имя или IP адрес) подключался RDP-пользователь. Я думаю, эта информация будет полезна как для администраторов корпоративных RDS ферм, так и владельцам RDP серверов в интернете (Windows VPS как оказалось довольно популярны).

Как и другие события, логи RDP подключения в Windows хранятся в журналах событий. Откройте консоль журнала событий (Event Viewer). Есть несколько различных журналов, в которых можно найти информацию, касающуюся RDP подключения.

В журналах Windows содержится большое количество информации, но быстро найти нужное событие бывает довольно сложно. Когда пользователь удаленно подключается к RDS серверу или удаленному столу (RDP) в журналах Windows генерируется много событий. Мы рассмотрим журналы и события на основных этапах RDP подключения, которые могут быть интересны администратору:

В результате у вас получится список с историей всех сетевых RDP подключений к данному серверу. Как вы видите, в логах указывается имя пользователя, домен (используется NLA аутентификация, при отключенном NLA текст события выглядит иначе) и IP адрес компьютера, с которого осуществляется RDP подключение.

При этом имя пользователя содержится в описании события в поле Account Name, имя компьютера в Workstation Name, а имя пользователя в Source Network Address.

Вы можете получить список событий успешных авторизаций по RDP (событие 4624) с помощью такой команды PowerShell.

Событие с EventID – 21 (Remote Desktop Services: Shell start notification received) означает успешный запуск оболочки Explorer (появление окна рабочего стола в RDP сессии).

При этом в журнале Security нужно смотреть событие EventID 4634 (An account was logged off).

Событие Event 9009 (The Desktop Window Manager has exited with code ( ) в журнале System говорит о том, что пользователь инициировал завершение RDP сессии, и окно и графический shell пользователя был завершен.

Ниже представлен небольшой PowerShell, который выгружает из журналов терминального RDS сервера историю всех RDP подключений за текущий день. В полученной таблице указано время подключения, IP адрес клиента и имя RDP пользователя (при необходимости вы можете включить в отчет другие типы входов).

Иногда бывает удобно с логами в таблице Excel, в этом случае вы можете выгрузить любой журнал Windows в текстовый файл и импортировать в Excel. Экспорт журнала можно выполнить из консоли Event Viewer (конечно, при условии что логи не очищены) или через командную строку:

WEVTUtil query-events Security > c:pssecurity_log.txt

Список текущих RDP сессий на сервере можно вывести командой:

Команда возвращает как идентификатор сессии (ID), имя пользователя (USERNAME)и состояние (Active/Disconnect). Эту команду удобна использовать, когда нужно определить ID RDP сессии пользователя при теневом подключении.

Список запущенных процессов в конкретной RDP сессии (указывается ID сессии):

На RDP-клиенте логи не такие информационные, основное чем часто пользуются информация об истории RDP подключений в реестре.

Источник

Быстрый ответ: Можно ли отследить удаленный доступ?

Как узнать у кого есть удаленный доступ к моему компьютеру?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как определить есть ли удаленный доступ?

Как получить доступ к удаленному компьютеру?

Зайти в меню Пуск — Нажать правой кнопкой мыши Мой компьютер — в контекстном меню выбрать Свойства. В открывшемся окне с системной информацией, в правой части нажмите Настройка удаленного доступа. У вас открылось диалоговое окно Свойства системы, вкладка Удаленный доступ.

Как предотвратить удаленный доступ к компьютеру?

Отключение удаленного доступа в системном меню

На панели закладок, вверху, выбрать «Удаленный доступ». В разделе «Удаленный помощник» убрать отметку напротив «Разрешить подключение». В меню «Удаленный рабочий стол» установить отметку напротив «Не разрешать подключения». Нажать «ОК» и закрыть все системные окна.

Как узнать кто подключен к моему компьютеру по локальной сети?

Зайдите в Управление компьютером: В разделе Общие папки откройте раздел Сеансы: Вы увидите список активных подключений к вашему компьютеру. Здесь можно увидеть, какой пользователь подключился, с какого компьютера установлено подключение, просмотреть активность пользователя (колонка Время простоя).

Как узнать какое оборудование подключено к компьютеру?

Откройте Главное меню Windows, и нажмите на кнопку «Параметры»; В открывшемся списке нажмите на надпись «Система»; В меню слева выберите пункт «О системе»; В нижней части открывшегося окна нажмите на надпись «Диспетчер устройств».

Как настроить удаленный доступ к телефону?

До того как удаленно подключится к телефону, необходимо:

Как настроить удаленный доступ?

Как настроить подключение к удаленному рабочему столу Windows 7?

Как настроить подключение к удаленному рабочему столу Windows 10?

Для того, чтобы разрешить подключения к удаленному компьютеру, выполните на нем следующие действия:

Как отключить возможность удаленного доступа?

Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы. Далее идем в настройки удаленного доступа. В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Как закрыть удаленный доступ от админа?

Конфигурация компьютера | Настройки Windows | Настройки безопасности | Местные Политики | Назначение прав пользователя. Найдите и дважды щелкните «Запретить вход через службы удаленных рабочих столов». Добавьте пользователя и / или группу, доступ к которой вы хотите запретить. Нажмите ОК

Как удалить подключение к удаленному рабочему столу?

В строке поиска введите “Диспетчер учетных данных” и выберите его из найденных результатов (также вы можете зайти в эти настройки через панель управления). 2. Зайдите в “Учетные данные Windows” => нажмите на TERMSRV с подключением данные которого вы хотите удалить => нажмите на “Удалить”.

Источник

4 способа узнать, пользовался ли кто-то компьютером в ваше отсутствие

Если у вас есть подозрения, что кто-то пользовался вашим компьютером втайне от вас, то это можно легко проверить. Это может понадобиться как дома, так и на работе. Существует несколько способов проверить, когда включался компьютер, в том числе с помощью сторонних программ.

Как узнать, когда включали и выключали компьютер

Проще всего воспользоваться встроенным приложением «Просмотр событий». Зайдите в поиск через меню «Пуск» и наберите название программы. Если так найти не получилось, то кликните правой кнопкой мыши по ярлыку «Этот компьютер» и выберите «Управление». Далее, в левой части экрана выберите «Просмотр событий».

Ищите папку «Журналы Windows» на левой панели. Затем выберите пункт «Система».

Теперь нужно оставить только те события, которые нас интересуют. Для этого кликните правой кнопкой мыши на пункте «Система» и выберите «Фильтр текущего журнала» или же найдите фильтр на панели в правой части окна программы.

В окне фильтра нужно совершить всего одно действие. В поле «Источники событий» найдите пункт Winlogon. Поставьте галочку и подтвердите свой выбор.

В журнале останутся только записи о входе и выходе из системы. На основании этого уже можно понять, когда компьютер включали и выключали. Если запись показывает время, когда вы не пользовались компьютером, значит, это сделал кто-то другой.

В качестве альтернативы можно использовать стороннюю программу. Это проще и не придется заходить в системные настройки системы. Скачайте бесплатную программу TurnedOnTimesView. У нее есть русскоязычный интерфейс, но его нужно устанавливать отдельно. Файл локализации нужно скинуть в папку с программой.

Как узнать, какие программы и файлы открывались

Через события Windows можно увидеть и другие действия пользователя. Однако представлены они в неудобном виде: кроме пользовательских программ отображаются еще и многочисленные системные процессы. Некоторую информацию можно посмотреть в реестре системы, куда мы не рекомендуем заходить неопытным пользователям. Поэтому гораздо проще использовать сторонние программы.

Будем использовать программы LastActivityView и ExecutedProgramsList. Они берут данные из уже упомянутого реестра и журнала Windows, поэтому сразу покажут всю картину. А не только то, что было сделано после установки.

Хорошо, что программа не только показывает, что было запущено, но и какой именно файл был открыт. Не забывайте, что в выдаче присутствуют и системные процессы, которые могли обращаться к файлам. Но если, к примеру, был открыт фильм в медиаплеере, то это точно дело рук пользователя.

Рекомендуем пользоваться сразу всеми инструментами, чтобы избежать ошибок. Убедитесь, что вы проверяете именно тот промежуток, когда компьютер использовался не вами.

Проверить историю браузера

Историю браузера легко почистить, поэтому вряд ли кто-то будет оставлять такие очевидные улики. Кроме того, в режиме инкогнито история тоже не сохраняется. Но если «нарушитель» плохо разбирается в компьютерах, то вероятность найти запросы все же есть.

Еще как вариант можно проверить поисковые запросы, которые хранятся в аккаунте Google. Как это сделать, мы подробно рассказали в материале «Как удалить историю поисковых запросов в Google».

Кроме того, даже если кто-то и почистил историю, он вполне мог стереть заодно и ваши запросы. Обращайте на это внимание.

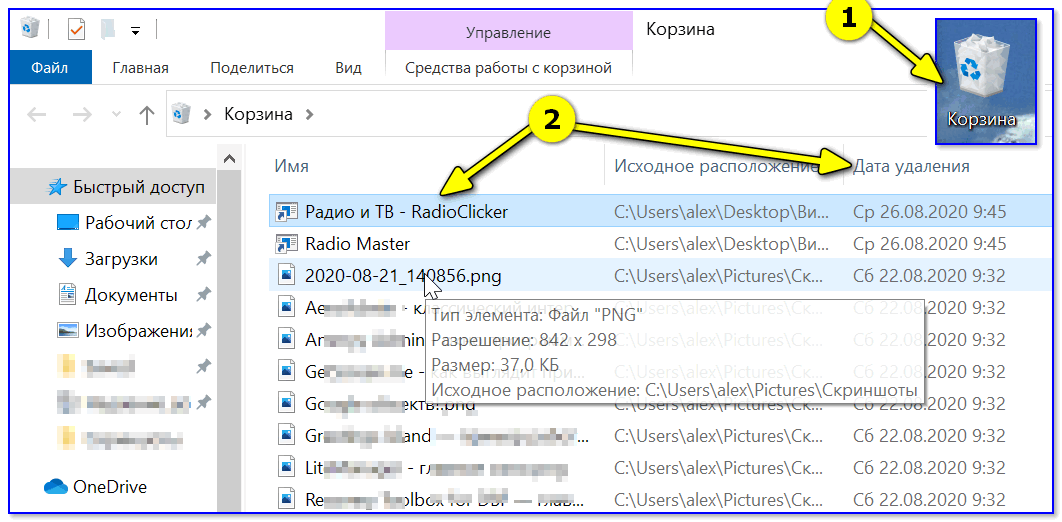

Удаленные файлы и корзина

Еще один маловероятный вариант. После удаления файлов корзину, скорее всего, почистят. Учитывая, что удалять можно отдельные файлы, при этом ваши останутся висеть в корзине, заметить такие действия нельзя. Можно попробовать воспользоваться программами для восстановления данных, например Recuva. Она найдет удаленные файлы, и вы сможете увидеть, что именно удаляли без вашего ведома.

Источник

Как посмотреть, кто и чем занимался на компьютере в мое отсутствие: определяем последние действия «чужака».

Не подскажите, можно ли как-то посмотреть, кто и чем занимался на компьютере в мое отсутствие? И, если можно, как-нибудь бы защитить ПК от таких не званных гостей.

Вообще, для 100%-надежной защиты вашего ПК — он должен быть всегда при вас (тогда никто не сможет отформатировать диск, и посмотреть ваши данные).

Собственно, теперь об основном вашем вопросе: где и какую историю хранит Windows и как это посмотреть.

Не мешай! Всё уже и так записано на диске. (Евгений Кран, сайт: http://cartoon.kulichki.com/)

Как посмотреть последние действия: история работы

👉 Совет 1: анализируем журнал событий

В Windows есть спец. журналы, куда заноситься очень многое: когда включался и выключался компьютер, коды шибок, предупреждения и т.д. Нас же, разумеется, интересует время вкл./выкл. 😉

Чтобы открыть журнал : нажмите Win+R —> откроется окно «Выполнить» —> в него введите команду eventvwr.

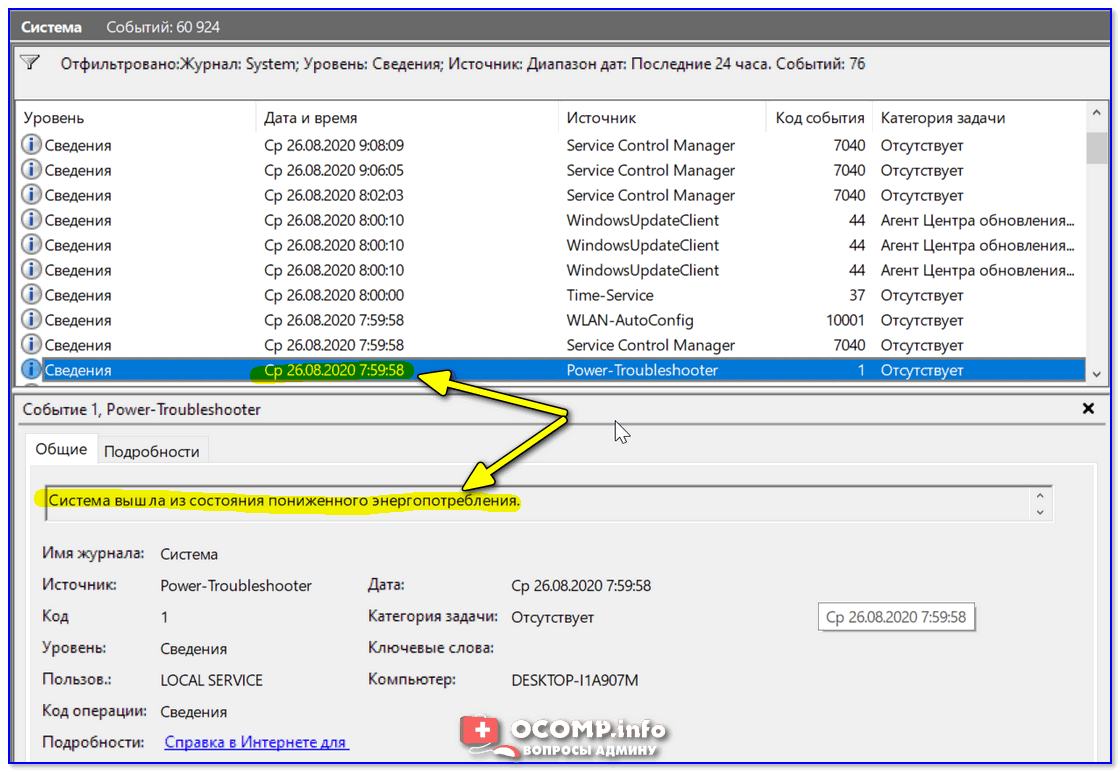

После должно появиться окно событий — в нем нужно выбрать вкладку «Журналы Windows / Система» и открыть фильтр текущего журнала. Далее выбрать дату, установить галочку «Сведения» и нажать OK (см. мой пример ниже 👇).

Смотрим историю вкл. ПК за последние сутки

Теперь внимательно смотрим список событий: если вы их отфильтровали — список не будет большим. В первую очередь нас интересуют события «Power. « — в моем примере ниже (👇) показано, что кто-то вывел мой ПК в 7:59 по Москве.

Могли ли вы в это время использовать компьютер

Собственно, время, когда работал ПК мы уже знаем.

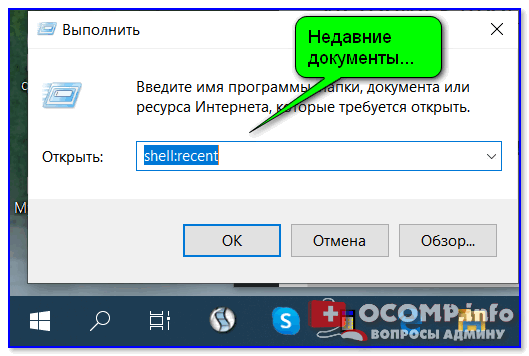

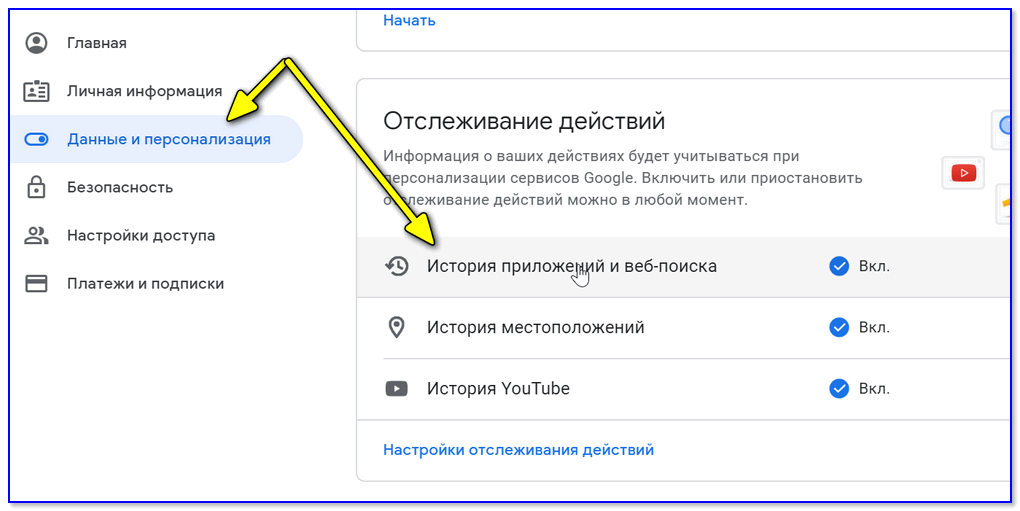

👉 Совет 2: смотрим документы и файлы, с которыми недавно работали

По умолчанию Windows помнит обо всех документах и файлах, которые вы недавно открывали (это делается с целью ускорения открытия файлов, с которыми часто работаете).

Чтобы посмотреть этот список (недавних документов*) — нажмите Win+R, и используйте команду shell:recent.

Далее у вас откроется системный каталог, в котором вы сможете отсортировать по дате изменения все файлы — ну и сравнить, с вашими рабочими часами за ПК (а заодно и узнаете, какими документами интересовались «гости» 😉).

Недавние документы отсортированные по дате

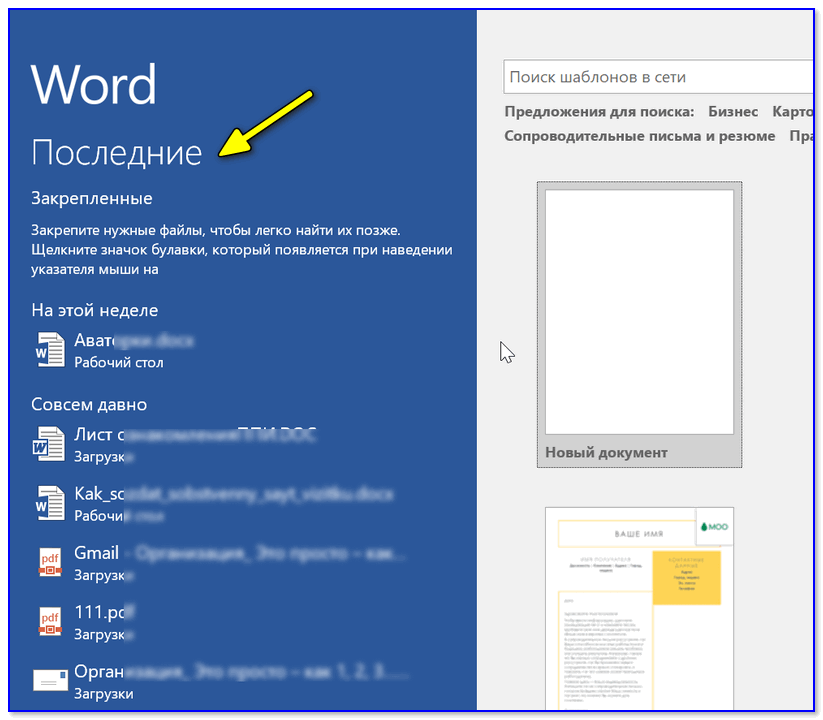

Ну и не могу не отметить, что если вы откроете свойства файла — то во вкладке «Подробно» проводник вам сможет подсказать даты доступа, печати и изменения документа.

Как посмотреть недавно открытые файлы в ОС Windows 10 (никак не могу найти вчерашний документ. )

👉 Совет 3: анализируем историю посещений в браузере

Кстати, в Chrome можно также перейти на страничку: chrome://history/

Ctrl+H — открыть историю

После, в журнале указываете нужную дату и уточняете какие сайты просматривались. 👌 (Кстати, многие пользуются соц. сетями — а значит можно будет быстро узнать кто заходил на свой профиль!).

1) Как посмотреть историю посещения сайтов, даже если она удалена

2) Как очистить историю посещения сайтов, чтобы нельзя было восстановить! Удаление всего кэша браузеров

👉 Совет 4: проверяем свой профиль Google

Кстати, если незваный «гость» на ПК пользовался сервисами Google — то вероятно вы сможете узнать, например, что он искал в поисковой системе (еще один «плюсик» к пакету информации 😉). Благо, что по умолчанию Google всю эту информацию собирает и «откладывает».

Профиль Google (браузер Chrome)

Далее «проматываете» до нужной даты и смотрите, какие поисковые запросы были сделаны. 👌

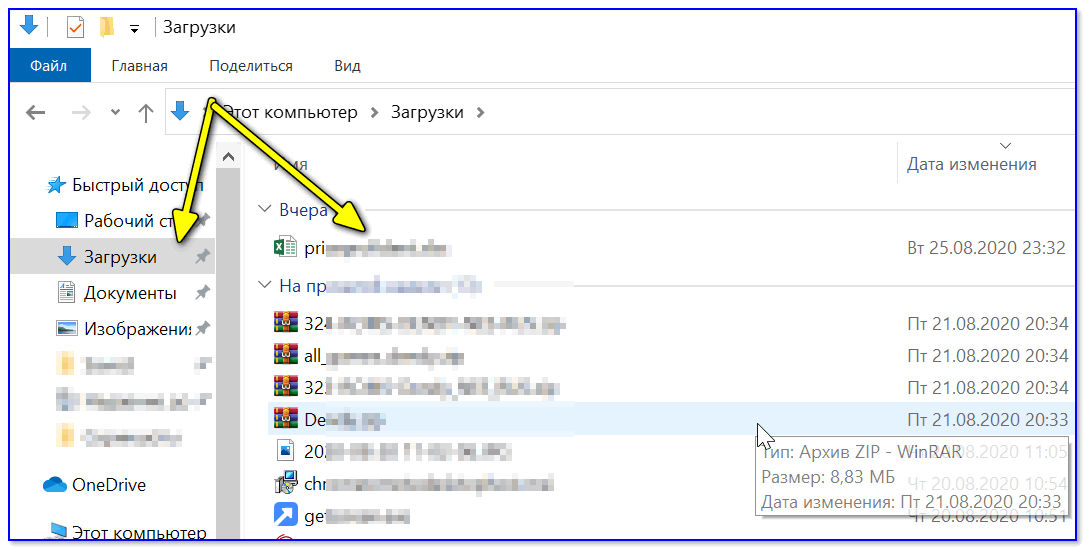

👉 Совет 5: просматриваем корзину, каталог загрузок

Папку «загрузки» можно открыть, нажав на Win+R, и использовав в меню «Выполнить» команду: shell:downloads.

Чтобы открыть корзину (даже если ее значка нигде нет): нажмите Win+R, и используйте команду Shell:RecycleBinFolder.

👉 Совет 6: как поймать с поличным «тайного работника» за вашим ПК

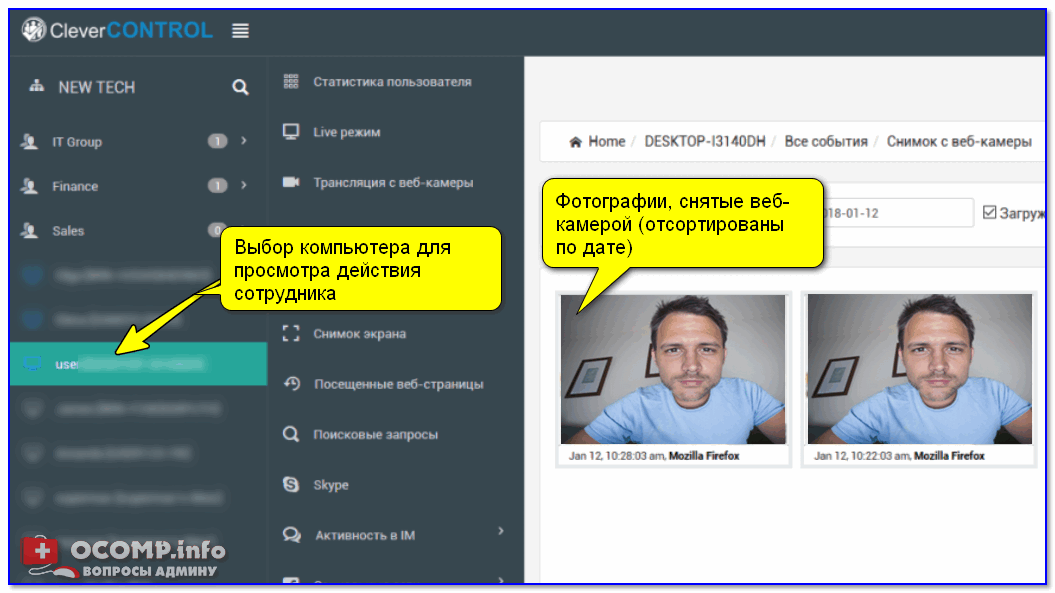

На мой взгляд, самый простой способ это сделать — воспользоваться спец. программами для контроля сотрудников (например, Clever Control ). Примечание : таких программ много, я просто привел одну из них.

Установка у Clever Control простая и интуитивно понятная, в процессе работы она будет незаметно фиксировать всё в спец. журнал (в т.ч. и делать снимки с веб-камеры, запоминать работающие программы, и т.д., в зависимости от ваших настроек).

Clever Control — одна из программ для контроля сотрудников (узнали, кто сидел за ПК!)

Т.е. о том, что вы ее установили к себе на ПК, и что она работает — никто не узнает, а просматривать что творится за вашей системой вы сможете в любое удобное для вас время (даже не находясь возле нее ( прим. : с другого компьютера)).

Таким образом вы сможете узнать кто и что делает за вашим ПК, причем так, что «виновник» даже не узнает о том, что он «попался». 😉

Источник

Download Article

Download Article

Few things are scarier than an active intrusion on your computer! If you think someone has control over your PC from afar, start by disconnecting from the internet—this instantly ends all remote sessions. Once you’re safely disconnected, there are easy ways to find out whether someone was accessing your computer remotely. We’ll show you how to check for signs of remote connections and access, how to lock down your PC, and how to prevent intrusions in the future.

-

1

Disconnect your computer from the internet. If you believe someone is accessing your computer remotely, disconnect the computer from the internet. This includes removing any Ethernet cables and turning off your Wi-Fi connections.

- Some of the more obvious signs of active intrusion would be your mouse moving without your control, apps opening in front of your eyes, or files actively being deleted. However, not all pop-ups should be concerning–many apps that update automatically can generate pop-ups during the update process.

- Slow internet or unfamiliar programs are not necessarily the result of someone gaining remote access to your computer.

-

2

Check the list of recently accessed files and apps. Both Windows PCs and Macs make it easy to view a list of the last files you’ve accessed, as well as your most recently-used apps. If you see something unfamiliar in these lists, someone may have access to your computer. Here’s how to check:

- Windows: To see recently-opened files, press the Windows Key + E to open the File Explorer.[1]

At the bottom of the main panel, check the section called “Recent files” to see if there’s anything you don’t recognize. You can also view recently-opened apps at the top of the Start menu. - Mac: Click the Apple menu at the top-left corner of the screen and select Recent Items. You can now click Applications to see recently-used apps, Documents to see files, and Servers to see a list of remote outgoing connections.[2]

Advertisement

- Windows: To see recently-opened files, press the Windows Key + E to open the File Explorer.[1]

-

3

Open your Task Manager or Activity Monitor. These utilities can help you determine what is currently running on your computer.[3]

- Windows – Press Ctrl + Shift + Esc.

- Mac – Open the Applications folder in Finder, double-click the Utilities folder, and then double-click Activity Monitor.[4]

-

4

Look for remote access programs in your list of running programs. Now that Task Manager or Activity Monitor is open, check the list of currently-running programs, as well as any programs that look unfamiliar or suspicious.[5]

These programs are popular remote access programs that may have been installed without your permission:- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, and TeamViewer.

- Look for any programs that seem suspicious or that you don’t recognize either. You can perform a web search for the process name if you aren’t sure what a program is.

-

5

Look for unusually high CPU usage. You’ll see this in the Task Manager or the Activity Monitor. While high CPU usage is common, and is not indicative of an attack, high CPU usage while you’re not using your computer could indicate that processes are running in the background, which you may have not authorized. Be aware that high CPU usage could just be a program updating or a torrent downloading in the background that you forgot about.

-

6

Scan your computer for viruses and malware. If you’re using Windows 10, you can use the built-in scanning tools in Settings > Update & Security > Windows Security to check for rogue applications.[6]

If you’re using a Mac, check out How to Scan a Mac for Malware to learn how to use Mac-based scanning tools.-

Malware is typically the easiest way for hackers to infiltrate your personal computer.[7]

- If you don’t have an antivirus, download an installer on another computer and transfer it to your computer via USB. Install the antivirus and then run a scan with it.

- A free, easy-to-use third-party anti-malware scanner available for both PCs and Macs is Malwarebytes Anti-Malware. You can download it for free from https://www.malwarebytes.com.

-

Malware is typically the easiest way for hackers to infiltrate your personal computer.[7]

-

7

Quarantine any items that are found. If your anti-virus or anti-Malware detects any items during the scan, quarantining them will prevent them from affecting your system more.

-

8

Download and run the Malwarebytes Anti-Rootkit Beta. You can get this program for free from https://www.malwarebytes.com/antirootkit. This will detect and remove “rootkits,” which are malicious programs that exist deep in your system files. The program will scan your computer, which may take a while to complete.

-

9

Monitor your computer after removing any malware. If your antivirus and/or Anti-Malware found malicious programs, you may have successfully removed the infection, but you’ll need to keep a close eye on your computer to ensure that the infection hasn’t remained hidden.

-

10

Change all of your passwords. If your computer was compromised, then there’s a possibility that all of your passwords have been recorded with a keylogger. If you’re sure the infection is gone, change the passwords for all of your various accounts. You should avoid using the same password for multiple services.

-

11

Log out of everything everywhere. After changing your passwords, go through each account and log off completely. Make sure that you log out of any device that is currently using the account. This will ensure that your new passwords will take effect and others will not be able to use the old ones.

-

12

Perform a full system wipe if you can’t get rid of the intrusion. If you’re still experiencing intrusions, or are concerned that you may still be infected, the only way to be sure is to completely wipe your system and reinstall your operating system. You’ll need to back up any important data first, as everything will be deleted and reset.

- When backing up any data from an infected machine, make sure to scan each file before backing it up. There’s always a chance that reintroducing an old file can lead to a re-infection.

- See How to Wipe Clean a Computer for instructions on formatting your Windows or Mac computer and reinstalling the operating system.

Advertisement

-

1

Keep your antivirus and antimalware software up-to-date. An up-to-date antivirus program will detect most attacks before they can happen. Windows comes with a program called Windows Defender that is a competent antivirus that updates automatically and works in the background. There are also several free programs available, such as BitDefender, avast!, and AVG. You only need one antivirus program installed.

- Windows Defender is an effective antivirus software that comes pre-installed on Windows computers.[8]

See How to Turn On Windows Defender for instructions on enabling Windows Defender on your Windows computer. - See Install an Antivirus for instructions on installing an antivirus program if you don’t want to use Defender. Windows Defender will automatically deactivate if you install another antivirus program.

- Windows Defender is an effective antivirus software that comes pre-installed on Windows computers.[8]

-

2

Make sure your firewall is properly configured. If you’re not running a web server or running some other program that requires remote access to your computer, there is no reason to have any ports open.[9]

Most programs that require ports will use UPnP, which will open ports as necessary and then close them again when the program isn’t in use. Keeping ports open indefinitely will leave your network open to intrusions.- See How to Set Up Port Forwarding on a Router and ensure that none of your ports are open unless necessary for a server you are running.

-

3

Be very careful with email attachments. Email attachments are one of the most common ways for viruses and malware to get onto your system. Only open attachments from trusted senders, and even then, make sure that the person intended to send you the attachment. If one of your contacts has been infected with a virus, they may send out attachments with the virus without knowing it.

- In addition, be wary of any emails you receive that ask you for personal information. Sometimes phishing websites will closely mimic sites you trust in an effort to get your username, password, or other sensitive information.[10]

- In addition, be wary of any emails you receive that ask you for personal information. Sometimes phishing websites will closely mimic sites you trust in an effort to get your username, password, or other sensitive information.[10]

-

4

Make sure your passwords are strong and unique. Each and every service or program you use that is password-protected should have a unique and difficult password. This will ensure that a hacker cannot use the password from one hacked service to access another. See Manage Your Passwords for instructions on using a password manager to make things easier for you.

-

5

Try to avoid public Wi-Fi spots. Public Wi-Fi spots are risky because you have zero control over the network. You can’t know if someone else using the spot is monitoring traffic to and from your computer. By doing this, they could gain access to your open browser session or worse. You can mitigate this risk by using a VPN whenever you are connected to a public Wi-Fi spot, which will encrypt your transfers.

- See Configure a VPN for instructions on setting up a connection to a VPN service.

-

6

Be very wary of programs downloaded online. Many “free” programs that you find online come with extra software that you likely did not want. Pay close attention during the installation process to ensure that you decline any additional “offers.” Avoid downloading pirated software, as this is a common way for viruses to infect your system.[11]

Advertisement

Add New Question

-

Question

How do I know if an email is legit?

Yaffet Meshesha is a Computer Specialist and the Founder of Techy, a full-service computer pickup, repair, and delivery service. With over eight years of experience, Yaffet specializes in computer repairs and technical support. Techy has been featured on TechCrunch and Time.

Computer Specialist

Expert Answer

Support wikiHow by

unlocking this expert answer.Check the address that the email is coming from. If it’s actually from a company you can trust, like Netflix or Yahoo, typically the email will be something like no-reply at their-domain-name.com. Phishing websites, on the other hand, will often have long, complicated email addresses.

-

Question

My mobile’s (Redmi Note 4G) hot spot is showing three connected users but only my laptop is connected to my phone. How do I know who else is using my mobile’s hot spot or who is remotely accessing my laptop and using the Internet?

Is your wireless network open? Secure it with a password to prevent unwanted people joining your network.

-

Question

Can I stop someone getting remote access? Is there something I can turn off so it’s impossible?

Remove your computer from modem, router, WiFi, Ethernet or mobile broadband. Disconnect as fast as you can with all that you’re connected to and stay offline! The remote person could have opened up ports, made fraudulent certificates giving them Admin rights, put in keyloggers, may have all of your passwords, may have made many registry modifications including remote registry entry. They may have changed your firewall and router settings, the list goes on and on. Find a trustworthy, very knowledgeable computer repair person to re-format to a DOD level shredding and re-install your operating system. It may cost around $100 to $150. Learn how to protect your PC in all areas.

See more answers

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

Be aware that your computer may appear to turn on without input to install updates. Many modern computers are set to install system updates automatically, usually at night when the computer is not being used. If your computer appears to turn on without your input when you’re not using it, it is likely waking from Sleep mode to install updates.

-

The chances of your specific computer being remotely accessed, while not impossible, are very low. You can take steps to help prevent intrusions.

Advertisement

About This Article

Article SummaryX

1. Disconnect from the internet and all other networks.

2. Opening Task Manager.

3. Click the Processes tab.

4. Look for remote access programs that are running.

5. Click the Performance tab.

6. Look for high CPU usage.

Did this summary help you?

Thanks to all authors for creating a page that has been read 1,513,583 times.