Линейка домашних маршрутизаторов Mikrotik довольно часто используется как точка выхода в сеть Интернет. Типовая проблема, возникающая в этой области – маленькая скорость. Иначе говоря “Кто съел весь Интернет?!”. Если подобный вопрос периодически всплывает в вашей голове – возможно эта статья поможет немного разобраться в вопросе.

Причины медленного Интернета на Mikrotik

Как ни странно, но проблемы с самим каналом – это не единственная возможная проблема медленного Интернета. Наиболее часто встречающиеся причины:

- Нехватка вычислительных ресурсов самого устройства.

- Некорректная настройка, ошибки в работе, устройство взломано.

- Кто-то забивает весь канал 🙂

- Проблемы на стороне провайдера (авария, переход на резервные мощности и т.д.).

Из списка этих причин только последний пункт от нас никак не зависит, поэтому решение вопроса чисто организационное. Звоним на линию техподдержки и говорим, что у нас Микротик (этого бывает достаточно, для того, чтобы провайдер признал, что проблемы на их стороне. /юмор/)

Нехватка вычислительных ресурсов

И да, это бывает. Домашние микроты типа hap lite и подобные – не отличаются особо мощным процессором и вагоном оперативной памяти, поэтому сносно работают на типовых задачах – принять и раздать Интернет. Но стоит возложить дополнительный функционал вроде VPN-туннелей с хорошим трафиком – могут начаться подтормаживания.

Как проверить?

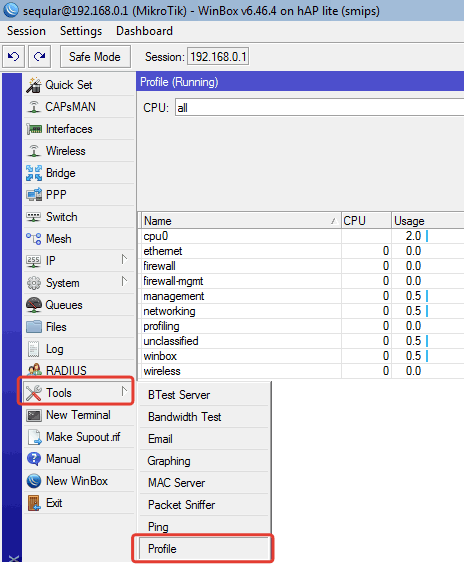

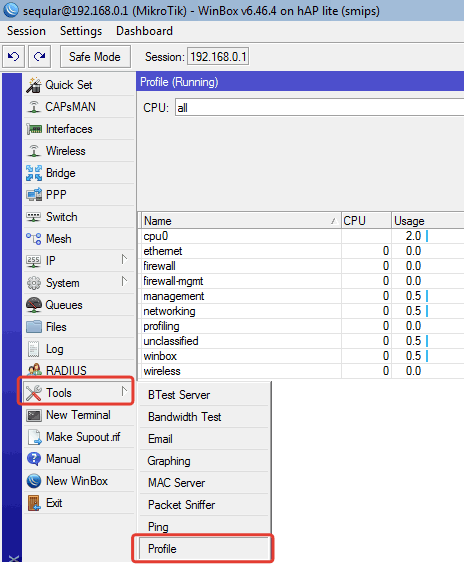

“Tools – Profile“, жмём кнопку “Start” (не забываем потом нажать “Stop”) и видим следующую картину:

Здесь показаны сервисы, потребляющие основное процессорное время микротика. Если какой-то процесс начинает пожирать значительную часть ресурса – это может ощущаться как “тормоза”.

Что делать?

Вариантов несколько – разбираемся с проблемным сервисом – меняем настройки, оптимизируем. Либо, если дальше оптимизировать уже нечего – остаётся выбрать на нашем сайте железку помощнее. Это вполне нормальный процесс, стыдиться тут нечего.

Некорректная настройка, ошибки в работе, устройство взломано

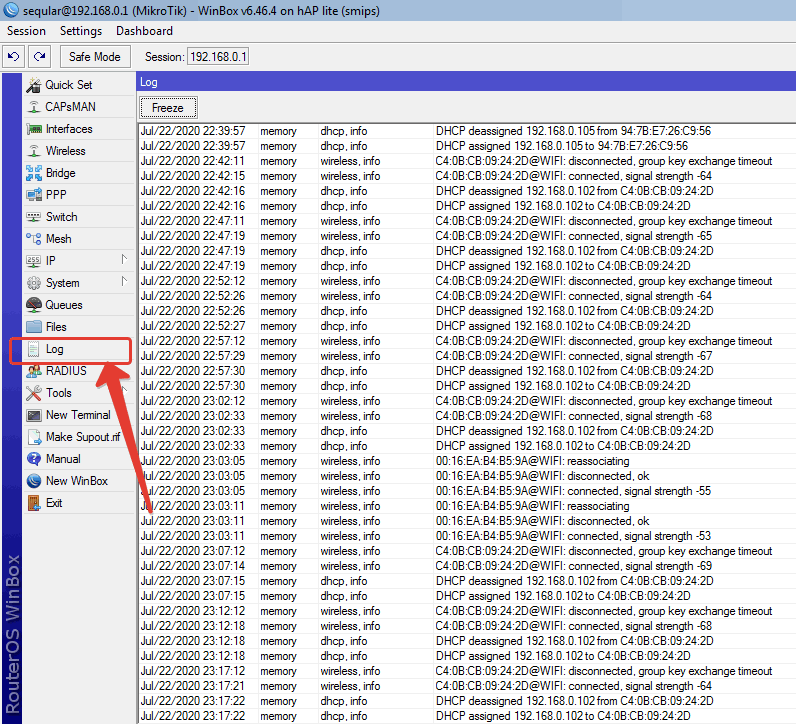

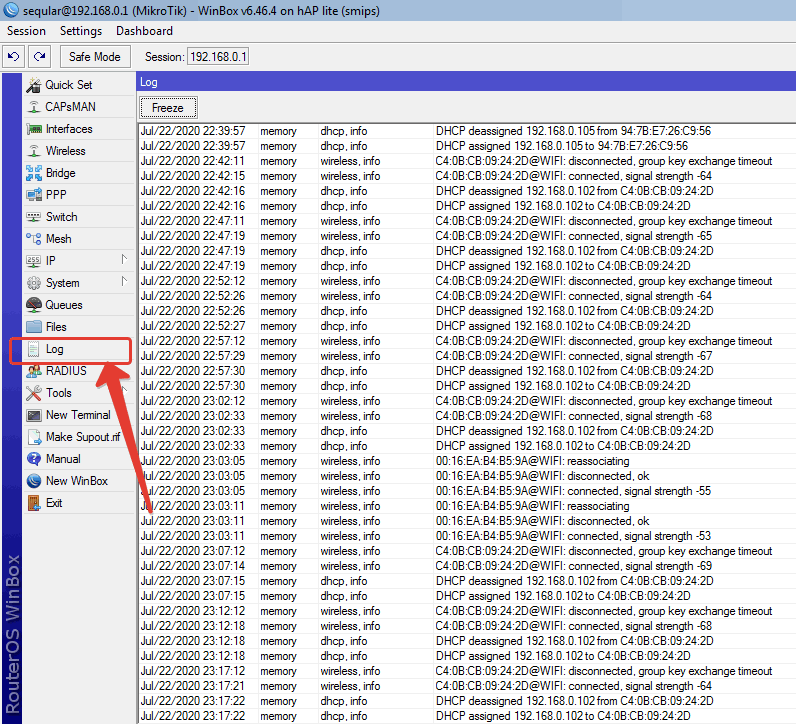

Это комплексная проблема, признаки которой можно отследить изучив журнал событий (Log):

Что тут смотреть?

- Ошибки, подсвеченные красным цветом;

- Подозрительные события (дисконнекты, разрывы соединений);

- Подключения с неизвестных адресов, а также активность неиспользуемых служб;

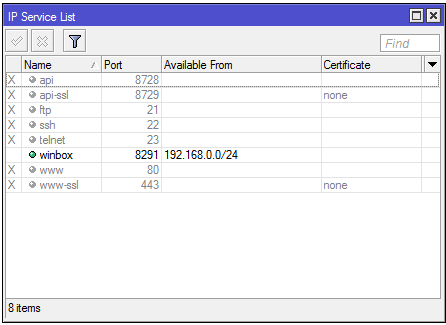

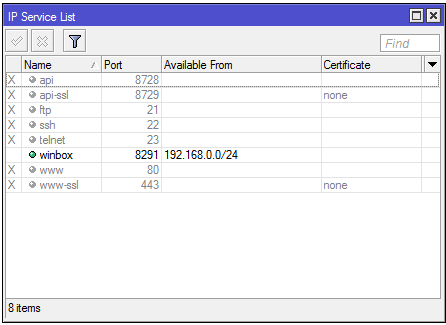

Ну про экспресс-диагностику на тему “А не похакали ли мой микротик?” будет отдельная статья чуть позже. Ну а пока, можно быстро проверить, какие службы у нас доступны (и с каких подсетей): “IP – Services“, как мы делали в прошлой статье:

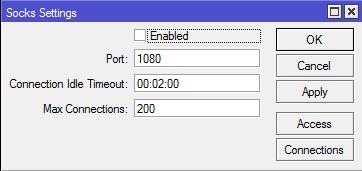

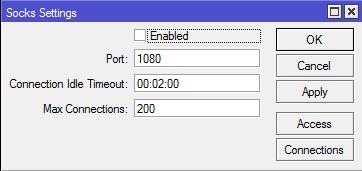

А также отключенный Socks (если сами не используете, поскольку это излюбленный приём микротохакеров) “IP – Socks“:

Ещё из личного опыта ситуация, попадающая под определение некорректной настройки. В домашней сети у меня вполне современные устройства, работающие на стандарте 802.11n (ну такое-себе современное, подумали некоторые, но тем не менее). И одно устройство (старый ноут) работает только на 802.11b. Внимание, вопрос. Точка доступа hap lite, настроенная по умолчанию (802.11b/g/n) на каком стандарте будет работать? Правильно! На самом наименьшем из возможных, тем самым опуская все остальные устройства на устаревший режим.

Кто-то забивает канал

Вот и подошли, наконец, к моему самому любимому (и скажем прямо, скорее всего перешли на эту статью вы именно из-за этого) – какой-то пользователь забивает канал какими-нибудь торрентами или онлайн-киношками. Будем выяснять:

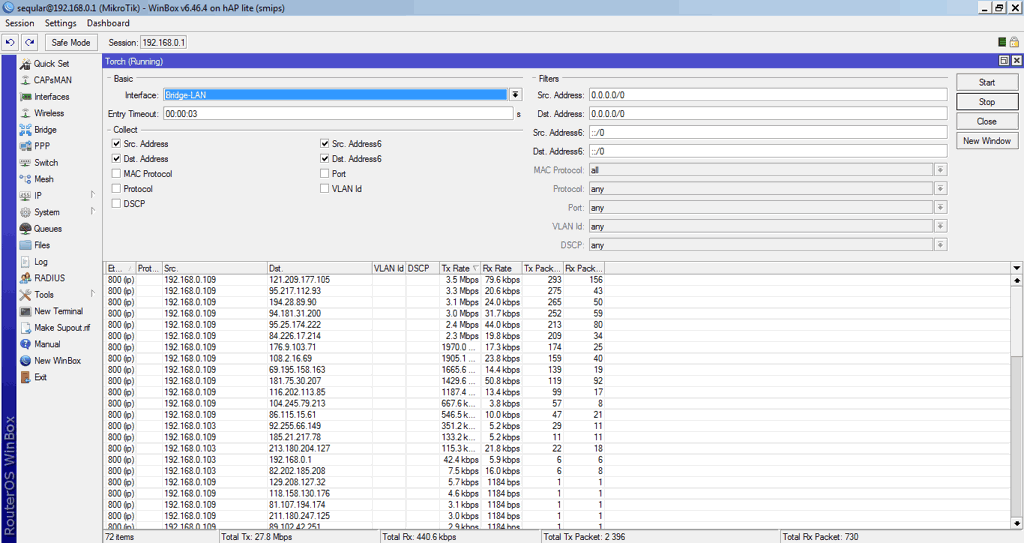

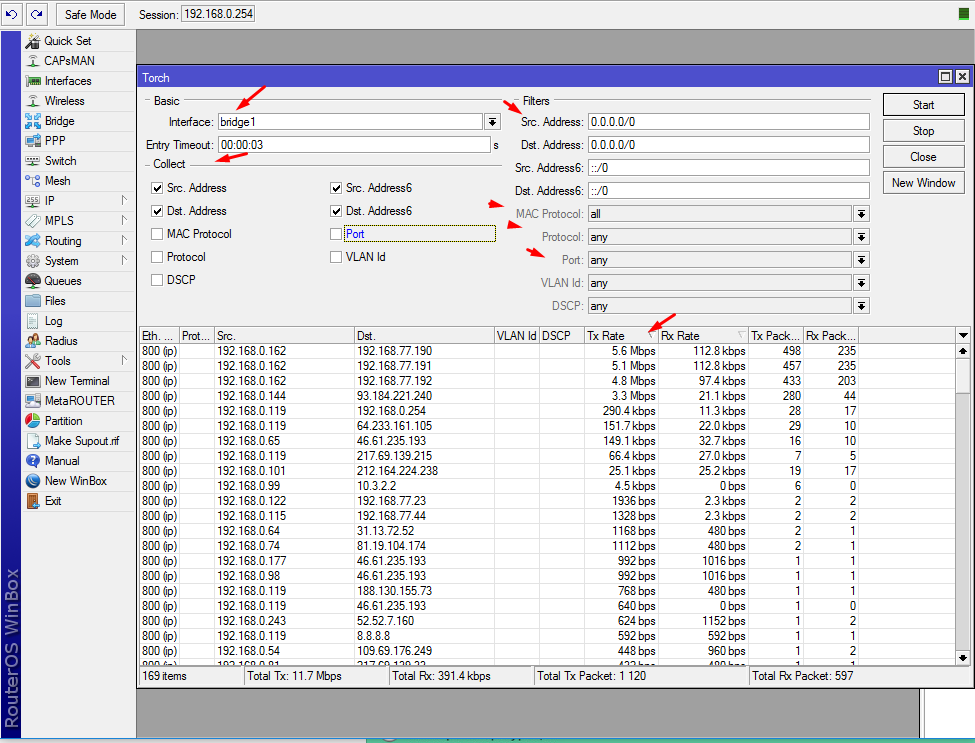

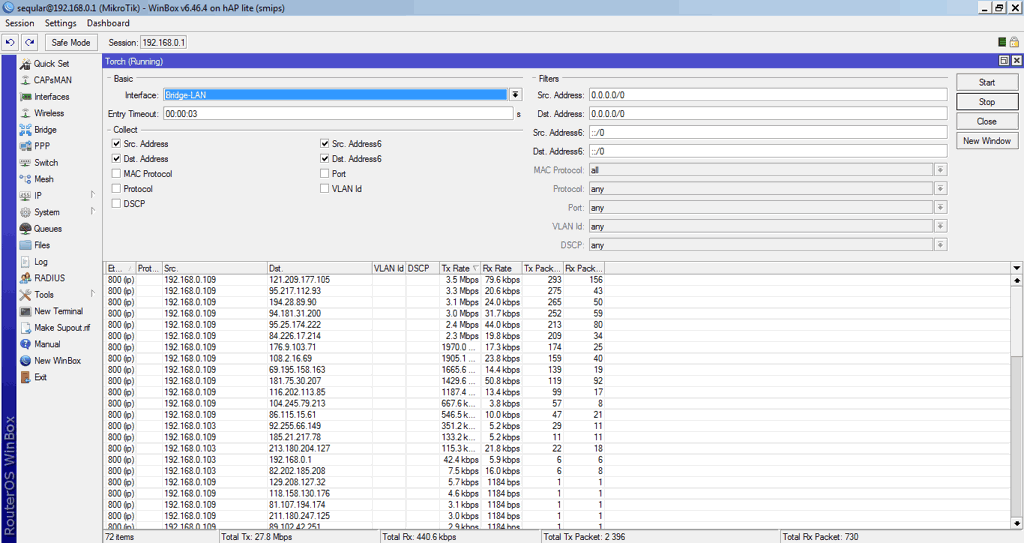

Через меню вызываем “Tools – Torch” – этот инструмент что-то вроде сетевого анализатора. Запускаем желательно на каком-нибудь интерфейсе типа Bridge, чтобы точно охватить проблемный участок. Далее отсортируем записи по полю Tx Rate (кликнув на заголовок поля) и получим сеансы, забивающие полосу передачи наиболее сильно.

Тут возможно две ситуации: единичная запись с большим Tx Rate – кто-то качает файл с сервера в один поток либо множество записей на один IP источника – это вероятнее всего P2P сети, типа Torrent.

Что делать?

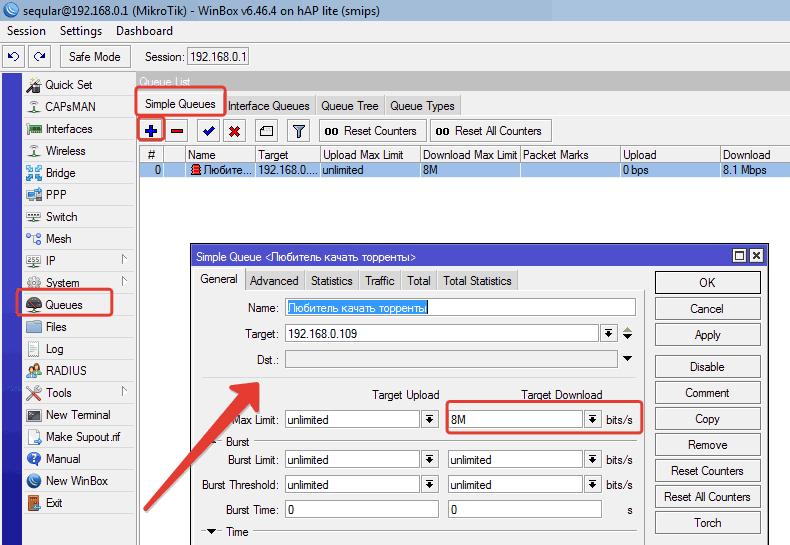

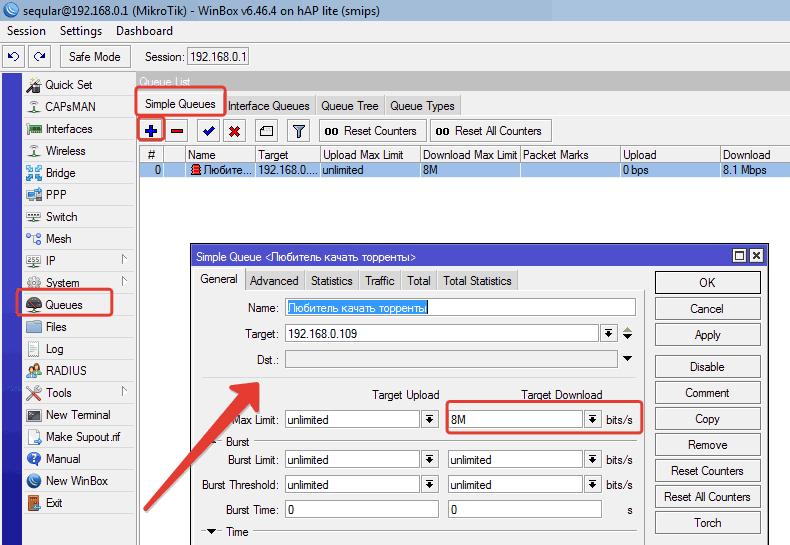

Да кто что любит. Если это нехороший ресурс/пользователь – можно создать запрещающее правило на файрволле. Но я предпочитаю просто немного “подрезать крылышки” и загнать поток в очередь:

“Queues – Simple Queues“, нажимаем “+” (добавить очередь) и указываем цель (Target) – IP качающего торренты и поле Target Download (или Upload в зависимости от направления).

Пока очередь пустая – иконка зелёная. Но как только иконка покраснела – значит очередь заполнилась и цель испытывает затруднения в закачивании. Обратите внимание, скорость указывается в бит/с. То есть для ограничения скорости примерно(!) в 1 Mb/s нужно выставить там 8M.

Темы очередей мы ещё обязательно коснёмся, а пока насладимся просмотром фильмов, пока наш коллега безуспешно пытается докачать торрент со скорость 1 Мбайт в секунду.

Практически все сотрудники в тихаря лазят в интернет не по рабочим делам. Смотрят новости, видюшки и даже фильмы. Кто-то качает музыку, видео и игры. Оно и понятно невозможно 8 часов работать без перерывов. Но иногда пользователи становятся совсем наглыми, в результате они забивают интернет канал, да так что другим сотрудникам невозможно элементарно проверить почту. Найти тех кто грузить интернет канал в локальной сети достаточно просто.

Как узнать кто из пользователей забивает канал в локальной сети

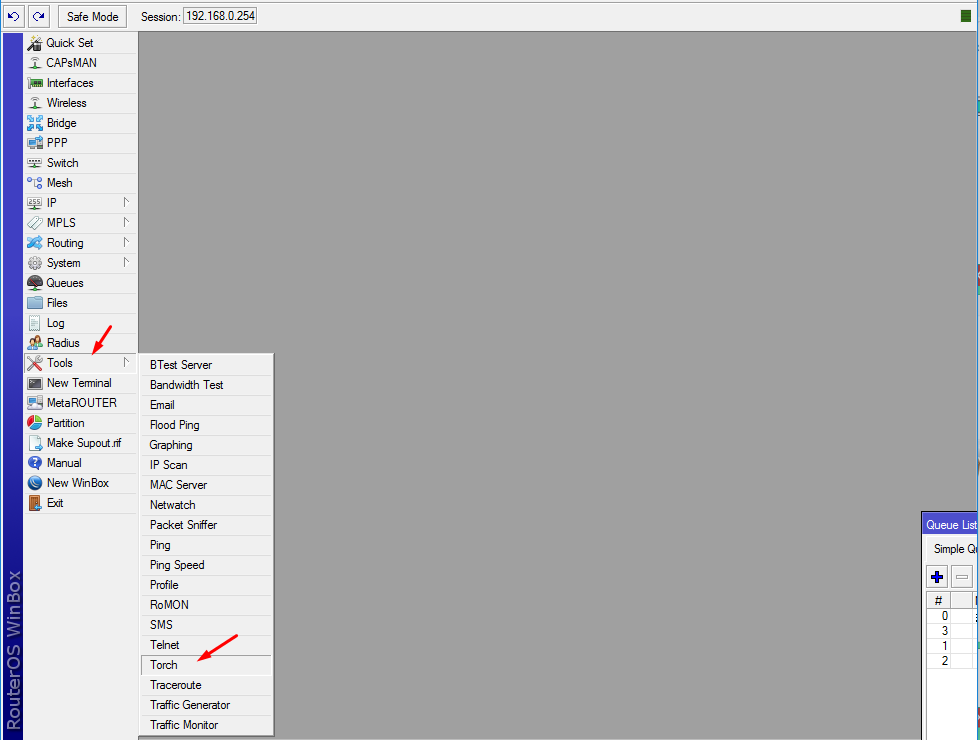

И так у вас в сети кто стал забивать интернет канал. Значить пора его найти и наказать. Заходим в настройки роутера Микротик. Переходим в меню «Tools» и выбираем «Torch».

В открывшемся окне выбираем интерфейсы на которых будем искать в моем случае это бридж, и нажимаем «Start». В результате вы увидите IP адреса устройств в сети которые больше всего используют канал.

Можно настроить фильтр для поиска, например, указать диапазон IP адресов, порт, протокол и многое другое. Вычислив адрес можно в качестве наказания ограничить ему скорость. Делается это так же просто.

Кто занял канал?

Время на прочтение

2 мин

Количество просмотров 35K

По мотивам хитростей.

Часто бывает, что канал загружен, а кем — неизвестно. В этом случае помогает команда

sh ip cache flow

Portal#sh ip cache flow

IP packet size distribution (62733M total packets):

1-32 64 96 128 160 192 224 256 288 320 352 384 416 448 480

.001 .413 .066 .031 .036 .010 .007 .006 .003 .006 .007 .003 .002 .002 .002

512 544 576 1024 1536 2048 2560 3072 3584 4096 4608

.002 .002 .028 .018 .346 .000 .000 .000 .000 .000 .000

IP Flow Switching Cache, 4456704 bytes

3663 active, 61873 inactive, 1016816940 added

1525453046 ager polls, 0 flow alloc failures

Active flows timeout in 30 minutes

Inactive flows timeout in 15 seconds

IP Sub Flow Cache, 533256 bytes

0 active, 16384 inactive, 0 added, 0 added to flow

0 alloc failures, 0 force free

1 chunk, 1 chunk added

last clearing of statistics never

Protocol Total Flows Packets Bytes Packets Active(Sec) Idle(Sec)

-------- Flows /Sec /Flow /Pkt /Sec /Flow /Flow

TCP-Telnet 20550672 4.7 30 86 144.1 3.2 13.4

TCP-FTP 3221906 0.7 12 152 9.3 13.5 10.5

TCP-FTPD 1009027 0.2 133 753 31.3 6.5 5.7

TCP-WWW 663395015 154.4 22 638 3418.3 4.6 9.3

TCP-SMTP 165227425 38.4 8 198 313.5 6.2 8.2

TCP-X 4348272 1.0 2 435 2.5 0.4 17.9

TCP-BGP 1637358 0.3 4 293 1.7 13.3 16.7

TCP-NNTP 75659 0.0 53 145 0.9 10.9 7.2

TCP-Frag 9846 0.0 142 40 0.3 49.6 16.0

TCP-other 1273181275 296.4 28 689 8498.5 9.2 12.6

UDP-DNS 675505257 157.2 2 74 315.3 0.5 18.2

UDP-NTP 6993311 1.6 1 76 2.0 2.4 18.0

UDP-TFTP 80774 0.0 1 91 0.0 0.1 18.0

UDP-Frag 941933 0.2 10 527 2.4 13.9 17.9

UDP-other 2173935230 506.1 2 176 1189.9 1.1 18.4

ICMP 309211483 71.9 2 151 177.6 6.0 18.1

IGMP 2 0.0 1 28 0.0 0.0 19.5

IPINIP 5569098 1.2 31 205 41.0 9.8 18.0

IPv6INIP 4856 0.0 37 876 0.0 12.5 19.3

GRE 1969221 0.4 656 273 300.8 99.9 17.0

IP-other 4711371 1.0 142 240 155.7 95.6 17.2

Total: 5311578991 1236.7 11 584 14606.0 4.0 15.5

SrcIf SrcIPaddress DstIf DstIPaddress Pr SrcP DstP Pkts

Gi0/0.5 x.54.152.101 Gi0/0.114 x.220.211.147 06 1309 CA77 8810

Gi0/0.5 x.54.152.10 Gi0/1 x.16.116.125 06 0BF4 8902 2

Gi0/0.5 x.54.152.1 Gi0/0.114 x.114.6.11 01 0000 0000 103

Gi0/0.5 x.54.152.108 Gi0/1 x.63.206.35 06 DC99 1092 1

Gi0/0.107 x.54.152.35 Gi0/0.114 x.222.0.35 11 17E3 0035 1

Gi0/0.5 x.54.152.252 Gi0/0.107 x.54.152.37 06 0016 9721 6

Gi0/0.5 x.54.153.1 Gi0/1 x.81.146.203 11 0035 05FC 1

Gi0/0.5 x.54.152.100 Gi0/1 x.120.100.51 06 E0B7 0050 28K

...

Вначале идет статистическая информация о протоколах и портах, а далее то, что нас интересует.

Как видно — некий x.54.152.100 отправил в потоке 28к пакетов.

Существует нюанс: чтобы команда отобразила потоки, в конфигурации интерфейса должна присутствовать команда ip flow ingress

Например:

interface GigabitEthernet0/0

no ip address

ip flow ingress

duplex auto

speed auto

media-type rj45

negotiation auto

Ну а что бы отсортировать по конкретному интерфейсу:

sh ip cache flow | i Gi0/0.107

UPD: Обратите внимаение: команда ip flow ingress включает NetFlow, что загружает процессор и память сбором статистики.

Как отследить трафик?

стать для всех участников обмена трафиком шлюзом по умолчанию, начать пропускать трафик через свой ПК, там поднять прозрачный прокси или какой либо сниффер.

По пойманым пакетам беспроводного обмена вы ничего не узнаете (ну точнее их можно расшифровать, но если есть контроль над роутером — то это много проще).

Если совсем на «пальцах» то:

1. Отключили на роутере DHCP, отключили, если была, изоляцию клиентов.

2. Назначили на сетевой карте два адреса, один из новой сети, другой из той в которой есть ваш вайфай роутер.

3. Подняли DHCP с выдачей новых адресов, где шлюзом будет ваш пк, добавили маршрут по-умолчанию у себя указывающий на адрес роутера.

4. Настроили NAT, настроили Proxy в прозрачном режиме иили снифер.

Большая часть ваших действий является незаконной. Думайте о последствиях.

Источник

Как на Mikrotik отследить кто тратит траффик

Линейка домашних маршрутизаторов Mikrotik довольно часто используется как точка выхода в сеть Интернет. Типовая проблема, возникающая в этой области — маленькая скорость. Иначе говоря «Кто съел весь Интернет?!». Если подобный вопрос периодически всплывает в вашей голове — возможно эта статья поможет немного разобраться в вопросе.

Причины медленного Интернета на Mikrotik

Как ни странно, но проблемы с самим каналом — это не единственная возможная проблема медленного Интернета. Наиболее часто встречающиеся причины:

- Нехватка вычислительных ресурсов самого устройства.

- Некорректная настройка, ошибки в работе, устройство взломано.

- Кто-то забивает весь канал 🙂

- Проблемы на стороне провайдера (авария, переход на резервные мощности и т.д.).

Из списка этих причин только последний пункт от нас никак не зависит, поэтому решение вопроса чисто организационное. Звоним на линию техподдержки и говорим, что у нас Микротик (этого бывает достаточно, для того, чтобы провайдер признал, что проблемы на их стороне. /юмор/)

Нехватка вычислительных ресурсов

И да, это бывает. Домашние микроты типа hap lite и подобные — не отличаются особо мощным процессором и вагоном оперативной памяти, поэтому сносно работают на типовых задачах — принять и раздать Интернет. Но стоит возложить дополнительный функционал вроде VPN-туннелей с хорошим трафиком — могут начаться подтормаживания.

Как проверить?

«Tools — Profile«, жмём кнопку «Start» (не забываем потом нажать «Stop») и видим следующую картину:

Здесь показаны сервисы, потребляющие основное процессорное время микротика. Если какой-то процесс начинает пожирать значительную часть ресурса — это может ощущаться как «тормоза».

Что делать?

Вариантов несколько — разбираемся с проблемным сервисом — меняем настройки, оптимизируем. Либо, если дальше оптимизировать уже нечего — остаётся выбрать на нашем сайте железку помощнее. Это вполне нормальный процесс, стыдиться тут нечего.

Некорректная настройка, ошибки в работе, устройство взломано

Это комплексная проблема, признаки которой можно отследить изучив журнал событий (Log):

- Ошибки, подсвеченные красным цветом;

- Подозрительные события (дисконнекты, разрывы соединений);

- Подключения с неизвестных адресов, а также активность неиспользуемых служб;

Ну про экспресс-диагностику на тему «А не похакали ли мой микротик?» будет отдельная статья чуть позже. Ну а пока, можно быстро проверить, какие службы у нас доступны (и с каких подсетей): «IP — Services«, как мы делали в прошлой статье:

А также отключенный Socks (если сами не используете, поскольку это излюбленный приём микротохакеров) «IP — Socks«:

Ещё из личного опыта ситуация, попадающая под определение некорректной настройки. В домашней сети у меня вполне современные устройства, работающие на стандарте 802.11n (ну такое-себе современное, подумали некоторые, но тем не менее). И одно устройство (старый ноут) работает только на 802.11b. Внимание, вопрос. Точка доступа hap lite, настроенная по умолчанию (802.11b/g/n) на каком стандарте будет работать? Правильно! На самом наименьшем из возможных, тем самым опуская все остальные устройства на устаревший режим.

Кто-то забивает канал

Вот и подошли, наконец, к моему самому любимому (и скажем прямо, скорее всего перешли на эту статью вы именно из-за этого) — какой-то пользователь забивает канал какими-нибудь торрентами или онлайн-киношками. Будем выяснять:

Через меню вызываем «Tools — Torch» — этот инструмент что-то вроде сетевого анализатора. Запускаем желательно на каком-нибудь интерфейсе типа Bridge, чтобы точно охватить проблемный участок. Далее отсортируем записи по полю Tx Rate (кликнув на заголовок поля) и получим сеансы, забивающие полосу передачи наиболее сильно.

Тут возможно две ситуации: единичная запись с большим Tx Rate — кто-то качает файл с сервера в один поток либо множество записей на один IP источника — это вероятнее всего P2P сети, типа Torrent.

Что делать?

Да кто что любит. Если это нехороший ресурс/пользователь — можно создать запрещающее правило на файрволле. Но я предпочитаю просто немного «подрезать крылышки» и загнать поток в очередь:

«Queues — Simple Queues«, нажимаем «+» (добавить очередь) и указываем цель (Target) — IP качающего торренты и поле Target Download (или Upload в зависимости от направления).

Пока очередь пустая — иконка зелёная. Но как только иконка покраснела — значит очередь заполнилась и цель испытывает затруднения в закачивании. Обратите внимание, скорость указывается в бит/с. То есть для ограничения скорости примерно(!) в 1 Mb/s нужно выставить там 8M.

Темы очередей мы ещё обязательно коснёмся, а пока насладимся просмотром фильмов, пока наш коллега безуспешно пытается докачать торрент со скорость 1 Мбайт в секунду.

Источник

Как узнать, что кто-то ворует ваш Wi-Fi

Ищем любителей халявы и закрываем доступ к своей беспроводной сети.

Современные роутеры достаточно хорошо защищены. Однако ситуация, когда в вашей Wi‑Fi‑сети появляется незваный гость, не так уж невероятна. Злоупотреблять вашим соединением могут соседи, которым вы однажды сказали пароль. Или особенно упорные любители халявы, подобравшие нужную комбинацию с помощью набора приложений Aircrack‑ng.

Поэтому, если ваш интернет стал неприлично медленным и вы подозреваете, что им пользуется кто‑то помимо вас, стоит попробовать вот что.

Как обнаружить посторонние устройства

Посмотрите на светодиоды роутера

Самый простой, но не самый надёжный метод. Отключите все беспроводные устройства в доме, затем посмотрите на Wi‑Fi‑индикатор роутера. Если он продолжает мигать, значит, в сети есть посторонние девайсы.

Впрочем, у вас может быть много всяких устройств с Wi‑Fi помимо смартфона и компьютера — например, телевизор или игровая консоль. Отключать их все долго. Поэтому лучше обратиться к другому способу.

Сейчас читают 🌄

Используйте специальное приложение

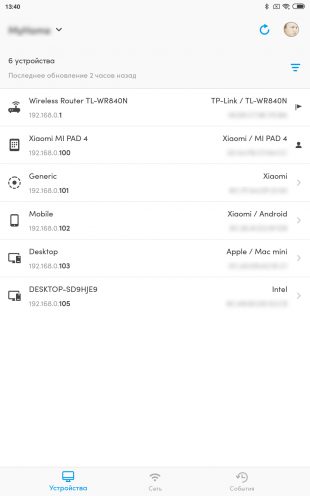

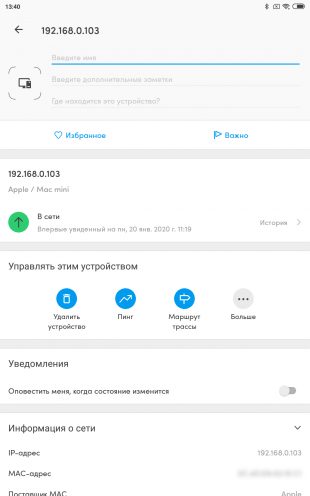

Специальные программы для смартфонов умеют определять, сколько устройств подключено к вашей сети Wi‑Fi и что это за девайсы. Самое простое и удобное приложение для этой цели — Fing. Оно работает на Android и iOS.

Пользоваться Fing проще простого. Установите, откройте и увидите список своих девайсов. Проверьте его на предмет посторонних пунктов — все ли устройства в перечне вам знакомы.

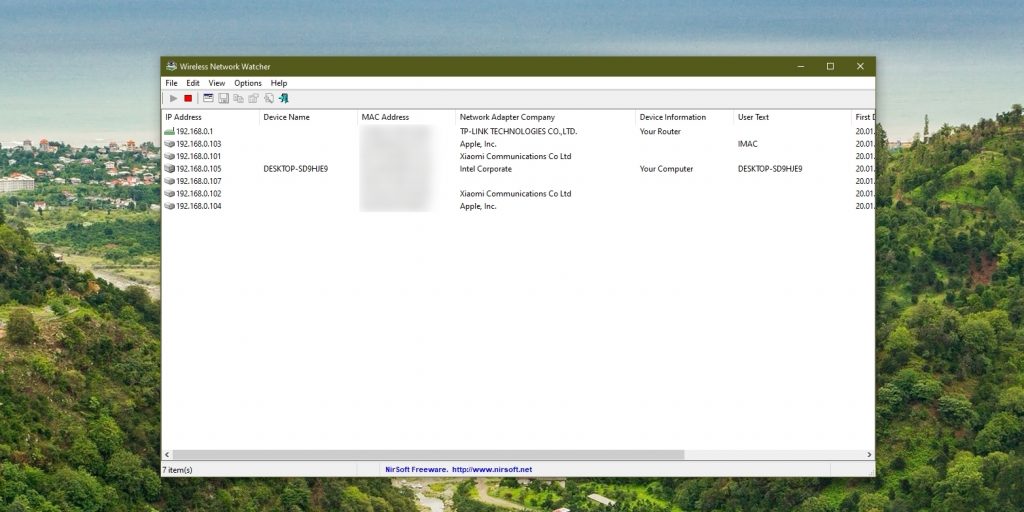

Для Windows 10 можно воспользоваться простеньким приложением Wireless Network Watcher. Оно даже не требует установки.

Откройте домашнюю страницу приложения, прокрутите её вниз до конца и найдёте ссылку на загрузку в архиве ZIP. Скачайте, разархивируйте, запустите и через минуту увидите все подключённые к роутеру устройства.

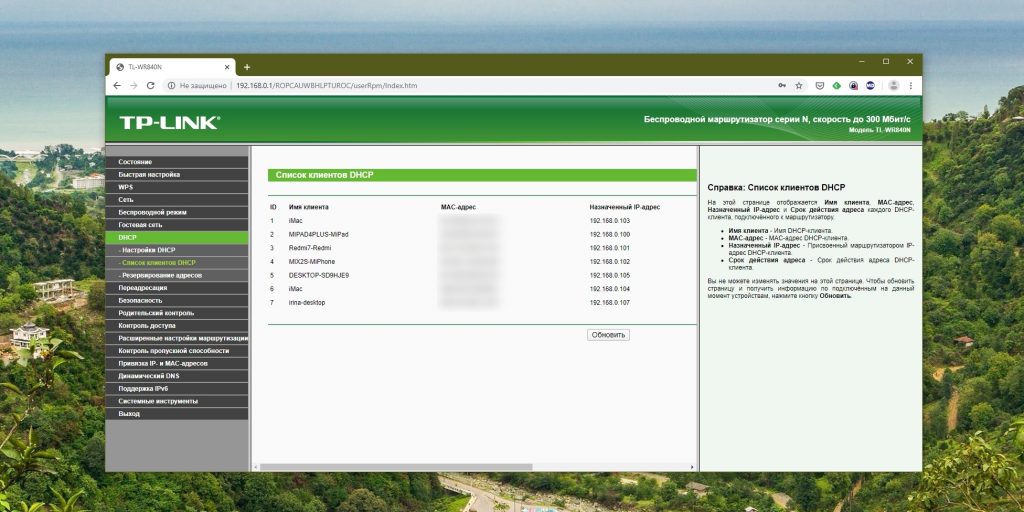

Посмотрите в журнале роутера

Наконец, способ для тех, кто не ищет лёгких путей или не хочет ничего устанавливать. Зайдите в настройки роутера, набрав в браузере его адрес. Обычно это 192.168.0.1 или 192.168.1.1. Введите ваши логин и пароль — как правило, и там и там это слово admin. Если для вашего роутера это не так, загляните в прилагающееся к нему руководство или на наклейку на корпусе.

Теперь перейдите в раздел DHCP. Найдите там «Список клиентов DHCP» или пункт с похожим названием.

Откройте его и увидите устройства, подключённые к вашей сети.

Учтите, однако, такой нюанс. В списке будут отображаться только те устройства, что получили IP‑адрес от роутера. Если же хакер установит в настройках своего гаджета статичный адрес, он не будет виден.

Как закрыть доступ к своей сети

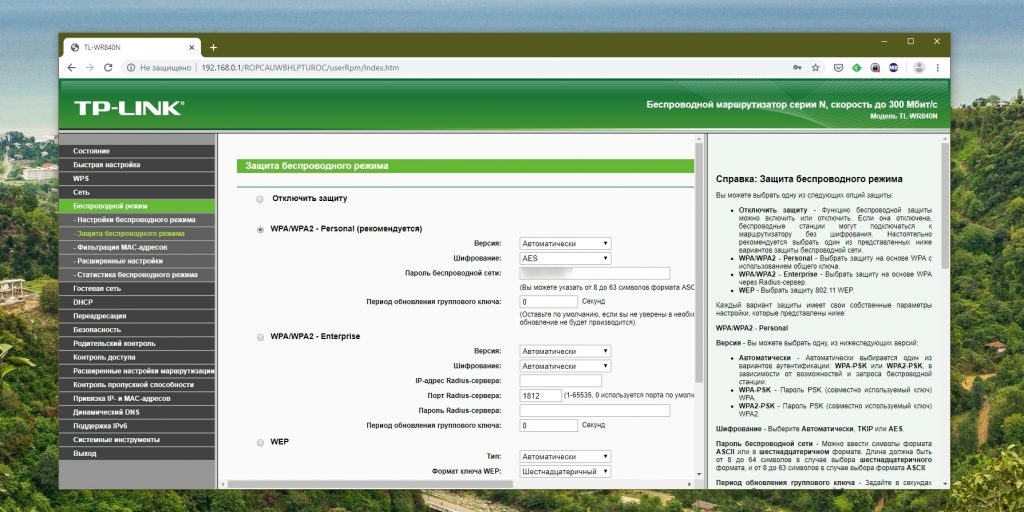

Измените пароль Wi‑Fi

Это первое, что нужно сделать. Зайдите в настройки роутера, отыщите раздел «Сеть Wi‑Fi» или «Беспроводная сеть» (Wireless) и откройте его. Вы увидите поле с паролем беспроводной сети. Если там его нет, значит, оно расположено в подпункте «Безопасность» или «Защита беспроводной сети» (Security) — на разных роутерах настройки немного отличаются.

Измените пароль и нажмите «Сохранить». Вам придётся заново зайти в сеть Wi‑Fi на всех ваших устройствах.

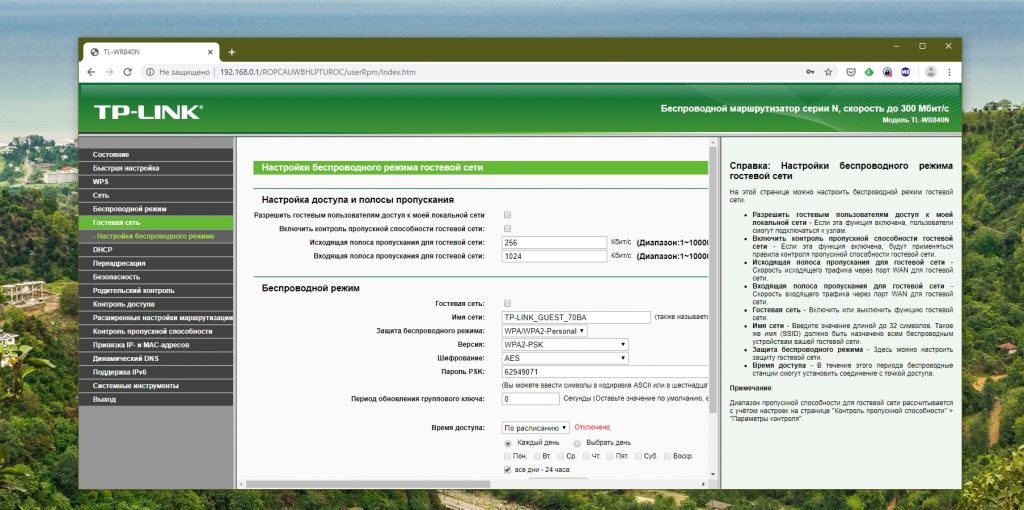

Настройте гостевой режим

Не нужно давать гостям и знакомым доступ к своей основной сети Wi‑Fi — создайте гостевую с ограниченной скоростью. Таким образом вы сбережёте скорость интернета для себя и не дадите посторонним возможности просматривать ваши файлы в локальной сети.

Зайдите в настройки роутера и найдите там пункт «Гостевая сеть» (Guest Mode). Введите её имя, придумайте пароль, установите ограничения скорости и нажмите «Сохранить». Теперь гости не смогут злоупотреблять вашей щедростью.

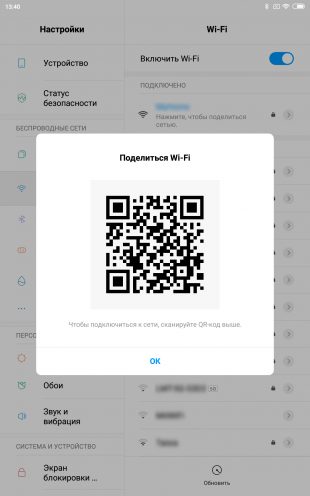

Делитесь Wi‑Fi посредством QR‑кода

Вместо того чтобы диктовать пароль от сети своим гостям, показывайте им QR‑код. Так они не смогут запомнить пароль и потом втихаря подключаться к вашему интернету. Конечно, более продвинутые пользователи смогут извлечь пароль из QR‑кода, но не особо подкованных халявщиков это отсечёт.

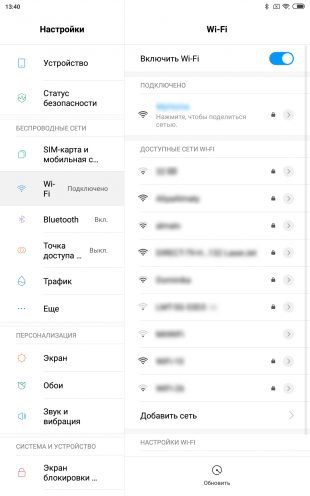

Устройства Xiaomi, например, могут делиться Wi‑Fi через встроенную функцию. Зайдите в настройки, нажмите Wi‑Fi и коснитесь сети, к которой вы подключены. MIUI покажет QR‑код.

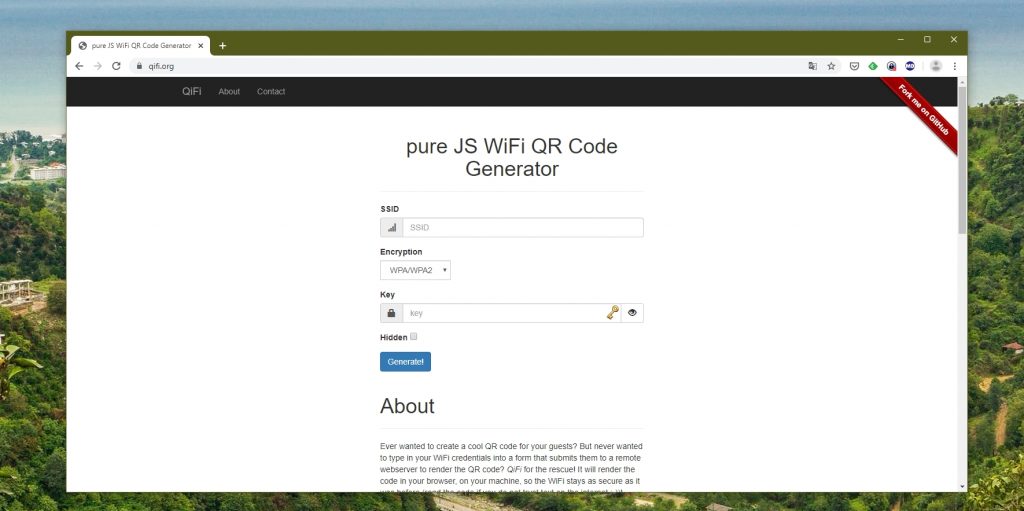

Кроме того, создать такой элемент на любом устройстве можно с помощью сервиса QiFi.

Вам понадобится ввести имя сети и пароль, а также указать тип шифрования. Затем нажмите на кнопку Generate и распечатайте QR‑код либо сохраните где‑нибудь.

Убедитесь, что используете надёжную защиту

Загляните в настройки роутера и проверьте, какой протокол безопасности вы применяете. На самых старых роутерах это могут быть устаревшие WEP и WPA, однако они довольно небезопасны. Переключитесь на современный WPA2 и убедитесь, что вы используете WPA2‑AES (вместо менее надёжного WPA2‑TKIP). Для этого зайдите в тот же раздел настроек, где устанавливали пароль Wi‑Fi, и выберите нужный протокол из выпадающего списка.

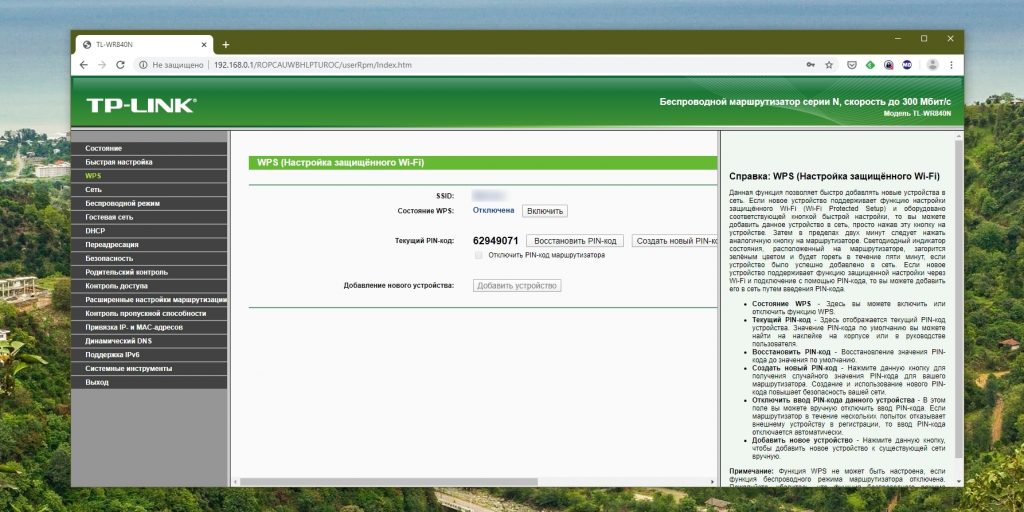

Кроме того, стоит отключить WPS. Эта функция предназначена для удобного подсоединения к маршрутизатору: активируете Wi‑Fi в интерфейсе вашего устройства, затем жмёте кнопку на роутере, и девайс подключается к сети. Если на маршрутизаторе нет кнопки WPS, он предложит вместо этого ввести восьмизначный PIN‑код. Проблема в том, что этот код можно взломать.

Так что найдите в настройках роутера раздел WPS и отключите эту функцию.

Источник

как понять кто загружает канал?

-

mitiya

- Сообщения: 8

- Зарегистрирован: 10 сен 2015, 02:22

офис 15 машин.

канал 5/5 M

Последнее время, в первой половине дня что-то забивает весь канал, и все жалуются что нет инета (он есть конечно, но очень медленно всё).

вот такая очередь сделана. по идея должно бы делить поровну, но что-то не заметно.

Код: Выделить всё

add max-limit=5M name=global-1 parent=global queue=default

add limit-at=1512k max-limit=3500k name=Download packet-mark=inet-down parent=global-1 queue=pcq-download-default

add limit-at=512k max-limit=5M name=Upload packet-mark=inet-up parent=global-1 queue=pcq-upload-default

Мерил скорость, получилось в районе 64-128. Что бы так получилось поровну, все 15 компов должны бы что-то большое одновременно качать.

Через passthrough , выяснил что трафик с 80 порта с разных ip (пока не ясно это несколько конкретных ip , или просто разные ip)

В общем у меня 2 проблемы. 1я понять что создает столько трафика и 2я почему микротик не делит скорость справедливо (не думаю что реально все компы одновременно качают на полную)

-

Dragon_Knight

- Сообщения: 1724

- Зарегистрирован: 26 мар 2012, 18:21

- Откуда: МО, Мытищи

- Контактная информация:

15 июн 2016, 14:00

Выбираем интерфейс и нажимаем Torch, можно поставить все галки и смотреть кто куда ломиться.

Небольшой свод правил логики и ссылок:

- Если устройство имеет Ethernet порт, то оно обязано быть подключено через него. Компьютер, Ноутбук, Телевизор, Принтер, Камера видеонаблюдения, и т.д.

- Если нет возможности протянуть кабель, то найдите её, или страдайте со своими проблемами Wi-Fi дальше.

- Wi-Fi это сеть для мобильных устройств. Если Вы подключили свой шикарный 50″ телевизор не кабелем, то без фотоотчёта, когда он лежит у Вас в кармане дальнейшего разговора не получиться. Это относится и ко всем остальным устройствам.

- Если Ваше устройство вызывает вопросы в работе, первое что необходимо делать: NetInstall + дальнейшая настройка вручную.

- Не используйте WebFig или QuickSet – это пути к глюкам и ошибкам. Только SSH или WinBox, и да, – WinBox есть под Android.

- name.rsc – это текстовый файл, и Вы можете его открыть блокнотом.

- Если Вы хотите связаться со мной для ремонта или настройки, то: Telegram

- Мой сайт по Mikrotik: Global Zone >> MikroTik

-

mitiya

- Сообщения: 8

- Зарегистрирован: 10 сен 2015, 02:22

16 июн 2016, 09:08

Спасибо. Век живи – век учись)

На всякий случай, трафик шел на 13.107.4.50. Это майкрософтовский сервер обновлений.

Ограничил на него трафик в simple queues.

Но вопрос со справедливым разделением все равно остается. Видно было, что не все 15 машин лезли за обновлениями, а 3-5.

Почему же они отобрали весь трафик?

-

mafijs

- Сообщения: 499

- Зарегистрирован: 03 сен 2017, 03:08

- Откуда: Marienburga

17 окт 2017, 10:28

Никак. Пока нет стабильного решения боротся с W10 обновлениями. Эсли только Simple queues на ИП конкретного ноутбука.

-

KARaS’b

- Сообщения: 1199

- Зарегистрирован: 29 сен 2011, 09:16

17 окт 2017, 10:42

Почему же, настройте Queue Tree, например на всю сеть и никто не сможет забить канал.

-

yreks

- Сообщения: 47

- Зарегистрирован: 07 авг 2013, 09:42

17 окт 2017, 11:18

Так как настроить Queue Tree на всю Сеть?????? Подскажите скрипт….

-

mafijs

- Сообщения: 499

- Зарегистрирован: 03 сен 2017, 03:08

- Откуда: Marienburga

17 окт 2017, 12:01

KARaS’b писал(а):Почему же, настройте Queue Tree, например на всю сеть и никто не сможет забить канал.

На обновлении не срабатывает.

Допуистим канал 20М , каждому узеру разрешено 5М. Так вот обновления W10 как-то умудряется обойти это.

-

podarok66

- Модератор

- Сообщения: 4259

- Зарегистрирован: 11 фев 2012, 18:49

- Откуда: МО

17 окт 2017, 17:48

Да вы поставьте запрещающие правила в фаерволе с нужными параметрами Time для ограниченной группы ваших локальных адресов. Например с 9-00 до 11-00 на адрес 13.107.4.50 для первой группы разрешается вход и в обратную сторону с адреса 13.107.4.50 на адрес роутера, с 11-00 до 13-00 для второй группы и т. д. А под ними общие запрещающие. Должно сработать.Потом можно попробовать отмаркировать трафик с этого адреса и засунуть его в дерево очередей с ограничением на половину канала. Мне не на чем экспериментировать, я “десятки” сторонюсь, как черт ладана.

Мануалы изучил и нигде не ошибся? Фаервол отключил? Очереди погасил? Витая пара проверена? … Тогда Netinstal’ом железку прошей и настрой ее заново. Что, все равно не фурычит? Тогда к нам. Если не подскажем, хоть посочувствуем…

-

SinnerLike

- Сообщения: 70

- Зарегистрирован: 03 окт 2016, 08:13

- Откуда: Когалым

18 окт 2017, 07:54

Не понимаю зачем обходить проблему, вместо того чтобы ее решить?

Если в офисе нету сервера, поставьте в углу старенький комп, поднимите на нем WSUS сервер, отправляйте его за обновлениями ночью, а все компы на этот сервер.

Если нет домена в сети, можно правкой реестра. Просто импортировать нужные параметры.

Да, мой ответ не относится темы микротика, но проблемы и не возникнет если пойти по правильному пути.

Даже если в офисе 5 машин, зачем 5 раз гонять от провайдера один и тот же трафик???

Дома: hAP ac

На работе: Зоопарк.