1 февраля 2021 года фирма «1С» полностью изменила правила игры для пользователей, у которых на компьютерах есть «ломалки» или следы взлома системы 1С:Предприятия.

Теперь у всех пользователей нелегальных 1С программа закрывается каждые несколько минут с сообщением «Обнаружено нарушение целостности системы».

Содержание статьи:

Программы 1С:Предприятие ПРОФ и КОРП версий защищены от нелицензионного использования аппаратными или программными ключами защиты.

Чтобы программа не закрывалась, нужно удалить с компьютеров все эмуляторы, файлы и настройки, позволяющие запускать 1С нелицензионно. В данном случае не важно, действительно используются средства взлома или они случайно «завалялись» на компьютере, всё нужно удалить.

В этой статье мы дадим рекомендации, как устранить проблему самостоятельно.

Если вам нужна помощь специалистов Простых решений, рекомендуем ознакомиться с информацией по этой ссылке.

Почему моя 1С нелицензионная?

Ошибки быть не может, различного рода «ломалки» для 1С всегда были распространены в интернете и фирма 1С хорошо о них осведомлена и умеет вычислять их использование.

Обычно взломанная 1С появляется на компьютерах в двух случаях:

1. Компания использует нелегальное ПО (или частично нелегальное), например:

- не куплена сама «основная» программа 1С:Предприятие и клиентские лицензии на рабочие места, а также не куплены лицензии на сервер

- или используется больше рабочих мест чем куплено

- или версия КОРП вместо купленной ПРОФ и т. п.

Такие действия могли быть произведены как осознанно, так и случайно: кто-то мог оказать добросовестному пользователю 1С такую «медвежью услугу».

2. На компьютере есть следы «взлома» защиты, хотя сейчас используются только легально приобретенные программы 1С:Предприятие со штатной защитой.

Мы встречались с тем, что иногда администраторы выбирают вариант установить ломаные 1С, т. к. бывает сложнее разобраться с тем как правильно установить систему защиты 1С.

Еще вариант — после «легализации» некоторые пользователи забывают удалить ломалки и по факту так и остаются пиратами.

Официальные рекомендации по проверке лицензионности программ 1С есть на сайте https://1c.ru/rus/support/surrog.htm

Что делать с ломанной 1С

1. Сделайте резервную копию своей программы 1С

2. Удалите из системы нелицензионные программы, эмуляторы ключей защиты, «подчистите» следы их установки. Сделать это можно вручную или с помощью деинсталляторов, самостоятельно при наличии необходимых компетенций или с помощью специалистов 1С: Франчайзи. Рекомендации по удалению эмулятора HASP приведены в конце статьи.

Обращаем ваше внимание, что если любое из этих действий вызывает у вас затруднение или непонимание, лучше сразу обратиться к ИТ-специалистам фирм 1С: Франчази, обслуживающих вашу организацию, иначе можно сделать своей системе еще хуже.

3. Если у вас есть лицензионные программы 1С — использовать только их, со штатными аппаратными USB-ключами или активировав программные ПИН-коды.

4. Если не все рабочие места обеспечены легальными лицензиями — срочно приобрести недостающие лицензии 1С. Их можно бесплатно получить на сайте 1С «1С:Предприятие 8. Временные лицензии для восстановления», и в течение 60 дней с момента получения временных лицензий докупить недостающие программы.

5. До активации временной лицензии необходимо скачать на сайте https://releases.1c.ru/project/Platform83 и установить последнюю версию технологической платформы 1С: Предприятие 8.3

6. Если вы уверены, что точно покупали все необходимые программы 1С, но быстро не можете найти регистрационный номер программы, дистрибутивы, ключ защиты или ПИН-коды, вы также можете бесплатно получить на сайте 1С «1С:Предприятие 8. Временные лицензии для «восстановления» https://portal.1c.ru/software/registration (см. п.4), и в течение 60 дней докупить недостающие программы или подтвердить наличие легальных поставок 1С и пользоваться ими:

- Если ваша программа с аппаратными USB-ключами защиты — использовать их, если они утеряны — восстановлению не подлежат

- Если ваша программа с программной защитой — найти и активировать ПИН-коды. Если бланк с ПИН-кодами утерян — в большинстве случаев ПИНы можно восстановить письмом на lic@1c.ru, обязательно указав регистрационный номер Вашей программы.

7. Обратите внимание, если вы работаете в облаке «1С:Фреш» 1cfresh.com или «1С:Готовое рабочее место» (1С: ГРМ), то эти сервисы не могут выдавать подобные сообщения. Скорее всего на вашем компьютере или в вашей локальной сети запускаются другие взломанные программы «1С». Возвращайтесь к п.1.

Пошаговая инструкция удаления ломалки 1С

Сообщение «Обнаружено нарушение целостности системы» — это не ошибка, а штатное поведение платформы «1С:Предприятие». Причиной появления этого сообщения может быть наличие на компьютере:

1. Пиратского эмулятора HASP, с которым в данный момент работает платформа «1С:Предприятие»

2. Пиратского эмулятора HASP или его остатков, с которым в данный момент платформа «1С:Предприятие» не работает, а использует легальную лицензию.

3. Модифицированной версии платформы «1С:Предприятие».

Варианты действий при появлении сообщения «Обнаружено нарушение целостности системы» (только для ИТ-специалистов!):

1. Удалить эмулятор HASP:

- Вариант 1. Найдите и удалите файлы VUsb.sys и vusbbus.sys

- Вариант 2. Выполните команды:

loaddrv.exe -stop haspflt

loaddrv.exe -remove haspflt

Если утилиты loaddrv на компьютере нет, то в списке служб остановите и удалите службу haspflt

del %systemroot%system32drivershaspflt.sys

Рекомендуется удалить также ветки реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetserviceshaspflt

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesvusbbus

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetNEWHASPServicesEmulatorHASPDump

Убедитесь, что в реестре ничего не обнаруживается при поиске по слову «hasp»

- Вариант 3. Найдите и удалите файл multikey.sys.

Он может быть в каталогах:

C:WindowsSystem32drivers

C:WindowsSystem32

C:WindowsSysWOW64

Разных эмуляторов слишком много, и не получится дать универсальные рекомендации, которые сработают всегда. Если они не помогли, вы можете самостоятельно поискать рекомендацию по удалению того эмулятора, который ставился на ваш компьютер.

2. Если все усилия по удалению эмулятора не привели к результату — переустановите операционную систему Windows и заново установите «1С:Предприятие».

Спецпредложение. Если вы купите лицензионные программы 1С в нашей компании, мы поможем вам бесплатно удалить все ломалки (не сможем помочь только если понадобится переустановка Windows).

Нужна помощь в легализации 1С

Как определить является ли та или иная программа ломанной(пиратской)?

Мастер

(1394),

закрыт

12 лет назад

Namolem

Просветленный

(22035)

12 лет назад

Если стоит лицензия на имя васи пупкина, то пиратская

если регистрация вообще оторвана, тоже пиратская

2- нет, нельзя

3- пиратский софт – софт, который ты не купил. Обычно разницы никакой

4 – да

5 – компании, пользующиеся этим продуктом не будут рисковать и им придется его купить.

Оюнчу ОюнчуевичМастер (1394)

12 лет назад

касательно вашего 5 ответа….мой вопрос в этом и заключается? Вы написали, что компания не будет рисковать….Т.е. я хочу спросить….

1 – получается так , что пока в компанию не нагрянут с проверкой никак не получится определить законность использования программ?

2 – и каким образом проходят проверка такого рода? (ну я имею ввиду….ну допустим я работаю в фирме где пользуются ломанным софтом приходит проверка и как она будет определять ?)

y-u-r-o-n

Мудрец

(19740)

12 лет назад

у каждой платной программы есть ключ

звонят в контору фирмы производителя и спрашивает

если это ОС то там можно и без звонка узнать

2 –

3 безопасность

4 конечно

5 говорят скоро наступят времена когда софт взломать нельзя будет. кстати говорил это главный специалист по безопасности (с дипломом АА) корпорации Microsoft

The Cat

Искусственный Интеллект

(115895)

12 лет назад

п. 5 — защищают программы истинные мудаки. Вот вспомните времена раннего Борланда: ничего не защищали. В результате турбо паскаль и прочие турбы расползлись по всему свету и это позволило лёгкими усилиями впаривать людям дельфи и всевозможные билдеры. Хотя прошло время — и эта байда стала никому не нужна — появились новые крутые технологии, не связанные с клепанием окошек под винду.

Взлом программ для чайников

Время на прочтение

5 мин

Количество просмотров 441K

Disclaimer: всё ниженаписанное написано исключительно с просветительскими и исследовательскими целями, а также понимания механизмов защиты от взлома. Автор ни в коем случае не рекомендует использовать данную информацию для взлома программ.

Disclaimer: всё ниженаписанное написано исключительно с просветительскими и исследовательскими целями, а также понимания механизмов защиты от взлома. Автор ни в коем случае не рекомендует использовать данную информацию для взлома программ.

В данной статье я хочу рассказать про три с половиной основных способа взлома программ на .NET, цель, которую я преследую — помочь разработчикам лучше понять механизмы защиты своих программ, т.е. выяснить наиболее очевидные угрозы и предпринять соответствующие меры (или не принимать).

Я не буду углубляться в детали и использовать сложные инструменты для взлома. Всё будет расписано «для чайников», т.е. все инструменты будут простыми, легкодоступными и бесплатными. А основным будет Reflector, декомпилятор программ под .NET

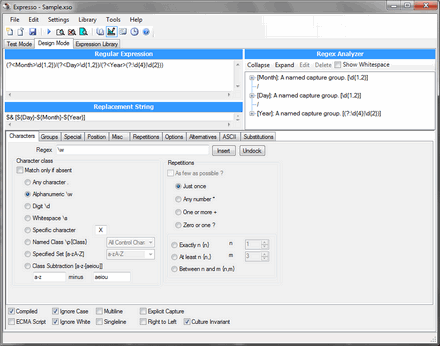

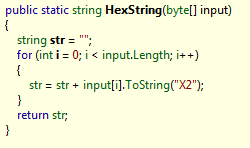

В качестве подопытного кролика я выбрал Expresso — анализатор регулярных выражений. Данная программа бесплатная, в лицензии вроде бы ничего не указано про взлом, но при этом без регистрации она будет работать всего 60 дней. Другими словами, вред от взлома данной программы минимальный, к тому же внутреннее её устройство очень уж хорошо подходит для тренировки. Буду надеяться, что автор данной программы не обидится на меня.

В качестве подопытного кролика я выбрал Expresso — анализатор регулярных выражений. Данная программа бесплатная, в лицензии вроде бы ничего не указано про взлом, но при этом без регистрации она будет работать всего 60 дней. Другими словами, вред от взлома данной программы минимальный, к тому же внутреннее её устройство очень уж хорошо подходит для тренировки. Буду надеяться, что автор данной программы не обидится на меня.

Для начала краткий ликбез по структуре .NET программы, для тех кто не знаком с разработкой под данный Framework: весь код, написанный на любом .NET языке (C#, Visual Basic, F#, Delphi.NET) компилируется в особый Intermediate Language, называемый обычно IL или MSIL. Это что-то типа ассемблера, только весьма умного и обладающего весьма мощными инструкциями. И это, в принципе, такой же равноправный язык как и C#, только синтаксис похуже (а возможности больше). Кроме того, в программе на .NET активно используются метаданные, т.е. вся информация о классах, метода, пропертях, атрибутах и всём остальном сохранена в исполняемом файле.

Т.е. на самом деле, декомпиляция программы не очень верное понятие в данном случае. Она и так вся в открытом виде лежит, а инструменты в виде Reflector’а занимаются тем, что приводят конструкции MSIL к соответствующим конструкциям C# или другого языка, повышая читабельность кода.

Перейдём, собственно, к взлому.

0. Обнуление триала

Собственно, это даже не взлом, а полулегальный способ продлить срок использования неактивированной программы. Заключается он в том, что находится место, где хранится дата первого запуска и меняется/уничтожается. После этого всё можно пользоваться программой до следующего срока.

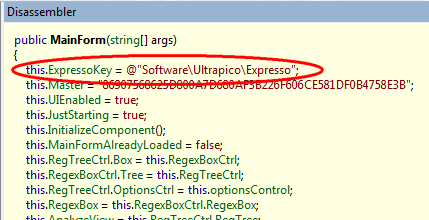

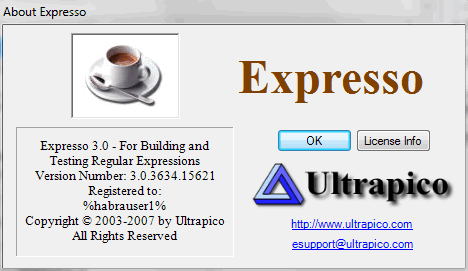

Посмотрим на нашего подопытного рефлектором. Немного погуляв по коду, находим интересную строчку в конструкторе MainForm:

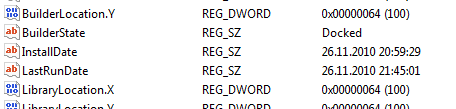

Открываем редактор реестра, идём в HKEY_CURRENT_USERSoftwareUltrapicoExpresso и видим следующие ключи:

Удаляем их и получаем ещё 60 дней работы.

Данный вариант, конечно, прост и очевиден, но если он даже был бы сложнее — потребовалось бы чуть больше времени провести в рефлекторе, чтобы выяснить все места, куда пишется информация и зачистить их.

Совет разработчикам, которые будут пытаться записать данные в потаённое место: пишите аккуратнее, а то всё может обернуться проблемами обычным пользователям, у которых почему-то не окажется данного места, или не хватит на него прав.

1. Написание keygen’а

Самый ужасный для разработчика вариант, и самый приятный для конечного злобного пользователя. Программа считает себя лицензионной, никаких страшных телодвижений не нужно делать.

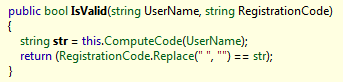

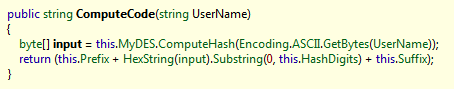

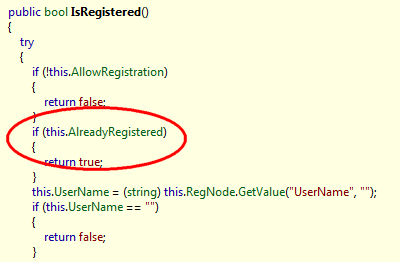

Открываем рефлектор и ищем код на предмет классов содержащих License или Registration, видим:

При вводе имени и кода по имени вычисляется некий хеш, который и сравнивается с кодом.

Данный хеш использует DES и всякие префиксы

Байты конвертятся в строку с помощью данного метода.

Теперь всё выяснилось, открываем IDE и копируем все необходимые куски кода (или сами реализовываем). Осталось только выяснить, какие значения у Prefix, Suffix и параметры реализации MyDES. Я их приводить не буду, это уже технические детали.

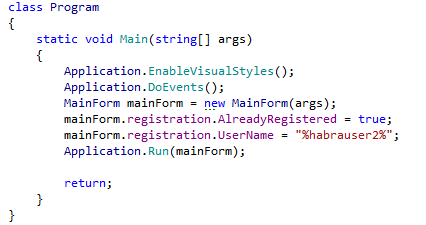

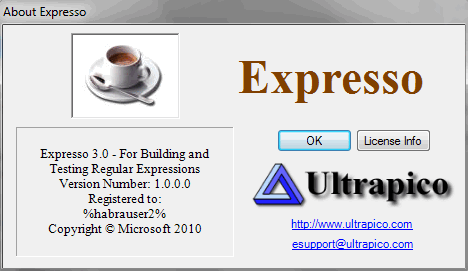

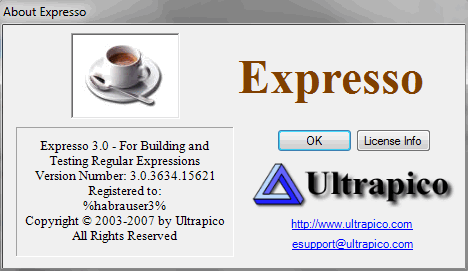

В результате генерируем ключ на любое имя и видим:

Бинго!

Защита от кейгенов проста и очевида: использовать в каком либо виде ассиметричное шифрование. Т.е. сделать так, чтобы без знания приватного ключа сгенерировать код было бы невозможно, а данный ключ находится только в одном месте — у автора программы.

2. Использование враппера

Проверка корректности лицензии, достаточно хлопотное дело, и небыстрое. Поэтому разработчики программ обычно проверяют лицензию один раз, и дальше используют полученный флажок — валидна/невалидна (как вариант насколько валидна, если допускается несколько типов лицензии, отличающихся возможностями). Тут можно на этом сыграть, использовав следующий алгоритм:

- Указать программе, что лицензия уже проверена

- Указать программе, что лицензия корректна

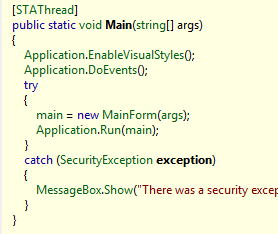

Как это сделать? Я уже упоминал о наличии метаданных в исполняемых файлах в начале, этим и воспользуемся. Посмотрим как запускается программа и как проверяется лицензия:

С запуском ничего интересного, а в проверке видно, что если уже программа зарегистрирована, то она считает, что всё хорошо и не делает дальнейшую работы по выяснению корректности лицензии.

Воспользуемся этим. Сделаем новый проект, добавим Reference на Expresso.exe и запустим его через себя:

Смотрим, что получилось:

Ну кто бы сомневался.

В данном случае всё оказалось просто, но если бы автор программы заменил публичные свойства на приватные, то всего-лишь пришлось бы использовать Reflection для доступа и всё бы свелось к исходной задаче.

Думаю понятно, как можно пробовать защититься от этого — проверять лицензию периодически, смотреть окружение из которого запущена программа, сделать невозможным установку нужной переменной.

Но все эти защиты приведут к тому, что злоумышленник будет использовать

3. Физический взлом программы

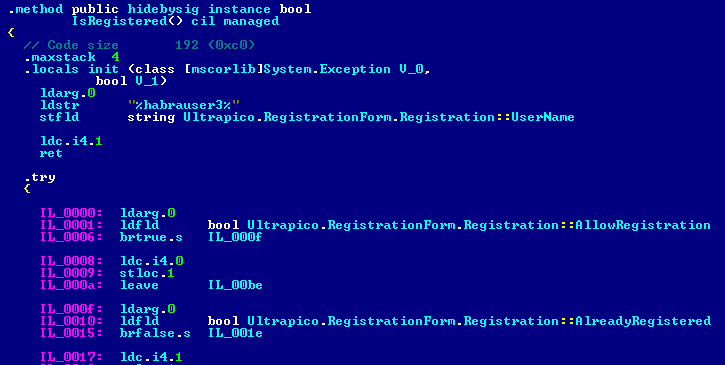

Тут уже всё серьёзно. Программа целиком декомилируется в MSIL а из него уже собирается обратно (помните, я писал, что MSIL это такой же язык как и C#?). Для декомпиляции нам понадобится утилита из SDK под названием ildasm, а для компиляции компилятор из .NET Framework ilasm.

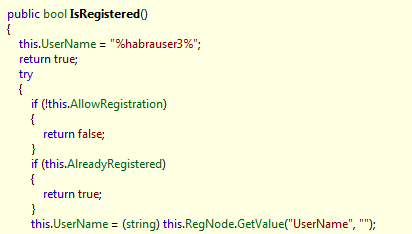

Запускаем ildasm, открываем Expresso.exe и сохраняем дамп в .il файл. Находим уже рассмотренный метод IsRegistered и добавляем немножко своего кода (без меток):

Потом берём ilasm и собираем всё назад (не забыв подключить ресурсы).

Что делает данный код: устанавливает нужное имя для регистрации (не обязательно), и возвращает статус, что всё хорошо.

Чтобы было понятнее, так это выглядит в рефлекторе, в C#

Т.е. вполне очевидно, что теперь всё будет хорошо:

Немного про код в MSIL: это стековая машина, у которой нет регистров, все операции имеют вид: засунуть в стек нужное количество параметров, выполнить функцию, которая заберёт нужное количество параметров и положит результат. Ну и обратно: установить значение переменной тем, что лежит в стеке. Чтобы лучше понять работу всего этого рекомендую простой приём: пишите маленькую программу на привычном языке, компилируете, смотрите что получилось в MSILe и разбираетесь в конструкциях языка.

При этом некоторые вещи в MSIL можно сделать очень красиво, например поменять две переменные местами — 4 симпатичных строчки (на C# меньше, но некрасиво).

Чем жертвует злоумышленник: подписью программы, теперь она уже не автора, а его. В некоторых случаях это проблема, если в программе используется множество библиотек. Тогда злобному хакеру придётся разбирать их все и собирать их заново, но если он с этим справится, то у него будет «своя» версия программы подписанная его ключом.

Защиты от всего этого безобразия собственно немного: проводить обфускацию или выносить часть логики/проверки защиты в нативный код.

Заключение

Думаю я рассказал, как просто всё можно разломать на .NET, если создатель не приложил усилий для защиты своей программы. А вы уж решайте, стоит ли делать защиту и тратить на это время и ресурсы. А может просто сделать web-систему, или же бесплатную ограниченную версию. Решать разработчикам.

1 февраля 2021 года фирма «1С» полностью изменила правила игры для пользователей, у которых на компьютерах есть «ломалки» или следы взлома системы 1С:Предприятия.

Теперь у всех пользователей нелегальных 1С программа закрывается каждые несколько минут с сообщением «Обнаружено нарушение целостности системы».

Программы 1С:Предприятие ПРОФ и КОРП версий защищены от нелицензионного использования аппаратными или программными ключами защиты.

Чтобы программа не закрывалась, нужно удалить с компьютеров все эмуляторы, файлы и настройки, позволяющие запускать 1С нелицензионно. В данном случае не важно, действительно используются средства взлома или они случайно «завалялись» на компьютере, всё нужно удалить.

В этой статье мы дадим рекомендации, как устранить проблему самостоятельно.

Если вам нужна помощь специалистов Простых решений, рекомендуем ознакомиться с информацией по этой ссылке .

ПОЧЕМУ МОЯ 1С НЕЛИЦЕНЗИОННАЯ?

Ошибки быть не может, различного рода «ломалки» для 1С всегда были распространены в интернете и фирма 1С хорошо о них осведомлена и умеет вычислять их использование.

Обычно взломанная 1С появляется на компьютерах в двух случаях:

1. Компания использует нелегальное ПО (или частично нелегальное), например:

- не куплена сама «основная» программа 1С:Предприятие и клиентские лицензии на рабочие места, а также не куплены лицензии на сервер

- или используется больше рабочих мест чем куплено

- или версия КОРП вместо купленной ПРОФ и т. п.

Такие действия могли быть произведены как осознанно, так и случайно: кто-то мог оказать добросовестному пользователю 1С такую «медвежью услугу».

2. На компьютере есть следы «взлома» защиты, хотя сейчас используются только легально приобретенные программы 1С:Предприятие со штатной защитой.

Мы встречались с тем, что иногда администраторы выбирают вариант установить ломаные 1С, т. к. бывает сложнее разобраться с тем как правильно установить систему защиты 1С.

Еще вариант — после «легализации» некоторые пользователи забывают удалить ломалки и по факту так и остаются пиратами.

Официальные рекомендации по проверке лицензионности программ 1С есть на сайте https://1c.ru/rus/support/surrog.htm

ЧТО ДЕЛАТЬ С ЛОМАННОЙ 1С

1. Сделайте резервную копию своей программы 1С

2. Удалите из системы нелицензионные программы, эмуляторы ключей защиты, «подчистите» следы их установки. Сделать это можно вручную или с помощью деинсталляторов, самостоятельно при наличии необходимых компетенций или с помощью специалистов 1С: Франчайзи. Рекомендации по удалению эмулятора HASP приведены в конце статьи.

Обращаем ваше внимание, что если любое из этих действий вызывает у вас затруднение или непонимание, лучше сразу обратиться к ИТ-специалистам фирм 1С: Франчази, обслуживающих вашу организацию, иначе можно сделать своей системе еще хуже.

3. Если у вас есть лицензионные программы 1С — использовать только их, со штатными аппаратными USB-ключами или активировав программные ПИН-коды .

4. Если не все рабочие места обеспечены легальными лицензиями — срочно приобрести недостающие лицензии 1С. Их можно бесплатно получить на сайте 1С «1С:Предприятие 8. Временные лицензии для восстановления», и в течение 60 дней с момента получения временных лицензий докупить недостающие программы.

5. До активации временной лицензии необходимо скачать на сайте https://releases.1c.ru/project/Platform83 и установить последнюю версию технологической платформы 1С: Предприятие 8.3

6. Если вы уверены, что точно покупали все необходимые программы 1С, но быстро не можете найти регистрационный номер программы, дистрибутивы, ключ защиты или ПИН-коды , вы также можете бесплатно получить на сайте 1С «1С:Предприятие 8. Временные лицензии для «восстановления» https://portal.1c.ru/software/registration (см. п.4), и в течение 60 дней докупить недостающие программы или подтвердить наличие легальных поставок 1С и пользоваться ими:

- Если ваша программа с аппаратными USB-ключами защиты — использовать их, если они утеряны — восстановлению не подлежат

- Если ваша программа с программной защитой — найти и активировать ПИН-коды . Если бланк с ПИН-кодами утерян — в большинстве случаев ПИНы можно восстановить письмом на lic@1c.ru , обязательно указав регистрационный номер Вашей программы.

7. Обратите внимание, если вы работаете в облаке «1С:Фреш» 1cfresh.com или «1С:Готовое рабочее место» (1С: ГРМ), то эти сервисы не могут выдавать подобные сообщения. Скорее всего на вашем компьютере или в вашей локальной сети запускаются другие взломанные программы «1С». Возвращайтесь к п.1.

ПОШАГОВАЯ ИНСТРУКЦИЯ УДАЛЕНИЯ ЛОМАЛКИ 1С

Сообщение «Обнаружено нарушение целостности системы» — это не ошибка, а штатное поведение платформы «1С:Предприятие». Причиной появления этого сообщения может быть наличие на компьютере:

1. Пиратского эмулятора HASP, с которым в данный момент работает платформа «1С:Предприятие»

2. Пиратского эмулятора HASP или его остатков, с которым в данный момент платформа «1С:Предприятие» не работает, а использует легальную лицензию.

3. Модифицированной версии платформы «1С:Предприятие».

Варианты действий при появлении сообщения «Обнаружено нарушение целостности системы» (только для ИТ-специалистов !) :

1. Удалить эмулятор HASP:

- Вариант 1. Найдите и удалите файлы VUsb.sys и vusbbus.sys

- Вариант 2. Выполните команды:

loaddrv.exe -stop haspflt

loaddrv.exe -remove haspflt

Если утилиты loaddrv на компьютере нет, то в списке служб остановите и удалите службу haspflt

del %systemroot%system32drivershaspflt.sys

Рекомендуется удалить также ветки реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetserviceshaspflt

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesvusbbus

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetNEWHASPServicesEmulatorHASPDump

Убедитесь, что в реестре ничего не обнаруживается при поиске по слову «hasp»

- Вариант 3. Найдите и удалите файл multikey.sys.

Он может быть в каталогах:

C:WindowsSystem32drivers

C:WindowsSystem32

C:WindowsSysWOW64

Разных эмуляторов слишком много, и не получится дать универсальные рекомендации, которые сработают всегда. Если они не помогли, вы можете самостоятельно поискать рекомендацию по удалению того эмулятора, который ставился на ваш компьютер.

2. Если все усилия по удалению эмулятора не привели к результату — переустановите операционную систему Windows и заново установите «1С:Предприятие».

Спецпредложение. Если вы купите лицензионные программы 1С в нашей компании, мы поможем вам бесплатно удалить все ломалки (не сможем помочь только если понадобится переустановка Windows).

Нужна помощь в легализации 1С?

Автор статьи – Сергей Мордвин

Написать

Почему не следует скачивать взломанные приложения для Android

Андроид — это очень гибкая система, в ней можно делать немыслимые вещи как для маленького карманного гаджета. Миллионы приложений, сотни тысяч функций и еще больше возможностей. Все это становится доступным с программами – отдельными дополнениями, скачивающимися из интернета по усмотрению владельца смартфона.

Таких программ много, очень много: это плееры, браузеры, клиенты для социальных сетей, игры и так далее. Но не все они находятся в бесплатном доступе. А это значит, что их приходится покупать, либо искать бесплатные версии этих приложений.

Откуда скачивают программы?

Приложения собраны в одном месте – официальном магазине-приложении от Google под названием Google Play (он же Play Market). Каждый владелец Андроид знает об этом магазине, ведь он установлен по умолчанию и большинство программ качается именно оттуда. Благодаря ему, пользователю не нужно вручную обновлять программы, искать их на форумах и ломать голову с выбором нужной утилиты. Ведь магазин сам обновит все, предложит лучшие приложения и игры, даст рекомендации по скачиванию. А с функцией защиты ваш смартфон будет в безопасности во время скачивания программ именно из Гугл Плея.

Как установить программы от неизвестных разработчиков на мак

Но есть еще одна сторона, более темная, но тем и привлекательная – сторонние ресурсы для скачивания приложений. Благодаря сторонним ресурсам можно скачать программу, которой нет в магазине. К таким программам относятся запрещенные пиратские продукты, взломанные игры и приложения, устаревшие, либо программы более ранней версии и, конечно же, модификации.

Чем хороши сторонние ресурсы для скачивания программ?

У сторонних ресурсов, то есть сайтов, не принадлежащих Google, есть много плюсов, но они перекрываются существенными минусами. Из плюсов можно выделить более широкий ассортимент и возможность скачивать все бесплатно. Также со сторонних источников можно скачивать модификации приложений, например с отсутствующим мусором и рекламой. Если нужна старая версия программы – сторонние сайты и тут помогут.

Но в этом всем есть большая загвоздка в виде недоверенных источников. Ведь все эти сайты не проверяются действительно авторитетными людьми, а лишь пущены на самотек. Любой желающий может создать свою модификацию и загрузить ее для свободного скачивания. Это могут быть простые стиллеры на рекламу либо даже вирусы, которые пользователь сам скачает и установит, думая, что это нужная ему программа.

Почему не стоит скачивать взломанные программы?

Взломанные программы на Андроид несут в себе множество проблем по сравнению с версиями из официального магазина приложений. Во-первых, взломанные версии не будут автоматически обновляться и синхронизироваться. Во-вторых, есть большой шанс наткнуться на недобросовестную версию и словить вирус на смартфоне.

Особенно это актуально для владельцев рутированных устройств, ведь их система критически не защищена от атак со стороны недобросовестных программ. Взломанные приложения работают нестабильно и зачастую имеют большие проблемы с вылетами, ведь взлом – штука сложная, а ими почти всегда занимаются любители.

ELSA VAG / Установка программы Elsa VW / Elsa — что это такое?!

В некоторых приложениях и играх за взломанные версии банят. Даже простой взлом игры на монетки приведет к блокировке всего профиля, в таком случае скачать официальную версию из Маркета уже не получится. Так что лучше воздержаться от скачивания взломанной версии, ведь безопасность и стабильность дороже всего.

Не поленитесь, подпишитесь на канал и поделитесь материалом со своими друзьями в социальных сетях. Ставьте лайки и следите за нашим телеграмом . Там также много интересной информации.

Источник: dzen.ru

Как взламывать программы на андроид

В современных реалиях взлом приложений уже никого не удивляет. Кто-то взламывает игры, чтобы юзать контент бесплатно, а кто-то хочет получить все функцие любимого фоторедактора без совершения покупок. Но как взломать приложение легко и быстро? Поскольку андроид-платформа очень популярна и чуть более уязвима, чем iOS, очень актуальна тема «хак андроид-программ».

Есть два способа пользоваться всеми функциями софта без отплаты контента:

- скачать уже готовый хакнутый софт на сайте;

- взлом платных приложений андроид самостоятельно с помощью программы.

Но у обоих вариантов есть свои сложности. У первого – это высокая вероятность подхватить вирус на устройство, скачивая с неизвестных источников. Поскольку, зачастую в файле нет самого софта, а они используются только как взломщик и «телепорт» для вируса. А у второго – высока сложность выполнения.

Если не найти вариант, который обеспечит безопасный взлом приложений на андроид (а таких очень мало), возможно, придётся переписывать программу на уровне кода. Это более сложный процесс. Стоит также обращать внимание на root права.

К примеру, одно из ярких вариантов для легкого взлома игр – DroidoLom. Этот софт занимается подбором комбинаций ключей при взломе через данные системы. Программа не сканирует ваши данные аккаунтов и более того, не пускает другой хакерский софт. Она также открывает скрытые возможности платных версий.

Отдельно хотим вам рассказать о самых популярных программах, которые используются для хаков на Android. Но некоторые из них с «претензией на приватность». Прежде всего, уточним, что любое вторжение в частную жизнь – это нарушение, и мы в 5mod не приветствуем такие способы.

Лучшие приложения для взлома на андроид и инструкции к использованию:

- DroidBox позволит полностью исследовать любую программу внутри. Оно анализирует софт и упаковывает данные в апк файл, который можно выгрузить и проверить все существующие данные;

- AndroRAT разрешит удаленно контролировать систему и узнать все данные про ОС. Его не нужно дополнительно включать, оно готово к работе сразу после окончания загрузки. Приложение может вытянуть инфу о геолокации, контактах и сообщениях;

- zANTI – очень полезный вариант для проверки сети на возможность хака. Оно искусственно создаёт ситуацию, чтобы определить бреши и слабые места в системе безопасности.

Еще раз напомним об опасности скачивания хакнутого софта с незнакомых сайтов. Загружайте его только если полностью уверены, что скачанное апк не принесёт вашему гаджету вреда. Скачивайте программы на нашем сайте и не беспокойтесь о безопасности вашего смартфона. Все они защищены от вирусов и вредоносного ПО.

Источник: 5mod.ru

Почему опасно пользоваться взломанными программами

Взломанные программы содержат в себе «логические бомбы». Большинство экономических программ защищено и поставляется вместе с электронными ключами. Многими пользова-телями ключи воспринимаются как инород-ное тело, призванное защищать программу от нелегального тиражирования и увеличивать доходы разработчиков.

Поэтому у многих возникает соблазн использовать взломанные версии, распространяемые на пиратских дисках или через Интернет. А вот тут-то и возникает главная опасность. Перед тем как попасть на пиратские диски, защищенный продукт должен быть взломан.

Взламывают защищенные программы обычно двумя способами — «выкусыванием» защитных модулей (т.е. внесением изменений в тело программы) и эмулированием функций электронных ключей. Корректно удалить защиту и «вычистить» программу очень сложно. Слишком велик риск, что взломщик что-то «задел» или не заметил. Из-за этого взломанные программы, как правило, работают некорректно. Причем это выявляется не сразу, а в самые неподходящие и очень ответственные моменты, например, при подготовке отчета или сдаче баланса.

Кроме того, многие разработчики ставят для нелегальных пользователей специальные «закладки» — мины замедленного действия. Когда взломщик вскрывает новую версию программы, то часть защитных функций «спит» и обнаружить их бывает очень сложно.

Когда взломанная программа попадает к пользователям и ее начинают активно эксплуатировать, то по прошествии некоторого времени она начинает «дурить», выдавая, например, данные на экран в рублях, а печатая в зайчиках или в тугриках. Использование различных эмуляторов ключей не менее опасно.

Эмуляторы содержат ошибки, приводя-щие к неустойчивой работе и к краху системы, часто с потерей данных. Эмуляторы нарушает работу других «честных» продуктов. Если на машине когда-то использовался эмулятор, то даже после его удаления легальная программа может не заработать. Эмуляторы содержат «закладки» и «логические бомбы» для тех пользователей, кто не примет правил игры взломщика и не станет ему периодически платить за «починку» программы. Но главная опасность использования взломанных и пиратских программ заключается в том, что при взломе в тело программы (или в эмулятор) часто стали вживлять специальные модули-шпионы, собирающие определенный вид информации (который, очевидно, можно хорошо продать).

Такие модули, как правило, «знают» форматы баз данных многих популярных финансовых, бухгалтерских и почтовых систем. По прошествии некоторого времени они начинают незаметно отправлять эту информацию своим «хозяевам». Кто они, эти «хозяева»?

И как они будут распоряжаться вашими клиентскими базами, информацией о состоянии ваших складов и товарных запасов, информацией о ваших финансовых и товарных потоках? И не возникнет ли у них чувство несправедливости при виде некоторого несоответствия вашей фискальной отчетности реальному положению дел?

Итак: Эмуляторы содержат «закладки» и «логические бомбы» для тех пользователей, кто не примет правил игры хакера. Хакер же не меценат, чтобы бесконтрольно распространять свои труды. Он методично приучает людей на халяву пользоваться взломанными продуктами, ждет, пока люди привыкнут, наработают побольше данных, когда им и деваться потом особенно будет некуда.

И тут, извольте заплатить $200. Но дело этим не кончается. Если пользователь заплатил один раз, то почему он не заплатит второй, третий? Хакеры сажают таких людей «на иглу» и начинают «доить». Эмуляторы нарушает работу других «честных» продуктов.

Если на машине когда-то использовался эмулятор, то даже после его «сноса» легальная программа может не заработать. Эмуляторы содержат ошибки, приводящие к неустойчивой работе и к краху системы, часто с потерей данных. За последние полгода на пиратских дисках нам попалось несколько крэков, инициирующих по прошествии некоторого времени работу «троянцев», отправляющих по почте базы данных некоторых известных финансовых систем. Опасная штучка. Да и ребята подросли.

Просто гадить стало уже скучно, появились другие интересы. Как говориться, не дай вам бог налететь на такую «игрушку» или подставить кого, продав очередную взломанную версию.

Защита программ от «закладок» Электронные ключи защищают программы и базы данных не только от нелегального копирования, но и от несанкционированного использования и внесения программных «закладок» (программ-шпионов). Если программа не защищена, то злоумышленник может переписать ее, встроить в нее «закладку» — код, выполняющий несанкционированные действия, а потом переписать обратно.

Модифицированная программа может, соответственно, выполнять несанкциони-рованные и неконтролируемые вами действия, например, копировать и отправлять по почте сводные отчеты, открывать подставные счета и переводить на них деньги, как это недавно было в одном из отделении Сбербанка, и пр. Законен ли эмулятор ключа? Нет.

И мнение это не только разработчиков программ, но и профессиональных юристов и специалистов по авторскому праву. Георгий Викторович Виталиев, заведующий кафедрой правовой защиты информации и интеллектуальной собствен-ности Российского государственного гуманитарного университета, участник разработки Патентного закона РФ, Закона РФ «Об авторском праве и смежных правах» и Закона РФ «О правовой охране программ для ЭВМ и баз данных». «Программы для ЭВМ являются обЪектами авторского права (см. cm. cm. 2 и 4 Закона об авторском праве). Что касается эмуляторов, то любой эмулятор меняет структуру нематериального обЪекта — программы для ЭВМ (основная программа + модули защиты с помощью электронного ключа или его программные компоненты). А такие несанкционированные право-обладателем изменения программы противоречат ст.2 5 Закона РФ об авторском праве и допустимы только по согласованию с правообладателем».

Создание, распространение и исполь-зование эмуляторов незаконно и подпадает под действие ст. 273 УК РФ. Использование «черного» рынка для раскрутки программ Если знаешь, что твоя программа через некоторое время будет взломана, и знаешь как, то почему бы не использовать это свое знание, не попробовать поиграть на рынке, традиционно занятым пиратским софтом? Рынок динамичен.

После прошлогод-него кризиса большая часть потенциаль-ных покупателей массовых продуктов оказалась НИЖЕ черты, которая называется платежеспособным спросом. Они либо отложили покупку до лучших времен, либо будут терпеть неудобства и работать на старых версиях, либо на пиратских, ворованных. Надо ли производителям считать убытки от таких пиратов (пиратов поневоле)?

Наверное, нет. Нет, потому что они не являются потенциальными покупателями. Ни у этого производителя, ни у его конкурентов. Но это большая армия пользователей. И с ней сейчас надо активно работать. Работать, чтобы потом этот отложенный спрос перешел в реальный. Можно ли «перетянуть» на себя рынок пользователей пиратских программ? Да, можно.

И не только «перетянуть», но и использовать возможности черного рынка для быстрой «раскрутки» своих программ. И здесь Aladdin имеет достаточны и опыт. Мы дали разработчикам технологию обнаружения и управления нелегальны-ми копиями.

Теперь они могут значительно расширить свои рынки, могут играть на «черном» рынке и управлять отложенным спросом, проводить акции принуди-тельной легализации и т.д. Эффект от этого колоссален!

Лет 10 назад, в середине 80-х, когда партия бросила в массы лозунг «ликвида-ции компьютерной неграмотности» казалось, что программирование в будущем станет необходимым навыком интеллигентного человека, а программы — всеобщим достоянием. Тогда существовал даже «Фонд алгоритмов и программ», куда любой мог прийти и переписать себе нужную программу. Сама мысль, что программы -это товар, за который надо платить деньги, воспринималась, как крамола. Лекарство от этого только одно — время.

Источник: www.klerk.ru

Ломаем софт для Android. Делаем платное приложение бесплатным

Ни один разговор о взломе и модификации приложений не обходится без упоминания дизассемблера, дебаггера, формата исполняемых файлов и вездесущей IDA Pro. Однако в случае с Android все намного проще, и здесь для вскрытия и даже внедрения кода в приложение совсем не обязательно использовать все эти инструменты. Код можно легко декомпилировать обратно в Java и модифицировать, используя пару простых инструментов и текстовый редактор.

Этой статьей мы начинаем цикл, посвященный вскрытию и модификации приложений для Android. Первая часть — вводная, поэтому никакого хардкора: мы разберемся в устройстве пакетов APK, научимся разбирать APK на части, декомпилировать его код, вносить правки и собирать обратно, и в качестве примера взломаем одно популярное приложение из маркета.

Вторая статья будет целиком посвящена внедрению бэкдора/вируса в чужое приложение. Это уже не просто правка нескольких строк, а глубокая модификация. Третья статья — методы обфускации и их обхода. Все больше разработчиков используют нетривиальную обфускацию, чтобы осложнить жизнь реверсерам. Мы распутаем их код и опять же внесем правки в приложение.

![]()

WARNING

Это ознакомительная статья, призванная всего лишь показать процесс взлома приложений. Она не призывает тебя заниматься варезом и лишать доходов людей, потративших многие недели на создание приложений. ASAP Launcher — великолепное приложение без навязчивой рекламы, почти вся полезная функциональность доступна бесплатно. Поэтому вместо того, чтобы использовать крякнутую версию, лучше купи полное приложение и поддержи разработчика. Оно обойдется тебе всего в 100 рублей.

Снаряжаемся

Для выполнения описанных в статье действий понадобится ряд инструментов, и главный инструмент — это Linux. Да, многие из названных далее программ могут работать и в Windows, но в любых операциях, связанных с Android и его приложениями, лучше не полагаться на детище Билли. В Linux практически все сделать проще, командная строка здесь в разы удобнее (она нам ох как понадобится), а некоторые инструменты просто недоступны для других ОС.

После установки Linux в виртуалку или второй системой сразу устанавливаем средства разработки на Java и виртуальную машину. В Ubuntu это можно сделать с помощью одной команды:

$ sudo apt-get install openjdk-7-jdk

Также нам нужны четыре инструмента для распаковки и декомпиляции приложений:

- Apktool — швейцарский армейский нож для распаковки и запаковки приложений;

- Jadx — декомпилятор байт-кода Dalvik в код на Java;

- Backsmali — дизассемблер кода Dalvik (не пугайся, с настоящим ассемблером он имеет мало общего);

- Sign — утилита для подписи пакетов.

Для удобства создадим в домашнем каталоге подкаталог Android и скачаем эти инструменты в него:

$ cd ~ $ mkdir ~/Android cd ~/Android $ wget https://bitbucket.org/iBotPeaches/apktool/downloads/apktool_2.2.0.jar $ wget https://github.com/skylot/jadx/releases/download/v0.6.0/jadx-0.6.0.zip $ wget https://github.com/appium/sign/raw/master/dist/sign.jar $ wget https://bitbucket.org/JesusFreke/smali/downloads/baksmali-2.1.3.jar $ mkdir jadx cd jadx $ unzip ../jadx-0.6.0.zip

Добавим в конец файла ~/.bashrc следующие строки:

alias apktool=’java -jar ~/Android/apktool_2.2.0.jar’ alias jadx-gui=’~/Android/jadx/bin/jadx-gui’ alias baksmali=’java -jar ~/Android/baksmali-2.1.3.jar’ alias sign=’java -jar ~/Android/sign.jar’ alias javac=’javac -classpath /home/j1m/Android/android-sdk-linux/platforms/android-23/android.jar’ alias dx=’/home/j1m/Android/android-sdk-linux/build-tools/23.0.3/dx’

Они нужны для того, чтобы вместо длинных и неудобных команд вроде java -jar ~/Android/sign.jar можно было набрать просто sign.

Вскрываем подопытного

Теперь нам нужно найти приложение, которое, во-первых, нетрудно расковырять, а во-вторых, которое несет какую-то пользу и достаточно известно. То есть брать простейшую софтину только для того, чтобы было не очень сложно разобраться в ее коде, мы не будем, а вместо этого устремим свой взор на топ Play Store. Практически идеальный кандидат на эту роль — выпущенный два месяца назад ASAP Launcher, удобнейший домашний экран с массой полезных и неординарных функций.

Для начала пройдемся по APK без использования специальных инструментов. Для этого скачаем пакет при помощи сервиса APKPure: открываем страницу приложения в Play Store, копируем URL из адресной строки и вставляем в строку поиска на APKPure. Далее нажимаем кнопку Download APK и ждем окончания загрузки.

Другие статьи в выпуске:

Xakep #212. Секреты даркнета

- Содержание выпуска

- Подписка на «Хакер» -60%

Для удобства переименуем пакет в asap.apk:

# cd ~/Downloads # mv ASAP Launcher_v1.16_apkpure.com.apk asap.apk

Разархивируем с помощью unzip:

# mkdir asap; cd asap # unzip asap.apk

Да, APK — это обычный архив ZIP, но тем не менее он имеет четкую структуру:

- META-INF — каталог, содержащий файлы MANIFEST.MF, CERT.MF и CERT.RSA. Первые два — список всех файлов пакета и их контрольных сумм, последний содержит открытый ключ разработчика и созданную с помощью закрытого ключа цифровую подпись файла CERT.MF. Эти данные нужны, чтобы при установке пакета система смогла выяснить, что пакет не был модифицирован и действительно создан его автором. Это важно, так как, поскольку нет возможности подделать цифровую подпись пакета (для этого нужен закрытый ключ), модифицированный пакет придется подписывать другим ключом;

- res — ресурсы приложения. Здесь находятся иконка (mipmap), переводы строк (values), изображения (drawable), а также описания интерфейса приложения (layout). Все их можно модифицировать, чтобы изменить внешний вид приложения. Правда, файлы XML придется сначала «разжать» — для улучшения производительности они хранятся в бинарном формате;

- classes.dex — код приложения в форме байт-кода виртуальной машины Dalvik. Обычно приложения содержат только один такой файл, но, используя директиву multiDex, разработчик может заставить среду разработки разбить его на множество более мелких для улучшения производительности или преодоления ограничения на 65 536 методов в одном dex-файле;

- AndroidManifest.xml — манифест приложения, описывающий его структуру, включая активности, сервисы, обработчики интентов и так далее. Опять же в формате бинарного XML.

Также пакет может содержать другие каталоги, например assets (любые файлы, включенные разработчиком, в данном случае — шрифты и база данных) и lib (нативные библиотеки, созданные с использованием Android NDK).

Изучаем код

Само собой разумеется, просто разархивировать пакет недостаточно. Чтобы разобраться в работе приложения, необходимо декомпилировать файл classes.dex.

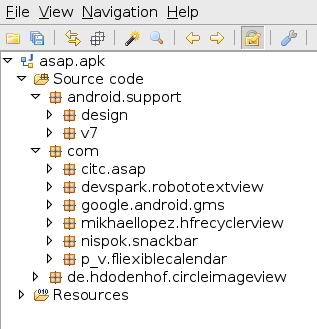

Для этого мы воспользуемся jadx-gui. Запускаем, выбираем asap.apk и видим слева список пакетов Java, включенных в APK. В данном случае это пакеты android.support — официальная библиотека Google, реализующая поддержку функций новых версий Android в старых (например, чтобы получить Material Design в Android 4.1), com.google.android.gms — Google Mobile Services, com.nispok.snakbar — реализация GUI-элемента snakbar, а также несколько других.

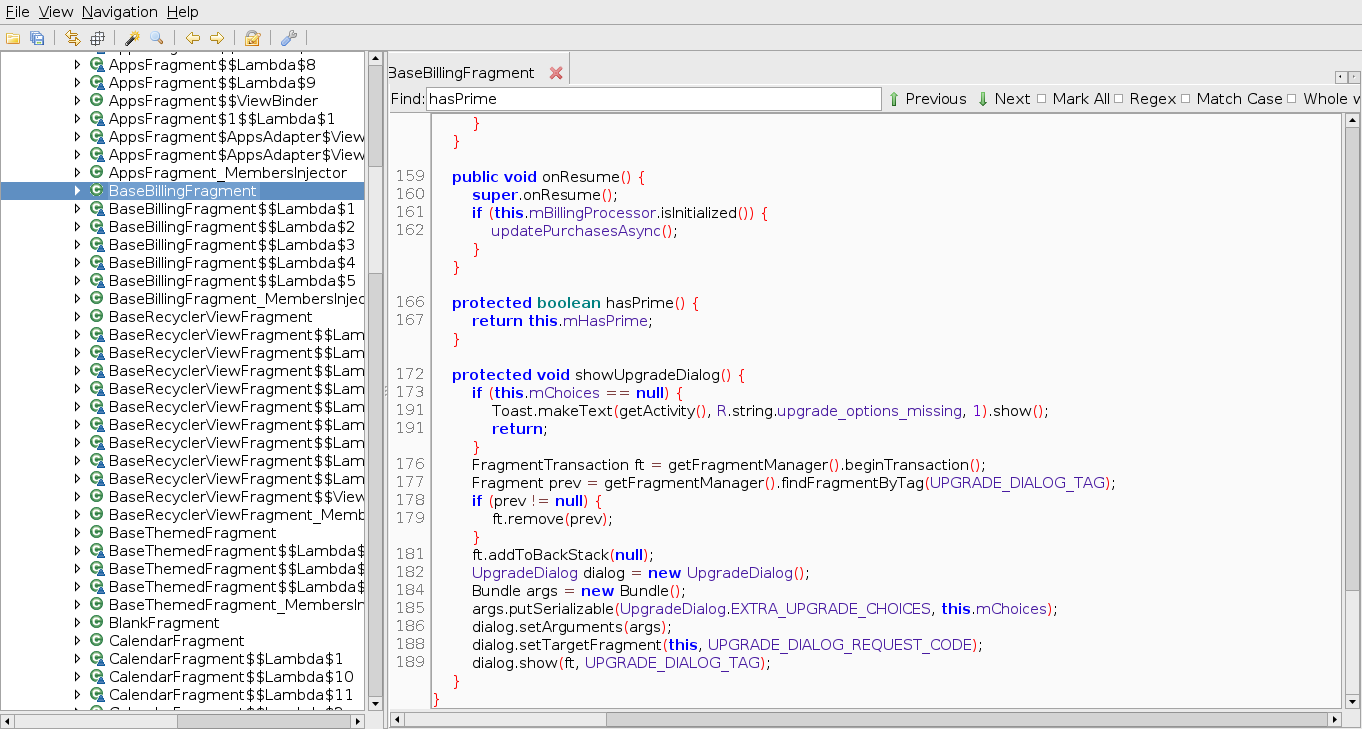

Основной код приложения содержится в пакете com.citc.asap, именно такое имя носит и само приложение в Google Store и на устройстве. Открываем его и видим больше десятка каталогов и множество исходников Java. Наша задача — сделать приложение «оплаченным», не платя за него. Но как найти нужный файл, реализующий проверку на оплату? Скорее всего, он будет содержать в имени слово billing. Пробегаемся по исходникам в поисках нужного нам файла и натыкаемся на исходник BaseBillingFragment в подкаталоге (пакете) fragments:

Это очень простой класс Java, в котором есть интересный метод:

protected boolean hasPrime()

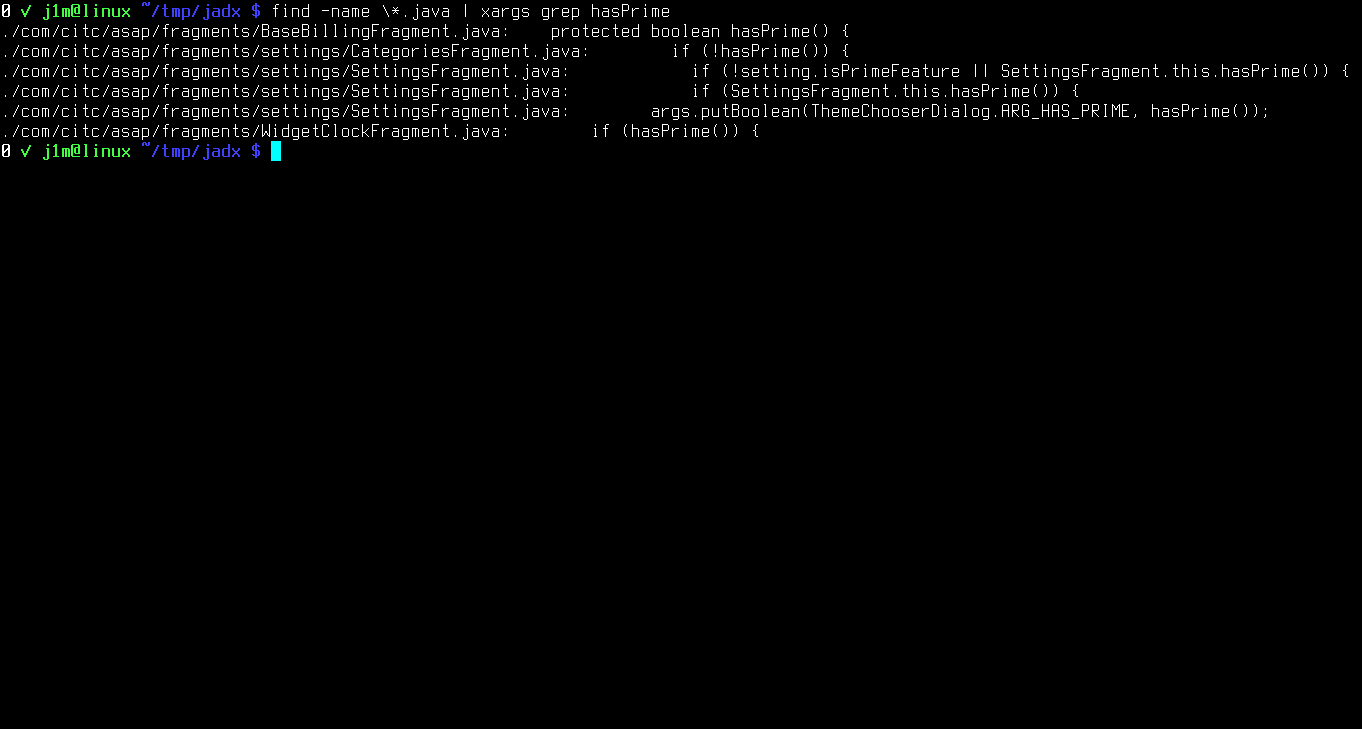

Все, что он делает, — просто возвращает значение поля mHasPrime, однако интересен он не этим, а своим именем. Дело в том, что платная (точнее, оплаченная) версия ASAP называется Prime, и очевидно, что метод hasPrime как раз и нужен для проверки оплаты приложения. Чтобы подтвердить свою догадку, сохраним декомпилированные исходники (File -> Save all) в каталог и попробуем найти в них вызовы hasPrime():

Совпадений немного, основной «пользователь» hasPrime() — это SettingsFragment, то есть исходник, отвечающий за формирование окна настроек. Учитывая, что Prime-версия отличается от бесплатной именно тем, что в ней разблокированы дополнительные поля настроек, уже сейчас мы можем быть на 90% уверены, что hasPrime() — нужный нам метод. Скорее всего, именно с его помощью приложение выясняет, куплена ли Prime-версия. Осталось только убедиться в этом окончательно, подменив код метода на свой.

Вносим правки

Метод hasPrime() очень прост: он возвращает значение поля mHasPrime, которое имеет тип boolean. Нетрудно предположить, что в случае, если приложение оплачено, hasPrime() вернет true, иначе вернет false. Наша задача — сделать так, чтобы метод всегда возвращал true и остальная часть приложения думала, что приложение оплачено, и разблокировала дополнительные опции в окне настроек.

К сожалению, сделать это с помощью прямой правки исходного кода не получится: приложение нельзя скомпилировать обратно. Однако никто не запрещает дизассемблировать код, внести правки и собрать его вновь. И как раз здесь нам понадобится apktool. Дизассемблируем APK:

$ apktool d -r asap.apk

В текущем каталоге появится подкаталог asap. Открываем файл asap/smali/com/citc/asap/fragments/BaseBillingFragment.smali и находим hasPrime() . Декларация метода будет выглядеть так:

.method protected hasPrime()Z .locals 1 .prologue .line 167 iget-boolean v0, p0, Lcom/citc/asap/fragments/BaseBillingFragment;->mHasPrime:Z return v0 .end method

Это и есть дизассемблированный листинг, и, как ты видишь, он на порядок проще, чем дизассемблированный код нативных приложений. В целом здесь все тривиально:

- .method protected hasPrime()Z — объявляет protected-метод, который возвращает значение типа boolean (Z);

- .locals 1 — говорит виртуальной машине, что метод использует в своей работе один регистр (в данном случае он будет содержать возвращаемое значение);

- .prologue и .line 167 — директивы, необходимые для отладки, на ход исполнения не влияют;

- iget-boolean v0, p0 . — получает значение поля типа boolean и записывает в регистр v0, регистр p0 — это нулевой параметр, он всегда равен имени класса (this);

- return v0 — возвращает значение регистра v0;

- .end method — закрывает тело метода.

Теперь мы должны изменить данный метод так, чтобы он возвращал true независимо от значения поля mHasPrime . Мы могли бы сделать это вручную, но проще написать новый метод на Java:

public class Test < public boolean hasPrime() < return true; >>

И пропустить его через компилятор и дизассемблер:

$ javac Test.java $ dx —dex —output=Test.dex Test.class $ baksmali Test.dex

На выходе получаем следующий ассемблерный код:

.method protected hasPrime()Z .registers 1 const v0, 1 return v0 .end method

Ты уже должен сам догадаться, что он объявляет константу v0 со значением 1 и возвращает ее (в Dalvik тип boolean — это int, который может иметь значение 1 — true или 0 — false). Осталось только вставить этот код вместо оригинального и собрать пакет обратно:

$ apktool b asap

Пакет появится в каталоге asap/dist . Переименуем его, чтобы не запутаться:

$ mv asap/dist/asap.apk asap-fake-hasPrime.apk

И подпишем с помощью тестового ключа:

$ sign asap-fake-hasPrime.apk

В результате в текущем каталоге появится файл asap-fake-hasPrime.s.apk. Остается только закинуть его на карту памяти и установить, удалив перед этим оригинальное приложение.

Выводы

Взломать приложение для Android очень и очень просто. Да, я не спорю, нам попался удобный и простой пример для модификации, но опять же повторюсь — это весьма популярное приложение, о котором рассказывали на большинстве сайтов, посвященных Android.

Большинство других приложений вскрыть так же просто, однако есть достаточное количество экземпляров, пропущенных через обфускаторы и различные системы защиты. С ними все несколько сложнее, и таким приложениям будет посвящена третья статья цикла. Во второй статье мы рассмотрим, как тот же самый метод модификации использовать для внедрения собственного кода.

![]()

WWW

Евгений Зобнин

Редактор рубрики X-Mobile. По совместительству сисадмин. Большой фанат Linux, Plan 9, гаджетов и древних видеоигр.

Источник: xakep.ru