Лучше использовать Ip reporter ot bitmain

Или BTC tools от BTCPOOL скачать здесь

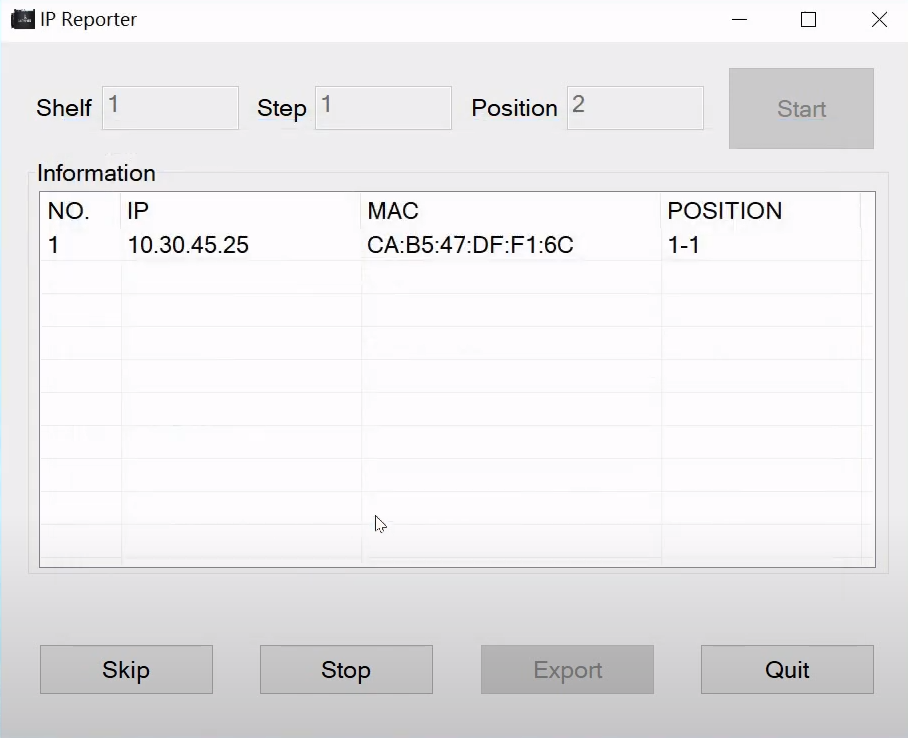

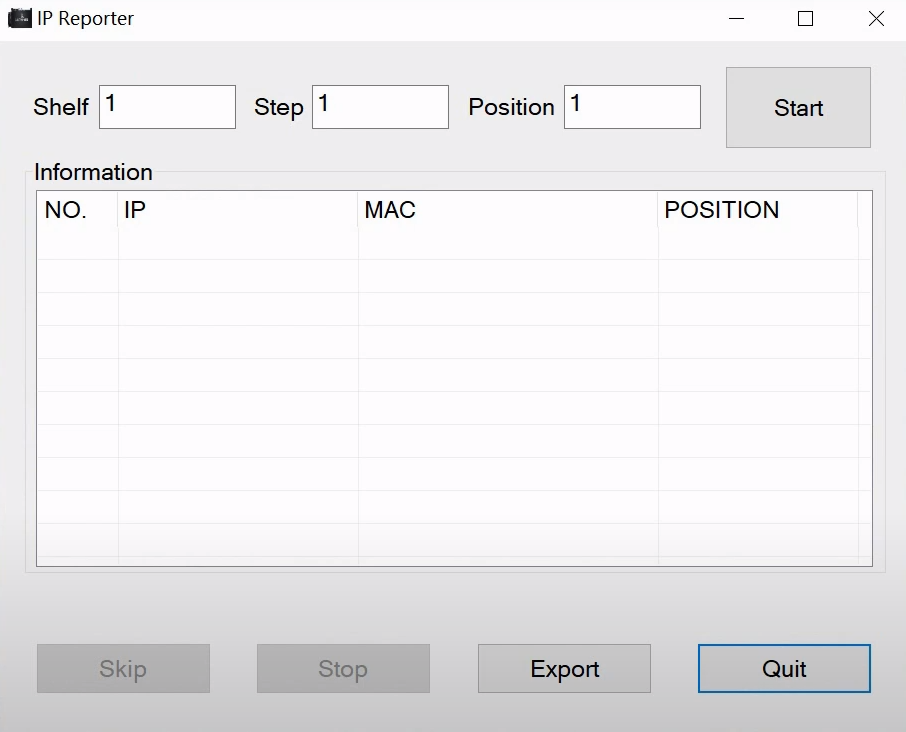

Если вы используете IP reporter:

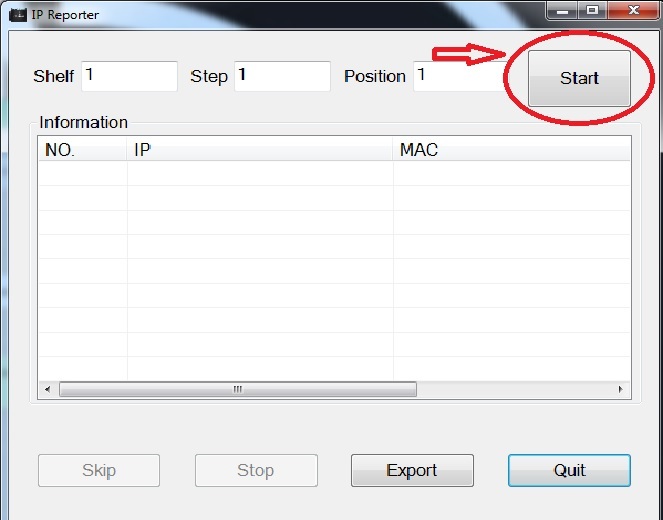

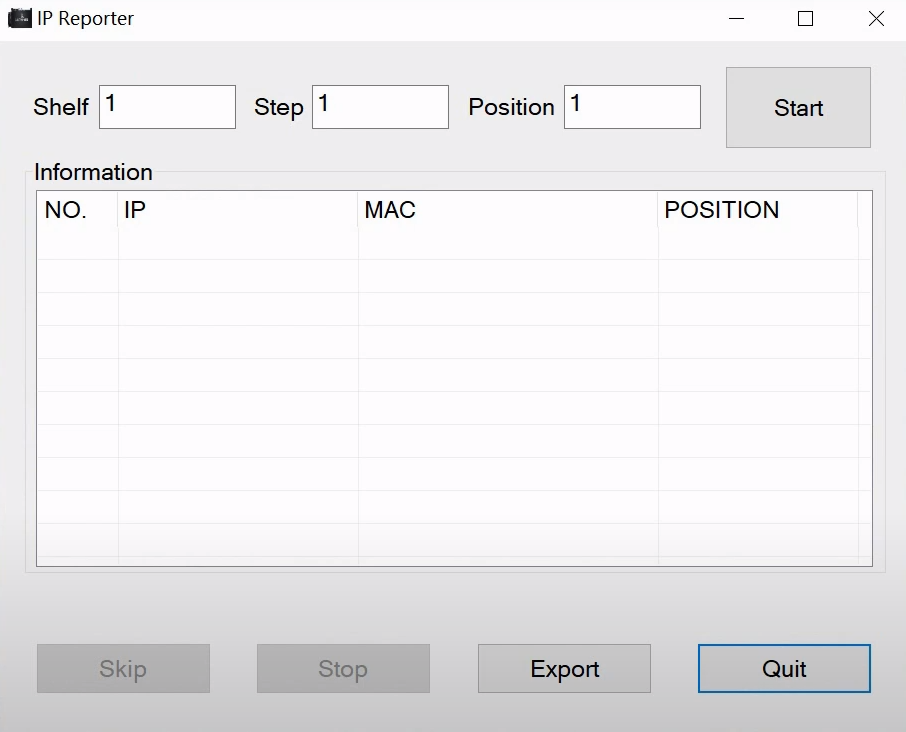

После скачивания запустите приложение, включите ваш antminer и нажмите кнопку START

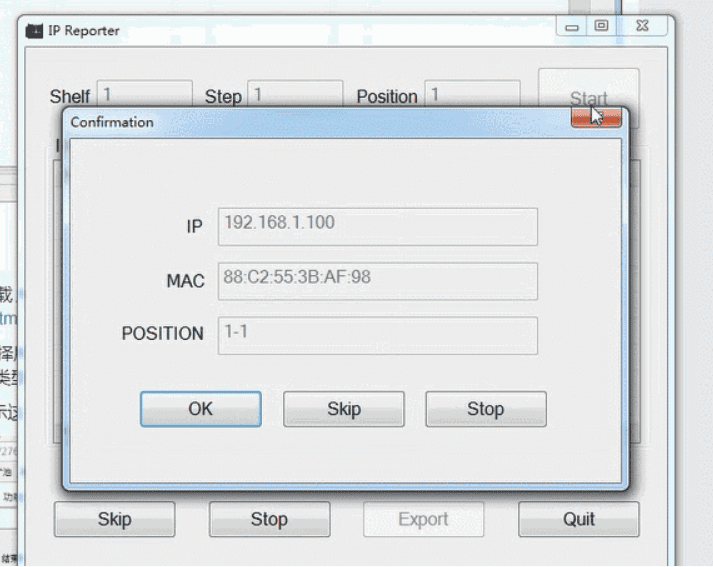

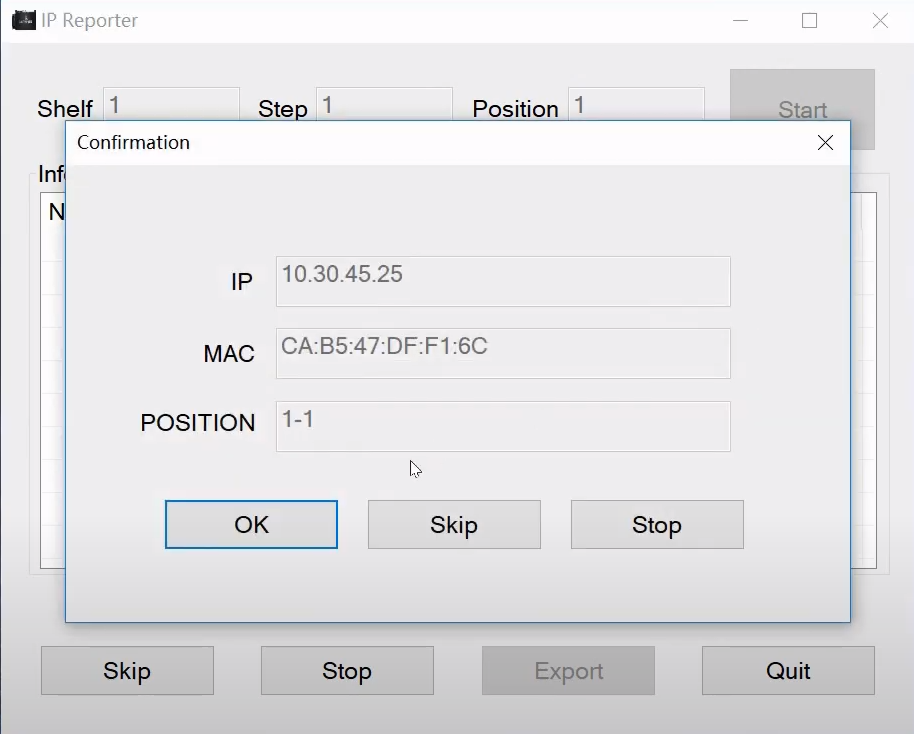

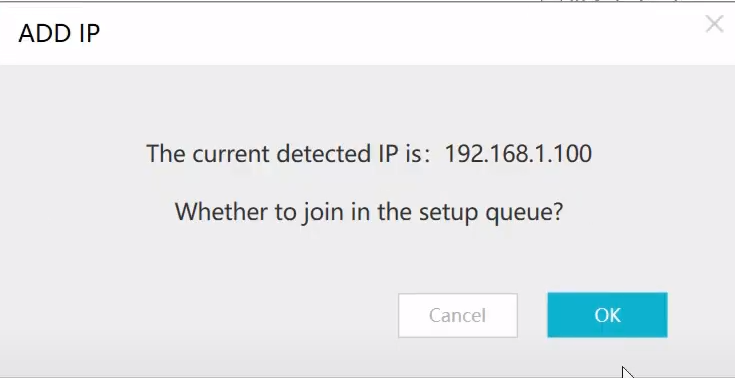

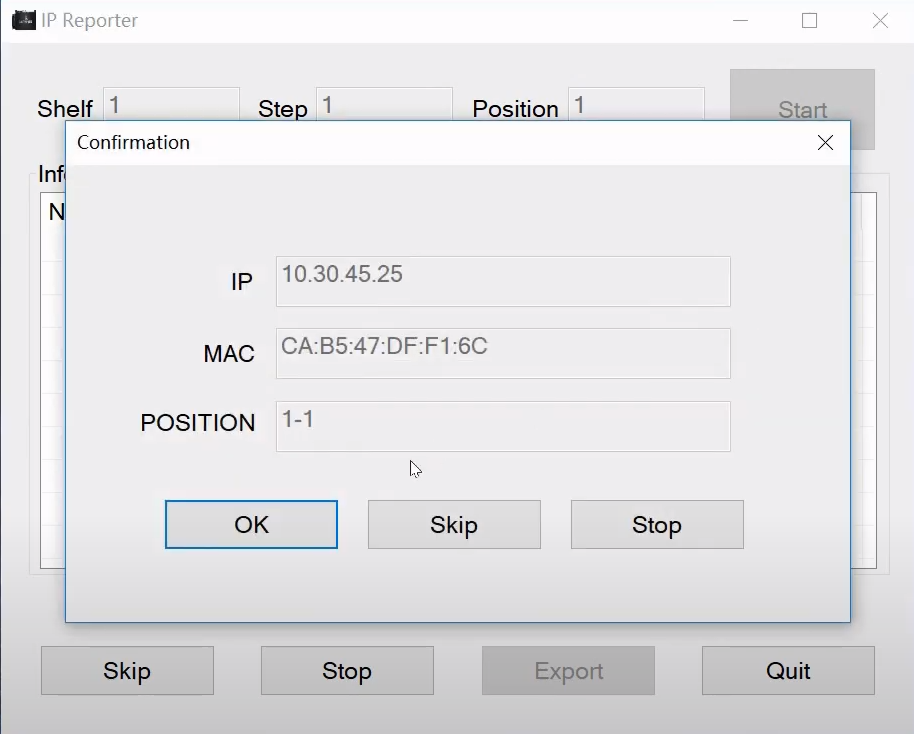

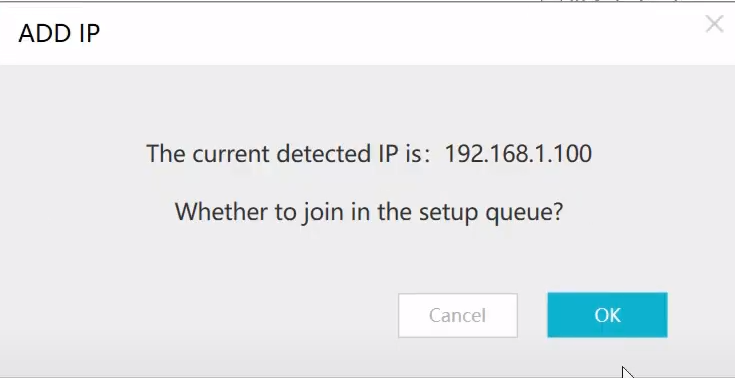

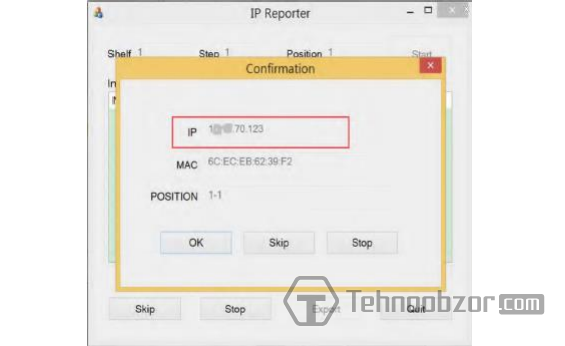

После нажмите кнопку IP Report на вашем Antminer  Если вы увидите в IP Reporter такое сообщение

Если вы увидите в IP Reporter такое сообщение

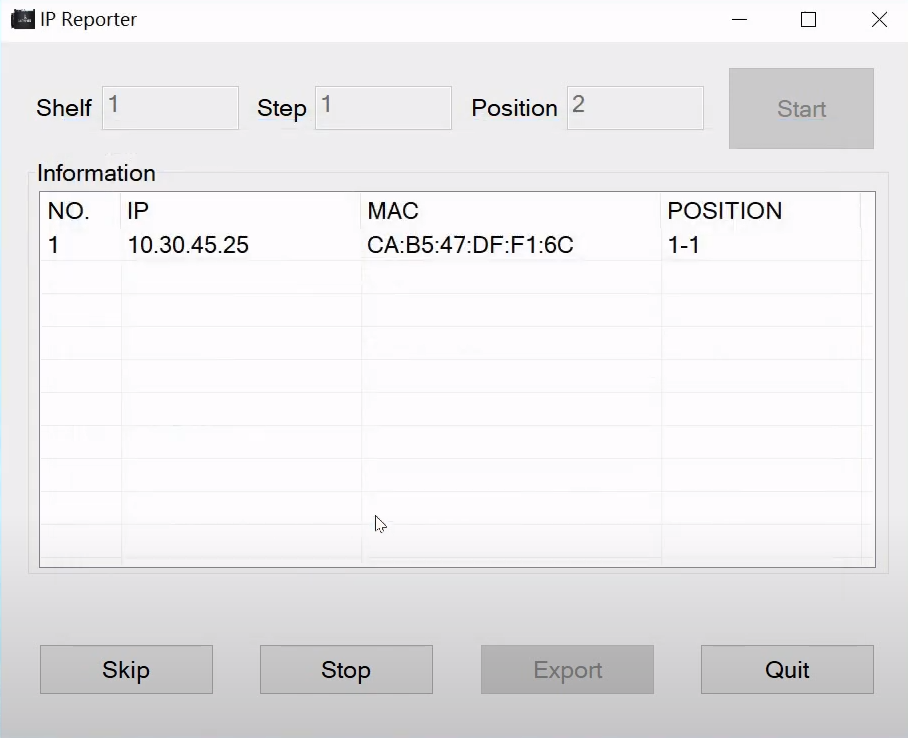

Вы все сделали правильно. Вам нужен IP. если вы нажмете stop то программа добавит адрес в список и прекратит сканирование, если нажать OK то вы можете продолжить сканирование и нажать ip report на следующем antminer, ip reporter в свою очередь сформирует список ip адресов всех устройств.

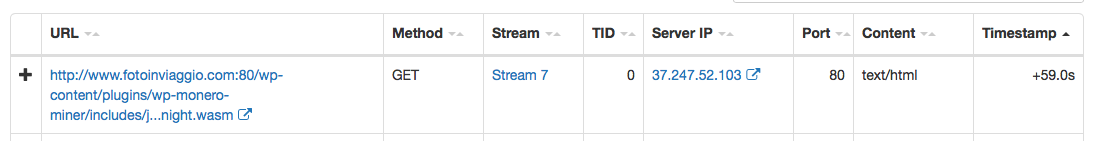

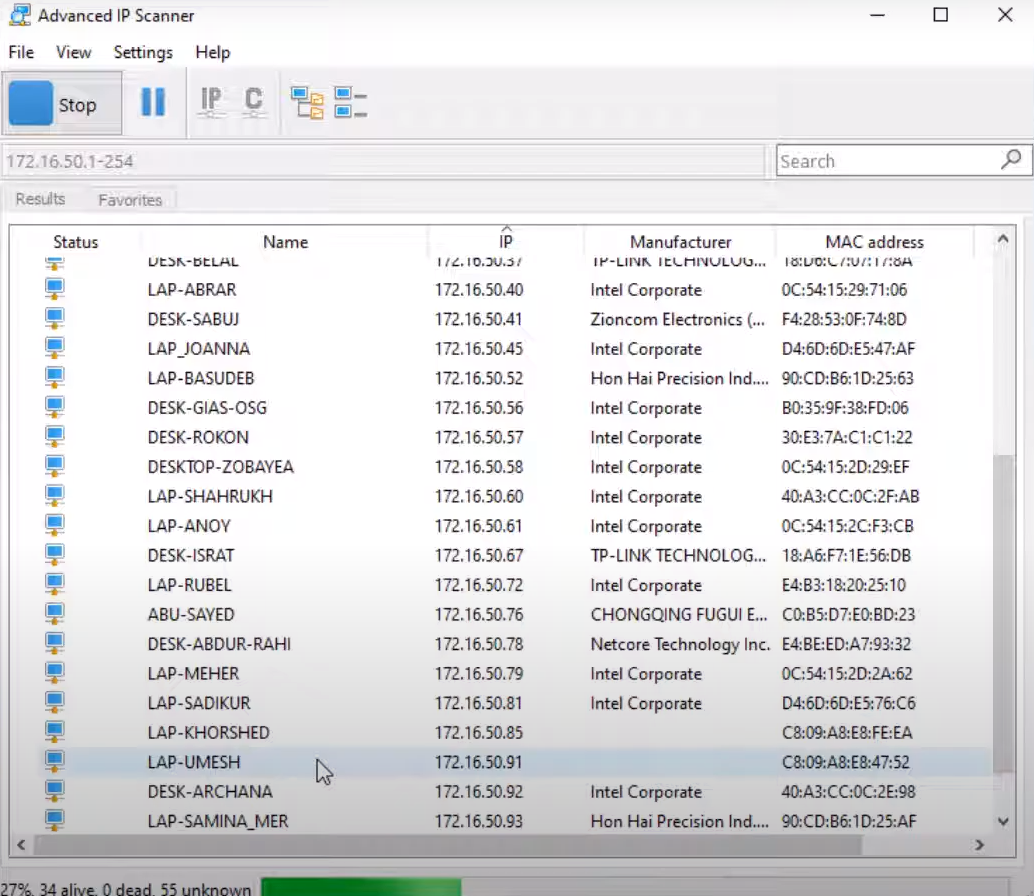

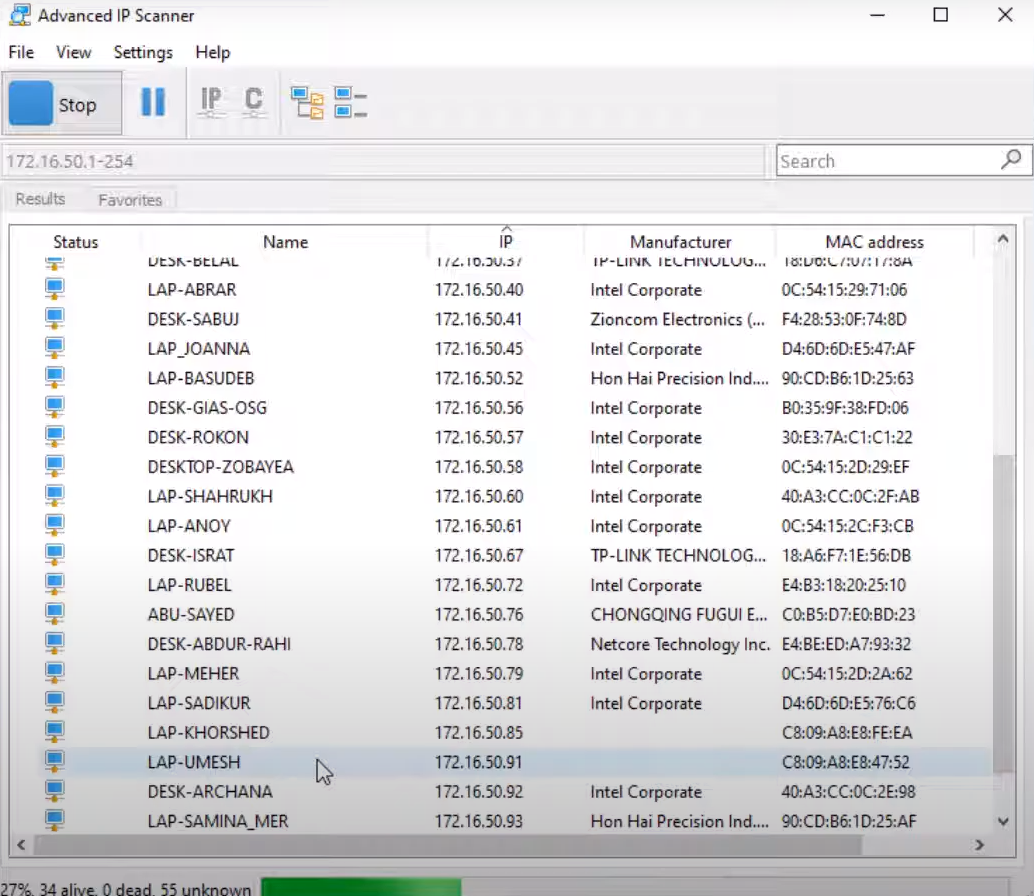

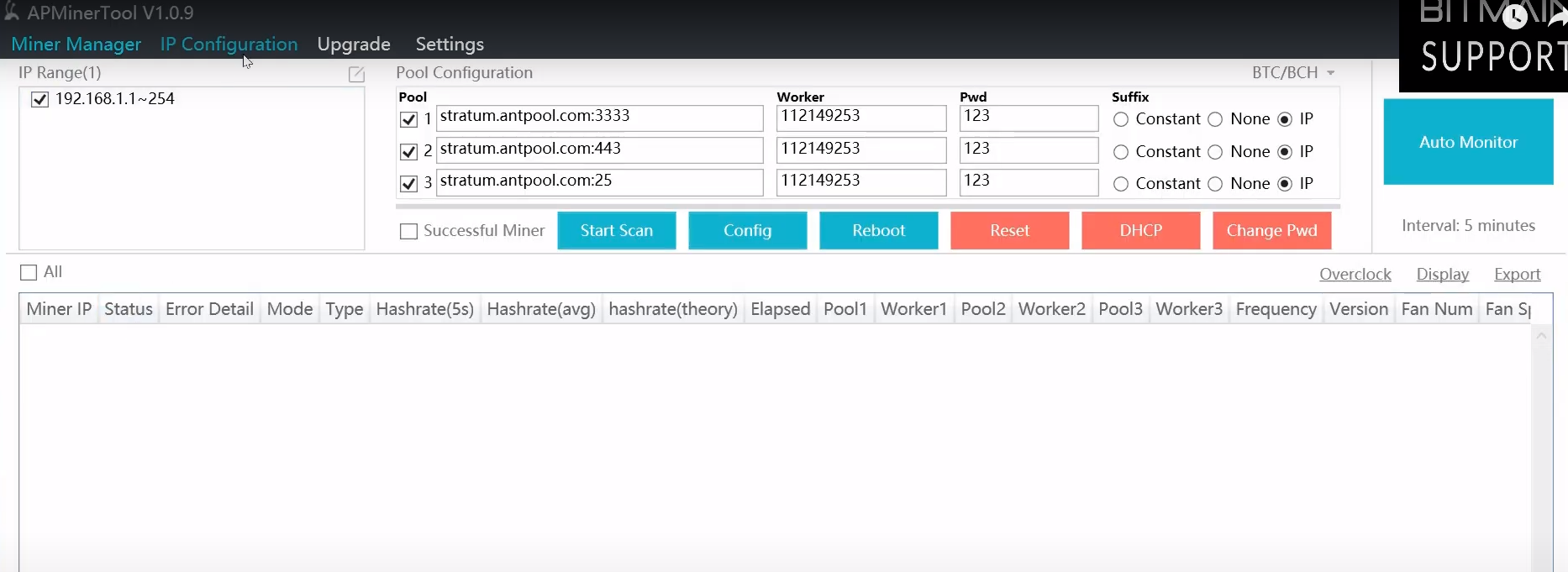

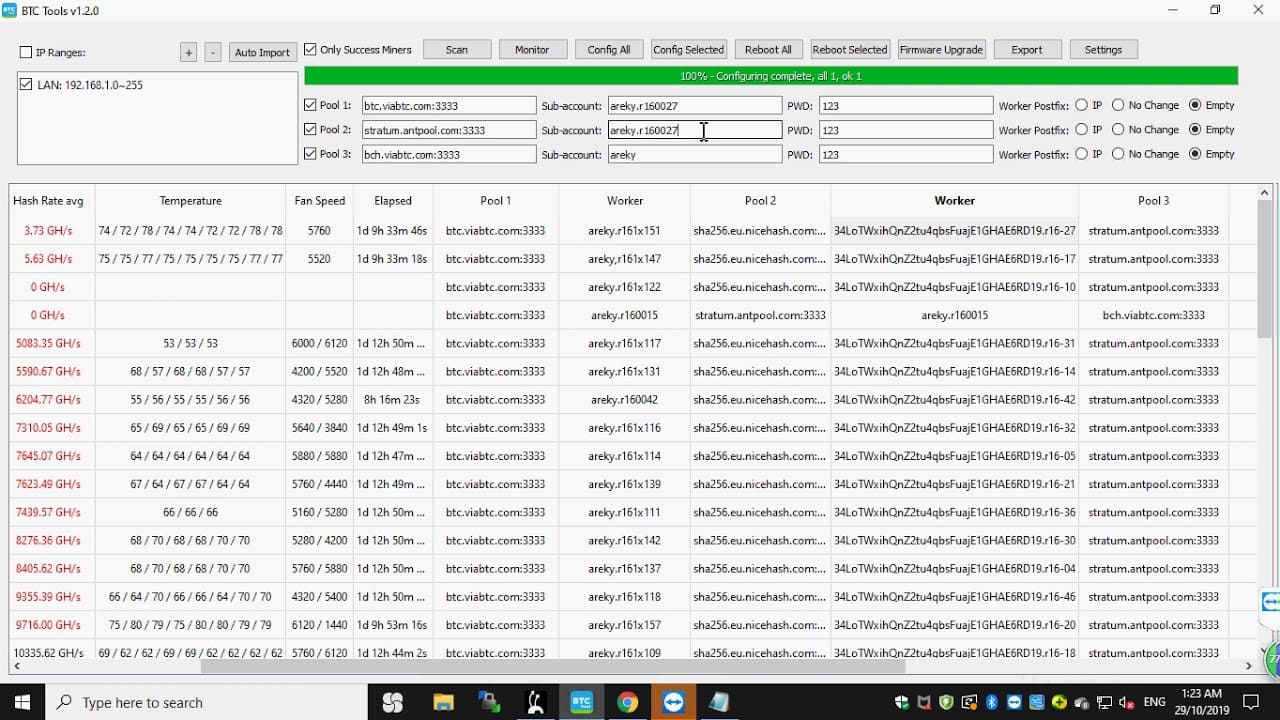

Далее будет описан процесс обнаружения асика при помощи BTC Tools скачать здесь

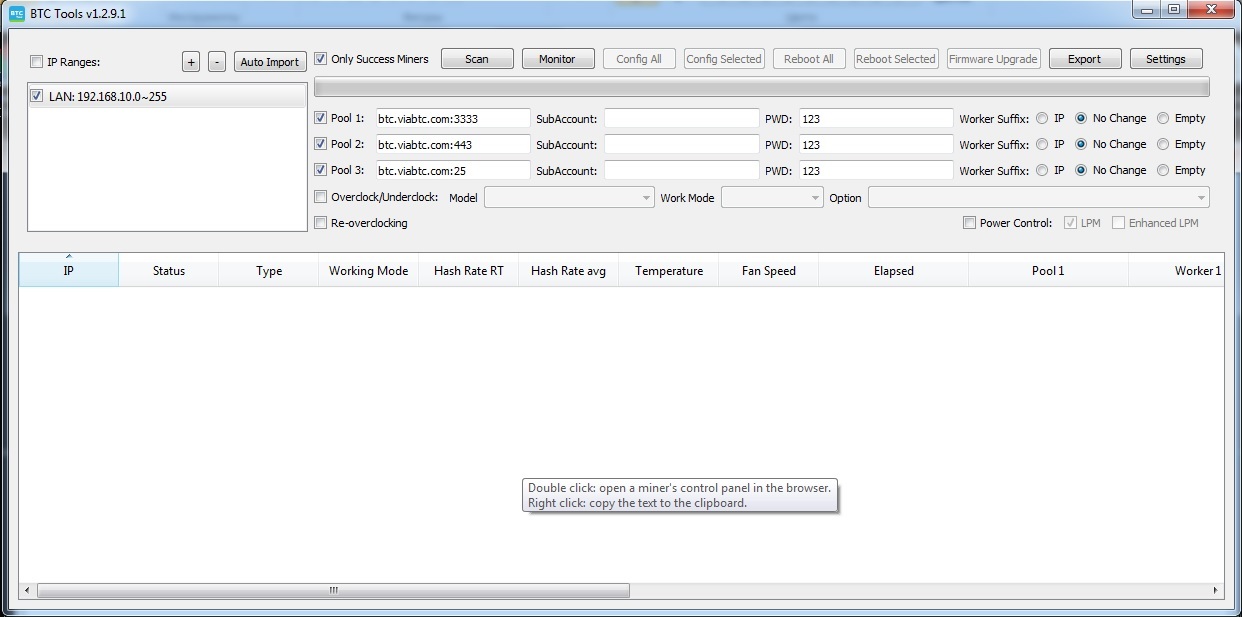

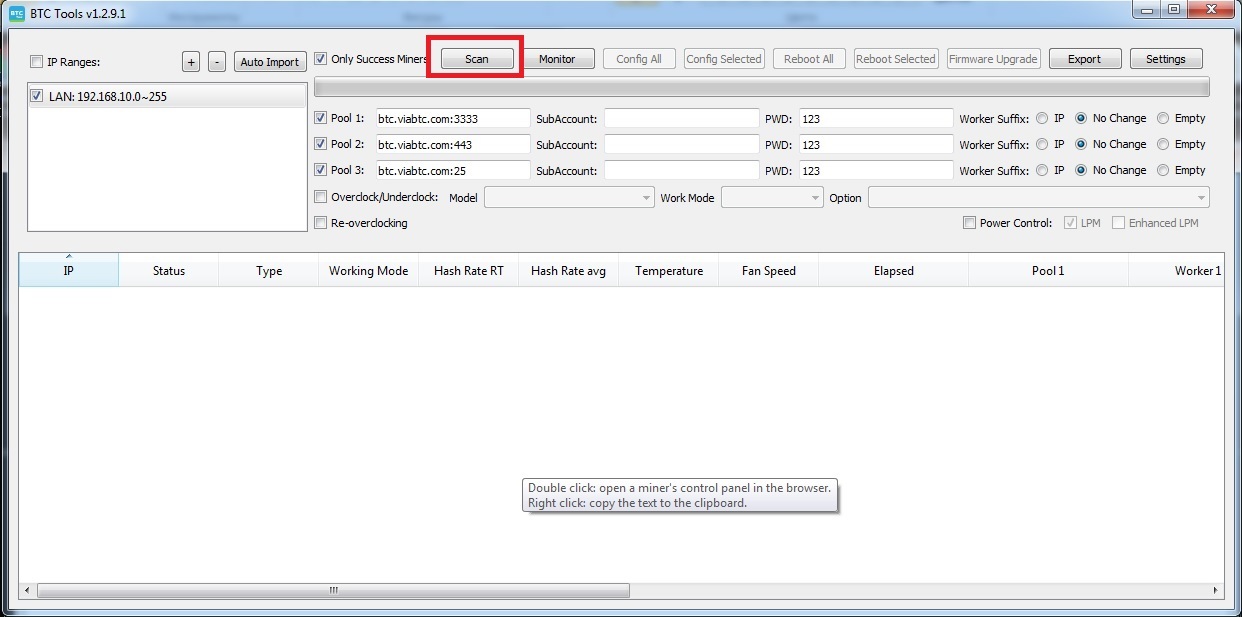

После скачивания запускаем BTC Tools

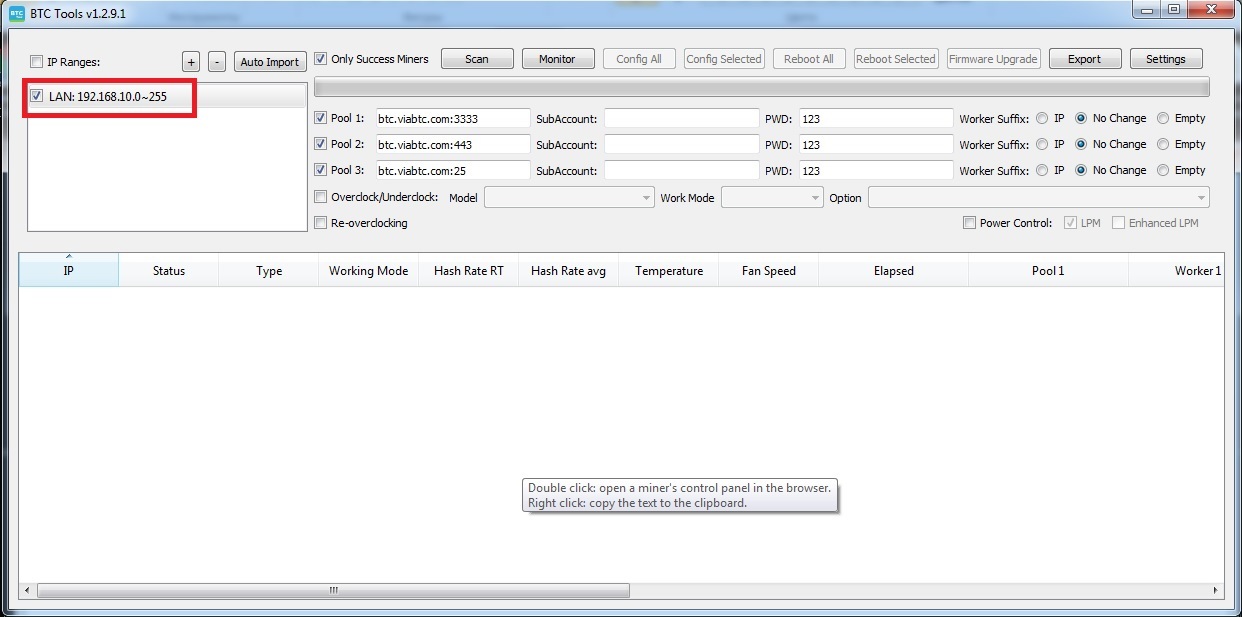

Проверяем верный ли диапазон адресов задан для сканирования, если нет то кликаем дважды по области с ip адресом и добавляем нужные диапазоны адресов.

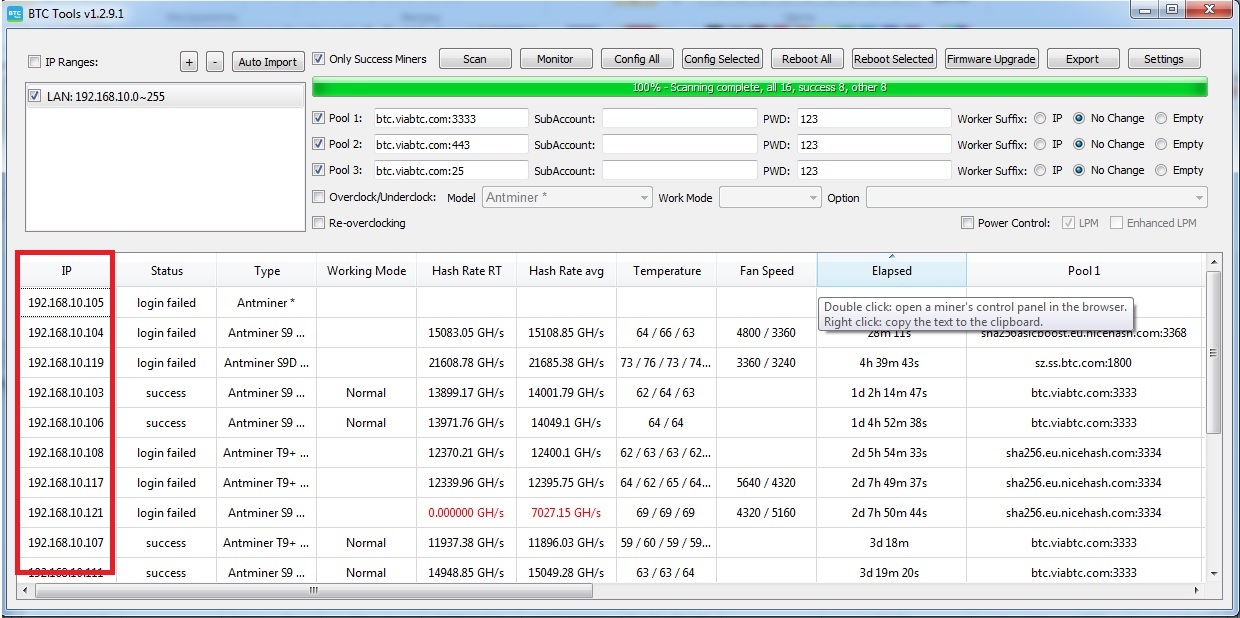

После нажимаем кнопку сканирования и ждем завершения

Программа отобразит все включенные майнеры в сети далее остается выбрать нужный ip адрес и ввести его в строку браузера или дважды кликнуть по нужному устройству и его веб интерфейс откроется в браузере.

Блокчейн — технология децентрализованного реестра для записи, обработки и хранения данных. Система функционирует автономно, а ее безопасность обеспечивают сами пользователи. Часть блокчейн-сетей построена на алгоритме консенсуса Proof-of-Work (PoW), например, Bitcoin, Litecoin и Dogecoin. В них реализован механизм майнинга (процесс добычи криптовалют). Его задача — поддерживать работу и безопасность сети. Майнеры получают монеты в качестве награды. Однако для их добычи нужно иметь вычислительное оборудование, подключенное к интернету. Но, как найти IP-адреса асиков в локальной сети, знают не все.

- Что такое IP Reporter

- Как узнать IP-адрес асика

- Альтернативный способ

- Резюме

- Часто задаваемые вопросы

Что такое IP Reporter

Майнеры обрабатывают транзакции, создают новые блоки цепочки и получают за это награду. Однако часто в блокчейнах присутствует конкуренция. Награду за блок получает тот криптодобытчик, который первым нашел валидный хеш. При майнинге в одиночку вероятность этого события мала. Для решения проблемы существуют специальные сервисы — пулы.

Они представляют собой платформы, на которых майнеры объединяют вычислительную мощность — хешрейт. Это повышает вероятность добычи новых блоков в сети. А награда с них делится между участниками майнинг-пулов. Но для подключения к ним нужно знать адреса каждого установленного ASIC.

Аналитики из TokenInsight подсчитали, что в 2020 году доля производителя BITMAIN на рынке асиков составляла 55%. Однако в 2022-ом популярность выпускаемых компанией ANTMINER среди добытчиков криптовалют даже выросла. Востребованность асиков BITMAIN в августе 2022 года отражена в таблице ниже (данные сервиса Hiveon).

| Модель | Доля на рынке ASIC (%) | Алгоритм хеширования |

|---|---|---|

| L3+ | 45,25 | Scrypt |

| S9 | 42,81 | SHA-256 |

| S19j | 1,3 | SHA-256 |

| T9 | 1,18 | SHA-256 |

| T17 | 1,16 | SHA-256 |

Для обнаружения ASIC-устройств ANTMINER часто используют программу IP Reporter. Она помогает в поиске их IP-адресов. Софт создан компанией BITMAIN специально для сканирования асиков ANTMINER. Но у IP Reporter есть недостаток — программа работает только на операционной системе Windows.

Многие производители ASIC-оборудования предлагают клиентам собственный софт для его настройки. Например, для MicroBT есть программа WhatsMinerTool.

Для поиска устройств понадобится компьютер, подключенный к локальной сети вместе с ASIC. Без этого найти адрес майнера не получится. Затем нужно скачать и установить программу для сканирования. Поиск адресов на примере BITMAIN IP Reporter выглядит так:

- Сначала потребуется запустить софт.

- После открытия нажать кнопку Start.

- Далее на ASIC-устройстве ANTMINER нужно удерживать кнопку IP Report. В течение 5 секунд замигает индикатор на корпусе.

- В программе необходимо дождаться обнаружения.

- Нажать Stop.

После этого IP-адрес будет занесен в соответствующий список. Но если асик не один, то в программе придется найти и остальные. Для этого вместо кнопки Stop нужно нажать Ok, а затем повторить описанную процедуру с каждым ASIC-майнером.

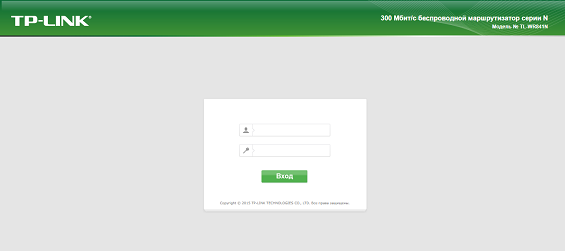

Для подключения к майнинг-пулу в настройках оборудования нужно указать ссылку на него. Чтобы перейти в параметры ASIC, необходимо вставить его IP в адресную строку в браузере. Войти в систему можно по логину и паролю.

Для поиска адресов обычно используют Root или универсальный софт (например, Free IP Scanner).

Альтернативный способ

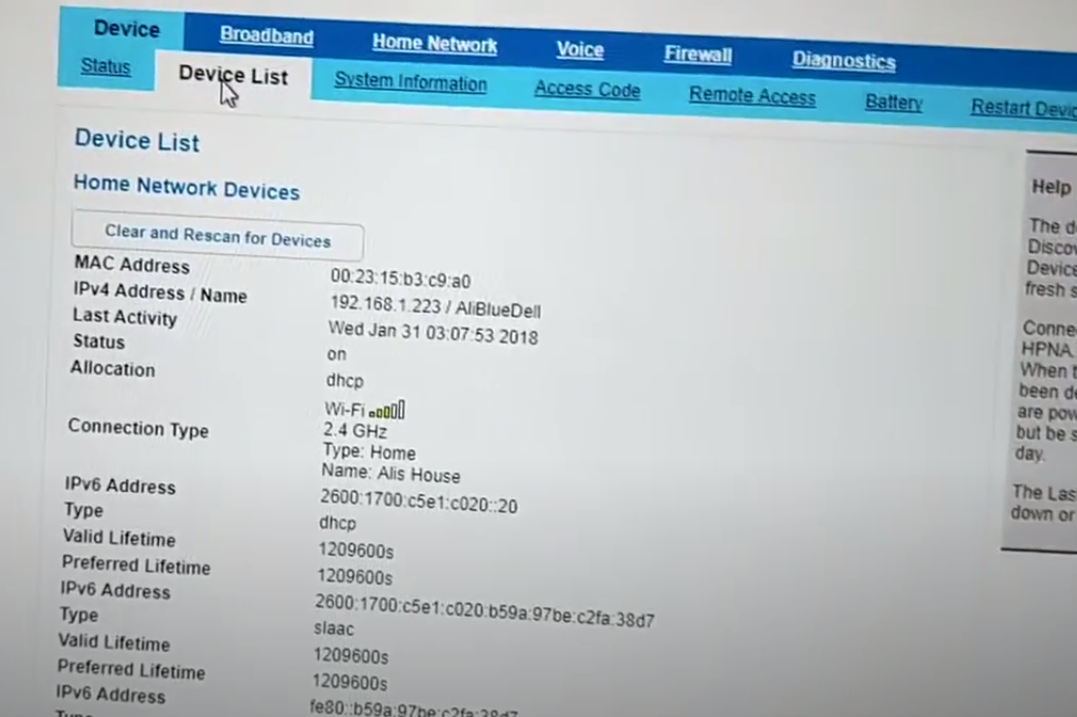

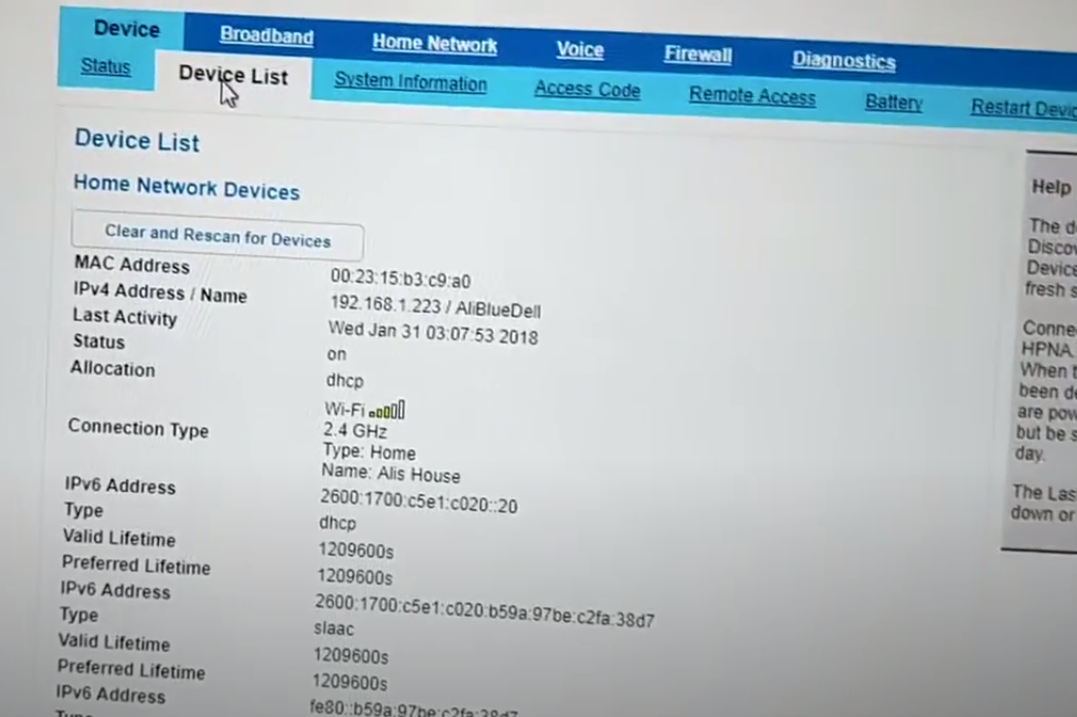

Узнать IP-адрес асика можно без сторонних программ. Один из способов — зайти в настройки роутера. Для этого нужно:

- В адресной строке браузера ввести 192.168.0.1 или 192.168.1.1.

- В открывшемся окне указать логин и пароль. Обычно они написаны на роутере на нижней части корпуса. По умолчанию производители ставят admin в логин и пароль.

- Перейти во вкладку «Пользователи» или «Клиенты». Ее название зависит от производителя.

- В открывшемся списке найти ASIC-майнер. Справа от него будет написан его IP-адрес.

Резюме

Имея «слабую» майнинг-ферму, придется использовать пулы для добычи криптовалют. Но, чтобы подключиться к ним, нужно знать IP-адреса ASIC-устройств. Майнерам в этом помогают специальные программы: IP Reporter, WhatsMinerTool, Free IP Scanner и другие. Также для поиска адресов можно использовать роутер.

Часто задаваемые вопросы

❓ Для майнинга используют только ASIC?

Добыча криптовалют возможна на процессорах, видеокартах и FPGA-платах. Но зачастую это оказывается убыточным. Оборудование ломается быстрее, чем окупается.

🔧 Какая скорость интернета нужна для криптодобычи?

Это зависит от количества оборудования. В среднем на 1 ASIC понадобится 80-90 кбайт/с. Главное — стабильное соединение.

⚡ Можно ли разогнать ASIC-оборудование?

Для этого нужно установить стороннюю прошивку. Но придется усилить питание и улучшить систему охлаждения.

📌 Что такое IP-адрес ASIC?

Это уникальный идентификатор в локальной сети, по которому можно обращаться к оборудованию.

❗ Что делать, если адрес асика не обнаруживается?

В первую очередь проверить подключение LAN-кабеля к ASIC и локальной сети. Также помочь может перезапуск устройства.

Как бороться с майнерами криптовалют в корпоративной сети

Время на прочтение

11 мин

Количество просмотров 70K

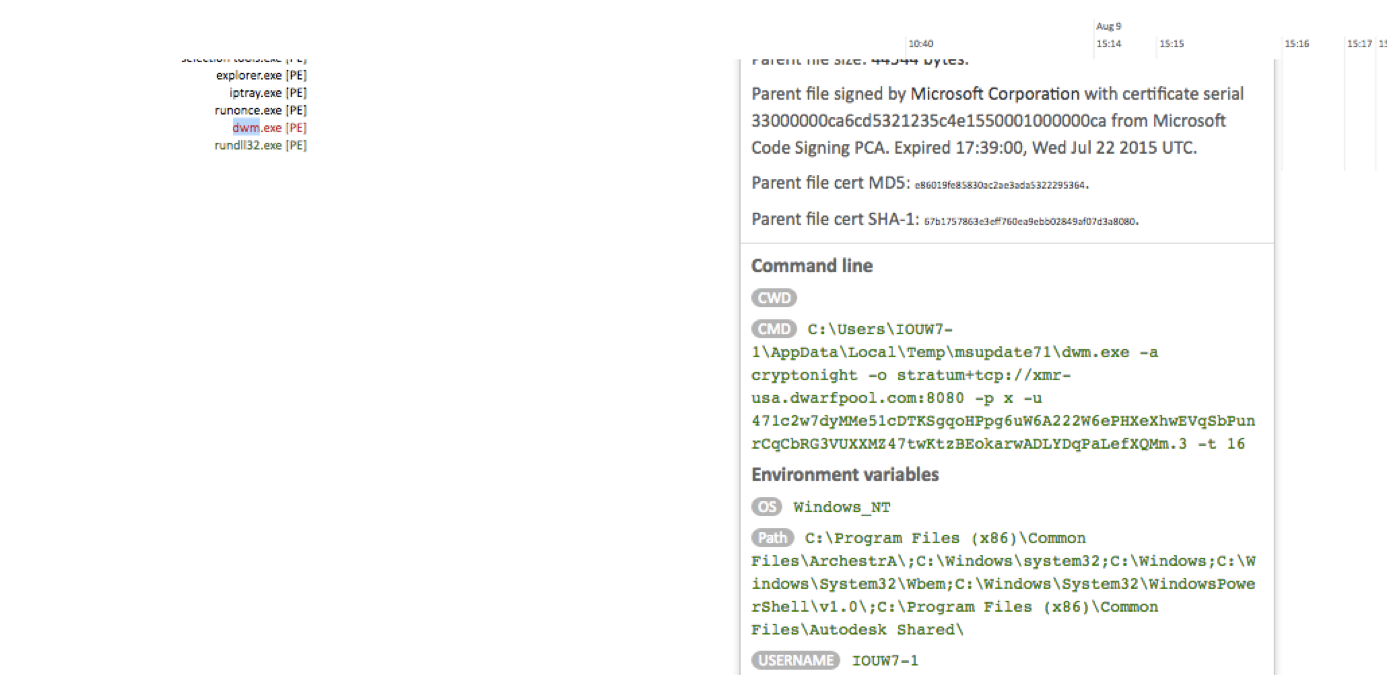

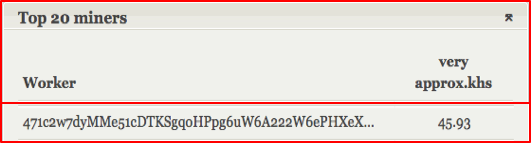

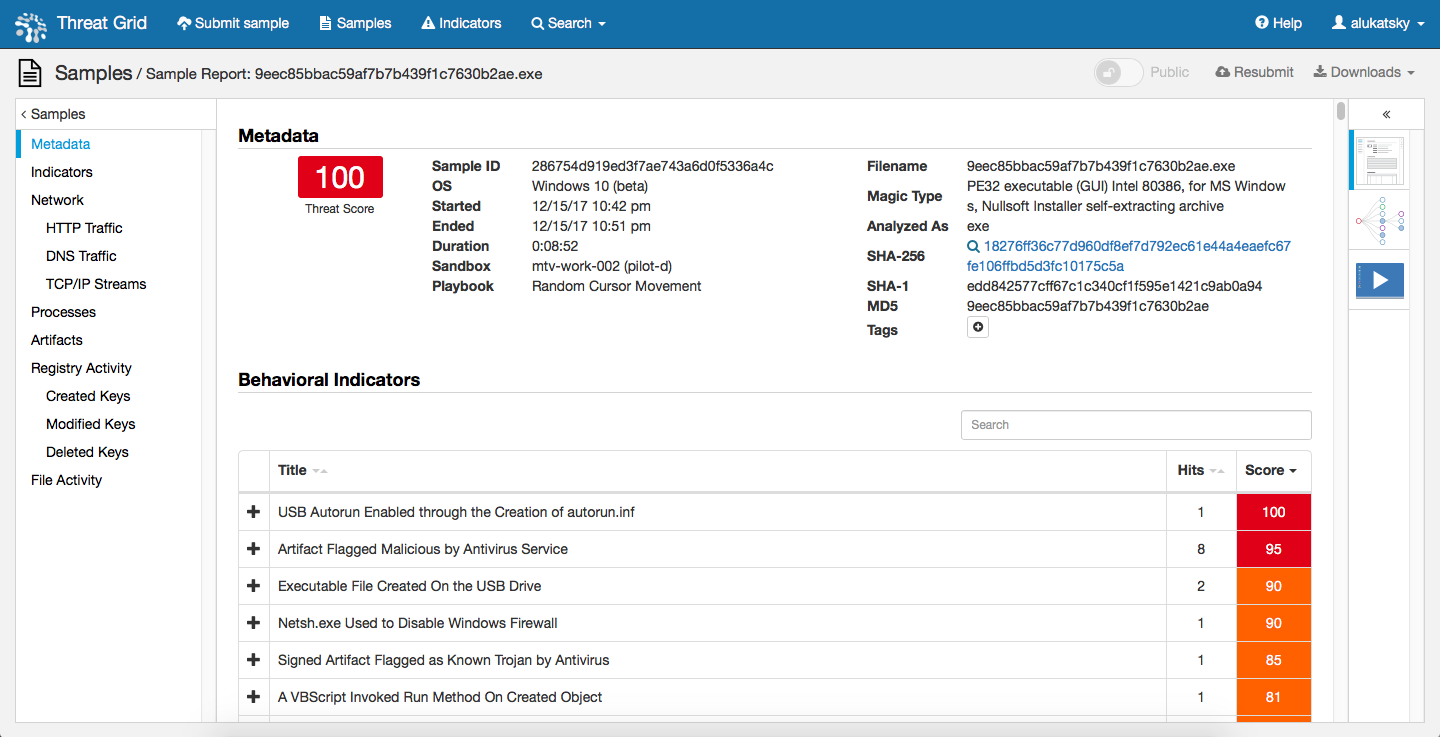

Проблема использования корпоративных ИТ-ресурсов для майнинга криптовалют проявляется все чаще (недавно их упоминала Транснефть). А на днях ФСБ нагрянула в аэропорт Внуково и задержала администратора, который на вычислительных мощностях авиационной гавани майнил криптовалюту. Сразу отвечу на часто звучащий вопрос: “А причем тут ФСБ?” Все очень просто. Внуково — это не только аэропорт для обычных пассажиров; из Внуково-2 летает Президент России и члены Правительства, что делает эту воздушную гавань критически важным объектом для национальной безопасности. И когда в ней происходят по непонятной причине скачки напряжения, которые могут повлечь за собой отключение отдельных систем управления воздушным транспортом, то за дело берется именно ФСБ. Но вернемся к майнингу. В последнее время мы получили несколько запросов от заказчиков с просьбой объяснить, как можно обнаружить факт использования майнеров в корпоративной или ведомственной сети? Учитывая растущее число таких вопросов, мы и решили написать эту заметку.

Начнем с того, что майнинг — это не типичная угроза информационной безопасности. Программное обеспечение для майнинга криптовалют напрямую не наносит ущерба вашим информационным активам. Кражи или модификации данных нет (обычно). Перехвата управления технологическими или производственными процессами тоже. Нарушения доступности? Вероятно тоже. Но есть тормозящий компьютер, нагрузка на электросеть (а за электричество платит компания), затраты на Интернет-трафик (может быть актуальной проблемой при лимитированном трафике) и садящаяся в ноль батарейка у ноутбука, что можно попробовать транслировать в финансовый ущерб для компании (хотя это и не просто). Самое неприятное, что кто-то за ваш счет может наживаться и получать баснословные барыши (достаточно посмотреть на курс криптовалют, чтобы нервно кусать локти и жалеть, что совесть не позволяет самому майнить на корпоративных ресурсах). Но… бывает и так, что майнинг сопровождает вредоносное программное обеспечение, что делает его уже более серьезной проблемой для специалистов по информационной безопасности. В любом случае, одна из задача ИБ (да и ИТ тоже) — знать, что происходит в ее хозяйстве и иметь инструментарий для контроля любой активности, легальной или не очень. Поэтому вопрос обнаружения и, зачастую, блокирования майнеров, становится все более актуальным.

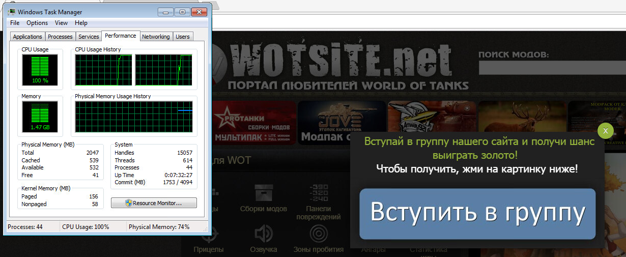

Если почитать множество заметок в Интернет о том, как обнаружить майнера у себя на компьютере, то обычно все рекомендации сводятся к одной основной — обращать внимание на тормознутость своего ПК, что определяется по ощущениям или с помощью визуального анализа планировщика задач (Task manager в Windows или Activity monitor в MacOS), который отображает загрузку процессора для разных приложений и процессов. Однако эта рекомендация больше подходит для домашних пользователей, чем для корпоративных, не имеющих возможности отслеживать нагрузку процессора сотен и тысяч компьютеров. Поэтому попробуем взглянуть на проблему майнинга немного с иной стороны, а точнее с точки зрения так называемой цепочки kill chain, отображающей набор шагов, которые осуществляет нарушитель (свой пользователь, устанавливающий майнера к себе на ПК, тоже является таковым) в процессе запуска майнингового ПО у себя на узле. Если это свой пользователь, то обычно последовательность будет такой:

- посещение сайтов для майнинга

- скачивание ПО для майнинга

- инсталляция ПО для майнинга

- запуск ПО для майнинга

- майнинг

- взаимодействие с пулами майнеров для обмена информацией о полученных блоках и хешах

- получение вознаграждения.

Несанкционированная установка майнера на компьютер ничего не подозревающего пользователя выглядит немного иначе на первых и последних стадиях kill chain:

- поиск жертвы

- подготовка плацдарма (внедрение майнингового скрипта на сайт, создание майнингового ПО, внедрение майнингового ПО в какое-либо свободное или условно бесплатное или пиратское ПО, внедрение майнинговой функциональности в вредоносное ПО)

- “заражение” пользователя майнинговым ПО (через скрипт на сайте, путем скачивания его из Интернет, получением в виде вложения в почту или на флешке)

- запуск майнера

- майнинг

- взаимодействие с пулами майнеров или с командным центром для передачи получаемой в результате вычислений информации.

Помимо обычной загрузки майнера или включения майнинговой функциональности, например, в торрент-клиента, возможны и различные многоходовые схемы. Например, на компьютер пользователя сначала попадает невредоносное ПО (и поэтому оно может не детектироваться ни антивирусом, ни средствами защиты), которое подгружает специальный установщик (downloader), который и скачивает из Интернет майнера и скрытно инсталлирует его на компьютере ничего не подозревающего пользователя. Обратите внимание, что вместо скачиваемого файла это может быть и скрипт на посещаемом вами сайте (очень популярным является скрипт Coin Hive).

Менее популярным, но также возможным способом является попадание майнера на компьютер через вложение в e-mail или ссылку в письме, а также через рекламный баннер или фальшивую кнопку на сайте, нажатие на которые приводит к загрузке майнера на компьютер. Хочется опять обратить ваше внимание, что сам по себе майнер не имеет вредоносных функций. Более того, пользователь мог сам, легально его себе установить. Именно по этой причине, в традиционных антивирусах этот тип ПО не блокируется по умолчанию, а всего лишь может обнаруживаться (если у антивируса есть соответствующий набор сигнатур).

Еще одним важным моментом является то, что майнер не работает в одиночку. Он обычно является частью целой ботсети (пула майнеров), с командным центром которой он взаимодействует — получая команды или отправляя результаты своей работы. Поэтому майнер можно обнаружить не только по его активности на узле, но и в процессе сетевого взаимодействия — после отправки хешей или получении новых команд или данных для вычислений.

Как же предлагает бороться с майнинговым ПО компания Сиско? Мы, следуя нашей классической стратегии “ДО — ВО ВРЕМЯ — ПОСЛЕ”, учитывающей жизненный цикл атаки или иной контролируемой активности, предлагаем разбить все мероприятия по контролю и защите на три части:

- ДО — предотвращения взаимодействия с сайтами для майнинга или попадания майнеров в сеть по различным каналам

- ВО ВРЕМЯ — обнаружение инсталляции и работы майнингового ПО

- ПОСЛЕ — проведение ретроспективного анализа поведения файлов, попадающих внутрь корпоративной или ведомственной сети.

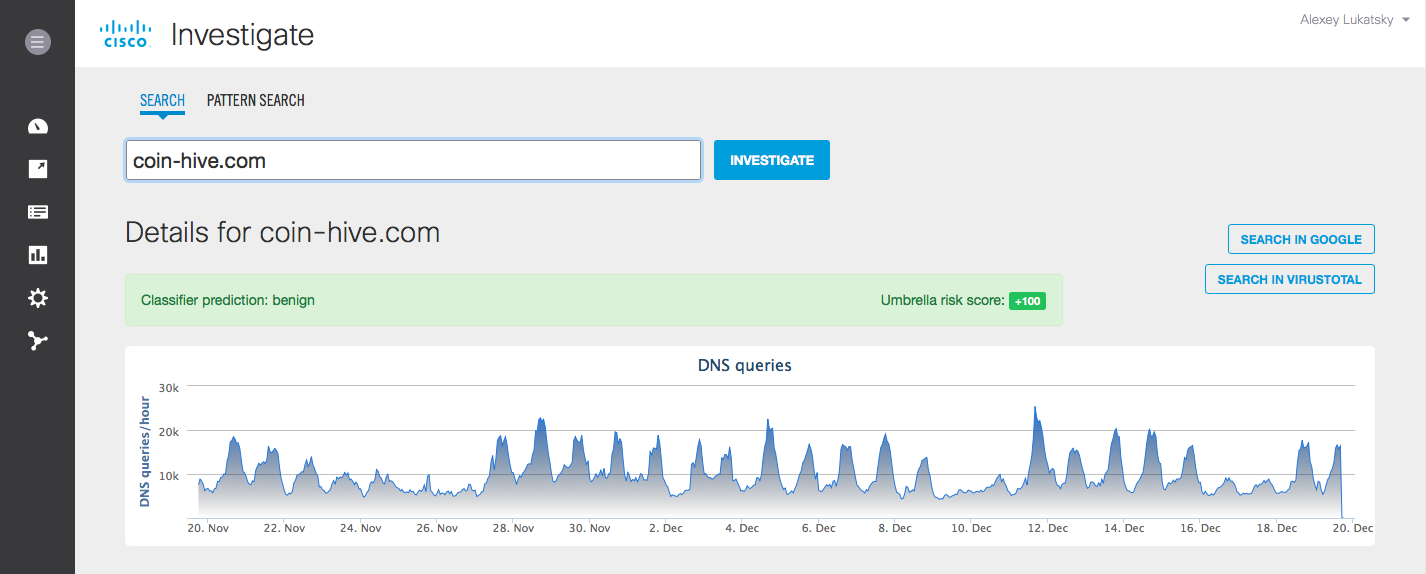

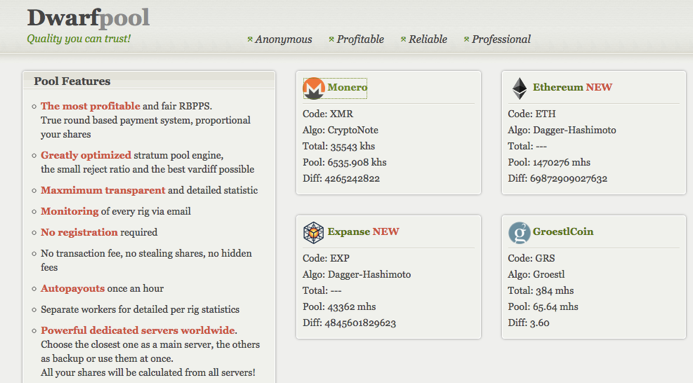

На первом этапе, помимо стандартных рекомендаций по защите оконечных устройств от вредоносного ПО, мы советуем настроить сетевое оборудование, межсетевые экраны или средства контроля доступа в Интернет на блокирование доступа к адресам сайтов по майнингу. Например, к coin-hive.com или minergate.com. Это можно сделать с помощью Cisco ISR, Cisco Firepower, Cisco Web Security Appliance, Cisco Umbrella, Cisco ASA и т.п. Я не дам готового списка таких доменов, так как сегодня пулов для майнинга существует уже свыше тысячи и учитывая возрастающую сложность вычислительных задач их будет становиться все больше и больше. Поэтому я бы рекомендовал регулярно отслеживать рейтинги пулов для майнинга, которые свободно можно найти в Интернете. Назову только несколько имен:

- suprnova[.]cc,

- nanopool[.]org,

- zpool[.]ca,

- coinmime[.]pl,

- eth.pp[.]ua,

- zcash.flypool[.]org,

- dwarfpool[.]org,

- p2pool[.]org,

- bitclubnetwork[.]com,

- miningrigrentals[.]com,

- minergate[.]com,

- nicecash[.]com,

- hashing24[.]com,

- hashcoin[.]io,

- hashflare[.]io,

- eobot[.]com,

- antpool[.]com,

- pool.btcchina[.]com,

- bw[.]com,

- mining.bitcoin[.]cz,

- eligius[.]st,

- ghash[.]io,

- bitminter[.]com,

- bitfury[.]org,

- kncminer[.]com,

- 21[.]co,

- slushpool[.]com и т.п.

Отслеживать списки пулов можно на сайте btc[.]com и blockchain[.]info. Кстати, контроль доступа работников к последним двум доменам (можно реализовать через Firepower, Umbrella или Web Security Appliance с привязкой к учетным записям пользователей) позволит понять, кто из ваших пользователей интересуется тематикой майнинга и готов по своей воле попробовать свои силы в работе с криптовалютами, а это важная информация для усиления будущего контроля.

Блокирование доступа к описанным выше доменам позволить не только предотвратить загрузку ПО для майнинга (этап “ДО”), но и блокировать взаимодействие с пулами в случае, когда соответствующее ПО все-таки как-то попало на компьютер пользователя (через вложение в e-mail, через флешку, с помощью вредоносного ПО или функциональности в условно бесплатном ПО, в которой майнинг является незаметной “нагрузкой” или “ценой” за бесплатность) и пытается взаимодействовать с ними (этап “ВО ВРЕМЯ”).

К сожалению, надо признать, что исключить полное блокирование доступа к пулам для майнинга мы не можем — они появляются постоянно и отслеживать их бывает непросто (не забываем, что это не вредоносные ресурсы, контроль которых является первоочередной задачей для подразделения Cisco Talos). Кроме того, пользователь или вредоносное ПО могут использовать туннелирование (например, SSH) или иные методы коммуникаций (например, Tor) с соответствующими пулами. Поэтому мы должны уметь отслеживать работу майнеров в реальном времени (этап “ВО ВРЕМЯ”). Это можно сделать как с помощью вышеупомянутого отслеживания взаимодействия с соответствующими доменами, так и с помощью слежения за портами, которые использует ПО для майнинга для взаимодействия с пулами и командными центрами. К таким портам можно отнести:

- 3333 (bitcoin)

- 3336 (litecoin)

- 8333 (bitcoin)

- 8545 (Ethereum),

- 9333 (litecoin)

- 9999 (Dashcoin),

- 10034 (ypool.net)

- 22556 (Dogecoin),

- 30301 (Ethereum),

- 30303 (Ethereum),

- 45550 (bytecoin),

- 45560 (monero),

- 45620 (DigitalNote),

- 45570 (QuazarCoin),

- 45610 (Fantomcoin),

- 45640 (MonetaVerde),

- 45690 (Aeoncoin),

- 45720 (Dashcoin),

- 45750 (Infinium-8).

Обратите внимание, что это полный и не финальный список. Во-первых, часто майнеры используют стандартные порты 8080 и 8081 и поэтому мониторинга только портов недостаточно — нужно применять технологии анализа сетевого трафика (Cisco Stealthwatch), технологии инспекции HTTP (в рамках Cisco Firepower, Cisco Cognitive Threat Analytics, Cisco AVC) или DNS (в рамках Cisco Umbrella). Во-вторых, эти порты могут быть изменены в программном обеспечении для майнинга. В-третьих, взаимодействие по этим портам может означать не только наличие майнеров у вас в сети. Например, тот же троянец Zotob использовал коммуникации на порту 3333, который, как мы видим выше, используется и майнерами биткойнов. Срабатывание Cisco Firepower, Cisco ASA, Cisco Stealthwatch, Cisco ISR на порты из данного списка скорее является некоторым сигналом, который нужно сопоставлять с другими индикаторами, например, со списком доменов, с которыми идет взаимодействие из внутренней сети предприятия.

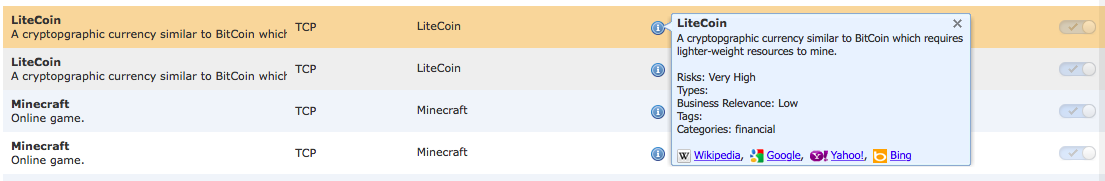

Помимо контроля портов, в решении Cisco Firepower присутствует возможность обнаружения протоколов, используемых майнерами, например, популярными Bitcoin и Litecoin. Достаточно создать правило для контроля взаимодействия по данным протоколам и вы будете всегда знать, кто в вашей сети занимается майнингом (осознанно или даже не зная, что его компютер участвует в пуле для майнинга), независимо от того, с каким узлами и по каким портам идет взаимодействие. Аналогичная функция присутствует и в Cisco ISR с функцией AVC (Application Visibility and Control), позволяющей распознавать и классифицировать больше тысячи приложений, включая и майнинговые.

Система обнаружения вторжений Cisco NGIPS тоже обладает рядом сигнатур для обнаружения работы как легальных майнеров, так и вредоносного кода, задействующего функции майнинга. Например, сигнатуры с номером SID 1-40840, 1-40841, 1-40842, которые позволяет отслеживать использование протокола Stratum для майнинга биткойнов. А сигнатуры с SID 1-31273 или 1-20057 позволяют, к примеру, ловить взаимодействие с командными серверами вредоносного ПО (CoinMiner или Win.Trojan.Vestecoin), занимающегося незаконным майнингом на зараженном компьютере. В конце концов никто не мешает написать самим сигнатуры для поиска ПО для майнинга. Например, она может выглядеть так:

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"Possible Bitcoin/LiteCoin Mining"; flow:established; content:"|7B 22 70 61 72 61 6D 73 22 3A 20 5B 22|"; Depth:15; classtype:bad-unknown; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000500; rev:1;)

или

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN W32/BitCoinMiner.MultiThreat Subscribe/Authorize Stratum Protocol Message"; flow:established,to_server; content:"{|22|id|22|"; depth:10; content:"|22|method|22 3A| |22|mining."; within:100; content:"|22|params|22|"; within:50; pcre:"/x22miningx2E(subscribe|authorize)x22/"; classtype:trojan-activity; reference:url,talosintelligence.com/; reference:url,www.btcguild.com/new_protocol.php; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000501; rev:1;)

Кстати, упомянутые выше примеры использования туннелирования или иных методов коммуникаций для майнеров сами по себе должны стать триггерами для специалиста по безопасности. “Данный узел использует зашифрованное соединение с внешним Интернет-узлом? Зачем? Это действительно нужно?” Факт скрытия коммуникаций уже сам по себе должен вызывать подозрения и приводить к расследованию.

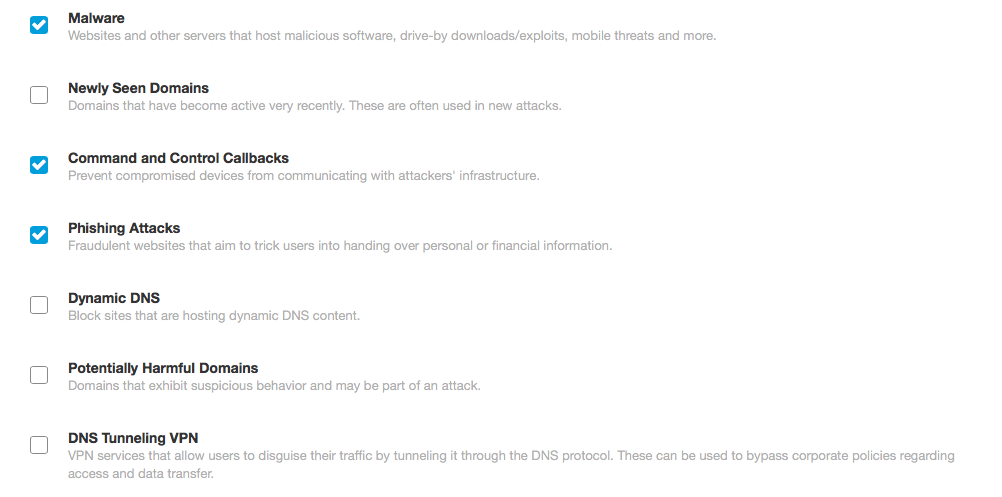

Для обнаружения майнеров, работающих в виде скрипта, можно применить Cisco Cognitive Threat Analytics, Cisco Umbrella или Cisco Web Security Appliance, которые способны контролировать взаимодействие пользовательского компьютера с внешним миром. Cisco Umbrella это сделает даже если пользователь находится за пределами корпоративной/ведомственной сети и его не контролируют МСЭ, IPS и другие средства защиты периметра. В настройках Umbrella работа с упомянутыми выше доменами реализуется в категории Potentially Harmful Domains.

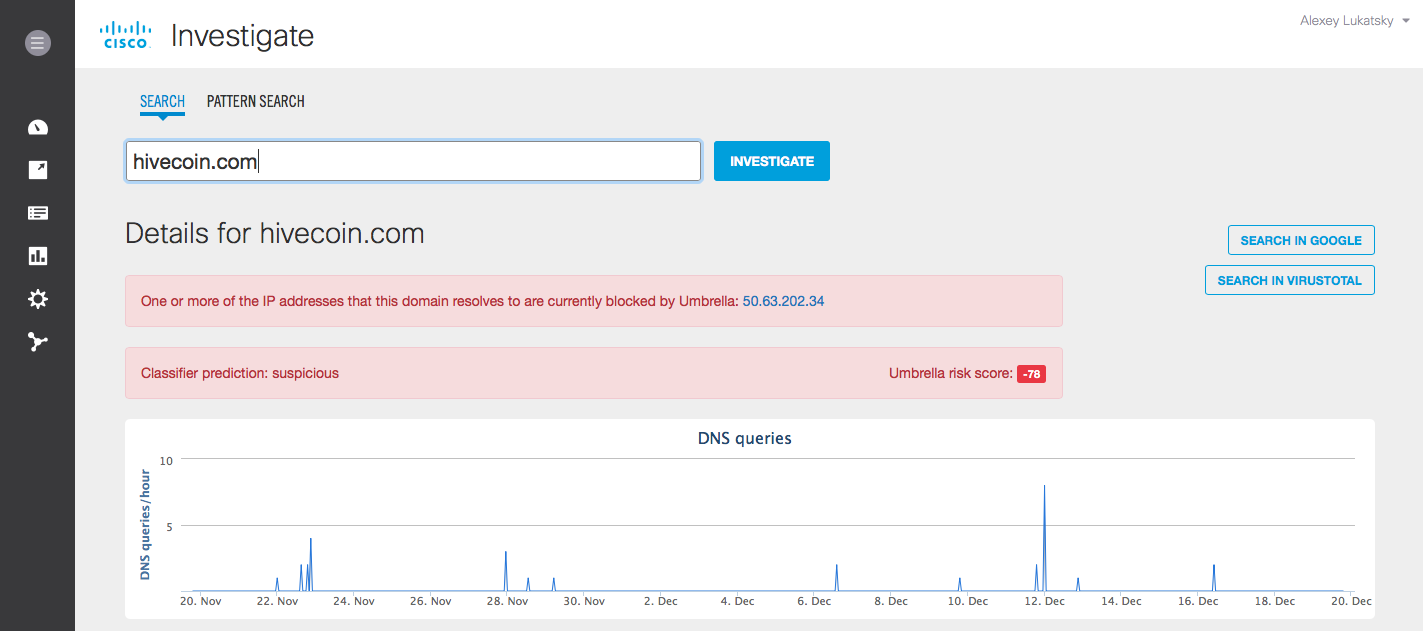

Кстати, когда я писал эту заметку, то обратил внимание, что есть злоумышленники, которые эксплуатируют интерес пользователей к «легкому» заработку. Например, с помощью Cisco Umbrella Investigate я обнаружил в сети домен, похожий на coin-hive, но являющийся явно вредоносным и попадание на который по ошибке может привести к заражению пользователя:

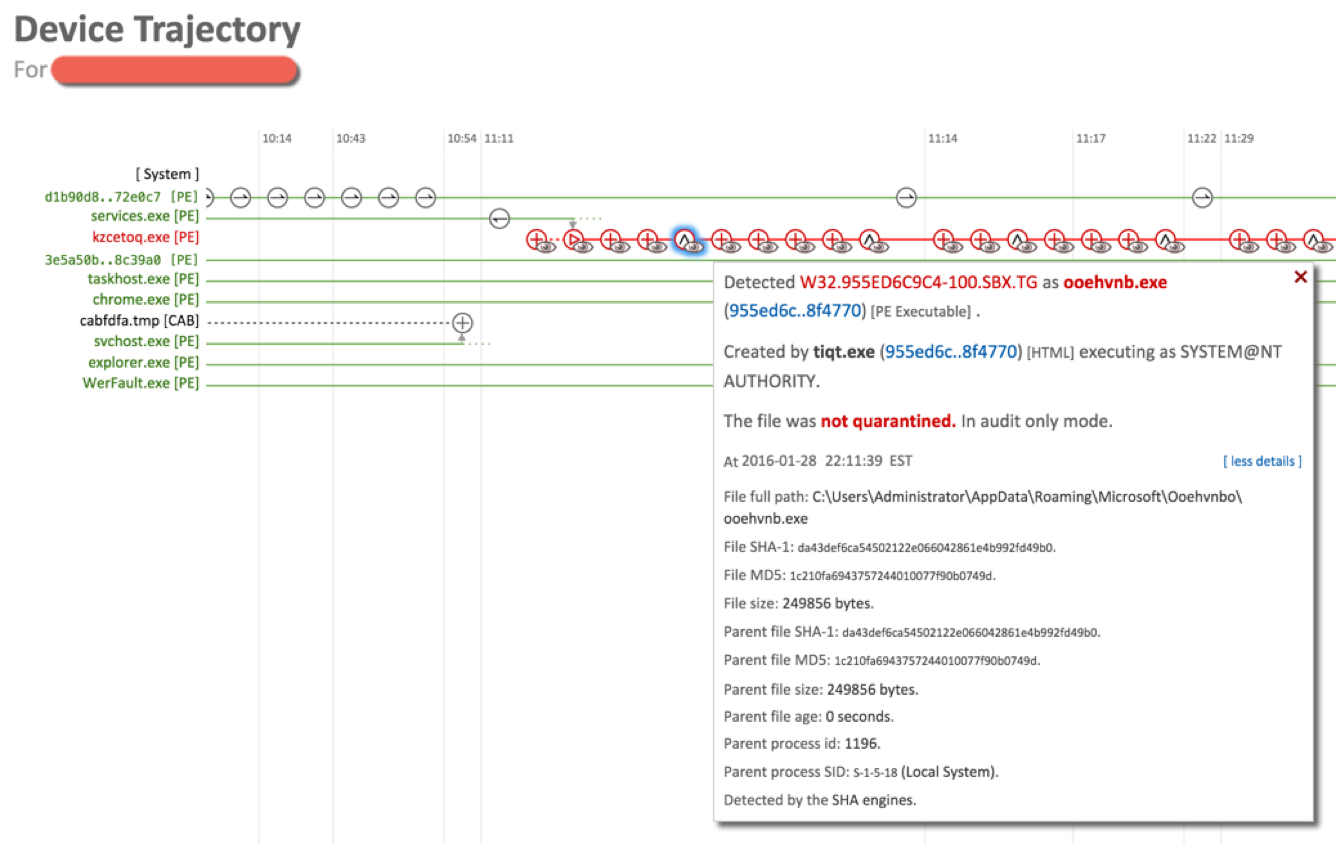

Отследить работу майнера можно не только на сетевом уровне, но и на уровне узла, защищенного с помощью AMP for Endpoints, хотя это и не так просто. Это ПО, особенно если оно попало на компьютер нелегально и пытается остаться незамеченным, может маскироваться под различным легальные процессы — svchost.exe, chrome.exe или даже steam.exe (для игроманов). Но в том и заключается задача AMP4E, чтобы подсказать, какие процессы являются подозрительными, а какие нет.

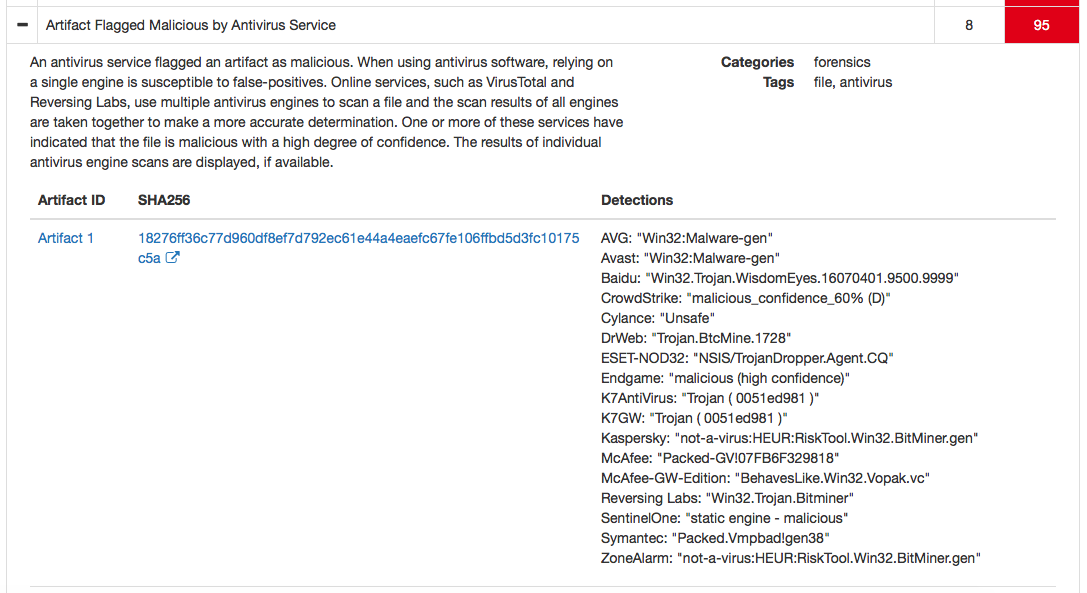

Кроме того, в его базе существуют индикатор W32.Cryptocurrencyminer, который позволяет отслеживать широкий спектр майнеров. В тех случаях, когда существуют подозрения относительно файла, возможно участвующего в майнинге, можно проверить его с помощью внешнего сервиса Virus Total, просто направив соответствующий хэш и оперативно получив вердикт о “статусе подозреваемого”. Кроме детектирования аномального поведения, AMP4E может быть настроен на обнаружение нового ПО, ранее не встречавшегося на компьютере пользователя. Это будет облегченный вариант “белого списка приложений” (application white listening, AWL) или “замкнутой программной среды”, механизма, позволяющего контролировать загружаемое и используемое на ПК программное обеспечение. AMP4E можно настроить на обнаружение и известного майнингового ПО, но это не самый эффективный способ, учитывая возможность легкой замены названий файлов.

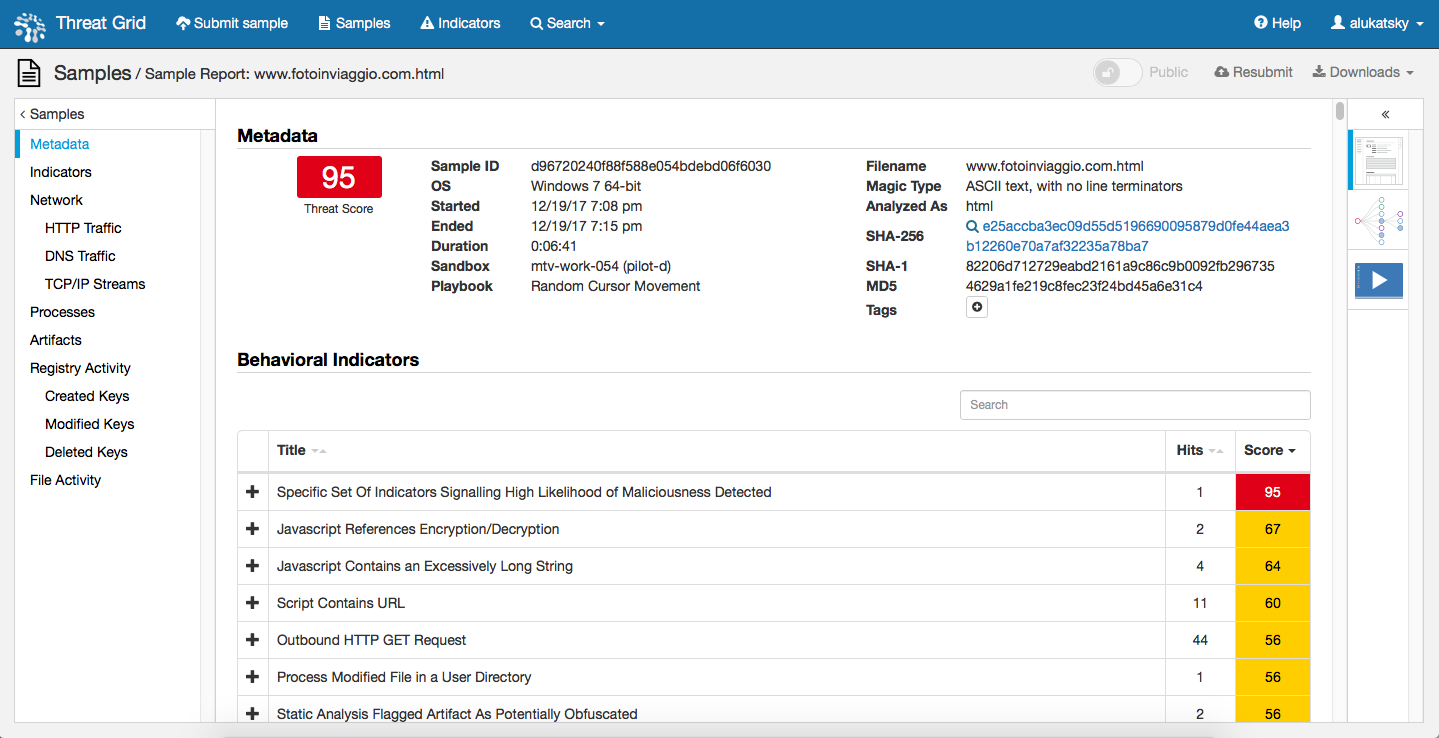

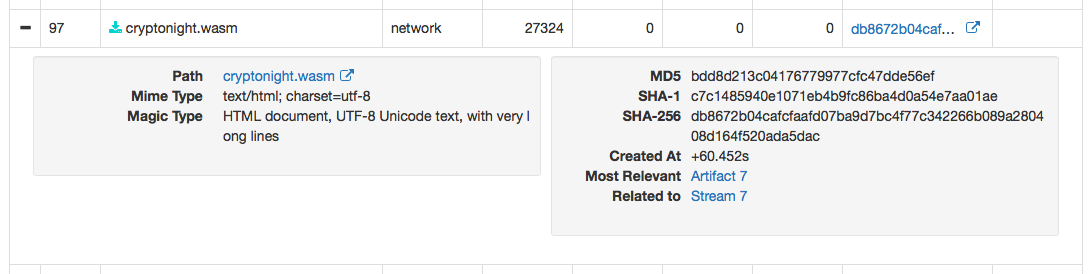

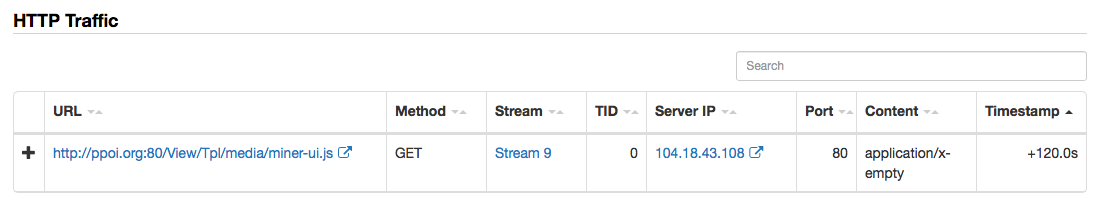

Последней линией обороны является этап “ПОСЛЕ”, который позволяет нам обнаружить то, что каким-то образом все-таки смогло попасть в нашу сеть и на наши компьютеры и начало свою деятельность. Помимо обнаружения уже работающих майнеров способами, описанными выше, мы можем использовать песочницу Cisco AMP Threat Grid, которая позволяет анализировать все файлы, попадающие внутрь сети (через почту, через Web, через флешки, через файлшары, через FTP и т.д.), и анализируя их поведения по 700 с лишним поведенческих индикаторов детектировать вредоносную или аномальную активность. Помимо специализированных индикаторов cryptominer-detected, cryptominer-network-detected и cryptominer-pool-contacted, в AMP Threat Grid присутствует возможность распознавать майнеры и по другим признакам:

- взаимодействие с внешними Интернет-ресурсами

- оставленные на узле артефакты

- срабатывание известных сигнатур в антивирусах.

Все это классно, конечно, скажете вы. Но можно ли нажать одну магическую кнопку в ваших решениях и забыть об этой проблеме раз и навсегда? Увы. Повторю то, что я уже писал выше. Майнинговое ПО не является вредоносным — оно может быть вполне разрешено в той или иной компании и поэтому оно никогда не вносится по умолчанию в черные списки или базы сигнатур вредоносных программ. Более того, это активно развивающийся рынок, который приводит к тому, что постоянно появляются новые криптовалюты, новые протоколы и новые программы для майнинга, новые порты и новые адреса пулов. Нельзя составить такой список один раз и навсегда. Это постоянная работа по ручному или автоматизированному отслеживанию такой информации, которая затем заносится в индикаторы компрометации и распространяется по средствам защиты. У компании Cisco этой задачей занимается подразделение Cisco Talos, которое мониторит все происходящее в Интернет, классифицирует его и заносит в наши озера данных, на базе которых и создаются/обновляются сигнатуры атак, декодеры протоколы, репутационные базы, правила инспекции и иные индикаторы компрометации, которые на регулярной основе попадают в наши средства защиты, упомянутые в этом материалы — Cisco Firepower, Cisco Umbrella, Cisco Stealthwatch, Cisco Web Security Appliance, Cisco AMP for Endpoints, Cisco Cognitive Threat Analytics, Cisco AMP Threat Grid и другие.

И, конечно, в заключении надо сказать, что никто не отменяет базовых рекомендаций по борьбе с майнерами (легальными и являющимися частью вредоносного или условно бесплатного ПО)- настройте браузер для блокирования скриптов на неизвестных сайтах, установите нужные плагины (например, NoScript для Firefox, minerBlock или No Coin для Chrome), включите блокировщик рекламы (например, AdBlock), контролируйте доступ в серверные и иные помещения, в которых можно незаметно установить устройства для майнинга, которые будут пользоваться вашим электропитанием.

Bitmain IP Reporter: Скачать, Как Пользоваться

Asic IP Reporter: Скачать с официального сайта для Antminer, innosilicon

В этом руководстве вы узнаете, как настроить и использовать IP Reporter v1.0.0.1 и новее.

Скачать для Windows / Linux

Скачать с bitmain.com

IP Reporter – это инструмент сканирования IP-портов. Приложение позволяет проверять порты в вашей сети и на вашем компьютере и используется для настройки асиков. Программа так же позволяет экспортировать настройки.

Как Пользоваться IP Reporter?

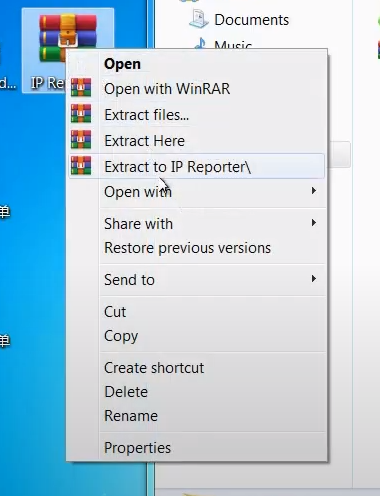

Шаг 1 – Скачайте программу

Шаг 2 – Запустите программу и нажмите Start

Запустите программу IPReporter.exe и нажмите кнопку `Start`

Далее выполните следующие шаги:

- На асике нажмите и удерживайте кнопку “IP report” в течение 1 секунды, пока не загорится сигнальная лампочка.

- Ваш компьютер получит IP и MAC адреса асик майнера, как показано ниже.

- Нажмите “OK”.

Шаг 3 – Подтвердите настройки

После того, как вы нашли IP и MAC адреса вашего майнера, вы можете войти с любого устройства в сети (Windows, MAC Os, Android, IOs) в панель управления Antminer, как показано на изображении ниже:

Вам нужно ввести в адресную строку браузера IP устройства.

По умолчанию логин и пароль для входа – root

Видео Инструкция

Как найти IP-адрес майнера

Ниже рассмотрим способы настройки IP для Antminer, Innosilicon, Whatsminer и т.д. Так же рассмотрим пакетную настройку IP-адресов.

Обычно пользователи могут использовать следующие методы для определения IP-адреса майнера:

Войдите в роутер, к которому подключаются ваши майнеры (подходит для нескольких майнеров)

- Введите IP-адрес маршрутизатора в адресную строку браузера, после чего вы увидите страницу входа в систему. Убедитесь, что ваш компьютер также подключен к этому маршрутизатору.

- Щелкните подключенные терминалы (“connected terminals”), после чего вы увидите все оборудование, которое подключается к этому маршрутизатору. Как правило, асики с Antminer будут отображать имя с «Antminer». В списке указан IP-адрес каждого терминала. Скопируйте URL-адрес в адресную строку.

Примечание!

В некоторых роутерах эта настройка называется не “Device list”, а “DHCP”.

Используйте IP Scanner для сканирования IP (подходит для нескольких майнеров)

Если пользователи не знают IP-адрес маршрутизатора, вы можете загрузить IP-сканер, чтобы выяснить IP-адрес майнера.

- Подключите компьютер и майнеры к одному роутеру.

- Нажмите

Windows+Rвместе и введитеcmd, затем введитеipconfig/allи нажмитеEnter. - IPv4-адрес – это IP-адрес вашего компьютера. Например, IP-адрес вашего компьютера

192.168.1.146. - Загрузите сканер IP, введите

192.168.1.0-254и нажмите «поиск», чтобы начать сканирование. Когда сканирование будет завершено, появится страница, как показано ниже. Обычно есть такие столбцы, какname,IP,producer,MAC, и вы можете определить, какое устройство является майнером, по имени. Но есть также некоторые майнеры, которые не представляют имя, а только IP, например192.168.1.90.

Используйте IP Reporter для получения IP-адреса (подходит как для нескольких майнеров, так и для многих. Обычно эта кнопка есть у майнеров Antminer)

- Загрузите программное обеспечение IP reporter;

- Запустите программу на вашем компьютере и нажмите «start»;

- Удерживайте кнопку нажатой в течение одной секунды;

- Ваш компьютер получит IP-адрес майнера, как показано ниже.

Видео: IP Report или зачем нужны кнопки на майнерах?

Используйте кнопку Set IP (майнеры Innosilicon имеют кнопку Set IP)

Нажмите и удерживайте кнопку Set IP примерно на 5 секунд, после чего IP-адрес майнера будет сброшен на 192.168.1.254.

Вы можете посетить этот IP-адрес, чтобы начать настройку майнера.

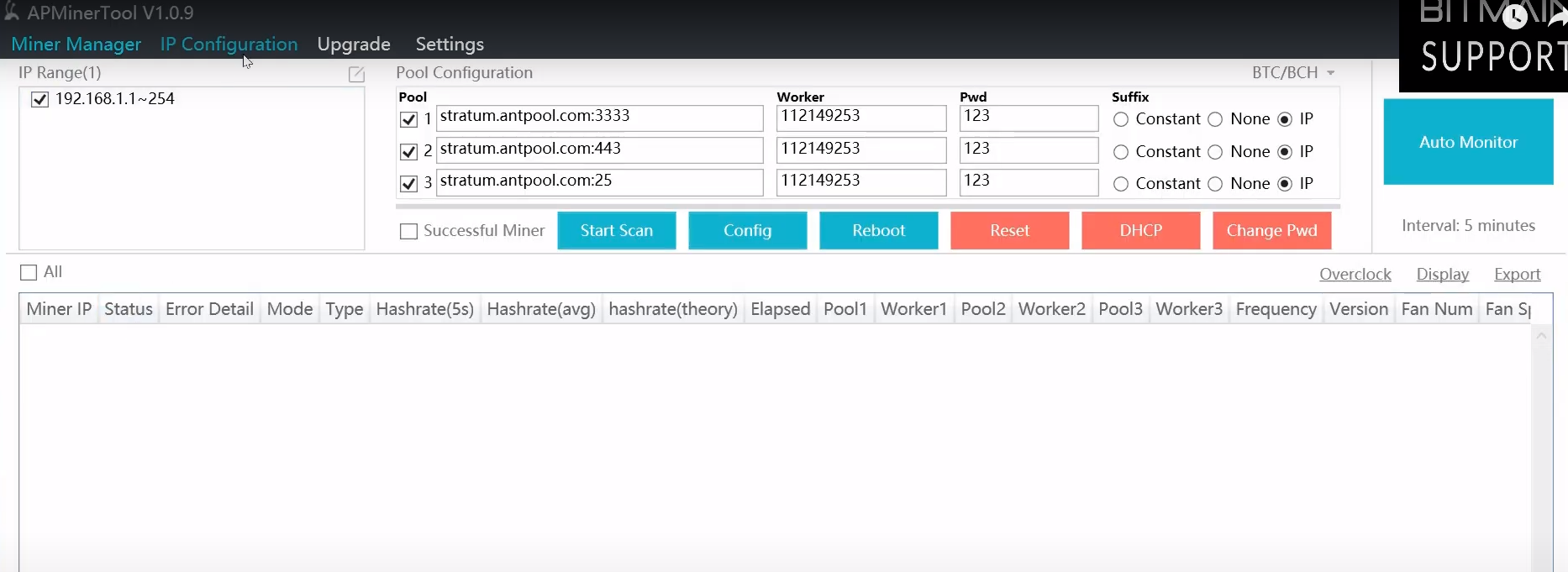

Используйте bulk miner manager для установки IP

Программное обеспечение Bulk Miner Manager можно легко использовать для управления майнерами, включая установку им IP-адреса. Вы можете проверить подробности в официальных инструкциях программного обеспечения.

Видео: Как подключить и настроить асик antminer s9 в 2021 году!

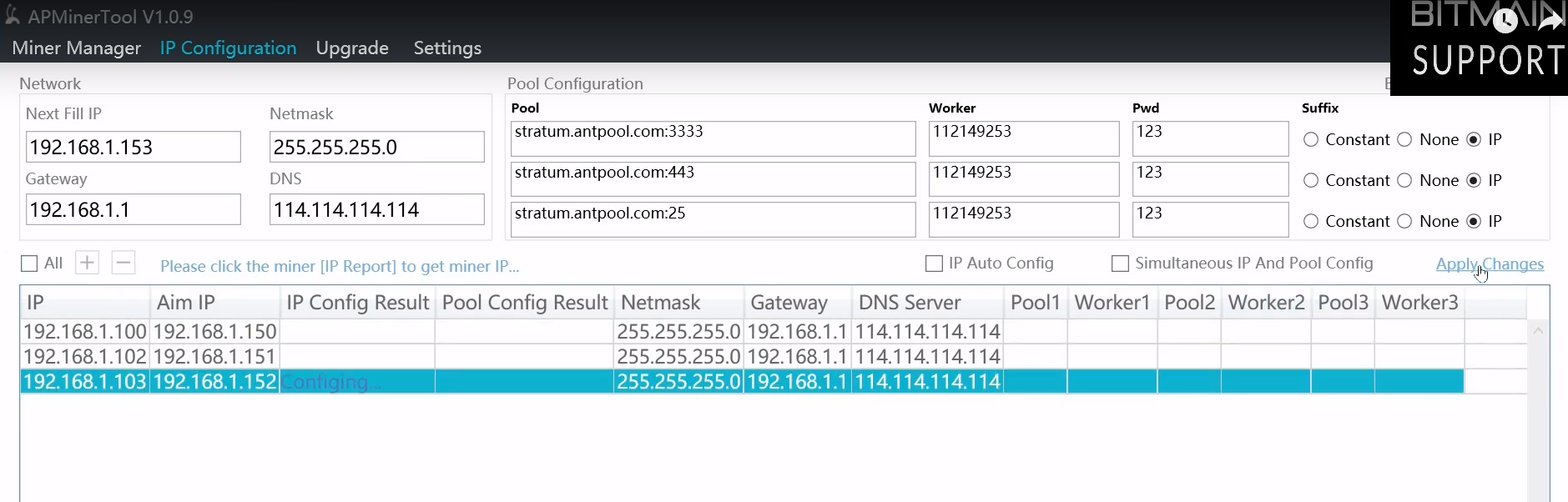

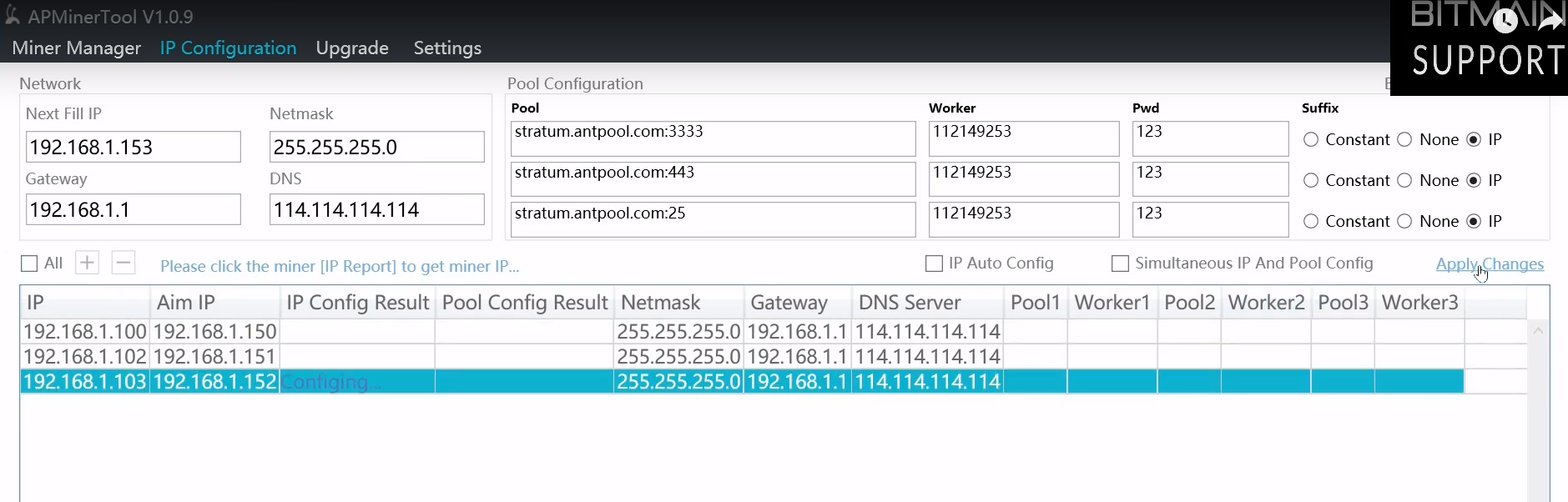

Для пакетной настройки нескольких устройств выполните следующие шаги:

- Запустите APMinerTool, нажмите” Конфигурация IP”.

- На асике нажмите и удерживайте кнопку “IP report” в течение 1 секунды, пока не загорится сигнальная лампочка.

- Дождитесь обратной связи с информацией об IP-адресе.

- Подтвердите IP – адрес, который вам необходимо настроить.

- Выполните ту же процедуру, чтобы найти IP-адрес для большего количества устройств.

- Выберите нужные ip и нажмите “Применить изменения” (“Apply Changes”).

Видео: Настройка и обзор Bitmain AntMiner d3

Альтернативы

Существуют ли альтернативы? Да, например:

- BTC Tools

- APMinerTool

Решение проблем

Не видит asic?

Используйте инструкцию из пяти шагов по устранению проблем:

- Проверьте подключение к сети или Интернету.

- Проверьте или сбросьте настройки роутера или переключателя.

- Проверьте конфигурацию сети майнера и конфликты IP-адресов.

- Перезагрузите майнер.

- Восстановите плату управления или сбросьте к заводским настройкам.

Не работает?

Если программа не работает, то попробуйте использовать альтернативные решения, которые описаны выше в статье.

Выводы

Если вы хотите проверить несколько майнеров и проверить IP-адрес своего асика, используйте IP Reporter от Bitmain.

Если вы майните на видеокартах, то рекомендуется использовать PhoenixMiner

Bitmain IP Reporter: Скачать, Как Пользоваться

— это инструмент сканирования IP-портов. Приложение позволяет проверять порты в вашей сети и на вашем компьютере и используется для настройки асиков. Программа так же позволяет экспортировать настройки.

Как Пользоваться IP Reporter?

Шаг 1 — Скачайте программу

Извлеките архив с программой:

Шаг 2 — Запустите программу и нажмите Start

Запустите программу IPReporter.exe и нажмите кнопку `Start`

Далее выполните следующие шаги:

- На асике нажмите и удерживайте кнопку «IP report» в течение 1 секунды, пока не загорится сигнальная лампочка.

- Ваш компьютер получит IP и MAC адреса асик майнера, как показано ниже.

- Нажмите «OK».

Шаг 3 — Подтвердите настройки

После того, как вы нашли IP и MAC адреса вашего майнера, вы можете войти с любого устройства в сети (Windows, MAC Os, Android, IOs) в панель управления Antminer, как показано на изображении ниже:

Вам нужно ввести в адресную строку браузера IP устройства.

По умолчанию логин и пароль для входа — root

Видео Инструкция

Как найти IP-адрес майнера

Ниже рассмотрим способы настройки IP для Antminer, Innosilicon, Whatsminer и т.д. Так же рассмотрим пакетную настройку IP-адресов.

Обычно пользователи могут использовать следующие методы для определения IP-адреса майнера:

Войдите в роутер, к которому подключаются ваши майнеры (подходит для нескольких майнеров)

- Введите IP-адрес маршрутизатора в адресную строку браузера, после чего вы увидите страницу входа в систему. Убедитесь, что ваш компьютер также подключен к этому маршрутизатору.

- Щелкните подключенные терминалы (“connected terminals”), после чего вы увидите все оборудование, которое подключается к этому маршрутизатору. Как правило, асики с Antminer будут отображать имя с «Antminer». В списке указан IP-адрес каждого терминала. Скопируйте URL-адрес в адресную строку.

Примечание!

В некоторых роутерах эта настройка называется не “Device list”, а “DHCP”.

Используйте IP Scanner для сканирования IP (подходит для нескольких майнеров)

Если пользователи не знают IP-адрес маршрутизатора, вы можете загрузить IP-сканер, чтобы выяснить IP-адрес майнера.

- Подключите компьютер и майнеры к одному роутеру.

- Нажмите Windows+R вместе и введите cmd , затем введите ipconfig/all и нажмите Enter .

- IPv4-адрес — это IP-адрес вашего компьютера. Например, IP-адрес вашего компьютера 192.168.1.146 .

- Загрузите сканер IP, введите 192.168.1.0-254 и нажмите «поиск», чтобы начать сканирование. Когда сканирование будет завершено, появится страница, как показано ниже. Обычно есть такие столбцы, как name , IP , producer , MAC , и вы можете определить, какое устройство является майнером, по имени. Но есть также некоторые майнеры, которые не представляют имя, а только IP, например 192.168.1.90 .

Используйте IP Reporter для получения IP-адреса (подходит как для нескольких майнеров, так и для многих. Обычно эта кнопка есть у майнеров Antminer)

- Загрузите программное обеспечение IP reporter;

- Запустите программу на вашем компьютере и нажмите «start»;

- Удерживайте кнопку нажатой в течение одной секунды;

- Ваш компьютер получит IP-адрес майнера, как показано ниже.

Видео: IP Report или зачем нужны кнопки на майнерах?

Используйте кнопку Set IP (майнеры Innosilicon имеют кнопку Set IP)

Нажмите и удерживайте кнопку Set IP примерно на 5 секунд, после чего IP-адрес майнера будет сброшен на 192.168.1.254 .

Вы можете посетить этот IP-адрес, чтобы начать настройку майнера.

Используйте bulk miner manager для установки IP

Программное обеспечение Bulk Miner Manager можно легко использовать для управления майнерами, включая установку им IP-адреса. Вы можете проверить подробности в официальных инструкциях программного обеспечения.

Видео: Как подключить и настроить асик antminer s9 в 2021 году!

Для пакетной настройки нескольких устройств выполните следующие шаги:

- Запустите APMinerTool, нажмите” Конфигурация IP”.

- На асике нажмите и удерживайте кнопку “IP report” в течение 1 секунды, пока не загорится сигнальная лампочка.

- Дождитесь обратной связи с информацией об IP-адресе.

- Подтвердите IP — адрес, который вам необходимо настроить.

- Выполните ту же процедуру, чтобы найти IP-адрес для большего количества устройств.

- Выберите нужные ip и нажмите “Применить изменения” (“Apply Changes”).

Видео: Настройка и обзор Bitmain AntMiner d3

Альтернативы

Существуют ли альтернативы? Да, например:

Решение проблем

Не видит asic?

Используйте инструкцию из пяти шагов по устранению проблем:

- Проверьте подключение к сети или Интернету.

- Проверьте или сбросьте настройки роутера или переключателя.

- Проверьте конфигурацию сети майнера и конфликты IP-адресов.

- Перезагрузите майнер.

- Восстановите плату управления или сбросьте к заводским настройкам.

Не работает?

Если программа не работает, то попробуйте использовать альтернативные решения, которые описаны выше в статье.

Выводы

Если вы хотите проверить несколько майнеров и проверить IP-адрес своего асика, используйте IP Reporter от Bitmain.

Если вы майните на видеокартах, то рекомендуется использовать PhoenixMiner

Как определить IP Асика?

В этой статье рассмотрим, для чего нужен IP майнера, а также, как его определить и как использовать айпи-сканер для Асиков.

В настоящее время существует достаточно большое количество способов выполнения данной задачи. При этом каждый из них требует обязательного наличия компьютера или планшета. Рассмотрим самые популярные из них.

Как узнать IP Асика — стандартный метод

Одним из самых распространённых и простых способов, позволяющих определить IP-адрес майнера, является использование стартовой страницы роутера. Для этого пользователю потребуется выполнить ряд следующих действий:

- Открыть любой из имеющихся браузеров.

- В строке, где вводится адрес сайта, прописать 192.168.0.1 или 192.168.1.1.

- Указать логин и пароль. Если настройки не менялись, то по умолчанию логин — admin, а пароль — 1111, 1234 или admin.

- Найти в списке название используемого майнера, рядом с которым будет указан его IP-адрес.

Лучшие альтернативные способы определения IP Асика

Ещё одним способом является использование айпи сканера для Асиков, который, как правило, доступен для скачивания на официальном сайте компании-производителя. В качестве примера рассмотрим программу IP Reporter от компании BITMAIN.

После скачивания архива с программой пользователь должен выполнить распаковку и разместить файл в наиболее удобное для последующего использования место. Затем ему потребуется выполнить запуск программы. После запуска приложения на экране появится окно, в котором необходимо выбрать «Start». На асике Антмайнер С9 дополнительно нужно будет нажать кнопку IP Report на панели управления. ПО самостоятельно начнёт процесс сканирования сети и предоставит владельцу устройства IP-адрес майнера. Стоит отметить, что данное приложение может использоваться в сочетании с ASIC любых моделей, производимых компанией BITMAIN.

Также в вопросе, как узнать айпи адрес Асика, могут помочь сторонние приложения. Чаще всего для сканирования сети и обнаружения IP-адресов подключенных устройств используются такие программы:

IP Scaner BTC Tools

Порой для того чтобы найти в локальной подсети (где уже и так много устройств) нужный асик майнер, нужна специальная программа — для этого отлично подойдет btc tools сканер ip. Нажав пару кнопок вы значительно упростите себе поиски.

Как пользоваться сканером

Допустим, что вам нужно воспользоваться ip scanner btc tools в срочном порядке, но вы не знаете как это сделать:

⦁ Заходите в программу BTC tools, проверьте, задали ли вы верный диапазон для сканирования, если нет — двойным нажатием на область с IP адресом добавьте нужные диапазоны

⦁ После нажмите кнопку сканирования и подождите пока оно завершится

⦁ После этого вы увидите все включенные майнеры в сети, выберите нужный IP адрес и введите его в строку браузера (а можно просто дважды нажать на нужное устройство и его интерфейс откроется в браузере).

Как видите, ничего сложного нет. Если у вас есть опыт использования других подобных программ, вы сами можете отметить что там процесс сканирования намного сложнее и требуется ещё больше шагов. Это ещё одна причина, чтобы стать пользователем именно btc tools сканер скачать.

BTCTool — программа для поиска асиков

BTC Tools — это инструмент управления партиями для ваших майнеров. Программа позволяет вам сканирования ASIC-майнеры, сортировать их, а также производить пакетную настройку и перезагрузку оборудования. Программа проста в использовании, и подойдет как для новичков, так и для опытных майнеров…

Содержание

- Скачать BTC Tools (x64)

- Скачать BTC Tools (x86)

- Возможности BTC Tools.

- Скачивание программы BTCTool.

- Как пользоваться BTCTool.

- Поиск асиков с помощью программы BTCTool.

Скачать BTC Tools (x64)

Скачать BTC Tools (x86)

Многие люди, которые занимаются профессионально майнингом в наше время не понимают, как найти свой асик в сети. В основном такая проблема существует у начинающих майнеров, но и для профессионалов программа, о которой пойдёт речь незаменима как никогда, так как она упрощает процесс поиска.

В целом у многих бывает такая проблема, после преобретение асика, а учитывая, что проблема не столь сильно масштабная, так как этой темой заинтересованно не очень большое количеств людей, то найти инфу по поиску асика, а также как подключиться к нему по IP и самое главное провести грамотную настройку всего оборудования. Собственно, в этой статье вы познакомитесь с утилитой, которая называется BTC Tools и узнаете, как его скачать, установить на свое оборудование для майнинга, а также где скачать btc tools на свой компьютер чтобы решить такую щепетильную проблему как поиск асика, чтобы потом настроить его и зарабатывать собственно деньги в максимальном объеме на биткоинах.

Возможности BTC Tools.

BTC Tools представляет следующие функции:

- Сканирование майнеров, принадлежащих нескольким сегментам сети в локальной сети. Отображение основной информации о майнерах, такой как скорость хэширования, температура, скорость вентилятора, пул, имя рабочего и т. Д.

- Сортировка майнеров по каждому полю, например, по скорости хэширования, температуре, имени рабочего и т. Д. Вы можете легко обнаружить ненормальных майнеров с низкой скоростью хеширования или высокой температурой и т. Д.

- С помощью функции «Мониторинг майнеров» BTC Tools может постоянно обновлять информацию майнеров. Вы можете быстро найти ненормальных майнеров, которые объединяют эту функцию с сортировкой.

- Пакетная настройка майнеров с их пулами, именами рабочих (sub-account.miner-postfix) и паролями или трудностями майнинга. Вы можете настроить все майнеры или только выбранные майнеры.

- Пакетная перезагрузка майнеров. Вы можете перезагрузить все майнеры или только выбранные майнеры.

- Пакетное обновление прошивки для всех или выбранных майнеров.

- Пакетное управление энергопотреблением майнера в LPM или Enhanced LPM (подходит только для прошивки Antminer, которая имеет опции «Режим низкой мощности» и «Режим повышенной мощности» на странице конфигурации)

- Пакетное управление частотой майнера в режиме разгона или разгона (доступно только для прошивки Antminer с раскрывающимся списком «Режим» или «Рабочий режим» на странице конфигурации)

- Поддержка большинства Antminers и части майнеров Avalon, включая AntminerS17, T17, S9, S7, T9 и т. Д., А также AvalonA8, A7, A6 и т. Д. (Функция перезагрузки доступна только для Antminers, доступно сканирование и настройка как с Antminers, так и с Avalon Miners.)

Скачивание программы BTCTool.

Выбрать версию вашей Windows 7, а именно как 32-битная, так и 64-битная система. Также вы сможете скачать программу и на свой мобильный телефон выбрав соответствующий пункт.

После вам нужно открыть скаченный вами архив и без установки открыть файл btc tools v1.2.6 скачать который вы смогли ранее.

Важно! Стоит заметить одну важную особенность, которая заключается в том, что для поиска асика, вам нужно чтобы асик и компьютер, где вы собственно и запустили программу работали в одной сети, то есть, например, если у вас имеется беспроводная есть wi-fi, то тогда и асик и компьютер должны быть подключены именно к этой сети wi-fi.

Как пользоваться BTCTool.

- Извлеките сжатый пакет, который вы скачали, а затем дважды щелкните извлеченный «BTC Tools.exe».

- BTC Tools автоматически импортирует текущий сегмент сети компьютера как диапазон сканирования IP. Если диапазон IP-адресов правильный, вы можете нажать кнопку «Сканировать майнер», чтобы начать сканирование майнеров.

- Если диапазон IP-адресов неправильный, вы можете дважды щелкнуть или щелкнуть правой кнопкой мыши элемент в поле «Диапазон IP-адресов», чтобы внести изменения. Вы также можете нажать «+», чтобы добавить новый диапазон IP-адресов, или «-», чтобы удалить.

Поиск асиков с помощью программы BTCTool.

Затем, чтобы произвести поиск асиков вам следует нажать на кнопку «Scan», поле чего будет производиться поиск асиков. В процессе работы программы будет меняться прогресс в полоске рядом с кнопкой. Все это время программа будет сканировать сеть, нагружая её, именно поэтому стоит выключить все программы и лишние устройства с этой сети, чтобы не нагружать сеть и чтоб проверка (сканирование) прошло успешно.

В процессе поиска устройств ниже буду отображаться асики в списке. В списке вы можете увидеть IP, статус асиков, название, режим работы, два значения hash rate асиков, которые были найдены в процессе поиска. Кроме этого имеется информация по температуре нагрева асиков, скорость вращения вентиляторов, время работ асиков в режиме активного майнига, а также адреса пулов и вокеров, к которым собственно асики подключены.

Для того, чтобы через данную программу произвести их настройку, вам следует двойным щелчком мыши кликнуть по адресу. Подождав загрузку вы увидите панель по настройке асика, где имеется большое количество пунктов. Для перезагрузки асиков вам нужно выйти в меню «reboot» и нажать на соответствующую этому кнопке.

Главная суть программы в том, что вы можете с любого устройства и географического местоположения производит настройку своих асиков.