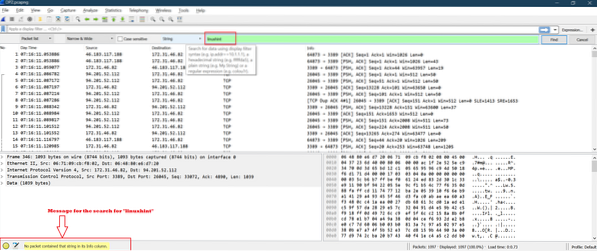

You can easily find packets once you have captured some packets or have

read in a previously saved capture file. Simply select Edit → Find

Packet… in the main menu. Wireshark will open a toolbar between the

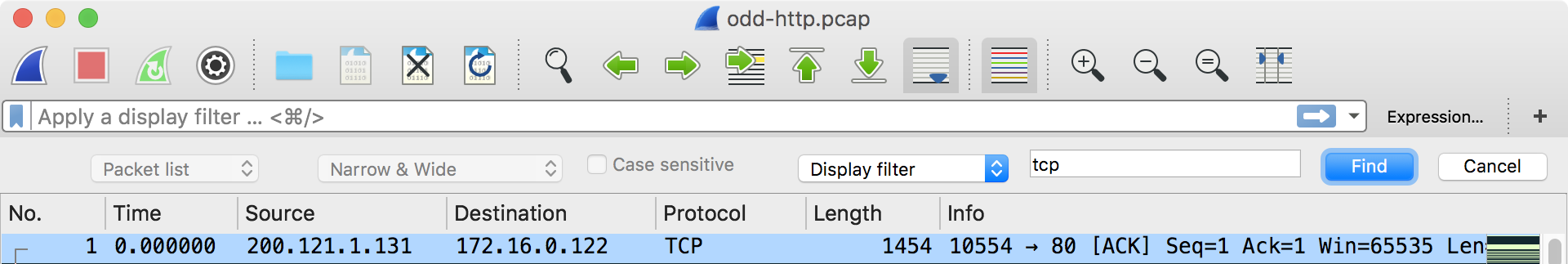

main toolbar and the packet list shown in Figure 6.12, “The “Find Packet” toolbar”.

6.8.1. The “Find Packet” Toolbar

Figure 6.12. The “Find Packet” toolbar

You can search using the following criteria:

- Display filter

-

Enter a display filter string into the text entry field and click the Find button.

+

For example, to find the three-way handshake for a connection from host 192.168.0.1, use the following filter string:ip.src==192.168.0.1 and tcp.flags.syn==1

The value to be found will be syntax checked while you type it in. If

the syntax check of your value succeeds, the background of the entry

field will turn green, if it fails, it will turn red. For more details

see Section 6.3, “Filtering Packets While Viewing” - Hexadecimal Value

-

Search for a specific byte sequence in the packet data.

For example, use “ef:bb:bf” to find the next packet that contains the

UTF-8 byte order mark. - String

- Find a string in the packet data, with various options.

- Regular Expression

-

Search the packet data using Perl-compatible

regular expressions. PCRE patterns are beyond the scope of this

document, but typing “pcre test” into your favorite search engine

should return a number of sites that will help you test and explore

your expressions.

Джулия Эванс, автор материала, перевод которого мы сегодня публикуем, решила рассказать об одном из своих любимых сетевых инструментов, который называется Wireshark. Это — мощная и сложная программа, оснащённая графическим интерфейсом, предназначенная для анализа трафика в компьютерных сетях. Джулия говорит, что на практике пользуется лишь немногими возможностями Wireshark, но они обычно оказываются очень кстати. Здесь она хочет поделиться со всеми желающими рассказом о самых полезных приёмах работы с программой и надеется, что они пригодятся не только ей, но и всем, кому приходится решать сетевые проблемы.

Установка Wireshark

Дистрибутивы Wireshark для различных операционных систем можно найти здесь. Для инсталляции программы можно скачать и установить соответствующий файл. Кроме того, если вы пользуетесь дистрибутивами Linux, основанными на Debian, можете воспользоваться командой sudo apt install wireshark. При желании, для того, чтобы найти самую свежую версию программы, вы можете обратиться к персональному архиву пакетов wireshark-dev.

Вот как выглядит интерфейс программы.

Интерфейс Wireshark

На первый взгляд всё это может показаться слишком сложным: длинный список пакетов, таинственное поле для ввода каких-то запросов… Как же работать с Wireshark?

Анализ pcap-файлов

Обычно я использую Wireshark для выяснения причин сетевых неполадок. Последовательность действий, выполняемая в ходе решения подобных задач, выглядит так:

- Захват пакетов с помощью

tcpdump(обычно — с помощью команды наподобиеsudo tcpdump port 443 -w output.pcap). - Копирование pcap-файла на рабочий ноутбук (

scp host:~/output.pcap .). - Открытие pcap-файла с помощью Wireshark (

wireshark output.pcap).

Как видите, всё очень просто. Однако, после того, как pcap-файл открыт в программе, у вас может возникнуть закономерный вопрос о том, что со всем этим делать. Поговорим об этом.

Анализ TCP-соединений

Часто, когда я анализирую в Wireshark некую ситуацию, мне нужно проверить какое-то конкретное TCP-соединение, с которым, по какой-то причине, что-то не так. Благодаря Wireshark можно проанализировать весь жизненный цикл отдельного TCP-соединения и выяснить причины неправильного поведения системы.

Сделать это можно, щёлкнув правой кнопкой мыши по интересующему вас пакету и выбрав в контекстном меню команду Conversation filter > TCP.

Начало анализа TCP-соединения

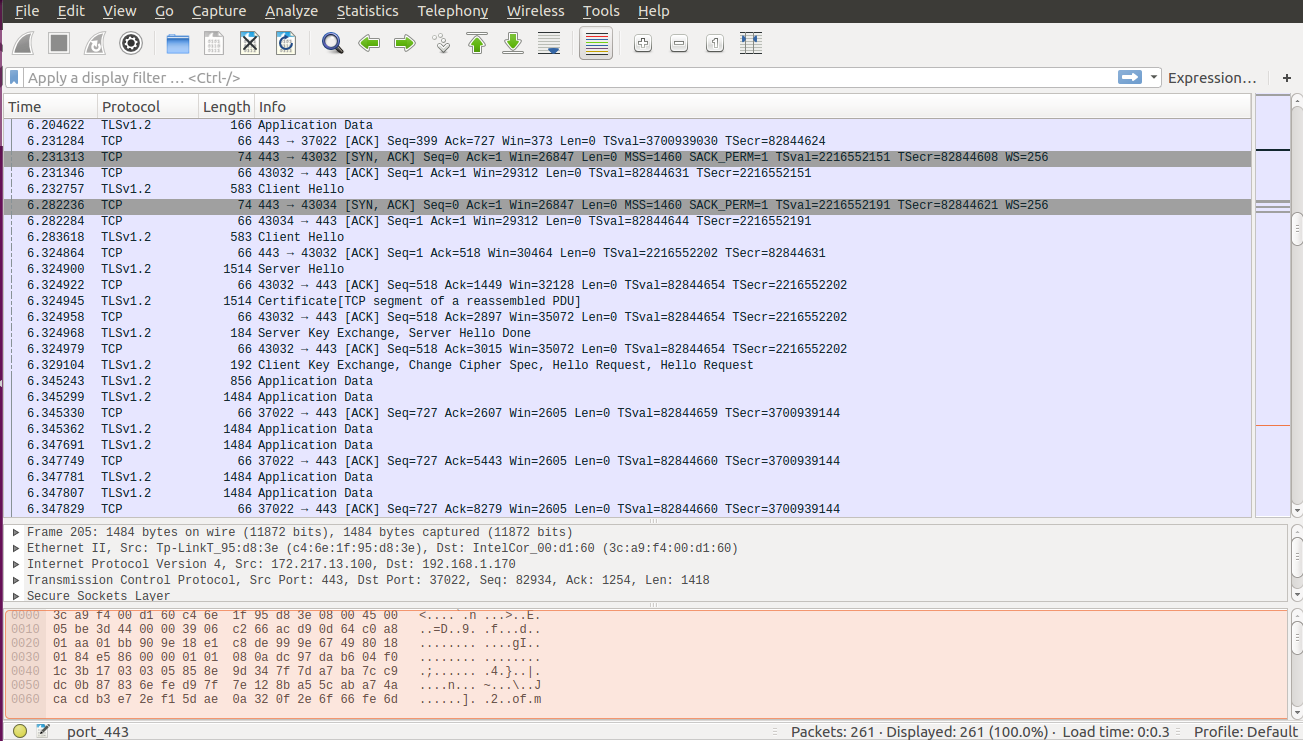

После этого Wireshark покажет другие пакеты из того же TCP-соединения, к которому принадлежит тот пакет, по которому вы щёлкнули. На рисунке ниже можно видеть пример успешного SSL-соединения — тут присутствуют пакеты client hello, service hello, certificate, server key exchange, которые используются для установления SSL-соединений.

Анализ TCP-соединения

Рассматриваемую здесь методику анализа TCP-пакетов мне пришлось использовать в день написания этой статьи, на работе. Некоторые соединения сбрасывались, и я заметила, что после отправки пакета client hello клиент отправлял пакет FIN ACK, который завершал TLS-соединение. То, что мне удалось выяснить, оказалось полезным, так как стало ясно, что соединения завершает клиент, а не сервер. В результате я тут же узнала, что проблема кроется на клиенте, и мне нужно обратить внимание именно на него.

Выше описана весьма типичная для меня схема работы с Wireshark. Обычно в соединении участвуют клиент и сервер, и что-то идёт не так либо на клиенте, либо на сервере. Это может быть, например, какой-нибудь сбой или ошибка в настройках системы. В результате Wireshark оказывает мне просто бесценную помощь в деле определения виновника проблем, помогая выяснить — клиент это или сервер.

Команда Decode as

Для того чтобы понять, чем именно является конкретный пакет, Wireshark использует номера портов, и обычно этот подход срабатывает. Например, если программа видит некий трафик на порте 80, она решает, что это HTTP-трафик и обычно так оно и есть.

Однако иногда HTTP-соединения используют необычные порты, в результате, для того, чтобы их распознать, Wireshark нуждается в подсказках. Такие подсказки можно давать программе, вызывая контекстное меню пакета и выбирая там команду Decode as. Далее, можно сообщить Wireshark о том, какой протокол используется для передачи пакетов с использованием некоего порта. Подобные подсказки упрощают анализ данных.

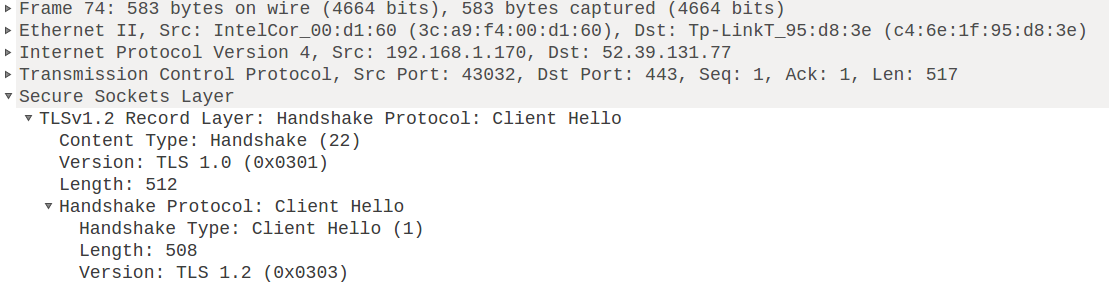

Просмотр содержимого пакетов

В Wireshark имеется просто восхитительный режим просмотра подробных сведений о пакете, с помощью которого можно разобраться в содержимом любого пакета. Возьмём, например, пакет с сообщением client hello из предыдущего примера. Это — первый пакет SSL-соединения, клиент с его помощью как бы говорит: «Привет! Вот он я!».

Wireshark даёт сетевому администратору два невероятно полезных инструмента для исследования содержимого пакетов. Первый — это режим просмотра, в котором можно раскрывать заголовки, имеющиеся у пакета (например — Ethernet-заголовок, IP-заголовок, TCP-заголовок) и просматривать их содержимое.

Анализ заголовков пакета

Второй режим просмотра пакетов — это настоящее чудо. Здесь можно видеть необработанные данные пакета в виде последовательности байтов. И, что особенно приятно, если навести мышь на какой-нибудь байт (например, на рисунке ниже указатель наведён на байт, входящий в tiles.services.mozilla.com), программа, в строке состояния, сообщит о том, к какому полю относится этот байт (в данном случае это — поле Server Name), и о кодовом имени, используемом Wireshark для этого поля (в данном случае — ssl.handshake.extensions_server_name)

Анализ необработанных данных пакета

Поиск пакетов

Wireshark поддерживает мощный язык запросов. Это значительно упрощает поиск конкретных пакетов в списках. Обычно я, при работе с программой, использую очень простые запросы. Вот несколько примеров:

- Запрос

frame contains "mozilla"позволяет выполнить поиск строкиmozillaв любом месте пакета и вывести список найденных пакетов. - Запрос

tcp.port == 443выводит пакеты, использующие TCP-порт 443. - Запрос

dns.resp.len > 0выводит все DNS-ответы - Запрос

ip.addr == 52.7.23.87выводит пакеты, IP-адрес источника или получателя которых равен 52.7.23.87.

Язык запросов Wireshark обладает гораздо большими возможностями, нежели язык запросов tcpdump (и, кроме того, поддерживает автозавершение по нажатию клавиши TAB). В результате часто я применяю следующую последовательность действий: захватываю большой объём пакетов с помощью tcpdump (скажем, нечто вроде всех пакетов с 443-го порта), а затем тщательно изучаю их с использованием Wireshark.

Просмотр сведений о продолжительности TCP-соединений

Иногда мне нужно обратить особое внимание на исследование медленных TCP-соединений. Как это сделать, при условии, что в имеющемся у меня файле есть записи о тысячах пакетов? Как найти медленные TCP-соединения?

Если выбрать в главном меню программы пункт Statistics, а в нём — команду Conversations, Wireshark предоставит нам замечательный набор статистических сведений.

Статистические сведения

В частности здесь, в колонке Duration, можно увидеть длительность TCP-соединений, выявить самые длительные из них и внимательно их изучить. Это весьма полезная возможность.

Обновление Wireshark

Если вы давно не обновляли Wireshark — это стоит сделать. Например, недавно я, на рабочем ноутбуке, занималась исследованием HTTP/2-пакетов. Мне тогда пришлось нелегко, и я решила посмотреть документацию. Как оказалось, у меня была старая версия программы. В установленном мной обновлении была серьёзно улучшена поддержка HTTP/2, то есть, там было как раз то, что мне было тогда нужно.

Использование Wireshark для изучения сетевых протоколов

В этом материале встречаются некоторые термины, которые можно отнести к чему-то вроде жаргона сетевых специалистов. Например — кадр (frame), TCP-порт (TCP port), DNS-ответ (DNS response), IP-адрес источника (source IP address), пакет client hello SSL-соединения (SSL client hello). Одной из причин их использования является тот факт, что Wireshark, определённо, не пытается оградить пользователя от тонкостей внутреннего устройства сетевых технологий. Новичка такое положение дел может, поначалу, заставить задуматься о том, что Wireshark — это программа не для него, а лишь для опытных сетевых специалистов.

У такой ориентированности Wireshark на низкоуровневые сетевые механизмы, однако, есть серьёзный плюс. Дело в том, что работая с этой программой, можно узнать что-то новое о сетевых протоколах. Например, я не особенно много знаю о внутренних механизмах протокола TLS/SSL. Однако, анализируя трафик в Wireshark, я обратила внимание на то, что первые два пакета SSL-соединения — это client hello и server hello. В результате протокол, который, если не вникать в детали его работы, кажется чем-то таинственным и недоступным для понимания, начинает обретать более понятную форму, превращается в нечто такое, что можно понять и проанализировать.

Итоги

Wireshark имеет огромнейшие возможности. Здесь мы рассказали лишь о некоторых из них. Однако, те приёмы работы, которые здесь рассмотрены, по словам автора материала, используются примерно в 95% ситуаций, когда возникает необходимость в Wireshark. Поэтому мы надеемся, что даже то немногое, о чём вы сегодня узнали, вам пригодится.

Уважаемые читатели! Пользуетесь ли вы Wireshark?

What to Know

- Wireshark is an open-source application that captures and displays data traveling back and forth on a network.

- Because it can drill down and read the contents of each packet, it’s used to troubleshoot network problems and test software.

Instructions in this article apply to Wireshark 3.0.3 for Windows and Mac.

What Is Wireshark?

Originally known as Ethereal, Wireshark displays data from hundreds of different protocols on all major network types. Data packets can be viewed in real-time or analyzed offline. Wireshark supports dozens of capture/trace file formats, including CAP and ERF. Integrated decryption tools display the encrypted packets for several common protocols, including WEP and WPA/WPA2.

How to Download and Install Wireshark

Wireshark can be downloaded at no cost from the Wireshark Foundation website for both macOS and Windows. You’ll see the latest stable release and the current developmental release. Unless you’re an advanced user, download the stable version.

During the Windows setup process, choose to install WinPcap or Npcap if prompted as these include libraries required for live data capture.

You must be logged in to the device as an administrator to use Wireshark. In Windows 10, search for Wireshark and select Run as administrator. In macOS, right-click the app icon and select Get Info. In the Sharing & Permissions settings, give the admin Read & Write privileges.

The application is also available for Linux and other UNIX-like platforms including Red Hat, Solaris, and FreeBSD. The binaries required for these operating systems can be found toward the bottom of the Wireshark download page under the Third-Party Packages section. You can also download Wireshark’s source code from this page.

How to Capture Data Packets With Wireshark

When you launch Wireshark, a welcome screen lists the available network connections on your current device. Displayed to the right of each is an EKG-style line graph that represents live traffic on that network.

To begin capturing packets with Wireshark:

-

Select one or more of networks, go to the menu bar, then select Capture.

To select multiple networks, hold the Shift key as you make your selection.

-

In the Wireshark Capture Interfaces window, select Start.

There are other ways to initiate packet capturing. Select the shark fin on the left side of the Wireshark toolbar, press Ctrl+E, or double-click the network.

-

Select File > Save As or choose an Export option to record the capture.

-

To stop capturing, press Ctrl+E. Or, go to the Wireshark toolbar and select the red Stop button that’s located next to the shark fin.

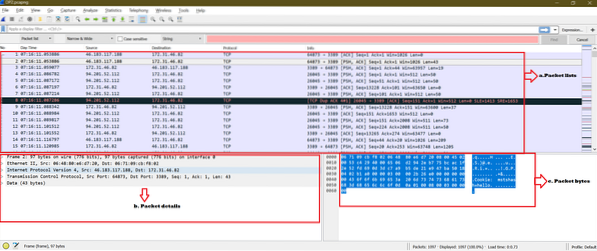

How to View and Analyze Packet Contents

The captured data interface contains three main sections:

- The packet list pane (the top section)

- The packet details pane (the middle section)

- The packet bytes pane (the bottom section)

Packet List

The packet list pane, located at the top of the window, shows all packets found in the active capture file. Each packet has its own row and corresponding number assigned to it, along with each of these data points:

- No: This field indicates which packets are part of the same conversation. It remains blank until you select a packet.

- Time: The timestamp of when the packet was captured is displayed in this column. The default format is the number of seconds or partial seconds since this specific capture file was first created.

- Source: This column contains the address (IP or other) where the packet originated.

- Destination: This column contains the address that the packet is being sent to.

- Protocol: The packet’s protocol name, such as TCP, can be found in this column.

- Length: The packet length, in bytes, is displayed in this column.

- Info: Additional details about the packet are presented here. The contents of this column can vary greatly depending on packet contents.

To change the time format to something more useful (such as the actual time of day), select View > Time Display Format.

When a packet is selected in the top pane, you may notice one or more symbols appear in the No. column. Open or closed brackets and a straight horizontal line indicate whether a packet or group of packets are part of the same back-and-forth conversation on the network. A broken horizontal line signifies that a packet is not part of the conversation.

Packet Details

The details pane, found in the middle, presents the protocols and protocol fields of the selected packet in a collapsible format. In addition to expanding each selection, you can apply individual Wireshark filters based on specific details and follow streams of data based on protocol type by right-clicking the desired item.

Packet Bytes

At the bottom is the packet bytes pane, which displays the raw data of the selected packet in a hexadecimal view. This hex dump contains 16 hexadecimal bytes and 16 ASCII bytes alongside the data offset.

Selecting a specific portion of this data automatically highlights its corresponding section in the packet details pane and vice versa. Any bytes that cannot be printed are represented by a period.

To display this data in bit format as opposed to hexadecimal, right-click anywhere within the pane and select as bits.

How to Use Wireshark Filters

Capture filters instruct Wireshark to only record packets that meet specified criteria. Filters can also be applied to a capture file that has been created so that only certain packets are shown. These are referred to as display filters.

Wireshark provides a large number of predefined filters by default. To use one of these existing filters, enter its name in the Apply a display filter entry field located below the Wireshark toolbar or in the Enter a capture filter field located in the center of the welcome screen.

For example, if you want to display TCP packets, type tcp. The Wireshark autocomplete feature shows suggested names as you begin typing, making it easier to find the correct moniker for the filter you’re seeking.

Another way to choose a filter is to select the bookmark on the left side of the entry field. Choose Manage Filter Expressions or Manage Display Filters to add, remove, or edit filters.

You can also access previously used filters by selecting the down arrow on the right side of the entry field to display a history drop-down list.

Capture filters are applied as soon as you begin recording network traffic. To apply a display filter, select the right arrow on the right side of the entry field.

Wireshark Color Rules

While Wireshark’s capture and display filters limit which packets are recorded or shown on the screen, its colorization function takes things a step further: It can distinguish between different packet types based on their individual hue. This quickly locates certain packets within a saved set by their row color in the packet list pane.

Wireshark comes with about 20 default coloring rules, each can be edited, disabled, or deleted. Select View > Coloring Rules for an overview of what each color means. You can also add your own color-based filters.

Select View > Colorize Packet List to toggle packet colorization on and off.

Statistics in Wireshark

Other useful metrics are available through the Statistics drop-down menu. These include size and timing information about the capture file, along with dozens of charts and graphs ranging in topic from packet conversation breakdowns to load distribution of HTTP requests.

Display filters can be applied to many of these statistics via their interfaces, and the results can be exported to common file formats, including CSV, XML, and TXT.

Wireshark Advanced Features

Wireshark also supports advanced features, including the ability to write protocol dissectors in the Lua programming language.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe

В этой статье пойдет речь о том, как можно использовать Wireshark для тестирования на проникновение. Он позволяет пользователю увидеть, что происходит в его сети на микроскопическом уровне.

Что такое Wireshark?

Wireshark – это популярный анализатор сетевых пакетов и протоколов с открытым исходным кодом. Он имеет большое значение для специалистов по безопасности и системных администраторов. Инструмент используется для анализа структуры различных сетевых протоколов и имеет практическое значение. Wireshark способен работать на различных платформах, таких как Windows, Unix, Linux; он использует инструментарий виджетов GTK+ или PCAP для захвата пакетов. Программа также имеет бесплатные версии программного обеспечения на базе терминалов, такие как Tshark. По своему функционалу инструмент очень похож на tcpdump, разница лишь в том, что он поддерживает графический пользовательский интерфейс (GUI) и имеет функции выставления фильтров для просмотра информации.

Характерные черты

Wireshark обладает следующими характерными чертами:

- Может работать в UNIX и Windows.

- Осуществляет захват данных пакетов в режиме реального времени из сетевого интерфейса.

- Открывает файлы, содержащие захваченные пакетные данные (файлы PCAP).

- Производит импорт пакетов из текстовых файлов, содержащих шестнадцатеричные дампы.

- Имеет фильтры отображения информации, которые используются для фильтрации и организации полученных данных.

- Показывает пользователю пакеты с подробной информацией о протоколе.

- Новые протоколы можно тщательно изучить, если создать плагины.

- Захваченный трафик можно отслеживать с помощью Voice Over IP (VOIP) по сети.

- Пользователь способен произвести импорт некоторых или всех пакетов в различные форматы файлов захвата.

- Есть фильтры пакетов по многим критериям.

- Осуществляет поиск пакетов по многим критериям.

- Можно установить определенный цвет для пакета данных в зависимости от его состояния.

- Есть возможность просматривать статистические данные.

Установка Wireshark

Для Windows

Wireshark можно бесплатно скачать с официального сайта программы как для Windows, так и для macOS.

После скачивания Wireshark пользователю нужно перейти в каталог загрузок и запустить установочный файл Wireshark. Во время инсталляции программы следует выбрать параметр установки Npcap, поскольку он включает в себя библиотеки, необходимые для сбора данных в режиме реального времени.

После установки Wireshark пользователю следует войти в систему от имени администратора, чтобы корректно использовать инструмент. На macOS нужно щелкнуть правой кнопкой мыши на значок приложения Wireshark и выбрать параметр «Просмотреть подробную информацию». В меню настроек «Общий доступ и разрешения» надо предоставить администратору права на чтение и запись данных.

Для Linux

Wireshark также доступен для установки на Linux и другие UNIX-подобные платформы, включая Red Hat иFreeBSD.

Чтобы скачать Wireshark, пользователь откроет терминал и введет следующую команду:

apt install wireshark

Необходимо нажать на клавишу «Y», когда будет нужно, чтобы установить программу и предоставить ей достаточно свободного места. Во время установки пользователю будет задан вопрос: «Могут ли не суперпользователи захватывать пакеты?». В целях безопасности рекомендуется разрешать доступ к Wireshark только суперпользователям. В данном случае пользователь выбирает вариант «Да». Установка Wireshark продолжается. Ура! Как видно, программа была успешно установлена.

Необходимо ввести следующий код для проверки установочного пакета Wireshark:

apt show Wireshark

Чтобы открыть Wireshark, следует выполнить следующую команду. Инструмент откроется в таком виде, как показано ниже на картинке.

Wireshark

Всякий раз, когда пользователь будет запускать Wireshark, перед ним будет появляться такое изображение.

Здесь можно увидеть различные сетевые интерфейсы, доступные на устройстве. На приведенном выше изображении видно, что по сети Wi-Fi передается много трафика. В большинстве случаев пользователь сможет видеть только трафик, входящий и исходящий с его собственного устройства. Однако некоторые беспроводные сетевые карты можно настроить в режим монитора, чтобы была возможность также отслеживать трафик с других беспроводных устройств, подключенных к сети.

Знакомство с пользовательским интерфейсом Wireshark

На данный момент пользователь уже установил Wireshark в свою систему и с нетерпением ждет начала захвата своих первых пакетов. Не нужно терять много времени, пора начинать.

В этой части статьи будет рассказано о том, как:

- устроен интерфейс Wireshark;

- просматривать и захватывать пакеты;

- выполнить анализ трассировки;

- фильтровать пакеты.

Пользователь может открыть Wireshark с помощью диспетчера программ Windows, выполнив поиск программы. Его также можно запустить через командную строку, введя «Wireshark» после адреса соответствующего каталога.

Главный экран

Стоит быстро взглянуть на пользовательский интерфейс Wireshark. Обычно пользователь видит его таким после того, как некоторые пакеты были захвачены или загружены.

Главный экран Wireshark состоит частей, которые обычно называются программами GUI.

- «Меню» необходимо для выполнения действий.

- «Главная панель инструментов» предоставляет пользователю быстрый доступ к часто используемым параметрам меню.

- «Панель с фильтрами» дает пользователю возможность установить определенные фильтры отображения для того, чтобы просмотреть нужные пакеты.

- На панели «Список пакетов» можно просмотреть подробную сводку данных по каждому захваченному пакету.

- «Сведения о пакетах» показывает пользователю информацию о пакете, выбранном из списка.

- На панели «Байты пакетов» отображаются данные из пакета, выбранного ранее, а также выделены сведения о нем.

- В строке «Состояние» отображается подробная информация о текущем состоянии программы и захваченных данных.

Меню

Главное меню Wireshark расположено в верхней части главного экрана (Windows, Linux).

Главное меню содержит следующие разделы:

File

Данный раздел включает в себя опции для открытия и объединения файлов захвата, сохранения, печати или их экспорта в различных форматах.

Edit

Этот раздел содержит параметры для поиска пакета, привязки времени или пометки одного или нескольких пакетов, обработки профилей конфигурации и выбора предпочтений. Вырезание, копирование и вставка пакетов данных в настоящее время не реализованы.

View

В этом разделе можно изменять параметры отображения захваченных данных, включая цветовую гамму, размер шрифта, раскрытие и сворачивание деталей о полученных пакетах.

Go

С помощью данного раздела пользователь может перейти к определенному пакету.

Capture

В этом разделе можно запускать и останавливать процесс захвата, а также редактировать фильтры. Некоторые из нужных фильтров, которые сделают работу пользователя в инструменте комфортной, представлены ниже.

Analyze

В этом разделе пользователь найдет опции для управления фильтрами отображения, включения или отключения деления протоколов, настройки пользовательских декодов и следования протоколу TCP.

Statistics

Данный раздел содержит опции для отображения различных окон со статистикой, включая сводку захваченных пакетов, иерархию протоколов и не только.

Statistics -> Protocol Hierarchy

- Представлена описательная статистика работы каждого протокола.

- Информация будет полезна для определения типов, объемов и относительных пропорций протоколов в трассировке.

Statistics -> Conversations

- Представлена описательная статистика каждого «разговора» в каждом протоколе в трассировке.

Statistics -> Flow Graph

- Здесь виден график последовательности отправки данных в выбранном трафике.

- Информация будет полезна для понимания расчетов seq. и ack.

Telephony

В этом разделе есть опции для отображения различных окон статистики, связанных с телефонией, включая анализ мультимедиа, блок-схем, иерархии протоколов отображения и не только.

Wireless

Этот раздел содержит параметры для отображения статистики беспроводной связи Bluetooth и IEEE 802.11.

Tools

В этом разделе есть различные инструменты, доступные в Wireshark, такие как Firewall ACL Rules.

Help

Этот раздел содержит опции, помогающие пользователю получить доступ к справке, страницам со сведениями о различных инструментах командной строки.

Главная панель инструментов

Главная панель инструментов обеспечивает пользователю быстрый доступ к часто используемым элементам меню. Она может быть настроена в соответствии с имеющимися требованиями.

Доступные функции описаны ниже (см. картинки).

Источник

Панель с фильтрами

Панель с фильтрами дает возможность быстро редактировать и применять фильтры отображения полученных данных.

Доступные функции описаны ниже (см. картинку).

Список пакетов

В меню «Список пакетов» показаны все пакеты в том порядке, в котором они были записаны.

Каждая строка в списке пакетов соответствует одному пакету в файле захвата. Пользователь может нажать на определенную строку, чтобы получить более подробную информацию о пакете. Она будет отображаться в «Сведениях о пакетах» и «Байтах пакетов».

Есть много доступных столбцов с данными, такими как:

- No: Номер пакета в файле захвата. Это число не изменится, даже если используется фильтр отображения.

- Time: В этом столбце отображается отметка времени, когда был захвачен пакет. Формат представления этой временной метки может быть изменен.

- Source: Источник, откуда был получен пакет.

- Destination: Адрес, по которому отправляется этот пакет.

- Protocol: Протокол самого высокого уровня, который может быть обнаружен Wireshark.

- Length: Длина каждого пакета в байтах.

- Info: Дополнительная информация о содержимом пакета.

Сведения о пакетах

На данной панели сведений отображается выбранный или текущий пакет с подробной информацией о нем.

На панели выше показаны протоколы и поля протокола пакета, выбранного из списка. Протоколы отображаются в виде ветки, которую можно развернуть и свернуть.

Байты пакетов

На панели «Байты пакетов» отображаются данные выбранного или текущего пакета в виде шестнадцатеричного дампа.

Каждая строка содержит смещение данных, шестнадцать шестнадцатеричных байтов и шестнадцать байтов ASCII. Непечатаемые байты заменяются точкой «.».

Состояние

На панели «Состояние» отображаются информационные сообщения, такие как:

The colourized bullet

В левой части экрана есть экспертная информация о загруженном в данный момент файле захвата. Наведение курсора мыши на «The colourized bullet» предоставит возможность просмотреть полученные данные.

The edit icon

Позволяет добавить комментарий к файлу захвата.

The middle

Он показывает текущее количество пакетов в файле захвата. Отображаются следующие значения:

Packets

Количество захваченных пакетов.

Displayed

Количество текущих пакетов.

Marked

Количество помеченных пакетов. Отображается только в том случае, если пользователь отметил какие-либо пакеты.

Dropped

Количество «отброшенных» пакетов. Показывается только в том случае, если Wireshark не удалось захватить какие-то пакеты.

Ignored

Показывает количество проигнорированных пакетов.

The right side

Показывает выбранный профиль конфигурации. Щелчок по этой части строки состояния вызовет меню со всеми доступными профилями конфигурации. Пользователь может изменить его также здесь.

Захват пакетов

Для начала захвата пакетов можно использовать следующие методы. Пользователь может дважды щелкнуть на нужный интерфейс на главном экране Wireshark.

Кроме того, если интерфейс уже известен, можно запустить Wireshark с помощью командной строки, выполнив следующую команду:

wireshark -I eth0 -k

Это запустит захват Wireshark на интерфейсе eth0.

После того, как пользователь захватил несколько пакетов, он может просмотреть их в списке. Просто щелкнув на пакет в «Списке пакетов», он получит о нем подробную информацию. Как только пользователь захватит трафик, нужно применить фильтр, чтобы сделать его понятным.

Wireshark имеет два языка фильтрации:

- Фильтры захвата

- Фильтры отображения

Фильтры захвата используются для фильтрации трафика при захвате пакетов, а фильтры отображения используются для фильтрации текущих пакетов.

Фильтры отображения

Панель «Фильтров отображения» располагается прямо над разделом отображения столбцов. Чтобы просмотреть только те пакеты, которые содержат в себе определенный протокол, нужно выбрать его на панели инструментов Wireshark. Программа предлагает список фильтров на основе введенного текста.

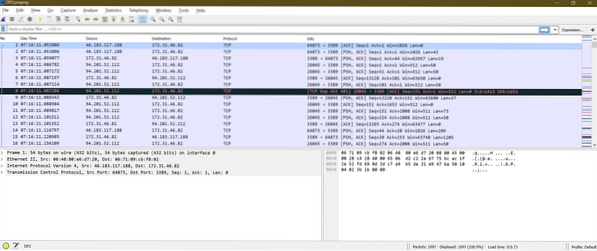

Например, чтобы отобразить только TCP-пакеты, следует ввести «tcp» на панели инструментов «Фильтров отображения» Wireshark.

Аналогично, чтобы просмотреть только те пакеты, которые содержат определенные запросы, нужно ввести их название на панели инструментов «Фильтров отображения» Wireshark. Например, чтобы просмотреть только HTTP-запросы, следует ввести «http.request».

Аналогичный пример фильтра отображения Wireshark, принимающего определенное выражение, представлен здесь. Стоит ввести DNS и ip.addr !=10.96.203.66.

Как можно заметить, захваченные пакеты имеют разные цвета. Итак, для чего они нужны?

- Серый – TCP-пакеты

- Черный с красными буквами – TCP-пакеты с ошибками

- Зеленый – HTTP-пакеты

- Светло-синий – пакеты UDP

- Бледно-голубой – пакеты ARP

- Лавандовый – пакеты ICMP

- Черный с зелеными буквами – ICMP-пакеты с ошибками

Примечание: – Цвета могут быть изменены в разделе «View -> Colouring Rules».

Создание выражений для фильтров отображения

Пользователь может создать фильтры отображения, которые будут сравнивать значения, используя другой тип оператора сравнения.

К примеру, для отображения пакетов только на IP-адресе 10.96.200.253 или с него следует использовать комбинацию символов, цифр и знаков «ip.addr==10.96.200.253». Фильтр отображения Wireshark применяет логические выражения, поэтому пользователь может указывать значения и связывать их вместе. Полный список доступных операторов сравнения приведен ниже.

Полезные фильтры

Вот некоторые фильтры, которые можно использовать для быстрого просмотра веб-трафика.

Стоит понять с помощью каких методов, например, пользователь собирается фильтровать инфекционный трафик.

Следует применить следующий фильтр: «http.request». Будут показаны все запросы HTTP Post. Кроме того, пользователь сможет найти общее количество пакетов в нижней части экрана Wireshark, которое равно значению 16.

http.request

После этого, чтобы выявить все URL-адреса для HTTP-запросов, доменных имен, пользователь будет использовать следующее выражение.

http.request or ssl.handshake.type == 1

Значение «http.request» показывает пользователю все URL-адреса для HTTP-запросов. В «ssl.handshake.тип == 1» указываются доменные имена, применяемые в трафике HTTPS или SSL/TLS. Фильтрация с помощью этого фильтра отображения может помочь, если пользователь хочет комфортно просматривать веб-трафик.

Изменяя типы фильтров, пользователь может детализировать инфекционный трафик.

Практика

Стоит разобраться с Wireshark с помощью вопросов.

Вопрос 1. Нужно узнать общее количество пакетов TCP syn для порта 80.

Ответ: – Чтобы найти все пакеты TCP syn, пользователь может использовать следующее выражение для быстрого просмотра веб-трафика для порта 80. Кроме того, он способен найти общее количество пакетов в нижней части экрана Wireshark, которое равно значению 4.

tcp.flags.syn == 1 and tcp.flags.ack == 0 && tcp.port == 80

Вопрос 2. Следует отфильтровать весь пакет с кодом ответа http 200.

Ответ: – Значение «http.response» показывает пользователю все URL-адреса для ответов HTTP, а код состояния HTTP 200 означает успех проведенной работы. Клиент запросил документы с сервера. Сервер ответил клиенту и отправил ему документы.

http.response.code == 200

Вопрос 3. Злоумышленник пытается загрузить вредоносный файл с сайта www.ethereal.com. Нужен фильтр для идентификации хоста http.

Ответ: – В этом случае следует выяснить данные хоста, который посетил вредоносный сайт. Как известно, у каждого веб-сайта есть собственный URL-адрес. Таким образом, можно узнать хост, используя следующее выражение.

http.host==”www.ethereal.com”

Or http.host==”URL”

Вопрос 4. Нужен фильтр, чтобы определить порт назначения 23.

Ответ: – Ответ довольно прост… для фильтрации порта назначения 23 можно использовать следующее выражение.

tcp.dstport == 23

Вопрос 5. Отфильтровать пакеты mac-адреса.

Ответ: — Надо использовать следующее выражение, чтобы отфильтровать трафик конкретного mac-адреса.

eth.addr == 00:a0:cc:3b:bf:fa

eth.addr == “mac addr”

Вопрос 6. Нужен фильтр, чтобы определить IP-адрес 10.96.203.66 для порта 80, также включая IP-адрес 10.121.1.161. Узнать общее количество пакетов.

Ответ: – В этой ситуации можно создать свой собственный фильтр для случайных сценариев с помощью логических операторов:

ip.addr==10.96.203.66 and tcp.port==80 &&!(ip.addr==10.121.1.161)

Применяя этот фильтр, пользователь сможет легко узнать общее количество пакетов.

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.

ЧИТАТЬ ВСЕ СТАТЬИ НА САЙТЕ | ПОДПИСЫВАЙТЕСЬ НА НАШ TELEGRAM КАНАЛ

В этой статье вы узнаете, как искать строки в пакетах с помощью Wireshark. Есть несколько вариантов, связанных с поиском строк. Прежде чем продолжить изучение этой статьи, вы должны иметь общие знания о Wireshark Basic.

Предположения

Захват Wireshark находится в одном состоянии; либо сохранены / остановлены, либо живут. Мы также можем выполнять поиск строки в режиме реального времени, но для лучшего и ясного понимания мы будем использовать сохраненный захват, чтобы сделать это.

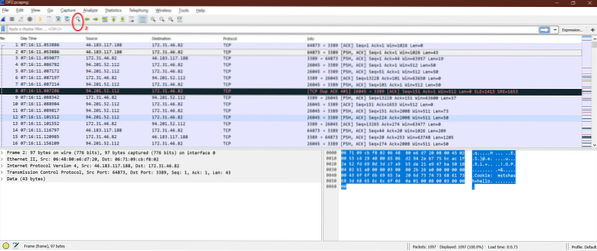

Шаг 1. Откройте сохраненный снимок

Сначала откройте сохраненный снимок в Wireshark. Это будет выглядеть так:

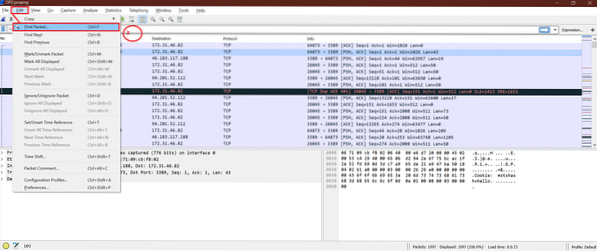

Шаг 2. Откройте параметр поиска

Теперь нам нужна опция поиска. Есть два способа открыть эту опцию:

- Используйте сочетание клавиш «Ctrl + F»

- Нажмите «Найти пакет» либо на внешнем значке, либо перейдите в «Правка-> Найти пакет»

Посмотрите скриншоты, чтобы увидеть второй вариант.

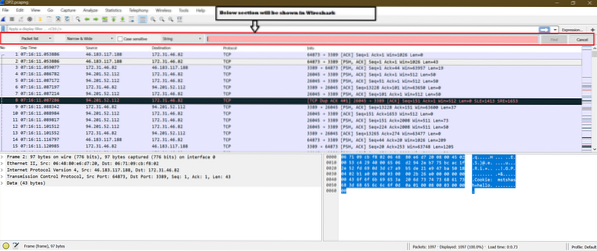

Какой бы вариант вы ни использовали, окончательное окно Wireshark будет выглядеть, как на снимке экрана ниже:

Шаг 3. Параметры ярлыка

Мы видим несколько вариантов (раскрывающиеся списки, флажок) внутри окна поиска. Вы можете обозначить эти параметры номерами для облегчения понимания. Следуйте приведенному ниже снимку экрана для нумерации:

Этикетка1

В раскрывающемся списке есть три раздела.

- Список пакетов

- Детали пакета

- Пакетные байты

На приведенном ниже снимке экрана вы можете увидеть, где расположены эти три раздела в Wireshark:

Выбор раздела a / b / c означает, что строка будет выполнена только в этом разделе.

Этикетка2

Мы оставим эту опцию по умолчанию, так как она лучше всего подходит для обычного поиска. Рекомендуется оставить этот параметр по умолчанию, если его не нужно менять.

Этикетка3

По умолчанию эта опция не отмечена. Если установлен флажок «Учитывать регистр», то при поиске по строке будут найдены только точные совпадения искомой строки. Например, если вы ищете «Linuxhint» и отмечен Label3, то поиск «LINUXHINT» в захвате Wireshark не будет.

Рекомендуется не устанавливать этот флажок, если его не нужно менять.

Этикетка4

Эта метка предназначена для различных типов поиска, таких как «Фильтр отображения», «Шестнадцатеричное значение», «Строка» и «Регулярное выражение.»Для целей этой статьи мы выберем« Строка »из этого раскрывающегося меню.

Этикетка5

Здесь нам нужно ввести строку поиска. Это вход для поиска.

Этикетка6

После ввода Label5 нажмите кнопку «Найти», чтобы запустить поиск.

Этикетка7

Если вы нажмете «Отмена», окна поиска закроются, и вам нужно будет вернуться, чтобы выполнить шаг 2, чтобы вернуть это окно поиска.

Шаг 4: Примеры

Теперь, когда вы разобрались с вариантами поиска, давайте попробуем несколько примеров. Обратите внимание, что мы отключили правило окраски, чтобы более четко видеть выбранный нами поисковый пакет.

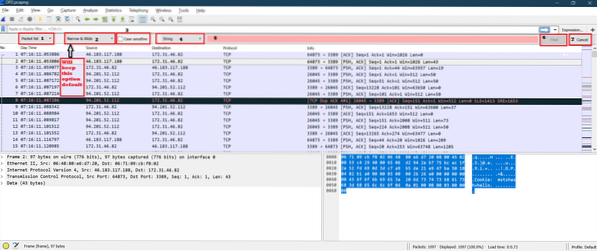

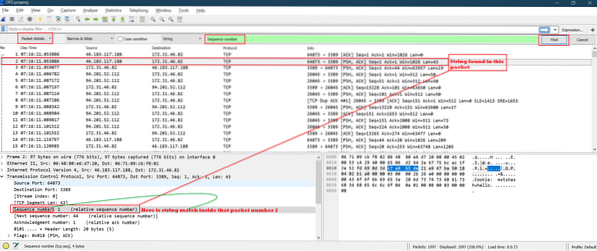

Попытка1 [Используемая комбинация опций: «Список пакетов» + «Узкий и широкий» + «С учетом регистра без флажка» + строка]

Строка поиска: «Len = 10»

Теперь нажмите «Найти».Ниже приведен снимок экрана для первого щелчка по «Найти»

Поскольку мы выбрали «Список пакетов», поиск производился внутри списка пакетов.

Затем мы снова нажмем кнопку «Найти», чтобы увидеть следующее совпадение. Это видно на скриншоте ниже. Мы не отметили разделы, чтобы вы могли понять, как происходит этот поиск.

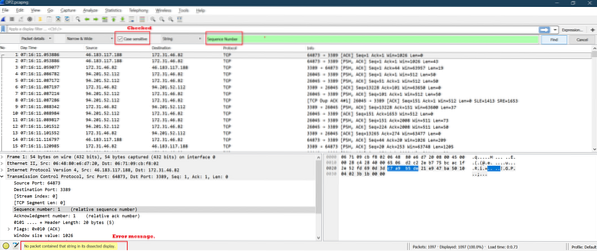

С той же комбинацией давайте искать строку: «Linuxhint» [Проверить не найденный сценарий].

В этом случае вы можете увидеть сообщение желтого цвета в левой нижней части Wireshark, и ни один пакет не выбран.

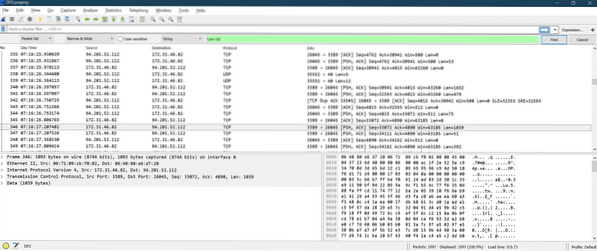

Попробуйте2 [Используемая комбинация опций: «Сведения о пакете» + «Узкий и широкий» + «С учетом регистра без флажка» + строка]

Строка поиска: “Последовательность чисел”

Теперь мы нажмем «Найти».Ниже приведен снимок экрана для первого щелчка по «Найти»

Здесь была выбрана строка, содержащаяся в «сведениях о пакете».

Мы отметим опцию «С учетом регистра» и будем использовать строку поиска как «Порядковый номер», оставив другие комбинации как есть. На этот раз строка будет соответствовать точному «порядковому номеру».”

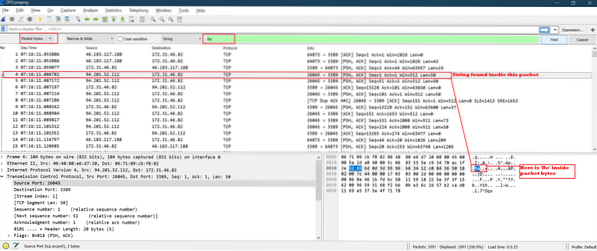

Попробуйте3 [Используемая комбинация опций: «Пакетные байты» + «Узкий и широкий» + «С учетом регистра без флажка» + строка]

Строка поиска: “Последовательность чисел”

Теперь нажмите «Найти».Ниже приведен снимок экрана для первого щелчка по «Найти»

Как и ожидалось, поиск строки происходит внутри байтов пакета.

Заключение

Выполнение строкового поиска – очень полезный метод, который можно использовать для поиска требуемой строки внутри списка пакетов Wireshark, сведений о пакете или байтов пакета. Хороший поиск упрощает анализ больших файлов захвата Wireshark.