В этом посте я кратко расскажу о практическом применении “гитхаб дорков” (Github Dorks) для поиска приватных данных в публичных репозиториях с открытым исходным кодом, которые программисты по неосторожности иногда забывают удалить.

Прежде чем приступить, я кратко объясню что такое “дорки”(Dorks).

В 2002 году специалист по информационной безопасности Джонни Лонг (также известный как “j0hnny” или “j0hnnyhax”) начал собирать поисковые запросы к Google, которые позволяют найти уязвимые для взлома сайты или приватные данные, по неосторожности выложенные в открытый доступ.

Например, в 2002-2003 годах был актуален запрос:

intitle:”Welcome to Windows 2000 Internet Services”

С его помощью можно было найти страницы для входа в панели управления “Служб интернета для Windows 2000”.

Поисковый оператор “intitle:” позволяет проводить поиск строго по тексту заголовка веб-страницы.

А вот по такому запросу в 2002-2003 годах можно было найти текстовые файлы с логины и паролями пользователей сайта.

allinurl:auth_user_file.txt

Поисковый оператор “allinurl:” позволяет проводить поиск строго по тексту URL-адреса веб-страницы.

Подобные этим запросы Джонни Лонг назвал Google Dorks (dork переводится как “придурок”).

C июня 2003 года на сайте exploit-db.com ведется публичная база Google Dorks. Она называется Google Hacking Database и в ней сейчас (23.01.2021) 6267 запросов.

Список постоянно пополняется. В 2021 году исследователи успели добавить уже целых 32 дорка.

Вот например 19 января был опубликован запрос для поиска баз данных в формате xlsx (хотя работать с ним можно было уже лет двадцать):

ext:xlsx inurl:database

С его помощью можно найти различные таблицы со служебными данными, которые по неосторожности оказались проиндексированы Google.

Github — сайт номер один на планете для хостинга веб-сервисов и совместной работы над кодом с помощью системы контроля версий Git. В январе 2021 года у сервиса более 65 миллионов пользователей по всему миру.

Github Dorks тоже довольно старая тема. Одно из первых упоминаний о ней довелось найти аж в 2013 году в блоге компании ConvisioAppSec.

“гитхаб-дорки” — это поисковые запросы, которые помогают найти репозитории с приватными данным: логинами, паролями, API-ключами, дампами баз данных, адресами серверов и прочими интересными вещами, которые полагается удалять из кода перед его выкладкой в публичный доступ. Но иногда люди забывают это делать.

Вот простейший пример.

Набираем в Google:

“gmail_password” site:github.com

И на первой же странице поисковой выдачи видим ссылку на репозиторий, в котором есть логин и пароль от Google-почты.

Скорее всего, для этого ящика пароль уже поменяли. Но если дойти до далекой-далекой страницы поисковой выдачи или отфильтровать результаты по времени, оставив только обновления за последние 24 часа, то есть шанс найти действующие чужие пароли.

В данный момент существует более 500 Github Dorks для поиска различных приватных данных.

Например, “db_password”, “db_serverd”, “b_username”, “dbpasswd” дают шанс найти данные для доступа к чужим базам данных.

“bx_password”, “certificate_password”, “ci_deploy_password” ищет пароли.

“extension:sql”, “extension:sql mysql dump” — дампы базы данных

Некоторые из них можно вводить прямо в поисковой строке Google, добавив к “дорку” уточнение “site:github.com”. Например, вот пара дорков для поиска API-ключей:

“cloudflare_api_key” site:github.com

“admin_pass” site:github.com

“api.googlemaps AIza” site:github.com

На всякий случай уточню. Поиск чужих API-ключей интерес прежде всего с точки зрения экономии денег. Используя чужие API-ключи можно использовать платную функциональность различных сервисов в своих скриптах и приложениях.

Но это нечестно и противоречит правилам большинство сервисов, предоставляющих API для разработчиков.

Мне кажется, что этот способ удобнее, так как в Google сразу отображается фрагмент исходного кода в репозитории, в котором найден соответствующий запросу текст.

Но для использования некоторых “дорков” подходит только поиск непосредственно на Github, так как в них применяются специальные операторы для поиска по репозиториям.

Например, если “гитхаб-дорк” требует ограничений по используемому языку программирования, то используется поисковые оператор “language:”:

language:javascript

language:python

language:php

Для поиска по именам файлов в репозиториях используется оператор “filename:”, а для фильтрации результатов по расширения файлов нужен оператор “extension:”.

Полный список поисковых операторов есть в официальной документации Github.

Стоит отметить, что все новые опубликованные “гитхабы-дорки” сразу же попадают в руки многочисленных исследователей в области информационной безопасности, которые очень быстро “прибирают к рукам” все мало-мальски ценные данные, используя автоматизирующих скрипты и программы.

Поэтому, для любительских исследований эффективнее делать поиск по репозиториям, созданным в последние сутки и ценные данные в которых могли успеть остаться незамеченными. В этом поможет оператор “created:” (“создано”). Например:

extension:sql created:>2021-01-23

-

#2

Конечно есть. И он тебе совсем не нужен, раз найти не можешь.

-

#3

Всем привет

Постоянно наблюдаю сообщения, что там что-то слито, здесь. И появился вопрос на каких сайтах, забугорных или местных, выкладывают подобную информацию. Есть ли какой-то специализированный сайт по покупке-продаже БД?

С какой целью интересуетесь? Если бы вы немного в этом понимали (базы данных), то таких вопросов не было бы. Я бы порекомендовал УЧИТЬСЯ, а не ерундой заниматься. А по теме таких форумов полно, трудно даже пройти мимо, весь гугл забит – stf, bhf и т.д.

-

#4

С какой целью интересуетесь?

Интересуюсь, чтобы покупать нужную информацию.

Если бы вы немного в этом понимали (базы данных), то таких вопросов не было бы. Я бы порекомендовал УЧИТЬСЯ, а не ерундой заниматься.

Думаю, круг БД, в которых я разбираюсь, шире , чем ваш. Но вы, как понимаю, призываете учиться мне взлому! нет уж, спасибо за предложение.

А по теме таких форумов полно, трудно даже пройти мимо, весь гугл забит – stf, bhf и т.д.

Это все слабые форумы, где если и проскакивает информация, то она уже из 2-3 рук и ценности особой не представляет, кроме как кардерам. И свежей не встретить. Могу еще русскоязычных подобных накидать, где я, конечно же все изучил.

Зачем в разговоре подразумевать во всеуслышание какой вы молодец(что разбираетесь в этом) и что мне надо учиться? По вопросу есть что сказать – скажите. Подобное поведение свойственно подросткам в переходном возрасте.

Конечно есть. И он тебе совсем не нужен, раз найти не можешь.

Думаю, вы не особо разбираетесь в вопросе, как и предыдущий оратор. Печально, что на этом форуме много подростков, у которых кругозор очень узок.

Он имел ввиду учится в школе)

Думаю, скоро узнаем, что он имел в виду

-

#5

Интересуюсь, чтобы покупать нужную информацию.

Это чужая информация, а значит в благих целях использована не будет.

Думаю, скоро узнаем, что он имел в виду

Учиться – значит изучать операторы sql, создание/редактирование БД. Если пентест интерересует, то ещё и внедрение произвольного кода.

И с моим возрастом вы ошиблись.

Хотите актуальную информацию? Ломайте сами. Только это наказуемо, об этом и сами знаете.

И как не странно вы это сказали кодеру c++ и c# и переводчику статей.

Это не про меня, я только на python программирую + веб опыт ~25 лет .

-

#6

У вас 47 хромосома бунтует? Правда, откуда Модератор будет хорошо разбираться в базах? Это же так сложно.

Ну если вы создали подобную тему, значит у вас он ещё уже. И как не странно вы это сказали кодеру c++ и c# и переводчику статей. @explorer Скажи пожалуйста, что ты имел в виду, когда говорил, что ему нужно учиться?

Еще раз прочтите мой вопрос хотя бы 2 раза. При чем знание бд и мой вопрос? Суть была в том где, а не как получить доступ.

Логика у вас хромает, кст. Из вашего утверждения следует, что все модераторы – хорошу разбираются в бд.

-

#7

Есть ли какой-то специализированный сайт по покупке-продаже БД?

Это обычно называется Облака . Их до хрена и больше на том же bhf в разделах типа “услуги” и “продам” .Короче просто сервер на котором валяются эти базы и на него продают доступ . Правда чаще всего это на 90% отжатый шлак , боты и мусор . Хорошие базы редко продают .

-

#8

Это чужая информация, а значит в благих целях использована не будет.

Заблуждение. Может я хочу проверять есть ли обо мне и моих близких информация в интернете. Плохая цель? Не думаю. Может я хочу ее продавать. Плохая цель? Не самая плохая.

Учиться – значит изучать операторы sql, создание/редактирование БД. Если пентест интерересует, то ещё и внедрение произвольного кода.

И с моим возрастом вы ошиблись.

Я не просил ответа на вопрос как “сделать запрос” к сайту, чтобы получить всю информацию. Я не спрашивал как редактировать бд. Пентеста тут весь сайт полон и я не стал бы задавать об этом вопрос.

Это не про меня, я только на python программирую + веб опыт ~25 лет .

Тут снимаю шляпу.

Но на мой вопрос я так и не получил ответа. Давайте не разводить демагогию, пжл

И как не странно вы это сказали кодеру c++ и c# и переводчику статей

Это теперь показатель широкого кругозора или запредельных знаний? А вчитаться в вопрос и понять его суть никто не может.

А передо мной шляпу снять? Тебе предупреждение кстати)

Когда понимать написанное научитесь и давать дельные советы, тогда подумаю. Давайте прекратим. Время тратить свое не хочу на бессмысленную переписку.

-

#9

Что будет после третьего? Ты не модератор чтоб предупреждения тут раздавать.

По вопросу – большая часть данных проходит через 20 рук до продаж. Продажа данных в любом виде – выжимка последнего бакса из этой базы. Люди сливающие бд – напрямую работают с теми кто эти данные используют.

-

#10

Когда понимать написанное научитесь и давать дельные советы, тогда подумаю. Давайте прекратим. Время тратить свое не хочу на бессмысленную переписку.

По вопросу. Любая информация по базам, которая проникает в паблик уже прошла ряд рук. Источник – это хакеры. Самый поплуярный ресурс посливам leakeddatabase.

Но стоит учитывать следующий факт. большие компании мониторят сливы так же и принудительно меняют пароли (в Рамблере так точно делают, инфа сотка)

-

#11

Во бодягу развели….Человек спросил,знаете-ответьте,нет-мимо…

-

#12

Ну например вот тут есть неплохие сливы. Всякое, начиная от сливов сноудена, заканчивая базами даркмаркетов

Ссылка скрыта от гостей

Недавно там был слив на овер 100Gb про россиийских чинуш

Вот собственно, есть что почитать))

-

#13

Еще раз прочтите мой вопрос хотя бы 2 раза. При чем знание бд и мой вопрос? Суть была в том где, а не как получить доступ.

Логика у вас хромает, кст. Из вашего утверждения следует, что все модераторы – хорошу разбираются в бд.

А что подразумеваете под БЗ? Какая именна инфа там должна быть интересующая вас?

-

#14

А что подразумеваете под БЗ? Какая именна инфа там должна быть интересующая вас?

Ничего конкретного. Для общего осведомления.

-

#15

Нда, по сути только полтора землекопа, остальные школота зазорная. Вот и всё сообщество..

-

#16

Нда, по сути только полтора землекопа, остальные школота зазорная. Вот и всё сообщество..

Мусье знает толк в извращениях: землекопы отдельно, школота зазорная – отдельно.

-

#18

Ну например вот тут есть неплохие сливы. Всякое, начиная от сливов сноудена, заканчивая базами даркмаркетов

Ссылка скрыта от гостей

Недавно там был слив на овер 100Gb про россиийских чинуш

Посмотреть вложение 33579

Вот собственно, есть что почитать))

Посмотреть вложение 33580

есть на данный момент аналогичные сайты с таким добром?

-

#19

есть на данный момент аналогичные сайты с таким добром?

Есть.

Как добывать приватные базы для брута Актуально 2017

Скачать грабер можно тут: https://goo.gl/zD4FM3

——————————–ВНИМАНИЕ!!!————————————-

Повторение подобных действий является противоправным деянием. Автор ролика никого не побуждает повторять

подобное. В противном случае ответственность будете нести исключительно вы. Ролик создан в

ознакомительных целях. И для того что вы предостеречь вас!

Как добывать приватные базы для брута,

Добыча,

дорок,

добыча баз для брута,

где брать базу,

как сделать приватную базу,

база для брута,

где брать приватные базы,

всё про брут,

базы приватные для брута,

как делать приват базы,

прив базы,

грабер,

программа для брута скачать,

программа для брута,

Int Zarab,

Скачать грабер,

Как добывать приватные базы для брута Актуально 2017

Скачать грабер можно тут: https://goo.gl/zD4FM3

Содержание

- Брут от А до Я

- Рассматриваем основы брута!

- Что нам понадобится для брута

- Прокси

- Откуда брать прокси?

- Откуда брать базы?

- Какие базы лучшие?

- Чекеры

- Ретриверы

- Антипаблик

- Как брутить?

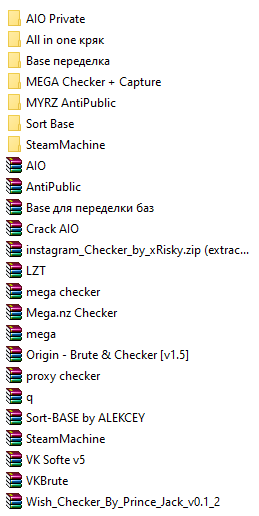

- Steam Machine

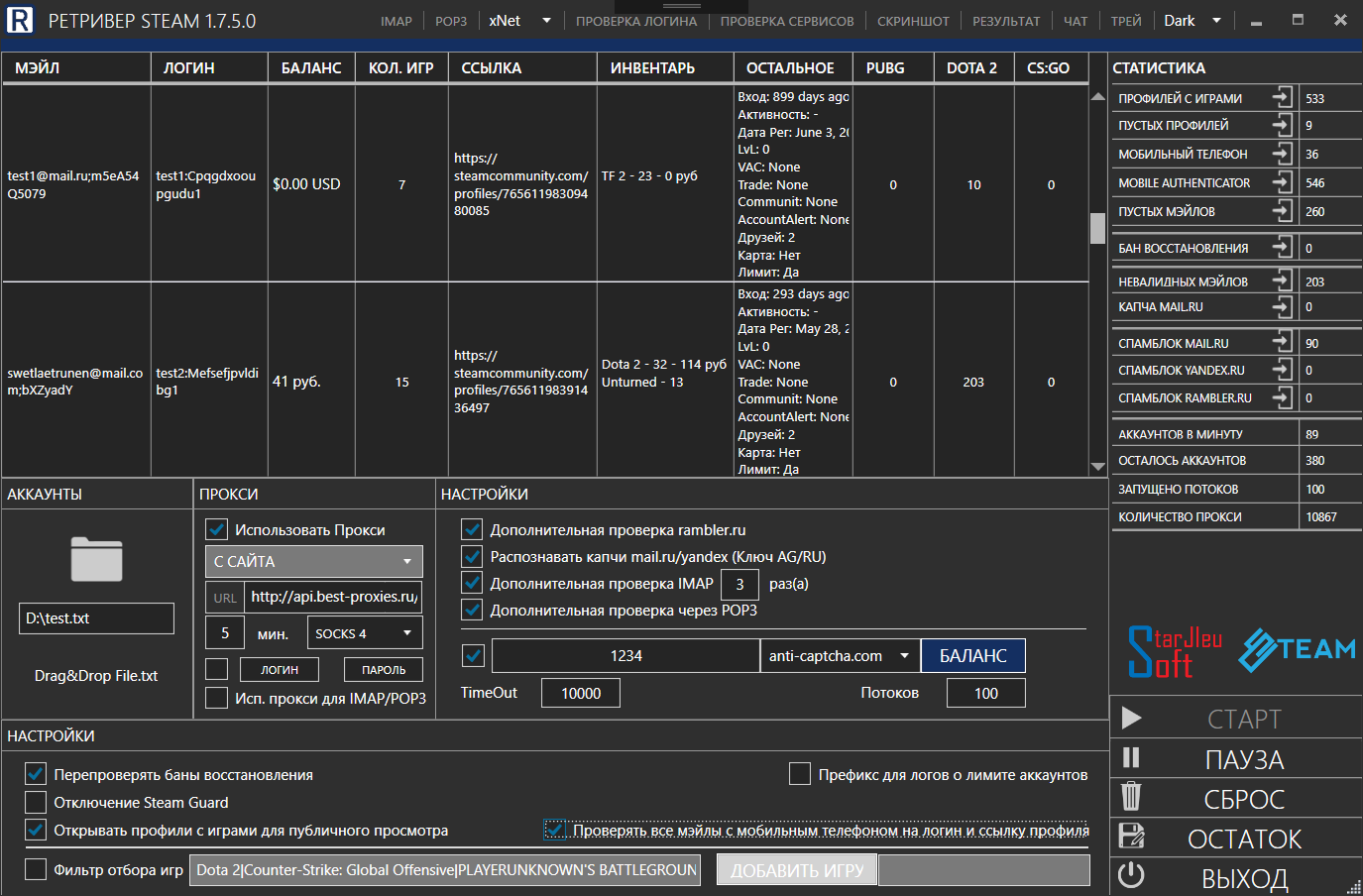

- Ретривер Steam от Старлея

- Wish Checker by Prince Jack

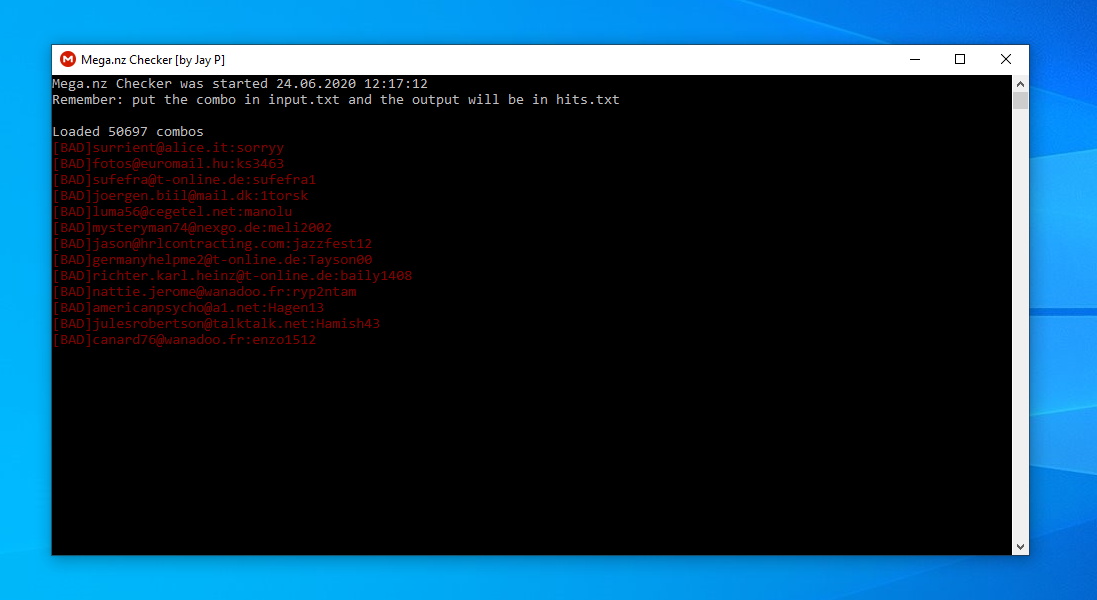

- Mega Checker [byJayP]

- VkBrute by DarkSHA

- Вот, в целом, весь софт, что я регулярно использую.

- Всем спасибо за внимание!

- Как создать максимально валидную базу «№ тел:password» ?

- Агния

- fanat_96

- Агния

- Агния

- Что такое брут? Базы для брута

- Прокси, и зачем он нужен

- Как работает брут, и где взять базы для брута

- Как защититься?

- Что такое брут? Базы для брута

- Прокси, и зачем он нужен

- Как работает брут, и где взять базы для брута

- Как защититься?

Брут от А до Я

Рассматриваем основы брута!

Статья носит образовательный характер, мы ни к чему не призываем и не обязываем. Информация представлена исключительно в ознакомительных целях.

Что нам понадобится для брута

Не буду углубляться в терминологию, все понятия очевидны и их можно легко найти в гугле. Расскажу только про основное:

Это основа, без которой невозможно брутить. Так же желательно использование VPN и дедиков.

Прокси

От них во многом зависит качество вашего брута. Использовать прокси — обязательно, иначе вы будете просто убивать свою базу.

Откуда брать прокси?

Конечно, лучше использовать приватные покупные прокси. Это обеспечит хорошую работу вашего софта, будет меньше пропусков, будет больше профита.

Однако и с проксями с раздач можно жить-поживать.

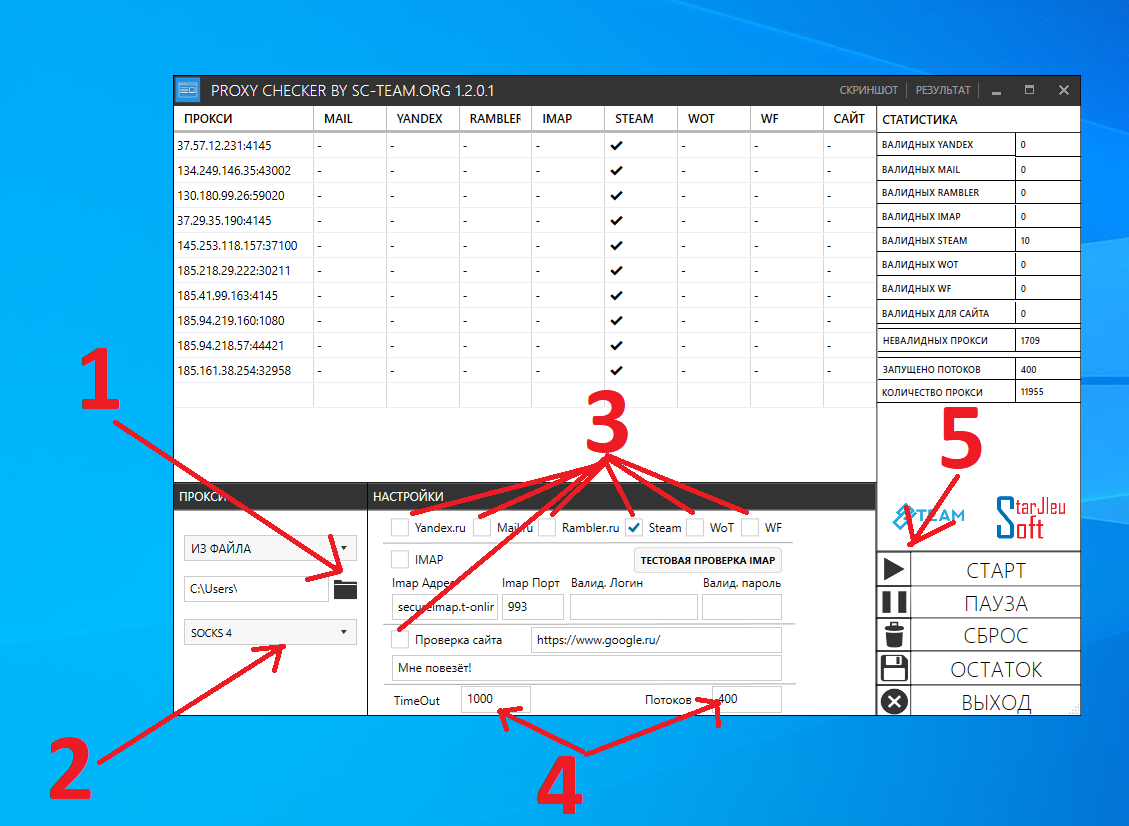

Есть такой софт, Proxy Checker от Старлея, он позволяет искать валидные прокси для ваших целей.

- Загружаем файл с прокси.

- Выбираем тип прокси.

- Выбираем сервис, по которому вам нужно подобрать валидные прокси.

- Устанавливаем таймаут и кол-во потоков (лично я выставляю так как на скрине).

- Жмем кнопочку «СТАРТ».

Результат сохраняется в папку с софтом. После этого вы можете использовать именно те прокси, которые оказались валидными для вашего сервиса.

Текстовый документ, в котором собраны данные.

Основные форматы базы:

- mail:password

- login:password

- number:password

Откуда брать базы?

- Можно брать с бесплатных раздач;

- Можно дампить самостоятельно;

- Можно покупать.

Какие базы лучшие?

Базы можно разделить на:

1) Валид — это базы, в которых пароль подходит к мылу (логину, номеру) и по этим данным можно зайти на какой-либо сайтпочту.

2) Невалид — следовательно базы, по данным которых не получится зайти на сайтпочту, поскольку пароль уже был изменен, или вообще никогда не подходил.

3) Приват — это база, которая не была слита в общий доступ, она является уникальной.

4) Паблик — база, которую уже использовали в своих целях другие люди, вероятнее всего уже выжали из неё все.

Очевидно, что больше всего ценятся приват валид базы. Заполучить такие на бесплатных раздачах — большая удача.

Если коротко, это программы, которые будут обрабатывать ваши базы.

Есть куча видов софтов, куча самого софта, остановлюсь только на некоторых.

Чекеры

Стандарный софт, который позволяет проверить вашу базу на валид для определенного сервиса. То есть, например, вы загружаете базу в чекер Steam — на выходе получаете аккаунты, у которых валидные данные, на них можно зайти и может даже забрать аккаунт себе. Так же чекер может показывать данные от аккаунтов (друзья, часы, левел, ранг, игры, гифты и т.д.)

Ретриверы

Софт, который выполняет функцию чекера, но с расширенными функциями. Отвязкаперепривязка почт, удаление данных, удаление защиты. Грубо говоря всё то, что нужно делать вручную после чекеров — в большинстве своём позволяют делать ретриверы.

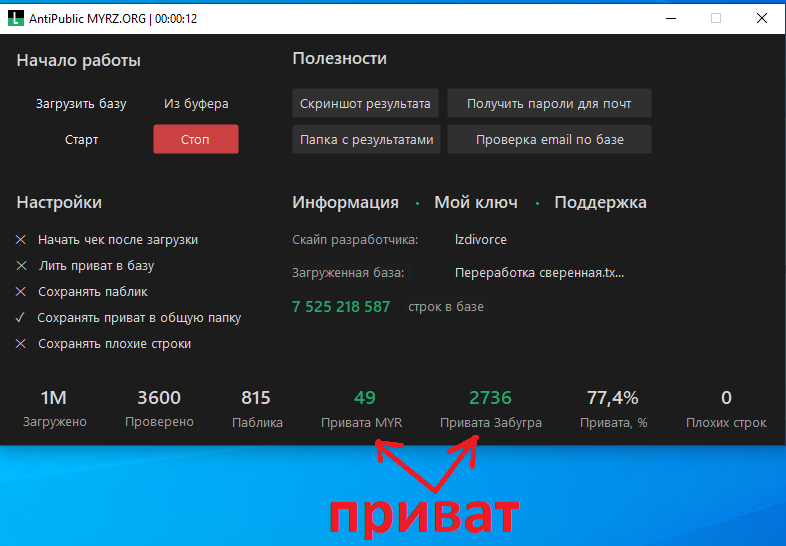

Антипаблик

Софт, который сверяет вашу базу со всеми базами, которые когда-либо сливались в данный софт. Следовательно, антипаблик выдает процент привата вашей базы. например, у вас база на 1000 строк. Из них 500 строк уже были когда-то слиты в антипаблик. Значит, приват вашей базы — 50%.

Что важно понимать, под каждый сервис нужно использовать определенный софт. Нет одной программы, которая будет чекать вашу базу на аккаунты стим, вк, инстаграм, ориджин и т.д. Под каждый запрос — свой софт.

Как брутить?

Разберем основные этапы на моем личном примере.

- У нас есть база, у нас есть прокси. Базу прогоняем через антипаблик, я использую MYRZ. Антипаблик ищет приват в вашей базе. С этим приватом вы работаете в первую очередь.

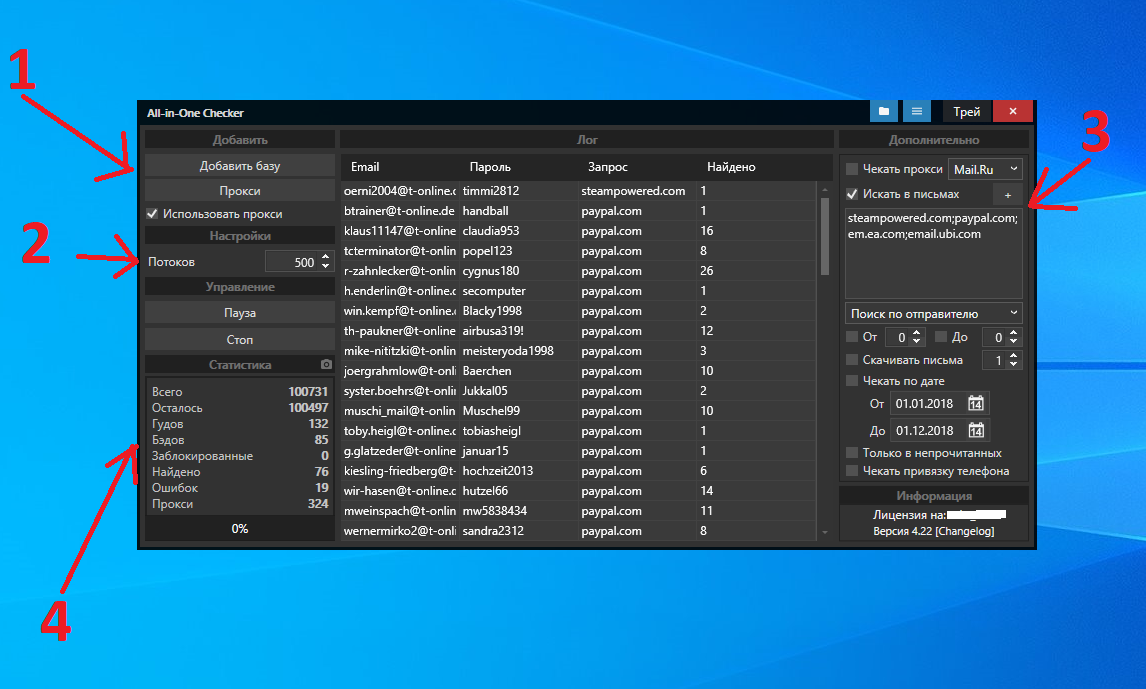

- Если у вас база вида mail:pass можно прочекать её на валид именно самих почтовых ящиков. Для этого можно использовать All-In-One Checker.

- Загружаем базу и прокси, там же выбираем тип проксей.

- Ставим количество потоков (чем больше потоков — тем быстрее чекается база, но сильнее нагрузка на комп).

- Можно выставить запросы (чекер будет искать в почтах письма от отправителей, или с содержанием, которое вы ему укажите).

- Выдаются результаты. Гуды — это валидные почты, бэды — невалидные. Результаты сохраняются в папку с софтом.

- Конечно, лучше купить приватный чекер писем, здесь два самых популярных варианта — AIO private или же чекер писем от Старлея. Приватный софт лучше кряка, быстрее, меньше выдает ошибок и меньше вероятность заразить свой комп каким-то стилаком.

Из своей изначальной базы мы отсеяли приват, затем этот приват чекнули на валид. Получили приват валид базу. Теперь можно прогонять её через чекеры. Опять же, что использую я:

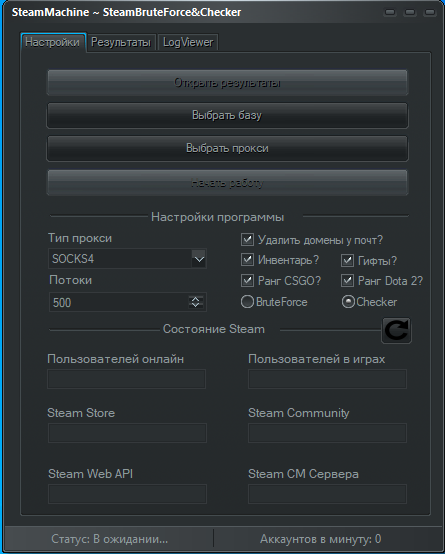

Steam Machine

Очень удобный, простой и классный чекер, хоть и паблик.

Если у вас база login:pass — то просто грузим базу, прокси, выставляем потоки, ставим нужные галочки (что вы хотите проверить в базе), ставим галочку «чекер» и запускаем. Если у вас база mail:pass — просто ставим галочку «удалить домены» и чекер самостоятельно превратит все почты в логины.

Ретривер Steam от Старлея

Пожалуй, один из самых лучших софтов для стима. Объяснять что и как работает слишком долго, есть куча мануалов, есть видос на том же сайте, так что — просто знайте.

Wish Checker by Prince Jack

Приятный софт, паблик. Чекает аккаунты Wish. Я даже с бесплатными проксями и с базой из раздачи нашёл с помощью него около 10к аккаунтов с балансами.

Mega Checker [byJayP]

Хороший чекер по меге, хоть и очень медленный. В принципе, чекать мегу — это вот прям если вам нечем заняться. Но под чьи-то цели, возможно, подойдет.

VkBrute by DarkSHA

Неплохой чекер ВК, но требовательный к проксям.

Вот, в целом, весь софт, что я регулярно использую.

Надеюсь, смог донести до вас самые главные основы для старта. Дальше просто дело опыта и дальнейшего обучения. Развивайтесь — и в скором времени начнете делать это на автомате.

Всем спасибо за внимание!

Больше интересных статей на нашем форуме: https://lolz.guru/articles/

Подписывайтесь на канал и делитесь ссылкой на статью с друзьями!

Источник

Как создать максимально валидную базу «№ тел:password» ?

Агния

Новичок

Немного предистории.

На одном из форумов «серой» тематики один из его пользователей периодически выкладывал сбрученные аккаунты социальной сети ВК.

Аккаунты имели следующий вид :

79092517852:dfgeydd

Сбрученных аккаунтом было много и выкладывал он их часто.

Из последнего факта я сделала вывод, что он каким-то образом составлял базы вида «№ тел: рassword» и чекал их в любой из программ для брута ВК.

Как создать максимально валидную базу «№ тел: рassword» для брута ВК ?

Ответ на этот вопрос не могу найти ни на одном форуме.

Сама догадаться, как вы понимаете, тоже не могу

Что поделать, БЛОНДИНКА )

fanat_96

Новичок

Агния

Новичок

Номера телефонов можно просто спарсить, перебирать их вовсе не нужно.

Для этого существует соответствующий софт.

Идея неплохая, попробую

Но у форумчанина, о котором я писала в старпосте, были аккаунты вида «номер телефона: буквенный пароль «:

79092517852:dfgeydd

Базы, составленные им, имели большой процент валида.

Я никак не могу понять, как он узнавал соответствие пароля определённому номеру телефона.

У кого есть ещё мысли по этому поводу ?

Заранее благодарна каждому отозвавшемуся

Приватовец

Агния

Новичок

@Den , спасибо за ответ.

@Den , я знакома с фишингом, фейковыми страницами, различного рода социальной инженерией, троянами и брутом

Твоё утверждение о том, что брут — это долго и не рационально — весьма спорно.

Скажу напрямую: из всех перечисленных способов добычи аккаунтов социальных сетей, брут, возможно, является самым простым и при этом — эффективным. При бруте очень важна валидность базы.

Но не об этом речь.

Я не оговорилась и не ошиблась.

Форумчанин, который выкладывал ретрив-аккаунты ВК брутил их по базам вида

«№ телефона : рassword»

Позреваю, что номера телефонов он попросту парсил.

Но как он сопоставлял этим номерам пароли — для меня загадка.

Базы для брута он составлял самостоятельно.

Базы получались с большим процентом валида, так как раздачи были ежедневными на протяжении длительного периода времени (порядка двух лет).

В каждой раздаче было не менее десяти валидных акков ВК.

И это были «лохмотья» с барского плеча

Он брутил много и продавал аккаунты примерно по 5 рублей за один акк.

В день у него набегало около 500 рублей, что соответствовало примерно 100 аккаунтам.

И именно этот «подвиг» я хочу повторить.

Есть ещё мысли у кого-то ?

Источник

Что такое брут? Базы для брута

Они используют базы данных с множеством аккаунтов и отбирают те, пароль к которым является верным. В результате, пользователь, использующий брут, может получить полный доступ к электронной почте, профилю в социальной сети, аккаунту и т.п.

Интерфейс программы для брута

Прокси, и зачем он нужен

При бруте на сервер подается огромное количество запросов, из-за чего он может заблокировать IP-адрес, с которого происходят подобные действия. Чтобы этого не произошло, существует прокси, который симулирует запросы с множества IP-адресов.

Проверка прокси на пригодность

Однако перед тем как использовать прокси, нужно получить данные IP-адресов и чекнуть их на пригодность. Найти прокси можно на сайте 2freeproxy.com. После получения прокси необходимо их проверить при помощи ресурса Checkerproxy.net. Для этого в поле для ввода нужно вставить все прокси, а затем начать проверку. Когда она будет завершена, вы получите список хороших прокси, которые можно использовать для брута.

Как работает брут, и где взять базы для брута

Чтобы начать брутить, нужно загрузить специальный софт, (программа All-in-One Checker) после чего найти базы для брута. База — это набор данных о пользователях, включающий логины и пароли. На сайте Happy-hack.ru есть множество баз со взломанными профилями пользователей социальных сетей, почты, видеоигр и т.д. После того, как база данных будет получена, необходимо создать текстовый документ с названием «source» (стандартное название для подобных задач) и скопировать в него содержимое базы для брута.

Теперь необходимо открыть программу для брута, и добавить в нее базу данных. Имеется в виду ранее созданный вами файл source.txt с содержимым логинов и паролей. После этого в разделе прокси нужно выбрать файл со всеми «хорошими» проксями, который у вас сохранился на компьютере после чеканья через ресурс Checkerproxy.net, а затем нажать на старт. Спустя несколько минут, в зависимости от размера базы данных, программа выдаст инфу со всеми действующими логинами и паролями пользователей.

Как защититься?

Использовать брут крайне не рекомендуется, так как это, по сути, является противозаконным получением личных данных человека без его согласия. Чтобы защитить свои профили от подобных действий, в первую очередь подбирайте максимально длинные пароли с использованием цифр и букв. Брут-программы, скорее всего, не смогут взломать такие пароли, так как для этого нужно довольно мощное железо и высокая скорость интернет-соединения.

Никогда не сообщайте другим пользователям свои пароли и логины. Особенно, тем, кого плохо знаете.

Не переходите на фишинговые ресурсы, маскирующиеся под Стим или какой-то магазин с халявными играми

Время от времени изменяйте свой пароль для дополнительной безопасности.

Это крайне усложнит задачу хакерам взломать вас через брут.

Источник

Что такое брут? Базы для брута

Они используют базы данных с множеством аккаунтов и отбирают те, пароль к которым является верным. В результате, пользователь, использующий брут, может получить полный доступ к электронной почте, профилю в социальной сети, аккаунту и т.п.

Интерфейс программы для брута

Прокси, и зачем он нужен

При бруте на сервер подается огромное количество запросов, из-за чего он может заблокировать IP-адрес, с которого происходят подобные действия. Чтобы этого не произошло, существует прокси, который симулирует запросы с множества IP-адресов.

Проверка прокси на пригодность

Однако перед тем как использовать прокси, нужно получить данные IP-адресов и чекнуть их на пригодность. Найти прокси можно на сайте 2freeproxy.com. После получения прокси необходимо их проверить при помощи ресурса Checkerproxy.net. Для этого в поле для ввода нужно вставить все прокси, а затем начать проверку. Когда она будет завершена, вы получите список хороших прокси, которые можно использовать для брута.

Как работает брут, и где взять базы для брута

Чтобы начать брутить, нужно загрузить специальный софт, (программа All-in-One Checker) после чего найти базы для брута. База — это набор данных о пользователях, включающий логины и пароли. На сайте Happy-hack.ru есть множество баз со взломанными профилями пользователей социальных сетей, почты, видеоигр и т.д. После того, как база данных будет получена, необходимо создать текстовый документ с названием «source» (стандартное название для подобных задач) и скопировать в него содержимое базы для брута.

Теперь необходимо открыть программу для брута, и добавить в нее базу данных. Имеется в виду ранее созданный вами файл source.txt с содержимым логинов и паролей. После этого в разделе прокси нужно выбрать файл со всеми «хорошими» проксями, который у вас сохранился на компьютере после чеканья через ресурс Checkerproxy.net, а затем нажать на старт. Спустя несколько минут, в зависимости от размера базы данных, программа выдаст инфу со всеми действующими логинами и паролями пользователей.

Как защититься?

Использовать брут крайне не рекомендуется, так как это, по сути, является противозаконным получением личных данных человека без его согласия. Чтобы защитить свои профили от подобных действий, в первую очередь подбирайте максимально длинные пароли с использованием цифр и букв. Брут-программы, скорее всего, не смогут взломать такие пароли, так как для этого нужно довольно мощное железо и высокая скорость интернет-соединения.

Никогда не сообщайте другим пользователям свои пароли и логины. Особенно, тем, кого плохо знаете.

Не переходите на фишинговые ресурсы, маскирующиеся под Стим или какой-то магазин с халявными играми

Время от времени изменяйте свой пароль для дополнительной безопасности.

Это крайне усложнит задачу хакерам взломать вас через брут.

Источник

Listen to this article

Возможно, вы и не думали, что с правильным подходом к поиску, вы можете взламывать аккаунты, устройства и просто находить тонны конфиденциальной информации, просто вводя запросы в Google.

Поскольку Google отлично справляется с индексацией всего, что связано с Интернетом, можно найти файлы, которые были обнаружены случайно и содержат важную для нас информацию.

Расширенное приложение операторов поиска Google — Google Dorking — использование операторов поиска для поиска определенных уязвимых устройств с помощью целевых поисковых строк. Если мы предположим, что Google проиндексировал большинство устройств, случайно подключенных к Интернету, мы можем использовать текст, который, как мы знаем, появляется на их страницах входа в систему или административных страницах, чтобы найти их.

Что понадобится?

Для этого вам понадобится браузер с доступом в Интернет. Всё.

Прекрасной особенностью использования Google dorks является то, что мы можем использовать инструменты, доступные почти каждому, для поиска уязвимых систем

Когда у вас откроется браузер, перейдите на Google.com, и мы сможем начать.

Поиск FTP-серверов и веб-сайтов с использованием HTTP

Для начала мы воспользуемся следующим запросом для поиска серверов передачи файлов, опубликованных где-то в прошлом году.

Поиск этих серверов может позволить нам найти файлы, которые должны быть внутренними, но по незнанию были обнародованы.

intitle:"index of" inurl:ftp after:2018

Эти серверы становятся общедоступными, потому что индексный файл их FTP-сервера это данные, которые Google любит сканировать.

Сканирование Google приводит к полному списку всех файлов, содержащихся на сервере.

Если мы хотим найти небезопасные веб-страницы, по-прежнему использующие HTTP для поиска, мы можем слегка изменить команду, изменив «ftp» на «http» и повторно выполнив запрос.

intitle:"index of" inurl:http after:2018

Поиск по этой строке должен привести к появлению списка сайтов, использующих HTTP и готовых к атаке. Но если мы ищем определенный тип сайта, мы можем пойти еще дальше.

Если мы хотим начать атаку на некоторые простые цели, мы можем быть более конкретными и искать онлайн-формы, все еще используя HTTP, изменив текст в заголовке поиска.

intitle:"forum" inurl:http after:2018

Мы можем продолжать добавлять поисковые операторы, такие как AND inurl: «registration», чтобы получить более конкретную информацию и искать страницы регистрации незащищенных веб-сайтов.

Находим логи с паролями

Следующим шагом будет поиск файлов типа .LOG.

Поиск файлов LOG позволит нам выяснить, какие учетные данные могут быть у системы или у разных учетных записей пользователей или администраторов.

Трюк, который мы будем использовать для этого, заключается в следующем.

allintext:password filetype:log after:2018

При поиске текущих файлов журналов, мы находим это практически сразу.

Здесь указывается, что пароль не менялся и все такой же — по умолчанию.

С помощью одного запроса мы, возможно, нашли учетные данные этой системы, ничего не взломав.

Ищем файлы конфигурации с паролями

Конфигурационные файлы никогда не должны быть публичными и файлы .ENV являются отличным примером.

Если мы ищем файлы .ENV, которые содержат строку для пароля базы данных, мы немедленно находим пароль для этой базы данных, которую мы обнаружили.

filetype:env "DB_PASSWORD" after:2018

Если мы удалим after: 2018, мы увидим старые файлы, которые также предоставляют открытый доступ.

Как насчет почты?

Списки адресов электронной почты — отличный способ разобраться и попытаться найти информацию в корпоративных или школьных целях.

Эти списки часто выставляются компаниями или школами, которые пытаются составить списки адресов электронной почты для своих людей.

Чтобы найти такие почты, мы будем искать тип файла .XLS электронной таблицы со строкой «email.xls» в URL.

Хотя эти таблицы и будут полезны, не загружайте ничего. Это может быть приманкой.

Камеры!

Если вы думали, что Shodan был единственным сервисом, который может найти открытые камеры, то вы очень сильно ошибаетесь.

Вход в систему с камеры и просмотр страниц обычно выполняются по протоколу HTTP.

Это означает, что Google с радостью проиндексирует их и предоставит их для просмотра, если вы знаете нужный запрос.

Одним из распространенных форматов поиска строк веб-камеры является «top.htm» в URL с указанием текущего времени и даты.

inurl:top.htm inurl:currenttime

Еще одна хитрость для камер, которая выдает результаты общей страницы просмотра в реальном времени, размещенной на маршрутизаторах.

inurl:"lvappl.htm"

С помощью этого, я смог найти лучшую камеру из всех — птичью!

Многие камеры также контролируют зоны внутри заводов или промышленных территорий.

Нужные способы позволяют искать страницы входа в веб-камеры, у которых пароль по умолчанию.

Эта тактика, хотя и незаконна, позволяет легко получить доступ ко многим веб-камерам, не предназначенным для публичного просмотра.

Google Dorks дает возможность взламывать открытые сервисы

Благодаря тому, что Google индексирует практически все, что связано с Интернетом и предлагает веб-интерфейс, мы можем найти любую информацию, которую не скрыли от посторонних глаз.

Если Вам понравилась статья — поделитесь с друзьями

703 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.