В этой статье мы расскажем как проверить свой телефон, ноутбук и учетные записи в интернете, чтобы убедиться, что никто за вами тайно не следит.

Будь то любопытный босс или партнер-параноик, никто не должен шпионить за вашим телефоном или ноутбуком. Но это все же может случиться, если на ваши устройства каким-то образом установят сталкерское ПО. Эти программы специально спроектированы так, чтобы их было сложно обнаружить, но вы можете их найти, если знаете как.

Работа с программами, установленными на корпоративных устройствах вашим работодателем, немного отличается от тех, которые установили те, кого вы знаете лично, пытающиеся шпионить за вами. Компания, в которой вы работаете, может иметь, по ее мнению, веские причины следить за вашей производительностью, особенно если она предоставляет оборудование и программное обеспечение, которое вы используете каждый день.

Независимо от того, оправдан ли такой мониторинг, по крайней мере, ваши начальники должны оповестить вас, что они наблюдают, а не держать это в секрете.

В этом руководстве основное внимание уделяется программному обеспечению, с упором на скрытность, но помните, что существует множество законных приложений для родительского контроля и встроенных инструментов отслеживания (например, Apple Find My ), которые могут использоваться членами вашей семьи. Разница в том, что очень просто понять работают ли эти типы приложений в данный момент, но вы все равно должны знать о них и о том, как их можно использовать.

Как проверить свой телефон

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на iPhone практически невозможно: Apple установили строгие ограничения доступа к приложениям и безопасности приложений, которые не всегда удобны для пользователя, но очень эффективен для обеспечения безопасности. iOS просто не позволяет приложениям глубоко проникнуть в систему, чтобы иметь возможность тайно контролировать то, что вы делаете на своем телефоне.

Есть одно исключение, и это если ваш iPhone взломан (разблокирован, чтобы можно было устанавливать любые приложения). Человеку, который захочет таким образом установить слежку на ваш смартфон нужно быть технически подкованным и иметь физический доступ к вашему телефону на длительный период времени. Самый простой способ проверить – найти на главном экране приложения Cydia и SBSettings.

Если вы обнаружите, что у ваш iPhone взлома , полный сброс настроек должен исправить это (и стереть все остальное, поэтому убедитесь, что ваши важные данные хранятся в резервной копии).

Установить скрытные приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства поведения, подобного сталкерскому. Однако приложения все же иногда проскальзывают в маркет.

Злоумышленнику по прежнему потребуется доступ к вашему телефону, чтобы установить слежение. На самом деле это один из самых ярких предупреждающих знаков, на которые следует обратить внимание: если вы самостоятельно настроили свой Android смартфон, и никто больше не пользовался им дольше нескольких секунд, он должен быть свободным от сталкерского ПО.

Если ваш телефон все-таки был взломан, вы можете заметить, что он нагревается или батарея быстро разряжается, когда вы им не пользуетесь. Вы также можете увидеть необычные уведомления, которых вы не ожидаете, или время запуска длится дольше, чем должно быть. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить, – но если вы замечаете любое необычное поведение телефона – стоит обратить на это внимание.

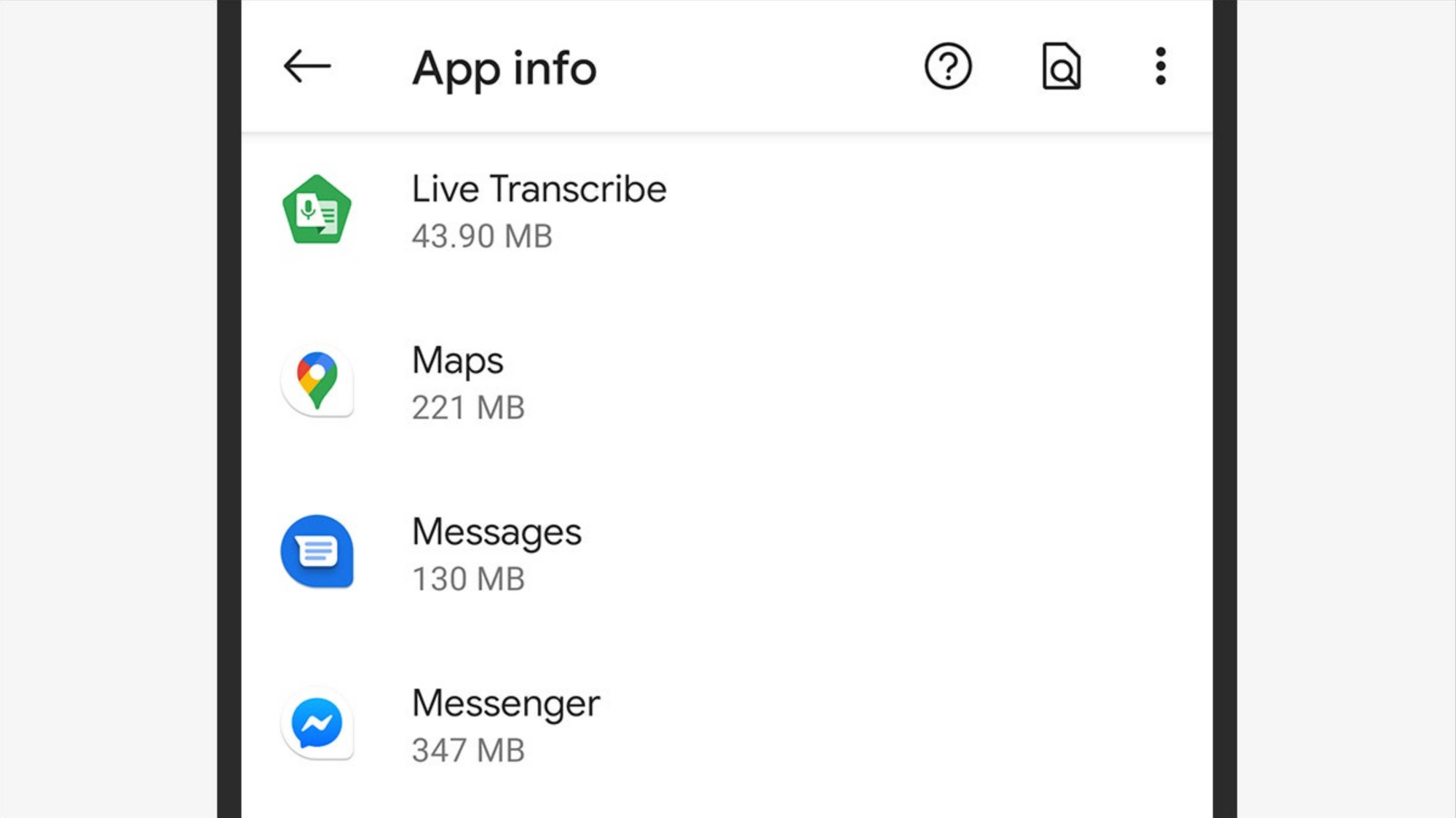

Приложения мониторинга очень часто скрывают свое присутствие, но они могут отображаться списке приложений под безобидным альтернативным именем: в настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) – ищите пункты меню, которые выглядят неправильно, или которые вы не заметили раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия вы можете воспользоваться помощью сторонних инструментов: Incognito , Certo и Kaspersky Antivirus – это три приложения для сканирования телефонов, которые должны сообщить вам о наличии вредоносного ПО на вашем устройстве.

Нужно отметить, что проблема скрытных приложений для наблюдения сейчас стоит более остро, чем когда-либо, и как Google, так и Apple очень негативно относятся к любому приложению, которое пытается что-то подобное провернуть.

Как проверить свой компьютер

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows с macOS. Для установки слежения по прежнему нужен доступ к вашему компьютеру, но злоумышленники также могут обманом заставить вас установить вирус под видом чего-то обыденного.

Таж ке, установка следящих програм не составит труда для ИТ-менеджера, который настраивает вам рабочий ноутбук. Как всегда, хорошо защищайте свой ноутбук или настольный компьютер с помощью собственной учетной записи и пароля и обращайте внимание на его физическую безопасность, например, кто и когда имеет к нему доступ.

Как защитить данные на вашем ноутбуке

Ваш ноутбук – это кладезь личной и конфиденциальной информации – убедитесь, что он безопасен, насколько, настолько это возможно.

![]() ЭксплойтЭксплойт

ЭксплойтЭксплойт

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS сами обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО может быть обнаружено сторонним антивирусом, как например Norton, Bitdefender или Malwarebytes, которые имеют версии как для Windows, так и для Mac.

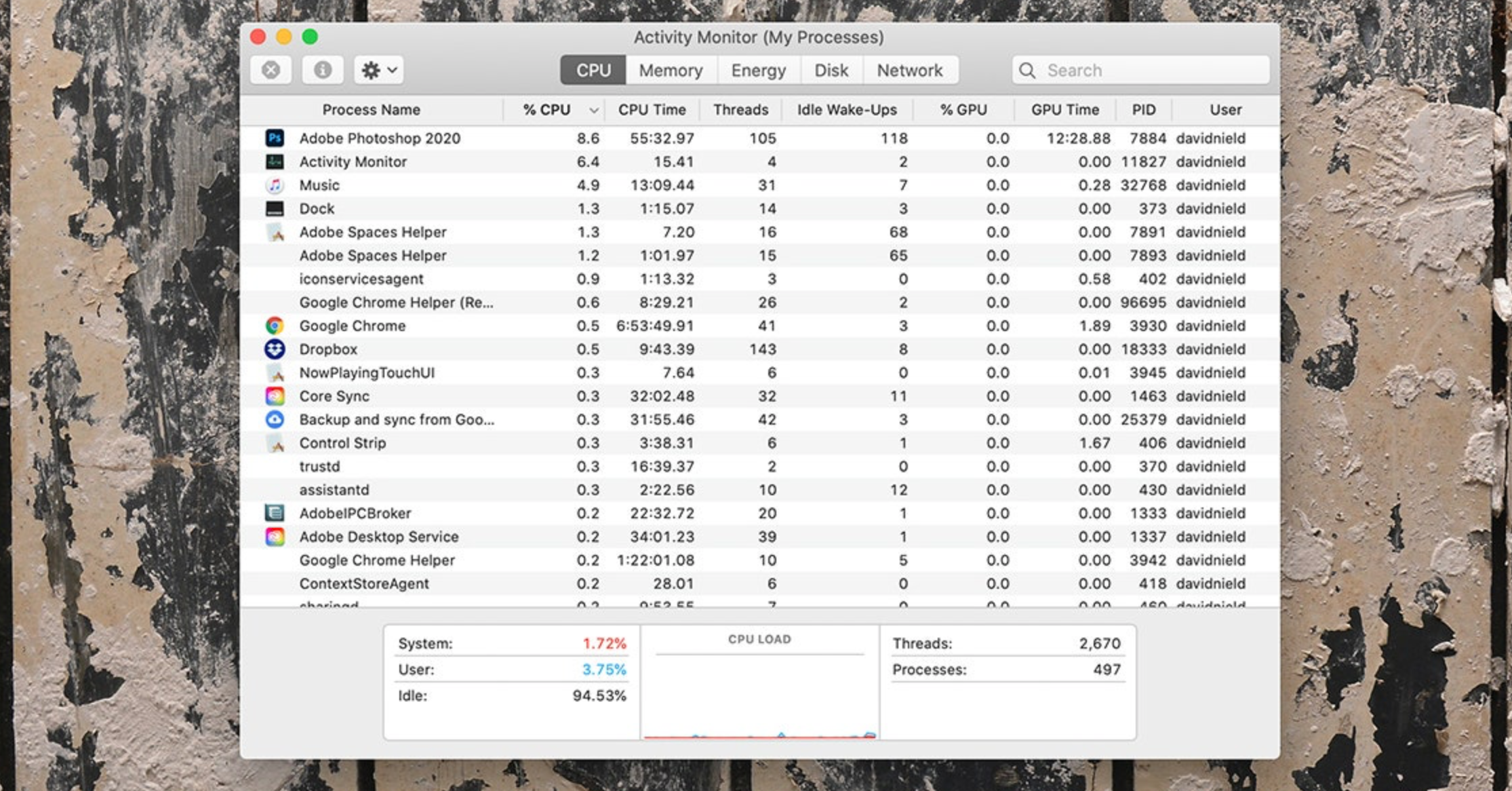

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight с помощью Cmd + Space ), чтобы увидеть все, что работает на вашем компьютере. Имейте в виду, что шпионское ПО обычно не перечисляет себя под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, что вы не устанавливали, или что-то, что кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете по имени приложения или процесса. Обычно этого достаточно, чтобы понять, с чем вы имеете дело.

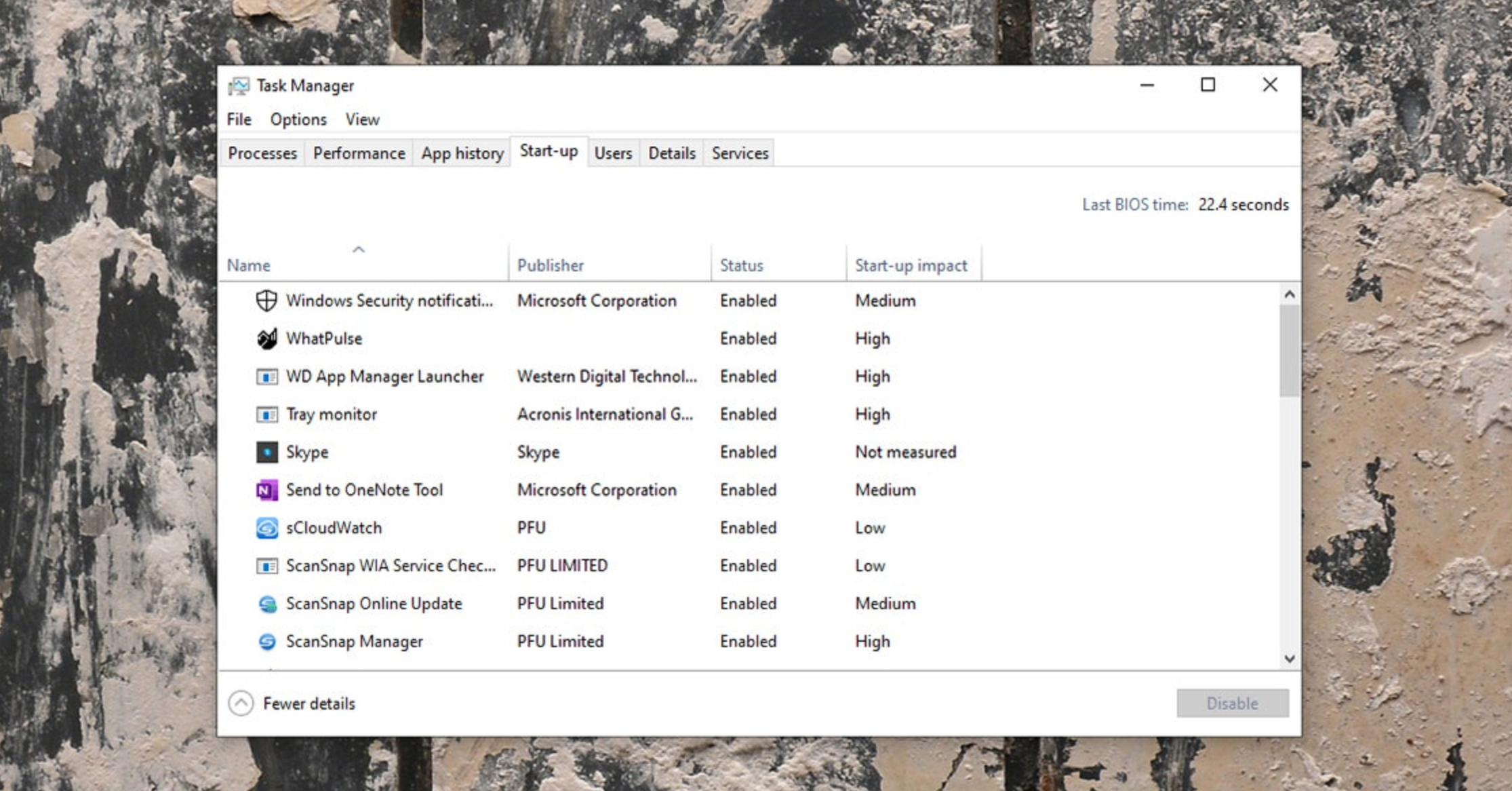

Вам также следует проверить, не запускаются ли приложения и процессы одновременно с вашей операционной системой, так как большинство инструментов наблюдения должны это делать. В Windows вы найдете список программного обеспечения на автозапуске во вкладке «Запуск» диспетчера задач; в macOS откройте «Системные настройки», затем выберите «Пользователи и группы» и « Элементы для входа» . Опять же, если видите приложение, в котором не уверены – поищите в интернете.

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел Безопасность и конфиденциальность, а затем в раздел Конфиденциальность . Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), Выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений» .

Как мы уже говорили, если ваш работодатель следит за вашим рабочим днем, инструменты должны быть видны и работать с вашего согласия. Но если вы действительно беспокоитесь, полный сброс системы для Windows или macOS должен очистить большинство скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (убедитесь, что вы сначала создали резервную копию своих файлов).

Как проверить свои учетные записи

Тем, кто хочет вторгнуться в вашу личную жизнь, проще просто получить доступ к вашим онлайн-аккаунтам, чем пытаться установть прослушку на ваши устройства.

Помимо проверки на несанкционированный доступ к вашим устройствам, вы также должны переодически проверять несанкционированный доступ к вашим учетным записям. Очевидно, это начинается с защиты ваших имен пользователей и паролей: убедитесь, что они известны только вам, их трудно угадать, они не используются в нескольких учетных записях, и нигде не записаны.

Подумайте об использовании диспетчера паролей, чтобы ваши пароли были надежно сохранены. В аккаунтах, где она доступна, включите двухфакторную аутентификацию.

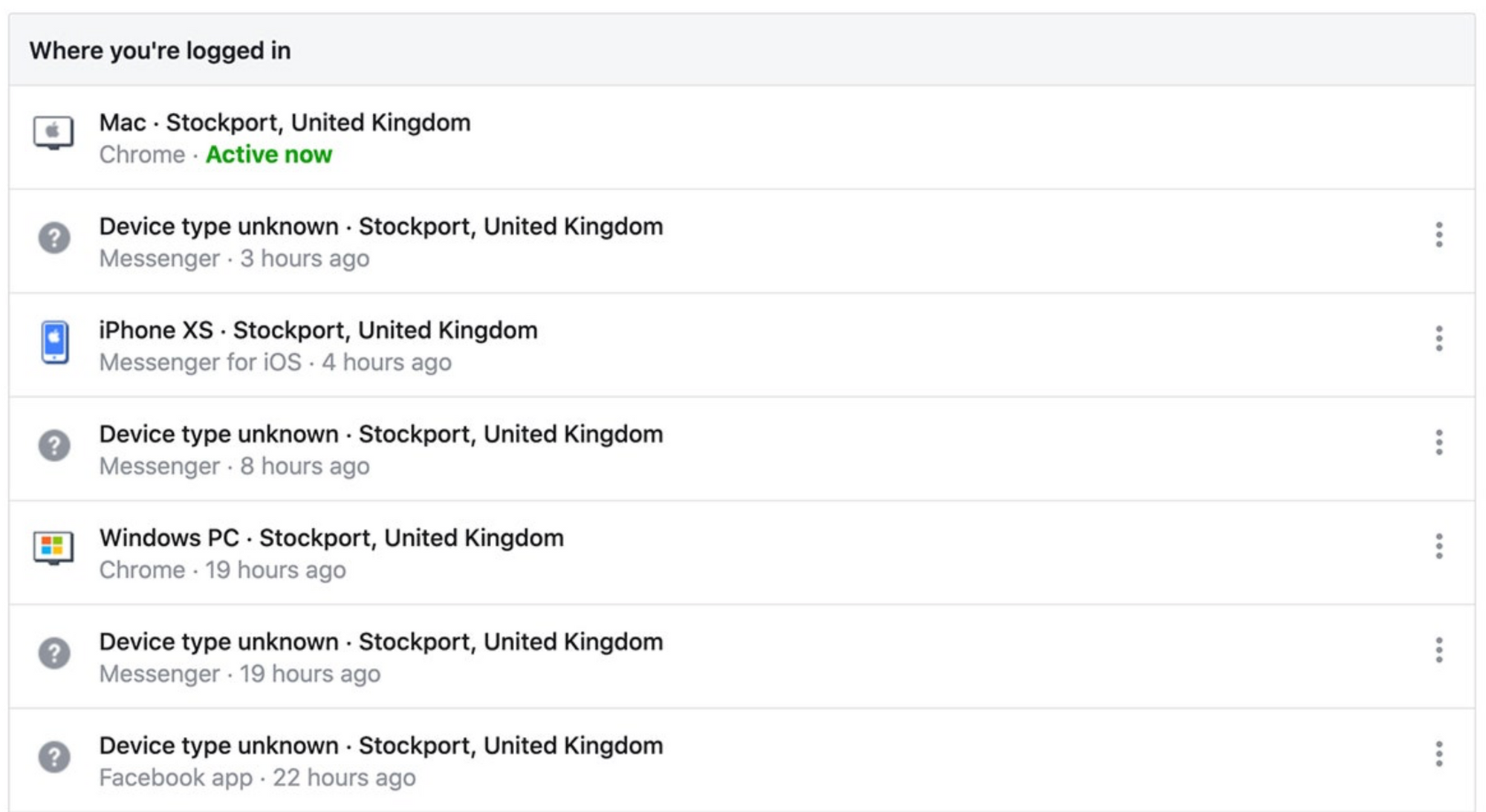

Если в вашием аккаунте есть нежелательный гость, в этих настройках вы сможете найти этому потверждение. Для Facebook, например, откройте страницу настроек в браузере и нажмите Безопасность и вход, чтобы увидеть все устройства, на которых активна ваша учетная запись (и выйти из системы, на которых вы не авторизовывались). В случае использования Gmail в веб версии нажмите кнопку «Подробности» в правом нижнем углу, чтобы просмотреть другие активные сеансы.

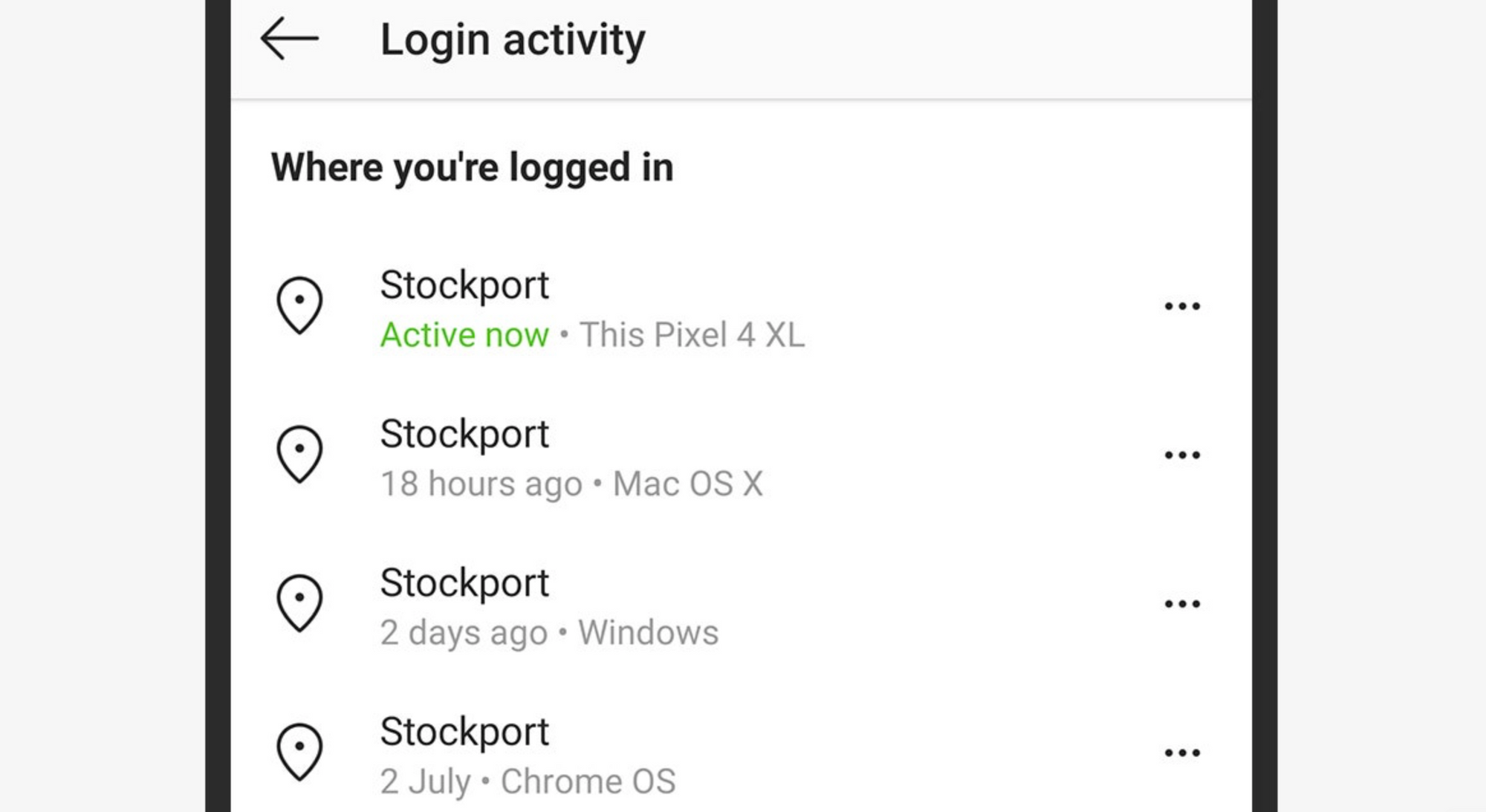

Некоторые мобильные приложения, такие как WhatsApp и Snapchat, можно использовать только на одном устройстве, поэтому вы знаете, что используемый вами логин является единственным активным. Однако это не относится ко всем приложениям – например, в Instagram, если вы откроете настройки приложения, а затем коснетесь « Безопасность» и «Активность входа» , вы увидите список всех устройств, связанных с вашей учетной записью. Чтобы удалить устройство, коснитесь трех точек сбоку от любой из записей и нажмите Выйти из системы .

Мы также рекомендуем просматривать действия в ваших учетных записях – например, такие действия, как папка отправленных писем в вашей учетной записи электронной почты, или сообщения, которые были получены и отправлены в Twitter или Facebook Messenger. Также стоит проверить папки с черновиками и мусором в своих учетных записях на наличие признаков подозрительной активности.

Если кто-то и получил доступ к вашей учетной записи электронной почты, он, скорее всего, настроил функцию автоматической пересылки на другую почту, и это обязательно нужно проверить. Например, в веб-версии Gmail щелкните значок шестеренки (вверху справа), затем «Просмотреть все настройки», а затем «Пересылка и POP / IMAP» : посмотрите на записи под заголовком «Пересылка», чтобы узнать, отправляются ли ваши электронные письма куда-то еще. Проверьте также вкладку « Фильтры и заблокированные адреса» на предмет того, что не было вами настроено.

Подход может немного отличаться в зависимости от приложений, которые вы используете, и учетных записей, которые у вас есть, но оставаться в курсе ваших активных входов в систему и следить за активностью приложения – лучший способ обнаружить нежелательных посетителей. Регулярная смена пароля – самый эффективный способ блокировать нежелательный доступ к своим аккаунтам.

Данная статья является ручным переводом материала из журнала Wired.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.

15.09.2022 13:20

Примерное время чтения: 3 минуты

6795

Сингапурские и южнокорейские инженеры научились выявлять прослушку, которая ведется через микрофон. Для этого они использовали прототип устройства, которое позволяет определять активацию микрофона вредоносным или шпионским ПО.

Как отмечают специалисты, на операционных системах смартфонов и ноутбуков есть программные индикаторы работы микрофона, показывающие статус, а также то, какие приложения используют устройство звукозаписи, но при этом защиту аудиосигнала можно легко обойти.

Может ли пользователь узнать об утечке звука?

Микрофоны, подключаемые к компьютеру или встроенные в компьютер, способны передавать аудиопоток через интерфейс звуковой карты. Злоумышленники могут получить аудиосигнал с устройств записи звука с помощью специальных программ и вредоносного программного обеспечения, рассказал aif.ru эксперт по информационной безопасности Тарас Татаринов.

«Пользователь на самом деле никак не может узнать о прослушивании через микрофон. Чтобы получить доступ к микрофону, на устройство должно быть внедрено вредоносное программное обеспечение. Для его поиска используются антивирусы. Вопрос в том, что наличие вредоносного вируса можно обнаружить путем установки антивируса, а также анализа трафика. Но сам факт несанкционированного доступа к микрофону обнаружить сложно, да и бессмысленно с точки зрения информационной безопасности, потому что если действительно на устройство попало вредоносное ПО с возможностями проникновения к аппаратной части, то доступ к микрофону станет наименьшей из проблем», — говорит Татаринов.

Как защитить микрофон от прослушивания?

1. Не устанавливать лишние приложения.

Не стоит использовать специальные приложения с доступом к камере и микрофону, поскольку каждый раз, когда вы устанавливаете новое приложение на свое устройство, в системе добавляется потенциальная уязвимость. Вирус внутри программы может предоставлять хакерам доступ к микрофону, камерам, файлам, контактам, сообщениям и другим данным пользователя. Вместо таких приложений лучше использовать те, которые позволяют при помощи браузера совершать и принимать звонки.

2. Отключить доступ к микрофону, если приложение не используется.

Лучше отключить разрешение к микрофону в приложениях, которые не используются в повседневной жизни. Если приложение будет взломано, злоумышленник не сможет установить прямое соединение с микрофоном, не осуществив дополнительный взлом.

Но, по словам Татаринова, отключение доступа не решит проблему.

«Что касается программного отключения микрофона, то вредоносное ПО также может его включить, если это вредоносное программное обеспечение с высокими привилегиями. Помочь может только аппаратная блокировка», — говорит эксперт.

3. Установить антивирусные программы и обновить ПО.

Установка антивирусных программ и регулярное обновление программного обеспечения обеспечивает безопасность использования устройств. Некоторые производители автоматически выпускают обновления, как только обнаруживают недостатки.

4. Установить блокиратор.

«Единственный способ блокировки прослушивания — это физическое подключение блокиратора», — говорит Татаринов. После установки блокировщика хакер не сможет получить сигнал, если он проникнет в систему. Работа блокиратора незаметна, но на диктофонной записи или при удаленном прослушивании через микрофон вместо речи будет слышна сильная помеха. Устройство блокирует сам микрофон, не оказывая влияния на прием входящих вызовов.

Источник:

https://nplus1.ru

http://zavesagsm.ru

Содержание

- Вас пасут! Как просматриваются компьютеры и прослушиваются телефоны

- Как обнаружить шпионское ПО и защитить свою приватность?

- Что такое шпионское ПО?

- Виды шпионского ПО

- Откуда берутся программы-шпионы

- Как обнаружить шпионское ПО

- Удаление шпионского ПО

- Как определить наличие жучка?. Мне кажется, что мне в ноутбук поставили жучек.

- Прикрепленные изображения

- Как узнать есть ли прослушка на компьютере?

- Почему могут прослушивать ваш компьютер?

- Как ведется прослушка на компьютере

- Как устранить прослушку на компьютере?

- Как обезопасить компьютер от прослушки

- Как понять, что за вами следят через ваш компьютер. Смотрим на батарею, проверяем веб-камеру — и не паникуем

- 1. ПК быстро разряжается

- 2. ПК медленно работает

- 3. Появляется много всплывающих окон

- 4. Программы часто «вылетают»

- 5. Веб-камера сама начинает запись

- 6. Лампочка мигает

- 7. Домашняя страница выглядит не так, как обычно

- 8. В истории браузера что-то не то

- 9. Автоматическое перенаправление

- 10. На ПК появились новые программы

- Как обезопасить себя и свой ПК?

Вас пасут! Как просматриваются компьютеры и прослушиваются телефоны

В одном из прошлых номеров мы выяснили, что во Владивостоке, равно как и по всей России, активно торгуют прослушкой. А это преступление, согласно Уголовному кодексу. Все еще круче. Также продаются программы для того, чтобы слушать и даже включать-выключать телефон жертвы. А, что касается смартфонов, там в «настройках» оговаривается, что вы позволяете программе иметь доступ к вашим фото, видео, записи аудио.

Андроидные приложения-шпионы?

Для начала о смартфонах. У нашего редактора есть смартфон на «Андроиде» (а по программному обеспечению такие смартфоны у всех одинаковые). Я этого не понимала, мне подсказал человек, которого я считаю агентом спецслужб. Если вы зайдете в «настройки», там увидите строку «приложения».

Заходим в нее. Вылезает список программ. Заходим в браузер «Хром». Пишут: «У этого приложения есть доступ к следующей информации: фото и видеосъемка, запись аудио, примерное местоположение (на основе сети), точное местоположение (на основе сети и сигналов GPS), изменение или удаление содержимого SD-карты (памяти, – прим. авт)».

«Хром» – это программа, которая позволяет вам выходить в интернет. Никакой записью аудио (звуков), она, чисто технически, обладать не должна, а с юридической точки зрения, я считаю, – это преступление (нарушение ст. 137 УК РФ и 138 УК РФ — нарушение тайны переписки, телефонных переговоров. ) Видимо, поэтому подстраховываются тем, что вы, якобы, сами разрешили себя прослушивать. Что, может, и спасет от обвинений в нарушении ст. 137 УК РФ, зато от ст. 138 УК РФ не спасет никак. Прослушивать телефон без решения суда нельзя! Есть на это номинальное согласие или нет.

Может, конечно, не все так страшно и просто оговариваются технические возможности программы, даже если они ей не очень нужны. Наш компьютерщик, Иван, предупреждает, что если вас записывают, прослушивают, снимают. устройство должно сесть за час-два. То-то «Андроиды» так хорошо «хавают» батарею!

Помимо «Хрома», такое же условие прописано у андроидных «Фэйсбука», «Гугл+», «Гугл», «Ватсапа», «Яндекса», «В контакте», «Яндекс. Карт». Зато разрешения на запись аудио и видео нет у «Скайпа» и «Твиттера». Вот так, если вы с кем-то говорите по «Скайпу», и вас записали, вы даже номинально не согласились на запись видео. Хотя, технически, записать звонок по «Скайпу» проще всего.

Программа для контроля СМС и звонков

Впрочем, даже юридически, если вы разрешаете себя прослушивать, то не жене, конкуренту, человеку, с которым судитесь или ФСБшникам. Вы это разрешаете только владельцам приложений.

Сайт «прослушкателефона.ком» (пишется по-английски, пишу так, потому что «Яндекс» запретил «АВ» использовать контекстные ссылки после написания прошлого материала о прослушках). Так вот, сайт продает программы для прослушки сотового телефона.

«Данный сервис предоставляет услуги по прослушке и слежению за Android устройством. Позволяет прослушивать записи телефонных разговоров, просматривать SMS и MMS сообщения, определяет местоположение контролируемого телефона».

Клиентам сайта будет доступны: «Контроль звонков и прослушивание записи разговоров», «Контроль сообщений», «Определение местоположения», «История посещенных веб-страниц из браузера контролируемого устройства», «Контроль включения/выключения телефона», «Просмотр фото/видео, снятые камерой контролируемого устройства». В общем, программа позволяет кому угодно прослушивать кого угодно, имеющего андроидный телефон.

Я предвижу, что нечистоплотные люди потирают сейчас ручки и собираются зайти на этот сайт. Не стоит этого делать, потому что вышеуказанный человек «из спецслужб» говорит, что такие объявления могут быть крючками. Например, ты купил программулину, за кем-то следишь, а в это время спецслужбы следят за тобой, и, как только понадобилась им твоя квартира, бизнес и еще что-нибудь, тебя под белые рученьки — и шантажировать.

Если торговля жучками, однозначно, попадает под УК РФ, то в случае этой программы все не так просто. Нельзя торговать «специальными техническими средствами, предназначенными для негласного получения информации». Телефон не спецсредство, предназначенное только для шпионажа, а программа, вроде как, не средство вообще. То есть, тебя упрячь за решетку будет за что, а ты сдать хороших дядек-продавцов уже не сможешь.

Каждый, у кого есть смартфон, может написать заявление в полицию по ст. 137 и ст. 138 УК РФ. И правильно сделает. Думаю, с «аффторов» приложений можно взыскать огромные деньги. Главное, им, наверняка, есть, чем платить.

Доисторические телефоны могут тоже прослушивать

Но, если смартфон можно просто не покупать или удалить с него все программы, у которых особые разрешения на слежку за вами, вы не застрахованы в принципе от прослушки сотового телефона, каким бы он ни был. В интернете предлагают скачать, либо купить программу «ShadowGuard».

«Программа прослушки мобильного телефона ShadowGuard позволяет собирать данные о звонках, SMS, прослушивание телефона и определять местоположение телефона. В зависимости от версии программы прослушки мобильного телефона, Вы можете:

– получать запись звонков;

– получать список всех исходящих и входящих звонков;

– прослушивать окружение сотового телефона по принципу диктофона;

– получать не только список SMS сообщений, но и читать сами сообщения.

– определять местоположение даже на телефонных аппаратах без GPS модуля» — пишут о ней на одноименном сайте.

Насколько я помню, GPS-модуль стоит на многих, если не всех, смартфонах. Да и обычные кнопочные телефоны часто его имеют. Если у мобильника этого модуля нет, – это доисторическая технология. То есть, как я поняла, программа позволяет прослушивать кого угодно, даже старенькую бабушку с кнопочным телефоном, которому стукнуло лет десять.

Почему в интернете такое чудо-юдо не только продают, но и предлагают скачать? Видимо, потому что в состоянии контролировать не только жертву, которая получила такой подарок, но и самого дарителя. Поэтому не вздумайте этой программой пользоваться! Это уголовная статья. Случись что, вас будут пугать уголовной ответственностью. А под это дело можно сделать человека рабом.

Троянцы лучше тебя знают твой комп

Даже если телефоном можно не пользоваться вообще (хотя в современном обществе это получится только у некоторых очень стареньких бабушек), то компьютером ты вынужден пользоваться, потому что многие виды профессиональной деятельности на него завязаны. Следить за тобой могут как через жучок (тогда даже доступ в интернет не нужен), так и через специальные «троянские» программы. Как пишут в Википедии, к ним относятся «Back Orifice», «Pinch», «TDL-4», «Trojan.Winlock».

Back Orifice, как пишут в Википедии, обладает функциями администрирования. То есть, преступник не только просматривает содержимое компьютера (твои фото, текстовые файлы и прочее), но и может за тебя производить действия на твоем компе. Пишут, что у него возможностей больше, чем у тебя.

Как спалить прослушника?

Как бороться? Не буду давать советы из серии «сиди дома и не дыши». Это невозможно. И, тем более, не буду давать советы из серии «Забей». Этого делать нельзя, так как забил, а потом тебя подставляют с наркотой, или избивают, или вставляют на деньги. Преступнику-то все-равно, как ты себя чувствуешь.

Мои советы не помогут избавиться от прослушки, зато, в случае провокации против вас, вам будет проще отразить атаку.

1. Если у Вас «Андроид», не лишне будет выбить у производителей программ юридические основания вас прослушивать. Это делается просто. Вводишь название программы и слова «официальный сайт» в поисковике. Заходишь на страничку, ищешь там электронную почту, посылаешь письмо из серии: «Я против, чтобы вы меня прослушивали». Все. Согласие на прослушку действует до того момента, когда вы его отозвали. Ответ от них получать необязательно.

2. Телефон и компьютер можно показать специалисту-программисту, так как, если у вас есть трояны, они, возможно, спалятся.

3. Если заметили прослушку, надо провоцировать, дезинформировать, проклинать (естественно того, кто прослушивает, а не всех подряд). Юридически — никакой ответственности. Фактически, вы поймете, кто из ваших знакомых совершает против вас преступление.

4. Заметили любые следы слежки, обсуждайте их в своем кругу (желательно, делать аудио, а, лучше, видео таких обсуждений, чтобы у вас были доказательства, а то ваши знакомые и «съехать» могут).

5. Как только нашли жучок, обнаружили троян, или прослушивающую телефон программу, делаем копии всех материалов, тащим в полицию, пишем заявление. Добиваемся, чтобы заявление приняли. Это необходимо сделать, во-первых, потому что работа полиции — ловить преступников и с материалами о чьей-то преступной деятельности надо ходить к ним, а не в какую-нибудь там прокуратуру. Во-вторых, если против вас будет провокация, проще будет доказать, что вы чисты. В-третьих, вам за заявление ничего не будет. В-четвертых, если вы продавец обуви, и вас прослушивают, самих полицейских, возможно, пасут. Они могут быть в этих материалах заинтересованы. Если прослушивает вас ваша жена, ее привлекут, если это делают спецслужбы, полицейские напишут отписку, но. Во-первых, им самим будет чем пугать спецслужбы, во-вторых, если на тетю Глашу это не первая и не последняя жалоба, тетя Глаша уже не такой хороший шпион, как она о себе думает. Это один из способов ее наказать. Вообще-то мошенничества доказываются элементарно – количеством жертв, я бы и вышеуказанные преступления доказывала подобным способом. А, самое главное, даже если полиция настрочит отказ в возбуждении уголовного дела по какому-нибудь смешному основанию, она отразит в постановлении собранные вами доказательства. А тут уж, тетя Глаша, держись. С такой бумагой можно и в суд, и по газетам. А шпионы типа Анны Чапман, про которых все знают, уже не шпионы, а, скорее, обычные позорники.

КСТАТИ:

Британский хакер подглядывал за сексом знакомых через взломанные веб-камеры

Британские правоохранительные органы поймали хакера Стефана Риго, который с помощью вредоносного ПО получал доступ к веб-камерам компьютеров знакомых, сообщает «Би-би-си».

Хакер использовал инструмент под названием BlackShades, который позволял получить доступ к веб-камере жертвы, в случае если у нее было открыто приложение Skype. После судебного расследования на компьютере Риго были найдены скриншоты, на которых его жертвы запечатлены в интимные моменты. Как выяснилось, хакер получал доступ к компьютерам 14 человек, семь из которых были его знакомыми. Сам Риго был помещен под стражу на срок 20 недель. Также его ждут 200 часов обязательных исправительных работ в течение года.

Крупная кража данных пользователей «ВКонтакте»

Специалисты «Лаборатории Касперского» выяснили, что масштабные хищения персональных данных пользователей «ВКонтакте» осуществлялись через приложение «Музыка ВКонтакте», которое продавалось в онлайновом магазине Google Play.

Эксперты выяснили, что приложение, которое используется для прослушивания музыки, размещенной в соцсети через мобильные устройства, содержало вредоносный код.

«Лаборатория Касперского» рекомендует всем пользователям удалить приложение «Музыка ВКонтакте», скачанное через Google Play, а также сменить логин и пароль от аккаунта в социальной сети.

Из Google Play зараженное приложение было оперативно удалено, однако специалисты «Лаборатории Касперского» указывают, что это была уже седьмая версия программы, и злоумышленники могут не остановиться на достигнутом.

Источник

Как обнаружить шпионское ПО и защитить свою приватность?

Шпионское ПО незаметно заражает устройство, чтобы следить за вашими действиями и передавать эту информацию третьим лицам. Оно может отслеживать, какие сайты вы посещаете, что скачиваете и куда ходите (если программа-шпион проникла на ваше мобильное устройство), просматривать сообщения и контакты, перехватывать платежные данные и даже пароли от учетных записей.

Что такое шпионское ПО?

Шпионское ПО хорошо прячется. Для этого оно внедряется в операционную систему устройства и работает в фоновом режиме как резидентная программа. Иногда шпионы маскируются под безвредные файлы, необходимые для работы ОС.

Шпионское ПО может проникнуть на устройство вместе с легитимным на первый взгляд приложением (всегда читайте мелкий шрифт!). Но легче всего подцепить программу-шпиона через сомнительную загрузку или фишинговую атаку.

=»Как обнаружить шпионское ПО»

Как утверждает немецкий журнал «Der Spiegel», правительственные ведомства могут даже внедрять шпионское ПО через iTunes. Специальная программа FinFisher позволяет следить за активностью пользователей в Facebook и Skype и просматривать электронные письма. Уж если правительства ей пользуются, не сомневайтесь, что преступники всего мира тоже не будут сидеть сложа руки.

Шпионское ПО можно установить на любое устройство – на настольный компьютер, ноутбук, планшет, iPhone и смартфон Android. Изначально программы-шпионы создавались для компьютеров, но сейчас они эксплуатируют уязвимости и мобильных устройств.

В этой статье мы расскажем, какие виды шпионского ПО бывают, как обнаружить их на компьютере и смартфоне и как нейтрализовать угрозу. Наши советы пригодятся владельцам любых мобильных устройств на базе iOS и Android. Мы поможем вам защитить приватность на всех устройствах, которыми вы пользуетесь.

Виды шпионского ПО

Разные программы-шпионы собирают разную информацию. Некоторые относительно безобидны – они всего лишь отслеживают историю ваших действий в браузере и отправляют данные рекламодателям. Другие просматривают ваши контакты или следят за вашими перемещениями. Но есть и откровенно вредоносное ПО, ворующее сетевые учетные данные и пароли.

Рассмотрим основные группы программ-шпионов – для чего они используются и как работают.

Некоторые банковские шпионы даже объединяются с похожим вредоносным ПО, чтобы собирать еще больше информации. Например, Emotet загружал Dridex. Даже при удалении Emotet с компьютера вторая программа-шпион продолжала работать. Все чаще различные программы-шпионы идут в связке, так что вместо одной угрозы вы сталкиваетесь сразу с несколькими.

Все это очень неприятно, но, к счастью, от шпионского ПО можно защититься.

Откуда берутся программы-шпионы

Как шпионское ПО появляется на компьютерах и смартфонах? Есть несколько вариантов.

Во-первых, кто-то может намеренно установить программу, чтобы следить за вами. Это одна из причин, почему нужна блокировка экрана. Не оставляйте смартфон открытым для посторонних.

Более вероятно, что шпионское ПО попадет на устройство вместе с приложением, которое вы сами установите. Программы-шпионы часто сопровождают полезное на первый взгляд ПО – менеджеры загрузок, мастеры очистки и т. д. Иногда их включают в пакеты с видеоиграми или даже с настоящими легитимными программами. Несмотря на все усилия Apple и Google пакеты со шпионским дополнением попадают даже в официальные магазины, такие как Google Play, так что будьте бдительны!

Еще один способ распространения шпионского ПО – фишинг: вы получаете письмо со ссылкой, переходите по ней, и загружается программа-шпион. Также существуют поддельные сайты, якобы принадлежащие надежным организациям. При переходе по ссылкам на них программа-шпион загружается на компьютер или устанавливается в браузер.

Можно ли избежать заражения шпионским ПО? Вот несколько советов, с помощью которых вы не дадите шпионам проникнуть в компьютер и на смартфон.

Как обнаружить шпионское ПО

Даже если шпионское ПО хорошо скрывается, можно заметить следы его присутствия. Например, медленная работа компьютера может быть признаком заражения. Обращайте внимание на следующие «симптомы».

Удаление шпионского ПО

При наличии хотя бы одного из описанных признаков воспользуйтесь программой для обнаружения и удаления шпионского ПО (функция обнаружения есть и у некоторых антивирусов).

На компьютерах Windows выявить вредоносное ПО помогает диспетчер задач. Но помните, что иногда оно маскируется под системные файлы. На устройствах Apple есть приложение «Мониторинг системы», которое показывает запущенные программы.

Шпионское ПО трудно найти и не менее сложно удалить. В некоторых программах даже прописана функция самовосстановления: если в момент удаления устройство подключено к интернету, ПО снова загрузится. Тем не менее избавиться от шпиона все же можно.

После удаления шпионской программы очистите кеш браузера, чтобы удалить все ее следы. Проверьте, не пользовался ли кто-то вашими счетами, и смените пароли ко всем учетным записям, включая электронную почту (каждый пароль должен быть надежным и уникальным).

Чтобы больше не сталкиваться со шпионским ПО, рекомендуем установить Kaspersky Total Security 2020. Это решение сочетает в себе антивирус, менеджер паролей и VPN и полностью защитит вашу частную жизнь от посторонних глаз.

Источник

Как определить наличие жучка?. Мне кажется, что мне в ноутбук поставили жучек.

Вот он тот провод. Это жучек или просто какая-то деталь от ноутбука?

Прикрепленные изображения

Это антенна жучка, который работает на диапазоне 2.4ГГц.

В народе ещё WI-FI называют.

Советую ноутбук сразу сжечь. Перед работой.

Вова, 4 сообщения всего. Ну-ну.

Какое назначение этого жучка? Он прослушивающий или он читает информацию с компьютера?

а мож вам в другой раздел?

Что именно смешно? Или вы прикалываетесь над своими же плоскими шутками? Я задал вопрос, а не просил пошутить в этой теме.

Вова,

Вам же ответили, что это Wi-Fi антенна. Теперь идите в раздел «Сети и технологии» и спросите там, что такое WiFi.

To All

На этих фотках ни фига не видно, кто-то предположил что это WiFi и все схватились за это.

Вова

Выложи нормальные фото, поможем чем сможем.

Очень похож на жучок. Есть контора одна, названия и адрес не помню, вот они могут в этих штуках разбираться.

То что касается прослушки и т.п. то есть в инете статья про то как в ноутбуках Dell американской сборки ставят плату клавиатурного шпиона, эта плата связана с клавиатурой и напрямую с сетевым адаптером. Насколько это правда не знаю но есть даже фотки этого устройства. У меня ноут Dell но Ирландской сборки. Был интерес посмотреть в нем такую штуку но пока не разбирал

Спасибо. Схожу в сервис.центр.

Активны FM и 433-435 МГц. Исполнение полукустарное, стабильность низкая, проблемы помех.

К великому сожалению в сервисном центре сидят одни чайники! Пришлось оставить этот шнур. Он в принципе мне не мешает. Тот человек который ставил(если он поставил), установил на одном из коммерческих рынках видеокамеры, которых я даже и не видел, сколько ни искал. Потому мне сразу подумалось, что он мог установить и мне такую фигню, я раскрутил пару панелек, и увидел этот провод, т.к. тепловые датчики стоят радом с процессором, этот вариант на вермя отпал т.к. он стоял далеко не рядом с процессором. Возможно это другая деталь от ноутбука, но это не важно. Я сам с собой не разговариваю так что жучек мне не грозит(если таковой есть). Но в ближайшее время я возьму фотоаппарат и сделаю более четкие снимки, и выложу их сюда. Очень благодарен за ваши советы! Хоть настарожился, а то черт его знает что сбалтну и потом «рахлебывать».

Источник

Как узнать есть ли прослушка на компьютере?

Данная статья носит ознакомительный характер, описывая вероятные причины, почему могут прослушивать компьютер, способы организации прослушки на компьютере и варианты ее устранения. С полным перечнем услуг, предоставляемых компанией ОХРАННЫЙ ХОЛДИНГ Вы можете здесь.

В наше время передовых технологий без телефонов и компьютеров просто не обойтись. Компьютеры есть у всех, если не дома, то на работе точно. Именно в компьютере хранится вся важная информация: документы, договора, личные данные. С одной стороны удобно, а с другой существует риск попадания важной информации в чужие руки. Ведь весь обмен данными происходит через интернет. Дабы раздобыть конфиденциальные данные злоумышленники придумывают различные способы считки информации.

Почему могут прослушивать ваш компьютер?

Злоумышленники могут прослушивать ваш компьютер с целью заполучения информации как личного характера, так и коммерческого:

Киберпреступники задействуют различные методы прослушки с использованием специальных технических средств – аудио и видеоустройств.

Как ведется прослушка на компьютере

Не все компьютерные специалисты могут сразу распознать прослушку и «вылечить» компьютер. Для обнаружения «закладок» используют детекторы слежения.

Как устранить прослушку на компьютере?

На первом этапе сделать разборку компьютера на выявление инородного приспособления (жучка). На втором этапе провести проверку системы: пересмотреть все закладки, ярлыки, незнакомые файлы. И на третьем этапе, обратиться к опытным специалистам по технической защите информации.

Как обезопасить компьютер от прослушки

Чтобы избежать прослушку нужно придерживаться общих рекомендаций.

Заподозрили, что в вашей компании происходит утечка информации? Можете самостоятельно проверить, установлены ли в вашем офисном помещении прослушивающие устройства. Для этого внимательно осмотрите кабинет. Как правило, «жучки» устанавливают под сидениями офисных столов и кресел, прячут в офисной технике, декоративных фигурках или в цветочном горшке.

Рекомендуем не испытывать судьбу и заказать профильную услугу у настоящих профессионалов. ОХРАННЫЙ ХОЛДИНГ предлагает свои услуги в сфере технической защиты информации. Мы используем современное оборудование и приборы для обнаружения скрытых устройств. Наши эксперты с многолетним успешным опытом работы, предотвратят и исключат любую попытку несанкционированного доступа к вашей информации.

Для этого сотрудники оснащены полным комплектом необходимых технических средств. Например, анализатор спектра, тепловизор, детектор скрытых видеокамер, нелинейный локатор и т.д. Также сотрудники, предоставляющие услуги технической защиты информации, выполняют сканирование линий связи, блокировку работы скрытых диктофонов, сопровождение конфиденциальных переговоров.

Компания ОХРАННЫЙ ХОЛДИНГ не предоставляет услуги по поиску утерянных/украденных мобильных телефонов. Решение таких вопросов – в компетенции сотрудников правоохранительных органов. Кроме этого, компания не занимается прослушкой телефонных разговоров и не предоставляет информацию о местонахождении владельца телефона без его согласия. Сервисов, предлагающих последнюю услугу, в современном интернет-пространстве великое множество, однако ни одно из них не гарантирует указание точных координат человека. В наших статьях указаны способы, с помощью которых можно самостоятельно проверить помещение на наличие прослушивающих устройств или защитить свой телефон. Благодарим за понимание.

Источник

Как понять, что за вами следят через ваш компьютер. Смотрим на батарею, проверяем веб-камеру — и не паникуем

За пользователями ПК довольно легко следить — но и раскрыть такую слежку не так уж сложно. Чтобы засечь шпионов в вашем компьютере, достаточно свериться с десятком простых пунктов. Например, присмотреться к тому, как ваше устройство держит заряд и мигает лампочками.

Наверняка иногда вам кажется, что с вашим компьютером что-то неладно: то ли на рабочем столе что-то изменилось, то ли батарея разряжается быстрее, чем раньше. Разумеется, часто речь идёт о лёгкой степени паранойи (насмотрятся своих детективов и переживают почём зря), но иногда в вашем ПК действительно кто-то живёт.

Самое время определить, есть ли на вашем устройстве шпионские программы и не перехватил ли кто-то управление. Вот 10 признаков того, что вам не повезло.

1. ПК быстро разряжается

![]()

Если на вашем устройстве в фоновом режиме работает какое-то программное обеспечение, о котором вы не знаете, оно использует мощность его центрального процессора. Среди таким программ могут быть шпионские или вредоносные программы.

Кроме того, ваш ноутбук может быстро терять заряд, если он заражён вирусом или кто-то майнит на нём криптовалюту без вашего ведома. Из-за этого ноутбуки разряжаются быстрее, чем обычно.

Впрочем, майнеры чаще используют мощность графического процессора, поэтому засечь их может быть не так легко.

2. ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

3. Появляется много всплывающих окон

Если по всему экрану вы видите всплывающие окна и плагины, это может значить, что вы заразили ПК рекламным вирусом.

Правда, зачастую это просто рекламные и фишинговые окна, от которых можно избавиться при помощи программ и расширений вроде AdBlock.

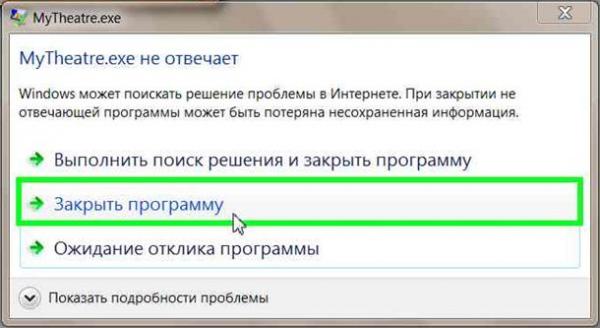

4. Программы часто «вылетают»

Если у вас на ПК часто зависают или аварийно завершают работу программы, это тоже может быть связано с проделками хакеров. Дело в том, что некоторые системы для сбора информации встраиваются в код программ и могут тормозить их работу.

К тому же, проблемы с «крашами» могут вызывать компьютерные черви, которые сейчас, к счастью, уже не очень-то популярны у злоумышленников.

5. Веб-камера сама начинает запись

Если вы заметили, что ваша огонёк у вашей веб-камеры или микрофона загорелся и запись началась сама собой, это особый повод для тревоги. Таким образом злоумышленники могут не просто украсть ваши данные, но и получить образец вашего голоса, сохранить фото и видео с вами.

Тут есть своя проблема. Часто заметить то, как камера или микрофон начали запись, просто невозможно: всё происходит скрытно. Поэтому если вы действительно переживаете, что кто-то запишет вас без спроса, стоит заклеить камеру или обзавестись шторкой для веб-камеры. А микрофон включать только при необходимости.

6. Лампочка мигает

Помимо индикатора работы веб-камеры на ноутбуках могут быть и другие «огоньки». Например, лампочки могут отображать отправку и получение данных с компьютера и на компьютер.

Если кто-то ещё получил доступ к вашему устройству, вы можете заметить, что индикатор отправки и получения мигает, даже если вы никому ничего не отправляете и вообще не пользуетесь интернетом. Это может значить, что вирус или шпионское ПО выгружает данные с вашего компьютера без вашего ведома.

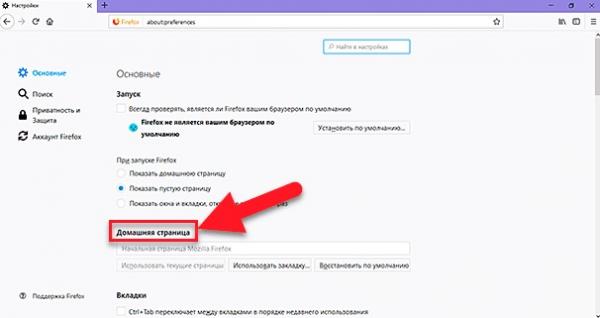

7. Домашняя страница выглядит не так, как обычно

Ещё один тревожный знак — домашняя страница вашего браузера. В наши дни для многих пользователей это уже и не показатель: для них интернет начинается со встроенной страницы с ссылками.

Но если вы по старинке используете одну и ту же заданную вами же домашнюю страницу, стоит напрячься, если она отличается от того, что вы привыкли видеть. Это может значить, что ваш компьютер заражён и перенаправляет вас не на те сайты, которые вы хотели бы видеть.

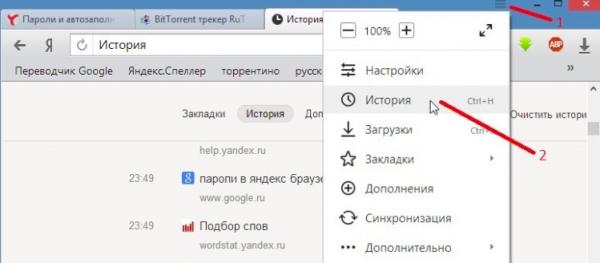

8. В истории браузера что-то не то

Иногда стоит проверить историю своего браузера и посмотреть, все ли сайты в этом списке вам знакомы. Скорее всего, вы не найдёте ничего особенного.

Но если в истории окажутся страницы, на которые вы точно не заходили, это может быть признаком того, на что вам нужно обратить внимание. Подозрительная активность браузера может означать, что кто-то пытался получить доступ к вашим данным.

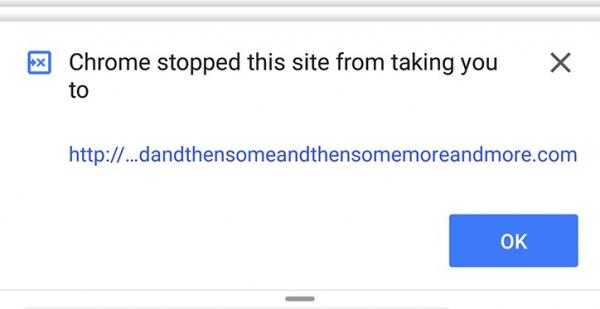

9. Автоматическое перенаправление

Если вы что-то ищете в Google и он перенаправляет вас на незнакомый и подозрительный сайт вместо того, чтобы показать результаты поиска, это проблема. То же относится и к случаям, когда вы пытаетесь зайти на привычную страницу, но в браузере открывается совсем другое окно.

В этом случае стоит проверить расширения вашего браузера и удалить те, которые вам не нужны или которые вы вообще не устанавливали сами.

10. На ПК появились новые программы

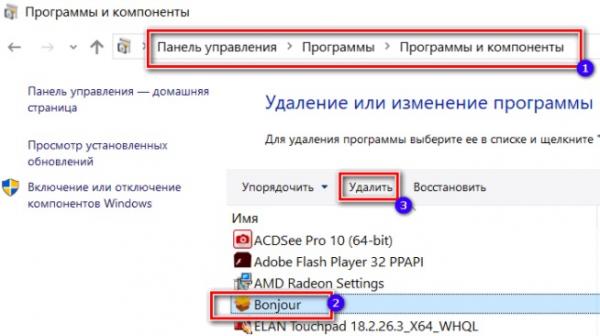

Один из наиболее распространённых способов следить за вами через компьютер — использование вредоносных программ. Поэтому стоит изредка заглядывать в список программ, установленных на вашем ПК, сортируя их по дате добавления. Если вы видите что-то новенькое, чего вы сами никогда не скачивали, стоит погуглить, что это такое.

Если программа не сертифицирована и не нужна для правильного функционирования вашего ПК, её и все относящиеся к ней папки и файлы нужно удалить. И обязательно проверить компьютер с помощью антивируса.

Как обезопасить себя и свой ПК?

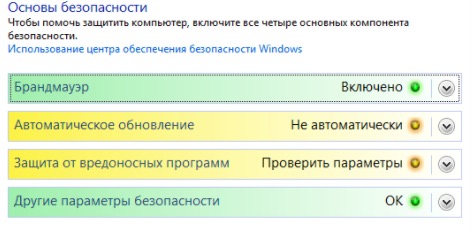

Правила безопасности в интернете очень простые — но почему-то к ним прислушиваются не все. Так, многие пользователи не решаются обновлять систему вовремя, хотя это и есть основной залог безопасности. С каждым обновлением ваш компьютер больше «узнаёт» об опасностях и учится им противостоять.

Кроме того, стоит избегать подозрительных сайтов, не открывать электронные письма от незнакомых отправителей и не переходить по ссылкам, не зная, куда именно они ведут.

Кроме того, специалисты советуют установить надёжную антивирусную программу и регулярно проверять компьютер с её помощью.

В общем и целом, если на ПК стоит Windows 10 и у вас нет привычки заходить на странные сайты и скачивать пиратские программы, то не стоит так уж переживать. В новых операционных системах как правило встроены неплохие антивирусы, защитники и брандмауэры, главное — не отключать их и давать системе вовремя обновляться.

Кстати, следить за вами могут не только мошенники, но и корпорации — и это тоже не очень здорово. Во-первых, через них ваши данные может увидеть кое-кто ещё (привет, ФСБ), а во-вторых — вас замучают рекламой.

Поэтому самое время разобраться ещё и со смартфоном. Ведь, если у вас Android, то ваши данные хранятся у Google: от маршрутов до разговоров, которые можно прослушать на соответствующей странице.

А владельцам айфонов тем более стоит заглянуть в настройки. Далеко не всем приложениям нужен тот доступ, который вы выбирали по умолчанию. А ещё стоит решить, отправлять ли ваши беседы с Siri посторонним людям для анализа (да, это тоже нужно настроить вручную).

Источник

На чтение 11 мин Просмотров 5.8к. Опубликовано 07.05.2019

Содержание

- Каким образом ведется прослушка компьютера?

- Как устранить прослушку на своем компьютере?

- Возможность прослушки

- Лица, имеющие право на аудионаблюдение

- Аудионаблюдение не во время разговора

- Телефон

- Компьютер и ноутбук

- Как узнать о прослушке

- Как избежать прослушивания

- Программа для записи звука с микрофона и прослушивания компьютера AudioSpy

Современное развитие общества находится на том этапе, что невозможно представить свою жизнь без таких благ цивилизации, как телефон и компьютер. Работа, личные отношения уже во многом зависят от онлайн-связи. Человек общается дистанционно, ведет переписки, ищет нужную информацию и делится ею с остальными. Это во многом упрощает жизнь, но и привлекает в нее дополнительный риск. Все, откуда можно получить выгоду, может стать достоянием корыстных людей.

Злоумышленники в целях получения конфиденциальной информации могут не только устанавливать записывающие устройства в том помещении, где находится нужный объект, но и использовать для этого то, что обладает максимумом информации о человеке, — его компьютером.

Прослушка компьютера может вестись с целью как материальной выгоды (прослушивание бизнес-бесед, финансовых сделок), так и получения личной информации (контроля самого объекта слежки). Так или иначе, эти действия негативно сказываются на ощущении комфорта и безопасности человека. Нужно знать, как этому противостоять.

Каким образом ведется прослушка компьютера?

Компьютер чаще всего оснащен видеокамерой и/или микрофоном, что само по себе делает его более уязвимым перед злоумышленниками. Для прослушки такой техники используются различные программы, которые попадают в систему в виде определенных ссылок или после того, как компьютер прошел диагностику. Не стоит быть уверенным на все 100, что после ремонта он вернется абсолютно “чистый”.

Кроме того, прослушка может вестись и через установленные на компьютере жучки. В этом случае необязателен даже выход в интернет, чтобы злоумышленник мог получить информацию.

Когда устанавливается программа прослушки, все личные данные сразу попадают тому, кто в этом замешан. Здесь не в силах помочь новые пароли. На сегодняшний день известно несколько программ для прослушки компьютера: Back Orifice, Pinch, Trojan.Winlock, Spyder-PC, Scron, Voice-Spy, Histallcom и многие другие. Все они носители вирусов, после которых “спасти” компьютер под силу разве что хорошему мастеру.

Такие программы имеют различное предназначение и функции. Например, Back Orifice не только дает доступ ко всем личным данным компьютера, но и позволяет злоумышленнику производить действия на этом компьютере, как на своем. Есть и программа для прослушивания через микрофон — Audiospy. Все они работают в скрытом для пользователя режиме, поэтому обнаружить их неспециалисту крайне трудно.

Как устранить прослушку на своем компьютере?

Если удается произвести разборку самостоятельно, и в компьютере не обнаружено никаких инородных приспособлений (жучка), надо проверить саму систему. Для этого пересмотреть все ярлыки и закладки на ПК. Если обнаружены незнакомые файлы, стоит ввести их название в поисковике и убедиться, что это не установочные файлы операциональной системы.

Если удалось понять, что этот файл предназначен для шпионажа, можно попробовать его удалить. Зачастую это сделать сложно, поэтому все равно придется обратиться к специалисту, которому доверяет человек. Желательно, присутствовать лично при работе и просить объяснить все нюансы происходящего. Кроме шпионской программы, компьютер необходимо будет очистить от вирусов, которые им сопутствуют.

Сведения об объектах продаются за большие деньги, шантажируют или подкупают людей. Даже султаны и князья прослушивали гаремы, где женщины выбалтывали информацию.

Для этого в стенах или водоотвотных трубах проделывались отверстия, через которые при помощи медных сосудов слышались все разговоры. В дальнейшем способ сбора информации при помощи спецсредств существенно улучшился.

Возможность прослушки

Сотовый телефон и переносной персональный компьютер – это «жучки», которые люди постоянно и добровольно носят с собой. Гаджеты – отличные аппараты для постоянного слежения. К радости людей, взламывающих различные сайты. А также ведомств, ведущих разведывательную деятельность, большинство граждан даже не догадываются, что их сообщения легко прочесть, а беседы прослушать.

Сотовый телефон и переносной персональный компьютер – это «жучки», которые люди постоянно и добровольно носят с собой. Гаджеты – отличные аппараты для постоянного слежения. К радости людей, взламывающих различные сайты. А также ведомств, ведущих разведывательную деятельность, большинство граждан даже не догадываются, что их сообщения легко прочесть, а беседы прослушать.

Лица, оказывающие услуги связи, не контролируют, кого из абонентов слушают по беспроводной связи Системы технических средств для обеспечения функций оперативно-розыскных мероприятий. Ни одному оператору нет дела до того, есть ли санкция на прослушивание конкретного абонента.

Переносной или персональный компьютер обычно оборудован камерой и электроакустическим прибором, что также делает его уязвимым перед преступниками. Для прослушивания этих аппаратов злоумышленники применяют специальные программы, которые проникают в приборы в виде каких-либо ссылок. Также программа-прослушка попадает в машину после прохождения диагностики. Даже забирая аппарат из мастерской нельзя быть уверенным в том, что в него не «заселили» «шпиона».

Разработанные специально для волнующихся за детей родителей GSM-жучки, генерируют чистое звучание, позволяют слушать объект без помех. Модификация гаджетов позволяет вести аудионаблюдение в любых условиях. В случае установки элементов злоумышленниками, для получения информации необязателен даже выход в интернет.

Современные GSM-жучки осуществляют удаленное аудионаблюдение объекта до двух месяцев без необходимости подзарядки батареи.

К сожалению, развитие киберпреступности шагает нога в ногу с интернет-технологиями. При совершении онлайн-транзакций по телефону либо компьютеру, каждый оказывается в зоне риска. Кроме того, за личной информацией о работе и частной жизни первых лиц ведут охоту нечестные СМИ. Они также прослушивают телефонные беседы, взламывают почту. Киберпреступление с целью похищения личных данных или финансов совершается при помощи: фишинг-атаки, внедрения вирусов или шпионского программного обеспечения.

Лица, имеющие право на аудионаблюдение

Аудионаблюдение – это оперативно-розыскная процедура. Кроме того, в целях государственной безопасности вести аудионаблюдение имеют право органы исполнительной власти, осуществляющие в пределах своих полномочий задания по обеспечению защиты государству.

Аудионаблюдение – это оперативно-розыскная процедура. Кроме того, в целях государственной безопасности вести аудионаблюдение имеют право органы исполнительной власти, осуществляющие в пределах своих полномочий задания по обеспечению защиты государству.

Основаниями для прослушивания разговоров простых граждан являются:

- Дело, возбужденное против человека в установленном Законом порядке.

- Подозрение гражданина в противоправном деянии правоохранительными органами при недостатке улик для возбуждения уголовного дела.

- Действия одного или нескольких лиц, создающих угрозу для военной, экономической или экологической безопасности государства.

- Установка слежки за лицами, которые уклоняются от уголовного наказания.

- Обращения иностранных представителей, осуществляющих оперативно-розыскную деятельность.

- Безопасность гражданам в предусмотренном Законом порядке.

- Допуск соответствующих органов к информации, которая является государственной тайной.

- Выяснение информации о работах, связанных с объектами, представляющими опасность для здоровья людей и экологическую угрозу.

Аудионаблюдение не во время разговора

Шпионские программы-прослушки, разработанные известными компаниями, совместимы практически с любым мобильным телефоном или компьютером. После внедрения в аппараты, благодаря активированному микрофону собирается нужная информация. При этом злоумышленнику даже не нужно контактировать с объектом.

Шпионские программы-прослушки, разработанные известными компаниями, совместимы практически с любым мобильным телефоном или компьютером. После внедрения в аппараты, благодаря активированному микрофону собирается нужная информация. При этом злоумышленнику даже не нужно контактировать с объектом.

За последние десять лет под узаконенное прослушивание попало около 8% российских граждан. Это означает, что государственные органы власти с каждым годом разрешают все больше вести аудионаблюдение за гражданами, удовлетворяя практически все прошения о прослушивании.

Телефон

При выключенном телефоне, но функционирующему в нем аккумулятору, преступники легко могут активировать прослушиваемый гаджет даже на расстоянии. Также спокойно злоумышленники будут получать информацию при выключенном телефоне, имея доступ к контактам и смс-сообщениям.

При выключенном телефоне, но функционирующему в нем аккумулятору, преступники легко могут активировать прослушиваемый гаджет даже на расстоянии. Также спокойно злоумышленники будут получать информацию при выключенном телефоне, имея доступ к контактам и смс-сообщениям.

Если аппарат долго не включается, однако, при этом аккумулятор теплый – телефон активно используется. Повышение температуры батареи указывает на повышенную нагрузку из-за работы скрытой программы, которой может быть шпионское приложение для прослушки.

Компьютер и ноутбук

Аудионаблюдение может вестись как через программы-шпионы, так и через интегрированные в ноутбук или компьютер устройства. В этом случае мошенники могут получить всю необходимую информацию даже без выхода пользователем в интернет.

При установлении программы-шпиона на компьютер, все данные владельца сразу же попадают к злоумышленникам или спецслужбам. В этом случае смена пароля поможет всего лишь на десять минут. В данный момент самыми известными программами, которые можно скачать в интернете, являются:

- Snooper 1.45.1 + RUS;

- Neospy;

- Back Orifice;

- Talklog;

- Flexispy;

- Histallcom.

Некоторые шпионские ПО являются абсолютно легитимными, однако, многие из них – это носители вредоносного программного обеспечения, после которых спасти приборы сможет только очень опытный программист. Использование программ-шпионов дает не только доступ ко всей личной информации, но позволяет следящему пользоваться аппаратом как своим собственным. Программы работают в скрытом режиме от прослушиваемого человека и обнаружить их без помощи программиста очень тяжело.

Как узнать о прослушке

Поводом беспокойства возможной прослушки сотового телефона будут регулярные посторонние шумы при беседе с другим абонентом. Беспорядочное сочетание монотонных звуков, тихие хлопки, посторонний непонятный шум – это признак того, что аппарат прослушивается. Уточнить, являются ли непонятные шумы результатом аудионаблюдения можно приемником звукового сигнала, установленный на звуковую частоту ниже 20000 периодов в секунду. Если стрелка прибора превышает допустимые значения с периодичностью два-три раза в минуту – прослушка присутствует. Другие признаки:

Поводом беспокойства возможной прослушки сотового телефона будут регулярные посторонние шумы при беседе с другим абонентом. Беспорядочное сочетание монотонных звуков, тихие хлопки, посторонний непонятный шум – это признак того, что аппарат прослушивается. Уточнить, являются ли непонятные шумы результатом аудионаблюдения можно приемником звукового сигнала, установленный на звуковую частоту ниже 20000 периодов в секунду. Если стрелка прибора превышает допустимые значения с периодичностью два-три раза в минуту – прослушка присутствует. Другие признаки:

- длительное соединение с другим абонентом;

- самостоятельное включение или выключение телефона;

- постоянное подвисание операционной системы ноутбука, планшета или компьютера;

- резкое увеличение интернет-трафика.

При увеличенном расходе трафика, стоит зайти в настройки Wi-Fi, чтобы знать, куда он утекает.

Как избежать прослушивания

Времена, когда над заклеенным глазком камеры можно было просто посмеяться, давно прошли. Поэтому, чтобы предотвратить прослушивание или нейтрализовать «шпиона» нужно установить программное обеспечение. Популярные программы, которые проверят иммунный статус приборов:

- Spybot Search & Destroy. Антишпионская утилита, умеющая искать и удалять «второстепенных» пользователей. Помимо нейтрализации шпионов, борется с рекламными вирусами, замедляющие действия браузеров;

- Spyware Terminator. Программа-антишпион, представляющая собой полноценный антивирусник. Закрывает прорехи в безопасности, через которые проникают потенциальные угрозы;

- Emsisoft Anti-Malware. Утилита, которая кроме антишпионских возможностей блокирует подозрительные процессы кей-логгеров;

- Ad-Aware. Антишпионская программа, гарантирующая комплексную безопасность всей системы, блокирует любые софты отслеживания;

- Fake gps. Софт-антишпион для Андроид, эмулирующий локацию пользователя.

Деятельность, личные отношения человека все больше зависят от интернет-связи. Люди общаются в сети, ведут переписки, ведут финансовые операции. Это упрощает быт, однако, привлекает дополнительный риск. А прослушка может вестись как в целях государственной безопасности, так и для материальной выгоды.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

![]()

![]()

![]()

Главная

E-mail

Контакты

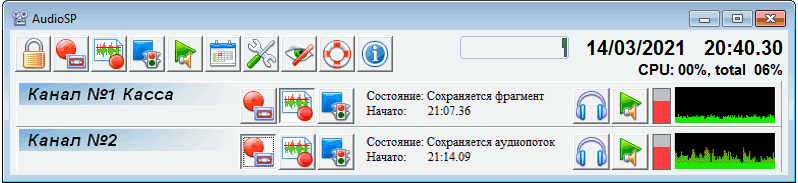

Программа для записи звука с микрофона и прослушивания компьютера AudioSpy

АУДИОШПИОН AUDIOSPY — это программа для прослушки, программа для записи звука с микрофона на базе обычного компьютера.

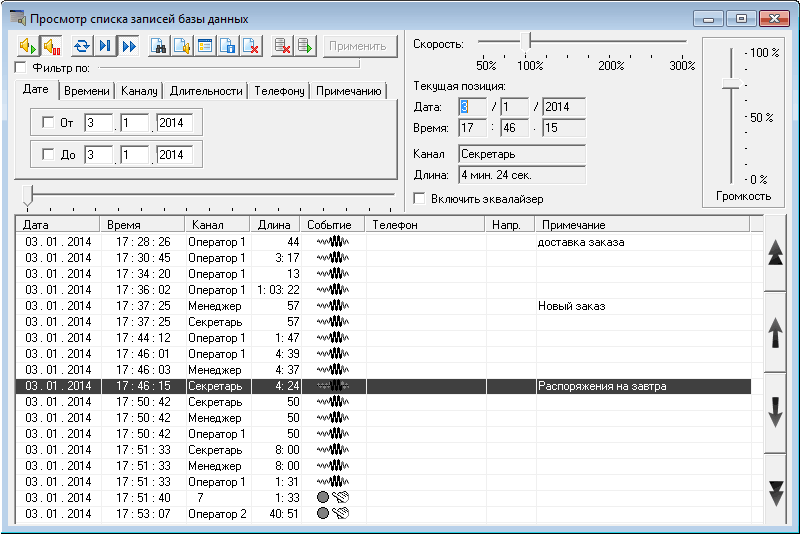

Главное окно программы-шпиона AudioSPY .

Программа для прослушки через микрофон AUDIOSPY может работать в скрытом режиме для пользователя, имеет двухуровневую систему паролей. Программа позволяет записывать один или несколько микрофонов на жесткие диски компьютера в длительном необслуживаемом режиме.

При нажатии на кнопку с изображением “перечеркнутый глаз”, программа переходит в скрытый режим работы , исчезая с экрана и не отображаясь на панели задач. В этом режиме работа программы не прекращается, пока компьютер работает, непрерывно производится анализ звука и запись на жесткие диски. При нажатии определенной комбинации клавиш (“CTRL+ALT+P” по умолчанию), программа вновь появляется на экране. Комбинацию клавиш для вывода программы из скрытого режима можно изменить в настройках. Для автоматической загрузки программы в скрытом режиме при старте компьютера, в настройках программы необходимо поставить галочки: “автозагрузка программы” и “при автозагрузке запускаться в скрытом режиме”. Для вывода программы из скрытого режима работы, наряду с горячей комбинацией клавиш, можно установить дополнительный пароль, после чего пользователю будет высвечиваться окно запроса пароля перед отображением окна программы.

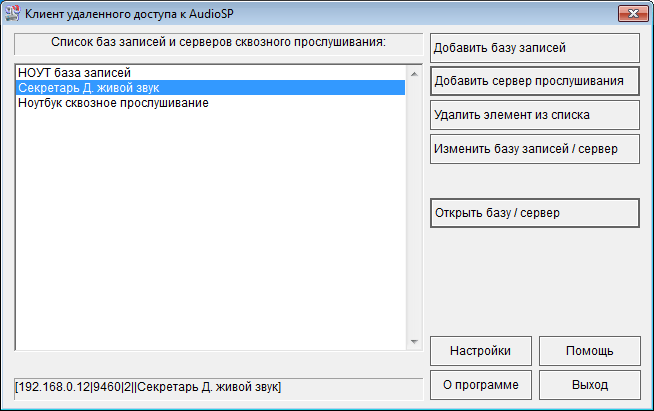

Прослушивание записей возможно локально из интерфейса программы и дистанционно по компьютерной сети — с помощью утилиты AudioSP — Сетевой Клиент.

Прослушивание звука с микрофонов также возможно локально из интерфейса программы и дистанционно — по сети, в том числе через Интернет.

Окно прослушивания записей из интерфейса программы AudioSpy.

Для прослушивания записей по компьютерной сети необходимо на компьютере-сервере установить программу записи звука AudioSpy, подключить к компьютеру источники аудиосигнала и настроить доступной для чтения в сети папку с программой и записями. На компьютере-клиенте в локальной сети необходимо установить утилиту — сетевой клиент и указать в настройках утилиты пути к сетевым папкам или дискам с записями.

Для on-line прослушивания звука по сети необходимо знать IP адрес компьютера-сервера AudioSpy, и прописать его для подключения в сетевом клиенте.

Окно утилиты для прослушивания по сети online живого звука и баз звукозаписей AudioSpy.

Программа-шпион имеет интерфейс на русском языке. Для работы с программой рекомендуется использовать активный высокочувствительный микрофон, хотя для близкой записи подойдет и обычный микрофон из компьютерного магазина или встроенный в ноутбук микрофон. Программа-АУДИОШПИОН производит запись в многоканальном режиме одновременно и независимо с нескольких микрофонов или других источников аудиосигнала (в том числе жучков, прослушивающих устройств, радиостанций).

Запись звука с микрофона производится через обычную звуковую карту компьютера. Для записи звука с нескольких источников (микрофонов, радиостанций) необходимо установить несколько стандартных PCI аудиокарт в компьютер, или использовать внешние специализированные USB звуковые карты для аудиорегистрации, например 4-х входовую SB4R AudioSP, 6-ти входовую SB6R AudioSP.

AUDIOSPY специально предназначена для работы со звуком микрофона, имеет отключаемые частотные фильтры фильтрации помех, адаптирована для работы с различными звуковыми картами. Программа имеет систему автоматического регулирования уровня записи, систему автоматического включения записи по превышению громкости (акустопуск), предоставляет широкие возможности для регулировки качества записи: частоты дискретизации, степени компрессии. Программа имеет устойчивую к сбоям базу записей, может работать службой Windows.

Для ознакомления с качеством записи (прослушки) микрофона, произведенной программой AudioSpy, Вы можете прослушать запись голоса через микрофон или запись телефонного разговора через адаптер АТЛ-2У.

Описание функционально-технических возможностей программы-прослушки здесь.

Рабочая демо-версия программы-шпиона: скачать здесь.

Узнать, как подключить для прослушки устройство для записи телефонных разговоров можно здесь.

Компьютер имеет больше возможностей обработки файлов, чем телефон. Поэтому обычно в нем находится больше информации, которая может заинтересовать злоумышленников. Чтобы получить доступ к ней, используются разные методы.

Методы прослушки компьютеров и ноутбуков

Выбор метода прослушки зависит от цели прослушивания. Перед тем, как определить есть ли прослушка на компьютере, следует ознакомиться с принципами их действия. Существует два варианта, инструментами которых являются:

- программы;

- «жучки».

Первый вариант используется на устройствах с выходом в интернет. Возможности такой программы зависит от ее функциональности. Некоторые только подключаются к микрофону, позволяя посторонним прослушивать аудио. Другие дают полноценный доступ ко всей информации, давая возможность управлять компьютером.

Для второго варианта нет необходимости выхода в интернет. «Жучек» устанавливается, как правило, внутри корпуса, позволяя злоумышленникам прослушивать все разговоры, которые ведутся в зоне его действия.

Для получения данных в результате работы программы злоумышленник может находиться далеко, практически в любой точке земного шара. Для получения информации от «жучков» необходимо быть близко к объекту, расстояние определяет мощность приборов.

Установка прослушивающих программ происходит в результате случайного скачивания файлов со скрытым функционалом или намеренной загрузки злоумышленниками. Узнать, есть ли прослушка в компьютере случайно очень сложно, так как обычно они хорошо замаскированы.

Для установки жучков необходимо личное присутствие. Сделать это может любой человек, чьи манипуляции с компьютером или ноутбуком будут незаметны или не вызовут подозрений. Например, при отсутствии камер наблюдения к ним могут незаметно подойти служащие организаций бытового и коммунального обслуживания. Работа мастеров по ремонту и обслуживанию цифровой техники обычно не вызывает подозрений, поэтому установка может произойти в любом центре, осуществляющем манипуляции с техникой.

Как проверить компьютер на прослушку и слежку?

Первое, что нужно сделать – разобрать компьютер и посмотреть, нет ли в нем жучков. Не профессионалу может быть сложно определить его на вид, так как он имеет совсем небольшой размер. Следует учесть, что жучков может быть несколько.

Если посторонних устройств не обнаружено, необходимо проверить все программы, установленные на компьютере. Определить вредоносную можно только ручной проверкой, если функция программы не понятна, следует посмотреть ее назначение в интернете. Прослушивающая программа может быть замаскирована под безобидный файл, в этом случае вычислить ее будет непросто.

Также можно обратиться к специалистам, имеющим особые устройства для поиска прослушки. Они могут зафиксировать наличие шпионских программ и устройств, даже очень грамотно спрятанных.

Так как проверить прослушку на компьютере самостоятельно сложно и достаточно долго, самый выгодный вариант – нанять экспертов, специализирующихся на поиске отслеживающих устройств. Они не только избавят от проблем, но и посоветуют, что следует предпринять, чтобы избежать их в дальнейшем.