Анастасия Мансурова

менеджер по персоналу Positive Technologies

Недавно Positive Technologies и Tproger провели опрос среди молодых специалистов — о том, готовы ли они связать свою жизнь с перспективной сферой информационной безопасности. Полученные данные помогли нам понять, что они знают про эту область, с какими сложностями сталкиваются, делая первые шаги в профессии, и как мы можем помочь им начать карьеру в ИБ. В этом материале мы расскажем об особенностях работы в нашей отрасли.

Большинство участников опроса (71%) к моменту окончания школы уже знают, что есть такая отрасль — информационная безопасность. Это нас как компанию, занимающуюся кибербезопасностью уже 18 лет, не может не радовать. Кто-то почерпнул первые знания о теме security из фильмов и книг, кто-то познакомился с азами на уроках информатики и в кружках по программированию, а кто-то столкнулся с темой ИБ узнав о взломе своей страницы в соцсетях. После самостоятельного изучения вопроса многие осознают специфичность задач специалиста по ИБ (74% респондентов), а также перспективность и стабильность этого направления IT-отрасли (15% опрошенных). При этом 11% особенно привлекательным считают достойный уровень оплаты труда в отрасли.

Действительно, задачи специалиста по кибербезопасности весьма нетривиальны, а полноценное представление о том, что именно, с точки зрения профессиональных ниш, привлекает молодежь в этой сфере, имеют немногие. К примеру, только 14% отметили реверс-инжиниринг как наиболее интересное направление, 12% выделили red teaming и 13% ― инфраструктурную информационную безопасность. Но это даже верхушкой айсберга назвать сложно, настолько широк спектр задач и возможностей в области ИБ.

Специализации в ИБ: многообразие терминов

Сегодня существует множество направлений кибербезопасности. Но, по большому счету, область ИБ укрупненно имеет две составляющие — технологическую и нормативную. Сразу хочу отметить, что должность может звучать по-разному, вне зависимости от выбранного направления профессионального развития: специалист, аналитик, консультант, менеджер, инженер и т. д. Наименование здесь не так важно, как выполняемые задачи.

Начнем с нормативной составляющей, ее еще частенько называют compliance. Она включает несколько векторов: методологию, стандартизацию и awareness1. Итак, здесь предполагается решение вполне конкретных задач: работа со стандартами в области ИБ (нормативы ISO2, федеральные законы, приказы ФСТЭК и др.), анализ реальной ситуации в компании, приведение существующей документации и инфраструктуры к соответствию положениям различных международных и отечественных стандартов, взаимодействие с коллегами из смежных IT-подразделений. Нередко все перечисленное дополняется еще и awareness-задачами по разработке методологических пособий с целью повышения грамотности сотрудников компании в вопросах ИБ и непосредственному их обучению. Одна из основных целей просветительской составляющей ИБ — это популяризация кибербезопасности у бизнеса: нужно доносить до руководства ее важность и необходимость в компании, а также стремиться к выделению ИБ в самостоятельное от IT-подразделения направление.

Технологический аспект информационной безопасности объединяет два лагеря — red team и blue team. Blue team иногда именуется defensive security. Сюда относятся: security operations center (SOC), threat intelligence (TI), форензика, киберразведка.

SOC — центр реагирования на киберугрозы. Главный аналитик Gartner Сидхарт Дешпанде характеризует его как совокупность оборудования и специалистов, задачи которых направлены на предотвращение, выявление и устранение угроз и инцидентов в области ИБ. Аналитики SOC также плотно взаимодействуют с коллегами из compliance, когда необходим анализ и соблюдение требований регуляторов (ФСТЭК, Центробанка, ФСБ), обеспечивают мониторинг и анализ инцидентов, расследуют их, разрабатывают и выстраивают защиту от атак.

SOC тесно связан с threat intelligence; это непрерывный сбор, систематизация информации об угрозах и ее обогащение для наиболее эффективного использования в защите от атак. Иногда задачи по TI выделяют в отдельное от SOC направление. Развиваясь в TI нужно накапливать базу знаний об инцидентах, их обнаружении и предотвращении. Эти знания можно систематизировать и очень оперативно применять для своевременного предотвращения атак, также эти данные специалисты публикуют на порталах соответствующих организаций и комьюнити.

Еще одно любопытное направление — форензика, то есть компьютерная криминалистика, предполагающая сбор и анализ данных по следам инцидента ИБ. Как правило, в задачи специалистов в данной области входит понять способ взлома, восстановить хронологию и сценарий атаки, собрать доказательства, следы злоумышленника, восстановить нанесенный ущерб и разработать меры защиты.

Кстати, атаку можно и предсказать. И здесь на помощь приходит киберразведка, которая позволяет превентивно детектировать угрозу, оценить и предсказать все возможные сценарии. А для того, чтобы это стало возможным, киберразведчики скрытно собирают все возможные данные об активности злоумышленников, их инструментарии и прочем, в том числе на хакерских форумах в дарквебе. Конечно же, такими данными принято делиться в комьюнити специалистов по ИБ, своевременное уведомление отрасли о потенциальной опасности помогает предотвратить возможные атаки.

Эффект от киберразведки намного мощнее, когда она выступает в связке с услугами red team, то есть команды атакующих, offensive security. Их методы основаны на полной симуляции действий злоумышленника, включая применение их инструментов, техник и тактик. Как правило, такая команда, в числе прочего, выявляет и уязвимости в информационных системах компаний (application security) ― в их исходном коде, бизнес-логике, файлах конфигурации. Далее, когда уязвимость найдена, ее необходимо устранить. Как правило, последняя задача реализуется совместно с разработчиками продукта. Конечно, все возможности для скрытой эксплуатации таких уязвимостей фиксируются и описываются в процессе penetration testing, тестов на проникновение. Специалисты в данной обрасти (пентестеры) исследуют ПО или оборудование на наличие уязвимостей, с помощью которых киберпреступники могут их атаковать, цель пентестера — найти такие уязвимости раньше, чем это сделают реальные злоумышленники.

Работодатель: кто он и как выбрать своего

Как оказалось, большая часть (54%) будущих молодых специалистов знают, какие компании есть на рынке ИБ. Во-первых, компании, которым нужна информационная безопасность in-house: это организации из самых разных отраслей, но достаточно зрелые в технологическом плане, чтобы создавать и развивать свои команды ИБ. То есть в этом случае речь идет о «домашнем», внутреннем подразделении, отделе ИБ. Да, для таких компаний ИБ не является ключевой темой: их бизнес-задачи находятся в другой плоскости, они зарабатывают за счет создания, продвижения и продажи других продуктов и услуг. Но для некоторых из них кибербезопасность играет ключевое значение. И чем более высокотехнологичной является компания, тем выше риски, а значит, и роль информационной безопасности. Каждая такая внутренняя команда ИБ включает в себя разные специализации (в том числе compliance, red team, blue team). Ключевое, что надо помнить: в такой организации вы будете сфокусированы на потребностях одной конкретной IT-инфраструктуры.

Второе, о чем нельзя не упомянуть, ― это компании-аутсорсеры, которые оказывают различного рода услуги по обеспечению ИБ. У таких организаций множество клиентов и, как следствие, множество различных проектов. Специалист, работающий в такой аутсорсинговой компании, будет иметь дело сразу с множеством вариаций инфраструктур, отраслевых специфик, требований и пр. В целом, с одной стороны, это своего рода конвейер, а с другой ― интересная возможность работать в проектах с самой разной спецификой.

Третий тип компаний, к которым стоит присмотреться, ― вендоры, производители ПО и средств защиты. Реализуя себя у такого работодателя, вы сможете изучить продукты и услуги в прямом смысле слова изнутри, приобрести в них глубокую экспертизу, что менее вероятно, если работать по другую сторону (в компании, использующей такие продукты).

Ну и конечно, в этом списке нельзя обойтись без IT-интеграторов, предоставляющих консультационные, интеграционные услуги, а иногда и разрабатывающих собственные продукты. В этом случае копилка опыта будет пополняться, с одной стороны, знанием различных сфер бизнеса с точки зрения их потребностей в киберзащите, а с другой ― изучением максимального спектра средств защиты, которые представлены на рынке.

Как получить свою первую работу в ИБ

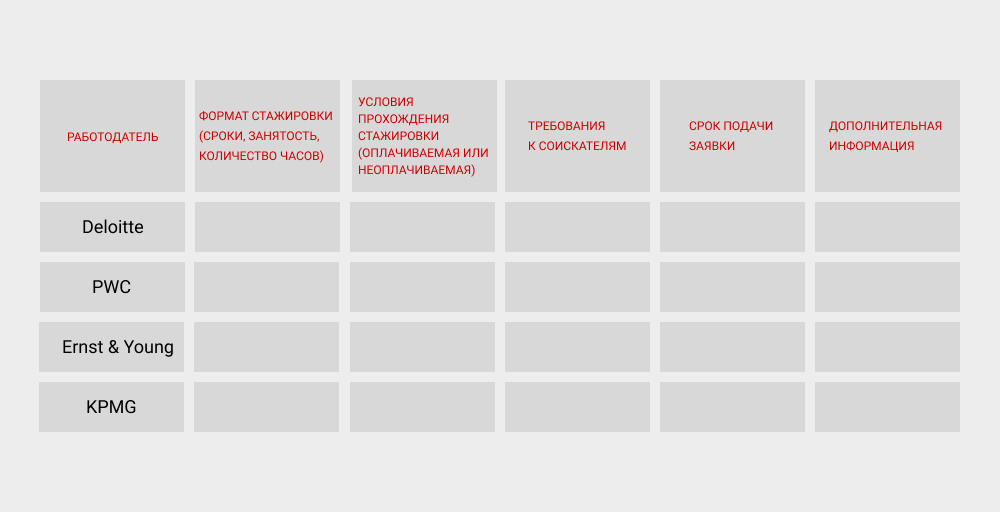

Чаще всего в учебном заведении дают фундаментальные знания, а вот развитие в практической области — задача самого молодого специалиста. При этом работодатель традиционно ищет уже сколько-нибудь опытного сотрудника. Что делать в таком случае? Один из наиболее доступных и эффективных способов получить опыт — стажировка. На деле оказывается, что очень небольшое число выпускников (всего 17% участников опроса) проходили практику или стажировались в профильных компаниях. Однако именно стажировка — отличная возможность лучше узнать профессию, которая кажется наиболее интересной и перспективной, выяснить, верное ли мнение о ней сложилось. И к счастью, практически все компании в отрасли запускают стажировки в тех или иных форматах. Чаще всего они проходят летом, но бывают и во время учебного года. Выбирать стажировку стоит учитывая специфику компании; иными словами, учиться надо у лучших в своем деле. Например, возьмем направление compliance: составляем список профильных компаний (прежде всего, это большая четверка аудиторских и консалтинговых организаций ― Deloitte, PWC, Ernst & Young и KPMG, но есть и ряд других успешных игроков), внимательно изучим публичную информацию о них ― узнаем сроки стажировок, условия участия. У нас получится такая таблица.

По другим специализациям и направлениям список формируется аналогичным образом. Кстати, искать стажировки можно в профильных группах в соцсетях и телеграм-каналах. Даже если стажировка в компании закончилась, стоит все равно изучить требования, сроки, условия — и внести это в свой список на будущее: многие организации проводят стажировки ежегодно.

После того как карта сформирована, стоит обратить внимание на требования к соискателям: как правило, там описан уровень необходимых знаний; если в знаниях есть пробелы, а до начала стажировки еще есть время, эти пробелы можно попытаться восполнить самостоятельно, хотя бы на базовом уровне. Эти знания нужно продемонстрировать на собеседовании перед стажировкой. Не стоит рассчитывать на поблажки лишь на том основании, что вы пока студент: умение освоить нужную информацию самостоятельно вполне может оказаться конкурентным преимуществом.

Следующий шаг, очень важный — подача резюме. Главная цель — рассказать о ваших hard skills. Кроме того, должна быть указана общая информация (имя, образование, контактные данные), а также области профессиональных интересов. Ну и конечно, в резюме стоит включить информацию о ваших личных качествах, но без лишних деталей.

После каждого собеседования стоит резюмировать вопросы, которые вызвали затруднения, чтобы тщательнее изучить тему и блеснуть в следующий раз. Ну а уже после стажировки ее саму стоит тоже внести в резюме: это сыграет на руку при дальнейшем трудоустройстве.

Курсы и сертификаты

Конечно, сейчас существует огромное число онлайн-ресурсов, которые могут помочь развивать hard и soft skills. В первую очередь, стоит обратить внимание на журнал «Хакер», Habr.com, SecurityLab.ru, Anti-Malware.ru, Tproger.ru, блоги профильных компаний. Есть интересные каналы на YouTube. Есть и специализированные лекции, которым стоит уделить внимание, записи митапов OWASP, видео с профильных конференций, CTF, HighLoad и много чего еще.

Прохождение курсов и подготовка к сдаче экзамена на сертификат (Offensive Security Certified Professional, CCNA Security и др.), во-первых, помогают структурировать полученные ранее знания, во-вторых, дают шанс узнать что-то новое. Ну и третье: наличие сертификатов является большим плюсом в резюме, поэтому к ним следует подходить серьезно. Есть различные платформы с онлайн-обучением, по итогам которого можно попасть на стажировку или даже трудоустроиться.

Поэтому, дорогой друг, все в твоих руках! Сейчас, как никогда, у тебя есть огромное количество ресурсов для саморазвития. Пробуй! И все получится.

Ну а чтобы вдохновиться и проникнуться духом информационных технологий и информационной безопасности, рекомендуем к просмотру: сериалы «Хакервилль», «Черное зеркало», «Кремниевая долина», «Мистер Робот», фильмы «Социальная сеть», «Кто я», «Апгрейд», «Превосходство», «Сноуден», «Джонни Мнемоник».

Мониторинг и анализ состояния систем защиты информационных технологий компании, подготовка рекомендаций по их усовершенствованию

Высшее образование по специальности информационная безопасность

Разработка безопасного программного обеспечения, отраслевые ЛНА

Высшее … области информационной безопасности, либо … области информационной безопасности. Уверенные знания и опыт реализации…

Предпроектное обследование информационных систем. Участие в подготовке коммерческих предложений, отчетов, обоснований для…

Разместите резюме, и мы подберем вам подходящие вакансии

Отклик без резюме

Опыт не нужен

Систематизация…

Высшее образование по специальностям: Компьютерная безопасность, Комплексное обеспечение информационной безопасности автоматизированных систем,Информационная безопасность телекоммуникационных систем, Противодействие техническим разведкам

Защищенные информационные системы. Организация защиты персональных данных на предприятии. Программирование задач РЭБ. Управление…

Кандидат (доктор) технических, физико-математических наук

В компании есть ещё 8 похожих вакансий

Получайте новые вакансии по вашему запросу

Специалист по защите информации

Обеспечение технической защиты информации. Предотвращение утечки информации ограниченного доступа по техническим каналам…

Наличие документа, подтверждающего прохождение обучения в области технической защиты информации

В компании есть ещё 1 похожая вакансия

Санкт-Петербург

9 минутПушкинская

7 минутЗвенигородская

Проведение работ по выявлению угроз безопасности информации и проведению мероприятий технической защиты информации. Разработка…

Высшее профессиональное образование по специальности «Информационная безопасность». Опыт работы от одного года приветствуется…

Выполняет сложные работы, связанные с обеспечением комплексной защиты информации на основе разработанных программ и методик…

Высшее профессиональное образование по специальности “Информационная безопасность“, владение компьютером. Образование: Высшее

Санкт-Петербург

10 минутФрунзенская

Контроль защиты конфиденциальной информации и персональных данных. Организация и проведение аудитов по направлениям информационной…

Высшее образование – специалитет или магистратура в области информационной безопасности и дополнительное профессиональное…

Санкт-Петербург

Ленинский проспект

Информационная безопасность в детской городской поликлинике. Подготовка документов на категорирование. Ведение документации…

Профильное образование

Проведение технического обслуживания систем защиты информации автоматизированных систем. Ведение технической…

Высшее образование в области информационной безопасности. Желателен опыт работы в медицинском учреждении

В компании есть ещё 32 похожие вакансии

Реализация процесса защиты банковских систем от вредоносного кода. Обеспечение выполнения процесса предотвращения утечки данных

Высшее образование. Опыт работы в информационной безопасности или администрировании систем

Выполнение работы по применению средств защиты и контроля информации

Знание основных положений законов и иных нормативных правовых актов Российской Федерации, регулирующих отношения, связанные с обеспечением информационной безопасности

и ещё 2 станции

Отклик без резюме

Опыт не нужен

Планировать … совершенствованию защиты локальной … криптографической защиты информации … систем защиты информации

Уверенный пользователь ПК, образование профильное (по специальностям: информационная безопасность и т. д.)

Москва

Сходненская

9 минутТрикотажная

Мониторинг и анализ состояния систем защиты информационных технологий организации, подготовка рекомендаций по их усовершенствованию

Среднее профессиональное или высшее образование по IT-направлениям

Информирование персонала ИС об угрозах безопасности информации, о правилах эксплуатации ИС и отдельных средств СрЗИ, а также их обучение

Навыки … среде информационно телекоммуникационной … Интернет. Дополнительное профессиональное образование…

Участие в разработке и согласовании внутренних нормативных документов Банка в части ИТ и ИБ. Разработка…

Стаж работы по направлению защиты информации от 1 года. Опыт внедрения, администрирования и эксплуатации систем защиты информации…

Разработка, актуализация и внедрение корпоративной политики информационной безопасности, разработка всех необходимых процедур и регламентов

Высшее образование – бакалавриат в области информационной безопасности

В компании есть ещё 1 похожая вакансия

Специалист … с информационно телекоммуникационными … пр. Специалист по защите информации должен знать: законодательные акты…

Создание и развитие системы обеспечения информационной безопасности КИИ.– Проведение оценки соответствия КИИ инфраструктуры требованиям по безопасности

Высшее профессиональное образование по специальности «Информационная безопасность» или наличие…

Опыт не нужен

Старт карьеры

Выполнение мероприятий по обеспечению безопасности информации. Определение модели угроз безопасности информации, уязвимостей…

Высшее образование в области информационной безопасности. Желателен опыт работы в медицинском учреждении

Внедрение систем информационной безопасности в инфраструктуру заказчика. Оказание технической поддержки по своему направлению

Высшее техническое образование, желательно профильное в области информационной безопасности

Планирование, организация и проведение работ по технической защите категорированной информации, проверка и поддержание работоспособности…

Высшее образование – бакалавриат в области информационной безопасности. Опыт работы в данном направлении…

Разместите резюме, и мы подберем вам подходящие вакансии

Радужный (Тюменская область)

Осуществление мониторинга состояния защиты и безопасности информационных технологий компании. Сбор, систематизация и анализ…

Высшее профессиональное (техническое) образование и стаж работы в должности специалиста по защите информации или других…

Опыт не нужен

Доступно студентам

Старт карьеры

Планирование закупок, в части касающейся информационной безопасности

Знание нормативной базы (ФЗ 152-ФЗ, 187-ФЗ, 149-ФЗ, 63-ФЗ, подзаконные нормативные акты, методические рекомендации и прочее)

Санкт-Петербург

Улица Дыбенко

Ломоносовская

Отклик без резюме

Опыт не нужен

Контроль эффективности реализуемых мероприятий и предусмотренных мер защиты информации ограниченного доступа в налоговых органах

Коммуникабельность, умение работать в режиме многозадачности с большим объемом документов и информации

Опыт не нужен

Доступно для соискателей от 14+ лет

Осуществлять комплекс работ по формированию объектов информатизации, контролю выполнения требований по защите информации,…

Категория годности к военной службе “А”, либо с незначительными ограничениями (индивидуально рассматривается)

Разработка моделей угроз и моделей нарушителей информационной безопасности. Разработка проектных решений по созданию системы…

Высшее техническое образование (радиотехническое или в области информационной безопасности или компьютерных технологий)

В компании есть ещё 1 похожая вакансия

Отклик без резюме

Опыт не нужен

Аудит проектных решений на соответствие требованиям информационной безопасности и разработка проектных решений по защите информации

Высшее техническое образование в сфере ИТ или ИБ. Желательны навыки…

Киров (Кировская область)

Аудит надежности и эксплуатации комплекса технических средств и информационных систем в части, касающейся информационной безопасности

Высшее (бакалавриат) в области информационной безопасности, в том числе с дополнительным профессиональным образованием…

Мониторинг и анализ состояния систем защиты информационной безопасности, подготовка рекомендаций по их усовершенствованию и устранению проблем

Высшее образование по направлению»Информационная безопасность» или профессиональная переподготовка…

Организация работ по направлению информационной безопасности, в том числе участие в разработке концепции его развития. Планирование…

Высшее образование по направлениям. 2.10.05.01 – Компьютерная безопасность

Предоставление сотрудникам доступа к информационным системам, контроль и защита информации, администрирование…

Высшее образование по направлению подготовки “информационная безопасность” или переподготовка по одной из специальностей по данному направлению

Настройка и контроль средств защиты информации (САЗ, САВЗ, СЗИ от НСД, МЭ и др.). Разработка и оформление документации в…

Высшее профессиональное (техническое) образование. Стаж работы по направлению…

В компании есть ещё 1 похожая вакансия

Установка ПО на АРМ для работы КЭП. Участие в проектах в области информационной безопасности. Участие в разработке требований…

Высшее образование (специалитет). Знание локальных сетей, межсетевого экранирования

Установка и настройка средств криптографической защиты информации и СЗИ. Осуществление контроля за соблюдением сотрудниками…

Высшее профильное образование. Высшее образование и курсы переподготовки по информационной…

Организация и проведение учебной и учебно-методической работы; Организация учебно-производственной деятельности обучающихся…

Высшее образование; Опыт преподавательской деятельности в среднем профессиональном образовании (желателен) Работоспособность…

Санкт-Петербург

11 минутВыборгская

10 минутЛесная

Внедрение и администрирование средств защиты информации (СЗИ от НСД, САВЗ, АПМДЗ, СКЗИ). Разработка и актуализация организационных…

Высшее профессиональное образование (информационная безопасность)

Настройка, внедрение и сопровождение систем криптографической защиты информации, криптошлюзов, систем защиты от НСД. Проектирование…

Высшее образование в области информационной безопасности (или техническое, или физико-математическое с переподготовкой…

Конфигурировать … средств защиты информации … сетях. Проводить мониторинг функционирования программно-аппаратных средств…

Высшее … области информационной безопасности, … области информационной безопасности … технической защиты информации … лет

Попробуйте поискать вакансии по похожим запросам

В России не хватает специалистов по информационной безопасности. Где искать их? Можно ли принимать на работу студентов и в каких случаях это делать? Может ли стать хорошим «ибэшником» переученный айтишник? Как заинтересовать специалиста и сделать так, чтобы он остался с вами надолго?

- Введение

- Сотрудники ИБ — кто они

- Где лучше всего «ловятся» ибэшники

- Мотивация разных ибэшников разного типа

- Набрали специалистов и получили проблемы. Что делать?

- Выводы

Введение

Согласно соцопросу, почти треть выпускников школ планируют учиться и работать в сфере ИТ. Четверть из них — в ИБ. И данная тенденция наблюдается не первый год. Несмотря на это, кадровый голод в секторе ИБ огромен: вакансии «висят» месяцами, а аудиторы и хедхантеры пополняют их всё новыми запросами — бизнес растёт, издаются новые законы, политическая ситуация меняется, рынку нужно всё больше «ибэшников». По некоторым оценкам, сегодня потребность в специалистах по ИБ достигает 30 тыс. незакрытых вакансий. Что делать, где искать и находить дефицитных сотрудников? Разбираемся вместе с Фёдором Музалевским, директором технического департамента RTM Group.

Сотрудники ИБ — кто они

Для начала давайте разберёмся, кого вообще ищет рынок. Условно специалистов по ИБ можно разделить на три большие группы. Первая — профессионалы, которые получили полноценное образование по безопасности, вторая — переученные айтишники (зачастую — с хорошими дипломами 512-часового обучения). Эти две категории сотрудников наиболее релевантны существующим в организациях специфическим задачам, с учётом, разумеется, персональных особенностей. Третья категория — сотрудники, которые «выросли» из службы безопасности (в том числе отставные силовики) или юридического отдела. Они представляют наименьший интерес для работодателя, и их ценность, как правило, зависит от каждого конкретного случая.

Поэтому сфокусируемся на двух первых группах: «ибэшниках-ибэшниках» и «ибэшниках-айтишниках». К слову сказать, с усложнением ситуации в сфере атак и защиты CISO поднялись по иерархической лестнице и уже принимают решения наравне с руководством крупных организаций, входят в советы директоров. Эта тенденция обозначилась ещё более отчётливо с выходом в свет указа Президента России о повышении ответственности руководителей за инциденты в области ИБ. Так что теперь, помимо прочего, «ибэшникам» требуются новые навыки — в области управления. Готовых специалистов, умеющих всё-всё, найти почти невозможно, но эта проблема решается дополнительным обучением.

В целом, если говорить о тех, кто перешёл в безопасность из ИТ, можно отметить их повышенную стрессоустойчивость, а также детальные знания в области нормативных документов (законодательных и внутренних). Основываясь на практике, можно отметить, что они имеют преимущества перед другими в части работы со средствами защиты и с расследованием инцидентов. Так, они совершенно спокойно могут проводить анализ логов под давлением вышестоящего руководства и выполнять другие стрессовые задачи. Также они демонстрируют системный подход к работе, который выражается в умении чётко планировать, организовывать и анализировать свою деятельность. За нормативными документами, в первую очередь — внутренними положениями, такие сотрудники следят, как правило, очень внимательно — указать на нарушенный пункт инструкции по применению СКЗИ могут безошибочно. Однако трактуют документы они обычно дословно: сказывается недостаток теоретической подготовки.

Профессиональные «ибэшники» со стажем имеют более глубокую теоретическую подготовку и ценятся в первую очередь как архитекторы и организаторы процесса. Как правило, такие сотрудники занимают должности руководителей подразделений. Их главное достоинство — разносторонний подход к обеспечению безопасности: с использованием не только технических мер (АВЗ, SIEM, DLP и т. д.), но и организационных (обучение сотрудников, разработка и внедрение регламентов работы).

Важно отметить, что сотрудник, который совмещает ИТ и ИБ, не может считаться «ибэшником» в полной мере. Ведь львиная доля задач безопасника связана с тем, чтобы контролировать ИТ-отдел. Небольшие компании часто экономят, возлагая на системного администратора обязанности по ИБ. Это приводит к тому, что сотрудник, обновляющий антивирус и выдающий учётные записи, сам следит за тем, чтобы антивирусная защита была обновлена, а уволенные сотрудники — вовремя удалены, что в корне неверно. В итоге при внешнем аудите мы сталкиваемся как с халатностью («сам себе хозяин»), так и с неполнотой выполнения функций по причине перегрузки сотрудника. Страдает от этого вся организация, и серия успешных атак с применением вирусов-шифровальщиков это подтверждает.

Где лучше всего «ловятся» ибэшники

Самая большая проблема — с готовыми «проскиллованными» специалистами. При этом не так важно, нужно ли поймать «крупную рыбу» на пост CISO с функциями управленца в большую структуру или одного сотрудника ИБ (человек-отдел) с универсальными знаниями по разным направлениям за небольшую зарплату в скромную организацию — не считая того, что в первом случае речь идёт о «штучном экземпляре», найти который могут помочь знакомые по бизнесу в высших кругах, кадровики премьер-лиги, а во втором — о специалистах, отыскать которых может любое специализирующееся на них кадровое агентство, невзирая на небольшой гонорар. Необходимо отследить, чтобы у такого специалиста был профессиональный диплом или хотя бы пройденная профпереподготовка. Ведь ему предстоит не изучать, а писать нормативные документы и следить за их исполнением, в том числе со стороны высшего руководства. В поиске таких кандидатов полезно рассматривать соискателей из регионов — но тогда работодателю стоит хотя бы немного напрячься и помочь с переездом, компенсировать стоимость жилья на первое время, например, чтобы воодушевить специалиста хотя бы поначалу.

Если вам требуются «готовые расти, развиваться и обучаться» (в том числе за ваш счёт) сотрудники по ИБ с базовыми знаниями (особенно если нужно сразу несколько человек), то вам прямая дорога в вузы по специальности. Предпочтение следует отдавать техническим институтам — в отличие от университетов, подготовка в них характеризуется более практически ориентированным подходом. Основной «сезон охоты» — преддипломная практика. Но, поскольку приличных студентов разбирают на третьем-четвёртом курсе, приступать к отбору надо уже на производственной практике. Здесь хорошо работают системы стажировок. Обычно компании договариваются о том, что будут предлагать их, непосредственно с руководством вузов, а дальше доносят информацию до студентов напрямую (через деканат, внутренние чаты и сайты). Стажировки лучше делать оплачиваемыми, в объёме порядка средней зарплаты по региону. Однако надо понимать, что вложенные в студента средства могут и не вернуться: его просто перекупят или он захочет переехать. Тем не менее работа с институтами — один из основных способов рекрутинга молодых специалистов, растить из которых «матёрых солдат» придётся долго и упорно. Нередко этот путь найма выбирают крупные организации с развитыми отделами ИБ, с различными направлениями работы в ИТ, с налаженными системами обучения и повышения квалификации внутри — такие, например, как «Яндекс», Mail.Ru, «ВКонтакте». Также перспективные студенты интересны компаниям, которые предоставляют услуги ИБ-аутсорсинга и желают растить как отдельных специалистов, так и целые команды под проекты.

Если вам в команду нужны специалисты по ИБ с хорошими техническими знаниями в области практической безопасности, их можно искать на хакерских соревнованиях типа хакатонов или CTF (Capture The Flag, захват флага) — там много перспективных ребят, но за их внимание борются десятки компаний. В основном здесь ищут и находят сотрудников те компании, которые предоставляют услуги анализа защищённости. Чем можно привлечь таких специалистов? Их чаще всего интересуют на первом этапе не столько деньги и имя компании, сколько возможность работать вместе с близкими по духу людьми, быть в своей «тусовке». Почти наверняка их привлечёт команда пентестеров, исследователей, которые работают над интересными проектами, а в свободное время могут обсудить что-то за сеансом настольного футбола в офисе, например. И нужно очень сильно постараться, чтобы победитель CTF или один из заметных участников таких соревнований захотел сидеть в стандартной конторе и описывать модель угроз для значимых объектов КИИ (критической информационной инфраструктуры). Об этом более подробно будет сказано дальше.

Универсальный способ подбора персонала — «по знакомству». Для его применения надо иметь приличный имидж как работодателя и расширять число каналов взаимодействия — например, участвовать в профильных группах и форумах, общаться на актуальные темы в соцсетях, вести блог и т. д. В общем, нужно обладать широкими знакомствами в сфере, которые помогли бы как рекомендовать, так и быть рекомендованным.

Мотивация разных ибэшников разного типа

Чтобы «заманить» в компанию подходящего сотрудника, важно использовать различные нематериальные способы мотивации. Необходимо предложить что-то действительно располагающее, но и затем также следить за выполнением обещаний. В частности, частично материальными могут быть следующие моменты: возможность частых командировок за рубеж, в различные регионы России, в интересные регионы; спортивные программы досуга (спортзал, футбол по субботам, йога по воскресеньям); выездные мероприятия; обучение, в том числе иностранным языкам.

Также интересно предлагать дополнительные возможности в соответствии со специализацией. Иными словами, пообещать и дать интересную работу. Так, хакерам — возможность решать нестандартные задачи и погружаться в свою среду за счёт участия в профильных конференциях и соревнованиях; руководителям по ИБ — проходить обучение и получать контролирующие функции, иметь возможность проводить расследование инцидентов; сотрудникам специализирующимся на комплаенсе — анализ нормативной документации и её доработку. К примеру, большинство молодых людей хочет быть «хакерами», а информационная безопасность предполагает большой объём бюрократии. Нагрузить технаря бумагами — прямой путь потерять его. Это нужно учитывать. А ведь специалисты по комплаенсу нередко неспособны провести даже сетевое сканирование. Потому принцип «от каждого — по возможностям» здесь актуален как никогда.

Ещё один важный момент — уважение, профессиональное признание. На практике мы часто сталкиваемся с тем, что сотрудников ИБ считают запретителями, ограничителями и вообще вредителями, особенно в офисе. Работа безопасника важна, и прилюдное занижение её значимости выйдет боком. Часто встречаются ситуации, когда антивирус заставляют отключить из-за того, что компьютер «тормозит». Подобная ситуация заставит опустить руки даже вовлечённого специалиста. Признание важности работы и профессионализма может проявляться по-разному для разных специалистов. Технарей можно, как сказано выше, отправлять на соревнования и поощрять их дополнительное образование. Менеджменту отдела ИБ, очевидно, в радость будет похвала перед коллективом и предоставление дополнительных функций по управлению. Также хороши для всех ежегодные премии, призы за отличную работу и так далее. Будьте внимательны к своим специалистам.

И, наконец, здоровая атмосфера в коллективе. Сюда входят и грамотная рассадка в кабинетах, и «уголки релаксации» с пуфами и фруктами в офисах, и корпоративы, и нормальное техническое обеспечение. Кроме того, важны такие психологически значимые вещи, как возможность регулярного здорового общения с руководством, вовлекающие формы активности среди менеджеров и так далее. В этой части весьма много написано профессиональными кадровиками.

Материальное вознаграждение играет важную роль, но далеко не первую. Разумеется, сотрудник уйдёт, если ему предложат втрое больше в соседнем офисе. Но это маловероятно, если у вас есть всё, о чём мы говорили выше.

Набрали специалистов и получили проблемы. Что делать?

Допустим, вы набрали штат, и даже сотрудники довольны. Но что-то идёт не так. Утечки витают в воздухе, пентест затягивается вдвое против ожидаемого. В чём же причина? Их может быть несколько.

Основная причина неэффективной работы ИБ (и, как следствие, текучки кадров: хороший сам ушёл, а плохого уволили) — это некорректное распределение обязанностей. Несколько примеров:

- технический специалист занимается оформлением отчётов и иных документов;

- профессионал выдаёт ЭЦП с утра до вечера;

- необученный инженер брошен на внедрение сложной системы.

Продолжать можно и дальше, но лучше покажем, как решить эти три проблемы:

- На группу из трёх пентестеров один технический писатель прекрасно решит задачу.

- Один из пентестеров, получив свободное время, легко справляется с задачей выдачи ЭЦП.

- Решение в формулировке — обучить инженера. Изменив его квалификацию, решаем множество проблем.

Приведённые выше решения требуют денег. Но если посчитать, сколько стоят неэффективно используемое время специалистов и их отток, а затем поиск новых, выходит не так уж и дорого.

Вторая проблема ИБ — отсутствие нормального планирования и KPI. Здесь рекомендуем составлять годовой план работ и ежеквартально отмечать его выполнение. Ежедневные и иные периодические обязанности надо включать в KPI наряду с выполнением плана. Пример показателей KPI:

- Доля обученных безопасной работе сотрудников.

- Степень эффективности социальной инженерии.

- Отсутствие инцидентов.

- Выполнение требований законодательства.

На периодической же основе следует выполнять (или быть готовым выполнять):

- анализ логов;

- контроль средств защиты — АВЗ, DLP и проч.;

- восстановление учётных данных;

- расследование инцидентов.

При прозрачном планировании сотрудник понимает, чего от него ждёт организация, и может самостоятельно корректировать действия, предупреждая инциденты, а не расследуя их. Применяя нехитрые правила, описанные выше, можно создать эффективную команду по обеспечению кибербезопасности.

Выводы

Конечно, проблему с нехваткой кадров в ИБ необходимо решать системно, тем более что ситуация за последние месяцы отнюдь не улучшилась. Справиться с масштабным кризисом возможно только с помощью государства. Здесь нужны образовательные программы, реформирование обучения, льготы, системы поддержки. Отдельные шаги в этом направлении уже сделаны, но серьёзно пока ничего не изменилось. Впрочем, в любом случае на подобные реформы уйдут годы, а решать проблемы необходимо сейчас.

Поэтому если каждый из тех, кто нуждается в специалистах по ИБ, будет подходить к процессу их поиска вдумчиво, начиная не с вопроса «кого я хочу найти», а с вопросов «какой специалист необходим для решения задач моей организации», «чем мы как компания можем заинтересовать его», «как удержать ценного кадра», то результаты будут гораздо более успешными. Необходимо понимать, что сейчас все мы, работодатели, соревнуемся за внимание соискателей, и результат зависит только от нас.

Доброго времени суток читателям! Нескольким пользователям форума стал интересен процесс прохождения собеседований, потому я расскажу в отдельной теме свою историю поиска работы и свой опыт прохождения собеседований. Пожалуй, начнем.

Немного предыстории. На момент написания статьи являюсь студентом 3-го курса по направлению, никак не связанном с информационной безопасностью.

Год назад я решил пойти путем изучения разных аспектов сферы ИБ через курсы вендора (не стану рекламировать, мне за это не платили ). Для ориентира, приведу пример. Вендором вашего сертификата могут быть компании Google, Microsoft, Huawei, Microtik, IBM, Cisco или организации, которые напрямую занимаются подготовкой специалистов, такие как EC-Council, GIAC etc. Выбор вендора упирается в ваше направление последующей сертификации (или просто прохождения курсов ради знаний, в чем я особо не вижу смысла без подтверждения скиллов) и финансовым положением.

Далее пришло время попробовать устроиться на работу. После курсов я зарегистрировался на LinkedIn: здесь можно обзавестись и новыми связями, и найти новую работу. Заполнение профиля – это отдельная история, которая выходит за рамки этой статьи. В LinkedIn я и получил свое первое приглашение на собеседование (в личку мне написала рекрутер, мы договорились о времени и созвонились конфой с ней и тимлидом). Перед созвоном в голосовой связи меня набрала по телефону рекрутер, уточнила пару организационных моментов и спросила, что такое “пинг” и для чего применяется. Вакансия была что-то около InfoSec engineer, Blue Team, проще говоря.

Опустив все формальности, скажу, ожидаемо, прямо в конце собеседования я получил отказ, который аргументировался тем, что искали человека, на которого свалят бумажную волокиту, а я все же в большей степени технарь. Для должности технаря моих знаний было недостаточно. Вопросы были из рода основ (как я считаю), ничего сложного:

- Шифрование (симметрия, асимметрия, преимущества, недостатки, отличия, примеры, где применяется то или иное шифрование);

- Системы разграничения доступа (MAC, DAC, ABAC, RBAC etc) – здесь по сути ничего сложного, несколько аббревиатур из примера могут подходить к одной и той же системе разграничения доступа. Всего их 4 или 5. Одна комбинированная из предыдущих.

- OSI/ISO модель сетевого взаимодействия открытых систем. Не помню, был ли вопрос по ней конкретно на этом собесе, но на каждом последующем он был. Спрашивают обычно все 7 уровней, могут спросить два подуровня Data Link’a (2 уровень OSI) и погонять по протоколам, которые работают на разных уровнях.

- Без вопроса по ожидаемой ЗП не обходилось тоже ни одно собеседование. В этот раз его переформулировали в нечто: “Какие ваши ожидания по ЗП с момента устройства, через месяц, через год и через 5 лет?”.

- Отличие TCP от UDP.

В заключение этой части скажу, что технарь из компании и рекрутер были одними из лучших, с кем приходилось общаться. В конце рассказали, чего не хватает, почему отказ и в целом приятно было общаться. Всем таких работодателей.

Среди русскоговорящих работодателей выделять особо нечего. Потому дальше хочу рассказать, как проходили собеседования в зарубежные компании. Первое сразу дроп, по скольку технарь сразу задал вопрос о моем бэкграунде в пентесте и реверс инжиниринге (я не занимался ни тем, ни другим и не планировал). Первая беседа с англоговорящим работодателем далась сложновато, но мы друг друга поняли, т.к. для него английский тоже не был родным.

Вспоминается интервью во французскую компанию, где девушка рекрутер неплохо так погоняла на технические вопросы. Из интересных вопросов:

- Сетевое оборудование (объяснить что за железка и для чего она нужна);

- Сетевые протоколы (самое излюбленное – связка HTTP + SSL, отличия протокола и его защищенной версии и для чего применять. Но также могут спрашивать по DNS и DHCP).

При прохождении собеседования на позицию саппорта были вопросы на сообразительность. Например, прилетает тикет с сообщением, что у клиента ничего не работает или после нажатия кнопки все пропало. Нужно было рассказать ход своих действий, будто уже приняли на работу. Из более технических, вспоминается вопрос про самые интересные моменты в процессе обучения на курсах, что больше всего запомнилось и т.п.

Когда я рассказывал историю про лабу со взломом сервиса удаленного доступа (ssh или telnet, давно было ) через эксплуатацию его уязвимости на собесе в Red Team спрашивали про уязвимость, которую эксплуатировал, инструменты, версию сервиса и подобные вещи, в которых я не силен, честно говоря.

Резюмируя, скажу, что вопросы на Blue Team должности в большинстве своем пересекаются с Red Team вакансиями, если говорить о начальном уровне. Работодателю важно понимать, что потенциальный сотрудник знает хотя бы основы и они смогут говорить на “одном языке” с уже имеющейся командой. Вообще, всегда стоит смотреть на требования к идеальному кандидату. Большинство вопросов берется оттуда. Часто есть графа “Nice to have” или “Will be a plus”. Да, описание таких вакансий в 85% на английском, потому хотя бы база должна быть.

В мае-июне я хочу попробовать пройти собеседование в компанию, куда в последнее время есть огромное желание устроиться, но там все упирается в переезд. Если будет что-то интересное, дополню эту статью или напишу в этой же теме.

Это моя первая статья, если будут где-то ошибки или неточности, пишите в обсуждении, поправлю.

Инженер по информационной безопасности в Яндексе

Мы отвечаем за обеспечение информационной безопасности, прохождение сертификаций и аудитов Yandex Cloud — облачной платформы для хранения данных. Ищем инженера по ИБ, который поможет обеспечить непрерывность сетевой безопасности облака, настраивать, внедрять и эксплуатировать его средства защиты.

Мы ищем эксперта, который будет исследовать низкоуровневые модули Yandex Cloud — одного из самых высоконагруженных и ресурсоёмких облачных провайдеров. Приходите, если разбираетесь в гипервизорах и эмуляторах и уже проводили аудит ПО по требованиям ИБ.

Команда Cloud Security & Compliance отвечает за методологию обеспечения ИБ, техническую защиту информации, сертификацию и аудит Yandex Cloud. Ищем опытного инженера, который будет развивать DevSecOps-практики и внедрять SDLС в Yandex Cloud.

Яндекс Банк ищет сетевого инженера. Если вы разбираетесь в сетях, ОС и прикладной криптографии, будем рабы видеть вас в команде.

Толока — краудсорсинговая платформа для разметки данных. У нас много классных идей, и нам нужны опытные коллеги. Присоединяйтесь к нам, если строили с нуля или развивали процессы SOC, работали с SIEM-системами, знаете техники MITRE ATT&CK, пишете на Python и Go.

Вам предстоит отслеживать и анализировать события информационной безопасности, выявлять и устранять инциденты.

Yandex Cloud — совокупность облачных сервисов, которые помогают обрабатывать и хранить данные. Наша команда работает над их безопасностью.

Если вы готовы искать уязвимости в коде, создавать новые решения и повышать надёжность веб-приложений — отправляйте резюме.

Служба безопасности Яндекса защищает данные всех сотрудников и сервисов компании. Ищем инженеров SOC, которые будут решать задачи, связанные с Security Operations для различных сервисов Яндекса.

Вам предстоит выступать экспертом по ИБ для команд разработки, проводить анализ защищённости существующих продуктов компании, автоматизировать свою работу, используя Python или Go. Пригодится опыт в безопасности веб-приложений, понимание устройства *nix-систем, SDLC.