С сайта рассылается спам. Как найти источник спам-рассылки на сервере?

28 июня, 2014

Чтобы найти источник спам-рассылки на сайте, нужно в файле php.ini включить логирование рассылаемой почты директивами:

mail.add_x_header = On mail.log = <путь до вашего пользовательского каталога>/phpmail.log (Если php.ini не доступен, попросите это сделать техподдержку хостинга)

После включения данных опций в заголовок каждого письма, отправленного функцией mail(), будет добавляться строка вида

X-PHP-Originating-Script: <UID>:<имя скрипта>.php

Например,

X-PHP-Originating-Script: 33k.php

В случае спам-рассылки необходимо анализировать служебные заголовки рассылаемых писем и лог phpmail.log, в котором будут записи вида

mail() on [/var/www/vhosts/site.com/httpdocs/pages/modules/system/system.mail.inc:83]: To: smith@domain.co.uk -- Headers: MIME-Version: 1.0 Content-Type: text/plain; charset=UTF-8; format=flowed; delsp=yes Content-Transfer-Encoding: 8Bit X-Mailer: Drupal Sender: smith@domain.co.uk From: smith@domain.co.uk

Так вы сможете легко найти скрипт, рассылающий спам, и удалить его.

Если ваш сайт или эккаунт на хостинге уже заблокировали за рассылку спама, запросите в техподдержке хостинга для анализа

- логи почтового сервера за день рассылки

- логи веб-сервера (access_log) за день рассылки

- образцы писем из спам-рассылки (нужны служебные заголовки писем)

Далее в ходе анализа возможны два варианта:

- В заголовке спам-письма будет строка X-PHP-Originating-Script. В этом случае вы знаете, через какой скрипт была выполнена рассылка.

- Строка X-PHP-Originating-Script в служебном заголовке отсутствует. В этом случае нужно сопоставить дату и время отправки писем (ее можно узнать из служебного заголовка письма) с логами веб-сервера (access_log). Скорее всего в access_log в то же самое время будет обращение к скрипту методом POST. Этот скрипт будет источником спама.

После удаления спам-рассыльщика рекомендуем просканировать сайт на наличие других вредоносных скриптов (бэкдоров или хакерских шеллов), так как обычно взлом сайта не ограничивается размещением только одного скрипта, рассылающего спам. Сайт можно проверить

бесплатным сканером AI-BOLIT

. Если у вас не получается сделать это самостоятельно,

обратитесь к профессионалам

.

спам

рассылка

взлом

поиск

вредоносное ПО

mail

Никогда не поздно готовиться к цифровому апокалипсису – подписывайтесь на наш канал и узнавайте, как выжить в киберхаосе!

Однажды пришло письмо от хостера, у которого арендуется сервер с несколькими сайтами, что рассылается спам. Сайты на хостинге старые, не обновляются, так что уязвимость вполне могла быть в одном из плагинов или в самой CMS.

Нюанс в том, что удалятьобновлять сайты возможности нет, они просто должны работать (уж не спрашивайте почему), поэтому для начала пришлось просто разобраться, что же происходит и найти, откуда идёт рассылка.

Первоначально посмотрел очередь почтовых писем в используемом MTA (exim4 в данном случае):

exim -bp | wc -lКол-во писем было около 130к. Чистим:

exipick -i | xargs exim -MrmДалее различные варианты отлова зловредов. По заголовку письма посмотреть его содержимое:

exim -Mvh 1hvdPZ-00013V-PF # 1hvdPZ-00013V-PF - ID письма в очередиЕсли повезет, то будет видно что-то подобное:

X-PHP-Originating-Script: 112:pwned.phpНо в моём случае такой строки вообще не было. Далее следующий вариант – в конфиг php.ini добавить:

mail.add_x_header = On

mail.log = /var/log/php-mail.logРестартовать и проверить, не появились ли в данном файле какие-нибудь записи, из которых можно найти зловреда.

В моём случае снова неудача, ибо файл был пуст. Сложности и путаницы добавляло то, что часть сайтов работала на php-fpm, часть – apache, приходилось в каждый закидывать файлик с phpinfo() и проверять, где какой конфиг php.ini используется и с какими параметрами.

Бывает так, что скрипты шифруются через base64. В директории с сайтами выполнил:

grep -r "base64_decode" На выходе куча портянок, в которых через PHP Decoder смог что-то расшифровать, но ничего криминального не увидел.

Также пробежался по файлам с битами выполнения в правах:

find -type f -perm -110Получил список странных файлов, датированных 1980 годом. Подозрительные файлы выпилил, но спам продолжал идти.

Проверил крон от имени пользователя веб-сервера:

sudo -u www-data crontab -eТам нашлась подозрительная строчка,

*/10 * * * * perl /var/tmp/TaYFgW >/dev/null 2>&1которую я закомментировал. Тем не менее, спам всё ещё рассылался.

Далее были применены весьма радикальные меры к сайтам. Может, это не совсем верно на продакшене, но для диагностики самое то + была возможность так сделать без последствий. Подойдет такой вариант не всем. Если отключить exim4 (остановить), то через какое-то время он запускался снова. И тогда я просто в конфигах php прописал:

php_admin_value[disable_functions] = dl,exec,passthru,shell_exec,system,proc_open,popen,curl_exec,curl_multi_exec,parse_ini_file,show_source,mail,

php_admin_value[sendmail_path] = "tee /tmp/mail.out > /dev/null"То есть просто запретил выполнение функций, в т.ч. самой нужной в данном случае – mail, а до кучи и прописал “левый” путь до sendmail и сделал так во всех конфигурационных файлах с php, ибо непонятно было, откуда черти лезут.

Тем не менее, анализатором трафика я посмотрел, что спам сыпется с сервера даже после проделанных манипуляций выше:

tcpdump -i eth0 -nn port 25Вывод напрашивался такой: почта отправляется не через функции php, а к примеру, из консоли, т.к. проанализировав трафик из tcpdump в wireshark, случайно обнаружил строки вида: command line: MAIL FROM

В процессах ps aux затесалась пара непонятных наименований вида “sin” и “xid” от имени веб-сервера. Убив их, поток в tcpdump значительно убавился, но не прекратился. Что это было, я так не разобрался до конца.

Резюмируя немного сумбурное описание действий выше, наиболее хорошим способом проверки будет запуск сканера, например, ai-bolit или альтернативного, который сразу покажет, где проблема и куда копать. Способы поиска зараженных скриптов тоже эффективны, но не всегда, как в моей ситуации – время было потрачено, а воз и ныне там. И в результате 8 часового сканирования, было найдено более 800 зараженных скриптов (древние сайты с дырявыми плагинами).

Хочу рассказать о нескольких простых приемах, которые позволяют найти зловредные спам-скрипты, генерирующие кучу исходящего почтового трафика, жалоб со стороны VPS-хостера и пожирающие ресурсы сервера.

Итак, имеем VPS-сервер на Linix Debian, сайт(ы) на популярном движке (WordPress, Drupal, Joomla) и почтовый сервер Exim.

И вот некий хакер используя дырявый плагин, шаблон, форму обратной связи залил в папку сайта свой зловредный скрипт рассылающий спам. Как определить где он расположен?

. Смотрим название зловредного скрипта в заголовках писем командой:

cat /var/spool/exim4/input/*-D | grep X-PHP-Originating-Script: | sort | uniq

В ответ получим что-то типа:

X-PHP-Originating-Script: 33:test.php

Чтобы найти источник спам-рассылки на сайте, нужно в файле /etc/php5/php.ini включить логирование рассылаемой почты директивами:

mail.add_x_header = On

mail.log = /var/log/php.mail.log

В случае спам-рассылки в логе php.mail.log будут записи вида:

mail() on [/var/www/vhosts/site.com/httpdocs/pages/modules/system/system.mail.inc:83]: To: smith@domain.co.uk — Headers: MIME-Version: 1.0 Content-Type: text/plain; charset=UTF-8; format=flowed; delsp=yes Content-Transfer-Encoding: 8Bit X-Mailer: Drupal Sender: smith@domain.co.uk From: smith@domain.co.uk

. Во всех папках сайтов смотрим подозрительные php-файлы, содержащие закодированные данные функцией base64:

grep -r “base64_decode” /var/www/ > result.txt

Получим текстовый файл result.txt, содержащий строки вида:

/var/www/********.ru/wp-content/uploads/2014/09/.javascript.php:return base64_decode($vE0DI59);}

/var/www/********.ru/wp-content/uploads/2014/09/.dir22.php:return base64_decode($v024M41);}

/var/www/********.ru/wp-content/uploads/2014/09/.info28.php:return base64_decode($v4ANRRC);}

/var/www/********.ru/wp-content/plugins/wp-portfolio/cache/ajax67.php:return base64_decode($vKUK0W6);}

Там будут найдены и другие файлы, однако, обратите внимание на файлы, содержащие строки base64_decode($XXXXXX). Подобные файлы я бы без раздумий удалил, особенно если они лежат в папках типа /uploads среди картинок.

Если, тем не менее, вы сомневаетесь удалять скрипт и хотите проверить, а что за код зашифрован этой функцией, то воспользуйтесь онлайн-дешифровщиками по адресам:

- http://ddecode.com/phpdecoder/

- http://base64-encoder-online.waraxe.us/

- http://www.tareeinternet.com/scripts/decrypt.php

Способ 1 и Способ 2, примененные вместе дают высокий процент нахождения зловредных скриптов.

Совет по безопасности: рекомендую перепроверить права на папки, в которых были найдены зловреды, возможно стоит усилить безопасность, сняв права исполнения для всех. Т.е. понизить права на папку /uploads с 775(rwxrwxrw-) или 755(rwxrw-rw-) до 666(rw-rw-rw-). Таким образом, даже если хакер сможет загрузить зловредный скрипт в папку /uploads, то выполнить он его не сможет.

Команда, выставляющая права рекурсивно на все подпапки в папке /uploads:

chmod -R 666 /var/www/********.ru/wp-content/uploads

P.S.: Использование сканера уязвимостей типа rkhunter не оградило от зловредов. Тем не менее я рекомендую использовать этот сканер, как дополнительный слой защиты периметра.

P.P.S.: После удаления заразы рекомендую проверить сайт антивирусными онлайн-сканерами:

- http://antivirus-alarm.ru/proverka/

- http://vms.drweb.com/online/

- http://urlquery.net/

Битва за клиента или как найти спамера

Время на прочтение

7 мин

Количество просмотров 7.1K

Три с половиной недели назад (24 сентября) в наш офис позвонил один из клиентов и взволнованным голосом спросил: «Это правда, что Вы закрываетесь? А я только вчера пополнил баланс в системе. Что будет с моими деньгами?»

Легкая дрожь пробежала по менеджеру, ведь он тоже не планировал остаться без работы, однако после небольшой паузы удалось взять себя в руки и выяснить, что же произошло. О том, как найти распространителя ложной информации (далее «спамера», ведь в нашем случаи произошла спам рассылка фишинговых писем) о вашей компании в интернете и как реагировать, если кто-то начнет угрожать вам и вашим клиентам читайте далее.

Начало истории:

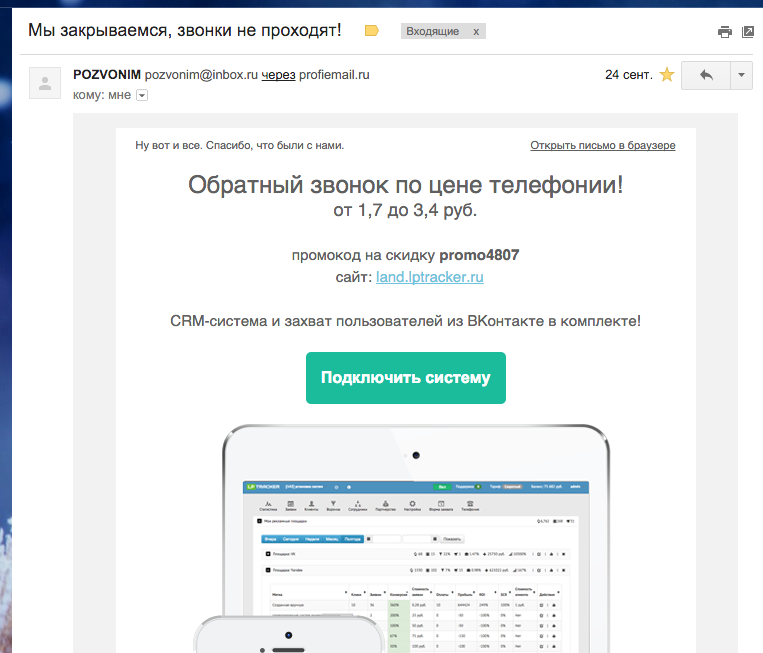

24 сентября клиенты ООО «Позвоним» получили письмо в котором говорилось, что компания «Позвоним» закрывается, предлагаем Вам стать клиентом сервиса LPTracker. Подразумевалось, что клиент, прочитавший это письмо воспримет его как уведомление от самой компании, поэтому для рассылки был создан на mail.ru похожий по звучанию почтовый ящик pozvonim@inbox.ru

Рис.1 Скриншот спам-письма, отправленного клиентам компании pozvonim.com

Ожидания отправителя оправдались, действительно многие так и восприняли данное письмо, в офис посыпались звонки от клиентов.

Наш представитель обратился в компанию указанную в рассылке, рассказал о распространении ложной информации их партнером, о рассылке спама и попросил заблокировать ссылку. В скором времени ссылка была заблокирована, но через 5 минут ее снова сделали активной. Наши номера телефона попали в черный лист, на письма и обращения посредством других каналов связи перестали отвечать.

Время шло, компания полностью абстрагировалась от нас при этом продолжая собирать переходы.

Шаг 1. Написать об инциденте в СМИ

Осознав, что компания-конкурент не планирует идти на конструктивный диалог и блокировать спамера, мы написали об этом инциденте статью, и разместили ее на тематических ресурсах, в первую очередь на мегамозге. Основной целью была блокировка ссылки, но она продолжала быть активной. А вместе с ней появилась активность и у нашего спамера.

На одном из ресурсов, где так же была размещена статья он заводит себе аккаунт и начинает нам угрожать новыми спам-рассылками если мы не удалим статью, которая по его мнению порочит репутацию компании LPTracker (далее ЛП). Там же в комментариях он признается в том, что была совершена именно рассылка, а не отправка нескольких писем.

Рис.2. Удаленный комментарий в котором спамер пытается доказать, что компания лптрекер с ним не связана, и если мы в это не поверим, то он обрушит на нас новые рассылки.

По неизвестным причинам, новостной ресурс удалил эти комментарии, но скриншоты у нас сохранились.

Урок 1: сохраняйте все доказательства сразу, а не через некоторое время. Через некоторое время их может уже не быть и только вы один будите знать правду.

Параллельно шли угрозы по е-маилу, поэтому мы поставили перед собой задачу исследовать каждый пиксель в провокационном письме, но найти того, кто его отправил и продолжает угрозы.

К счастью этого не потребовалось.

Шаг 2. Вернитесь в начало

Прочитайте внимательно письмо, с которого все началось.

В нем было:

Рис.3. Выдержка из письма с идентификатором партнера-спамера

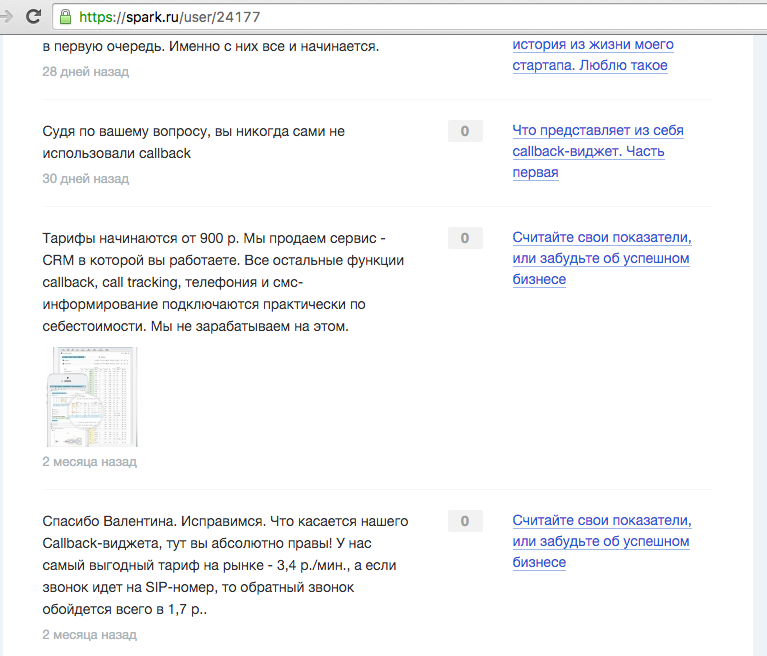

Данный промо код promo4807 используется для идентификации компанией ЛП, откуда пришел клиент и от какого партнера (если их рекомендовал партнер). Проверим, что знает google об этом партнерском идентификаторе.

Промо 4807 оказалось очень популярным, он был размещен на официальных страницах компании LPtracker от лица оф. Представителей, использовался в соц. Сетях, как ссылка для регистрации к видео-роликам которые компания регулярно записывает и выкладывает на ютуб и тд. Ниже несколько скриншотов, где это продемонстрировано:

рис. 4. Иван Боченков, рекламирует сервис ЛП под партнерским идентификатором 4807. Кстати, опять же за счет имени конкурирующей компании

рис. 5. Официальный представитель компании lptracker на спарке, при нажатии детально можно увидеть тот же скриншот, что и в рассылке и тот же промо код 4807. И это снова Иван

рис. 6 Детализация, при нажатии на комментарий.

Рис.7 Комментарии Ивана на спарксе, как оф. Представителя компании в интернете. Как видите, принимает обращения пользователей и пишет от лица «Мы» — то есть компания.

Кроме того, в фишинговом письме Иван так же указал: «Gookit.com — сервис публикации и рассылки коммерческих предложений, объявлений и статей» — данный сайт зарегистрирован на Ивана Боченкова.

Рис.8 выдержка из письма

рис.9. Выдача в google при вводе партнерской ссылки 4807.

Как мы видим выпадают одни и те же проекты, одного и того же человека.

Конечно интернет позволяет сохранить некую анонимность, однако когда ты уже знаешь участников заговора, то можешь выявлять некие закономерности.

На рисунке ниже два аккаунта на информационном ресурсе, на котором спамер вышел с нами на связь. Аккаунт Alexandrovich – аккаунт спамера, в чем он сам и признался в комментариях, и аккаунт Nicolas … — аккаунт Ивана, были на сайте в одно и то же время. Точнее сначала зашел спамер, переписывался с нами, а чуть позже зашел Иван.

Рис. 10 Два аккаунта Ивана

Продолжение истории:

Партнерская ссылка 4807, по которой идут спам-переходы висит активной уже 3й день, компания ЛП не выходит на связь, заблокировала все наши контакты. Мы разместили об этом статью, что стало очень беспокоить «спамера» и он стал требовать ее удаления, угрожая новыми рассылками.

Сразу возник вопрос: зачем спамеру, так переживать за сервис и просить удалять те статьи, всячески отрицая свою причастность к ЛП.

К середине 3-го дня «спамер» стал заметать следы. Промо-код 4807 размещенный на официальных страницах компании ЛП, в соц. Сетях, на форумах, ютубе, в новостях и прочих источниках поменяли на другой.

Это объяснило, почему спам- ссылка была разблокирована через 5 минут. Как только они ее заблокировали, компании ЛП пришлось менять промо-код во всех официальных упоминаниях о них в интернете, ведь старый перестал работать. Тоесть заблокировав партнера 4807 они заблокировали себя.

Как только промо-код был изменен, зловредная ссылка 4807 была заблокирована.

Урок 2: Не забывайте про урок 1. Сохраняйте все доказательства сразу, делайте скриншоты, видео.

Рис. 11 Компания ЛП заблокировала ссылку, подтвердив факт, того, что они понимали все это время о нарушении прав третьих лиц.

Но статья об инциденте продолжала беспокоить спамера и ЛП.

Спамер даже звонил нам на личный сотовый телефон, тот самый номер с которого мы пытались связаться с ЛП когда увидели рассылку. Откуда у него этот номер? Он нигде не используется в открытых источниках. На этот же номер нам стали звонить другие сотрудники ЛП с требованием убрать статью, потом пошли звонки с угрозами…

Через некоторое время друг Ивана – Сергей Арсеничев решает тоже разослать письма по базе Ивана, но уже про свой сервис LeadBack.

Рис.12 Хронология событий, восстановленная с помощью информации из открытых источников.

Урок 3. Если вы не отреагировали и простили ущемление ваших прав, их будут ущемлять постоянно. Не стоит надеяться, что ситуация не повторится.

Шаг 3. Заверьте доказательства у нотариуса

В ходе нашего мини расследования удалось найти множество доказательств причастности выше-перечисленных лиц к дискредитирующей рассылке. Нет цели привести их все в этой статье, поэтому не будем этого делать.

Заверение документов обошлось нам в сумму, около 60 тыс. рублей. Однако, теперь у нас есть не просто скриншоты, подлинность которых может подвергаться сомнению, а заверенные документы с помощью которых можно защищать свои права.

Шаг 4. Попытайтесь договорится

Произведенная рассылка дискредитировала нас в лице наших клиентов, мы получили очень много негатива, и последствий, однако материальный ущерб от этого посчитать трудно. Кроме того, к моменту, когда компания заблокировала ссылку мы уже оплатили услуги нотариуса и консультацию юриста.

Судебные разбирательства требуют дополнительных финансовых затрат и длятся долгое время, поэтому всегда пытайтесь договориться о компенсации вашего ущерба мирным путем, возможно Вам удастся компенсировать часть ваших потерь. Мы так же попытались это сделать и написали в ЛП письмо. В нашем случаи конструктивного диалога не получилось: компания отписала, что они не намерены защищать спамера (т.е. их официального представителя Ивана Боченкова), это полностью его ответственность и все претензии мы должны предъявлять лично ему, при этом они не будут уточнять кто этот спамер.

А в это время спамер продолжает защищать честь компании, угрожает нам в переписке по емаил, пишет от нашего лица письма клиентам с использованием ненормативной лексики.

Шаг 5. Соберите дополнительную информацию

Скорее всего Ваш случай с рассылкой не единственный и человек который занимается подобным уже обидел кого то до Вас. Соберите эту информацию, люди часто пишут в открытых источниках о подобных инцидентах. Они смогут не только характеризовать Вам личность, в нашем случаи «спамера», но и наверняка знают его контактные и прочие данные.

Иван Боченков оказался не исключением, в сети мы нашли фрилансеров, которым он не заплатил за работы, угрожал спам рассылками по их контактам о том, какие они «неудачники», оскорблял нецензурными выражениями и тд. В общем, делал все то же самое, что делал и делает наш спамер.

Один из фрилансеров лишился официальной работы, так как решил требовать с Ивана оплату за проделанную работу. С его слов, Иван пообщался с его руководителем, а на следующий день фрилансера уволили без объяснения причин.

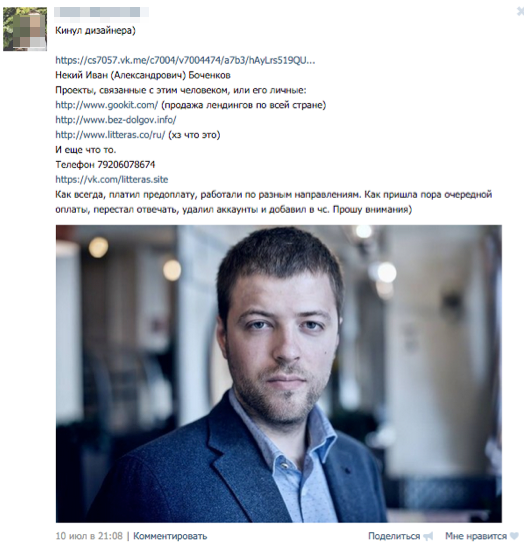

Рис. 13 Пост в соц. Сети об обмане дизайнера

Рис. 14. Отзыв об Иване в списке заказчиков, которые не оплачивают заказы

vk.com/photo-51016572_370984336

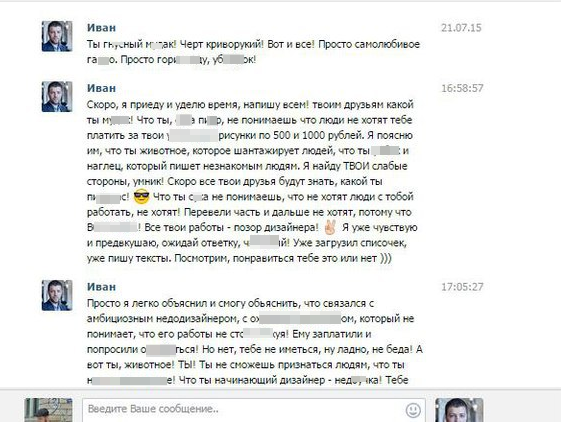

Рис. 15. Манера общения Ивана. Выдержка из переписки с одним из фрилансеров которому Иван не заплатил, однако со слов самого фрилансера, использовал его работы.

Каждая история взаимодействий с фрилансерами – это отдельная история, требующая отдельного разбирательства, мы же для себя можем сделать вывод, что если такие истории случаются, то не просто так и они самим фактом своего существования дают человеку определенную характеристику.

Шаг 6. Передайте имеющуюся у вас информацию в компетентные органы и напишите заявление

Теперь, когда Вы собрали всю информацию и факты о произошедшем инциденте, когда у Вас есть отзывы, характеризующие участников, передайте все имеющиеся у Вас данные в компетентные органы. Они установят факт возможного наличия мошеннических действий в ваш адрес.

Если эта статья была Вам полезна, тогда о том как подать заявление, в какие инстанции и что происходит дальше мы напишем в следующей части.

Урок 4. Как сказал Уоррен Баффетт: «Требуется 20 лет, чтобы создать репутацию, и 5 минут, чтобы ее разрушить» и не доверяйте развитие вашего проекта, сомнительным лицам.

Ps: Пока мы писали данную новость, Иван снова активизировался и теперь рассылает спам в интересах Sipuni.com — но это уже отдельная история.

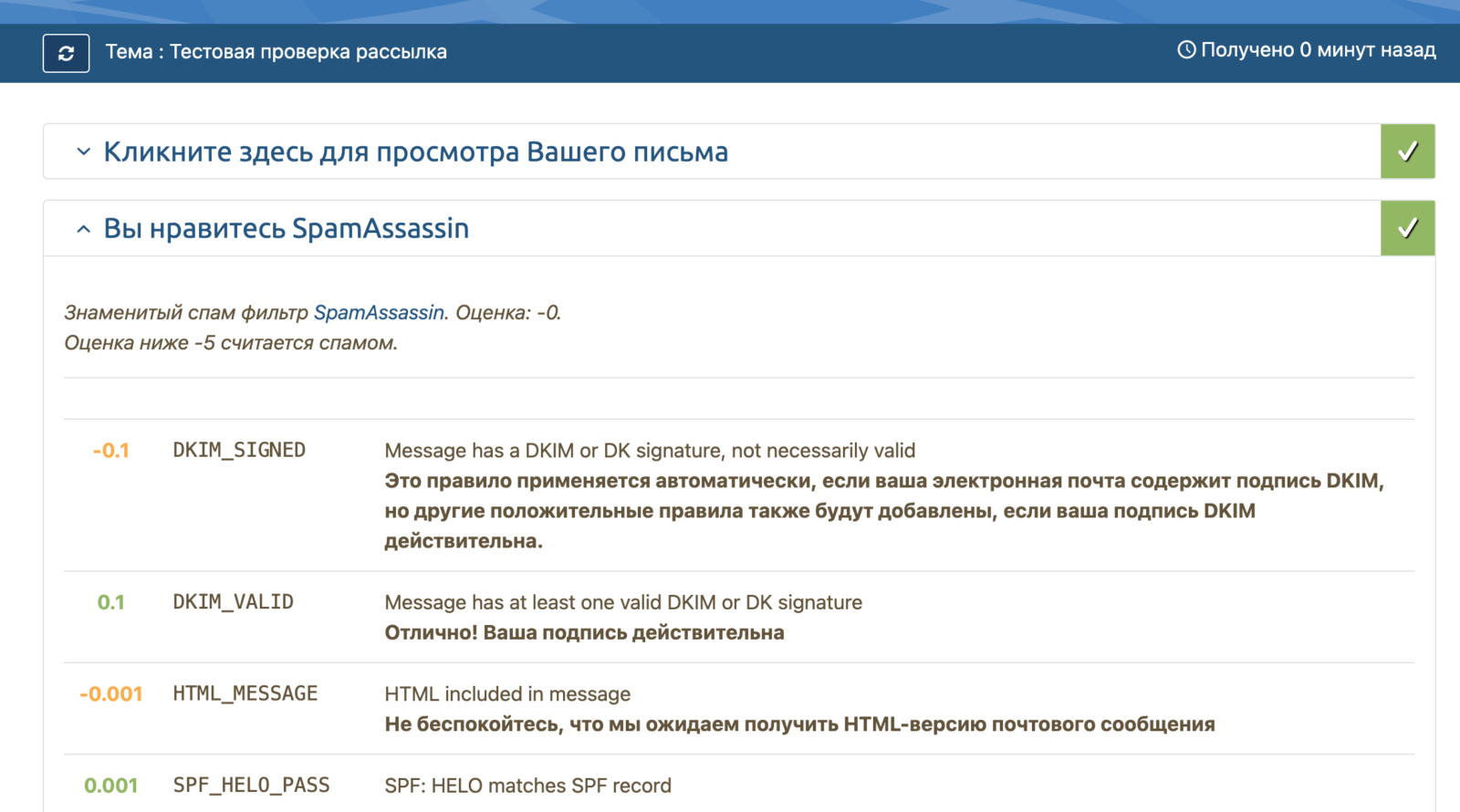

Приветствую вас! Если вы занимаетесь E-mail маркетингом, значит вы обязаны знать, как проверить рассылку на SPAM. Чтобы защитить свою рассылку от попадания под фильтр, важно иметь эффективные методы проверки на спам. Одним из популярных сервисов, который может помочь в этом, является mail-tester.com. В этой статье мы рассмотрим, как использовать mail-tester.com для проверки электронной почты на наличие спама.

Mail-tester.com — это бесплатный онлайн-инструмент, который позволяет проверить спам-рейтинг электронного письма перед его отправкой. Он оценивает содержимое электронной почты и предоставляет подробный анализ его рейтинга спама, помогая вам выявить потенциальные проблемы, которые могут привести к срабатыванию спам-фильтров. Ниже, я разместил пошаговую инструкцию по работе с сервисом mail-tester.com для проверки электронной почты на спам:

Шаг 1: Составьте свое электронное письмо

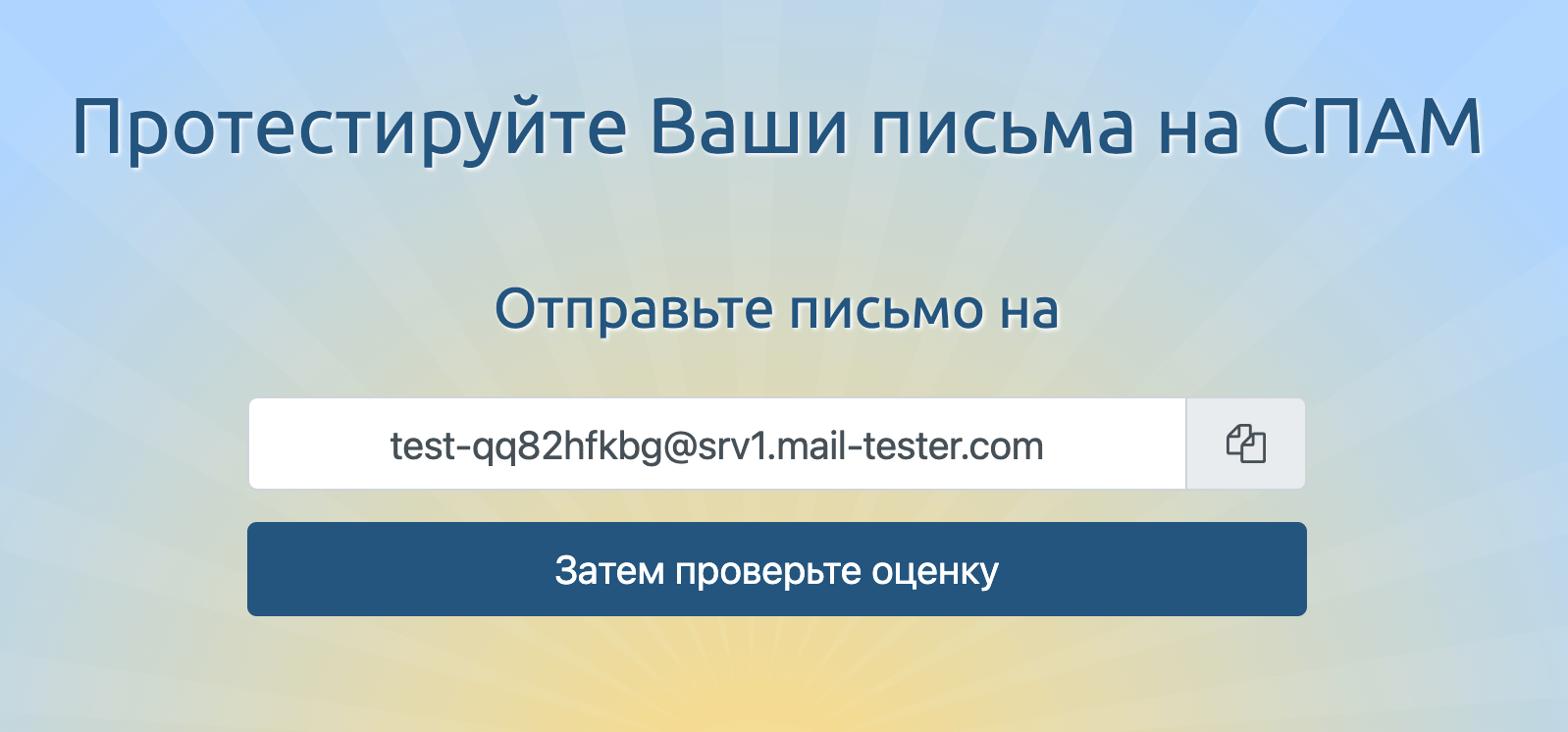

Прежде чем использовать mail-tester.com, вам необходимо составить письмо. Это можно сделать с помощью предпочитаемого почтового клиента или службы веб-почты. Обязательно включите все элементы вашего электронного письма, такие как заголовок, имя отправителя, адрес получателя (нужный адрес вы найдете на странице сервиса, я указал пример на скриншоте ниже) и текст электронного письма, включая любые вложения и ссылки. В общем, создайте обычное письмо, которое вы отправляете своим подписчикам.

Шаг 2. Отправьте письмо на почту Mail-Tester.com

После того, как вы составили свое электронное письмо, отправьте его на уникальный адрес электронной почты, предоставленный mail-tester.com. Адрес электронной почты будет выглядеть примерно так: «test-vbswgdf2x@srv1.mail-tester.com». Вы можете найти этот адрес на сайте mail-tester.com. Просто скопируйте адрес и отправьте на него письмо. После отправки подождите буквально 1-2 минуты и переходите к следующему шагу.

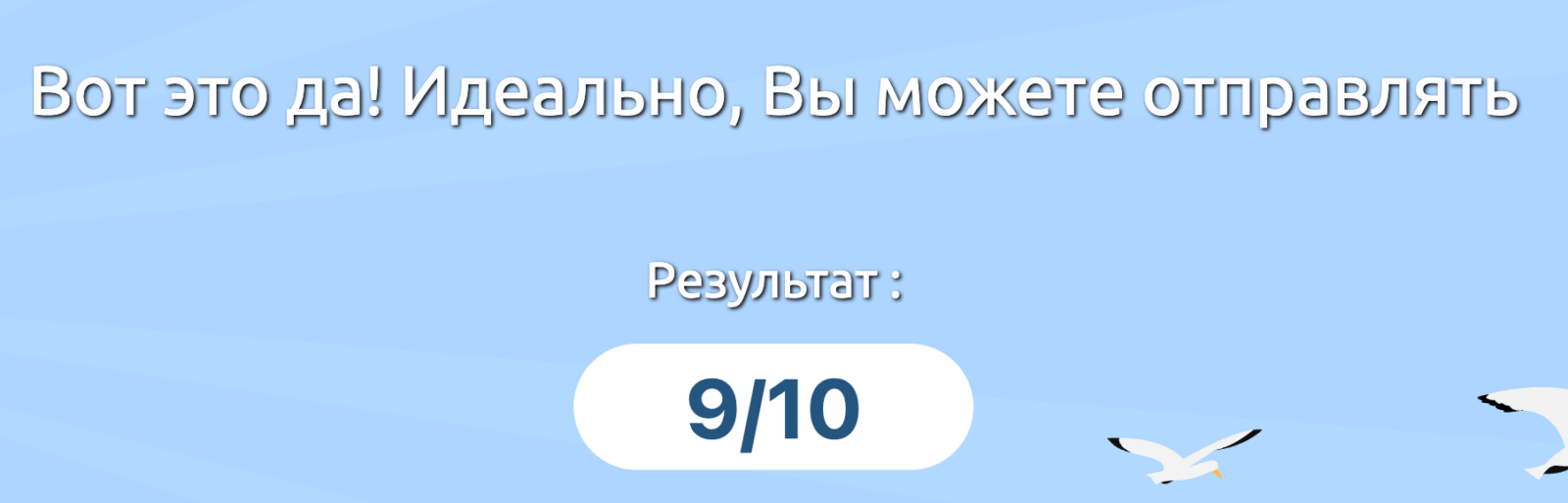

Шаг 3. Проверьте свой рейтинг спама

После отправки письма вернитесь на сайт mail-tester.com и нажмите кнопку «Проверить свой балл». Mail-tester.com проанализирует вашу электронную почту и предоставит вам оценку спама по шкале от 0 до 10. Чем лучше результат, тем меньше вероятность попасть в спам. Далее переходите к следующему шагу, чтобы ознакомиться с анализом письма.

Шаг 4. Ознакомьтесь с подробным анализом

Mail-tester.com также предоставит вам подробный анализ вашей электронной почты, указав на потенциальные проблемы, которые могут привести к срабатыванию спам-фильтров. Этот анализ включает информацию о содержании вашего электронного письма, репутации домена отправителя, наличии спам-слов или фраз, HTML-структуре электронного письма и многом другом. Этот анализ может помочь вам определить и исправить любые проблемы, из-за которых ваша электронная почта может быть помечена как спам. Если хотите узнать больше деталей, прочтите мою статью о том, как выйти из СПАМа.

Шаг 5: Внесите изменения и повторите отправку

Основываясь на анализе, предоставленном mail-tester.com, вам может потребоваться внести изменения в свою рассылку, чтобы улучшить ее рейтинг спама. Например, вам может потребоваться удалить спам-слова или фразы, перефразировать строку темы или тело письма или улучшить репутацию домена отправителя. Если у вас не настроены DKIM и SPF, придется разобраться с этими параметрами и настроить их.

После внесения необходимых изменений вы можете снова отправить свое электронное письмо на уникальный адрес электронной почты, предоставленный mail-tester.com, и еще раз проверить свой рейтинг спама, чтобы увидеть, оказали ли изменения положительное влияние.

В заключение хочу отметить, что mail-tester.com — ценный инструмент для проверки рассылки на спам. Анализируя содержимое вашего электронного письма и предоставляя подробный анализ его рейтинга спама, mail-tester.com может помочь вам выявить потенциальные проблемы и внести необходимые изменения для улучшения доставки ваших электронных писем.

Потратив время на проверку своей рассылки на наличие спама с помощью mail-tester.com, вы можете увеличить шансы на то, что ваши электронные письма попадут в папку «Входящие» ваших подписчиков, и не будут помечены как спам. Прямо сейчас вы можете пройти по ссылке mail-tester.com и проверить рассылку на SPAM. Если у вас есть вопросы, задавайте их в комментариях ниже. Не забудьте поделиться статьей с вашими друзьями, чтобы и они могли проверить свои письма.

С уважением, Евгений Вергус.

Спасибо Вам за то, что поделились статьей в социальных сетях!

Вконтакте

Телеграм

Твитнуть