Здравствуйте дорогие читатели! Что-то я в последнее время стал часто затрагивать тему информационной безопасности и эта статья не исключение. Опытные пользователи ПК знают, что есть так называемые Трояны удаленного доступа они же, Remote Access Trojan.

Этот вирус опасен тем, что антивирус может вообще его не заметить, а злоумышленник будет пользоваться удаленным компьютером как своим. Троян организован по принципу таких программ как Teamviewer или AnyDesk. Кстати, работу последней мы разбирали в отдельной статье.

Этот троян также называется, “Ратником”. Они могут быть закреплены за любым исполняемым файлом замаскированным под игру или программу, которую как правило неопытный пользователь скачивает с малоизвестных торрентов по первым ссылкам в поисковой выдаче. Обычно именно в первых ссылках поисковой выдачи могут скрываться опасные файлы.

Ратнику достаточно чтобы пользователь один раз его запустил и после все данные переходят злоумышленнику, который может тихо собирать о вас информацию, наблюдать за вами через веб камеру, удаленно управлять ПК или собрать все пароли от социальных сетей и других сайтов сохраненные в браузере.

Теперь давайте разбираться как проверить компьютер на наличие ратников и что делать в таком случае.

Первое, открываем автозагрузку и смотрим, что запускается вместе с Windows. Если видно, что в автозагрузке стоит неизвестный EXE файл, имеющий определенное название, которое даже может быть замаскированным под программу, нужно его отключить, а после удалить открыв его расположение.

В Windows 10 открываем диспетчер задач Ctrl+Shift+Esc и переходим в соответствующий пункт.

Троян удаленного доступа может быть скрыт из автозагрузки. В этом случае можно проанализировать текущие процессы компьютера, которые запускались или запущены в текущее время.

Для этих задач есть отличная утилита под названием, “Process Lasso”.

Программа не только показывает все процессы происходящие в системе, но имеет показания загруженности процессора и оперативной памяти. Благодаря этому можно отследить наиболее ресурсоёмкие процессы в системе нагружающие её.

Нужно просмотреть каждый процесс к чему он относится в системе для чего нужен. Такой сортировкой ратник обязательно выявится. Можно после всего запустить программу Netlimiter и посмотреть какие приложения используют трафик, но троян ещё опасен тем, что он может запускаться и исполняться в системе удаленно по требованию и как правило максимально скрытно чтобы отследить его было не так просто. На мой взгляд через процессы будет найти возможно, так как опыт их нахождения у меня был.

Навожу на процесс и он показывает каталог где находится исполняемый файл.

Как-то так друзья. Я надеюсь, что информация в статье была для Вас полезной. Что вы думаете на тему троянов удаленного доступа можете написать в комментариях.

Спасибо за внимание и всего Вам хорошего!

![]()

-

#1

Автор темы

Сразу говорю, что нигде ничего не читал, тема ни от куда не спащена и я не знаю есть ли на форуме подобные темы. В моем случае ратник njRAT. Приятного чтения.

1. Проверим систему на наличие RAT:

а)

Первое, что нужно сделать это зайти в msconfig и чекнуть есть ли там подозрительные элементы. На моем скрине они есть, и я их подчеркнул.

Если такие элементы с рандомным названием есть, то ваша система заражена.

б)

Далее заходим в диспетчер задач и ищем подозрительные процессы. В моем случае этот процесс называется так, будто ничем не отличается от других, однако, это ратник. Нужно проверить расположение каждого файла и если это системный файл, то посмотреть что он делает и для чего он.

В моем случае файл называется deadsec.exe. Повторю, файл может называться как угодно.

2. Перейдем к удалению:

Если мы попытаемся завершить процесс deadsec.exe, то работа пк нарушится и будет блускрин. Этот файл просто нужно удалить.

Чтобы его удалить нам просто нужно зайти в безопасный режим и удалить его там, тк элементы автозагрузки там не загружаются, соответственно мы сможем его удалить.

Если будут такие люди, которые не знают как зайти в безопасный режим, я допишу в теме как зайти в безопасный режим на w7 и 10.

Ну а на этом все. 🙂

Последнее редактирование: 16 Ноя 2017

![]()

Пользователь

-

#2

Ты написал как все и делают. Ты бы написал ещё что диспетчер задач на ктрл шифт Эск открывается…

![]()

-

#3

Автор темы

Ты написал как все и делают. Ты бы написал ещё что диспетчер задач на ктрл шифт Эск открывается…

написал для тех, кто этого не знает. Просто для интереса чекал туторы как удалить ратник, там как то все сложно объясняют.

![]()

Пользователь

-

#4

Сразу говорю, что нигде ничего не читал, тема ни от куда не спащена и я не знаю есть ли на форуме подобные темы

Рофл.

![]()

-

#5

Автор темы

я имел в виду, что не пастил тему ниоткуда. Че ты доебался до меня?

Содержание

- Как понять что у меня RAT или троян?

- Рекомендуемые сообщения

- Присоединяйтесь к обсуждению

- Похожий контент

- Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

- Сценарий атаки

- BackDoor.RMS.180

- BackDoor.RMS.181

- BackDoor.RMS.187

- Trojan.GidraNET.1

- Заключение

- Что такое RAT? Всё про шпионские RAT-трояны

- Как работает программа RAT?

- Возможности трояна RAT

- Популярные RAT-программы

- Как происходит заражение RAT-трояном?

- Как предотвратить заражение троянской программой RAT?

- Как понять что у вас троянская программа RAT?

- Как вылечить заражённый трояном компьютер?

- Похожие статьи

- Флешка Kali Linux с возможностью сохранения Persistence

- Поиск открытых баз данных с помощью поисковиков

- Способы взлома банковских карт

- 10 комментариев

- Вопрос Как узнать есть ли ратник на пк?

- Domenic Azplicueta

- FBI13

- пневмокот

- sobea0tiful

- Domenic Azplicueta

- naKeT

- sobea0tiful

- Чем опасен троян удаленного доступа 🐁

Как понять что у меня RAT или троян?

Автор Ytkaaa,

10 октября, 2020 в Компьютерная помощь

Рекомендуемые сообщения

Присоединяйтесь к обсуждению

Вы можете написать сейчас и зарегистрироваться позже. Если у вас есть аккаунт, авторизуйтесь, чтобы опубликовать от имени своего аккаунта.

Похожий контент

Добрый день. Проблема с удаленным доступом злоумышленников, который возможно остался после заражения ПК.

Суть вопроса: Возможна ли ситуации, что даже после очистки ПК и переустановки системы у злоумышленника остался доступ к моему ПК? Подробнее я описал в теме соседнего раздела, но отписать сюда.

Вот тема:

Добрый день, я знаю, что сообщение будет не по форме, но у меня на то весомые причины, прошу прочитать.

Логов у меня нет, т.к. на момент ситуации не думал, что буду писать сюда, но жизненная ситуация вынудила.

Прилагаю ссылку, т.к нет логов из-за срока давности ситуации (опишу позже).

Ссылка на вредоносный сайт, где можно скачать софт :

Полная хронология событий:

1) 28 августа скачал вредоностный софт, который описан выше и запустил. осознав ошибку сразу скачал Dr.Web Cureit и просканировал систему. Было найдено 14 троянов, которые я попытался вылечить. После лечения Dr.Web Cureit попросил перезгрузить ПК, что я и сделал. Но винда не запустилась из-за какой-то критической ошибки. Я начал процесс восстановления по бекапу недельной давности, что мне и удалось. После восстановления я ещё раз проверил компьютер и вирусов уже не было. Подумав, что проблема решена я забыл про неё.

2) 29 августа мне приходит уведомление об удалении номера телефона и двухфакторной аутентификации в гугл аккаунте. Но как так? Ведь для захода необходимо получить коды подтверждения по телефону, чего естевственно не приходило. Я сразу сменил пароль и удалил все авторизации. Также я заметил, что в истории авторизации не было сторонних устройств. Были только мои личные. (В тот моментя почему-то не предал этому значение).

3) 1 сентября мне взломали инстаграмм, аналогично как и с гуглом. Авторизации только с моих устройств, пароли не меняли. Я сразу подумал, что полюбому дело в том, что червяк засел в системе даже после восставноления. Снес винду, переустановил и заменил все пароли по новой. Вирусов в системе никаких нет.

На данный момент у меня более ничего не ломали, но страх повторения ситуации есть. Подскажите как быть и что делать, спасибо.

Ещё раз извиняюсь, что без логов, но ситуация такая.

Источник

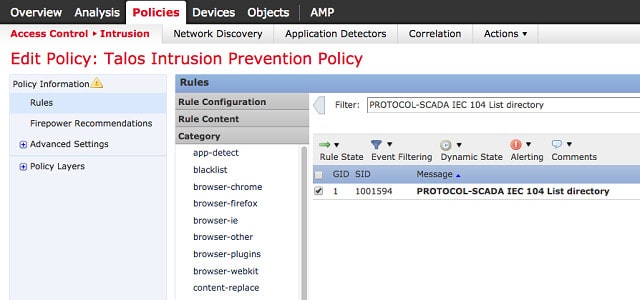

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

Пример письма с вредоносным вложением, использующим DLL Hijacking:

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

Состав самораспаковывающегося дроппера:

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

Некоторые API-функции выполняются через указатели на функции-переходники:

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCUSOFTWAREWDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

Затем создает TCP-сокет. Проверяет значение глобальной переменной, в которой хранится порт для подключения с использованием протокола SSL (в рассматриваемом образце равен нулю). Если порт не равен нулю, то соединение выполняется по SSL посредством функций библиотеки SSLEAY32.dll. Если порт не задан, бэкдор подключается через порт 80.

Далее отправляет сформированный запрос. Если ответ получен, то ожидает в течение минуты и повторно отправляет запрос с InternetID. Если ответа нет, то повторяет запрос через 2 секунды. Отправка происходит в бесконечном цикле.

BackDoor.RMS.181

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами удаленного управления, созданный с помощью MSI-конфигуратора из состава Remote Utilities Viewer. Распространялся в составе самораспаковывающегося 7z-дроппера (52c3841141d0fe291d8ae336012efe5766ec5616).

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program FilesRemote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLMRemote Utilitiesv4ServerParameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:UsersKelevraDesktopSourceProject1.vbp.

Бэкдор сообщает о готовности к подключению, отправляя сообщение на адрес cerbe[@]protonmail[.]com.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

Trojan.GidraNET.1

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:UsersKelevraDesktopLast Gidra + PrintScreen + Loader_ MainGidraobjDebugGidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:UsersKelevraDesktopSourceProject1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

Источник

Что такое RAT? Всё про шпионские RAT-трояны

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

Как работает программа RAT?

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

Возможности трояна RAT

Популярные RAT-программы

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Как происходит заражение RAT-трояном?

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

Как предотвратить заражение троянской программой RAT?

Как понять что у вас троянская программа RAT?

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

Как вылечить заражённый трояном компьютер?

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD.

Похожие статьи

Флешка Kali Linux с возможностью сохранения Persistence

Поиск открытых баз данных с помощью поисковиков

Способы взлома банковских карт

10 комментариев

![]()

Возможности трояна пункт «Прикалываться над чайниками» повеселил ))

![]()

да без крипта не прокатит, антивир пропалит сразу.

а крипт денег стоит

![]()

крипт бесплатен был, бесплатный есть и бесплатным будет.

![]()

хорошая статья но автор забыл написать ещё про рат PI

![]()

![]()

Все ответы на ваши вопросы будут в отдельной статье.

![]()

Знаю таков троян, есть много КРЕАТОРОВ таких троянов — на пример самый простой — Dark Comet.

Сам кстати пользуюсь такими креаторами, но ничего вредоносного не делаю, максимум просто по прикалываться.

И это интересно, ещё есть один креатор — называется LinkNet.

Вроде его один поц сделал, на ютубе видосы есть, написан на delphi.

У него ООООЧЕНЬ большой функционал.

Кому надо просто введите LinkNet — CSG Chanell. (Вроде так канал называется.)

Сама прога платная, вроде. Но в коментах под видео некоторые говорят что есть бесплатная версия проги, не знаю крч.

![]()

Удалить ратник проще некуда, нужно зайти в автозагрузку и удалить все неизвестные программы из автозагрузки или все, затем перезагрузить ПК также можно заглянуть в планировщик задач и посмотреть там некие странные задания и удалить их.

![]()

У DarkComet есть такая функция: Persistant Process и Persistent Startup. Когда ты попытаешься закрыть процесс, не выйдет. Когда попытаешься удалить из автозагрузки: не выйдет. Даже в безопасном режиме не прокатит! Никак! И что чайник будет делать? А если он хорошо закриптован, то его никак не найти! И антивирус его удалять не будет! И никакая программа не поможет, кроме переустановки Windows.

Источник

Вопрос Как узнать есть ли ратник на пк?

Domenic Azplicueta

Новичок

![]()

FBI13

Известный

![]()

пневмокот

Активный

пиздец у челика проблема, его взломали, он пришел сюда за помощью а вы взяли и насрали в тему, что за люди, а?

короче совет автору темы: если ты слабо шаришь в винде, то самый простой способ очиститься от вирусов это переустановить виндовс и поставить какой-нибудь антивирус (если вин10 то не надо, в нём встроенный антивирус). Естественно при этом на новый винде не надо запускать старые файлы без их предварительной проверки

![]()

sobea0tiful

Участник

Самый верный способ снос винды, про ратники на материнскую плату это уже врятли, снеси винду и качай всё оффициального сайта старые файлы лучше не запускай, даже после тщательной проверки.

Еще слово про ратник на материнскую плату, это уже какой то бред как они могут залезть в биос, ратник видит только файлы компа залезть в каким то образом в биос/материнскую плату это уже бред.

Domenic Azplicueta

Новичок

Самый верный способ снос винды, про ратники на материнскую плату это уже врятли, снеси винду и качай всё оффициального сайта старые файлы лучше не запускай, даже после тщательной проверки.

Еще слово про ратник на материнскую плату, это уже какой то бред как они могут залезть в биос, ратник видит только файлы компа залезть в каким то образом в биос/материнскую плату это уже бред.

![]()

naKeT

Известный

Отключаешься от интернета, мониторишь процессы. Есть ещё dark comet remover на happy-hack’e она есть. Если уже ничего не найдешь, тебе давали совет по переустановки винды. Остальное маловероятно что поможет, если только утилитами из под dos

![]()

Участник

![]()

sobea0tiful

Участник

Я заблокировал удаленный доступ к пк. Данные могут воровать?

Отключи интернет и все приложения, смотри процессы какой то не веданный процесс тогда уже смотришь путь к нему или гуглишь с телефона.

Так же попробуй включить пк и перезапустить его с зажатым shift.

«Удерживать нажатой клавишу Shift при нажатии на Перезагрузка»

Если у тебя не запускается восстановления с включенного ПК, то значит заблокали доступ с вируса.

Так же Винда могла сама создать восстановления файлов, хотя врятли так ратник удаляется, лучше всего сноси винду:)

Источник

Чем опасен троян удаленного доступа 🐁

Если вам когда-либо приходилось вызывать техподдержку для ПК, то вы, вероятно, знакомы с магией удаленного доступа. Когда удаленный доступ включен, авторизованные компьютеры и серверы могут контролировать все, что происходит на вашем ПК. Они могут открывать документы, загружать программное обеспечение и даже перемещать курсор по экрану в режиме реального времени.

Рекламные объявления и вредоносные веб-страницы также могут содержать RAT, но большинство браузеров предотвращают автоматическую загрузку с веб-сайтов или уведомляют вас, когда сайт небезопасен.

В отличие от некоторых вредоносных программ и вирусов, бывает сложно определить, когда вы загрузили RAT.

Вообще говоря, RAT не замедляет работу вашего компьютера, и хакеры не всегда выдают себя, удаляя файлы или перемещая курсор по экрану. В некоторых случаях пользователи заражённые RAT, годами не замечают ничего плохого.

Но почему крысы такие скрытные? И чем они полезны для хакеров?

Но крысы особенные. Они дают хакерам полный анонимный контроль над зараженными компьютерами. Как вы можете себе представить, хакер управляющий RAT может делать практически все.

В большинстве случаев RAT используются как шпионские программы. Хакер, жаждущий денег (или просто жадный), может использовать RAT для получения нажатий клавиш и файлов с зараженного компьютера. Эти нажатия клавиш и файлы могут содержать банковскую информацию, пароли, конфиденциальные фотографии или личные разговоры.

Кроме того, хакеры могут использовать RAT для скрытой активации веб-камеры или микрофона компьютера. Идея шпионить за каким-то анонимным ботаником огорчает, но это самое легкое нарушение по сравнению с тем, что некоторые хакеры делают внедрив жертве RAT.

Поскольку RAT предоставляют хакерам административный доступ к зараженным компьютерам, они могут изменять или скачивать любые файлы по своему усмотрению. Это означает, что хакер с RAT может стереть ваш жесткий диск, загрузить нелегальный контент из Интернета через ваш компьютер или разместить на вашем компьютере дополнительные вредоносные программы. Хакеры также могут удаленно управлять вашим компьютером, чтобы выполнять незаконные действия в Интернете от вашего имени, или использовать вашу домашнюю сеть в качестве прокси-сервера для анонимного совершения преступлений.

Хакер также может использовать RAT, чтобы взять под контроль домашнюю сеть и создать ботнет.

По сути, ботнет позволяет хакеру использовать ваши компьютерные ресурсы для выполнения часто нелегальных задач, таких как DDOS-атаки, майнинг биткойнов, хостинг файлов и торрент. Иногда эту технику используют кибер преступники или во время кибервойны.

Ботнет, состоящий из тысяч компьютеров, может производить много биткойнов или разрушать большие сети с помощью DDOS-атак.

Если вы хотите избежать RAT, не загружайте файлы из источников, которым вы не можете доверять.

Конечно, вы должны включить антивирусное программное обеспечение. Защитник Windows входит в комплект поставки вашего ПК (и, честно говоря, это отличное антивирусное программное обеспечение), но если вам нужна дополнительная защита, вы можете загрузить коммерческое антивирусное программное обеспечение.

Весьма вероятно, что ваш компьютер не заражен RAT. Если вы не заметили каких-либо странных действий на вашем компьютере, то вы, вероятно, в безопасности. При этом не повредит проверять ваш компьютер на наличие RAT время от времени.

Поскольку большинство хакеров используют известные RAT (вместо того, чтобы разрабатывать свои собственные), антивирусное программное обеспечение является самым простым способом поиска и удаления RAT с вашего компьютера. Они располагают обширной, постоянно расширяющейся базой данных RAT, поэтому вам не нужно беспокоиться о том, что ваше антивирусное программное обеспечение устарело или испортилось.

Создание новых RAT, которые не могут быть обнаружены антивирусным программным обеспечением, занимает много времени, и они обычно зарезервированы для использования крупными корпорациями, известными людьми, государственными чиновниками и миллионерами. Если антивирусное программное обеспечение не находит RAT, то, вероятно, у вас нет RAT.

Источник

- Статус

- В этой теме нельзя размещать новые ответы.

![]()

-

#1

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

Как узнать есть ли у тебя ратник на пк?

-

#2

всего хорошего вам 😍

![]()

-

#3

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

-

#4

да ладно бро, пройдись антивирусником, тем более есть скрипты, которые собирают данные твоего пк и сами удаляются, если что-то странное на пк происходит – сноси винду и не парься

![]()

-

#5

Обратите внимание, пользователь заблокирован на форуме. Не рекомендуется проводить сделки.

да ладно бро, пройдись антивирусником, тем более есть скрипты, которые собирают данные твоего пк и сами удаляются, если что-то странное на пк происходит – сноси винду и не парься

да я знаю, пиздец долгая затея но походу прийдеться

rvng

скучаю но работаю

-

#6

Как узнать есть ли ратник на пк?

Как узнать есть ли ратник на пк? Я скачал private.luac и мой аккаунт и соц.сети угнали.. Как найти ратник и удалить?

![]()

www.blast.hk

вот почитай

![]()

-

#7

Как узнать есть ли у тебя ратник на пк?

берём смотрим процессы, многие ратники прячутся под svchost.exe, запущенные от твоего имени, под taskhostw.exe. Проверь есть ли rutsurv.exeA

А так чисти винду malwarebytes, drweb cure it, hitman pro, а ещё лучше снеси винду

![]()

-

#8

Чел, ты сам то вирусняки кидаешь..

-

#9

Как узнать есть ли у тебя ратник на пк?

Лучше всего по моему мнению скачать Dr. Web , и зайти в безопасный режим. А дальше начать им проверку. Если Windows 10 то можно еще встроенным анти-вирусом просканить.

-

#10

Лучше всего по моему мнению скачать Dr. Web , и зайти в безопасный режим. А дальше начать им проверку. Если Windows 10 то можно еще встроенным анти-вирусом просканить.

malwarebytes лучше будет для прогона пк

![]()

-

#11

Прогон пк этими средствами:

Стандартный защитник Windows

Malwaresbytes

ESETNOD32

Kaspersky

Cureit

clamAV

с вероятностью 90% что-то найдется после этого всего, если нужна помощь по clamAV то могу помочь

-

#12

Прогон пк этими средствами:

Стандартный защитник Windows

Malwaresbytes

ESETNOD32

Kaspersky

Cureit

clamAV

с вероятностью 90% что-то найдется после этого всего, если нужна помощь по clamAV то могу помочь

ани найдут фейк вирусы а настояшие ненайдут все антивирускини для показухи работают + бабло с наивных трясут

![]()

-

#13

ани найдут фейк вирусы а настояшие ненайдут все антивирускини для показухи работают + бабло с наивных трясут

трол

- Статус

- В этой теме нельзя размещать новые ответы.

Троян удаленного доступа (RAT) это тип вредоносного ПО, которое позволяет хакеру контролировать ваш компьютер. Шпионские действия, которые хакер может выполнять после установки RAT, отличаются от исследовать вашу файловую систему, смотреть действия на экране, и сбор учетных данных для входа.

Хакер также может использовать ваш интернет-адрес в качестве прикрытия для незаконных действий, выдавать себя за вас и атаковать другие компьютеры. Вирусы, загруженные через RAT, заражают другие компьютеры, а также наносят ущерб вашей системе, стирая или шифруя необходимое программное обеспечение..

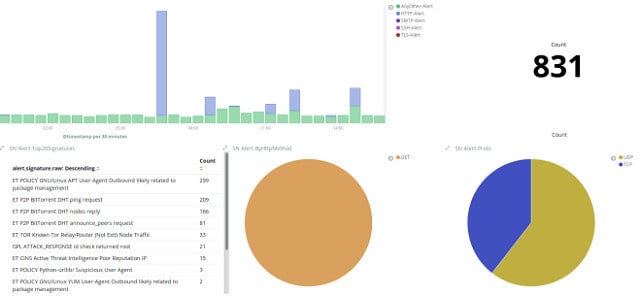

Ниже мы подробно расскажем о каждом из инструментов обнаружения вторжений и примерах RAT, но если у вас нет времени, чтобы прочитать весь материал, вот наш Список лучших инструментов обнаружения вторжений для программного обеспечения RAT:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) выходит за рамки определения RAT с помощью автоматизированных задач исправления, которые помогают блокировать действия RAT

- фырканье Отрасль в NIDS впервые запущена Cisco

- OSSEC HIDS с открытым исходным кодом получает следующее для сбора данных

- Bro бесплатный NIDS для Unix, Linux и Mac OS

- Suricata контролирует активность протокола IP, TLS, TCP и UDP

- Саган Не автономный IDS, хорош для автоматизации скриптов

- Лук безопасности с открытым исходным кодом объединение других инструментов с открытым исходным кодом в этом списке

- ПАМЯТНАЯ специализируется на обнаружении руткитов и сравнении сигнатур файлов

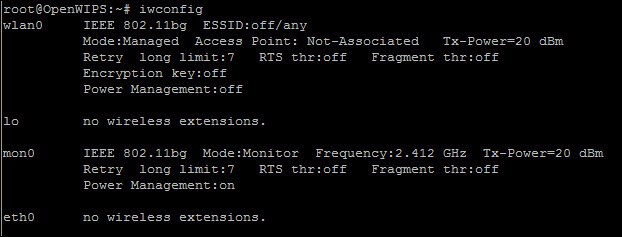

- OpenWIPS-NG предпочтительнее для прослушивания беспроводных пакетов

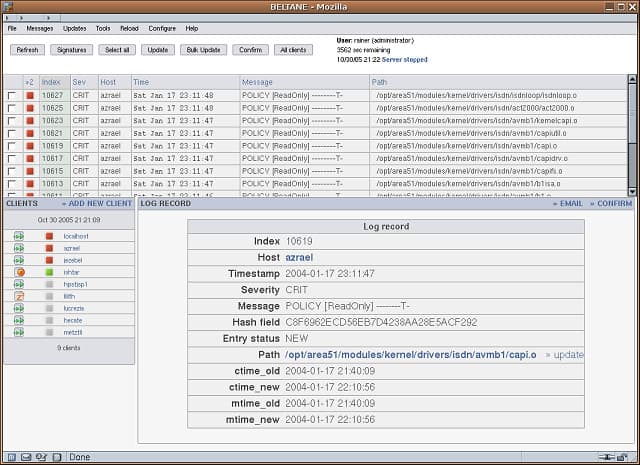

- Самайн отлично подходит для настройки оповещений, но нет реальных возможностей устранения неполадок

Contents

- 1 Программные средства RAT и APT

- 2 Ранние вторжения

- 3 Гибридная война

- 4 Защита от троянских программ удаленного доступа

- 5 Лучшие инструменты обнаружения программного обеспечения RAT

- 5.1 1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

- 5.2 2. фыркать

- 5.3 3. OSSEC

- 5.4 4. Братан

- 5.5 5. Суриката

- 5.6 6. Саган

- 5.7 7. Лук безопасности

- 5.8 8. Помощник

- 5.9 9. OpenWIPS-NG

- 5.10 10. Самайн

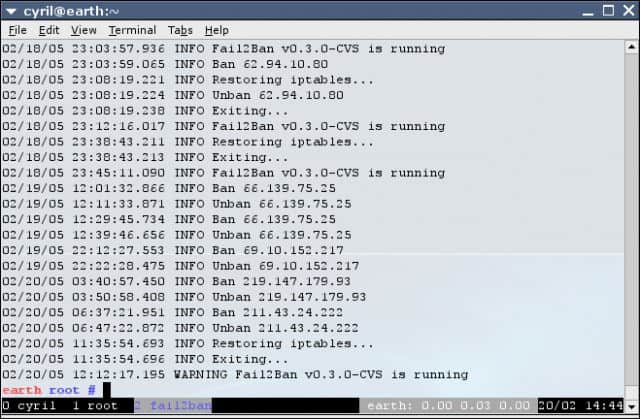

- 5.11 11. Fail2Ban

- 6 RAT программы и примеры

- 6.1 Обратное отверстие

- 6.2 зверь

- 6.3 Bifrost

- 6.4 Blackshades

- 6.5 DarkComet

- 6.6 Мираж

- 7 Троянские угрозы удаленного доступа

Программные средства RAT и APT

RAT – это инструменты, которые обычно используются в невидимой хакерской атаке, которая называется Продвинутая постоянная угроза, или APT. Этот тип вторжения не нацелен на повреждение информации или быстрое нахождение компьютеров на предмет данных. Вместо, APT состоят из регулярных посещений вашей сети, которые могут длиться годами. RAT также можно использовать для перенаправления трафика через сеть вашей компании для маскировки незаконных действий. Некоторые хакерские группы, преимущественно в Китае, даже создали хакерская сеть это проходит через корпоративные сети мира, и они сдают в аренду доступ к этой магистрали киберпреступности другим хакерам. Это называется «терракотовый VPN»И этому способствуют крысы.

Ранние вторжения

Крысы тихо существуют уже более десяти лет. Было обнаружено, что эта технология сыграла роль в обширных грабежах американских технологий китайскими хакерами еще в 2003 году. Пентагон начал расследование под названием Титан Рейн, которые обнаружили кражу данных у американских оборонных подрядчиков, а данные по разработке и секретным испытаниям были переданы в места расположения в Китае.

Вы можете вспомнить остановка энергосистемы Восточного побережья США в 2003 и 2008 годах. Они также были прослежены до Китая, и им также способствовали крысы. Короче говоря, хакер, который может получить RAT для системы, может активировать все программное обеспечение, которое есть в распоряжении пользователей этих компьютеров..

Гибридная война

Хакер с RAT может командовать электростанциями, телефонными сетями, ядерными объектами или газопроводами. РАТ не только представляют угрозу корпоративной безопасности, но и могут позволить воюющим нациям нанести вред вражеской стране..

Первоначальными пользователями RAT для промышленного шпионажа и саботажа были китайские хакеры. На протяжении многих лет, Россия стала ценить силу крыс и интегрировал их в свой военный арсенал. APT теперь официально являются частью российской стратегии борьбы с преступлениями, известной как «гибридная война.»

Когда Россия в 2008 году захватила территорию у Грузии, она использовала DDoS-атаки для блокирования интернет-сервисов и APT, используя RAT для сбора разведданных, контроля и взлома грузинской военной техники и основных коммунальных услуг. Использование Россией РАТ для дестабилизации Украины и стран Балтии продолжается и по сей день.

В России работают полуофициальные хакерские группы, такие как APT28. Другая хакерская группа, известная как APT15 регулярно используется правительством Китая. Названия этих групп объясняют их основную стратегию, «продвинутую постоянную угрозу», которой способствуют крысы.

Рост торговой тарифной напряженности в 2023 году привел к новому всплеску активности китайских хакеров, особенно полувоенной группы APT15. Проблемы между США и Северной Кореей, которые грохочут с 2015 года, также привели к росту активности APT с помощью RAT в Северной Корее..

Так что пока хакеры по всему миру используют RAT для слежки за компаниями и украсть их данные и деньги, проблема RAT теперь стала проблемой национальной безопасности для многих стран, особенно США. Мы включили несколько примеров инструментов RAT ниже.

Защита от троянских программ удаленного доступа

Антивирусные системы не очень хорошо справляются с RAT. Часто заражение компьютера или сети остается незамеченным в течение многих лет. Методы запутывания, используемые параллельными программами для маскировки процедур RAT, очень затрудняют их обнаружение. Модули персистентности, использующие методы руткитов, означают, что от RAT очень трудно избавиться. Иногда единственное решение избавить компьютер от RAT – это стереть все программное обеспечение и переустановить операционную систему..

Системы предотвращения RAT встречаются редко, поскольку программное обеспечение RAT может быть идентифицировано только после того, как оно работает в вашей системе. Лучший способ справиться с проблемой RAT – это использовать систему обнаружения вторжений. Comparitech имеет руководство по системам обнаружения вторжений, которое дает вам полное объяснение того, как эти системы работают, и краткое изложение рекомендуемых инструментов.

Здесь мы рассмотрим лучшие инструменты обнаружения программного обеспечения RAT:

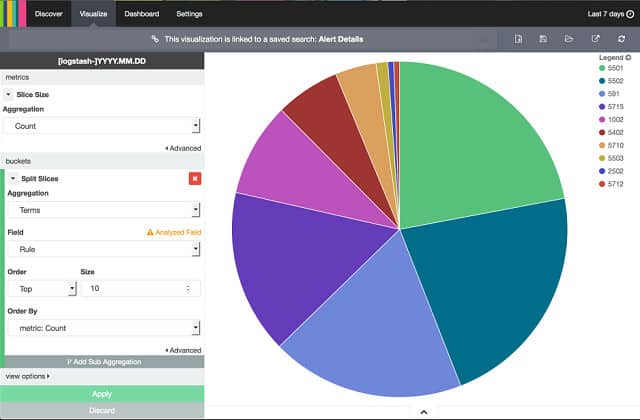

1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

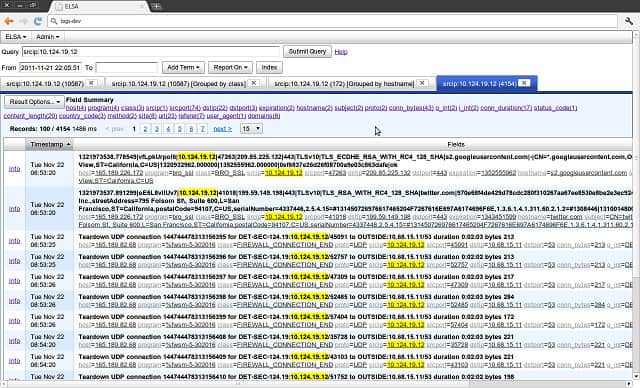

Системы обнаружения вторжений являются важными инструментами для блокирования вторжения программного обеспечения, которые могут избежать обнаружения антивирусными программами и утилитами брандмауэра. Менеджер событий SolarWinds Security система обнаружения вторжений на основе хоста Тем не менее, есть раздел инструмента, который работает как сетевая система обнаружения вторжений. Это анализатор журнала Snort. Вы можете прочитать больше о Snort ниже, однако, вы должны знать, что это широко используемый анализатор пакетов. Используя Snort в качестве сборщика данных для подачи в Snort Log Analyzer, вы получаете как оперативный, так и исторический анализ данных из диспетчера событий безопасности.

Эта двойная возможность предоставляет вам полный сервис управления информацией и событиями безопасности (SIEM). Это означает, что вы можете наблюдать события, захваченные Snort, в режиме реального времени, а также исследовать сигнатуры межпакетного вторжения, определенные в записях файла журнала..

Менеджер событий безопасности выходит за рамки обнаружения RAT, поскольку включает в себя задачи автоматического исправления, которые помогают блокировать действия RAT. Инструмент соответствует ряду стандартов безопасности данных, в том числе PCI DSS, HIPAA, SOX, и DISA STIG.

Менеджер событий SolarWinds Security может быть установлен на Windows Server. Утилита не бесплатна, но вы можете получить ее на 30-дневная бесплатная пробная версия.

SolarWinds Security Event ManagerЗагрузить 30-дневную бесплатную пробную версию

2. фыркать

Snort бесплатен и является лидером в НДИ, который является Система обнаружения вторжений в сеть. Эта система была создана Cisco Systems и это может быть установлено на Windows, Linux, и Юникс. Snort может реализовывать стратегии защиты, что делает его Система предотвращения вторжений. Имеет три варианта режимов:

- Режим Sniffer – живой анализатор пакетов

- Packet logger – записывает пакеты в файл

- Обнаружение вторжения – включает в себя модуль анализа

Режим IDS Snort применяется «базовые политикиК данным. Это правила оповещения, которые обеспечивают обнаружение вторжений. Политики можно получить бесплатно с сайта Snort, получены из сообщества пользователей, или вы можете написать свой собственный. Подозрительные события, которые Snort может выделить, включают скрытое сканирование портов, атаки переполнения буфера, CGI-атаки, SMB зонды, и ОС дактилоскопия. Snort способен на оба методы обнаружения на основе сигнатур и системы на основе аномалий.

Внешний интерфейс Snort не очень хорош, и большинство пользователей взаимодействуют с данными Snort для улучшения консолей и инструментов анализа, таких как Snorby, БАЗА, Squil, и Anaval.

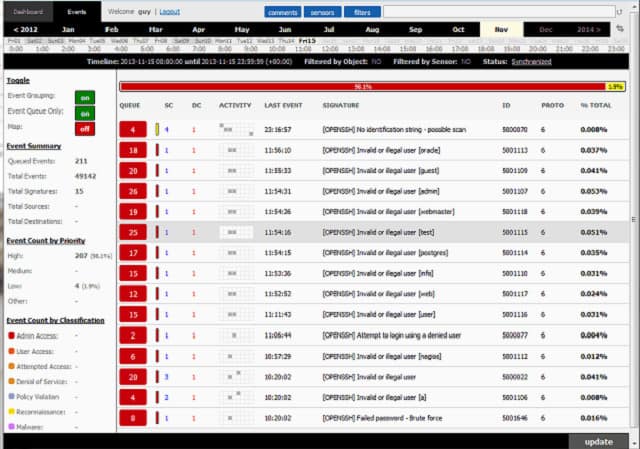

3. OSSEC

OSSEC означает Open Source HIDS Security. HIDS это Система обнаружения вторжений на хост, который исследует события на компьютерах в сети, а не пытаться выявить аномалии в сетевом трафике, который является то, что системы обнаружения вторжений в сеть делать. OSSEC является текущим лидером HIDS, и его можно установить на Юникс, Linux и Mac OS операционные системы. Хотя он не может работать на компьютерах Windows, он может принимать данные с них. OSSEC проверяет журналы событий, чтобы найти действия RAT. Это программное обеспечение является проектом с открытым исходным кодом, который принадлежит фирме кибербезопасности, Trend Micro.

Это инструмент сбора данных, который не имеет очень удобного интерфейса. Как правило, интерфейс для этой системы поставляется с другими инструментами, такими как Splunk, Kibana, или Graylog. Механизм обнаружения OSSEC основан на полисы, которые являются условиями оповещения, которые могут возникнуть в данных. Вы можете приобрести предварительно написанные пакеты политик у других пользователей OSSEC. которые делают свои пакеты бесплатными на форуме сообщества пользователей OSSEC. Вы также можете написать свою собственную политику.

4. Братан

Братан бесплатный NIDS которые могут быть установлены на Юникс, Linux, и Mac OS. Это система мониторинга сети, которая включает методы обнаружения вторжений. IDS собирает данные пакета в файл для последующего анализа. NIDS, которые работают с живыми данными, пропускают определенные идентификаторы вторжения, потому что хакеры иногда разделяют RAT-сообщения на несколько пакетов. Следовательно, прикладные уровни NIDS, такие как Bro, имеют лучшие возможности обнаружения потому что они применяют анализ через пакеты. Братан использует оба сигнатурный анализ и обнаружение на основе аномалий.

Bro Event Engine «Прослушивает» для запуска событий, таких как новое TCP-соединение или HTTP-запрос, и регистрирует их. Сценарии политики затем выполните поиск в этих журналах, чтобы найти шаблоны поведения, такие как аномальные и нелогичные действия, выполняемые одной учетной записью пользователя.. Бро будет отслеживать активность HTTP, DNS и FTP. Он также собирает уведомления SNMP и может быть использован для обнаружения изменений конфигурации устройства и сообщений SNMP Trap.

5. Суриката

Суриката NIDS которые могут быть установлены на Windows, Linux, Mac OS, и Юникс. Это платная система это относится анализ прикладного уровня, поэтому он обнаружит сигнатуры, которые распределены по пакетам. Suricata мониторы IP, TLS, TCP, и UDP протокол деятельности и фокусируется на ключевых сетевых приложениях, таких как FTP, HTTP, ICMP, и SMB. Он также может изучить TLS сертификаты и сосредоточиться на HTTP запросы и DNS звонки. Существует также средство извлечения файлов, которое позволяет анализировать зараженные вирусом файлы.

Suricata имеет встроенный модуль сценариев, который позволяет вам объединить правила и получить более точный профиль обнаружения. Этот IDS использует как методы обнаружения на основе сигнатур, так и на основе аномалий. Файлы правил VRT, написанные для фырканье также может быть импортирован в Surcata, потому что этот IDS совместим с платформой Snort. Это также означает, что Snorby, БАЗА, Squil, и Anaval может служить интерфейсом к Suricata. Тем не менее, Suricata GUI очень сложный и включает в себя графическое представление данных, поэтому вам может не потребоваться использовать какой-либо другой инструмент для просмотра и анализа данных.

6. Саган

Саган это бесплатная хост-система обнаружения вторжений которые могут быть установлены на Юникс, Linux, и Mac OS. Вы не можете запустить Sagan в Windows, но можете подать в него логи событий Windows. Данные собраны фырканье, Suricata, или Bro может быть импортирован в Sagan, что дает инструменту анализа данных этой утилиты НДИ в перспективе, а также его родной HIDS возможностей. Sagan также совместим с другими системами типа Snort, такими как Snorby, БАЗА, Squil, и Anaval, которые все могут обеспечить интерфейс для анализа данных.

Саган это инструмент анализа журнала и его необходимо использовать совместно с другими системами сбора данных, чтобы создать полную систему обнаружения вторжений. Утилита включает в себя IP-локатор, так что вы можете отследить источники подозрительных действий в определенном месте. Он также может группировать действия подозрительных IP-адресов для выявления командных или распределенных атак.. Модуль анализа работает с методологии обнаружения сигнатур и аномалий.

Саган может автоматически выполнять скрипты для блокировки сети когда он обнаруживает конкретные события. Он выполняет эти профилактические задачи через взаимодействие с таблицами брандмауэра. Итак, это система предотвращения вторжений.

7. Лук безопасности

Security Onion был разработан путем объединения кода для фырканье, Suricata, OSSEC, Bro, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, и NetworkMiner, которые все проекты с открытым исходным кодом. Этот инструмент является бесплатный NIDS на основе Linux которые включают HIDS функциональность. Он был написан специально для запуска Ubuntu.

Анализ на основе хоста проверяет изменения файлов и анализ сети проводится анализатором пакетов, который может отображать передаваемые данные на экране, а также записывать в файл. Механизм анализа Security Onion сложен, потому что он объединяет процедуры очень многих различных инструментов. Он включает в себя мониторинг состояния устройства, а также анализ трафика. Есть правила оповещения на основе сигнатур и аномалий включены в эту систему. Интерфейс Kibana предоставляет панель мониторинга для Security Onion и включает в себя графики и диаграммы для упрощения анализа данных.

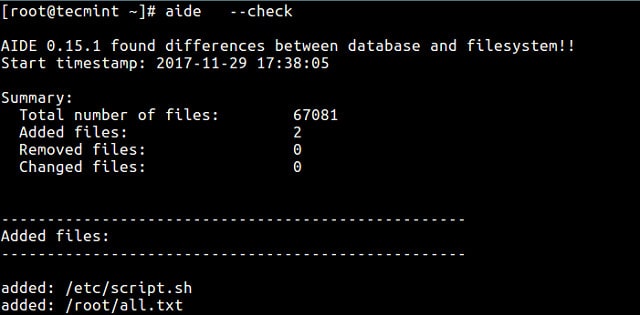

8. Помощник

AIDE означает «Усовершенствованная среда обнаружения вторжений.” Это бесплатный HIDS который работает на Mac OS, Юникс, и Linux. Этот IDS ориентирован на обнаружение руткитов и сравнение сигнатур файлов. Модуль сбора данных заполняется база данных характеристик которые почерпнуты из файлов журнала. Эта база данных является снимком состояния системы и любые изменения в конфигурации устройства оповещения. Эти изменения могут быть отменены путем ссылки на базу данных или база данных может быть обновлена для отражения разрешенных изменений конфигурации.

Системные проверки выполняются по требованию и не постоянно, но это можно запланировать как хрон. База правил AIDE использует как методы мониторинга на основе сигнатур, так и на основе аномалий.

9. OpenWIPS-NG

OpenWIPS-NG исходит от разработчиков Aircrack-NG. Фактически, он объединяет Aircrack-NG в качестве беспроводной анализатор пакетов. Aircrack-NG – хорошо известный хакерский инструмент, поэтому эта ассоциация может немного вас насторожить. WIPS расшифровывается как «Беспроводная система предотвращения вторжений” и это работает на Linux. Это бесплатная утилита это включает в себя три элемента:

- Датчик – анализатор пакетов

- Сервер – хранение и анализ данных rulebase

- Интерфейс – пользовательский интерфейс.

Датчик также передатчик, так может осуществлять меры по предотвращению вторжений и наносить вред нежелательным передачам. сервер выполняет анализ а также запускает политику вмешательства для блокировки обнаруженных вторжений. интерфейсный модуль отображает события и оповещения системного администратора. Это также где настройки могут быть изменены и защитные действия могут быть скорректированы или отменены.

10. Самайн

Samhain, производимая Samhain Design Labs в Германии, является бесплатная хост-система обнаружения вторжений который устанавливается на Юникс, Linux, и Mac OS. Он использует агентов, работающих в разных точках сети, которые отчитываются перед центральным модулем анализа. Каждый агент выполняет проверка целостности файла, мониторинг файла журнала, и мониторинг портов. Процессы ищут руткит-вирусы, мошеннические SUID (права доступа пользователя) и скрытые процессы.

Сетевое взаимодействие между агентами и консолью защищен шифрованием. Соединения для доставки данных файла журнала включают требования аутентификации, которые предотвращать захват или замену злоумышленниками процесса мониторинга.

Samhain выделит предупреждающие признаки вторжения, но у него нет процессов разрешения. Вам нужно будет сохранять резервные копии ваших файлов конфигурации и идентификаторов пользователей, чтобы предпринять действия для решения проблем, обнаруженных монитором Samhain.. Samhain скрывает свои процессы от скрытых технологий, называется “стеганография”, Чтобы не дать злоумышленникам манипулировать или убивать IDS. Центральные файлы журнала и резервные копии конфигурации подписаны ключом PGP предотвратить вмешательство злоумышленников.

11. Fail2Ban

Fail2Ban – это бесплатная хост-система предотвращения вторжений который работает на Юникс, Linux, и Mac OS X. IDS анализирует файлы журналов и накладывает запреты на IP-адреса, которые отображают подозрительное поведение. Автоматические блокировки происходят в правилах брандмауэра Netfilter / IPtables или PF и в таблице hosts.deny TCP Wrapper. Эти блоки обычно длятся всего несколько минут, но этого может быть достаточно, чтобы нарушить стандартный сценарий автоматического взлома паролей. Оповещения включают чрезмерные неудачные попытки входа в систему. Проблема с Fail2Ban заключается в том, что он фокусируется на повторяющихся действиях с одного адреса. Это не дает ему возможности справляться с распределенными кампаниями по взлому паролей или DDoS-атаками..

Область мониторинга системы определяется серией «фильтры.Они инструктируют IPS, на каких сервисах следить. Это включает Postfix, Apache, Курьерский почтовый сервер, Lighttpd, sshd, vsftpd и qmail. Каждый фильтр объединяется с действием, выполняемым в случае обнаружения условия оповещения. Комбинация фильтра и действия называется «тюремное заключение.»

RAT программы и примеры

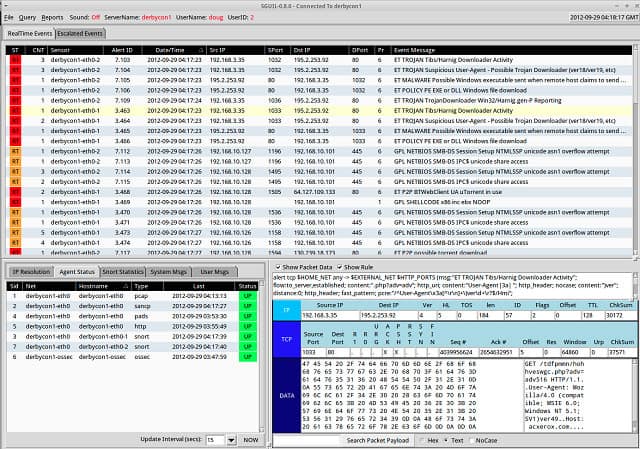

Существует ряд систем удаленного доступа, которые могут иметь легитимные приложения, но хорошо известны как инструменты, в основном используется хакерами как часть трояна; эти классифицируются как трояны удаленного доступа. Детали самых известных RAT объясняются ниже.

Обратное отверстие

Заднее отверстие, которое также называют BO крыса американского производства это было с 1998 года. Это дедушка крыс и был уточнены и адаптированы другими хакерскими группами для создания более новых систем RAT. Оригинальная система эксплуатировала слабость в Windows 98. Более поздние версии, которые работали на более новых операционных системах Windows, были Обратное отверстие 2000 и Глубокая спина.

Эта RAT способна скрывать себя в операционной системе, что изначально затрудняет ее обнаружение. Тем не менее, в настоящее время, большинство антивирусных систем имеют исполняемые файлы Back Orifice и поведение окклюзии, зарегистрированное в их базах данных в качестве подписей высматривать. Приятной особенностью этого программного обеспечения является то, что оно имеет простая в использовании консоль который злоумышленник может использовать для перемещения по зараженной системе. Удаленный элемент может быть перемещен на целевой компьютер через трояна. После установки эта серверная программа связывается с клиентской консолью с использованием стандартных сетевых процедур. Известно, что задняя диафрагма использует порт 21337.

зверь

Beast RAT атакует системы Windows от Windows 95 до Windows 10. При этом используется та же архитектура клиент-сервер, что и в Back Orifice, когда серверная часть системы была вредоносной программой, которая тайно устанавливается на целевой компьютер.. Когда серверный элемент работает, хакер может получить доступ к компьютеру жертвы по желанию через клиентскую программу.. Клиент подключается к целевому компьютеру через порт 6666. Сервер также может открывать соединения обратно клиенту, который использует порт 9999.. Зверь был написан в 2002 году и до сих пор широко используется.

Bifrost

Этот троян начинает свое заражение с установки программы построения сервера. Первоначально эта программа просто устанавливает связь с сервером управления и контроля и ожидает инструкций. Троянец заражает системы Windows из Windows 95 в Windows 10. Однако его возможности ограничены в версиях Windows XP и более поздних.

Как только он запущен, сборщик сервера настроит серверную программу на целевом компьютере. Это позволяет хакеру, используя соответствующую клиентскую программу, получить доступ к зараженному компьютеру и выполнять команды по желанию. Программное обеспечение сервера хранится в C: Windows Bifrost server.exe или C: Program Files Bifrost server.exe. Этот каталог и файл скрыты и так некоторые антивирусные системы не могут обнаружить Bifrost.

Построитель сервера не завершает свои операции после создания сервера. Вместо этого он работает как система постоянства и заново создаст сервер в другом месте и с другим именем, если будет обнаружена и удалена исходная установка сервера. В построителе сервера также используются методы руткита для маскировки процессов сервера. и сделать операционную систему вторжения очень трудной для обнаружения.

Начиная с Windows Vista, все разрушительные возможности Bifrost были замедлены, потому что Многие из сервисов, которые использует вредоносная программа, требуют системных привилегий.. Однако если пользователь обманут в установке замаскированного компоновщика серверов с системными привилегиями, система Bifrost может стать полностью работоспособной и ее будет очень сложно удалить..

Связанный: Лучшие бесплатные программы удаления, обнаружения и сканирования руткитов

Blackshades

Blackshades – инструмент для взлома, который был продано хакерам его разработчиками за 40 долларов за штуку. По оценкам ФБР, ее производители заработали в общей сложности 340 000 долларов, продавая это программное обеспечение.. Разработчики были закрыты и арестованы в 2012 году, а вторая волна арестов в 2014 году захватила более 100 пользователей Blackshades. Тем не менее, в обращении все еще есть копии системы Blackshades, и она все еще активно используется. Blackshades предназначается для Microsoft Windows из Windows 95 в Windows 10.

Инструментарий включает методы заражения, такие как вредоносный код для встраивания в веб-сайты, которые запускают процедуры установки. Другие элементы распространяют RAT, рассылая ссылки на зараженные веб-страницы. Они отправлены контакты в социальных сетях зараженного пользователя.

Вредоносная программа позволяет хакеру получить доступ к файловой системе целевого компьютера, загрузить и выполнить файлы. Использование программы включает функции ботнета, которые заставляют целевой компьютер запускать атаки типа «отказ в обслуживании».. Зараженный компьютер также можно использовать в качестве прокси-сервера для маршрутизации хакерского трафика и обеспечить прикрытие для других хакерских действий.

Инструментарий Blackshades очень прост в использовании и позволяет тем, кому не хватает технических навыков, стать хакерами. Система также может быть использована для создания атак вымогателей. Вторая программа запутывания, продаваемая вместе с Blackshades, скрывает программу, позволяет ее перезапускать при смерти и уклоняется от обнаружения антивирусным программным обеспечением..

Среди атак и событий, которые были прослежены в Blackshades кампания разрушений 2012 года, нацеленная на сирийские оппозиционные силы.

Смотрите также: 2023-2023 Статистика и факты вымогателей

Руководство по удалению вымогателей: Работа с распространенными видами вымогателей

DarkComet

Французский хакер Жан-Пьер Лесер разработал DarkComet в 2008 году, но до 2012 года система не развивалась. Это еще одна хакерская система, ориентированная на операционную систему Windows. от Windows 95 до Windows 10. Он имеет очень простой в использовании интерфейс и позволяет тем, у кого нет технических навыков, проводить хакерские атаки..

Программное обеспечение позволяет шпионить через кейлоггинг, скриншот и сбор пароля. Контролирующий хакер также может управлять силовыми функциями удаленного компьютера, разрешить включение или выключение компьютера удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервер для направления трафика и маскировки личности хакера во время рейдов на другие компьютеры.

DarkComet привлекла внимание сообщества кибербезопасности в 2012 году, когда было обнаружено, что африканское хакерское подразделение использовало систему для нацеливания на правительство и вооруженные силы США. В то же время атаки DarkComet, происходящие в Африке, были направлены против онлайн-геймеров..

Lesueur отказался от проекта в 2014 году когда было обнаружено, что DarkComet использовался сирийским правительством, чтобы шпионить за его гражданами. Население в целом взяло на себя использование VPN и приложений для защищенного чата, чтобы заблокировать государственное наблюдение, поэтому шпионские функции DarkComet позволил сирийскому правительству обойти эти меры безопасности.

Мираж

Мираж – ключевая крыса, используемая спонсируемая государством китайская хакерская группа, известная как APT15. После очень активной шпионской кампании с 2009 по 2015 год APT15 внезапно замолчал. Сам Мираж использовался группой с 2012 года. Обнаружение варианта Миража в 2023 году сигнализировало, что группа снова в действии. Эта новая крыса, известная как MirageFox использовался для слежки за правительственными подрядчиками Великобритании и был обнаружен в марте 2023 года. Mirage и MirageFox каждый выступать в роли агента на зараженном компьютере. Троянская часть набора вторжений опрашивает командный и контрольный адрес для получения инструкций. Эти инструкции затем применяются на компьютере жертвы..

Оригинальный Мираж RAT был использован для атак на нефтяная компания на Филиппинах, тайваньские военные, канадская энергетическая компания, и другие цели в Бразилии, Израиле, Нигерии и Египте. Mirage и MirageFox попадают в целевые системы через копье фишинг кампания. Они обычно нацелены на руководителей компании-жертвы. Троянец поставляется в формате PDF. Открытие PDF приводит к выполнению сценариев и установке RAT. Первым действием RAT является возвращение в систему командования и контроля с проверкой возможностей зараженной системы.. Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Исходный системный отчет создает впечатление, что разработчики Mirage создали RAT для кражи системных ресурсов, а не для доступа к данным в целевой системе.. Там нет типичной атаки Мираж потому что кажется, что каждое вторжение ориентировано на конкретные цели. Установка RAT может быть проведена путем ознакомительной кампании и системных проверок. Например, нападение на британского военного подрядчика NCC в 2023 году получил доступ к системе через авторизованный VPN-сервис компании.

Тот факт, что каждая атака имеет высокую цель, означает, что много затрат влечет за собой миражная инфекция. Эта высокая стоимость показывает, что Атаки на миражи обычно нацелены только на ценные цели, которые китайское правительство хочет подорвать или у которых украсть технологии.

Троянские угрозы удаленного доступа

Хотя большая часть деятельности RAT, кажется, направлена правительством, существование наборов инструментов RAT делает сетевое вторжение – задача, которую может выполнить каждый. Таким образом, деятельность RAT и APT не ограничивается атаками на военные или высокотехнологичные компании..

Крысы объединяются с другими вредоносными программами скрывать себя, что обозначает Установка антивирусного программного обеспечения на ваших компьютерах недостаточно для предотвращения хакеров, контролирующих вашу систему с помощью этих методов. расследовать системы обнаружения вторжений чтобы победить эту хакерскую стратегию.

Испытывали ли вы вторжение в сеть, которое привело к повреждению или потере данных? Реализовали ли вы стратегию предотвращения вторжений, чтобы предотвратить проблему с RAT? Оставьте сообщение в разделе комментариев ниже, чтобы поделиться своим опытом.