Расшаренные папки (или папки с общим доступом) – это удобный инструмент для обмена файлами внутри локальной сети. Такие общие ресурсы используются как на предприятиях, так и в домашних сетях. Например, вы можете открыть общий доступ к папке на настольном компьютере и получить к ней доступ со своего ноутбука или мультимедийной приставки.

Но, при активном использовании расшаренных папок бывает сложно вспомнить, к чему был открыт общий доступ и где это находятся на компьютере. В данной небольшой статье мы рассмотрим именно этот вопрос и расскажем, как быстро найти все расшаренные папки на компьютере с Windows 10 или Windows 7.

Просмотр расшаренных папок в окне «Мой компьютер»

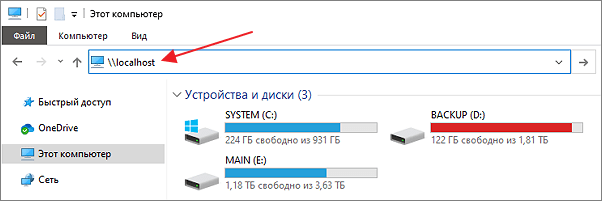

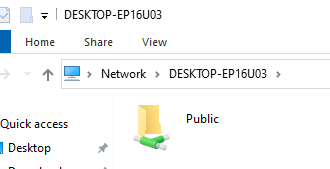

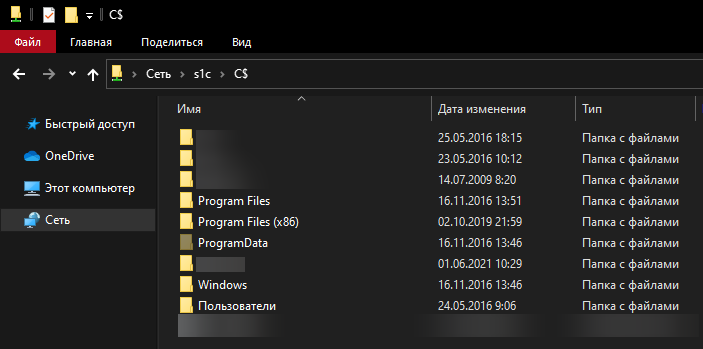

Если вы хотите узнать, какие папки расшарены на вашем компьютере, то вы можете просто получить доступ к своему собственному компьютеру по сети, использовав имя компьютера «localhost» или IP-адрес «127.0.0.1».

Для этого откройте окно «Мой компьютер» и введите в адресную строку одну из следующих команд:

\localhost \127.0.0.1

На скриншоте внизу показано, куда нужно вводить команду.

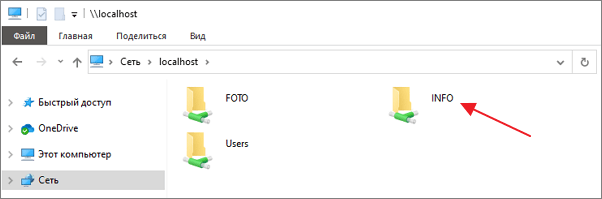

После ввода данного адреса нажмите на клавишу Enter и перед вами появится список всех папок с общим доступом на этом компьютере. В нашем случае это папки FOTO, INFO и Users.

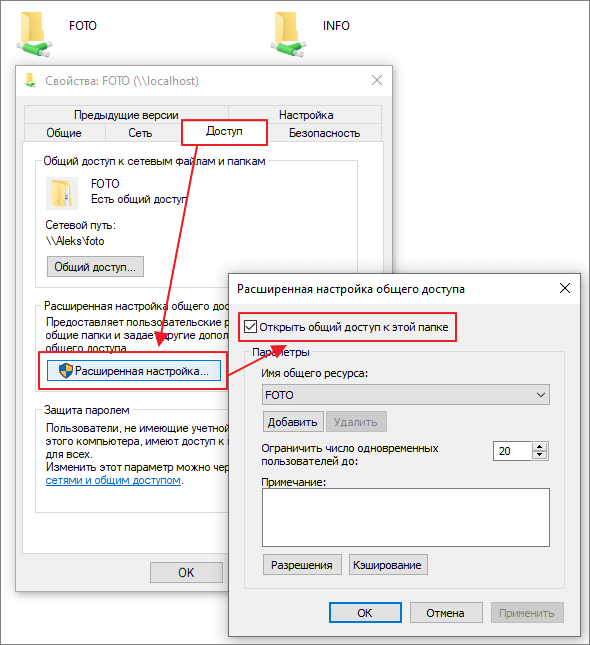

Прямо отсюда можно отключить общий доступ для любой из папок. Для этого нужно кликнуть правой кнопкой мышки по папке, открыть «Свойства», перейти на вкладку «Доступ» и нажать на кнопку «Расширенная настройка». В результате появится небольшое окно с настройками общего доступа.

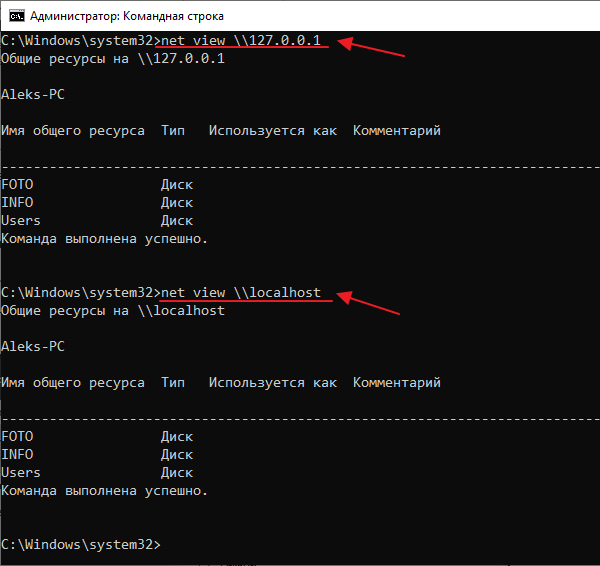

Просмотр расшаренных папок в командной строке

Кроме этого, вы можете посмотреть список общих папок на локальном компьютере с помощью командной строки.

Для этого нужно запустить командную строку и выполнить одну из следующих команд:

net share net view \localhost net view \127.0.0.1

Просмотр расшареных папок через «Управление компьютером»

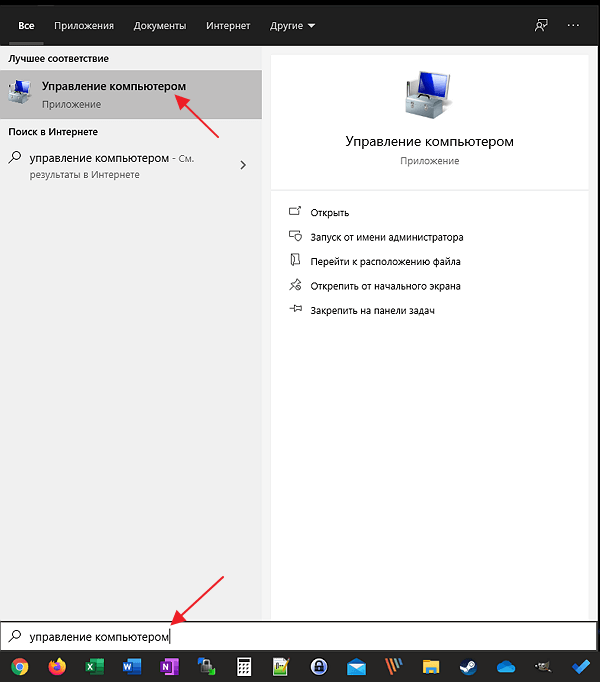

Также вы можете найти все расшаренные папки через инструмент «Управление компьютером». Для этого нужно нажать комбинацию клавиш Win-R и ввести команду «compmgmt.msc» либо ввести фразу «Управление компьютером» в поиск в меню «Пуск».

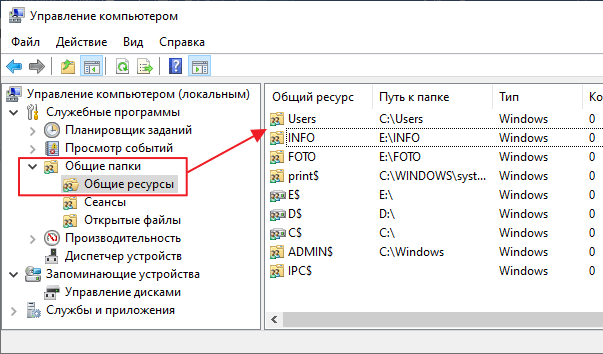

В окне «Управление компьютером» нужно открыть раздел «Служебные программы – Общие папки – Общие ресурсы». Здесь будет отображаться список всех папок, к которым открыт общий доступ на вашем компьютере.

Обратите внимание, общие папки со знаком доллара ($) в конце являются скрытыми и по умолчанию не отображаются при просмотре общих ресурсов. Эти папки были открыты операционной системой по умолчанию и доступ к ним есть только у локального администратора. Эти общие скрытые ресурсы не рекомендуется отключать, так как это может вызвать проблемы при работе с локальной сетью.

Посмотрите также:

- Как расшарить папку в Windows 7

- Схема обжима витой пары

- Как узнать какая сетевая карта стоит на компьютере

- Как узнать MAC адрес компьютера на Windows 10

- Как подключить сетевой диск в Windows 10

Автор

Александр Степушин

Создатель сайта comp-security.net, автор более 2000 статей о ремонте компьютеров, работе с программами, настройке операционных систем.

Остались вопросы?

Задайте вопрос в комментариях под статьей или на странице

«Задать вопрос»

и вы обязательно получите ответ.

Содержание

- Управление административными общими ресурсами (админ-шарами) в Windows

- Что есть «админ-шара» и с чем её едят?

- Как прекратить общий доступ к админ-шарам

- Как вернуть автоматическое создание и восстановить стандартные админ-шары

- «Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

- Список сетевых команд в CMD

- Добавить комментарий Отменить ответ

- 65 основных команд Windows Server

- Как запустить команды в терминале Windows Server

- Команды для Windows Server

- Настройка подключений

- Работа в системе

- Работа с локальными и виртуальными жесткими дисками

- Работа с файлами и папками

- Интерфейс командной строки

- Заключение

Управление административными общими ресурсами (админ-шарами) в Windows

Разберёмся, что такое административные сетевые ресурсы (админ-шары), для чего они нужны, как их включать/отключать и удалять, и что делать с ошибкой «Отказано в доступе» (Access is denied) при входе в админ-шару.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, «расшарив» принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

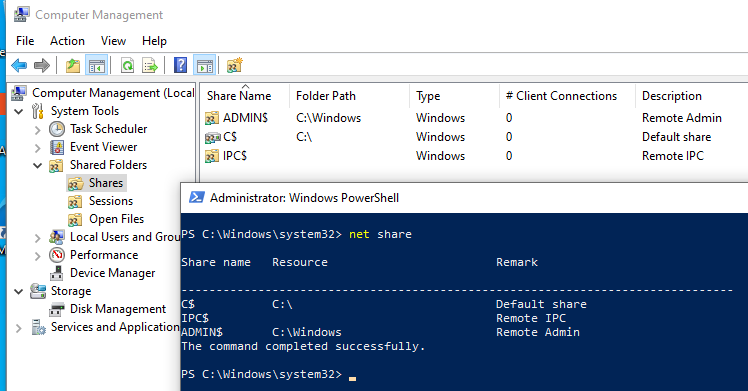

Просмотреть активные шары можно двумя способами:

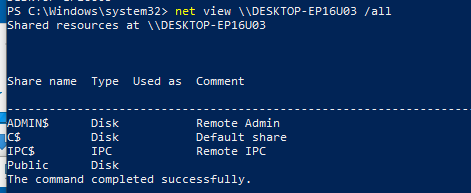

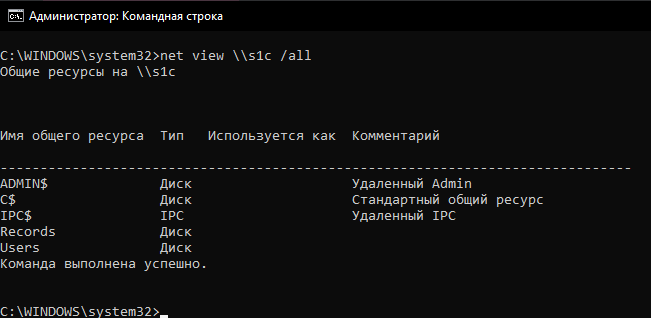

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \имя_компьютера /all

Для доступа к админ-шаре необходимо соблюдение следующих условий:

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

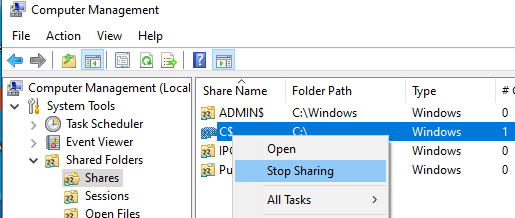

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

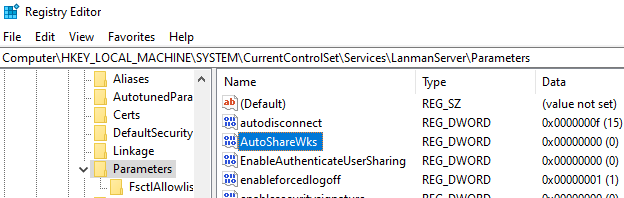

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

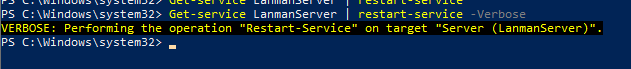

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После проведённых манипуляций, доступ к админ-шарам должен появиться.

Источник

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

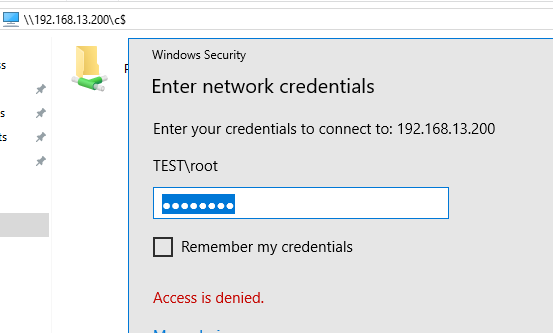

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

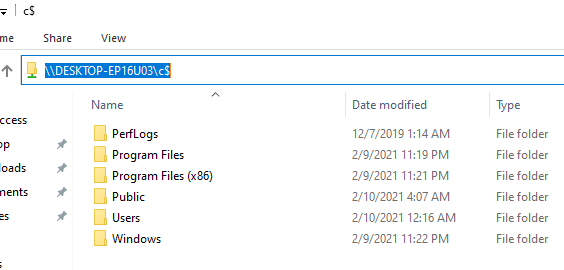

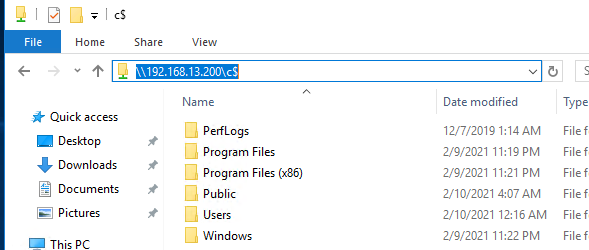

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Источник

Список сетевых команд в CMD

1. сброс winsock

Код

netsh winsock reset

netsh winsock reset catalog

Winsock это интерфейс, который упрощает разработку сетевых приложений под Windows. Всё что нам нужно знать, это то что Winsock представляет собой интерфейс между приложением и транспортным протоколом, выполняющим передачу данных. При взаимодействии клиент — сервер в сети каждого участника взаимодействия можно рассматривать как конечную точку. Сокет это вроде как и есть эта конечная точка. В приложении вы определяете сокет.

2. сброс прокси (включает прямой доступ/сброс winhttp) и отображение текущих параметров прокси WinHTTP

Код

netsh winhttp reset proxy

Код

netsh winhttp show proxy

3. cброс статических/заданных пользователем параметров ipv4 и ipv6

Код

netsh interface ipv4 reset

netsh interface ipv6 reset

netsh int ip reset

4. вывод сведений о конфигурации протокола ip

5. очистка кэша dns

Код

ipconfig /flushdns

отобразить содержимое кэш службы DNS — клиент

Код

ipconfig /displaydns

6. обновление адресов всех адаптеров

Код

ipconfig /renew

освобождение адресов для всех подключений

Код

ipconfig /release

7. показать таблицу маршрутизации

8. удаление всех статических маршрутов

9. добавить статический маршрут

10. работа с размещенными сетями

создание размещенной сети (virtual AP):

Код

netsh wlan set hostednetwork mode=allow ssid=»Имя_сети» key=»ключ» keyUsage=persistent

значение параметра key не менее 8 символов, используются цифры и английские буквы

запустить размещенную сеть:

Код

netsh wlan start hostednetwork

остановить размещенную сеть:

Код

netsh wlan stop hostednetwork

запретить использование размещенной сети:

Код

netsh wlan set hostednetwork mode=disallow

разрешить использование размещенной сети:

Код

netsh wlan set hostednetwork mode=allow

отобразить свойства и состояние размещенной сети:

Код

netsh wlan show hostednetwork

11. отображение полной информации о беспроводных сетях и устройствах

Код

netsh wlan show all

12. отображение свойств драйверов беспроводной локальной сети

Код

netsh wlan show drivers

13. отображение списка профилей беспроводных сетей, настроенных на этом пк

Код

netsh wlan show profiles

14. Установка и разрыв сетевого подключения удаленного доступа

Код

rasdial имя_подключения [пользователь [пароль]] [/DOMAIN:домен]

rasdial имя подключения /DISCONNECT

15. определение маршрутов следования / трассировка пути

16. разрешение доменного имени dns-сервером по умолчанию и сервером 8.8.8.8

Код

nslookup [имя_ресурса]

nslookup [имя_ресурса] 8.8.8.8

Пример:

Код

nslookup ya.ru

nslookup ya.ru 8.8.8.8

17. отображение информации о всех подключениях и состоянии портов, а так же исполняемого файла, который участвует в создании подключения

18. отображение статистики протоколов и статистики Ethernet

19. отображение ARP таблицы

20. проверка доступности узла по icmp

21. настройка правил брандмауэра

включить брандмауэр:

Код

netsh advfirewall set allprofiles state on

выключить брандмауэр:

Код

netsh advfirewall set allprofiles state off

включение отдельных профилей:

Код

netsh advfirewall set domainprofile state on

netsh advfirewall set privateprofile state on

netsh advfirewall set publicprofile state on

выключение отдельных профилей:

Код

netsh advfirewall set domainprofile state off

netsh advfirewall set privateprofile state off

netsh advfirewall set publicprofile state off

запретить все входяшие соединения и разрешить все исходяшие:

Код

netsh advfirewall set allprofiles firewallpolicy blockinbound

netsh advfirewall set allprofiles firewallpolicy allowoutbound

разрешить входящие TCP и UDP соединения для 80 порта:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN

netsh advfirewall firewall add rule name=»HTTP» protocol=UDP localport=80 action=allow dir=IN

запретить входящие на 80 порт:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN

netsh advfirewall firewall add rule name=»HTTP» protocol=UDP localport=80 action=block dir=IN

открыть диапазон портов для исходящего UDP трафика:

Код

netsh advfirewall firewall add rule name=»Port range» protocol=UDP localport=5000-5100 action=allow dir=OUT

удалить правило:

Код

netsh advfirewall firewall delete rule name=»HTTP»

правило ограничения только для одного ip:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.1

правило ограничения для подсети:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN remoteip=192.168.0.0/24

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.50-192.168.0.70

разрешить соединения для программы MyApp.exe:

Код

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:MyAppMyApp.exe» enable=yes

объединение правил:

Код

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:MyAppMyApp.exe» enable=yes remoteip=157.60.0.1,172.16.0.0/16 profile=domain

22. проверка доступности удаленного узла по порту (при этом приложение на удаленном пк должно быть запущено, сосотояние удаленного порта LISTENING)

Код

telnet [имя_удаленного_узла_или_ip] [PORT]

Пример:

Код

telnet ya.ru 80

telnet 213.180.204.3 80

Как включить клиент telnet: панель управления — программы и компоненты — включение или отключение компонентов Windows — включить клиент Telnet — ок

23. отобразить информацию о mac адресах физических интерфейсов локального и удаленного компьютеров

Код

getmac

getmac /s [имя_пк_или_ip]

Примеры:

getmac /s 192.168.1.1

24. настройка статических параметров ip и dns физического интерфейса

Код

netsh interface ip set address name=»Имя подключения» source=static addr=[address] mask=[mask] gateway=[gateway] gwmetric=[metric]

netsh interface ip set dnsservers name=»Имя подключения» static [dns-address] primary

Пример:

Код

netsh interface ip set address name=»Подключение по локальной сети» source=static addr=192.168.0.10 mask=255.255.255.0 gateway=192.168.0.1 gwmetric=1

netsh interface ip set dnsservers name=»Подключение по локальной сети» static 8.8.8.8 primary

25. определение оптимального mtu

26. остановка и запуск служб, вывод списка запущенных служб

вывод списка запущенных служб:

Код

net start

запуск и остановка dhcp-клиента

Код

net start dhcp

net stop dhcp

запуск dns-клиента

Код

net start dnscache

запуск автонастройки беспроводной сети

Код

net start WlanSvc

запуск автонастройки WWAN

Код

net start WwanSvc

запуск общего доступа к подключению к Интернету (ics)

Код

net start sharedaccess

запуск брандмауэра

Код

net start mpssvc

запуск браузера компьютеров

Код

net start browser

запуск диспетчера подключений удаленного доступа

Код

net start RasMan

запуск службы сервера

Код

net start LanmanServer

запуск службы рабочей станции

Код

net start LanmanWorkstation

запуск службы удаленных рабочих столов

Код

net start TermService

запуск службы сетевых подключений

Код

net start Netman

запуск службы маршрутизации и удаленного доступа

Код

net start RemoteAccess

запуск обнаружения SSDP

Код

net start SSDPSRV

27. работа с сетевыми дисками, подключение разделяемых сетевых ресурсов

28. выделение ресурсов системы для общего доступа, создание разделяемых сетевых ресурсов

вывести список разделяемых в локальной сети ресурсов данного компьютера

Код

net share

добавление нового разделяемого по сети ресурса

Код

net share [имя_разделяемого_ресурса]=»[локальный_диск:путь_до_ресурса_на_данном_компьютере]»

Пример

Код

net share sharedres=»C:UsersAdminFor_All»

удаление разделяемого ресурса

Код

net share [имя разделяемого ресурса] /DELETE

Пример

Код

net share sharedres /DELETE

(удаление выполняется только для имени разделяемого ресурса и не затрагивает каталог локального диска, связанный с данным именем)

получение списка открытых по сети файлов

Код

net file

отображение списка компьютеров в сетевом окружении

Код

net view

отображение списка компьютеров в домене

Код

net view /DOMAIN:[имя_домена]

Пример:

Код

net view /DOMAIN:mydomain

отображение разделяемых по сети ресурсов отдельного компьютера

Код

net view \[имя_компьютера_или_ip]

Пример:

Код

net view \server

net view \192.168.1.100

скрыть в сетевом окружении отдельный компьютер

Код

net config server /HIDDEN:YES

вернуть отображение компьютера в сетевом окружении

Код

net config server /HIDDEN:NO

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Источник

65 основных команд Windows Server

Практически во всех операционных системах множество функций можно запустить не только «кликом», но и с помощью определенной команды. Это касается и версии Windows для серверов. Большинство из тех команд, что используются для управления сервером, схожи с теми, что предназначены для обычной Windows. Я перечислю основные команды, которые в той или иной степени будут полезны при управлении ОС Windows Server.

Как запустить команды в терминале Windows Server

Как и в десктопной версии, все указанные команды можно запустить с помощью командной строки.

Для получения указанных прав нужно действовать следующим образом:

Команды можно запускать с помощью утилиты Windows PowerShell, которую также можно найти среди предустановленных программ.

Команды для Windows Server

Все указанные команды предназначены для самых разных задач. Я постараюсь рассортировать их по функционалу. В общей сложности вышло 65 команд, без учета дополнительных параметров и атрибутов в некоторых из них.

Настройка подключений

arp – данная команда предназначена для просмотра и изменения записей в кэше ARP. Это протокол, представляющий собой таблицу соответствия IP-адресов с MAC-адресами сетевых устройств.

dnscmd – диагностирует, исправляет ошибки в конфигурациях и еще выполняет множество других действий при администрировании сервера DNS.

ftp – передает туда и обратно файлы на компьютер, в котором запущена служба протокола FTP. У команды есть несколько параметров. Вот некоторые из них, которые будут наиболее полезны:

Завершает сеанс FTP на удаленном компьютере; есть аналогичная этой команда – FTP Quit

delete

Стирает указанные файлы на удаленном компьютере

mget

Копирует файлы с удаленного на локальный компьютер, используя текущий тип перемещения файлов

mkdir

Создает новую папку на удаленном компьютере

open

Подключается к указанному FTP-серверу

rmdir

Стирает выбранный каталог на удаленном ПК

status

Показывает текущее состояние FTP-подключений

ftp trace

Переключает трассировку пакетов, отображает внутренние вызовы функций FTP при запуске команды

type

Задает или отображает тип перемещения файла

user

Указывает пользователя для удаленного компьютера

mdelete

Стирает файлы на удаленном компьютере

getmac – данный запрос определяет mac-адрес компьютера, а еще он используется для отображения mac-адресов сетевых адаптеров.

hostname – показывает наименование узла в полном имени компьютера.

ipconfig – этот параметр отображает актуальные на момент проверки параметры протокола TCP/IP. Он также применяется для обновления некоторых характеристик, задаваемых при автоматической конфигурации сетевых интерфейсов, задействующих протокол DHCP. К данной команде можно добавлять следующие атрибуты:

Выдает все доступные конфигурации IP

/displaydns

Отображает кэш DNS

/flushdns

Сбрасывает кэш DNS

/registerdns

Обновляет и повторно регистрирует параметры DNS

/release

/renew

Обновляет сведения для сетевых адаптеров

/setclassid

Меняет DHCP Class ID

/showclassid

Отображает DHCP Class ID

msg – запускает отправку сообщения указанному удаленному пользователю.

mstsc – запускает подключение к удаленному рабочему столу.

net view – показывает имя компьютера в текущем домене.

netsh – сетевое служебное приложение, позволяет локально или удаленно отображать или изменять конфигурацию сети компьютера. Программу можно запустить как в командной строке, так и в Windows PowerShell.

shadow – удаленное управление активным сеансом другого пользователя.

netstat – показывает состояние TCP-подключений и портов, на которых компьютер прослушивается, статистику Ethernet, таблицу маршрутизации IP-адресов, а без использования параметров команда отображает лишь активные TCP-подключения.

nbtstat – отображает статистику протокола и активных подключений TCP/IP посредством NetBT, причем как для локального, так и для удаленных компьютеров. При использовании без параметров эта команда выдает только справочные данные.

nslookup – выдает сведения, используемые для диагностики DNS. Чаще всего используется для определения IP-адреса по доменному имени.

tracert – производит трассировку. Если говорить проще – показывает путь, по которому проходят пакеты данных при отправке из вашего компьютера в конечную точку. При этом показывает последовательно каждый этап маршрута, позволяет узнать, на каком этапе происходят крупные потери или задержки.

pathping – точно так же, как и tracert, выполняет трассировку, дополнительно предоставляя сведения о задержке сети и сетевой утрате в промежуточных узлах.

ping – проверяет подключение и доступность указанного компьютера на уровне TCP/IP. В результате показывается сообщения с информацией о получении соответствующих ответов, а также время кругового пути. Это основная команда для проверки и устранения неполадок подключения, доступности и разрешения имен.

qappsrv – показывает полный список доступных удаленных рабочих столов в текущем сеансе.

quser – выдает информацию о пользовательских сеансах на удаленный рабочий стол в текущем сеансе. Команда позволяет определить, вошел ли конкретный пользователь на конкретный сервер узла сеансов. После сканирования выдаются следующие сведения:

rpcinfo – выводится список программ, установленных на удаленных компьютерах.

rasphone – инструмент для управления сетевыми подключениями, в основном используется на модемных линиях или в PPPOE, PPPTP.

route – можно просмотреть и изменить записи в локальной таблице маршрутизации IP. Если использовать без параметров, команда даст справку.

telnet – осуществление подключения по протоколу telnet. Позволяет проверять доступность портов. По умолчанию он не установлен, поэтому такая команда не всегда может сработать.

Работа в системе

at – запрос отвечает за планирование выполнения команд или запуска приложений в заданное время. Используется только совместно со службой расписания и с правами администратора.

compmgmt.msc – эта команда откроет инструмент «Управление компьютером», в котором можно просмотреть запланированные задачи, события, общие папки и пользователей. Также там есть инструмент для управления дисками, еще отображается раздел со списком служб и приложений.

control – запускает «Панель управления». Есть множество ее подвидов, позволяющих запустить окна для управления отдельными элементами. Среди них актуальными будут следующие:

devmgmt.msc – команда запускает «Диспетчер устройств», утилиту для управления основными аппаратными и программными компонентами.

explorer – позволяет открыть «Проводник Windows».

logman – создает сеансы трассировки событий, управляет ими и журналами производительности, а также поддерживает многие функции мониторинга системы из командной строки.

mmc – открывает определенную консоль MMC, можно в режиме автора и с указанием версии – 32 или 64-разрядной.

mode – показывает состояние системы, изменяет параметры, перестраивает порты или устройства. При задаче команды без параметров отображаются все управляемые атрибуты консоли и доступные устройства com.

msconfig – открывает инструмент для тонкой настройки системы, управления загрузкой и автозагрузкой, а также активными службами и сервисами.

msinfo32 – запускает утилиту «Сведения о системе», где отображен полный список установленного оборудования, а также системных и программных компонентов на локальном компьютере.

PowerShell – запуск нового сеанса для утилиты Windows PowerShell через окно командной строки.

PowerShell_ise – запускает сеанс в интегрированной среде сценариев Windows PowerShell (ISE). В таком режиме можно применять необязательные настройки для открытия некоторых файлов, проводить запуск без определенного профиля и так далее.

regedit – открывается редактора реестра.

secedit – анализируется и настраивается безопасность системы, текущая конфигурация сравнивается с актуальными шаблонами безопасности.

services.msc – открывается консоль для работы со службами и сервисами.

shutdown – выключение/перезагрузка локальных или удаленных компьютеров. Для той или иной процедуры стоит использовать соответствующий параметр.

systeminfo – выдача подробной информации о конфигурации компьютера и его операционной системы, включая сведения о безопасности, идентификатор продукта и свойства оборудования.

wuauclt – открывает раздел параметров «Обновления Windows».

Работа с локальными и виртуальными жесткими дисками

attach vdisk – подключает виртуальный жесткий диск с дальнейшим его отображением в меню главного компьютера в качестве локального. Для отключения его отображения должна быть использована команда detach vdisk.

chkdsk – этот запрос запускает утилиту для проверки дисков и метаданных на наличие логических и физических ошибок. При использовании без параметров лишь отображает состояние и не исправляет ошибки. Для устранения ошибок следует дополнительно вводить параметр /f. Параметр /r запустит поиск поврежденных секторов.

cleanmgr – запускает инструмент «Очистка диска», отвечающий за удаление ненужных файлов с жесткого диска компьютера. Введя отдельные параметры, можно настроить утилиту на стирание временных файлов, кэша интернета, а также провести перезапуск файлов bin.

convert – преобразует диск из одного формата в другой.

defrag – выполняет дефрагментацию файловой системы. Определяет также степень фрагментации диска, объединяет файлы для повышения производительности ОС.

dfrg.msc – с помощью этого запроса включается дефрагментатор дисков.

diskpart – открывает одноименный интерпретатор, позволяющий управлять подключенными локальными дисками, разделами, томами компьютера и виртуальными дисками тоже.

expand vdisk – расширяет созданный виртуальный жесткий диск до определенного размера, указанного в параметрах. Предварительно для выполнения данной команды рекомендуется отключить VHD.

ntbackup – запускает из командной строки резервное копирование и восстановление компьютера и файлов.

recover – проводится восстановление данных, доступных для чтения, с поврежденного или дефектного диска. Эта команда считывает файл и сектор, а затем восстанавливает данные.

sfc /scannow – выполняется проверка целостности всех защищенных системных файлов и по возможности восстановление файлов с проблемами.

Работа с файлами и папками

copy – копирует нужный файл из исходного расположение в другое.

del – удаляет один или несколько файлов. Есть аналогичная – erase. Используя определенные параметры, можно активировать запрос для подтверждения удаления, также запустить принудительное стирание файлов, доступных только для чтения.

expand – разархивирует один или несколько сжатых файлов.

fsmgmt.msc – включается консоль с общими папками в системе.

manage-bde – активирует и дезактивирует BitLocker, задает способы разблокировки, обновляет методы восстановления и разблокирует защищенные диски.

md – создает новый каталог или подкаталог. Похожая команда – это mkdir.

mqbkup – запускает инструмент для архивирования и резервного копирования сообщений MSMQ, параметров реестра на запоминающее устройство, также проводит восстановление ранее сохраненных сообщений и параметров.

Интерфейс командной строки

cls – проводит очистку командной строки.

color – меняет цвет и фон утилиты.

exit – закрывает командную строку.

help – отображает полный список команд, доступных для задействования в данном инструменте.

Заключение

Как видно, команды для Windows Server практически ничем не отличаются от тех, что используются в обычной версии системы. Разница состоит лишь в задачах – для серверной версии в ход обычно идут несколько иные запросы – команды для командной строки в Windows Server больше акцентированы на работу с подключениями и дисками.

Источник

Мы рассказывали, как получить список расшаренных папок компьютера. Сегодня поговорим про обнаружение шар SMB (расшаренных ресурсов) в локальной сети.

Обнаружение SMB-ресурсов локальной сети

SMB — это сетевая служба, которая позволяет обмениваться файлами между устройствами локальной сети. Начинающему этичному хакеру, во время проведения пентеста стоит перечислить общие ресурсы.

В качестве примера будет использоваться уязвимая виртуальная машина Metasploitable (см. Как установить Metasploitable в VirtualBox).

Обнаружение общих SMB-ресурсов с помощью Metasploit

Откройте терминал Kali Linux и запустите Metasploit:

После загрузки Metasploit, для поиска модуля, используйте команду поиска с ключевым словом

smb_version:

|

msf6 > search smb_version |

Как показано на следующем снимке экрана, был найден модуль:

|

auxiliary/scanner/smb/smb_version |

С помощью следующих команд, выберите соответствующий модуль в Metasploit:

|

msf6 > use auxiliary/scanner/smb/smb_version msf6 auxiliary(scanner/smb/smb_version) > options |

Использование команды

show options или

options отобразит необходимые настройки для запуска модуля:

Как показано на предыдущем скрине, есть две обязательные настройки. Одна из них — RHOSTS или параметры цели (жертва), а другая THREADS — количество потоков (соединений).

Используйте следующие команды, чтобы установить значение RHOSTS в качестве цели (Metasploitable) и запустить модуль:

|

msf6 auxiliary(scanner/smb/smb_version) > set RHOSTS 172.30.1.26 msf6 auxiliary(scanner/smb/smb_version) > run |

Команда

run обычно используется для запуска / выполнения вспомогательного модуля в Metasploit, а команда

exploit для запуска модуля эксплойта.

Как показано на следующем скрине, Metasploit обнаружил работающий на удаленной системе сервис SMB версии 1:

Для обнаружение SMB рекомендуется использовать различные инструменты. Пентестер может выбрать между Metasploit, поскольку он содержит множество вспомогательных модулей для сканирования и перебора сервисов или Nmap. Рекомендую ознакомиться с обоими инструментами.

Перечисление файлов общих SMB-ресурсов с помощью SMBMap

Поскольку в целевой системе был обнаружен работающий SMB, можно поискать шары с помощью SMBMap.

1. В Kali Linux откройте терминал и используйте следующие команды:

|

kali@kali:~$ smbmap –H 172.30.1.26 |

SMBMap обнаружил нескольких общих дисков (колонка Disk):

SMBMap отобразил имена различных общих ресурсов, их настройки разрешений и описание.

2. Используйте следующие команды для чтения / отображения содержимого общего диска tmp:

|

kali@kali:~$ smbmap –H 172.30.1.26 –r tmp |

SMBMap отображает содержимое диска tmpshared:

3. Чтобы скачать содержимое общего диска с помощью SMBMap, используйте следующую команду:

|

kali@kali:~$ smbmap –H 172.30.1.26 —download .tmp* |

Заключение

Итак, мы рассмотрели тему обнаружения и перечисления SMB, используя Metasploit и SMBMap. В следующей статье я покажу, как выполнить обнаружение и перечисление SSH.

РЕКОМЕНДУЕМ:

- Атака SMB Relay и как от этого защититься

- Сетевая разведка и перехват трафика с помощью ARP

|

239 / 234 / 8 Регистрация: 05.05.2011 Сообщений: 1,553 |

|

|

1 |

|

Поиск открытых шар в локальной сети29.10.2012, 15:04. Показов 13551. Ответов 9

Добрый день, имеется виндовый домен с парком в 200 машин. Существует ли какая-нить утилита, которая просканила бы все машины на наличие открытых шар?

0 |

|

90 / 58 / 7 Регистрация: 07.02.2010 Сообщений: 728 |

|

|

29.10.2012, 19:54 |

2 |

|

Legion, PsTool, Aida64, Everest.

1 |

|

293 / 207 / 67 Регистрация: 08.11.2010 Сообщений: 1,821 |

|

|

29.10.2012, 20:33 |

3 |

|

LanSpy — сканер безопасности сети. 98% то что тебе нужно!

1 |

|

239 / 234 / 8 Регистрация: 05.05.2011 Сообщений: 1,553 |

|

|

29.10.2012, 21:15 [ТС] |

4 |

|

Окей, а если находить шары для Всех и убивать этот параметр на удаленном пк? Оставляя только доменных пользователей и прочее.. или это совсем из ряда фантастики?)

0 |

|

Kir@ 90 / 58 / 7 Регистрация: 07.02.2010 Сообщений: 728 |

||||

|

29.10.2012, 21:30 |

5 |

|||

|

Это из разряда “получить люлей от админов”. У меня на работе высшие админы периодически сканят все пк и убивают шары. Скриптами. Запуск каждые 30 минут. Добавлено через 7 минут

2 |

|

239 / 234 / 8 Регистрация: 05.05.2011 Сообщений: 1,553 |

|

|

29.10.2012, 21:46 [ТС] |

6 |

|

Блин, жалко, что Bash не знаю..

0 |

|

2617 / 547 / 109 Регистрация: 21.03.2012 Сообщений: 1,051 |

|

|

30.10.2012, 08:40 |

7 |

|

1 |

|

90 / 58 / 7 Регистрация: 07.02.2010 Сообщений: 728 |

|

|

30.10.2012, 09:03 |

8 |

|

Блин, жалко, что Bash не знаю.. Это не баш, а обыкновенный bat файл – я никак не могу найти нужные теги А совсем отобрать доступ на создание шар? В управлении ПК для группы guest задать роль “пользователь”.

1 |

|

239 / 234 / 8 Регистрация: 05.05.2011 Сообщений: 1,553 |

|

|

30.10.2012, 09:39 [ТС] |

9 |

|

Пойду эксперементировать)

0 |

|

lojcin 327 / 157 / 14 Регистрация: 30.12.2014 Сообщений: 804 Записей в блоге: 3 |

||||

|

21.11.2017, 23:26 |

10 |

|||

|

Управление локальными сетевыми подключениями (включить/отключить)

1 |

Работа скрипта:

- Проверяем путь к папке и если нужно создаем.

- Создаем список компьютеров доменной сети

- Циклом перебираем список компьютеров доменной сети

- Проверяем «жив» ли компьютер

- Проверяем есть ли доступ к компьютеру

- Получаем список «шар» (без системных «шар»)

- Проверяем есть ли доступ к «шаре»

- Получаем данные о «шаре» (имя, путь, разрешения доступа)

- Экспорт данных в файл *.csv

Скрипт FindLanShares.ps1

$Data = get-date -uformat "%d.%m.%Y_%H.%M.%S"

$LogPath = "C:MonitoringLOG$Data"

$AllComputerInfo = @();$AllNOPermissions = @();$AllServerRPCUnavailable = @();$AllNoAccess = @()

#region Check Path Export LOGS

If((Test-Path ($LogPath)) -eq $False)

{New-Item ($LogPath) -Type Directory}

#endregion Check Path Export LOGS

#region We Write The Received Results in Log.

$LogADComputerInfo = "$LogPathComputer_Information.csv"

$LogNOPermissions = "$LogPathNO_Permissions_Share.csv"

$LogRPCUnavailable = "$LogPathServer_RPC_Unavailable.csv"

$LogNoAccess = "$LogPathNo_Access_Computer.csv"

#endregion We Write The Received Results in Log.

#region Function

function Ping ($Name){

$ping = new-object System.Net.NetworkInformation.Ping

if ($ping.send($Name).Status -eq "Success" ) { $True }

else { $False }

trap {Write-Verbose "Ошибка пинга"; $False; continue}

}

#endregion Function

#region Collection of the Information on the Computer

#region The List Active Directory Computers

$LC = Get-QADComputer -ErrorAction SilentlyContinue -SizeLimit 0 | Sort-object Name | foreach {$_.name -replace " *",""}

foreach ($strComputer in $LC){

#region Life check Computer

$Alive="";$Comp = "";$NoAccess = "";$ServerRPCUnavailable = "";$shares =""

$Alive = Ping $strComputer

if ($Alive -eq "True"){Write-Output "Scanning $strComputer"

#region Computer Information

#region Access check to the computer

Trap {"WMI Error Access check $strComputer"; Continue}

$Comp = Get-WmiObject -Class "Win32_computersystem" -ComputerName $strComputer -ErrorAction SilentlyContinue

if ($Comp -eq ""){"NoAccess $strComputer";$AllNoAccess += $NoAccess | % {$_ | select @{e={$strComputer};n='Computer'}}}

if ($Comp -eq $Null){"ServerRPCUnavailable $strComputer";$AllServerRPCUnavailable += $ServerRPCUnavailable | % {$_ | select @{e={$strComputer};n='Computer'}}}

if ($Comp.Caption.Length -gt 1) {

#region Share Information

Trap {"WMI Error Share Name $strComputer"; Continue}

$shares = Get-WmiObject Win32_Share -ComputerName $strComputer -filter 'type=0' -ErrorAction SilentlyContinue

foreach($share in $shares) {

$shareSec ="";$sd = "";$NOPermissions = @();$ShareInfo = @()

Trap {"WMI Error Share Security Setting $strComputer";Continue}

$shareSec = Get-WmiObject Win32_LogicalShareSecuritySetting -ComputerName $strComputer -filter "name='$($share.name)'" -ErrorAction SilentlyContinue

if ($shareSec) {$sd = $sharesec.GetSecurityDescriptor();$DACL = $SD.Descriptor

#region There are No Permissions

if ($DACL.DACL -eq $Null){

$NOPermissions += $DACL |% {

$_ | select @{e={$strComputer};n='Computer'},

@{e={$share.name};n='ShareName'},

@{e={$DACL.DACL};n='DACL'}

}

foreach($NOPermission in $NOPermissions){if ($NOPermission.DACL -eq $Null){$NOPermission.DACL = "NO Permissions"}}

$AllNOPermissions += $NOPermissions

}

#endregion There are No Permissions

$ShareInfo += $DACL.DACL |% {

$_ | select @{e={$comp.Name};n='Computer'},

@{e={$comp.UserName};n='Login'},

@{e={$share.name};n='ShareName'},

@{e={$share.Path};n='PathShare'},

AccessMask,

@{e={$_.trustee.Name};n='User'},

@{e={$_.trustee.Domain};n='Domain'},

@{e={$_.trustee.SIDString};n='SID'}

}

foreach($Info in $ShareInfo){

if ($Info.Login -eq $null){$Info.Login = "Emply"}

if ($Info.AccessMask -eq "1179817"){$Info.AccessMask = "ReadAndExecute"}

if ($Info.AccessMask -eq "1245631"){$Info.AccessMask = "Modify"}

if ($Info.AccessMask -eq "2032127"){$Info.AccessMask = "FullControl"}

if ($Info.User -eq $Null){$Info.User = "DEAD"}

if ($Info.Domain -eq $Null){$Info.Domain = "Emply"}

}

$AllComputerInfo += $ShareInfo

}

}

#endregion Share Information

}

#endregion Access check to the computer

#endregion Computer Information

}

#endregion Life check Computer

}

#endregion The List Active Directory Computers

#endregion Collection of the Information on the Computer

#region Save to File

$AllComputerInfo | export-csv -Encoding OEM -Path $LogADComputerInfo -NoTypeInformation

$AllNOPermissions | export-csv -Encoding OEM -Path $LogNOPermissions -NoTypeInformation

$AllServerRPCUnavailable | export-csv -Encoding OEM -Path $LogRPCUnavailable -NoTypeInformation

$AllNoAccess | export-csv -Encoding OEM -Path $LogNoAccess -NoTypeInformation

#endregion Save to File