Неприятности всегда случаются неожиданно. Вирус шифровальщик как раз можно отнести к такой категории. Когда ваши важные документы поразил этот вирус, хочется поскорее узнать, как вылечить и расшифровать файлы, и возможно ли это в принципе.

Вероятно вы хотите узнать как стабильно зарабатывать в Интернете от 500 рублей в день?

Скачайте мою бесплатную книгу

=>> «Как гарантированно зарабатывать от 500 рублей в день»

Даже если с вашими файлами в данный момент всё в порядке, рекомендую не закрывать страницу, а дочитать статью до конца. Никогда не знаешь наверняка, что это не коснётся тебя лично.

И лучше быть во всеоружии, чтобы знать, что следует предпринять. Предупреждён — значит вооружён! Итак, вернёмся к проблеме с вирусами.

Что делает вирус шифровальщик

Несколько лет назад Интернет поразила эпидемия вируса, который шифровал все мультимедийные файлы, от простых текстов до различных видео-форматов.

При этом, восстановление файлов было крайне затруднительно. Произвести дешифровку предлагали сами распространители вируса, разумеется, за деньги.

Больше всего пострадали обычные пользователи, так как в организациях принято резервное копирование баз данных, именно на такие, экстремальные случаи.

Вирус шифровальщик, как вылечить и расшифровать файлы

Несмотря на то, что пик распространения прошёл, этот вирус-вымогатель по-прежнему представляет серьёзную угрозу.

Расширения вируса шифровальщиков

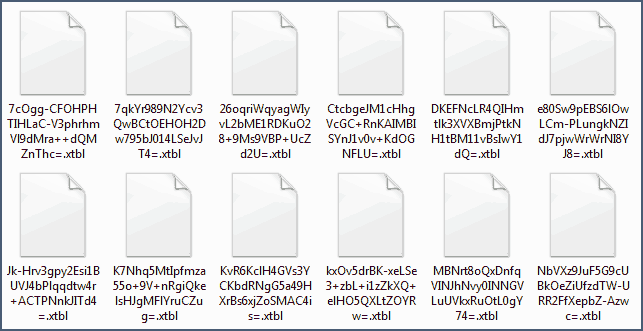

Если несколько файлов на вашем компьютере сменили свое расширение с DOC, JPG, AVI или любого другого, на XTBL – у вас активирован вирус-шифровальщик.

Если такие файлы обнаружены – немедленно отключайте компьютер, остановите работу вируса.

Найти вирус шифровальщик

Процесс нахождения заражённого файла, излечения компьютера, делается с другого оборудования.

После отработки по шифрованию файлов, вам приходит сообщение, в котором предлагают оплатить восстановление. Чаще всего, пользователь теряет не только данные, но и деньги, если выполняет это требование.

Интересно то, что пользователь сам разрешает установку и активацию вируса на своем компьютере.

Это может быть открытие файла с расширением ехе – поступившего через электронную почту или согласите на обновление хорошо известного приложения (JavaScript или FlashPlayer). Вариантов маскировки для скрытного проникновения много.

После изменения расширения файлов на XTBL вы больше не сможете их открыть. Попытки восстановить изменением названия или расширения ни к чему не приведут.

Расшифруем вирус шифровальщик

Для дешифровки требуется приватный ключ, который вам якобы и предлагают купить.

В настоящее время, для некоторых типов вирусов-шифровальщиков (ransomware), существуют программные средства дешифровки файлов.

Для этого требуется определение, какому конкретному типу шифрования подверглись файлы с применением сервисов NoMoreRansom или IDRansomware.

Для этого с компьютера подвергнутого вирусной атаке нужно скопировать файлы:

- поступившее от вымогателя предложения,

- один из измененных файлов с расширением XTBL.

Кроме тематических форумов, стоит попробовать указанные дешифровальные сервисы.

Расшифровка вирусов шифровальщиков

Русифицированный сервис в активной стадии развития NoMoreRansom. При благоприятном стечение обстоятельств он полностью решит ваши проблемы связанные с шифровальщиком.

Для этого на сайте сервиса nomoreransom.org выбираете «Да» и на открывшейся странице загружаете измененный файл (без конфиденциальных данных!).

Есть ограничение по размеру – не больше 1 мегабайта. Указывайте e-mail адрес или url сайта, сообщенные вам хакерами или загружаете сам файл полученный от них. Запускаете «Проверку».

У них же можно и скачать необходимую утилиту для дешифровки (после определения типа).

Дешифратор вируса шифровальщика

Аналогичный

процесс можно сделать и на втором указанном сервисе. Он размещен на домене: id-ransomware.malwarehuterteam.com

Так же есть смысл посетить сайт Лаборатории Касперского, на котором можно найти бесплатную утилиту Rakhni Deckryptor. Успешно справляющуюся с целым рядом вирусов-шифровальщиков.

Там же можно найти и подробную инструкцию по её применению. Если вы лицензионный пользователь Доктора Web, то для вас есть вариант помощи от этой компании.

Если указанные сторонние сервисы вам не помогли,

случается и такое, хакеры постоянно совершенствуют свой арсенал, то применим

метод поиска и уничтожения вируса вручную.

Как вылечить самому

Для розыска и удаления шифровальщика потребуется

(делайте сами, только если уверены в своих знаниях компьютера):

- — через горячие клавиши ctrl+shift+esc открыть панель Менеджера операционной системы;

- — в перечне процессов необходимо найти те, чье имя сгенерировано автоматически;

- — перед тем, как его завершить нужно записать название;

- — продолжим поиск для остановки всех процессов связанных с xtbl-файлами. Через правую кнопку мыши «Открываем расположение файла», если необходимо останавливаем процессы;

- — удалить найденные директории содержащие инфицированные файлы;

- — проявляйте повышенную внимательность процесс маскируются, для усложнения их обнаружения.

Как удалить вирус шифровальщик

В любой папке пройдите по пути Файл-Изменение параметров папок и поиска-Вид.

Необходимо включить «Показ скрытых файлов и папок» и отключить «Скрывание защищенных системных файлов» и дважды подтвердить применение.

Для установления места размещения вируса при загрузке компьютера клавишами Win+К запускаем приложение и в строке вводим Regedit.

ВНИМАНИЕ! Вы попадаете в реестр операционной системы, любое неправильное изменение может вывести её из строя.

С учетом установленной на вашем компьютере системы х86 или х64 проходим до папки Run.

Возможный вариант: {HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun} или {hkey_current_usersoftwareMicrosoftWindowsCurrentVersion|Run}. В найденной папке необходимо найти и удалить параметр имя которого сгенерировано автоматически.

Как восстановить файлы после вируса шифровальщика

После избавления от вируса возможно восстановление файлов, при наличии резервной копии, которая кроме самого пользователя создается автоматически операционной системой.

Например, созданием точек восстановления системы. При наличии внутренней сети и системного администратора, искать резервную копию нужно через него.

Можно предпринять попытку восстановления файлов через HetmanPartitionRecovery.

Такая возможность есть потому, что зашифрованный файл создается вирусом взамен оригинального, который затем им удаляется. Не рассчитывайте на полное восстановление всех файлов!

Полезные статьи:

- Как скачать с Ютуба видео на компьютер, бесплатно;

- Как скачать фильм через Торрент, бесплатно, в хорошем качестве;

- Проверить компьютер на вирусы и удалить их бесплатно;

- Анонимайзер онлайн бесплатно;

- Создать Интернет магазин самому, бесплатно, за 60 дней.

P.S. Прикладываю скриншот моих заработков в партнёрских программах. И напоминаю, что так зарабатывать может каждый, даже новичок! Главное — правильно это делать, а значит, научиться у тех, кто уже зарабатывает, то есть, у профессионалов Интернет бизнеса.

Заберите список проверенных, особенно актуальных, Партнёрских Программ 2018 года, которые платят деньги!

Скачайте чек-лист и ценные бонусы бесплатно

=>> «Лучшие партнёрки 2018 года»

Ваши файлы были зашифрованы — что делать?

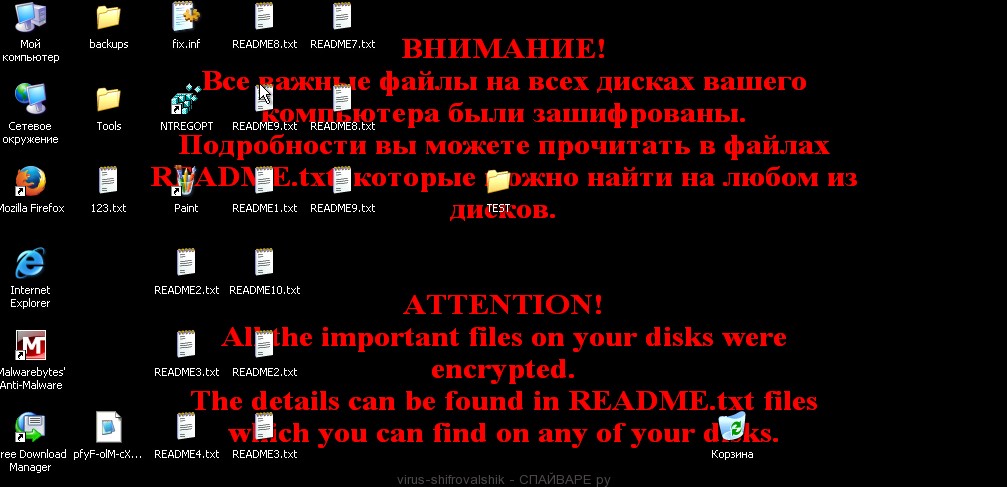

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

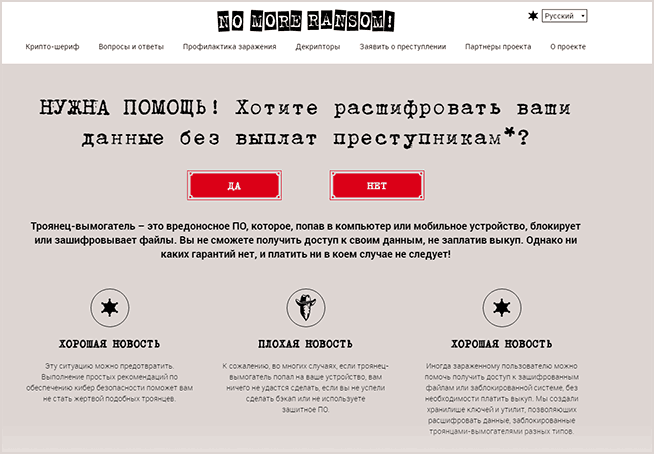

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

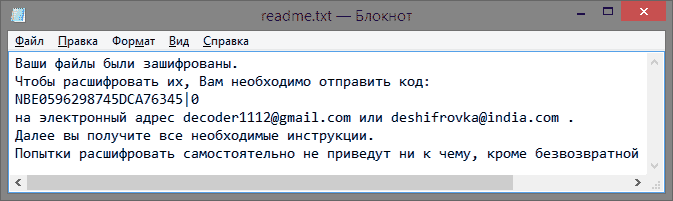

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saul

Из последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

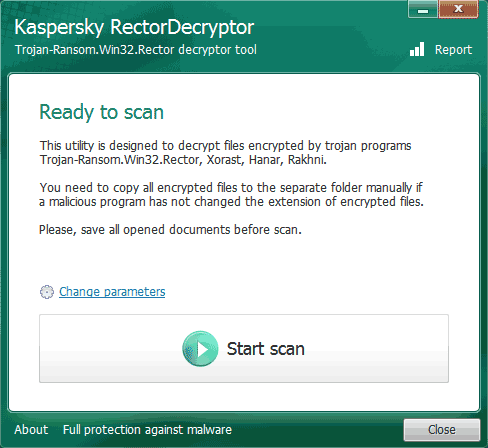

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- .codercsu@gmail_com

- .enc

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: http://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу http://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт http://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

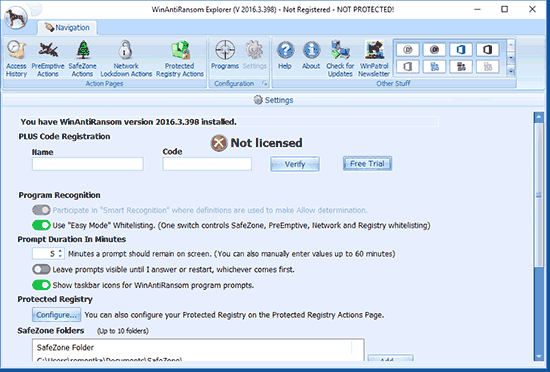

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:

Первые две пока в бета-версиях, но бесплатны (при этом поддерживают определение лишь ограниченного набора вирусов такого типа — TeslaCrypt, CTBLocker, Locky, CryptoLocker. WinAntiRansom — платный продукт, который обещает предотвратить шифрование почти любыми образцами ransomware, обеспечивая защиту как локальных так и сетевых дисков.

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce, HKCUSoftwareMicrosoftWindowsCurrentVersionRun, HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Современные технологии позволяют хакерам постоянно совершенствовать способы мошенничества по отношению к обычным пользователям. Как правило, для этих целей используется вирусное ПО, проникающее на компьютер. Особенно опасным считаются вирусы-шифровальщики. Угроза заключается в том, что вирус очень быстро распространяется, зашифровывая файлы (пользователь попросту не сможет открыть ни один документ). И если удалить вирус-шифровальщик довольно просто, то куда сложнее расшифровать данные.

Что делать, если вирус зашифровал файлы на компьютере

Подвергнуться атаке шифровальщика может каждый, не застрахованы даже пользователи, у которых стоит мощное антивирусное ПО. Трояны шифровальщики файлов представлены различным кодом, который может быть не под силу антивирусу. Хакеры даже умудряются атаковать подобным способом крупные компании, которые не позаботились о необходимой защите своей информации. Итак, «подцепив» в онлайне программу шифровальщик, необходимо принять ряд мер.

Главные признаки заражения – медленная работа компьютера и изменение наименований документов (можно заметить на рабочем столе).

- Перезапустите компьютер, чтобы прервать шифрование. При включении не подтверждайте запуск неизвестных программ.

- Запустите антивирус, если он не подвергся атаке шифровальщика.

- Восстановить информацию в некоторых случаях помогут теневые копии. Чтобы найти их, откройте «Свойства» зашифрованного документа. Этот способ работает с зашифрованными данными расширения Vault, о котором есть информация на портале.

- Скачайте утилиту последней версии для борьбы с вирусами-шифровальщиками. Наиболее эффективные предлагает «Лаборатория Касперского».

Вирусы-шифровальщики в 2016: примеры

При борьбе с любой вирусной атакой важно понимать, что код очень часто меняется, дополняясь новой защитой от антивирусов. Само собой, программам защиты нужно какое-то время, пока разработчик не обновит базы. Нами были отобраны самые опасные вирусы-шифровальщики последнего времени.

Подробнее об одном из самых опасных и распространенных вредоносных кодов читайте здесь: что такое no_more_ransom

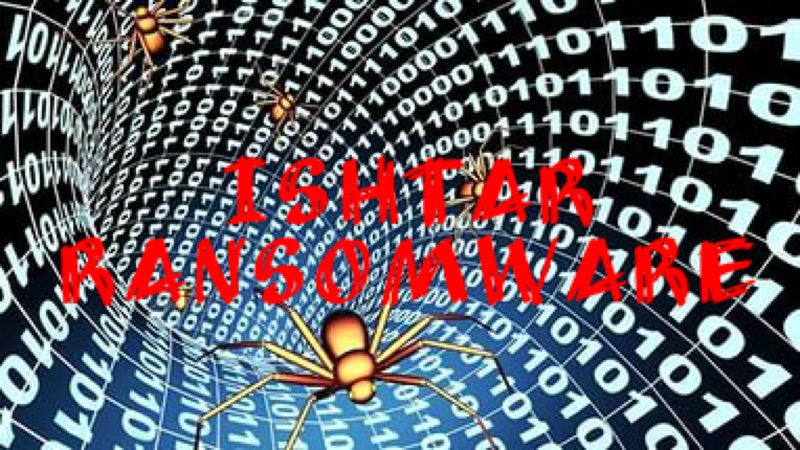

Ishtar Ransomware

Ishtar – шифровальщик, вымогающий у пользователя деньги. Вирус был замечен осенью 2016 года, заразив огромное число компьютеров пользователей из России и ряда других стран. Распространяется при помощи email-рассылки, в которой идут вложенные документы (инсталляторы, документы и т.д.). Зараженные шифровальщиком Ishtar данные, получают в названии приставку «ISHTAR». В процессе создается тестовый документ, в котором указано, куда обратиться за получением пароля. Злоумышленники требует за него от 3000 до 15000 рублей.

Опасность вируса Ishtar в том, что на сегодняшний день нет дешифратора, который бы помог пользователям. Компаниям, занимающимся созданием антивирусного ПО, необходимо время, чтобы расшифровать весь код. Сейчас можно лишь изолировать важную информацию (если представляют особую важность) на отдельный носитель, дожидаясь выхода утилиты, способной расшифровать документы. Рекомендуется переустановить операционную систему.

Neitrino

Шифровальщик Neitrino появился на просторах Сети в 2015 году. По принципу атаки схож с другими вирусами подобной категории. Изменяет наименования папок и файлов, добавляя «Neitrino» или «Neutrino». Дешифрации вирус поддается с трудом – берутся за это далеко не все представители антивирусных компаний, ссылаясь на очень сложный код. Некоторым пользователям может помочь восстановление теневой копии. Для этого кликните правой кнопкой мыши по зашифрованному документу, перейдите в «Свойства», вкладка «Предыдущие версии», нажмите «Восстановить». Не лишним будет воспользоваться и бесплатной утилитой от «Лаборатории Касперского».

Wallet или [denied@india.com].wallet.

Появился вирус-шифровальщик Wallet в конце 2016 года. В процессе заражения меняет наименование данных на «Имя.[stopper@india.com].wallet» или похожее. Как и большинство вирусов-шифровальщиков, попадает в систему через вложения в электронных письмах, которые рассылают злоумышленники. Так как угроза появилась совсем недавно, антивирусные программы не замечают его. После шифрации создает документ, в котором мошенник указывает почту для связи. В настоящее время разработчики антивирусного ПО работают над расшифровкой кода вируса-шифровальщика denied@india.com. Пользователям, подвергшимся атаке, остается лишь ждать. Если важны данные, то рекомендуется их сохранить на внешний накопитель, очистив систему.

Enigma

Вирус-шифровальщик Enigma начал заражать компьютеры российских пользователей в конце апреля 2016 года. Используется модель шифрования AES-RSA, которая сегодня встречается в большинстве вирусов-вымогателей. На компьютер вирус проникает при помощи скрипта, который запускает сам пользователь, открыв файлы из подозрительного электронного письма. До сих пор нет универсального средства для борьбы с шифровальщиком Enigma. Пользователи, имеющие лицензию на антивирус, могут попросить о помощи на официальном сайте разработчика. Так же была найдена небольшая «лазейка» – Windows UAC. Если пользователь нажмет «Нет» в окошке, которое появляется в процессе заражения вирусом, то сможет впоследствии восстановить информацию при помощи теневых копий.

Granit

Новый вирус-шифровальщик Granit появился в Сети осенью 2016 года. Заражение происходит по следующему сценарию: пользователь запускает инсталлятор, который заражает и шифрует все данные на ПК, а также подключенных накопителях. Бороться с вирусом сложно. Для удаления можно воспользоваться специальными утилитами от Kaspersky, но расшифровать код еще не удалось. Возможно, поможет восстановление предыдущих версий данных. Помимо этого, расшифровать может специалист, который имеет большой опыт, но услуга стоит дорого.

Tyson

Был замечен недавно. Является расширением уже известного шифровальщика no_more_ransom, о котором вы можете узнать на нашем сайте. Попадает на персональные компьютеры из электронной почты. Атаке подверглось много корпоративных ПК. Вирус создает текстовый документ с инструкцией для разблокировки, предлагая заплатить «выкуп». Шифровальщик Tyson появился недавно, поэтому ключа для разблокировки еще нет. Единственный способ восстановить информацию – вернуть предыдущие версии, если они не подверглись удалению вирусом. Можно, конечно, рискнуть, переведя деньги на указанный злоумышленниками счет, но нет гарантий, что вы получите пароль.

Spora

В начале 2017 года ряд пользователей стал жертвой нового шифровальщика Spora. По принципу работы он не сильно отличается от своих собратьев, но может похвастаться более профессиональным исполнением: лучше составлена инструкция по получению пароля, веб-сайт выглядит красивее. Создан вирус-шифровальщик Spora на языке С, использует сочетание RSA и AES для шифрования данных жертвы. Атаке подверглись, как правило, компьютеры, на которых активно используется бухгалтерская программа 1С. Вирус, скрываясь под видом простого счета в формате .pdf, заставляет работников компаний запускать его. Лечение пока не найдено.

1C.Drop.1

Этот вирус-шифровальщик для 1С появился летом 2016 года, нарушив работу многих бухгалтерий. Разработан был специально для компьютеров, на которых используется программное обеспечение 1С. Попадая посредством файла в электронном письме на ПК, предлагает владельцу обновить программу. Какую бы кнопку пользователь не нажал, вирус начнет шифрование файлов. Над инструментами для расшифровки работают специалисты «Dr.Web», но пока решения не найдено. Виной тому сложный код, который может быть в нескольких модификациях. Защитой от 1C.Drop.1 становится лишь бдительность пользователей и регулярное архивирование важных документов.

da_vinci_code

Новый шифровальщик с необычным названием. Появился вирус весной 2016 года. От предшественников отличается улучшенным кодом и стойким режимом шифрования. da_vinci_code заражает компьютер благодаря исполнительному приложению (прилагается, как правило, к электронному письму), который пользователь самостоятельно запускает. Шифровальщик «да Винчи» (da vinci code) копирует тело в системный каталог и реестр, обеспечивая автоматический запуск при включении Windows. Компьютеру каждой жертвы присваивается уникальный ID (помогает получить пароль). Расшифровать данные практически невозможно. Можно заплатить деньги злоумышленникам, но никто не гарантирует получения пароля.

yvonne.vancese1982@gmail.com / Novikov.Vavila@gmail.com

Два адреса электронной почты, которыми часто сопровождались вирусы-шифровальщики в 2016 году. Именно они служат для связи жертвы со злоумышленником. Прилагались адреса к самым разным видам вирусов: da_vinci_code, no_more_ransom и так далее. Крайне не рекомендуется связываться, а также переводить деньги мошенникам. Пользователи в большинстве случаев остаются без паролей. Таким образом, показывая, что шифровальщики злоумышленников работают, принося доход.

Breaking Bad

Появился еще в начале 2015 года, но активно распространился только через год. Принцип заражения идентичен другим шифровальщикам: инсталляция файла из электронного письма, шифрование данных. Обычные антивирусы, как правило, не замечают вирус Breaking Bad. Некоторый код не может обойти Windows UAC, поэтому у пользователя остается возможность восстановить предыдущие версии документов. Дешифратора пока не представила ни одна компания, разрабатывающая антивирусное ПО.

XTBL

Очень распространенный шифровальщик, который доставил неприятности многим пользователям. Попав на ПК, вирус за считанные минуты изменяет расширение файлов на .xtbl. Создается документ, в котором злоумышленник вымогает денежные средства. Некоторые разновидности вируса XTBL не могут уничтожить файлы для восстановления системы, что позволяет вернуть важные документы. Сам вирус можно удалить многими программами, но расшифровать документы очень сложно. Если является обладателем лицензионного антивируса, воспользуйтесь технической поддержкой, приложив образцы зараженных данных.

Kukaracha

Шифровальщик «Кукарача» был замечен в декабре 2016 года. Вирус с интересным названием скрывает пользовательские файлы при помощи алгоритма RSA-2048, который отличается высокой стойкостью. Антивирус Kaspersky обозначил его как Trojan-Ransom.Win32.Scatter.lb. Kukaracha может быть удален с компьютера, чтобы заражению не подверглись другие документы. Однако зараженные на сегодняшний день практически невозможно расшифровать (очень мощный алгоритм).

Как работает вирус-шифровальщик

Существует огромное число шифровальщиков, но все они работают по схожему принципу.

- Попадание на персональный компьютер. Как правило, благодаря вложенному файлу к электронному письму. Инсталляцию при этом инициирует сам пользователь, открыв документ.

- Заражение файлов. Подвергаются шифрации практически все типы файлов (зависит от вируса). Создается текстовый документ, в котором указаны контакты для связи со злоумышленниками.

- Все. Пользователь не может получить доступа ни к одному документу.

Средства борьбы от популярных лабораторий

Широкое распространение шифровальщиков, которые признаются наиболее опасными угрозами для данных пользователей, стало толчком для многих антивирусных лабораторий. Каждая популярная компания предоставляет своим пользователям программы, помогающие бороться с шифровальщиками. Кроме того, многие из них помогают с расшифровкой документов защитой системы.

Kaspersky и вирусы-шифровальщики

Одна из самых известных антивирусных лабораторий России и мира предлагает на сегодня наиболее действенные средства для борьбы с вирусами-вымогателями. Первой преградой для вируса-шифровальщика станет Kaspersky Endpoint Security 10 с последними обновлениями. Антивирус попросту не пропустит на компьютер угрозу (правда, новые версии может не остановить). Для расшифровки информации разработчик представляет сразу несколько бесплатных утилит: RectorDecryptor, XoristDecryptor, RakhniDecryptor и Ransomware Decryptor. Они помогают отыскивать вирус и подбирают пароль.

Dr. Web и шифровальщики

Эта лаборатория рекомендует использовать их антивирусную программу, главной особенностью которой стало резервирование файлов. Хранилище с копиями документов, кроме того, защищено от несанкционированного доступа злоумышленников. Владельцам лицензионного продукта Dr. Web доступна функция обращения за помощью в техническую поддержку. Правда, и опытные специалисты не всегда могут противостоять этому типу угроз.

ESET Nod 32 и шифровальщики

В стороне не осталась и эта компания, обеспечивая своим пользователям неплохую защиту от проникновения вирусов на компьютер. Кроме того, лаборатория совсем недавно выпустила бесплатную утилиту с актуальными базами – Eset Crysis Decryptor. Разработчики заявляют, что она поможет в борьбе даже с самыми новыми шифровальщиками.

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-the-virus-cipher-xtbl-and-restore-encrypted-files.htm

Читайте, как защититься от заражения вирусом шифровальщиком и удалить XTBL с компьютера. Стоит ли платить выкуп, и как восстановить зашифрованные шифровальщиком файлы. Вирусы вымогатели – одна из худших кибер-инфекций, с которыми вы можете столкнуться. Они не зря пользуются такой репутацией на просторах интернета, так как это действительно страшный инструмент.

Все вымогатели спроектированы по одинаковому принципу. Проскальзывая в вашу систему не замеченными, они начинают шифровать ваши файлы, чтобы в последствии требовать у вас выкуп за доступ к ним.

Вирус шифровальщик

Если вы вдруг обнаружите один или все из ваших файлов переименованы с расширением XTBL или другим неизвестным расширением файла, вам не повезло – вы столкнулись с вирусом-шифровальщиком. Вскоре вы получите сообщение с предложением оплатить возможность разблокировки ваших файлов. Иногда это может быть окно с текстом, иногда текстовый документ Readme на рабочем столе или даже в каждой папке с файлами. Обращение к пользователю может быть продублировано на нескольких языках кроме английского и содержит все требования злоумышленников создателей вируса.

Казалось бы, проще заплатить, чтобы избавиться от такого вируса, но это не так. Независимо от требований вируса, не соглашайтесь на них – он нанесет по вам двойной удар. Ваши заблокированные файлы скорее всего не поддадутся восстановлению – примите это, и не пересылайте деньги для разблокировки файлов. В противном случае кроме файлов вы потеряете еще и деньги.

Вы можете получить сообщение с таким содержанием:

«Все файлы вашего компьютера включая видео, фото и документы были зашифрованы. Шифрование было произведено с использованием уникального публичного ключа сгенерированного для этого компьютера. Для расшифровки файлов необходимо использовать приватный ключ.

Единственная копия этого ключа сохранена на секретном сервере в интернете. Ключ будет автоматически уничтожен по прошествии 7 дней, и никто не сможет получить доступ к файлам.»

Как компьютер мог заразиться вирусом шифровальщиком

Вирус вымогатель не может появиться на компьютере с помощью магии. Он состоит из нескольких элементов установка которых должна была быть обязательно одобрена вами лично. Конечно же вирус не делал этого в открытой форме, это было с делано с помощью уловок и обмана.

Например, один из наиболее популярных методов проникновения, это использование бесплатных программ, поврежденных сайтов или ссылок. Также инфицирование может быть замаскировано под обновление Java или Flash Player. Вы будете уверены в том, что ставите обновления известной вам программы и дадите зеленый свет на установку опасной и вредной инфекции.

Что бы не попасть в неприятную ситуацию, будьте внимательны и аккуратны. Не спешите принимать какие-либо действия, если вы не уверены в них. Основная причина заражения вирусом – небрежность пользователя.

Удаление расширения XTBL или изменение имени файлов

Почему расширение файлов XTBL так опасно? Программа вымогатель найдет все ваши файлы, включая изображения, видео, музыку, документы и проведет процедуру шифрования с ними. Будут зашифрованы файлы любого формата: doc, .docx, .docm, .wps, .xls, .xlsx, .ppt, .pptx, .pptm, .pdd, .pdf, .eps, .ai, .indd, .cdr, .dng, .mp3, .lnk, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt. Ничего не защитит их. После завершения шифрования расширения всех файлов будет изменено на XTBL и они больше не будут открываться.

Процедура изменения имени файла или удаления расширения XBTL не вернут доступ к файлам. Для этого их нужно расшифровать с помощью приватного ключа. Для получения этого ключа нужно выполнить все условия вымогателей. Но задайте себе вопрос: Вы можете довериться злоумышленникам, которые заразили ваш компьютер? Конечно же нет, учтите, правила игры изначально не в вашу пользу.

Стоит ли платить за ключ для расшифровки

На какой лучший сценарий вы можете рассчитывать? Вы заплатите выкуп и допустим вы получите ключ для расшифровки файлов, допустим он сработает и ваши файлы будут разблокированы. Но что дальше? Что защитит ваши данные от повторного шифрования на следующий день? Ничего.

Оплатив доступ к файлам, вы потеряете не только деньги, но и откроете доступ к вашей персональной и финансовой информации мошенникам, разработавшим вирус. Не позволяйте никому вмешиваться в вашу личную жизнь. Сумма, которую просят за ключ расшифровки, часто превышает $500. Ответьте себе на вопрос – вы готовы открыть ваши личные данные и банковскую информацию мошенникам, и дополнительно потерять $500 в обмен на призрачное обещание расшифровать файлы? Расставьте приоритеты правильно!

Инструкция по удалению вируса шифровальщика

- Удалите зловредный процесс с помощью менеджера процессов;

- Отобразите скрытые файлы

- Установите место нахождения вируса

- Восстановите зашифрованные XTBL вирусом файлы

Удалите зловредный процесс с помощью Менеджера процессов

- Откройте Менеджер процессов Windows с помощью комбинации клавиш CTRL + SHIFT + ESC.

- Просмотрите список процессов на наличие автоматически сгенерированных имен.

- Перед завершением процесса запишите его название в текстовый файл для дальнейшей идентификации, затем завершите процесс.

- Найдите и завершите все процессы, которые ассоциируются с расширением файла XTBL.

Для этого:

- Кликните правой кнопкой на процессе.

- Затем выберите «Открыть расположение файла».

- Завершите процесс если требуется.

- Удалите директории с зараженными файлами.

- Будьте внимательны, так как процесс будет замаскирован и его будет трудно обнаружить.

Отобразите скрытые файлы

- Перейдите в любую папку

- Выберите Файл – Изменить параметры папок и поиска.

- Перейдите на закладку «Вид».

- Включите опцию «Показать скрытые файлы и папки».

- Выключите опцию «Скрывать защищенные системные файлы».

- Нажмите кнопку Применить к папкам, затем Применить и Ок.

Установите место нахождения вируса

- Сразу после загрузки операционной системы нажмите сочетание клавиш Windows + R.

- В диалоговом окне введите Regedit. Будьте внимательны при редактировании реестра Windows, это может сделать систему не работоспособной.

В зависимости от вашей ОС (x86 или x64) перейдите в ветку

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] или

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun]

или

[HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun] и удалите параметр с автоматически сгенерированным именем.

В качестве альтернативы вы можете запустить msconfig и дополнительно перепроверить точку запуска вируса. Имейте ввиду, что имена процессов, папок и исполняемых файлов будут сгенерированы автоматически для вашего компьютера и будут отличаться от показанных примеров. Поэтому стоит использовать профессиональную программу антивирус для идентификации и удаления вируса, если вы не уверены в своих силах.

Восстановите зашифрованные XTBL вирусом файлы

Если у вас осталась резервная копия важных файлов – вы счастливчик, восстановите файлы из копии после лечения от вируса. Резервное копирование могло проходить как с помощью настроенной вами программой, так и без вашего вмешательства с помощью одного из инструментов ОС Windows: история файлов, точки восстановления, резервное копирование образа системы.

Если вы работаете на компьютере, подключенном к сети предприятия, то обратитесь за помощью к сетевому администратору. Скорее всего резервное копирование было настроено им. Если поиски резервной копии не увенчались успехом, опробуйте программу для восстановления данных.

Во время шифрования вирус создает новый файл и записывает в него зашифрованное содержимое оригинального файла. После чего оригинальный файл удаляется, поэтому его можно попробовать восстановить. Загрузите и установите Hetman Partition Recovery. Проведите полное сканирование диска, программа отобразит файлы доступные для восстановления. Конечно же вы не сможете вернуть все ваши файлы подобным образом, но это уже что-то!

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-the-virus-cipher-xtbl-and-restore-encrypted-files.htm