Стах@новец представляет из себя программу комплексного наблюдения с достаточно обширным функционалом, включающим возможность просматривать компьютеры через мобильный телефон.

Исследовать его в нашей лаборатории мы решили после нескольких запросов от людей, которые столкнулись со слежкой со стороны этой шпионской программы и хотят знать, как обнаружить Стах@новец.

Устанавливается он сложнее, чем другие программы – шпионы, но и бороться с ним сложнее.

Этот шпион использует четыре службы в операционной системе и задействует системные процессы WINLOGON и SERVICES.

Для обнаружения программы Стах@новец нужно обратить внимание на Сетевой монитор программы COVERT. Если вы увидите перечисленные ниже процессы, то можете считать, что за вами следят с помощью этой программы.

stkhsrv.exe

sqlservr.exe

sqlwriter.exe

httpd.exe

b_online.exe

Следует добавить эти процессы в Базу угроз.

Потом зайдите в монитор «Службы системы» и остановите службы с именами httpd.exe и stkhsrv.exe. Вы их сразу заметите, потому что они будут выделены красным цветом.

После этого заходите в платформу защиты и выполняйте действия, которые вы хотите скрыть от наблюдения. Вы надежно замаскированы от всех шпионов. Весь клавиатурный ввод и изображения экрана не будут перехвачены шпионом Стах@новец.

Если вы хотите потом показать тем, кто установил за вами слежку, что наблюдение продолжается в штатном режиме, откройте окно службы системы, нажмите кнопку “Все службы” найдите в списке службы которые вы остановили. Через контекстное меню включите их обратно.

Все. Вы сделали незаметно то, что хотели, и шпион об этом ничего не знает.

Скачайте программу COVERT и бесплатно проверьте — следят ли за вами с помощью шпиона Стах@новец.

Посмотреть видео для знакомства с функционалом.

Содержание

- Как проверить свои устройства на наличие сталкерского ПО и чем оно опасно

- Что такое сталкерское ПО?

- Как проверить свой телефон?

- Как проверить свой компьютер?

- Обезвреживаем шпиона Стах@новец

- Программа Стахановец Как Обнаружить Ее На Компьютере

- «Стахановец»: полный контроль

- ПК «Стахановец»: полный контроль включает:

- Функционал:

- Мониторинг клавиатурного почерка

- Мониторинг местоположения (GPS-трекинг)

- Доступ к ПК «Стахановец» с мобильных устройств

- Мониторинг через web-камеры

- Отчеты

- Системные требования

- Кто такой

- Точка зрения СБУ

- Точка зрения разработчиков “Стахановца”

- Spyware: как найти программу шпион на компьютере

- Классификация Spyware

- Spyware Terminator 2012

- Найти программу шпион на компьютере: порядок действий

- Стахановец

- Что понравилось в продукте

- Что не понравилось в продукте

- Стахановец программа как обнаружить

- Что делает система

- Какие данные собирает

- Как ее обойти

- Есть ли у нее аналоги

- Сколько она стоит

Как проверить свои устройства на наличие сталкерского ПО и чем оно опасно

Такое может случиться с каждым: практически на любое устройство можно каким-то образом установить сталкерское ПО. Эти шпионские программы спроектированы так, чтобы их было сложно обнаружить. Сложно, но не невозможно, если знать как.

Читайте «Хайтек» в

Что такое сталкерское ПО?

Сталкерское ПО — это специальные программы для слежки, которые позиционируются как легальные и которые можно купить или бесплатно установить из интернета. Подобные программы могут работать совершенно незаметно для пользователя, жертва может даже не догадываться о слежке.

Исследование «Лаборатории Касперского» показало, что только за 2019 год более 37 тыс. пользователей по всему миру столкнулись со сталкерским ПО. Количество жертв увеличилось на 35% по сравнению с аналогичным периодом 2018-го. При этом в России число жертв сталкерского ПО подскочило более чем в два раза.

«На фоне более значительных показателей по заражению вредоносным ПО статистика по сталкерским программам может выглядеть не так впечатляюще. Однако в случае с подобным ПО для слежки, как правило, нет случайных жертв — в большинстве случаев это хорошо знакомые организатору слежки люди, например, супруг или супруга. К тому же использование такого ПО нередко связано с угрозой домашнего насилия», — отмечают эксперты.

В общей сложности в 2019 году компания обнаружила более 380 вариантов сталкерских программ.

Чаще всего используется программа MobileTracker для Android OS, она позиционируется как инструмент контроля за сотрудниками организации.

Она может проводить слежку скрытно, маскируясь под системные приложения, и собирать массу различных конфиденциальных данных — информацию о местонахождении, переписку с помощью СМС и в мессенджерах, телефонные звонки, фото- и видеофайлы, записи камеры, браузерную историю, файлы, а также информацию из календаря и списка контактов. Более того, программа дает возможность удаленно управлять тем устройством, на котором она установлена.

Как проверить свой телефон?

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на смартфон Apple практически невозможно: политика безопасности компании не всегда удобна для пользователя, но он очень эффективна. iOS просто не позволяет приложениям достаточно глубоко проникнуть в системное программное обеспечение, чтобы иметь возможность тайно контролировать ваши действия на телефоне.

Однако если iPhone разблокировать, он становится уязвимым. Но без ведома пользователя сделать это не так-то просто. У злоумышленника должен быть доступ к телефону в течении длительного периода времени, чтобы взломать его. Самый простой способ проверить — поискать на главном экране приложения Cydia и SBSettings.

Cydia — неофициальное приложение для операционной системы iOS, которое позволяет пользователю искать и устанавливать пакеты программного обеспечения для iPhone, iPod Touch или iPad после открытия доступа к файловой системе устройства.

Утилита SBSettings из репозитория BigBoss. Эта программа существует уже несколько лет и может быть установлена только на устройства с джейлбрейком. Напомним, джейлбрейк iPhone/iPod Touch/iPad/Apple TV/Apple Watch — официально неподдерживаемая корпорацией Apple операция, которая позволяет получить доступ к файловой системе ряда моделей устройств iPhone, iPod, iPad Apple TV и Apple Watch.

Если вы заподозрите или обнаружите, что iPhone взломан, полный сброс настроек должен исправить это. Однако перед этим стоит убедиться, что важные данные хранятся где-то еще и не пропадут. Лучше всего проводить операцию через подключенный компьютер Mac или Windows. У Apple есть полное руководство, с которым можно ознакомиться здесь.

Подцепить скрытые приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства сталкерского поведения приложения. Порой таким программам удается проскальзывать через сеть, но кому-то потребуется доступ к телефону (или его нужно будет сначала настроить), чтобы установить их. Если вы настроили свой телефон Android и ни у кого не было его дольше нескольких секунд доступа к нему, он должен быть свободным от сталкерского ПО.

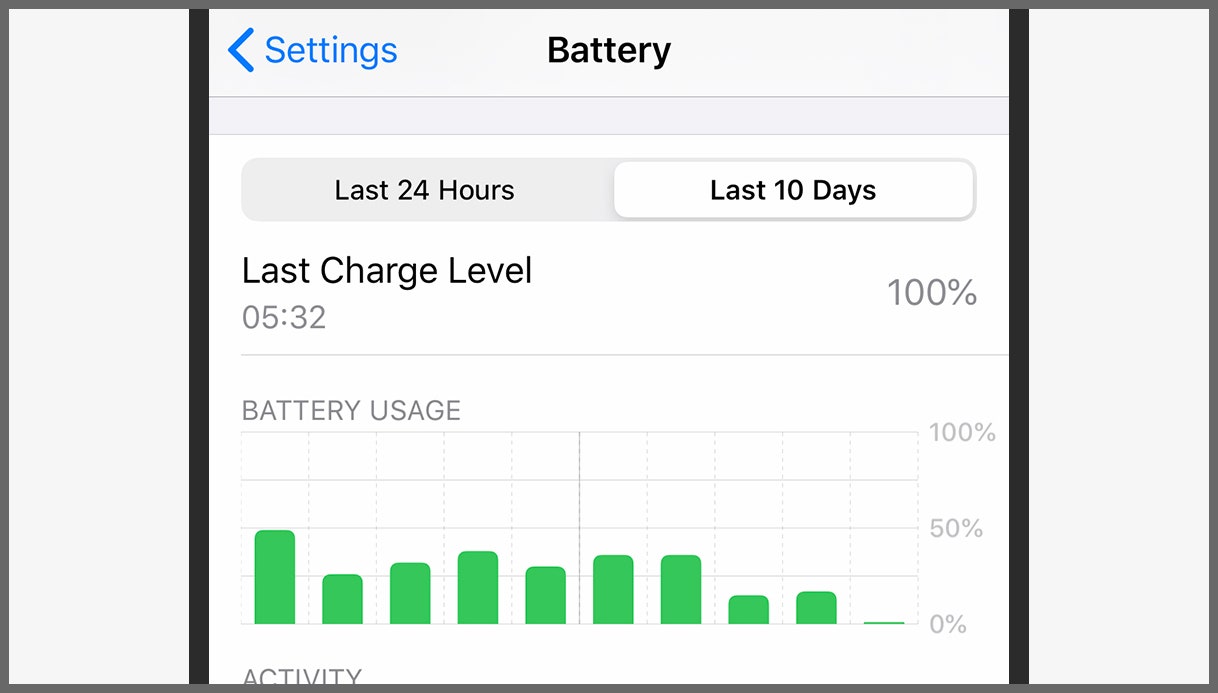

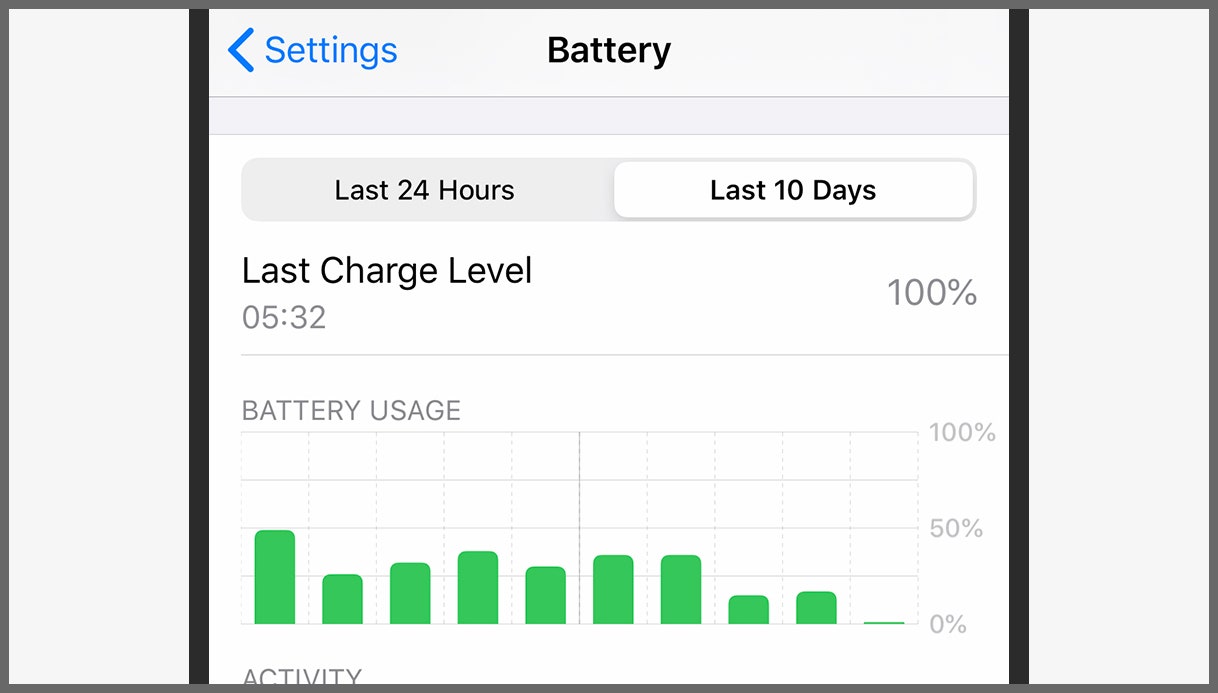

Если ваш телефон взломан, можно заметить, что он нагревается сильнее при работе или батарея быстро разряжается, когда вы им не пользуетесь. Можно также увидеть неожиданные уведомления или время выключения или запуска увеличилось, став больше обычного. Однако иногда не помогает и это. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить. Но любое необычное поведение телефона — повод насторожиться.

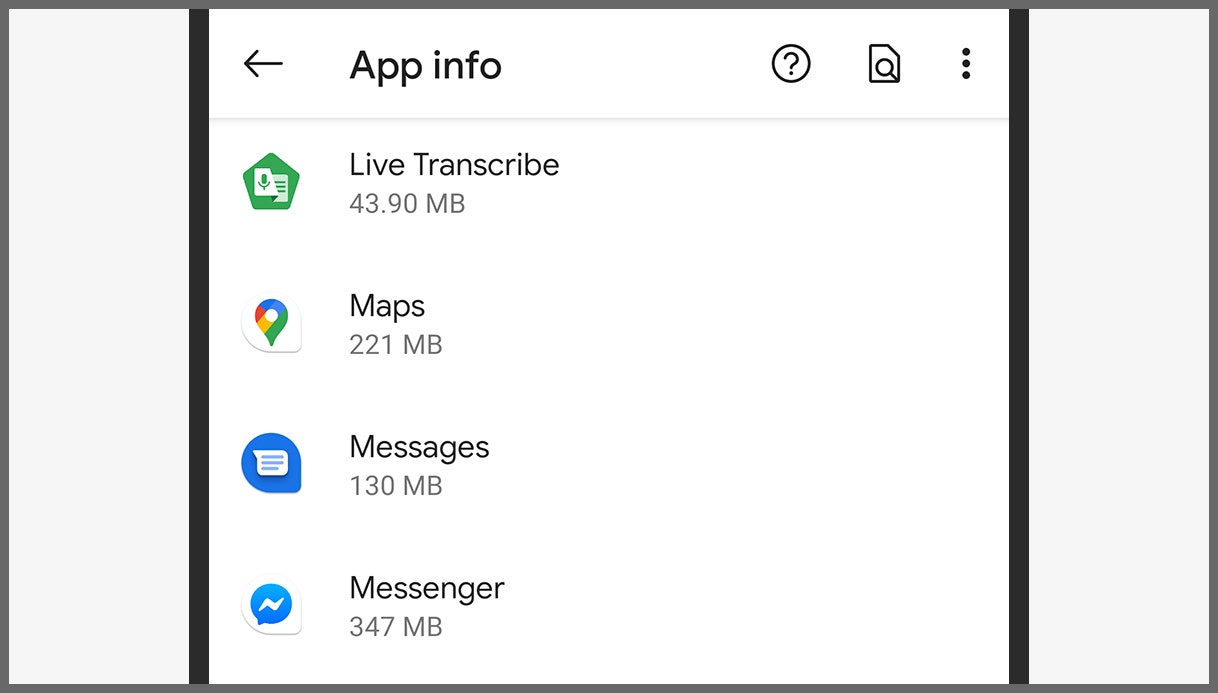

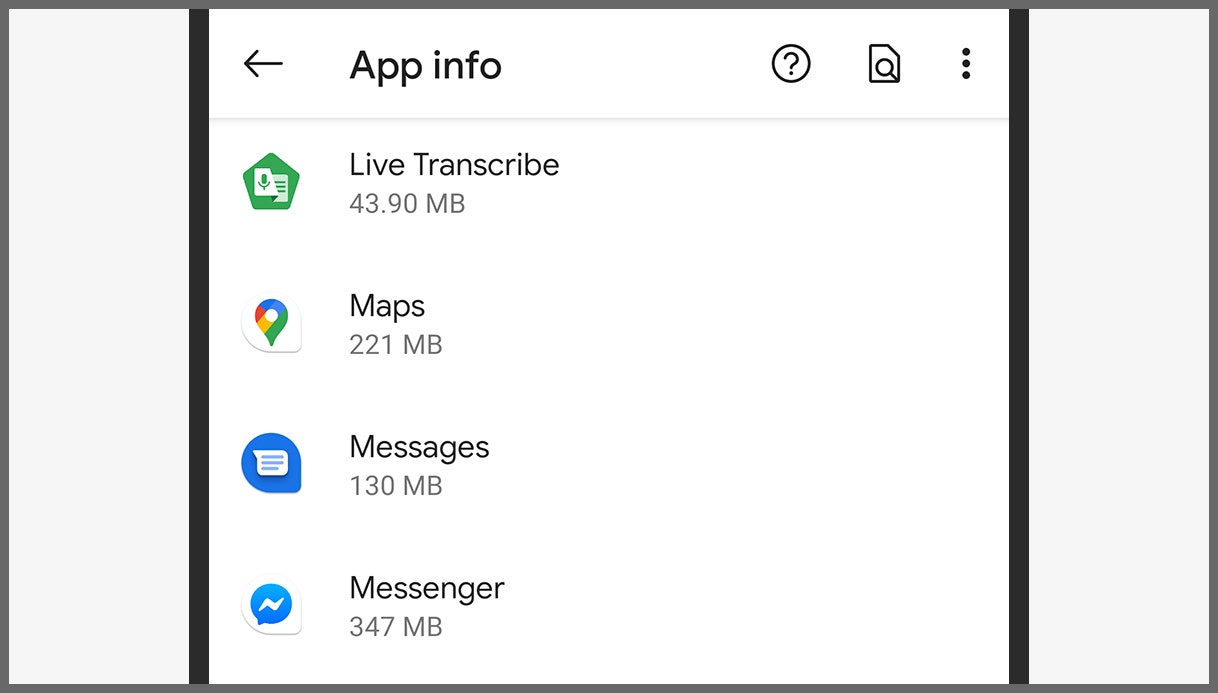

Приложения мониторинга очень часто скрывают свои значки приложений, но они могут отображаться в основном списке приложений, хотя и под безобидным альтернативным именем. В настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения для проверки». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) — ищите пункты меню, которые выглядят неправильно, или которые вы не замечали раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия воспользуйтесь помощью стороннего инструмента: Incognito, Certo и Kaspersky Antivirus — эти три приложения для сканирования телефонов рекомендуются экспертами по безопасности Wired. Проблема секретных приложений для сталкинга сейчас стоит более остро, чем когда-либо, и Google и Apple очень внимательно относятся к любому приложению, которое пытается шпионить за пользователями.

Как проверить свой компьютер?

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows и macOS. Кому-то еще нужен доступ к вашему компьютеру или вас могут попросить установить что-то самостоятельно. Например, об этом может попросить менеджер компании, в которой вы работаете. Совет универсален — как всегда, держите свой ноутбук или настольный компьютер защищенным с помощью учетной записи и пароля. Также обратите внимание на его физическую безопасность, например, кто и когда имеет к нему доступ.

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО обычно может быть обнаружено сторонним пакетом безопасности: Norton, Bitdefender и Malwarebytes поставляются как для Windows, так и для Mac.

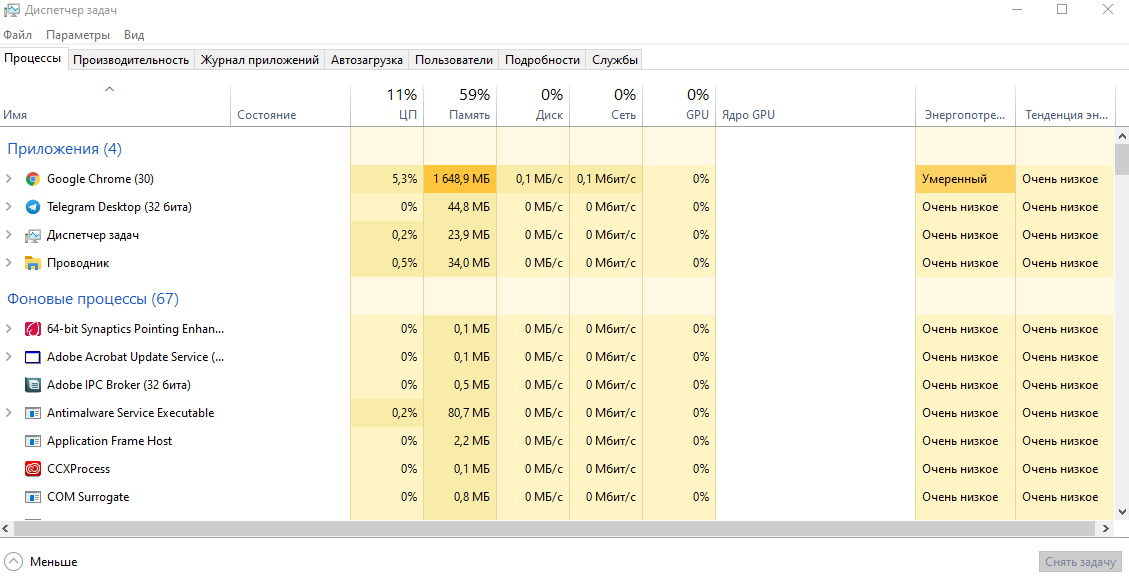

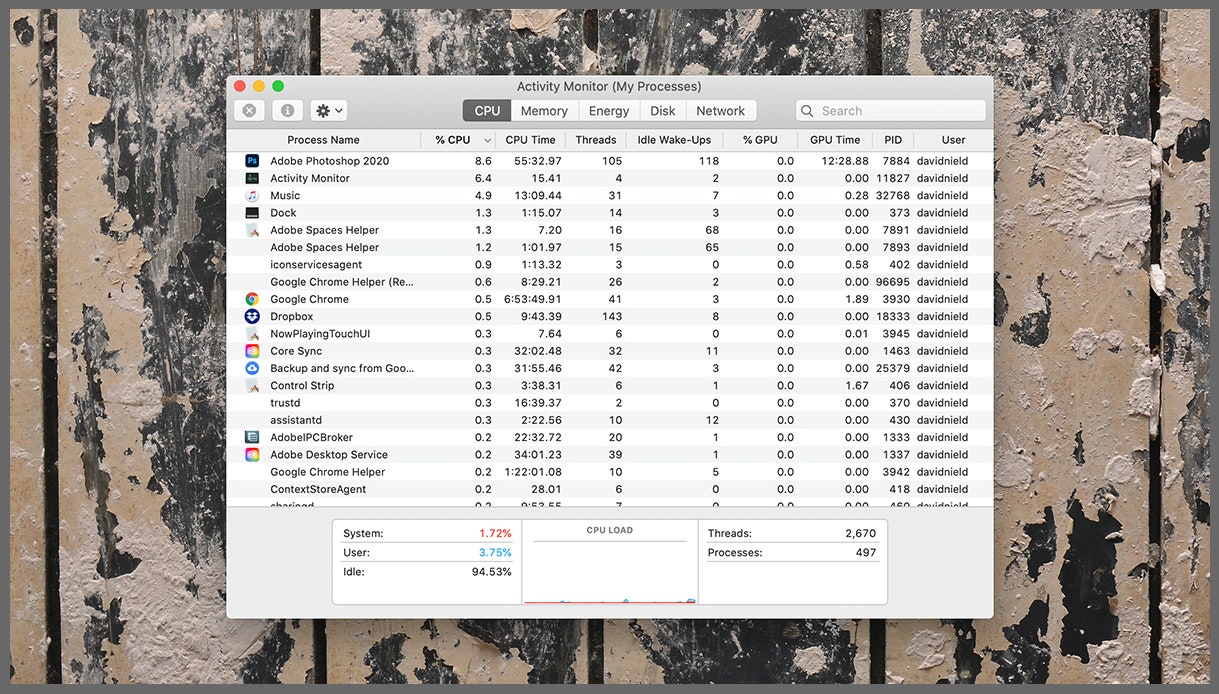

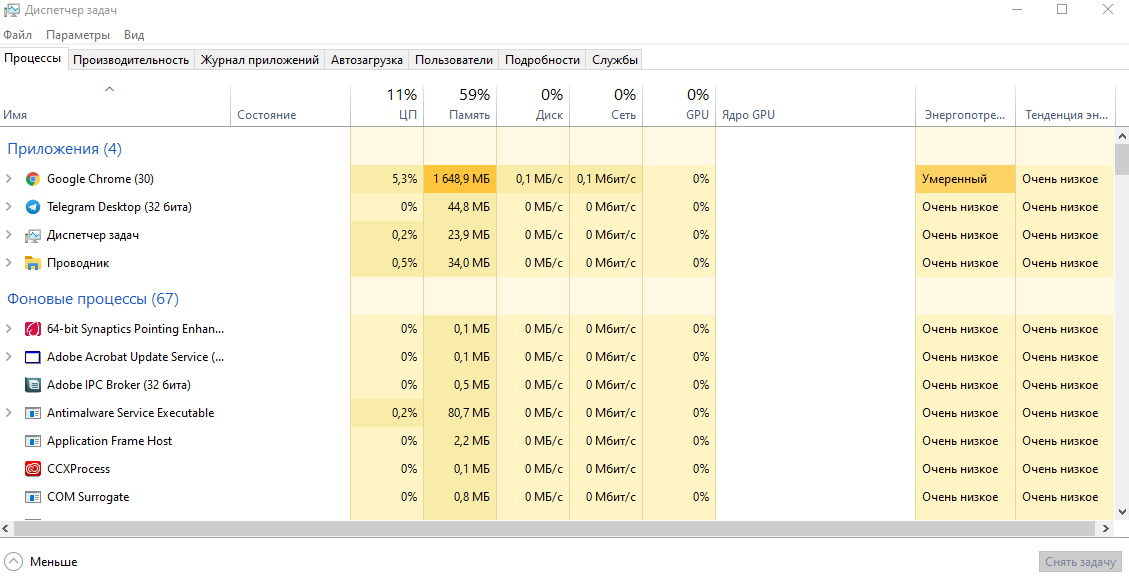

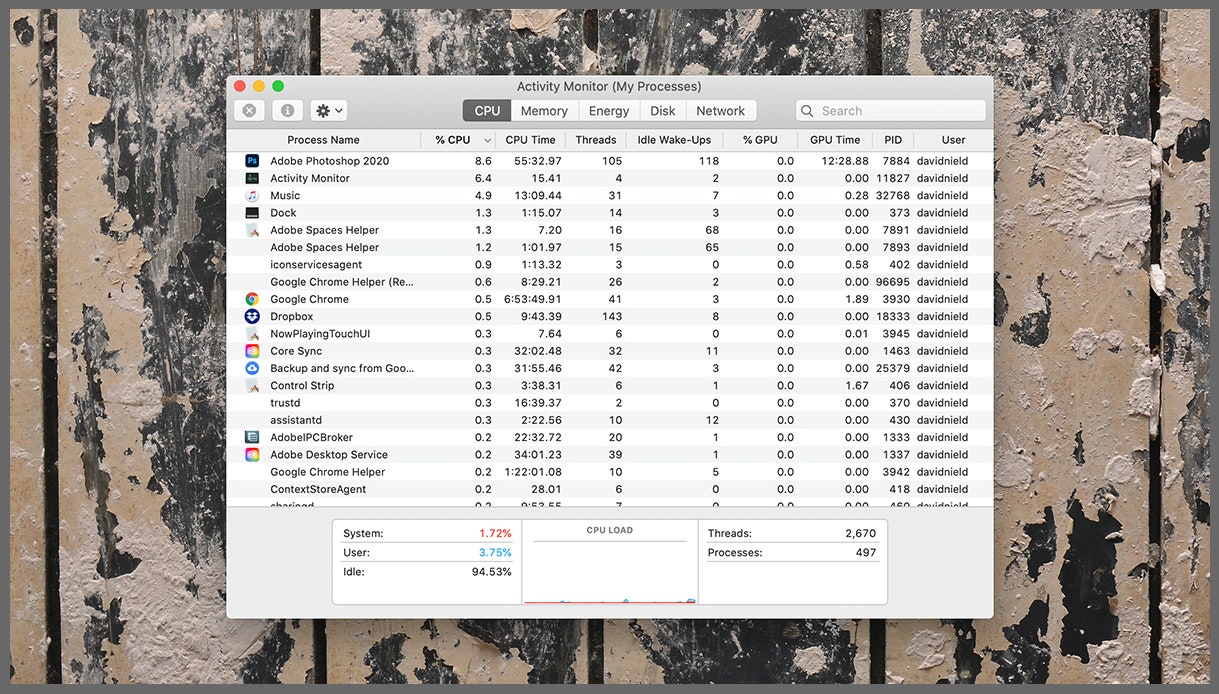

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight через Cmd + Space), чтобы увидеть все, что работает на компьютере. Имейте в виду, что шпионское ПО обычно не указывается под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, чего вы не узнаете, или что-то, что не соответствует установленным вами программам, или что-то кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете имени приложения или процесса — этого обычно достаточно, чтобы понять, с чем вы имеете дело.

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел «Безопасность и конфиденциальность», а затем в раздел «Конфиденциальность». Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой же настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений».

Полный сброс системы для Windows или macOS должен избавить компьютер от скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (просто убедитесь, что вы сначала сделали резервную копию своих файлов).

Источник

Обезвреживаем шпиона Стах@новец

Стах@новец представляет из себя программу комплексного наблюдения с достаточно обширным функционалом, включающим возможность просматривать компьютеры через мобильный телефон.

Исследовать его в нашей лаборатории мы решили после нескольких запросов от людей, которые столкнулись со слежкой со стороны этой шпионской программы и хотят знать, как обнаружить Стах@новец.

Устанавливается он сложнее, чем другие программы – шпионы, но и бороться с ним сложнее.

Этот шпион использует четыре службы в операционной системе и задействует системные процессы WINLOGON и SERVICES.

Для обнаружения программы Стах@новец нужно обратить внимание на Сетевой монитор программы COVERT. Если вы увидите перечисленные ниже процессы, то можете считать, что за вами следят с помощью этой программы.

Следует добавить эти процессы в Базу угроз.

Потом зайдите в монитор «Службы системы» и остановите службы с именами httpd.exe и stkhsrv.exe. Вы их сразу заметите, потому что они будут выделены красным цветом.

После этого заходите в платформу защиты и выполняйте действия, которые вы хотите скрыть от наблюдения. Вы надежно замаскированы от всех шпионов. Весь клавиатурный ввод и изображения экрана не будут перехвачены шпионом Стах@новец.

Если вы хотите потом показать тем, кто установил за вами слежку, что наблюдение продолжается в штатном режиме, откройте окно службы системы, нажмите кнопку “Все службы” найдите в списке службы которые вы остановили. Через контекстное меню включите их обратно.

Все. Вы сделали незаметно то, что хотели, и шпион об этом ничего не знает.

Скачайте программу COVERT и бесплатно проверьте — следят ли за вами с помощью шпиона Стах@новец.

Источник

Программа Стахановец Как Обнаружить Ее На Компьютере

«Стахановец»: полный контроль

Прогноз рисков, анализатор эффективности работы, учет рабочего времени и предотвращение утечек информации (DLP).

Язык интерфейса: Русский

ПК «Стахановец»: полный контроль включает:

Функционал:

Мониторинг клавиатурного почерка

Каждый сотрудник обладает своим уникальным клавиатурным почерком. Это такая же биометрическая характеристика, как отпечаток пальца или сетчатка глаза. Однако она способна меняться в зависимости от психологического состояния человека.

Мониторинг клавиатурного почерка способен:

Мониторинг местоположения (GPS-трекинг)

Если персонал компании работает со служебными мобильными устройствами (смартфонами, планшетами), ПК «Стахановец» может осуществлять контроль перемещений.

GPS-трекер поможет определить, где и когда находился сотрудник, проверить его маршрут.

Для GPS мониторинга не требуется постоянное подключение мобильного устройства к интернету или локальной сети.

ПК «Стахановец» также может осуществлять скрытое наблюдение за перемещениями.

Доступ к ПК «Стахановец» с мобильных устройств

Наблюдение и мониторинг может вестись с планшета или смартфона. Удаленное наблюдение через web-камеры компьютеров сотрудников.

Мониторинг через web-камеры

Мониторинг работы через web-камеры позволяет узнать, что происходит на рабочем месте сотрудника.

Одновременно на одном компьютере можно просматривать до 4-х web-камер. Снимки с камер могут в автоматическом режиме сохраняться на сервер.

Отчеты

Системные требования

Кто такой

На днях украинское бизнес-сообщество всколыхнула новость об обысках в киевском офисе одного из самых известных инвестфондов Украины – Dragon Capital. Действия силового ведомства критиковали многие, говоря о негативном эффекте для инвестклимата и имиджа страны. Об обыске прямо на заседании Кабмина сообщил премьер-министр Владимир Гройсман, пообещав разобраться в ситуации.

Сначала в заявлениях компании причиной для обыска называли нелегальное ПО, позже стало известно, что речь идет о некоей программе под названием “Стахановец”.

В один день с Dragon Capital обыски прошли и в других крупных украинских компаниях (к примеру, в компании “Укргазвидобування”, и тоже – в связи с использованием нелегального ПО). Редакция AIN.

UA попробовала разобраться, что это за программа и насколько она нелегальная.

СБУ в день обыска, 26 апреля, выпустила релиз о том, что поймало руководство восьми компаний на использовании шпионского программного обеспечения российского производства.

“Проведены обыски и изъята компьютерная техника в общем у восьми компаний, которые использовали и реализовывали шпионское российское программное обеспечение со скрытыми функциями негласного доступа, в том числе – к информации с ограниченным доступом”, – говорится в заявлении. Далее речь идет о том, что подобные программы могут использовать спецслужбы РФ.

Кстати, в этот же день, 26 апреля, обыск прошел и в офисе “Еврософтпром” – киевского представителя 1С – в связи с продажей этого ПО в так называемые ЛНР и ДНР. В официальном заявлении по поводу этого обыска “скрытый контроль”со стороны спецслужб РФ тоже упоминался. Уже 28 апреля руководство компании заявило, что у них тоже искали “Стахановца”.

В сообщении Dragon Capital уточнили причину обыска. По версии компании, официально купленное ПО у компании ООО “Стахановец ПРО” планировалось использовать, как систему контроля рабочего времени сотрудников Dragon Capital.

На сайте “Стахановца” софт описан как “система мониторинга персонала”, которая помогает руководству бизнеса выявить недобросовестных сотрудников.

Среди его функций указаны: перехват ввода с клавиатуры, контроль почты и мессенджеров, контроль и блокировка USB-устройств, снимки с веб-камеры и скриншоты экрана, мониторинг трафика и запись звука с камеры. Обещают выявлять даже тех сотрудников, которые пьяны.

Точка зрения СБУ

Согласно данным из решения Шевченковского районного суда, по которому проводился обыск в Dragon Capital (имеется в распоряжении редакции), компания “Стахановец ПРО” продала 300 лицензий на свой софт компании Dragon Capital за 48 000 грн. Подобные программы должны получать сертификат соответствия от Государственной службы специальной связи и защиты информации.

В разрешении суда на обыск в Dragon Capital упоминается ходатайство сотрудника СБУ на проведение обыска.

Ходатайство мотивировано тем, что с 2015 года и по сегодня “Стахановец” используют российские спецслужбы и разведка – они якобы работали с компаниями “Стахановец ПРО”, “Инфобезпека ЛТД” и “Нові пошукові технології”.

Отметим, что в в перечне ведомостей о сертификатах на 1 января 2017 года на сайте Госспецсвязи есть решение от компании “Нові пошукові технології”, для которого служба выдала сертификат соответствия, но его срок действия истек 21 июня 2016 года.

ПО распространяли через сайты stakhanovets.ru и Mirobase.com. Обыски у директора “Стахановец ПРО” Михаила Яхимовича проводились еще в конце прошлого года.

На брифинге начальник аппарата главы СБУ Александр Ткачук заявил, что “Стахановец” дает возможность без ведома клиента удаленно контролировать всю информацию на компьютерах, где он установлен, включать микрофоны и камеры, чтобы следить за помещением. Он подчеркнул, что этот софт – запрещен, предупредил, что этот же софт будут продавать под другим брендом и призвал украинские компании отказаться от него.

Точка зрения разработчиков “Стахановца”

Сегодня на сайте Mirobase появилось обращение главы компании-разработчика “Стахановца” Михаила Якимовича. Он объясняет, в чем суть работы этого ПО, приводя в пример зарубежные аналоги вроде ObserveIT.

По словам Михаила, еще в ноябре 2016 года на его бизнес “был совершен наезд со стороны СБУ”: было открыто уголовное дело по статье 359 ч.2, проведены обыски у него дома и в компаниях, занимающихся продажами ПО.

Основатель компании указывает, что в июне 2010 года ВР Украины почти единогласно приняла два закона — №2338-17 и 2339-17, которые вносят изменения в ст. 359 УК Украины «незаконное приобретение, сбыт или использование специальных технических средств получения информации».

“Благодаря этим изменениям у СБУ появилась возможность заводить уголовные дела на всех покупателей дешевых китайских игрушек со встроенными камерами… И пошел у СБУ неплохой улов в виде уголовных дел на покупателей брелков с диктофонами, авторучек с видеокамерами, GPS-треккеров… Можно почитать об этом по запросу в гугле «Служба брелков Украины». Но с 2014 года лавочка прикрылась, в том числе из-за давления общественности. Началась новая эра — статья 359 часть 2 — незаконное использование специальных технических средств”, – пишет он, добавляя, что по формулировке статьи любое ПО, которое использует администратр компании, может быть признано незаконным.

Он опроверг и обвинения со стороны СБУ (в частности, заявления Ткачука) о том, что такой софт передает трафик спецслужбам РФ.

“Стахановец (или Mirobase) не отправляет информацию за пределы сети компании, вся информация собирается и хранится в защищенной и зашифрованной базе данных, причем производитель этой базы данных — компания Microsoft”, – говорит Якимович.

По его версии, такие акценты в заявлении СБУ: “лукавая попытка оправдать провал с атакой на “Укргаздобычу” — крупнейшую украинскую газовую компанию и Dragon Capital — крупнейшую украинскую инвестиционную компанию”.

Если отвлечься от случая “Стахановца”, который украинские правоохранители прямо назвали запрещенным софтом, можно ли классифицировать работу подобных программ для скрытого мониторинга, как “вредоносный софт”? По словам Олега Сыча, технического директора компании Zillya!, для вредоносного ПО есть два критерия: несанкционированная установка в систему и выполнение несанкционированных действий.

Если подобного типа программу установили администраторы компании на компьютеры, принадлежащие компании, и информацию с нее получают именно администраторы – значит, несанкционированных функций нет.

“Если же программа делает не то, на что рассчитывали администраторы, и отправляет собранную информацию не администраторам (или не только им), тогда да, это классический кейс применения шпионского ПО во вредоносных целях”, – говорит эксперт.

Напомним, в уанете недавно проходила malware-кампания, нацеленная на частных предпринимателей.

Выделите ее и нажмите Ctrl+Enter, чтобы сообщить нам.

Spyware: как найти программу шпион на компьютере

Под термином Spyware понимается программа шпион, которая в скрытном режиме устанавливается на компьютер и ее цель – это сбор информации относительно конфигурации компьютерной системы и пользовательской активности. То есть вся информация о ваших действиях в Сети и внутри ОС может стать доступной злоумышленникам.

Чтобы избежать столь негативного воздействия со стороны, необходимо контролировать процесс внедрения сторонних программ без вашего ведома. Сегодня выделяют несколько основных видов программ шпионов, которые могут нанести неоценимый вред пользователям.

Классификация Spyware

Вышеприведенный список угроз далеко не полный, но основные виды шпионских программ он в себя включает.

Spyware Terminator 2012

В основном программы, которые позволяют найти шпиона на компьютере, представляют собой платные версии подобных продуктов. При этом существует ряд программных решений, в которых доступны бесплатные функции, дающие возможность очистить ОС от вредоносных компонентов.

Например, бесплатная версия программы Spyware Terminator 2012, которая в варианте Freeware не имеет антивирусной защиты и высокого приоритета обновлений. В то же время доступная функциональность этого программного решения позволяет находить и удалять программы, квалифицируемые как шпионы.

Читать: Проблемы с просмотром видео: кодек G2M3

Найти программу шпион на компьютере: порядок действий

Поэтому стоит немедленно отключить компьютер от интернета и удалить выявленных шпионов с помощью соответствующей кнопки, расположенной внизу.

Чтобы обезопасить себя на будущее от Spyware, следует в той же вкладке «Сканирование» настроить режим автоматической проверки компьютерной системы на наличие программ шпионов. Конечно, подобной функциональностью отличаются и антивирусы, но в то же время не помешает осуществить проверку специализированным инструментом в виде рассмотренной программы.

Стахановец

Стахановец старается собирать максимум информации о деятельности сотрудника на компьютере. Помимо стандартного списка запущенных программ и посещенных сайтов фиксируются отправленные и принятые сообщения в почте и мессенджерах, отправленные на печать файлы, информация по всем файловым операциям и теневые копии скопированных файлов, удаленное и добавленное оборудование.

В результате получается действительно огромный объем информации, который тяжело просмотреть даже по 10 сотрудникам, а в компаниях с 100-1000 сотрудников, на наш взгляд, это сделать и просто нереально. Значит надо придумать, как его эту информацию анализировать. StaffCop Enterprise решает этот вопрос с помощью системы аналитики, а Стахановец использует отчеты и Анализатор рисков.

Работает Анализатор рисков очень просто — во всех собранных данных производится поиск слов из словаря. Если слово найдено — риск есть. То есть сам факт нахождения человека на сайте поиска работы уже считается риском, безотносительно того, чем на самом деле он там занимался.

Для получения отчетов вам нужно указать целый ряд параметров, нажать на гонку «Генерировать» и получить отчет в формате html. Он абсолютно статический, невозможно даже выполнить сортировку по конкретной колонке.

Кроме сбора и анализа отчетов, существует модуль Босс-Онлайн, который позволяет наблюдать за сотрудниками в режиме реального времени. Можно прослушивать людей через встроенный микрофон, наблюдать за ними с помощью встроенной веб-камеры и смотреть за их рабочими столами.

Для каждого наблюдаемого сотрудника трансляция звука или видео включается по отдельности и вручную. То есть для наблюдения за одним сотрудником используется отдельное окно. А все эти окна нужно вручную расположить на экране. Для онлайн-наблюдения требуется Internet Explorer.

Также для определенных пользователей можно включить запись видео и аудио в файл. Делается это вручную и для каждого человека отдельно.

Размер записи зависит от частоты кадров, но нам в процессе тестирования не удалось добиться небольшого размера файлов с видео.

Таким образом, этот функционал применим в случаях, когда сотрудник службы безопасности постоянно следит за конкретным сотрудником и хочет записать неоспоримое доказательство на видео.

Что понравилось в продукте

Что не понравилось в продукте

Стахановец программа как обнаружить

Эксперт в Ноябрь 23, 2018

В среду, 26 апреля, Служба безопасности Украины пришла с обысками в офис инвестиционной компании Dragon Capital. Цель обысков — обвинение в незаконном использовании программного обеспечения «Стахановец ПРО» российского производства.

По словам СБУ, начиная с 2014 года в специальными и разведывательными органами РФ активно используются компьютерные программы и специальные технические средства для негласного получения разведывательной информации.

Российские спецслужбы заинтересованы в получении доступа к информации объектов критической инфраструктуры, а также предприятий, имеющих важное оборонное значение.

Негласно полученная при этом информация используется в ущерб суверенности, территориальной целостности, неприкосновенности, обороноспособности, государственной экономической и информационной безопасности Украины, — отмечают в СБУ. MIGnews.com.ua собрал 5 фактов о системе, использовавшейся в Dragon Capital.

Что делает система

Система «Стахановец» — программное обеспечение, позволяющее руководителю отслеживать деятельность своих сотрудников. При помощи «Стахановца» можно удаленно смотреть рабочий стол сотрудника, делать скриншоты, снимки через веб-камеру, отслеживать интернет-трафик, контролировать, что идет на печать, мониторить буфер обмена, контролировать и при необходимости блокировать USB-устройства.

Также система ведет постоянный мониторинг и анализ активности сотрудников. Для менеджера по продажам, время, проведенное в социальной сети LinkedIn или на специализированном форуме, будет расцениваться как полезное.

В итоге руководству предоставляются отчеты о работе: с обобщенной информацией, данные об опозданиях, прогулах, времени, проведенном за компьютером и наличие подозрительной активности.

Какие данные собирает

Как ее обойти

Есть несколько возможных вариантов обхода системы «Стахановец»:

Читать далее: Как узнать есть ли на карточке деньги

Есть ли у нее аналоги

Аналогов на рынке большое количество.

Сколько она стоит

Стоимость «Стахановца» разнится от количества компьютеров, на который установлена программа (цены лицензии на один компьютер):

В Dragon Capital, по данным их странички в профессиональной соцсети LinkedIn, работает от 200 до 500 сотрудников. Поэтому, приблизительно на ПО они потратили от 209400 до 419000 гривен.

Источник

Ответы Mail.ru

Компьютеры, Связь

Железо

Интернет

Мобильная связь

Мобильные устройства

Офисная техника

Программное обеспечение

Прочее компьютерное

Вопросы – лидеры.

У кого есть ссылка без регистрации?

1 ставка

Помогите с блендером, пожалуйста

1 ставка

Во всех вкладках в приложении Steam белый или чёрный экран

1 ставка

Лидеры категории

Лена-пена

Искусственный Интеллект

М.И.

Искусственный Интеллект

Y.Nine

Искусственный Интеллект

•••

как найти программу-шпион в ПК называется Стахановец

Андрей Чумаков

Знаток

(313),

на голосовании

7 лет назад

Голосование за лучший ответ

Silencer

Просветленный

(40993)

7 лет назад

Сергей Латышев

Знаток

(376)

7 лет назад

Либо же нортон интернет секьюрити… Злющий антивирус!

Sneg

Просветленный

(33798)

7 лет назад

Скачать подходящую утилиту и пробовать восстановить.

http://free.kaspersky.com/ru?_ga=1.246484871.268333079.1458349400

Похожие вопросы

Как выключить или обойти Стахановец — прогу для слежки за сотрудниками?

Иначе как слежкой не назовешь.

Даже вэбку могут просматривать, скринить экран и слушать звук. В системе висит как служба stkh application client service and utility. Сервис не выключается, работает как локальный прокси, поэтому если закрыть доступ к его ip просто перестаёт работать вся сеть.

Как бы его так удалить?

Пытался р зарегистрировать его dll. Stkhcl.dll но тоже не ппокатывает, . посоветуйте что нибудь.

Ps: на работе работаю на совесть, просто не люблю сидеть спиной к двери.

-

Вопрос заданболее трёх лет назад

-

12488 просмотров

Пригласить эксперта

Просто интересно, что вы думаете произойдёт, когда/если вы его выключите? Начальство скажет “Чёрт, он нас перехитрил, сдаёмся!” и оставит вас в покое?

Если вас не устраивают условия труда – обсуждайте их с руководством или меняйте работу, не занимайтесь борьбой с ветряными мельницами.

Ни начальных условий, ни конечной цели не описано, по этому фантазирую.

Загрузиться с флешки и работать в др ОСи, или удалить что требуется.(100%)

Загрузиться в безопасном режиме и удалить что требуется.( работает не всегда)

Работать из под виртуальной машины.(тормоза)

можно дальше фантазировать.

-

Показать ещё

Загружается…

16 мая 2023, в 10:31

3000 руб./за проект

16 мая 2023, в 10:29

10000 руб./за проект

16 мая 2023, в 10:19

5000 руб./за проект

Минуточку внимания

Такое может случиться с каждым: практически на любое устройство можно каким-то образом установить сталкерское ПО. Эти шпионские программы спроектированы так, чтобы их было сложно обнаружить. Сложно, но не невозможно, если знать как.

Читайте «Хайтек» в

Что такое сталкерское ПО?

Сталкерское ПО — это специальные программы для слежки, которые позиционируются как легальные и которые можно купить или бесплатно установить из интернета. Подобные программы могут работать совершенно незаметно для пользователя, жертва может даже не догадываться о слежке.

Исследование «Лаборатории Касперского» показало, что только за 2019 год более 37 тыс. пользователей по всему миру столкнулись со сталкерским ПО. Количество жертв увеличилось на 35% по сравнению с аналогичным периодом 2018-го. При этом в России число жертв сталкерского ПО подскочило более чем в два раза.

«На фоне более значительных показателей по заражению вредоносным ПО статистика по сталкерским программам может выглядеть не так впечатляюще. Однако в случае с подобным ПО для слежки, как правило, нет случайных жертв — в большинстве случаев это хорошо знакомые организатору слежки люди, например, супруг или супруга. К тому же использование такого ПО нередко связано с угрозой домашнего насилия», — отмечают эксперты.

В общей сложности в 2019 году компания обнаружила более 380 вариантов сталкерских программ.

Чаще всего используется программа MobileTracker для Android OS, она позиционируется как инструмент контроля за сотрудниками организации.

Она может проводить слежку скрытно, маскируясь под системные приложения, и собирать массу различных конфиденциальных данных — информацию о местонахождении, переписку с помощью СМС и в мессенджерах, телефонные звонки, фото- и видеофайлы, записи камеры, браузерную историю, файлы, а также информацию из календаря и списка контактов. Более того, программа дает возможность удаленно управлять тем устройством, на котором она установлена.

Как проверить свой телефон?

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на смартфон Apple практически невозможно: политика безопасности компании не всегда удобна для пользователя, но он очень эффективна. iOS просто не позволяет приложениям достаточно глубоко проникнуть в системное программное обеспечение, чтобы иметь возможность тайно контролировать ваши действия на телефоне.

Однако если iPhone разблокировать, он становится уязвимым. Но без ведома пользователя сделать это не так-то просто. У злоумышленника должен быть доступ к телефону в течении длительного периода времени, чтобы взломать его. Самый простой способ проверить — поискать на главном экране приложения Cydia и SBSettings.

Cydia — неофициальное приложение для операционной системы iOS, которое позволяет пользователю искать и устанавливать пакеты программного обеспечения для iPhone, iPod Touch или iPad после открытия доступа к файловой системе устройства.

Утилита SBSettings из репозитория BigBoss. Эта программа существует уже несколько лет и может быть установлена только на устройства с джейлбрейком. Напомним, джейлбрейк iPhone/iPod Touch/iPad/Apple TV/Apple Watch — официально неподдерживаемая корпорацией Apple операция, которая позволяет получить доступ к файловой системе ряда моделей устройств iPhone, iPod, iPad Apple TV и Apple Watch.

Если вы заподозрите или обнаружите, что iPhone взломан, полный сброс настроек должен исправить это. Однако перед этим стоит убедиться, что важные данные хранятся где-то еще и не пропадут. Лучше всего проводить операцию через подключенный компьютер Mac или Windows. У Apple есть полное руководство, с которым можно ознакомиться здесь.

Подцепить скрытые приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства сталкерского поведения приложения. Порой таким программам удается проскальзывать через сеть, но кому-то потребуется доступ к телефону (или его нужно будет сначала настроить), чтобы установить их. Если вы настроили свой телефон Android и ни у кого не было его дольше нескольких секунд доступа к нему, он должен быть свободным от сталкерского ПО.

Если ваш телефон взломан, можно заметить, что он нагревается сильнее при работе или батарея быстро разряжается, когда вы им не пользуетесь. Можно также увидеть неожиданные уведомления или время выключения или запуска увеличилось, став больше обычного. Однако иногда не помогает и это. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить. Но любое необычное поведение телефона — повод насторожиться.

Приложения мониторинга очень часто скрывают свои значки приложений, но они могут отображаться в основном списке приложений, хотя и под безобидным альтернативным именем. В настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения для проверки». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) — ищите пункты меню, которые выглядят неправильно, или которые вы не замечали раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия воспользуйтесь помощью стороннего инструмента: Incognito, Certo и Kaspersky Antivirus — эти три приложения для сканирования телефонов рекомендуются экспертами по безопасности Wired. Проблема секретных приложений для сталкинга сейчас стоит более остро, чем когда-либо, и Google и Apple очень внимательно относятся к любому приложению, которое пытается шпионить за пользователями.

Как проверить свой компьютер?

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows и macOS. Кому-то еще нужен доступ к вашему компьютеру или вас могут попросить установить что-то самостоятельно. Например, об этом может попросить менеджер компании, в которой вы работаете. Совет универсален — как всегда, держите свой ноутбук или настольный компьютер защищенным с помощью учетной записи и пароля. Также обратите внимание на его физическую безопасность, например, кто и когда имеет к нему доступ.

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО обычно может быть обнаружено сторонним пакетом безопасности: Norton, Bitdefender и Malwarebytes поставляются как для Windows, так и для Mac.

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight через Cmd + Space), чтобы увидеть все, что работает на компьютере. Имейте в виду, что шпионское ПО обычно не указывается под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, чего вы не узнаете, или что-то, что не соответствует установленным вами программам, или что-то кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете имени приложения или процесса — этого обычно достаточно, чтобы понять, с чем вы имеете дело.

Вам также следует проверить, не запускаются ли приложения и процессы одновременно с вашей операционной системой, так как это необходимо для большинства инструментов наблюдения. В Windows вы найдете этот список программного обеспечения на вкладке «Запуск» диспетчера задач; в macOS откройте «Системные настройки», затем выберите «Пользователи и группы» и «Элементы для входа» . Опять же, выполните поиск в интернете любого приложения, в котором вы не уверены.

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел «Безопасность и конфиденциальность», а затем в раздел «Конфиденциальность». Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой же настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений».

Полный сброс системы для Windows или macOS должен избавить компьютер от скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (просто убедитесь, что вы сначала сделали резервную копию своих файлов).

Читать также

Посмотрите на самые красивые снимки «Хаббла». Что увидел телескоп за 30 лет?

Древние люди спасались от холода спячкой

Астрономы обнаружили «интригующий сигнал» от ближайшей к Солнцу звездной системы