Лучшие бесплатные сканеры троянских программ (антитроян)

-

Категория:

Безопасность -

– Автор:

Игорь (Администратор)

- Назначение сканеров троянских программ

- Обзор бесплатных сканеров троянов

- Бесплатный сканер троянов Emsisoft Anti-Malware

- Бесплатный сканер троянов PC Tools ThreadFire

- Бесплатный сканер троянов Malwarebyes Anti-Malware

- Бесплатный сканер троянов SUPERAntiSpyware

- Еще программы

- Руководство по быстрому выбору (ссылки на скачивание сканеров троянов)

Назначение сканеров троянских программ

Вредоносные программы, трояны и угрозы

Большинство компьютеров подключены к сети (интернет, локальная сеть), что упрощает распространение вредоносных программ (по российским стандартам такие программы называются “разрушающие программные средства”, но, потому что данное понятие мало распространено, в обзоре будет использоваться понятие “вредоносные программы”; на английском языке они называются Malware). К таким программам относятся трояны (также известные как троянские кони), вирусы, черви, шпионское ПО, рекламное ПО, руткиты и различные другие виды.

Как шпионское и рекламное ПО, трояны могут проникнуть на Ваш компьютер множеством способов, в том числе через веб-браузер, по электронной почте, или в связке с другим программным обеспечением, загруженным из Интернета. Вы также можете непреднамеренно помочь распространению вредоносных программ через флешку или через другие портативные носители данных. Вполне возможно, что Вам придется переформатировать Вашу флешку для устранения вредоносных программ, чтобы избежать переноса его на другие машины (мы очень надеемся, что Вы не хотите стать теми людьми, кто инфицировал сети на работе, только потому, что захотелось послушать любимую музыку).

В отличие от вирусов или червей, трояны не копируют себя, но они могут быть столь же разрушительны. Обычно на компьютере троянские программы появляются как доброкачественные и безвредные, но однажды зараженный код выполняется. И на компьютере исполняются вредоносные функции без ведома пользователя.

Например, waterfalls.scr представляет собой заставку в виде водопада, как это первоначально утверждает автор. Но на самом деле она запускает скрытые процессы и дает возможность несанкционированного доступа к компьютеру.

Примеры типичных угроз троянов:

- Стереть, переписать или повредить данные на компьютере

- Способствовать распространению других вредоносных программ, таких как вирусы

- Отключить или вмешиваться в работу антивирусных программ и брандмауэров

- Предоставить удаленный доступ к компьютеру

- Загружать и скачивать файлы без Вашего ведома

- Собирать адреса электронной почты, и впоследствии использовать их для рассылки спама

- Отслеживать нажатие клавиш клавиатуры для кражи информации, такой как пароли и номера кредитных карт

- Прописывать поддельные ссылки на фальшивые веб-сайты, отображать на экране порно-сайты, воспроизводить звуки/видео, отображать изображения

- Замедлять работу, осуществлять перезагрузку или выключение компьютера

- Переустанавливать себя после удаления

- Отключить диспетчера задач

- Отключить панель управления

Программы для обнаружения и удаления вредоносных программ и сканеры троянских программ

Поскольку все больше разработчиков в сфере компьютерной безопасности расширяют возможности своих продуктов для нахождения более чем одного типа вредоносного ПО, границы между различными типами программ становятся размытыми и не ясными.

Например, антивирусные программы, такие как AVG AntiVirus. Он охватывает не только вирусы, но и обеспечивает защиту от шпионского ПО, рекламного ПО и других. Антишпионские программы, такие как SuperAntiSpyware позволяют не только обнаруживать шпионское ПО, но так же и удалять троянов, руткитов и других. Также сканеры троянов могут иметь в своем арсенале средства для удаления вирусов, шпионского ПО и других вредоносных программ.

В такой ситуации более уместно, эти продукты классифицировать как антивирусные программы, а не группировать их по имени одного из типов вредоносного ПО.

В этой связи, в данном обзоре будут рассмотрены программы для защиты от вредоносного ПО, которые более эффективно борются с троянами.

Какое количество программ защиты от вредоносного ПО мне нужно установить?

Так что получается Вам необходимо установить целый пакет программ “антивирус + анти-шпионские программы + сканеры троянов”?

Для большинства рядовых пользователей, нет, конечно. Не стоит ставить фанатизм “безупречной защиты” впереди реальных задач. Тем более, что эффект безупречной защиты может как раз навредить тем, что привлечет интерес к Вашему компьютеру опытного хакера, ищущего сложной задачи. Все зависит от множества факторов: секретность информации (реальная, а не надуманная, как, например, “о Боже, кто-то удалит мои фотографии со свадьбы, а я ведь столько времени потратил на создание шедевров в редакторе!”), насколько широк спектр посещаемых Вами сайтов, насколько сайты могут быть вредоносными, доступен ли компьютер из интернета (например, является небольшим файловым сервером), часто ли Вы устанавливаете новое ПО на свой компьютер и так далее.

Предупреждение

Несмотря на то, как наша команда описывает программы, из этого нельзя делать 100% вывод, что какое-либо средство будет лучшим во всех сферах. Имеется слишком много факторов в каждом конкретном случае. Проще говоря, нет ни одного антивируса или программы для удаления вредоностного ПО, которое работало лучше всех везде и всегда.

Обзор бесплатных сканеров троянов

Бесплатный сканер троянов Emsisoft Anti-Malware

Так же программа хорошо справляется со шпионском ПО, рекламном ПО, перехватчиками Cookies, червями, вирусами и руткитами.

Программа сочетает в себе Emsisoft Anti-Malware и Ikarus AntiVirus engine последней версии, что позволяет сократить ненужные повторяющиеся процедуры обнаружения одного и того же вредоносного ПО, за счет объединения различных алгоритмов поиска.

Любой подозрительный файл Вы можете загрузить на Emsisoft для анализа: www.emsisoft.com/ru/support/submit/. Также, Вы можете получить поддержку на их форуме: support.emsisoft.com

Программа включает в себя работу с карантином, функцию онлайн-обновления и эвристический анализ неизвестных вредоносных программ.

С сайта Emsisoft, “при загрузке, вы получите полную версию, включая все функции защиты сроком на 33 дня бесплатно. После окончания срока программное обеспечение будет работать в режиме сканера, который позволяет сканировать и чистить компьютер, но больше не будет включать в себя функции защиты от новых инфекций “.

Другими словами, бесплатная версия по окончании демонстрационного срока не будет предоставлять такие функции, как охрана файловой системы, поведенческий блокиратор (анализ и блокировка опасных действий в реальном времени).

Бесплатный сканер троянов PC Tools ThreadFire

ThreatFire предоставляет собой защиту в реальном времени на основе поведенческого анализа системы. Это достигается путем работы программы в фоновом режиме, что позволяет обходиться без проверки “по требованию”.

Любые обнаруженные вредоносные программы автоматически помещаются в карантин для обеспечения защиты вашего компьютера. Вы можете загрузить файлы на анализ по адресу: www.threatexpert.com/filescan.aspx. После того как вы убедились, что файлы действительно относится к разряду вредоносных программ (а не скомпрометированных), Вам необходимо их удалить.

Интерфейс программы показывает карту мира, на которой отображается расположение распространенных угроз, так сказать, “в дикой природе”. Для обычных пользователей это не более чем способ заявить о своем существовании. Для пользователей, работающих с распределенными сетями по всему миру – это способ понять “к чему готовиться”.

Еще одной полезной особенностью является ThreatExpert отчет, который дает подробную информацию о последних 200 угроз. Из этого отчета видно, что более чем 30% угроз связаны с троянами.

ThreatFire предполагает обратную связь с сообществом, что обеспечивает хорошую базу для выявления новых угроз. Если Вы откажетесь предоставлять информацию, то автоматическое обновление для Вас будет закрыто.

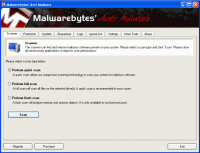

Бесплатный сканер троянов Malwarebyes Anti-Malware

Хотя программа никогда не выиграет приз “за лучший пользовательский интерфейс”, ее интерфейс интуитивно понятен и прост в использовании.

Malwarebytes выпускает ежедневные обновления, поэтому до начала сканирования компьютера всегда проверяйте обновления. Для забывчивых людей, программа позволяет включить напоминание, чтобы предупредить Вас о том, что базы данных устарели.

MalwareNET – это он-лайновая база данных. Отчет по ней показала, что почти 20% от общего числа угроз, обнаруженных MBAM, были связаны с троянами.

Программа позволяет проводить быстрое сканирование системы, имеет свой черный список, предполагает работу с карантином (по сути предоставляет возможность не бесследно удалять файлы). Имеет различные настройки для повышения производительности программы. А так же включает программу FileASSASSIN (для удаления заблокированных файлов).

Еще одним плюсом является то, что MBAM редко вызывает какие-либо конфликты с другими утилитами защиты от вредоносного ПО.

Бесплатный сканер троянов SUPERAntiSpyware

Программа имеет три вида сканирования: быстрое, полное или выборочное сканирование системы. Перед сканированием программа предлагает проверить обновления, чтобы сразу же защитить Вас от новейших угроз. SAS имеет свой черный список. Это список из 100 примеров различных DLL и EXE-файлов, которых не должно быть на компьютере. При нажатии на любой из пунктов в списке, Вы получите полное описание угрозы.

Одна из важных особенностей программы – это наличие Hi-Jack защиты, которая не позволяет другим приложениям завершить работу программы (за исключением Task Manager).

К сожалению, бесплатная версия этой программы не поддерживает защиту в реальном времени, запуска сканирования по расписанию и ряд других функций.

Еще программы

Другие бесплатные сканеры троянов, не вошедшие в обзор:

- Rising PC Doctor (более недоступен, в интернете, возможно, еще можно найти старые версии) – сканер троянов и шпионского ПО. Предлагает возможность автоматической защиты от ряда троянов. Так же предлагает следующие инструменты: управление автозагрузкой, менеджер процессов, менеджер сервисов, File Shredder (программа удаления файлов, без возможности их восстановления) и другие.

- FreeFixer – просканирует вашу систему и поможет удалить трояны и другие вредоносные программы. Но, от пользователя требуется правильно интерпретировать результаты работы программы. Особую осторожность необходимо проявлять при принятии решения удаления важных файлов системы, так как это может повредить вашей системе. Однако есть форумы, на которых Вы можете проконсультироваться, если сомневаетесь в решении (ссылки на форумы есть на сайте).

- Ashampoo Anti-Malware (К сожалению, стала триальной. Возможно, ранние версии еще можно найти в интернете) – изначально этот продукт был только коммерческим. Бесплатная версия обеспечивает защиту в режиме реального времени, а также предлагает различные инструменты оптимизации.

Руководство по быстрому выбору (ссылки на скачивание сканеров троянов)

Emsisoft Anti-Malware

PC Tools ThreatFire

Перейти на страницу загрузки PC Tools ThreatFire

Malwarebytes Anti-Malware

Перейти на страницу загрузки Malwarebytes Anti-Malware

SUPERAntiSpyware

Перейти на страницу загрузки SUPERAntiSpyware

☕ Понравился обзор? Поделитесь с друзьями!

-

Лучшие бесплатные файрволы, брандмауэры и межсетевые экраны для Windows

Безопасность -

Immunet Protect – Защита на облачных технологиях

Безопасность -

Лучшие бесплатные антивирусы

Безопасность -

Лучшие бесплатные утилиты безопасного удаления данных

Безопасность -

Лучшие бесплатные программы для шифрования файлов и папок

Безопасность -

Лучшие бесплатные программы для шифрования виртуальных дисков

Безопасность

Добавить комментарий / отзыв

Обнаружить троян, который не определяется антивирусом и обошёл ваш фаервол, порой задача не из тривиальных. Но не невозможная — любое действие оставляет в системе следы. Принцип обнаружения трояна в том и состоит. Предупреждаю сразу — в статье лёгких и быстрых решений не будет. Извините, что ссылок на программы будет немного — названий немало, придётся вам искать их вручную. И пригодятся вам не все. Я покажу как троян найти. Но обнаружить троян — не значит вылечить.

Как обнаружить троян? Проверим открытые порты.

Если троян есть, он, скорее всего, нужен для отправки некой информации хакеру. Значит, ему понадобится для этого специальный канал, вход в который открывает один из портов системы. И порт этот (скорее всего) будет из числа тех, какие системой не используются, то есть из числа зарезервированных. Следовательно, задача на этом этапе проста: внимательно изучить открытые порты и проследить за процессами, которые этими портами пользуются, и на какие адреса информация отправляется.

Для операционной системы Windows вам в этом процессе на скорую руку может помочь команда netstat с флагом -an (если для выхода в интернет вы используете роутер, принцип поиска будет немного неполноценным, но читайте до конца). Наберите её прямо сейчас в консоли команд:

Внешний адрес описан по типу IP-адрес:интернет-порт

Однако более развёрнутую информацию вам предоставят сторонние программы. Лично я пользуюсь утилитами TCPView, CurrPorts и IceSword. Не всегда эта информация объективна, так как процесс может затаиться до поры до времени, и не факт, что порт откроется прямо сейчас, но проверять иногда стоит.

Как обнаружить троян? Проверьте запущенные процессы.

Троян вполне способен замаскироваться под легальный процесс или даже службу Windows. Нередко трояны себя проявляют в Диспетчере задач в виде процесса типа hgf743tgfo3yrg_и_что_то_там_ещё.exe: такой троян написать — как в магазин сходить. Троян способен инфицировать процесс, загружаясь с процессом Windows и паразитируя на нём. Здесь выход только один — нам нужны специальные программы для сканирования запущенных процессов. Одним из вариантов таких программ служит What’s Running («Уотс Ранинг» — «Что сейчас запущено«). В разное время мне приходилось использовать несколько утилит, которые зарекомендовали себя одинаково хорошо. И вот их список, приглядитесь:

- Autoruns

- KillProcess

- HijackThis

- PrcView

- Winsonar

- HiddenFinder

- Security Task Manager

- Yet Another Process Monitor

Вобщем, почаще вглядывайтесь в список процессов разными способами.

Как обнаружить троян? Проверьте реестр.

Что первым делом сделает троян? Ему нужно запускаться, а в Windows для этого существует несколько директорий и настроек. И все они находят своё отражение в настройках реестра. Windows автоматически исполняет инструкции, определяемые вот этими разделами реестра:

Run RunServices RunOnce RunServicesOnes HKEY_CLASSES_ROOTexefileshellopencommand

Таким образом, сканируя ключи и разделы реестра на подозрительные записи можно выявить инфекцию трояном: тот может вставить свои инструкции в эти разделы реестра для того, чтобы развернуть свою деятельность. И для того, чтобы обнаружить троян в реестре, также существует немало утилит, например:

- SysAnalyzer

- All-Seeing Eyes

- Tiny Watcher

- Registry Shower

- Active Registry Monitor

Как обнаружить троян? Он может быть в драйверах устройств.

Трояны часто загружаются под эгидой загрузки драйверов к каким-то устройствам и используют эти самые устройства как прикрытие. Этим грешат непонятные источники «драйверов для скачивания» в сети. Ничего не напоминает? А система часто предупреждает о том, что цифровая подпись драйвера отсутствует. И не зря.

Так что не спешите устанавливать скачанное из сети и не верьте глазам своим — доверяйте только официальным источникам. Для мониторинга драйверов сеть предлагает следующие утилиты:

- DriverView

- Driver Detective

- Unknown Device Identifier

- DriverScanner

- Double Driver

Как обнаружить троян? Службы и сервисы.

Трояны могут запускать некоторые системные службы Windows самостоятельно, позволяя хакеру захватить контроль над машиной. Для этого троян присваивает себе имя служебного процесса с целью избежать детектирования со стороны антивируса. Применяется техника руткита с целью манипуляции разделом реестра, в котором, к сожалению, есть где спрятаться:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices

А значит, нам придётся запастись утилитами мониторинга запущенных сервисов. Это:

- Smart Utility

- Process Hacker

- Netwrix Service Monitor

- Service Manager Plus

- Anvir Task Manager и др.

Как обнаружить троян? Нет ли его в автозагрузке?

Что мы подразумеваем под автозагрузкой? Нет, мои хорошие, это не только список записей в одноимённой папке — это было бы совсем просто. Прежде всего, это следующие разделы Windows:

- полный список служб Windows, выдаваемый одноимённой консолью. Команда быстрого запуска консоли: Выполнить (WIN + R) — services.msc. Советую открыть, отсортировать по Типу запуска и внимательно изучить все запускаемые Автоматически службы.

- папка с автоматически загружаемыми драйверами: знаменитая C:WindowsSystem32Drivers (были времена я проверял каждый из драйверов вручную)

- бывает всякое, так что загляните и в файл bootmgr (для Windows XP это boot.ini) на предмет посторонних вкраплений. Самый простой способ это сделать — вызвать утилиту Конфигурации системы: WIN + R- msconfig — вкладка Загрузка

- а раз уж вы здесь, перейдите и во вкладку загружаемых программ. Во вкладке Автозапуск мы часто ищем программы, которые тормозят запуск системы. Однако вы можете там обнаружить и трояна

msconfig в Windows XP (для других версий почти не изменился)

а вот окно Конфигурации для Windows 7

- а вот теперь и папку Автозагрузки проверьте (убедитесь, что системе приказано отображать Системные файлы и папки, а также Скрытые):

-

Локальный диск С: - Program Data - Microsoft - Windows - Главное меню - Программы - Автозагрузка -

C:Пользователиимя-записиAppDataRoamingMicrosoftWindowsГлавное менюПрограммыАвтозагрузка

Это не полный список ветвей. Если хотите узнать о программах, которые запускаются вместе с Windows, вы можете посмотреть на их список в статье «Опасные ветви реестра«. Из числа утилит, с помощью которых можно проводить мониторинг разделов загрузки можно выделить:

- Starter

- Security Autorun

- Startup Tracker

- Program Starter

- Autoruns

Как обнаружить троян? Проверьте подозрительные папки.

Для трояна обычное дело изменять системные папки и файлы. Проверить это можно несколькими способами:

- FCIV — командная утилита для расчёта MD5 или SHA1 файловых хешей

- SIGVERIF — проверяет целостность критических файлов, имеющих цифровую подпись Microsoft

- TRIPWIRE — сканирует и сообщает об изменениях в критических файлах Windows

- MD5 Checksum Verifier

- SysInspect

- Sentinel

- Verisys

- WinMD5

- FastSum

Как обнаружить троян? Проверьте сетевую активность приложений

В трояне нет смысла, если он не запускает сетевую активность. Чтобы проверить, какого рода информация утекает из системы, необходимо использовать сетевые сканеры и пакетные сниферы для мониторинга сетевого трафика, отправляющего данные на подозрительные адреса. Неплохим инструментом здесь является Capsa Network Analyzer — интуитивный движок представит детальную информацию, чтобы проверить, работает ли на вашем компьютере троян.

Успехов нам всем.

Как найти троян на компьютере?

На чтение 4 мин Просмотров 3.5к. Опубликовано 21.08.2022

Троянский вирус или троянское вредоносное ПО на самом деле представляет собой вредоносный код или программное обеспечение, которое выглядит законным для жертвы, но может получить полный контроль над компьютером жертвы. Он предназначен для кражи, манипулирования, разрушения, повреждения или других разрушительных действий с вашими данными, сетью и компьютерной системой. Это выглядит как законное прикладное программное обеспечение и обманом заставляет вас загружать и запускать вредоносное ПО на вашем устройстве. После установки он может начать выполнять действия, для которых он был разработан.

Признаки заражения троянами:

- Устройства становятся медленнее, чем обычно. Поскольку программное обеспечение, зараженное троянами, работает в фоновом режиме, оно потребляет много драгоценной вычислительной мощности и памяти.

- Интернет перестает работать. Иногда хакеры используют зараженные компьютеры в качестве злобных ботов или зомби для отключения серверов. Это будет потреблять много сетевых ресурсов, из-за чего скорость интернета замедляется, или он временно перестает работать.

- Синий экран смерти или незнакомые всплывающие окна и надстройки.Если вы попытаетесь запустить программное обеспечение, внедренное с помощью трояна, вы можете столкнуться с приложением, вызывающим проблему совместимости, синий экран смерти, вероятно, произойдет в это время или каждый раз. запускаешь программу. Иногда трояны устанавливают программы, из-за которых на экране появляются всплывающие окна.

- Странные значки и незнакомые приложения. Трояны устанавливают на ваш компьютер программное обеспечение, которое можно использовать для получения учетных данных или любых важных данных, или использовать ваш компьютер как злой бот для атаки на других. Эти программы не отображаются на рабочем столе, в меню «Пуск» или в папке «Приложения», но они постоянно работают в фоновом режиме.

Содержание

- Безопасный режим для обнаружения троянов

- Шаги для входа в безопасный режим в Windows

- Удаление временных файлов в папке Temp

- Проверка диспетчера задач

- Использование антивирусного программного обеспечения

Безопасный режим для обнаружения троянов

Безопасный режим — это вариант устранения неполадок для Windows, который запускает компьютер в ограниченном состоянии. Запускаются только основные файлы и драйверы, необходимые для запуска Windows. Поэтому, если есть трояны, их легко обнаружить.

Шаги для входа в безопасный режим в Windows

- Найдите «Конфигурация системы» или просто введите «MSCONFIG» и нажмите «Запуск от имени администратора».

- В диалоговом окне «Конфигурация системы» перейдите на вкладку «Загрузка» и установите флажок «Безопасный режим» >> «Сеть».

Конфигурация системы Windows

- Нажмите «Применить», а затем «ОК», чтобы перезапустить Windows в безопасном режиме.

- Теперь снова откройте окно «Конфигурация системы» и перейдите на вкладку «Автозагрузка». Проверьте наличие подозрительных файлов в списке. Если вы найдете что-то необычное, удалите это.

Мы должны выбрать опцию «Безопасный режим с поддержкой сети», поскольку это позволит нам загружать и обновлять инструменты, если это необходимо, чтобы бороться с троянскими вредоносными программами.

Удаление временных файлов в папке Temp

Временные файлы создаются Windows или программами на вашем компьютере для хранения данных во время записи или обновления постоянного файла. Данные будут переданы в постоянный файл или записаны на диск по завершении задачи или при закрытии программы.

Даже после удаления троянов в безопасном режиме Windows их остатки могут оставаться в папке TEMP, что может привести к повторному заражению устройства трояном. Чтобы получить доступ к папке TEMP, введите %temp% в строке поиска и нажмите Enter. Чтобы избавиться от вредоносных файлов, немедленно удалите все временные файлы.

Проверка диспетчера задач

Проверьте наличие нежелательных процессов и программ на вашем ПК и немедленно остановите их. Откройте диспетчер задач и перейдите на вкладку «Процессы». Проверьте наличие нежелательных процессов и программ без активных проверенных издателей. Нажмите на нее и завершите процесс.

Использование антивирусного программного обеспечения

Антивирусное программное обеспечение — это лучший, самый простой и надежный способ защитить ваше устройство от всех типов киберугроз. Антивирусы способны быстро обнаруживать и безопасно удалять эти угрозы с ваших устройств. Он будет сканировать все файлы на вашем компьютере, а также файлы, которые вы загружаете из Интернета. Он также будет периодически сканировать вашу файловую систему, чтобы обнаруживать и удалять любое вредоносное программное обеспечение на компьютере. Некоторыми из широко используемых и надежных антивирусных программ, доступных на рынке, являются McAfee, Norton 360, TotalAV, Bitdefender и т. д.

Время на прочтение

10 мин

Количество просмотров 23K

Знай своего врага ― одна из максим, которой руководствуются специалисты по информационной безопасности. Она касается и зловредов. Существуют сотни инструментов, которые помогают исследовать вредоносное ПО. К счастью, многие из них бесплатны и имеют открытый исходный код.

Под катом мы собрали онлайн-сканеры подозрительных файлов, некоторые инструменты для статического и динамического анализа, системы для описания и классификации угроз и, конечно, репозитории с малварью, которую можно исследовать.

Это неполный перечень ПО, которое используют исследователи от мира информационной безопасности. Так, для расследования уже совершенных атак, применяют иной арсенал.

Деление на группы в статье не претендует на звание классификации, оно сделано для удобства чтения и во многом условно. Отдельные инструменты могли попасть сразу в несколько групп и оказались в конкретных разделах благодаря грубому авторскому произволу.

Онлайн-службы для анализа зловредов

-

VirusTotal ― бесплатная служба для анализа подозрительных файлов и ссылок. В представлении не нуждается.

-

Intezer ― детектор зловредов, поддерживающий динамический и статический анализ.

-

Triage ― онлайн-сервис для анализа больших объемов вредоносного ПО с функцией статического анализа образцов.

-

FileScan.IO — служба анализа вредоносных программ, с динамическим анализом и функцией извлечения индикаторов компрометации (IOC).

-

Sandbox.pikker ― онлайн-версия известной системы анализа вредоносных программ Cuckoo Sandbox. Предоставляет подробный отчет с описанием поведения файла при выполнении в реалистичной, но изолированной среде далеко в облаке.

-

Manalyzer ― бесплатный сервис, для статического анализа PE-файлов и выявления маркеров нежелательного поведения. Имеет офлайн-версию.

-

Opswat ― сканирует файлы, домены, IP-адреса и хеши при помощи технологии Content Disarm & Reconstruction.

-

InQuest Labs ― сервис для сканирования текстовых документов файлов Microsoft и Open Office, электронных таблиц и презентаций. Работает на базе механизмов Deep File Inspection (DFI).

-

Any Run ― еще одна онлайн-песочница с красивым интерфейсом и дополнительными опциями.

-

Yoroi ― итальянская служба анализа подозрительных файлов на базе песочницы. Переваривает PE (например, .exe-файлы), документы (doc и PDF), файлы сценариев (типа wscript, Visual Basic) и APK, но мучительно медленно готовит отчеты.

-

Unpacme ― онлайн-сервис для автоматической распаковки вредоносных программ и извлечения артефактов.

-

Malwareconfig ― веб-приложение для извлечения, декодирования и отображения параметров конфигурации распространенных вредоносных программ.

-

Malsub ― фреймворк Python RESTful для работы с API онлайн-сервисов для анализа вредоносного ПО.

Дистрибутивы для анализа вредоносных программ

-

REMnux — готовый дистрибутив реверс-инжиниринга и анализа вредоносных программ на основе Ubuntu. Предоставляет полный пакет необходимых утилит с открытым исходным кодом и включает многие инструменты, упомянутые ниже.

-

Tsurugi Linux ― Linux-дистрибутив, ориентированный на цифровую криминалистику, анализ вредоносных программ и разведку по открытым источникам.

-

Flare-vm ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows.

Комбайны и тулкиты

-

Ghidra Software Reverse Engineering Framework ― продвинутая среда для реверс-инжиниринга ПО под Windows, macOS и Linux. Поддерживает широкий набор инструкций процессора и исполняемых форматов, работает и в ручном, и в автоматическом режимах, поддерживает пользовательские сценарии. Некоторые такие заготовки, упрощающие анализ вредоносного ПО, можно найти в репозитории Ghidra-Scripts.

-

FLARE VM ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows 10.

-

Indetectables Toolkit ― набор из 75 приложений для реверс-инжиниринга и анализа двоичных файлов и вредоносных программ.

-

MobSF ― платформа для автоматизированного статического и динамического анализа и оценки безопасности мобильных приложений.

-

CyberChef — приложение для анализа и декодирования данных без необходимости иметь дело со сложными инструментами или языками программирования.

-

Pev ― набор инструментов для анализа подозрительных PE-файлов. Работает в Windows, Linux и macOS.

-

Vivisect ― фреймворк Python, который включает функции дизассемблера, статического анализатора, символьного выполнения и отладки.

-

Pharos ― экспериментальный фреймворк, объединяющий шесть инструментов для автоматизированного статического анализа бинарных файлов.

Инструменты статического анализа и реверс-инжиринга

-

IDA ― дизассемблер и отладчик для Windows с бесплатной версией и возможность расширения функциональности при помощи open-source-плагинов, например, Diaphora и FindYara.

-

Binary ninja — популярная альтернатива IDA с бесплатной облачной версией и частично открытым исходным кодом.

-

ret-sync ― набор плагинов, которые позволяют синхронизировать сеансы в дизассемблерах IDA, Ghidra и Binary Ninja.

-

Binary Analysis Platform ― мультиплатформенный набор утилит и библиотек для анализа машинного кода. Поддерживает x86, x86-64, ARM, MIPS, PowerPC. Другие архитектуры могут быть добавлены в виде плагинов.

-

Radare2 ― UNIX-подобная среда для реверс-инжиниринга. Позволяет анализировать, эмулировать, отлаживать, модифицировать и дизассемблировать любой бинарник. Может работать через удаленный сервер gdb.

-

Rizin ― форк Radeone2 с упором на удобство использования и стабильность. Включает все необходимое для полноценного бинарного анализа.

-

cutter ― бесплатная платформа для реверс-инжиниринга с открытым исходным кодом и плагином для интеграции с декомпилятором Ghidra. Построена на базе rizin. Предоставляет удобный пользовательский интерфейс.

-

Un{i}packer ― кроссплатформенная альтернатива деббагеру x64Dbg.

-

diStorm ― быстрый дизассемблер для анализа вредоносного шелл-кода.

-

angr ― мультиплатформенный фреймворк для исследования бинарных файлов.

-

Binwalk ― простой в использовании инструмент для анализа, извлечения образов и реверс-инжиниринга микропрограмм.

-

4n4lDetector ― инструмент для быстрого анализа исполняемых файлов Windows. Показывает PE-заголовок и его структуру, содержимое разделов, различные типы строк. Облегчает идентификацию вредоносного кода внутри анализируемых файлов. Исходный код не опубликован.

-

capa ― анализирует возможности исполняемых файлов. Вы скармливаете PE, ELF и шеллкод, а capa сообщает, что, может сделать программа.

-

LIEF ― кроссплатформенная библиотека для анализа, изменения и абстрагирования форматов ELF, PE, MachO, DEX, OAT, ART и VDEX без использования дизассемблера.

-

IDR ― декомпилятор исполняемых файлов (EXE) и динамических библиотек (DLL), написанный на Delphi. Часто используется для анализа банковских вредоносных программ.

-

Manalyze ― синтаксический анализатор PE-файлов с поддержкой плагинов. Лежит в основе вышеупомянутого онлайн-сервиса Manalyzer.

-

PortEx ― библиотека Java для статического анализа переносимых исполняемых файлов с акцентом на анализ вредоносных программ и устойчивость к искажениям PE.

-

PE-bear ― анализатор файлов PE-формата со встроенным Hex-редактором и возможностью детектирования различных упаковщиков по сигнатурам.

-

CFF Explorer ― аналог PE-bear, созданный Эриком Пистелли. Представляет собой набор инструментов: шестнадцатеричный редактор, сканер и менеджер подписей, дизассемблер, обходчик зависимостей и т. д. Первый PE-редактор с поддержкой внутренних структур .NET.

-

Qu1cksc0pe ― универсальный инструмент для статического анализа исполняемых файлов Windows, Linux, OSX, а также APK.

-

Quark-Engine ― система оценки вредоносного ПО для Android, игнорирующая обфускацию. Входит в комплект поставки Kali Linux и BlackArch.

-

Argus-SAF ― платформа для статического анализа Android-приложений.

-

RiskInDroid ― инструмент для оценки потенциальной опасности Android-приложений на основе методов машинного обучения.

-

MobileAudit ― SAST-анализатор вредоносных программ для Android.

-

Obfuscation Detection ― набор скриптов для автоматического обнаружения запутанного кода.

-

de4dot ― деобфускатор и распаковщик .NET, написанный на C#.

-

FLARE ― статический анализатор для автоматической деобфускации бинарных файлов вредоносных программ.

-

JSDetox ― утилита для анализа вредоносного Javascript-кода с функциями статического анализа и деобфускации.

-

XLMMacroDeobfuscator ― используется для декодирования запутанных макросов XLM. Использует внутренний эмулятор XLM для интерпретации макросов без полного выполнения кода. Поддерживает форматы xls, xlsm и xlsb.

Инструменты динамического анализа и песочницы

-

Cuckoo Sandbox — платформа для анализа разнообразных вредоносных файлов в виртуализированных средах Windows, Linux, macOS и Android. Поддерживает YARA и анализ памяти зараженной виртуальной системы при помощи Volatility.

-

CAPE ― песочница с функцией автоматической распаковки вредоносного ПО. Построена на базе Cuckoo. Позволяет проводить классификацию на основе сигнатур Yara.

-

Qubes OS ― защищенная операционная система, основанная на концепции разграничения сред. Использует гипервизор Xen и состоит из набора отдельных виртуальных машин. Может служить площадкой для исследования вредоносов, однако не включает в себя специализированные инструменты для их анализа.

-

x64dbg ― отладчик с открытым исходным кодом под Windows, предназначенный для реверс-инжиниринга вредоносных файлов. Выделяется обширным списком специализированных плагинов.

-

DRAKVUF ― безагентная система бинарного анализа типа «черный ящик». Позволяет отслеживать выполнение бинарных файлов без установки специального программного обеспечения на виртуальной машине. Требует для работы процессор Intel с поддержкой виртуализации (VT-x) и Extended Page Tables (EPT).

-

Noriben ― простая портативная песочница для автоматического сбора и анализа информации о вредоносных программах и составления отчетов об их действиях.

-

Process Hacker ― продвинутый диспетчер задач, позволяющий наблюдать за поведением подозрительных программ в реальном времени. Отображает сетевые подключения, активные процессы, информацию об использовании памяти и обращениях к жестким дискам, использовании сети. Также отображает трассировки стека.

-

Sysmon ― системная служба Windows, регистрирующая активность системы в журнале событий Windows. Предоставляет подробную информацию о происходящем в системе: о создании процессов, сетевых подключениях времени создания и изменения файлов. Работает с заранее созданными конфигурационными файлами, которые можно найти на github.

-

hollows_hunter ― сканер процессов, нацеленный на обнаружение вредоносных программ и сбор материалов для дальнейшего анализа. Распознает и создает дамп различных имплантов в рамках сканируемых процессов. Основан на PE-sieve.

-

Sandboxapi ― API Python для создания интеграций с различными проприетарными песочницами.

-

DECAF ― Dynamic Executable Code Analysis Framework ― платформа для анализа бинарных файлов, основанная на QEMU. Поддерживает 32-разрядные версии Windows XP/Windows 7/linux и X86/arm.

-

Frida ― внедряет фрагменты JavaScript в нативные приложения для Windows, Mac, Linux, iOS и Android, что позволяет изменять и отлаживать запущенные процессы. Frida не требует доступа к исходному коду и может использоваться на устройствах iOS и Android, которые не взломаны или не имеют root-доступа.

-

box-js ― инструмент для изучения вредоносного JavaScript-ПО с поддержкой JScript/WScript и эмуляцией ActiveX.

-

Fibratus ― инструмент для исследования и трассировка ядра Windows.

-

analysis-tools ― большая коллекция инструментов динамического анализа для различных языков программирования.

Инструменты анализа сетевой активности

-

MiTMProxy ― перехватывающий HTTP-прокси с поддержкой SSL/TLS.

-

Wireshark ― известный универсальный инструмент для анализа сетевого трафика.

-

Zeek ― фреймворк для анализа трафика и мониторинга безопасности, ведет подробные журналы сетевой активности.

-

Maltrail ― система обнаружения вредоносного трафика на базе общедоступных черных списков сетевых адресов.

-

PacketTotal ― онлайн-движок для анализа .pcap-файлов и визуализации сетевого трафика.

Хранение и классификация и мониторинг

-

YARA ― инструмент, предназначенный для помощи в идентификации и классификации зловредов. Позволяет создавать описания семейств вредоносных программ в виде правил ― в общепринятом удобном для обработки формате. Работает на Windows, Linux и Mac OS X.

-

Yara-Rules ― обширный список правил для YARA, позволяет быстро подготовить этот инструмент к использованию.

-

yarGen ― генератор правил YARA из подозрительных фрагментов кода, найденных в файлах вредоносных программ. Автоматизирует процесс создания новых правил.

-

Awesome YARA ― пополняемая коллекция инструментов, правил, сигнатур и полезных ресурсов для пользователей YARA.

-

YETI ― платформа, для сбора и агрегации данных об угрозах в едином репозитории. Умеет обогащать загруженные данные, снабжена удобным графическим интерфейсом и развитым API.

-

Viper ― утилита для организации, анализа и менеджмента личной коллекции вредоносных программ, образцов эксплойтов и скриптов. Хорошо работает в связке с Cuckoo и YARA.

-

MISP ― ПО для сбора, хранения обмена индикаторами компрометации и данными, полученными в результате анализа вредоносных программ.

-

Malice ― фреймворк для анализа вредоносных программ, который называют open source версией VirusTotal.

-

Hostintel ― модульное приложение на Python для сбора сведений о вредоносных хостах.

-

mailchecker — проверка электронной почты на разных языках. Утилита снабжена базой данных из более чем 38 000 поддельных провайдеров электронной почты.

-

URLhaus ― портал для обмена URL-адресами, которые используются для распространения вредоносных программ.

-

All Cybercrime IP Feeds ― агрегатор опасных IP-адресов с акцентом на хакерские атаки, распространение вредоносного ПО и мошенничество. Использует данные из более чем 300 источников.

-

Machinae — инструмент для сбора информации о зловредах из общедоступных источников. Позволяет получить списки подозрительных IP-адресов, доменных имен, URL, адресов электронной почты, хешей файлов и SSL fingerprints.

-

ThreatIngestor — конвейер для сбора данных об угрозах из Twitter, GitHub, RSS каналов и других общедоступных источников.

-

InQuest REPdb и InQuest IOCdb агрегаторы IOC из различных открытых источников.

-

IntelOwl — решение для получения данных при помощи единого API. Предоставляет централизованный доступ к ряду онлайн-анализаторов вредоносных программ.

-

Malwoverview ― инструмент для классификации и сортировки вредоносных программ IOC и хешей с возможностью генерации отчетов по результатам статического и динамического анализа.

-

dnstwist ― инструмент для поиска мошеннических доменов, маскирующихся под ваш сайт.

Образцы вредоносных программ

В этом разделе собраны ссылки на опасные вредоносные программы. Они не деактивированы и представляют реальную угрозу. Не скачивайте их, если не уверены в том, что делаете. Используйте для исследований только изолированные программные среды. В этих коллекциях много червей, которые заразят все, до чего смогут дотянуться.

Ссылки предоставляются исключительно в научных и образовательных целях.

-

theZoo ― активно пополняемая коллекция вредоносных программ, собранная специально для исследователей и специалистов по кибербезопасности.

-

Malware-Feed ― коллекция вредоносных программ от virussamples.com.

-

Malware samples ― пополняемый github-репозиторий с вредоносами, к которым прилагаются упражнения по анализу вредоносного ПО.

-

vx-underground ― еще одна обширная и постоянно растущая коллекция бесплатных образцов вредоносных программ.

-

Malshare ― репозиторий, который помимо образцов малвари предлагает дополнительные данные для YARA.

-

MalwareBazaar ― проект, целью которого является обмен образцами вредоносного ПО с поставщиками антивирусных программ и сообществом экспертов по информационной безопасности. Поддерживает собственное API.

-

Virusbay ― онлайн-платформа для совместной работы, которая связывает специалистов из центров мониторинга информационной безопасности с исследователями вредоносных программ. Представляет собой специализированную социальную сеть.

-

VirusShare ― большой репозиторий вредоносных программ с обязательной регистрацией.

-

The Malware Museum ― вирусы, распространявшиеся в 1980-х и 1990-х годах. Практически безобидны на фоне остальных ссылок из этого раздела и представляют скорее историческую ценность.

Многие современные зловреды выходят из-под пера талантливых профессиональных программистов. В них используются оригинальные пути проникновения в системные области данных, новейшие уязвимости и ошибки в безопасности операционных систем и целые россыпи грязных хаков. Если проявить осторожность, ум и внимательность, во вредоносном ПО можно найти немало интересного.

Удачной охоты!

Компьютер, подключенный к Интернету, подвержен различным типам вирусов. Наиболее распространенными и опасными для системы являются трояны, которые могут проникнуть в систему через веб-сайты, загруженные файлы, программы или через уязвимости в антивирусных программах. Когда появляется вирус, его необходимо удалить.

Хорошая антивирусная программа

Для начала, если вы обнаружите, что на вашем компьютере есть троян или даже несколько из них, вам нужно установить хорошую антивирусную программу. Если у вас ее еще не было, то необходимо установить, если она у вас есть, ее стоит обменять на более эффективную.

Microsoft Security Essential очень хорошо подходит для борьбы с троянами и может быть бесплатно загружен с веб-сайта.

Установка и сканирование

Установите на компьютер программу, скачанную с сайта создателя. После успешной установки запустите программу и найдите параметр «сканирование». В зависимости от количества файлов для поиска, сканирование может занять большее или меньшее количество времени. Однако по завершении в списке программ отобразятся места заражения и количество троянских программ, обнаруженных на вашем компьютере. По окончании программа спросит вас, что делать с обнаруженными вирусами.

Что дальше делать с троянами?

Обнаруженные трояны, отображаемые антивирусной программой, могут быть уничтожены или помещены на карантин. Для менее опасных и менее инвазивных вирусов достаточно карантина, но при работе с троянами их гораздо лучше удалить. Просто выберите отображаемые файлы или весь список и нажмите «удалить». Однако вы должны знать, что зараженная часть файлов также будет удалена вместе с вирусом.

Завершение удаления вирусов

Когда все вирусы удалены, компьютер должен быть перезагружен. После перезагрузки лучше всего отсканировать его снова, чтобы убедиться, что между исправными файлами нет затерянных нежелательных элементов. В то же время вам необходимо помнить о постоянных профилактических мерах, т. е. установленной и все время работающей антивирусной программой, способной перехватывать вирусы. Кроме того, хорошо сканировать все файлы хотя бы раз в неделю.