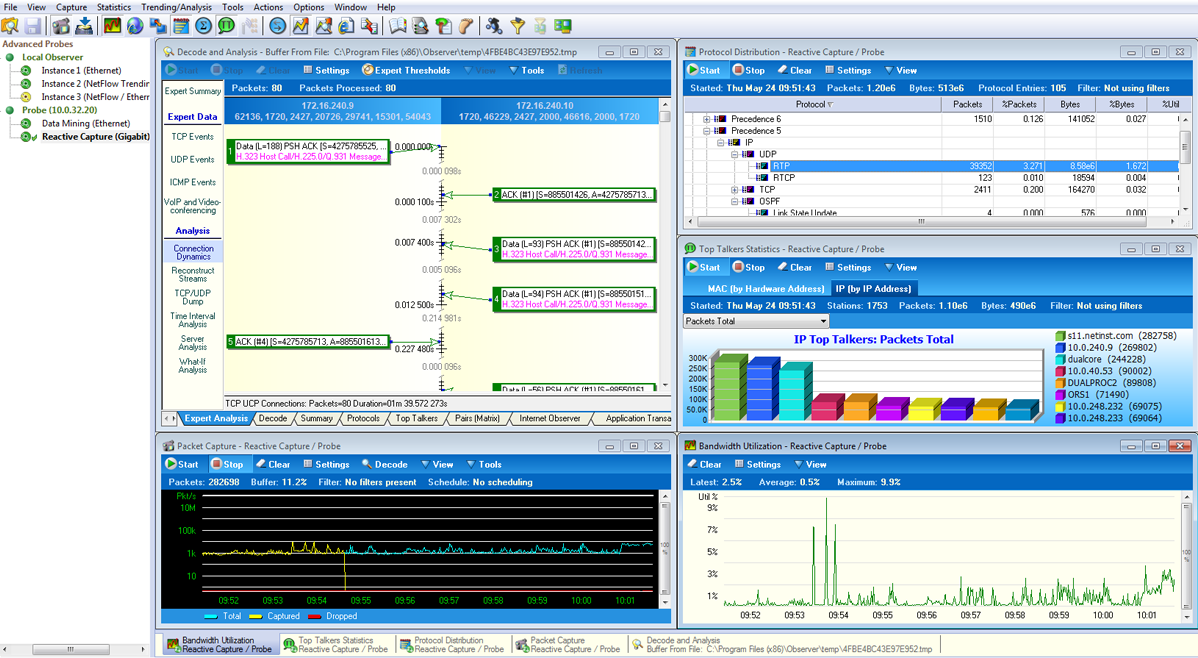

Любой анализатор протоколов должен иметь возможность не только захватить трафик, но и помочь эффективно его проанализировать. Основное отличие коммерческого анализатора протоколов от бесплатного – наличие встроенной экспертной системы, которая позволит быстро разобрать буфер по сервисам или типам ошибок. Что позволит существенно ускорить время локализации проблемы и работать с уже отсортированной и предварительно оцененной для вас информацией. Тут можно обратить внимание на решения от VIAVI Solutions под названием Observer или на ClearSight Analyzer от компании Netscout.

В случае если не выделяют бюджет, а проблемы есть, то остается запастись терпением и кофе и установить себе Wireshark. В сетях передачи данный на скоростях 1 Гбит/сек и выше буфер захвата трафика заполняется мгновенно и на выходе получается достаточно большой массив данных. Этот массив данных, понимая взаимодействие между различными устройствами в сети можно отфильтровать по разным параметрам. Для этого Wireshark имеет несколько возможностей:

-

Цветовая кодировка ошибочных пакетов — можно настроить под себя. Пакеты, которые несут в себе ошибку, будут выделены в буфере специальным цветом.

-

Фильтр через строку фильтрации. Вы имеете большой опыт в работе с Wireshark и протоколами и можете ввести фильтр самостоятельно. Большой выбор фильтров можно найти здесь.

-

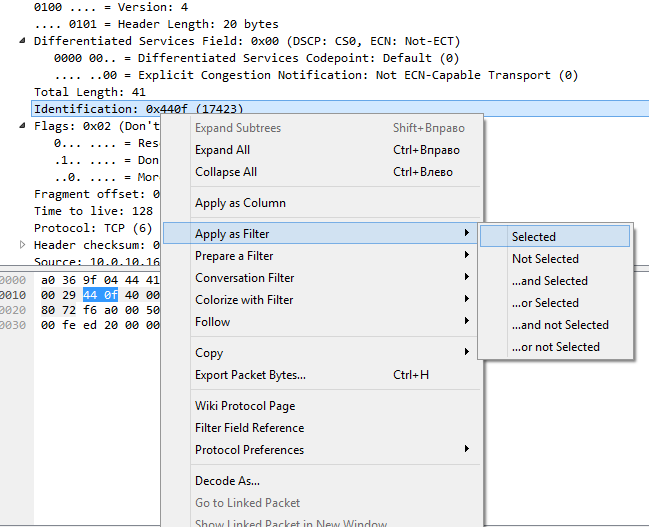

Выделение любой области в пакете, правый клик мыши и «Применить как фильтр». Метод для начинающих: очень удобно, так как не надо ломать голову.

Какие основные фильтры существуют для отображения трафика?

Wireshark фильтр по протоколу

Достаточно в строке фильтра ввести название протокола и нажать ввод. На экране останутся пакеты, которые относятся к искомому протоколу. Таким образом, фильтр выглядит:

http

Если буфер захвата необходимо отфильтровать по нескольким протоколам, то необходимо перечислить все желаемые протоколы и разделить их знаком ||. Например:

arp || http || icmp

Wireshark фильтр по IP адресу и фильтр по MAC

В зависимости от направления трафика фильтр будет немного отличаться. Например, мы хотим отфильтровать по IP адресу отправителя 50.116.24.50:

ip.src==10.0.10.163

По получателю фильтр будет выглядеть ip.dst == x.x.x.x, а если хотим увидеть пакеты в независимости от направления трафика, то достаточно ввести:

ip.addr==50.116.24.50

В случае если нам необходимо исключить какой то адрес из поля отбора, то необходимо добавить != . Пример:

ip.src!=80.68.246.17

Если мы анализируем трафик внутри локальной сети и знаем MAC адрес пользователя, то можно указать в качестве фильтра Wireshark его MAC адрес, например:

eth.addr == AA:BB:CC:DD:EE:FF

Wireshark фильтр по номеру порта

При анализе трафика мы можем настроить фильтр по номеру порта, по которому осуществляет передачу трафика тот или иной протокол. Номера всех зарегистрированных портов можно узнать здесь. Пример:

ftp.port==21

Так же как и с адресами IP и MAС мы можем отдельно фильтровать по портам получения или отправления tcp.srcport и tcp.dstport. Кроме указания номеров портов Wireshark дает отличную возможность отфильтровать буфер по флагам в TCP протоколе. Например, если мы хотим увидеть TCP пакеты с флагом SYN (установление соединения между устройствами), то вводим в строке поиска:

tcp.flags.syn

Популярные фильтры

В таблице ниже приведены наиболее популярные фильтры для отображения содержимого буфера захвата:

|

Фильтр для отображения |

Описание |

Пример написания |

|

eth.addr |

MAC адрес отправителя или получателя |

eth.addr == 00:1a:6b:ce:fc:bb |

|

eth.src |

MAC-адрес оправителя |

eth.src == 00:1a:6b:ce:fc:bb |

|

eth.dst |

MAC-адрес получателя |

eth.dst == 00:1a:6b:ce:fc:bb |

|

arp.dst.hw_mac |

Протокол ARP – MAC адрес получателя |

arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

|

arp.dst.proto_ipv4 |

Протокол ARP – IP адрес версии 4 получателя |

arp.dst.proto_ipv4 == 10.10.10.10 |

|

arp.src.hw_mac |

Протокол ARP – MAC адрес отправителя |

arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

|

arp.src.proto_ipv4 |

Протокол ARP – IP адрес версии 4 отправителя |

arp.src.proto_ipv4 == 10.10.10.10 |

|

vlan.id |

Идентификатор VLAN |

vlan.id == 16 |

|

ip.addr |

IP адрес версии 4 получателя или отправителя |

ip.addr == 10.10.10.10 |

|

ip.dst |

IP адрес версии 4 получателя |

ip.addr == 10.10.10.10 |

|

ip.src |

IP адрес версии 4 отправителя |

ip.src == 10.10.10.10 |

|

ip.proto |

IP protocol (decimal) |

ip.proto == 1 |

|

ipv6.addr |

IP адрес версии 6 получателя или отправителя |

ipv6.addr == 2001::5 |

|

ipv6.src |

IP адрес версии 6 отправителя |

ipv6.addr == 2001::5 |

|

ipv6.dst |

IP адрес версии 6 получателя |

ipv6.dst == 2001::5 |

|

tcp.port |

TCP порт получателя или отправителя |

tcp.port == 20 |

|

tcp.dstport |

TCP порт получателя |

tcp.dstport == 80 |

|

tcp.srcport |

TCP порт отправителя |

tcp.srcport == 60234 |

|

udp.port |

UDP порт получателя или отправителя |

udp.port == 513 |

|

udp.dstport |

UDP порт получателя |

udp.dstport == 513 |

|

udp.srcport |

UDP порт отправителя |

udp.srcport == 40000 |

|

vtp.vlan_info.vlan_name |

Имя VLAN |

vtp.vlan_info.vlan_name == TEST |

|

bgp.originator_id |

Идентификатор BGP (Адрес IPv4) |

bgp.originator_id == 192.168.10.15 |

|

bgp.next_hop |

Следующий хоп BGP (Адрес IPv4) |

bgp.next_hop == 192.168.10.15 |

|

rip.ip |

RIP IPv4 address |

rip.ip == 200.0.2.0 |

|

ospf.advrouter |

Идентификатор маршрутизатора по протоколу OSPF |

ospf.advrouter == 192.168.170.8 |

|

eigrp.as |

Номер автономной системы EIGRP |

eigrp.as == 100 |

|

hsrp.virt_ip |

Виртуальный IP адрес по протоколу HSRP |

hsrp.virt_ip == 192.168.23.250 |

|

vrrp.ip_addr |

Виртуальный IP адрес по протоколу VRRP |

vrrp.ip_addr == 192.168.23.250 |

|

wlan.addr |

MAC адрес отправителя или получателя Wi-Fi |

wlan.addr == 00:1a:6b:ce:fc:bb |

|

wlan.sa |

MAC-адрес оправителя Wi-Fi |

wlan.sa == 00:1a:6b:ce:fc:bb |

|

wlan.da |

MAC-адрес получателя Wi-Fi |

wlan.da == 00:1a:6b:ce:fc:bb |

А какие фильтры чаще всего используете в своей работе вы?

Всегда на связи, Игорь Панов

См. также:

- Как настроить фильтры для захвата трафика в WireShark? Примеры!

- Диагностика сети и приложений с помощью OptiView XG

- Что такое Network Performance Monitoring (NPM)?

Wireshark – это одна из наиболее известных и лучших в мире программа-анализатор (сниффер) для захвата и декодирования сетевого трафика. Она предоставляет возможность декодировать более 500 различных протоколов сетей передачи данных и телекоммуникационных протоколов, включая протоколы сотовой связи. Она является де-факто (и часто де-юре) стандартом во многих отраслях промышленности и образовательных учреждениях во всем мире. Многие производители коммерческих продуктов используют его в своих решениях как декодировщик.

Любой анализатор протоколов должен иметь возможность не только захватить трафик, но и помочь эффективно его проанализировать. В сетях передачи данных на скоростях 1 Гбит/сек и выше буфер захвата трафика заполняется мгновенно и на выходе получается достаточно большой массив данных. Для анализа, этот массив данных можно отфильтровать по разным параметрам, что в Wireshark реализовано следующим функционалом:

- Цветовая кодировка ошибочных пакетов — можно настроить под себя. Пакеты, которые несут в себе ошибку, будут выделены в буфере специальным цветом.

- Фильтр через строку фильтрации. Вы имеете большой опыт в работе с Wireshark и протоколами и можете ввести фильтр самостоятельно. Большой выбор фильтров можно найти здесь.

- Выделение любой области в пакете, правый клик мыши и «Применить как фильтр».

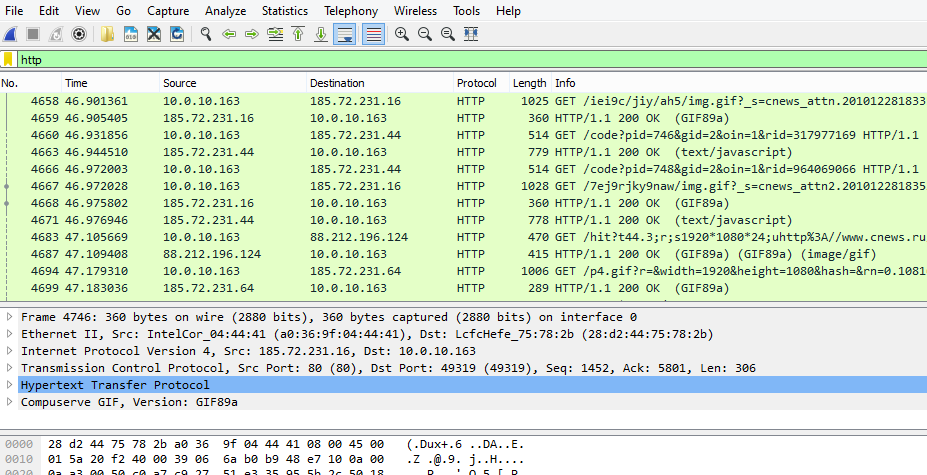

Wireshark – фильтрация по протоколу

Достаточно в строке фильтра ввести название протокола и нажать ввод. На экране останутся пакеты, которые относятся к искомому протоколу. Таким образом, фильтр выглядит:

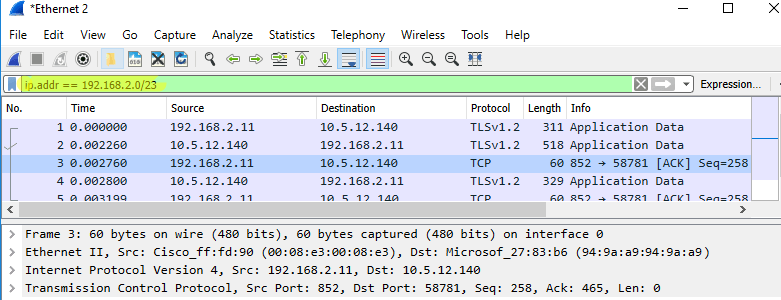

Результат применения фильтра:

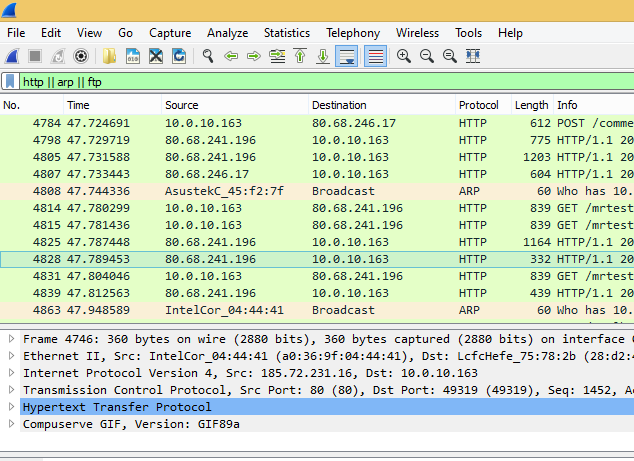

Если буфер захвата необходимо отфильтровать по нескольким протоколам, то необходимо перечислить все желаемые протоколы и разделить их знаком ||. Например:

Результат применения фильтра:

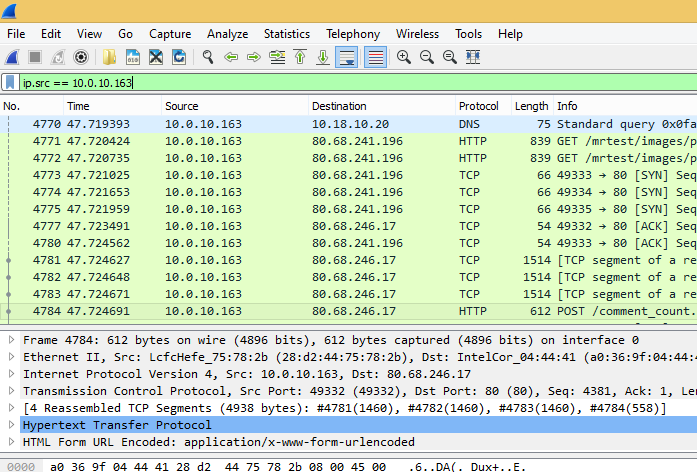

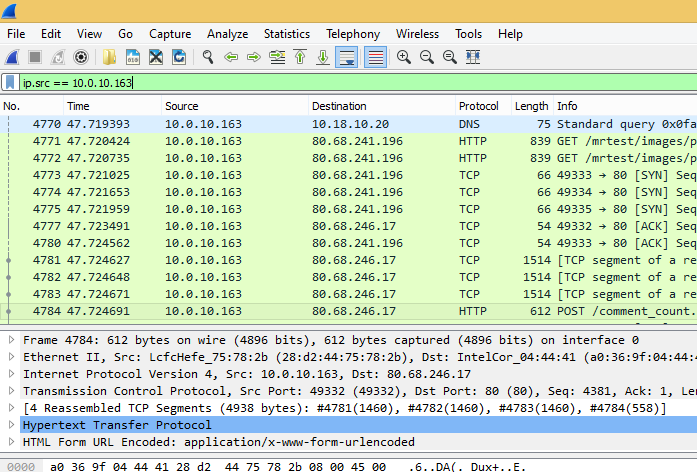

Wireshark – фильтрация по IP адресу и MAC адресу

В зависимости от направления трафика фильтр будет немного отличаться. Например, мы хотим отфильтровать по IP адресу отправителя 10.0.10.163:

Результат применения фильтра:

По получателю фильтр будет выглядеть ip.dst == x.x.x.x, а если хотим увидеть пакеты в независимости от направления трафика, то достаточно ввести:

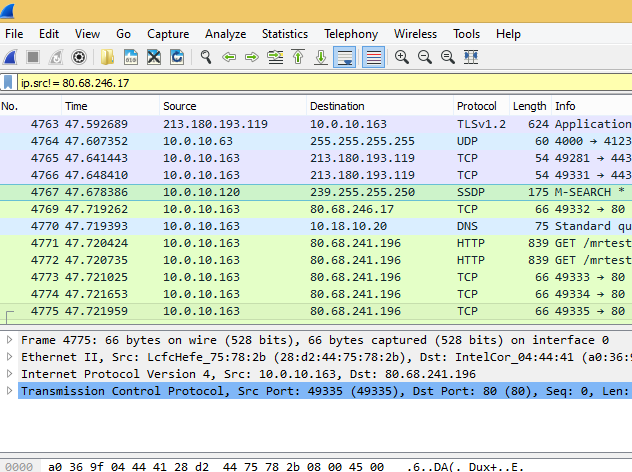

В случае если нам необходимо исключить какой то адрес из поля отбора, то необходимо добавить != . Пример:

Результат применения фильтра:

Если мы анализируем трафик внутри локальной сети и знаем MAC адрес пользователя, то можно указать в качестве фильтра Wireshark его MAC адрес, например:

eth.addr == AA:BB:CC:DD:EE:FF

Wireshark – фильтрация по номеру порта

При анализе трафика мы можем настроить фильтр по номеру порта, по которому осуществляет передачу трафика тот или иной протокол. Номера всех зарегистрированных портов можно узнать здесь. Пример:

Так же как и с адресами IP и MAС мы можем отдельно фильтровать по портам получения или отправления tcp.srcport и tcp.dstport. Кроме указания номеров портов Wireshark дает отличную возможность отфильтровать буфер по флагам в TCP протоколе. Например, если мы хотим увидеть TCP пакеты с флагом SYN (установление соединения между устройствами), то вводим в строке поиска:

Результат применения фильтра:

Популярные фильтры

В таблице ниже приведены наиболее популярные фильтры для отображения содержимого буфера захвата:

| Фильтр для отображения | Описание | Пример написания |

| eth.addr | MAC адрес отправителя или получателя | eth.addr == 00:1a:6b:ce:fc:bb |

| eth.src | MAC-адрес оправителя | eth.src == 00:1a:6b:ce:fc:bb |

| eth.dst | MAC-адрес получателя | eth.dst == 00:1a:6b:ce:fc:bb |

| arp.dst.hw_mac | Протокол ARP – MAC адрес получателя | arp.dst.hw_mac == 00:1a:6b:ce:fc:bb |

| arp.dst.proto_ipv4 | Протокол ARP – IP адрес версии 4 получателя | arp.dst.proto_ipv4 == 10.10.10.10 |

| arp.src.hw_mac | Протокол ARP – MAC адрес отправителя | arp.src.hw_mac == 00:1a:6b:ce:fc:bb |

| arp.src.proto_ipv4 | Протокол ARP – IP адрес версии 4 отправителя | arp.src.proto_ipv4 == 10.10.10.10 |

| vlan.id | Идентификатор VLAN | vlan.id == 16 |

| ip.addr | IP адрес версии 4 получателя или отправителя | ip.addr == 10.10.10.10 |

| ip.dst | IP адрес версии 4 получателя | ip.addr == 10.10.10.10 |

| ip.src | IP адрес версии 4 отправителя | ip.src == 10.10.10.10 |

| ip.proto | IP protocol (decimal) | ip.proto == 1 |

| ipv6.addr | IP адрес версии 6 получателя или отправителя | ipv6.addr == 2001::5 |

| ipv6.src | IP адрес версии 6 отправителя | ipv6.addr == 2001::5 |

| ipv6.dst | IP адрес версии 6 получателя | ipv6.dst == 2001::5 |

| tcp.port | TCP порт получателя или отправителя | tcp.port == 20 |

| tcp.dstport | TCP порт получателя | tcp.dstport == 80 |

| tcp.srcport | TCP порт отправителя | tcp.srcport == 60234 |

| udp.port | UDP порт получателя или отправителя | udp.port == 513 |

| udp.dstport | UDP порт получателя | udp.dstport == 513 |

| udp.srcport | UDP порт отправителя | udp.srcport == 40000 |

| vtp.vlan_info.vlan_name | Имя VLAN | vtp.vlan_info.vlan_name == TEST |

| bgp.originator_id | Идентификатор BGP (Адрес IPv4) | bgp.originator_id == 192.168.10.15 |

| bgp.next_hop | Следующий хоп BGP (Адрес IPv4) | bgp.next_hop == 192.168.10.15 |

| rip.ip | RIP IPv4 address | rip.ip == 200.0.2.0 |

| ospf.advrouter | Идентификатор маршрутизатора по протоколу OSPF | ospf.advrouter == 192.168.170.8 |

| eigrp.as | Номер автономной системы EIGRP | eigrp.as == 100 |

| hsrp.virt_ip | Виртуальный IP адрес по протоколу HSRP | hsrp.virt_ip == 192.168.23.250 |

| vrrp.ip_addr | Виртуальный IP адрес по протоколу VRRP | vrrp.ip_addr == 192.168.23.250 |

| wlan.addr | MAC адрес отправителя или получателя Wi-Fi | wlan.addr == 00:1a:6b:ce:fc:bb |

| wlan.sa | MAC-адрес оправителя Wi-Fi | wlan.sa == 00:1a:6b:ce:fc:bb |

| wlan.da | MAC-адрес получателя Wi-Fi | wlan.da == 00:1a:6b:ce:fc:bb |

Как бесплатный анализатор пакетов с открытым исходным кодом, Wireshark предлагает множество удобных функций. Одним из них является поиск адресов управления доступом к среде (MAC), которые могут предоставить вам больше информации о различных пакетах в сети.

Если вы новичок в Wireshark и не знаете, как найти MAC-адреса, вы попали по адресу. Здесь мы расскажем вам больше о MAC-адресах, объясним, почему они полезны, и покажем, как их найти.

MAC-адрес — это уникальный идентификатор, назначаемый сетевым устройствам, таким как компьютеры, коммутаторы и маршрутизаторы. Эти адреса обычно назначаются производителем и представлены в виде шести групп из двух шестнадцатеричных цифр.

Для чего используется MAC-адрес в Wireshark?

Основная роль MAC-адреса заключается в том, чтобы пометить источник и место назначения пакета. Вы также можете использовать их для отслеживания пути определенного пакета в сети, мониторинга веб-трафика, выявления вредоносной активности и анализа сетевых протоколов.

Wireshark Как найти MAC-адрес

Найти MAC-адрес в Wireshark относительно просто. Здесь мы покажем вам, как найти MAC-адрес источника и MAC-адрес назначения в Wireshark.

Как найти MAC-адрес источника в Wireshark

MAC-адрес источника — это адрес устройства, отправляющего пакет, и обычно его можно увидеть в заголовке Ethernet пакета. С помощью исходного MAC-адреса вы можете отслеживать путь пакета по сети и идентифицировать источник каждого пакета.

Вы можете найти исходный MAC-адрес пакета на вкладке Ethernet. Вот как это сделать:

- Откройте Wireshark и перехватите пакеты.

- Выберите интересующий вас пакет и отобразите сведения о нем.

- Выберите и разверните “Рамка” чтобы получить дополнительную информацию о пакете.

- Перейдите на страницу “ Ethernet” заголовок для просмотра сведений об Ethernet.

- Выберите “Источник” поле. Здесь вы увидите MAC-адрес источника.

Как найти MAC-адрес назначения в Wireshark

MAC-адрес назначения представляет собой адрес устройства, получающего пакет. Как и адрес источника, MAC-адрес назначения находится в заголовке Ethernet. Выполните следующие действия, чтобы найти MAC-адрес назначения в Wireshark:

- Откройте Wireshark и начните захват пакетов.

- Найдите пакет, который хотите проанализировать, и просмотрите его сведения на панели сведений.

- Выберите “Frame” чтобы получить дополнительные данные об этом.

- Перейдите к “Ethernet. ” Вы увидите “Источник” “Пункт назначения” и “Тип”

- Выберите “Назначение” поле и просмотрите MAC-адрес назначения.

Как подтвердить MAC-адрес в Ethernet-трафике

Если вы устраняете проблемы с сетью или хотите идентифицировать вредоносный трафик, вы можете проверить, отправляется ли конкретный пакет из правильного источника и направляется ли он в правильное место назначения. Следуйте приведенным ниже инструкциям, чтобы подтвердить MAC-адрес в трафике Ethernet:

- Отобразите физический адрес вашего компьютера с помощью ipconfig/all или Getmac.

- Просмотрите поля Source и Destination в захваченном трафике и сравните с ними физический адрес вашего компьютера. Используйте эти данные, чтобы проверить, какие кадры были отправлены или получены вашим компьютером, в зависимости от того, что вас интересует.

- Используйте arp-a для просмотра кеша протокола разрешения адресов (ARP).< br>

- Найдите IP-адрес шлюза по умолчанию, используемый в командной строке, и просмотреть его физический адрес. Проверьте, совпадает ли физический адрес шлюза с некоторыми из адресов “Source” и “Пункт назначения” полей в захваченном трафике.

- Завершите действие, закрыв Wireshark. Если вы хотите удалить захваченный трафик, нажмите “Выйти без сохранения”

Как отфильтровать MAC-адрес в Wireshark

Wireshark позволяет использовать фильтры и быстро просматривать большие объемы информации. Это особенно полезно, если есть проблема с определенным устройством. В Wireshark вы можете фильтровать по исходному MAC-адресу или по MAC-адресу назначения.

Как фильтровать по исходному MAC-адресу в Wireshark

Если вы хотите фильтровать по исходному MAC-адресу в Wireshark, вот что вам нужно сделать:

- Перейдите в Wireshark и найдите поле “Фильтр”, расположенное вверху.

- Введите следующий синтаксис: “ether.src == macaddress”. Замените “macaddress” с желаемым исходным адресом. Не используйте кавычки при применении фильтра.

Как фильтровать по MAC-адресу назначения в Wireshark

Wireshark позволяет фильтровать по MAC-адресу назначения. Вот как это сделать:

- Запустите Wireshark и найдите поле “Фильтр” в верхней части окна.

- Введите следующий синтаксис: “ether.dst == macaddress”. Обязательно замените “macaddress” с адресом назначения и не используйте кавычки при применении фильтра.

Другие важные фильтры в Wireshark

Вместо того, чтобы тратить часы на просмотр больших объемов информации, Wireshark позволяет сократить путь с помощью фильтров.

ip.addr == x.x.x.x

Это один из наиболее часто используемых фильтров в Wireshark. С помощью этого фильтра вы показываете только захваченные пакеты, содержащие выбранный IP-адрес.

Фильтр особенно удобен для тех, кто хочет сосредоточиться на одном виде трафика.

Можно фильтровать по исходный или целевой IP-адрес.

Если вы хотите фильтровать по исходному IP-адресу, используйте следующий синтаксис: “ip.src == x.x.x.x”. Замените “x.x.x.x” с нужным IP-адресом и убрать кавычки при вводе синтаксиса в поле.

Тем, кто хочет фильтровать по исходному IP-адресу, следует ввести в поле Фильтр такой синтаксис: “ip.dst == x.x.x. х”. Используйте желаемый IP-адрес вместо “x.x.x.x” и удалите кавычки.

Если вы хотите отфильтровать несколько IP-адресов, используйте следующий синтаксис: “ip.addr == x.x.x.x и ip.addr == y.y.y.y”.

ip.addr == x.x.x.x && ip.addr == x.x.x.x

Если вы хотите идентифицировать и анализировать данные между двумя конкретными хостами или сетями, этот фильтр может быть невероятно полезен. Он удалит ненужные данные и отобразит нужные результаты всего за несколько секунд.

http

Если вы хотите анализировать только HTTP-трафик, введите “http” в поле Фильтр. Не забудьте не использовать кавычки при применении фильтра.

dns

Wireshark позволяет фильтровать захваченные пакеты по DNS. Все, что вам нужно сделать, чтобы просмотреть только DNS-трафик, — это ввести “dns” в поле Фильтр.

Если вы хотите получить более конкретные результаты и отображать только DNS-запросы, используйте следующий синтаксис: “dns.flags.response == 0”. Не используйте кавычки при вводе фильтра.

Если вы хотите фильтровать ответы DNS, используйте следующий синтаксис: “dns.flags.response == 1”.

frame содержит трафик

Этот удобный фильтр позволяет фильтровать пакеты, содержащие слово «трафик». Это особенно полезно для тех, кто хочет найти определенный идентификатор пользователя или строку.

tcp.port == XXX

Вы можете использовать этот фильтр, если хотите проанализировать трафик, который входит или выходит из определенного порта.

ip.addr >= x.x.x.x и ip.addr <= y.y.y.y

Этот фильтр Wireshark позволяет отображать только пакеты с определенным диапазоном IP-адресов. Он читается как «фильтровать IP-адреса, большие или равные x.x.x.x и меньшие или равные y.y.y.y». Замените “x.x.x.x” и “г.г.г.г” с нужными IP-адресами. Вы также можете использовать “&&” вместо “и.

frame.time >= 12 августа 2017 г. 09:53:18 и frame.time <= 12 августа 2017 г. 17:53:18

Если вы хотите проанализировать входящий трафик с определенным временем прибытия, вы можете использовать этот фильтр для получения соответствующей информации. Имейте в виду, что это только примерные даты. Вы должны заменить их нужными датами, в зависимости от того, что вы хотите проанализировать.

!(синтаксис фильтра)

Если вы поместите восклицательный знак перед синтаксисом любого фильтра, вы исключите его из результатов. Например, если ввести “!(ip.addr == 10.1.1.1),” вы увидите все пакеты, не содержащие этот IP-адрес. Помните, что при применении фильтра не следует использовать кавычки.

Как сохранить фильтры Wireshark

Если вы не используете тот или иной фильтр в Wireshark часто, вы, скорее всего, со временем забудете о нем. Попытка запомнить правильный синтаксис и трата времени на его поиск в Интернете могут быть очень неприятными. К счастью, Wireshark может помочь вам предотвратить такие сценарии с помощью двух полезных опций.

Первая опция — это автозаполнение, и она может быть полезна тем, кто помнит начало фильтра. Например, вы можете ввести “tcp,” и Wireshark отобразит список фильтров, начинающихся с этой последовательности.

Второй вариант — фильтры закладок. Это бесценная опция для тех, кто часто использует сложные фильтры с длинным синтаксисом. Вот как добавить фильтр в закладки:

- Откройте Wireshark и нажмите значок закладки. Вы можете найти его слева от поля «Фильтр».

- Выберите “Управление фильтрами отображения”

- Найдите нужный фильтр. в списке и нажмите знак “плюс”, чтобы добавить его.

В следующий раз, когда вам понадобится этот фильтр, нажмите значок закладки и найдите свой фильтр в списке.

Часто задаваемые вопросы

Могу ли я запустить Wireshark в общедоступной сети?

Если вам интересно, законно ли запускать Wireshark в общедоступной сети, ответ таков: да. Но это не означает, что вы должны запускать Wireshark в любой сети. Обязательно ознакомьтесь с условиями сети, которую вы хотите использовать. Если сеть запрещает использование Wireshark, а вы все еще используете его, вас могут заблокировать в сети или даже подать в суд.

Wireshark не кусается

От устранения неполадок в сетях до отслеживания подключений и анализируя трафик, Wireshark имеет множество применений. С помощью этой платформы вы можете найти конкретный MAC-адрес всего за несколько кликов. Поскольку платформа бесплатна и доступна для нескольких операционных систем, миллионы людей по всему миру пользуются ее удобными возможностями.

Для чего вы используете Wireshark? Какой ваш любимый вариант? Расскажите нам в разделе комментариев ниже.

Wireshark – это мощный инструмент, который может анализировать трафик между хостами в вашей сети. Но его также можно использовать для обнаружения и мониторинга неизвестных хостов, определения их IP-адресов и даже небольшого изучения самого устройства. Вот как я использую Wireshark, чтобы найти IP-адрес неизвестного хоста в моей локальной сети.

Contents

- 1 Что такое Wireshark и IP-адреса?

- 2 Вывод Wireshark на следующий уровень

- 2.1 Средство просмотра времени отклика SolarWinds для Wireshark (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

- 2.2 Монитор производительности сети SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 3 Поиск IP-адреса с помощью Wireshark с использованием ARP-запросов

- 4 Поиск IP-адреса с помощью Wireshark с использованием запросов DHCP

- 5 Получение IP-адреса неизвестного хоста с помощью Wireshark

Wireshark – это сетевой монитор и анализатор. Он работает ниже уровня пакета, захватывая отдельные кадры и представляя их пользователю для проверки. Используя Wireshark, вы можете наблюдать за трафиком в реальном времени через вашу сеть и заглядывать внутрь, чтобы увидеть, какие данные передаются по сети..

IP-адрес – это уникальный идентификатор, используемый для маршрутизации трафика на сетевом уровне модели OSI.. Если вы думаете о своей локальной сети как о соседстве, IP-адрес аналогичен номеру дома. Когда вы знаете IP-адрес хоста, вы можете получить к нему доступ и взаимодействовать с ним..

Вывод Wireshark на следующий уровень

Wireshark очень хорош в том, что он делает, но из коробки он предлагает только базовую функциональность. Как только вы обнаружите IP-адрес неизвестного хоста, вы можете захотеть увидеть его производительность в сети.

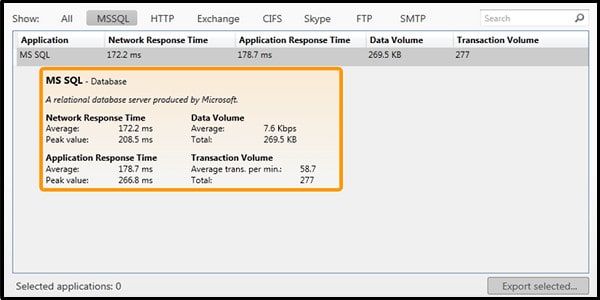

Средство просмотра времени отклика SolarWinds для Wireshark (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

Средство просмотра времени отклика SolarWinds для Wireshark бесплатный плагин для Wireshark, который позволяет вам отслеживать время задержки в вашей сети. Если ваши машины работают медленно, и вам нужно выяснить, почему, это отличный инструмент для работы.

Средство просмотра времени отклика SolarWinds для WiresharkDownload 100% БЕСПЛАТНЫЙ инструмент

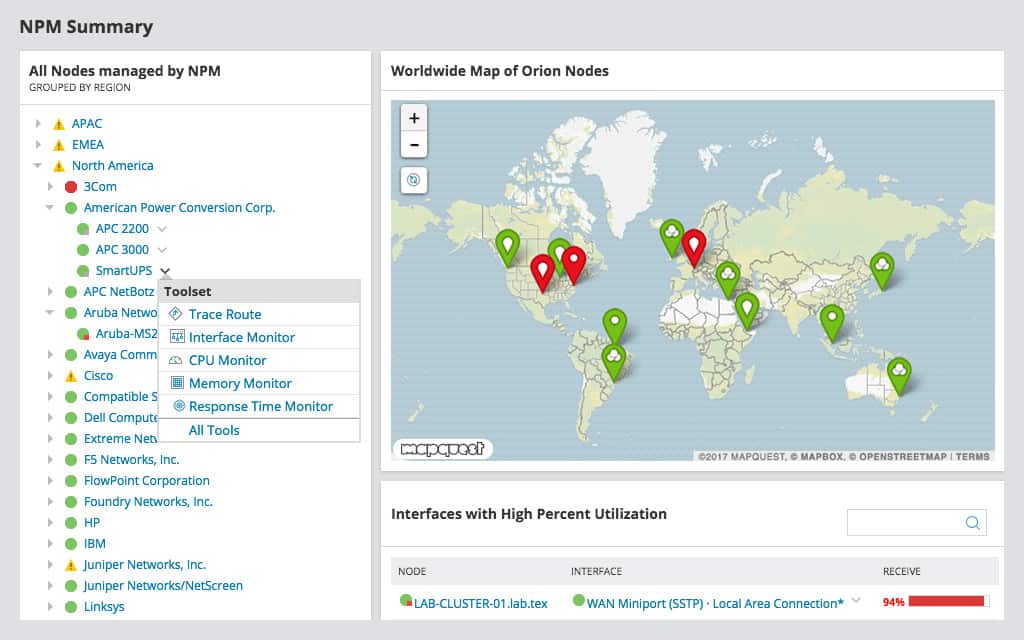

Монитор производительности сети SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Они также предлагают полнофункциональный Монитор производительности сети (NPM) для корпоративных сетей. Монитор производительности сети SolarWinds может рассчитывать время отклика приложения, пинговать ваши устройства с помощью интеллектуальных оповещений, создавать базовые показатели производительности и даже отслеживать весь стек Cisco. Читатели Comparitech могут попробовать его без риска в течение 30 дней.

Монитор производительности сети SolarWindsСкачать 30-дневную бесплатную пробную версию

Поиск IP-адреса с помощью Wireshark с использованием ARP-запросов

Wireshark может использовать запросы протокола разрешения адресов (ARP) для получения IP-адреса неизвестного хоста в вашей сети. ARP – это широковещательный запрос, предназначенный для помощи клиентскому компьютеру в планировании сети хоста..

ARP немного более надежен, чем использование DHCP-запроса, о котором я расскажу ниже, потому что даже хосты со статическим IP-адресом будут генерировать трафик ARP при запуске.

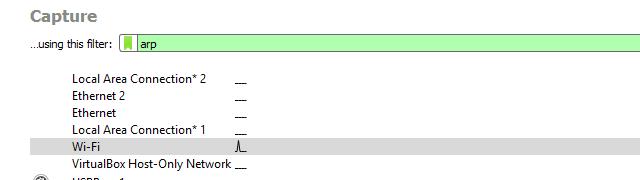

Чтобы получить IP-адрес неизвестного хоста через ARP, запустите Wireshark и начните сеанс с фильтром захвата Wireshark, установленным в агр, как показано выше.

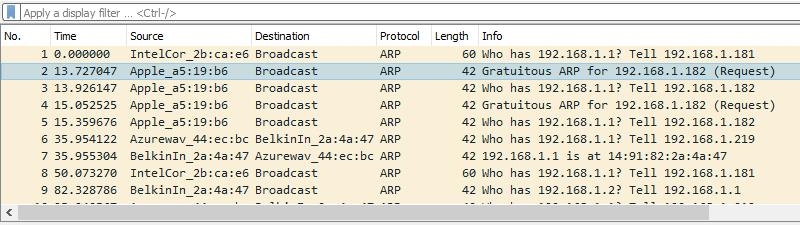

Затем дождитесь появления неизвестного хоста. Я использую свой мобильный телефон и включаю и выключаю соединение WiFi. Независимо от того, когда неизвестный хост подключается к сети, он генерирует один или несколько ARP запросы. Это те рамки, которые вы должны искать.

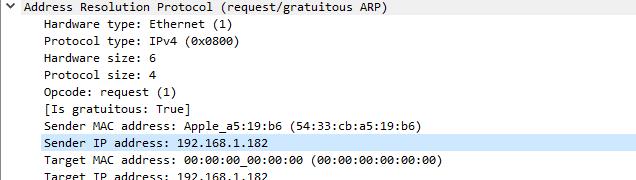

Как только вы заметили запрос, нажмите на него. Используйте Wireshark’s Просмотр сведений о пакете проанализировать кадр. Посмотрите на Протокол разрешения адресов раздел рамы, особенно IP-адрес отправителя и MAC-адрес отправителя.

В этом случае вы можете видеть, что мой телефон получил IP-адрес 192.168.1.182 от маршрутизатора, и вы можете идентифицировать устройство как телефон Apple, посмотрев на OUI поставщика..

Поиск IP-адреса с помощью Wireshark с использованием запросов DHCP

Другой простой способ определить IP-адрес неизвестного хоста в вашей сети – использовать DHCP-трафик. Этот метод работает, только если хост запрашивает IP-адрес.

Если вы сталкиваетесь с ситуацией, когда кто-то поместил вредоносное устройство в вашу корпоративную сеть; этот метод не рекомендуется – скорее всего, он установил статический адрес. Но для нормального использования он работает так же хорошо, как ARP.

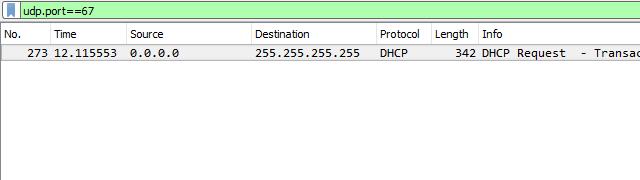

Чтобы захватить трафик DHCP, я хотел бы начать новый сеанс без фильтра захвата и установить фильтр отображения Wireshark на udp.port == 67 как показано выше. Затем дождитесь появления неизвестного хоста и запросите IP-адрес с вашего DHCP-сервера..

Вы также можете заставить каждый хост в вашей сети запрашивать новый IP-адрес, установив время аренды на час или два и захватив трафик. В этом случае вы хотите просматривать имена хостов, пока не найдете целевой клиент.

Обратите внимание, что у захваченного кадра IP-адрес источника равен 0.0.0.0. Это нормально, пока хост не назначит действительный IP-адрес сервером DHCP..

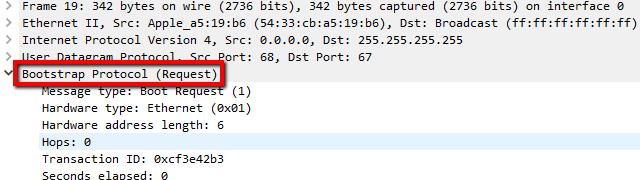

Нажмите на захваченный кадр и посмотрите на Просмотр сведений о пакете. Просматривайте, пока не найдете запись для Протокол начальной загрузки и нажмите на стрелку, чтобы развернуть ее.

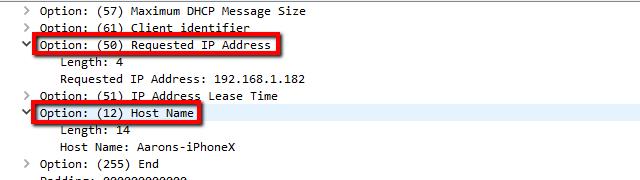

Прокрутите список параметров, пока не найдете Запрашиваемый IP-адрес, который показывает, что DHCP-сервер попытался назначить. Практически в каждом случае это соотносится с IP-адресом хост-машины, несмотря на то, что он сформулирован как запрос.

Вы также можете найти несколько других полезных опций, таких как Время аренды IP-адреса и Имя хоста неизвестного клиента, запрашивающего адрес.

Получение IP-адреса неизвестного хоста с помощью Wireshark

Эти два метода являются надежными способами найти IP-адрес неизвестного хоста. В зависимости от вашей сети, могут быть и другие. Например, отправка широковещательного пинга будет работать в некоторых ситуациях, когда вы совместно используете домен коллизий с хостом. Но особенно для домашней сети, где все устройства более или менее напрямую подключены к коммутатору, анализ запросов ARP и DHCP – лучший выбор для определения IP-адреса..

Wireshark это популярная программа для анализа сетевого трафика, которая может использоваться при диагностике сетевых подключений и выявления активности различных программ и протоколов. Для удобства фильтрации всего трафика, проходящего через сетевую карту вы можете использовать фильтры Wireshark. У начинающих администраторов применение фильтров в Wireshark вызывает ряд вопросов. В этой статье мы собрали основные примеры фильтров Wireshark (по IP адресу, протоколу, порту, MAC адресу), которые будут полезны для быстрого старта.

Есть два типа фильтров: фильтры отображения и фильтры захвата. В этой статье мы рассматриваем только фильтры отображения, позволяющие быстро найти целевой трафик.

Фильтры задаются в верхней части окна Wireshark в поле Apply a display filter.

Фильтр Wireshark представляет собой строку, в которой можно указывать различные условия фильтрации. Вы можете использовать следующие операторы для проверки условий:

| Оператор | Значение |

| == | равно |

| != | не равно (кроме) |

| > | больше |

| < | меньше |

| >= | больше или равно |

| <= | меньше или равно |

| contains | содержит (точное соответствие) |

| matches | совпадает (регулярное выражение) |

Для объединения нескольких условий (правил) используют специальные операторы:

| Текстовый оператор | Символьный оператор | Значение |

| and | && | Логическое И |

| or | || | Логическое ИЛИ |

| xor | ^^ | Исключающее ИЛИ |

| not | ! | Логическое НЕ |

| in | В (поиск в массиве) | |

| […] | Подпоследовательность |

Вы можете использовать фильтры в зависимости от направления трафика:

- фильтр с .src показывает только трафик от указанного значения

- фильтр с .dst показывает трафик к указанному значению

- фильтр с .addr используется для фильтрация трафик в обоих направлениях

| Фильтр | Значение |

| ip.addr ip.src ip.dst ip.host | Фильтр по IPv4 |

| ipv6.addr ipv6.src ipv6.dst | Фильтр по IPv6 |

| tcp tcp.port tcp.dstport tcp.srcport | Фильтры по протоколу TCP |

| udp udp.port udp.dstport udp.srcport | Фильтры по протоколу UDP |

| arp arp.src arp.dst arp.dst.hw_mac | ARP-фильтры |

| icmp icmpv6 icmp.type | Фильтры протокола ICMP |

| eth eth.addr eth.dst eth.src | Ethernet-фильтры |

| http http2 http.host http.request http.content_type | Протокол HTTP |

| sip rtp rtcp raw_sip iax2 | Фильтры для трафика IP телефонии |

| rdp | Remote Desktop Protocol |

| vnc | Virtual Network Computing |

| l2tp | Layer 2 Tunneling Protocol |

| ldap | Lightweight Directory Access Protocol |

| openvpn | OpenVPN Protocol |

| ppp | Point-to-Point Protocol |

| pppoe pppoed pppoes: | PPP-over-Ethernet |

| pptp | Point-to-Point Tunneling Protocol |

| smtp imap pop | Протоколы почтовых приложений |

| ftp tftp uftp | File Transfer Protocol |

| ssh | Secure Shell |

Приведенный список содержит часть самых популярных фильтров

Ниже приведены часто используемые фильтры Wireshark:

Фильтры по IP-адресу:

ip.addr == 192.168.10.0/24

!(ip.addr == 192.168.10.1)

ip.src == 192.168.22.11 && ip.dst == 192.168.14.15

ip.addr => 172.16.1.14 && ip.addr <= 172.16.1.16

Фильтры по DNS-имени:

tcp contains "vmblog.ru"

http.host == "report.vmblog.ru" (поиск точного значения в заголовках http)

http.host contains "vmblog.ru" (поиск содержимого в заголовках http)

http.host (все запросы с полем host в заголовке http)

Фильтры по портам TCP или UDP:

tcp.port == 443

tcp.dstport == 80

udp.srcport == 53

tcp.dstport>=8000 && tcp.dstport<=8180

Фильтры для протокола DHCP:

udp.dstport == 67

bootp.option.dhcp

Фильтры по MAC адресу:

eth.src == 01:2b:2a:a2:aa:22

eth.dst == 01:2b:2a:a2:aa:22

Фильтры по содержимому:

http.content_type contains "jpeg"

http.content_type contains "image"

http.content_type contains "xml"

http.request.uri contains "rar"

Фильтры для ICMP:

icmp

icmp.type==0 (ответы на ping)

icmp.type==3 (ошибки недоступности)

Фильтры заголовков HTTP:

http.content_type == "text/plain" (по значению поля content type)

http.request.method == "POST"

http.request.method == "GET"

http.response.code == 404 (по коду ответа)

http.response.code != 200 (по коду ответа)

http.server == "nginx" (по значению поля server)

Фильтры для анализа SIP-трафика:

sip

rtp

rtcp

rtpevent

udp.srcport >= 10000 && udp.srcport <= 20000

udp.port == 5060 || tcp.port == 5060