Summary

Neighbor Discovery protocols allow us to find devices compatible with MNDP (MikroTik Neighbor Discovery Protocol), CDP (Cisco Discovery Protocol), or LLDP (Link Layer Discovery Protocol) in the Layer2 broadcast domain. It can be used to map out your network.

Neighbor list

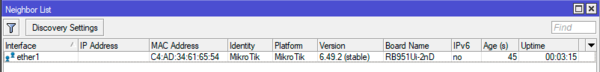

The neighbor list shows all discovered neighbors in the Layer2 broadcast domain. It shows to which interface neighbor is connected, its IP/MAC addresses, and other related parameters. The list is read-only, an example of a neighbor list is provided below:

[admin@MikroTik] /ip neighbor print # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION BOARD 0 ether13 192.168.33.2 00:0C:42:00:38:9F MikroTik 5.99 RB1100AHx2 1 ether11 1.1.1.4 00:0C:42:40:94:25 test-host 5.8 RB1000 2 Local 10.0.11.203 00:02:B9:3E:AD:E0 c2611-r1 Cisco I... 3 Local 10.0.11.47 00:0C:42:84:25:BA 11.47-750 5.7 RB750 4 Local 10.0.11.254 00:0C:42:70:04:83 tsys-sw1 5.8 RB750G 5 Local 10.0.11.202 00:17:5A:90:66:08 c7200 Cisco I...

Sub-menu: /ip neighbor

| Property | Description |

|---|---|

| address (IP) | The highest IP address configured on a discovered device |

| address6 (IPv6) | IPv6 address configured on a discovered device |

| age (time) | Time interval since last discovery packet |

| discovered-by (cdp|lldp|mndp) | Shows the list of protocols the neighbor has been discovered by. The property is available since RouterOS version 7.7. |

| board (string) | RouterBoard model. Displayed only to devices with installed RouterOS |

| identity (string) | Configured system identity |

| interface (string) | Interface name to which discovered device is connected |

| interface-name (string) | Interface name on the neighbor device connected to the L2 broadcast domain. Applies to CDP. |

| ipv6 (yes | no) | Shows whether the device has IPv6 enabled. |

| mac-address (MAC) | Mac address of the remote device. Can be used to connect with mac-telnet. |

| platform (string) | Name of the platform. For example “MikroTik”, “cisco”, etc. |

| software-id (string) | RouterOS software ID on a remote device. Applies only to devices installed with RouterOS. |

| system-caps (string) | System capabilities reported by the Link-Layer Discovery Protocol (LLDP). |

| system-caps-enabled (string) | Enabled system capabilities reported by the Link-Layer Discovery Protocol (LLDP). |

| unpack (none|simple|uncompressed-headers|uncompressed-all) | Shows the discovery packet compression type. |

| uptime (time) | Uptime of remote device. Shown only to devices installed with RouterOS. |

| version (string) | Version number of installed software on a remote device |

Starting from RouterOS v6.45, the number of neighbor entries are limited to (total RAM in megabytes)*16 per interface to avoid memory exhaustion.

Discovery configuration

It is possible to change whether an interface participates in neighbor discovery or not using an Interface list. If the interface is included in the discovery interface list, it will send out basic information about the system and process received discovery packets broadcasted in the Layer2 network. Removing an interface from the interface list will disable both the discovery of neighbors on this interface and also the possibility of discovering this device itself on that interface.

/ip neighbor discovery-settings

| Property | Description |

|---|---|

| discover-interface-list (string; Default: static) | Interface list on which members the discovery protocol will run on |

| lldp-med-net-policy-vlan (integer 0..4094; Default: disabled) |

Advertised VLAN ID for LLDP-MED Network Policy TLV. This allows assigning a VLAN ID for LLDP-MED capable devices, such as VoIP phones. The TLV will only be added to interfaces where LLDP-MED capable devices are discovered. Other TLV values are predefined and cannot be changed:

When used together with the bridge interface, the (R/M)STP protocol should be enabled with Additionally, other neighbor discovery protocols (e.g. CDP) should be excluded using |

| mode (rx-only | tx-only | tx-and-rx; Default: tx-and-rx) |

Selects the neighbor discovery packet sending and receiving mode. The setting is available since RouterOS version 7.7. |

| protocol (cdp | lldp | mndp; Default: cdp,lldp,mndp) | List of used discovery protocols |

Since RouterOS v6.44, neighbor discovery is working on individual slave interfaces. Whenever a master interface (e.g. bonding or bridge) is included in the discovery interface list, all its slave interfaces will automatically participate in neighbor discovery. It is possible to allow neighbor discovery only to some slave interfaces. To do that, include the particular slave interface in the list and make sure that the master interface is not included.

/interface bonding add name=bond1 slaves=ether5,ether6 /interface list add name=only-ether5 /interface list member add interface=ether5 list=only-ether5 /ip neighbor discovery-settings set discover-interface-list=only-ether5

Now the neighbor list shows a master interface and actual slave interface on which a discovery message was received.

[admin@R2] > ip neighbor print # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION BOARD 0 ether5 192.168.88.1 CC:2D:E0:11:22:33 R1 6.45.4 ... CCR1036-8G-2S+ bond1

LLDP

Depending on RouterOS configuration, different type-length-value (TLV) can be sent in the LLDP message, this includes:

- Chassis subtype (MAC address)

- Port subtype (interface name)

- Time To Live

- System name (system identity)

- System description (platform – MikroTik, software version – RouterOS version, hardware name – RouterBoard name)

- Management address (all IP addresses configured on the port)

- System capabilities (enabled system capabilities, e.g. bridge or router)

- LLDP-MED Media Capabilities (list of MED capabilities)

- LLDP-MED Network Policy (assigned VLAN ID for voice traffic)

- Port Extension (Port Extender and Controller Bridge advertisement)

- End of LLDPDU

Благодарим за помощь Дмитрия Рахманина @alta_v1sta

511

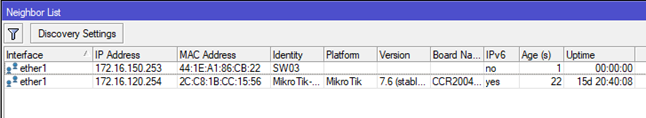

Сегодня мы поговорим о настройке MikroTik Neighbor Discovery Protocol (MNDP). Настройки этого протокола находятся в разделе /IP/Neighbors/.

Данное окно через cli:

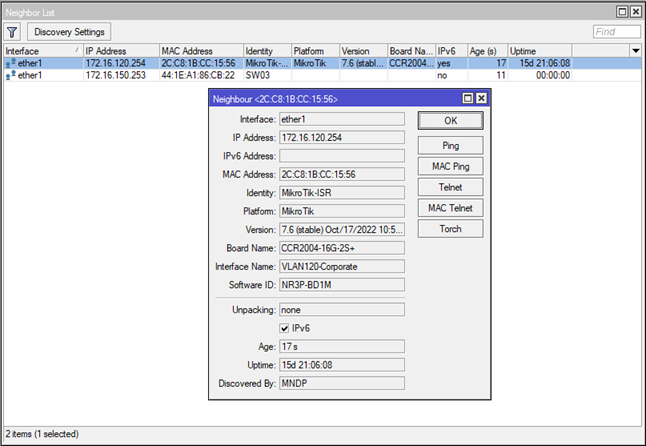

[admin@MikroTik] > /ip/neighbor/ print Columns: INTERFACE, ADDRESS, MAC-ADDRESS, IDENTITY, VERSION # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION 0 ether1 172.16.120.254 2C:C8:1B:CC:15:56 MikroTik-ISR 7.6 (stable) Oct/17/2022 10:55:40 1 ether1 172.16.150.253 44:1E:A1:86:CB:22 SW03

Здесь у нас всего одна кнопка Discovery Settings, которая и отвечает за полную конфигурацию данного протокола.

Поговорим о самом протоколе.

MirkoTik Neighbor Discovery Protocol – это протокол, который рассылает информацию об оборудовании MikroTik в L2 сегменте. По сути, это аналог Cisco протокола – CDP (Cisco Discovery Protocol) и LLDP (Link Layer Discovery Protocol) – Open Source протокола, который используется на большом количестве оборудования.

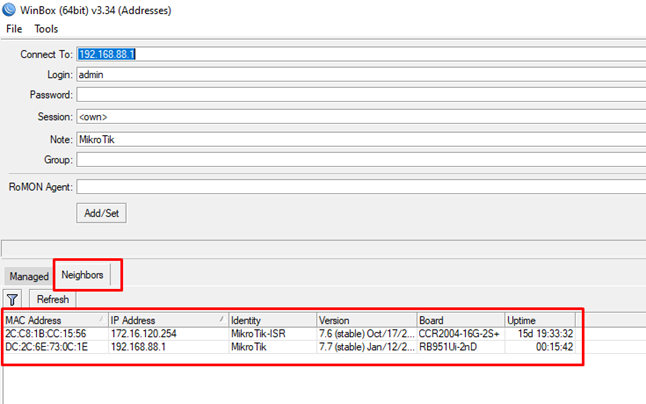

Данный протокол необходим для поиска устройств MikroTik в локальной сети. Когда мы открываем Winbox, у нас имеется раздел Neighbors. В данном разделе указаны все устройства на операционной системе RouterOS, находящиеся в L2 сегменте с нами. Мы видим MAC-адрес устройства, его IP адрес, идентификатор (Identity), его версию операционной системы (Version), имя модели (Board) и продолжительность работы (Uptime).

Это может быть использовано для удобства идентификации устройств системным администратором, также возможно нарисовать карту сети с помощью различных систем автоматизации.

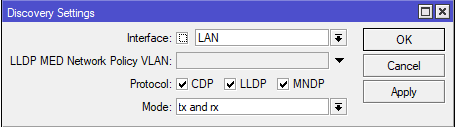

Давайте рассмотрим, какие настройки у нас имеются. Нажмем на кнопку Discovery Settings.

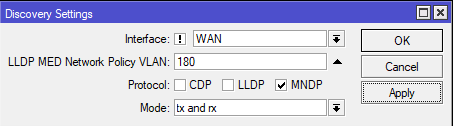

Interface – это список interface-list, на которых работает MNDP. Также у нас есть опция установить Not (!), т.е. отрицание. Очень часто настройка MNDP сводится к !WAN, т.е. кроме внешней сети.

Идеальный вариант работы – это, конечно, отключенный MNDP.

Данный протокол работает в широковещательном домене (broadcast) и, в теории, возможна отправка большого количества сообщений MNDP, LLDP, CDP, что приведет к нагрузке процессора и дальнейшего зависания устройства. Особенно этим страдают дешевые устройства, например, hAP AC Lite, hAP lite, hAP mini.

Если у вас большая сеть, т.е. устройств 100 и более, то рекомендуется MNDP настраивать на Management VLAN – на сеть, в которой ничего кроме устройств, систем автоматизации и администраторов быть не может.

LLDP MED Network Policy VLAN – опция добавления номера VLAN в MNDP сообщение, например, для IP-телефонии. Когда IP-телефон получит номер VLAN, он сможет автоматически прописать его в свою конфигурацию. Данная опция появилась с версии RouterOS 6.47.

Protocol – типы протоколов, которые наш MikroTik будет слушать. Данную опцию невозможно закрыть через Firewall.

Mode – выбор режима отправки и получения пакетов обнаружения. По умолчанию tx-and-rx. Данная опция доступна с версии RouterOS 7.7.

Для примера, через cli предположим, что нам нужно указать следующие настройки:

[admin@MikroTik] > /ip/neighbor/discovery-settings/ [admin@MikroTik] /ip/neighbor/discovery-settings> set discover-interface-list=!WAN [admin@MikroTik] /ip/neighbor/discovery-settings> set lldp-med-net-policy-vlan=170 [admin@MikroTik] /ip/neighbor/discovery-settings> set protocol mndp [admin@MikroTik] /ip/neighbor/discovery-settings> print discover-interface-list: !WAN lldp-med-net-policy-vlan: 170 protocol: mndp mode: tx-and-rx

В окне /IP/Neighbors/ мы видим другие устройства, кликнув по которым откроется новое окно с полезной информацией о них и некоторыми инструментами.

Инструменты:

Ping – это отправка ICMP запросов по IP на удаленное устройство.

MAC Ping – это отправка ICMP по MAC-адресу. Работает только с оборудованием на RouterOS.

Telnet – это подключение по telnet с использованием IP адреса, если он разрешен на удаленном устройстве.

MAC Telnet – это подключение по telnet с использованием MAC-адреса. Работает только с оборудованием на RouterOS.

Torch – данная опция позволяет проводить мониторинг трафика, который проходит через интерфейсы MikroTik.

Как уже говорилось ранее, наиболее безопасная работа с MNDP – это его отключение. Компромиссная опция – ни в коем случае не отправлять и не принимать MNDP сообщения с внешнего интерфейса, т. е. указать !WAN или вовсе назначить вещание MNDP только на Management VLAN, т.к. в сети провайдера может быть большое количество CDP, LLDP, MNDP устройств.

Это лишняя информация, которая может быть использована атакующим. Например, вы редко обновляете RouterOS или вовсе не обновляете, чего делать не стоит. Через MNDP протокол на внешнем интерфейсе злоумышленник может узнать версию вашего RouterOS и затем по уязвимостям вашего RouterOS (публичная информация) может быть произведена атака.

В этой статье мы рассмотрим настройку протокола Mikrotik Neighbors Discovery Protocol (MNDP). С помощью этого протокола устройства фирмы Mikrotik могут обнаружить другие устройства, совместимые с MNDP, CDP (Cisco Discovery Protocol) или LLDP (Link Layer Discovery Protocol).

Обнаружение происходит в одном широковещательном домене с интерфейсом, на котором работает протокол MNDP.

Neighbors Discovery Mikrotik.

Чтобы посмотреть, как по умолчанию настроен протокол, откроем Winbox:

- IP => Neighbors => Discovery Settings.

Как мы видим, по умолчанию протокол слушает все интерфейсы, кроме динамических.

Протокол MNDP может слушать следующие интерфейсы:

- All – Все интерфейсы;

- Dynamic – Динамические интерфейсы;

- Static – Статические интерфейсы;

- None – Не один интерфейс.

А также есть возможность добавлять свои списки интерфейсов. Как это сделать рассмотрим на примерах ниже.

Примеры обнаружения

Какую же информацию мы можем узнать о соседних устройствах? Откроем:

- IP => Neighbors.

А также эту информацию можно получить из командной строки:

/ip neighbor print detail

MNDP. Примеры настройки

Очень важный момент, для безопасности. Если мы включаем возможность обнаруживать другие устройства с помощью Mikrotik Neighbors Discovery Protocol, этим самым мы даем возможность обнаружить себя.

Не рекомендуется держать возможность обнаружить себя на внешних интерфейсах.

Отключить Mikrotik Neighbors Discovery на внешних интерфейсах

Чтобы отключить возможность обнаружить себя на внешних интерфейсах (например, для провайдера) по протоколу MNDP, при этом видеть устройства поддерживающих данную возможность во внутренней локальной сети, выполним следующие действия:

- Interface => Interface List => Lists => “+”.

Создадим новый интерфейс с такими параметрами:

- Name – произвольное имя для интерфейса;

- Include – какие интерфейсы по умолчанию в себя включает.

Далее вкладка Interface List. Добавим к созданному интерфейсу внешний порт (для моей конфигурации это ether1):

Следующим шагом откроем:

- IP => Neighbors => Discovery Settings.

В открывшемся окне выберем созданный интерфейс.

Обратите внимание, что перед Discovery стоит “!”. Это означает инверсия. Другими словами, мы слушаем все интерфейсы, кроме динамических и Ether1.

Отключить Mikrotik Neighbors Discovery Protocol полностью.

Для роутеров Mikrotik есть возможность полностью отключить MNDP. Это приемлемо, если присутствует только одно устройство Mikrotik и нет необходимости использовать MNDP.

Для этого перейдем:

- IP => Neighbors => Discovery Settings.

Выполним следующую настройку:

- Interface: none;

- OK.

Настройка MNDP Mikrotik завершена.

Содержание

- RoMON на Mikrotik

- Записки IT специалиста

- Настраиваем RoMON для удаленного управления роутерами Mikrotik

- Что такое RoMON?

- Настройка RoMON

- Использование RoMON

- Подключение к роутеру по MAC Telnet

- Смена секрета RoMON

- Дополнительные материалы:

- Mikrotik

- The Dude

RoMON на Mikrotik

Один из множества полезных сервисов, работающих на платформе RouterOS — RoMON (Router Management Overlay Network). Эта утилита позволяет получить доступ через Winbox к тем устройствам Mikrotik, которые находятся в одной локальной сети — по принципу обнаружения «соседних» устройств и пересылки MAC адресов. Отличный сервис, который не будет лишним, например, при удаленном администрировании.

Стоит учесть, что протокол RoMON не предоставляет шифрования.

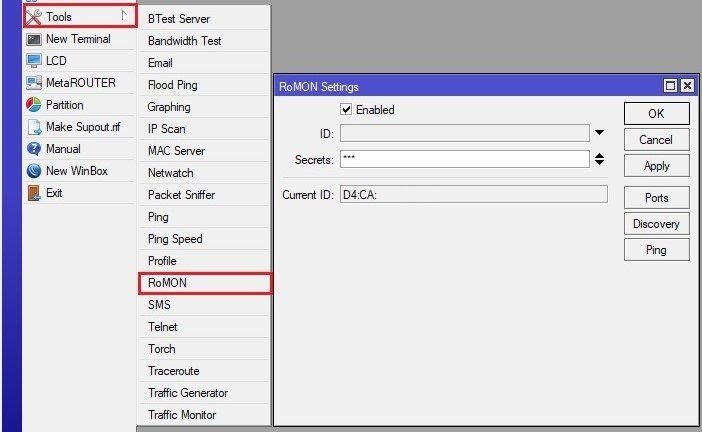

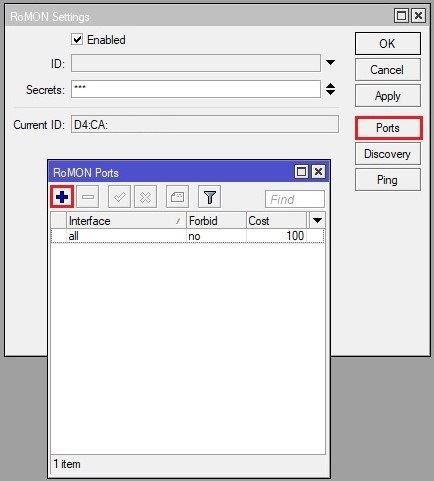

Итак, ваши действия для запуска службы:

1. На первом микротике (предположим, что он у вас — главный) открываем Tools-RoMON. В окне RoMON Settings ставим галочку на Enabled, а также прописываем пароль (учтите, что этот пароль должен будет совпадать на всех маршрутизаторах в одной сети RoMON — иначе служба их не увидит). При включении службы RoMON ID назначается автоматически (это MAC адрес оборудования), однако при желании можете его изменить.

2. На остальных микротиках службу можно запустить так же — или затратив чуть меньше времени: с помощью обнаружения соседних устройств.

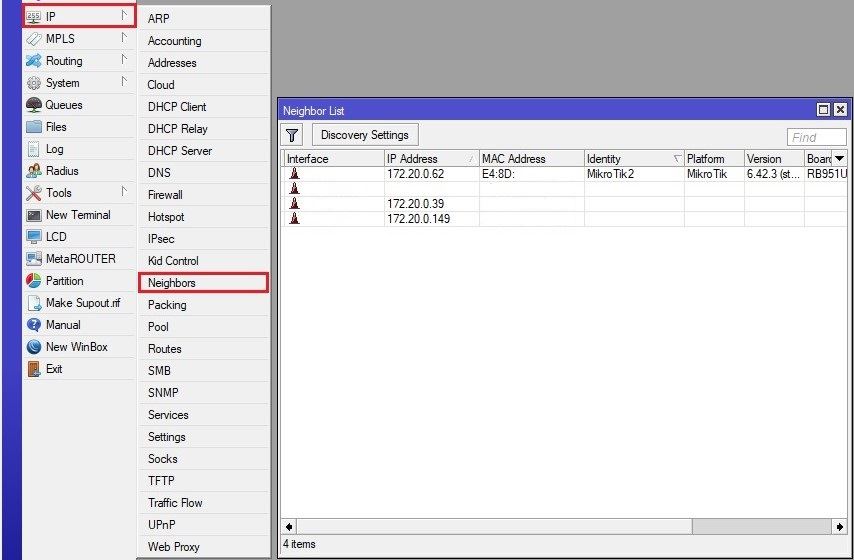

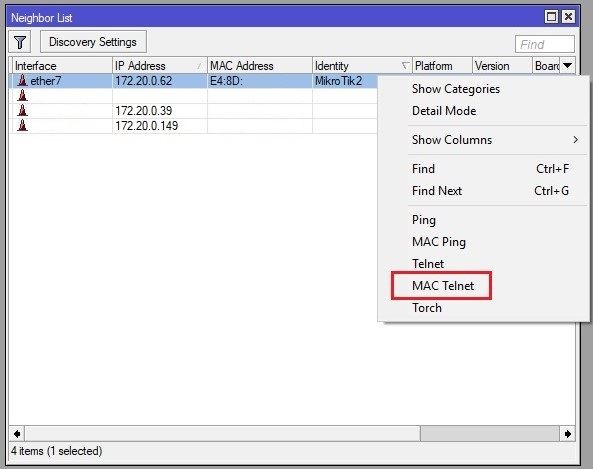

Во втором случае открываем на основном микротике вкладку IP-Neighbors.

Находим нужные устройства, жмем ПКМ на них и выбираем MAC Telnet.

Вводим логин и пароль для подключения на микротик, а в открывшемся окне терминала — следующий скрипт:

/tool romon set enabled=yes secrets=123

(где secrets = пароль, которые вы назначили службе RoMON на первом микротике).

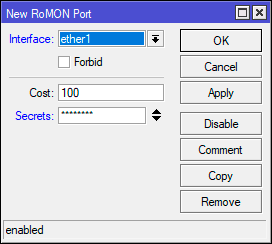

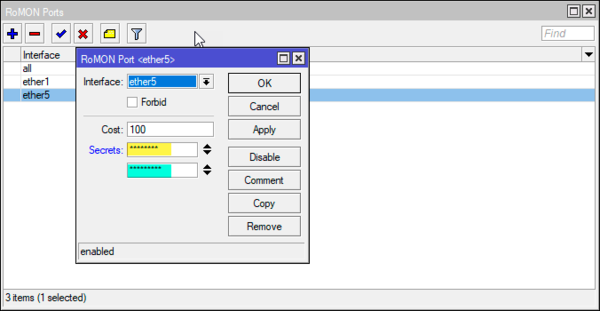

Также стоит учесть, что служба RoMON по умолчанию работает на всех интерфейсах подключенных микротиков. Чтобы назначить конкретные порты, откройте раздел IP-RoMON-RoMON Settings — Ports, нажмите на синий плюсик и добавьте нужный вам интерфейс (естественно, назначив на него ваш пароль для работы службы).

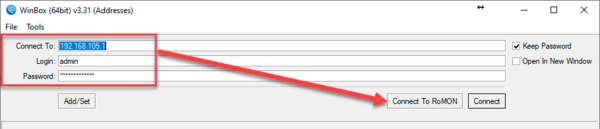

3. Теперь, чтобы увидеть всё оборудование, подключенное к сети RoMON, открываем winbox, вводим IP (или MAC) одного из устройств, а также логин и пароль, и жмем Connect To RoMON.

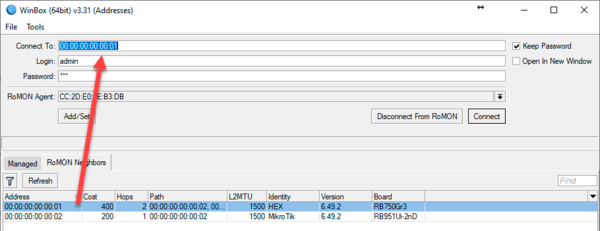

Во вкладке RoMON Neighbors отобразятся все устройства данной сети — и теперь к каждому из них можно подключиться через RoMON ID и вашу пару логин/пароль.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем RoMON для удаленного управления роутерами Mikrotik

Настраиваем RoMON для удаленного управления роутерами Mikrotik

Оборудование Mikrotik предоставляет администраторам богатые возможности по управлению и администрированию, включая инструменты удаленного доступа. Вы можете без проблем настраивать роутер, находящийся за многие километры от вашего рабочего места и никого этим сегодня не удивить. Тем не менее бывают задачи, когда нужно получить управление оборудованием, к которому не имеется прямого доступа, в этом случае нам на помощь придет специальная технология от Mikrotik — RoMON.

Оборудование Mikrotik предоставляет администраторам богатые возможности по управлению и администрированию, включая инструменты удаленного доступа. Вы можете без проблем настраивать роутер, находящийся за многие километры от вашего рабочего места и никого этим сегодня не удивить. Тем не менее бывают задачи, когда нужно получить управление оборудованием, к которому не имеется прямого доступа, в этом случае нам на помощь придет специальная технология от Mikrotik — RoMON.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

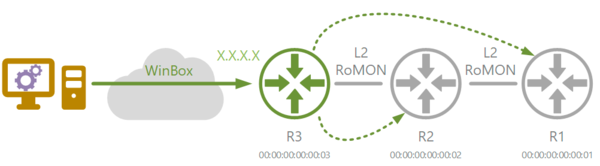

Что такое RoMON?

RoMON (Router Management Overlay Network) — специальная технология компании Mikrotik предназначенная для обнаружения одноранговых устройств с Router OS и построения сети управления между ними. Для этого используется давно известная всем администраторам Mikrotik возможность подключения к устройству по MAC-адресу. RoMON позволяет обнаруживать устройства в общем широковещательном сегменте L2 и устанавливать связи между ними, при этом работа не ограничена только одним широковещательным сегментом, мы можем соединять роутеры как гирлянды и управлять ими с любого доступного нам устройства.

Рассмотрим следующую схему:

У нас имеется условная цепочка из роутеров R1 — R2 — R3, при этом возможность каким-либо образом подключиться извне мы имеем только к последнему. Задача — настроить удаленный доступ к управлению всеми устройствами. Мы специально не стали обозначать каких-либо сетей или адресов роутеров, потому что это не имеет никакого значения, единственное условие — любые два роутера должны видеть друг друга по L2 и иметь возможность соединиться через MAC-Telnet. При этом роутер R3 может ничего не знать о существовании R1, но для построения RoMON сети вполне достаточно, что он имеет соединение с роутером R2, который в свою очередь соединяется с R1.

У нас имеется условная цепочка из роутеров R1 — R2 — R3, при этом возможность каким-либо образом подключиться извне мы имеем только к последнему. Задача — настроить удаленный доступ к управлению всеми устройствами. Мы специально не стали обозначать каких-либо сетей или адресов роутеров, потому что это не имеет никакого значения, единственное условие — любые два роутера должны видеть друг друга по L2 и иметь возможность соединиться через MAC-Telnet. При этом роутер R3 может ничего не знать о существовании R1, но для построения RoMON сети вполне достаточно, что он имеет соединение с роутером R2, который в свою очередь соединяется с R1.

Таким образом можно строить достаточно длинные цепочки между роутерами не снижая уровень безопасности и не создавая подключений извне туда, где это будет нежелательно, да и защитить одно устройство, с которого будет осуществляться доступ к остальному сетевому оборудованию проще, чем поддерживать безопасность множества узлов.

Настройка RoMON

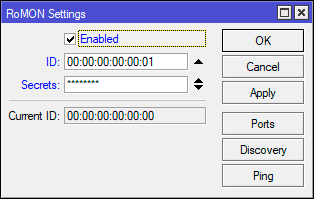

Настройка RoMON проста, для этого откроем Winbox на целевом роутере и перейдем в Tools — RoMON, в открывшемся окне установите флаг Enabled и укажите в поле Secrets секретную фразу для взаимной аутентификации роутеров. Внутри RoMON сети устройства определяются при помощи идентификаторов, в качестве которых используется один из MAC-адресов устройства, это может быть неудобно, поэтому можно задать собственные идентификаторы, для этого откорректируйте поле ID.

Те же действия в терминале:

Те же действия в терминале:

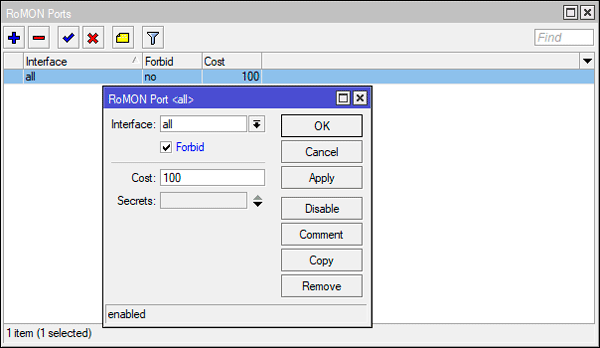

На этом настройку можно бы было и закончить, но в этом случае RoMON будет работать на всех интерфейсах, что нежелательно по соображениям безопасности. Поэтому выполним ряд дополнительных настроек. В предыдущем окне нажмем кнопку Ports и прежде всего запретим подключаться с любого интерфейса. Откроем единственную имеющуюся запись с указанием в поле Interface — all и установим для нее флаг Forbid.

Теперь настроим отдельные правила для портов, как правило нет никаких проблем определить какой именно порт роутера смотрит в сторону другого устройства, в нашем случае это будут порты ether1 и ether5, при этом будем считать, что ether1 находится по схеме слева от роутера, а ether5 — справа. Т.е. для R1 задействован только ether1, для R3 — ether5, а для R2 — оба указанных порта.

Теперь настроим отдельные правила для портов, как правило нет никаких проблем определить какой именно порт роутера смотрит в сторону другого устройства, в нашем случае это будут порты ether1 и ether5, при этом будем считать, что ether1 находится по схеме слева от роутера, а ether5 — справа. Т.е. для R1 задействован только ether1, для R3 — ether5, а для R2 — оба указанных порта.

Для добавления правила нажмем плюс и в открывшемся окне укажем желаемый порт и секрет для него. Обращаем ваше внимание, что RoMON использует вначале секрет, указанный для порта, а в его отсутствии глобальный секрет, который мы указали при включении RoMON.

Также отметим еще один доступный параметр — Cost — это «стоимость» подключения, может оказаться полезен, если к одному роутеру могут вести несколько цепочек и вы хотите явно отдать приоритет одной из них. Чем меньше суммарная стоимость маршрута — тем выше его приоритет.

Также отметим еще один доступный параметр — Cost — это «стоимость» подключения, может оказаться полезен, если к одному роутеру могут вести несколько цепочек и вы хотите явно отдать приоритет одной из них. Чем меньше суммарная стоимость маршрута — тем выше его приоритет.

Теперь вариант команд для терминала, здесь мы приведем пример для роутера R2 и настроим сразу два интерфейса:

Аналогичные настройки следует выполнить на каждом роутере входящем в цепочку. Никаких особых сложностей они не представляют.

Некоторые важные уточнения: RoMON не использует шифрование, защита передаваемых данных полностью лежит на прикладном приложении, вы можете использовать Winbox или SSH. Секрет используется только для взаимной аутентификации роутеров и должен быть одинаков у всех устройств входящих в сеть управления. Мы рекомендуем задавать как локальный секрет для порта, так и глобальный, что повысит уровень безопасности даже при неверных настройках RoMON (открыт доступ со всех портов).

Использование RoMON

Согласно условиям задачи мы имеем возможность подключения через Winbox к роутеру R3. Теперь, после того как настроили RoMON мы можем подключиться к сети управления нажав на кнопку Connect To RoMON и указав при этом параметры доступа к нужному роутеру.

После чего ниже появится полный список роутеров в сети управления и мы можем получить доступ к любому из них используя идентификатор, для доступа к роутерам следует использовать учетные данные существующих пользователей, секрет RoMON используется исключительно для взаимной аутентификации устройств и указывать его нигде не надо.

После чего ниже появится полный список роутеров в сети управления и мы можем получить доступ к любому из них используя идентификатор, для доступа к роутерам следует использовать учетные данные существующих пользователей, секрет RoMON используется исключительно для взаимной аутентификации устройств и указывать его нигде не надо.

При этом вы всегда можете видеть текущую стоимость подключения, количество устройств в цепочке и их идентификаторы, а также краткие сведения об устройствах, включающие модель и версию RouterOS.

При этом вы всегда можете видеть текущую стоимость подключения, количество устройств в цепочке и их идентификаторы, а также краткие сведения об устройствах, включающие модель и версию RouterOS.

Подключение к роутеру по MAC Telnet

Данная тема не относится напрямую к RoMON, но очень близко связана с ней. В процессе работы у вас может появиться удаленное новое устройство, которое либо нужно настроить для работы в удаленной сети, либо вообще после настройки передать далее. И хорошо если у вас есть возможность подключиться к одному из узлов удаленной сети, запустить там Winbox и выполнить необходимые настройки. А если нет?

Второй вариант — это настройка RoMON, как мы видели, для этого нужно получить доступ к каждому устройству, что тоже не всегда возможно. Что делать? Выезжать на точку? Не спешите, в большинстве случаев все можно сделать удаленно.

По умолчанию обнаружение и подключение через MAC Telnet доступны на всех портах, кроме «внешнего», таким в SOHO-устройствах обычно является ether1, поэтому достаточно подключить новое устройство в сеть любым портом, кроме первого. Затем переходим на контролируемое устройство, имеющее доступ в тот же широковещательный сегмент что и новый роутер и открываем IP — Neighbor где мы можем увидеть всех соседей в одноранговой сети. Все что нам понадобится отсюда — это MAC-адрес нужного устройства.

После чего открываем терминал и выполняем команду:

После чего открываем терминал и выполняем команду:

Где 01:12:34:56:78:90 — MAC-адрес требуемого устройства. Теперь мы можем полноценно работать с данным роутером в терминале, даже можем выполнить полный сброс, доступ через MAC Telnet будет активирован по умолчанию:

После чего достаточно активировать RoMON и получить полный доступ к устройству.

Смена секрета RoMON

В процессе эксплуатации сети RoMON может возникнуть потребность изменить секрет, либо установить его, если вы ранее не использовали аутентификацию, очень важно сделать это так, чтобы не потерять в процессе смены секрета доступ к управляемым устройствам. К счастью, сделать это несложно, нужно лишь строго соблюдать необходимую последовательность действий.

Напомним, что RoMON не использует шифрование, а секретная фраза используется для вычисления хеш-функции при помощи которой производится аутентификация сообщений, таким образом, все узлы, которые владеют секретом могут убедиться, что пакет пришел от доверенного узла и примут его.

RoMON позволяет указать несколько секретов, как глобальных, так и для порта. При этом сам узел будет использовать первый в списке секрет, но сможет принимать пакеты с хешами сформированными при помощи любых других секретов, перечисленных в списке. Эту возможность мы и будем использовать.

Откроем список секретов и добавим в него новый секрет, при этом первым в списке располагаем старый секрет (выделен желтым), а ниже новый секрет (выделено зеленым).

В терминале это будет выглядеть так, для глобального секрета:

В терминале это будет выглядеть так, для глобального секрета:

Данный шаг следует выполнить на всех управляемых устройствах. После чего каждое из них будет продолжать использовать старый секрет, но сможет принимать пакеты с хешем сформированным при помощи нового секрета.

Выполнив указанное действие переходим к следующему: для каждого из устройств в списке паролей ставим первым новый секрет, а вторым старый. Также повторяем это действие на всех управляемых устройствах. Теперь роутеры для связи друг с другом будут использовать новые секреты, но смогут принимать пакеты со старым хешем.

После того, как на всех роутерах первым в списке установлен новый секрет, и вы убедились в наличии связи с каждым из них — можно перейти к заключительному этапу — удалить из списков старый секрет.

На первый взгляд процедура может показаться немного сложной и избыточной, но именно такой порядок действий гарантирует что вы не потеряете связь ни с одним устройством в процессе изменения секретов на них. Также учтите, что пустой секрет тоже является секретом и, если вы до этого не использовали аутентификацию в качестве старого секрета следует оставлять пустое поле, а в терминале использовать пустое значение, состоящее из двух, идущих подряд, кавычек.

Как видим, RouterOS предоставляет администратору достаточно широкий круг простых и удобных инструментов управления и RoMON — один из них. Он не претендует на универсальность и его нельзя однозначно рекомендовать к употреблению везде где-только можно, но в ряде сценариев он может оказаться незаменимым, обеспечивая привычный уровень удобства администрирования даже при отсутствии прямого доступа к устройству.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Источник

Каждый администратор должен обладать

информацией что и куда у него подключено. Администрирование Mikrotik – не исключение.

Рассмотрим типовые точки внимания, которые можно быстро проверить и собрать

нужную информацию.

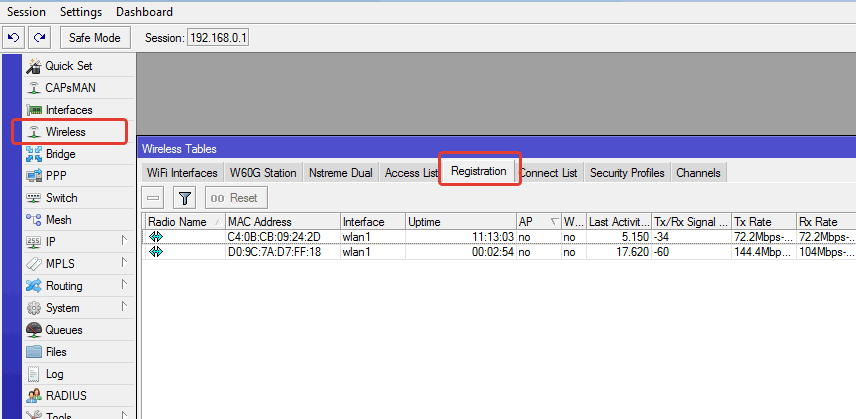

Кто подключен по Wi–Fi

Если Микротик у нас выполняет роль

маршрутизатора по беспроводному каналу, то поиск подключенных устройств будет в

разделе:

“Wireless“ – “Registration“

В этом окне отображаются

характеристики клиентов – их MAC-адрес,

время подключения и скорость соединения.

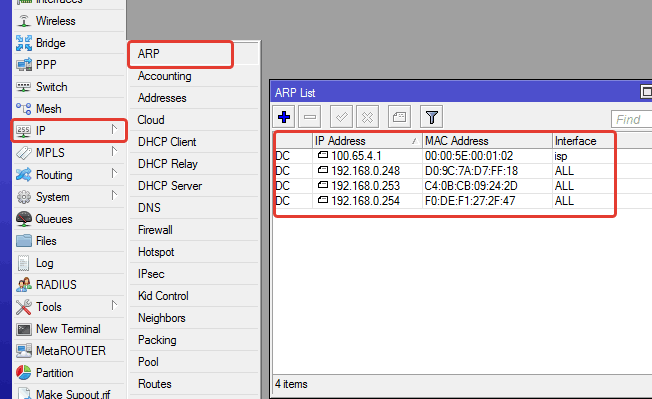

ARP-кеш

При взаимодействии на L2-L3, наш коммутатор-маршрутизатор

запоминает MAC-адреса

фреймов и их привязку к IP-адресам,

а также интерфейсы, со стороны которых эти фреймы приходят, что тоже может

служить точкой внимания администратора. Найти это место легко:

“IP“ – “ARP“

Обращаем внимание на интерфейс, ведь

зачастую кадры, приходящие на аплинк нам неинтересны (в случае на скрине –

интерфейс провайдера).

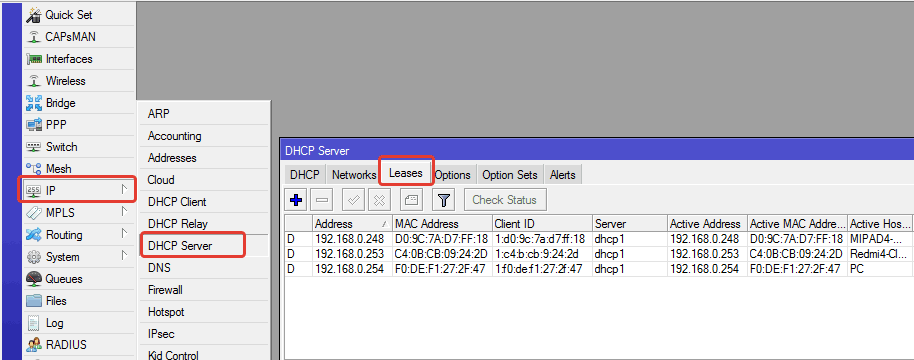

DHCP

Если наш маршрутизатор выступает в

роли сервера DHCP,

можно посмотреть список узлов, арендовавших IP-адрес в разделе

“IP“ – “DHCP Server“ на вкладке “Leases“.

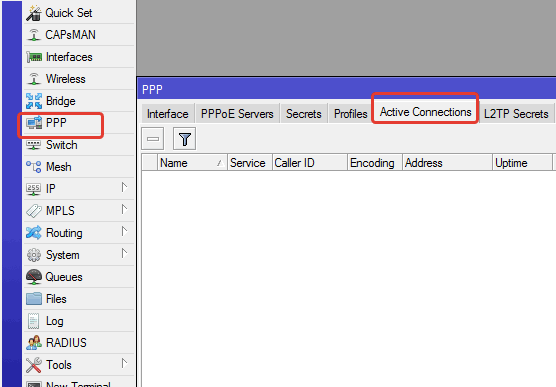

PPP

Если бы мы использовали PPP, то сведения об активных

подключениях были бы в разделе “PPP“

на вкладке “Active Connections“

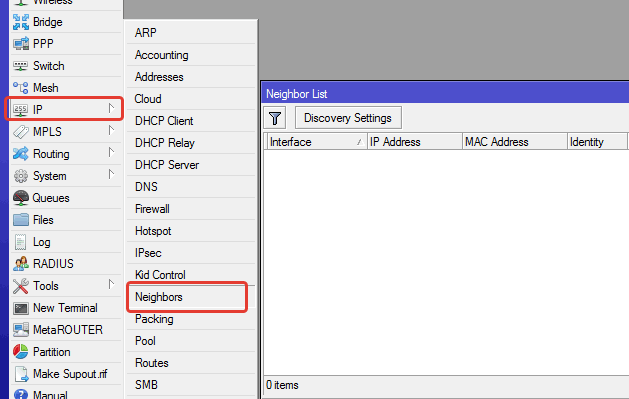

Соседи-Микроты

А если сеть большая и наш Mikrotik не

единственный? Есть инструмент полуактивной разведки, показывающий соседние

устройства: “IP“ – “Neighbor“

Кроме перечисленных способов есть ещё средства активной разведки, такие как “Torch” и “IP Scan“, находящиеся в разделе “Tools“, первое напоминает WireShark (сетевой сниффер), второе – NMap (сетевой сканер). Для решения определённых задач они вполне могут подойти.

Источник: https://litl-admin.ru/zhelezo/kak-v-mikrotik-posmotret-kto-podklyuchen.html