Тестирование на проникновение выявляет уязвимости в сетевой инфраструктуре, открытые порты, а также неполадки в действующих системах и службах.

Пентестинг помогает IT-администратору закрывать неиспользуемые порты, отключать дополнительные службы, скрывать или настраивать баннеры, определять неисправности в системе и калибровать правила брандмауэра. Пентестер должен тестировать сеть всеми возможными способами, чтобы гарантировать отсутствие лазеек в системе безопасности.

В этой статье мы расскажем, как проводить тестирование на проникновение в сеть, используя известные сетевые сканеры.

1. ОБНАРУЖЕНИЕ ХОСТА

Футпринтинг (Footprinting) — это первый и важный этап сбора информации о целевой системе.

Отпечатки DNS помогают перечислить записи DNS (A, MX, NS, SRV, PTR, SOA, CNAME), разрешающие доступ к целевому домену.

A – используется для указания доменного имени, например, testdomain.com, на IP-адрес его хост-сервера;

MX – записи, отвечающие за обмен электронной почтой;

NS – предназначены для идентификации DNS-серверов, ответственных за домен;

SRV – записи для выделения службы, размещенной на определенных серверах;

PTR – обратный поиск DNS: с помощью IP вы можете получить связанный с ним домен;

SOA – начало записи: это информация о зоне DNS и других записях DNS;

CNAME – сопоставляет целевое доменное имя с другим доменным именем.

Мы можем обнаруживать активные и доступные хосты в целевой сети с помощью инструментов сетевого сканирования, таких как Advanced IP scanner, NMAP, HPING3, NESSUS.

Пинг и проверка пинга (Ping и Ping Sweep):

root@kali:~# nmap –sn 192.168.169.128

root@kali:~# nmap –sn 192.168.169.128-20 (сканирование диапазона IP-адресов);

root@kali:~# nmap –sn 192.168.169.* (подстановочный знак используется для замены одного или нескольких символов. Он ставится, когда команда должна относиться ко ВСЕМ объектам);

root@kali:~# nmap –sn 192.168.169.128/24 (сканирование всей подсети).

Информация Whois

Чтобы получить информацию Whois и сервер имен (name server, NS) веб-сайта нужно ввести следующую команду:

root@kali:~# whois testdomain.com

Онлайн-сервисы для получения информации Whois

- http://whois.domaintools.com/

- https://whois.icann.org/en

Трассировка (Traceroute)

Инструмент диагностики сети отображает путь маршрута и задержку прохождения пакетов.

root@kali :~# traceroute google.com

Онлайн-инструменты для проверки трассировки

- http://www.monitis.com/traceroute/

- http://ping.eu/traceroute/

2. СКАНИРОВАНИЕ ПОРТОВ

Сканирование портов выполняется с помощью инструментов Nmap, Hping3, Netscan tools, Network monitor. Они помогают проверить сервер или хост в целевой сети на наличие открытых портов. Открытые порты — это ворота, через которые злоумышленники могут войти и установить бэкдор.

root@kali :~# nmap —open testdomain.com (сканировать все открытые порты);

root@kali :~# nmap -p 80 192.168.169.128 (сканировать конкретный порт);

root@kali :~# nmap -p 80-200 192.168.169.128 (сканировать диапазон портов);

root@kali :~# nmap -p «*» 192.168.169.128 (сканировать все порты).

Онлайн-инструменты для сканирования портов

- http://www.yougetsignal.com/

- https://pentest-tools.com/information-gathering/find-subdomains-of-domain

3. ЗАХВАТ БАННЕРА/ОТПЕЧАТОК ОПЕРАЦИОННОЙ СИСТЕМЫ (OS Fingerprinting)

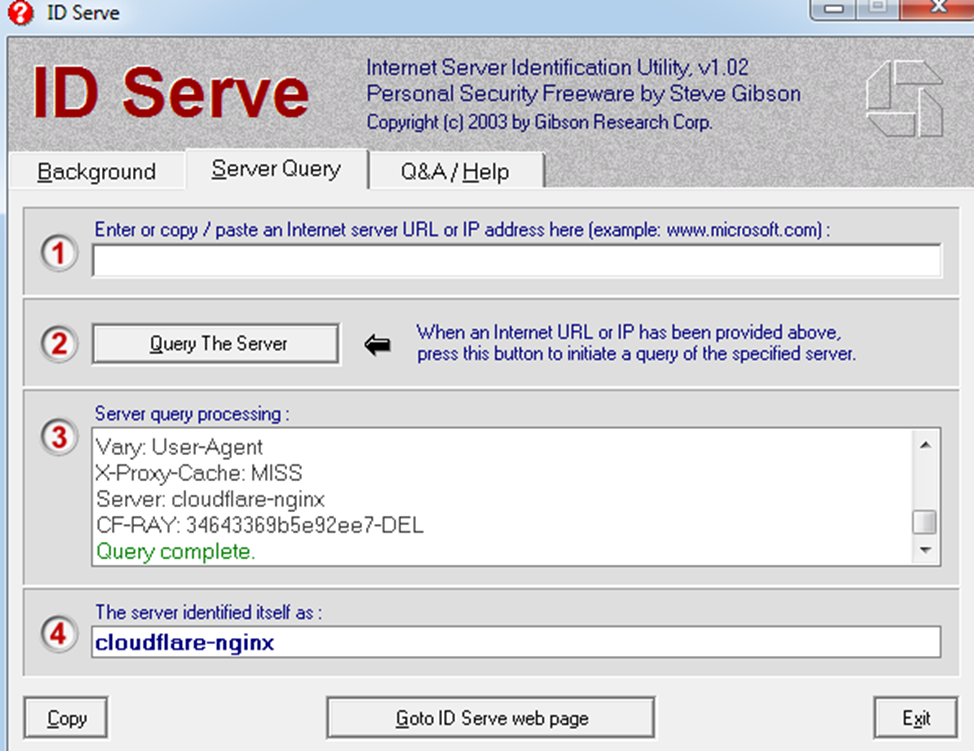

Выполнение захвата баннеров/снятие отпечатков ОС, таких как Telnet, IDServe, NMAP, определяет операционную систему целевого хоста.

После определения версии ОС, нужно найти уязвимости и использовать их. Попытайтесь получить контроль над системой.

root@kali :~# nmap -A 192.168.169.128;

root@kali :~# nmap -v -A 192.168.169.128 (сканирование с высоким уровнем детализации);

IDserve — еще один хороший инструмент для захвата баннеров.

Онлайн-инструменты

- https://www.netcraft.com/

- https://w3dt.net/tools/httprecon

- https://www.shodan.io/

4. ПОИСК УЯЗВИМОСТЕЙ

Сканировать сеть на наличие уязвимостей можно с помощью GIFLanguard, Nessus, Ratina CS, SAINT.

GIFLanguard – выступает в качестве консультанта по безопасности и предлагает услуги по управлению исправлениями, оценке уязвимостей и аудиту сети;

Nessus – сканер уязвимостей, который ищет ошибки в ПО и находит конкретный способ нарушить безопасность программного продукта. Он обладает следующими функциями:

- Сбор данных;

- Идентификация хоста;

- Сканирование портов;

- Выбор плагина;

- Отчетность.

5. СОСТАВЛЕНИЕ СЕТЕВЫХ ДИАГРАММ

Если вы нарисуете сетевую диаграмму организации, она поможет вам понять логический путь подключения к целевому хосту в сети. Сетевую диаграмму можно нарисовать с помощью LANmanager, LANstate, Friendly pinger, Network view.

6. ИСПОЛЬЗУЙТЕ ПРОКСИ

Прокси действуют как посредник между двумя сетевыми устройствами. Прокси может защитить локальную сеть от внешнего доступа. С помощью прокси-серверов мы можем анонимизировать просмотр веб-страниц и фильтровать нежелательное содержимое, например, рекламу и другой контент.

Чтобы избежать обнаружения, вам помогут инструменты Proxifier, SSL Proxy, Proxy Finder и т.д.

7. ДОКУМЕНТИРУЙТЕ ВСЕ ВЫВОДЫ

Последним и очень важным шагом является документирование всех результатов тестирования на проникновение. Этот документ поможет вам найти потенциальные уязвимости в вашей сети. Как только вы их определите, вы сможете соответствующим образом исправить их и настроить безопасную сеть.

Тестирование на проникновение помогает оценить вашу сеть до того, как она столкнется с реальными кибератаками, которые могут привести к серьезным финансовым потерям.

Важные инструменты, используемые для пентеста сети:

Фреймворки

Kali Linux, Backtrack5 R3, Security Onion

Разведка

Smartwhois, MxToolbox, CentralOps, dnsstuff, nslookup, DIG, netcraft

Мониторинг

Angry IP scanner, Colasoft ping tool, nmap, Maltego, NetResident,LanSurveyor, OpManager

Сканирование портов

Nmap, Megaping, Hping3, Netscan tools pro, Advanced port scannerService Fingerprinting Xprobe, nmap, zenmap

Определение состояния целевой машины и системной информации

Superscan, Netbios enumerator, Snmpcheck, onesixtyone, Jxplorer, Hyena,DumpSec, WinFingerprint, Ps Tools, NsAuditor, Enum4Linux, nslookup, Netscan

Сканирование

Nessus, GFI Languard, Retina,SAINT, Nexpose

Взлом пароля

Ncrack, Cain & Abel, LC5, Ophcrack, pwdump7, fgdump, John The Ripper,Rainbow Crack

Сниффинг

(Sniffing)

Wireshark, Ettercap, Capsa Network Analyzer

MiTM-атаки

Cain & Abel, Ettercap

Эксплуатация

Metasploit, Core Impact

Это самый важный контрольный список, на котором вы должны сосредоточиться при тестировании сети на проникновение.

Сканирование на уязвимости: обзор продуктов, которые есть на рынке

Время на прочтение

7 мин

Количество просмотров 22K

Aloha всем хабравчанам! Я Влад, системный администратор Cloud4Y. В этой статье расскажу, как мы выбирали продукт сканирования на уязвимости, почему важно контролировать, какие сервисы доступны извне и зачем необходимо проводить постоянный аудит состояния сети. Чай, кофе, па-а-а-аехали!

Сканер уязвимостей

Разберёмся с понятием сканера уязвимостей. Сканер уязвимостей (Vulnerability scanner) позволяет проверить различные системы, приложения и сети на возможное наличие уязвимостей, которыми может воспользоваться злоумышленник для компрометации ваших данных и систем, проверить открытые порты, оценивать и предлагать способ устранения уязвимости.

Работу сканера я разбил на следующие этапы:

-

Проверка открытых портов, обнаружение запущенных сервисов и ОС.

-

Выявление уязвимости.

-

Оценка безопасности.

-

Составление отчёта.

-

Эксплуатация уязвимости (выполняется исключительно с разрешения администратора проверяемой системы, так как может повлечь нарушение работы).

Виды сканирования

Сканирование на уязвимости — это один из начальных этапов задачи тестирования на проникновение (пентест). Сканирование на уязвимости, как пентест или любое тестирование делится на несколько видов. Рассмотрим каждый через призму сканера на уязвимости:

WhiteBox. Сканер запускается внутри исследуемой сети, что позволяет более полно и комплексно изучать уязвимости, отпадает необходимость «угадывания» типа сервиса или ОС. Плюс метода в полном и комплексном подходе к исследованию, а минус в том, что это менее приближено к ситуации реальной атаки злоумышленника.

BlackBox. «Чёрный ящик». Сканер запускается извне исследуемой сети, что приводит к необходимости работы через общедоступные интерфейсы. Приложению необходимо провести анализ открытых портов, «угадать» службы и сервисы, и провести выявление уязвимостей на основании полученной информации. Такой вариант максимально приближен к реальной ситуации: в качестве первоначальных данных у сканера есть только IP или доменное имя для проверки. Из минусов можно упомянуть, что уязвимости приложений, используемых в DMZ, так и останутся не найденными.

Разумеется, можно долго спорить о плюсах и минусах разных видов сканирования, но вряд ли кто-то будет оспаривать необходимость проведения тестирования. А практика показывает, что совмещение обоих методов позволяет получить наилучшие результаты. Мне кажется, разумнее сначала провести BlackBox сканирование, а затем WhiteBox. Кстати, сейчас мы работаем над созданием сервиса для клиентов, который позволит с помощью BlackBox-сканирования проверять инфраструктуру, расположенную в ЦОД Cloud4Y. Сервис убережёт от неприятных случайностей, когда из-за человеческого фактора не были закрыты порты или оставлены другие потенциально опасные «дыры».

Выбор продукта — основа сервиса

Для грамотного выбора продукта необходимо задать критерии, которым он должен отвечать:

Обязательные:

-

Бесплатный или ограничения платной версии, подходящие по параметрам.

-

Качественный поиск открытых портов.

-

Работает с IP адресами.

-

Ищет уязвимости – ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной.

-

Гибкость настроек.

-

Вывод отчёта.

Опциональные:

-

Наличие технической документации, технических форумов.

-

GUI.

-

Вывод отчета в удобном формате.

-

Отправка результатов на почту.

-

API.

Не каждый продукт на рынке соответствует такому набору критериев, особенно в сегменте бесплатного ПО, однако задача есть, а решение найдём. Проанализируем, что нынче модно в ИБ-кругах в качестве бесплатных решений. После поиска и анализа решений было выбрано несколько продуктов для изучения:

-

OpenVas.

-

Tenable Nessus.

-

Gobysec / Goby.

-

Tsunami-security-scanner.

-

Flan Scan.

-

D9scan.

-

Rustscan.

-

Owasp ZAP.

-

W9Scan.

-

Nmap.

Пойдём по порядку и посмотрим поближе на каждый из них

1. Greenbone Vulnerability Management (https://www.greenbone.net/) – бывший OpenVas – провёл реорганизацию, сменил название и модель распространения своего ПО. Бесплатно распространяется только продукт Greenbone Security Manager TRIAL, который содержит поддержку Greenbone Community Feed. После инсталляции и настройки продукта я запустил сканирование IP адреса, за которым был OpenSSH server vers 7.2p2. Время работы ПО для сканирования 1 IP-адреса — 28 минут. 28, Карл…

CVE уязвимости продукт нашёл. Только вот для OpenSSH server vers 7.2p2 как минимум есть CVE-2016-8858 с CVSS рейтингом 7,8.

Открытые порты: их действительно открыто 8, но, видимо в силу ограничений триал-версии, я увидел только 2 из 8. Эх, идём дальше.

2. Tenable Nessus (https://www.tenable.com/products/nessus)— известный инструмент. Существует бесплатная версия продукта, кхм, с ограничением на сканирование 16 IP адресов, для нас это маловато, двигаемся дальше.

3. Gobysec/Goby – очень перспективный бесплатный продукт. Живёт здесь: https://gobies.org/. На момент написания статьи доступна beta-версия 1.9.320. Очень дружелюбный интерфейс, интуитивное понятное меню, есть расширения, API, выгружает отчёты и все работает из коробки (Windows 10). Работать одно удовольствие с таким продуктом. Есть недочёты, но это ж beta. После запуска сканер работал 15 минут (ну почему тааааак долго!&), нашёл все 8 открытых портов (ура!), правильно определил версии продуктов, но уязвимостей, к сожалению, я не увидел.

А так хорошо всё начиналось, да? Впрочем, я буду следить за развитием продукта. Следующий кандидат.

4. Tsunami-security-scanner – неофициальный продукт от Google. Репозиторий: https://github.com/google/tsunami-security-scanner. В основе решения связка nmap + плагин vulners + ncrack и все завернуто в docker. Что мешает использовать нам тот же nmap в связке с плагином? Вот и я также решил, что ничего. Исследуем следующего кандидата.

5. Flan Scan – решение от CloudFlare, репозиторий по адресу: https://github.com/cloudflare/flan. Продукт также использует связку nmap + vulners (что всё больше убеждает в необходимости использования nmap для решения задачи), однако есть пара особенностей:

-

Возможность создания прекрасных отчётов в форматах LaTeX (по умолчанию), md, html и json.

-

Возможность отправлять данные отчета сразу в AWS/GCP S3. Подробнее почитать о продукте.

Однозначно, такой продукт подходит по всем обязательным критериям и проходит в следующий этап отбора. Но вы ведь тоже видите, что это nmap плюс несколько нетривиальных фишек? Следующий!

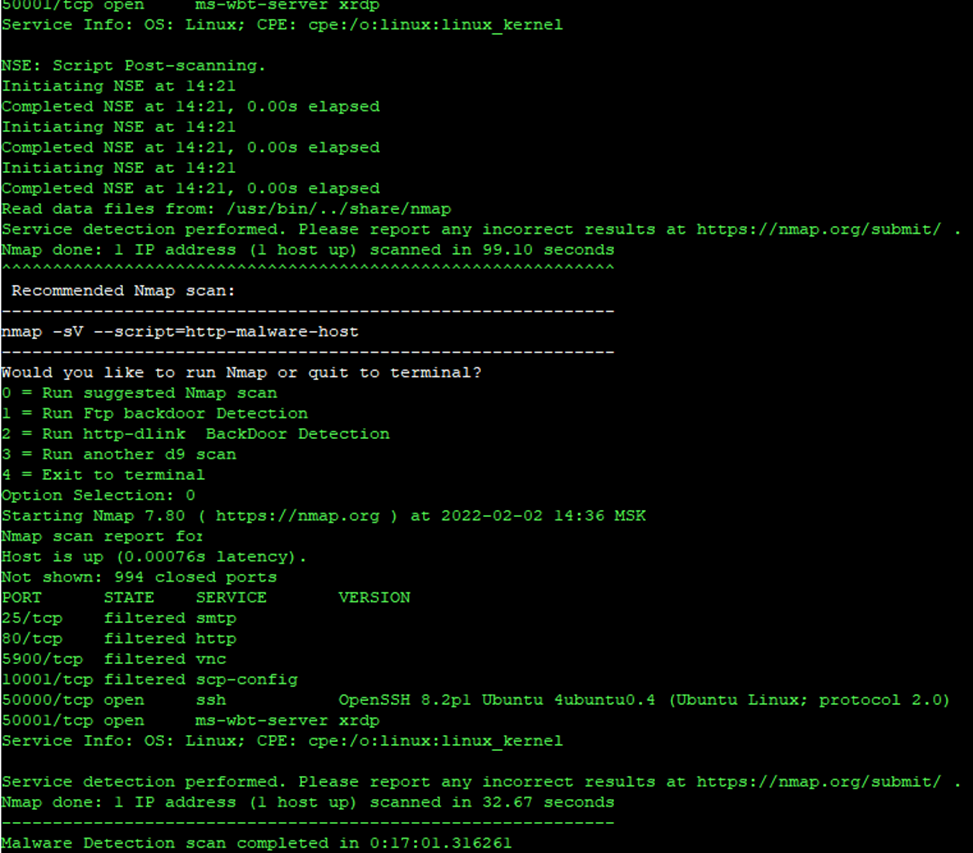

6. D9Scan – на просторах github.com был найден «Python Network Scanner with Backdoor Detection on Network». Под капотом у скрипта – питон и что бы вы думали… опять nmap! Download, run, test, repeat. Результаты как у протестированных ранее цунами и флана, только без CVE отчётов, однако моя консоль стала приятного зелёного цвета.

7. Не смог пройти мимо решения Rustscan (https://github.com/RustScan/RustScan). Да, здесь опять в качестве сканера используется nmap, но интерес к продукту подстегивает заявление «Scans all 65k ports in 3 seconds.» Впечатляет? Меня тоже. Скорость сканирования сумасшедшая. Проверьте и убедитесь сами:

docker run -it --rm --name rustscan rustscan/rustscan:1.10.0 <rustscan arguments here> <ip address to scan>

Для наших целей продукт не очень подходит, так как открытые порты Edge можно собрать с помощью использования API vCloud Director’a. Узнать, как пользоваться API vCloud Director’a, можно тут.

8. Owasp Zed Attack Proxy (ZAP) – «самый популярный сканер веб-приложений в мире, бесплатный и с открытым исходным кодом», указано на главной странице продукта. Без сомнения, прекрасный продукт от команды OWASP, (если не знакомы, обязательно почитайте о них), классный сайт, обучающие ролики, море документации, отличное коммьюнити. Download => install JRE => Install ZAP => Test. К сожалению, продукт отказался сканировать исключительно IP адреса и попросил ввести корректный URL.

Следует отметить, как только в поле URL появился «valid url»: http://scanme.nmap.org/ сканер тут же запустил сканирование и быстро нашёл проблемы:

Итог: софт простой, классный, но не проверяет по IP-адресам, что является обязательным критерием.

9. Такая же ситуация случилась и с W9Scan (https://github.com/w-digital-scanner/w9scan). При попытке подать на вход IP адрес для проведения сканирования софт преобразует его в http://<ip адрес>, что явно не соответствует нашим критериям.

10. Итак, последний пункт в списке — nmap (https://nmap.org/). Nmap («Network Mapper») — это инструмент с открытым исходным кодом для исследования сети, аудита безопасности, определения версий ОС, различных сервисов и многого другого. Не стоит забывать и о скриптовом движке NSE. NSE (Nmap Scripting Engine) является компонентом Nmap, который позволяет писать скрипты и автоматизировать часть задач, например, обнаружения и/или эксплуатации уязвимостей. Основой является интерпретатор скриптового язык Lua. Проверим nmap в деле. Я запустил сканирование подопытного IP адреса с опциями –p- -sV --script=vulners, а увидев консоли вывод, сразу понял какой продукт нам нужен.

Проверим походит ли по обязательному списку критериев:

-

Бесплатный? Полностью бесплатен.

-

Качественный поиск открытых портов? Есть.

-

Работает с IP адресами? Без проблем!

-

Ищет уязвимости (ссылки на CVE базы, уровень угроз по метрике CVSS или аналогичной)? Подключай плагины, например, vulners или vulscan.

-

Гибкость настроек? Огромное количество настроек, позволяющих регулировать тип сканирования.

-

Вывод отчета? Поддерживается: txt, grep, xml.

-

Удобный вывод отчета? Я нашел https://github.com/honze-net/nmap-bootstrap-xsl, потрясающий по удобству использования и красоте отчет.

-

GUI? Zenmap (https://nmap.org/zenmap/)

-

Коммьюнити? Огромное!

-

Эх, жаль, на почту отчеты не шлёт…

Итоги я свёл в таблицу:

В финал отбора прошли 3 продукта: FlanScan, Rustscan, nmap.

Rustscan неплох, однако скорость поиска открытых портов нивелируется списком, собранным через API. Другими словами, API позволяет вытащить открытые порты, а мне не нужен просто быстрый скан портов, мне нужен качественный. FlanScan = nmap + красивые отчеты и выгрузка в облако. Красивые отчёты я и сам сварганить могу. А уж про облако и говорить нечего. Nmap — это продукт, на котором основаны все сервисы, вышедшие в финал, а кастомизация поможет нам решить задачу реализации сканера на уязвимости.

Понятно, что всё субъективно, но из того, что я просмотрел, nmap — эталон инструмента для проведения разведки (любого вида) перед началом пентеста. Посмотрите выше, сколько продуктов известных брендов содержат в основе nmap – flan (cloudflare), tsunami(google), rustscan и это, не говоря о 1.8к форков на github и почти 6к звезд. Исходя из вышесказанного, мы пришли к выводу, что nmap будет отличной основой нашего сервиса сканирования на уязвимости.

Конечно, выбор «лучшего» инструмента всегда остается за вами, но если вы уже задумались о проведении аудита безопасности вашей сети, то вы уже на верном пути. Знайте: любое сканирование вашей инфраструктуры позволит вам быть уверенным, что у вас нет «дыр» — забытых открытых портов, необновлённого ПО или ошибочно сконфигурованных сервисов – которыми могут воспользоваться скрипт-кидди для эксплуатации уязвимости. Предупреждён — значит вооружён!

P. S. Во время поиска наткнулся на https://github.com/infobyte/faraday. Авторы infobyte утверждают, что создали IDE для работы с данными, полученными в ходе аудита безопасности. Продукт Faraday имеет не только консольное исполнение, но и приятный GUI. К проблеме выбора сканера на уязвимости данный продукт относится лишь частично, однако может заинтересовать отдел ИБ в вашей компании.

Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

→ История Game Genie — чит-устройства, которое всколыхнуло мир

→ Как я случайно заблокировал 10 000 телефонов в Южной Америке

→ Странные продукты Apple

→ WD-40: средство, которое может почти всё

→ 30 лучших Python-проектов на GitHub на начало 2022 года

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

Инструменты оценки уязвимостей сканируют системы на наличие известных уязвимостей, неправильной конфигурации и других недостатков. Затем эти сканеры выдают отчеты для отделов ИТ-безопасности и управлений разработкой приложений (DevOps), которые передают приоритетные задачи для устранения недостатков.

Средства тестирования уязвимостей с открытым исходным кодом обеспечивают экономически эффективные решения для обнаружения уязвимостей. Многие ИТ-команды даже развертывают один или несколько инструментов с открытым исходным кодом в дополнение к коммерческим инструментам в качестве резервной копии или для проверки уязвимостей.

Сканеры уязвимостей веб-сайтов и приложений с открытым исходным кодом

В мире разработчики непрерывно создают сложные веб-сайты и приложения. Сканеры веб-сайтов и приложений (WebApp) тестируют код различными способами, чтобы выявить ошибки программирования и уязвимости до того, как хакеры смогут их обнаружить.

Большинство инструментов обнаруживают распространенные, но критические уязвимости, перечисленные в OWASP ТОП 10, такие как SQL-инъекции (SQLi) или межсайтовый скриптинг (XSS). Организации будут делать свой выбор на основе гибкости развертывания, скорости сканирования, точности сканирования и подключения к другим инструментам, таким как системы продажи билетов или продукты для программирования рабочего процесса. Однако, если стоимость лицензирования не является барьером, многие команды будут внедрять несколько инструментов с открытым исходным кодом одновременно.

OSV-Scanner – лучший сканер кода с открытым исходным кодом

OSV Scanner эффективно сканируют статическое программное обеспечение на предмет уязвимостей программного кода с открытым исходным кодом. Однако OSV, разработанный Google, берет информацию из базы данных Уязвимость в открытом исходном коде OSV.dev и работает во множестве различных экосистем.

Хотя OSV является новичком, он предоставляет более широкий спектр источников и уязвимостей и должен рассматриваться как замена или, по крайней мере, дополнительный инструмент сканирования с открытым исходным кодом для команд DevOps.

Ключевые особенности

- Сканирует программное обеспечение для поиска зависимостей и уязвимостей, которые их затрагивают

- Хранит информацию о затронутых версиях в JSON, машиночитаемом формате для интеграции с пакетами разработчика

- Сканирует каталоги, спецификации программного обеспечения (SBOM), lockfiles, образы docker на базе Debian или программное обеспечение, запущенное в контейнерах Docker.

Плюсы

- Извлекает уязвимости из огромного количества источников: Apine, Android, crates.io, Debian, Go, Linux, Maven, npm, NuGet, OSS-Fuzz, Packagist, PyPl, RubyGems и другие.

- Показывает сжатые результаты, что сокращает время, необходимое для устранения.

- Может игнорировать уязвимости по ID номеру.

- Все еще находится в активной разработке Google, поэтому будут добавлены новые функции

Минусы

- Находится в активной разработке, поэтому не хватает полных возможностей для интеграции рабочего процесса разработчика, уязвимостей C/C

sqlmap – Лучший для сканирования баз данных

Некоторые команды DevOp хотят просканировать внутреннюю базу данных, прежде чем использовтаь ее. sqlmap позволяет проводить сканирование уязвимостей баз данных и тестирование на проникновение на широком спектре баз данных.

Ключевые особенности

- Автоматически распознает и использует хэши паролей

- Разработан на языке Python и может быть запущен на любой системе с интерпретатором python

- Может напрямую подключаться к базе данных для тестирования через учетные данные СУБД, IP-адрес, порт и имя базы данных

- Полная поддержка более 35 систем управления базами данных, включая MySQL, Oracle, Postgre SQL, Microsoft SQL Server, IBM DB2, Sybase, SAP MaxDB, Microsoft Access, Amazon Redshift, Apache Ignite и т. д.

- Выполняет шесть типов техник SQL Injection: слепой на основе булевых функций, слепой на основе времени, на основе ошибок, на основе UNION-запросов, стекированных запросов и внеполосный.

Плюсы

- Может выполнять взлом паролей

- Может искать определенные имена баз данных и таблицы

- Поддерживает выполнение произвольных команд и получение стандартных выводов

Минусы

- Инструмент командной строки без графического интерфейса пользователя

- Очень специализированный инструмент

- Требует знаний в области баз данных для эффективного использования

Wapiti – лучший для тестирования SQLi

Wapiti выполняет сканирование веб-сайтов и приложений методом «черного ящика», не исследуя код. Вместо этого Wapiti использует методы fuzzing для внедрения полезной нагрузки в скрипты и проверки на общие уязвимости.

Ключевые особенности

- Поддерживает методы GET и POST HTTP для атак

- Модули проверяют инъекции SQL (SQLi), инъекции XPath, межсайтовый скриптинг (XSS), раскрытие файлов, инъекции Xml eXternal Entity (XXE), перечисление папок и файлов и т.д.

- Поддерживает HTTP, HTTPS и SOCKS5 прокси

- Аутентификация через Basic, Digest, NTLM или GET/POST на формах входа

- Сканирование может быть выполнено для доменов, папок, страниц и URL.

Плюсы

- Проверяет широкий спектр потенциальных уязвимостей

- Некоторые тесты показывают, что Wapiti обнаруживает больше уязвимостей SQLi и Blind SQLi, чем другие инструменты с открытым исходным кодом, такие как ZAP

Минусы

- Инструмент командной строки без графического пользовательского интерфейса

- Требует значительного опыта и знаний для использования

ZAP (OWASP Zed Attack Proxy) – лучший для XSS тестирования

OWASP’s Zed Attack Proxy., также доступный в Kali Linux, помещается между браузером тестировщика и веб-приложением, перехватывая запросы и действуя как «прокси». Эта техника позволяет ZAP тестировать приложения путем изменения содержимого, пересылки пакетов и других действий, имитирующих поведение пользователей и хакеров.

Ключевые особенности

- Доступен для основных операционных систем и Docker

- Доступны сканы, упакованные в Docker, для быстрого запуска

- Доступна среда автоматизации

- Доступен комплексный API

- Доступно ручное и автоматизированное исследование

Плюсы

- Активно поддерживается командами OWASP

- Доступны графический интерфейс и интерфейс командной строки

- Быстрое обучение и отличная документация

- Удобен для различных уровней, от новичков до команд безопасности

- Очень хорошо обнаруживает XSS-уязвимости

- Может выполнять fuzzing-атаки

- ZAP широко используется тестировщиками на проникновение, поэтому использование ZAP дает отличное представление о том, какие уязвимости могут найти случайные злоумышленники

Минусы

- Требуются дополнительные плагины для некоторых функций

- Требуется определенный опыт для использования

- Как правило, дает больше ложных срабатываний, чем коммерческие продукты

Сканеры уязвимостей инфраструктуры с открытым исходным кодом

Специалисты по безопасности и ИТ впервые разработали сканеры уязвимостей для поиска отсутствующих патчей и неправильной конфигурации в традиционной сетевой инфраструктуре ИТ: серверах, брандмауэрах и сетевом оборудовании. С ростом сложности облачных вычислений, виртуальных машин и подключенных устройств инструменты сканирования уязвимостей стали более многочисленными и масштабными, чтобы идти в ногу со временем.

CloudSploit – лучший сканер облачных ресурсов

Aqua предоставила открытый ресурс основного механизма сканирования для своего CloudSploit, чтобы пользователи могли загружать, изменять и пользоваться преимуществами этого инструмента. Сканирование CloudSploit может выполняться по требованию или быть настроено на непрерывную работу и передачу предупреждений командам безопасности и DevOps.

Ключевые особенности

- Использует RESTful интерфейс для API

- API можно вызывать из командной строки, скриптов или систем сборки (Jenkins, CircleCL, AWS CodeBuild и т.д.).)

- Контроль чтения/записи позволяет предоставлять каждому API-ключу определенные разрешения

- Каждый вызов API отдельно отслеживается

- Непрерывный аудит CIS Benchmark для AWS, Azure и Google Cloud

- Непрерывное сканирование позволяет получать предупреждения об изменениях в облачной инфраструктуре, которые приводят к появлению уязвимостей, таких как изменение групп безопасности, новые доверенные ключи SSH, деактивация устройств MFA, удаление журналов и т.д.

Плюсы

- Результаты в реальном времени

- Безопасные подписи HMAC256 для аутентификации ключей API

- Сканирование более 95 рисков безопасности за несколько секунд

- Интуитивно понятный веб-интерфейс

- Поддерживает рамки соответствия HIPAA и PCI (DSS)

- Интегрируется для отправки предупреждений через Slack, Splunk, OpsGenie, Amazon SNS, электронную почту и многое другое.

Минусы

- Недоступно через GitHub

- Автоматическая рассылка обновлений, некоторые инструменты отчетности и некоторые интеграции могут быть доступны только в платном продукте (дополнительные функции не являются открытыми).

Firmwalker – лучший для сканирования IoT

Команды разработчиков разработали инструменты для сканирования прошивки и настроек сетевого оборудования и Интернета вещей (IoT). Однако большинство из них больше склоняются к инструментам безопасности, чем к сканерам уязвимостей. Однако Firmwalker может искать в извлеченной или смонтированной прошивке и сообщать о потенциальных уязвимостях.

Ключевые особенности

- Может искать файлы, связанные с SSl, и каталоги etc/ssl

- Может искать файлы конфигурации, сценарии и pin

- Может распознавать ключевые слова, такие как admin, password и remote, и сообщать о них.

- Может искать URL, адреса электронной почты и IP-адреса

Плюсы

- Выполняет аудит безопасности IoT, сетевого, OT и другого встроенного ПО

- Может находить неожиданные файлы, встроенные пароли или скрытые URL

- Доступен в виде bash-скрипта

Минусы

- Требует некоторых навыков программирования для эффективного использования

- Нет графического интерфейса

- Поддержка Shodan API в настоящее время является экспериментальной

Nikto2 – лучший сканер веб-серверов

Nikto2 – это сканер веб-сервера с открытым исходным кодом, который может обнаружить опасные файлы и программы, а также неправильную конфигурацию сервера, которую могут использовать хакеры. Пользователи также могут получить доступ к Nikto в Kali Linux.

Основные возможности

- Проверяет более 6700 потенциально опасных файлов и программ

- Проверяет более 1250 устаревших версий серверов и 270 проблем, связанных с конкретными версиями

- Проверяет наличие нескольких индексных файлов, опции HTTP-сервера

- Проверяет установленные веб-серверы и программное обеспечение

- Может выполнять угадывание учетных данных

- Доступны методы для уменьшения количества ложных срабатываний

- Выводит данные в форматы TST, XML, HTML, NBE или CSV

Плюсы

- Небольшое и легкое программное обеспечение, но при этом мощное

- Поддерживает файлы для ввода и вывода

- Элементы сканирования и плагины часто обновляются, но обновляются автоматически

- Обнаруживает и отмечает многие общие проблемы с веб-серверами

- Поддержка SSL для Unix и Windows OS, поддержка HTTP прокси

- Возможность развертывания методов кодирования для обхода и тестирования систем обнаружения вторжений

Минусы

- Нет графического интерфейса, только управление через командную строку

- Очень специфичен, что может запутать новичков

- Поиск более ограничен, чем у некоторых коммерческих инструментов

- Тщательное сканирование может занять более 45 минут

OpenSCAP – лучший для сканирования, ориентированный на соответствие нормативным требованиям

OpenSCAP – это фреймворк с открытым исходным кодом для платформы Linux, основанный на SCAP, поддерживаемый Национальным институтом стандартов и технологий США (NIST). Проект OpenSCAP создает инструменты с открытым исходным кодом для реализации и внедрения этого открытого стандарта, используемого для перечисления недостатков и неправильной конфигурации.

Сканер предоставляет обширный набор инструментов, поддерживающих сканирование веб-приложений, сетевой инфраструктуры, баз данных и хостов. В отличие от большинства сканеров, проверяющих общие уязвимости и уязвимости (CVE), OpenSCAP тестирует устройство на соответствие стандарту SCAP.

Ключевые особенности

- Выполняет оценку уязвимостей в системах

- Получает доступ к публичным базам данных уязвимостей

- Инструмент OpenSCAP Base представляет собой сертифицированный NIST инструмент сканирования командной строки, для большей простоты использования доступен графический интерфейс пользователя (GUI)

- Демон OpenSCAP Daemon может непрерывно сканировать инфраструктуру на соответствие политике SCAP

- Другие Инструменты OpenSCAP обеспечивают сканирование рабочего стола, централизованные результаты сканирования или совместимые образы компьютеров

- Интегрируется с решениями для управления системами, такими как Red Hat Satellite 6, RH Access Insights и другими

- Опция Atomic Scan может сканировать контейнеры на наличие уязвимостей безопасности и соответствие требованиям.

Плюсы

- Быстрая идентификация проблем безопасности и мгновенные корректирующие операции

- Поддерживается Red Hat и другими поставщиками с открытым исходным кодом

- Сочетает сканирование уязвимостей безопасности и соответствие нормативным требованиям

- Может сканировать образы контейнеров docker

Минусы

- Значительно сложнее в освоении, чем многие другие инструменты

- Множество инструментов в системе OpenSCAP может запутать

- Пользователи должны знать политику безопасности, которая соответствует их потребностям.

- Многие инструменты работают только в Linux, а некоторые – только в определенных дистрибутивах Linux

OpenVAS – лучший для сканирования сетевых узлов и сетей в целом

Разработчики создали OpenVAS как многоцелевой сканер, используя последний доступный открытый код Nessus, который сейчас является ведущим на рынке коммерческим продуктом, выпускаемым компанией Tenable. OpenVAS поддерживает высокие возможности для проведения крупномасштабных оценок и тестов на уязвимость сети на традиционных конечных точках и сетях. Инструмент собирает сведения из огромного количества источников и обширной базы данных уязвимостей.

Ключевые особенности

- Сканирует системы на наличие известных уязвимостей и отсутствующих патчей

- Веб-консоль управления

- Может быть установлена на любой локальной или облачной машине

- Предоставляет информацию о каждой уязвимости, например, как устранить уязвимость или как злоумышленники могут использовать уязвимость

Плюсы

- Активно поддерживается Greenbone

- Охватывает множество CVE (распространенных уязвимостей и уязвимостей)

- База данных сканирования обновляется регулярно

- Большое сообщество для поддержки коллег

- Организации, переросшие версию Community Edition, могут перейти на Greenbone Enterprise Appliance или Greenbone Cloud Service.

Минусы

- Может быть непосильной для новичков и требует некоторого опыта

- Большое количество одновременных сканирований может вывести программу из строя

- Нет управления политиками

- Greenbone Community Edition сканирует только основные конечные устройства или продукты домашних приложений, такие как Ubuntu Linux, MS Office и т.д.

- Чтобы сканировать корпоративные продукты или получить доступ к политикам, организациям необходимо перейти на платную версию Greenbone Enterprise.

Nmap – лучший для сканирования сетей и портов

Nmap Security Scanner поддерживает бинарные пакеты для Windows, macOS и Linux и включен во многие сборки Linux. Nmap использует IP-пакеты для сканирования портов устройств и определения того, какие хосты, службы и операционные системы доступны с проверяемого ресурса. Специалисты по тестированию на проникновение и ИТ-команды ценят nmap как быстрый, эффективный и легкий инструмент для составления списка открытых портов системы.

Основные возможности

- Обнаружение хостов быстро определяет IP-адреса, доступные в сети

- Использует характеристики стека TCP/IP для определения операционных систем устройств

- Растущая библиотека из 500 скриптов для расширенного обнаружения сети и оценки уязвимостей

Плюсы

- Быстро сканирует открытые порты системы и определяет доступные TCP/UDP сервисы

- Опрашивает порты для определения запущенных протоколов, приложений и номеров версий

- Большая база пользователей и сообщество разработчиков

Минусы

- Нет официальной поддержки клиентов

- Требуется определенный опыт и знания в области ИТ для эффективного использования

Похожие статьи

- Новая версия дистрибутива для хакеров Parrot OS 5.3 с новым ядром Linux 6.1 LTS

- MimiPenguin – отображение паролей пользователей Linux из дампа ОЗУ

- Злоумышленники продолжают использовать подписанные драйверы Microsoft

- 10 лучших инструментов шифрования файлов и дисков в Linux

- Как обнаружить кейлоггеры в системах Windows?

Процесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Применение сканеров уязвимости

Для сканирования сетей на слабые места в системах их безопасности специалисты по информационной безопасности применяют соответствующее программное обеспечение.

Такие программы называются сканерами уязвимости.

Принцип их работы заключается в проверке приложений, которые работают на компьютерах сети, и поиске так называемых «дыр», которыми могли бы воспользоваться посторонние для получения доступа к важным сведениям.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

поиск попавшего на компьютер вредоносного кода;инвентаризация ПО и других ресурсов системы;создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Рис. 2. Объекты сети, подлежащие проверке на уязвимости.

Сканеры уязвимостей имеют особое значение для тех организаций, в сферу деятельности которых входит обработка и хранения ценных архивов и конфиденциальных сведений. Такие программы требуются компаниям, занимающимся научными исследованиями, медициной, торговлей, информационными технологиями, рекламой, финансами и выполнением других задач, которым может помешать утечка информации.

Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

Эту методику называют «логическим выводом», а её принципы заключаются в выполнении следующих шагов:

1. Идентификация портов, открытых на каждом из устройств в сети;

2. Сбор заголовков, связанных с портами и найденных в процессе сканирования;

3. Сравнение полученных заголовков со специальной таблицей, содержащей правила определения уязвимостей;

4. Получение выводов о наличии или отсутствии в сети проблем с безопасностью.

Процесс под названием «зондирование» представляет собой методику активной проверки, позволяющую практически со стопроцентной гарантией убедиться в том, есть ли в сети уязвимости или нет.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Метод, который также называется «подтверждением», применяет полученную во время предварительной проверки информацию для того чтобы ещё более эффективно проанализировать каждое сетевое устройство, подтвердив или опровергнув наличие угроз.

Главным преимуществом второго варианта является не только подтверждение тех проблем, которые могут быть обнаружены простым сканированием, но и обнаружение проблем, поиск которых невозможен с помощью пассивной методики. Проверка выполняется с помощью трёх механизмов – проверки заголовков, активных зондирующих проверок и имитации атак.

Проверка заголовков

Механизм, название которого на английском языке звучит как «banner check», состоит из целого ряда сканирований и даёт возможность получить определённые выводы на основе данных, передаваемых программе-сканеру в ответ на его запрос.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Между тем, несмотря на определённые минусы и отсутствие гарантии обнаружения «дыр» в системе, процесс проверки заголовков можно назвать не только первым, но и одним из главных этапов сканирования. Тем более что его использование не нарушает работу ни сервисов, ни узлов сети.

Активные зондирующие проверки

Методика, известная ещё и как «active probing check», основана не на проверках версий ПО в заголовках, а на анализе и сравнении цифровых «слепков» программ с информацией об уже известных уязвимостях.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Эта информация иногда применяется и системами анализа защищённости, и программным обеспечением, в задачи которого входит обнаружение атак. В целом, методика активных зондирующих проверок, применяемая такими крупными компаниями как ISS и Cisco, работает значительно быстрее других способов – хотя реализовать её труднее, чем проверку заголовков.

Рис. 3. Быть готовым к атаке через уязвимости в сети – одна из основных задач администратора.

Имитация атак

Ещё один метод на английском языке называется «exploit check», что можно перевести на русский как «имитация атак».

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

некоторые «дыры» в безопасности нельзя обнаружить до тех пор, пока не сымитировать настоящую атаку против подозрительных сервисов и узлов;программы-сканеры проверяют заголовки программного обеспечения во время фальшивой атаки;при сканировании данных уязвимости обнаруживаются значительно быстрее, чем в обычных условиях;имитируя атаки, можно найти больше уязвимостей (если они были изначально), чем при помощи двух предыдущих методик – при этом скорость обнаружения достаточно высокая, однако пользоваться таким способом не всегда целесообразно;ситуации, которые не позволяют запускать «имитацию атак», делятся на две группы – угроза появления проблем с обслуживанием проверяемого программного обеспечения или принципиальная невозможность атаковать систему.

Рис. 4. Имитация атаки – один из самых эффективных способов найти «дыру».

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

Между тем, в списке уязвимостей есть и такие, которые не получится обнаружить без попыток сымитировать атаки – к ним относят, например, подверженность атакам типа «Packet Storm».

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

К программам-сканерам, которые используют третий метод сканирования на уязвимости, относят системы типа Internet Scanner и CyberCop Scanner. В первом приложении проверки выделяются в отдельную категорию «Denial of service». При использовании любой функции из списка программа сообщает об опасности выхода из строя или перезагрузки сканируемого узла, предупреждая о том, что ответственность за запуск сканирования лежит на пользователе.

Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

1. Собирает о сети всю необходимую информацию, сначала определяя все активные устройства в системе и работающее на них программное обеспечение. Если анализ проводится только на уровне одного ПК с уже установленным на нём сканером, этот шаг пропускают.

2. Пытается найти потенциальные уязвимости, применяя специальные базы данных для того чтобы сравнить полученную информацию с уже известными видами «дыр» в безопасности. Сравнение выполняется с помощью активного зондирования или проверки заголовков.

3. Подтверждает найденные уязвимости, применяя специальные методики – имитацию определённого типа атак, способных доказать факт наличия или отсутствия угрозы.

4. Генерирует отчёты на базе собранных при сканировании сведений, описывая уязвимости.

Рис. 5. Отчёт одного из сканеров уязвимостей.

Завершающий этап сканирования представляет собой автоматическое исправление или попытку устранения проблем. Эта функция есть практически в каждом системном сканере, и отсутствует у большинства сетевых приложений для проверки уязвимостей.

Отличия в работе разных программ

Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

По-разному реализован в сканерах и механизм устранения неисправностей. Так, в сканере System Scanner для этого существует специальный сценарий, запускаемый администратором для решения проблемы. Одновременно происходит создание второго алгоритма, который может исправить сделанные изменения, если первый привёл к ухудшению работы или выходу из строя отдельных узлов. В большинстве других программ-сканеров возможность вернуть изменения назад не существует.

Действия администратора по обнаружению уязвимостей

Для поиска «дыр» в безопасности администратор может руководствоваться тремя алгоритмами.

Первый и самый популярный вариант – проверка сети на наличие только потенциальных уязвимостей. Она позволяет предварительно ознакомиться с данными системы, не нарушая работу узлов и обеспечивая максимальную скорость анализа.Второй вариант – сканирование с проверкой и подтверждением уязвимостей. Методика занимает больше времени и может вызвать сбои в работе программного обеспечения компьютеров в сети во время реализации механизма имитации атак.

Способ №3 предполагает использование всех трёх механизмов (причём, с правами и администратора, и пользователя) и попытку устранить уязвимости на отдельных компьютерах. Из-за низкой скорости и риска вывести из строя программное обеспечение применяют этот метод реже всего – в основном, при наличии серьёзных доказательств наличия «дыр».

Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Среди дополнительных особенностей сканеров можно отметить возможность экономии трафик, которая получается при скачивании только одной копии дистрибутива и её распределении по всем компьютерам сети. Ещё одна важная функция предполагает сохранение истории прошлых проверок, что позволяет оценить работу узлов в определённых временных интервалах и оценить риски появления новых проблем с безопасностью.

Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

GFI LanGuard

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

быструю оценку состояния портов в системе;поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

Рис. 6. Приложение для поиска угроз GFI LanGuard.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

Nessus

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

постоянно обновляемую базу уязвимостей;простую установку и удобный интерфейс;эффективное обнаружение проблем с безопасностью;использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

Рис. 7. Программа Nessus.

Дополнительная особенность сканера – возможность использования тестов, созданных пользователями с помощью специального программного обеспечения. В то же время у программы есть и два серьёзных недостатка. Первый – возможность выхода из строя некоторых программ при сканировании с помощью метода «имитации атак», второй – достаточно высокая стоимость.

Symantec Security Check

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

Рис. 8. Работа приложения Security Check прямо из браузера.

К преимуществам программы относят простую установку и возможность работы через браузер. Среди минусов отмечают невысокую эффективность – универсальность продукта, позволяющая ему искать ещё и вирусы, делает его не слишком подходящим для проверки сети. Большинство пользователей рекомендует применять этот сканер только для дополнительных проверок.

XSpider

Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

эффективное обнаружение «дыр» в системе;возможность удалённой работы без установки дополнительного программного обеспечения;создание подробных отчётов с советами по устранению проблем;обновление базы уязвимостей и программных модулей;одновременное сканирование большого количества узлов и рабочих станций;сохранение истории проверок для дальнейшего анализа проблем.

Рис. 9. Демо-версия сканера XSpider.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

QualysGuard

Сканер считается многофункциональным и позволяет получить подробный отчёт с оценкой уровня уязвимости, времени на их устранение и уровень воздействия «угрозы» на бизнес.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Рис. 10. Приложение QualysGuard.

Отличием программы является наличие облачного хранилища базы данных и встроенного набора приложений, что позволяет не только повысить безопасность сети, но и снизить расходы на её приведение различным требованиям.

Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

Выбирать подходящий сканер следует по функциональности приложения, эффективности поиска угроз (которая определяется по отзывам пользователей) – и, что тоже достаточно важно, по цене, которая должна быть сопоставима с ценностью защищаемой информации.

Даже защищенный антивирусной программой ПК может быть легко взломан с использованием различных уязвимостей. CHIP расскажет, как найти и закрыть бреши в системе.

Выявляем уязвимости системы Многие пользователи уверены, что наличия антивирусного приложения на компьютере достаточно, чтобы полностью оградить себя от вирусов и хакерских атак. В действительности же антивирус — лишь один из элементов защиты ПК. Даже при его наличии незакрытые дыры в системе безопасности ОС и программ могут быть использованы для атаки на операционную систему и внедрение различных шпионских или управляющих модулей.

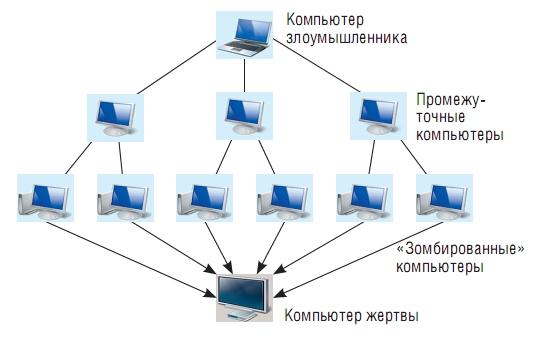

В опасности оказываются не только пользовательские данные и система с установленными дорогостоящими программами — плохо защищенный компьютер чаще всего довольно быстро превращается в настоящий «инкубатор» и распространителя различных вирусов, другого зловредного ПО и, как правило, становится частью ботсетей. Управляемый злоумышленниками ПК пользователя участвует в рассылке спама, DDoS-атаках либо используется в качестве анонимизирующего прокси-сервера для скрытия следов преступника во время совершения противозаконных действий в Сети.

CHIP расскажет, как снизить риск заражения вашего компьютера практически до нуля и, не затрачивая много сил, времени и средств, поддерживать «рубежи обороны» в постоянной боеготовности.

Для чего атакуют и заражают ПК

Мошенники, создатели вирусов, хакеры — звенья единой цепи преступности в Интернете, которые используют интеллектуальные, вычислительные и коммуникационные средства для вымогательства и кражи ценной пользовательской информации. Для мошенников инфицированные компьютеры — это часть огромного бизнеса, поэтому поисками «брешей» занимаются настоящие профессионалы. Они постоянно ищут и находят в ОС и программах все новые уязвимости, позволяющие обмануть бдительность антивирусного ПО и внедрить на компьютер жертвы вредоносный код.

Для того чтобы получить неавторизованный доступ к системе, хакер сначала производит сбор информации о компьютере, прощупывает слабости в политике безопасности, ищет уязвимости в установленных приложениях. Поэтому для пользователя имеющиеся в ОС и ПО уязвимости являются предметом особого внимания при настройке системы безопасности.

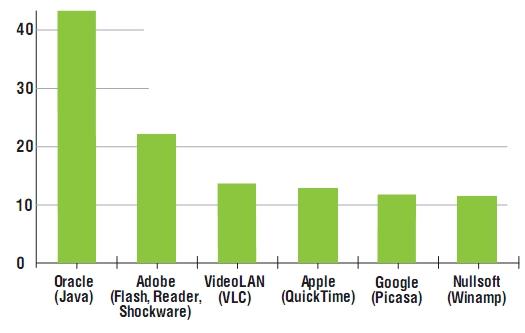

Самые уязвимые программы

Согласно данным «Лаборатории Касперского», в первом квартале текущего года наиболее распространенными «дырами» оказались уязвимости в Java, которые были обнаружены на 45,26% всех компьютеров. А замкнула рейтинг достаточно старая, но крайне опасная уязвимость в Adobe Flash Player. Она была обнаружена еще в октябре 2010 года, однако ее до сих пор находят на 11,21% уязвимых компьютеров пользователей.

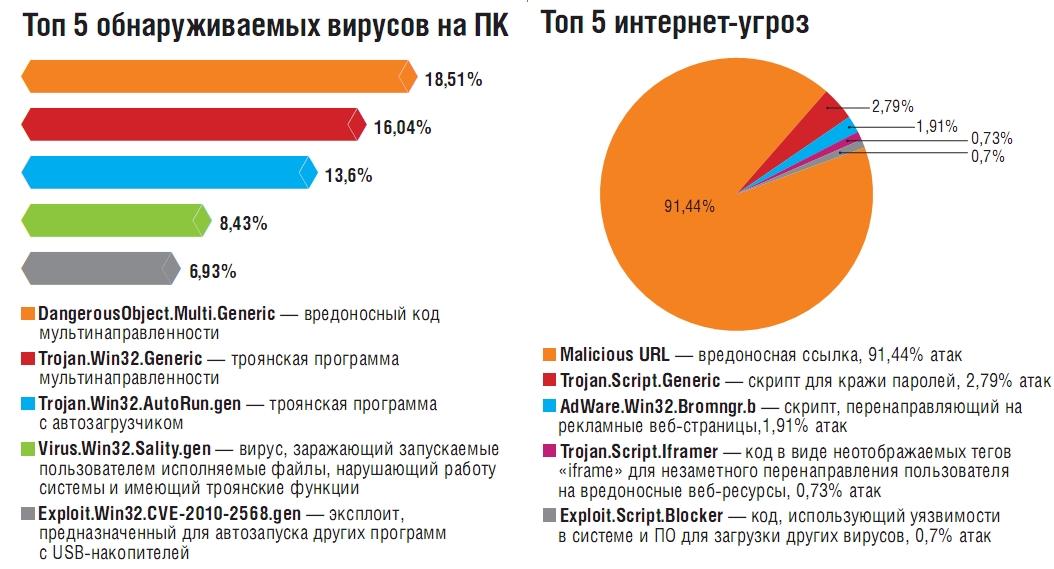

Рейтинг интернет-угроз и вирусов

Сегодня наибольшую опасность заражения для пользователей представляют веб-страницы. Причем они могут встречаться даже на, казалось бы, благонадежных сайтах, так как злоумышленники могут совершенно легально размещать рекламные баннеры на основе Flash, внедряя в них вредоносный код. Приведем некоторые данные «Лаборатории Касперского», полученные по результатам отраженных продуктами компании атак на ПК пользователей по итогам января-марта текущего года.

Обновление системы, программ и драйверов Устранить подавляющее большинство уязвимостей поможет своевременное обновление операционной системы и установленных приложений. Это невозможно или затруднительно сделать в случае, если на компьютере используется пиратское ПО. Другой причиной может быть элементарная безалаберность пользователя, не уделяющего должного внимания безопасности.

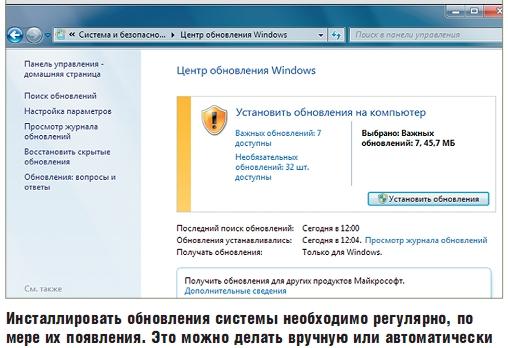

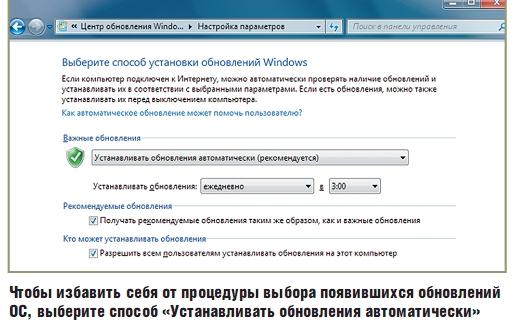

Обновление ОС

Львиной доли проблем, связанных с устаревшим ПО и содержащимися в нем уязвимостями, можно избежать, своевременно реагируя на автоматические оповещения ОС. По возможности включите автоматическое обновление в используемом антивирусе и операционной системе. В Windows 7 это можно сделать в меню «Пуск | Панель управления | Система и безопасность | Центр обновления Windows». В левой части окна кликните по пункту «Настройка параметров» и в обновившемся окне в раскрывающемся списке «Важные обновления» выберите пункт «Устанавливать обновления автоматически». Также отметьте флажком пункт «Получать рекомендуемые обновления таким же образом, как и важные обновления».

Обновление ПО

Следить за обновлениями большого набора программ может быть довольно сложно, однако именно в них могут быть скрыты уязвимости. В поиске и скачивании свежих дистрибутивов помогут специальные утилиты.

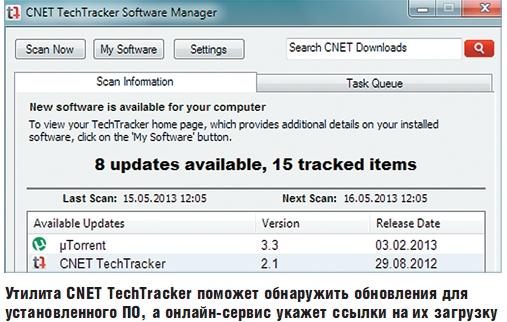

Автопроверка обновления: Для этих целей можно использовать бесплатную программу CNET TechTracker. После инсталляции она в соответствии с заданным расписанием будет проверять актуальность используемого ПО. В случае наличия новых версий пользователю будет предложено перейти на специальную страницу для загрузки дистрибутивов приложений.

Альтернатива: SUMo — бесплатная утилита для поиска обновлений установленного ПО.

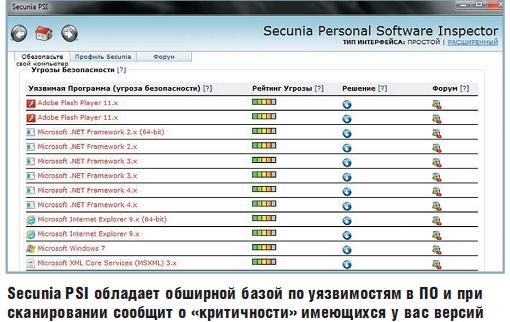

Сканер уязвимостей: Эффективным средством поддержании системы и ПО в безопасном состоянии является Secunia PSI. Программа не только проверяет наличие обновлений и предлагает скачать новые версии, но и оповещает об обнаруженных уязвимостях, предоставляя отчет об их возможном использовании.

Всегда свежие драйверы

Бесплатная программа Driver Pack Solution является мощным агрегатором драйверов различных устройств. Разработчики предлагают как вариант с полной офлайновой базой объемом свыше 3 Гбайт, так и Lite-версию, которая обращается за данными в онлайн-хранилище программы.

Альтернативы: SlimDrivers, Carambis Driver Updater, DriverMax — бесплатное ПО для обновления драйверов.

Проверяем систему на уязвимости После того как все программы обновлены, стоит еще раз проверить, не забыли ли вы про какую-нибудь утилиту, давно установленную на вашем ПК.

Инспекторы системы

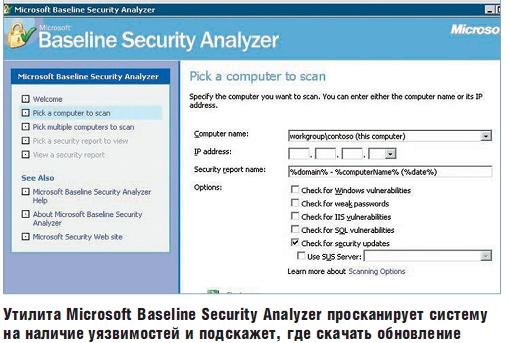

Проверить ОС и программы на предмет уязвимостей и неустановленных обновлений позволят бесплатные утилиты, такие как Microsoft Baseline Security Analyzer и Norton Security Scan.

Выявление брешей в Сети

Доступ в компьютер и из него в Сеть осуществляется через определенные порты. Некоторые из них используются программами, имеющими выход в Интернет, а некоторые — самой системой. Наши утилиты помогут выявить лазейки, через которые способны передавать данные вредоносные приложения.

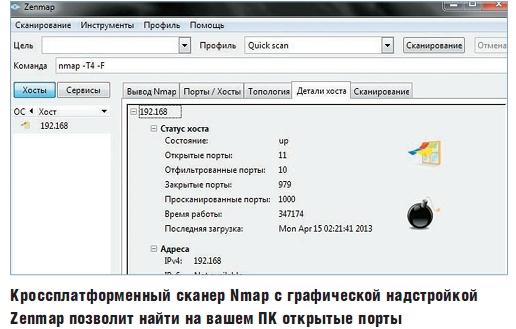

Тестируем сеть: Бесплатная программа Nmap пользуется заслуженной популярностью не только у профессионалов сетевой безопасности. Этот кроссплатформенный сканер не имеет графического интерфейса, поэтому для упрощения работы с ним используется графическая надстройка Zenmap. Для поиска открытых портов на ПК запустите из командной строки Nmap без опций: nmap scanme.nmap.org Здесь scanme.nmap.org — онлайн-узел, созданный разработчиками специально для подобных экспериментов. Программа просканирует порты и покажет все открытые, а также сервисы, запущенные на них.

Онлайн-проверка на «бреши» в системе

Для проверки ПК также могут быть использованы сайты со специальными сервисами — например, от ESET (короткая ссылка: tinyurl.com/cfn6muj) или F-Secure (короткая ссылка: tinyurl.com/c2s7p3z). Если в результате такой проверки ресурс укажет на существование в вашей системе незакрытых портов, то, возможно, вам придется закрыть их в брандмауэре имеющегося антивирусного пакета или, если такового нет, установить сторонний.

Закрытие портов: Закрыть обнаруженные потенциально опасные порты можно, например, с помощью бесплатного брандмауэра Comodo Firewall Free. Программа работает в полностью автоматическом режиме, имеет встроенную «песочницу» для запуска неизвестных приложений и «игровой» режим.

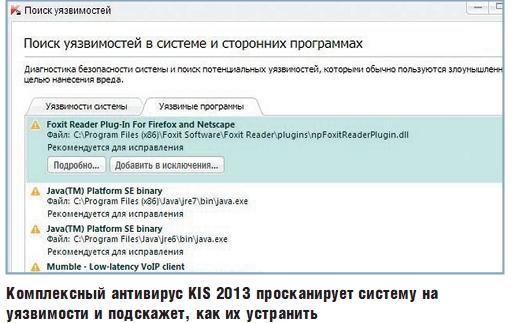

Комплексный подход за деньги: Если вы хотите получить комплексный пакет безопасности, включающий как антивирус с брандмауэром, так и сканер уязвимостей, то рекомендуем использовать коммерческие антивирусные решения, такие как Kaspersky Internet Security 2013, Norton Internet Security, ESET NOD32 и пр. В частности, KIS выполнит сканирование системы и укажет на неустановленные обновления ОС и ПО. В нем также можно вручную закрыть или открыть выбранные порты.