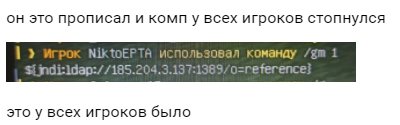

На днях была обнаружена критическая уязвимость в библиотеке apache log4j2, которую Minecraft использует для логгирования.

С помощью найденного эксплоита можно не только убивать сервера, но и ВЫПОЛНЯТЬ ПРОИЗВОЛЬНЫЙ КОД (. ) как на клиенте, так и на сервере.

Отмечается, что проблеме подвержены почти все проекты, использующие такие фреймворки, как Apache Struts, Apache Solr, Apache Druid или Apache Flink, включая Steam, Apple iCloud, клиенты и серверы игры Minecraft. Ожидается, что уязвимость может привести к волне массовых атак на корпоративные приложения, повторив историю критических уязвимостей во фреймворке Apache Struts, который по приблизительной оценке применяется в web-приложениях 65% компаний из списка Fortune 100. В том числе уже зафиксированы попытки сканирования сети на предмет уязвимых систем.

Проблема была вызвана тем, что Log4j2 поддерживает обработку специальных масок <> в выводимых в лог строках, в которых могли выполняться запросы JNDI (Java Naming and Directory Interface). Атака сводится к передаче строки с подстановкой $ , при обработке которой Log4j2 отправит на сервер attacker.com LDAP-запрос пути к Java-классу. Возвращённый сервером атакующего путь (например, http://second-stage.attacker.com/Exploit.class ) будет загружен и выполнен в контексте текущего процесса, что позволяет атакующему добиться выполнения произвольного кода в системе с правами текущего приложения.

Уязвимость Log4j | Эта Команда в Чате ЛОМАЕТ СЕРВЕРА MINECRAFT

Microsoft сообщили, что устранили уязвимость для последних версий Minecraft, но что до более старых версий — не известно когда они будут исправлены и будут ли вообще. Когда исправят в сторонних лаунчерах (TLauncher и др.) так же ничего неизвестно.

ПОЭТОМУ НАСТОЯТЕЛЬНО НЕ РЕКОМЕНДУЕТСЯ СЕЙЧАС ВООБЩЕ ИГРАТЬ НА СЕРВЕРАХ.

Будь то проект со своим лаунчером или публичный сервер.

Если вы играете на каком-то сервере, сообщите администратору об этой уязвимости, отправив ссылку на эту тему.

Решение для владельцев серверов:

1. Обновить библиотеку log4j2 до последней актуальной версии и на клиенте, и на сервере;

2. Добавить в JVM аргументы запуска данную строку: -Dlog4j2.formatMsgNoLookups=true и на клиенте, и на сервере.

Если не получается обновить библиотеку на старых версиях игры, я написал небольшую утилиту, которая патчит log4j2 и вырезает уязвимость.

GitHub — tox1cozZ/log4j2-jndi-exploit-patcher: A utility that looks for log4j2 JNDI vulnerabilities in your jar files and fixes them.

A utility that looks for log4j2 JNDI vulnerabilities in your jar files and fixes them. — GitHub — tox1cozZ/log4j2-jndi-exploit-patcher: A utility that looks for log4j2 JNDI vulnerabilities in your .

В репозитории есть инструкция по применению.

Ещё материалы по теме:

Mitigating CVE-2021-44. | CreeperHost Wiki

If you are using Minecraft 1.18 or older we recommend following this guide to install a patch to mit.

Источник: forum.mcmodding.ru

Шифровальщик Khonsari атакует серверы Minecraft

Рекомендуем почитать:

Xakep #287. Атаки на хардвер

- Содержание выпуска

- Подписка на «Хакер» -60%

Компания Microsoft призвала администраторов частных серверов Minecraft (расположенных на собственном хостинге) как можно скорее обновиться до последних версий. Дело в том, что их атакует вымогатель Khonsari, использующий критическую уязвимость Log4Shell.

Еще на прошлой неделе стоящие за Minecraft разработчики из Mojang Studios выпустили экстренное обновление безопасности для устранения критической ошибки CVE-2021-44228. Об этой проблеме, недавно обнаруженной в библиотеке журналирования Log4j, мы уже рассказывали детально, и в последние недели о ней говорит весь мир. Эта уязвимость также известна под названием Log4Shell и имеет все шансы стать одним из худших багов последних лет.

В Minecraft библиотека Log4j используется Java Edition клиентом игры и многопользовательскими серверами. Как теперь предупредили специалисты Microsoft, новая уязвимость уже активно применяется для атак на частные серверы:

«Злоумышленник отправляет вредоносное внутриигровое сообщение на уязвимый сервер Minecraft, которое эксплуатирует CVE-2021-44228 для извлечения и выполнения полезной нагрузки, размещенной злоумышленником, как на сервере, так и на подключенных уязвимых клиентах.

Мы наблюдали использование вредоносного класса Java, который представляет собой шифровальщик Khonsari и выполняется в контексте javaw.exe, чтобы затем потребовать выкуп».

Также специалисты Microsoft 365 Defender Threat Intelligence и Microsoft Threat Intelligence Center (MSTIC) сообщают, что наблюдали реверс-шеллы на базе PowerShell, развернутые на корпоративных эндпоинтах, где эксплоиты для Log4j, нацеленные на серверы Minecraft, являлись лишь точкой входа.

В итоге Microsoft простив всех администраторов немедленно установить последние обновления, чтобы защититься от атак, а игрокам рекомендует подключаться только к доверенным серверам Minecraft и использовать официальную и самую новую версию клиента. Администраторы серверов Minecraft: Java Edition могут найти все необходимые инструкции по обновлению здесь.

О шифровальщике Khonsari мы уже рассказывали отдельно. На первый взгляд кажется, что эта малварь эксплуатирует проблему Log4Shell для вымогательских атак. Однако на самом деле Khonsari скорее похож на вайпера, то есть это умышленно деструктивная малварь, которая нарочно шифрует данные без возможности восстановления. Дело в том, что жертвы не могут связаться с операторами вредоноса для выплаты выкупа (в послании, которое оставляют после себя вымогатели, просто нет контактов), а значит, не могут и спасти свою информацию.

Судя по всему, начавшиеся теперь атаки на серверы Minecraft тоже осуществляются исключительно ради грифинга и троллинга, и операторы малвари не преследуют финансовую выгоду.

Источник: xakep.ru

Как хакеры поставили на колени самый анархичный сервер Minecraft

На первый взгляд, Minecraft — все о веселье и забаве. Здесь мы восхищаемся людьми, воссоздающими мир «Властелина колец», а также невероятными визуальными трюками, для создания которых достаточно приложить небольшую изобретательность. Но у игры есть куда менее известная (хотя зачастую не менее популярная), более мрачная сторона.

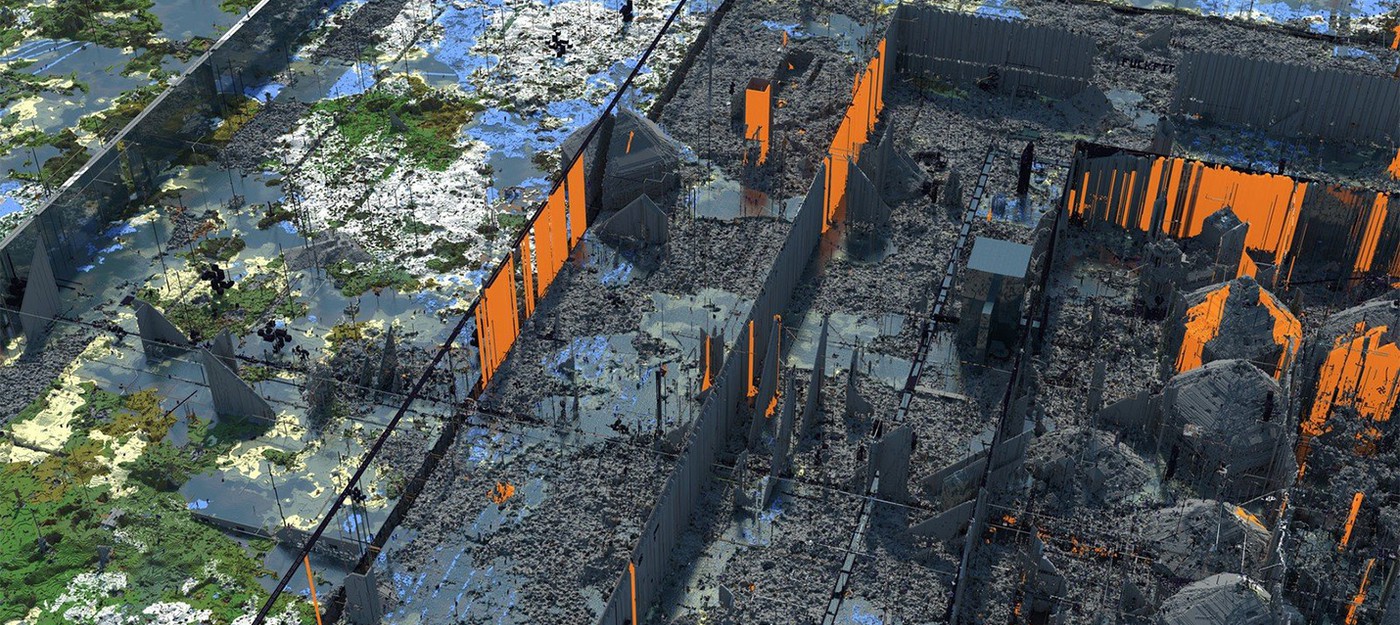

2B2T — один из наиболее популярных «анархичных» серверов игры, где отсутствуют какие-либо правила, а карта размером в несколько терабайт и вовсе не сбрасывалась с далекого 2010 года. Сервер, название которого расшифровывается как 2 Builders 2 Tools, по своей задумке должен был стать негостеприимным и злобным, поэтому временами его награждали титулом «худшего» сервера Minecraft. Само собой, геймеры с сервера не поддерживали подобных высказываний. В соответствии с их точкой зрения, 2B2T — пример невероятно широкой привлекательности и способности Minecraft привлекать игроков к творчеству: это место с реальной историей и действиями, определяющими ландшафт. Благодаря сформировавшемуся сообществу 2B2T и тому, как сервер развивался с годами, он стал частью выставки Videogames: Design / Play / Disrupt, которая прошла в залах лондонского Музея Виктории и Альберта.

Но эта история началась в 2018 году, когда два игрока обнаружили уязвимость в плагине Paper, которые призван исправлять ошибки и повышать производительность многопользовательских серверов Minecraft. Эксплойт, по сути, обманывал сервер, заставляя его думать, что они щелкают по всем блокам на карте — даже тем, которые находятся за областью рендеринга. В результате сервер был вынужден мгновенно обрабатывать тысячи чанков (блоков 16×16, из которых состоят карты Minecraft), что приводило к гарантированному сбою. Казалось бы, это просто очередная фатальная ошибка, которую очень быстро исправят разработчики программного обеспечения PaperMC.

И как раз «быстро» стало главной проблемой.

Лейджурв — один из программистов, работавших над NoCom (но уже с начала 2020 года) — написал большой и подробный пост, в котором объяснил, что именно сумела сделать группа и почему это сработало.

В начале сообщения даётся ссылка на видеоролик YouTube за авторством FitMC, который был создан совместно со злоумышленниками.

Со слов Лейджурва, причина, по которой NoCom так долго оставалась незамеченной, заключается «в том, что в действительности нет «эксплойта» или «бэкдора», который представлял каждый. Другими словами, сервер «не хулиганит» и не делает ничего подозрительного. Это абсолютно ожидаемая и запланированная реакция, код не делает ничего скрытно или тайком, на самом деле все куда проще».

PaperMC, создатель Paper, «исправил» исходный эксплойт таким способом, который ожидали хакеры, впоследствии создавшие NoCom. Теперь нажимать на блоки можно было лишь в той области, которая была зарендерена конкретным игроком. Таким образом, хакеры по-прежнему могли прокликивать блоки, чтобы узнать об их содержимом — и это обычный процесс для Minecraft. При этом блокировались все попытки взаимодействовать с блоками, расположенными далеко за пределами области, где на самом деле находится «игрок»: то есть возможность «щелкнуть» по блоку в любом месте этого бесконечного, генерируемого мира, и получить о нем информацию.

Поэтому это известная и ожидаемая реакция со стороны 2b2t. Не многие люди задумывались о том, что при помощи выхода за пределы рендеринга можно было бы извлечь информацию. Таким образом, вы щелкаете по любому блоку в любом месте сервера, даже если он находится за миллион блоков от вас, и по тому, отвечает вам сервер или нет, узнаете, загружен ли блок в настоящее время.

Руководствуясь здравым смыслом, разработчики Paper сделали патч, который гарантировал ответ сервера лишь в том случае, если чанки были загружены этим игроком (отрендерены), поскольку это имело логический смысл (только те блоки, которые вы могли бы копать, не нарушая правил). Проблема в построении кода связана с тем, что сервер отвечал вам, даже если бы блок был загружен любым игроком на сервере. Явный побочный эффект.

Лейджурв

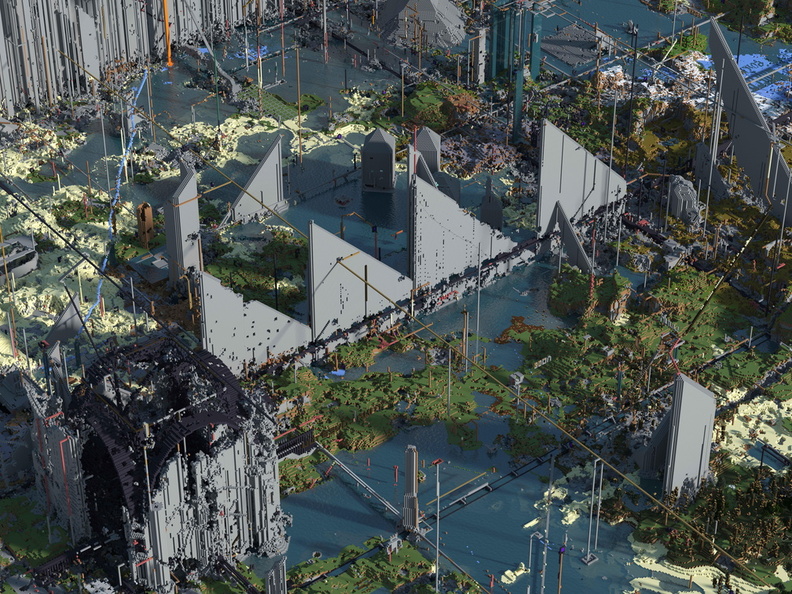

Как вы думаете, почему это так важно? Как только этот эксплойт стал доступен, люди, стоящие за NoCom, начали проверять, загружены или выгружены определенные чанки карты. Первое указывало на присутствие в конкретной области других игроков, и их местоположения регистрировались и сохранялись, указывая на то, где находятся базы или другие полезные места. Этот гениальный эксплойт NoCom в последние три года огорчал и раздражал игроков сервера, выбранного грифферами в качестве цели для харасмента.

Вот тепловая карта 2B2T, показывающая, где сосредоточены игроки и группы. И тут начинает проявляться дьявольская хитрость хака.

При первом обнаружении эксплойтом пришлось использовать вручную. Было очевидно, что бесконечное прокликивание блоков в попытках узнать, что и где находится — не самый лучший метод. Создатели NoCom начали автоматизировать процесс, внедряя на сервер ботов, работавших посменно так, чтобы один из них обязательно был в сети: и эти боты наблюдали за основными маршрутами передвижения.

Когда один из них регистрировал игрока, он отслеживал его движения с помощью программы и обращал особое внимание на то, сколько времени он проводил в определенных областях.

Далее Лейджрув максимально просто объяснил, что будет делать бот Elon_Musk:

Происходит сканирование маршрутов (пробивание одного блока на каждые девять с расширением наружу по каждой дороге и диагонали — наподобие радара). В случае успешного попадания происходит регистрация передвигающегося геймера. А вдруг он движется на базу?

И после этого мы просто следуем за ним.

Мы разработали систему, использующую фильтр частиц Монте-Карло для имитации и отслеживания движения, которая запускала около двух проверок в секунду, чтобы не отставать от игрока, который движется с произвольной скоростью — от ходьбы до спринта. Даже в режиме наблюдателя! Все, что нас волнует — загружаются ли чанки.

По сути, мы создали радар, который использует несколько сотен проверок в секунду, чтобы следить за передвижением кораблей, словно это морской бой с читами.

И когда «линкор» исчезает с одного маршрута, мы переключаемся на другой и продолжаем движение (боты, безусловно, координируют друг друга).

Таким образом, мы, не отставая, следим за игроками прямо до их баз, пока они продолжают загружать свои чанки (рендерить блоки на карте). Используя наши наблюдательные посты, мы свободно проверяем фрагменты по всей карте, на любом расстоянии.

В конце концов, NoCom удалось собрать 1.7 TB и 13.5 млрд строк данных о мире 2B2T. Данные, которые используются для того, чтобы сеять настоящий хаос: «распечатываешь список баз с самым большим числом сундуков, отправляешься в помеченные локации и занимаешься грабежом».

В 2020 году активность NoCom начала достигать пика — данных становилось все больше, они были максимально точны, и поэтому игроки все чаще поддавались соблазну. Были разрушены бесчисленные базы, разграблены несметные богатства, и сообщество погрузилось в полномасштабную панику до такой степени, что многие отказывались входить в игру.

Началось активное обсуждение между сообществом 2B2T, появлялось все больше людей, утверждавших, что на сервере происходит что-то странное. Но создатели NoCom запустили целую кампанию по дезинформации на сабреддитах и серверах Discord (используя мемы, скрывающие эксплойт, и другие методы газлайтинга), заявляя, что все, кто беспокоятся — обычные параноики.

По мере того как NoCom набирал обороты и его присутствие на сервере уже было невозможно скрывать, создатели эксплойта понимали, что конец близок. В июне и июле NoCom работал на максимуме возможностей, пытаясь выжать все до последней капли из имеющихся данных до того, как администратор сервера, наконец, сумел его исправить, ограничив количество пакетов, которые могли отправлять учетные записи за один серверный тик.

NoCom возможно исчез, но его тень еще долго будет виснуть над 2B2T. Извлеченные данные по-прежнему доступны и будут точны до тех пор, пока сообщества и игроки не переместят свои базы: далеко не легкий и удобный процесс. Теперь большинство фантастических творений — банальные заложники удачи. 2B2T продолжает свое существование, но произошедшее — пожалуй, самое знаковое событие в истории сервера.

Больше статей на Shazoo

- Что будет в обновлении Minecraft 1.20 — первая бета стартует в ближайшие дни

- На этот парящий город в Minecraft потратили более 7000 часов

- Фанат Minecraft создал ролик про ночную битву в стиле аниме

Источник: shazoo.ru

• Paper 1.18 (сборка #66 (1.18) и выше):

https://papermc.io/downloads#Paper-1.18

• Paper 1.17 (сборка #399 и выше):

https://papermc.io/downloads#Paper-1.17

• Paper более старых версий (с 1.8.8 по 1.16.5):

https://minehosting.ru/paperfix

• Waterfall (сборка #486 и выше):

https://papermc.io/downloads#Waterfall

• Velocity 3.1.1 (сборка #98 и выше):

https://papermc.io/downloads#Velocity

• BungeeCord уязвимости не подвержен

Привет, новый подраздел! Решил в честь открытия рассказать вам из личного опыта о том, как взламывали и взламывают сервера на RU Проектах!

Заглянем в прошлое

Чтобы рассказать о более популярных методах взлома, я решил показать вам старый способ, очень древний.

Это на столько старый баг, что в то время существовал FalseBook.

Хакер

Как всё работало:

1)Устанавливаем Nodus

2)Заходим в minecraft со стандартным ником (Своим)

3)Заходим на сервер, и смотрим ник модератора или админа

4)Выходим с сервера, запускаем во втором окне еще 1 minecraft

5)Заходим во вкладку Account Settings

6)Пишем слеш и ник админа или модератораПримерно так (/admin228 )

7)Заходим со второго minecraft на сервер со стандартным ником, ждем пока кикнет (Когда кикнет нечего не нажимать)

8)Когда кикнуло со второго аккаунта и пишем ( /op “свой ник” ) и выходим

9)Заходим с основного и у вас есть админка

Второй способ взлома админки (через табличку)

1)Запускаем minecraft , заходим на сервер.

2)Выживаем, крафтим табличку, Ставим табличку на землю.

3)Пишем во второй строчке

Взлом через BungeeCord

Данная вещь уже по серьёзнее, и в свои времена трепала почти каждому третьему проекту нервы. Не только нервы, но и силы. Так как даже мы не понимали по началу каким образом ломали наши сервера.

Суть данного способа заключается в открытых портах, через которые подключался человек, после чего можно было творить всё что душе угодно. На самом деле способ тоже довольно старый, и я нашёл только способ его решения.

BungeeCord фикс:

1. Заходим в наш SSH клиент и прописываем команду – “/sbin/iptables -A INPUT -i eth0 -p tcp –dport ВАШ_ПОРТ -j DROP”Отвечаю на вопрос что делает эта команда: Она закрывает все входящие соединения(кроме локального) на этот порт, чтобы другие не могли к нему подключится. Для чего это нужно? Ну, чтобы другие не могли подключится к вашему серверу, допустим с другого банджига(Всю историю долго объяснять, как будет время распишу все). Где написано ВАШ_ПОРТ указываем порт именно вашего СЕРВЕРА. Если присутствуют другие сервера их порты тоже надо закрыть, обязательно или краша не избежать.

2. Если у вас нет доступа к SSH делаем следующее… Заходим скачиваем плагин и устанавливаем на ваш сервер(Spigot), потом заходим в config.yml BungeeCord устанавливаем ipforwarding: true, после чего заходим в spigot.yml(На сервере) и устанавливаем bungeecord: false. Перезагружаем сервер и бандж, PROFIT.Подробнее о настройке самого плагина:proxyIP: 127.0.0.1 – это айпи вашей главной прокси(BungeeCord)playerKickMessage: ‘&cYou have to join through the proxy.’ – сообщение которое будет высвечиваться при входе на сервер. Рекомендую написать что-то типа – “На сервер можно зайти только с айпи: мк.мойсервер.ру”В этом плагине есть один недочет, у всех игроков один айпи собственно делаем вывод, что нельзя никого банить по айпи или весь сервер забанится .3. Если сервер и bungeecord стоят на одной машине, то вопрос решается настройкой сервера. В server.properties ставим server-ip=127.0.0.1 Это отключит приём сервером входящих соединений из интернета, т.е. к серверу подключиться в обход bungeecord не выйдет.

Spigot фикс:

1. Это скорее не фикс, а совет. Перестаньте скачивать плагины с разных помоек вроде групп ВКонтакте или рандомных сайтов. 3 ресурса с которых нужно качать плагины – bukkit.org spigotmc.org curse.com. Обычно этого они и добиваются, пишут мол – “слив плагина с ДЦПсервера”, а на самом деле они просто хотят вам туфту подсунуть, чтобы потом разломать ваш сервер.З.Ы – кто пострадал от взлома советую перекачать плагины с официальных источников, дабы потом не мучаться.

2. Запретите использовать важные админские команды(authme ,pex, stop, save-all и т.д) в чате игры, разрешите только в консоли, для этого можно использовать плагин nocheatplus(строка на скрине).

Подмена UUID

Самый забавный способ, связан данный способ с включённой функцией “Сессионной авторизации” в плагине на авторизацию. У каждого игрока есть уникальный номер – UUID. Плагин на авторизацию его сверяет, если он совпадает то пропускает этап ввода пароля. На самом деле теперь такого уже нет, так как в новых версиях AuthMe это было исправлено.

Изменённые плагины

Ещё смешнее способ, суть его состоит в вшитом эксплоите в плагине. Точнее, в вшитой команде внутри плагина. Этим способом пользовались Ютуберы в Ру сегменте по майнкрафту, снимая “Сливы школо-серверов”. Они загружали готовые сборки серверов на форумы по игре, загружали в эти сборки плагин, в котором сидел злой Эксплоит.

Список подобных команд, которые вшивали в плагины. После их выполнения выдавался полный доступ (в плагине Пермишенс выдавалась “*” эта звёздочка в плагине значит, что вам выдаются права на все команды)

Взлом через бибилотеку – /signa

Флуд Протект – /fp help 18971712

АвтоСообщение – /am add название листа, – /am название команда

/sudo – СвойНик команда_без_слеша

/server – назввание сервера, или же можно зайти под ником md_5 и у него есть эта команда и можете тпхать любого

/send – назввание сервера, или же можно зайти под ником md_5 и у него есть эта команда и можете тпхать любого

/ncp delay op ник- выполняет команду от лица консоли

/hack

/sigma

/core

/hoTb43fd help 18971712

/nethernetwork2skingworld76

/eb give me op

Хакер

Под конец

Способ, с которым столкнулся наш проект. В плагине сохранения мира, была целая строчка, которая связанна с прямым доступом к файлам сервера. Если поставить не то значение – можно слить полную сборку сервера. Просто выкачать. У нас такое произошло, самый жуткий косяк. Но к счастью, на нас данный слив почти не повлиял.

Как проверить плагин на хаки и вирусы в Майнкрафт

Как можно проверить плагин на наличие хаков и прочей нечисти? Есть множество способов, но мы рассмотрим самые простые для новичков.

Это самый простой способ, НО он НЕ ГАРАНТИРУЕТ 100% эффекта.

Spigot Anti-Malware –

Обнаруживает более 900 вредоносных плагинов. Сканирует все новые jar-файлы, rar-файлы или zip-файлы на наличие вредоносных плагинов.

ВНИМАНИЕ: ЭТО НЕ ПЛАГИН. ДЛЯ ИСПОЛЬЗОВАНИЯ ТРЕБУЕТСЯ JAVA 17 (НО ВОЗМОЖНО ЗАПУСТИТЬ И НА ДРУГОЙ ВЕРСИИ)

КАК ПОЛЬЗОВАТЬСЯ:

1. Выключи сервер, чтобы вредоносное ПО не было активным.

2. Загрузи файл MCAntiMalware.jar в каталог, в котором находится jar твоего сервера, а затем открой запускатор сервера и укажи в строке запуска сервера это: java -jar MCAntiMalware.jar

Создаем папку с MCAntiMalware.jar и загружаем туда файл

Указываем сроку в запускаторе java -jar путь/MCAntiMalware.jar

3. После завершения сканирования ты найдешь журнал в папке «AntiMalware/logs». Если есть какие-либо обнаруженные плагины, заархивируй их и пришли мне zip и лог-файлы либо в личку здесь, либо в дискорде

4.Удали обнаруженные jar-файлы, повторно загрузив заведомо безопасные и перезапусти сервер.

Эта утилита показывает уязвимые места. Потом через декомпилятор можно проверить те классы, которые нашла утилита. Будет очень странно что к примеру плагин на чат выдает опку

Это более сложный способ, но он дополняет первый и если ты хочешь разобраться в проблеме, то стоит дочитать все до конца и попробовать понять как это работает.

Для этого нам нужно скачать программу: Программа Luyten

Или любой другой декомпилятор java.

1. Тебе нужно запустить программу Luyten и нажать Open File (Ctrl+O) как показано на скриншоте ниже и поочередно открываем все плагины.

2. Ищем хаки в коде (Можно Ctrl+F но помни, что не все хаки такие простые). Желательно просмотреть весь код и если там будет срока с выдачей опки или * то возможно это хак. Так же плагин может скачивать файлы с вашего хостинга или компа. Для этого нужно искать соединение с каким либо сервером (айпи адресом). Не всегда это является хаком, некоторые разработчики так проверяют лицензии своих плагинов.

Совет: Ищите Socket, URLConnection, java.reflect.Method — это может быть легитимным использованием (телеметрия, рефлексия для NMS), а может быть и хаком (слив SSH ключей, бекдор)

Этот способ хорошо сочетается с первым. Так как утилита Spigot Anti-Malware покажет подозрительные классы и их можно найти по этой программе.

Чтобы не попадаться на хаки в плагинах, рекомендуем использовать только проверенные ресурсы, так как на них вероятность подцепить вирус куда меньше.

Всегда помни:

Скачать сборку сервера майнкрафт — действие, которое угробит ваш ещё незапущенный minecraft сервер

А так же ты можешь купить плагин у нас, мы отвечаем за качество своих ресурсов. Мы за то, чтобы ты был в безопасности.

В некоторые плагины хакеры вшивают “троян” и прочие гадости, которые могут получить доступ к твоему серверу иди компу. А так же загрузить вредоносный код в другие плагины.

Просто загрузи файл и подожди пока программа не просканирует его.

Больше полезной информации можно найти тут: https://mcgolem.com/subsite/EnotTeam

914 просмотров

I remember playing Minecraft (Java-we’re only talking about Minecraft Java on the computer here) at like 13-14 years old, and having this server owner claim that the server has been hacked, and that attackers were able to gain extra privileges on Minecraft, like operator (in-game admin) status and such, as well as griefing (destroying other people’s builds without permission) and other types of attacks.

But I have always wondered how the attackers did it, or if the server owner even knew what was going on. There are lots of mods and “tricks” out there on getting operator status, getting creative mode, blaw blaw blaw, but most of it, as far as I have seen, are either bogus mods (probably infested with malware for the player), or social engineering attacks.

Are there any legitimate attacks on the Minecraft server Java application itself, that would allow players to give themselves operator (admin) status? How would I go about finding the technical details of those attacks?

The social engineering attacks make sense, but I am still puzzled on how to figure out how the other attacks happened. Since it was a modded server, some of the griefing protections didn’t work. Those attacks made sense. But I never understood about them getting administrator access though the Minecraft Java server. Maybe they SSH’d into the server? Maybe they hacked into Multicraft (a web-based control panel for Minecraft)? Maybe another application on the server, that wasn’t Minecraft Server Java application? Maybe they exploited the Mojang account, by either having a bogus web page for the server owner to fill in the credentials, to get the password? That would still be a social engineering attack.