Да, этот вирус прокричал на весь мир 12 мая очень громко. Wanna Cry оказался не тем вирусом, который тихо и спокойно распространяется себе по миру от компьютера к компьютеру, с которым постепенно обучаются работать антивирусы и который со временем становится одним из фигурантов таблицы распознаваемых вирусов.

Нет, здесь всё гораздо сложнее. Вирус буквально в несколько часов распространился по всему миру. Особенно пострадали Россия и Китай, какое-то время держалась Австралия, но и она угодила в эту «яму».

Дело дошло до выступлений ведущих политиков мира. Громогласное заявление сделал и один из руководителей Microsoft, прямо обвинивший спецслужбы США в безответственном поведении. Дело в том, что, оказывается, американское ФБР в течение последних нескольких лет вело исследования системы Windows на наличие всевозможных недоработок и лазеек. Для своих целей, конечно. И лазейки были найдены – в Microsoft тоже работают не боги, им тоже свойственно ошибаться.

Проблема только в том, что каким-то образом изыскания сыщиков США вдруг стали известны всему компьютерному миру, вернее тому, кто нашёл возможность на них поживиться.

Как распространяется

Собственно говоря, способ распространения вируса Wanna Cry традиционен:

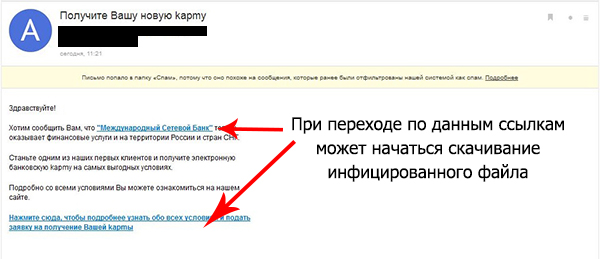

- вам на почту приходит письмо;

- вы открываете его (и сколько уже говорено-переговорено – ни в коем случае не открывайте письма от незнакомых адресатов);

- вирус запускается и делает своё чёрное дело.

Может запускаться wannacry и через незнакомые exe- или js-файлы, заражение, возможно, происходит и через графический файл (а что может быть заманчивее, чем sexy-картинка).

Известны случаи, когда инфицирование произошло просто потому, что компьютер был в сети. Не обходит он своим внимание и облачные технологии – полностью оказались посрамлены её проповедники, они не так уж и защищены, как об этом нам постоянно говорится. В общем, при первом взгляде на складывающуюся ситуацию – край, из которого нет выхода, спереди стена, а назад некуда.

А далее, через дыру в Windows, причём особо страдают версии XP (устаревший протокол обмена этой системы SMB1) и 7, wanna cry начинает действовать, он добирается до ядра операционной системы.

Сначала создавалось впечатление, что объектом внимания вируса становится только системный диск “C:”. Но по мере развития ситуации оказалось, что вирус распространился и на съёмные диски, что неожиданно – на Windows 10. Про флешки и говорить не приходится, они просто «горят, как свечки».

Как проявляется

Вирус шифровальщик wanna cry, заразивший ПК, проявляет себя следующим образом:

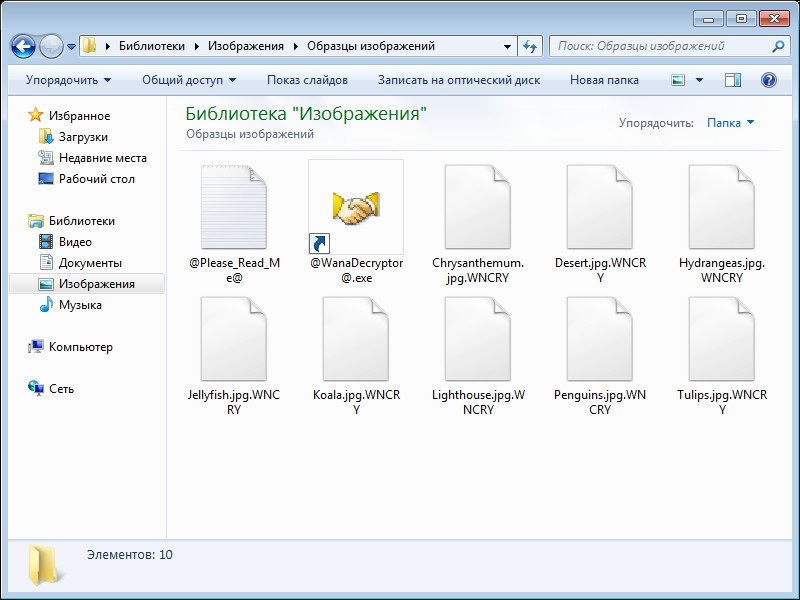

Во-первых, подвергшийся атаке файл получает новое расширение – «.wncry».

Во-вторых, первые восемь символов в имени файла дополняются строкой «wanacry!».

В-третьих, и это самое главное, вирус шифрует содержимое файла, причём таким образом, что вылечить его не представляется возможным, по крайней мере, за приемлемый отрезок времени. А он оказался достаточен, чтобы создать проблемы в работе медиков в Великобритании, полиции в России, управленцев электронных заводов в Китае.

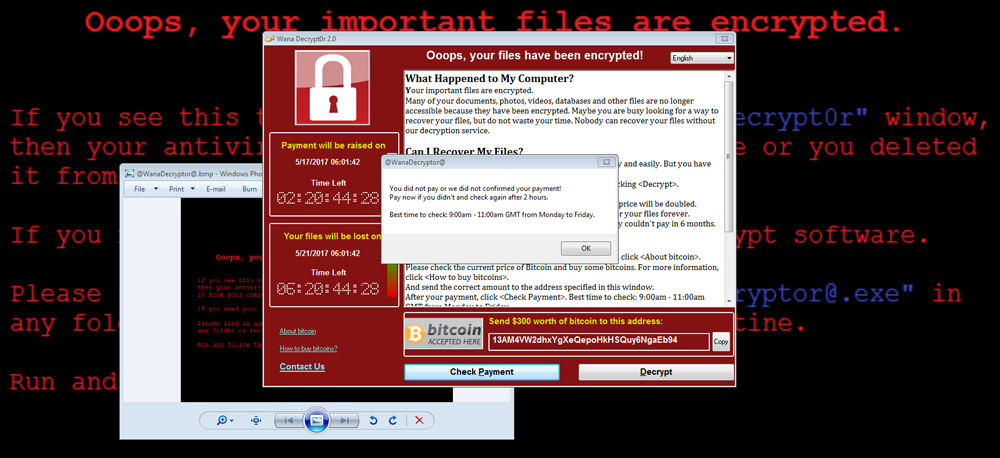

В-четвёртых, а это уже просто банально и пройдено не одну сотню раз «пацанами» от программирования – они требуют за то, чтобы восстановить файлы, от 300 до 500 долларов, которые нужно перечислить с использованием BitCoin. Говорят, человек 100 всё-таки это сделали, капля в море относительно общей массы требующих лечения, вероятно, умышленники зла рассчитывали на гораздо большее.

Всё, что необходимо делать, вирус вам сообщает в отдельном окне под звучным заголовком «Ooops, your files have been encrypted!». Причём, эти горе-разработчики позаботились об услуге локализации: текст для немцев – на немецком, для новозеландцев – на английском, русские же читали его на русском. Уже только по построению фраз опытные лингвисты могут определить, откуда родом эти кибербандиты.

Для решения задачи, как восстановить информацию Касперский или тем более любой из известных шифровальщиков не подойдут. Избавиться от вируса простым удалением файла тоже не срабатывает.

Что делать в первые моменты

Как только появилось подозрение, что wannacry, через Брисбен и Калькутту, пришёл и к вам на улицу Лизюкова, ещё до, собственно, лечения, сделайте следующее:

- Отключите все внешние носители информации и ни в коем случае не используйте их, где бы то ни было – по крайней мере пока не появится гарантированное восстановление, о них нужно забыть.

- Закройте доступ к папкам, которые у вас синхронизируются с аналогами в облаке.

- Само собой – удалите всю почту, пусть и нужную, какое-то время придётся посидеть на телефоне.

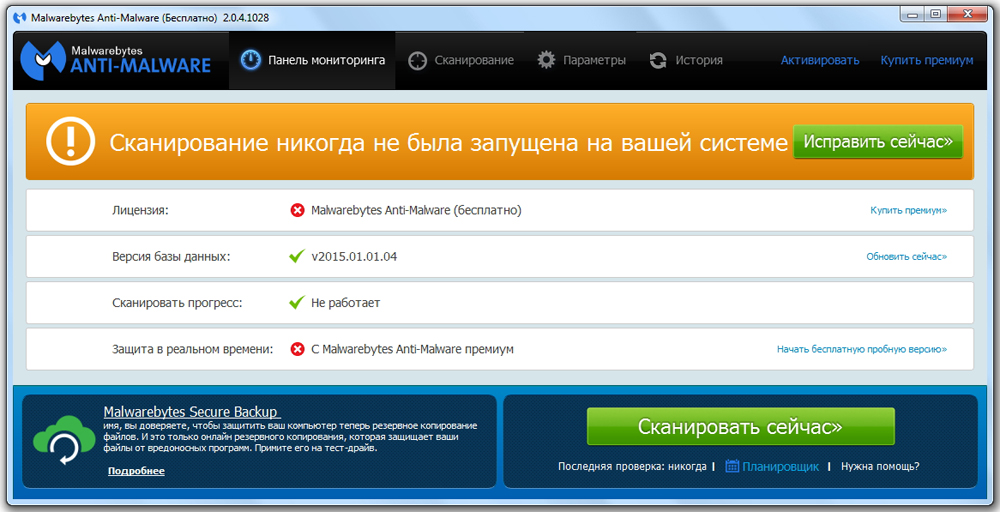

- Попробуйте всё-таки проверить всё антивирусом. Дело в том, что у wannacry есть несколько версий. Так вот, некоторые из них, правда, первые, оказывается, берутся Spy Hunter Anti-Malware Tool, Malwarebytes Anti-malware и StopZilla.

Что делать всегда, пока не клюнул

И снова вспомните о тех операциях, о которых вам постоянно талдычит системщик:

- Постоянно следите за последними обновлениями используемого программного обеспечения, системы, в первую очередь, и устанавливайте на своём ноутбуке. Кстати, Microsoft очень оперативно предложило метод, как лечить wanna cry – скачать и поставить последнюю версию системы Windows 10 с оперативно сделанными изменениями. Пусть подробного описания вируса wanna cry, это, скорее, к разработчикам антивирусов, пока и нет, пусть ещё непонятно, как расшифровать файлы, но в Пало-Альто очень оперативно внедрили заплатки в свои программные продукты.

- Постоянно создавайте резервные копии своей самой важной информации. Должно стать за правило таким образом бороться с вирусами – каждый вторник и пятницу, ровно в 15:00, все текущие работы прекращаются и создаются резервные копии. Если такое правило не завести, то завтра плакать уже придётся о потерянных 100 миллионах прибыли и думать, как удалить вирус, не по поводу wanna cry, а по поводу Market Applause или чего-либо другого.

- Если не работаете в сети, то отключайтесь от неё, ведь, что греха таить, мы постоянно подключены к Скайпу, к «контактам», просто по привычке, а вдруг кто-нибудь да позвонит. Не забывайте отменять активацию беспроводного Wi-Fi.

Да, wanna cry не сделал ничего нового – всё то же желание денег, всё то же желание прославиться (хотя слава-то дальше «кухни» не уйдёт), всё та же игра на беспечности и раздрая в мире, от ФБР и Госдепа США до плохо организованной работе с резервным копированием и защитой информации.

Новый вирус-шифровальщик WannaCry или WanaDecryptor 2.0, оставляющий вместо пользовательских данных зашифрованные файлы .wncry, сотрясает просторы Интернета. Поражены сотни тысяч компьютеров и ноутбуков по всему миру. Пострадали не только обычные пользователи, но сети таких крупных компаний как Сбербанк, Ростелеком, Билайн, Мегафон, РЖД и даже МВД России.

Такую массовость распространения вирусу-вымогателю обеспечило использование новых уязвимостей операционных систем семейства Windows, которые были рассекречены с документами спецслужб США.

WanaDecryptor, Wanna Cry, WanaCrypt или Wana Decryptor — какое название правильное?

На то время, когда началась вирусная атака на глобальную паутину ещё никто не знал как точно называется новая зараза. Сначала её называли Wana Decrypt0r по называнию окна с сообщением, которое возникало на рабочем столе. Несколько позднее появилась новая модификация шифровальщика — Wanna Decrypt0r 2.0. Но опять же, это окно-вымогатель, которое фактически продаёт пользователю ключ-декриптор, который теоретически должен прийти пострадавшему после того, как он переведёт мошенникам требуемую сумму. Сам же вирус, как оказалось, называется Wanna Cry (Ванна Край).

В Интернете же до сих пор можно встретить разные его наименования. Причём часто пользователи вместо буквы «o» ставят цифру «0» и наоборот. Так же большую путаницу вносят различные манипуляции с пробелами, например WanaDecryptor и Wana Decryptor, либо WannaCry и Wanna Cry.

Принцип работы этого вымогателя коренным образом отличается от предыдущих вирусов-шифровальщиков, с которыми мы встречались. Если раньше для того, чтобы зараза начала работать на компьютере, надо было её сначала запустить. То есть ушастому юзеру приходило письмо по почте с хитрым вложением — скриптом маскирующимся по какой-нибудь документ. Человек запускал исполняемый файл и тем самым активировал заражение ОС. Вирус Ванна Край работает по другом. Ему не надо пытаться обмануть пользователя, достаточно чтобы у того была доступна критическая уязвимость службы общего доступа к файлам SMBv1, использующая 445-й порт. К слову сказать, уязвимость эта стала доступна благодаря информации из архивов американских спецслужб опубликованной на сайте wikileaks.

Попав на компьютер жертвы WannaCrypt начинает массово шифровать файлы своим, очень стойким алгоритмом. В основном поражению подвержены следующие форматы:

key, crt, odt, max, ods, odp, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, asm, cmd, bat, vbs, jsp, php, asp, java, jar, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mkv, flv, wma, mid, djvu, svg, psd, nef, tiff, tif, cgm, raw, gif, png, bmp, jpg, jpeg, vcd, iso, backup, zip, rar, tgz, tar, bak, tbk, gpg, vmx, vmdk, vdi, sldm, sldx, sti, sxi, hwp, snt, dwg, pdf, wks, rtf, csv, txt,edb, eml, msg, ost, pst, pot, pptm, pptx, ppt, xlsx, xls, dotx, dotm, docx, doc

У зашифрованного файла меняется расширение на .wncry. В каждую папку вирус вымогатель может добавить еще два файла. Первый — это инструкция, где описано как делаеться расшифровка wncry-файла Please_Read_Me.txt, а второй — приложение-дектиптор WanaDecryptor.exe.

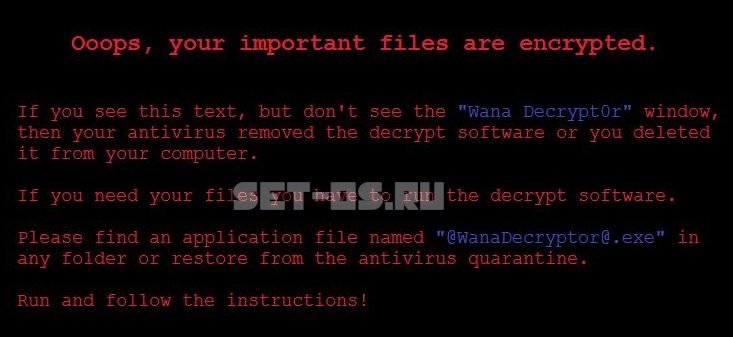

Эта пакость работает тихо-мирно до тех пор, пока не поразит весь жесткий диск, после чего выдаст окно WanaDecrypt0r 2.0 с требованием дать денег. Если пользователь не дал ему доработать до конца и антивирусом смог удалить программу-криптор, на рабочем столе появится вот такое сообщение:

То есть пользователя предупреждают, что часть его файлов уже поражена и если Вы желаете получить их обратно — верните криптор обратно. Ага, сейчас! Ни к коем случае этого не делайте, иначе потеряете и остальное. Внимание! Как расшифровать файлы WNCRY не знает никто. Пока. Возможно позже какое-то средство расшифровки появится — поживём, увидим.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс здесь и срочно установить его.

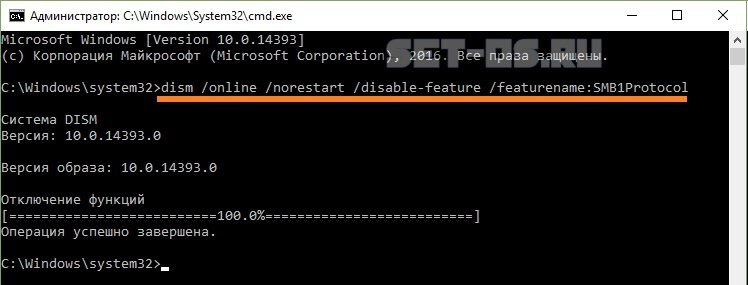

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вот таким образом:

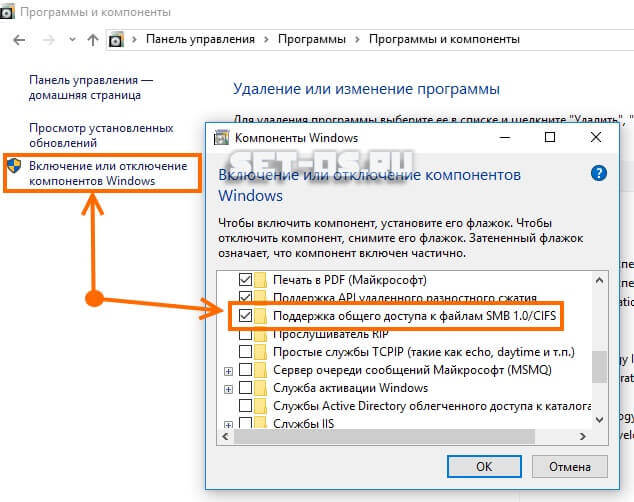

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner:

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

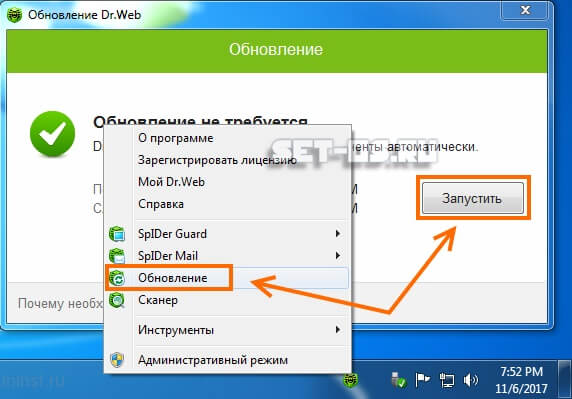

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.

1 Введение

Отправьте ссылку на эту страницу друзьям, коллегам, знакомым — чем больше людей защитит свои компьютеры, тем быстрее эпидемия прекратится.

Wanna Cry (WCry, WanaCrypt0r, Trojan-Ransom.Win32.Wanna.b и т.д.) — вирус-вымогатель, шифрующий файлы и распространяющийся по сетям, к которым компьютер подключен. Шифрованию подвергаются офисные файлы MS Excel, Word, PowerPoint, Open/Libre Office, фотографии, музыкальные и видео файлы, архивы, файлы баз данных и так далее.

За расшифровку злоумышленники требуют от 200 до 600 долларов. Расшифровать файлы, зашифрованные вирусом Wanna Cry, не получится, если после шифровки компьютер был выключен. Даже заплатив авторам WCry, файлы не расшифруются. Можно спасти хотя бы часть информации, если обратиться к специалистам по восстановлению данных, чтобы извлекли удалённые данные. Если вы опытный пользователь ПК, можете воспользоваться утилитами Wannakey (Windows XP, 2003, Vista, 2008, 7) или Wannawiki (32-битные XP, 2003, 7), которые пробуют найти ключ расшифровки. Метод сработает только в том случае, если компьютер после шифрования файлов ещё не перезагружался и процесс вируса wcry.exe не завершался. После перезагрузки/закрытия вируса ключи шифрования улетают в тартарары и файлы будут потеряны навечно.

Если вам повезло и ваш компьютер пока не заражён, не расслабляйтесь: даже при работающем антивирусе вредонос может спокойно проникнуть на компьютер, используя уязвимость в одном из компонентов Windows.

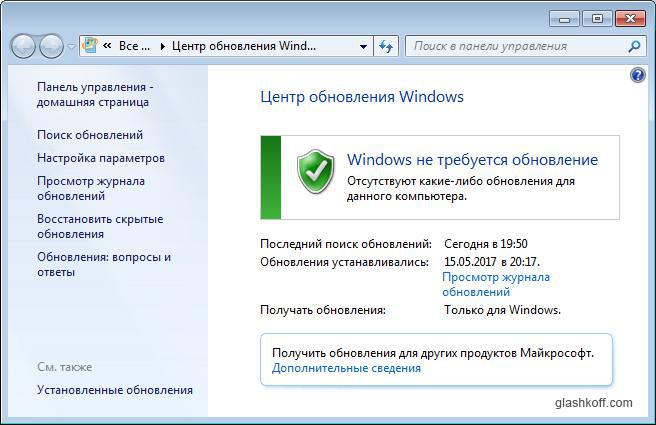

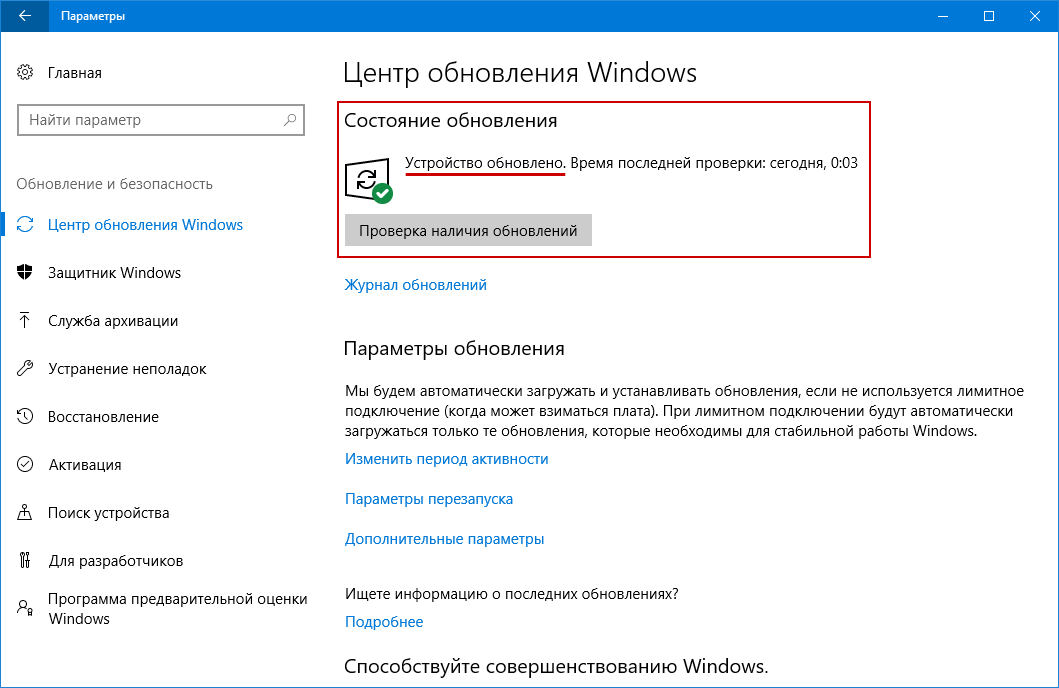

1. Убедитесь, что ваша Windows обновлена и обновления устанавливаются автоматически. Это не защитит ваш компьютер от вируса, если сами запустите заражённый файл, но по крайней мере вирус не перейдёт с других компьютеров из локальной сети и Интернета.

Большинство компьютерных экспертов (и не экспертов) рекомендуют поставить обновление безопасности MS17-010. Патч исправляет ошибку в компоненте SMB, отвечающую за работу общих сетевых папок. Wanna Cry быстро распространился только потому, что непропатченных компьютеров очень много. Установка MS17-010 блокирует размножение первых версий вируса, но что будет дальше — неизвестно. Лучше закрыть все уязвимости и настроить Центр обновлений на автоматическую установку новых патчей, чтобы Windows вовремя их получала.

Windows Vista, 7: Пуск — Панель управления — Центр управления Windows. Должна быть надпись «Windows не требуется обновление», «Вы настроили автоматическую установку обновлений» или «Важные обновления отсутствуют»:

Windows 8, 8.1: На экране Пуск введите «Центр обновления», появится ярлык Центра обновлений. Надписи в Центре аналогичные, разобраться нетрудно.

Windows 10: Пуск — Параметры — Обновление и безопасность:

Для устаревших операционных систем (Windows XP, Windows Server 2003 и т.д.) есть страничка со ссылками на патч MS17-010: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Если по какой-то причине Центр обновлений не работает, можно нажать «Настройка параметров» в левой части окна Центра обновлений (только Vista/7/8) и включить автоматическое скачивание и установку, либо запустить средство устранения неполадок Центра обновления Windows: https://support.microsoft.com/ru-ru/help/971058/how-do-i-reset-windows-update-components

Внимание: если у вас нелицензионная Windows 7, после установки обновлений (в том числе MS17-010) есть шанс, что операционная система перестанет загружаться, показывая синий экран смерти при включении ПК. Это цена вмешательства в работу системы активаторами. Я вас предупредил!

2. Убедитесь, что на всех компьютерах вашей сети:

- Установлены антивирусы со свежими базами. Какие — не особенно важно, хотя бы встроенный в Windows Защитник.

- Все компьютеры обновляются вовремя. Упомянутое выше обновление — решение только на ближайшие дни мая 2017 года. Сегодня WCry лезет через «дырку» в компоненте SMBv1, завтра полезет через другую, поэтому на системах должны быть закрыты все известные уязвимости, не только MS17-010!

- Используются браузеры самых свежих версий. Уязвимости старых версий могут эксплуатироваться злоумышленниками для заражения вирусами, в том числе Wanna Cry.

Надеюсь, благодаря советам в моём блоге вы сможете самостоятельно защитить свой домашний компьютер. На работе/в учебном заведении, надеюсь, есть адекватный админ, который сам знает, что делать, но уточнить у него пункты, озвученные выше, всё же стоит. Вдруг он был оторван от реальности прошедшие выходные.

3 А что случилось?

Случались и более масштабные заражения. Особенность эпидемии WannaCry в способе заражения. Используется уязвимость в системе, которую не закрыли сами пользователи, по каким-то причинам отключившие обновление системы.

Wanna Cry (другие названия — WCry и WanaCrypt0r) в системе особо не скрывается, ставит себя в автозагрузку, нагружает процессор и жёсткий диск. Теоретически, антивирусы и операционная система должны были на корню пресечь его действия, но двери открыли сами пользователи. Шифровальщик пришёл на всё готовенькое, быстро распространившись по компьютерам, владельцы (или админы) которых отключили автоматическое обновление, сведя защиту в ноль.

Ирония в том, что уязвимость была исправлена полтора месяца назад, в начале марта 2017 г. Значит, большая часть заражённых компьютеров либо работают под устаревшими версиями Windows, либо не обновлялись.

Для заражения не нужно кликать мышкой и открывать подозрительные файлы. Достаточно доступа в сеть, открытого порта 445 и непропатченной Windows. Антивирусы, кстати, в подобных ситуациях не обеспечивают стопроцентную защиту, потому что они не так хороши, как себя позиционируют, свежий вирус просто не увидят.

Десяток лет назад на технических форумах я вёл ожесточённые перепалки с пользователями, которые отключали обновление Windows и сидели без антивируса. Потом пришло понимание, что если люди хотят себя закопать, отговаривать их бесполезно и мои советы идут не тем адресатам. Пусть случившееся будет на их совести. В конце концов, у многих в голове живут свои тараканы. Кто-то лечится гомеопатией, БАДами, магнитами и ненавидит ГМО, а кто-то отключает автоматические обновления. Так и случаются эпидемии компьютерных вирусов.

4 Ошибки СМИ

Не удивлюсь, если антивирусные эксперты волосы рвали от злости, когда увидели эти заголовки:

Как можно было придумать такие вводящие в заблуждение заголовки? Утверждение о том, что распространение вируса остановлено, способно вызвать ложное ощущение безопасности. И это не смотря на то, что в текстах есть уточнение: остановка не полная, могут появиться новые версии WCry без проверки. Значит, авторы новостей что-то понимают в ситуации, тем не менее употребляя слово «остановил». А много ли людей читают новости целиком?

Действительно, первая версия вируса при запуске пыталась подключиться к несуществующему сайту. Если сайт оказывался доступен, вирус прекращал свою работу. Британский программист с ником @MalvareTechBlog и его коллега Дариан Хасс быстренько зарегистрировали запрашиваемый домен и таким образом сумели обезвредить первую версию Wanna Cry. Злоумышленникам ничего не стоило изменить проверяемый адрес или вовсе отключить проверку, что и случилось буквально в течении суток. Сначала вышла версия с изменённым адресом для проверки, которая была остановлена точно так же — регистрацией домена, затем эксперты обнаружили версию Wanna Decrypt0r 2.0 без проверки домена с, к счастью, неработающим шифрованием. Возможно, это была тестовая версия, но что будет дальше?

5 Что будет дальше

Пока что пользователям везло: первые две версии вируса удалось «как бы» обезвредить, третья оказалась неработоспособной. Но вечно так продолжаться не будет. Очевидно, авторы учтут ошибки и изменят тактику, переписав компоненты вируса. Разные источники в Интернете сообщают, что известны от 4 до 8 разновидностей WCry, завтра может стать больше.

Поэтому нужно:

1. Удостовериться, что автоматическое обновление Windows и антивирус работают.

2. Делать почаще резервные копии фотографий, документов и других важных данных.

3. Не скачивать из Интернета всё подряд, не открывать документы из электронной почты с незнакомых адресов и/или подозрительным текстом.

4. Пользоваться только лицензионным программным обеспечением. В довесок к пиратским версиям программ и игр могут идти вирусы.

Даже если все пользователи обновят свои компьютеры и эпидемия WannaCry остановится, расслабляться не стоит. Злоумышленники ведь никуда не денутся! Используют другую найденную уязвимость и пойдёт очередная волна заражений.

6 Кое-что ещё

Материалы на тему с дополнительными советами и анализом ситуации:

- «Программа-шантажист WannaCrypt атакует необновлённые системы»: https://habrahabr.ru/company/microsoft/blog/328910/

- «Анализ шифровальщика Wana Decrypt0r 2.0»: https://habrahabr.ru/company/pentestit/blog/328606/

- «WannaCry: анализ, индикаторы компрометации и рекомендации по предотвращению»: https://habrahabr.ru/company/cisco/blog/328598/

- «WannaCry vs. Adylkuzz: кто кого опередил?»: https://habrahabr.ru/post/328932/

- «Атака семейства шифровальщиков WannaCry: анализ ситуации и готовность к следующим атакам»: https://habrahabr.ru/company/panda/blog/328882/

-

Небольшие технические трудности. В ближайшее время мы появимся в сети и сайт станет чуточку лучше

Если ваш компьютер или сразу несколько устройств в домашней или рабочей сети поразил вирус Wannacry – читайте нашу статью. Здесь вы узнаете, как защититься и не допустить заражения, а также как правильно расшировать зашифрованные данный

Важность этих знаний подтверждается информацией о более чем 150 тысячах заражённых в 2017-м году компьютеров, в операционную систему которых попал вредоносный код WC.

И, хотя глобальное распространение угрозы было остановлено, не исключено, что следующая версия программы-шифровальщика станет ещё более эффективной, и к её появлению стоит готовиться заранее.

Последствия

Первые признаки заражения компьютеров вирусом-вымогателем были обнаружены 12 мая 2017 года, когда неизвестная программа вмешалась в работу тысяч пользователей и сотен различных организаций по всему миру.

Вредоносный код начал своё распространение в 8-00 и уже в течение первого дня заразил больше 50 тысяч ПК с установленной на них платформой Windows.

Больше всего заражений пришлось на российские, украинские и тайваньские компьютеры – хотя первые данные поступили из Великобритании, а среди пострадавших организаций были испанские и португальские телекоммуникационные компании и даже автоконцерн «Рено».

В России он атаковал операторов мобильной связи «Мегафон», «Билайн» и «Йота», министерство чрезвычайных ситуаций, Министерство внутренних дел, ГИБДД и Управление железных дорог. Из-за этого в некоторых регионах страны были отменены экзамены на получение водительских прав, а ряд организаций временно приостановили свою работу.

Регистрация доменного имени, прописанного в коде вируса, позволила прекратить его распространение. После этого программа уже не могла обращаться к определённому домену и не работала. Правда, только до выпуска новой версии, где уже не было предписано обращение по определённому адресу.

Рис. 1. Окно с требованиями заплатить разработчикам

Требования разработчиков вредоносного кода

Результатом заражения компьютеров стало блокирование большинства находящихся на их жёстких дисках файлов.

Из-за невозможности воспользоваться информацией пользователи даже переводили название приложения WannaCry как «Хочется плакать», а не «Хочется шифровать» (Wanna Cryptor), как это было на самом деле.

Но, учитывая, что нерасшифрованные файлы с большой вероятностью не могли быть восстановлены, пользовательский вариант казался более подходящим.

На рабочем столе заражённого компьютера появлялись окна с требованиями заплатить мошенникам для разблокировки информации.

Сначала злоумышленники требовали только $300, через некоторое время сумма выросла уже до 500 долларов – и после оплаты не было никаких гарантий, что атака не повторится – ведь компьютер по-прежнему оставался заражённым. Но, если отказаться от оплаты, зашифрованные данные пропадали через 12 часов после появления предупреждения.

Способы распространения угрозы

Разработчики вредоносной программы использовали для заражения компьютеров с Windows уязвимость этой операционной системы, которая была закрыта с помощью обновления MS17-010.

Жертвами в основном, стали те пользователи, которые не установили это исправление в марте 2017-го года. После установки (ручной или автоматической) обновления удалённый доступ к компьютеру был закрыт.

В то же время мартовское исправление не полностью защищало операционную систему. Особенно, если пользователь сам откроет письмо с вложенным вредоносным кодом – таким способом вирус тоже распространялся.

А уже после заражения одного компьютера вирус продолжал распространяться внутри локальной сети в поисках уязвимостей – по этой причине самыми уязвимыми оказались не отдельные пользователи, а крупные компании.

Профилактика заражения

Несмотря на серьёзную опасность попадания вируса (и его новых версий) практически на любой компьютер, существует несколько способов избежать заражения системы. Для этого следует предпринять следующие меры:

- убедиться в установке последних исправлений безопасности, и если они отсутствуют, добавить вручную. После этого следует обязательно включить автоматическое обновление – скорее всего, эта опция была выключена;

Рис.2. Включение автоматического обновления системы.

- не открывать письма с вложениями от незнакомых пользователей;

- не переходить по подозрительным ссылкам – особенно, если об их опасности предупреждает антивирус;

- установить качественную антивирусную программу – например, Avast или Антивирус Касперского, процент обнаружения Ванна Край у которых максимальный. Большинство менее известных и, особенно, бесплатных приложений защищают платформу хуже;

Рис.3. Окно антивируса Avast, эффективно противостоящего заражению Ванна Край.

- после заражения сразу же отключить компьютер от Интернета и, особенно, от локальной сети, защитив от распространения программы-вымогателя другие устройства.

Кроме того, пользователю стоит периодически сохранять важные данные, создавая резервные копии. При возможности, стоит копировать информацию на USB-флешки, карты памяти и не подключенные к компьютеру жёсткие диски (внешние или съёмные внутренние).

При возможности восстановления информации ущерб от вируса будет минимальным – при заражении компьютера достаточно просто отформатировать его устройство хранения информации.

Лечение заражённого ПК

Если компьютер уже заражён, пользователь должен попробовать вылечить его, избавившись от последствий действия WannaCry. Ведь после того как вирусная программа попала в систему, происходит шифрование всех файлов с изменением их расширений. Пытаясь запустить приложения или открыть документы, пользователь терпит неудачу, что заставляют его задуматься о решении проблемы, заплатив требуемые $500.

Основные этапы решения проблемы:

1Запуск служб, встроенных в операционную систему Виндоус. Шанс на положительный результат в этом случае небольшой, поэтому, скорее всего, придётся воспользоваться другими вариантами;

Рис.4. Попытка восстановить работу Windows с помощью встроенных возможностей.

Переустановка системы. При этом следует отформатировать все заражённые разделы жёсткого диска – не исключено, что при этом будет потеряна вся информация;

3Переход к расшифровке данных – этот вариант используется, если на диске находятся важные данные.

4Процесс восстановления файлов начинается со скачивания соответствующих обновлений и отключения от Интернета. После этого пользователь должен запустить командную строку (через «Пуск» и раздел «Стандартные» или через меню «Выполнить» и команду cmd) и заблокировать порт 445, закрыв путь проникновения вируса. Это можно сделать, введя команду netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445.

Рис.5. Запуск команды, закрывающей 445-й порт.

5Теперь следует запустить безопасный режим Windows. Для этого при загрузке удерживается клавишу F8 для перехода к меню запуска компьютера и выбирается соответствующий пункт. В этом режиме открывается папка с вредоносным кодом, которая находится с помощью появившегося на рабочем столе ярлыка вируса. После удаления всех файлов в каталоге необходимо перезапустить систему и снова включить Интернет.

Расшифровка файлов

После того как работа WannaCry остановлена от пользователя требуется восстановить все зашифрованные файлы.

Стоит отметить, что теперь для этого есть гораздо больше времени, чем 12 часов – поэтому, если своими силами вернуть данные не получится, можно будет обратиться к специалистам и через несколько дней или месяцев.

Оптимальный вариант – восстановление данных из резервных копий. Если же пользователь не предусмотрел возможность заражения и не скопировал важные данные, следует скачать программу-дешифровальщик:

- Shadow Explorer, действие которой основано на восстановлении «теневых» копий файлов (в первую очередь, документов);

Рис. 6. Запуск программы

Рис.7. Рабочая зона

Рис. 8. Запуск процесса восстановления

- Windows Data Recovery, благодаря которой, в основном, восстанавливаются фотографии. Хотя с её же помощью расшифровываются и другие файлы;

Рис.9. Работа программы Виндоус Дата Рекавери.

Рис. 10. Восстановление файлов через программу в 1 клик

- утилиты, выпускающиеся Лабораторией Касперского специально для восстановления зашифрованных сведений.

Рис. 11. Запуск утилиты

Рис.12. Процесс возобновления данных

Следует знать: Запуск программы должен производиться только после удаления самого вируса. Если остановить работу Ванна Край не получилось, дешифратор использовать не стоит.

Выводы

Поражение десятков тысяч компьютеров вирусом WannaCry показало, что далеко не все системы безопасности и антивирусы способны справиться с новыми видами вредоносного кода.

Хотя одним из способов избежать такой ситуации является использование других операционных систем – например, MacOS или Unix. А ещё – постоянная проверка Windows на вирусы и сохранение самых важных файлов на других носителях.

Источник

Как распространялся WannaCry?

WannaCry распространяется через протоколы обмена файлами, установленных на компьютерах компаний и государственных учреждений. Программа-шифровальщик повреждает компьютеры на базе Windows.

Какую уязвимость использует вирус ванна край?

Впоследствии выяснилось, что WannaCry распространялся через уязвимости EternalBlue и бэкдора DoublePulsar, с помощью которого устанавливался шифровальщик.

Как работает вирус вымогатель?

Программа-вымогатель – это вредоносное ПО, которое блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа. Самые ранние варианты программ-вымогателей были разработаны еще в конце 1980-х годов – тогда выкуп предлагалось отправить по обычной почте.

Кто создал вирус I love you?

О создателе Спустя 20 лет после создания вируса нашли его автора. Это мужчина, которого зовут Онел де Гусман, и сейчас ему 44 года. Он утверждает, что изначально вовсе не планировал наносить ущерб на миллиарды долларов, а хотел лишь получить доступ в интернет, нацелившись на пользователей в своём районе.

Как работает вирус Петя?

«Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Что за вирус шифровальщик?

Что такое вирус—шифровальщик Это вредоносная программа, которая ищет на диске ценную для пользователя информацию, например документы, таблицы, изображения и базы данных, и шифрует все, что сумела найти. Зашифрованные файлы невозможно открыть и использовать.

Где можно скачать вирус?

- Clean-Mx — это еще один сайт позволяющий скачать вирусы. Это мой любимый сервис. …

- Malshare — сервис для поиска примеров вредоносных программ. …

- AVCaesar — еще один подобный сервис, который позволяет скачать вирус. …

- Virusign.com — хороший сайт, много сэмплов. …

- Virusshare — хороший сайт. …

- OpenMalware — не плохой сайт.

Какие файлы шифрует шифровальщик?

Самые распространенные расширения файла—шифровальщика — exe, scr, vbs, js, bat, также они могут быть заархивированы и иметь расширение rar или zip.

Как распространяется вирус шифровальщик?

Сейчас шифровальщик распространяется в основном путем компрометации RDP-доступа, через уязвимости ПО и с помощью фишинга. Партнеры должны самостоятельно получить первоначальный доступ к корпоративным сетям и внедрить вредоносную программу — это стандартная практика для RaaS-сервисов.

Какой самый опасный компьютерный вирус в мире?

Давайте же вспомним, какие вирусы были самыми разрушительными в недолгой истории компьютерных сетей.

- 1 место. ILOVEYOU.

- 2 место. Conficker. …

- 3 место. Slammer. …

- 4 место. Storm Worm. …

- 5 место. Nimda. …

- 6 место. CIH. …

- 7 место. Melissa. …

- 8 место. Blaster. …

Что делает вирус Iloveyou?

Эпидемия вируса «I love you» началась 4 мая 2000 года. Вирус распространяется через электронную почту пользователей Microsoft Outlook. После открытия файла, приложенного к письму, вирус уничтожает или изменяет некоторые файлы на зараженной машине.

Как действует вирус шифровальщик?

Принцип работы шифровальщиков очень прост, вирус, запущенный на компьютере жертвы шифрует файлы и удаляет теневые копии файлов, таким образом делая невозможным восстановление предыдущих версий файлов. Шифруются все файлы со стандартными расширениями .

Как удалить вирус шифровальщик?

Как удалить шифровальщик и восстановить данные

- Запустите антивирус или антивирусный сканер для удаления трояна Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. …

- Попробуйте расшифровать файлы с помощью бесплатных утилит

22 апр. 2020 г.

Как открыть файлы на флешке с вирусом?

Все, что потребуется – это установить на ПК антивирусную программу, настроить в ней автоматическую проверку внешних накопителей и уже после подключения флешки дождаться удаления с нее всех вирусов. Просканировать и вылечить внешний накопитель от вирусов можно и через интернет.

Как можно заразить телефон вирусом?

Могут ли телефоны заражаться вирусами? Телефон может заразиться вирусом. По мере того как в качестве персонального устройства популярность смартфонов обошла компьютеры, хакеры также воспользовались данной тенденцией: стали активно развиваться вредоносные программы для мобильных устройств.

Что такое вирус удаленного доступа?

Вредоносная программа, использующая функции удаленного доступа к пораженным ресурсам. Троянцы этого типа являются одними из самых опасных, так как предоставляют злоумышленнику широкие возможности для дистанционного управления скомпрометированной системой.

Что делали первые вирусы?

Как отмечается на сайте Discovery, программа Creeper, о которой часто говорят как о первом вирусе, была создана в 1971 году сотрудником компании BBN Бобом Томасом. По факту, Creeper был создан как тестовая программа, чтобы проверить, возможна ли в принципе самовоспроизводящаяся программа.