Вирусы загрузочного сектора — одна из самых старых форм компьютерного вируса . Они заражают загрузочный сектор или таблицу разделов жесткого диска, поэтому они запускаются в момент включения компьютера. Вот все, что вам нужно знать о них и об угрозе, которой они обладают.

Вирусы загрузочного сектора могут поразить любую систему с жестким диском. Прежде всего, компьютеры на базе ПК подвержены наибольшему воздействию, хотя возможно и поражение системы Mac.

Что такое вирус загрузочного сектора?

Размещение вируса здесь означает, что вирус активируется каждый раз, когда вы запускаете компьютер, даже до того, как ваша операционная система начинает загружаться. Часто вы даже не понимаете, что это происходит, что делает угрозу потенциально еще хуже.

Как работает вирус загрузочного сектора?

Каждый вирус загрузочного сектора работает по-разному, в зависимости от их цели. Поскольку они расположены в загрузочном секторе вашего жесткого диска, до запуска операционной системы вирус загрузочного сектора может нанести большой ущерб.

Вирусы загрузочного сектора могут даже распространяться на другие жесткие диски, которые вы установили, или на физические носители, которые вы подключили к вашей системе.

Важно как можно скорее удалить угрозу, чтобы проблема не усугублялась со временем.

Как я узнаю, что у меня есть вирус загрузочного сектора?

Вирусы загрузочного сектора не всегда очевидны. Часто это зависит от того, каким вирусом вы заражены.

Другие могут вызывать регулярные проблемы с данными, приводя к тому, что ваши файлы исчезают из разделов или внезапно приводят к нестабильной работе вашего компьютера и частым сбоям. Сообщения об ошибках, такие как «неверный системный диск», также могут регулярно появляться.

Важно регулярно выполнять сканирование антивирусного программного обеспечения или использовать инструменты обнаружения вредоносных программ, чтобы обнаружить любые потенциальные проблемы, прежде чем они усугубятся.

ПК не работает правильно? Узнайте, как проверить наличие признаков инфекции

Как я получил вирус загрузочного сектора?

В настоящее время, однако, также возможно заражение вредоносным ПО, которое загружается или принимается через вложения электронной почты. Важно быть бдительным в отношении файлов, которые вы загружаете, и веб-сайтов, к которым вы обращаетесь.

Как мне избавиться от вируса загрузочного сектора?

Антивирусное программное обеспечение может занять несколько часов, чтобы завершить процесс, в зависимости от скорости вашего компьютера, но оно также предлагает вам лучшие способы удаления вредоносных файлов.

Многие антивирусные программные средства также предлагают защиту загрузочного сектора, так что основная загрузочная запись вашего жесткого диска защищена от незаконного доступа. В худшем случае некоторые антивирусные программы также включают в себя загрузочные физические носители, чтобы вы могли легче удалить вирус загрузочного сектора.

Как удалить вирус в Windows, когда ваш компьютер заражен

Также стоит установить средство удаления вредоносных программ, которое помогает обнаруживать любые другие вредоносные программы в вашей системе задолго до того, как они вызовут какие-либо существенные проблемы на вашем компьютере.

Как и антивирусное программное обеспечение, сканирование вредоносных программ может занять много часов в зависимости от размера жесткого диска вашего компьютера, а также его скорости.

Как избавиться от этих неприятных вирусов на вашем компьютере без антивирусного программного обеспечения

Как я могу избежать заражения вирусом загрузочного сектора снова?

Есть несколько ключевых способов снизить вероятность повторного заражения вирусом загрузочного сектора (или заражения любым другим вирусом). Существуют также конкретные советы, которые имеют непосредственное отношение к вирусам загрузочного сектора.

- Обновите антивирусное программное обеспечение и защиту от вредоносных программ. Постоянно обновляйте антивирусное программное обеспечение и защиту от вредоносных программ. Новые определения вирусов выпускаются регулярно, и они информируют ваш компьютер о том, что искать с новыми вирусами и вредоносными программами. Хорошее антивирусное программное обеспечение также защищает ваш загрузочный сектор и быстро обнаруживает, пытается ли вирус ему помешать.

- Остерегайтесь физических носителей. Будьте осторожны с тем, какие USB-флешки вы ставите на свой компьютер. Это один из ключевых способов воздействия вируса загрузочного сектора на вас. Перед использованием устройства рассмотрите источник USB-накопителя и никогда не размещайте его на своем компьютере перед загрузкой системы.

- Будьте бдительны. Вирусы загрузочного сектора могут легко передаваться между разными компьютерами в одной сети. Будьте осторожны с сетями, к которым вы подключаете свою систему.

- Не загружайте подозрительные файлы. Подумайте, откуда вы скачиваете файлы, и всегда открывайте их на наличие вирусов, прежде чем открывать их. В частности, торрент-файлы могут открыть вам вредоносные вирусы, которые могут заразить ваш загрузочный сектор.

Вирус в загрузочном секторе Windows

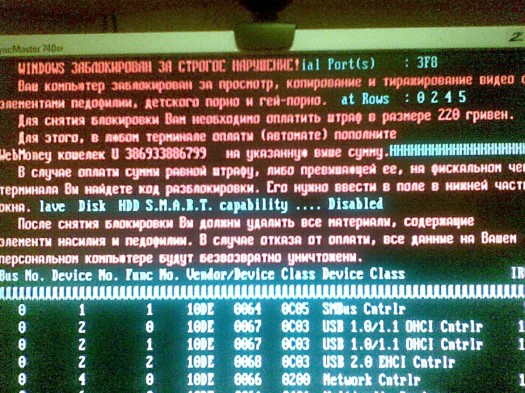

Намедни заочно познакомился с новым вирусом (где Вы их находите, ей богу?), который просит перевести примерно 25 долларов на определённый кошелёк в Webmoney в счёт погашения штрафа за просмотр, копирование и тиражирование видео взрослого характера.

Под «заочно» я подразумеваю, что сам я вирус не удалял, поэтому могу ошибаться. Скриншот прислали по ммс, и, судя по всему, вирус грузится до загрузки Windows.

Кроме удаления вируса, мы сегодня попутно научимся восстанавливать загрузочный сектор Windows XP и 7.

В первую очередь нам нужно узнать, когда загружается вирус. Определить это довольно просто — нужно проверить реакцию ПК на стандартные комбинации клавиш:

- Windows+L — смена пользователя

- Ctrl+Alt+Del или Ctrl+Shift+Esc — диспетчер задач

Если по нажатию Ctrl+Alt+Del происходит перезагрузка ПК или вообще ничего не происходит, то можно сказать, что вирус грузится до запуска системы и находится в MBR секторе (загрузочный сектор Windows). Есть два варианта решения данной проблемы:

Восстанавливаем загрузочный сектор Windows.

Кстати, аналогичным способом восстанавливают повреждённый загрузчик Windows в том случае, когда на экране Вы видите такое сообщение: disk read error occurred press ctrl+alt+del to restart или NTLDR is missing.

Нам понадобится диск с Windows, желательно той (или такой же), которая уже установлена на ПК. В Bios выставляем загрузку с диска и дожидаемся запуска установки Windows. Дальнейшие действия зависят от системы:

При Windows XP .

При появлении надписи «Вас приветствует мастер установки» (текстовая часть загрузки) нажимаем кнопку R (или F10), чтобы запустить консоль восстановления. Появится консольная строка, если есть пароль администратора — вводим его, затем вводим команды:

- CD

- fixboot c: (если система на диске C)

- exit (будет перезагрузка)

Опять загружается в консоль, и вводим эти команды:

Вынимаем диск и пробуем загрузить как обычно. Если система загрузились удачно, начинаем устанавливать все типы антивирусов и искать вредоносный файл, так как, после перезагрузки вирус может снова появится. Не перезагружаем компьютер, пока его не находим.

Если антивирусы не находят, пробуйте поиск файлов Windows (F3) по дате (предположительного заражения), включая скрытые и системные файлы с маской *.EXE или *.BAT. Пока точно где он не могу сказать, так как не сталкивался.

Если загружается опять вирус — проделываем оба предыдущих шага, плюс вводим ещё эти команды:

При Windows 7.

Вставляем диск и загружаемся с него.

При загрузке с диска выбираем «Восстановление системы» («Repair your computer»). Далее выбираем нашу систему (Windows 7 на диске C:). В окне «Параметры восстановления системы» выбираем «Командная строка» («Command Prompt»). В консоле пишем:

- bcdedit /export C:BCD_Backup

- c:

- cd boot

- attrib bcd -s -h -r

- ren c:bootbcd bcd.old

- bootrec /RebuildBcd

Это перестроит и восстановит загрузочную область Windows 7. Перезагружаемся без диска. Поиск вируса аналогичен варианту с Windows XP.

Если вирус блокирует любые действия в Windows

Если вирус грузится в самой системе, и Вы не можете ничего сделать кроме перезагрузки ПК, то можно попробовать такой способ разблокировки:

- Зажимаем Ctrl+Shift+Esc (Ctrl+Alt+Del) до момента, пока не начнёт мерцать диспетчер задач.

- Не отпуская клавиш, ищем процесс вируса и кликаем «Cнять задачу».

- Далее нажмите «новая задача» и введите «regedit» (редактор реестра)

- Переходим в раздел HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon

- Проверяем два параметра «Shell» и «Userinit».

- Значением параметра Shell должно быть «Explorer.exe» .

- Значение Userinit – «C:WINDOWSsystem32userinit.exe,» (в конце запятая обязательно).

- Перезагружаем ПК.

- Обязательно проверьте компьютер на вирусы установленным антивирусом или утилитой.

- В случае неудачи — проделайте этот способ в безопасном режиме.

Для сканирования подойдут бесплатные утилиты:

Второй способ описан в тексте статьи «Вирус — заставка просит отправить СМС«. Если ничего не помогает, пишем в комментарии и пробуем разобраться вместе.

Источник

Лечимся от вируса блокирующего загрузку Windows. (Предлагаю закрепить тему)

(Предлагаю закрепить тему)

Лечимся от вируса блокирующего загрузку Windows(Trojan.MbrLock и подобные)

Последнее время участились случаи заражения компьютера так называемым Trojan.MbrLock.

Он прописываеться в MBR и даже не даёт загрузить «Безопасный режим». Он просит отправить деньги на какой либо счёт. И так что же нам делать!

Садимся за незараженый компьютер (например идём в интернет-кафе)

1. Идём на сайт доктора

2. Вводим номер телефона/кошелька.

3. Если нам показало код разблокировки, разблокируем кодом, вышло, проверяем систему хорошим антивирем, нет, идём дальше!

— следующие два пункта для тех кому не лень потратить пару часиков.

4. Если ничего не вышло идём сюда

5. Ищем свой вирус (Trojan.MbrLock 2-ой в списке) и перебираем коды.

Попытка 2(если не вышла 1):

1. До загрузки окна с просьбой отправить деньги жмём DEL или F2 (у кого как).

2. В BIOS пробуем изменить дату на день вперёд.

3. Пробуем загрузиться. Если ничего не вышло изменяем на день назад.

Попытка 3(если не вышла 1 и 2):

1. Качаем DrWebLiveUSB или DrWebLiveCD.

2. Устанавливаем образ на флешку/диск(если старый BIOS то лучше CD).

3. Грузимся с носителя(диск/флешка).

4. Выбираем DrWeb-LiveCD (Default)

5. Появляется Центр Управления Dr.Web для Linux, сворачиваем/закрываем.

6. Жмём кнопку пуск.

7. Жмём Report Bug.

8. Подождите минуты 2.

9. Закрываем появившееся окно.

10. Открываем Midnaght Commander (он находится на рабочем столе).

11. Идём в папку /tmp в правой части экрана.

12. Кликаем 2 раза по bugreport

tar.gz.(картинка 2)

13. Жмём на mbr-sda.bin или mbr-hdc.bin и F3

14. Прямо по центру файла должен быть код разблокировки.(картинка 3)

15. Вводим код радуемся проверяем систему на вирусы, удаляем кеш всех браузеров.

Если вы не можете найти код в файле, загрузите его через FireFox в эту тему на форум, я вам обязательно помогу.

Попытка 4(если не вышла 1, 2 и 3):

1. Делаем шаги от 1 до 5 и 10 и 11 шаг включительно из «Попытки 3»

2. Жмём на файл sectors.dmp и нажимаем F3

3. Ищем строчку Enter code или Enter code3, чуть ниже должен быть код разблокировки.(картинка 1)

4. Повторяем 15 шаг с прошлой попытки.

Если вы не можете найти код в файле, загрузите его через FireFox в эту тему на форум, я вам обязательно помогу.

Попытка 5(если не вышла 1, 2 и 3 и 4):

Внимание я не несу ответственность за последствия!

1. Берём оригинальный диск вашей Windows.

2. Грузимся с него.

3. Жмём R.

4. Жмём 1.

5. Вводим fixboot потом fixmbr(со всем соглашаемся).

6. Загружаемся с любого лайв диска (доктора или касперского например).

7. Проверяем систему на вирусы.

8. Чистим кеш всех браузеров.

(Если не удаётся выполнить пункт 6, как только загрузиться Windows ставте проверку вашим антивирусом всех дисков).

Ну вот и всё!

(Материал был собран с различных сайтов, и обьеденён мной!)

Как удалить Windows 7 и вернуть нормально загрузку Windows Vista 86

Как удалить Windows 7 и вернуть нормально загрузку Windows Vista 86

Поставил 7 второй системой — работало всё нормально. Понадобилось её удалить — удалил согласно.

Восстановить загрузку 2-ой операционной системы — Windows 7 проф, при зашитой Windows 7 базовая

Восстановить загрузку 2-ой операционной системы — Windows 7 проф, при зашитой Windows 7 базовая

На ноуте была установлена Вин 7 базовая. Базовую стерли поставили 7 про, при обновлении произошел.

Как в загрузочном меню Windows 10 прописать загрузку Windows XP?

Друзья! Есть хард (МBR традиционная) с двумя разделами (C и E) NTFS, на разделе С стоит Windows XP.

Как добавить к загрузке Windows ХР загрузку Windows 7?

Я выставил время «0» для выбора операционки: windows 7 Другая операционка. А другая это ХР.

Тема стара как мир, при нормальной навигации по форуму, особенно если внимательно почитать сообщения в разделе компьютерная безопасность, инфы наберётся не мало. Хотя труд и собранная инфа c4boomb, можно оценить на 5 баллов, может кому-то и действительно поможет

Привет всем.

Я расскажу про Winlock который не трогает MBR.

Способ приведенный ниже работает, пользуюсь им, не встречал не одного блокиратора который не смог снять самостоятельно.

Все что ниже мое имхо, и личный опыт, на основе статей других людей и форумов.

Итак начнем с того что такое блокиратор — это программа которая средствами Windows добавляет себя в загрузки ОС. Антивирусные решения в большинстве случаев бессильны, т.к. криптографию ни кто не отменял, поведенческий анализ может и работает но я не видел. Слышал только что KAV 2012 самостоятельно избавился от вредоносной программы при обычном запуске компьютера.

Все делается довольно просто. Наша задача загрузиться с любого BOOT Девайса (USB,CD,DVD,HDD) с Winsows PE (до установочная версия), или в Linux как в Касперский Рескью Диск.

1) Первым делом определяем загрузочный диск и директорию Windows. Сразу лезем в «WindwosTemp» и все удаляем.

2) Удаляем все *.exe файлы в корне этого диска (C:) чьи имена напоминают 481741312312.exe fdaf3rfdf.exe.

3) Смотрим реестр зараженной машины, я пользуюсь «EDR Commander». В «Касперский Рескью Диск» встроена хорошая программа для этих нужд, все найдет сама.

В реестре идем по пути:

HKEY_Local_MACHINESOFTWAREMicrosoftWindwos NTCurrentVersionWinlogon

смотрим параметры Shell — должен быть explorer.exe

Userinit — C:Windowssystem32userinit.exe, (после запятой все удаляем)

Если эти файлы были изменены (перезаписаны), то с собой носите копии для всех версий Windows. Смотрим размер, версии, дату изменения. Так же не плохо посмотреть System32 все не подписанные файлы с новой датой изменения.

так же можно заглянуть и в:

HKEY_Local_MACHINESOFTWAREMicrosoftWindwos NTCurrentVersionWindwos

параметр AppInit_DLLs — если у вас стоит например Касперский то тут будут его DLL, если название левые удаляйте. Это для избавления от программ блокирующих доступ к web страницам.

И еще, удаляем все лишнее с автозагрузки:

HKEY_Local_MACHINESOFTWAREMicrosoftWindwosCurrentVersion Run и RunOnce

Проверяем, лишнее удаляем. Тут он сидит редко.

Еще смотрим нашего пользователя:

HKEY_Current_UserSOFTWAREMicrosoftWindwosCurrentVersion Run и RunOnce

Чаще всего находится тут с надписями по пути Temp и случайным именем *.exe.

4) Далее, спрашиваем из под какого пользователя данной рабочей станции был получен вредоносный код (этот путь мы так же могли видеть в реестре). Затем проходим по пути: «Documents and Settings*UserNameLocal SettingsTemp» — удаляем все что можем, что не можем пытаемся переименовать. — для Windows XP

В Windows 7 путь будет «Users(Пользователи)UserNameLocal SettingsTemp»

И удалить подозрительные файлы с директории «Загрузки» данного пользователя.

5) Если все прошло хорошо, то компьютер должен загрузиться нормально. Теперь главное не выходя в сеть интернет открыть браузер (или все что есть) с которого прошла загрузка вредоносной программы. Удалить там всю историю просмотра, все временные файлы через стандартные настройки данного браузера.

Скачать DrWeb CureIT! и проверить машину на заражения дополнительно.

Был случай что на зараженной машине не было DVD-Rom, и при себе не оказалось CD с требуемым софтом, USB не грузились. Дело решилось след образом. Взял CD диск, с установленным Arconis и зашел на машину через него, встроенным обзором файлов удалил все из папок «Temp» и вуаля, машина грузиться нормально.

В интернете много подборок Live-CD/DVD/USB/HDD для данных нужд, берите любой на свой вкус.

Источник

Как найти и удалить вирус на компьютере. Самостоятельно.

Не каждый медленный или плохо работающий компьютер заражен вредоносным ПО. Вот как проверить, есть ли у вас вирус — и является ли этот подозрительный процесс опасным.

Это десятилетия назад, вирусы часто были простыми шалостями, которые использовали много системных ресурсов. Современные вредоносные программы, скорее всего, будут скрытны и тихонечко работать в фоновом режиме. Сейчас, современные вредоносные программы создаются преступниками для того, чтобы заработать денег, а хорошо продуманные вредоносные программы вообще не вызовут каких-либо заметных проблем с ПК.

Тем не менее, внезапная низкая производительность ПК может быть одним из признаков того, что у вас вредоносное ПО. Странные приложения в вашей системе также могут указывать на вирус, но, опять же, нет гарантии.

Не существует единого доказательства, наличия вируса, подходящего для всех, без фактического сканирования компьютера на наличие вредоносных программ.

Единственный способ узнать наверняка, есть ли у вас вредоносная программа, — это проверить вашу операционную систему.

Как проверить, является ли процесс вирусом или нет

Узнать, есть ли на компьютере вирус, так как вы видели странный процесс в диспетчере задач Windows, который можно открыть, нажав Ctrl + Shift + Esc или щелкнув правой кнопкой мыши панель задач Windows и выбрав «Диспетчер задач».

В диспетчере можно увидеть довольно много процессов — нажмите «Подробнее», если вы видите меньший список. Многие из этих процессов имеют странные, запутанные имена. Это нормально.

Windows включает в себя довольно много фоновых процессов, некоторые из них добавлены производителем вашего ПК, а устанавливаемые вами приложения часто добавляют свои.

Вредоносное ПО часто использует большой объем ресурсов ЦП, памяти или диска и может быть заметен здесь. Если вам интересно, является ли конкретная программа вредоносной, щелкните ее правой кнопкой мыши в диспетчере задач и выберите «Поиск в Интернете», чтобы найти дополнительную информацию.

Если поиск в выводит информацию о вредоносном ПО, это 100% признак того, что у вас вирус.

Однако не думайте, что ваш компьютер не содержит вирусов только потому, что какой то незнакомый процесс выглядит законным. Процесс может лгать и говорить, что он, например, «Google Chrome» или «chrome.exe», но это может быть просто вредоносная программа, имитирующая Google Chrome, которая находится в другой папке вашей системы.

Если вам лень проверять с помощью поиска в интернете из диспетчера задач, как рассказывалось выше, но вы обеспокоены тем, что у вас могут быть вредоносные программы, мы рекомендуем выполнить проверку на наличие вредоносных программ.

Как сканировать компьютер на вирусы

В Windows 10 откройте меню «Пуск», введите «Безопасность» и щелкните ярлык «Безопасность Windows», чтобы открыть его. Вы также можете перейти в «Настройки»➣ «Обновление и безопасность»➣ «Безопасность Windows»➣ «Открыть безопасность Windows».

Чтобы выполнить проверку на наличие вредоносных программ, нажмите «Защита от вирусов и угроз».

Нажмите «Быстрое сканирование» для сканирования вашей системы на наличие вредоносных программ. Windows Security выполнит сканирование и выдаст вам результаты. Если какая-либо вредоносная программа найдена, она предложит удалить ее с вашего компьютера автоматически.

Если вам нужен другой способ поиска вирусов — а ваш основной антивирус ничего не находит — вы можете выполнить сканирование и с помощью другого приложения безопасности.

Список ссылок на скачивание бесплатных вирусных сканеров для домашнего использования

Бесплатные сканеры или ознакомительные версии антивирусных программ.

- Ссылка для скачивания Сканера безопасности Microsoft откроется на новой вкладке Microsoft Safety Scanner — это диагностический инструмент, предназначенный для поиска и удаления вредоносных программ с компьютеров Windows.

- Ссылка на Домашние пользовательские версии откроется на новой вкладке Spybot Search and Destroy — пакет безопасности все-в-одном включают в себя много дополнительных инструментов и функций, в том числе защиту от вирусов.

- Ссылка для скачивания онлайн сканера Bitdefender, откроется на новой вкладке Bitdefender Virus Scanner — используются передовые технологии, такие как машинное обучение, чтобы защитить вас от фишинга и других типов мошеннического контента.

- Ссылка на Mac App Store откроется на новой вкладке также для MacOS — Bitdefender Virus Scanner легко обнаруживает вредоносное ПО на MacOS

- Ссылка на бесплатный Kaspersky Security Scan откроется на новой вкладке Kaspersky Security Scan — бесплатный сканер вирусов Kaspersky Security Scan

- Ссылка на продукт, руководство или утилиту ремонта Центра загрузки Avira откроется на новой вкладке Avira PC Cleaner — Центр загрузки антивирусных продуктов Avira

- Ссылка скачивания бесплатной ознакомительной версии Malwarebytes откроется на новой вкладке Malwarebytes — Ваша первая линия обороны от шпионских программ. (Malwarebytes for Windows, Malwarebytes for Mac, Malwarebytes for Android)

Windows 7 не включает встроенное антивирусное программное обеспечение. Для бесплатного антивируса вы можете скачать Microsoft Security Essentials и запустить сканирование с ним. Это обеспечивает защиту, аналогичную программному обеспечению безопасности Защитника Windows, встроенному в Windows 10.

Если ваше антивирусное приложение обнаруживает вредоносное ПО, но не может удалить его, попробуйте выполнить сканирование в безопасном режиме. Вы также можете убить абсолютно все вирусы и вредоносное ПО, вернув Windows 10 в состояние по умолчанию.

Источник

Обнаружение загрузочного вируса

В загрузочных секторах

дисков расположены, как правило, небольшие

программы, назначение которых состоит

в определении размеров и границ логических

дисков (для MBR винчестера) или загрузке

операционной системы (для boot-сектора).

В начале следует

прочитать содержимое сектора,

подозрительного на наличие вируса. Для

этой цели удобно использовать DISKEDIT из

“Нортоновских утилит” или AVPUTIL из

профессионального комплекта AVP.

Некоторые загрузочные

вирусы практически сразу можно обнаружить

по наличию различных текстовых строк

(например, вирус “Stoned” содержит

строки: “Your PC is now Stoned!”, “LEGALISE

MARIJUANA!”). Некоторые вирусы, поражающие

boot-секторы дисков, наоборот, определяются

по отсутствию строк, которые обязательно

должны присутствовать в boot-секторе. К

таким строкам относятся имена системных

файлов (например, строка “IO SYSMSDOS SYS”)

и строки сообщений об ошибках. Отсутствие

или изменение строки-заголовка

boot-сектора (строка, содержащая номер

версии DOS или название фирмы-производителя

программного обеспечения, например,

“MSDOS5.0” или “MSWIN4.0”) также может

служить сигналом о заражении вирусом,

если на компьютере не установлена

Windows95/NT – эти системы по неизвестной мне

причине записывают в заголовок загрузочных

секторов дискет случайные строки текста.

Стандартный загрузчик

MS-DOS, расположенный в MBR, занимает меньше

половины сектора, и многие вирусы,

поражающие MBR винчестера, довольно

просто заметить по увеличению длины

кода, расположенного в секторе MBR.

Однако существуют

вирусы, которые внедряются в загрузчик

без изменения его текстовых строк и с

минимальными изменениями кода загрузчика.

Для того чтобы обнаружить такой вирус,

в большинстве случаев достаточно

отформатировать дискету на заведомо

незараженном компьютере, сохранить в

виде файла ее boot-сектор, затем некоторое

время использовать ее на зараженном

компьютере (записать/прочитать несколько

файлов), а после этого на незараженном

компьютере сравнить ее boot-сектор с

оригинальным. Если в коде загрузочного

сектора произошли изменения – вирус

пойман.

Существуют также

вирусы, использующие более сложные

приемы заражения, например, изменяющие

при инфицировании MBR всего 3 байта Disk

Partition Table, соответствующие адресу

активного загрузочного сектора. Для

идентификации такого вируса придется

провести более детальное исследование

кодов загрузочного сектора вплоть до

полного анализа алгоритма работы его

кода.

Приведенные рассуждения

основываются на том, что стандартные

загрузчики (программы, записываемые

операционной системой в загрузочные

сектора) реализуют стандартные алгоритмы

загрузки операционной системы и

оформляются в соответствии с ее

стандартами. Если же диски отформатированы

утилитами, не входящими в состав DOS

(например, Disk Manager), то для обнаружения

в них вируса следует проанализировать

алгоритм работы и оформление загрузчиков,

создаваемых такой утилитой.

Обнаружение файлового вируса

Как отмечалось, вирусы

делятся на резидентные и нерезидентные.

Встречавшиеся до сих пор резидентные

вирусы отличались гораздо большим

коварством и изощренностью, чем

нерезидентные. Поэтому для начала

рассмотрим простейший случай – поражение

компьютера неизвестным нерезидентным

вирусом. Такой вирус активизируется

при запуске какой-либо зараженной

программы, совершает все, что ему

положено, передает управление

программе-носителю и в дальнейшем (в

отличие от резидентных вирусов) не будет

мешать ее работе. Для обнаружения такого

вируса необходимо сравнить длины файлов

на винчестере и в дистрибутивных копиях

(упоминание о важности хранения таких

копий уже стало банальностью). Если это

не поможет, то следует побайтно сравнить

дистрибутивные копии с используемыми

программами. В настоящее время разработано

достаточно много утилит такого сравнения

файлов, самая простейшая из них (утилита

COMP) содержится в DOS.

Можно также просмотреть

дамп выполняемых файлов. В некоторых

случаях можно сразу обнаружить присутствие

вируса по наличию в его коде текстовых

строк. Многие вирусы, например, содержат

строки: “.COM”, “*.COM”, “.EXE”,

“*.EXE”, “*.*”, “MZ”, “COMMAND”

и т.д. Эти строки часто встречаются в

начале или в конце зараженных файлов.

Существует и еще один

способ визуального определения

зараженного вирусом DOS-файла. Он основан

на том, что выполняемые файлы, исходный

текст которых написан на языке высокого

уровня, имеют вполне определенную

структуру. В случае Borland или Microsoft C/C++

сегмент кода программы находится в

начале файла, а сразу за ним – сегмент

данных, причем в начале этого сегмента

стоит строка-копирайт фирмы-изготовителя

компилятора. Если в дампе такого файла

за сегментом данных следует еще один

участок кода, то вполне вероятно, что

файл заражен вирусом.

То же справедливо и

для большинства вирусов, заражающих

файлы Windows и OS/2. В выполняемых файлах

этих ОС стандартным является размещение

сегментов в следующем порядке: сегмент(ы)

кода, за которыми следуют сегменты

данных. Если за сегментом данных идет

еще один сегмент кода, это также может

служить сигналом о присутствии вируса.

Пользователям, знакомым

с языком Ассемблер, можно попробовать

разобраться в кодах подозрительных

программ. Для быстрого просмотра лучше

всего подходит HIEW (Hacker’s View) или AVPUTIL. Для

более подробного изучения потребуется

дизассемблер – Sourcer или IDA.

Рекомендуется запустить

одну из резидентных антивирусных

программ-блокировщиков и следить за ее

сообщениями о “подозрительных”

действиях программ (запись в COM- или

EXE-файлы, запись на диск по абсолютному

адресу и т.п.). Существуют блокировщики,

которые не только перехватывают такие

действия, но и сообщают адрес, откуда

поступил “подозрительный” вызов

(к таким блокировщикам относится AVPTSR).

Обнаружив подобное сообщение, следует

выяснить, от какой программы оно пришло,

и проанализировать ее коды при помощи

резидентного дизассемблера (например,

AVPUTIL.COM). При анализе кодов программ,

резидентно находящихся в памяти, большую

помощь часто оказывает трассирование

прерываний 13h и 21h.

Следует отметить, что

резидентные DOS-блокировщики часто

оказываются бессильны, если работа

ведется в DOS-окне под Windows95/NT, поскольку

Windows95/NT позволяют вирусу работать “в

обход” блокировщика (как, впрочем, и

всех остальных резидентных программ).

DOS-длокировщики также неспособны

остановить распространение Windows-вирусов.

Рассмотренные выше

методы обнаружения файловых и загрузочных

вирусов подходят для большинства как

резидентных, так и нерезидентных вирусов.

Однако эти методы не срабатывают, если

вирус выполнен по технологии “стелс”,

что делает бесполезным использование

большинства резидентных блокировщиков,

утилит сравнения файлов и чтения

секторов.

Загрузить PDF

Загрузить PDF

Ваш компьютер ведет себя странно в последнее время? Бывало, что он работает медленно, или сообщал вам, что ваш компьютер нуждается в определенной программе? Если так, то это быть может вирусом. Эта статья о вирусах, поражающих загрузочный сектор. Они находятся в секторах, которые используются для запуска операционной системы. Простая замена операционной системы может оставить вирус, и он будет продолжать свои злые штучки.

Шаги

-

1

Переместите все важные файлы и выключите зараженный компьютер. Вы не можете начать удаление вируса, если он находится в оперативной памяти компьютера.

-

2

Вариант 1: Отнесите жесткий диск профессионалу. Отключите компьютер, все мониторы и т.д. Снимите HDD (жесткий диск) с зараженного компьютера. Обязательно удалите с себя статическое электричество, прикоснувшись к металлическому корпусу.

-

3

Вариант 2: Используйте программное обеспечение на компакт-диске или дискете (да, еще можно скачать как образ дискеты) для сканирования дисков и исправления MBR. Начните с ОС. Установите компакт-диск. Если у вас Windows, запустите консоль восстановления Windows.

-

4

Для изменения порядка загрузки: Войдите в BIOS через соответствующую кнопку вашего компьютера. Когда отобразится страница установок BIOS, выберите компакт-диск или дискету как первоочередный источник загрузки.

-

5

Источники программного обеспечения: Выясните, какая компания произвела ваш жесткий диск, и посмотрите, есть ли у них утилита, которая будет делать низкоуровневое форматирование. Эта часть важна, потому что она удаляет все данные с жесткого диска, так что никто не может получить их обратно, в том числе и вирус. Некоторые общие инструменты производителей жестких дисков для этого можно найти здесь.

-

6

Запустите утилиту форматирования, предоставленную производителем HDD.

-

7

Если есть ошибки загрузки ОС, переустановите операционную систему, какую вы захотите.

-

8

И самое главное – использовать надежное программное обеспечение для удаления вируса, иначе вы будете в более сложном положении (если программное обеспечение окажется зараженным). Некоторые программы будут показывать много «обнаруженных вирусов», чтобы продать полную версию, так что читайте отзывы сначала.

Реклама

Советы

- Если вы чувствуете себя неуверенно на любой из стадий, отнесите свой компьютер в к специалисту.

- Системная дискета не требуется, просто отформатированная дискета. Проверьте на этикетке, отформатирована ли ваша дискета для Mac или ПК. При необходимости, в MS Windows откройте Мой компьютер, правой кнопкой мыши кликните на дисковод, нажмите кнопку “Формат …” и т.д. Затем запустите установку загруженного образа дискеты. Образ компакт-диска потребует программное обеспечение для записи.

Реклама

Предупреждения

- Не забудьте заблокировать запись на дискету после установки, сдвинув флажок, потому что любой вирус, находящийся в загрузочном секторе вашего жесткого диска, может скопировать себя.

- Низкоуровневое форматирование сотрет все и вся на вашем жестком диске. Это происходит, потому что форматирование стирает весь диск, а не только таблицу размещения файлов (FAT), которая является каталогом на жестком диске. Это вроде как телефонный справочник. При удалении чего-либо, или делаете форматирование в Windows, или DOS, известной как форматирование высокого уровня, он говорит FAT, что там больше ничего нет, но оставляет данные на диске. Низкоуровневое форматирование или удаление говорит FAT, что тут ничего нет и сразу же перезаписывает сектора на жестком диске, где был расположен файл. Из-за этого нет никакой возможности получить данные обратно после завершения этого процесса.

Реклама

Об этой статье

Эту страницу просматривали 13 335 раз.

Была ли эта статья полезной?

Boot Sector Viruses are malicious programs that reside in your hard drive. They infect your machine by replacing your Master Boot Record (MBR) or DOS Boot Sector with their code. In some cases, boot sector viruses will encrypt the MBR. This mode of operation is what makes boot sector viruses are potent.

The Master Boot Record is on the first sector of your hard drive and executes whenever you power on your PC. This means that even if you try to remove boot sector viruses using an antivirus, they get loaded back into your computer’s memory on your next boot.

Originating from your boot sector, these viruses will then spread to all the disks on your computer. This makes boot sector viruses tough to remove.

Also, if Windows is running, regular antivirus programs will not have access to the MBR. You can, however, use bootable antivirus disks to remove boot sector viruses. This guide shows you how to do this and other solutions for ridding your computer of boot sector viruses for good.

How to prevent Boot Sector Virus

While removing boot sector viruses is quite challenging, it’s easy to avoid getting them in the first place. The most common way that these malicious programs spread is through shared removable media.

Before inserting any removable storage drive into your computer, you must be sure that it isn’t infected with a boot sector virus. The virus may not get on your machine when you connect the media, but if you leave it connected while you boot up your system, then your hard drive will be infected.

Protecting your machine from boot sector viruses is similar to doing it for viruses in general – you must have reliable antivirus software and defenses and always keep their virus definitions updated. I can’t overemphasize the roles of antivirus software. In this case, you need them for these two functions, primarily:

- To monitor your computer system for malicious activity.

- Detect known malicious actions and patterns in your computer system.

- Scan for viruses and get rid of them from your system’s disks.

In the section that follows, we’ll get more in-depth on how these viruses infect your computer system.

TIP: You can protect your computer’s Master Boot Record with MBR Filter.

How does a Boot Sector Virus get in?

As we’ve emphasized, boot sector viruses enter your PC mainly via physical storage media. However, they may also come bundled in downloads, especially from untrusted sites and email attachments.

When you connect an infected USB pen drive or insert a floppy disk into your computer, the virus gets transferred to your system and infects the MBR. It modifies or completely replaces the existing MBR code, and on your next boot, the virus is loaded into your system and runs with the MBR.

Regarding the download of infected files and email attachments, boot sector viruses remain mostly harmless when you download them. However, when you open the malicious file, it then begins to infect the host machine. In many cases, the proprietor might’ve encoded instructions for the program to multiply and create batches to email your contacts.

Thankfully, the computer BIOS architecture has improved, and this has curbed (to a large extent) the spread of boot sector viruses. This development is due to the inclusion of the option to allow users to block codes from modifying the first sector of PC’s hard drives.

If you’ve never updated your BIOS, now’s a good time to do it.

Read: How to backup & restore Master Boot Record with MBR Backup or MDHacker.

How to remove a Boot Sector Virus

Most boot sector viruses can encrypt the MBR; your drive can get severely damaged if you don’t remove the virus properly.

On the other hand, if the virus doesn’t encrypt the MBR and only infects the boot sector, you can use the DOS SYS command the restore the bad sector.

Further, you can also use the DOS LABEL command to restore affected volume labels. If the infection is severe and beyond repair, you can replace the MBR with the use of the FDISK/MBR command.

While all of these methods may work for some cases, using a free bootable antivirus rescue software is the safest way to remove boot sector viruses. Most importantly, with antivirus software, you are unlikely to lose files and data saved on your hard drive.

Read: How to repair the Master Boot Record.

TRIVIA: The first MS-DOS PC virus was created in 1986 and it was the Brain virus. Brain was a boot sector virus and only infected 360k floppy disks. Interestingly, even though it was the first virus, it had the full-stealth capability. V-Sign was the first polymorphic boot sector virus.