На практике может возникнуть необходимость в разделении существующей IP-сети на подсети. На просторах глобальной сети можно найти достаточно большое число различных IP-калькуляторов, которые помогут с решениями подобных задач. Самостоятельное решение задач занимает достаточно много времени, но позволяет выполнить их более точно, исходя из задания или существующей потребности. Попробуем в данной статье рассмотреть алгоритм разделения заданной сети на подсети путем построения IP-дерева.

Определение параметров сети по известному IP-адресу узла и префиксу описано в статье

Пример. Пусть дана сеть 10.0.0.0. Необходимо разбить данную сеть на подсети. В каждой подсети планируется использовать следующее количество узлов:

1 сеть – 3 узла;

2 сеть – 25 узлов;

3 сеть – 62 узла;

4 сеть – 120 узлов;

5 сеть – 250 узлов;

6 сеть – 400 узлов;

7 сеть – 1017 узлов.

Необходимо понимать, что в данном случае такие понятия как сеть и подсеть идентичны. То есть IP-подсеть обладает всеми параметрами сети и ее можно также рассматривать как отдельную сеть.

Ход решения.

Переведем заданный номер сети в двоичный код и определимся с номерами бит. Предлагаю нумеровать биты в IP-адресе справа налево, чтобы работать с меньшими цифрами (Можно нумеровать и слева направо, ошибки не будет).

Для решения задачи необходимо построить дерево IP-адресов. Оно строится произвольным образом, с соблюдением определенных правил. Следует учитывать, что используется двоичный код, поэтому все числа являются степенями двойки (то есть 2, 4, 8, 16, 32 и так далее). Для начала можно сложить все то количество узлов, для которых необходимо составить IP-адресацию.

3+25+62+120+250+400+1017=1877

Ближайшее большее число степени двойки это 2048 (два в одиннадцатой степени – 2^11). Это число можно поделить на два значения по 1024 каждый (2^10). При этом одиннадцатый бит будет принимать значения либо ноль, либо один. Нарисуем получившееся начало дерева. Не имеет значения какой бит (верхний или нижний) примет нулевое значение. Желательно при создании дерева определится, чтобы было одинаково, например, все верхние биты равны нулю, а все нижние единицы (как в данном рисунке).

Таким образом продолжаем делить каждую ячейку до необходимых значений. Здесь нужно пояснить, что пытаемся решить задачу с минимально необходимым выделением адресов. То есть, если нужно выделить сеть на 62 узла, например, то нужно выбрать ячейку на 64 адреса. Можно выбрать и 128 адресов, но тогда будет избыточное значение незадействованных адресов. Также нужно понимать, что в любой сети (большой или маленькой) два IP-адреса являются служебными и их нельзя назначать в качестве IP-адресов узлов. Это самый первый адрес, который является номером сети и самый последний адрес – широковещательный адрес сети. То есть если нужно выделить сеть, например, для 63 узлов, то ячейки на 64 адреса будет недостаточно, нужно выбирать ячейку на 128 адресов.

Также необходимо по мере деления адресного пространства назначать определенные ячейки в качестве сетей. Самое большое количество адресов требуется для седьмой сети (1017 адресов), для этой сети необходимо выделить ячейку в 1024 адреса. Выберем для этого верхнюю ячейку (хотя можно и нижнюю, не имеет значение).

Таким образом верхняя ячейка получается полностью задействована для адресации седьмой сети в 1017 адресов. То, что часть адресов останется свободной не имеет значение. Их все равно уже нельзя использовать в других сетях. Далее делим только нижнюю ячейку в 1024 адреса, так как она осталась свободной. Не забываем на линии перехода подписывать номера бит и их значения. Соответственно между 1024 и 512 уже будет находится десятый бит. Для шестой сети нужно 400 адресов, ближайшая наибольшая ячейка это 512. Выберем нижнюю для адресации шестой сети.

Продолжаем делить оставшуюся часть адресного пространства в 512 адресов по тому же принципу, что и раньше. Подписываем номера бит и выделяем адресное пространство для пятой сети в 250 адресов.

Для удобства восприятия желательно рисовать таким образом, чтобы ячейки с одинаковым количеством адресов (например, 256) находились на одной вертикальной линии. Делим оставшуюся ячейку в 256 адресов на две части и определяем место для четвертой сети в 120 адресов.

Продолжая подобным образом находим места на дереве для третьей, второй и первой сети.

Таким образом, были определены места для всех заданных сетей. Одно важное замечание. Если по каким-либо причинам не хватило место для всех сетей, то нужно продолжить дерево влево, то есть увеличить адресное пространство в два раза, задействовав уже 4096 адресов. Пример приведен на рисунке

Теперь необходимо исходя из построенного дерева определить адресные параметры для каждой сети: номер сети, префикс и маску сети, широковещательный адрес сети. А также диапазон и количество адресов, которые будут назначаться в качестве IP-адресов узлов.

Алгоритм решения можно представить следующим образом:

1. Определение границы сети.

2. Определение номера сети.

3. Определение маски (префикса) сети.

4. Определение широковещательного адреса сети.

5. Определение диапазона и количества адресов.

Рассмотрим на примере первой сети для трех узлов. Для этой сети выбрано адресное пространство на 8 узлов.

1. Определение границы сети. Речь идет об определении границы в IP-адресе между номером сети и номером узла (хоста). Для этого необходимо найти по дереву IP-адресов (рисунок №2) номер бита, который является последним для данной подсети (это четвертый бит), соответственно граница проходит между четвертым и нижележащим (третьим) битом.

2. Определение номера сети. Для этого значения бит справа от границы сети заполняем нулями (это биты 3, 2 и 1). Для заполнения значения бит слева от границы используем дерево IP-адресов (рисунок №2). Нужно передвигаться от выбранной ячейки (8 адресов) по ветвям дерева к вершине и записывать значения бит. Четвертый бит равен нулю, пятый бит – единице, шестой – единице, седьмой – нулю и так далее. До одиннадцатого бита, который равен единице. Когда дерево закончилось, то значения бит необходимо переписать исходя из первоначально заданной сети (рисунок 1). Получаем следующую запись:

Теперь переводим номер подсети в десятичную систему: 10.0.4.176.

Перемещение от ячейки в 8 адресов до вершины дерева представлено на следующем рисунке

3. Определение маски (префикса) сети. Маска – второй параметр сети, поэтому его записываем отдельно. Для определения маски необходимо все биты, находящиеся слева от границы, заполнить единицами, а справа – нулями:

Переводим маску подсети в десятичную систему: 255.255.255.248. Префикс — это еще один вид записи маски, он указывает количество бит в IP-адресе отведенных под номер сети. В данном случае это количество единиц в двоичном коде маске (то есть префикс равен 29).

4. Определение широковещательного адреса сети. Широковещательный адрес сети – это самый последний адрес в данной сети. Для его определения переписываем биты относящиеся к адресу сети (рисунок 3) без изменения, а биты относящиеся к адресу узла (справа от границы сети) заменяем на единицы:

Переводим широковещательный адрес в десятичную систему счисления: 10.0.4.183.

5. Определение диапазона и количества адресов. Для того чтобы вычислить адрес первого узла в подсети, необходимо к номеру подсети прибавить единицу (10.0.4.177), а для того чтобы определить адрес последнего узла, – от широковещательного узла подсети отнять единицу (10.0.4.182). Получаем следующий диапазон адресов узлов: 10.0.4.177 – 10.0.4.182. Таким образом, максимальное количество адресов в подсети 10.0.4.176 с маской 255.255.255.248 составляет 6. Данное количество адресов достаточно для того, чтобы в подсети разместить 3 узла.

Все вышеизложенные рассуждения можно пропустить и записать все решение в компактной форме:

Номер подсети и префикс: 10.0.4.176/29

Маска подсети: 255.255.255.248

Широковещательный адрес: 10.0.4.183

Адрес первого узла: 10.0.4.177

Адрес последнего узла: 10.0.4.182

Диапазон адресов: с 10.0.4.177 до 10.0.4.182

Количество IP-адресов для адресации узлов: 6

Для более точного понимания перечислим эти шесть адресов:

10.0.4.177, 10.0.4.178, 10.0.4.179, 10.0.4.180, 10.0.4.181, 10.0.4.182

Еще раз обращаю внимание, что понятие сеть и подсеть почти одинаковы, так как каждая из них имеет полный набор параметров. В данном случае рассматривается деление большой сети на несколько более мелких (по количеству узлов в сети).

Для определения IP-адресации подсетей с 25, 62 и 120 узлами повторяем все те же действия, что описаны выше.

Могут возникнуть трудности для определения параметров сети с общим количеством адресов 512 и выше. Рассмотрим пример решения для шестой сети, в которой необходимо выделить адресацию на 400 узлов и для которой выделена ячейка на 512 адресов (рисунок 2). Алгоритм решения такой же, но из-за того, что граница проходит через третий байт, вычисления немного усложняются.

Следуя вышеуказанному алгоритму получаем:

Номер подсети и префикс: 10.0.6.0/23

Маска подсети: 255.255.254.0

Широковещательный адрес: 10.0.7.255

Адрес первого узла: 10.0.6.1

Адрес последнего узла: 10.0.7.254

Диапазон адресов: с 10.0.6.1 до 10.0.7.254

Количество IP-адресов для адресации узлов: 510

Если префикс сети составляет 23 и менее, то диапазон адресов можно разложить на составные части, в зависимости от изменений третьего байта. То есть

10.0.6.1 – 10.0.6.255 это 255 адресов

10.0.7.0 – 10.0.7.254 это 255 адресов

Итого 255+255=510 адресов

Для седьмой сети (на 1017 узлов) определяем аналогичным образом:

Номер подсети и префикс: 10.0.0.0/22

Маска подсети: 255.255.252.0

Широковещательный адрес: 10.0.3.255

Адрес первого узла: 10.0.0.1

Адрес последнего узла: 10.0.3.254

Диапазон адресов: с 10.0.0.1 до 10.0.3.254

Количество IP-адресов для адресации узлов: 1022

Для определения количества адресов разложим на четыре поддиапазона:

10.0.0.1 – 10.0.0.255 это 255 адресов

10.0.1.0 – 10.0.1.255 это 256 адресов

10.0.2.0 – 10.0.2.255 это 256 адресов

10.0.3.0 – 10.0.3.254 это 255 адресов

255+256+256+255=1022

Номер одной подсети может совпасть с номером первоначально заданной сети. Это допустимо, но только для одной подсети.

Обычно в сети принято, чтобы система автоматически назначала IP-адреса. Проблема этой стратегии заключается в том, что вы не можете выбирать адреса. Вот некоторые простые запросы командной строки, чтобы найти IP-адреса вашего сетевого устройства и информация о как отслеживать все назначения IP-адресов.

Когда вы испытываете проблемы с сетью, вы можете предпринять шаги, чтобы исследовать и решить проблему. Поэтому вам, вероятно, понадобится узнать адреса вашего оборудования, чтобы вы могли определить устройство, которое является причиной проблемы..

Мы подробно расскажем ниже. Если у вас есть время для быстрого взгляда, вот наш список лучших инструментов для сканирования и отслеживания IP-адресов:

- Терминал или Командная строка Базовое сканирование IP может быть выполнено из командной строки.

- Angry IP Scanner Бесплатный сканер IP-адресов, который устанавливается в Windows, Linux и Mac OS. Он не выполняет сверку DHCP.

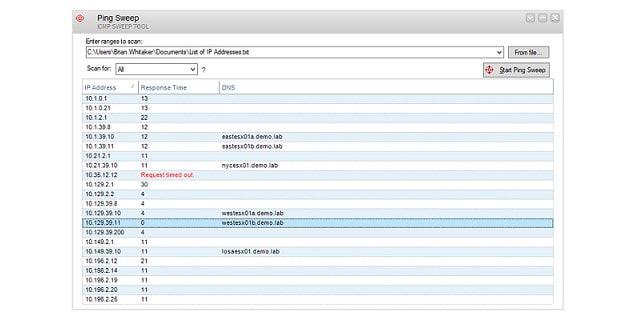

- SolarWinds Ping Sweep с набором инструментов инженера (бесплатная пробная версия) Мощный инструмент, который поставляется в комплекте с набором инструментов для Windows с графическим интерфейсом.

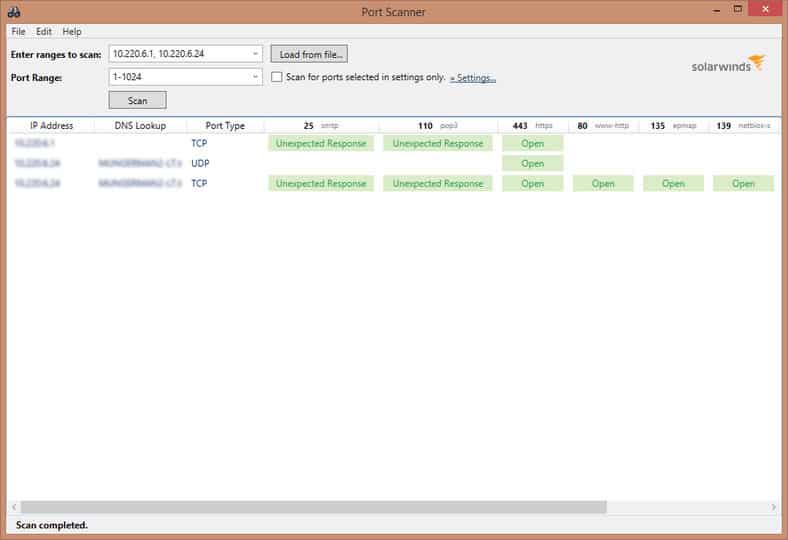

- Сканер портов SolarWinds (БЕСПЛАТНЫЙ ИНСТРУМЕНТ) Сканер IP-адресов, который позволяет пользователям сканировать IP-адреса в своей сети. Сканирование может выполняться через графический интерфейс пользователя (GUI) или командную строку..

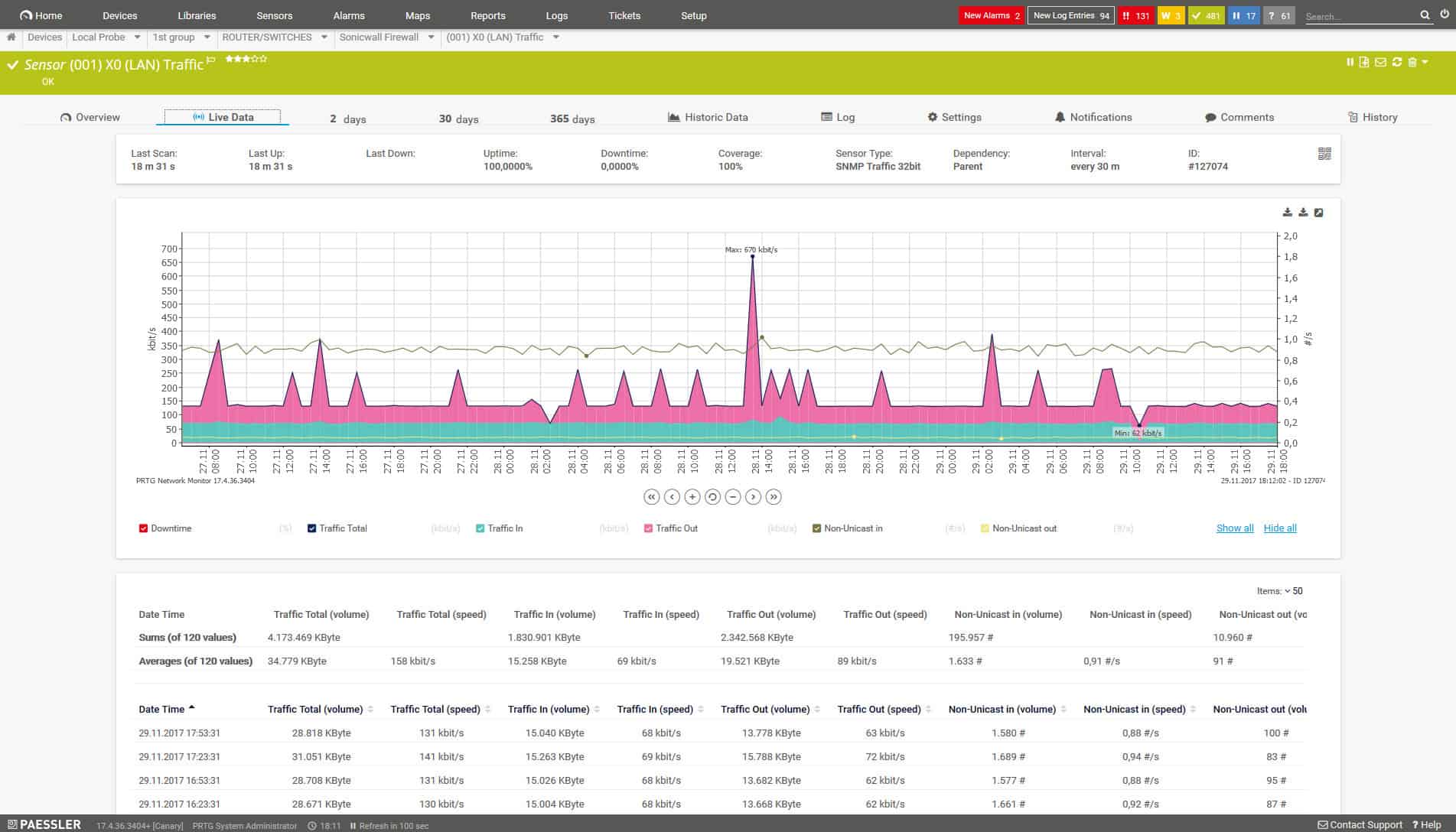

- Инструменты сетевого сканирования Paessler PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Сканер IP как часть полной системы мониторинга сети. Работает на Windows Server.

- SolarWinds IP Tracker (БЕСПЛАТНАЯ ЗАГРУЗКА) Легкий бесплатный инструмент, который сканирует сеть с 256 IP-адресами. Он не будет координироваться с вашим DHCP-сервером, но обнаружит дублирующиеся адреса.

- MyLanViewer – Бесплатный сканер IP-адресов для Windows. Он обнаружит мошеннические устройства и поддельные DHCP-серверы.

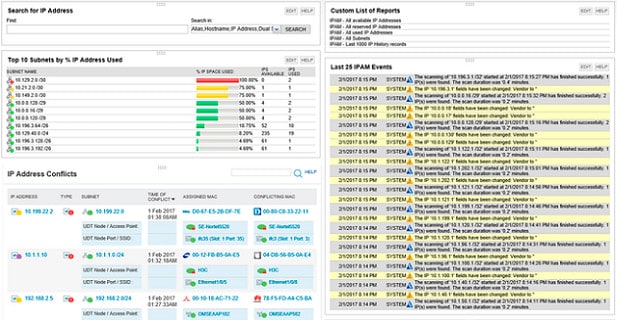

- Сканер IP-адресов SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Часть решения IPAM компании. Он устанавливается на Windows Server и является платным продуктом, но вы можете получить его на 30-дневную бесплатную пробную версию. IPAM будет координировать свои действия с вашими серверами DNS и DHCP, чтобы предоставить вам полное решение DDI.

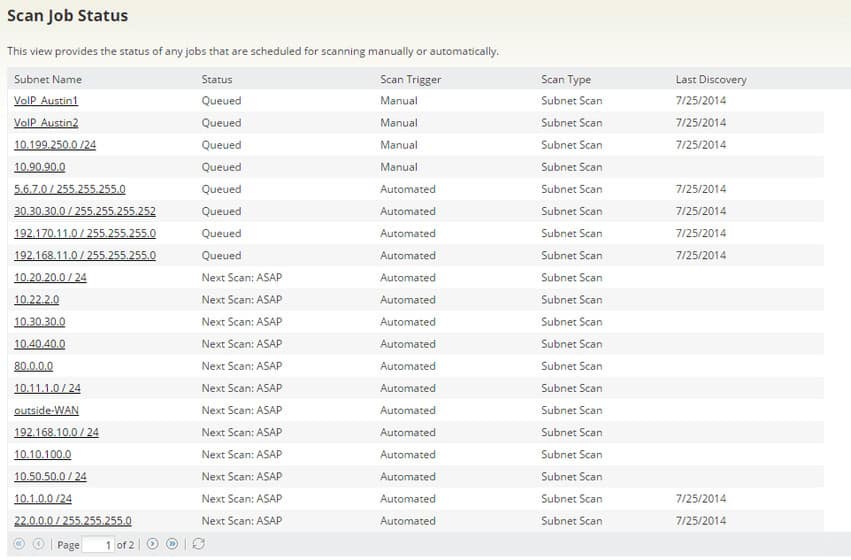

- ManageEngine OpUtils (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Пакет, который объединяет диспетчер IP-адресов и диспетчер портов коммутатора, а также набор дополнительных инструментов управления сетью. Бесплатная версия утилиты дает вам сетевой сканер.

Contents

- 1 Как найти IP-адреса в сети:

- 2 Анализировать результаты расследования

- 3 Распределение адресов

- 4 Динамические или статические адреса

- 5 DDI

- 6 Улучшенные результаты сканирования IP

- 7 Сканеры IP-адресов

- 7.1 Angry IP Scanner

- 7.2 SolarWinds Ping Sweep (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 7.3 Сканер портов SolarWinds (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

- 8 Инструменты отслеживания IP-адресов

- 8.1 Инструменты сетевого сканирования Paessler PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 8.2 SolarWinds IP Tracker (БЕСПЛАТНАЯ ЗАГРУЗКА)

- 8.3 MyLanViewer

- 9 Управление IP-адресами (IPAM)

- 9.1 Сканер IP-адресов SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.2 ManageEngine OpUtils (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

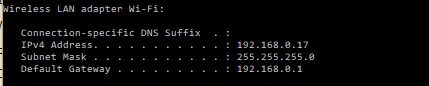

Чтобы получить список IP-адресов всех устройств, подключенных к вашей сети, Следуй этим шагам:

- Откройте окно терминала, чтобы добраться до командной строки.

- Выполните команду IPCONFIG и нажмите Возвращение. По типу Linux Ifconfig вместо.

- Введите команду arp -a чтобы получить больше информации.

Это даст вам пустой список IP-адресов, но тогда вам нужно будет использовать другие инструменты для дальнейшего изучения или устранения неполадок в сети..

В этом руководстве вы узнаете о быстром способе определения IP-адресов в своей сети, а затем вы узнаете о некоторых основных инструментах, которые получат эту информацию в более удобном для восприятия формате и дадут вам возможность управлять адресами..

Если вы просто хотите найти свой собственный IP-адрес, попробуйте вместо этого это руководство > Как найти свой IP-адрес менее чем за 30 секунд.

Анализировать результаты расследования

IPCONFIG Команда вернет набор результатов для каждого из сетевых адаптеров, установленных на вашем компьютере. Те адаптеры, которые не активны, покажут результат, СМИ отключены, так что вы можете игнорировать эти.

Вам нужно искать результаты адаптера, которые показывают IPv4-адрес и Шлюз по умолчанию записи.

Теперь у вас есть адреса двух устройств в вашей сети. IPv4-адрес – это сетевой адрес используемого вами компьютера, а результатом шлюза по умолчанию является IP-адрес вашего маршрутизатора..

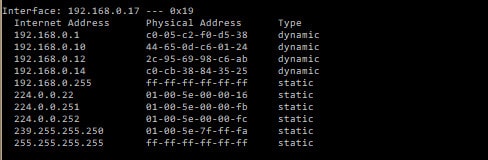

Результаты ARP предоставят вам список всех выделенных адресов в вашей сети.

Если вы видите несколько пакетов результатов, найдите тот, чей IP-адрес был указан как IP-адрес вашего компьютера в IPCONFIG Результаты. Список IP-адресов, которые вы видите ниже, показывает все другие адреса, которые были выделены в вашей сети. Таким образом, полный список всех этих адресов, включая адрес вашего компьютера.

В результатах ARP, показанных выше, вы можете увидеть четыре адреса, которые помечены динамический и шесть адресов, которые классифицируются как статический. Если вы вообще не предприняли никаких действий для назначения адресов вручную устройствам в вашей сети, тогда все физические устройства будут иметь динамические адреса.. Статические адреса используются для администрирования вашим роутером. Первый адрес в списке – это адрес вашего роутера. Это должно соответствовать Шлюз по умолчанию адрес, который вы видели в IPCONFIG Результаты.

На иллюстрациях в этом разделе вы можете видеть, что IPCONFIG и агр Команды выявили адрес маршрутизатора, адрес компьютера, с которого были выполнены команды, и сетевые адреса еще четырех устройств, подключенных к сети..

Распределение адресов

Отслеживание распределения адресов в вашей сети очень важно. Вы можете выбрать два способа выделения IP-адресов. В одном методе, который является статический IP-адрес, Вы вводите адрес в настройках сети каждого устройства. Выполняя эту задачу, вы должны вести централизованный учет распределения этих адресов и быть осторожным, чтобы не повторять адреса.

Второй метод, который вы можете использовать для распределения адресов, это динамический IP-адрес система. Этот сценарий сейчас широко используется сетевыми администраторами. В этом случае каждое устройство при подключении к сети должно связаться с центральным сервером и запросить адрес. Этот сервер работает DHCP система. DHCP обозначает Протокол динамического конфигурирования сервера. В сетевой терминологии компьютер, подключенный к сети, называется «хостом».

Под DHCP ни одно устройство не имеет постоянного адреса. Вместо, адреса применяются к каждому устройству на условиях аренды. Срок аренды истекает, и тогда компьютеру либо будет предоставлена новая аренда по тому же адресу, либо аренда по новому адресу.

Динамические или статические адреса

Метод динамической адресации требует намного больше оборудования, чем метод статического распределения адресов. Однако это проще автоматизировать, чем метод статического адреса. Если у вас небольшая сеть, вы можете легко использовать статический метод. Однако автоматизация, доступная в системе DHCP, делает ее более привлекательной для администраторов крупных сетей..

Сети используют имена хостов, а также IP-адреса для идентификации устройств. В системе динамических адресов имя хоста остается прежним, но связанный с ним IP-адрес будет часто меняться. Из-за изменения адреса необходимо автоматизировать сопоставление имен хостов и IP-адресов, хранящихся в ваших сетях. Сервер доменных имен. Итак, динамическая адресация требует средств автоматизации. С другой стороны, необходимость вручную назначать адрес для каждого компьютера, мобильного устройства и принтера, подключенных к сети, может стать очень много времени у администраторов крупных сетей.

По мере роста малой сети запись распределения IP-адресов должна строго контролироваться.. Любые ошибки в списке назначенных адресов могут привести к сетевым катастрофам.. Итак, вам понадобятся инструменты, помогающие отслеживать распределение IP-адресов даже в небольших сетях..

DDI

Полноценная система динамической адресации нуждается в трех элементах, которые обобщены аббревиатурой «DDI.Два D в этой аббревиатуре представляют DNS и DHCP; «Я» означает Управление IP-адресами, который часто сокращается до ИГУМ. Это трио необходимо, потому что DNS-сервер должен обновляться всякий раз, когда DHCP-сервер назначает новый адрес. Диспетчер IP-адресов необходим для проверки адресов, которые в данный момент находятся в сети, и сопоставления текущего состояния с записями на сервере DHCP..

Улучшенные результаты сканирования IP

Сканер IP-адресов просто собирается дать вам более или менее ту же информацию, которую вы получили из команды arp. Есть несколько инструментов для сканирования IP-адресов, которые могут добавить немного дополнительной информации и представить их в более привлекательном формате. Хороший сканер должен также позволить вам сохранять результаты в файл так что вы можете сравнить использование IP-адреса с течением времени или согласовать использование адреса с вашим DNS-сервером и DHCP-сервером, если вы дойдете до точки, где эти функции управляются вдали от маршрутизатора.

Большинство сканеров IP-адресов просто добавляют интерфейс к той команде arp, которую вы пробовали сами. Альтернативный метод использует утилиту под названием Ping и запускает команду несколько раз, чтобы увидеть, какие адреса отвечают. Эта категория программного обеспечения называется Ping Sweep Tool.

Сканеры IP-адресов

Если инструмент просто сканирует сеть и перечисляет текущие адреса, строго говоря, это сканер адресов. Если у вас небольшая сеть со статическими IP-адресами, то список IP-адресов, используемых в настоящее время в сети, может быть всем, что вам нужно для отслеживания адресов..

Основная задача сканирования для адресов, используемых в настоящее время необходимая ответственность за управление сетью потому что это позволяет вам проверять несанкционированные соединения. Надеемся, что ваша система сетевой безопасности является достаточно комплексной, чтобы посторонние не могли просто подключиться к ней и выделить себе неиспользуемый адрес. Однако, чтобы быть уверенным,, периодические проверки сети должны быть выполнены. Если вы используете систему, которая позволяет кому-либо подключаться, например, Wi-Fi-маршрутизатор BYOD для личного пользования сотрудников, то Желательно проверить адреса устройств, подключенных к сети, и вести их журнал..

Чтобы дать вам представление о типе информации, которую вы можете получить с помощью сканера IP-адресов или инструмента Ping Sweep, взгляните на эти два инструмента:

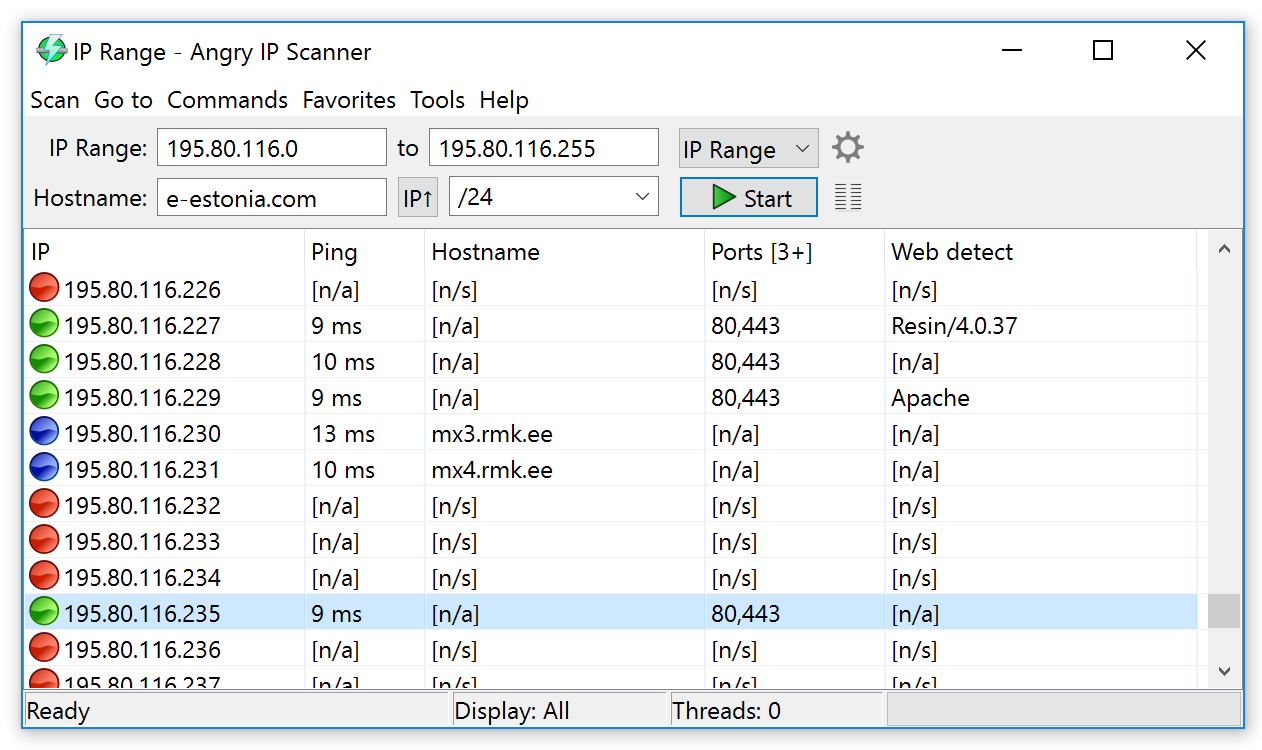

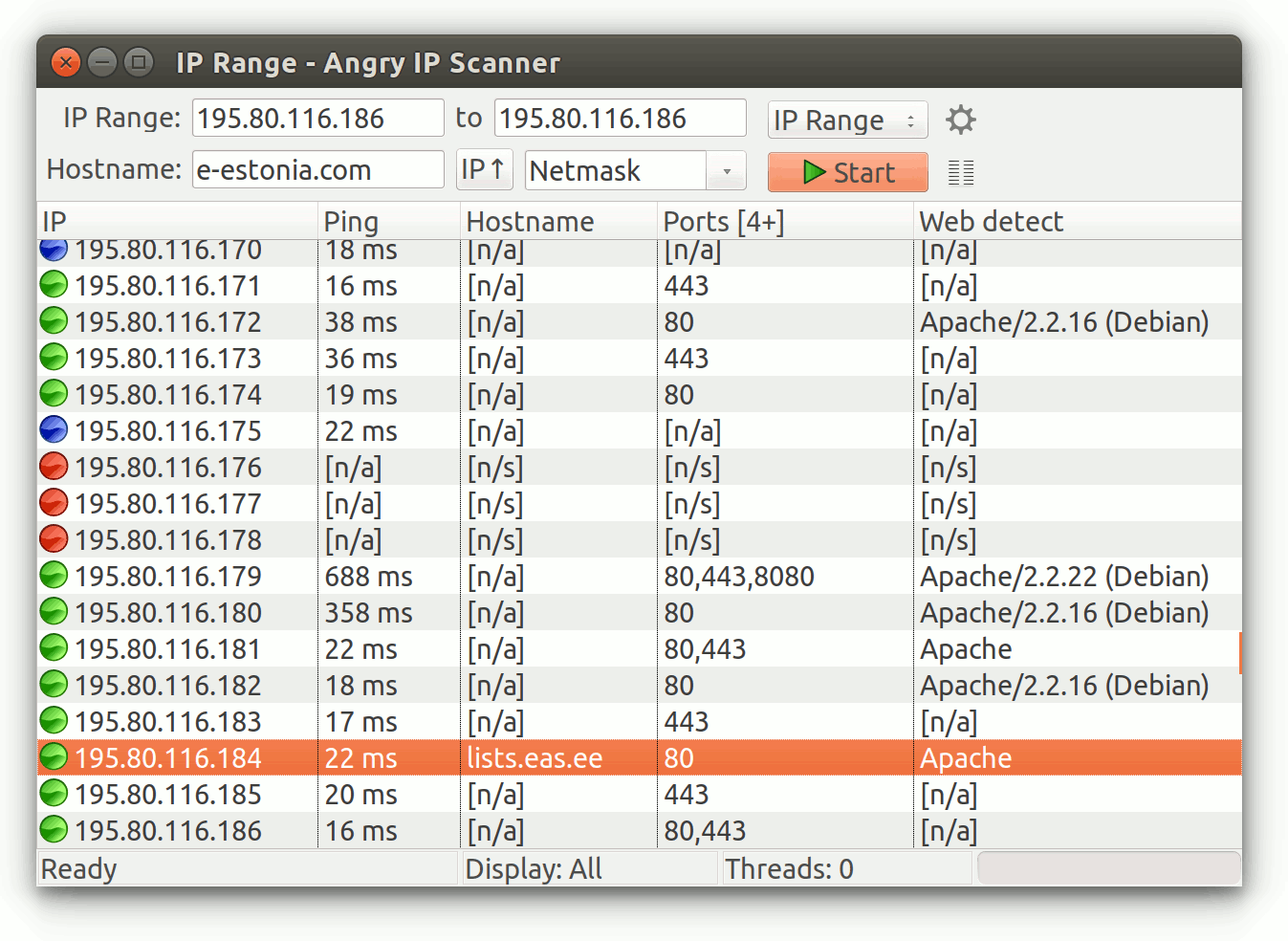

Angry IP Scanner

Эта бесплатный IP-сканер может быть установлен на Windows, Linux, и Mac OS. Сканер ожидает диапазон IP-адресов в качестве параметра для поиска, но если вы просто введете очень широкий диапазон, вам не нужно беспокоиться о просмотре списка неиспользуемых адресов, потому что инструмент будет показывать только те адреса, которые используются.

Выход скана показывает IP-адрес каждого устройства в сети, вместе с имя хоста и контакт время отклика. У вас также есть возможность увидеть каждое устройство MAC-адрес и список его открытые порты. Выход может быть сохранен в текст, CSV, или XML форматы.

SolarWinds Ping Sweep (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Чтобы посмотреть, как Ping Sweep Tool работает, вы можете попробовать SolarWinds Ping Sweep функция. Инструмент работает на Windows и он имеет графический интерфейс. Вам нужно ввести диапазон адресов перед началом сканирования. Результаты развертки показывают каждый айпи адрес в использовании, имя хоста этого устройства и тому время отклика для этого узла. Вы можете сохранить результаты в текст, CSV, или HTML формат.

К сожалению, этот инструмент не является бесплатным. Он является частью очень большого пакета из более чем 60 инструментов, называемых набором инструментов инженера. Набор инструментов немного дорогой, но в нем есть все инструменты сетевого администрирования, которые вам понадобятся. Вы можете попробовать пакет в 14-дневная бесплатная пробная версия.

Набор инструментов инженера SolarWindsСкачать бесплатную пробную версию на SolarWinds.com

ДАЛЬНЕЙШЕЕ ЧТЕНИЕ: 10 лучших инструментов и программного обеспечения Ping Sweep

Сканер портов SolarWinds (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

Сканер портов SolarWinds является Сканер IP-адресов Это позволяет пользователям сканировать IP-адреса в своей сети. Сканы можно запустить через графический интерфейс пользователя (GUI), или командная строка.

Сканы многопоточный чтобы быстро найти IP-адреса. При запуске поиска вы можете ввести хостов, Диапазоны IP-адресов, и диапазоны портов определить, какая информация отображается на экране. После того, как вы активируете сканирование, на экране отображается список IP-адресов..

Рядом с IP-адресами вы также можете просмотреть TCP и UDP точки (открытый, закрыто и отфильтрованный) связан с IP-адресами. На практике это позволяет проверить состояние этих портов, чтобы убедиться, что сеть безопасна.

Возможность одновременной проверки IP-адресов и состояния порта позволяет вам управлять своими IP-адресами, одновременно отслеживая уязвимости безопасности. Вы также можете увидеть имена хостов, MAC-адреса, и операционные системы подключенных устройств.

Чтобы упростить запуск последующих поисков, вы можете сохранить конфигурации сканирования. Аналогично, после завершения сканирования вы можете экспортировать результаты в виде XML, CSV, или превосходить файл. Возможность сохранять конфигурации и подобные результаты значительно упрощает запуск сканирования и передачу результатов..

Как решение для сканирования портов, Сканер портов SolarWinds подходит для тех организаций, которым необходимо быстрое и не требующее обслуживания решение для IP-сканирования. Возможность использовать графический интерфейс или интерфейс командной строки делает эту программу доступной для пользователей, независимо от того, что они предпочитают. Лучше всех, Сканер портов SolarWinds доступен как бесплатный инструмент.

SolarWinds Port ScannerСкачать 100% БЕСПЛАТНЫЙ инструмент

Инструменты отслеживания IP-адресов

На один уровень выше от сканирования отслеживание. IP-трекер определит, когда выделенный IP-адрес сбрасывается или перестает отвечать. Такая ситуация очень редко встречается в небольшой сети, но после установки отдельного DHCP-сервер, потерянные или измененные IP-адреса начинают становиться большой проблемой. Если вы попытаетесь назначить свои IP-адреса самостоятельно без сервера, вы получите дубликаты адресов и Ошибки DNS, так что все действительно может выйти из-под контроля очень быстро без трекера.

Когда вы думаете обо всех ваших задачах по администрированию сети, Распределение IP-адресов довольно близко к началу списка. Тем не менее, немногие администраторы думают продолжать проверять IP-адреса. Отсутствие возможностей отслеживания в большинстве сетей может означать катастрофу. Вы закончите пожаротушением и попытаетесь выяснить, как два устройства оказались с одним и тем же IP-адресом, и вы удивитесь, почему одна часть сети продолжает блокироваться..

Эти решать проблемы с отслеживанием, которые вам нужно опередить. Неверное распределение адресов приводит к ряду проблем, и вы не можете изначально определить причину травм вашей сети.. Предотвращение проблем с сетевыми адресами – это первый этап более разумного способа работы. Сделайте приоритеты предотвращения конфликтов и правильного определения размера подсети для вашей сети, и многие из ваших обычных проблем исчезнут.

Вот два варианта отслеживания IP-адресов для вас, чтобы посмотреть в.

Инструменты сетевого сканирования Paessler PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

PRTG из Paessler представляет собой комбинированную систему мониторинга сети, сервера и приложений, которая состоит из набора датчиков. Каждый датчик представляет собой отдельный монитор. Когда система впервые установлена, она будет сканировать сеть на наличие всех подключенных устройств и перечислить их в инвентаре.

Монитор отобразит текущий IP-адрес каждого устройства. Поскольку процесс обнаружения сети непрерывный процесс, он замечает, когда какое-либо устройство добавляется в сеть или удаляется из него, и отражает эти изменения в инвентаре оборудования. Он также обновляет инвентарь и все свои экраны мониторинга всякий раз, когда изменяется IP-адрес устройства..

PRTG это чисто система мониторинга, поэтому он не имеет никаких функций DDI, таких как вмешательства DHCP или DNS, и не включает конфликты адресов. Вот почему PRTG классифицируется здесь как сканер IP-адресов а не трекер IP-адресов.

Результаты IP-адреса, полученные системой обнаружения сети, появляются на многих экранах PRTG. Другие датчики улучшают понимание производительности устройств, которые представляет каждый IP-адрес. Например, есть датчик пинга входит в пакет, который будет проверять время двусторонней передачи пакета, отправленного по сети на это устройство.

PRTG является локальным программным обеспечением и устанавливается на Windows Server. Песслер заряжает систему в полосах активированных датчиков. Каждому клиенту отправляется одна и та же упаковка, в которую входят все датчики. Затем клиент решает, какие датчики включить, вплоть до оплаченного пособия. Программное обеспечение бесплатно использовать до 100 датчиков. Платящие клиенты также получают первые 100 датчиков бесплатно. Песслер предлагает 30-дневная бесплатная пробная версия PRTG с неограниченным количеством датчиков.

Инструменты сетевого сканирования Paessler PRTGЗагрузить 30-дневную бесплатную пробную версию

SolarWinds IP Tracker (БЕСПЛАТНАЯ ЗАГРУЗКА)

SolarWinds дает гораздо лучшую сделку с его IP Tracker чем это делает с его Ping Sweep инструмент, потому что эта отдельная утилита совершенно бесплатно. Программное обеспечение устанавливается на Windows.

Этот инструмент может обнаружить неправильное распределение IP-адресов, которое приводит к дублированию. Недостатком службы является то, что она не может напрямую координировать свои действия с DHCP-сервером или DNS-сервером. Однако такую функциональность обычно ожидают только от менеджера IP-адресов и Менеджер IP-адресов SolarWinds покрывает все эти обязанности, если это тот тип покрытия, который вас интересует.

Менеджер IP-адресов SolarWindsСкачать бесплатную пробную версию на SolarWinds.com

MyLanViewer

MyLANViewer – это бесплатно использовать и работает на Windows. Инструмент сканирует сеть, а затем перечисляет все устройства, которые он обнаружил в Графический интерфейс. Список организован немного как структура каталогов Windows Explorer. Каждый узел в списке результатов может быть расширен для отображения айпи адрес, MAC-адрес, Операционная система, рабочая группа, и Время пинга.

Этот инструмент следит за системой и будет уведомит вас, если новое устройство подключится к сети. Он также может обнаруживать скрытые устройства и мошеннические DHCP-серверы. Таким образом, этот постоянный мониторинг IP-адресов выступает в качестве инструмента безопасности.

Управление IP-адресами (IPAM)

Большие сети требуют Управление IP-адресами системы для примирения DHCP и DNS записи с реальностью IP-адресов, которые фактически используются в сети. Сетевое сканирование IP является основным элементом управления IP. Если вы только начинаете новую, маленькую сеть, Сканирование IP-адреса должно быть все, что вам нужно. Однако по мере роста вашей сети вам необходимо перейти к отслеживанию IP-адресов и использованию диспетчера IP-адресов..

Диспетчер IP-адресов (IPAM) Задачи необходимы, потому что многие устройства, которым был назначен адрес, будут отключены или отключены от сети до истечения срока их аренды. В этих сценариях, процедуры отказа от адреса не всегда завершены. Таким образом, сервер DHCP считает, что адрес используется, когда на самом деле это не. Когда устройство, которое отказалось от адреса, повторно подключается, оно автоматически проходит процедуру запроса адреса, а не просто продолжает работу с уже имеющимся адресом.. Средство IPAM должно взаимодействовать с сервером DHCP, чтобы удалить оставленные адреса из регистра распределения и сделать его доступным в пуле. Диспетчер IP-адресов также должен взаимодействовать с DNS-сервером для обновления записей при изменении IP-адресов..

Сканер IP-адресов SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

SolarWinds производит Диспетчер IP-адресов (IPAM), который интегрирует сканер IP-адреса. С этим пакетом вы получаете лучшее средство отслеживания IP-адресов, потому что оно автоматизирует многие ручные процессы, которые вам обычно нужно будет выполнить, чтобы полностью решить все проблемы адресации.

Полная система управления IP должна быть интегрирована с DHCP сервер и DNS сервер. DHCP-сервер должен проверить доступность адресов в базе данных IPAM перед их распределением. Записи DNS-сервера, которые сопоставляются между IP-адресами и именами хостов, устаревают, когда срок аренды адресов истекает, и заменяются новыми адресами. Эта координация между DHCP, DNS и IPAM называется «DDI.«SolarWinds IPAM – это полное решение для координации DDI. Хотя инструмент не включает в себя DHCP-сервер или DNS-сервер, он будет координировать работу с этими двумя системами для обеспечения совместимости адресов.

Сканер IP-адресов SolarWinds объединяет функции ICMP Ping и SNMP для сбора всех данных, связанных с адресом, включая MAC-адрес и имя хоста каждого узла в сети, а также его IP-адрес. Служба будет работать автоматически в фоновом режиме периодически и не требует какого-либо ручного вмешательства. Сканер также обновит все пулы адресов, чтобы показать новые доступные адреса и пометить все обнаруженные адреса как распределенные.. SolarWinds IPAM может работать с адресацией IPv4 и IPv6.

Активные отчеты о развертываниях IP-адресов появляются на приборной панели для IPAM. SolarWinds строит свои инструменты мониторинга системы на общей платформе, называемой Orion. IPAM является частью этой системы и поэтому может легко интегрироваться с другими утилитами мониторинга и управления SolarWinds. Как и в случае со всем программным обеспечением SolarWinds, IPAM устанавливается на Windows Server. Вы можете получить инструмент на 30-дневная бесплатная пробная версия.

Сканер IP-адресов SolarWindsСкачать 30-дневную бесплатную пробную версию

ManageEngine OpUtils (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

ManageEngine имеет две версии OpUtils, Свободно издание и профессиональный издание. Во многих случаях бесплатная версия инструмента совпадает с платным продуктом, но с ограничениями производительности; в случае с OpUtils две редакции содержат разные утилиты.

Free OpUtils включает в себя Сетевой сканер, который проверяет соединение / статус использования каждого IP-адреса. Это основное требование для любого отслеживания IP-адреса. Инструмент предлагает несколько вариантов сканирования. Это сканирование Ping, сканирование SNMP, сканирование MAC-адреса и сканирование DNS. Вам нужно ввести диапазон или список IP-адресов для сканирования, чтобы запустить утилиту, но если вы не знаете, какие адреса используются вашим DHCP-сервером, вы можете просто ввести максимально широкий диапазон.

Профессиональная версия OpUtils объединяет решение IPAM с коммутатор портов. Диспетчер IP-адресов является гораздо более полным инструментом, чем сетевой сканер в бесплатной версии OpUtils..

IPAM – это полезный инструмент для проверки текущего использования IP-адресов в вашей сети. Он обнаружит адреса, которые помечены как используемые на вашем DHCP-сервере, но больше не активны. Это позволяет вернуть оставленные адреса в пул DHCP доступных адресов..

Если вы реализуете адресация подсети в вашей сети OpUtils IPAM предупредит вас об исчерпании пула адресов. Он также может помочь вам изменить размер подсетей, чтобы расширить пул сетевых адресов для тех сетевых сегментов, которые предъявляют более высокие требования. Инструмент может взаимодействовать и обновлять Microsoft DHCP серверы и Active Directory.

OpUtils работает на Windows Server и Linux. Ты можешь получить 30-дневная бесплатная пробная версия Профессионального издания утилиты.

ManageEngine OpUtilsСкачать 30-дневную бесплатную пробную версию

ДАЛЬНЕЙШЕЕ ЧТЕНИЕ: Полное руководство по DHCP

Приветствую вас на очередном выпуске. И сегодня речь пойдет о том, какие бывают IP-адреса, и как ими пользоваться. Что такое маска подсети, как она считается, и для чего она нужна. Как делить сети на подсети и суммировать их. Заинтересовавшихся приглашаю к прочтению.

Начнем, или уже продолжим, с самого популярного, заезженного и больного. Это IP-адреса. На протяжении 4-х статей это понятие встречалось по несколько раз, и скорее всего вы уже либо сами поняли для чего они, либо нагуглили и почитали о них. Но я обязан вам это рассказать, так как без ясного понимания двигаться дальше будет тяжело.

Итак IP-адрес — это адрес, используемый узлом на сетевом уровне. Он имеет иерархическую структуру. Что это значит? Это значит, что каждая цифра в его написании несет определенный смысл. Объясню на очень хорошем примере. Примером будет номер обычного телефона — +74951234567. Первой цифрой идет +7. Это говорит о том, что номер принадлежит зоне РФ. Далее следует 495. Это код Москвы. И последние 7 цифр я взял случайными. Эти цифры закреплены за районной зоной. Как видите здесь наблюдается четкая иерархия. То есть по номеру можно понять какой стране, зоне он принадлежит. IP адреса придерживаются аналогично строгой иерархии. Контролирует их организация IANA(англ. Internet Assigned Numbers Authority). Если на русском, то это «Администрация адресного пространства Интернет». Заметьте, что слово «Интернет» с большой буквы. Мало кто придает этому значение, поэтому объясню разницу. В англоязычной литературе термин «internet» используется для описания нескольких подключённых друг к другу сетей. А термин «Internet» для описания глобальной сети. Так что примите это к сведению.

Несмотря на то, что тема статьи больше теоретическая, нежели практическая, я настоятельно рекомендую отнестись к ней со всей серьезностью, так как от нее зависит понимание дальнейших тем, а особенно маршрутизации. Не для кого, я думаю, не секрет, что мы привыкли воспринимать числовую информацию в десятичном формате (в числах от 0-9). Однако все современные компьютеры воспринимают информацию в двоичном (0 и 1). Не важно при помощи тока или света передается информация. Вся она будет воспринята устройством как есть сигнал (1) или нет (0). Всего 2 значения. Поэтому был придуман алгоритм перевода из двоичной системы в десятичную, и обратно. Начну с простого и расскажу, как выглядят IP адреса в десятичном формате. Вся эта статья посвящена IP адресам версии 4. О версии 6 будет отдельная статья. В предыдущих статьях, лабах, да и вообще в жизни, вы видели что-то вроде этого «193.233.44.12». Это и есть IP адрес в десятичной записи. Состоит он из 4-х чисел, называемых октетами и разделенных между собой точками. Каждое такое число (октет) может принимать значение от 0 до 255. То есть одно из 256 значений. Длина каждого октета равна 8 битам, а суммарная длина IPv4 = 32 битам. Теперь интересный вопрос. Каким образом этот адрес воспримет компьютер, и как будет с ним работать?

Можно конечно набить это в калькулятор, коих навалом в Интернете, и он переведет его в двоичный формат, но я считаю, что переводить вручную должен уметь каждый. Особенно это касается тех, кто планирует сдавать экзамен. У вас не будет под рукой ничего, кроме бумаги и маркера, и полагаться придется только на свои навыки. Поэтому показываю, как это делать вручную. Строится таблица.

Вместо «x» записывается либо 1, либо 0. Таблица разделена на 8 колонок, каждая из которых несет в себе 1 бит (8 колонок = 8 бит = 1 октет). Расположены они по старшинству слева направо. То есть первый (левый) бит — самый старший и имеет номер 128, а последний (правый) — самый младший и имеет номер 1. Теперь объясню, откуда эти числа взялись. Так как система двоичная, и длина октета равна 8-ми битам, то каждое число получается возведением числа 2 в степень от 0 до 7. И каждая из полученных цифр записывается в таблицу от большего к меньшему. То есть слева направо. От 2 в 7-ой степени до 2 в 0-ой степени. Приведу таблицу степеней 2-ки.

Думаю теперь понятно, каким образом строится таблица. Давайте теперь разберем адрес «193.233.44.12» и посмотрим, как он выглядит в двоичном формате. Разберем каждый октет отдельно. Возьмем число 193 и посмотрим, из каких табличных комбинаций оно получается. 128 + 64 + 1 = 193.

Те числа, которые участвовали в формировании комбинации получают 1, а все остальные получают 0.

Берем первый октет 233. 128 + 64 + 32 + 8 + 1.

Для 44 — это 32 + 8 + 4.

И напоследок 12. 8 + 4.

Получается длинная битовая последовательность 11000001.11101001.00101100.00001100. Именно с данным видом работают сетевые устройства. Битовая последовательность обратима. Вы можете так же вставить каждый октет (по 8 символов) в таблицу и получить десятичную запись. Я представлю совершенно случайную последовательность и приведу ее к десятичному виду. Пусть это будет 11010101.10110100.11000001.00000011. Строю таблицу и заношу в нее первый блок.

Получаю 128 + 64 + 16 + 4 + 1 = 213.

Вычисляю второй блок.

Считаю 128 + 32 + 16 + 4 = 180.

Третий блок.

128 + 64 + 1 = 193.

И напоследок четвертый.

2 + 1 = 3

Собираем результаты вычислений и получаем адрес 213.180.193.3. Ничего тяжелого, чистая арифметика. Если тяжело и прям невыносимо трудно, то попрактикуйтесь. Сначала может показаться страшным, так как многие закончили учебу лет 10 назад и многое позабыли. Но уверяю, что как только набьете руку, считать будет гораздо легче. Ну а для закрепления дам вам несколько примеров для самостоятельного расчета (под спойлером будут ответы, но открывайте их только когда прорешаете сами).

Задача №1

1) 10.124.56.220

2) 113.72.101.11

3) 173.143.32.194

4) 200.69.139.217

5) 88.212.236.76

6) 01011101.10111011.01001000.00110000

7) 01001000.10100011.00000100.10100001

8) 00001111.11011001.11101000.11110101

9) 01000101.00010100.00111011.01010000

10) 00101011.11110011.10000010.00111101

Ответы

1) 00001010.01111100.00111000.11011100

2) 01110001.01001000.01100101.00001011

3) 10101101.10001111.00100000.11000010

4) 11001000.01000101.10001011.11011001

5) 01011000.11010100.11101100.01001100

6) 93.187.72.48

7) 72.163.4.161

8) 15.217.232.245

9) 69.20.59.80

10) 43.243.130.61

Теперь IP-адреса не должны быть чем-то страшным, и можно углубиться в их изучение.

Выше мы говорили о структуре телефонных номеров и их иерархии. И вот на заре рождения Интернета в том представлении, в каком мы его привыкли видеть, возник вопрос. Вопрос заключался в том, что IP-адреса нужно как-то сгруппировать и контролировать выдачу. Решением было разделить все пространство IP-адресов на классы. Это решение получило название классовая адресация (от англ. Classful). Она уже давно устарела, но практически в любой книге на нее отводятся целые главы и разделы. Cisco тоже не забывает про это и в своих учебных материалах рассказывает про нее. Поэтому я пробегусь по этой теме и покажу, чем она блистала с 1981 по 1995 год.

Пространство было поделено на 5 классов. Каждому классу был назначен блок адресов.

Начнем с класса A. Если внимательно посмотреть на таблицу, то можно заметить, что этому блоку дан самый большой блок адресов, а если быть точным, то половина всего адресного пространства. Предназначался данный класс для крупных сетей. Структура этого класса выглядит следующим образом.

В чем суть. Первый октет, то есть 8 бит, остаются за адресом сети, а 3 последних октета (то есть оставшиеся 24 бита) назначаются хостам. Вот для того, чтобы показать, какой кусок относится к сети, а какой к хостам, используется маска. По структуре записи она аналогична записи IP-адреса. Отличие маски от IP-адресов в том, что 0 и 1 не могут чередоваться. Сначала идут 1, а потом 0. Таким образом, там где есть единица, значит это участок сети. Чуть ниже, после разбора классов, я покажу, как с ней работать. Сейчас главное знать, что маска класса A — 255.0.0.0. В таблице еще упомянут какой-то первый бит и для класса A он равен 0. Этот бит как раз нужен для того, чтобы сетевое устройство понимало, к какому классу оно принадлежит. Он же еще задает начальный и конечный диапазон адресов. Если в двоичном виде записать на всех октетах единицы, кроме первого бита в первом октете (там всегда 0), то получится 127.255.255.255, что является границей класса A. Например, возьмем адрес 44.58.63.132. Мы знаем, что у класса A первый октет отдается под адрес сети. То есть «44» — это адрес сети, а «58.63.132» — это адрес хоста.

Поговорим про класс B

Этому классу был дан блок поменьше. И адреса из этого блока предназначались для сетей средних масштабов. 2 октета отданы под адрес сети, и 2 — под адрес хостов. Маска у B класса — 255.255.0.0. Первые биты строго 10. А остальные меняются. Перейдем к примеру: 172.16.105.32. Два первых октета под адрес сети — «172.16». А 3-ий и 4-ый под адрес хоста — «105.32».

Класс C

Этот класс обделили адресами и дали ему самый маленький блок. Он был предназначен для мелких сетей. Зато этот класс отдавал целых 3 октета под адрес сети и только 1 октет — под хосты. Маска у него — 255.255.255.0. Первые биты 110. На примере это выглядит так — 192.168.1.5. Адрес сети «192.168.1», а адрес хоста «5».

Классы D и E. Я неcпроста объединил их в один. Адреса из этих блоков зарезервированы и не могут назначаться сетям и хостам. Класс D предназначен для многоадресной рассылки. Аналогию можно привести с телевидением. Телеканал вещает группе лиц свой эфир. И те, кто подключены, могут смотреть телепередачи. То есть в распоряжение администраторов могут попасть только 3 первых класса.

Напомню, что первые биты у класса D — это 1110. Пример адреса — 224.0.0.5.

А первые биты у класса E — это 1111. Поэтому, если вдруг увидите адрес вида 240.0.0.1, смело говорите, что это адрес E класса.

Про классы обмолвились. Теперь озвучу вопрос, который мне недавно задали. Так зачем тогда маски? У нас итак хосты понимают в каком они классе. Но суть вот в чем. Например, у вас есть маленький офис, и вам нужен блок IP-адресов. Никто не будет вам выдавать все адреса класса C. А дадут только его кусок. Например 192.168.1.0 с маской 255.255.255.0. Так вот эта маска и будет определять вашу границу. Мы уже говорили, что октет варьируется в значении от 0 до 255. Вот этот 4 октет полностью в вашем распоряжении. За исключением первого адреса и последнего, то есть 0 и 255 в данном случае. Первый адрес — это адрес сети (в данном случае 192.168.1.0), а последний адрес — широковещательный адрес (192.168.1.255). Напомню, что широковещательный адрес используется в том случае, когда надо передать информацию всем узлам в сети. Поэтому есть правило. Если вам надо узнать номер сети, то все биты относящиеся к хосту обращаете в 0, а если широковещательный, то все биты — в 1. Поэтому, если из 256 адресов забирается 2 адреса, то на назначение хостам остается 254 адреса (256 — 2). На собеседованиях и экзаменах часто любят спрашивать: «Количество IP-адресов в сети?» и «Сколько доступных IP-адресов в сети для назначения хостам?». Два разных вопроса, которые могут поставить в тупик. Ответом на первый будет — все адреса, включая адрес сети и широковещательный адрес, а на второй вопрос — все адреса, кроме адреса сети и широковещательного адреса.

Теперь углубимся в изучении маски.

Я записал адрес класса C 192.168.1.1 с маской 255.255.255.0 в десятичном и двоичном формате. Обратите внимание на то, как выглядит IP-адрес и маска в двоичном формате. Если в IP-адресе 0 и 1 чередуются, то в маске сначала идут 1, а потом 0. Эти биты фиксируют адрес сети и задают размер. По таблице выше можно сделать вывод, что в двоичном виде маска представлена последовательностью 24 единиц подряд. Это говорит о том, что целых 3 октета выделено под сеть, а 4 октет свободен под адресацию для хостов. Здесь ничего необычного. Это стандартная маска класса C.

Но вот в чем загвоздка. Например, в вашем офисе 100 компьютеров, и расширяться вы не планируете. Зачем плодить сеть из 250+ адресов, которые вам не нужны?! На помощь приходит разделение на подсети. Это очень удобная вещь. Объясню принцип на примере того же класса C. Как бы вы не хотели, но трогать 3 октета нельзя. Они фиксированы. Но вот 4 октет свободен под хосты, поэтому его можно трогать. Заимствуя биты из хостового куска, вы дробите сеть на n-ое количество подсетей и, соответственно, уменьшаете в ней количество адресов для хостов.

Попробуем это воплотить в реальность. Меняю маску. Заимствую первый бит из хостовой части(то есть 1-ый бит 4-ого октета выставляю в единицу). Получается следующая маска.

Данная маска делит сеть на 2 части. Если до дробления у сети было 256 адресов(от 0 до 255), то после дробления у каждого куска будет по 128 адресов(от 0 до 127 и от 128 до 255).

Теперь посмотрю, что изменится в целом с адресами.

Красным цветом я показал те биты, которые зафиксированы и не могут изменяться. То есть маска ей задает границу. Соответственно биты помеченные черным цветом определены для адресации хостов. Теперь вычислю эту границу. Чтобы определить начало, надо все свободные биты(помеченные черным цветом) обратить в ноль, а для определения конца обратить в единицы. Приступаю.

То есть в четвертом октете меняются все биты, кроме первого. Он жестко фиксирован в рамках этой сети.

Теперь посмотрим на вторую половину сети и вычислим ее адреса. Деление у нас производилось заимствованием первого бита в 4-ом октете, значит он является делителем. Первая половина сети получалась, когда этот бит принимал значение 0, а значит вторая сеть образуется, когда этот бит примет значение 1. Обращаю этот бит в 1 и посмотрю на границы.

Приведу в десятичный вид.

Соответственно .128 и .255 назначать хостам нельзя. Значит в доступности 128-2=126 адресов.

Вот таким образом можно при помощи маски управлять размером сети. Каждый заимствованный бит делит сеть на 2 части. Если откусить 1 бит от хостовой части, то поделим на 2 части (по 128 адресов), 2 бита = 4 части (по 64 адреса), 3 бита = 8 (по 32 адреса) и так далее.

Если вы рассчитали количество бит, отдаваемые под хосты, то количество доступных IP-адресов можно вычислить по формуле

В книге У. Одома по подготовке к CCNA R&S приведена хорошая формула для расчета битов, отдаваемых на подсеть и хосты:

N + S + H = 32, где N — кол-во битов сети (класс A — 8 бит, B — 16 бит, C — 24 бита), S — кол-во заимствованных битов на подсеть (это то, что мы делали выше, когда заимствовали 1 бит из хостовой части), H — кол-во бит отводимых хостам.

Внесу ясность и объясню, как и где применять эти формулы.

Возьмем пример:

Нам выдали сеть 172.16.0.0 и попросили создать 120 подсетей со 180 хостами и записать маску. Приступим.

В качестве шпаргалки, и для быстроты вычисления, я ниже подготовил таблицу степеней двойки.

Двигаемся дальше. Первое главное условие, при использовании классовой адресации — это то, что должна использоваться одна маска для всех подсетей. То есть, если у вас для одной подсети маска 255.255.255.0, то для другой подсети она не может быть 255.255.255.128.

Теперь смотрим на выданную сеть. Путем логических размышлений понимаем, что это адрес класса B. А значит его N (кол-во битов сети) = 16. Ок. Значит на хосты выделено тоже 16 бит. Вспоминаем условия задачи. Нужно создать 120 подсетей. «Откусывать» биты от сетевой части запрещено, значит кусаем от хостовой части.

Теперь нужно взять такое кол-во бит, чтобы хватило для 120 подсетей, однако оставляло достаточное кол-во под биты для хоста. Смотрим на таблицу выше. Если взять 7 бит, то получим 128. 128>120, следовательно попадаем под условие. Если возьмем 6 бит, то получим 64. 64<128, поэтому не попадаем под условие и отбрасываем этот вариант.

Ок. Выяснили, что S надо выделить не меньше 7 бит. Теперь посмотрим, что осталось под хосты.

Если N + S + H = 32 => H = 32 — (N + S) => H = 32 — (16 + 7) = 9. Смотрим на таблицу выше (или возводим 2 в 9 степень в уме) и получаем число 512. Отнимаем 2 (адрес сети и широковещательный адрес) и получаем 510 адресов. Нам нужно 180, а значит под условие мы попадаем причем с большим запасом. В таких случаях вам предоставляется право выбора. Сделать больше подсетей или хостов на подсеть. Объясняю, что это значит. У нас есть 9 бит на хосты. Если мы возьмем 8 бит, то получим число 256. 256 — 2 = 254 адреса. Этот вариант нам тоже подходит. Возьмем 7 бит. Получаем 128. Даже не отнимая 2 адреса, становится понятно, что это меньше 180 => данный вариант отбрасывается сразу. Итого получаем, что минимальное количество для подсети — 7 бит, а для хостов — 8 бит. Поэтому свободный бит можно отдать либо на подсеть, либо на хосты. Маска получается сложением N и S. В нашем случае получаем, если под подсеть отдаем 7 бит, то получаем 23. В десятичном виде маска будет выглядеть 255.255.254.0. А если отдадим под подсеть 8 бит, то получим 24 (или в десятичном виде 255.255.255.0). Иногда бывает, что под задачу существует всего одна маска. Ну и, конечно, могут быть случаи, когда маска не попадает не под какие условия. В этих случаях нужно брать сеть другого класса или доказывать заказчику, что это невозможно.

Думаю теперь понятно, как работала классовая адресация, и как ее рассчитывали. Возможно с первого раза голова не переварит этого, поэтому перечитывайте еще раз и повнимательнее. Как только начнет что-то проясняться, потренируйтесь на задачках, которые я оставлю.

Задача №2

1) Записать маску для проекта: сеть 172.16.0.0. 250 подсетей и 220 хостов.

2) Записать маску для проекта: сеть 10.0.0.0. 2000 подсетей и 1500 хостов.

3) Записать маску для проекта: сеть 192.168.0.0. 4 подсети и 60 хостов.

Ответы на задачи

1) 24 бита или 255.255.255.0

2) 19 бит (255.255.224.0), 20 бит (255.255.240.0), 21 бит (255.255.248.0)

3) 26 бит или 255.255.255.192

На этом разговор про классовые сети начну закруглять и подведу итоги. Классовая адресация — это зарождение сегодняшнего интернета, и именно с нее все началось. Поэтому плюсов у нее много, и за это создателям спасибо. Но, как вы могли заметить, у нее было жесткая привязка к одной маске. За счет этого IP-адреса использовались не экономно и расточительно. А в связи с бурным ростом Интернета адресов стало не хватать, и срочно нужно было вносить изменения.

Поняли ведущие умы, что использовать классовые сети не удобно и нужно от них отказываться. Это привело к созданию бесклассовой адресации и маскам переменной длины, о чем мы ниже поговорим. Но перед этим пару слов о видах IP-адресов. Несмотря на то, что переход от классовой адресации к бесклассовой предполагал экономию IP-адресов, на деле эта проблема все равно решалась не полностью. Все упиралось в саму технологию IPv4. Объясню почему. Выше я говорил, что длина IP адреса равна 32 бита. Каждый бит может принимать значение 0 или 1, то есть два значения. Соответственно, чтобы вычислить все комбинации, надо возвести 2 в 32-ую степень. Получаем 4294967296 адресов. Если вычесть отсюда зарезервированные для специальных нужд и прочего, то останется примерно 4.2 млрд. адресов, когда на Земле проживает около 7.3 млрд. человек. Поэтому ведущие умы быстро просекли эту фишку и начали искать решение. Они решили выделить некое адресное пространство, которое будет использоваться только в пределах локальной сети и не будет использоваться в Интернете. Это разделило адреса на 2 лагеря: белые или публичные (англ. public) и серые или частные (англ. private).

Привожу диапазон адресов, которые выделены под локальные сети:

1) 10.0.0.0 — 10.255.255.255 с маской 255.0.0.0 (или кратко 10/8).

2) 172.16.0.0 — 172.31.255.255 с маской 255.240.0.0 (или кратко 172.16/12).

3) 192.168.0.0 — 192.168.255.255 (или кратко 192.168/16).

Если честно, я мало где видел применение адресации 172.16.X.X. Обычно в корпоративной среде всегда используется 10.X.X.X, а в домах/квартирах и мелких офисах 192.168.X.X.

Теперь прошу обратить внимание на очень важную вещь, которую многие путают. Не путайте классовую адресацию и диапазон частных адресов. Очень много людей наступают на эти грабли и свято верят, что диапазон частных адресов 10.0.0.0 — 10.255.255.255 — это диапазон A класса.

Разобрались, что такое частные адреса или private адреса. Но это еще не все. Есть еще список зарезервированных адресов, которые не могут светиться в Интернете. По ним написана целая документация на IETF. Привожу ссылку, где можете прочитать оригинал. Я кратко опишу часто встречающиеся.

1) 0.0.0.0/8 — диапазон адресов, используемый хостами для самоидентификации. Обычно это можно увидеть, когда хост пытается получить IP-адрес от DHCP сервера. Так как изначально у него нету IP-адреса, то в поле источника он вставляет адрес из данного диапазона.

2) 127.0.0.0/8 — loopback или localhost адреса. Это IP-адреса, используемые компьютером, чтобы обратиться к самому себе. Очень полезно для проверки работы TCP/IP. Дело в том, что независимо от наличия соединения с Интернетом или локальной сетью, адреса из этого пула должны всегда пинговаться. Если этого не происходит, значит система накрылась или накрывается медным тазом.

3) 169.254.0.0/16 — link-local address или локальные адреса. Автоматически используются хостами при отсутствии DHCP-сервера или его недоступности. Это позволяет быстро организовать локальную сеть и проверить работу узлов. Однако данный пул адресов не маршрутизируется. Следовательно, выйти в Интернет с них не получится.

4) 224.0.0.0/4 — блок адресов, зарезервированный под многоадресную рассылку или multicast. Для тех, кто хочет побольше узнать про multicast, оставляю ссылку.

Бесклассовая адресация (англ. Classless Inter-Domain Routing или CIDR). Описана была в стандарте RFC1519 в 1993 году. Она отказалась от классовых рамок и фиксированной маски. Адреса делятся только на публичные и зарезервированные, о которых написано выше. Если в классовой адресации маска нарезалась единой для всех подсетей, то в бесклассовой — у каждой подсети может быть своя маска. На теории все хорошо и красиво, но нет ничего лучше, чем практика. Поэтому перехожу к ней и объясню, как можно делить на подсети с разным количеством хостов.

В качестве шпаргалки приведу список всех возможных масок.

Представим ситуацию. Вам выдали сеть 192.168.1.0/24 и поставили следующие условия:

1) Подсеть на 10 адресов для гостей.

2) Подсеть на 42 адреса для сотрудников.

3) Подсеть на 2 адреса для соединения 2 маршрутизаторов.

4) Подсеть на 26 адресов для филиала.

Ок. Данная маска показывает, что в нашем распоряжении находятся 256 адресов. По условию эту сеть надо каким-то образом разделить на 4 подсети. Давайте попробуем. 256 очень хорошо делится на 4, давая в ответе 64. Значит один большой блок в 256 адресов можно поделить на 4 равных блока по 64 адреса в каждом. И все было бы прекрасно, но это порождает большое число пустых адресов. Для сотрудников, которым нужно 42 адреса, ладно, может в дальнейшем компания еще наймет. Но вот подсеть для маршрутизаторов, которая требует всего 2 адреса, оставит 60 пустых адресов. Да, вы можете сказать, что это private адреса, и кому дело до них. А теперь представьте, что это публичные адреса, которые маршрутизируются в Интернете. Их и так мало, а тут мы еще будем их отбрасывать. Это не дело, тем более, когда мы можем гибко управлять адресным пространством. Поэтому возвращаемся к примеру и нарежем подсети так, как нам нужно.

Итак, какие подсети должны быть нарезаны, чтобы вместились все адреса, заданные по условию?!

1) Для 10 хостов, наименьшей подсетью будет блок из 16 адресов.

2) Для 42 хостов, наименьшей подсетью будет блок из 64 адресов.

3) Для 2 хостов, наименьшей подсетью будет блок из 4 адресов.

4) Для 26 хостов, наименьшей подсетью будет блок из 32 адресов.

Я понимаю, что не все могут с первого раза в это вникнуть, и в этом нет ничего страшного. Все люди разные и по-разному воспринимают информацию. Для полноты эффекта покажу деление на картинке.

Вот у нас блок, состоящий из 256 адресов.

После деления на 4 части получается следующая картинка.

Выше мы выяснили, что при таком раскладе адреса используются не рационально. Теперь обратите внимание, как стало выглядеть адресное пространство после нарезки подсетей разной длины.

Как видите, в свободном доступе осталось куча адресов, которые мы в дальнейшем сможем использовать. Можно посчитать точную цифру. 256 — (64 + 32 + 16 + 4) = 140 адресов.

Вот столько адресов мы сэкономили. Двигаемся дальше и ответим на следующие вопросы:

— Какими будут сетевые и широковещательные адреса?

— Какие адреса можно будет назначить хостам?

— Как буду выглядеть маски?

Механизм деления на подсети с разной маской получил название VLSM (от англ. Variable Length Subnet Mask) или маска подсети переменной длины. Дам важный совет! Начинайте адресацию с самой большой подсети. Иначе вы можете попасть на то, что адреса начнут перекрываться. Поэтому сначала планируйте сеть на бумаге. Нарисуйте ее, изобразите в виде фигур, просчитайте вручную или на калькуляторе и только потом переходите настройке в боевых условиях.

Итак, самая большая подсеть состоит из 64 адресов. С нее и начнем. Первый пул адресов будет следующий:

Адрес подсети — 192.168.1.0.

Широковещательный адрес — 192.168.1.63.

Пул адресов для назначения хостам от 192.168.1.1 до 192.168.1.62.

Теперь выбор маски. Тут все просто. Отнимаем от целой сети нужный кусок и полученное число записываем в октет маски. То есть 256 — 64 = 192 => маска 255.255.255.192 или /26.

Дальше идет подсеть поменьше. Состоит она из 32 адресов. Если первая заканчивалась на .63, то эта будет начинаться с .64:

Адрес подсети — 192.168.1.64.

Широковещательный адрес — 192.168.1.95.

Пул адресов для назначения хостам будет от 192.168.1.65 до 192.168.1.94.

Маска: 256 — 32 = 224 => 255.255.255.224 или /27.

3-я подсеть, которая предназначена для филиала, начнет старт с .96:

Адрес подсети — 192.168.1.96.

Широковещательный адрес — 192.168.1.111.

Пул адресов для назначения хостам будет от 192.168.1.97 до 192.168.1.110.

Маска: 256 — 16 = 240 => 255.255.255.240 или /28.

Ну и для последней подсети, которая уйдет под интерфейсы, соединяющие роутеры, будет начинаться с .112:

Адрес подсети — 192.168.1.112.

Широковещательный адрес — 192.168.1.115.

Разрешенными адресами будут 192.168.1.113 и 192.168.1.114.

Маска: 256 — 4 = 252 => 255.255.255.252 или /30.

Замечу, что адрес 192.168.1.115 является последним используемым адресом. Начиная с 192.168.1.116 и до .255 свободны.

Вот таким образом, при помощи VLSM или масок переменной длины, мы экономно создали 4 подсети с нужным количеством адресов в каждой. Думаю это стоит закрепить задачкой для самостоятельного решения.

Задача №3

Разделите сеть 192.168.1.0/24 на 3 разные подсети. Найдите и запишите в каждой подсети ее адреса, широковещательный адрес, пул разрешенных к выдаче адресов и маску. Указываю требуемые размеры подсетей:

1) Подсеть на 120 адресов.

2) Подсеть на 12 адресов.

3) Подсеть на 5 адресов.

Ответ

1) Адрес подсети — 192.168.1.0.

Широковещательный адрес — 192.168.1.127.

Пул адресов для назначения хостам будет от 192.168.1.1 до 192.168.1.126.

Маска: 256 — 128 = 128 => 255.255.255.128 или /25.

2) Адрес подсети — 192.168.1.128.

Широковещательный адрес — 192.168.1.143.

Пул адресов для назначения хостам будет от 192.168.1.129 до 192.168.1.142.

Маска: 256 — 16 = 240 => 255.255.255.240 или /28.

3) Адрес подсети — 192.168.1.144.

Широковещательный адрес — 192.168.1.151.

Пул адресов для назначения хостам будет от 192.168.1.145 до 192.168.1.150.

Маска: 256 — 8 = 248 => 255.255.255.248 или /29.

Теперь, когда вы знаете, как делить сети на подсети, самое время научиться собирать подсети в одну общую подсеть. Иначе это называется суммированием или summarization. Суммирование чаще всего используется в маршрутизации. Когда у вас в таблице маршрутизатора несколько соседних подсетей, маршрутизация которых проходит через один и тот же интерфейс или адрес. Скорее всего этот процесс лучше объяснять при разборе маршрутизации, но учитывая то, что тема маршрутизации и так большая, то я объясню процесс суммирования в этой статье. Тем более, что суммирование это сплошная математика, а в этой статье мы ею и занимаемся. Ну что же, приступлю.

Представим, что у меня компания состоящая из главного здания и корпусов. Я работаю в главном здании, а в корпусах коллеги. Хоть у меня и главное здание, но в нем всего 4 подсети:

— 192.168.0.0/24

— 192.168.1.0/24

— 192.168.2.0/24

— 192.168.3.0/24

Тут коллеги с соседнего здания очухались и поняли, что у них слетела конфигурация на маршрутизаторе, а бекапов нет. Наизусть они не помнят, какие в главном здании подсети, но помнят, что они находятся рядом друг с другом, и просят прислать одну суммированную. Теперь у меня возникает задача, как их суммировать. Для начала я переведу все подсети в двоичный вид.

Посмотрите внимательно на таблицу. Как видите, у 4 подсетей первые 22 бита одинаковые. Соответственно, если я возьму 192.168.0.0 с маской /22 или 255.255.252.0, то покрою свои 4 подсети. Но обратите внимание на 5 подсеть, которую я специально ввел. Это подсеть 192.168.4.0. 22-ой бит у нее отличается от предыдущих 4-х, а значит выше выбранное не покроет эту подсеть.

Ок. Теперь я отправлю коллегам суммированную подсеть, и, если они все правильно пропишут, то маршрутизация до моих подсетей будет работать без проблем.

Возьмем тот же пример и немного изменим условия. Нас попросили прислать суммарный маршрут для подсетей 192.168.0.0 и 192.168.1.0. Я не поленюсь и создам еще одну таблицу.

Обратите внимание, что у 2 первых подсетей одинаковые не 22 бита, а 23 бита. Это значит, что их можно просуммировать еще компактнее. В принципе работать будет и так, и так. Но как говорилось в одной рекламе: «Если нет разницы — зачем платить больше?». Поэтому старайтесь суммировать, не задевая при этом соседние подсети.

Таким образом, переводя подсети в двоичный формат и находя одинаковые биты, можно их суммировать.

Вообще суммирование полезно применять, когда надо объединить несколько подсетей, расположенных вблизи друг с другом. Это позволит сэкономить ресурсы маршрутизаторов. Однако это не всегда возможно. Просуммировать, например, подсеть 192.168.1.0 и 192.168.15.0, не захватив при этом соседние подсети, невозможно. Поэтому перед суммированием стоит подумать над ее целесообразностью. Поэтому повторюсь еще раз, что начинать какую-либо революцию надо на бумажке. Ну и для закрепления материала оставлю небольшую задачу.

Задача №4

Даны 4 подсети:

1) 10.3.128.0

2) 10.3.129.0

3) 10.3.130.0

4) 10.3.131.0

Просуммируйте подсети и найдите маску, которая сможет покрыть их, не задевая при этом соседние подсети.

Ответ

Исходя из этого, ответом будет 10.3.128.0/22 (255.255.252.0)

Пришло время закругляться. Статья получилась не очень длинной. Я бы даже сказал наоборот. Но все, что требует знать Cisco про IPv4, мы рассмотрели. Самое главное, что требуется от вас — это научиться работать с адресами и масками и уметь конвертировать их из десятичной в двоичную и обратно. Ну и, конечно, правильно делить на подсети и распределять адресное пространство. Спасибо, что дочитали. А если еще и задачки все сами прорешали, то цены вам нет) А если еще не прорешали, то приятного времяпровождения.

Недавно мне предстояло решить интересную задачу, а именно узнать все ip адреса оборудования в локальной сети. Вроде, задачка ординарная, но решить ее можно было разными способами. Хотелось бы рассмотреть в рамках данной статьи некоторые из них.

Как вывести список ip адресов в сети?

Первый способ узнать все ip адреса в локальной сети – это работа через командную строку.

Для этого мы нажимаем на кнопку пуска, в поисковом запросе пишем «cmd» и нажимаем клавишу «Enter».

Перед нами откроется окно редактора командной строки. В редакторе очень много команд, которые могут нам пригодиться, но в данном случае нам нужна команда «arp -a».

Введите данную команду в терминал как показано на следующем рисунке:

Команда «arp» нам дает не только возможность определить ip оборудования, но и так же показывает mac адреса этого оборудования, что так же может быть нам интересно.

Итак, после того как вы ввели команду и нажали «Enter» перед вами откроется весь список ip адресов оборудования в локальной сети.

Если же вас интересует всего лишь ip адрес только вашего компьютера, то нужно ввести в терминал команду «Ipconfig»- тогда вы увидите все данные по вашему компьютеру.

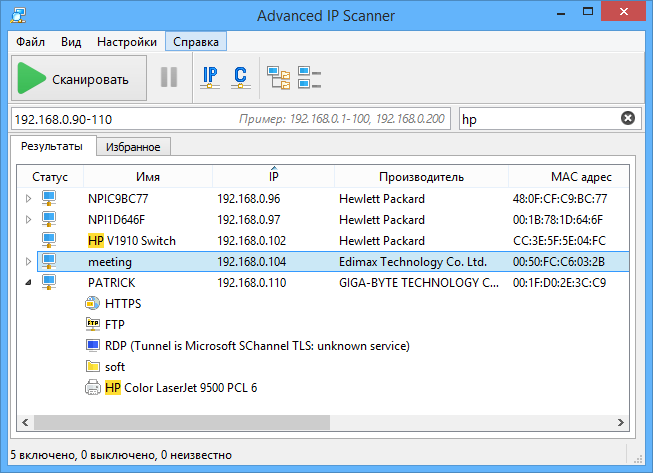

Однако такое команды определяют все Ip в локальной сети далеко не всегда. И в таком случае потребуется программа для поиска ip адресов в сети «Advanced IP Scanner» – это сетевой сканер. Скачать ее можно на просторах интернета, а я в свою очередь расскажу, как с ней работать.

Сканирование сети на ip адреса

После установки программы мы щелкаем по значку «Advanced IP Scanner».

В результате запуска мы видим, как откроется рабочее окно программы.

Далее все просто: нажимаем на кнопку «IP» (определяет подсеть этого компьютера), после чего нажимаем на кнопку «Сканировать» и через несколько минут видим результат.

Как видите, сканирование нам показало не только IP оборудования, но также имя производителя и mac адреса – то есть полную информацию о сети.

Но не всегда у нас бывает доступ к компьютерам локальной сети: в таком случае приходится пользоваться смартфоном, в моем случае это смартфон на базе андроид. Скачиваем программу сетевого сканера (например, у меня Network IP scanner). И после запуска нажимаем кнопку сканирования сети: как правило, через несколько минут видим результат сканирования сети на ip адреса.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(103 голоса, среднее: 4.2 из 5)

Поделитесь с друзьями!

Узнать какие IP-адреса заняты в локальной сети на данный момент задача одновременно и простая и сложная.

Простота ее заключается в том, что есть как маленькие консольные утилиты, так и большие сетевые сканеры, которые позволяют найти все сетевые адреса в локальной сети. Запустил и есть данные.

А сложность в том, что все они показывают незанятые IP-адреса только на текущий момент времени. Запустил – увидел, обстановку. А часть компьютеров может быть просто отключена.

Есть несколько способов поиска IP-адресов в сети, но все их можно разделить на 2:

- графические;

- консольные инструменты.

Первые позволяют найти все используемые сетевые адреса с помощью удобного и привычного для windows-пользователя интерфейса.

Консольные же утилиты выбирают более опытные пользователи. К тому же консольные утилиты можно легко использовать в скриптах автоматизации, что делает их более универсальными инструментами.

Давайте начнем с графических.

Графические способы поиска всех занятых lP-адресов в локалке

Для Windows

Для операционной системы Windows есть очень много программ: начиная от маленьких сканеров как Advanced IP Scanner, до больших сетевых сканеров угроз безопасности таких как XSpider. Последний для нашей задачи хоть и подходит, но его функционал избыточен и сетевой сканер в нем – это малая и не основная часть.

Для простого поиска всех адресов в сети нужно использовать Advanced IP Scanner от компании Radmin. Это бесплатный инструмент, который Вам поможет в поиске используемых IP-адресов.

Вы также можете воспользоваться Angry IP Scanner Версия этой программы есть и для Linux и для Windows.

Есть еще много аналогов, к примеру LanScope, Network Scanner от LizardSystems и т.д.

Для Linux Mint, Ubuntu и Debian

Для Linux есть графический сканер Angry IP Scanner.

И еще есть Nmap с графической оболочкой Zenmap, о котором речь пойдет ниже.

Консольные утилиты

Многие почему-то предлагают использовать для поиска занятых IP-адресов в сети команду arp -a. Да, она показывает список адресов. Правда её результат вывода очень далек от реальной картины. Эта команда показывает содержимое ARP-таблицы вашего компьютера. Когда Вы взаимодействуете с любым компьютером в сети, операционная система запоминает его IP-адрес и заносит его специальную таблицу. Называется она ARP-таблица. Вызывая команду arp -a, Вы просите свою ОС показать содержимое этой таблицы. И больше ничего.

Пожалуй, есть только одна консольная утилита собирающая все IP-адреса в сети, на которую стоит обратить внимание – это Nmap. Это даже не утилита, а полноценный сетевой сканер, который может сравнится по возможностям с XSpider. Если Вы начинающий системный администратор, то стоит изучить Nmap, так как это один из самых главных инструментов для знакомства с новой сетью для любого айтишника. Также может использоваться в качестве инструмента сетевого мониторинга.

Nmap — это бесплатный сетевой сканер, версия которого есть как под Windows, так и под Linux. Изначально работа с nmap реализована в консоли, но разработчики подсуетились и сделали графический интерфейс – ZenMap (спасибо за подсказку GlooMLynX).

Установка Nmap

Для Linux Mint, Ubuntu и Debian можно установить nmap из официального репозитория:

apt install nmapДля Windows можно загрузить дистрибутив с официального сайте Nmap — https://nmap.org

Как найти все IP-адреса с помощью Nmap?

Стоит оговорится сразу, что у этой программы множества ключей запуска, с которыми лучше ознакомится в MAN-документации или в help`е. Стоит сказать, что с ее помощью можно даже проверить вашу систему на ddos-атаку.

Для нашей задачи нужно узнать IP`ишник или подсеть из которой нам выдан IP-адрес. В Windows это можно сделать консольной командой ipconfig, а в Linux – ifconfig.

У нас в примере используем Ubuntu, поэтому команда такая:

ifconfig

wlan0 Link encap: Ethernet HWaddr 0c:60:76:0a:4f:cd

inet addr: *192.168.1.3* Bcast: 192.168.1.255 Mask:255.255.255.0

inet6 addr: fe80::e60:76ff:fe0a:4fcd/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:61131 errors:0 dropped:0 overruns:0 frame:0

TX packets:43224 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen: 1000

RX bytes:74308035 (74.3 MB) TX bytes:6574514 (6.5 MB)Наш IP-адрес из вывода выше – 192.168.1.3, а подсеть соответственно — 192.168.1.0. Так как мы хотим просканировать всю нашу подсеть, будем использовать маску подсети 255.255.255.0. В сокращенном варианте это будет выглядеть так 192.168.1.0/24

Для поиска незанятых IP-адресов в сети, выполняем команду:

nmap -v -sP 192.168.1.3/24Здесь можно указать как наш IP-адрес, так и адрес подсети. Это не важно.

Получаем список IP-адресов , которые используются в данный момент:

nmap -v -sP 192.168.1.3/24

Starting Nmap 5.21 ( https://nmap.org ) at 2011-06-27 20:22 OMSST

Initiating Ping Scan at 20:22

Scanning 256 hosts [2 ports/host]

Completed Ping Scan at 20:22, 2.93s elapsed (256 total hosts)

Initiating Parallel DNS resolution of 256 hosts. at 20:22

Completed Parallel DNS resolution of 256 hosts. at 20:22, 0.00s elapsed

Nmap scan report for 192.168.1.0 [host down]

Nmap scan report for 192.168.1.1

Host is up (0.0032s latency).

Nmap scan report for 192.168.1.2 [host down]

Nmap scan report for 192.168.1.3

Host is up (0.00096s latency).

Nmap scan report for 192.168.1.4 [host down]

...

Nmap scan report for 192.168.1.253 [host down]Из этого видно, что заняты IP-адреса: 192.168.1.1 и наш 192.168.1.3

Круто, не правда ли?..

Если нужно вывести только не занятые IP-адреса, то вот команда:

nmap -v -sP 192.168.1.3/24 | grep down

Nmap scan report for 192.168.1.0 [host down]

Nmap scan report for 192.168.1.4 [host down]

Nmap scan report for 192.168.1.5 [host down]

Nmap scan report for 192.168.1.6 [host down]

Nmap scan report for 192.168.1.7 [host down]

Nmap scan report for 192.168.1.8 [host down]

Nmap scan report for 192.168.1.9 [host down]

...

Nmap scan report for 192.168.1.253 [host down]Стоит понимать, что вывод этой команды показывает нам только включенные компьютеры сети. Чтобы получить реальную картину занятости IP-адресов, нужно выполнить такое сканирование несколько раз в течении рабочего дня.

Теги: сеть