Прочитано:

25 103

Итак, перед Вами поставлена задача, провести соответствие устройств с их MAC адресами в локальной сети, как бы вы поступили? Вопрос номер два: а для чего все это нужно, таким образом, я преследую несколько целей:

- Составить список всех зарегистрированных устройств

- Настроить авторизацию в сети только тех устройств из первого списка, которые реально определяют те устройства, которые реально работают и я их знаю, в общем как то так, позже обобщу все-то чего я хочу добиться этим пунктом.

План исполнения поставленной задачи:

- Просканировать локальную сеть по маске, используемой на предприятии, но может быть, что машины закрыты фаерволом, поэтому нужно посылать arp request’ы.

- Посредством ARP запрос проверить каждый узел сети на получение его MAC адреса, уникального идентификатора устройства.

MAC адрес – это, к примеру:

C:Usersekzorchik>ping -n 1 192.168.0.1

Обмен пакетами с 192.168.0.1 по с 32 байтами данных:

Ответ от 192.168.0.1: число байт=32 время=2мс TTL=128

C:Usersekzorchik>arp -a 192.168.0.1

Интерфейс: 192.168.0.186 — 0xb

адрес в Интернете Физический адрес Тип

192.168.0.1 00-15-5d-0a-06-00 динамический -> вот это и есть MAC адрес устройства, где первые 6 байт: 00-15-5d это идентификатор производителя, вычисляется он по полной базе (Задача: прикрутить к скрипту опознавание кто это), а следующие 6 байт – это уникальный идентификатор сетевого адаптера установленного в системе.

Как я бы решал поставленную задачу:

Т.к. я преимущественно отожествляю себя, как Ubuntu специалист, то и средство на котором я буду разбирать пути решения – это система Ubuntu 12.04.5 серверная редакция:

Получить результат можно следующими способами:

А) Утилита arp—scan – данная утилита может просканировать все сеть и получить заветные значения: IP & MAC

ekzorchik@srv-host:~$ sudo apt-get install arp-scan –y

Запускаю утилиту на сканирование текущей сети, в которой сетевой адаптер получил от DHCP сервера IP адрес:

ekzorchik@srv-host:~$ arp-scan --interface=eth0 --localnet

You need to be root, or arp-scan must be SUID root, to open a link-layer socket.

link_open: Operation not permitted

Как видно выше и из документации (arp—scan –help) утилита может работать только с правами root, поэтому задействуем утилиту sudo для предоставления ей таких прав на запуск:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 --localnet

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 256 hosts (http://www.nta-monitor.com/tools/arp-sca n/)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192.168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

192.168.0.11 00:0c:29:c2:ee:15 VMware, Inc.

192.168.0.12 d8:eb:97:d0:5d:0d (Unknown)

Здесь я прерываю список, т.к. он очень большой, что теперь я могу сделать:

Сохранить его в txt

Открыть в программе LibreOffice Calc и произвести с ним некоторое форматирование, добавив такие колонки, как: Сервис на этом IP адресе, местонахождение устройства.

На заметку: Также можно использовать данную утилиту не для всего пула устройства в сети, а для конкретных IP адресов:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.1 192.168.0.20 192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 3 hosts (http://www.nta-monitor.com/tools/arp-scan/)

192.168.0.20 00:15:17:73:be:84 Intel Corporate

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

6 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.8.1: 3 hosts scanned in 0.106 seconds (28.30 hosts/sec). 3 responded

Просканировать локальную сеть, ограничив результаты маской подсети:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.0/24

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.0:255.255.255.0

Просканировать локальную сеть, огранив результаты, указанным диапозоном IP адресов:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 192.168.0.1-192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

Starting arp-scan 1.8.1 with 10 hosts (http://www.nta-monitor.com/tools/arp-scan/)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192.168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

11 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.8.1: 10 hosts scanned in 0.363 seconds (27.55 hosts/sec). 8 responded

В комплекте с утилитой идет также утилита: arp—fingerprint – которая по своей базе отпечатком может косвенно определить, к какому типу операционных систем принадлежит тот или иной IP адрес:

ekzorchik@srv-host:~$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.1

192.168.0.1 11110100000 FreeBSD 5.3, 7.0, DragonflyBSD 2.0, Win98, WinME, NT4, 2000, XP, 2003, Catalyst IOS 12.0, 12.1, 12.2, FortiOS 3.00

ekzorchik@srv-host:~$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.10

192.168.0.10 01010100000 Linux 2.2, 2.4, 2.6, Vista, 2008, Windows7

Из обоих примеров, я вынес для себя, что получаемые результаты слишком расплывчаты и не могут со 100% точностью характеризовать систему.

Также очень интересным считаю, это выявление факта того, что в сети каким либо образом появляется двойник (конфликт) с точно таким же IP адресом как и у зарегистрированного клиента:

ekzorchik@srv-host:~$ sudo arp-scan --interface=eth0 --arpspa=dest 192.168.0.10

За дополнительными параметрами следует обращаться к справочной информации: man arp—scan

Б) Вторым способом получения, точно такого же результата, как выше из утилиты arp—scan является сетевой сканер безопасности: — nmap

ekzorchik@srv-host:~$ sudo apt-get install nmap –y

На заметку: обозначение опций используемых для получения результата: IP = MAC

—sP -> Пинг сканирование — просто определить, работает ли хост

—PR -> Задействовать проверку ARP Ping ,т.е. по хосту определить производителя сетевой карточки.

ekzorchik@srv-host:~$ sudo nmap -sP -PR 192.168.0.* | head -n 20

Starting Nmap 5.21 ( http://nmap.org ) at 2015-02-09 09:34 MSK

Nmap scan report for server.dsplit.local (192.168.0.1)

Host is up (0.0030s latency).

MAC Address: 00:15:5D:0A:06:00 (Microsoft)

Nmap scan report for ekt-ts10.dsplit.local (192.168.0.2)

Host is up (0.0027s latency).

MAC Address: 00:15:5D:0A:06:01 (Microsoft)

Nmap scan report for tserver.dsplit.local (192.168.0.3)

Host is up (0.0027s latency).

MAC Address: 00:50:56:9C:25:C3 (VMware)

Nmap scan report for vmw1.dsplit.local (192.168.0.5)

Host is up (0.0082s latency).

MAC Address: 00:21:91:FB:C9:45 (D-Link)

Nmap scan report for 192.168.0.6

Либо так:

ekzorchik@srv-mon:~$ sudo nmap -sP 192.168.0.1/24 | grep 'MAC' | awk '{print $3 $4}'

00:15:5D:0A:06:00(Microsoft)

00:15:5D:0A:06:01(Microsoft)

00:50:56:9C:25:C3(VMware)

00:21:91:FB:C9:45(D-Link)

00:22:64:0A:E0:E8(Hewlett

00:15:17:FA:A6:AC(Intel

00:15:5D:0A:06:0D(Microsoft)

Всё, конечно же, хорошо, но вот получаемый вывод без дополнительного форматирования не очень удобен для экспорта в программу Calc для последующей обработки, но задачу свою утилита nmap выполняет также хорошо.

В) Третьим способом это использование расширенной версии стандартной утилиты ping, а именно утилита fping которая проверяет доступность систем в сети путем отправки ICMP ECHO_REQUEST пакетов, но с указанием нескольких узлов или тектового файла со списком узлов

ekzorchik@srv-host:~$ sudo apt-get install fping –y

Определить список хостов, которые находятся online в сети:

ekzorchik@srv-host:~$ fping -g 192.168.0.1/24 2>&1 | grep alive

192.168.0.1 is alive

192.168.0.2 is alive

192.168.0.3 is alive

192.168.0.5 is alive

192.168.0.6 is alive

Определить все живые хосты в сети и произвести их опрос на предмет, какой сетевой адаптер установлен на этой системе:

ekzorchik@srv-host:~$ fping -r0 -g 192.168.0.1/24 2>&1 | grep alive | arp –a

ekzorchik@srv-host:~$ fping -r0 -g 192.168.0.1/24 2>&1 | grep alive | arp -a | grep -v "incomplete"

npi04e51e (192.168.0.199) at bc:5f:f4:af:c6:c5 [ether] on eth0

? (192.168.0.130) at 00:09:45:58:04:be [ether] on eth0

constr-i7 (192.168.0.65) at 14:14:4b:1e:25:f9 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

ws13 (192.168.0.93) at 8c:89:a5:29:38:67 [ether] on eth0

meb-015 (192.168.0.154) at e0:cb:4e:82:95:0e [ether] on eth0

? (192.168.0.24) at d8:eb:97:d2:ae:c2 [ether] on eth0

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.150) at 00:0b:82:25:75:9f [ether] on eth0

android-2c8fcfe7f74b52e1 (192.168.0.85) at a0:b3:cc:ca:07:71 [ether] on eth0

holml (192.168.0.146) at 00:0c:29:21:16:82 [ether] on eth0

, где значение наиболее нужных в пояснение ключей:

grep —v «incomplete« –> исключить из вывода строки содержащие слово “incomplete”

Также можно и так:

Определяем широковещательный адрес в сети:

ekzorchik@srv-phone:~$ ifconfig | grep "Bcast"

inet addr:192.168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0

Делаем запрос к широковещательному адресу в сети:

ekzorchik@srv-phone:~$ pinb -b -c1 192.168.0.255

А теперь производим запрос к локальному кэшу для извлечения информации по IP адресам и их MAC адресам:

ekzorchik@srv-phone:~$ arp -a

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.187) at 00:09:45:59:cb:96 [ether] on eth0

? (192.168.0.170) at 00:09:45:58:03:86 [ether] on eth0

? (192.168.0.62) at 34:08:04:16:31:36 [ether] on eth0

? (192.168.0.157) at 00:09:45:58:03:9c [ether] on eth0

client4 (192.168.0.66) at 00:09:45:5a:a3:4c [ether] on eth0

? (192.168.0.57) at 00:09:45:5a:f4:5e [ether] on eth0

tserver.dsplit.local (192.168.0.3) at 00:50:56:9c:25:c3 [ether] on eth0

c377a6442 (192.168.0.40) at 14:14:4b:b1:76:90 [ether] on eth0

pc (192.168.0.134) at 00:09:45:59:f8:16 [ether] on eth0

? (192.168.0.192) at f8:d1:11:88:21:1c [ether] on eth0

ws17 (192.168.0.175) at 00:09:45:58:04:c6 [ether] on eth0

npi05c1a0 (192.168.0.51) at 2c:44:fd:05:c1:a0 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

rpcws (192.168.0.182) at 00:09:45:5a:a2:64 [ether] on eth0

? (192.168.0.58) at 00:09:45:58:03:96 [ether] on eth0

Вывод: утилита также отрабатывает поставленную задачу, после конечно загруженный вывод в программу LibreOffice Calc позволит привести результаты к упорядоченному представлению.

Итак, из опробованных трех утилит я не могу выделить фаворита, потому используя каждую из них я получаю результаты наиболее подходящие для выполнения тех или иных задач.

На этом считаю, данную заметку завершенной, я добился решения поставленной задачи по первому пункту, второй же предусматривает тонкую настройку оборудования, посредством которого будет ограничиваться доступ, а это уже тема отдельной заметки. В последствии я, конечно же покажу, как я это делал. А пока все, с уважением – автор блога ekzorchik.

Download Article

A step-by-step guide to finding the MAC address of the devices on your network

Download Article

Finding the media access control (MAC) address, or hardware address, for the hosts on your network is a fairly simple process. It involves the use of the address resolution protocol (ARP), which converts Internet protocol (IP) addresses into the MAC address. All the common operating systems (OS) include the “arp” command that allows for easy discovery of the MAC addresses on the network. In this article, you’ll learn about finding the MAC address on OS X, Microsoft Windows, and Linux OS.

-

1

Open the Terminal app. The quickest way to find all discovered MAC addresses is done listing all the current entries in the ARP table.[1]

- sudo arp -a

-

2

Ping the target IP. If the IP and MAC address pair aren’t listed in the output, then you must first “ping” the target IP.

- ping 192.168.1.112

Advertisement

-

3

If the ping returns a positive response, then you can review the ARP information using either of the following methods.Either of these commands will provide the IP to MAC address mapping.

- sudo arp 192.168.1.112

- sudo arp -a

Advertisement

-

1

Open a command prompt. The quickest way to find all discovered MAC addresses is done listing all the current entries in the ARP table.[2]

- arp -a

-

2

Ping the target IP. If the IP and MAC address pair aren’t listed in the output, then you must first “ping” the target IP.

- ping 192.168.1.112

-

3

If the ping returns a positive response, then you can review the ARP information using either of the following methods.Either of these commands will provide the IP-to-MAC address mapping.

- arp 192.168.1.112

- arp -a

Advertisement

-

1

Open a Console window. The quickest way to find all discovered MAC addresses is done listing all the current entries in the ARP table.

- sudo arp -a

-

2

Ping the target IP. If the IP and MAC address pair aren’t listed in the output, then you must first “ping” the target IP.

- ping 192.168.1.112

-

3

If the ping returns a positive response, then you can review the ARP information using either of the following methods.Either of these commands will provide the IP-to-MAC address mapping.

- sudo arp 192.168.1.112

- sudo arp -a

Advertisement

-

1

On the Linux OS you can avoid pinging individual hosts and then querying for the MAC address by using the arp-scan utility. The arp-scan utility makes it very easy to discover all the IP-to-MAC address pairs on a subnet.

-

2

Open a Console window.

-

3

Issue a command. The arp-scan utility has many available options, but the simplest method is to issue the command with a subnet parameter. This will build an arp table of all network accessible hosts and print the output to the console.

- sudo arp-scan 192.168.1.0/24

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

When on Linux, use the arp-scan utility to quickly scan an entire subnet for IP-to-MAC pairs.

-

If no results are returned for your ARP request, try pinging the host and then submitting the ARP request.

Advertisement

-

Remember that ARP is not a routed protocol, so it will only provide you the IP-to-MAC address information for your local network.

Advertisement

References

About This Article

Thanks to all authors for creating a page that has been read 172,535 times.

Is this article up to date?

В IPv6 добавлено много полезных вещей в частности нет broadcast, слеловательно нет ARP, а вместо него мультикаст.

В мультикаст группу ff02::1 входят все устройства в локальной сети, если её попинговать ping6 -I eth0 ff02::1 (вместо eth0 надо подставить имя вашего сетевого интерфейса, который “смотрит” в локальную сеть), то ответят все включённые в данный момент устройства.

MAC можно вычислить из link-local адреса с которого ответило устройсво, либо посмотреть в NDP таблице ip -6 neighbor show (NDP таблица – это аналог ARP таблицы для IPv6).

Фишка в том, что IPv6 он просто работает – если машина включена на её интерфейсах есть как минимум link-local адреса и ими можно полноценно пользоваться.

Для Windows команды будут ping6 -s ff02::1%4 (вместо 4 надо подставить имя вашего сетевого интерфейса, который “смотрит” в локальную сеть)

Показать содержимое NDP таблицы netsh int ipv6 show neigh

Windows не пользуюсь – команды нагуглил – могу ошибаться…

+79958958894

help@rescuemac.ru

Существует команда Terminal под названием arp, которая позволяет находить сетевые устройства в локальной сети (LAN). Она будет отображать IP-адреса и MAC-адреса и может быть полезна для устранения неполадок.

Запустите Теринал и введите команду

arp -a

Вы увидите все устройства, что есть в вашей сети, например, Mac, PC, iPhone, iPad и маршрутизаторы. Она показывает как IP-адрес, так и MAC-адрес. Вы можете сопоставить MAC-адрес с устройством.

Вконтакте

Google+

Хотите узнать MAC-адрес вашего компьютера или устройства с Windows? Чтобы помочь вам, в этом руководстве рассмотрим семь различных способов получения MAC-адреса вашего сетевого адаптера. Некоторые из них быстрые, например, команда getmac. Другие, с использованием приложения «Параметры», требуют немного больше кликов и переходов. Если вы хотите узнать MAC-адрес вашего ноутбука или настольного ПК в Windows 10 и Windows 11, прочитайте это руководство и найдите способ, который лучше всего подходит для вас:

Способы, которые мы рассмотрим в этом руководстве, работают как в Windows 10, так и в Windows 11.

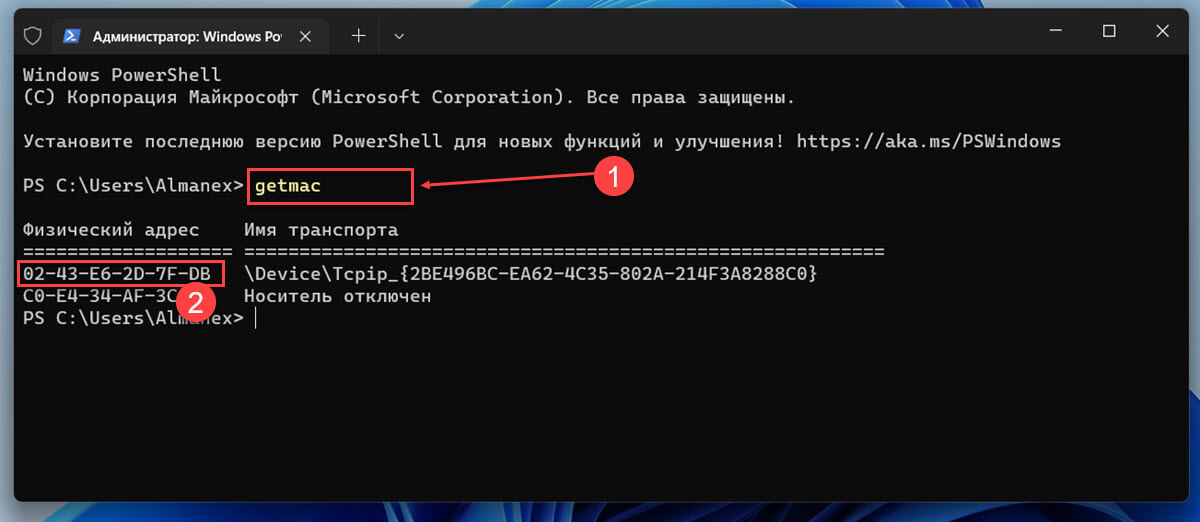

Как посмотреть MAC-адрес с помощью команды getmac в терминале, PowerShell или командной строке

Это самый быстрый способ посмотреть MAC-адрес всех ваших сетевых адаптеров в Windows, включая виртуальные, которые устанавливаются программным обеспечением для виртуализации, таким как VirtualBox или VMware.

Шаг 1: Сначала откройте «Командную строку», «PowerShell» или «Терминал Windows». Затем введите команду и нажмите Enter:

getmac

Шаг 2: Команда getmac покажет список всех ваших сетевых адаптеров и их MAC-адреса, которые вы найдете в выводе команды столбец «Физический адрес». К сожалению, сложно сказать, какой адаптер какой, так как команда не отображает для них «дружественные» имена.

Обратите внимание, что команда getmac может отображать MAC-адреса только для включенных сетевых адаптеров. Чтобы найти MAC-адрес отключенного сетевого адаптера с ее помощью, вы должны сначала включить этот сетевой адаптер.

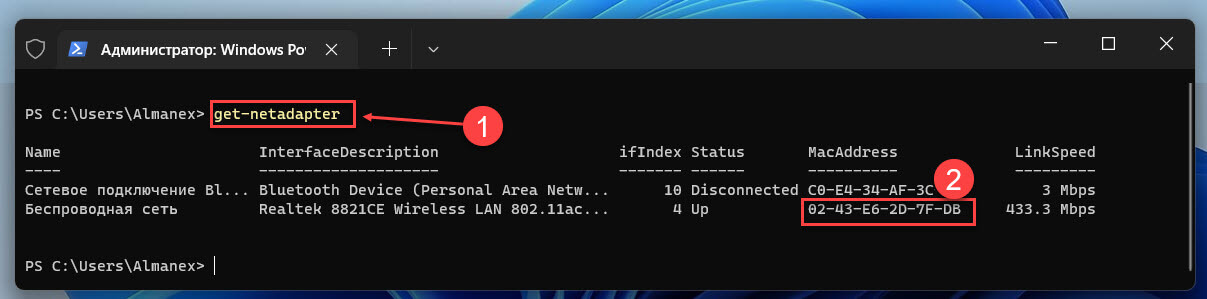

Как узнать свой MAC-адрес с помощью команды «get-netadapter» в PowerShell

Еще один быстрый способ найти свой MAC-адрес в Windows

Шаг 1: Откройте PowerShell (или вкладку PowerShell в Терминале Windows) и введите приведенную ниже команду, а затем нажмите Enter.

get-netadapter

Шаг 2: Эта команда покажет вам основные свойства всех сетевых адаптеров, доступных на вашем ПК с Windows 10 или 11. Вы найдете MAC-адрес в столбце MacAddress. Обратите внимание, что в зависимости от разрешения экрана вам, возможно, придется изменить размер текста в окне PowerShell или терминале, нажав Ctrl вместе со знаком минус (чтобы сделать его меньше) или знаком плюс (чтобы увеличить его). Если вы не видите MAC-адрес, просто уменьшите текст и повторите команду.

Преимущество команды Get-NetAdapter перед getmac заключается в том, что она показывает MAC-адреса всех сетевых адаптеров, включая отключенные.

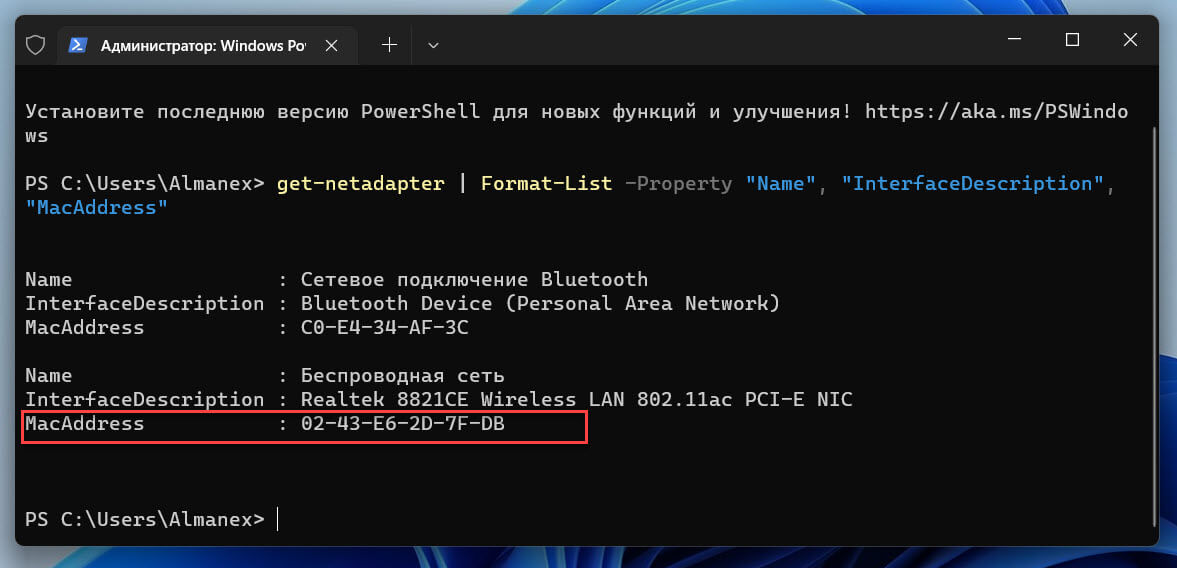

Шаг 3: Если вам нужны только имя адаптера и его MAC-адрес, скопируйте и вставьте следующую команду в окно PowerShell, затем нажмите Enter:

get-netadapter | Format-List -Property "Name", "InterfaceDescription", "MacAddress"

Это выведет вам список, который намного легче читать:

Примечание: Команда Get-NetAdapter работает только в PowerShell (или в терминале Windows, если вы используете профиль PowerShell). Она не будет работать в командной строке.

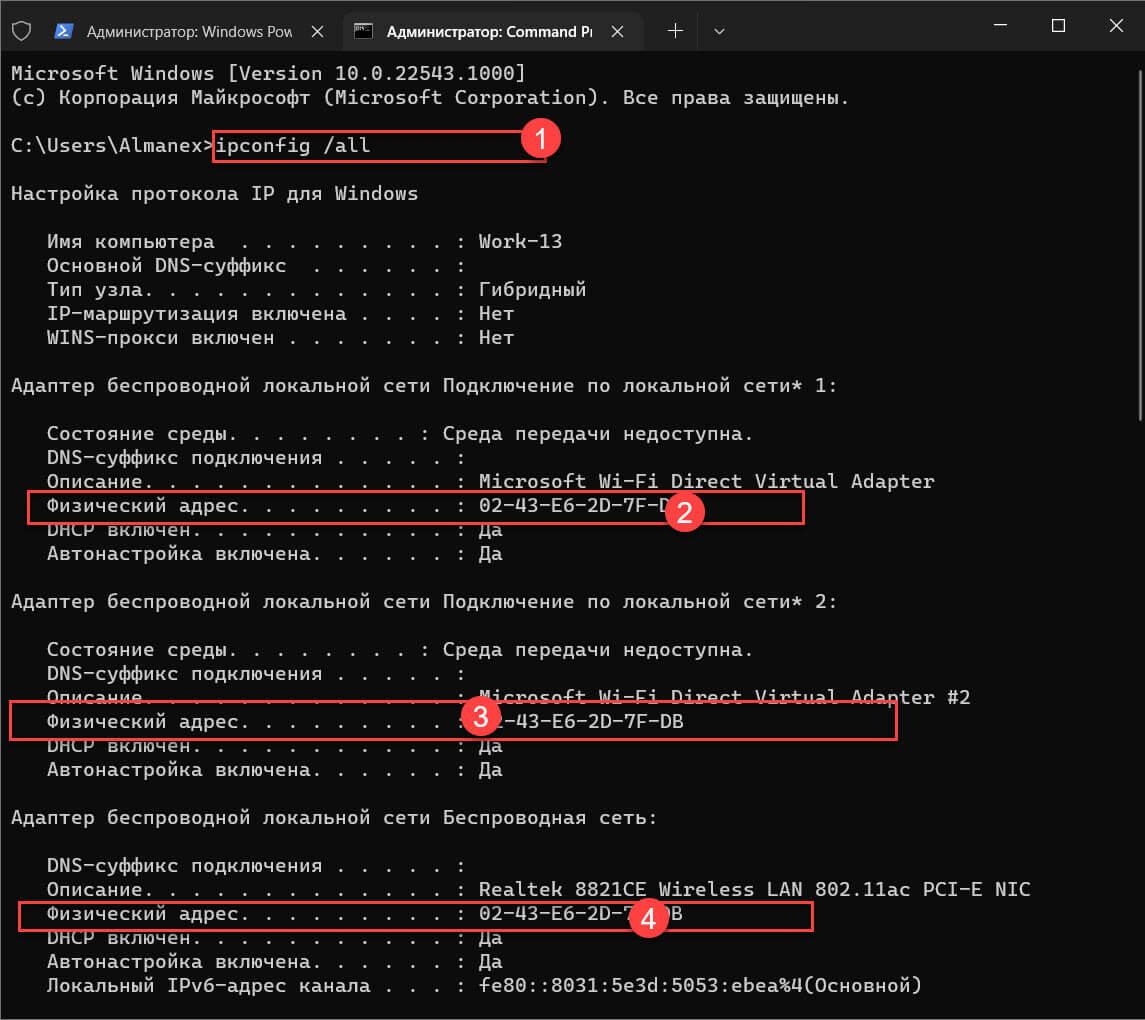

Посмотреть MAC-адрес, выполнив команду ipconfig в Терминале Windows, PowerShell или командной строке.

Команда ipconfig предназначена для предоставления подробной информации о ваших сетевых подключениях и сетевых адаптерах, как физических, так и виртуальных.

Шаг 1: Запустите Терминал Windows, PowerShell или командную строку.

Шаг 2: Скопируйте и вставьте или введите и нажмите Enter:

ipconfig /all

Шаг 3: Команда выведет все текущие сетевые соединения TCP/IP и подробную техническую информацию о каждом из них. Чтобы найти MAC-адрес вашего сетевого адаптера, найдите имя сетевого адаптера в поле «Описание», а затем проверьте поле «Физический адрес», — это и есть MAC-адрес.

Вы можете легко скопировать его с помощью комбинации клавиш Ctrl + C

Примечание: как правило на вашем ПК установлено две сетевых карты, Ethernet и WiFi, каждый адаптер имеет свой уникальный MAC-адрес.

Как видите, команда ipconfig /all выводит много информации. Таким способом может быть сложно найти свой MAC-адрес.

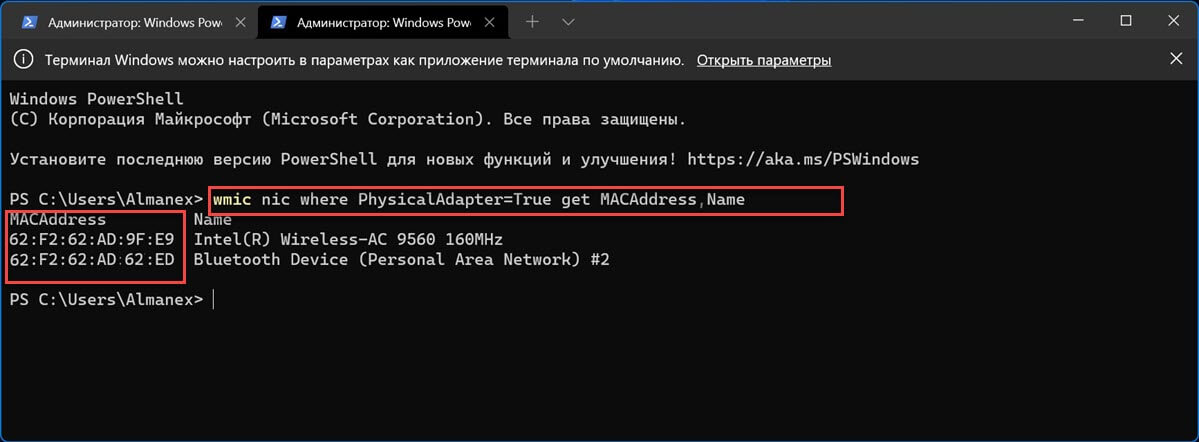

Как узнать свой MAC-адрес с помощью команды «wmic nic get» в Терминале Windows, PowerShell и командной строке

Шаг 1: Еще одна команда, которую вы можете использовать в терминале для поиска MAC-адресов ваших физических сетевых адаптеров:

wmic nic where PhysicalAdapter=True get MACAddress,Name

Шаг 2: Выполните команду в Терминале Windows, в любом профиле, PowerShell или командной строке, вы получите MAC-адреса всех ваших физических сетевых адаптеров.

Как посмотреть свой MAC-адрес в Windows с помощью приложения «Параметры»

Если не использовать Терминал, существует несколько способов посмотреть MAC-адрес непосредственно в самой Windows. Если на вашем устройстве установлена Windows 10 или Windows 11, вы можете найти свой MAC-адрес в приложении «Параметры». Поскольку способ немного отличается в зависимости от используемой версии Windows, мы рассматриваем две операционные системы отдельно, начиная с Windows 11.

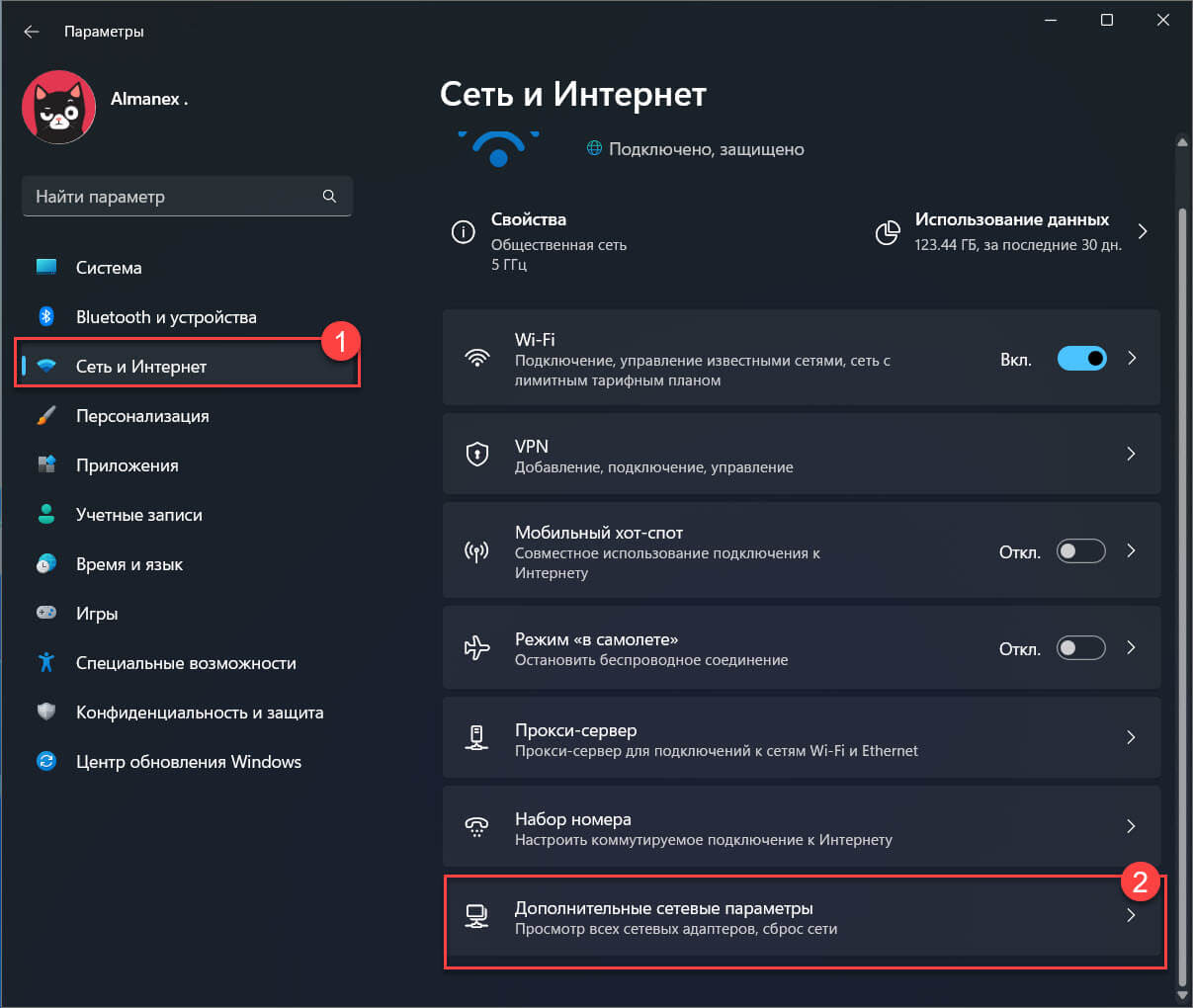

Определите свой MAC-адрес с помощью приложения «Параметры» в Windows 11.

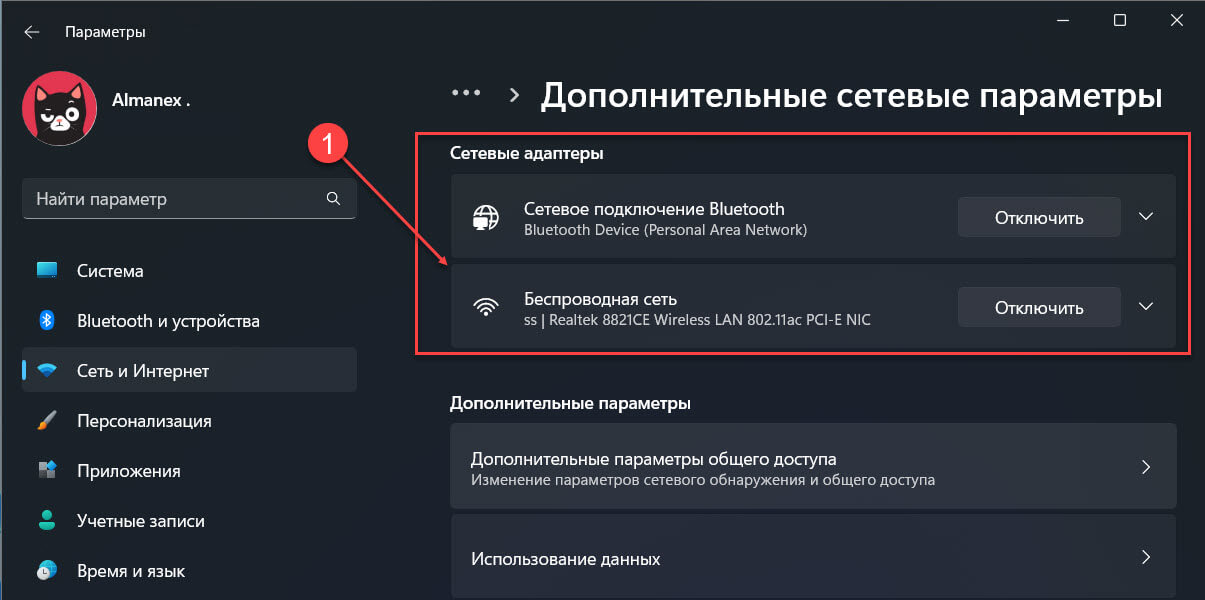

Шаг 1: В Windows 11 откройте «Параметры» (например, нажав клавиши Windows + I или кликнув значок шестеренки в меню «Пуск»), и перейдите в раздел «Сеть и Интернет».

Шаг 2: Прокрутите страницу вниз до подраздела «Дополнительные сетевые параметры» и откройте его.

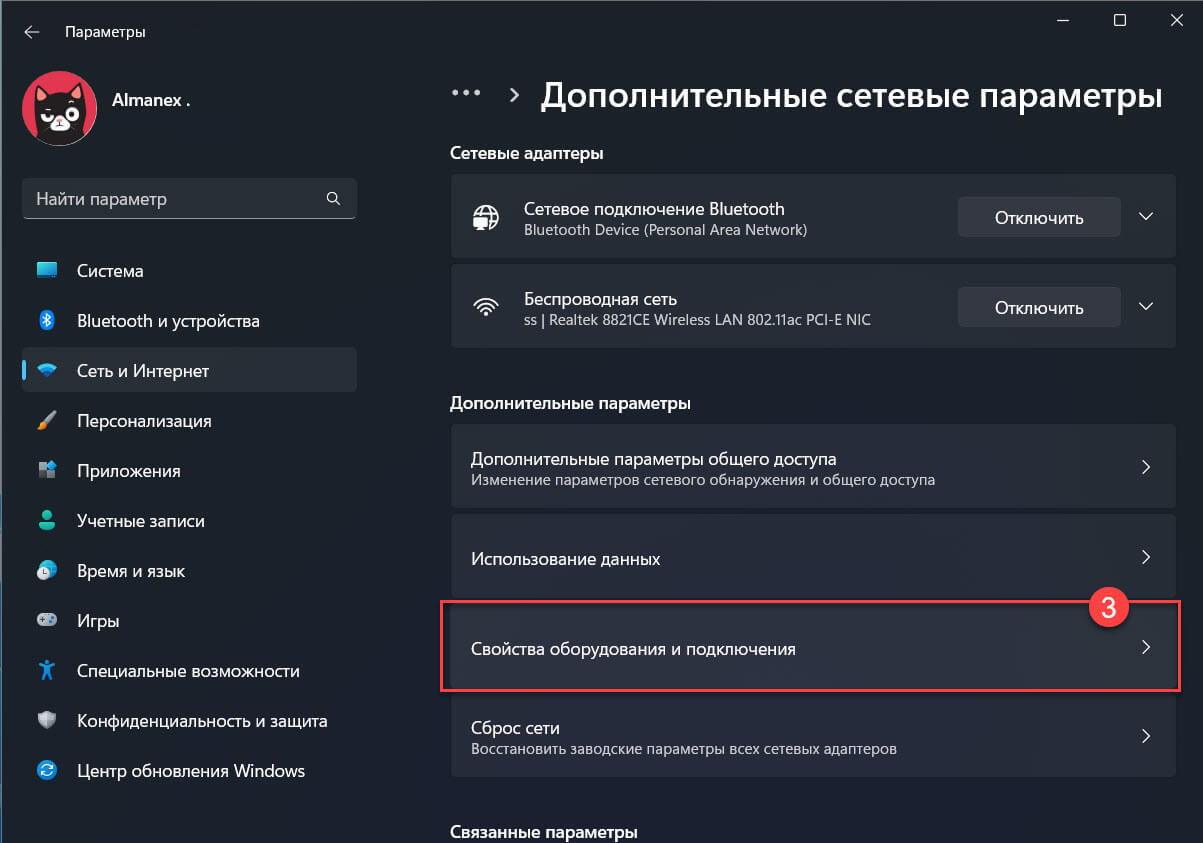

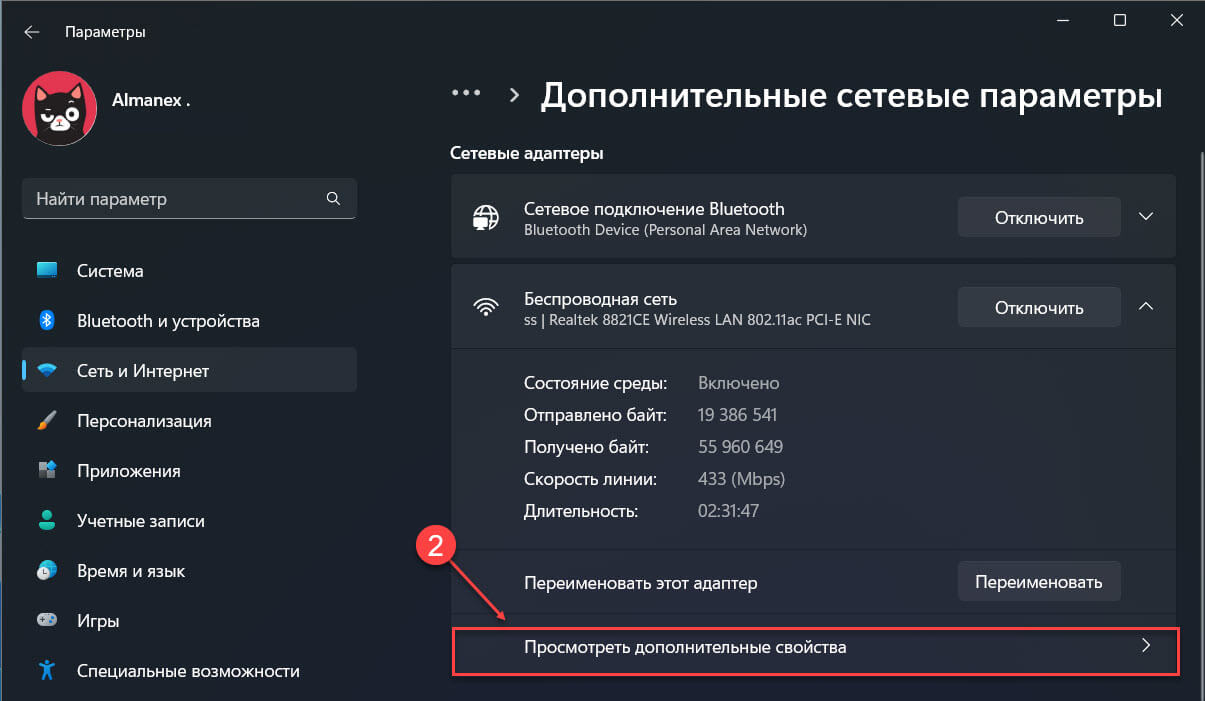

Шаг 3: Это покажет вам список сетевых адаптеров на вашем устройстве. Прокрутите вниз и кликните «Свойства оборудования и подключения».

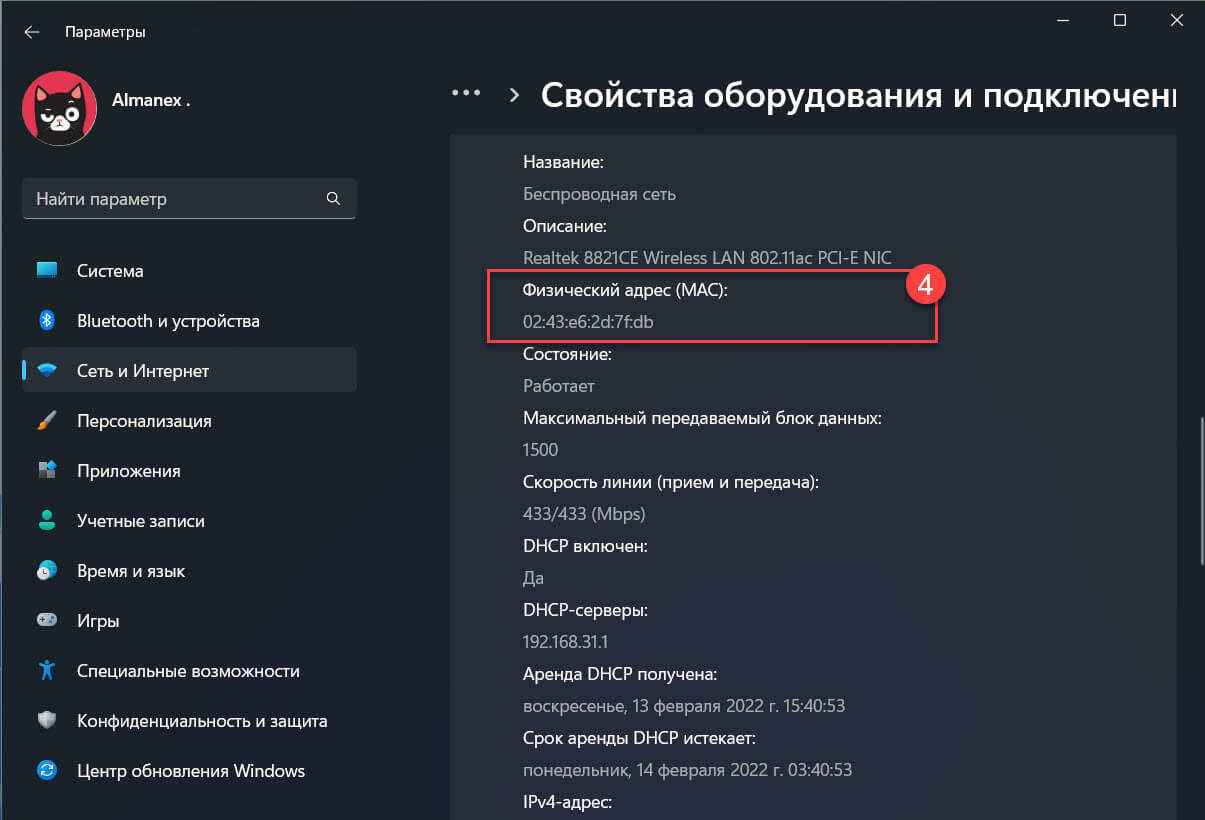

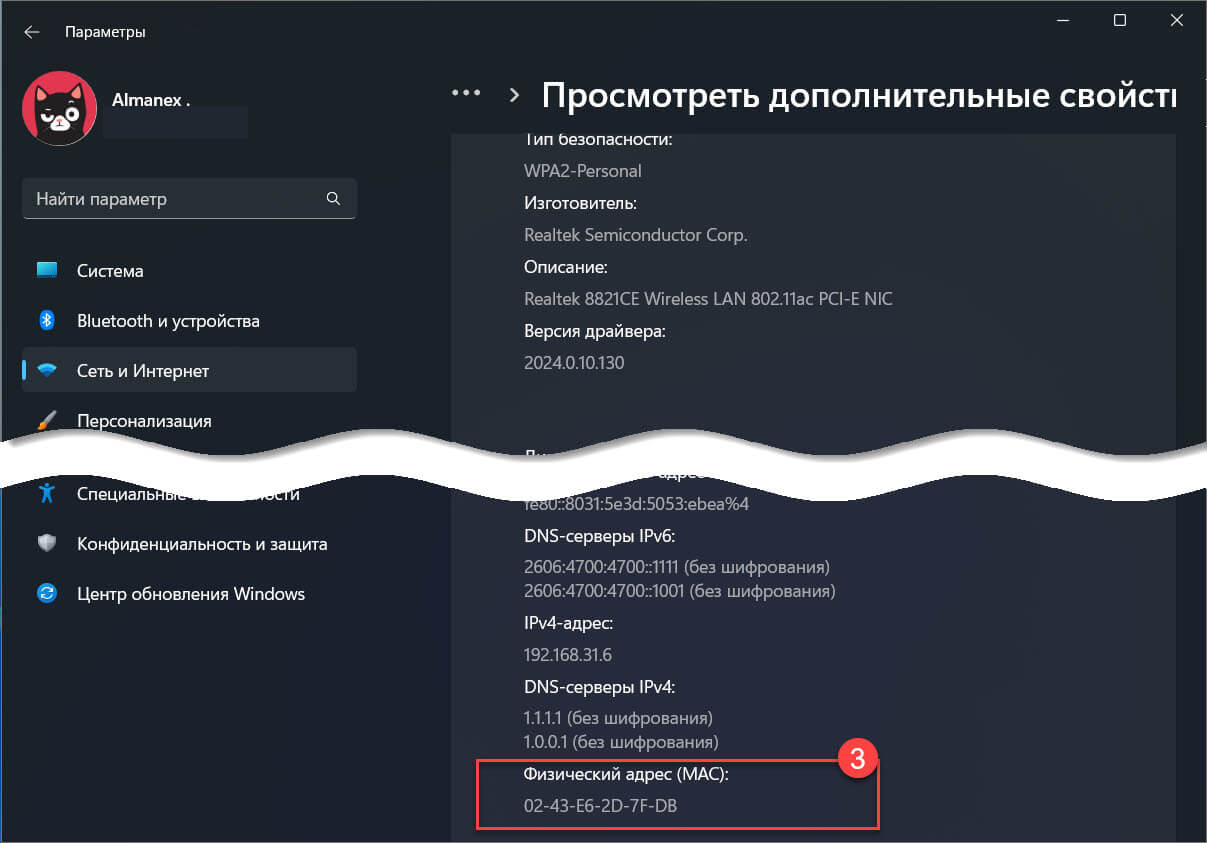

Шаг 4: Список, который вы сейчас видите, содержит подробную информацию о каждом сетевом адаптере, установленном на вашем устройстве. Прокрутите вниз до интересующего вас и проверьте значение строки «Физический адрес (MAC)». Вы даже можете выделить значение, а затем скопировать его, если это необходимо.

В качестве альтернативы, если вы не хотите получать полный список, вернитесь на страницу «Дополнительные параметры сети» и кликните мышью интересующий вас адаптер, а затем нажмите «Просмотреть дополнительные свойства».

Здесь найдите строку с именем «Физический адрес (MAC)» и проверьте его значение.

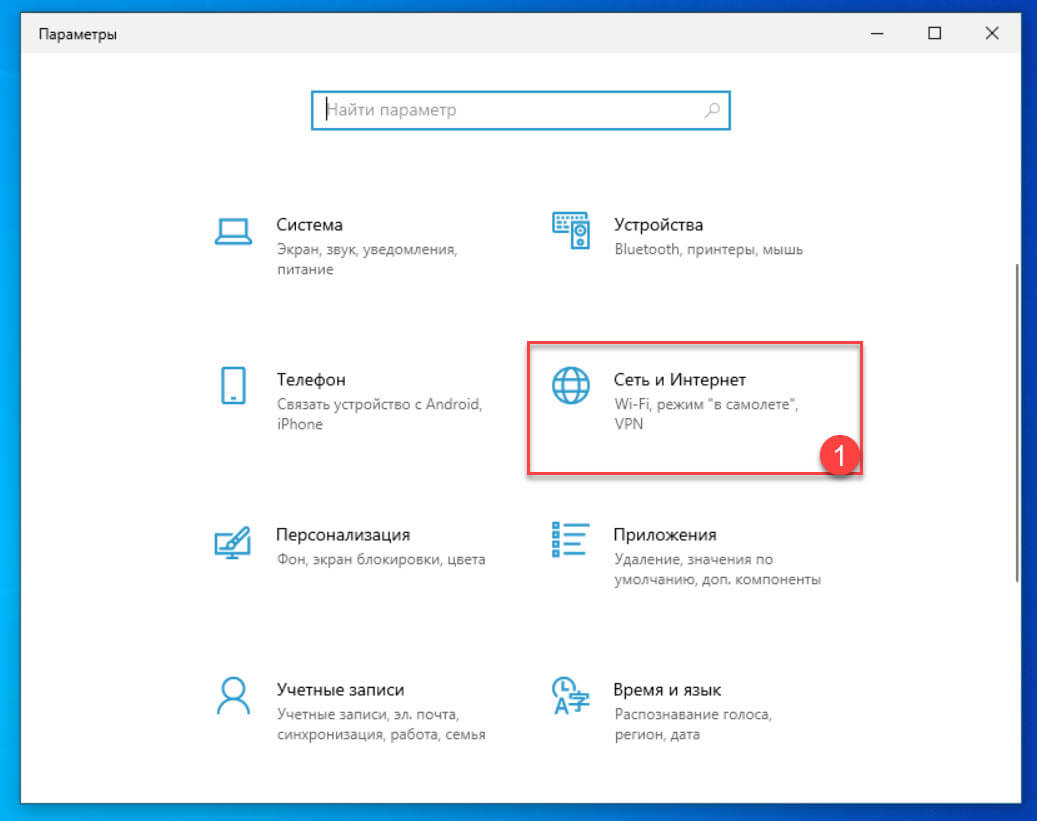

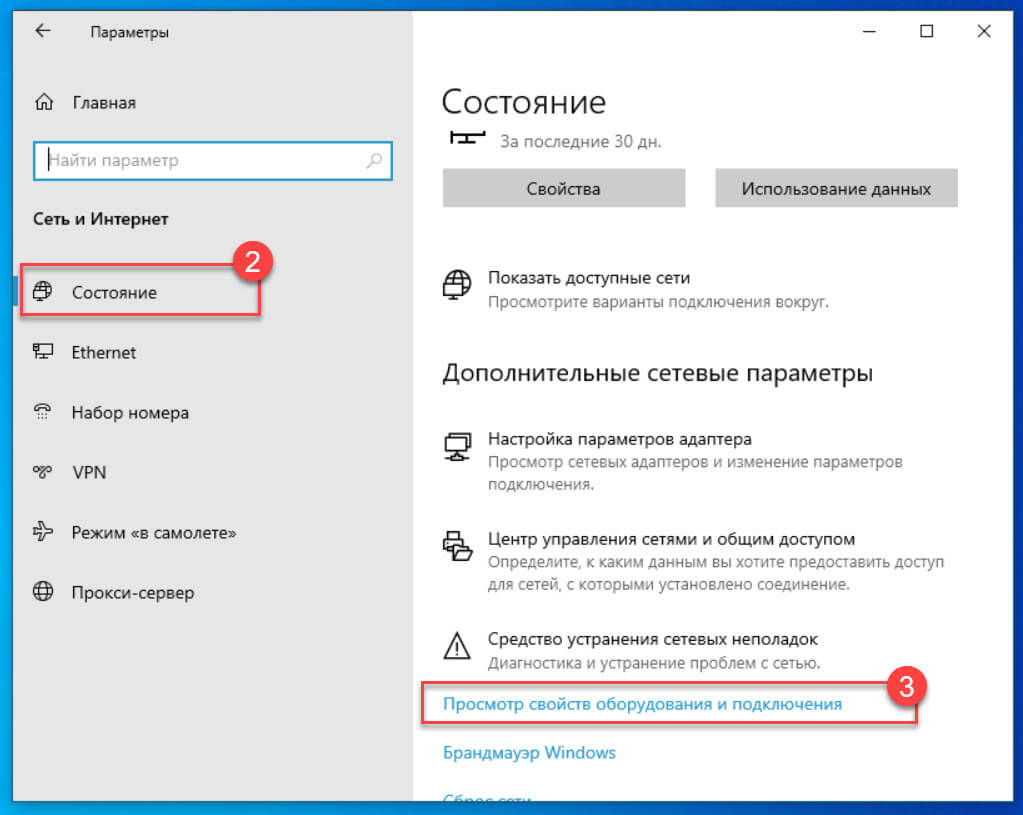

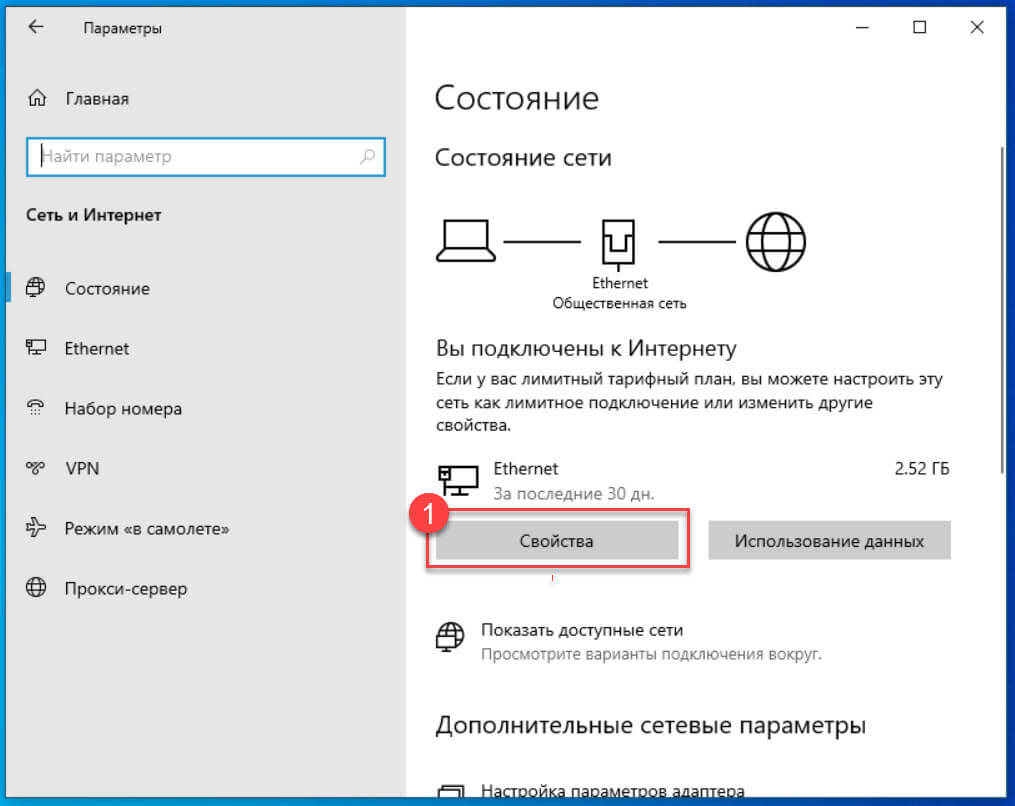

Определите свой MAC-адрес с помощью приложения Параметры в Windows 10

Шаг 1: Как и в Windows 11, в Windows 10 вы начните с открытия приложения «Параметры» и перехода в раздел «Сеть и Интернет».

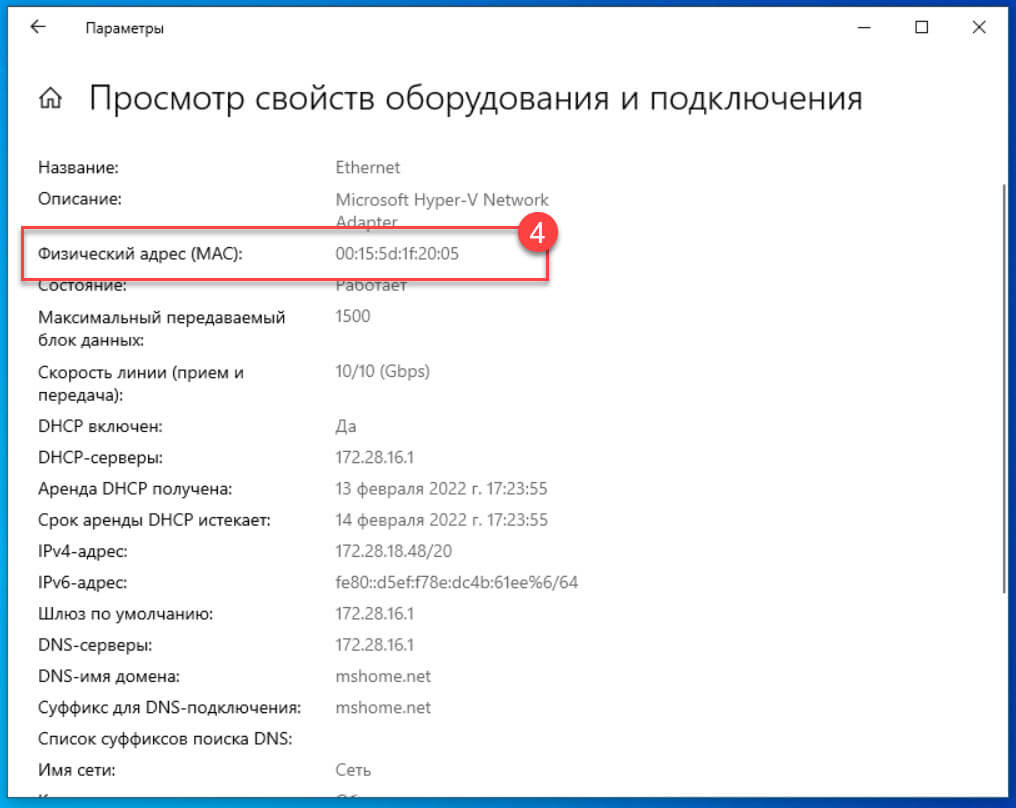

Шаг 2: Теперь найдите ссылку «Просмотр свойств оборудования и подключения» и нажмите на нее.

Шаг 3: Это действие покажет подробную информацию о каждом найденном в системе сетевом адаптере. Найдите интересующий вас адаптер, просмотрев значение строки «Описание», затем проверьте для него строку «Физический адрес (MAC)» для получения необходимой информации.

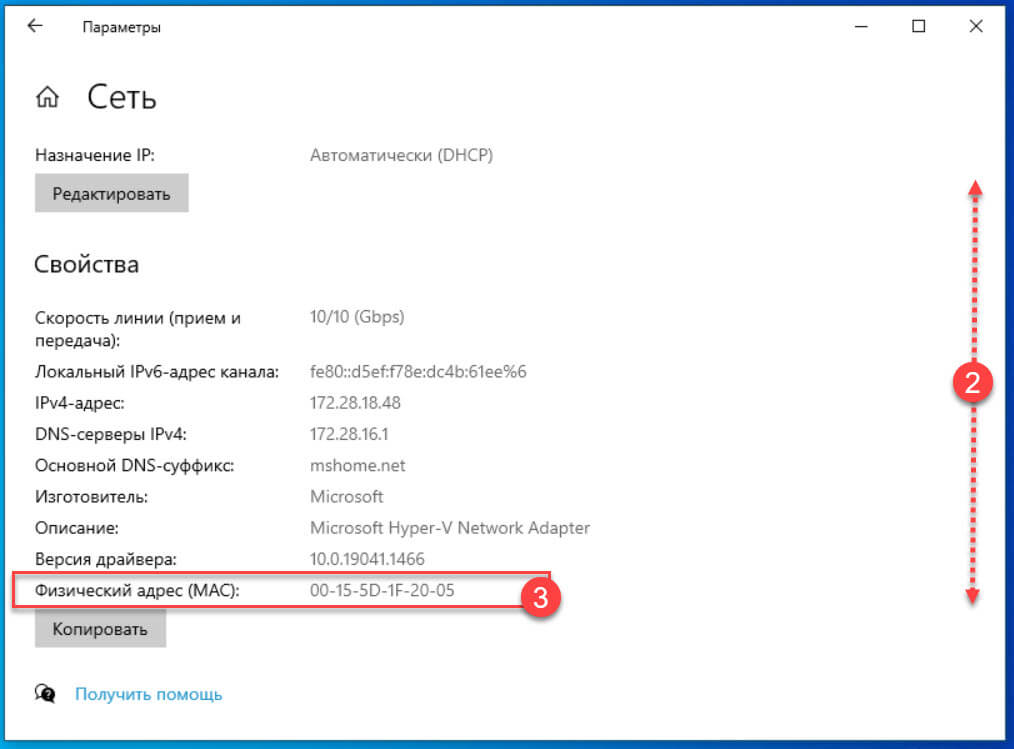

В качестве альтернативы, если вы хотите узнать только MAC-адрес сетевого адаптера, который в данный момент подключен, вернитесь в раздел «Сеть и Интернет» и нажмите кнопку «Свойства», как показано ниже.

Как всегда, ищите надпись «Физический адрес (MAC)», чтобы получить необходимую информацию.

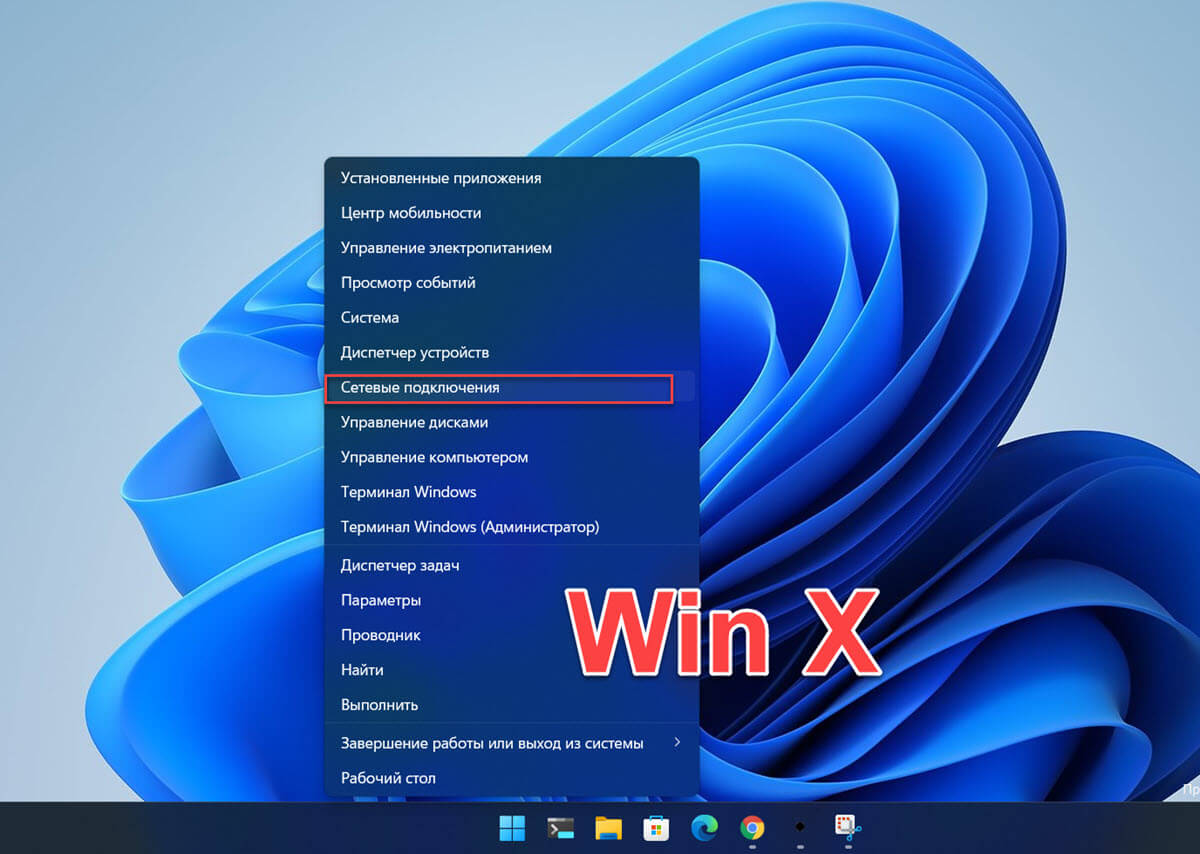

СОВЕТ: В обеих операционных системах вы можете использовать меню Win X, чтобы перейти в раздел «Сеть и Интернет» приложения «Параметры». Просто нажмите Win + X на клавиатуре, затем выберите «Сетевые подключения».

Посмотреть MAC-адрес любого из ваших сетевых адаптеров, используя Сведения о системе

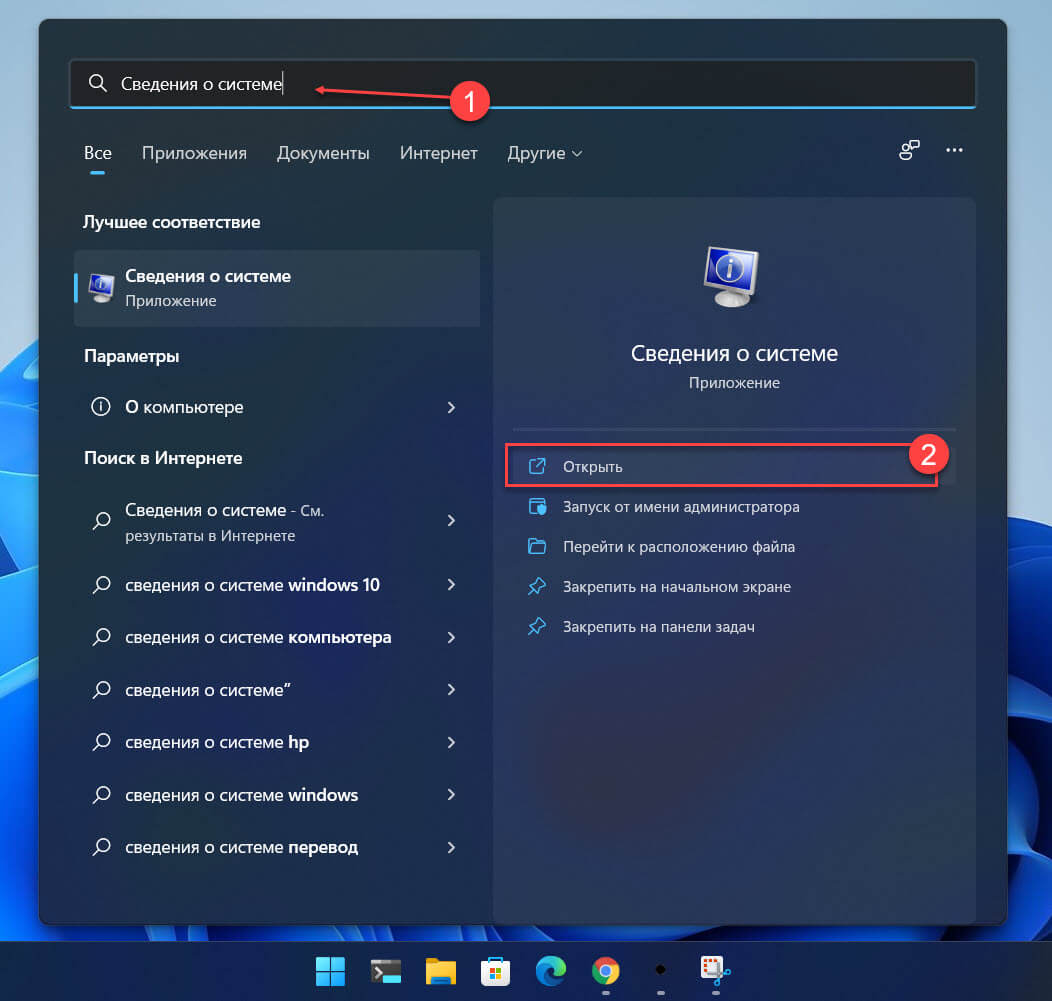

Другой способ просмотреть MAC-адрес любого сетевого адаптера, установленного на вашем устройстве, — открыть «Сведения о системе». Один из способов сделать это:

Шаг 1: С помощью поиска Windows или меню «Пуск» введите:

Сведения о системе

Шаг 2: Откройте «Сведения о системе» кликнув первый результат в результатах поиска.

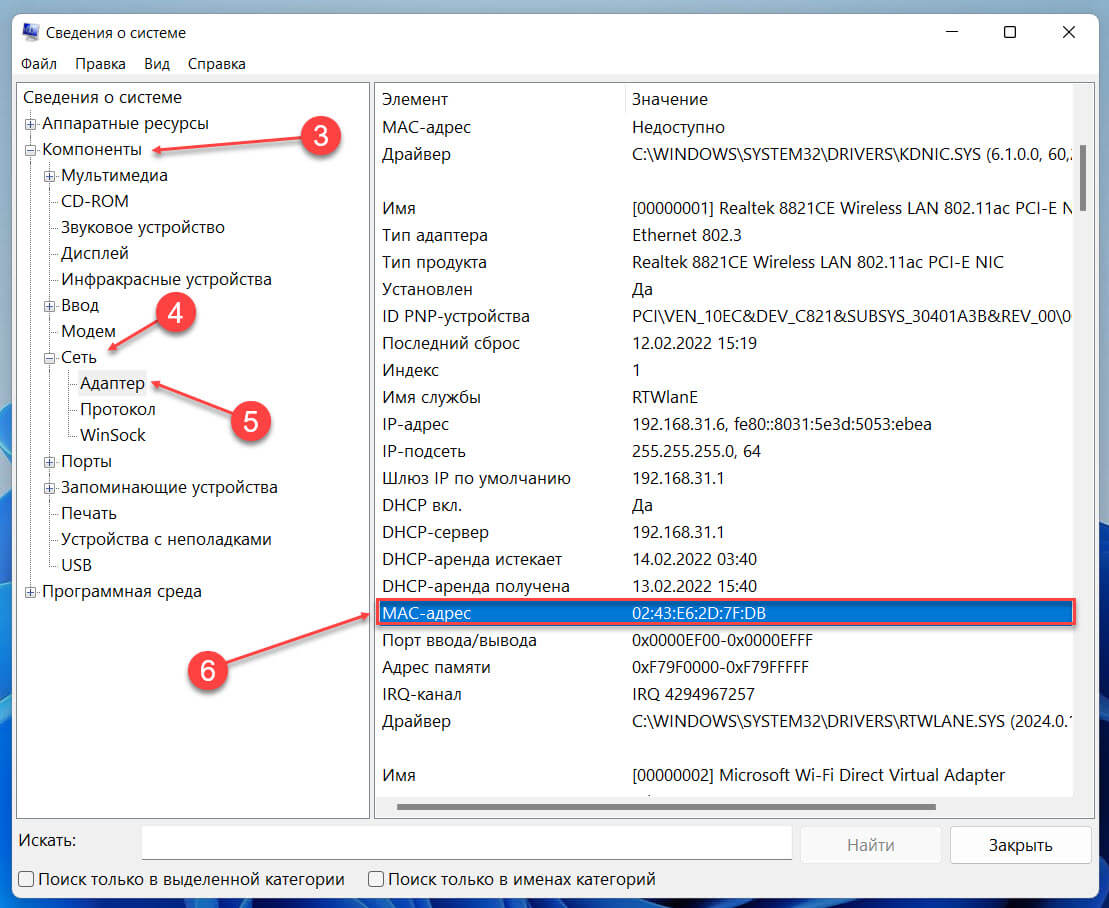

Шаг 3: В открывшемся окне, перейдите в раздел «Компоненты» → «Сеть» → «Адаптер». Здесь вы найдете список всех адаптеров, присутствующих в вашей системе, вместе с подробной информацией о каждом из них.

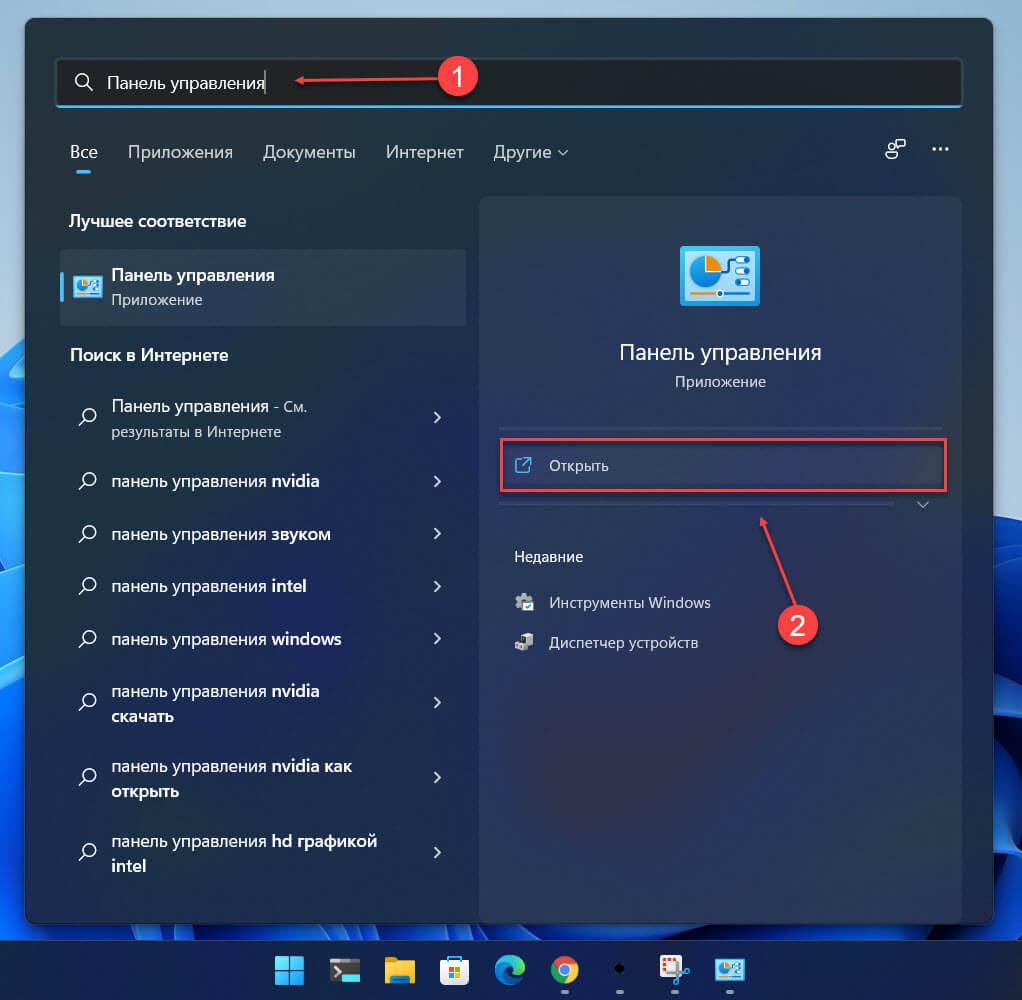

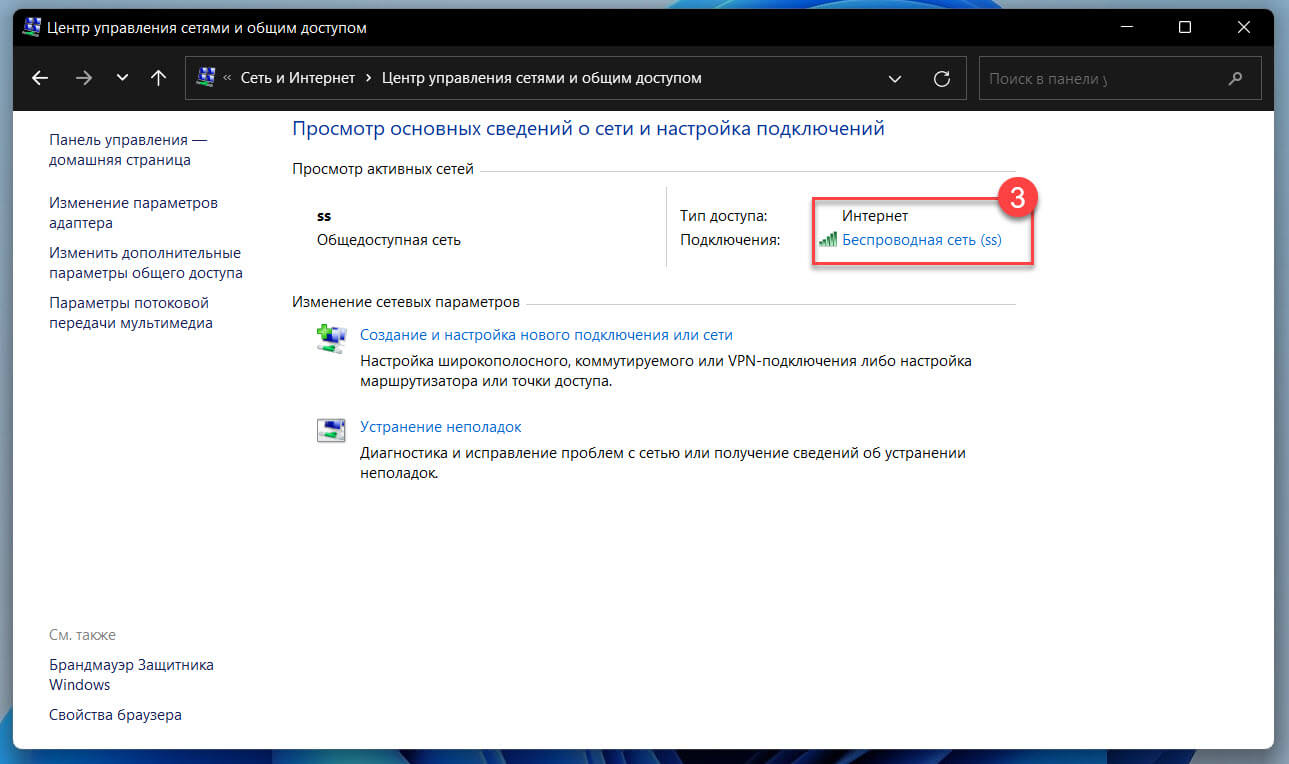

Как посмотреть MAC-адрес активного сетевого адаптера с помощью классической Панели управления

Если вы предпочитаете классику, вы можете посмотреть MAC-адреса активных сетевых адаптеров в Панели управления.

Шаг 1: Откройте панель управления и перейдите по следующему пути:

Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом

Шаг 2: В списке активных сетей выберите нужное подключение и кликните его.

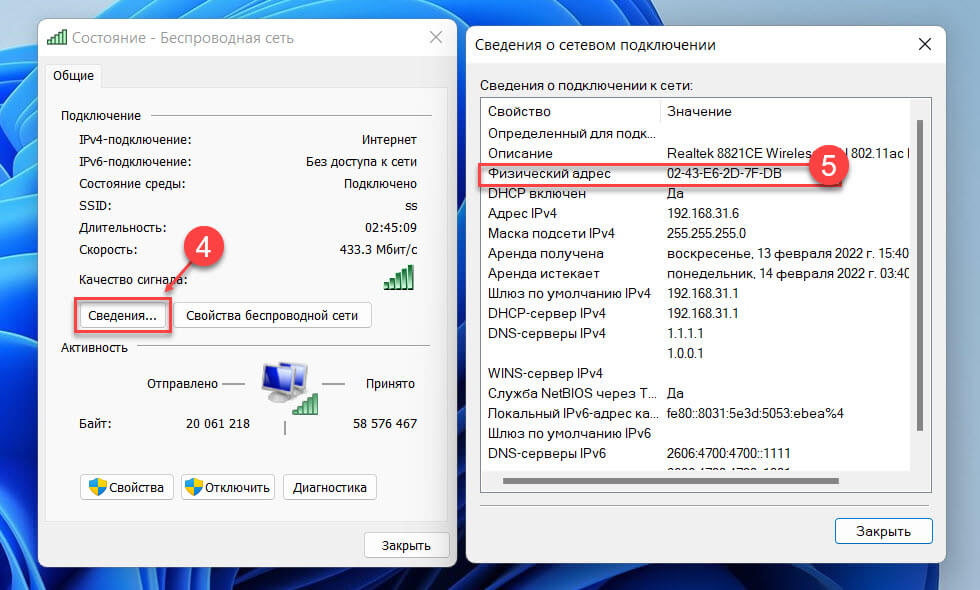

Шаг 3: В открывшемся окне «Состояние» нажмите кнопку «Сведения…».

Здесь вы можете увидеть подробную информацию о вашем сетевом подключении, включая IP-адрес, адреса DNS-серверов и многое другое. MAC-адрес отображается в строке «Физический адрес» (см. картинку ниже).

Вы можете копировать и вставлять всю информацию, отображаемую в этом окне, используя сочетания клавиш Ctrl + C / Ctrl + V на клавиатуре.

Все!

Как видите, Windows предлагает достаточно способов посмотреть MAC-адрес для любого сетевого адаптера. Если вы знаете другие способы посмотреть MAC-адрес сетевого адаптера, не стесняйтесь поделиться ими в комментариях ниже.