Вступление

Google Dorks или Google Hacking — техника, используемая СМИ, следственными органами, инженерами по безопасности и любыми пользователями для создания запросов в различных поисковых системах для обнаружения скрытой информации и уязвимостях, которые можно обнаружить на общедоступных серверах. Это метод, в котором обычные запросы на поиск веб-сайтов используются в полную меру для определения информации, скрытой на поверхности.

Как работает Google Dorking?

Данный пример сбора и анализа информации, выступающий как инструмент OSINT, является не уязвимостью Google и не устройством для взлома хостинга сайтов. Напротив, он выступает в роли обычного поискового процесса данных с расширенными возможностями. И это не в новинку, так как существует огромное количество веб-сайтов, которым уже более десятка лет и они служат как хранилища для изучения и использования Google Hacking.

В то время как поисковые системы индексируют, сохраняют хедеры и содержимое страниц, и связывают их между собой для оптимальных поисковых запросов. Но к сожалению, сетевые пауки любых поисковиков настроены индексировать абсолютно всю найденную информацию. Даже несмотря на то, что у администраторов веб ресурсов не было никаких намерений публиковать этот материал.

Однако самое интересное в Google Dorking, так это огромный объем информации, который может помочь каждому в процессе изучения поискового процесса Google. Может помочь новичкам в поиске пропавших родственников, а может научить каким образом можно извлечь информацию для собственной выгоды. В общем, каждый ресурс интересен и удивителен по своему и может помочь каждому в том, что именно он ищет.

Какую информацию можно найти через Dorks?

Начиная, от контроллеров удаленного доступа различных заводских механизмов до конфигурационных интерфейсов важных систем. Есть предположение о том, что огромное количество информации, выложенной в сети, никто и никогда не найдет.

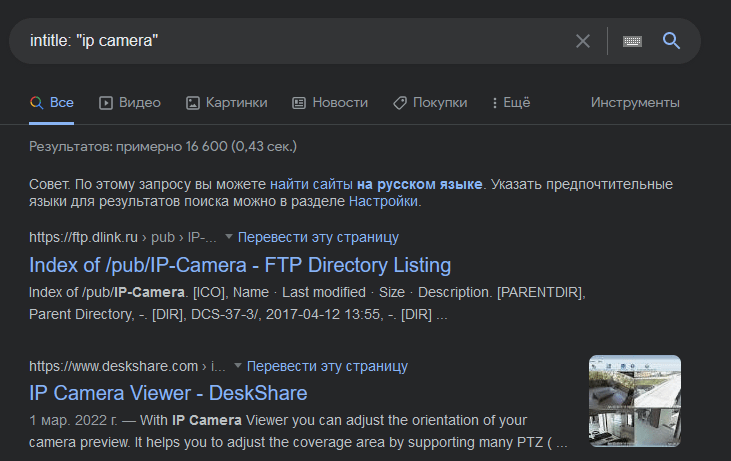

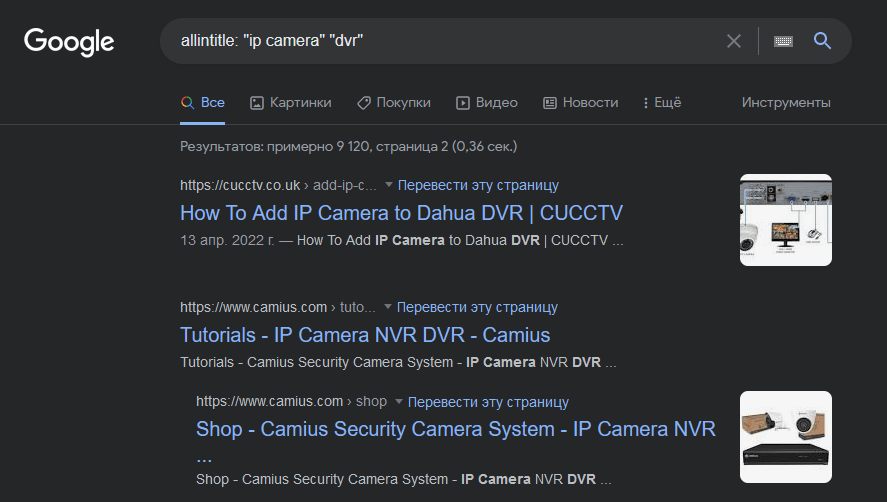

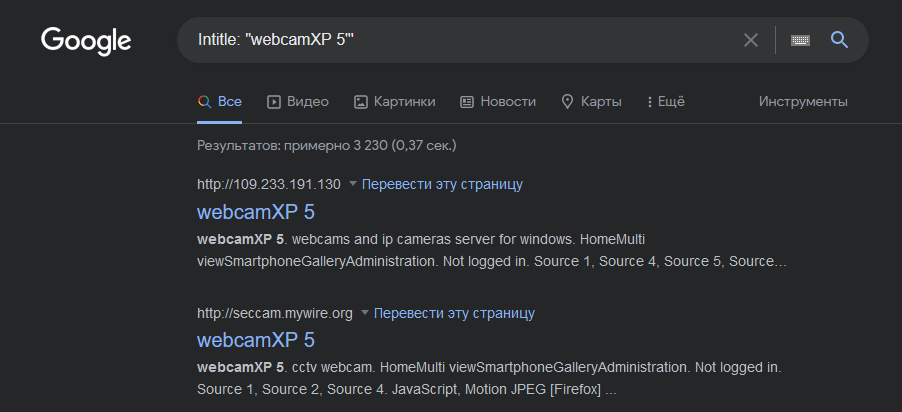

Однако, давайте разберемся по порядку. Представьте себе новую камеру видеонаблюдения, позволяющая просматривать ее трансляцию на телефоне в любое время. Вы настраиваете и подключаетесь к ней через Wi-Fi, и загружаете приложение, для аутентификации входа в систему камеры наблюдения. После этого можно получить доступ к этой же камере из любой точки мира.

На заднем плане не все выглядит таким простым. Камера посылает запрос на китайский сервер и воспроизводит видео в режиме реального времени, позволяя войти в систему и открыть видеотрансляцию, размещенную на сервере в Китае, с вашего телефона. Этот сервер может не требовать пароля для доступа к каналу с вашей веб-камеры, что делает ее общедоступной для всех, кто ищет текст, содержащийся на странице просмотра камеры.

И к сожалению, Google безжалостно эффективен в поиске любых устройств в Интернете, работающих на серверах HTTP и HTTPS. И поскольку большинство этих устройств содержат определенную веб платформу для их настройки, это означает, что многие вещи, не предназначенные быть в Google, в конечном итоге оказываются там.

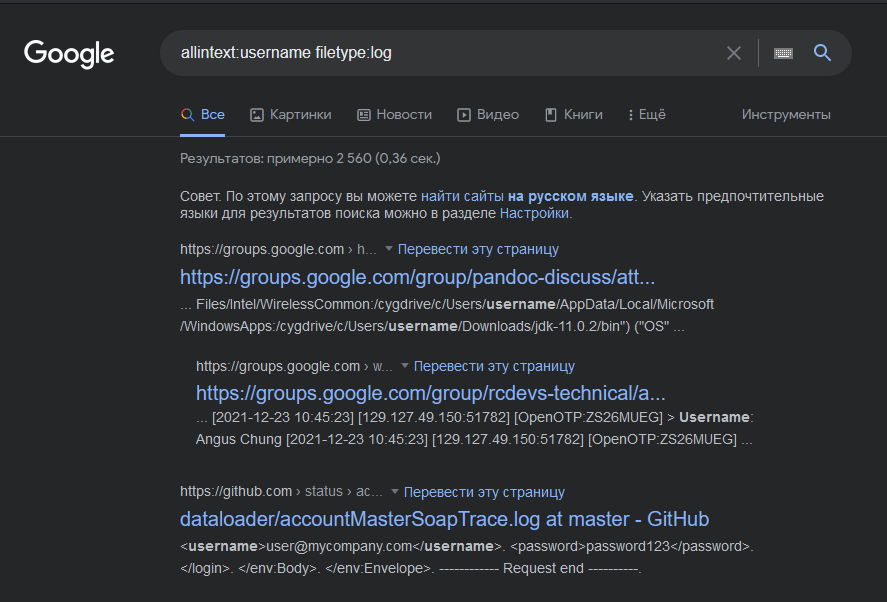

Безусловно, самый серьезный тип файлов, это тот, который несет в себе учетные данные пользователей или же всей компании. Обычно это происходит двумя способами. В первом, сервер настроен неправильно и выставляет свои административные логи или журналы в открытом доступе в Интернете. Когда пароли меняются или пользователь не может войти в систему, эти архивы могут утечь вместе с учетными данными.

Второй вариант происходит тогда, когда конфигурационные файлы, содержащие ту же информацию (логины, пароли, наименования баз данных и т.д.), становятся общедоступными. Это файлы должны быть обязательно скрыты от любого публичного доступа, так как в них часто оставляют важную информацию. Любая из этих ошибок может привести к тому, что злоумышленник найдет данные лазейки и получит всю нужную информацию.

Данная статья иллюстрирует использование Google Dorks, для того чтобы показать не только как находить все эти файлы, но и насколько бывают уязвимы платформы, содержащие информацию в виде списка адресов, электронной почты, картинок и даже перечня веб-камер в открытом доступе.

Разбор операторов поиска

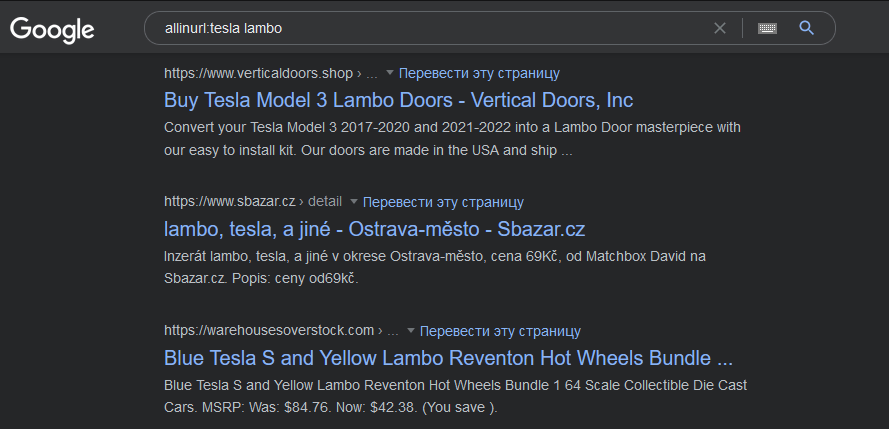

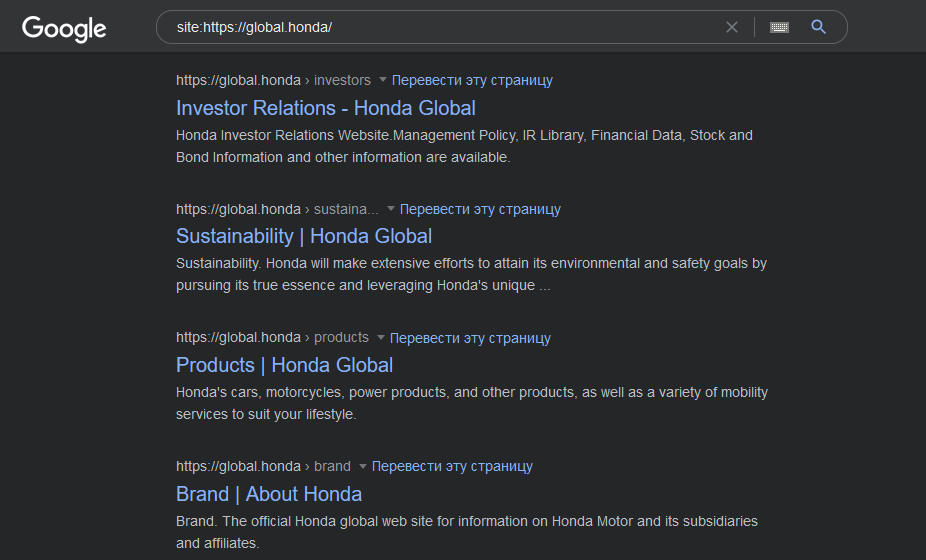

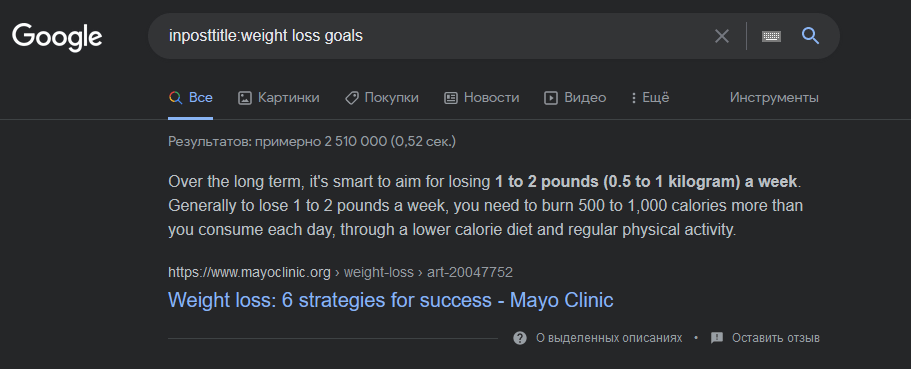

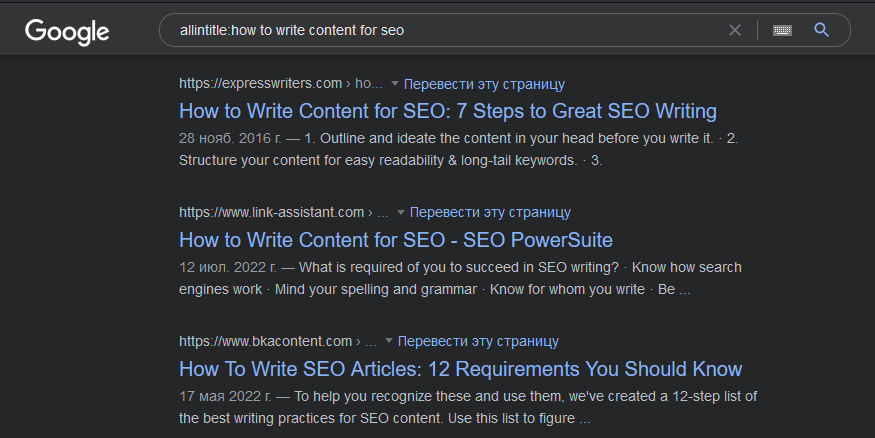

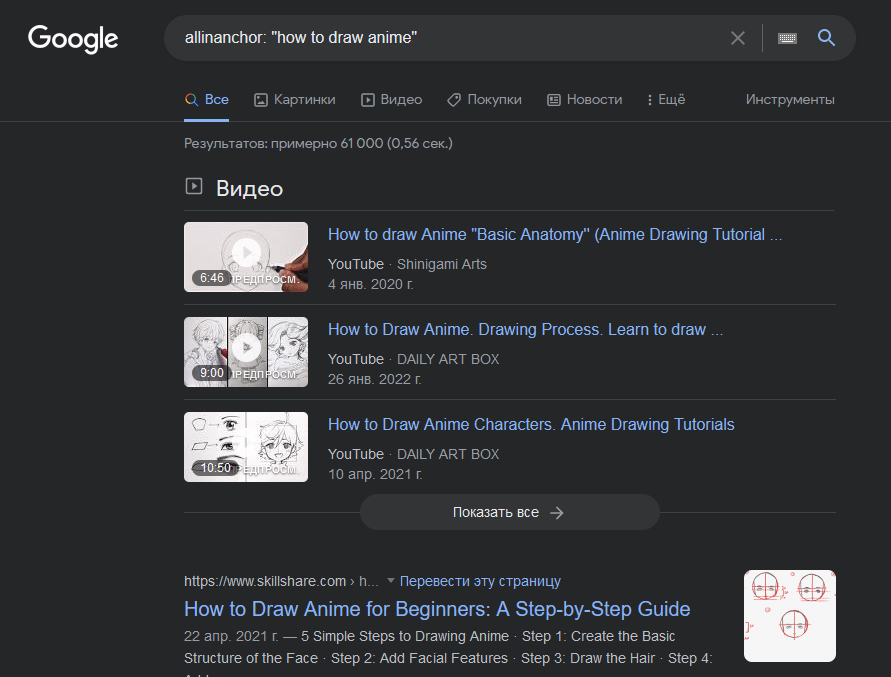

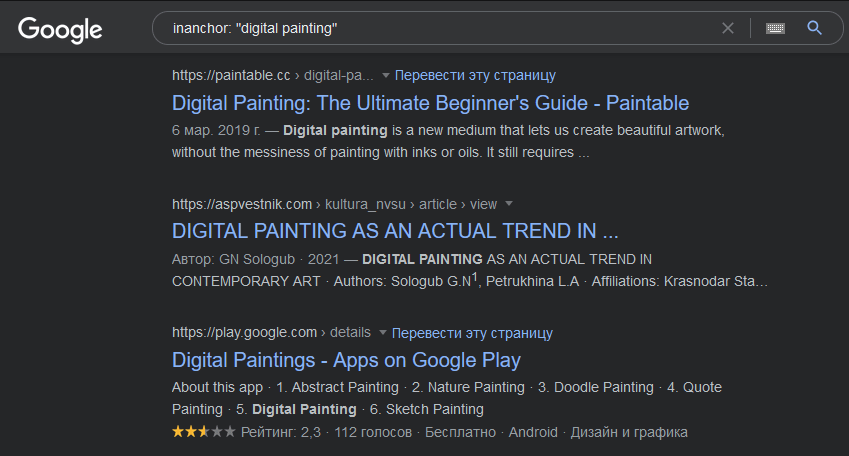

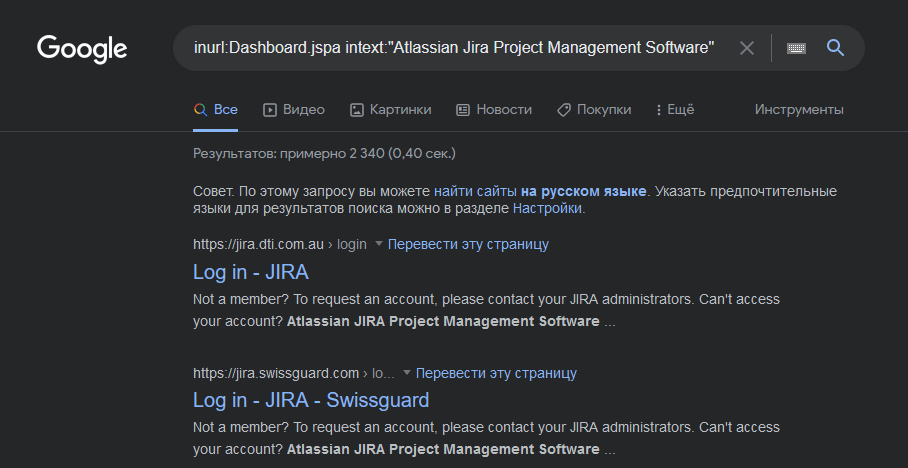

Dorking можно использовать в различных поисковых системах, не только в Google. В повседневном использовании поисковые системы, такие как Google, Bing, Yahoo и DuckDuckGo, принимают поисковый запрос или строку поисковых запросов и возвращают соответствующие результаты. Также эти же системы запрограммированы принимать более продвинутые и сложные операторы, которые значительно сужают эти условия поиска. Оператор — это ключевое слово или фраза, несущее особое значение для поисковой системы. Вот примеры часто используемых операторов: «inurl», «intext», «site», «feed», «language». За каждым оператором следует двоеточие, за которым следует соответствующий ключевая фраза или фразы.

Эти операторы позволяют выполнять поиск более конкретной информации, например: определенные строки текста внутри страниц веб-сайта или файлы, размещенные по конкретному URL-адресу. Помимо прочего, Google Dorking может также находить скрытые страницы для входа в систему, сообщения об ошибках, выдающие информации о доступных уязвимостях и файлы общего доступа. В основном причина заключается в том, что администратор веб-сайта мог просто забыть исключить из открытого доступа.

Наиболее практичным и в то же время интересным сервисом Google, является возможность поиска удаленных или архивных страниц. Это можно сделать с помощью оператора «cache:». Оператор работает таким образом, что показывает сохраненную (удаленную) версию веб-страницы, хранящейся в кеше Google. Синтаксис данного оператора показан здесь:

cache:www.youtube.com

После произведения вышеуказанного запроса в Google, предоставляется доступ к предыдущей или устаревшей версии веб-страницы Youtube. Команда позволяет вызвать полную версию страницы, текстовую версию или сам источник страницы (целостный код). Также указывается точное время (дата, час, минута, секунда) индексации, сделанной пауком Google. Страница отображается в виде графического файла, хоть и поиск по самой странице осуществляется точно так же как в обычной странице HTML (сочетание клавиш CTRL + F). Результаты выполнения команды «cache:» зависят от того, как часто веб-страница индексировалась роботом Google. Если разработчик сам устанавливает индикатор с определенной частотой посещений в заголовке HTML-документа, то Google распознает страницу как второстепенную и обычно игнорирует ее в пользу коэффициента PageRank, являющийся основным фактором частоты индексации страницы. Поэтому, если конкретная веб-страница была изменена, между посещениями робота Google, она не будет проиндексирована и не будет прочитана с помощью команды «cache:». Примеры, которые особенно хорошо работают при тестировании данной функции, являются часто обновляемые блоги, учетные записи социальных сетей и интернет-порталы.

Удаленную информацию или данные, которые были размещены по ошибке или требуют удаления в определенный момент, можно очень легко восстановить. Небрежность администратора веб — платформ может поставить его под угрозу распространения нежелательной информации.

Информация о пользователях

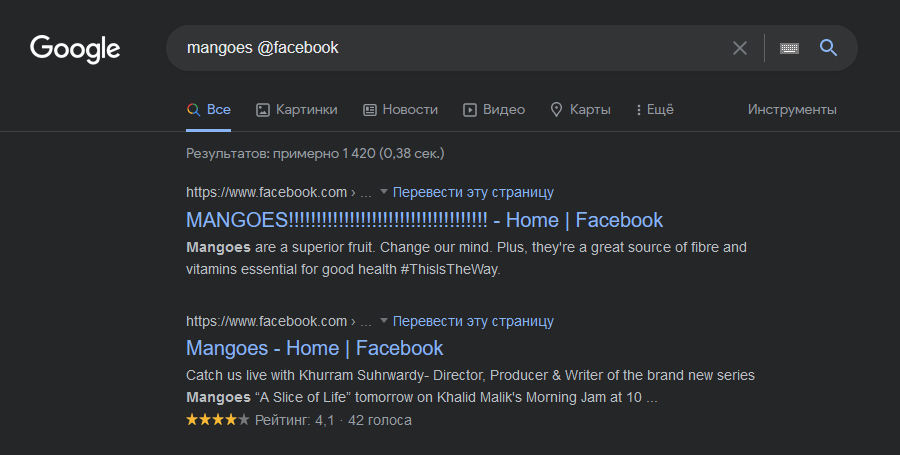

Поиск информации о пользователях используется при помощи расширенных операторов, которые делают результаты поиска точными и подробными. Оператор «@» используется для поиска индексации пользователей в социальных сетях: Twitter, Facebook, Instagram. На примере того же самого польского вуза, можно найти его официального представителя, на одной из социальных платформ, при помощи этого оператора следующим образом:

inurl: twitter @minregion_ua

Данный запрос в Twitter находит пользователя «minregion_ua». Предполагая, что место или наименование работы пользователя, которого ищем (Министерство по развитию общин и территорий Украины) и его имя известны, можно задать более конкретный запрос. И вместо утомительного поиска по всей веб-странице учреждения, можно задать правильный запрос на основе адреса электронной почты и предположить, что в названии адреса должно быть указано хотя бы имя запрашиваемого пользователя или учреждения. Например:

site: www.minregion.gov.ua «@minregion.ua»

Можно также использовать менее сложный метод и отправить запрос только по адресам электронной почты, как показано ниже, в надежде на удачу и недостаток профессионализма администратора веб ресурса.

email.xlsx

filetype: xls + email

Вдобавок можно попытаться получить адреса электронных почт с веб-страницы по следующему запросу:

site:www.minregion.gov.ua intext:e-mail

Показанный выше запрос, будет производить поиск по ключевому слову «email» на веб-странице Министерства по развитию общин и территорий Украины. Поиск адресов электронной почты имеет ограниченное использование и в основном требует небольшой подготовки и сборе информации о пользователях заранее.

К сожалению, поиск индексированных телефонных номеров через «phonebook» Google ограничен только на территории США. Например:

phonebook:Arthur Mobile AL

Поиск информации о пользователях также возможен через Google «image search» или обратного поиска изображений. Это позволяет находить идентичные или похожие фотографии на сайтах, проиндексированными Google.

Информация веб-ресурсов

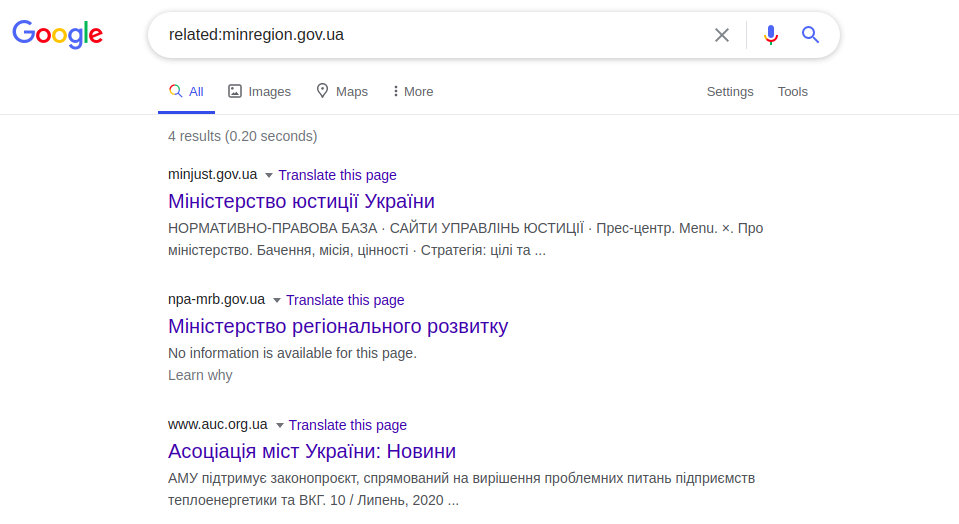

Google имеет несколько полезных операторов, в частности «related:», который отображает список «похожих» веб-сайтов на нужный. Сходство основано на функциональных ссылках, а не на логических или содержательных связях.

related:minregion.gov.ua

В этом примере отображаются страницы других Министерств Украины. Этот оператор работает как кнопка “Похожие страницы” в расширенном поиске Google. Точно таким же образом работает запрос “info:”, который отображает информацию на определенной веб-странице. Это конкретная информация веб-страницы, представленная в заголовке веб-сайта (), а именно в мета-тегах описания (<meta name = “Description”). Пример:

info:minregion.gov.ua

Другой запрос, «define:» весьма полезен в поиске научной работе. Он позволяет получить определения слов из таких источников, как энциклопедий и онлайн-словарей. Пример его применения:

define:ukraine territories

Универсальный оператор — тильда (»~»), позволяет искать похожие слова или слова синонимы:

~громад ~розвитку

Приведенный выше запрос отображает, как веб-сайты со словами «громад» (территорий) и «розвитку» (развитие), так и сайты с синонимом «общины». Оператор «link:», модифицирующий запрос, ограничивает диапазон поиска ссылками, указанными для определенной страницы.

link:www.minregion.gov.ua

Однако этот оператор не отображает все результаты и не расширяет критерии поиска.

Хештеги являются своего рода идентификационными номерами, позволяющие группировать информацию. В настоящее время они используются в Instagram, VK, Facebook, Tumblr и TikTok. Google позволяет выполнять поиск во многих социальных сетях одновременно или только в рекомендуемых. Пример типичного запроса к любой поисковой системе является:

#політикавукраїні

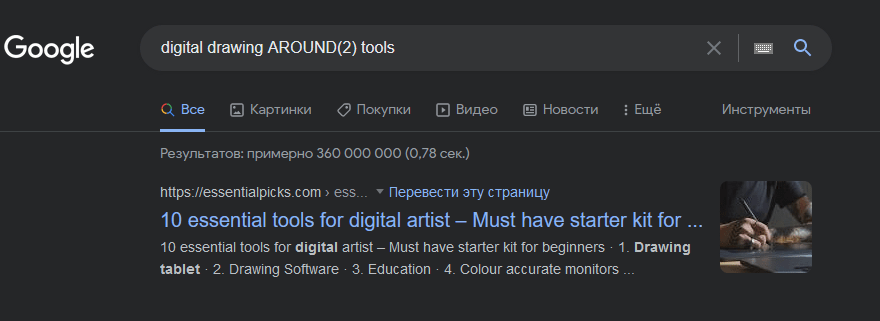

Оператор «AROUND(n)» позволяет искать два слова, расположенные на расстоянии определенного количества слов, друг от друга. Пример:

Міністерство AROUND(4) України

Результатом вышеупомянутого запроса является отображение веб-сайтов, которые содержат эти два слова (»министерство» и «Украины»), но они отделены друг от друга четырьмя другими словами.

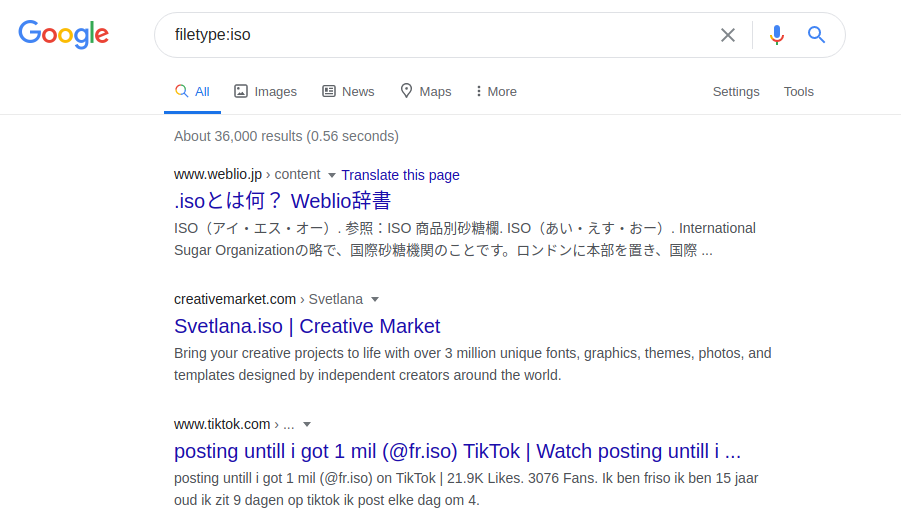

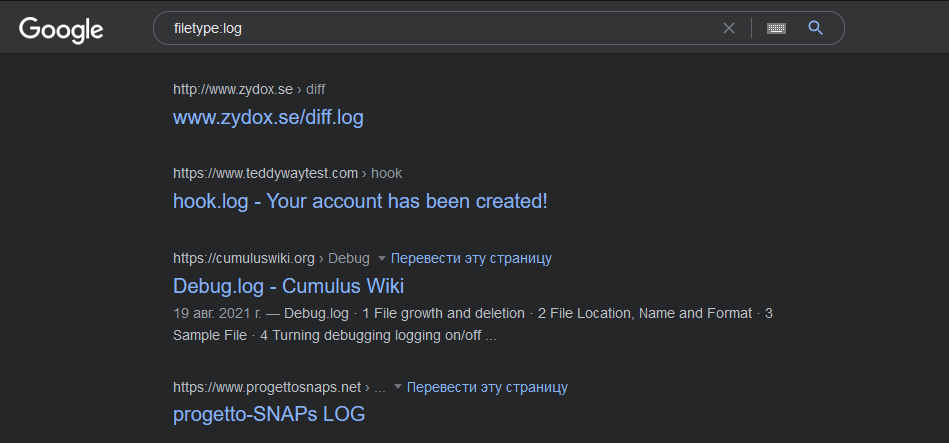

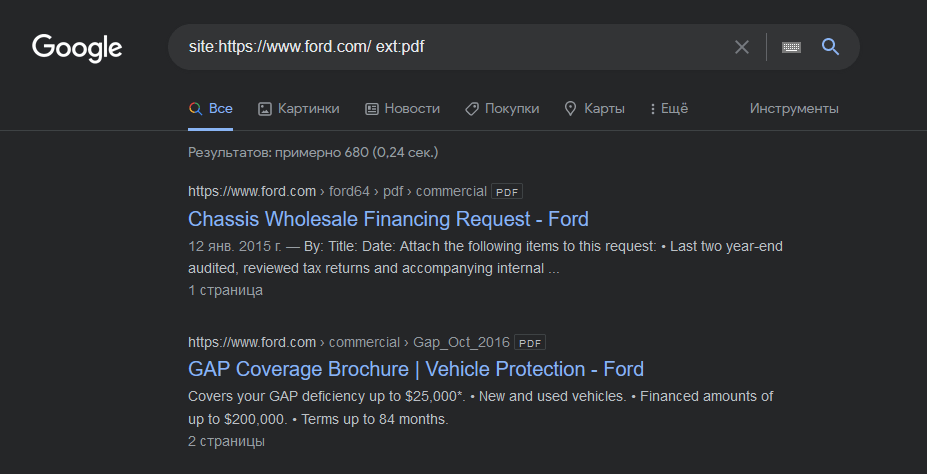

Поиск по типам файлов также чрезвычайно полезен, поскольку Google индексирует материалы в соответствии с их форматами, в котором они были записаны. Для этого используется оператор «filetype:». В настоящее время используется очень широкий диапазон поиска файлов. Среди всех доступных поисковых систем, Google предоставляет самый сложный набор операторов для поиска открытых исходных кодов.

В качестве альтернативы вышеупомянутых операторов, рекомендуются такие инструменты, как Maltego и Oryon OSINT Browser. Они обеспечивают автоматический поиск данных и не требуют знания специальных операторов. Механизм программ очень прост: с помощью правильного запроса, направленного в Google или Bing, находятся документы, опубликованные интересующим вас учреждением и анализируются метаданные из этих документов. Потенциальным информационным ресурсом для таких программ является каждый файл с любым расширением, к примеру: «.doc», «.pdf», «.ppt», «.odt», «.xls» или «.jpg».

В дополнении, следует сказать о том как правильно позаботиться об «очистке своих метаданных», прежде чем делать файлы общедоступными. В некоторых веб-руководствах предусмотрено как минимум несколько способов избавления от мета информации. Однако невозможно вывести самый лучший способ, потому что это все зависит от индивидуальных предпочтений самого администратора. В основном рекомендуется записать файлы в формате, в котором изначально не хранятся метаданные, а затем сделать файлы доступным. В Интернете присутствует многочисленное количество бесплатных программ очистки метаданных, главным образом, в отношении изображений. ExifCleaner может рассматриваться как один из самых желательных. В случае текстовых файлов, настоятельно рекомендуется выполнять очистку вручную.

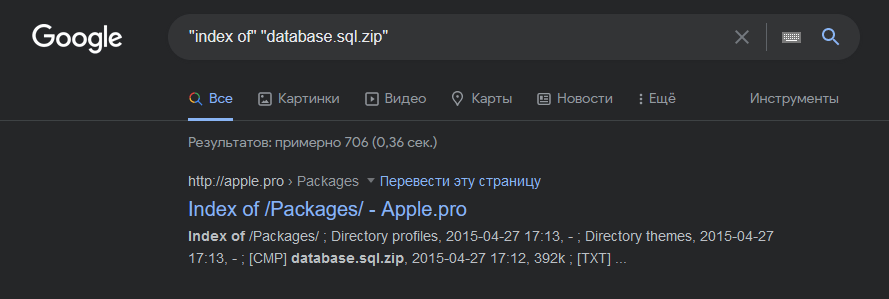

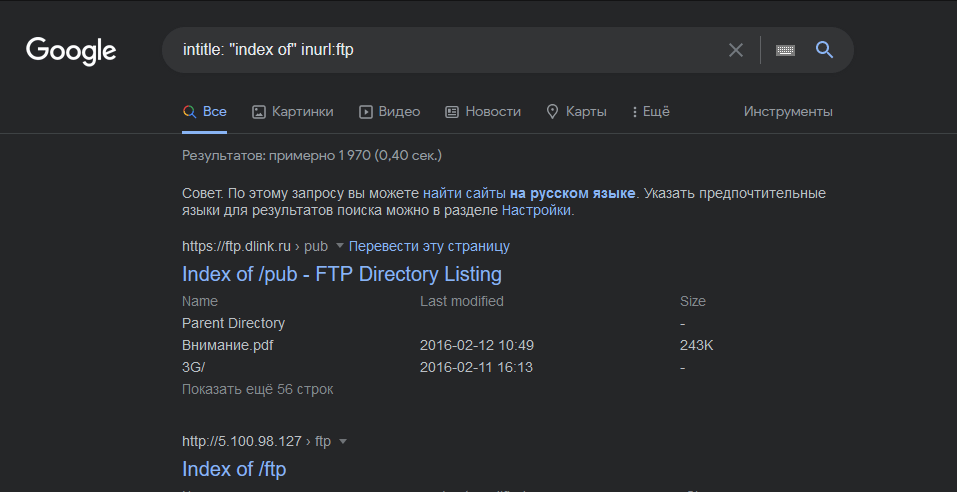

Информация, неосознанно оставленная владельцами сайтов

Ресурсы, индексируемые Google, остаются публичными (например внутренние документы и материалы компании, оставшиеся на сервере), или они оставляются для удобства использования теми же людьми (например музыкальные файлы или файлы фильмов). Поиск такого контента может быть сделан при помощи Google через множество различных способов и самый простой из них, это просто угадать. Если например в определенном каталоге есть файлы 5.jpg, 8.jpg и 9.jpg, можно предугадать, что есть и файлы от 1 до 4, от 6 до 7 и даже более 9. Поэтому можно получить доступ к материалам, которые не должны были быть в публичном виде. Другой способ — поиск по определенным типам контента на веб-сайтах. Можно искать музыкальные файлы, фотографии, фильмы и книги (электронные книги, аудиокниги).

В другом случае это могут быть файлы, которые пользователь оставил бессознательно в публичном доступе (например — музыка на FTP сервере для собственного использования). Такую информацию можно получить двумя способами: используя оператор «filetype:» или оператор «inurl:». Например:

filetype:doc site:gov.ua

site:www.minregion.gov.ua filetype:pdf

site:www.minregion.gov.ua inurl:doc

Также можно искать программные файлы, используя поисковый запрос и фильтруя искомый файл по его расширению:

filetype:iso

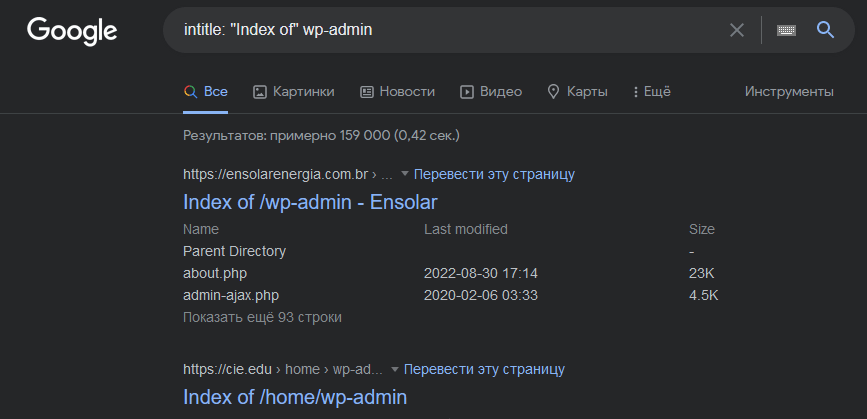

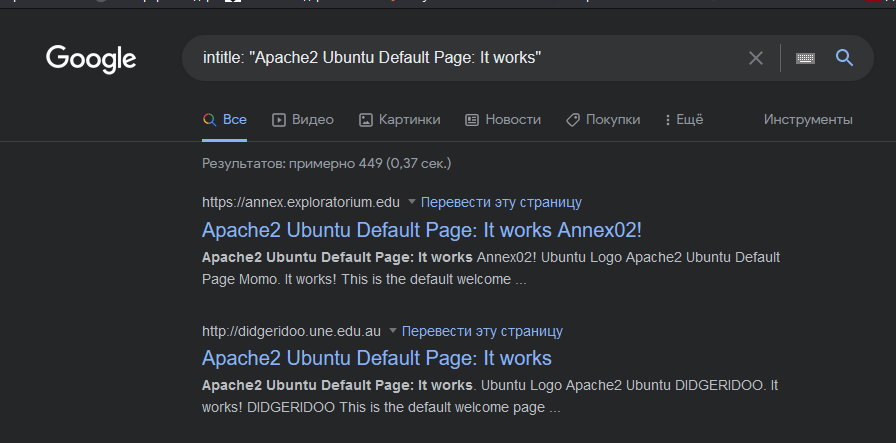

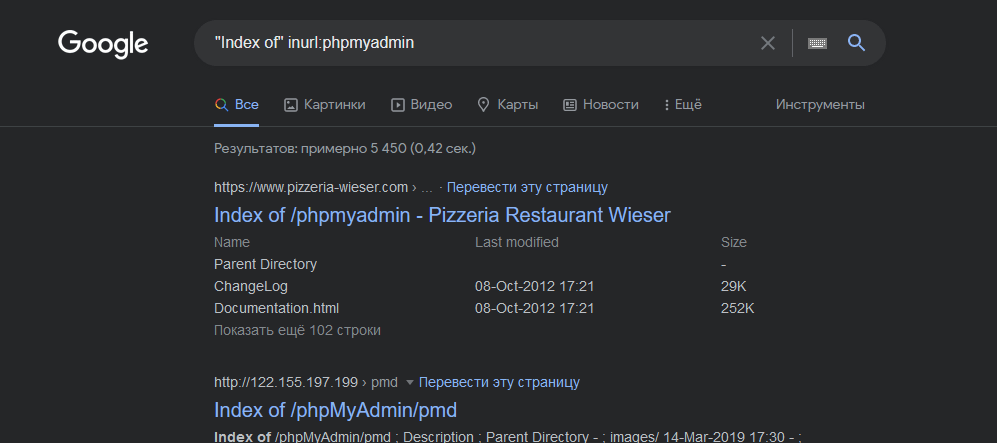

Информация о структуре веб-страниц

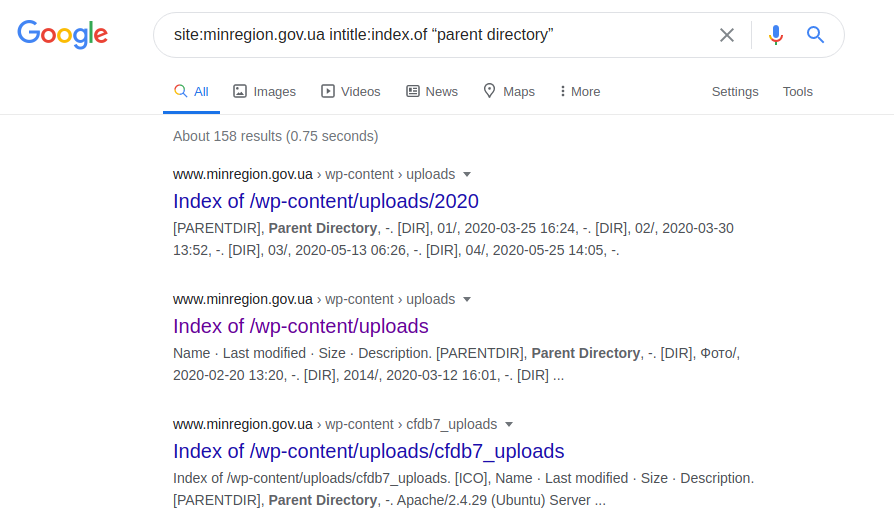

Для того чтобы просмотреть структуру определенной веб-страницы и раскрыть всю ее конструкцию, которая поможет в дальнейшем сервера и его уязвимостей, можно проделать это, используя только оператор «site:». Давайте проанализируем следующую фразу:

site: www.minregion.gov.ua minregion

Мы начинаем поиск слова «minregion» в домене «www.minregion.gov.ua». Каждый сайт из этого домена (Google ищет как в тексте, в заголовках и в заголовке сайта) содержит данное слово. Таким образом, получая полную структуру всех сайтов этого конкретного домена. Как только структура каталогов станет доступной, более точный результат (хотя это не всегда может произойти) можно получить с помощью следующего запроса:

site:minregion.gov.ua intitle:index.of «parent directory»

Он показывает наименее защищенные субдомены «minregion.gov.ua», иногда с возможностью поиска по всему каталога, вместе с возможной загрузкой файлов. Поэтому, естественно, такой запрос не применим ко всем доменам, поскольку они могут быть защищены или работать под управлением какого-либо другого сервера.

site:gov inurl:robots.txt intext:Disallow: /web.config

Данный оператор позволяет получить доступ к параметрам конфигураций различных серверов. После проведения запроса, переходим в файл robots.txt, ищем путь к «web.config» и переход по заданному пути файла. Чтобы получить имя сервера, его версию и другие параметры (например, порты), делается следующий запрос:

site:gosstandart.gov.by intitle:index.of server.at

Каждый сервер имеет какие-то свои уникальные фразы на заглавных страницах, например, Internet Information Service (IIS):

intitle:welcome.to intitle:internet IIS

Определение самого сервера и используемых в нем технологий зависит только от изобретательности задаваемого запроса. Можно, например, попытаться сделать это с помощью уточнения технической спецификации, руководства или так называемых страниц справок. Чтобы продемонстрировать данную возможность, можно воспользоваться следующим запросом:

site:gov.ua inurl:manual apache directives modules (Apache)

Доступ может быть более расширенным, например, благодаря файлу с ошибками SQL:

«#mysql dump» filetype:SQL

Ошибки в базе данных SQL могут в частности, предоставить информацию о структуре и содержании баз данных. В свою очередь, вся веб-страница, ее оригинал и (или) ее обновленные версии могут быть доступны по следующему запросу:

site:gov.ua inurl:backup

site:gov.ua inurl:backup intitle:index.of inurl:admin

В настоящее время использование вышеупомянутых операторов довольно редко дает ожидаемые результаты, поскольку они могут быть заранее заблокированы осведомленными пользователями.

Также с помощью программы FOCA можно найти такой же контент, как и при поиске вышеупомянутых операторов. Для начала работы, программе нужно название доменного имени, после чего она проанализирует структуру всего домена и всех других поддоменов, подключенных к серверам конкретного учреждения. Такую информацию можно найти в диалоговом окне на вкладке «Сеть»:

Таким образом, потенциальный злоумышленник может перехватить данные, оставленные веб-администраторами, внутренние документы и материалы компании, оставленные даже на скрытом сервере.

Если вы захотите узнать еще больше информации о всех возможных операторов индексирования вы можете ознакомиться с целевой базой данных всех операторов Google Dorking вот здесь. Также можно ознакомиться с одним интересным проектом на GitHub, который собрал в себя все самые распространенные и уязвимые URL ссылки и попробовать поискать для себя что-то интересное, его можно посмотреть вот по этой ссылке.

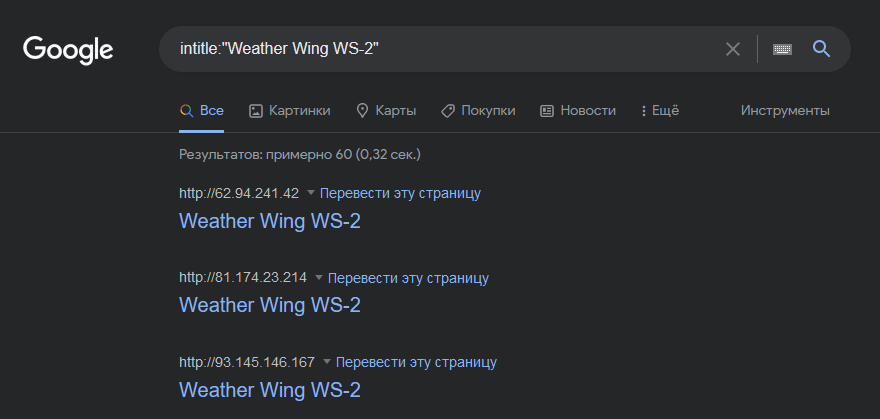

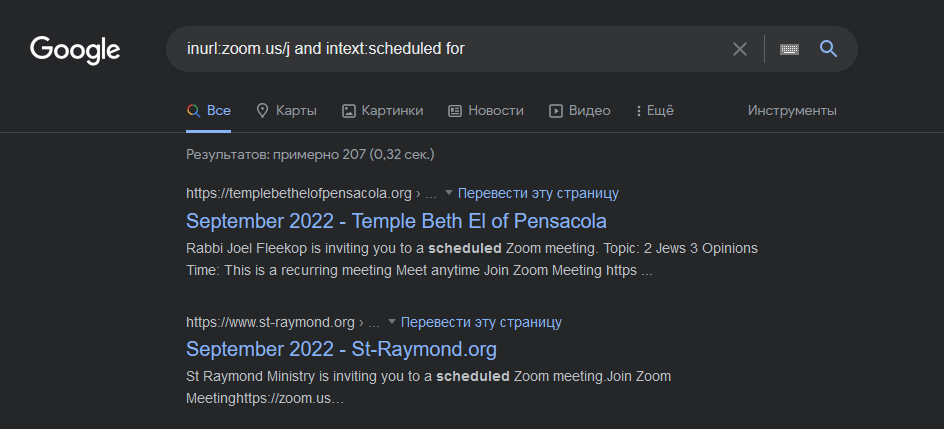

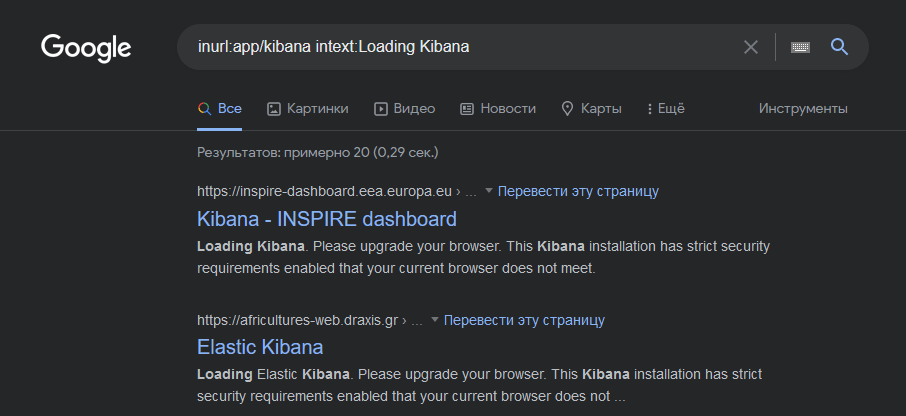

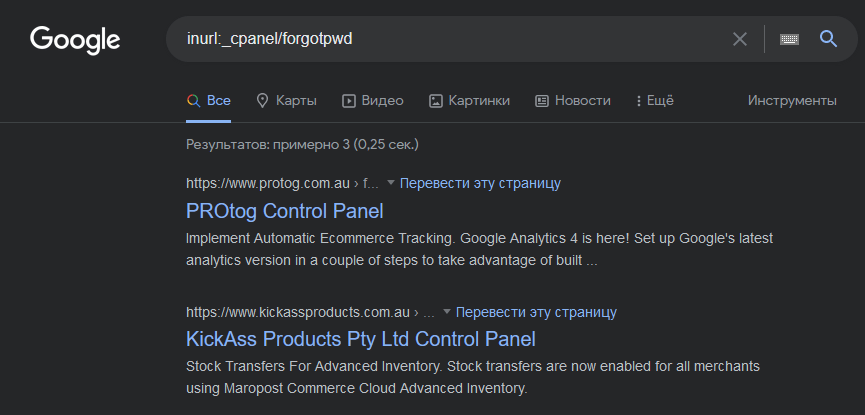

Комбинируем и получаем результаты

Для более конкретных примеров, ниже представлена небольшая сборка из часто используемых операторов Google. В комбинации различной дополнительной информации и тех же самых команд, результаты поиска показывают более подробный взгляд на процесс получения конфиденциальной информации. Ведь как-никак, для обычной поисковой системы Google, такой процесс сбора информации может оказаться довольно интересным.

Поиск бюджетов на веб-сайте Министерства национальной безопасности и кибербезопасности США.

Следующая комбинация предоставляет все общедоступные проиндексированные таблицы Excel, содержащие слово «бюджет»:

budget filetype:xls

Так как оператор «filetype:» автоматически не распознает различные версии одинаковых форматов файлов (например, doc против odt или xlsx против csv), каждый из этих форматов должен быть разбит отдельно:

budget filetype:xlsx OR budget filetype:csv

Последующий dork вернет файлы PDF на веб-сайте NASA:

site:nasa.gov filetype:pdf

Еще один интересный пример использования дорка с ключевым словом «бюджет» — это поиск документов по кибербезопасности США в формате «pdf» на официальной сайте Министерства внутренней обороны.

budget cybersecurity site:dhs.gov filetype:pdf

То же самое применение дорка, но в этот раз поисковик вернет электронные таблицы .xlsx, содержащие слово «бюджет» на веб-сайте Министерства внутренней безопасности США:

budget site: dhs.gov filetype: xls

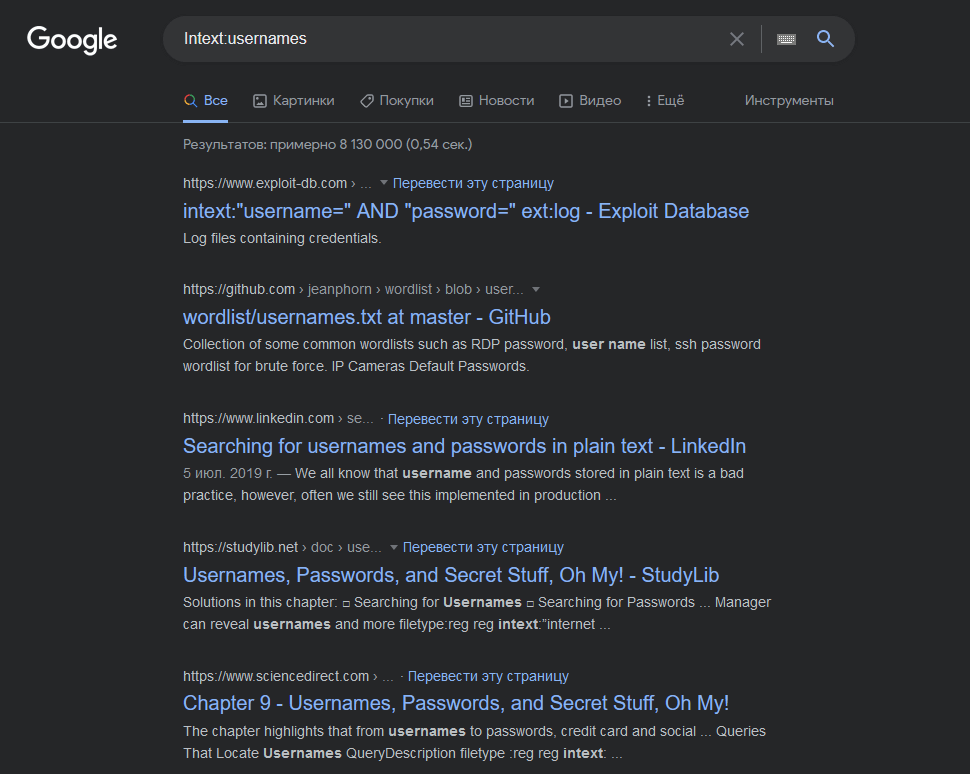

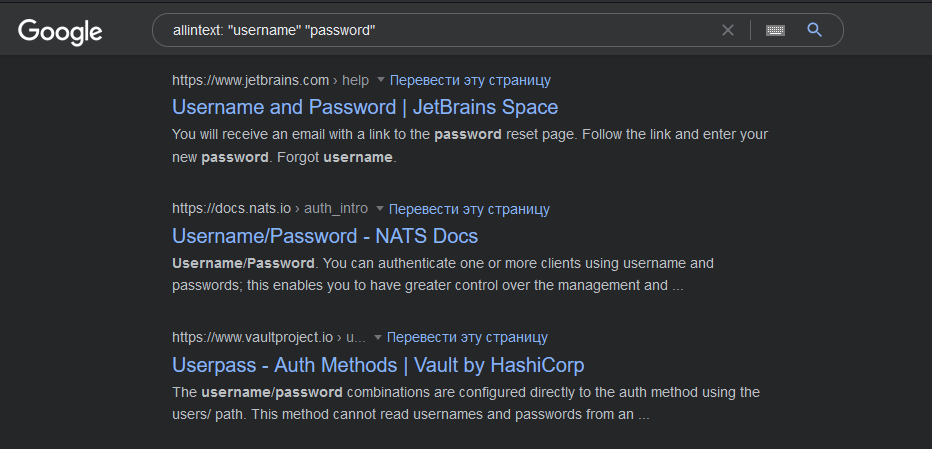

Поиск паролей

Поиск информации по логину и паролю может быть полезен в качестве поиска уязвимостей на собственном ресурсе. В остальных случаях пароли хранятся в документах общего доступа на веб-серверах. Можно попробовать применить следующие комбинации в различных поисковых системах:

password filetype:doc / docx / pdf / xls

password filetype:doc / docx / pdf / xls site:[Наименование сайта]

Если попробовать ввести такой запрос в другой поисковой системе, то можно получить совершенно разные результаты. Например, если выполнить этот запрос без термина «site: [Наименование сайта]«, Google вернет результаты документов, содержащие реальные имена пользователей и пароли некоторых американских средних школ. Другие поисковые системы не показывают эту информацию на первых страницах результатов. Как это можно увидеть ниже, Yahoo и DuckDuckGo являются таковыми примерами.

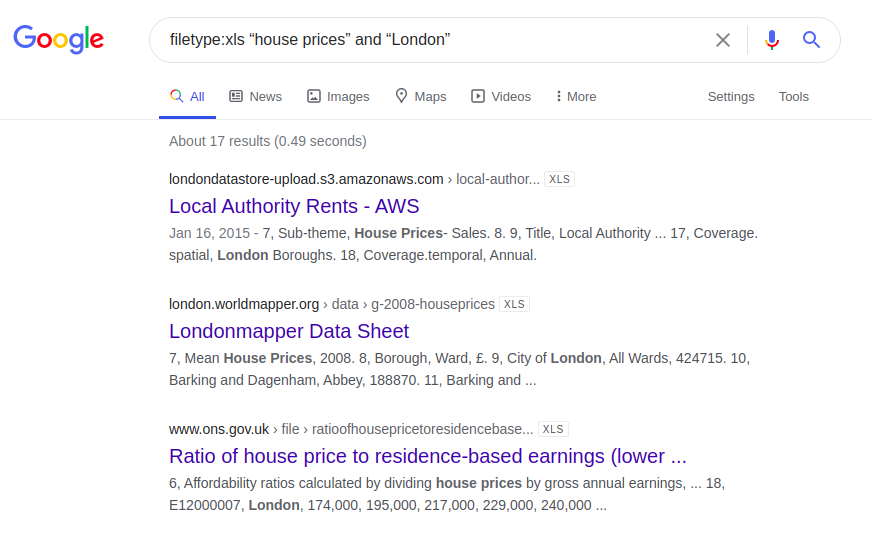

Цены на жилье в Лондоне

Другой интересный пример касается информации о цене на жилье в Лондоне. Ниже приведены результаты запроса, который был введен в четырех разных поисковых системах:

filetype:xls «house prices» and «London»

Возможно, теперь у вас есть собственные идеи и представления о том, на каких веб-сайтах вы хотели бы сосредоточиться в своем собственном поиске информации или же как правильно проверять свой собственный ресурс на определение возможных уязвимостей.

Альтернативные инструменты поиска индексаций

Существуют также и другие методы сбора информации при помощи Google Dorking. Все они являются альтернативой и выступают в качестве автоматизации поисковых процессов. Ниже предлагаем взглянуть на одни из самых популярных проектов, которыми не грех поделиться.

Google Hacking Online

Google Hacking Online — это онлайн интеграция поиска Google Dorking различных данных через веб страницу при помощи установленных операторов, с которыми вы можете ознакомиться здесь. Инструмент представляет из себя обычное поле ввода для поиска желаемого IP адреса или URL ссылки на интересующий ресурс, вместе с предлагаемыми опциями поиска.

Как видно из картинки выше, поиск по нескольким параметрам предоставляется в виде нескольких вариантов:

- Поиск публичных и уязвимых каталогов

- Файлы конфигурации

- Файлы баз данных

- Логи

- Старые данные и данные резервного копирования

- Страницы аутентификации

- Ошибки SQL

- Документы, хранящиеся в общем доступе

- Информация о конфигурации php на сервере («phpinfo»)

- Файлы общего интерфейса шлюза (CGI)

Все работает на ванильном JS, который прописан в самом файл веб страницы. В начале берется введенная информация пользователя, а именно наименование хоста или IP адрес веб страницы. И потом составляется запрос с операторами на введенную информацию. Ссылка на поиск определенного ресурса, открывается в новом всплывающем окне, с предоставленными результатами.

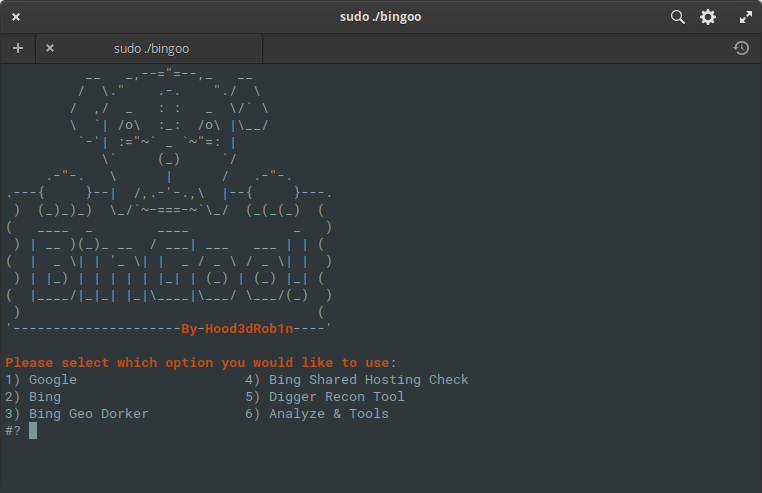

BinGoo

BinGoo — это универсальной инструмент, написанный на чистом bash. Он использует поисковые операторы Google и Bing для фильтрации большого количества ссылок на основе приведенных поисковых терминов. Можно выбрать поиск по одному оператору за раз или составить списки по одному оператору на строку и выполнить массовое сканирование. Как только заканчивается процесс с изначальным сбором информации или у вас появятся ссылки, собранные другими способами, можно перейти к инструментам анализа, чтобы проверить общие признаки уязвимостей.

Результаты аккуратно отсортированы в соответствующих файлах на основе полученных результатов. Но и здесь анализ не останавливается, можно пойти еще дальше и запустить их с помощью дополнительных функционалов SQL или LFI или можно использовать инструменты-оболочки SQLMAP и FIMAP, которые работают намного лучше, с точными результатами.

Также включено несколько удобных функций, чтобы упростить жизнь, таких как «геодоркинг» на основе типа домена, кодов стран в домене и проверка общего хостинга, которая использует предварительно сконфигурированный поиск Bing и список дорков для поиска возможных уязвимостей на других сайтах. Также включен простой поиск страниц администраторов, работающий на основе предоставленного списка и кодов ответа сервера для подтверждения. В целом — это очень интересный и компактный пакет инструментов, осуществляющий основной сбор и анализ заданной информации! Ознакомиться с ним можно вот здесь.

Pagodo

Цель инструмента Pagodo — это пассивное индексирование операторов Google Dorking для сбора потенциально уязвимых веб-страниц и приложений через Интернет. Программа состоит из двух частей. Первая — это ghdb_scraper.py, которая запрашивает и собирает операторы Google Dorks, а вторая — pagodo.py, использует операторы и информацию, собранную через ghdb_scraper.py и анализирует ее через запросы Google.

Для начала файлу pagodo.py требуется список операторов Google Dorks. Подобный файл предоставляется либо в репозитории самого проекта или можно просто запросить всю базу данных через один GET-запрос, используя ghdb_scraper.py. А затем просто скопировать отдельные операторы dorks в текстовый файл или поместить в json, если требуются дополнительные контекстные данные.

Для того чтобы произвести данную операцию, нужно ввести следующую команду:

python3 ghdb_scraper.py -j -sТеперь, когда есть файл со всеми нужными операторами, его можно перенаправить в pagodo.py с помощью опции «-g», для того чтобы начать сбор потенциально уязвимых и общедоступных приложений. Файл pagodo.py использует библиотеку «google» для поиска таких сайтов с помощью подобных операторов:

intitle: «ListMail Login» admin -demo

site: example.com

К сожалению, процесс столь огромного количества запросов (а именно ~ 4600) через Google, просто не будет работать. Google сразу же определит вас как бота и заблокирует IP адрес на определенный период. Для того чтобы поисковые запросы выглядели более органичными, было добавлено несколько улучшений.

Для модуля Python «google» сделали специальные поправки, чтобы обеспечить рандомизацию агента пользователя через поисковые запросы Google. Эта функция доступна в версии модуля 1.9.3 и позволяет рандомизировать различные пользовательские агенты, используемые для каждого поискового запроса. Данная возможность позволяет эмулировать различные браузеры, используемые в большой корпоративной среде.

Второе усовершенствование фокусируется на рандомизации времени между поисковыми запросами. Минимальная задержка указывается с помощью параметра «-e», а коэффициент джиттера используется для добавления времени к минимальному числу задержек. Создается список из 50 джиттеров и один из них случайным образом добавляется к минимальному времени задержки для каждого процесса поиска в Google.

self.jitter = numpy.random.uniform(low=self.delay, high=jitter * self.delay, size=(50,))Далее в скрипте выбирается случайное время из массива джиттера и добавляется к задержке создания запросов:

pause_time = self.delay + random.choice (self.jitter)Можно самостоятельно поэкспериментировать со значениями, но настройки по умолчанию работают итак успешно. Обратите внимание, что процесс работы инструмента может занять несколько дней (в среднем 3; в зависимости от количества заданных операторов и интервала запроса), поэтому убедитесь, что у вас есть на это время.

Чтобы запустить сам инструмент, достаточно следующей команды, где «example.com» это ссылка на интересуемый веб сайт, а «dorks.txt» это текстовый файл который создал ghdb_scraper.py:

python3 pagodo.py -d example.com -g dorks.txt -l 50 -s -e 35.0 -j 1.1А сам инструмент вы можете пощупать и ознакомиться перейдя вот по этой ссылочке.

Методы защиты от Google Dorking

Основные рекомендации

Google Dorking, как и любой другой инструмент свободного доступа, имеет свои техники для защиты и предотвращения сбора конфиденциальной информации злоумышленниками. Последующие рекомендации пяти протоколов следует придерживаться администраторам любых веб платформ и серверов, чтобы избежать угроз от «Google Dorking»:

- Систематическое обновление операционных систем, сервисов и приложений.

- Внедрение и обслуживание анти-хакерских систем.

- Осведомленность о Google роботах и различных процедурах поисковых систем, а также способы проверки таких процессов.

- Удаление конфиденциального содержимого из общедоступных источников.

- Разделение общедоступного контента, частного контента и блокировка доступа к контенту для пользователей общего доступа.

Конфигурация файлов .htaccess и robots.txt

В основном все уязвимости и угрозы, связанные с «Dorking», генерируются из-за невнимательности или небрежности пользователей различных программ, серверов или других веб-устройств. Поэтому правила самозащиты и защиты данных не вызывают каких-либо затруднений или осложнений.

Для того чтобы тщательно подойти к предотвращению индексаций со стороны любых поисковых систем стоит обратить внимание на два основных файла конфигураций любого сетевого ресурса: «.htaccess» и «robots.txt». Первый — защищает обозначенные пути и директории при помощи паролей. Второй — исключает директории из индексирования поисковиков.

В случае, если на вашем собственном ресурсе содержатся определенные виды данных или директорий, которым не следует быть индексированным на Google, то в первую очередь следует настроить доступ к папкам через пароли. На примере ниже, можно наглядно посмотреть как правильно и что именно следует прописать в файл «.htaccess», находящийся в корневой директории любого веб сайта.

Для начала следует добавить несколько строк, показанные ниже:

AuthUserFile /your/directory/here/.htpasswd

AuthGroupFile /dev/null

AuthName «Secure Document»

AuthType Basic

require user username1

require user username2

require user username3

В строке AuthUserFile указываем путь к местоположению файла .htaccess, который находится в вашем каталоге. А в трех последних строках, нужно указать соответствующее имя пользователя, к которому будет предоставлен доступ. Затем нужно создать «.htpasswd» в той же самой папке, что и «.htaccess» и выполнив следующую команду:

htpasswd -c .htpasswd username1

Дважды ввести пароль для пользователя username1 и после этого, будет создан абсолютно чистый файл «.htpasswd» в текущем каталоге и будет содержать зашифрованную версию пароля.

Если есть несколько пользователей, следует назначить каждому из них пароль. Чтобы добавить дополнительных пользователей, не нужно создавать новый файл, можно просто добавить их в существующий файл, не используя опцию -c, при помощи этой команды:

htpasswd .htpasswd username2

В остальных случаях рекомендуется настраивать файл robots.txt, который отвечает за индексацию страниц любого веб ресурса. Он служит проводником для любой поисковой системы, которая ссылается на определенные адреса страниц. И прежде чем перейти непосредственно к искомому источнику, robots.txt будет либо блокировать подобные запросы, либо пропускать их.

Сам файл расположен в корневом каталоге любой веб платформы, запущенной в Интернете. Конфигурация осуществляется всего лишь изменением двух главных параметров: «User-agent» и «Disallow». Первый выделяет и отмечает либо все, либо какие-то определенные поисковые системы. В то время как второй отмечает, что именно нужно заблокировать (файлы, каталоги, файлы с определенными расширениями и т.д.). Ниже приведено несколько примеров: исключения каталога, файла и определенной поисковой системы, исключенные из процесса индексирования.

User-agent: *

Disallow: /cgi-bin/

User-agent: *

Disallow: /~joe/junk.html

User-agent: Bing

Disallow: /

Использование мета-тегов

Также ограничения для сетевых пауков могут быть введены на отдельных веб страницах. Они могут располагаться как на типичных веб-сайтах, блогах, так и страницах конфигураций. В заголовке HTML они должны сопровождаться одной из следующих фраз:

<meta name=“Robots” content=“none” >

<meta name=“Robots” content=“noindex, nofollow” >

При добавлении такой записи в хедере страницы, роботы Google не будут индексировать ни второстепенные, ни главную страницу. Данная строка может быть введена на страницах, которым не следуют индексироваться. Однако это решение, основано на обоюдном соглашении между поисковыми системами и самим пользователем. Хоть Google и другие сетевые пауки соблюдают вышеупомянутые ограничения, есть определенные сетевые роботы «охотятся» за такими фразами для получения данных, изначально настроенных без индексации.

Из более продвинутых вариантов по безопасности индексирования, можно воспользоваться системой CAPTCHA. Это компьютерный тест, позволяющий получить доступ к контенту страницы только людям, а не автоматическим ботам. Однако этот вариант имеет, небольшой недостаток. Он не слишком удобен для самих пользователей.

Другим простым защитным методом от Google Dorks может быть, например, кодирование знаков в административных файлах кодировкой ASCII, затрудняющий использование Google Dorking.

Практика пентестинга

Практика пентестинга — это тесты на выявления уязвимостей в сети и на веб платформах. Они важны по своему, потому что такие тесты однозначно определяют уровень уязвимости веб-страниц или серверов, включая Google Dorking. Существуют специальные инструменты для пентестов, которые можно найти в Интернете. Одним из них является Site Digger, сайт, позволяющий автоматически проверять базу данных Google Hacking на любой выбранной веб-странице. Также, есть еще такие инструменты, как сканер Wikto, SUCURI и различные другие онлайн-сканеры. Они работают аналогичным образом.

Есть более серьезные инструменты, имитирующие среду веб-страницы, вместе с ошибками и уязвимостями для того, чтобы заманить злоумышленника, а затем получить конфиденциальную информацию о нем, как например Google Hack Honeypot. Стандартному пользователю, у которого мало знаний и недостаточно опыта в защите от Google Dorking, следует в первую очередь проверить свой сетевой ресурс на выявление уязвимостей Google Dorking и проверить какие конфиденциальные данные являются общедоступными. Стоит регулярно проверять такие базы данных, haveibeenpwned.com и dehashed.com, чтобы выяснить, не была ли нарушена и опубликована безопасность ваших учетных записей в сети.

https://haveibeenpwned.com/, касается плохо защищенных веб-страниц, где были собраны данные учетных записей (адреса электронных почт, логины, пароли и другие данные). В настоящее время база данных содержит более 5 миллиардов учетных записей. Более продвинутый инструмент доступен на https://dehashed.com, позволяющий искать информацию по именам пользователей, адресов электронных почт, паролей и их хешу, IP адресам, именам и номерам телефонов. В дополнении, счета, по которым произошла утечка данных, можно купить в сети. Стоимость однодневного доступа составляет всего 2 доллара США.

Заключение

Google Dorking является неотъемлемой частью процесса сбора конфиденциальной информации и процесса ее анализа. Его по праву можно считать одним из самых корневых и главных инструментов OSINT. Операторы Google Dorking помогают как в тестировании своего собственного сервера, так и в поиске всей возможной информации о потенциальной жертве. Это действительно очень яркий пример корректного использования поисковых механизмов в целях разведки конкретной информации. Однако являются ли намерения использования данной технологии благими (проверка уязвимостей собственного интернет ресурса) или недобрыми (поиск и сбор информации с разнообразных ресурсов и использование ее в незаконных целях), остается решать только самим пользователям.

Альтернативные методы и инструменты автоматизации дают еще больше возможностей и удобств для проведения анализа веб ресурсов. Некоторые из них, как например BinGoo, расширяет обычный индексированный поиск на Bing и анализирует всю полученную информацию через дополнительные инструменты (SqlMap, Fimap). Они в свою очередь преподносят более точную и конкретную информацию о безопасности выбранного веб ресурса.

В то же самое время, важно знать и помнить как правильно обезопасить и предотвратить свои онлайн платформы от процессов индексирования, там где они не должны быть. А также придерживаться основных положений, предусмотренных для каждого веб администратора. Ведь незнание и неосознание того, что по собственной ошибке, твою информацию заполучили другие люди, еще не означает то, что все можно вернуть как было прежде.

-

#2

Перезалейте пожалуйста картинки на форум

-

#3

Перезалейте пожалуйста картинки на форум

Я их всегда заливаю на форум. Если откроете картинку в новом окне то в строке браузера увидите что они находятся на форуме. Что-то на форуме не так… Окно редактирования в несколько раз больше экрана и собственно даже кнопки сохранения отредактированного текста не наблюдаю.

А в этом сообщении кстати всё корректно. А в том кнопку нашёл где-то в дибунах Вот как это выглядит

Последнее редактирование: 01.12.2018

-

#4

Может тему пересоздать? А то глюки какие-то.

-

#5

Может тему пересоздать? А то глюки какие-то.

Ссылка скрыта от гостей

та все норм) закинул в notepad сохранил с расширениям py и в бой) красава нет слов !

-

#6

Ссылка скрыта от гостей

та все норм) закинул в notepad сохранил с расширениям py и в бой) красава нет слов !

Админ просто увидел что на картинках нет логотипа codeby. Значит плагин просто глюканул.

-

#7

Админ просто увидел что на картинках нет логотипа codeby. Значит плагин просто глюканул.

софт шикарен . работает быстро еще и рандомизирует) еще б операторы прикрутить чтоб можно было свои добавлять и запрос и вообще огонь!

Ссылка скрыта от гостей

-

#8

софт шикарен . работает быстро еще и рандомизирует) еще б операторы прикрутить чтоб можно было свои добавлять и запрос и вообще огонь!

Ссылка скрыта от гостей

Уже скоро )

-

#9

К сожалению в связи с откатом форума часть материалов и обсуждений пропала. Ну что ж, мочало – начинаем всё сначала!

Представляю версию 1.1

Что нового:

* Изменена немного сама оболочка

* Добавлен оператор inurl

* Добавлен оператор intext

* Добавлен оператор intitle

Внешний вид программы в Windows

Внешний вид программы в Kali Linux

Теперь вы можете сохранять дорки не в 1 варианте а в восьми! Вместо ***** читайте – ваш запрос добавленный в поле.

Примеры:

1 FlashGames.php?kat=

2 inurl:FlashGames.php?kat=

3 FlashGames.php?kat= intext:*****

4 FlashGames.php?kat= intitle:*****

5 inurl:FlashGames.php?kat= intext:*****

6 inurl:FlashGames.php?kat= intitle:*****

7 inurl:FlashGames.php?kat= intitle:***** intext:*****

8 FlashGames.php?kat= intitle:***** intext:*****

Для того чтобы получить разные варианты дорок, программу перезагружать не надо! Просто отметьте/снимите отметку с нужного чекбаттона или несколько, и нажмите кнопку генерации.

По

Ссылка скрыта от гостей

скачать программы в формате py для Windows и Linux +файл справки

-

#10

Возможно, не так важно, но нет в теме отметки, что генератор заводится от python3, пришлось смотреть исходники почему Tkinter дал осечку на python – кто только начинает изучать питон, могут растроится на этом участке.

-

#11

Возможно, не так важно, но нет в теме отметки, что генератор заводится от python3, пришлось смотреть исходники почему Tkinter дал осечку на python – кто только начинает изучать питон, могут растроится на этом участке.

![Smile :) :)]()

Всё было написано в самом конце статьи, но с откатом пропало. Придётся по новой дописать.

P.S. Сделано

Скоро в прокате v 1.2

Последнее редактирование: 05.12.2018

-

#12

Встречайте V 1.2

Что нового:

* Добавлен оператор site

* Изменён способ подсчёта элементов в колонках ‘Name’, ‘Type’, ‘Parameter’

* При использовании оператора inurl дорки заключаются в двойные кавычки

* Кнопка Clean теперь убирает и отметки с checkbutton

Теперь вы можете сохранять дорки в 16-ти вариантах!

Примеры генерации:

1 FlashGames.asp?kat=

2 inurl:“FlashGames.asp?kat=”

3 inurl:“FlashGames.asp?kat=” intext:game

4 inurl:“FlashGames.asp?kat=” intitle:game

5 FlashGames.asp?kat= intext:game

6 FlashGames.asp?kat= intitle:game

7 FlashGames.asp?kat= intitle:game intext:game

8 inurl:“FlashGames.asp?kat=” intitle:game intext:game

9 site:com FlashGames.asp?kat=

10 site:com inurl:“FlashGames.asp?kat=”

11 site:com inurl:“FlashGames.asp?kat=” intext:game

12 site:com inurl:“FlashGames.asp?kat=” intitle:game

13 site:com FlashGames.asp?kat= intext:game

14 site:com FlashGames.asp?kat= intitle:game

15 site:com FlashGames.asp?kat= intitle:game intext:game

16 site:com inurl:”FlashGames.asp?kat=” intitle:game intext:game

На самом деле вариантов ещё больше – в полях для intitle и intext вы вольны сами свой запрос писать в кавычках или без

Внешний вид программы в Windows

Внешний вид программы в Kali Linux

Проделана большая работа, код программы вырос до 460 строк с 276 первоначальных.

Спасибо всем кто принимает участие в обсуждении программы. Ваши отзывы и пожелания помогают сделать программу лучше

Python:

import random

import subprocess

from tkinter import *

from tkinter import filedialog as fd

icon = '''

iVBORw0KGgoAAAANSUhEUgAAAEAAAABACAAAAACPAi4CAAAACXBIWXMAAAsTAAALEwEAmpwYAAAAIGNIUk0AAHolAACAgwAA+f8AAIDpAAB1MAAA6mAAADqYAAAXb5JfxUYAAAYtSURBVHjanJdLrF11FcZ/a/3/e+97bgGl8hhYaaLE1IhG1MQEMGJVfEFggIPGYJw5UOLAgQkafCQYE4kjp0YngkCCBmI0wWeY6AAwkqJpbNVUkCZepaW95+79f3wOzpO7b5Ne9+SenHvWt9fjW+tby+65/n6A6uzrkYHkXz8R7r4/4ZmlveZ/7SKW1UAVp1a3fPQF256UkKMuarDHk6a9zPtJbtNV2STrO4b2Uq2rU/qMZ1eTCJdZCkbfuGxXCFwkFNnaxxK2TX1r0HcL40sLRcLpO1JjOVBCaqpfIoBkBpCjLEe2Tcjmfgmg7HI97AWC8Oqg3JigBErITo1Un71BhuQgI1lk8WX1shvQqmULVGdoc75w+szWua3/vHKhmHxy8NrD1x+6siOpserTCUOb425vTEP0Uputl589fuLEi+c8Y0YFzCmEyXtv+tA7rqZSY984TCe7EbKkHQ2PzKjY4B6btokRC2078/eN9/72FamXVFS060HqpR3pLjYnwQJhTupm5qC30QN88vHzGgZp0AggKxWp7jxzBQRowNyDg4UFlnUBjv55UB47INRLNanWzzXEzndz0HEHQkPzgEqvPAaoKlIpeooARMzB5yyYccbAaRruPje2F4sPdXgXYZ2HHR0EcMMgQmc3ny9VVVJKY4CiL02MZsmTgBGcsAGxCRACbbxFVVlJUhoBTPUY4TU0m3d44wARb2j5vDRIuaiOAJSPh2ad+k4bu0iE1uehWWuPaUacPUKYnrkcX/DMbGP26hYH3MyMFsI7z864sIcHevVwsyqhc+Ovfvjl266iw3xW0kjXYo+oJGlFiDWAs28zD8EWDDxaLkh/efTODS6DzRkznfDRqcpaCtbKmPN13PuVWbTmzgdznRZJxz/j3tAQPeINGy8NZa0IawA6dfOTeoiZCxa4oxSVWlKuTx5i0cUe+JmK6opQvurrg4/fzr9WTDIDM4sabv/523Ow+X/8ZL2Ahbwq1tKgu2a7ulZpNDCM0E1v+PF1ZTHk6r/tACnFEUCpG6nzrdc4AKDEpNzwrRW/Qv1bik0ZAQRoxD8uW2tGCbCWbefYnbOmkuIz93wiWWUE0AOFV8+vaaQADeo3OV1vm8em/MTDW0q+ZGxcNZ+sy+fXx4EBaukox/7YIhOIYPn1wwHlZrcHFVHs1EjWiuijT19diF6Rlw2GZlwFPNkrZ6lzoZYhwB08WV2WLZZ6XVu6cQ4cRXvpvyMVslSa5uXVnMgTPxJ8YA8PMvb3uoeSBU5spVXap+F9xXwMUAkDJ8dSWFvSc1u2JFgwbio1jgEMhz+Rxh6cbX6yLJZZndxwZH0bWQEkuvL82Nz1uhd+GtKyR2z7i+tLxnovwMunGC9rfX2gr9EXv7Ejn5pWW24BrA0UDb+f/wYscPes6bf1o6XcYWb8oGbtNVCkqb5HXCiScZeykqb69RURAw/gtHw45TTsBZBV9FlrF4PAuaMkqeoXV2KzeRYCxM0/aJDqaqKsPKjafos5mJmZBz6i7TTd+c4BNghABzSRh1X69ZG4BjDV8YWwmLlzS5J+836LMDEDPBg8mLOU1obyGsCOvk8zJ5KZ+a39Q7cZbnETIESi8bW6I5WqusdQTaqfXvLQDK69hm5e5s15bb6rXlU7GvbShawXDxtzZTdwDtgscsCt6/zwU5rOgu/XVpUVQH6a4MQwy+NMSzFwo6GBY/+sRUUaalUd9grhvhhmb7wcDsyTBuYWA5Mbn95RqlUXXzDUv4eWg0e/8ejx574wq5yF2LSAbX7sCZ1X30ulXhQg/bJ5932/29KgqvLsV9/cuoUA+KGPP/iClKRBKuMla9XoJ0/fqhKKmqJg9KdOnzwzTK4++Ka3vgFK7vrWqHv02hKgmJMjOSo3XAgbFAJUs2pKrZUAtTSMd+XVgdG3li3Mb4ocs5yKzdUWqiMbn0ZLgPn+X72YIYXVZZDKBjsbtUYgNRcNAYExtPPzYaHb1ZfnBCn4+DpcPzjY9+kowwtWyNT9mlcyxSgeegWa3vcL4H1DUB9GZ9+lB1BTh4pH6Dsf9p0EG7zrIf4/p++8aJZjCdPQfaAQs+07B6YSSw3fDoeeP+q41f16UN3x8M2//m8AG+b8mQv60TAAAAAASUVORK5CYII=

'''

icons = '''

R0lGODlhEAAQALMJAABdAA6fBhmqETW1GlLFKQBHAP//AABIAEy1Kf///wAAAAAAAAAAAAAAAAAAAAAAACH5BAEAAAkALAAAAAAQABAAAARHMMlJq70SAFyB2VxmECDnEUJ5nUKgdmM7gBrFBkOREZ+I4roEICDgaWLACWBA5CFzlQKz+INapERZ8HJABJKhw8AaShS2lggAOw==

'''

mix = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAAXNSR0IArs4c6QAAAARnQU1BAACxjwv8YQUAAAAJcEhZcwAADsMAAA7DAcdvqGQAAAAhdEVYdENyZWF0aW9uIFRpbWUAMjAxODoxMToxOCAxNjo1MToxNBYGYWAAAANvSURBVDhPjZJNbBtFGIbfnR2v98eOnfVvfprEQNKEuDGRCEkLBFSoVNTgokoVKIUILhVcqLiEggQI9QLqkUMj4AKInxuiogokagtqlULaJpSqdUMdkpQmwcTe2PE69nq9u0xoL1wQ72hGc/i+d0bP93LRw6f7//zwiZ9xVw1vzNwXCknJlkbvy4roamoKinbFtHnNRupmyT5BCPf5xSG1fLccnG/4lEMd63juy+Ro45Gp1xvbAu+1dQXQ3qLALxAIlCAqEtTzQM2w8cn8ppYuWAdmk+qP/xh4XrtgUH+9QFPzlUjfvWI4HoEicADhoEoUqkxBWbPEc+ioc2GnDxi7vokzt41dM/vVC5x7ZLIoPtLtqavVEAi4oUgEnVEJO/w8FjMVLKwZCERltDcpcNiqY8Z7gwRHpzeqq7pdz/O9I2+67gkJisyDI8COBgn12QLef3fiq0snpw8v/LJy7MbFP8gtwx1PbPcLFsehAg59XspPrBqLxLJtlMoOMkUTuukgna+h5JfRNXh/q9zbkymdeX5p45sDRwzLfnjics7wywSaA4R8PLrr+WMchsf1yP4HlYGgCz1NbkQcB17LxFS64IzPalMSpXvn3orrW8Daj887HdujsB0RIgO8mGYQW1897Qw9+xC8moHr17Qbv+WMsZvr+auM45XyR4/mthr/Swz3/9BnwQD0bAIdUk+fp/PFmNqWeK71SXyqnQfHvRP/GvG/onzYNeASJCAT/aL8zPlDW33+2T2efCr93e5tsV0vdR7kimIZjR4fe1WEws7R5bESAc31O7HigBPQ4TSboCF5WBofSmwZ5HsndV4QRy6vrfx0tjqNq2IWk8Yczhm/YglZ1KrE4bGvpQC3kXTCgFVjiQlVQTT+BWdQjZCDzSlRlBvKptXZJYTjajSIhXKWjZExpRauZZaqHD5+QIamrePpDQGiG+AFuCjbeS9okY1TbcZjkRhmyCpWKxoINbBZySKmhpG6sqLfgXgisRPS+hQeNwCR/cIg4HkXi7AAznbBAkUduwu0huJcEfr3a5XwPq9o80qVVTOdytzG7m0/4JaQhI9I8Nhw3BVYJsscMUBtCxYLmH7JgPk7d9QeXX6qEnMr1aw5+O8xftAtwS0egsd8BZuFLtCqhSIhPMgy1ugYKDlpvT3P4nNH8rd9/X8DGwdOt57oFosAAAAASUVORK5CYII=

'''

broom = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAGXRFWHRTb2Z0d2FyZQBBZG9iZSBJbWFnZVJlYWR5ccllPAAAArBJREFUeNqkk19I01EUx793zj9tOrc2nK7pXPNP5nDT5UTFylk0XVJEIUT0UEI+1EP0EIhUhA+9FAglFdVDQQWaEW2oGWhRGulkEToqTVamiC6nLt3/2/3lfAop8AcfzuH8u+d37rmEUoqNfPzWeh64ElwdDkJWHZw8fZdiv4HAUrTqizB8Too4PszhCJoDQTTx/uOQUpZ3h4PpO1kh87IPzWXVhwy/VtDM/0dyltVOC1puXTnJtWC90ShlSelG0y5D2/0Oeyi8fgdiFn+Gyb1jY+M3O98lwj8zg5r6iweTtGTqyeNX9slZNEUi6OI6iGUkM2SMNJZYnCAUF2fqyvQjdQVqm82KqiozOrv9qFR9wb5j52oDoas2luzj5sJng7mQIJQUxwtFAkGSVCRLz5ZL5EpZcCnAX5p0o9ooQIf1KUwmC2zdy6hSj8N04ISlu/3eAivQx2OVerwL8/5cY01Fmsag83lo6sSAk++dnYdAKcHP0e+oLVqE1dqGigoLno+kYdG1iFAIPAZizDri6rdTT3/vYF4ihUKYLERKthIxcbGYdnyFRJOKkNePPPEyHr50ICenBHVnLz8q17CboZhYu4WuQi1ZmXMPn88t1VaPDTvBpzxkFGTBO+cB9YUhVslxPN8DY0NdO4tvZb//hluZGMI2ZsELaBTE5Ril7sG3H/JKynWKLdszMeV0IeQPQqSUYf7TFNqePXhtSMe1oW+kL2Mz8PEHW7i1e1OnEKiEFOVaUsnm0pidU7onwhSNPhdzLLmrt2eAbd8l9wpeWEcI1n0CKinBbjXMR/Ix1Hn9ML19agc9qsd701aY5Ul/x3MdcMskZIgYXMgmzqZXoHCbFA3c/n92o8UxjV5mDzD8jGBUD5NokThGfBR+1Mb1GIkSZoSico0/PrLR5/xbgAEAmn8aHZdeMI4AAAAASUVORK5CYII=

'''

help = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAGXRFWHRTb2Z0d2FyZQBBZG9iZSBJbWFnZVJlYWR5ccllPAAAAghJREFUeNqUk02rEmEUx8+MjZp6Jw03InlXiVYELpyQAne6yY2ug8BaRItc9B3atM0Whdt2lz5AS0VUMKgs8aogIbrRhYr5Mvr0P8MYF5l7oQM/npfzMuec54xE1hIDz8Ed8/wTfABfjw0lC+dHLpfrbTwevx0IBFS+GI1Gs0ajcb5cLl/jWL5obLMI8OYhxO/3e7GX9/u9fB3i8/nUwWBwA3dnF43lI+c4iHi93pPNZkPMdrs1QIAT1pk2l8p3TdMW6XRaTKfTf5TLZZFKpQTr2OaqEh4Eg8G7brdbabfbBEfa7XYUi8Wo1WrRcDjUwRfYfb6shKf1er0qSZLe7/ep1+vRbDaj8XhMk8lEZx3bXNUDlmKn05nwJhKJUDKZpFKpRLVaje+Kx8ZWAc663e5CURTK5/PEpSBtzmZx/AIs1yzOLw+9KRQKhHIIr3jo1yvwDuhWL6CBT+A8l8uJTCYjMECiUqkY+2w2K1hn2mjHr/AE01cMhUL3E4lEQNd1kmWZotEoN4+azaYxE+Fw+CYGK7Rerx9jNqbw+3YY5R9wjMJJttvtRsq8zudzQ+nxeIwAq9XKGCo87b5arf6C6h7X7AKnTqeT/cnhcBgBeFVVlYQQxBnZbDajH2yDO27+KftK5p/3AjwDf8DCZAk2ZoYO80Me4Abc1Y/gPQdQwC1z/R/Zgt9/BRgANHrYMn3ClUIAAAAASUVORK5CYII=

'''

root = Tk()

__version__ = 'Version: 1.2'

root.resizable(False, False)

root.title("** GenDorks by explorer ** " + __version__)

root.geometry("664x454")

def insert_url():

file_name = fd.askopenfilename()

try:

f = open(file_name)

s = f.read()

url_name.insert(1.0, s)

count_url.delete('0', END)

y = url_name.get(1.0, END)

line = (len(y.split()))

count_url.insert(END, line)

f.close()

except FileNotFoundError:

pass

def normal():

name.delete(1.0, END)

type.delete(1.0, END)

para.delete(1.0, END)

pattern = r"bw+="

pattern2 = r".w+?"

pattern3 = r"/w+."

x = url_name.get(1.0, END)

host = x.rstrip('n').replace('n', ',').split(',')

one = []

two = []

trio = []

for item in host:

string = item.replace('://', '')

result3 = re.findall(pattern3, string)

result2 = re.findall(pattern2, string)

result = re.findall(pattern, string)

one += result3

two += result2

trio += result

a = set(one)

b = set(two)

c = set(trio)

for n in a:

name.insert(END, n[1:-1] + 'n')

for p in b:

type.insert(END, p + 'n')

for r in c:

para.insert(END, r + 'n')

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_url.delete('0', END)

s = name.get(1.0, END)

line = s.count('n') - 1

count_name.insert(END, line)

s = type.get(1.0, END)

line = s.count('n') - 1

count_type.insert(END, line)

s = para.get(1.0, END)

line = s.count('n') - 1

count_para.insert(END, line)

y = url_name.get(1.0, END)

line = (len(y.split()))

count_url.insert(END, line)

def gen():

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_dork.delete('0', END)

dorks_name.delete(1.0, END)

s = name.get(1.0, END)

line = len(s.split())

count_name.insert(END, line)

s = type.get(1.0, END)

line = len(s.split())

count_type.insert(END, line)

s = para.get(1.0, END)

line = len(s.split())

count_para.insert(END, line)

one = name.get(1.0, END)

a = one.rstrip('n').replace('n', ',').split(',')

two = type.get(1.0, END)

b = two.rstrip('n').replace('n', ',').split(',')

trio = para.get(1.0, END)

c = trio.rstrip('n').replace('n', ',').split(',')

if site.get() == 1 and intext.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + r + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1 and intitle.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + r + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and inurl.get() == 1:

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"')

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intitle.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1:

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + r + q)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and intitle.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + r + q)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif intitle.get() == 1 and inurl.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif inurl.get() == 1:

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"')

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif intitle.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + q)

dorks_name.insert(END, dork + 'n')

else:

for x in a:

for y in b:

for z in c:

dork = (x + y + z)

dorks_name.insert(END, dork + 'n')

count_dork.delete('0', END)

s = dorks_name.get(1.0, END)

line = s.count('n') - 1

count_dork.insert(END, line)

def helpmy():

subprocess.call(['notepad.exe', 'help.txt'])

def clean():

count_url.delete('0', END)

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_dork.delete('0', END)

intext_entry.delete('0', END)

intitle_entry.delete('0', END)

site_entry.delete('0', END)

url_name.delete(1.0, END)

dorks_name.delete(1.0, END)

name.delete(1.0, END)

type.delete(1.0, END)

para.delete(1.0, END)

site.set(False)

inurl.set(False)

intext.set(False)

intitle.set(False)

def ran():

s = dorks_name.get(1.0, END)

mix = s[0:-2].replace('n', ',').split(',')

random.shuffle(mix)

dorks_name.delete(1.0, END)

for z in mix:

a = z + 'n'

dorks_name.insert(END, a)

def save():

file_name = fd.asksaveasfilename(filetypes=(("TXT files", "*.txt"),

("HTML files", "*.html;*.htm"),

("All files", "*.*")), defaultextension='')

try:

f = open(file_name, 'w')

s = dorks_name.get(1.0, END)

f.write(s)

f.close()

except FileNotFoundError:

pass

savebtn = PhotoImage(data=icons)

mixbtn = PhotoImage(data=mix)

broombtn = PhotoImage(data=broom)

helpbtn = PhotoImage(data=help)

img = PhotoImage(data=icon)

name_label = Label(text="Name :")

name_label.grid(row=5, column=1, pady=5, sticky="sw")

type_label = Label(text="Type :")

type_label.grid(row=5, column=3, pady=5, sticky="sw")

para_label = Label(text="Parameter :")

para_label.grid(row=5, column=5, pady=5, sticky="sw")

dork_label = Label(text="Dorks :")

dork_label.grid(row=8, column=7, pady=5, sticky="sw")

open_button = Button(text="Open URLs", width=10, command=insert_url)

open_button.grid(row=1, column=0, padx=10, pady=5, sticky="n")

norm_button = Button(text="Normal", width=10, command=normal)

norm_button.grid(row=2, column=0, padx=10, pady=5, sticky="n")

gens_button = Button(text="Generate", width=10, command=gen)

gens_button.grid(row=3, column=0, padx=10, pady=5, sticky="n")

gens_button = Button(text=" Clean ", width=10, image=broombtn, compound="left", command=clean)

gens_button.grid(row=6, column=0, padx=10, pady=12, sticky="swe")

help_button = Button(text=" Help ", width=10, image=helpbtn, compound="left", command=helpmy)

help_button.grid(row=6, column=0, padx=10, pady=47, sticky="swe")

open_button = Button(text=" Random ", width=10, image=mixbtn, compound="left", command=ran)

open_button.grid(row=9, column=7, padx=32, sticky="swe")

save_button = Button(text=" Save ", width=10, image=savebtn, compound="left", command=save)

save_button.grid(row=10, column=7, padx=32, sticky="swe")

count_url = Entry(width=12, justify=CENTER)

count_url.grid(row=0, column=0, padx=10, pady=5, sticky="n")

count_name = Entry(width=4, justify=CENTER)

count_name.grid(row=5, column=1, pady=5, sticky="se")

count_type = Entry(width=4, justify=CENTER)

count_type.grid(row=5, column=3, pady=5, sticky="se")

count_para = Entry(width=4, justify=CENTER)

count_para.grid(row=5, column=5, pady=5, sticky="se")

count_dork = Entry(width=8, justify=CENTER)

count_dork.grid(row=8, column=7, pady=5, sticky="s")

site_entry = Entry()

site_entry.grid(row=9, column=1, pady=5, columnspan=5, sticky="we")

intext_entry = Entry()

intext_entry.grid(row=10, column=1, pady=5, columnspan=5, sticky="we")

intitle_entry = Entry()

intitle_entry.grid(row=11, column=1, pady=5, columnspan=5, sticky="we")

url_name = Text(root, wrap=NONE, font="Courier 9", width=52, height=1)

url_name.grid(row=0, column=1, columnspan=5, rowspan=4, sticky='nswe')

scrollb = Scrollbar(root, orient=VERTICAL, command=url_name.yview)

scrollb.grid(row=0, column=6, rowspan=4, sticky='nse')

url_name.configure(yscrollcommand=scrollb.set)

sc = Scrollbar(root, orient=HORIZONTAL, command=url_name.xview)

sc.grid(row=4, columnspan=5, column=1, sticky='sew')

url_name.configure(xscrollcommand=sc.set)

dorks_name = Text(root, wrap=NONE, font="Courier 9", width=22, height=1)

dorks_name.grid(row=0, column=7, rowspan=7, sticky='nswe')

scroll = Scrollbar(root, orient=VERTICAL, command=dorks_name.yview)

scroll.grid(row=0, column=8, rowspan=7, sticky='nse')

dorks_name.configure(yscrollcommand=scroll.set)

scroli = Scrollbar(root, orient=HORIZONTAL, command=dorks_name.xview)

scroli.grid(row=7, column=7, sticky='sew')

dorks_name.configure(xscrollcommand=scroli.set)

name = Text(root, wrap=NONE, font="Courier 9", width=14, height=8)

name.grid(row=6, column=1, sticky='nswe')

scrols = Scrollbar(root, command=name.yview)

scrols.grid(row=6, column=2, sticky='nsw')

name.configure(yscrollcommand=scrols.set)

scrolt = Scrollbar(root, orient=HORIZONTAL, command=name.xview)

scrolt.grid(row=7, column=1, sticky='sew')

name.configure(xscrollcommand=scrolt.set)

type = Text(root, wrap=NONE, font="Courier 9", width=10, height=8)

type.grid(row=6, column=3, sticky='nswe')

scro = Scrollbar(root, command=type.yview)

scro.grid(row=6, column=4, sticky='nsw')

type.configure(yscrollcommand=scro.set)

scroltt = Scrollbar(root, orient=HORIZONTAL, command=type.xview)

scroltt.grid(row=7, column=3, sticky='sew')

type.configure(xscrollcommand=scroltt.set)

para = Text(root, wrap=NONE, font="Courier 9", width=14, height=8)

para.grid(row=6, column=5, sticky='nswe')

scr = Scrollbar(root, command=para.yview)

scr.grid(row=6, column=6, sticky='nse')

para.configure(yscrollcommand=scr.set)

scroltz = Scrollbar(root, orient=HORIZONTAL, command=para.xview)

scroltz.grid(row=7, column=5, sticky='sew')

para.configure(xscrollcommand=scroltz.set)

inurl = BooleanVar()

site = BooleanVar()

intext = BooleanVar()

intitle = BooleanVar()

inurls = Checkbutton(root, text='inurl:', pady=5, variable=inurl)

sites = Checkbutton(root, text='site:', variable=site)

intexts = Checkbutton(root, text='intext:', variable=intext)

intitles = Checkbutton(root, text='intitle:', variable=intitle)

inurls.grid(row=8, column=0, padx=10, sticky='nw')

sites.grid(row=9, column=0, padx=10, sticky='nw')

intexts.grid(row=10, column=0, padx=10, sticky='nw')

intitles.grid(row=11, column=0, padx=10, sticky='nw')

root.tk.call('wm', 'iconphoto', root._w, img)

root.mainloop()Python:

import random

import subprocess as sp

from tkinter import *

from tkinter import filedialog as fd

icon = '''

iVBORw0KGgoAAAANSUhEUgAAAEAAAABACAAAAACPAi4CAAAACXBIWXMAAAsTAAALEwEAmpwYAAAAIGNIUk0AAHolAACAgwAA+f8AAIDpAAB1MAAA6mAAADqYAAAXb5JfxUYAAAYtSURBVHjanJdLrF11FcZ/a/3/e+97bgGl8hhYaaLE1IhG1MQEMGJVfEFggIPGYJw5UOLAgQkafCQYE4kjp0YngkCCBmI0wWeY6AAwkqJpbNVUkCZepaW95+79f3wOzpO7b5Ne9+SenHvWt9fjW+tby+65/n6A6uzrkYHkXz8R7r4/4ZmlveZ/7SKW1UAVp1a3fPQF256UkKMuarDHk6a9zPtJbtNV2STrO4b2Uq2rU/qMZ1eTCJdZCkbfuGxXCFwkFNnaxxK2TX1r0HcL40sLRcLpO1JjOVBCaqpfIoBkBpCjLEe2Tcjmfgmg7HI97AWC8Oqg3JigBErITo1Un71BhuQgI1lk8WX1shvQqmULVGdoc75w+szWua3/vHKhmHxy8NrD1x+6siOpserTCUOb425vTEP0Uputl589fuLEi+c8Y0YFzCmEyXtv+tA7rqZSY984TCe7EbKkHQ2PzKjY4B6btokRC2078/eN9/72FamXVFS060HqpR3pLjYnwQJhTupm5qC30QN88vHzGgZp0AggKxWp7jxzBQRowNyDg4UFlnUBjv55UB47INRLNanWzzXEzndz0HEHQkPzgEqvPAaoKlIpeooARMzB5yyYccbAaRruPje2F4sPdXgXYZ2HHR0EcMMgQmc3ny9VVVJKY4CiL02MZsmTgBGcsAGxCRACbbxFVVlJUhoBTPUY4TU0m3d44wARb2j5vDRIuaiOAJSPh2ad+k4bu0iE1uehWWuPaUacPUKYnrkcX/DMbGP26hYH3MyMFsI7z864sIcHevVwsyqhc+Ovfvjl266iw3xW0kjXYo+oJGlFiDWAs28zD8EWDDxaLkh/efTODS6DzRkznfDRqcpaCtbKmPN13PuVWbTmzgdznRZJxz/j3tAQPeINGy8NZa0IawA6dfOTeoiZCxa4oxSVWlKuTx5i0cUe+JmK6opQvurrg4/fzr9WTDIDM4sabv/523Ow+X/8ZL2Ahbwq1tKgu2a7ulZpNDCM0E1v+PF1ZTHk6r/tACnFEUCpG6nzrdc4AKDEpNzwrRW/Qv1bik0ZAQRoxD8uW2tGCbCWbefYnbOmkuIz93wiWWUE0AOFV8+vaaQADeo3OV1vm8em/MTDW0q+ZGxcNZ+sy+fXx4EBaukox/7YIhOIYPn1wwHlZrcHFVHs1EjWiuijT19diF6Rlw2GZlwFPNkrZ6lzoZYhwB08WV2WLZZ6XVu6cQ4cRXvpvyMVslSa5uXVnMgTPxJ8YA8PMvb3uoeSBU5spVXap+F9xXwMUAkDJ8dSWFvSc1u2JFgwbio1jgEMhz+Rxh6cbX6yLJZZndxwZH0bWQEkuvL82Nz1uhd+GtKyR2z7i+tLxnovwMunGC9rfX2gr9EXv7Ejn5pWW24BrA0UDb+f/wYscPes6bf1o6XcYWb8oGbtNVCkqb5HXCiScZeykqb69RURAw/gtHw45TTsBZBV9FlrF4PAuaMkqeoXV2KzeRYCxM0/aJDqaqKsPKjafos5mJmZBz6i7TTd+c4BNghABzSRh1X69ZG4BjDV8YWwmLlzS5J+836LMDEDPBg8mLOU1obyGsCOvk8zJ5KZ+a39Q7cZbnETIESi8bW6I5WqusdQTaqfXvLQDK69hm5e5s15bb6rXlU7GvbShawXDxtzZTdwDtgscsCt6/zwU5rOgu/XVpUVQH6a4MQwy+NMSzFwo6GBY/+sRUUaalUd9grhvhhmb7wcDsyTBuYWA5Mbn95RqlUXXzDUv4eWg0e/8ejx574wq5yF2LSAbX7sCZ1X30ulXhQg/bJ5932/29KgqvLsV9/cuoUA+KGPP/iClKRBKuMla9XoJ0/fqhKKmqJg9KdOnzwzTK4++Ka3vgFK7vrWqHv02hKgmJMjOSo3XAgbFAJUs2pKrZUAtTSMd+XVgdG3li3Mb4ocs5yKzdUWqiMbn0ZLgPn+X72YIYXVZZDKBjsbtUYgNRcNAYExtPPzYaHb1ZfnBCn4+DpcPzjY9+kowwtWyNT9mlcyxSgeegWa3vcL4H1DUB9GZ9+lB1BTh4pH6Dsf9p0EG7zrIf4/p++8aJZjCdPQfaAQs+07B6YSSw3fDoeeP+q41f16UN3x8M2//m8AG+b8mQv60TAAAAAASUVORK5CYII=

'''

icons = '''

R0lGODlhEAAQALMJAABdAA6fBhmqETW1GlLFKQBHAP//AABIAEy1Kf///wAAAAAAAAAAAAAAAAAAAAAAACH5BAEAAAkALAAAAAAQABAAAARHMMlJq70SAFyB2VxmECDnEUJ5nUKgdmM7gBrFBkOREZ+I4roEICDgaWLACWBA5CFzlQKz+INapERZ8HJABJKhw8AaShS2lggAOw==

'''

mix = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAAXNSR0IArs4c6QAAAARnQU1BAACxjwv8YQUAAAAJcEhZcwAADsMAAA7DAcdvqGQAAAAhdEVYdENyZWF0aW9uIFRpbWUAMjAxODoxMToxOCAxNjo1MToxNBYGYWAAAANvSURBVDhPjZJNbBtFGIbfnR2v98eOnfVvfprEQNKEuDGRCEkLBFSoVNTgokoVKIUILhVcqLiEggQI9QLqkUMj4AKInxuiogokagtqlULaJpSqdUMdkpQmwcTe2PE69nq9u0xoL1wQ72hGc/i+d0bP93LRw6f7//zwiZ9xVw1vzNwXCknJlkbvy4roamoKinbFtHnNRupmyT5BCPf5xSG1fLccnG/4lEMd63juy+Ro45Gp1xvbAu+1dQXQ3qLALxAIlCAqEtTzQM2w8cn8ppYuWAdmk+qP/xh4XrtgUH+9QFPzlUjfvWI4HoEicADhoEoUqkxBWbPEc+ioc2GnDxi7vokzt41dM/vVC5x7ZLIoPtLtqavVEAi4oUgEnVEJO/w8FjMVLKwZCERltDcpcNiqY8Z7gwRHpzeqq7pdz/O9I2+67gkJisyDI8COBgn12QLef3fiq0snpw8v/LJy7MbFP8gtwx1PbPcLFsehAg59XspPrBqLxLJtlMoOMkUTuukgna+h5JfRNXh/q9zbkymdeX5p45sDRwzLfnjics7wywSaA4R8PLrr+WMchsf1yP4HlYGgCz1NbkQcB17LxFS64IzPalMSpXvn3orrW8Daj887HdujsB0RIgO8mGYQW1897Qw9+xC8moHr17Qbv+WMsZvr+auM45XyR4/mthr/Swz3/9BnwQD0bAIdUk+fp/PFmNqWeK71SXyqnQfHvRP/GvG/onzYNeASJCAT/aL8zPlDW33+2T2efCr93e5tsV0vdR7kimIZjR4fe1WEws7R5bESAc31O7HigBPQ4TSboCF5WBofSmwZ5HsndV4QRy6vrfx0tjqNq2IWk8Yczhm/YglZ1KrE4bGvpQC3kXTCgFVjiQlVQTT+BWdQjZCDzSlRlBvKptXZJYTjajSIhXKWjZExpRauZZaqHD5+QIamrePpDQGiG+AFuCjbeS9okY1TbcZjkRhmyCpWKxoINbBZySKmhpG6sqLfgXgisRPS+hQeNwCR/cIg4HkXi7AAznbBAkUduwu0huJcEfr3a5XwPq9o80qVVTOdytzG7m0/4JaQhI9I8Nhw3BVYJsscMUBtCxYLmH7JgPk7d9QeXX6qEnMr1aw5+O8xftAtwS0egsd8BZuFLtCqhSIhPMgy1ugYKDlpvT3P4nNH8rd9/X8DGwdOt57oFosAAAAASUVORK5CYII=

'''

broom = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAGXRFWHRTb2Z0d2FyZQBBZG9iZSBJbWFnZVJlYWR5ccllPAAAArBJREFUeNqkk19I01EUx793zj9tOrc2nK7pXPNP5nDT5UTFylk0XVJEIUT0UEI+1EP0EIhUhA+9FAglFdVDQQWaEW2oGWhRGulkEToqTVamiC6nLt3/2/3lfAop8AcfzuH8u+d37rmEUoqNfPzWeh64ElwdDkJWHZw8fZdiv4HAUrTqizB8Too4PszhCJoDQTTx/uOQUpZ3h4PpO1kh87IPzWXVhwy/VtDM/0dyltVOC1puXTnJtWC90ShlSelG0y5D2/0Oeyi8fgdiFn+Gyb1jY+M3O98lwj8zg5r6iweTtGTqyeNX9slZNEUi6OI6iGUkM2SMNJZYnCAUF2fqyvQjdQVqm82KqiozOrv9qFR9wb5j52oDoas2luzj5sJng7mQIJQUxwtFAkGSVCRLz5ZL5EpZcCnAX5p0o9ooQIf1KUwmC2zdy6hSj8N04ISlu/3eAivQx2OVerwL8/5cY01Fmsag83lo6sSAk++dnYdAKcHP0e+oLVqE1dqGigoLno+kYdG1iFAIPAZizDri6rdTT3/vYF4ihUKYLERKthIxcbGYdnyFRJOKkNePPPEyHr50ICenBHVnLz8q17CboZhYu4WuQi1ZmXMPn88t1VaPDTvBpzxkFGTBO+cB9YUhVslxPN8DY0NdO4tvZb//hluZGMI2ZsELaBTE5Ril7sG3H/JKynWKLdszMeV0IeQPQqSUYf7TFNqePXhtSMe1oW+kL2Mz8PEHW7i1e1OnEKiEFOVaUsnm0pidU7onwhSNPhdzLLmrt2eAbd8l9wpeWEcI1n0CKinBbjXMR/Ix1Hn9ML19agc9qsd701aY5Ul/x3MdcMskZIgYXMgmzqZXoHCbFA3c/n92o8UxjV5mDzD8jGBUD5NokThGfBR+1Mb1GIkSZoSico0/PrLR5/xbgAEAmn8aHZdeMI4AAAAASUVORK5CYII=

'''

help = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAYAAAAf8/9hAAAAGXRFWHRTb2Z0d2FyZQBBZG9iZSBJbWFnZVJlYWR5ccllPAAAAghJREFUeNqUk02rEmEUx8+MjZp6Jw03InlXiVYELpyQAne6yY2ug8BaRItc9B3atM0Whdt2lz5AS0VUMKgs8aogIbrRhYr5Mvr0P8MYF5l7oQM/npfzMuec54xE1hIDz8Ed8/wTfABfjw0lC+dHLpfrbTwevx0IBFS+GI1Gs0ajcb5cLl/jWL5obLMI8OYhxO/3e7GX9/u9fB3i8/nUwWBwA3dnF43lI+c4iHi93pPNZkPMdrs1QIAT1pk2l8p3TdMW6XRaTKfTf5TLZZFKpQTr2OaqEh4Eg8G7brdbabfbBEfa7XYUi8Wo1WrRcDjUwRfYfb6shKf1er0qSZLe7/ep1+vRbDaj8XhMk8lEZx3bXNUDlmKn05nwJhKJUDKZpFKpRLVaje+Kx8ZWAc663e5CURTK5/PEpSBtzmZx/AIs1yzOLw+9KRQKhHIIr3jo1yvwDuhWL6CBT+A8l8uJTCYjMECiUqkY+2w2K1hn2mjHr/AE01cMhUL3E4lEQNd1kmWZotEoN4+azaYxE+Fw+CYGK7Rerx9jNqbw+3YY5R9wjMJJttvtRsq8zudzQ+nxeIwAq9XKGCo87b5arf6C6h7X7AKnTqeT/cnhcBgBeFVVlYQQxBnZbDajH2yDO27+KftK5p/3AjwDf8DCZAk2ZoYO80Me4Abc1Y/gPQdQwC1z/R/Zgt9/BRgANHrYMn3ClUIAAAAASUVORK5CYII=

'''

root = Tk()

__version__ = 'Version: 1.2'

root.resizable(False, False)

root.title("** GenDorks by explorer ** " + __version__)

root.geometry("674x454")

def insert_url():

file_name = fd.askopenfilename()

try:

f = open(file_name)

s = f.read()

url_name.insert(1.0, s)

count_url.delete('0', END)

y = url_name.get(1.0, END)

line = (len(y.split()))

count_url.insert(END, line)

f.close()

except FileNotFoundError:

pass

def normal():

name.delete(1.0, END)

type.delete(1.0, END)

para.delete(1.0, END)

pattern = r"bw+="

pattern2 = r".w+?"

pattern3 = r"/w+."

x = url_name.get(1.0, END)

host = x.rstrip('n').replace('n', ',').split(',')

one = []

two = []

trio = []

for item in host:

string = item.replace('://', '')

result3 = re.findall(pattern3, string)

result2 = re.findall(pattern2, string)

result = re.findall(pattern, string)

one += result3

two += result2

trio += result

a = set(one)

b = set(two)

c = set(trio)

for n in a:

name.insert(END, n[1:-1] + 'n')

for p in b:

type.insert(END, p + 'n')

for r in c:

para.insert(END, r + 'n')

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_url.delete('0', END)

s = name.get(1.0, END)

line = s.count('n') - 1

count_name.insert(END, line)

s = type.get(1.0, END)

line = s.count('n') - 1

count_type.insert(END, line)

s = para.get(1.0, END)

line = s.count('n') - 1

count_para.insert(END, line)

y = url_name.get(1.0, END)

line = (len(y.split()))

count_url.insert(END, line)

def gen():

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_dork.delete('0', END)

dorks_name.delete(1.0, END)

s = name.get(1.0, END)

line = len(s.split())

count_name.insert(END, line)

s = type.get(1.0, END)

line = len(s.split())

count_type.insert(END, line)

s = para.get(1.0, END)

line = len(s.split())

count_para.insert(END, line)

one = name.get(1.0, END)

a = one.rstrip('n').replace('n', ',').split(',')

two = type.get(1.0, END)

b = two.rstrip('n').replace('n', ',').split(',')

trio = para.get(1.0, END)

c = trio.rstrip('n').replace('n', ',').split(',')

if site.get() == 1 and intext.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + r + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1 and intitle.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + r + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and inurl.get() == 1:

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + 'inurl:"' + x + y + z + '"')

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intext.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1 and intitle.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif site.get() == 1:

s = ['site:', site_entry.get()]

s = ''.join(s)

for x in a:

for y in b:

for z in c:

dork = (s + ' ' + x + y + z)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and intitle.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + r + q)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and intitle.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

r = [' intitle:', intitle_entry.get()]

r = ''.join(r)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + r + q)

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1 and inurl.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif intitle.get() == 1 and inurl.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"' + q)

dorks_name.insert(END, dork + 'n')

elif inurl.get() == 1:

for x in a:

for y in b:

for z in c:

dork = ('inurl:"' + x + y + z + '"')

dorks_name.insert(END, dork + 'n')

elif intext.get() == 1:

q = [' intext:', intext_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + q)

dorks_name.insert(END, dork + 'n')

elif intitle.get() == 1:

q = [' intitle:', intitle_entry.get()]

q = ''.join(q)

for x in a:

for y in b:

for z in c:

dork = (x + y + z + q)

dorks_name.insert(END, dork + 'n')

else:

for x in a:

for y in b:

for z in c:

dork = (x + y + z)

dorks_name.insert(END, dork + 'n')

count_dork.delete('0', END)

s = dorks_name.get(1.0, END)

line = s.count('n') - 1

count_dork.insert(END, line)

def helpmy():

programName = "leafpad"

fileName = "help.txt"

sp.Popen([programName, fileName])

def clean():

count_url.delete('0', END)

count_name.delete('0', END)

count_type.delete('0', END)

count_para.delete('0', END)

count_dork.delete('0', END)

intext_entry.delete('0', END)

intitle_entry.delete('0', END)

site_entry.delete('0', END)

url_name.delete(1.0, END)

dorks_name.delete(1.0, END)

name.delete(1.0, END)

type.delete(1.0, END)

para.delete(1.0, END)

site.set(False)

inurl.set(False)

intext.set(False)

intitle.set(False)

def ran():

s = dorks_name.get(1.0, END)

mix = s[0:-2].replace('n', ',').split(',')

random.shuffle(mix)

dorks_name.delete(1.0, END)

for z in mix:

a = z + 'n'

dorks_name.insert(END, a)

def save():

file_name = fd.asksaveasfilename(filetypes=(("TXT files", "*.txt"),

("HTML files", "*.html;*.htm"),

("All files", "*.*")), defaultextension='')

try:

f = open(file_name, 'w')

s = dorks_name.get(1.0, END)

f.write(s)

f.close()

except FileNotFoundError:

pass

savebtn = PhotoImage(data=icons)

mixbtn = PhotoImage(data=mix)

broombtn = PhotoImage(data=broom)

helpbtn = PhotoImage(data=help)

img = PhotoImage(data=icon)

name_label = Label(text="Name:", font="Courier 9")

name_label.grid(row=5, column=1, pady=5, sticky="sw")

type_label = Label(text="Type:", font="Courier 9")

type_label.grid(row=5, column=3, pady=5, sticky="sw")

para_label = Label(text="Parameter:", font="Courier 9")

para_label.grid(row=5, column=5, pady=5, sticky="sw")

dork_label = Label(text="Dorks:", font="Courier 9")

dork_label.grid(row=8, column=7, pady=5, sticky="sw")

open_button = Button(text="Open URLs", width=10, command=insert_url, font="Courier 9")

open_button.grid(row=1, column=0, padx=10, pady=5, sticky="n")

norm_button = Button(text="Normal", width=10, command=normal, font="Courier 9")

norm_button.grid(row=2, column=0, padx=10, pady=5, sticky="n")

gens_button = Button(text="Generate", width=10, command=gen, font="Courier 9")

gens_button.grid(row=3, column=0, padx=10, pady=5, sticky="n")

gens_button = Button(text=" Clean ", width=10, image=broombtn, compound="left", command=clean, font="Courier 9")

gens_button.grid(row=6, column=0, padx=10, pady=12, sticky="swe")

help_button = Button(text=" Help ", width=10, image=helpbtn, compound="left", command=helpmy, font="Courier 9")

help_button.grid(row=6, column=0, padx=10, pady=47, sticky="swe")

open_button = Button(text="Random", width=10, image=mixbtn, compound="left", command=ran, font="Courier 9")

open_button.grid(row=9, column=7, padx=32, sticky="swe")

save_button = Button(text=" Save ", width=10, image=savebtn, compound="left", command=save, font="Courier 9")

save_button.grid(row=10, column=7, padx=32, sticky="swe")

count_url = Entry(width=12, justify=CENTER, font="Courier 9")

count_url.grid(row=0, column=0, padx=10, pady=5, sticky="n")

count_name = Entry(width=4, justify=CENTER, font="Courier 9")

count_name.grid(row=5, column=1, pady=5, sticky="se")

count_type = Entry(width=4, justify=CENTER, font="Courier 9")

count_type.grid(row=5, column=3, pady=5, sticky="se")

count_para = Entry(width=4, justify=CENTER, font="Courier 9")

count_para.grid(row=5, column=5, pady=5, sticky="se")

count_dork = Entry(width=8, justify=CENTER, font="Courier 9")

count_dork.grid(row=8, column=7, pady=5, sticky="s")

site_entry = Entry()

site_entry.grid(row=9, column=1, pady=5, columnspan=5, sticky="we")

intext_entry = Entry()

intext_entry.grid(row=10, column=1, pady=5, columnspan=5, sticky="we")

intitle_entry = Entry()

intitle_entry.grid(row=11, column=1, pady=5, columnspan=5, sticky="we")

url_name = Text(root, wrap=NONE, font="Courier 9", width=52, height=1)

url_name.grid(row=0, column=1, columnspan=5, rowspan=4, sticky='nswe')

scrollb = Scrollbar(root, orient=VERTICAL, command=url_name.yview)

scrollb.grid(row=0, column=6, rowspan=4, sticky='nse')

url_name.configure(yscrollcommand=scrollb.set)

sc = Scrollbar(root, orient=HORIZONTAL, command=url_name.xview)

sc.grid(row=4, columnspan=5, column=1, sticky='sew')

url_name.configure(xscrollcommand=sc.set)

dorks_name = Text(root, wrap=NONE, font="Courier 9", width=22, height=1)

dorks_name.grid(row=0, column=7, rowspan=7, sticky='nswe')

scroll = Scrollbar(root, orient=VERTICAL, command=dorks_name.yview)

scroll.grid(row=0, column=8, rowspan=7, sticky='nse')

dorks_name.configure(yscrollcommand=scroll.set)

scroli = Scrollbar(root, orient=HORIZONTAL, command=dorks_name.xview)

scroli.grid(row=7, column=7, sticky='sew')

dorks_name.configure(xscrollcommand=scroli.set)

name = Text(root, wrap=NONE, font="Courier 9", width=14, height=8)

name.grid(row=6, column=1, sticky='nswe')

scrols = Scrollbar(root, command=name.yview)

scrols.grid(row=6, column=2, sticky='nsw')

name.configure(yscrollcommand=scrols.set)