-

Этапы построения ксзи

В построении КСЗИ

можно выделить следующие этапы:

1. Подготовка

организационно-распорядительной

документации.

2. Обследование

информационной инфраструктуры Заказчика.

3. Разработка «Плана

защиты информации»

4. Разработка

«Технического задания на создание КСЗИ»

5. Разработка

«Технического проекта на создание КСЗИ»

6. Приведение

информационной инфраструктуры Заказчика

в соответствие с п. 5

7. Разработка

«Эксплуатационной документации на

КСЗИ»

8. Внедрение КСЗИ

9. Испытание КСЗИ

10. Проведение

экспертизы КСЗИ и получение «Аттестата

соответствия»

11. Поддержка и

обслуживание КСЗИ

В этапах № 1-11

принимают участие Исполнитель и Заказчик.

На этапе № 10 к работе подключается

Организатор экспертизы. На этапах № 4

и 10 участвует Контролирующий орган. Для

выполнения этапа № 6 и 8 могут привлекаться

Подрядчики.

После принятия

Заказчиком решения о создании КСЗИ

между Заказчиком и Исполнителем

подписывается договор о создании КСЗИ,

в котором должны быть описаны порядок

и сроки выполнения, а также стоимость

работ.

Комплексные системы

защиты информации (КСЗИ) представляют

собой совокупность: организационных

мероприятий и инженерно-технических

мероприятий направленных на обеспечение

защиты информации от разглашения, утечки

и несанкционированного доступа.

Организационные

мероприятия включают в себя создание

концепции информационной безопасности,

а также:

-

составление

должностных инструкций для пользователей

и обслуживающего персонала; -

создание правил

администрирования компонент информационной

системы, учета, хранения, размножения,

уничтожения носителей информации,

идентификации пользователей; -

разработку планов

действий в случае выявления попыток

несанкционированного доступа к

информационным ресурсам системы, выхода

из строя средств защиты, возникновения

чрезвычайной ситуации; -

обучение правилам

информационной безопасности пользователей.

В случае необходимости,

в рамках проведения организационных

мероприятий может быть создана служба

информационной безопасности,

режимно-пропускной отдел, проведена

реорганизация системы делопроизводства

и хранения документов.

Выбор

инженерно-технических мероприятий

зависит от уровня защищенности информации,

который необходимо обеспечить.

Инженерно-технические

мероприятия, проводимые для защиты

информационной инфраструктуры

организации, могут включать использование

защищенных подключений, межсетевых

экранов, разграничение потоков информации

между сегментами сети, использование

средств шифрования и защиты от

несанкционированного доступа.

В случае необходимости,

в рамках проведения инженерно-технических

мероприятий, может осуществляться

установка в помещениях систем

охранно-пожарной сигнализации, систем

контроля и управления доступом.

Отдельные помещения

могут быть оборудованы средствами

защиты от утечки акустической (речевой)

информации.

-

Субъекты и объекты ксзи

Субъекты КСЗИ

В процесс создания

КСЗИ вовлекаются следующие стороны:

-

организация, для

которой осуществляется построение

КСЗИ (Заказчик); -

организация,

осуществляющая мероприятия по построению

КСЗИ (Исполнитель); -

ФСТЭК России

(Контролирующий орган); -

организация,

осуществляющая государственную

экспертизу КСЗИ (Организатор экспертизы); -

организация, в

случае необходимости привлекаемая

Заказчиком или Исполнителем для

выполнения некоторых работ по созданию

КСЗИ (Подрядчик).

Объекты КСЗИ

Объектами защиты

КСЗИ является информация, в любом ее

виде и форме представления.

Материальными

носителями информации являются сигналы.

По своей физической природе информационные

сигналы можно разделить на следующие

виды: электрические, электромагнитные,

акустические, а также их комбинации.

Сигналы могут быть

представлены в форме электромагнитных,

механических и других видах колебаний,

причем информация, которая подлежит

защите, содержится в их изменяющихся

параметрах.

В зависимости от

природы, информационные сигналы

распространяются в определенных

физических средах. Среды могут быть

газовыми, жидкостными и твердыми.

Например, воздушное пространство,

конструкции зданий, соединительные

линии и токопроводящие элементы, грунт

и другие.

В зависимости от

вида и формы представления информационных

сигналов, которые циркулируют в

информационно-телекоммуникационной

системе (ИТС), в том числе и в

автоматизированных системах (АС), при

построении КСЗИ могут использоваться

различные средства защиты.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Общий порядок действий по созданию систем защиты информации

Система защиты информации (применительно к органу управления, организации,

учреждению – это совокупность органов и (или) исполнителей,

используемой ими техники защиты информации, а также объектов защиты, организованная и функционирующая по

правилам и нормам, установленным соответствующими документами в области защиты информации (пункт

2.4.3.

Национального стандарта Российской Федерации ГОСТ Р50922-2006

«Защита информации. Основные термины и определения»).

В организационную структуру системы входят:

-

руководитель – несет персональную ответственность за обеспечение

информационной безопасности (устав организации, положение об органе); -

заместитель руководителя, курирующий вопросы информационно-технической

безопасности (должностной регламент); -

постоянно действующий коллегиальный орган, вырабатывающий предложения по

решению проблемных вопросов в области защиты информации; (положение о

комиссии); -

подразделение или специалист, ответственные за реализацию мероприятий по

технической защите информации (положение о подразделении, должностная

инструкция или регламент специалиста).

Система защиты информации (применительно к объекту обработки информации) –

это совокупность организационных мероприятий, технических, программных

и программно-технических средств защиты информации

и средств контроля эффективности защиты информации

(пункт 3.3 Национального стандарта Российской

Федерации ГОСТ Р51583-2014

«Защита информации. Порядок создания автоматизированных систем в защищенном

исполнении. Общие положения»).

Задачи, решаемые системой защиты информации:

-

исключение неправомерных доступа, копирования, предоставления или

распространения информации (обеспечение конфиденциальности информации); -

исключение неправомерных уничтожения или модифицирования информации

(обеспечение целостности информации); -

исключение неправомерного блокирования информации (обеспечение

доступности информации).

Жизненный цикл системы защиты информации (СЗИ) объекта обработки информации

состоит из стадии создания системы и стадии эксплуатации.

Стадию создания осуществляет (организует) обладатель информации, заказчик;

стадию эксплуатации СЗИ осуществляет оператор.

Жизненный цикл системы защиты информации объекта информатизации

– совокупность взаимоувязанных процессов последовательного изменения

состояния системы защиты информации конкретного объекта от принятия решения

о необходимости защиты обрабатываемой на нем информации до окончания его

эксплуатации.

Стадия (этап) жизненного цикла

– часть жизненного цикла, характеризующаяся определенным состоянием системы

защиты информации, совокупностью видов предусмотренных работ с их конечными

результатами.

Обладатель информации

– лицо, создавшее информацию и (или) имеющее право разрешать или

ограничивать доступ к информации.

Заказчик

– лицо, заключившее контракт на создание объекта обработки информации.

Оператор

– лицо, эксплуатирующее объект, в том числе непосредственно осуществляющее

обработку содержащейся в нем информации.

Уполномоченное лицо

– лицо, осуществляющее на договорной основе с заказчиком или оператором

обработку информационного ресурса и (или) предоставляющее для этих целей

вычислительные ресурсы.

Поставщик информации

– лицо, наделенное полномочиями по предоставлению сведений для их внесения

в базу данных объекта.

Этапы стадии создания системы защиты информации

- Этап 1. Формирование требований к системе защиты информации (предпроектный этап).

- Этап 2. Разработка системы защиты информации (этап проектирования).

- Этап 3. Внедрение системы защиты информации (этап установки, настройки, испытаний).

- Этап 4. Подтверждение соответствия системы защиты информации (этап оценки).

Формирование требований к системе защиты информации

Этап 1 осуществляется обладателем информации (заказчиком).

Перечень работ на этапе 1:

- Принятие решения о необходимости защиты обрабатываемой информации.

-

Классификация объекта по требованиям защиты информации (установление

уровня защищенности обрабатываемой информации). -

Определение угроз безопасности информации, реализация которых может

привести к нарушению безопасности обрабатываемой информации. - 4. Определение требований к системе защиты информации.

Решение о необходимости создания системы защиты информации принимается на основе анализа стоящих задач,

обрабатываемой информации и нормативной базы. В ходе анализа определяются структурно-функциональные

характеристики объекта и режим обработки информации:

Характеристики объекта:

- статус (принадлежность) объекта (государственный, муниципальный, иной);

- структура объекта (локальный или распределенный);

- масштаб объекта (федеральный, региональный, объектовый);

- наличие подключений к сторонним сетям, в том числе сетям общего пользования (имеются или отсутствуют);

- режим обработки информации (одно или многопользовательский);

- уровень доступа (с разграничением или без разграничения);

-

перечень технологических операций (чтение, поиск, запись, удаление,

сортировка, модификация, передача, голосовой ввод,); -

используемые информационные технологии (беспроводный, удаленный доступ,

виртуализация, мобильные объекты, туннелирование и пр.),

Категория информации, подлежащей защите, и свойства ее безопасности:

- информация ограниченного доступа (конфиденциальность, целостность, доступность);

- общедоступная информация (целостность, доступность),

Нормативная правовая база по информационно-технической безопасности выделяет разные задачи по защите информации:

- защита информации, составляющей государственную тайну;

- защита государственного информационного ресурса, не отнесенного к государственной тайне;

- обеспечение безопасности персональных данных в иных информационных системах;

- обеспечение безопасности критической информационной инфраструктуры;

- обеспечение безопасности информации в информационных системах общего пользования.

Более подробно правовое сопровождение защиты информации рассмотрено в

разделе

экономических и правовых аспектов защиты информации.

Актуальным на этом этапе видится формулирование целей и задач защиты информации.

Цель защиты информации

– минимизировать (предотвратить) ущерб обладателю информации из-за

возможных нарушений свойств ее безопасности.

Задача защиты информации

– обеспечить необходимый уровень защищенности информации от нарушений ее

целостности, доступности, конфиденциальности.

Решение оформляется локальным нормативным правовым актом,

в котором отражаются цели и задачи защиты информации, этапы и сроки

создания системы защиты информации, функционал и ответственность обладателя

информации, заказчика и оператора.

Основные документы, формируемые по результатам исполнения работ на этапе формирования требований к системе защиты информации:

| Действие | Документ |

|---|---|

| 1. Принятие решения о необходимости защиты информации | Локальный нормативный правовой акт, определяющий необходимость создания системы защиты информации |

| 2. Классификация по требованиям защиты информации (по уровню защищенности информации) | Акт классификации по требованиям безопасности информации |

| 3.Определение актуальных угроз безопасности информации | Частная модель угроз безопасности информации |

| 4. Определение требований к системе защиты информации | ТЗ на создание системы защиты информации с указанием требований к мерам и средствам защиты информации |

Разработка системы защиты информации

Этап 2

– разработка системы защиты информации – организуется обладателем информации (заказчиком).

Перечень работ на этапе 2:

- Проектирование системы защиты информации.

- Разработка эксплуатационной документации на систему защиты информации.

Положением о лицензировании деятельности по технической защите

конфиденциальной информации, утвержденном постановлением Правительства

Российской Федерации от 3 февраля 2012 г. №79

«О лицензировании деятельности по технической защите конфиденциальной информации» с учетом

изменений, внесенных постановлением правительства российской федерации от

15 июня 2016 г. №541

«О внесении изменений в некоторые акты Правительства

Российской Федерации по вопросам лицензирования отдельных видов

деятельности» определены виды работ и услуг по технической защите

конфиденциальной информации, подлежащие обязательному лицензированию:

работы и услуги по аттестационным испытаниям и аттестации на соответствие

требованиям по защите информации, а также работы и услуги по проектированию

в защищенном исполнении:

- средств и систем информатизации;

- помещений со средствами (системами) информатизации, подлежащими защите;

- защищаемых помещений.

Согласно Федеральному закону от 27.12.2002 №184-ФЗ

«О техническом регулировании», оценка соответствия средств (продукции) защиты информации,

предназначенных для обеспечения безопасности государственного

информационного ресурса ограниченного доступа и персональных данных,

проводится в форме обязательной сертификации.

В зависимости от вида защищаемой информации, следует

руководствоваться Постановлением Правительства Российской Федерации от 26

июня 1995 г. №608

«Положение о сертификации средств защиты информации» –

для информации ограниченного доступа, либо Постановлением Правительства

Российской Федерации от 15 мая 2010 г. №330

«Положение об особенностях оценки соответствия продукции…» – для государственных

информационных ресурсов и персональных данных.

Основные документы, формируемые по результатам исполнения работ на этапе разработки системы защиты информации:

| Действие | Документ |

|---|---|

| 1.Проектирование системы защиты информации | Технический проект (рабочая документация) на создание системы защиты информации |

| 2.Разработка эксплуатационной документации на систему защиты информации |

Описание структуры системы защиты информации. Технический паспорт с указанием наименования, состава и мест установки аппаратных и программных средств. Перечень параметров настройки средств защиты информации. Правила эксплуатации средств защиты информации. |

Примерный состав эксплуатационной документации, разрабатываемой на этапе проектирования системы защиты информации

- Технический паспорт с указанием состава и мест установки ее технических и программных средств.

- Описание технологического процесса обработки информации.

- Описание параметров и порядка настройки средств защиты информации.

- Описание организационной структуры системы защиты информации, с указанием функциональных обязанностей ее элементов.

- Ведомость и журнал учета применяемых машинных носителей информации.

- Правила эксплуатации системы защиты информации.

Внедрение системы защиты информации

Этап 3

– Внедрение системы защиты информации – организуется обладателем информации

(заказчиком) с привлечением оператора. Перечень работ на этапе 3:

- Установка и настройка средств защиты информации.

-

Внедрение организационных мер защиты информации, в том числе, разработка

документов, определяющих правила и процедуры, реализуемые оператором для

обеспечения защиты информации в ходе эксплуатации объекта. - Выявление и анализ уязвимостей программных и технических средств, принятие мер по их устранению;

- Испытания и опытная эксплуатации системы защиты информации.

Основные документы, формируемые по результатам исполнения работ на этапе внедрения системы защиты информации:

| Действие | Документ |

|---|---|

| 1. Установка и настройка средств защиты информации | Акт установки средств защиты информации |

| 2.Внедрение организационных мер, разработка организационно-распорядительных документов | Документы по регламентации правил по эксплуатации и вывода из эксплуатации системы защиты информации |

| 3.Выявление и анализ уязвимостей | Протокол контроля уязвимостей программного обеспечения и технических средств |

| 4.Испытания и опытная эксплуатации системы защиты информации | Протоколы контроля оценки эффективности средств и оценки защищенности информации |

Состав обязательных организационно-распорядительных документов, разрабатываемых на этапе внедрения системы защиты информации:

- Порядок администрирования системой защиты информации.

- Порядок выявления инцидентов, которые могут привести к возникновению угроз безопасности информации и реагирования на них.

- Порядок управления конфигурацией объекта и его системы защиты информации.

- Порядок контроля за обеспечением уровня защиты обрабатываемой информации.

- Порядок защиты информации при выводе из эксплуатации объекта.

Подтверждение соответствия системы защиты информации

Этап 4

– подтверждение соответствия системы защиты информации – организуется

обладателем информации (заказчиком) или оператором. Перечень работ на этапе

4 определяется в Программе и методиках аттестационных испытаний,

разрабатываемой до их начала. Документ формируется исполнителем работ и

согласовывается с заявителем.

Общие требования к структуре и содержанию программ и

методик аттестационных испытаний на соответствие требованиям безопасности

информации, выполнение которых позволяет защитить информацию от утечки по

техническим каналам, от несанкционированного доступа и от специальных

воздействий определяются национальным стандартом ГОСТ РО

0043-004-2013

«Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний».

Аттестация

– комплекс организационных и технических мероприятий, в результате которых

подтверждается соответствие системы защиты информации объекта

информатизации (информационной системы) требованиям безопасности

информации.

Аттестация объектов информатизации делится на обязательную и добровольную.

Обязательная аттестация

проводится в принятых законодательством случаях для

определения соответствия системы защиты информации объекта исключительно

требованиям, установленным федеральными нормативными правовыми актами.

Добровольная аттестация

проводится по инициативе заявителя для определения соответствия системы

защиты информации объекта требованиям, установленным национальными

стандартами, владельцем информации или владельцем объекта.

Обязательной аттестации подлежат государственные (муниципальные)

информационные системы и их сегменты, содержащие информацию ограниченного

доступа, добровольной – все иные информационные системы.

Порядок проведения аттестации информационных систем по требованиям безопасности информации:

- Подача и рассмотрение заявки на аттестацию.

- Предварительное ознакомление с аттестуемым объектом (при необходимости).

- Разработка программы и методики аттестационных испытаний.

- Проведение аттестационных испытаний объекта.

- Оформление, регистрация и выдача аттестата соответствия.

Подача и рассмотрение заявки на аттестацию объекта информатизации:

-

Заявителем выбирается исполнитель работ по аттестации объекта

информатизации (организация-лицензиат по технической защите

конфиденциальной информации). - Заявителем направляется исполнителю заявка на проведение аттестации с исходными данными на аттестуемый объект.

-

Исполнителем рассматривается заявка, принимается решение о порядке

аттестации, готовятся договорные документы на оказание услуг по аттестации

объекта информатизации.

При недостаточности исходных данных в порядок аттестации включаются

работы исполнителя по предварительному ознакомлению с аттестуемым

объектом.

Структура и содержание программы и методики аттестационных испытаний

определяется Национальным стандартом ограниченного распространения ГОСТ РО

0043-004-2013

«Защита информации. Аттестация объектов информатизации.

Программа и методики аттестационных испытаний»

Аттестуемая распределенная информационно-телекоммуникационная система

Основные документы, формируемые по результатам исполнения работ на

этапе подтверждения соответствия системы защиты информации:

| Действие | Документ |

|---|---|

| 1.Аттестационные испытания системы защиты информации | Протоколы и заключение по результатам аттестационных испытаний |

| 2.Оформление результатов аттестационных испытаний | Рекомендации по обеспечению защищенности информации на аттестуемом объекте и Аттестат соответствия |

После подтверждения соответствия системы защиты информации осуществляется

переход на другую стадию жизненного цикла – стадию эксплуатации.

Этапы стадии эксплуатации системы защиты информации

- Этап 5. Ввод системы защиты информации в постоянную эксплуатацию.

- Этап 6. Промышленная эксплуатация системы защиты информации.

- Этап 7. Вывод из эксплуатации системы защиты информации.

Этап 5 – ввод системы защиты информации

в постоянную эксплуатацию – осуществляется оператором.

Решение о вводе оформляется локальным нормативным правовым актом, в котором

определяются должностные лица, ответственные за эксплуатацию и

сопровождение системы защиты информации: начальник объекта, системные

администраторы, администраторы информационной безопасности.

Этап 6 –

промышленная эксплуатация системы защиты информации – осуществляется оператором.

Также оператор осуществляет администрирование системы защиты информации, выявление инцидентов и

реагирование на них, управление конфигурацией объекта и его системой защиты

информации, контроль за обеспечение необходимого уровня защищенности информации.

Заявители:

-

осуществляют эксплуатацию объекта информатизации в соответствии с

требованиями безопасности информации, а также условиями и ограничениями,

установленными эксплуатационной документацией на систему защиты информации,

и аттестатом соответствия; -

извещают орган по аттестации (организацию), выдавший аттестат

соответствия, о всех изменениях в информационных технологиях, составе и

размещении средств и систем, условиях их эксплуатации, которые могут

повлиять на эффективность системы защиты информации; -

предоставляют необходимые документы и условия для осуществления контроля

и надзора за соблюдением порядка аттестации и за эксплуатацией

аттестованного объекта информатизации.

Органы по аттестации:

- отменяют и приостанавливают действие выданных этим органом (организацией) аттестатов соответствия;

-

проводят на договорной основе оценку эффективности средств защиты

информации и оценку защищенности информации от несанкционированного

доступа.

Повторная аттестация ГИС осуществляется вслучае окончания срока действия аттестата соответствия

или повышения класса защищенности информационной системы.

При увеличении состава угроз безопасности информации или изменении

проектных решений, реализованных при создании системы защиты информации

ГИС, проводятся дополнительные аттестационные испытания в рамках

действующего аттестата соответствия.

Продление срока действия сертификата организацией, эксплуатирующей СЗИ:

Организация, эксплуатирующая средство защиты информации,

заблаговременно, но не позднее чем за

три месяца до окончания срока действия сертификата соответствия, связывается с организацией –

первичным заявителем, с целью получения информации о проводимых работах по продлению сроков действия

сертификата соответствия и о порядке получения копии продленного сертификата.

В случае получения информации об отсутствии намерений первичного заявителя

продлевать сроки действия сертификата соответствия эксплуатирующая

организация

самостоятельно направляет в Федеральный орган по сертификации

(ФСТЭК России) соответствующую заявку установленного образца (не позднее,

чем за один месяц до окончания срока действия сертификата).

Этап 7

– вывод системы защиты информации из эксплуатации – осуществляется оператором.

На этом этапе производится архивирование информации, уничтожение или стирание данных и остаточной

информации с машинных носителей информации, уничтожение машинных носителей информации.

Комплексная защита информации

Создание комплексной системы защиты информации (КСЗИ) отражает системный подход к обеспечению информационной безопасности (ИБ) компании, предотвращению хищений и утечек информации ограниченного доступа, а также оптимизирует работу ИТ-системы предприятия, снижает капитальные и операционные затраты компании.

Принципы создания комплексной системы защиты информации:

- соответствие мер защиты КСЗИ реальным угрозам ИБ;

- соответствие требованиям законодательства, ведомственных нормативных документов в сфере обеспечения ИБ;

- интеграция с существующими процессами управления и средствами обеспечения ИБ;

- использование современных технических и программных средств защиты информации ведущих российских и зарубежных вендоров.

Основные функции КСЗИ по обеспечению ИБ:

- управление доступом (идентификация, аутентификация, авторизация и контроль доступа пользователей на всех уровнях корпоративной информационной системы — IDM);

- управление регистрацией и учетом, обеспечение целостности (средства защиты АРМ и серверов);

- регистрация событий информационной безопасности (SIEM);

- межсетевое экранирование, организация IPSec VPN и защищенного удаленного доступа;

- обнаружение и предотвращение вторжений (IPS/IDS);

- контроль и анализ защищённости;

- защита от вирусов и спама;

- предотвращение утечек и контроль доступа пользователей в интернет (DLP).

Основные модули КСЗИ и варианты их реализации:

При создании комплексной системы защиты информации могут дополнительно проводиться:

- защита персональных данных;

- защита автоматизированных систем управления технологическими процессами;

- консалтинговые услуги в области ИБ;

- защита ИТ-инфраструктуры для безопасного доступа в интернет;

- тестирование на проникновение (pentest) для оценки уровня безопасности ИТ-инфраструктуры через моделирование атак;

- аттестация информационно-управляющих систем;

- сертификация СЗИ;

- техническое сопровождение КСЗИ, расширяющее стандартные гарантийные обязательства.

Выгоды при внедрении комплексной системы защиты информации:

- соответствие требованиям законодательства в сфере обеспечения ИБ;

- высокий уровень защищенности и устойчивости функционирования ИТ-инфраструктуры (снижает ущерб от инцидентов ИБ);

- обеспечение режима правового и юридически защищенного использования информационных активов;

- создание основы для построения системы автоматизации процессов управления ИБ.

Какие продукты компании помогут создать КСЗИ:

Средства управления учетными записями

Ankey IDM

Средства контроля привилегированных пользователей

Efros CI

Преимущества работы с компанией «Газинформсервис»:

большой практический опыт создания КСЗИ для предприятий нефтегазовой промышленности, энергетики, телекоммуникаций и т.д.;

эффективное проектное управление: соблюдение сроков, бюджета и требований регуляторов;

наличие в штате широкого спектра профильных специалистов. Их глубокие знания и практический опыт позволяют качественно осуществлять реализацию проектов любого масштаба;

гибкий подход к формированию отчетной документации в зависимости от потребностей заказчика с заданной глубиной проработки.

Есть вопросы? Обратитесь к нашим специалистам

Информация – важнейший ресурс любой организации, который находится под угрозой утечки. Благодаря комплексной системе защиты информации (КСЗИ) удается защитить ее от разглашения и несанкционированного доступа. Система представляет собой комплекс организационных и инженерно-правовых мероприятий.

Цели и задачи комплексной системы защиты информации

Основные цели средств защиты информации – обеспечение стабильного функционирования компаний и предупреждение угроз безопасности информации.

К задачам КСЗИ относятся:

- своевременное обнаружение и устранение угроз информационной безопасности;

- ограничение возможности несанкционированного перехвата сведений по каналам передачи;

- создание копий баз данных, критичных для предприятия, на случай их утраты;

- учет текущего состояния IT-инфраструктуры и прогноз изменений внешней и внутренней среды;

- восстановление информационных систем при повреждении.

Установите «систему видеонаблюдения» за событиями в IT-инфраструктуре! «СёрчИнформ SIEM» проводит мониторинг внутренней сети компании в реальном времени и сообщает об инцидентах. Узнать подробнее.

Внешние и внутренние угрозы информационной безопасности (ИБ)

Внешние угрозы (кибератаки) – реальная опасность, которая затрагивает интеллектуальную и физическую собственность организаций. Распространенная форма киберпреступности – применение специальных программ. Они способны нарушить целостность секретных документов.

Перечень угроз, которые провоцирует вредоносное программное обеспечение (ПО), широк. К ним относятся:

- внедрение вирусов, разрушающих программное воздействие;

- распространение специальных программ для исследования сетевого трафика;

- блокировка работы пользователей системы с помощью программ;

- вскрытие программной защиты для приобретения несанкционированных прав, изменения или удаления информации.

Как показывает практика, большую часть инцидентов провоцируют внутренние угрозы. Хищение интеллектуальной собственности, утечки коммерческой тайны и ущерб информационной системе могут нанести действия сотрудников. Такие действия могут быть совершены из корыстных соображений (злонамеренные), по неосторожности (случайные) или из-за некомпетентности человека.

По данным исследования «СёрчИнформ» за 2018 год, рядовые сотрудники виноваты в 74% инцидентов. Посмотреть все цифры.

Злонамеренные действия чаще всего совершают:

- сотрудники, которые хотят заработать за счет организации-работодателя. Для этого они используют секретные ресурсы компании. К примеру, могут продать конкурентам базу данных постоянных клиентов;

- бывшие сотрудники, которые остались в плохих отношениях с организацией-работодателем. Они действуют, опираясь на личные побуждения. Их желание уволиться могло быть связано с понижением в должности или отказом организации предоставить расширенный социальный пакет. В результате уволенные действуют по аналогии с недобросовестными сотрудниками – используют важные сведения против компании;

- сотрудники-шпионы. Этот тип злоумышленников идентифицировать сложнее. Многие из них состоят в организованной преступной группе или в сговоре с конкурентами. Работники-шпионы специально обучены и нацелены на получение доступа к засекреченным сведениям. Их действия способны сильно навредить организации.

Но большинство инцидентов происходит по неосторожности и в результате технической безграмотности персонала.

Утечка информации может произойти по причине:

- пересылки сведений по незащищенным каналам связи;

- скачивания на персональный компьютер программы, содержащей вирус;

- упоминания важных сведений в разговоре с посторонними людьми;

- потери технических средств, предназначенных для хранения сведений.

Особенности организационных и программно-аппаратных методик

Для обеспечения информационной безопасности существуют организационные и нормативно-правовые методики. Организационные методики включают в себя регламентацию деятельности предприятия в целом и деятельности сотрудников, связанной с обработкой данных, в частности. Это позволяет предотвратить незаконный доступ к засекреченным сведениям.

К организационным методикам относятся:

- создание концепции информационной безопасности;

- тщательный подбор сотрудников на ответственные должности;

- составление должностных инструкций и обучение правилам ИБ всех работников;

- организация надежного пропускного режима на территорию предприятия;

- контроль работы сотрудников, имеющих доступ к секретным сведениям;

- обеспечение надежной физической охраны компании;

- организация автоматизированной обработки секретных сведений;

- тщательная разработка планов действий при обнаружении попыток незаконного доступа, копирования, изменения или удаления информационных ресурсов.

Во время принятия организационных мер и разработки соответствующей документации компании руководствуются гражданским кодексом РФ, федеральными законами и отраслевыми документами. Нормативно-правовые документы регламентируют обязанности сотрудников по обеспечению безопасности, список возможных угроз ИБ, состав информационной системы.

Если у организации нет ресурсов для создания полноценной службы ИБ, можно передать задачи по защите компании от внутренних угроз на аутсорсинг. Как это работает?

Наряду с организационными методиками прибегают к технической защите информации. Она представляет собой комплекс технических средств, выбор которых напрямую зависит от типа и количества объектов защиты. Инженерно-техническая защита включает применение защищенных подключений, средств шифрования. Дополнительно часто устанавливают системы охранно-пожарной сигнализации.

Основными методами защиты информации являются:

1. Антивирусная защита. Это специализированное программное обеспечение для обнаружения и уничтожения вирусов. Среди самых распространенных антивирусных программ выделяются Kaspersky и Dr.Web. Зачастую одна организация параллельно использует несколько антивирусов.

2. Шифрование (криптографические средства). Это процесс преобразования открытых данных в закрытые посредством секретного элемента – ключа шифрования. Шифрование гарантирует стабильную защиту информации.

3. Защита информации внутри сети (использование Virtual Private Network). Использование приватной сети для передачи данных включает несколько условий: туннелирование, шифрование и аутентификация. Туннелирование гарантирует передачу данных между узлами пользователей таким образом, что со стороны работающего программного обеспечения они будут выглядеть подключенными к одной сети. Пакет данных проходит сквозь различные узлы публичной сети. Для их защиты применяют электронную цифровую подпись. Это блок информационных ресурсов, который передается наряду с пакетом данных и формируется согласно криптографическому алгоритму. Он является исключительным для содержимого пакета и ключа электронной цифровой подписи отправителя. Блок информационных ресурсов дает возможность выполнить распознавание данных получателем, который знает ключ электронной цифровой подписи отправителя (аутентификация). Это гарантирует защищенность пакета данных.

4. Proxy servers. Обращения из локальной сети в глобальную сеть осуществляются посредством специальных серверов. Однако этот способ не дает 100% защиты против серьезных угроз (в частности, вирусов).

5. Межсетевые экраны (брандмауэры). Брандмауэры обеспечивают разделение сетей и предотвращают нарушения установленных правил безопасности пользователями. Контроль за передачей сведений происходит за счет фильтрации трафика;

формирование контролируемых зон и установка активных систем зашумления.

20.09.2019

АУТСОРСИНГ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Полнофункциональное ПО без ограничений по пользователям и функциональности.

В данной статье разработан алгоритм проектирования комплексной системы защиты информации на предприятии энергетического комплекса. Данный алгоритм разработан с учетом особенностей предприятия и удовлетворяет принципам системности, комплексности и законности. Применение данного алгоритма не требует высококвалифицированных специалистов и больших денежных затрат.

Ключевые слова:предприятие энергетики, защита информации, АСУ ТП, КВО

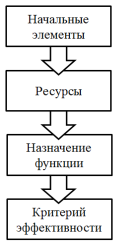

Комплексная система защиты информации (КСЗИ) — система, которая охватывает все факторы, связанные с обеспечением конфиденциальности, целостности и доступности информации [1]. Согласно принципам комплексного подхода для создания системы, сначала необходимо определить следующие составляющие: начальные элементы, ресурсы, назначение, критерий эффективности.

Начальными элементами в рамках построения КСЗИ являются информационные активы, потенциальные нарушители, возможные угрозы и другие элементы, которые существуют вне зависимости от нашей СЗИ (Рисунок 1).

Рис. 1. Начальные элементы КСЗИ

Ресурсы — это средства, которые используются при создании КСЗИ. В их число входят человеческие, материальные, временные и другие ресурсы.

Назначение — это основная цель, для которой создается КСЗИ. От точности формулировки цели зависит скорость и качество построения КСЗИ. В общем виде целью является защита информации. При более четкой формулировке можно, например, получить следующую цель: «обеспечение конфиденциальности персональных данных клиентов при их передаче по каналам связи». Определив назначение системы, необходимо описать ее функционал, т. е. перечислить ее конкретные возможности.

Как правило, на практике существует несколько путей построения системы. Для того, чтобы определить, какой из путей наиболее эффективен, необходимо ввести критерий эффективности, который должен учитывать затраченные ресурсы, качество системы, а также иметь количественный показатель.

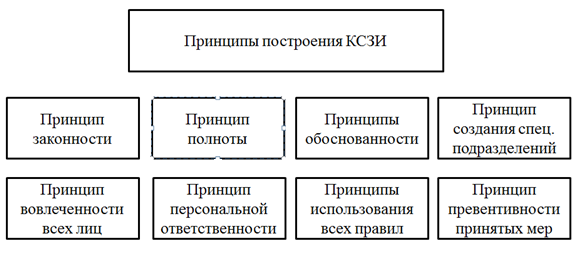

Кроме того, каждый элемент должен соответствовать определенным принципам [2], таким как принцип законности, комплексности, своевременности и т. д.

Рис. 2. Принципы создание КСЗИ

Принцип законности заключается в соответствии принимаемых мер законодательству РФ и иным нормативным документам.

Принцип полноты заключается в том, что защищать необходимо всю информацию, компрометация которой может нанести ущерб (материальный, моральный или другой), а также информацию, защищать которую требует законодательство.

Согласно принципу обоснованности, необходимо защищать только ту информацию, защищать которую есть определенные причины. Например, информацию, утечка которой нанесет экономический ущерб. Данный принцип позволяет мобилизовать все силы на защите той информации, которая представляет ценность, тем самым сократить затраты на защиту неценной информации.

Специализированные подразделения по защите информации являются неотъемлемой частью КСЗИ, так как только квалифицированные и компетентные кадры способны обеспечить необходимый уровень ЗИ.

Принцип ЗИ всех соприкасающихся с ней лиц заключается в том, что защита информация является должностной обязанностью лиц, обрабатывающих её.

Согласно принципу персональной ответственности, каждый сотрудник должен нести дисциплинарную, административную и иную ответственность за нарушение правил по обеспечению защищенности информации.

Принцип использования всех необходимых правил и средств заключается в контроле соблюдения всех правил по защите информации. Этот процесс критически важен, так как при невыполнении одного правила, остальные теряют смысл.

Принцип превентивности предполагает заблаговременное, опережающее принятие мер еще до начала разработки или получения информации. Для реализации принципа превентивности необходимо понимать, как различные субъекты системы воздействуют друг на друга.

Перед разработкой алгоритма создания КСЗИ для предприятия энергетики необходимо выделить основные особенности, присущие рассматриваемому предприятию, к ним могут относится:

– территориальная распределённость

– включают в себя несколько локальных АС

– обрабатывают различные виды информации: ПДн, коммерческая тайна

– уже имеют определенные средства защиты и организационные меры по защите информации

– актуальны как внешние, так и внутренние нарушители

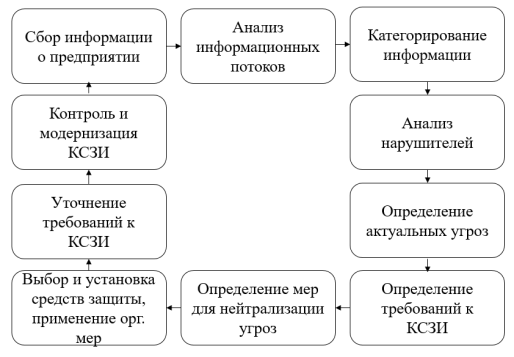

Алгоритм должен учитывать все эти особенности, чтобы с наименьшими затратами и с максимальной эффективностью создать КСЗИ. Поэтому на начальном этапе необходимо собрать и проанализировать информацию о предприятии. В этот этап входит процесс изучения информационных потоков. Необходимо определить, какая информация подлежит защите, а какая является открытой. Для этого производится категорирования информации.

Так как большинство предприятий чаще всего уже имеют некоторые средства защиты, то, с целью максимально эффективного использования имеющихся средств, необходимо собрать все информацию о них и заблаговременно оценить их роль в планирующейся КСЗИ.

Изучив и проанализировав текущее состояние предприятия необходимо определить возможных нарушителей ИБ и актуальные угрозы при помощи нормативных документов. На этом заканчивается этап сбора и анализа информации о предприятии и начинается этап проектирования КСЗИ.

На этапе проектирования важным шагом является определение требований нормативных документов к КСЗИ [3]. К ним относятся федеральные законы в области ИБ, приказы ФСТЭК, ФСБ, постановления правительства, указы президента. Законодательство регламентирует минимальны набор мер по защите информации.

Далее необходимо определить меры, нейтрализующие актуальные угрозы. К ним относятся внедрение программно-аппаратных, инженерно-технических средств, а также разработка внутриорганизационной документации. Далее необходимо составить адаптивный набор мер, который включает в себя базовый набор и набор мер, нейтрализующий актуальные угроз.

Следующим шагом является выбор и внедрение средств защиты. Это должно быть комплексным процессом т. к. необходимо заранее продумать всю систему так, чтобы средства дополняли друг друга и их функционал использовался на 100 %, так выполняется принцип превентивности. Алгоритм создания КСЗИ для предприятия энергетического комплекса можно представить в виде схемы (Рисунок 3).

Рис. 3. Цикл создания КСЗИ

Стоит отметить, что процесс создания КСЗИ предприятия энергетики представлен в виде цикла т. к. система нуждается в постоянном сопровождении и модернизации. Процесс модернизации сопровождается постоянным анализом защищенности, анализом угроз и нарушителей.

Таким образом, был разработан был разработан алгоритм проектирования КСЗИ для предприятия энергетики с учетом особенностей предприятия. Данный алгоритм удовлетворяет принципам системности, комплексности и законности. Применение данного алгоритма не требует высококвалифицированных специалистов и больших денежных затрат.

Литература:

- Гришина М. В. Организация комплексной системы защиты информации: Учебное пособие.- Гелиос АРВ.-2007.-340 с

- Ахлюстин С. Б. Модель нарушителя в задачах анализа надежности информационных систем// Вестник воронежского института МВД.- 2013

- Бердникова О. И. Алгоритм разработки и внедрения системы защиты информации// Вестник Северного (Арктического) федерального университета. Серия: Естественные науки.-2014.-№ 3.-с. 139–142

Основные термины (генерируются автоматически): защита информации, информация, предприятие энергетики, алгоритм проектирования, комплексная система защиты информации, критерий эффективности, набор мер, обеспечение конфиденциальности, принцип законности, энергетический комплекс.