Содержание

- Характеристики смешанной типологии

- Типы

- Звездный автобус

- В главной роли

- Преимущество

- Легкое устранение неполадок

- Легкий рост сети

- Недостатки

- Дорогое сетевое администрирование

- Много проводки

- Ссылки

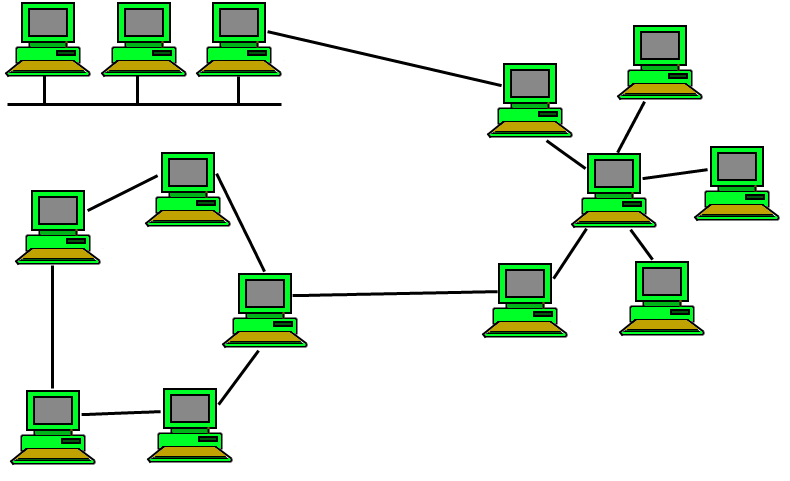

В смешанная топология – это тип сетевой топологии, в которой используются две или несколько различных сетевых топологий. Эта топология содержит комбинацию топологии шины, топологии сетки, топологии кольца и топологии звезды.

Топология определяет, как будет построена сеть. Он содержит дизайн конфигурации связей и узлов, которые должны быть связаны друг с другом. Эта конфигурация важна для определения того, как сеть будет работать.

Существует множество способов организовать сеть, каждый из которых имеет свои преимущества и недостатки, поэтому в определенных ситуациях некоторые из них будут более полезными, чем другие.

При выборе топологии сети необходимо оценить ряд альтернатив. Выбранная топология, смешанная или нет, должна учитывать размер установки и доступные деньги.

В смешанной топологии сеть разделена на разные сегменты. Каждый из них подключается к выбранной магистрали, сохраняя свою топологическую конфигурацию.

Характеристики смешанной типологии

Смешанные топологии объединяют две или более разных топологий для связи точек подключения с другими устройствами, подключенными к системе, такими как персональные компьютеры и принтеры. Топология дерева является хорошим примером интеграции конструкции шины и звезды.

Это масштабируемая топология, которую можно легко расширить. Это надежная, но в то же время дорогая топология.

Смешанные топологии существуют в основном в компаниях с высоким рейтингом, где каждый отдел имеет свою собственную топологию сети, адаптированную для его конкретных целей.

Смешанная топология возникает только при подключении двух разных сетевых топологий. Они должны быть разными, потому что, например, соединение двух звездообразных топологий образует звездообразную топологию.

Типы

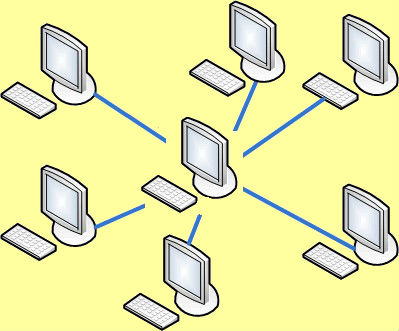

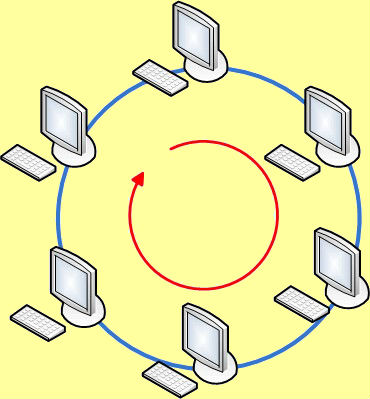

Эта топология имеет характеристики и ограничения составляющих ее компонентов. Обычно используются два типа смешанной топологии: топология звезда-шина и топология звезда-кольцо.

Звездный автобус

В этой смешанной топологии несколько звездообразных сетей подключены к шине. Когда топология «звезда» затруднена, можно добавить вторую конфигурацию «звезда» и эти две топологии «звезда» соединить с помощью шины.

Если один компьютер выйдет из строя, часть сети не пострадает. Однако в случае отказа центрального компонента, называемого концентратором, который соединяет все компьютеры в звездообразной топологии, все компьютеры, подключенные к этому компоненту, выйдут из строя и больше не смогут обмениваться данными.

Древовидная сеть является примером смешанной топологии, где звездообразные сети соединены между собой через шинные сети.

В главной роли

Эта смешанная топология состоит из двух или более кольцевых сетей, соединенных центральным узлом концентратора.

Компьютеры подключены к концентратору как звездообразная сеть. Однако эти устройства настроены в виде сети с токенами.

Если один компьютер выйдет из строя, остальная сеть не выйдет из строя, как в топологии звездообразной шины. При использовании токен-пасса каждый компьютер имеет одинаковые возможности связи. Это создает больший трафик между различными частями сети, чем при другой смешанной топологии.

Преимущество

Смешанная сетевая топология имеет много преимуществ. Эти топологии гибкие, надежные и обладают повышенной отказоустойчивостью.

Основным преимуществом смешанной структуры является степень гибкости, которую она обеспечивает, поскольку в структуре сети есть несколько ограничений, которые смешанная конфигурация не может принять.

Этот тип сети может использовать самые сильные аспекты других сетей, такие как мощность сигнала.

Легкое устранение неполадок

Проблемы со смешанными сетями относительно легко диагностировать и исправить, поскольку точки подключения в сетевых концентраторах расположены очень близко друг к другу по сравнению с общим размером сети.

Концентратор или точка подключения, вызвавшие проблему, можно легко отключить от сети и отремонтировать, в то время как остальная часть сети может нормально функционировать.

Пользователи системы могут даже не заметить, что возникла проблема, что является большим преимуществом для крупных компаний и компаний, которые запускают онлайн-игры для миллионов пользователей.

Легкий рост сети

Он масштабируемый, так как другие компьютерные сети с другой топологией могут быть подключены к существующим сетям.

Топологию можно выбрать в соответствии с требованиями. Например, если требуется масштабируемость, то вместо шинной технологии можно использовать звездообразную топологию.

Смешанные сети построены по модульному принципу, что позволяет легко интегрировать новые аппаратные компоненты, такие как дополнительные точки подключения.

Это позволяет разработчикам сети увеличить мощность и емкость сети, просто подключив к системе новый концентратор.

Точки подключения смешанной сети соединяются одним кабелем, что делает процесс интеграции таким же простым, как установка стационарного телефона.

Недостатки

Каждая топология сети имеет свои недостатки. Следовательно, по мере роста сложности сети со стороны сетевых администраторов будут расти и требования к опыту и знаниям, чтобы все работало безупречно.

С другой стороны, установка сложна, а конструкция сложна, поэтому обслуживание требует больших затрат и, следовательно, дорого.

Точно так же при реализации смешанной топологии сети необходимо учитывать денежные затраты, включая требования к высокопроизводительному оборудованию.

Дорогое сетевое администрирование

Сетевые центры, необходимые для сети со смешанной топологией, дороги в приобретении и обслуживании. Это связано с тем, что концентраторы должны одновременно управлять несколькими типами сетей и оставаться функциональными, даже если сеть удаляется из системы.

Для этого требуется уровень интеллектуальной обработки, который не может быть достигнут без значительных затрат денег.

Много проводки

Хотя количество кабелей, необходимых для подключения точек подключения к интеллектуальной сети, невелико, они также являются наиболее важной частью системы.

Из-за этого часто требуется резервирование кабелей и резервных колец для обеспечения стандартов надежности сети, поскольку любое повреждение кабельного соединения может привести к обрушению всей сети.

Это может привести к большому количеству проводов, требующих дополнительных элементов для охлаждения системы.

Ссылки

- DNS Stuff (2019). Что такое топология сети? Лучшее руководство по типам и схемам. Взято с: dnsstuff.com.

- Википедия, бесплатная энциклопедия (2019). Топология сети. Взято с: en.wikipedia.org.

- Джонатан Листер (2019). Преимущества и недостатки гибридной топологии. Techwalla. Взято с: techwalla.com.

- Чайтанья Сингх (2019). Топология компьютерной сети – сетка, звезда, шина, кольцо и гибрид. Книга для начинающих. Взято с: beginnersbook.com.

- Сном (2019). Гибридные топологии. Взято с: service.snom.com.

Рисунок

4 Схема смешанной топологии

Смешанная

топология — топология, преобладающая

в крупных сетях с произвольными связями

между компьютерами. В таких сетях можно

выделить отдельные произвольно связанные

фрагменты (подсети), имеющие базовую

топологию, поэтому их называют сетями

со смешанной топологией.

Вывод

Компьютерная

сеть – объединение нескольких ЭВМ для

совместного решения информационных,

вычислительных, учебных и других задач.

Основное

назначение компьютерных сетей – совместное

использование ресурсов и осуществление

интерактивной связи как внутри одной

фирмы, так

и

за ее пределами.

Рождение

компьютерных сетей было вызвано

практической потребностью – иметь

возможность для совместного использования

данных. Персональный компьютер –

прекрасный инструмент для создания

документа, подготовки таблиц, графических

данных и других видов информации, но

при этом нет возможности быстро поделиться

своей информацией с другими.

Локальная

компьютерная сеть – это совокупность

компьютеров, соединенных линиями связи,

обеспечивающая пользователям сети

потенциальную возможность совместного

использования ресурсов всех компьютеров.

С другой стороны, проще говоря, компьютерная

сеть – это совокупность компьютеров и

различных устройств, обеспечивающих

информационный обмен между компьютерами

в сети без использования каких-либо

промежуточных носителей информации.

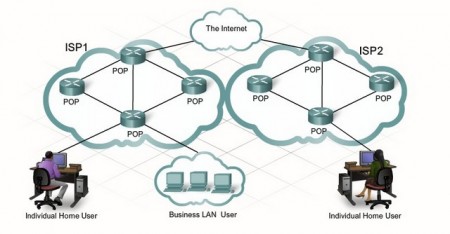

Глобальная

вычислительная сеть (ГВС или WAN – World Area

NetWork) – сеть, соединяющая компьютеры,

удалённые географически на большие

расстояния друг от друга. Отличается

от локальной сети более протяженными

коммуникациями (спутниковыми, кабельными

и др.). Глобальная сеть объединяет

локальные сети.

Internet

– глобальная компьютерная сеть,

охватывающая весь мир.

Фактически

Internet состоит из множества локальных и

глобальных сетей, принадлежащих различным

компаниям и предприятиям, связанных

между собой различными линиями связи.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Содержание

- Смешанная топология

- Смешанная топология: характеристики, типы, достоинства, недостатки

- Содержание:

- Характеристики смешанной типологии

- Типы

- Звездный автобус

- В главной роли

- Преимущество

- Легкое устранение неполадок

- Легкий рост сети

- Недостатки

- Дорогое сетевое администрирование

- Много проводки

- Ссылки

- Разбираемся с основными топологиями компьютерных (локальных) сетей

- Что понимается под топологией локальной сети

- Виды и примеры топологий компьютерных сетей

- Топология шина

- Топология кольцо

- Топология звезда

- Полносвязная или сеточная топология

- Ячеистая топология

- Топология дерево

- Смешанная топология

- Программы для создания топологий сети

- Топология компьютерной сети

- Топология компьютерной сети – основные виды

- Топология компьютерной сети типа Звезда

- Кольцевая топология компьютерной сети

- Шинная топология сети

- Ячеистая топология

- Смешанная топология сети

- Топология Интернет

- Смешанные виды топологий

Смешанная топология

Смешанная топология — топология, преобладающая в крупных сетях с произвольными связями между компьютерами.

Большинство более или менее крупных сетей имеют смешанную топологию, в которой можно выделить отдельные фрагменты типовых топологий. Появление смешанных топологий обусловлено, как правило, необходимостью наращивать и модернизировать сеть. Часто суммарные затраты на постепенную модернизацию оказываются существенно большими, а результаты меньшими, чем при тратах на глобальную замену морально устаревших сетей.

Сети смешанной топологии обладают достоинствами и недостатками, характерными для составляющих их топологий.

Преимущества и недостатки одноранговых сетей.

В случае одноранговой сетивсе компьютеры имеют одинаковый статус, т.е. могут быть и клиентами и серверами. Обычно одноранговые сети строятся под управлением таких ОС как Win9x или WinXP. Пользователь сам решает, какую роль компьютер будет выполнять в сети.

Недостатки:

· отсутствие администратора (который поддерживал бы сеть в работоспособном состоянии);

· отсутствует единая политика безопасности;

· резервное копирование не на должном уровне;

· обновление Software носит стихийный характер.

Достоинства:

· низкая стоимость (не используется дорогое сетевое оборудование);

Преимущества и недостатки сетей с выделенным сервером.

Достоинства.

· наличие выделенного сервера повышает надежность системы в целом;

· мощные средства по администрированию, управлению компьютерной сети;

· высокая степень защищенности по сравнению с одноранговой сетью;

· и многие другие достоинства.

Недостатки.

· ограничение на максимальное количество пользователей;

· требования предоставления отдельного сервера, то есть компьютера, на котором работать нельзя.

Гибридные сетиимеют достоинства (или недостатки) сетей с

выделенным сервером и удобства одноранговых сетей.

Источник

Смешанная топология: характеристики, типы, достоинства, недостатки

Содержание:

Топология определяет, как будет построена сеть. Он содержит дизайн конфигурации связей и узлов, которые должны быть связаны друг с другом. Эта конфигурация важна для определения того, как сеть будет работать.

Существует множество способов организовать сеть, каждый из которых имеет свои преимущества и недостатки, поэтому в определенных ситуациях некоторые из них будут более полезными, чем другие.

При выборе топологии сети необходимо оценить ряд альтернатив. Выбранная топология, смешанная или нет, должна учитывать размер установки и доступные деньги.

В смешанной топологии сеть разделена на разные сегменты. Каждый из них подключается к выбранной магистрали, сохраняя свою топологическую конфигурацию.

Характеристики смешанной типологии

Смешанные топологии объединяют две или более разных топологий для связи точек подключения с другими устройствами, подключенными к системе, такими как персональные компьютеры и принтеры. Топология дерева является хорошим примером интеграции конструкции шины и звезды.

Это масштабируемая топология, которую можно легко расширить. Это надежная, но в то же время дорогая топология.

Смешанные топологии существуют в основном в компаниях с высоким рейтингом, где каждый отдел имеет свою собственную топологию сети, адаптированную для его конкретных целей.

Смешанная топология возникает только при подключении двух разных сетевых топологий. Они должны быть разными, потому что, например, соединение двух звездообразных топологий образует звездообразную топологию.

Типы

Эта топология имеет характеристики и ограничения составляющих ее компонентов. Обычно используются два типа смешанной топологии: топология звезда-шина и топология звезда-кольцо.

Звездный автобус

В этой смешанной топологии несколько звездообразных сетей подключены к шине. Когда топология «звезда» затруднена, можно добавить вторую конфигурацию «звезда» и эти две топологии «звезда» соединить с помощью шины.

Если один компьютер выйдет из строя, часть сети не пострадает. Однако в случае отказа центрального компонента, называемого концентратором, который соединяет все компьютеры в звездообразной топологии, все компьютеры, подключенные к этому компоненту, выйдут из строя и больше не смогут обмениваться данными.

Древовидная сеть является примером смешанной топологии, где звездообразные сети соединены между собой через шинные сети.

В главной роли

Эта смешанная топология состоит из двух или более кольцевых сетей, соединенных центральным узлом концентратора.

Компьютеры подключены к концентратору как звездообразная сеть. Однако эти устройства настроены в виде сети с токенами.

Если один компьютер выйдет из строя, остальная сеть не выйдет из строя, как в топологии звездообразной шины. При использовании токен-пасса каждый компьютер имеет одинаковые возможности связи. Это создает больший трафик между различными частями сети, чем при другой смешанной топологии.

Преимущество

Смешанная сетевая топология имеет много преимуществ. Эти топологии гибкие, надежные и обладают повышенной отказоустойчивостью.

Основным преимуществом смешанной структуры является степень гибкости, которую она обеспечивает, поскольку в структуре сети есть несколько ограничений, которые смешанная конфигурация не может принять.

Этот тип сети может использовать самые сильные аспекты других сетей, такие как мощность сигнала.

Легкое устранение неполадок

Проблемы со смешанными сетями относительно легко диагностировать и исправить, поскольку точки подключения в сетевых концентраторах расположены очень близко друг к другу по сравнению с общим размером сети.

Концентратор или точка подключения, вызвавшие проблему, можно легко отключить от сети и отремонтировать, в то время как остальная часть сети может нормально функционировать.

Пользователи системы могут даже не заметить, что возникла проблема, что является большим преимуществом для крупных компаний и компаний, которые запускают онлайн-игры для миллионов пользователей.

Легкий рост сети

Он масштабируемый, так как другие компьютерные сети с другой топологией могут быть подключены к существующим сетям.

Топологию можно выбрать в соответствии с требованиями. Например, если требуется масштабируемость, то вместо шинной технологии можно использовать звездообразную топологию.

Смешанные сети построены по модульному принципу, что позволяет легко интегрировать новые аппаратные компоненты, такие как дополнительные точки подключения.

Это позволяет разработчикам сети увеличить мощность и емкость сети, просто подключив к системе новый концентратор.

Точки подключения смешанной сети соединяются одним кабелем, что делает процесс интеграции таким же простым, как установка стационарного телефона.

Недостатки

Каждая топология сети имеет свои недостатки. Следовательно, по мере роста сложности сети со стороны сетевых администраторов будут расти и требования к опыту и знаниям, чтобы все работало безупречно.

С другой стороны, установка сложна, а конструкция сложна, поэтому обслуживание требует больших затрат и, следовательно, дорого.

Точно так же при реализации смешанной топологии сети необходимо учитывать денежные затраты, включая требования к высокопроизводительному оборудованию.

Дорогое сетевое администрирование

Сетевые центры, необходимые для сети со смешанной топологией, дороги в приобретении и обслуживании. Это связано с тем, что концентраторы должны одновременно управлять несколькими типами сетей и оставаться функциональными, даже если сеть удаляется из системы.

Для этого требуется уровень интеллектуальной обработки, который не может быть достигнут без значительных затрат денег.

Много проводки

Хотя количество кабелей, необходимых для подключения точек подключения к интеллектуальной сети, невелико, они также являются наиболее важной частью системы.

Из-за этого часто требуется резервирование кабелей и резервных колец для обеспечения стандартов надежности сети, поскольку любое повреждение кабельного соединения может привести к обрушению всей сети.

Это может привести к большому количеству проводов, требующих дополнительных элементов для охлаждения системы.

Ссылки

Щит Гуанахуато: история и значение

Прямые контракты: ситуация в Колумбии, процесс, примеры

Источник

Разбираемся с основными топологиями компьютерных (локальных) сетей

В математике топология это область геометрии для изучения фигур, которые непрерывно изменяясь сохраняют основное свойство. Раньше её называли «Теорией точечных множеств» или «Анализом положения». Компьютерщики заимствовали название и охарактеризовали им размещение компьютеров и периферийных устройств, и системы взаимодействия между ними.

Что понимается под топологией локальной сети

Программирование и построение компьютерных сетей выросли из математики и поэтому унаследовали математические расчеты и схематику построения устройств и связей. А самим термином топология сети охарактеризовали расположение и схему связей между устройствами. Устройствами выступают компьютеры, концентраторы, роутеры, серверы, принтеры и прочая вспомогательная электроника. Кроме расположения устройств, топология обуславливает компоновку кабелей, варианты размещения коммутирующего оборудования, систему обмена сигналами и прочие запросы потребителей компьютерных технологий.

Соединение в сети вызвано необходимостью объединения ресурсов компьютеров, экономией на периферийных устройствах, и как следствие решением комплексных задач. Исходя из конкретных предполагаемых задач и выстраивается топология компьютерной сети. Существуют семь основных видов соединений.

Виды и примеры топологий компьютерных сетей

Первоначально использовали три базовых вида топологий это шина, кольцо и звезда. С развитием технологий прибавились ещё четыре – полносвязная, ячеистая, дерево и смешанная.

Топология шина

Пожалуй наиболее простая и старая топология локальных сетей. Простота обусловлена наличием всего одной магистрали (кабеля) к которой соединены все устройства. Сигналы передаваемые одним, могут получать все. При этом отдельный компьютер отфильтровывает и принимает необходимую только ему информацию.

Достоинства такой схемы:

Именно из-за этих недостатков такие сети морально устарели, не обеспечивают современных требований обмена данными и фактически не применяются. По такой топологии создавались первые локальные сети. Роль шины в таких схемах выполнял коаксиальный кабель. Его прокладывали ко всем компьютерам и возле каждого соединяли т-образным штекером (тройником).

Топология кольцо

В «кольце» устройства подключены последовательно по кругу и по эстафете передают информацию. Четко выделенного центра нет и все приборы практически равнозначны. Если сигнал не предназначен компьютеру, он его транслирует следующему и так до конечного потребителя.

Достоинства соединения кольцом:

Но кольцевое соединение имеет и ряд недостатков:

Основное применение кольца получили при создании соединений для удаленных друг от друга компьютеров, установленных в противоположных концах и на разных этажах зданий. Работают такие сети по специально разработанному стандарту Token Ring (802.5). Для надёжности и повышения объёмов обмена информацией монтируют вторую линию. Она используется либо как аварийная, либо по ней передаются данные в противоположном направлении.

Топология звезда

Самая распространённая и технологичная система создания сетей. Командует всем сервер, контроллер или коммутатор. Все компьютеры как лучи подсоединены к нему. Общение между ними происходит только через центральное устройство. Топология сети в которой все компьютеры присоединены к центральному узлу стала основой для построения современных офисных локальных сетей.

В качестве узла используются активные или пассивные коммутаторы. Пассивный, это просто коробка соединения проводов не требующая питания. Активный коммутатор соединяет схему проводной или беспроводной технологией и требует подключения к питанию. Он может усиливать и распределять сигналы. Топология сети звезда обрела популярность благодаря множеству достоинств:

Как и большинство сетей, соединение звезда имеет ряд недостатков, все они связаны с необходимостью использования центрального коммутатора:

Несмотря на недостатки звезда широко используется при создании сетей на больших и маленьких предприятиях. А соединяя между собой коммутаторы получают комбинированные топологии.

Полносвязная или сеточная топология

В полносвязной системе все устройства соединены между собой отдельным кабелями, образующими сетку. Это очень надёжная схема коммуникации. Но целесообразна только при малом количестве соединяемых приборов, работающих с максимальной загрузкой. С ростом количества оборудования резко возрастает число прокладываемых коммуникаций. Поэтому широкого распространения не получила, в отличие от своей производной – частичной сетки.

Ячеистая топология

Частичная сетка или ячеистая топология напрямую связывает только обменивающиеся самыми большими объёмами данных и самые активные компьютеры. Остальные общаются посредством узловых коммутаторов. Сетка соединяющая ячейки, выбирает маршруты для доставки данных, обходя загруженные и разорванные участки.

Преимущества частичной сети:

Недостатки ячеистой технологии:

Из-за дороговизны и сложности построения применяется в основном для построения глобальных сетей.

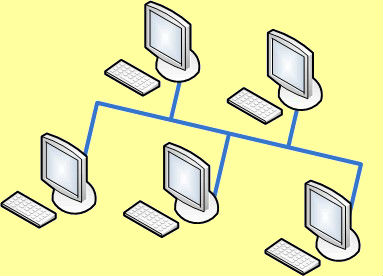

Топология дерево

Эта топология является комбинацией нескольких звёзд. Архитектура построения предусматривает прямое соединение пассивных или активных коммутаторов.

Такой тип топологии чаще всего используют при монтаже локальных сетей с небольшим количеством приборов, в основном при создании корпоративных коммутаторов. Совмещает довольно низкую стоимость и очень хорошее быстродействие. Особенно при комбинировании различных линий передач — сочетании медных и волоконных кабельных систем, и применении управляемых коммутаторов.

Смешанная топология

Чистое применение какой-то одной топологии редкое явление. Очень часто с целью экономии на коммутационных линиях применяют смешанные схемы. Самыми распространенными из которых являются:

В первом случае компьютеры объединены в звёзды посредством коммутаторов, а они уже закольцованы. По сути все без исключения компьютеры заключены в круг. Такое соединение умножает достоинства обеих сетей, так как коммутаторы собирают в одну точку все подключенные устройства. Они могут просто передавать или усиливать сигнал. Если рассмотреть систему технологии распространения данных, то такая топология подобна обычному кольцу.

В звёздно — шинной сети комбинируется топология шин и звёзд. К центральному устройству соединяют единичные компьютеры и сегменты шин. При такой топологической схеме можно использовать несколько центральных устройств, из которых собирают магистральную шину. В конечном результате собирается звёздно — шинная схема. Пользователи могут одновременно использовать звёздную и шинную топологии, и легко дополнять компьютеры.

Смешанные соединяют в себе все плюсы и минусы составляющих их видов топологий локальных сетей.

Программы для создания топологий сети

Для создания и корректировки написано много программ. Среди самых распространённых и наиболее удобных выделяются следующие:

Некоторые бесплатные, а за многие придётся заплатить. Но даже у большинства платных есть пробный период, за который можно понять подойдёт она или нет.

Топология является самым важным фактором быстродействия и надёжности коммуникаций. При этом всегда можно комбинировать основными схемами топологий для того, чтобы добиться наилучшего результата. Важно знать и помнить, как преимущества и недостатки каждого соединения влияют на проектируемую или эксплуатируемую топологическую сеть. Поэтому схему нужно заранее тщательно планировать.

Источник

Топология компьютерной сети

Топология компьютерной сети это схема соединения и физическое расположение сетевых устройств, включая компьютеры, по отношению к друг другу.

Топология компьютерной сети позволяет увидеть всю сеть, вернее ее структуру, а также проанализировать связь всех устройств входящих в сеть. Теория Интернет технологий выделяет несколько видов топологий сети: физическую, информационную, логическую и топологию управления обменом. В этой статье нас будет интересовать только физическая топология сети.

Нужно понимать, что теоретически количество способов соединения устройств в сети может быть бесконечно много. И чем больше устройств будет входить в сеть, тем больше будет способов соединения. Но это не значит, что нельзя классифицировать типы физических соединений, а, следовательно, выделить основные типы топологии сети.

Различают три основных и два дополнительных вида топологии :

Рассмотрим все типы топологий.

Топология компьютерной сети – основные виды

Топология компьютерной сети типа Звезда

В центре топологии «Звезда», находится сервер. Все устройства сети (компьютеры) подключены к серверу. Запросы от устройств направляются на сервер, где и обрабатываются. Выход из строя сервера, «убивает» всю сеть. Выход из строя одного устройства, не влияет на работу сети.

Кольцевая топология компьютерной сети

Кольцевая топология компьютерной сети предполагает замкнутое соединение устройств. Выход одного устройства соединяется с входом следующего. Данные двигаются по кругу. Отличается такая топология ненадобностью сервера, но выход одного устройства сети, «убивает» всю сеть.

Шинная топология сети

Шинная топология сети это параллельное подключение устройств сети к общему кабелю. Выход одного устройства из строя не влияет на работу сети, однако обрыв кабеля (шины) «вырубает» всю сеть.

Ячеистая топология

Ячеистая топология характерна для крупных сетей. Данную топологию можно охарактеризовать так, «все соединяются со всеми». То есть, каждая рабочая станция соединятся со всеми устройствами сети.

Смешанная топология сети

Принцип работы смешанной топологии понятен из названия. Характерно такая топология, для очень крупных компаний.

Может сложиться впечатление, что понятие топология сети применима только для локальных сетей. Это, конечно же, не так. И как пример, в общем виде разберем топологию глобальной сети сетей – Интернет.

Топология Интернет

Начнем разбор топологии Интернет с «низшего» звена – компьютера пользователя.

Компьютер пользователя, через модем или напрямую, связывается с местным интернет – провайдером. Точка соединения компьютера пользователя с сервером провайдера, называют точкой присутствия или POP – Point of Presence.

В свою очередь, провайдер владеет своей местной сетью, состоящую из линий связи и маршрутизаторов. Пакеты данных получаемые провайдером передаются либо на хост провайдера, либо оператору сетевой магистрали.

В свою очередь, операторы магистралей владеют своими международными магистральными сетями (высокоскоростными). Эти сети связывают между собой местных провайдеров.

Хостинговые компании и крупные Интернет корпорации устраивают свои серверные фермы (дата центры), которые напрямую подключены к магистралям.

Эти центры обрабатывают десятки тысяч запросов к веб-страницам в секунду. Как правило, дата-центры устраиваются в арендуемых помещениях магистральных операторов, где и располагаются магистральные маршрутизаторы.

Все магистрали между собой связаны. Точки соединения называют точками входа в сеть или Network Access Point – NAP. Это допускает перекидывать передаваемый пакет информации с магистрали на магистраль.

Источник

Смешанные виды топологий

Многие организации используют комбинации главных сетевых топологий, называемые смешанные сети

Смешанная топология звезда на шине (Star Bus), показанная на рис.1.7 объединяет топологии «шина» и «звезда». Преимущество этой топологии заключается в том, что никакие неполадки на отдельном компьютере или в сегменте не могут вывести из строя всю сеть. Также в случае неисправности отдельного концентратора не смогут взаимодействовать по сети только те компьютеры, которые присоединены к этому концентратору, а остальные компьютеры эта проблема не затронет.

Топология » звезда на кольце» (Star Ring) известна также под названием Star-wired Ring, поскольку сам концентратор выполнен как кольцо. Сеть » звезда на кольце» внешне идентична топологии «звезда», но на самом деле концентратор соединен проводами как логическое кольцо (рис. 1.8). Эта топология популярна для сетей Token Ring, поскольку легче в реализации, чем физическое кольцо, но дает возможность посылать «токены» внутри концентратора так же, как и в случае физического кольца. Почти так же, как при топологии «кольцо», компьютеры имеют равный доступ к сетевому носителю за счет посылки «токенов». Повреждение отдельного компьютера не может привести к остановке всей сети, но если выходит из строя концентратор, кольцо, которым управляет концентратор, тоже отключается.

Реализация настоящей ячеистой топологии в крупных сетях может быть дорогой, требующей времени и непростой. Сеть «гибридной ячеистой топологии» (Hybrid Mesh) может предоставить некоторые из существенных преимуществ настоящей сети ячеистой топологии без необходимости использовать большого количества кабеля. В большинстве крупных организаций критически важные данные хранятся не на всех компьютерах сети. Вместо этого они хранятся на сетевых серверах. Компании, которые хотят обеспечить защиту от сбоев для своих сетей на уровне кабелей, могут ограничить только компьютерами с критически важными данными. Это означает, что ячеистая топология существует только на части сети (рис. 1.9). Этот тип ячеистой топологии по-прежнему обеспечивает защиту от сбоев для серверов с важной информацией, но не добавляет защиты для отдельных клиентов сети. Гибридная ячеистая топология должна стоить меньше, чем сеть, полностью построенная на ячеистой топологии, но будет не столь защищенной от сбоев.

Источник

Смешанные сети – это протоколы маршрутизации, которые создают трудно отслеживаемые коммуникации с помощью цепочки прокси серверы, известные как миксы, которые принимают сообщения от нескольких отправителей, перемешивают их и отправляют обратно в случайном порядке следующему адресату (возможно, другому узлу смешивания). Это разрывает связь между источником запроса и местом назначения, что затрудняет отслеживание сквозной связи для перехватчиков. Более того, миксам известен только узел, от которого он немедленно получил сообщение, и непосредственный пункт назначения для отправки перемешанных сообщений, что делает сеть устойчивой к вредоносным микшерным узлам.

Каждое сообщение шифруется для каждого прокси с использованием криптография с открытым ключом ; результирующее шифрование является слоистым, как русская кукла (за исключением того, что каждая «кукла» имеет одинаковый размер) с сообщением в качестве самого внутреннего слоя. Каждый прокси-сервер снимает собственный уровень шифрования, чтобы показать, куда отправить сообщение дальше. Если все прокси-серверы, кроме одного, скомпрометированы трассировщиком, невозможно отследить защиту от некоторых более слабых противников.

Концепция смешанных сетей была впервые описана Дэвидом Чаумом в 1981 году. Приложения, основанные на этой концепции, включают анонимные ремейлеры (например, Mixmaster ), луковая маршрутизация, чесночная маршрутизация и маршрутизация на основе ключей (включая Tor, I2P, и Freenet ).

Содержание

- 1 Как это работает

- 1.1 Формат сообщения

- 1.2 Адреса возврата

- 2 Уязвимости

- 2.1 Модель угроз

- 2.2 Активная атака

- 2.3 Искусственный пробел

- 2.4 Искусственные всплески

- 2.5 Другие атаки анализа времени

- 2.6 Атака Sleeper

- 3 История

- 4 Ссылки

Как это работает

Участник A подготавливает сообщение для доставки участнику B, добавляя случайное значение R в сообщение, запечатав его открытым ключом адресата K b { displaystyle K_ {b}}

Формат сообщения

К m (R 1, K b (R 0, сообщение), B) ⟶ (K b (R 0, сообщение), B) { displaystyle K_ {m} (R1, K_ {b} (R0, сообщение), B) longrightarrow (K_ {b} (R0, message), B)}

Для этого отправитель берет открытый ключ микса (K m { displaystyle K_ {m}}

R 0 { displaystyle R0}

Адреса возврата

Теперь необходимо, чтобы B отвечал на A, пока все еще сохраняя идентификатор A в секрете от B.

Решение для A состоит в том, чтобы сформировать неотслеживаемый адрес возврата K m (S 1, A), K x { displaystyle K_ {m} (S1, A), K_ {x}}

B отправляет К м (S 1, A), K x (S 0, ответ) { displaystyle K_ {m} (S1, A), K_ {x} (S0, ответ) }

Этот микс использует строку битов S 1 { displaystyle S1}

Ниже показано, как B использует этот неотслеживаемый адрес возврата для формирования ответа на A с помощью нового вида смеси:

Сообщение от A ⟶ { displaystyle longrightarrow}

K m (R 1, K b (R 0, сообщение, K m (S 1, A), K x), B) ⟶ K b (R 0, сообщение, K м (S 1, A), К Икс) { Displaystyle K_ {m} (R1, K_ {b} (R0, сообщение, K_ {m} (S1, A), K_ {x}), B) longrightarrow K_ {b} (R0, сообщение, K_ {m} (S1, A), K_ {x})}

Ответное сообщение от B ⟶ { displaystyle longrightarrow}

К м (S 1, A), К Икс (S 0, ответ) ⟶ A, S 1 (К х (S 0, ответ)) { displaystyle K_ {m} (S1, A), K_ { x} (S0, ответ) longrightarrow A, S1 (K_ {x} (S0, ответ))}

Где: K b { displaystyle K_ {b}}

Пункт назначения может отвечать источнику, не жертвуя анонимностью источника. Ответное сообщение разделяет все преимущества производительности и безопасности с анонимными сообщениями от источника к месту назначения.

Уязвимости

Хотя смешанные сети обеспечивают безопасность, даже если злоумышленник может просматривать весь путь, смешивание не является абсолютно идеальным. Злоумышленники могут обеспечивать долговременные корреляционные атаки и отслеживать отправителя и получателя пакетов.

Модель угроз

Противник может выполнить пассивную атаку, отслеживая трафик в смешанную сеть и из нее. Информация может быть получена путем анализа времени прибытия между несколькими пакетами. Поскольку в пакеты не вносятся активные изменения, такую атаку трудно обнаружить. В худшем случае атаки мы предполагаем, что все звенья сети наблюдаются злоумышленником, а стратегии и инфраструктура смешанной сети известны.

Пакет на входном канале не может быть коррелирован с пакетом на выходном канале на основе информации о времени получения пакета, размере пакета или содержимом пакета. Корреляция пакетов на основе синхронизации пакетов предотвращается пакетированием, а корреляция на основе содержимого и размера пакета предотвращается за счет шифрования и заполнения пакетов соответственно.

Межпакетные интервалы, то есть разница во времени между наблюдением двух последовательных пакетов на двух сетевых каналах, используется для определения того, передают ли эти каналы одно и то же соединение. Шифрование и заполнение не влияют на интервал между пакетами, относящийся к одному и тому же IP-потоку. Последовательности межпакетных интервалов сильно различаются между соединениями, например, при просмотре веб-страниц трафик происходит пачками. Этот факт можно использовать для идентификации соединения.

Активная атака

Активные атаки могут быть выполнены путем введения пакетов пакетов, содержащих уникальные временные сигнатуры, в целевой поток. Злоумышленник может выполнять атаки, чтобы попытаться идентифицировать эти пакеты на других сетевых ссылках. Злоумышленник может не иметь возможности создавать новые пакеты из-за необходимого знания симметричных ключей для всех последующих миксов. Пакеты воспроизведения также нельзя использовать, поскольку их легко предотвратить с помощью хеширования и кэширования.

Искусственный разрыв

В целевом потоке могут быть созданы большие промежутки, если злоумышленник отбрасывает большие объемы последовательных пакетов в потоке. Например, имитация запускается с отправкой 3000 пакетов в целевой поток, где злоумышленник отбрасывает пакеты через 1 секунду после начала потока. По мере увеличения числа отбрасываемых подряд пакетов эффективность защитного отбрасывания значительно снижается. Введение большого зазора почти всегда создает узнаваемую деталь.

Искусственные пачки

Злоумышленник может создавать искусственные пачки. Это делается путем создания подписи из искусственных пакетов, удерживая их на ссылке в течение определенного периода времени, а затем выпуская их все сразу. Отключение защиты не обеспечивает защиты в этом сценарии, и злоумышленник может идентифицировать целевой поток. Есть и другие меры защиты, которые можно предпринять для предотвращения этой атаки. Одним из таких решений могут быть алгоритмы адаптивного заполнения. Чем больше задерживаются пакеты, тем легче определить поведение и, таким образом, можно наблюдать лучшую защиту.

Другие атаки временного анализа

Злоумышленник может также изучить другие временные атаки, отличные от межпакетных интервалов. Злоумышленник может активно изменять потоки пакетов, чтобы наблюдать за изменениями, вызванными поведением сети. Пакеты могут быть повреждены для принудительной повторной передачи TCP-пакетов, поведение которых легко проследить, чтобы раскрыть информацию.

Атака Sleeper

Предполагается, что злоумышленник может видеть отправляемые и получаемые сообщения в пороговых смесях но они не могут видеть внутреннюю работу этих миксов или то, что они отправляют. Если злоумышленник оставил свои собственные сообщения в соответствующих миксах и получил одно из двух, он может определить отправленное сообщение и соответствующего отправителя. Злоумышленник должен поместить свои сообщения (активный компонент) в микс в любой момент времени, и сообщения должны оставаться там до отправки сообщения. Обычно это не активная атака. Более слабые противники могут использовать эту атаку в сочетании с другими атаками, чтобы вызвать больше проблем.

Смешанные сети обеспечивают безопасность, изменяя порядок сообщений, которые они получают, чтобы избежать существенной связи между входящими и исходящими сообщениями. Миксы создают помехи между сообщениями. Помехи накладывают ограничения на скорость утечки информации для наблюдателя за миксом. В миксе размера n злоумышленник, наблюдающий за входом и выходом из микса, имеет неопределенность порядка n при определении совпадения. Атака спящего может воспользоваться этим. В многоуровневой сети пороговых миксов со спящим в каждом миксе есть уровень, принимающий входные данные от отправителей, и второй уровень миксов, которые пересылают сообщения конечному месту назначения. Из этого злоумышленник может узнать, что полученное сообщение не могло прийти от отправителя ни в один микс уровня 1, который не сработал. Существует более высокая вероятность сопоставления отправленных и полученных сообщений с этими спящими, поэтому общение не является полностью анонимным. Миксы также могут быть чисто синхронизированными: они рандомизируют порядок сообщений, полученных в определенном интервале, и присоединяют некоторые из них к миксам, пересылая их в конце интервала, несмотря на то, что было получено в этом интервале. Сообщения, которые доступны для микширования, будут мешать, но если сообщения недоступны, нет никакого вмешательства в полученные сообщения.

История

Дэвид Чаум опубликовал концепцию Mix Networks в 1979 году в своей статье : «Не отслеживаемая электронная почта, обратные адреса и цифровые псевдонимы». Эта статья была написана для его магистерской диссертации вскоре после того, как он впервые познакомился с криптографией благодаря работе криптографии с открытым ключом, Мартина Хеллмана, Уитфилда Диффи и Ральф Меркл. В то время как криптография с открытым ключом зашифровывала безопасность информации, Чаум считал, что в метаданных, обнаруженных в сообщениях, есть уязвимости в отношении личной конфиденциальности. Некоторые уязвимости, которые позволили поставить под угрозу личную конфиденциальность, включали время отправки и получения сообщений, размер сообщений и адрес исходного отправителя. В своей работе он цитирует статью Мартина Хеллмана и Уитфилда «Новые направления в криптографии» (1976).

Ссылки

Вот мы и добрались до основной темы,

ради которой было изложено все остальное в этих двух главах, – так как

же настроить домашнюю сеть, типовая конфигурация которой приведена на

рис. 6.1? Напомним – предполагается, что все три необходимых устройства

(маршрутизатор-коммутатор, точка доступа и мост к внешней сети,

например, ADSL-модем) конструктивно представляют собой одно устройство,

для краткости называемое беспроводным маршрутизатором или беспроводным

роутером. Если мост к внешней сети представляет собой не просто порт для

подключения кабеля, а какое-то специализированное устройство (например,

ADSL-модем), то к названию прибавляется соответствующий термин:

беспроводной ADSL-маршрутизатор.

Выбор таких устройств довольно большой,

особенно среди двух самых популярных разновидностей подключений к

внешней сети: просто по Ethernet-кабелю, и через телефонную сеть по

ADSL. Интересно, что некоторые устройства этого класса выпускаются в

течение многих лет почти без изменений: в момент, когда я пишу эти

строки, продолжает производиться популярная модель беспроводного

ADSL-роутера D-Link DSL-2640U, впервые выпущенная в 2007 году, и

признаков ее снятия с производства не наблюдается. Эта модель в начале

продаж стоила более 2 тыс. рублей и имела в первых выпусках только один

редко проявляющийся недостаток – дефект блока питания, который иногда

едва дотягивал до конца годового гарантийного срока. После ряда

обновлений (в том числе и модернизации начинки с переходом на новые

чипы) при одновременном снижении цены DSL-2640U вместе с его вариантами

по удобству, надежности и простоте использования оказался на уровне

более дорогого Zyxel P-660HW EE, который считается топовым

маршрутизатором такого типа.

Далее мы для сравнения рассмотрим еще

несколько более дешевый, чем модели DLink, маршрутизатор TRENDnet

435BRM, и на его примере увидим, что на самом деле большого значения

фирменность оборудования не имеет. Единственное, что отличает фирменное

оборудование в любых областях, – бóльшая тщательность при сопровождении и

в документации. TRENDnet умудрилась в какой-то момент не только

полностью сменить внешний дизайн 435BRM, не поменяв название модели, – у

этого маршрутизатора стало внешне другое меню, и даже адрес по

умолчанию изменился, если верить старым описаниям от посторонних лиц

(192.168.1.1 вместо 192.168.0.1). Полное описание (на английском,

конечно) из меню автозапуска диска не запускается, его надо там искать

(на русском вы, как обычно, получите лишь краткую бумажную инструкцию

«для блондинок»). На сайтах D-Link или Zyxel можно разыскать подробные

инструкции по подключению их изделий к крупнейшим российским

провайдерам, а для TRENDnet, может быть, случайно найдете что-нибудь и

где-нибудь – если повезет (подсказка: ищите в ресурсах самих

провайдеров).

И вы никогда не будете уверены, что в

случае, если оборудование сломается, вам не придется мыкаться по

сервисам сомнительного качества и происхождения. Пусть TRENDnet на меня

за эти слова не обижается – вполне возможно, как раз у нее самое лучшее

обслуживание в мире, и D-Link ей и в подметки не годится. Но

рассматривая все остальное, мы расцениваем вероятность этого, как

невысокую, и переплачиваем за «фирму», чтобы получить гарантированный

результат. Мы знаем, что такое ожидание не всегда оправдывается на

практике, но набивать шишки каждый раз приходится заново, потому решайте

сами.

Параллельно с TRENDnet 435BRM мы рассмотрим

D-Link DSL-2650U – вариацию упомянутой DSL-2640U. Она несколько дороже

базовой и во всем идентична ей (и инструкции от DSL-2640U полностью

подходят к DSL-2650U). Единственное различие между ними – DSL-2650U

снабжена еще и принт-сервером, о котором мы поговорим позднее. Обе

модели мы рассмотрим на примере подключения к «Стриму» – первому, и до

сих пор одному из самых популярных московских ADSL-провайдеров.

Подключения к другим подобным провайдерам полностью аналогичны, но,

конечно, могут различаться в деталях, потому будьте внимательны к

мелочам.

Случай из жизни

К

тому времени, как ко мне в руки попал новенький DSL-2650U, я уже не раз

производил настройку подобных маршрутизаторов. Потому все быстро

настроил, сверяясь на всякий случай с инструкцией, и скоро обнаружил,

что беспроводная сеть практически недоступна. Маршрутизатор исправно

соединялся с Интернетом, позволял видеть устройства, подключенные по

Ethernet-кабелю, но на ноутбуках ничего этого обнаружить было нельзя.

Смущало то, что сеть Wi-Fi не отсутствовала вовсе – с некоторым скрипом

соединение происходило, но ни доступа в Интернет, ни к другим

компьютерам в сети не было. Я перелопатил кучу форумов, прочел

досконально англоязычную инструкцию, пытаясь обнаружить какую-то ошибку

или хотя бы отличие DSL-2650U от DSL-2640U, для которого написано

большинство инструкций. Потеряв много часов на эти метания, я, наконец,

случайно выключил и заново включил кнопку на корпусе DSL-2650U, которая

отключает адаптер Wi-Fi маршрутизатора. После чего сеть заработала

идеально. Излишне говорить, что об этом в инструкции не было ни слова, и

пытаться искать какие-то рациональные причины произошедшего также,

очевидно, бесполезно.

Кстати, о программе настроек

«для блондинок», которую можно обнаружить на прилагаемом к таким

устройствам диске (наряду с подробной англоязычной инструкцией). В

начале этой книги я ставил в пример производителей сотовых модемов, для

которых не требуется даже такой программы – вставил в компьютер, и через

несколько минут оно уже готово к работе без всякого вашего

вмешательства. Изготовители маршрутизаторов (и других подобных вещей –

тех же файловых хранилищ) почему-то пошли по компромиссному пути – они

предлагают диалоговую программу настроек, которая по сути ничем не

отличается от «продвинутой» настройки через меню, за исключением того,

что вам не приходится копаться во множестве пунктов, разыскивая нужные. В

остальном она ничем не проще и, главное, не дает ощущения, что вы

сделали «все, как надо», и никакой отработки возможных ошибок не

производится.

Мы подобные программы рассматривать не

будем, а сделаем вид, что их не существует – почти ничего не потеряете.

Общий принцип всех этих настроек, к счастью, одинаков, и не зависит ни

от модели роутера, ни от его модернизации, ни от производителя, и не

меняется даже от конструктивного оформления – в одном ли корпусе

объединены все показанные на рис. 6.1 элементы сети или разбросаны по

разным устройствам. Соответственно, пункты настройки изделий от D-Link

те же самые, что у TRENDnet, и у всех других подобных устройств, но меню

устроены несколько иначе, потому неопытный человек может даже

запутаться – с чего начинать?

Итак, приступим к настройке сети,

показанной на рис. 6.1. Она состоит всего из двух этапов, причем второй

этап, как вы увидите, является необязательным. Предполагаем, что

настройка нами производится для ADSL-маршрутизатора с функциями

беспроводной точки доступа. Отличия подключения через Ethernet

минимальны и изложены в следующем разделе.

Последовательность шагов настройки

ADSL-роутера для подключения к Интернету и локальной, в том числе

беспроводной сети, на первом этапе будет следующей:

♦ Шаг 1. Соедините все возможные устройства в вашей сети, как указано на рис. 6.1, и включите их.

♦ Шаг 2. Войдите в меню настроек

маршрутизатора. Это простое действие с первого раза вызывает вопросы.

IP-адрес настроек всегда указан в инструкции (для DSL-2650U он оказался в

бумажной, в самом конце, для TRENDnet 435BRM его там не было, и

пришлось смотреть в полной, размещенной на диске). Для обоих

рассматриваемых моделей это адрес 192.168.1.1. Если инструкции нет под

рукой, то с большой вероятностью удастся по такому же адресу получить

доступ к любому маршрутизатору (стоит рассмотреть и варианты, вроде

192.168.0.1).

Просто наберите нужный адрес в браузере

(можно сразу добавить http://). У вас запросят входной логин и пароль.

Значения их по умолчанию всегда приведены в инструкции – они должны быть

чем-то вроде таких, как в нашем случае: admin/admin для DSL-2650U и

admin/1234 для TRENDnet 435BRM. Обычно рекомендуется сразу сменить эти

значения, хотя я ни разу не слышал, чтобы в домашних сетях (в отличие от

офисных) у кого-то были проблемы по этой части. Но вы ведь не хотите

быть первым пострадавшим, правда? Потому лучше все-таки последовать этой

рекомендации и сменить по крайней мере пароль. Уже в этом вопросе

прилагаемая программа «для блондинок» вам не поможет.

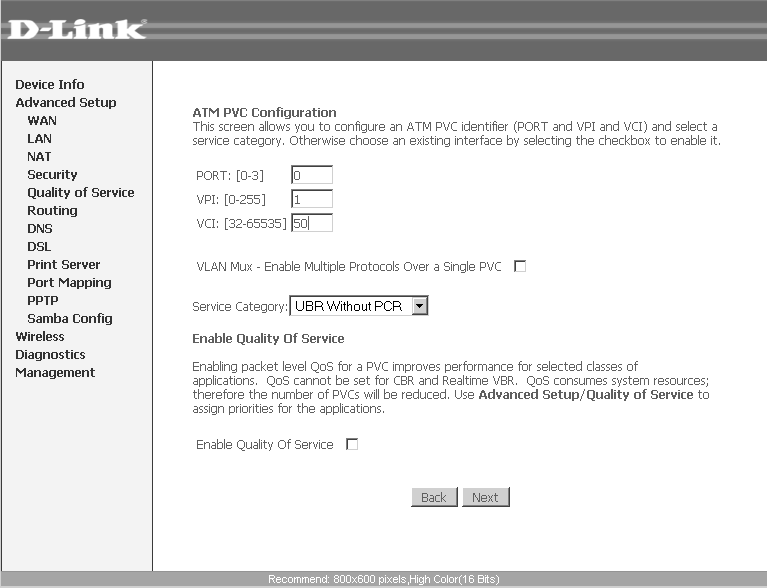

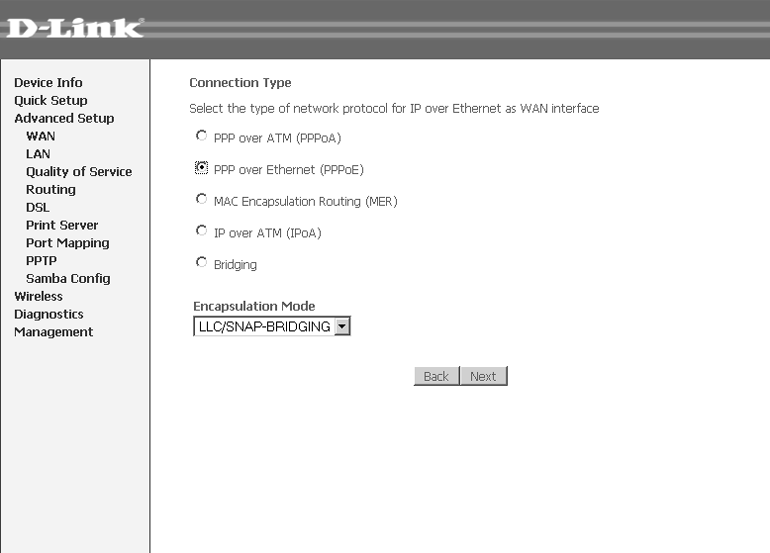

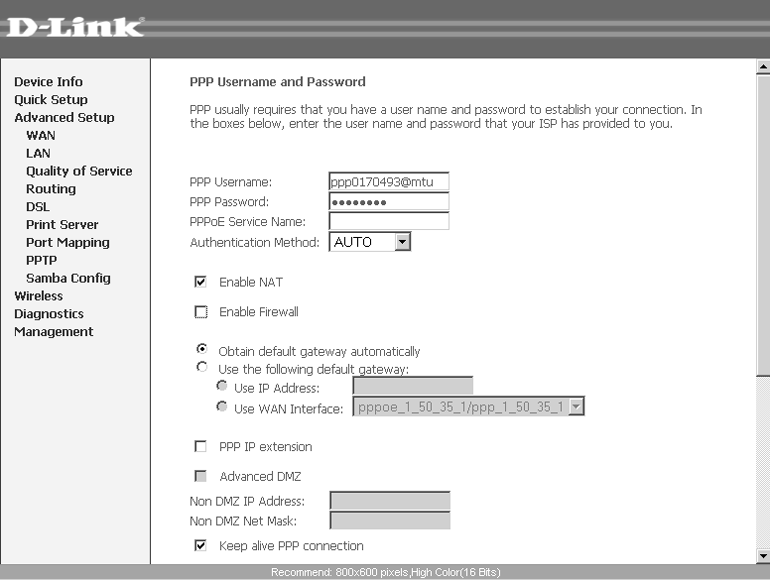

♦ Шаг 3. Есть два режима использования

таких маршрутизаторов: Bridge (мост) и Router – здесь нас интересует

Router. В настройках для ADSL-части нам предстоит проверить или

установить следующие параметры (в скобках значения): VPI (1) и VCI (50),

Connection Type (PPP over Ethernet (PPPoE)), Encapsulation (должны

присуствовать буквы LCC), режим Bridge (отключен). Необходимо установить

логин (Username) и пароль (Password), выданные провайдером –

маршрутизатор будет входить в Интернет автоматически при включении.

Предпочтительно выключить встроенный сетевой экран – Firewall (в

DSL-2650U он включен по умолчанию), хотя это и не рекомендуется в

инструкции – у вас всегда есть программный сетевой экран на компьютере,

как минимум, от Windows, и не стоит плодить сущности, замедляя работу

маршрутизатора (хотя встречаются поклонники именно аппаратного сетевого

экрана).

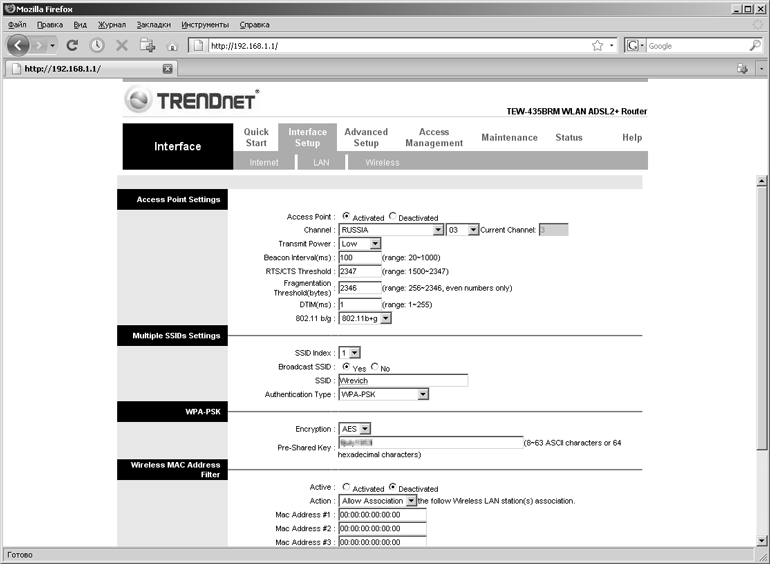

Все нужные настройки со стороны Интернета

(напомним, здесь это ADSL) для TRENDnet 435BRM обнаруживаются на одном

экране (рис. 6.4), который легко находится в меню Interface Setup,

раздел Internet. Заметим, что у TRENDnet 435BRM почти ничего не пришлось

настраивать – кроме отдельных полей (и разумеется, логина-пароля) все

было установлено и так. Поле Servicename, которое у TRENDnet оставлено

пустым, заполнять необязательно. После настроек здесь достаточно нажать

внизу кнопочку Save, и можно переходить к следующему пункту.

Настройки ADSL-части для DSL-2650U

разделяются на несколько экранов и начинаются иначе – найдите в меню

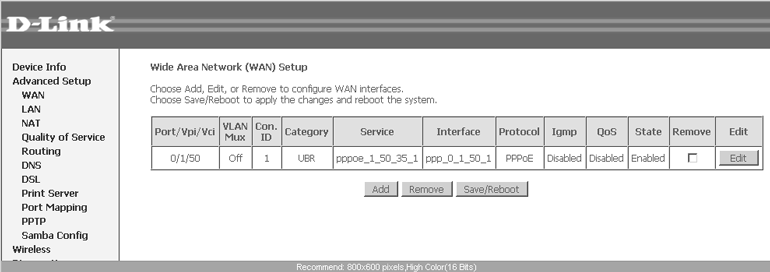

пункт Advanced Setup – должен быть показан сразу раздел WAN (см.

рис. 6.9), и вы еще никаких настроек не увидите. На этом этапе нужно

нажать на кнопку ADD, расположенную не в меню, а на экране (для

коррекции уже имеющихся настроек можно нажать размещенную там же кнопку

Edit). После этого последовательные настройки осуществляются нажатием на

кнопку Next внизу экрана, основные из них показаны на рис. 6.5–6.7.

Здесь нужно быть более внимательным – большинство указанных параметров

придется изменить, по умолчанию они установлены в другое значение. В

конце процедуры вы дойдете до экрана с суммарной таблицей (рис. 6.8) –

проверьте все еще раз, нажмите Save, и вы попадете обратно в самое

начало (рис. 6.9).

Рис. 6.5. Начало настройки ADSL в D-Link DSL-2650U

Рис. 6.6. Продолжение настройки ADSL в D-Link DSL-2650U (тип подключения)

Рис. 6.7. Продолжение настройки ADSL в D-Link DSL-2650U (параметры входа и сетевой экран)

Рис. 6.8. Окончание настройки ADSL в D-Link DSL-2650U

Рис. 6.9. Начальный/конечный экран настройки ADSL в D-Link DSL-2650U

Но не

вздумайте теперь выключить маршрутизатор! Для изделий D-Link это еще не

окончание работы – его нужно специальным образом перезагрузить. Лично я

ни разу не рискнул проверить, можно ли сделать еще какие-то настройки, а

потом вернуться к этому шагу, потому сразу делаем, как рекомендовано:

нажимаем на экране, показанном на рис. 6.9, кнопку Save/Reboot. Пройдет

несколько минут (на экране демонстрируется строка процесса), и вот тогда

маршрутизатор D-Link должен в этой своей части заработать окончательно.

Можно поглядеть, как он связывается с провайдером – лампочка DSL должна

замигать и потом включиться постоянно, а лампочка Internet загорится и

может слегка подмигивать.

Но если вы подумали, что на этом все закончилось – ошибаетесь. А как же наша беспроводная сеть? Потому – шаг 4.

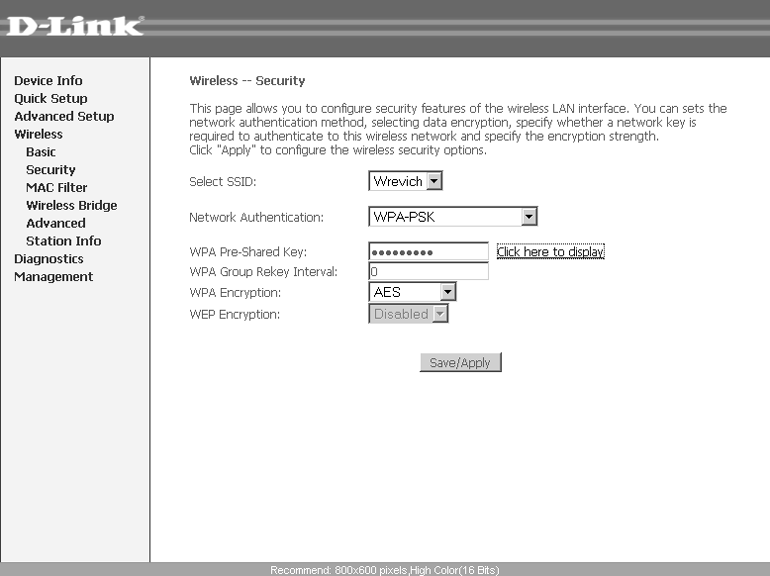

♦ Шаг 4. Во-первых, сеть следует включить

(ну, или убедиться, что она включена по умолчанию). Во-вторых, для сети

Wi-Fi надо ввести имя (название), выбрать тип шифрования, способ

аутенификации и установить пароль доступа. Для совместимости со всеми

версиями ПО тип шифрования следует установить AES, а способ

аутентификации – WPA, а не рекомендуемый обычно WPA2. В маршрутизаторах,

которые мне попадались, и в Windows XP он обозначается, как WPA-PSK (в

новых версиях Windows пользователя решили дополнительно сбить с толку,

переименовав его в WPA-Personal). Пароль следует подбирать достаточно

длинным, и непременно в английском регистре – разумеется, маршрутизаторы

никто не собирался обучать пониманию русского, и неизвестно, как они

отреагируют на нестандартный набор знаков. Не стоит вводить в качестве

пароля свой номер телефона – если непременно хочется чего-нибудь

простого и запоминающегося, то можно схитрить, набирая свою фамилию

русскими буквами при включенной английской раскладке клавиатуры – этот

прием не убережет вас от настоящих хакеров, но будем считать, что собьет

с толку ширпотребовские программы для подбора паролей. Так ваша дверь

будет не просто закрытой на задвижку, а еще и запертой, пусть и на

простой серийный замок.

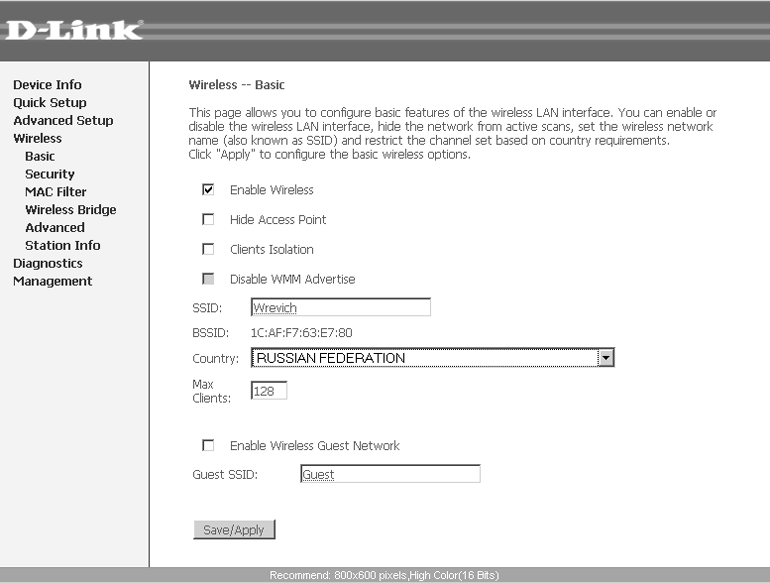

Эти настройки для DSL-2650U начинаются с

экрана, показанного на рис. 6.10 (пункт меню Wireless – Basic), где мы

задаем включение сети (Enable Wireless) и ее название (SSID). На

рис. 6.11 показан пункт меню Wireless – Security, где для заданной в

предыдущем пункте сети вводится способ аутентификации (Network

Authentication), тип шифрования (WPA Encryption) и пароль (WPA

Pre-Shared Key). Перезагружать роутер здесь не требуется, достаточно не

забыть каждый раз нажать на кнопку Save/Apply.

Рис. 6.10. Включение Wi-Fi на DSL-2650U (Wireless – Basic)

Рис. 6.11. Задание названия сети и пароля для Wi-Fi на DSL-2650U (Wireless – Security)

Для

TRENDnet 435BRM соответствующие настройки (меню Interface Setup |

Wireless) ограничиваются одним окном и показаны на рис. 6.12.

Рис. 6.12. Настройки Wi Fi на TRENDnet 435BRM (Interface Setup | Wireless)

На этом

настройку маршрутизатора можно считать законченной. На всякий случай

найдите пункт про локальную сеть (он везде выглядит как LAN), где

описаны настройки DHCP, и убедитесь, что DHCP включен (DHCP Enabled).

Запомните начальный адрес – в обоих наших случаях была настроена сеть

192.168.1.0, в которой маршрутизатор размещен по адресу 192.168.1.1.

Если у вас есть в сети другие аппаратные устройства, которым адрес не

присвоен принудительно, то их нумерация начнется с адреса, который

указан там, как стартовый.

По умолчанию Windows настроена на

автоматическое получение IP-адресов с внешнего DHCP-сервера. В нашем

случае это можно не менять (хотя в инструкциях вы встретите разные

рекомендации, и вольны следовать именно им). Но лучше принудительно

установить адреса для тех устройств, для которых это целесообразно – так

они будут определяться быстрее. В первую очередь это стационарные

устройства, которые не будут отключаться от этой сети, и подключаться к

другой, – настольные компьютеры, файловые хранилища и пр. Для этого и

служит этап второй:

1. Войдите в меню настроек тех устройств,

для которых стоит принудительно установить конкретный адрес. Если у них

такое же веб-меню настроек, как и у маршрутизатора (т. е. доступное

через HTTP с указанием IP-адреса), то найти их в динамически формируемом

окружении может показаться проблемой. Если не хочется ни о чем думать,

то можно просто использовать программу-сканер сети, описанную в разд. 5.5 «Мониторинг локальной сети», –

в противном случае вам придется перебирать адреса, начиная с заданного в

маршрутизаторе стартового для DHCP (например, в TRENDnet 435BRM этот

адрес начинается не с самого начала диапазона и равен 192.168.1.6).

Такой адрес будет присвоен, скорее всего, тому компьютеру, к которому

подсоединен маршрутизатор, а следующий – например, файловому хранилищу и

т. д.

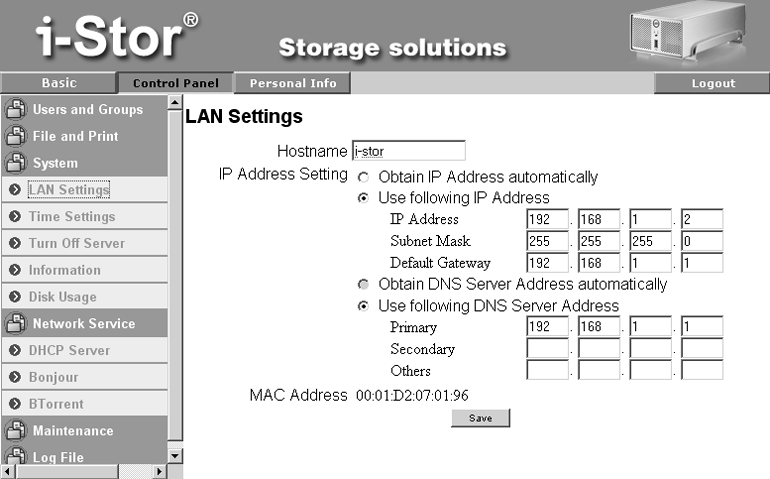

2. В соответствующем пункте настройки этих

устройств следует вместо Получать IP-адрес автоматически (Obtain

IP-address automatically) установить Использовать следующий IP-адрес

(Use following IP-address) и вписать один из свободных адресов в

диапазоне от начального адреса (т. е. исключая сам адрес маршрутизатора

192.168.1.1). Пример присвоения такого адреса для файлового хранилища

I-Stor приведен на рис. 6.13. Пункты для DNS-сервера в нашем случае

можно оставить пустыми, но на всякий случай их тоже стоит установить,

как показано на рис. 6.13 (т. е. на адрес маршрутизатора, где находится

DHCP).

Рис. 6.13. Принудительная установка IP-адреса для файлового хранилища I-Stor

3. Пункты

1 и 2 можно повторить также и для того компьютера, к которому

подсоединен маршрутизатор, и для других стационарных десктопов в сети.

Напоминаю, что для Windows сетевой адрес устанавливается в свойствах

IP-протокола. В XP его можно найти в меню Пуск | Сетевые подключения,

щелкнуть правой кнопкой, открыть Свойства проводного подключения по

локальной сети или беспроводного для ноутбуков. В остальных – в Центре

управления сетями и общим доступом щелкнуть в картинке сети правой

кнопкой на Беспроводное сетевое соединение, выбрать Свойства. Там точно

так же следует переключиться на Использовать следующий IP-адрес и

заполнить поле одним из свободных адресов. Вводится адрес точно так же,

как показано на рис. 6.13, причем здесь маска будет вводиться

автоматически, и трогать ее не нужно. Разумеется, все установленные

адреса в одной сети должны различаться (для файлового хранилища

последняя цифра адреса – 2, для десктопа – 3 и т. д.).

4. На компьютерах, где был установлен

принудительный адрес, вы можете также разыскать файл под названием hosts

(без расширения). Во всех версиях Windows он размещен по адресу

C:WINDOWSsystem32driversetc. Откройте этот файл в Блокноте или

аналогичном текстовом редакторе и внесите в его конец, в отдельной

строке, запись, представляющую собой пару из только что установленного

IP-адреса и имени того ресурса, для которого он установлен. Для примера

на рис. 6.13 это будет строка 192.168.1.2 i-store (между адресом и

именем ставится знак табуляции). Говорят, что ресурс будет так обнаружен

еще быстрее, хотя лично я этого не замечал.

Еще раз о рабочих группах

Я

уже говорил о том, что мне ни разу не приходилось на практике

сталкиваться с работой локальных сетей в каком-либо устройстве, включая

Windows, которое требовало бы непременной установки определенного

(например, одинакового для всех) названия рабочей группы. Конечно, такие

примеры в природе есть (например, «домашняя группа» в Windows 7), но мы

их здесь не рассматриваем. Однако ручаться, что я перепробовал все

варианты на свете, я тоже не могу. Потому можете на всякий случай

установить на всех устройствах одинаковые названия рабочих групп, как

это обычно требует инструкция – хуже совершенно точно не будет.

Если вдруг у вас возникли здесь проблемы –

например, явно видно, что часть узлов сети, относящихся к другой рабочей

группе, никак не определяется, – то, возможно, может помочь рецепт,

который мне, к счастью, проверить ни разу не удалось (просто не

понадобилось). В настройках роутера может быть пункт VLAN | VLAN

Function (по умолчанию включена). Следует ее отключить, и говорят, что

все заработает как надо.