В этой статье объясняется, как решить проблему, если компонент Анализ сети программы Avast Antivirus отображает следующее предупреждение:

После сканирования компонентом Анализ сети может отобразиться описанное выше предупреждение.

Мы обнаружили, что хакер получил доступ к вашему маршрутизатору и изменил настройки DNS. Вы стали жертвой подмены DNS-сервера. Подмена DNS-сервера — это тип вредоносной атаки, который перенаправляет вас с нужного сайта на похожий, но поддельный. Хакеры используют поддельные сайты для кражи конфиденциальной информации, такой как имя пользователя, пароль и данные кредитной карты.

Если это возможно, мы настоятельно рекомендуем убедиться, что в Avast Antivirus включена функция Подлинные сайты. Это необходимо, чтобы не допустить вашего перехода на поддельные сайты, даже если настройки DNS будут взломаны. Помните: функция «Подлинные сайты» защищает только устройства, на которых установлена программа Avast Antivirus. Поэтому необходимо обезопасить и другие устройства в вашей сети, сбросив настройки DNS на маршрутизаторе.

Прежде чем выполнять описанные ниже действия, рекомендуем устранить другие проблемы с маршрутизатором, обнаруженные Avast. В противном случае это решение может не сработать.

Выберите марку своего маршрутизатора, чтобы узнать больше о том, как сбросить настройки DNS.

ASUS

Поскольку компания ASUS выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании ASUS.

Порядок настройки беспроводного маршрутизатора ASUS

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора ASUS. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

В зависимости от настроек конкретного маршрутизатора выполните описанные ниже действия. Выберите Advanced Settings ▸ WAN ▸ Internet Connection. ИЛИ Выберите IP Config ▸ WAN & LAN. ИЛИ Выберите Advanced Setup ▸ WAN. Затем выберите свой профиль WAN Connection. Если в списке отображается несколько профилей подключения, выполните шаг 4 ниже для каждого профиля. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом WAN Connection Type.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля DNS Server 1 и DNS Server 2, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Automatic IP / Dynamic IP еще не выбран рядом с пунктом WAN Connection Type, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе Automatic IP / Dynamic IP выполните следующие действия.В разделе WAN DNS Setting выберите значение Yes для пункта Connect to DNS Server automatically. Если данный параметр уже включен, выполните следующие действия.

|

| 5. |

Подтвердите изменения, нажав кнопку Apply или Save, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра WAN Connection Type установлено значение Static IP (или любой другой доступный вариант):

Если для WAN Connection Type установлено значение Automatic IP / Dynamic IP:

Belkin

Поскольку компания Belkin выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании Belkin.

Порядок настройки беспроводного маршрутизатора Belkin

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора Belkin. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

Перейдите на вкладку Configuration ▸ Connectivity ▸ WAN Setup. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным в разделе WAN Setup.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля DNS, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Automatic Configuration – DHCP еще не выбран в разделе WAN Setup, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе варианта Automatic Configuration — DHCP следуйте указаниям ниже.

|

| 5. |

Подтвердите изменения с помощью кнопки Apply и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра WAN Setup установлено значение Static IP (или любой другой доступный вариант):

Если для параметра WAN Setup установлено значение Automatic Configuration — DHCP:

Cisco

Поскольку компания Cisco выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании Cisco.

Порядок настройки беспроводного маршрутизатора Cisco

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора Cisco. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

Перейдите на вкладку WAN ▸ WAN Settings. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом Connection Type.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля Static DNS 1 и Static DNS 2, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр DHCP еще не выбран в разделе Connection Type, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе DHCP выполните следующие действия.Выберите Use DHCP Provided DNS Server в разделе DHCP Settings. Если данный параметр уже включен, выполните следующие действия.

|

| 5. |

Подтвердите изменения, нажав кнопку Apply, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра Connection Type установлено значение Static IP (или любой другой доступный вариант):

Если для Connection Type установлено значение DHCP:

D-Link

Поскольку компания D-Link выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании D-Link.

Порядок настройки беспроводного маршрутизатора D-Link

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора D-Link. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

В зависимости от настроек конкретного маршрутизатора выполните описанные ниже действия. Выберите Settings ▸ Internet. ИЛИ Выберите Setup ▸ Internet. ИЛИ Выберите Setup ▸ Internet Connection. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом My Internet Connection is.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля Primary DNS Server и Secondary DNS Server, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Dynamic IP (DHCP) еще не выбран в разделе My Internet Connection is, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. Если выбран параметр Dynamic IP (DHCP), следуйте указаниям ниже.

|

| 5. |

Подтвердите изменения, нажав кнопку Save или Save settings, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра My Internet Connection установлено значение Static IP (или любой другой доступный вариант):

Если для параметра My Internet Connection установлено значение Dynamic IP (DHCP):

Huawei

Поскольку компания Huawei выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании Huawei.

Порядок настройки беспроводного маршрутизатора Huawei

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора Huawei. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

В зависимости от настроек конкретного маршрутизатора выполните описанные ниже действия. Перейдите на вкладку Basic и выберите WAN Setting или WAN. Затем выберите свой профиль PVC или WAN Connection. Если в списке отображается несколько профилей подключения, выполните шаг 4 ниже для каждого профиля. ИЛИ Выберите Basic ▸ DHCP. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным в разделе IP Address.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Перейдите на вкладку Basic ▸ DHCP, заполните поля Primary DNS Server и Secondary DNS Server, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Obtain an IP Address Automatically еще не выбран в разделе IP Address, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе Obtain an IP Address Automatically следуйте указаниям ниже.

|

| 5. |

Подтвердите изменения, нажав кнопку Submit, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра IP Address установлено значение Static IP (или любой другой доступный вариант):

Если для параметра IP Address установлено значение Obtain an IP Address Automatically:

Linksys

Поскольку компания Linksys выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании Linksys.

Порядок настройки беспроводного маршрутизатора Linksys

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора Linksys. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

В зависимости от настроек конкретного маршрутизатора выполните описанные ниже действия. Выберите Connectivity ▸ Internet Settings ▸ IPv4 ▸ Type of Internet Connection ▸ Edit. ИЛИ Выберите Setup ▸ Basic Setup ▸ Internet Setup. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом Connection Type.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля DNS 1, DNS 2 и DNS 3, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Automatic Configuration – DHCP еще не выбран рядом с пунктом Connection Type, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе варианта Automatic Configuration — DHCP следуйте указаниям ниже.

|

| 5. |

Подтвердите изменения, нажав кнопку Apply или Save settings, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра Connection Type установлено значение Static IP (или любой другой доступный вариант):

Если для Connection Type установлено значение Automatic Configuration — DHCP:

NETGEAR

Поскольку компания NETGEAR выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании NETGEAR.

Порядок настройки беспроводного маршрутизатора NETGEAR

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора NETGEAR. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

В зависимости от настроек конкретного маршрутизатора выполните описанные ниже действия. Выберите Basic ▸ Internet. ИЛИ Выберите Advanced ▸ Setup ▸ Internet Setup. ИЛИ Выберите Setup ▸ Basic Settings. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным в разделе Internet IP Address.

При выборе Use Static IP Address (или любого другого доступного параметра) выполните следующие действия.В разделе Domain Name Server (DNS) Address заполните поля Primary DNS и Secondary DNS, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Get Dynamically from ISP еще не выбран в разделе Internet IP Address, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе варианта Get Dynamically from ISP выполните следующие действия.Выберите вариант Get Automatically from ISP в разделе Domain Name Server (DNS) Address. Если данный параметр уже включен, выполните следующие действия.

|

| 5. |

Подтвердите изменения, нажав кнопку Apply, и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра Internet IP Address установлено значение Use Static IP Address (или любой другой доступный вариант):

Если для параметра Internet IP Address установлено значение Get Dynamically from ISP:

TP-Link

Поскольку компания TP-Link выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании TP-Link.

Порядок настройки беспроводного маршрутизатора TP-Link

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора TP-Link. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

Перейдите на вкладку Advanced ▸ Network ▸ Internet. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом Internet Connection Type.

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля Primary DNS и Secondary DNS, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр Dynamic IP еще не выбран в разделе Internet Connection Type, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. Если выбран параметр Dynamic IP, следуйте указаниям ниже.На панели Advanced Settings выберите значение Get Dynamically from ISP рядом с пунктом DNS Address. Если данный параметр уже включен, выполните следующие действия.

|

| 5. |

Подтвердите изменения с помощью кнопки Apply и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра Internet Connection Type установлено значение Static IP (или любой другой доступный вариант):

Если для параметра Internet Connection Type установлено значение Dynamic IP:

TRENDnet

Поскольку компания TRENDnet выпускает множество различных типов маршрутизаторов, ниже приведены лишь общие инструкции для часто используемых моделей. Подробные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки перейдите непосредственно на сайт компании TRENDnet.

Порядок настройки беспроводного маршрутизатора TRENDnet

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора TRENDnet. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

Перейдите на вкладку Advanced ▸ Setup ▸ WAN Settings. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным в разделе WAN Connection Type.

При выборе STATIC (или любого другого доступного параметра) выполните следующие действия.В разделе DNS Server Setting заполните поля Primary DNS Server и Secondary DNS Server, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

ПРИМЕЧАНИЕ. Если параметр DHCP еще не выбран в разделе WAN Connection Type, мы не рекомендуем выбирать его без предварительного обращения к вашему интернет-провайдеру, чтобы убедиться в поддержке автоматической настройки. В противном случае подключение к Интернету может быть прервано. При выборе DHCP выполните следующие действия.

|

| 5. |

Подтвердите изменения с помощью кнопки Apply и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Если для параметра WAN Connection Type установлено значение STATIC (или любой другой доступный вариант):

Если для параметра WAN Connection Type установлено значение DHCP:

Другие маршрутизаторы

Существует множество различных типов маршрутизаторов, поэтому мы можем предоставить инструкции только для часто используемых маршрутизаторов определенных марок и общие инструкции для всех остальных маршрутизаторов. Точные инструкции можно найти в документации к конкретной модели маршрутизатора. Для получения дополнительной поддержки обращайтесь непосредственно к производителю маршрутизатора.

Ниже приведены ссылки на страницы поддержки для других марок маршрутизаторов:

Apple | AT&T | Dell | DrayTek | Eero | GL.iNET | Google | MicroTik | Motorola | NEC | Sagem/Sagemcom | Speedefy | Ubiquiti | UniFi | Vodafone | ZyXEL

Порядок настройки беспроводного маршрутизатора

| 1. |

На экране результатов работы компонента «Анализ сети» выберите Перейти в настройки маршрутизатора, чтобы перейти на страницу администрирования маршрутизатора. |

| 2. |

Введите имя пользователя и пароль маршрутизатора. Если учетные данные для входа неизвестны, обратитесь к тому, кто предоставил маршрутизатор. Как правило, это ваш поставщик услуг Интернета (провайдер). |

| 3. |

Найдите раздел Internet settings (он может также называться WAN, Connection, Broadband, Basic settings/setup и т. п.). ИЛИ Найдите отдельный раздел настроек DNS. |

| 4. |

Следуйте указанным ниже инструкциям в соответствии с параметром, выбранным рядом с пунктом Connection type (или WAN connection type).

При выборе Static IP (или любого другого доступного параметра) выполните следующие действия.Заполните поля DNS Server, указав IP-адреса надежных DNS-серверов (например, Google Public DNS), как это показано ниже.

При выборе Automatic Configuration (может также называться DHCP, Dynamic IP и т. п.) выполните следующие действия.Активируйте дополнительный параметр, чтобы включить автоматическую настройку DNS, если это доступно. Если такая настройка доступна, она может быть обозначена как Get dynamically/automatically from ISP, Connect to DNS server automatically и т. п. Если данный параметр доступен и уже включен, выполните следующие действия.

Если не отображается параметр для активации автоматической настройки DNS, убедитесь, что поля DNS Server пусты или имеют значение |

| 5. |

Подтвердите изменения (с помощью кнопок Save settings, Update, OK или аналогичных) и при необходимости перезагрузите маршрутизатор. Если после выполнения всех вышеперечисленных инструкций функция «Анализ сети» продолжает отображать предупреждение Обнаружена подмена DNS-сервера, серверы DNS, предоставляемые вашим провайдером, могли быть взломаны. Для уточнения данной информации обратитесь к своему поставщику услуг Интернета. |

Дорогие пользователи! У нас появился новый форум на платформе tp-link.community (Сообщество)

Форум доступен по ссылке https://community.tp-link.com/ru

Если при регистрации в Сообществе Вы укажете адрес электронный почты, который используете на данном форуме, то Ваши данные будут перенесены на форум Сообщества автоматически.

Также, если на форуме Сообщества Ваш никнейм будет занят, то Вам предложат сменить его или оставить, но с приставкой “_RU”.

Подробнее Вы можете прочитать тут: https://community.tp-link.com/ru/home/f … pic/501542

Убедительная просьба не дублировать темы на старом/новом форуме.

-

kazatin

- Сообщения: 6

- Зарегистрирован: 03 авг 2012, 10:35

- Страна: Ukraine

Обнаружена подмена DNS

Аппаратная версия устройства: 1.2-1.3

Ваша страна: Украина

Название провайдера: ТЦ Радиосистемы

Тип подключения: РРРоЕ

Скорость по тарифу: 10 Мбит

Подключение с ПК по wifi или по кабелю?: WiFi

Подробно опишите проблему.

2.08.2012 Была обнаружена проблема с подменой DNS

Перестали резолвить сайты по доменному имени.

При заходе на роутер в раздел DHCP сервера в строчках DNS серверов было обнаружено следующее:

DNS 1: 54.247.121.94

DNS 2: 107.20.187.107

в Статусе подключения значились ДНС сервера которые автоматически получены от провайдера, т.е. правильные ДНС.

Такая же проблема в этот же день была обнаружена на АДСЛ модеме 8901

Логин и пароль на устройствах не стандартные. Доступ по Веб включен.

-

Dmitriy

- Модератор

- Сообщения: 2716

- Зарегистрирован: 19 авг 2011, 14:59

- Страна: Россия

- Откуда: Москва

- Контактная информация:

Re: Обнаружена подмена DNS

Сообщение

Dmitriy » 03 авг 2012, 16:20

kazatin писал(а):Аппаратная версия устройства: 1.2-1.3

Ваша страна: Украина

Название провайдера: ТЦ Радиосистемы

Тип подключения: РРРоЕ

Скорость по тарифу: 10 Мбит

Подключение с ПК по wifi или по кабелю?: WiFi

Подробно опишите проблему.

2.08.2012 Была обнаружена проблема с подменой DNS

Перестали резолвить сайты по доменному имени.

При заходе на роутер в раздел DHCP сервера в строчках DNS серверов было обнаружено следующее:

DNS 1: 54.247.121.94

DNS 2: 107.20.187.107в Статусе подключения значились ДНС сервера которые автоматически получены от провайдера, т.е. правильные ДНС.

Такая же проблема в этот же день была обнаружена на АДСЛ модеме 8901Логин и пароль на устройствах не стандартные. Доступ по Веб включен.

Не очень представляю, причём тут техподдержка tp-link?

-

kazatin

- Сообщения: 6

- Зарегистрирован: 03 авг 2012, 10:35

- Страна: Ukraine

Re: Обнаружена подмена DNS

Сообщение

kazatin » 03 авг 2012, 17:05

При том, что сообщение в теме про 741 роутер. Именно на таком устройстве это обнаружено, и второе устройство – АДСЛ модем фирмы ТПлинк.

-

Dmitriy

- Модератор

- Сообщения: 2716

- Зарегистрирован: 19 авг 2011, 14:59

- Страна: Россия

- Откуда: Москва

- Контактная информация:

Re: Обнаружена подмена DNS

Сообщение

Dmitriy » 03 авг 2012, 17:08

kazatin писал(а):При том, что сообщение в теме про 741 роутер. Именно на таком устройстве это обнаружено, и второе устройство – АДСЛ модем фирмы ТПлинк.

Ниоткуда, кроме настройки вручную, левые DNS-сервера не появятся.

Возможно, конечно, какой-то вирус с внешки просканировал порт, зашёл, подобрал пароль…

-

kazatin

- Сообщения: 6

- Зарегистрирован: 03 авг 2012, 10:35

- Страна: Ukraine

Re: Обнаружена подмена DNS

Сообщение

kazatin » 03 авг 2012, 17:19

Dmitriy писал(а):

kazatin писал(а):При том, что сообщение в теме про 741 роутер. Именно на таком устройстве это обнаружено, и второе устройство – АДСЛ модем фирмы ТПлинк.

Ниоткуда, кроме настройки вручную, левые DNS-сервера не появятся.

Возможно, конечно, какой-то вирус с внешки просканировал порт, зашёл, подобрал пароль…

Ок. будем наблюдать, случай ранее не встречавшийся. Я уже более 200х роутеров установил и такое впервые…погуглим

-

Striker

- Сообщения: 71

- Зарегистрирован: 23 сен 2011, 07:27

- Откуда: Россия

- Контактная информация:

Re: Обнаружена подмена DNS

Сообщение

Striker » 04 авг 2012, 04:19

бывало такое, рутер выдёргивал “левый” DNS провайдера, но об этом было сообщено прову, тем самым дырка была закрыта.

[url=dchub://strikerdchub.no-ip.biz]===> ТЫК СЮДА <===[/url]

-

kazatin

- Сообщения: 6

- Зарегистрирован: 03 авг 2012, 10:35

- Страна: Ukraine

Re: Обнаружена подмена DNS

Сообщение

kazatin » 05 авг 2012, 23:44

Источник проблемы: не изменен умолчательный логин и пароль, роутер был взломан просто методом подбора… поправлено

-

Striker

- Сообщения: 71

- Зарегистрирован: 23 сен 2011, 07:27

- Откуда: Россия

- Контактная информация:

Re: Обнаружена подмена DNS

Сообщение

Striker » 06 авг 2012, 08:23

![]()

[url=dchub://strikerdchub.no-ip.biz]===> ТЫК СЮДА <===[/url]

Здравствуйте.

Вся история подробно…

Я разработчик сайтов. Примерно 2 недели назад, на одном из разрабатываемых в данный момент сайтов, заметил появление рекламных баннеров (ссылки на очень известные сайты типа мвидео и т.д.) в самом верху сайта.

В тело сайта встраивался код который вёл к сайтам:

- p.analytic.host/ad/base.js?id=

- d.d1tracker.ru/p.gif?ch=r&sid=

Я думал это вирус на сайте. Пытался его выловить и т.д. Проверял на вирусы антивирусом+фаерволом для сайтов virusdie.ru(лицензия).

Заходил на злополучный сайт и с компьютера домашнего и с андроид приставки (которая питается интернетом от одного роутера с моим компьютером).

И с компа домашнего и с андроид приставки этот мой сайт показывал рекламу… У моих знакомых на их домашних компьютерах этот сайт всегда был без рекламы.

Так вот, только вчера я понял, что даже полное удаление этого сайта (который я делал и на котором увидел баннеры), не спасло, на месте страницы об ошибках 404 или 403 (от хостинга стандартная страница), тоже вверху появлялись эти баннеры.

На стороне хостинга всё в норме, я там всех на уши поставил – чисто там.

Итак, я понял, что проблема не на сайте, а у меня в компьютере или роутере, начал искать сегодня на компе вирусы и т.д.

Поставил на ПОЛНУЮ проверку всего компьютера, свой KIS 19(лицензионный), он ничего не нашёл.

Сегодня скачал и проверил весь комп с помощью свежего dr web cureit – чисто.

Установил несколько бесплатных и условно бесплатных программ, а именно (все свежие):

- Malwarebytes AdwCleaner

- RogueKiller

- SpyHunter

Каждая из этих програм находила всякую ерунду (вроде “плохой” программы Adguard и ит.д), но ничего серьёзного.

Так что у меня серьёзные подозрения на то, что происходит подмена DNS серверов и взлом роутера (последняя версия прошивки).

На всякий случай я удалил все браузеры (firefox, хром, opera, yandex). Остались только предустановленные IE 11 и Edge.

Кстати у меня Windows 10 pro x64.

Я сбросил настройки роутера до заводских.

Настроил таким образом, что поменял ip основного шлюза (и админки), прописал там dns гугла (8.8.8.8 и 8.8.4.4).

Теперь роутер по адресу 192.168.34.56 и конечно все пароли сменил.

ФОТО:

Затем выключил компьютер (чтобы если есть вирус который прослушивает сеть не подслушал следующие действия) и с андроид приставки зашёл в настройки роутера и поменал админский пароль.

Таким образом, компьютер не должен был узнать доступы в админку роутера.

После этого я многократно проверил на андроид приставке тот злополучный сайт и рекламы уже не было.

А вот на компьютере как была реклама на том сайте так и осталась.

Запустил AutoLogger-test (от имени администратора), перед этим отключил касперского и включил всё что обычно запущено (телеграма, вотсап, скайп, gmail notifer(проверка почты), jivosite(онлайн консультант на сайтах), bitrix24, online radio player и Adguard(лицензия)). Все эти программы установлены уже давным-давно.

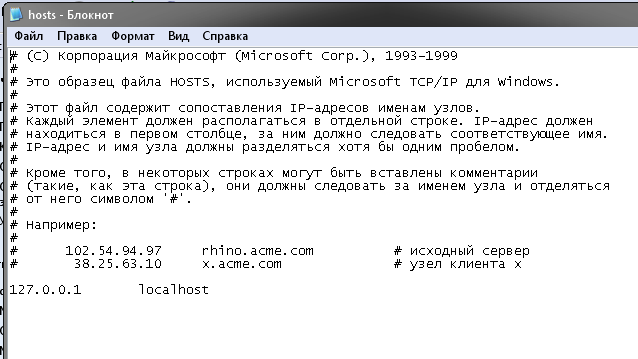

Кстати в файле windows/system32/drivers/etc/hosts всё нужное (на всякий случай говорю, чтобы исключить подозрения на вирусы).

Вот пример того как выглядит рекламный, вирусный баннер

СНИМОК ЭКРАНА:

CollectionLog-2019.04.05-03.39.zip

Изменено 4 апреля, 2019 пользователем kostolom_brn

Содержание

- Как восстановить Интернет после изменения вирусом настроек DNS

- Одминский блог

- Вирус меняет настройки DNS на 127.0.0.1

- Вирус меняет адрес DNS сервера, очистка файла HOSTS, доступ к одноклассникам и вконтакте

- Вирус Sality модифицирует DNS-сервис роутеров

Как восстановить Интернет после изменения вирусом настроек DNS

Пока непонятно как проникает этот вирус на компьютер, но последствия заражения таковы, что доступ в Интернет закрыт всем программам (Браузеры, ICQ/Mail Агент клиенты), которые используют настройки DNS в свойствах сетевого адаптера.

Кстати программа Skype единственная, которая продолжает работать! Исходя из этого, можно сразу предположить, что физически устройства работают нормально и дело вероятно в настройках соединения.

И так, если выше описанная ситуация аналогична вашей, то первым делом необходимо проверить настройки сети и удостоверится в изменении их вирусом.

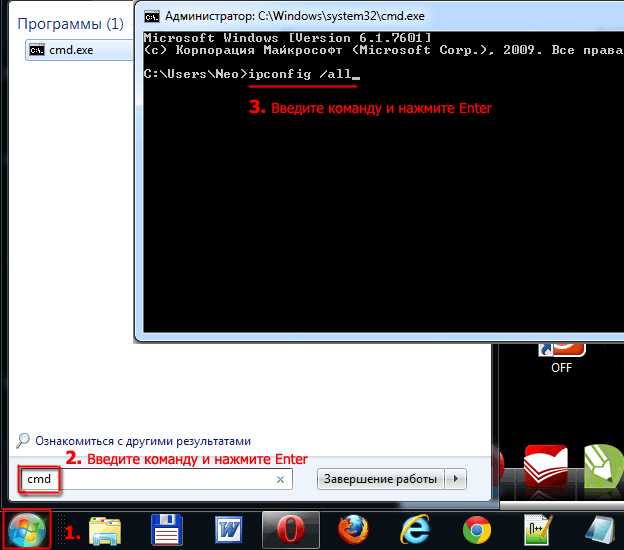

1. Запустите командную строку и введите команду ipconfig /all

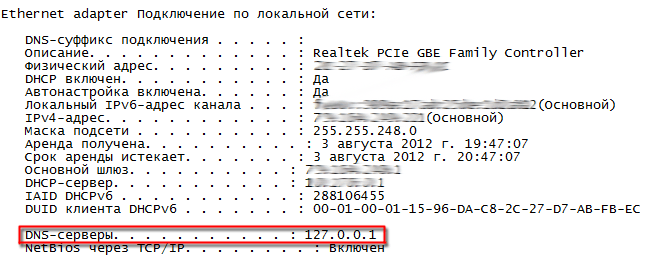

2. В настройках протокола IP для Windows, выведенных на экран найдите адаптер, через который вы выходите в Интернет. Если в свойствах DNS-серверы стоит: 127.0.0.1, то значить вирус или кривые руки изменили существующие настройки.

Теперь необходимо изменить настройки сетевого адаптера, через который происходит подключение. Если Вы используете несколько способов выхода в Интернет (Wi-Fi, Сеть) то эти действия необходимо повторить для каждого адаптера (сетевого устройства).

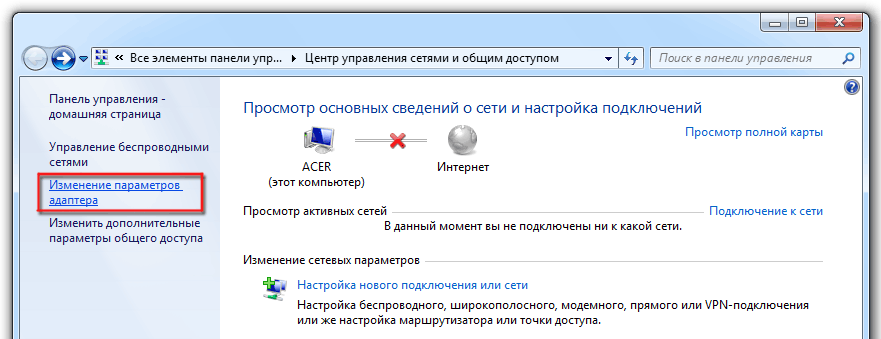

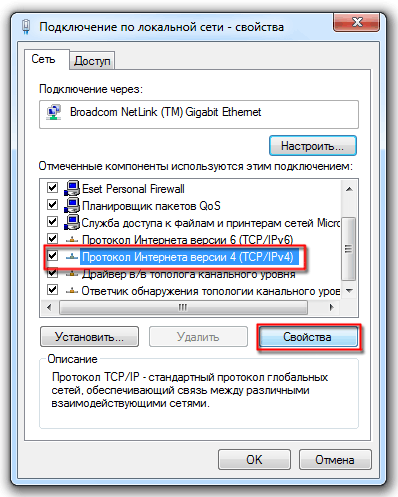

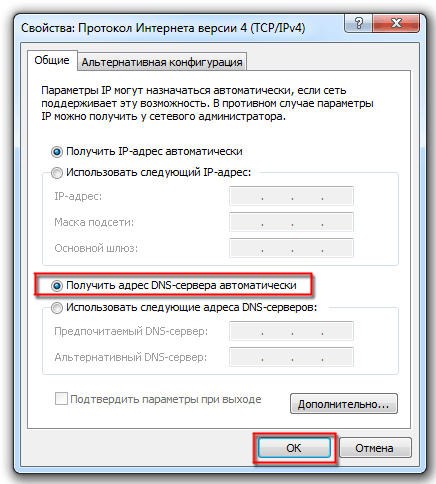

3. Нажимаете кнопку Пуск – Панель управление – Центр управления сетями и общим доступом и нажимаете “Изменение параметров адаптера”.

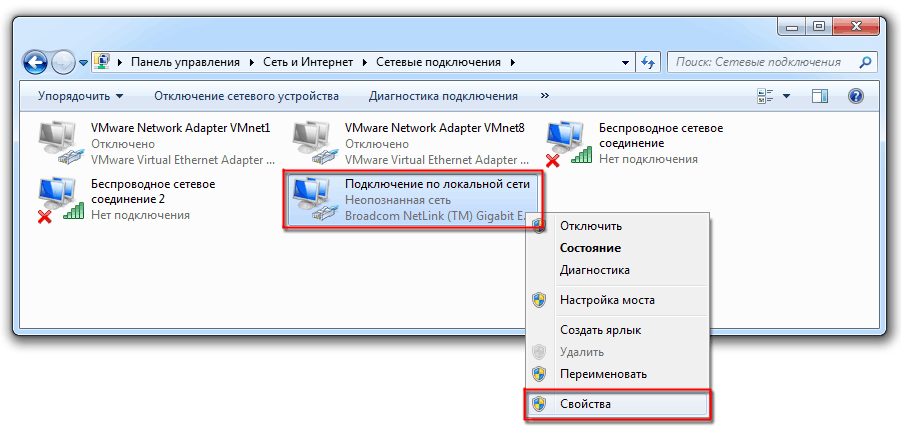

4. Выбираете подключенный к Интернету адаптер и правой клавишей мышки щелкаете на нем, затем выбираете “Свойства”.

5. В запустившемся окне на вкладке “Сеть” выбираете “Протокол Интернета версии 4 (TCP/IPv4)” и нажимате кнопку “Свойства”.

6. Поставьте галочку напротив “Получить адрес DNS-сервера автоматически” и нажмите кнопку “ОК”.

7. После изменения настроек попробуйте выйти в Интернет, (в некоторых случаях требуется перезагрузить компьютер). После получения доступа в Интернет, первым делом скачайте антивирусную программу Dr.Web CureIt! и проведите самую полную очистку.

Также посмотрите и отключите в автозагрузке подозрительные программы и утилиты утилитой Starter. Рекомендую почистить временные папки от файлов и реестр от ошибок утилитой CCleaner.

источник

Одминский блог

Блог о технологиях, технократии и методиках борьбы с граблями

Вирус меняет настройки DNS на 127.0.0.1

Напоролся на тут на интересный вирус, который не встречал еще до этого. Собственно познакомился с ним на стадии того, что клиент, вернувшись из командировки, не смог войти с ноута в инет, так что пришлось подъехать посмотреть.

Машинка Windows 7, стоит NOd32, но Comodo я ему ставить не стал, так как оперативки на ноуте маловато. В инет он оказывается входил, ибо скайп подключался, но вот с бродилкой были какие то проблемы. Глянул ipconfig /all , так и есть – DNS почему то стоит 127.0.0.1 . Зашел в настройки сетки- действительно прописан руками.

Человек естественно клялся и божился, что ничего не трогал, но мы то этих клиентов знаем. В итоге сменил на автоматическую выдачу DNS, перегрузил- все работает. Ну и забыл.

Вечером звонок, снова не могу войти- ну по телефону попросил его провести несколько манипуляций, опять DNS сброшен и в настройках в поле DNS ручками прописан 127.0.0.1

Объяснил как исправить и на следующий день, уже вооружившись флехой, поперся смотреть что там происходит

Оказалось вирь, выцепляемый HackJack’ом и Dr.Web CureIT!

пишется в реестр многочисленная настройка DNS, который и сбрасывает ручные- выглядит запись примерно так, только продублирована 5-6 раз для разных классов:

HKLMSystemCCSServicesTcpip. NameServer = 127.0.0.1

а также автостарт пары рандомных файлов из темпов юзверя. Так что все поотрубал через HackJack, после чего отсканил машинку CureIT!, которая и отловила зверька. Сам что то тормазнул, так как трепался с клиентом за жизнь, и не записал классификацию по Dr.Web, но как я понимаю по классификации Касперского – это Trojan-Downloader.Win32.Injecter.lfi

После удаления зловредов и чистки следов их присутствия стоит перетряхнуть стек TCP/IP либо обнулением параметров, либо удалением интерфейса, так как на паре компов была замечена не понятный глюк, что после исправления настройка все равно сбрасывалась, не смотря на то, что в системе уже не было следов присутствия пакости.

источник

Вирус меняет адрес DNS сервера, очистка файла HOSTS, доступ к одноклассникам и вконтакте

Недавно наткнулись на вирус, который меняет DNS. Если у Вас есть роутер, то от подмены DNS сервера на ваш компьютер будет попадать только реклама в браузерах, что-то похожее на offerswizard. Но если у Вас роутера нет, то при подмене DNS сервера не будет подключаться VPN и будет ошибка 800. Также этот способ поможет и от подмены файла HOSTS , это когда вы не можете войти на сайты соц. сетей одноклассники или вконтакте, а также и многие другие список очень велик.

Недавно наткнулись на вирус, который меняет DNS. Если у Вас есть роутер, то от подмены DNS сервера на ваш компьютер будет попадать только реклама в браузерах, что-то похожее на offerswizard. Но если у Вас роутера нет, то при подмене DNS сервера не будет подключаться VPN и будет ошибка 800. Также этот способ поможет и от подмены файла HOSTS , это когда вы не можете войти на сайты соц. сетей одноклассники или вконтакте, а также и многие другие список очень велик.

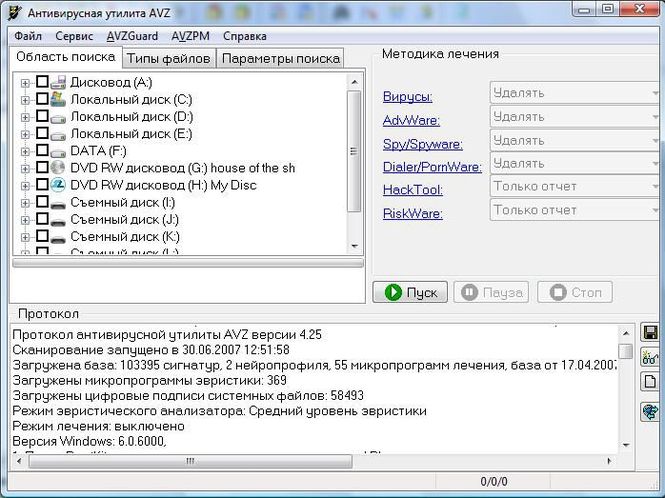

Скачать последнюю версию Антивируса Зайцева http://z-oleg.com/avz4.zip

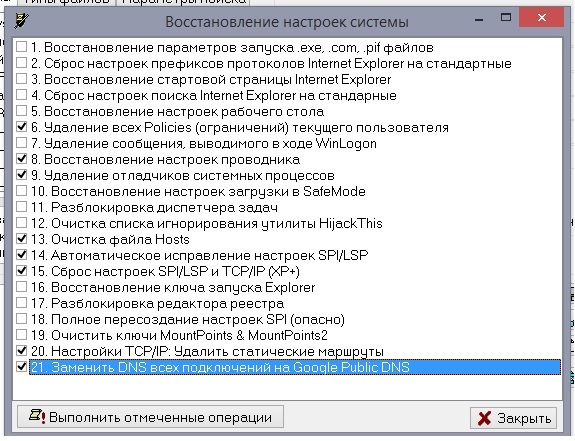

Распакуйте архиватором в любое место, где удобней, в распакованной папке запусти avz.exe (приложение) нажмите кнопку файл, выбери востановление системы, откроется окно в нем проставь галочки против файлов: 6, 8, 9, 13, 14, 15, 20, 21.

6. Удаление всех ограничений пользователя

8. Восстановление настроек проводника

9. Удаление отладчиков системных процессов

13. Очистка файла Hosts

14. Автоматическое исправление настроек SPI/LSP

15. Сброс настроек SPI/LSP и TCP/IP

20. Настройки TCP/IP: удалить статистические маршруты

21. Заменить DNS всех подключений на Google Public DNS

После лечения нужно перезагрузиться и все должно работать.

Если будут вопросы задавайте в комментариях.

источник

Вирус Sality модифицирует DNS-сервис роутеров

Семейство файловых инфекторов Win32/Sality известно уже давно и использует ботнет на основе P2P еще с 2003 г. Sality может выступать как в роли вируса, так и даунлоадера других вредоносных программ, которые используются для рассылки спама, организации DDoS, генерации рекламного трафика или взлома VoIP аккаунтов. Команды и файлы, передаваемые через сеть Sality, зашифрованы с использованием RSA (т. н. цифровая подпись). Модульная архитектура вредоносной программы, а также долговечность ботнета показывает насколько хорошо злоумышленники подошли к созданию этого вредоносного кода.

Мы отслеживали ботнет Win32/Sality в течение долгого времени и наблюдали более 115 000 доступных IP-адресов, которые инструктировались «супер-узлами» (super peers) для поддержки ботнета в рабочем состоянии и их координации. Мы видели схожие компоненты Sality, которые он загружал на зараженные компьютеры. Некоторые из них были похожи и различались только поведением. Однако, в последнее время, мы обнаружили новый компонент с ранее незамеченными свойствами. В отличие от уже известных компонентов Sality, которые используются для кражи паролей от FTP-аккаунтов и рассылки спама, он имеет возможность подменять адрес основного DNS-сервера роутера (DNS hijacking). Согласно нашим данным телеметрии, этот компонент появился в конце октября 2013 г. Он получил название Win32/Rbrute.

Компонент Win32/RBrute добавляет действительно новые возможности в работу Win32/Sality. Первый модуль, обнаруживаемый ESET как Win32/RBrute.A, осуществляет поиск веб-страниц панелей упраления роутера через сканирование определенного набора IP-адресов, чтобы изменить запись основного DNS-сервера. Новый мошеннический DNS-сервер перенаправляет пользователей на поддельную веб-страницу установки браузера Google Chrome в том случае, когда они обращаются к веб-сайтам, содержащим в названии домена слова «google» или «facebook». Вместо браузера пользователю загружается вредоносный файл самого Win32/Sality. Таким образом, злоумышленники обеспечивают себе новые ее установки и расширение ботнета этого семейства вредоносных программ.

IP-адрес, который используется в качестве основного DNS-сервера на скомпрометированном роутере, на самом деле, является частью сети Win32/Sality. Существует еще одна модификация вредоносной программы – Win32/RBrute.B, она устанавливается Sality на скомпрометированных компьютерах и может выступать в качестве DNS или HTTP прокси-сервера для доставки поддельного установщика браузера Google Chrome к пользователям, которые были перенаправлены через вредоносный роутер.

Можно сказать, что техника модификации основного DNS роутера уже достаточно распространена для различных целей, начиная, с целей кражи данных онлайн-банкинга и заканчивая блокированием подключений клиента к веб-сайтам security-вендоров. Особенно это стало актуально в связи с недавним обнаружением уязвимостей в firmware различных моделей роутеров. Win32/RBrute.A пытается найти административные веб-страницы роутеров путем сканирования диапазона IP-адресов, полученных с C&C-сервера. В дальнейшем, отчет об этой операции будет отправлен обратно на C&C-сервер. На момент проведения нашего анализа, Win32/RBrute.A использовался для получения доступа к следующим моделям роутеров:

- Роутеры Cisco, которые содержат строку «level_15_» в атрибуте realm HTTP-протокола

- D-Link DSL-2520U

- D-Link DSL-2542B

- D-Link DSL-2600U

- Huawei EchoLife

- TP-LINK

- TP-Link TD-8816

- TP-Link TD-8817

- TP-Link TD-8817 2.0

- TP-Link TD-8840T

- TP-Link TD-8840T 2.0

- TP-Link TD-W8101G

- TP-Link TD-W8151N

- TP-Link TD-W8901G

- TP-Link TD-W8901G 3.0

- TP-Link TD-W8901GB

- TP-Link TD-W8951ND

- TP-Link TD-W8961ND

- TP-Link TD-W8961ND

- ZTE ZXDSL 831CII

- ZTE ZXV10 W300

Если веб-страница будет найдена, C&C-сервер посылает боту небольшой список из десяти паролей для перебора (brute force). В случае, когда бот подобрал нужный пароль и может войти в аккаунт роутера, он приступит к изменению настроек DNS-сервера. Интересно отметить, что для получения доступа к аккаунту административной панели используется только метод перебора паролей без эксплуатации какой-либо уязвимости. Аутентификация может быть выполнена с именами пользователей «admin» или «support», хотя предыдущие версии также пытались применить «root» и «Administrator». Ниже приведен список паролей, которые передавались с C&C-сервера боту:

- пустая строка

- 111111

- 12345

- 123456

- 12345678

- abc123

- admin

- Administrator

- consumer

- dragon

- gizmodo

- iqrquksm

- letmein

- lifehack

- monkey

- password

- qwerty

- root

- soporteETB2006

- support

- tadpassword

- trustno1

- we0Qilhxtx4yLGZPhokY

В случае успешного входа в аккаунт, вредоносный код изменяет адрес основного DNS-сервера на поддельный, сообщает об операции успешного заражения на C&C и продолжает сканирование диапазона IP-адресов. После того как произведена такая модификация DNS, все запросы на резолвы адресов будут проходить через этот сервер злоумышленников, который будет ретранслировать их на веб-страницы с поддельными установщиками браузера Google Chrome, в случае присутствия доменов «facebook» или «google» в оригинальном запросе.

Рис. Веб-страница в случае успешного перенаправления домена, который содержит слово «google».

Эта вредоносная программа чем-то напоминает известный DNSChanger, который перенаправлял пользователей на установку вредоносных программ через рекламу поддельного ПО. На сами рекламные сайты пользователь перенаправлялся через вредоносный DNS.

В случае с Sality, как только компьютер подвергается заражению через запущенный пользователем поддельный установщик браузера Google Chrome, настройка DNS-сервера в Windows изменяется вредоносным кодом на значение «8.8.8.8» через модификацию параметра реестра NameServer на указанное значение в разделе HKLMSYSTEMControlSet001ServicesTcpipParametersInterfaces. Этот IP-адрес не является вредоносным и принадлежит альтернативному DNS-серверу Google.

После того как операция установки DNS-сервера завершена, DNS-запись роутера для этого ПК становится бесполезной и ОС будет использовать явным образом прописанный в реестре сервер. С другой стороны, другие компьютеры, которые будут пытаться подключиться к этому роутеру, подвергнутся вредоносным перенаправлениям, так как DNS-запись роутера по-прежнему модифицирована.

Вредоносный код Win32/Sality, который занимается модификацией DNS-сервиса роутера, состоит из двух исполняемых файлов: сканер адресов роутеров и DNS/HTTP-сервер.

Сканер адресов обнаруживается ESET как Win32/RBrute.A. В начале своей работы он создает мьютекс с именем «19867861872901047sdf», что позволяет ему отслеживать уже запущенный экземпляр вредоносной программы. Затем он каждую минуту проверяет жестко зашитый в коде IP-адрес для получения команды. Команда может быть двух типов: проверить диапазон IP-адресов или попытаться войти в учетную запись панели управления роутера для модификации DNS-сервиса. Инструкция проверки диапазона адресов приходит с IP-адресом начала диапазона и количеством адресов. Win32/RBrute.A будет отправлять HTTP GET-запрос на TCP-порт 80, надеясь получить ошибку 401 – Unauthorized. Модель роутера будет извлечена из атрибута realm HTTP-протокола (точнее, см. его схему аутентификации). Если роутер найден, вредоносная программа отправляет обратно на C&C его IP-адрес.

Рис. Блок-схема работы Win32/RBrute.A.

После того как IP-адрес отправлен на C&C, бот получает команду на вход в панель управления роутером. При этом используются логин и пароль, выданные C&C. В случае успешного входа, вредоносный код модифицирует адрес основного DNS-сервера, который теперь будет указывать на другой компьютер, зараженный другой модификацией RBrute – Win32/RBrute.B.

Ранее мы упоминали компонент вредоносной программы, который выполняет роль DNS/HTTP-сервера. Он обнаруживается как Win32/RBrute.B и выполнение его кода делится на три потока: управляющий поток, поток DNS-сервера и поток HTTP-сервера. Хотя этот вредоносный компонент может одновременно запустить и DNS- и HTTP-сервисы, на самом деле, он выбирает для запуска какой-то один из них с использованием случайно сгенерированной величины. Специальная константа в формуле используется для гарантии, что в 80% случаях бот будет работать как DNS-сервер, хотя в начальный период отслеживания операции с использованием этой вредоносной программы мы наблюдали константу, которая гарантировала 50% случаев работы в качестве DNS.

Рис. Код выбора DNS- или HTTP-сервера для старта.

RBrute.B имеет и другую ветвь кода, которая исполняется в том случае, когда вышеприведенный код отработал неверно.

Рис. Иной механизм запуска потоков HTTP/DNS-серверов в коде вредоносной программы.

Операторы RBrute могут вручную запустить вышеуказанные потоки через отправку специальным образом сформированного DNS- или HTTP-запроса. Как и RBrute.A, RBrute.B использует специальный мьютекс с именем «SKK29MXAD» для предотвращения запуска своей второй копии на зараженной системе.

Управляющий поток (control thread) используется для отправки данных, собранных вредоносной программы, обратно на C&C-сервер. Каждые две минуты RBrute.B отправляет пакет данных по жестко зашитому IP-адресу. Этот пакет содержит информацию о системе, в которой работает бот. Затем управляющий сервер предоставит боту IP-адрес, который будет использоваться для доставки поддельного установщика Google Chrome. Если бот работает в режиме DNS-сервера, то IP-адрес C&C-сервера будет совпадать с адресом, который нужно использовать в качестве сервера распространения поддельного установщика браузера. В противном случае, управляющий сервер отправит тот IP-адрес, который находится за пределами инфраструктуры Sality P2P и будет использоваться для распространения поддельных установщиков Chrome.

Ниже приводится информация о системе, которая отправляется управляющим потоком на удаленный сервер.

- Имя системы – GetComputerName().

- Зафиксированное время – GetLocalTime().

- Страна – GetLocaleInfo().

- Путь к директории Windows – GetWindowsDirectoryA().

- Название продукта ОС – из системного реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionProduct Name.

- Названия процессоров – из системного реестра HKEY_LOCAL_MACHINEHARDWAREDESCRIPTIONSystemCentralProcessor ProcessorNameString.

- Объем памяти GlobalMemoryStatus().

- Присутствие отладчика – IsDebuggerPresent().

- Количество памяти, используемое вредоносной программой GetProcessMemoryInfo().

- Время работы вредоносной программы – в минутах.

- Количество работающих потоков.

Пакет с информацией имеет следующий формат:

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE режим_работы (HTTP – 0x32 или DNS – 0x64)

Ниже показан скриншот с информацией пакета, отправленного на C&C.

Рис. Пакет, отправляемый ботом на удаленный сервер. Синим отмечено поле контрольной суммы, красным поле размера полезной нагрузки, черным зашифрованная константа режима работы сервера, зеленым зашифрованная информация о системе.

Информация о системе может иметь вид (в пакете зашифрована с использованием RC4):

9BC13555|24.03.2014 21:56:27|United States|C:WINDOWS|Microsoft Windows XP|proc#0 QEMU Virtual CPU version 1.0|1|358|511|1117|1246|0|2|0|0|

Управляющий сервер затем ответит пакетом, который содержит IP-адрес для использования. Пакет имеет вид.

0x00 DWORD контрольная_сумма (CRC32)

0x04 WORD размер_полезной_нагрузки

0x06 BYTE не_используется

0x07 BYTE команда (0x02 – запустить или 0x03 – остановить сервис)

0x08 DWORD IP_адрес_сервиса (Система с запущенным Win32/Rbrute.B или другой HTTP-сервер)

Поток компонента DNS-сервера ожидает запросы, которые содержат слова «google» или «facebook» в названии домена. Если он обнаруживает подобный запрос, то ничего не подозревающему клиенту высылается IP-адрес необходимого злоумышленникам HTTP-сервера, который они ранее уже отправили этому боту (Win32/Rbrute.B) через C&C. Если запрос не содержит этих двух слов, то он перенаправится к DNS-сервису Google («8.8.8.8» или «8.8.4.4»), а затем клиенту.

Отправка ботом запроса на сервер через протокол UDP на порт 53 пакета с константой «0xCAFEBABE» в поле полезной нагрузки приведет к установке флага «udme» в разделе системного реестра HKEY_CURRENT_USERSOFTWAREFihd4. Этот флаг гарантирует, что поток DNS-сервера будет запущен после перезагрузки. Сервер должен ответить константой «0xDEADCODE» для подтверждения выполнения этого действия.

Мы упоминали отдельный поток HTTP-сервиса в Win32/RBrute.B. Рассмотрим его более подробно. Этот сервис обслуживает пользователей, которые были перенаправлены через вредоносный DNS роутера на скачивание поддельного дистрибутива браузера Google Chrome. При получении запроса через HTTP, поток сервиса сначала проанализирует параметр User-Agent в заголовке. Дальнейшее поведение сервиса зависит от того, что находится в этом параметре.

Если параметр User-Agent содержит строку «linux» или «playstation», сервис просто разорвет соединение. В случае, если User-Agent содержит информацию о том, что используется браузер на мобильном устройстве (встречаются «android», «tablet», «Windows CE», «blackberry» или «opera mini»), то сервис может ответить поддельным установщиком браузера. Также поддельный установщик Chrome будет доставлен, если User-Agent содержит «opera», «firefox», «chrome», «msie», либо что-то другое.

Как и в случае с DNS-сервисом, оператор может сам повлиять на поведение HTTP-сервиса путем отправки специальным образом сформированного HTTP-пакета. Он может это сделать отправив GET или POST запрос со специальным User-Agent «BlackBerry9000/5.0.0.93 Profile/MIDP-2.0 Configuration/CLDC-2.1 VendorID/831», что приведет к установке флага «htme» ботом в разделе реестра HKEY_CURRENT_USERSOFTWAREFihd4. Это гарантирует запуск HTTP-сервера после перезагрузки. Сервер (бот с Win32/RBrute.B) должен ответить сообщением «kenji oke» для подтверждения исполнения команды.

Все компоненты Sality, которым необходимо получать соединения из сети, имеют в своем составе один и тот же код для добавления специального правила Windows Firewall, которое разрешит входящие соединения для процесса вредоносной программы. Такая операция выполняется за счет добавления параметра «имя_файла_вредоносной_программы:*:Enabled:ipsec» в раздел реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSharedAccessParametersFirewallPolicyStandardProfileAuthorizedApplicationsList. Ниже указан код функции add_to_firewall_exception Sality, который выполняет эту операцию.

В компоненте Win32/RBrute.B эта функция вызывается в начале исполнения вредоносной программы.

Рис. Отсюда производится вызов функции add_to_firewall_exception.

Аналогичный код находится в компоненте спам-бота, который принадлежит Sality.

Рис. Код спам-бота Sality, в котором вызывается add_to_firewall_exception.

Наши данные телеметрии показывают, что активность Win32/Sality в настоящее время снижается или, по крайней мере, остается на таком же уровне как в 2012 г. Мы полагаем, что сокращение числа обнаружений связано с низкой эффективностью текующих векторов заражения пользователей. Это могло бы объяснить тот факт, что злоумышленники ищут новые способы для распространения Win32/Sality.

Если мы посмотрим на статистику обнаружений Sality за последний год, то увидим небольшое увеличение количества обнаружений, примерно, в декабре 2013. Эта дата совпадает со временем первой активности компонента RBrute, который выполняет подмену DNS-сервиса роутера.

Мы не уверены в настоящей эффективности компонента RBrute для злоумышленников, поскольку подавляющее количество роутеров прослушивают только жестко фиксированное адресное пространство (т. е. 192.168.0.0/16), что делает панель управления недоступной из интернета. Кроме этого, компонент RBrute не выполняет сильный перебор паролей, а только пытается применить десять паролей из своего списка.

Простые векторы заражения пользователей вредоносным кодом Win32/Sality не могут быть достаточно эффективными, чтобы поддерживать популяцию ботнета на соответствующем уровне. Злоумышленники нуждались в новом способе распространения вредоносной программы и таким способом стал DNS hijacking для роутера. В зависимости от того, подвержен ли выбранный роутер эксплуатации, его жертвами перенаправлений может стать множество подключенных к нему пользователей. Мы рекомендуем использовать безопасные пароли для аккаунтов панелей управления роутеров, а также проверять действительно ли необходимо разрешать доступ к ней из интернета.

источник

|

Как правило социальные сети склонны блокировать вход с подозрительных адресов. При инфицировании компьютера вирусом трояном подменяющим адрес DNS-сервера именно это и происходит. Часто именно это причина, почему не открываются социальные сети вконтакте, одноклассники на устройствах. DNS — это адресная книга интернета, где указан цифровой адрес каждого сайта. Левый DNS-адрес перенаправляет трафик на сервер злоумышленников, а вот уже этот сервер анализирует ваш трафик, чтобы выявить пароли от социальных сетей, кредитных карт, и всего, что может принести прибыль. В редких случаях появляется страница c рекламой или с откровенным вымогательством денег за разблокировку доступа к социальным сетям. Конечно же, никакой разблокировки не произойдёт. Закончим страшилки тем, что, если злоумышленники ликвидировали данный прокси сервер или это сделали правохранители, то на компьютере не откроются ни одноклассники, ни вконтакте, ни любой другой сайт.

То, почему не открываются одноклассники на компьютере, исправить довольно легко. К счастью ситуация не нова. В 2015-2016 рунет сообщество столкнулось с уже шестой волной подобных вирусов за последние пару года.

Наиболее частой встречающейся проблемой явилась подмена DNS-адресов на роутере. Да-да именно роутере. В этом случае, проблема наблюдается на всех подключённых к роутеру устройствах. Если же одноклассники не открываются только на одном компьютере, то, и искать вредоносное ПО (вирус троян) нужно, в первую очередь именно на этом устройстве. Как правило это стационарный компьютер или ноутбук с системой Windows. Подмена каких либо параметров на компьютере успешно блокируется практически любой антивирусной программой. Однако, не смотря на редкость ситуации, подмену DNS-адресов на компьютере мы всё же рассмотрим во второй части статьи Почему не открываются одноклассники на компьютере, блокируются социальные сети. Часть 2.

Подмена DNS-адресов на домашнем роутере

Среди роутеров в 2015-м жертвами подмены DNS, свиделем чего был автор, стали роутеры фирм D-LINK, TP-LINK, ASUS, Tenda. Следует заметить, что это были, либо роутеры, которые уже не поддерживаются производителем, либо содержащие устаревшие прошивки. Т.е. были использованы не закрытые в старых прошивках уязвимости. И действительно этот подход намного быстрее даёт трояну доступ к настройкам роутера, чем метод эвристического подбора пароля к роутеру, который может занять месяцы (помним, левый прокси сервер недолговечен). В настройках роутера меняются адреса, сам же вирус в роутере не сохраняется (пока что).

|

| Страницы настроек роутеров различных производителей с изменёнными DNS-адресами без ведома владельца. Скрины сделаны с роутеров людей реально столкнувшихся с этой проблемой |

Довольно теории. Приступим !

Проверка компьютера антивирусной программой

Скачиваем актуальную версию антивируса(можно даже временную или бесплатную, главное, чтобы лечила). Устанавливаем, сканируем систему и диски. Если антивирус уже есть, то обновляем антивирусные базы, и сканируем систему и диски. Даже если нет возможности обновить антивирус проверяем, чем есть. После завершения сканирования не зависимо, от того найден ли вирус или нет переходим к следующему пункту.

Проверка и замена DNS на роутере

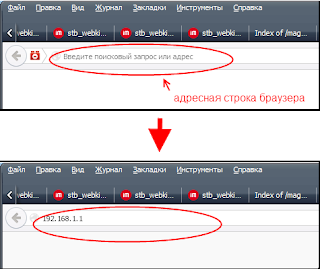

Для смены DNS в роутере требуется зайти в настройки роутера и проверить какие DNS-адреса там вписаны, и заменить их на DNS-адреса вашего провайдера интернет. Если вы их не знаете, то можно заменить на DNS google (8.8.8.8) и yandex (77.88.8.88).

Замена DNS на доверенные в роутере ASUS

Попасть в настройки роутера ASUS просще простого. Соедините компьютер с роутером LAN кабелем ( витая пара ), т.е. соедините интернет разъём компьютера с любым из LAN разъёмом роутера, у ASUS они желтого цвета. LAN кабель идёт в комплекте к любому роутеру. Можно соединиться через Wi-Fi, если нет возможности кабельного соединения, но этот способ не рекомендуется производителем для прошивки роутера, а нам скорее всего придётся это делать. После того как мы подсоединились к роутеру, открываем браузер (Chrome, Opera, Mozilla, IE) и вводим в адресную строку адрес роутера ASUS, у асусов это 192.168.1.1, на открывшейся странице надо будет ввести логин и пароль для входа в настройки роутера. Логин: admin, Пароль: admin. Если логин и пароль не подходят, то спрашивайте у того кто настраивал вам роутер, очевидно он их сменил.

|

| Адресная строка браузера Mozilla FireFox |

Попав на страницу настроек роутера нужно открыть вкладку WAN и найти поля DNS-сервер 1 и DNS-сервер 2, стереть прописанные значения DNS и вписать на их место адреса DNS google и yandex указанные выше. Нажимаем Применить. Проверяем открываются ли одноклассники, вконтакте и другие соцсети. Если не открылись удаляем кэш браузера (как сделать смотрим в интернете) .

|

| Замена DNS на доверенные в роутере ASUS |

Если на роутер ASUS есть более новая прошивка советую прошить её, затем сбросить настройки, и настроить заново. Однако, сразу предостерегу от прошивки роутеров RT-N10E, RT-N10LX, RT-N12E, RT-N12LX. В их прошивке исправлена уязвимость infosvr, но по отзывам, последние прошивки плохо работают с отдельными протоколами. Если такой роутер нормально работал до вмешательства трояна, прошивку не трогаем, меняем только настройки. Также поскольку в прошивке роутера уязвимость сохранилась, если троян с компьютера не будет удалён, то адреса DNS в роутере будут меняться обратно на вредоносные. Так что, повторюсь, первым делом проверка компьютера антивирусом. Как прошить роутер можно прочитать в интернете, там этого добра куча.

Замена DNS на доверенные в роутере TP-LINK

На роутерах фирмы TP-LINK левые DNS-адреса, ваш покорный слуга, встречал только на моделях TL-WR741v1 и TL-WR340g, но не исключаю, что они могут быть не одиноки. Роутеры были изначально прошиты прошивками 2011 года, после перепрошивки и перенастройки судьба этих роутеров неизвестна. Однако, повторное изменение DNS-адресов не происходило в течении месяца. Будем считать, что помогло. Прошиваем.

Изменить DNS-адреса на правильные можно зайдя на страницу настроек роутера. Соедините компьютер с роутером LAN кабелем, т.е. соедините интернет разъём компьютера с любым из жёлтых LAN разъёмом роутера. Можно выполнить соединение и через Wi-Fi, но этот способ не рекомендуется производителем для прошивки роутера, и усложнит его последующую настройку (Как настроить роутер с планшета или телефона). Любой браузер Chrome, Opera, Mozilla, IE подойдёт для отображения страницы настроек роутера. Требуется ввести в адресную строку браузера адрес роутера TP-LINK, у TP-LINK-ов это 192.168.0.1, на открывшейся странице надо будет ввести логин и пароль для входа в настройки роутера. Логин: admin, Пароль: admin. Если логин и пароль не подходят, то интересуйтесь у того кто настраивал этот роутер, возможно он их сменил. Адрес роутера как и логин с паролем по умолчанию, написаны с обратной стороны роутера на его днище.

Попав на страницу настроек роутера нужно открыть вкладку DHCP в открывшемся меню выберите пункт Настройки DHCP и найти поля

Предпочтительный DNS-сервер(Primary DNS)

и

Альтернативный DNS-сервер(Secondary DNS)

, стереть прописанные адреса DNS и вписать на их место адреса DNS google и yandex указанные выше, или вашего провайдера интернет.

|

| Замена DNS на доверенные в роутере TP-LINK |

Нажимаем Сохранить. Открываем одноклассники, вконтакте и другие соцсети. Если не открылись удаляем кэш браузера (как сделать смотрим в интернете) .

Замена DNS на доверенные в роутере Tenda

Речь пойдёт о Tenda w316r и Tenda w308r, но подозреваю, что эти модели могут быть не одиноки. Учитывая, что последняя прошивка на этот роутер 2012 года, не удивительно, что прошивка ничего не решила. DNS-ы продолжиль меняться, пока роутер не переехал по другому адресу.

|

| Замена DNS на доверенные в роутере Tenda |

И так, как поменять адреса DNS на Tenda. Вход на страницу настроек роутера Tenda, аналогичен с TP-LINK. На странице настроек нвыберите пункт установка DNS, и впишите в поля Адрес первичного DNS и Адрес альтернативного DNS адреса DNS googlе и yandex указанные выше.

Замена DNS на доверенные в роутере D-LINK

На роутерах этой фирмы сталкивался с такой проблемой только на самых старых DIR-300. Вэб-интерфейс таких роутеров выполнен в чёрно-оранжевых цветах. Тут остаётся только заходить на роутер и менять адреса вручную. Вход на страницу настроек роутера D-LINK, аналогичен с TP-LINK. А на открывшейся странице настроек выбираем в боковом меню пункт INTERNET меняем поля Primary DNS Address (первичный) и Secondary DNS Address (вторичный) по аналогии с предыдущими роутерами. Пусть вас не пугает цвет веб-интерфейса, пункты везде одинаковы.

|

| Замена DNS на доверенные в роутере D-LINK |

Надеюсь вам помог этот маленький мануал. Буду рад замечаниям и предложениям в комментариях.