Содержание

- Записки IT специалиста

- Восстанавливаем доверительные отношения в домене

- Пользователи и компьютеры Active Directory

- Утилита Netdom

- Командлет PowerShell 3.0

- Дополнительные материалы:

- Восстановление доверительных отношений между рабочей станцией и доменом AD

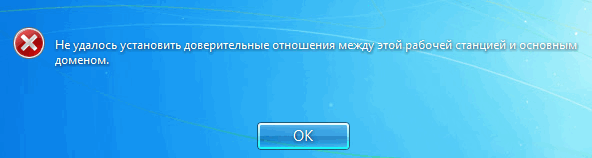

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

- Ошибка «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

- Восстанавливаем доверие в домене

- Изменение параметров смены пароля компьютера

- Восстанавливаем доверие в домене

- Способ первый

- Способ второй

- Способ третий

- Способ четвертый

- Изменение параметров смены пароля компьютера

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Восстанавливаем доверительные отношения в домене

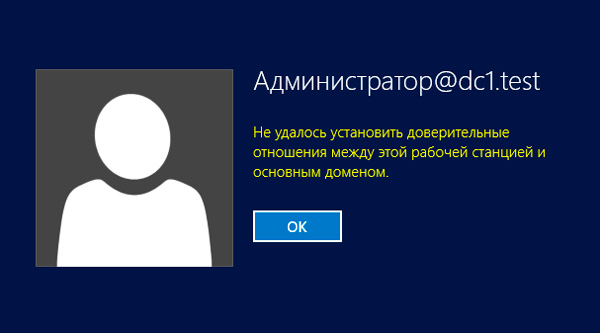

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

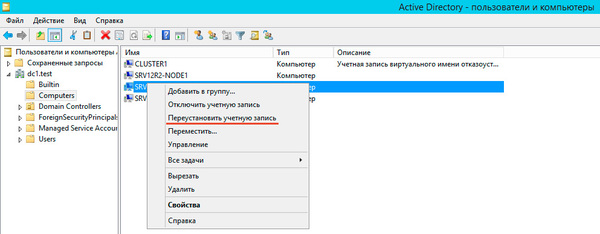

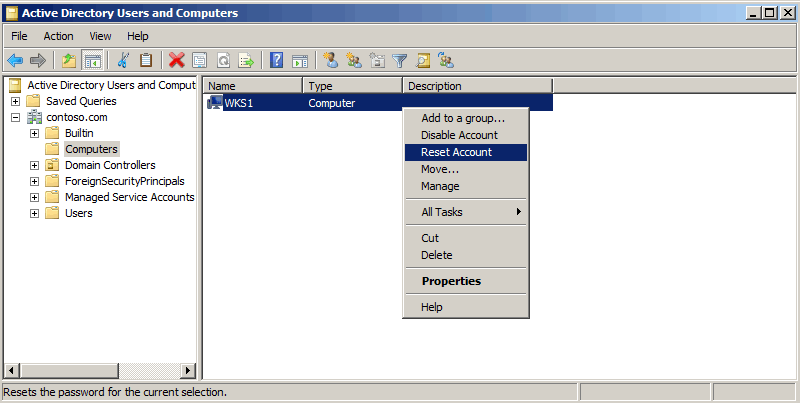

Пользователи и компьютеры Active Directory

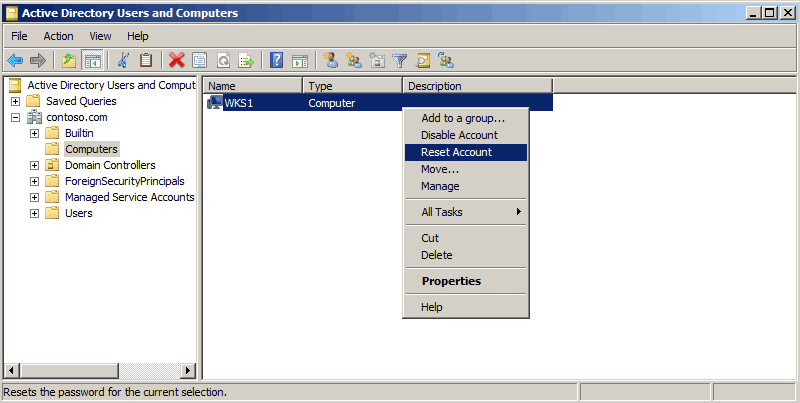

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

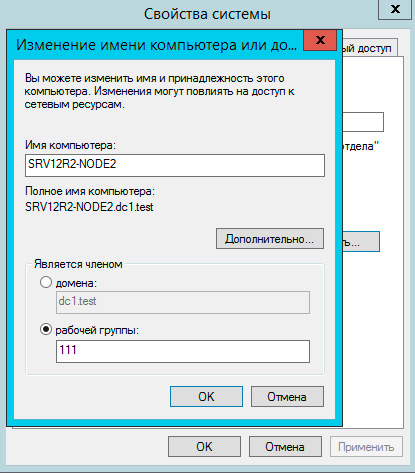

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

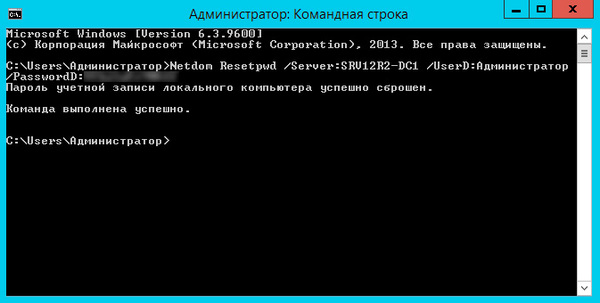

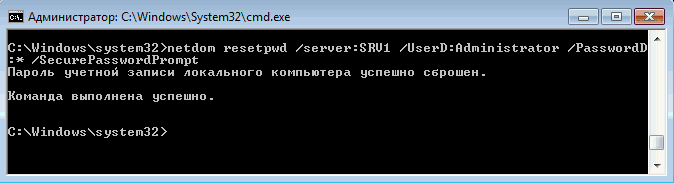

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

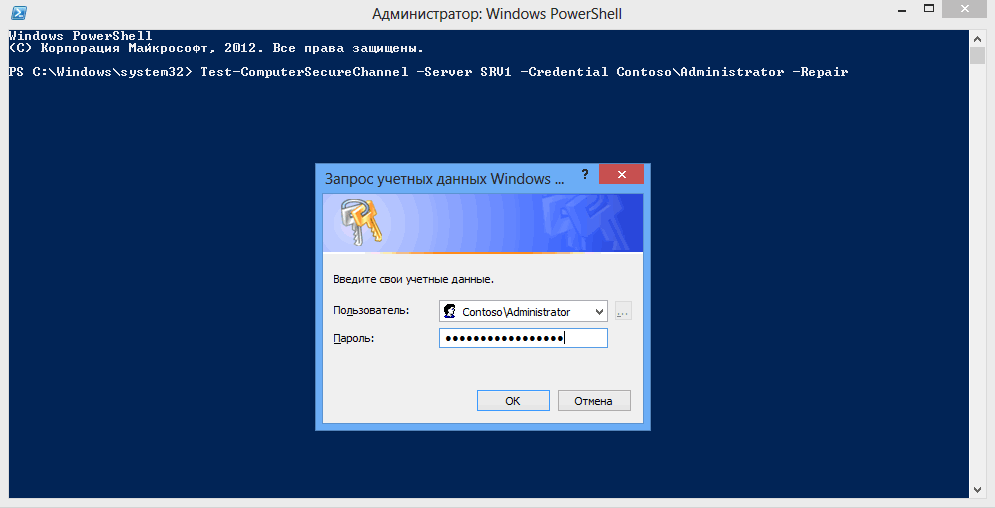

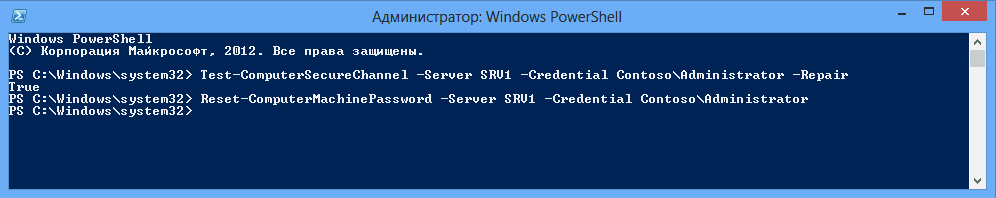

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

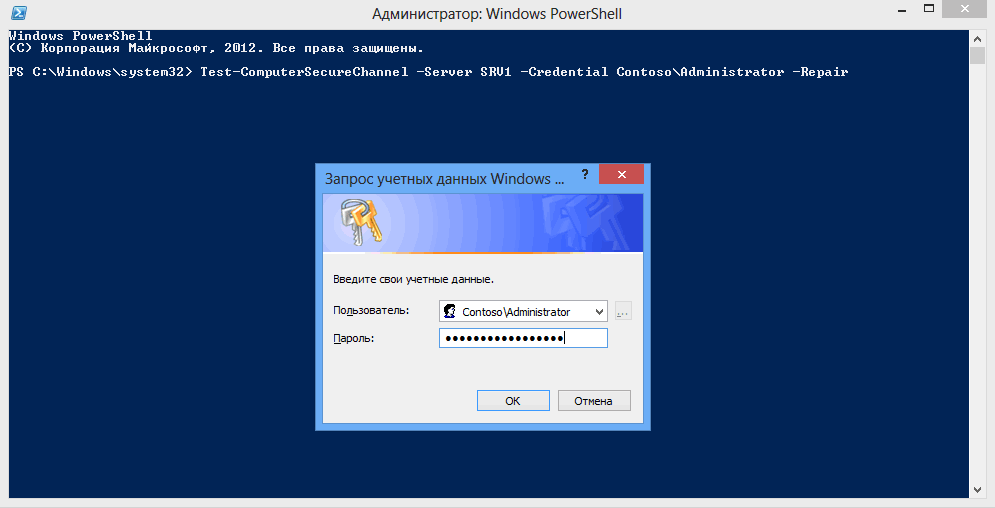

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

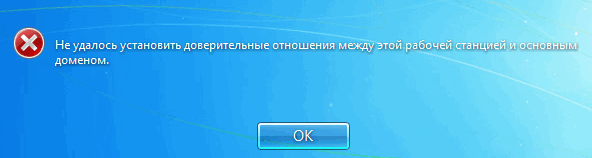

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

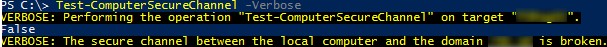

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Источник

Ошибка «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

При попытке подключения к домену на своей рабочей станции пользователь может столкнуться с сообщением о невозможности установки доверительных отношений между такой станцией и доменом. Обычно это связано с несоответствием вариантов паролей, хранящихся на рабочей станции и домене, требуя вмешательства администратора для нормализации работы указанных сетевых компонентов.

Причины возникшей проблемы

При введении какого-либо ПК в домен «Active Directory» для такого ПК создаётся отдельная учётная запись со специализированным, хранящимся на данном домене, паролем. Затем между данным ПК и доменом устанавливаются «доверительные отношения». То есть безопасный запароленный канал, обмен данными в котором происходит в соответствии с настройками безопасности, установленными администратором домена. Пароль для такой рабочей станции на домене действует 30 дней, по истечению которых автоматически изменяется на основании настроек доменной политики. Если рабочая станция пытается подключиться к домену под неправильным паролем, то «доверительные отношения» между станцией и доменом разрываются, и пользователь получает сообщение о неудачной установке доверительных отношений на своём ПК. Классическими причинами появления такого неправильного пароля могут быть восстановление пользовательского PC из ранее созданного образа, снепшота виртуальной машины и другие релевантные факторы.

Как восстановить доверительные отношения между рабочей станцией и доменом

Рассмотрим несколько способов исправить проблему отсутствия доверительных отношений между рабочей станцией и доменом

Способ №1. Выход из домена с последующим входом

Наиболее простым способом решения проблемы «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» (рекомендуемым, в частности, компанией «Макрософт») является выход компьютера (или «рабочей станции») из домена, с его последующим подключением к данному домену. Выполните следующее:

Способ №2. Задействуйте PowerShell

Ещё одним вариантом решить проблему доверительных отношений в домене является задействование функционала «PowerShell» в Windows 10. Выполните следующее:

Источник

Восстанавливаем доверие в домене

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

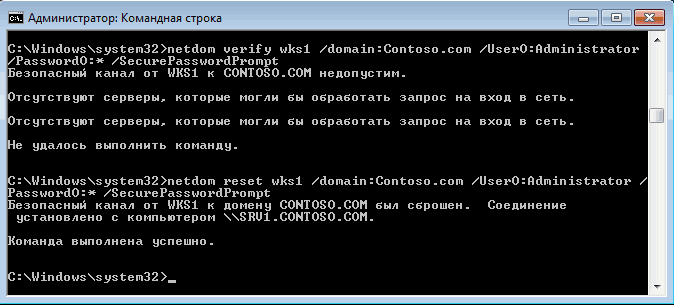

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

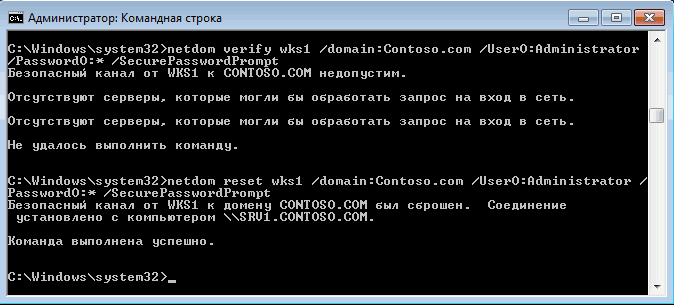

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

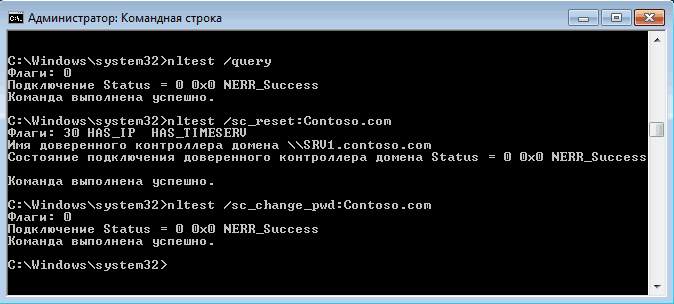

Способ третий

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

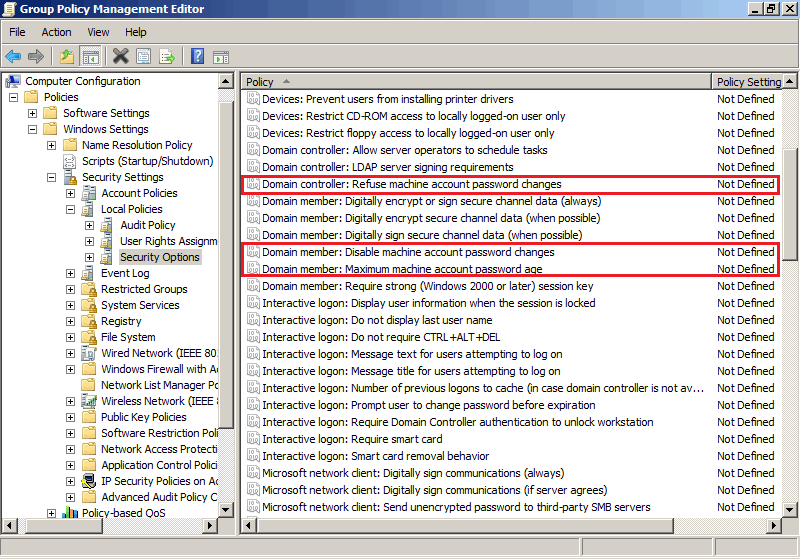

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

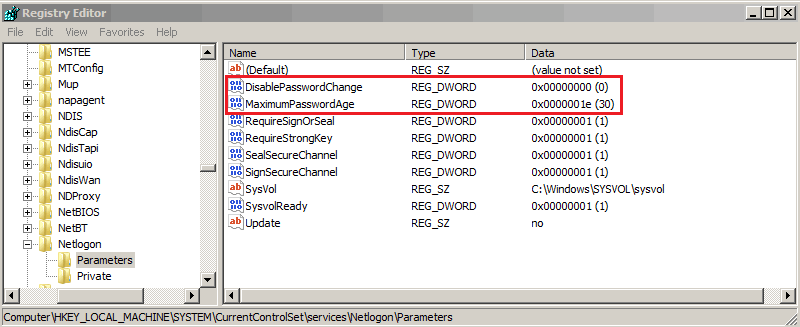

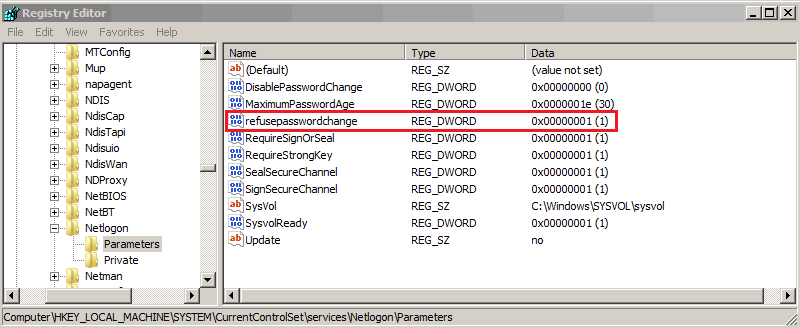

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLMSYSTEMCurrentControlSetServicesNetlogonParameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

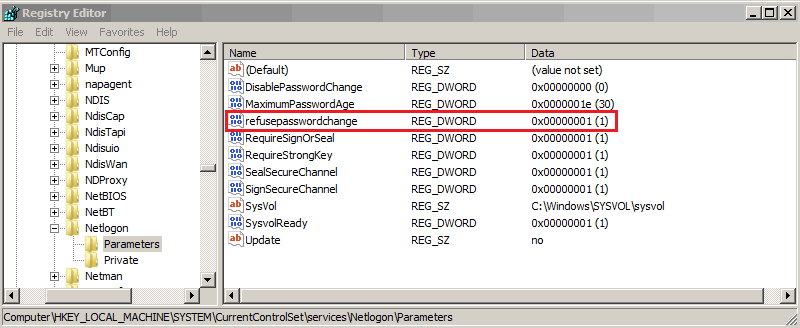

И в разделе HKLMSYSTEMCurrentControlSetServicesNetlogonParameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

Источник

Восстанавливаем доверие в домене

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай. Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Или сбросить учетную запись компьютера:

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

— проверить безопасное соединение с доменом;

— сбросить учетную запись компьютера в домене;

— изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделеHKLMSYSTEMCurrentControlSetServicesNetlogonParameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

И в разделе HKLMSYSTEMCurrentControlSetServicesNetlogonParameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

Источник

- Remove From My Forums

подлинность не проверена

-

Вопрос

-

Столкнулся в сети с проблемой: на половине компьютеров в центре управления сетями рядом с названием подключения по локальной сети выводится сообщение “подлинность не проверена”. Что это значит? На что влияет? И как лечится?

Ответы

-

Столкнулся с такими же граблями. Взялись откуда ни возьмись. Замечу что Nod в сети никогда не использовал а центр устройств Windows Mobile стоит уже больше года.

После танцев известно с чем ))

решил проблему выводом компа из домена в раб группу и последующим обратным вводом. Может кому поможет! Более изящного способа не нашел )-

Изменено

14 января 2010 г. 13:44

edit -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:29

-

Изменено

-

С тем же самым и я столкнулся. Причем, из всего домена это происходит только на двух компьютерах. На обоих Windows 7. Домен работает в режиме 2008 R2. На одном из компьютеров проблема решается завершением Касперского, переподключением сети и можно

снова включать Касперского. На втором – выключил брандмауэр и проблема исчезла. Касперского на втором компьютере нет. Настройки брандмауэра выдаются политикой. Настройки антивируса выдаются админкитом тоже всем одинаковые. В общем – мистика. Пробовал отключить

в Касперском сетевой экран – не помогает. Может кто подскажет, какие файлы попробовать добавить в доверенную зону или какие порты попробовать открыть? Кстати, из домена пробовал выводить (туда-сюда) – помогает до перезагрузки.===============

С Касперским я сам сглупил – забыл добавить в исключения “%WINDIR%system32svchost.exe”. После добавления его в “Защита -> Доверенная зона” сеть нормально заработала. Прошу прощения, что сразу не отписался.

-

Предложено в качестве ответа

_myLogin

11 июня 2010 г. 5:18 -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Предложено в качестве ответа

-

У меня такая надпись появлялась при подключении по VPN, из VPN во внутреннюю у меня был разрешен только DNS, после того как добавил LDAP (TCP) протокол, от VPN-клиентов к контроллеру домена, надпись исчезла.

Смотри что блокирует LDAP.

-

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Помечено в качестве ответа

Когда вы входите на компьютер, присоединенный к домену Windows 11/10, и пытаетесь подключиться к уже подключенному диску или нескольким клиентским рабочим станциям не удается правильно пройти аутентификацию на сервере и происходит сбой с сообщением об ошибке Система не может связаться с контроллером домена для обслуживания запрос аутентификации, то этот пост предназначен для того, чтобы помочь вам с решением проблемы.

Системе не удается связаться с контроллером домена для обслуживания запроса проверки подлинности. Пожалуйста, повторите попытку позже.

Это сообщение об ошибке обычно указывает на то, что клиентские машины не могут подключиться к контроллеру домена для проверки подлинности, и почти всегда указывает на неправильные настройки DNS (неправильная настройка DHCP или статические настройки, т. е. смешивание DNS-адресов DC и не-DC) или проблемы с маршрутизацией. Обычно это может быть связано со следующим:

- Контроллер домена находится в автономном режиме из-за технического обслуживания или отключения питания.

- Проблемы с сетью, если клиентское устройство неправильно настроено для установления связи с контроллером домена или если в сети есть проблемы.

- Проблемы с хост-сервером, если контроллер домена является виртуальной машиной.

Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации.

Если вы получите сообщение Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации. в Введите сетевые учетные данные диалоговое окно при попытке подключиться или аутентифицировать клиентский компьютер к серверному компьютеру Windows, то приведенные ниже предложения могут помочь вам решить проблему сетевой аутентификации.

- Сбросить DNS

- Отключить и снова подключить клиентскую машину к домену

- Дополнительные способы устранения неполадок

Давайте посмотрим, как эти перечисленные предложения применимы к решению проблемы.

Чтение: произошла ошибка аутентификации (код: 0x800706be).

1]Очистить DNS

Если Системе не удается связаться с контроллером домена для обслуживания запроса аутентификации. возникает ошибка, вы можете сначала сбросить DNS с сервера и клиентских машин, а затем перезапустить службу DNS-сервера. После этого вы можете проверить журналы событий и убедиться, что никакие события не были зарегистрированы.

Читайте: ваш DNS-сервер может быть недоступен в Windows 11/10

2]Отключить и снова подключить клиентский компьютер к домену.

Может быть несколько причин, по которым некоторые машины не могут пройти аутентификацию. Это может быть связано с истечением срока действия токена AD в то время, когда не удалось пройти аутентификацию. Это решение просто требует, чтобы вы отсоединились, а затем снова присоединили затронутые клиентские машины к домену. Итак, это влечет за собой помещение клиентских машин в рабочую группу и перезагрузку, затем удаление компьютеров из AD и повторную регистрацию их в домене. Как сообщалось, вы можете после удаления машины из домена, сброса учетной записи компьютера в AD и попытки повторно присоединиться к машине, вы можете получить следующее сообщение об ошибке:

Не удалось связаться с контроллером домена Active Directory (AD DC) для домена.

В этом случае, если вы можете успешно пропинговать контроллер домена, но не можете подключиться к компьютеру, вы можете обратиться к рекомендациям, представленным в этом руководстве, для решения проблемы.

Читайте: Как удалить профиль домена в Windows

3]Дополнительные способы устранения неполадок

- Если вы столкнулись с этой проблемой после выхода из спящего режима, проверьте состояние сетевого подключения, наведя курсор на значок «Сеть» на панели задач, если появившаяся подсказка не содержит вашего доменного имени, являющегося причиной ошибки. В этом случае вы можете отключить и снова включить сетевой адаптер в Диспетчере устройств или отключить его, а затем снова подключить (через 10 секунд) сетевой шнур.

- По той или иной причине Windows могла изменить профиль Network Discovery или Sharing. В этом случае вам, возможно, придется перейти к настройкам сети и перейти на ДОМЕН с Общественный и обеспечить видимость для машин и т. д.

- Попробуйте пропинговать сервер по имени компьютера и посмотреть, возвращается ли результат с IPv6. Если это так, то, вероятно, IPv4 может быть подавлен, и это может вызвать проблему. В этом случае вы можете попробовать отключить IPv6 и продолжить с IPv4 и посмотреть, поможет ли это.

- Временно отключите программное обеспечение безопасности, такое как антивирус или брандмауэр (особенно от сторонних поставщиков) в вашей системе. Кроме того, если у вас установлено и запущено программное обеспечение VPN, посмотрите, поможет ли вам в этом случае отключение или отключение службы.

- Убедитесь, что DNS на вашем контроллере домена имеет _msdcs.domain.com зону прямого просмотра и заполняется различными записями SRV. Запустите dcdiag /e /i /c на одном из ваших контроллеров домена, проверьте вывод и найдите проблемы с DNS, о которых может быть сообщено. Тесты, проведенные dcdiag включить проверки работоспособности, чтобы убедиться, что _msdcs содержит именно правильные настройки для работы домена. Если нет, он сообщит вам, чего не хватает, чтобы вы могли предпринять необходимые действия.

Надеюсь, это поможет!

Теперь прочтите: указанный домен либо не существует, либо с ним невозможно связаться

Как устранить проблемы с аутентификацией AD?

Если у вас возникли проблемы с проверкой подлинности AD, в процессе устранения неполадок Active Directory вы можете сделать следующее:

- Запустите диагностику на контроллерах домена.

- Проверьте DNS на наличие признаков неисправности.

- Запустите проверку Kerberos.

- Изучите контроллеры домена.

Active Directory использует Kerberos для аутентификации связи в домене. Поэтому ваш сервер AD также должен принимать этот тип аутентификации. Если Kerberos перестает работать, процесс аутентификации прерывается.

Как принудительно выполнить аутентификацию контроллера домена?

Чтобы заставить клиента проверять свой вход в систему на конкретном контроллере домена, сделайте следующее:

- Откройте редактор реестра.

- Перейдите по указанному ниже пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetBTParameters

- Создайте значение New> DWORD с именем Тип узла и нажмите ВВОД.

- Дважды щелкните новое значение и установите для него значение 4 (это устанавливает для сети M-режим/смешанный, что означает, что она будет выполнять широковещательную рассылку перед запросом разрешения серверов имен). По умолчанию система имеет значение 1, если WINS-серверы не настроены (B-узел/широковещательная рассылка), или 8, если настроен хотя бы один WINS-сервер (сначала H-узел/разрешение имен запросов, а затем широковещательная рассылка).

- Затем создайте (если он не существует) New > DWORD с именем ВключитьLMHOSTS значение и установите его значение равным 1.

- Закройте редактор реестра.

- Перезагрузите машину.

Читайте: Как отключить аутентификацию NTLM в домене Windows.

Перейти к содержимому

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так:

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

Удаленный компьютер требует проверки подлинности на уровне сети [решено]

При правильной настройке Windows 10 можно использовать для подключения к другому удаленному компьютеру через локальное подключение или через Интернет. Однако многие пользователи сообщают об ошибке, когда они не могут подключиться к удаленным компьютерам по сети, получая сообщение об ошибке:

«Удаленный компьютер требует проверки подлинности на уровне сети, которую ваш компьютер не поддерживает. Для получения помощи обратитесь к системному администратору или в службу технической поддержки.»

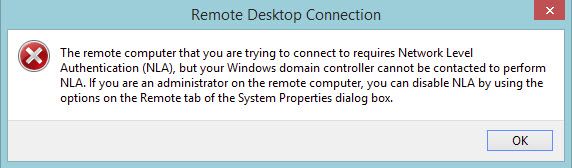

«Удаленный компьютер, к которому вы пытаетесь подключиться, требует проверки подлинности на уровне сети, но ваш контроллер домена Windows не может связаться для выполнения NLA. Если вы являетесь администратором на удаленном компьютере, вы можете отключить NLA, используя параметры на вкладке «Удаленное» диалогового окна «Свойства системы».»

Здесь я расскажу, как вы можете решить проблему, если вы получите проверка подлинности на уровне сети ошибка в вашей системе.

Исправления для удаленного компьютера требует проверки подлинности на уровне сети

Вот некоторые шаги, которые вы можете выполнить, чтобы временно отключить проверка подлинности на уровне сети, для того, чтобы решить проверка подлинности на уровне сети требуемая ошибка. В конце я расскажу о более постоянном и безопасном решении, которое позволит вам подключаться к удаленным устройствам, не беспокоясь о аутентификация на уровне сети удаленного рабочего стола Сообщения об ошибках.

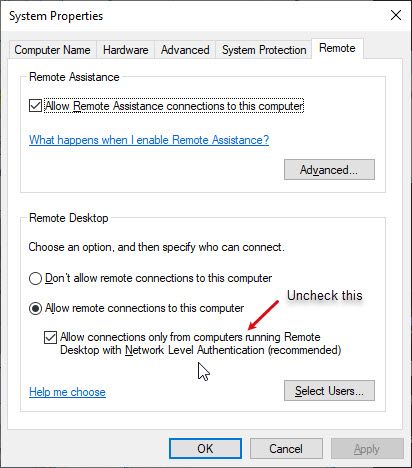

Решение 1. Измените настройки удаленного рабочего стола

Вот простой шаг, который вы можете выполнить, чтобы отключить проверка подлинности на уровне сети с легкостью. Это делается с помощью диалогового окна «Свойства системы». Следуйте этим шагам тщательно, чтобы решить ‘удаленный компьютер требует проверки подлинности на уровне сети‘ сообщение об ошибке.

- Открыть Бегать диалог, нажав Win + R.

- Тип sysdm.cpl и нажмите Войти запустить окно свойств системы.

- Перейти к Удаленный

- В подразделе «Удаленный рабочий стол» снимите флажок рядом с ‘Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)»

- Нажмите на Подать заявление с последующим Ok.

- Перезагрузите вашу систему.

Теперь проверьте, можете ли вы подключиться к удаленному компьютеру, если этот параметр отключен. Это должно устранить ошибку на вашем устройстве. Есть несколько других способов отключить проверка подлинности на уровне сети в вашей системе.

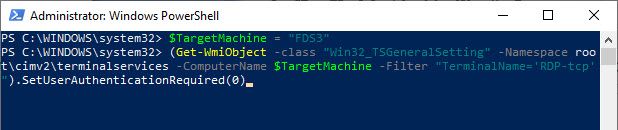

Решение 2. Используйте PowerShell

Один из самых простых способов отключения NLA состоит в использовании команд PowerShell для выполнения желаемого действия. PowerShell позволяет вам подключиться к удаленному компьютеру и после нацеливания на компьютер выполнить команду для отключения NLA.

- Откройте окно PowerShell с повышенными правами. Для этого используйте Win + S чтобы открыть диалоговое окно поиска, введите PowerShell, щелкните правой кнопкой мыши по результату и выберите Запустить от имени администратора.

- Выполните следующую команду, чтобы подключиться к целевому компьютеру:

$ TargetMachine = «Target-Machine-Name»

Заметка: Замените Target-Machine-Name на имя вашего компьютера - Введите следующую команду, чтобы удалить аутентификацию с сетевого компьютера:

(Get-WmiObject -class «Win32_TSGeneralSetting» -Namespace root cimv2 Terminalservices -ComputerName $ TargetMachine -Filter «TerminalName =’ RDP-tcp ’»). SetUserAuthenticationRequired (0)

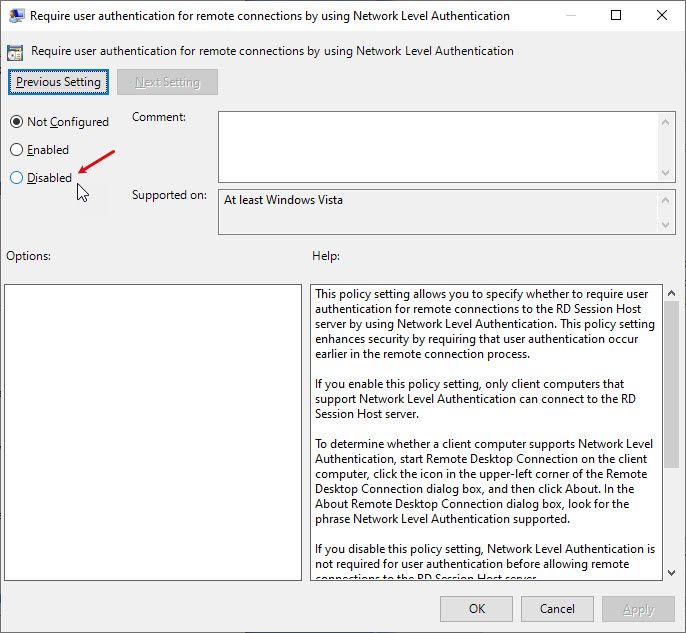

Решение 3. Используйте редактор групповой политики

Редактор групповой политики — это мощный инструмент, который может помочь вам настроить многие важные параметры Windows без необходимости редактирования реестра. Отключение NLA с помощью редактора групповой политики может быть очень полезным, особенно если вы отключаете все файлы. Выполните следующие действия, чтобы отключить ‘аутентификация на уровне сети удаленного рабочего столаС помощью редактора локальной групповой политики.

- Открыть Бегать диалог, нажав Win + R.

- Тип gpedit.msc и нажмите Войти запустить редактор локальной групповой политики.

- Перейдите по следующему пути, чтобы получить доступ к соответствующему файлу настроек:

Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Безопасность - В разделе «Настройки безопасности» на правой панели найдите следующую запись:

Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети - Дважды щелкните эту запись, чтобы изменить значение.

- Нажмите на Отключено переключатель.

Проверьте, была ли ошибка устранена на вашем устройстве, попытавшись подключиться к удаленному рабочему столу с помощью отключенного NLA.

Решение 4. Используйте редактор реестра

Вы также можете использовать реестр для решения theудаленный компьютер требует проверки подлинности на уровне сетиОшибка в вашей сетевой системе. Выполните следующие шаги, чтобы решить ошибка аутентификации удаленного рабочего стола на вашем удаленном рабочем столе.

Замечания: Реестр является одним из самых мощных и важных инструментов в Windows, и внесение любых изменений без знания последствий может привести к поломке устройства. Обязательно подготовьте резервную копию, прежде чем вносить какие-либо изменения в ваше устройство, и точно следуйте приведенным инструкциям.

- Откройте диалоговое окно «Выполнить», нажав Win + R.

- Тип смерзаться и нажмите Войти запустить редактор реестра. Нажмите на да в приглашении контроля учетной записи пользователя.

- Перейдите в следующую папку, вставив путь в адресную строку редактора реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa - На правой панели найдите и дважды щелкните Пакеты безопасности многострочное значение для изменения значения.

- В поле данных значения для записи введите tspkg и нажмите Ok.

- Далее перейдите к следующему разделу реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control SecurityProviders - На правой панели дважды щелкните, чтобы изменить значение SecurityProviders строковое значение.

- В поле Значение для записи введите credssp.dll и нажмите Ok.

- Закройте редактор реестра и перезагрузите устройство.

Теперь проверьте, если проверка подлинности на уровне сети ошибка устранена на вашем устройстве.

Завершение

Удаленные рабочие столы могут быть очень полезны для совместного использования и взаимодействия с компьютерами в других местах на местном уровне. Однако ‘удаленный компьютер требует проверки подлинности на уровне сетиОшибка ’может помешать удаленным соединениям и предотвратить совместное использование ресурсов. Теперь вы знаете, как решить эту проблему, используя решения, представленные выше. Комментарий ниже, если вы нашли это полезным, и обсудить далее то же самое.

Не удается подключиться по rdp «Ошибка проверки подлинности»

При подключение к удаленному компьютеру по RDP возникают различные проблемы и ошибки. Их достаточно много и решаются все они по разному. Сегодня разберем наверно самую популярную ошибку которая связанная с проверкой подлинности.

Как исправить ошибку

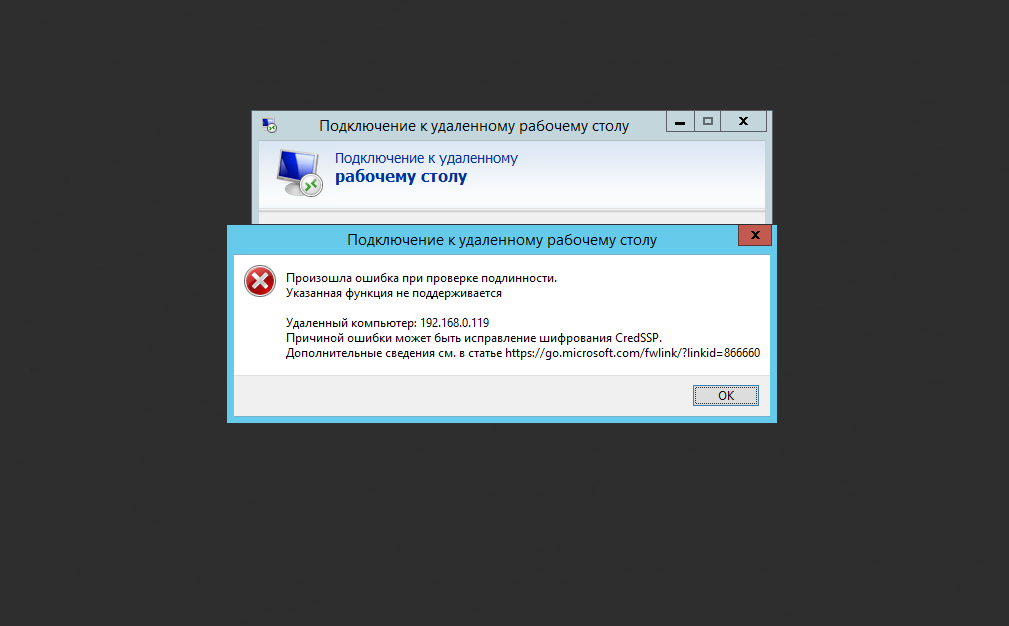

И так при попытке подключения к удаленному рабочему столу вы видите сообщение.

Произошла ошибка при проверки подлинности

Указанная функция не поддерживается

Удаленный компьютер 192.168.0.0

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительную информацию смотрите в статье …

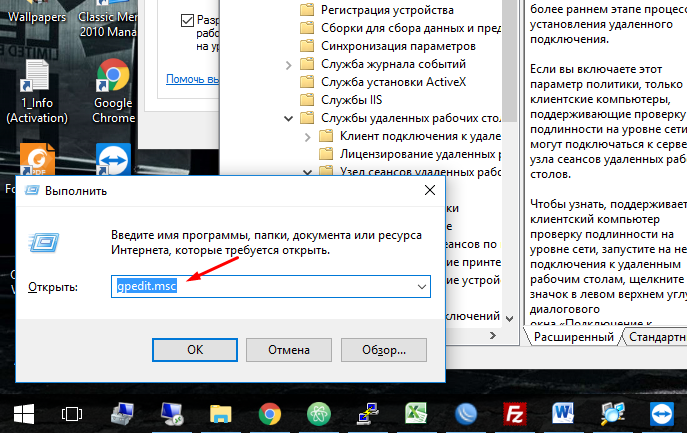

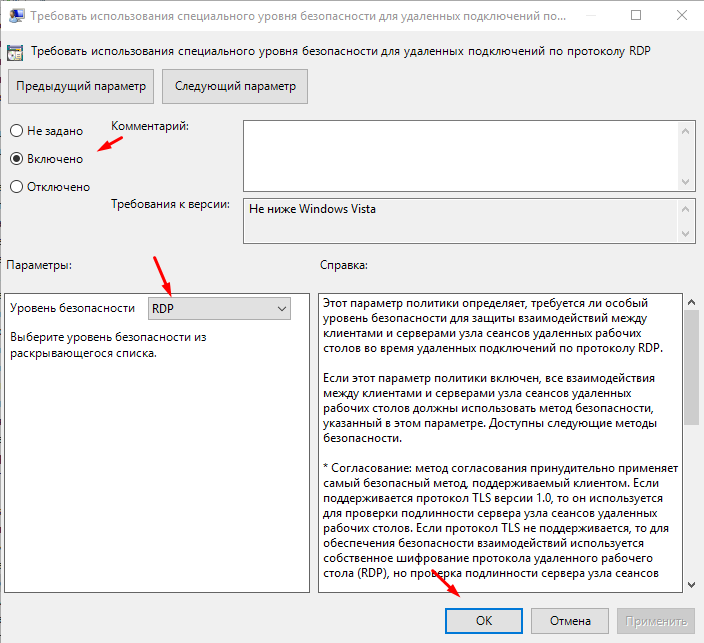

Для её решение необходим на компьютере к которому не удается подключиться изменить групповую политику. Для этого нажимаем Win + R вводим gpedit.msc.

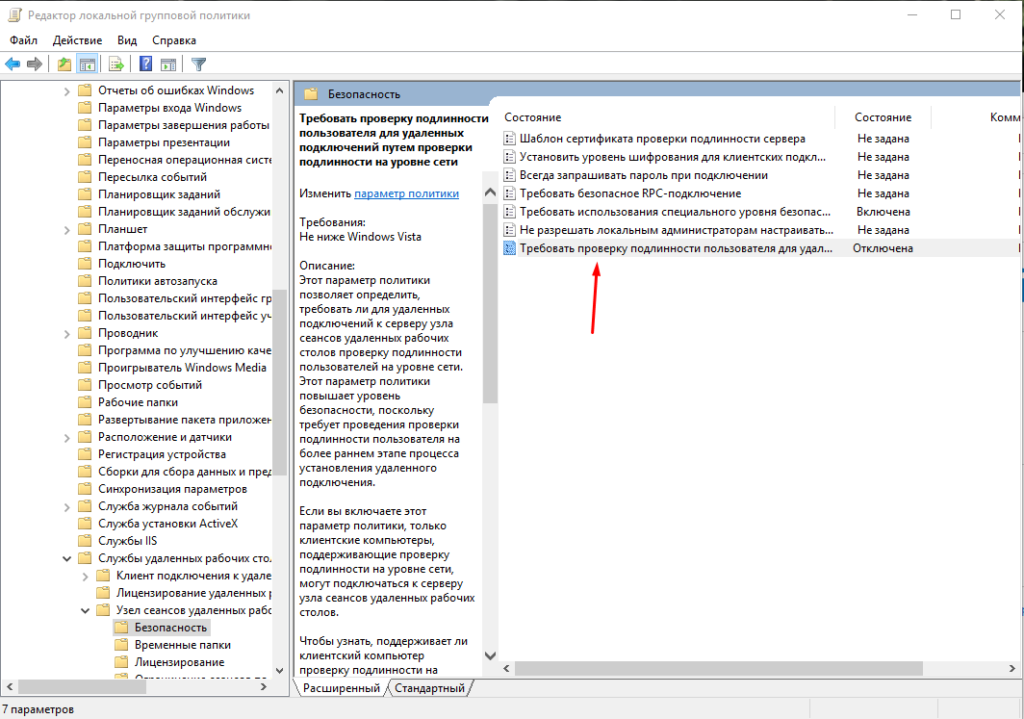

Откроется редактор групповой политики. В нем необходимо открыть раздел «Безопасность». Путь до него такой «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Безопасность».

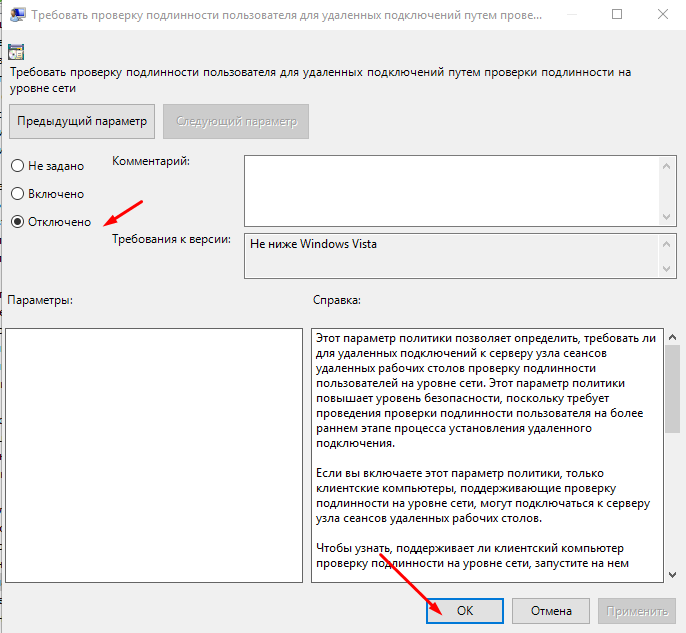

Тут открываем политику «Требовать проверку подлинности пользователя …»

Дальше открывает политику «Требовать использования специального уровня…», включаем и в пункте «Уровень безопасности выбираем» RDP.

Пробуем подключиться к удаленному рабочему столу. Если вы все сделали правильно то должны без проблем подключиться.

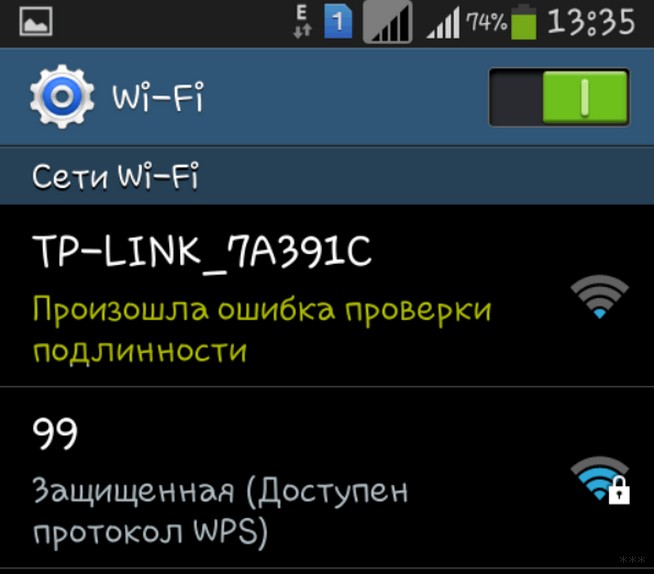

Ошибка проверки подлинности при подключении к Wi-Fi

Всем привет! Сегодня разбор очередной проблемы на устройствах с Android: «Произошла ошибка проверки подлинности Wi-Fi». В основном у людей, столкнувшихся с этой проблемой, смартфоны от Samsung Galaxy. Но на самом деле ошибка свойственна всем устройствам (смартфоны и планшеты) на базе операционной системы Android. Предлагаю узнать что делать и устранить эту ошибку!

Если раньше все работало нормально, а теперь не подключается – перезагрузите и роутер, и смартфон. Обычно это решает все беды без лишних манипуляций. Попробуйте подключиться около роутера, не отходя далеко!

Основная причина

Основная причина такой ошибки – неправильно введенный пароль.

В английском варианте эта ошибка может звучать «Authentification Error» – как раз про ввод пароля.

Да, обычно именно банальная ошибка вызывает проблему. Так что уточнили правильный пароль – у владельца точки доступа, или самостоятельно в настройках своего роутера (если не знаете как, найдите вашу модель в поиске на нашем сайте), ввели его и спокойно подключились. Нередко это случается, когда на роутере пароль изменили, а телефон пытается подключиться к нему по старым данным.

Т.е. обычно все на поверхности и решается просто. Но бывают и отдельные уникальные случаи, когда проблема значит другое:

- Алгоритмы шифрования в роутере – может включиться сторонний алгоритм, тип которого не будет поддерживать ваш телефон.

- Каналы связи – неверно выбранный канал очень редко тоже способен создать проблему.

Но бывают и аппаратные проблемы:

Разберемся чуть подробнее.

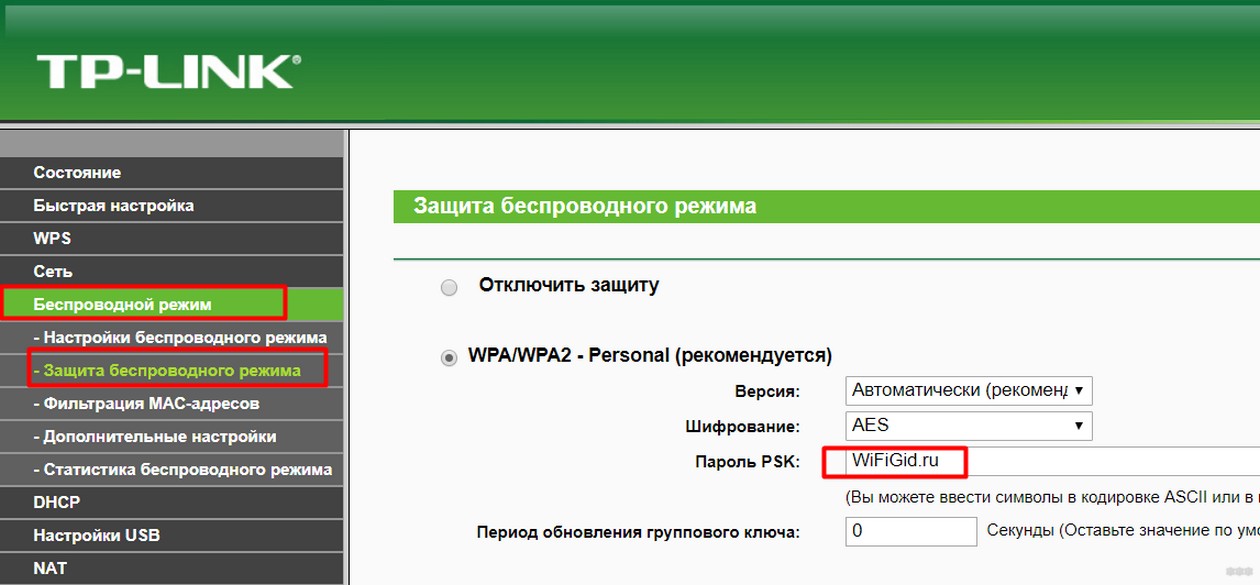

Смена пароля

Для смены пароля на роутере воспользуйтесь поиском на нашем сайте. Вбейте туда свою модель, найдите к ней инструкцию и воспользуйтесь пошаговой инструкцией. Здесь же я покажу общий алгоритм смены на все случаи жизни.

- Заходим в настройки роутера – обычно имеет адрес 192.168.0.1 или 192.168.1.1 . Обычный логин для входа – admin, пароль – admin или пустой.

- Ищем настройки сети Wi-Fi и параметры ее безопасности. Там будет расположен наш пароль. Можно просто посмотреть (он открыт) или изменить. На примере моего TP-Link:

- На телефоне интерфейсы могут различаться – версий Андроидом развелось не мало, да и производители вносят свои корректировки. Так что пытаетесь подключиться как всегда к своей сети – если требует пароль, вводим его заново. Иногда можно вызвать меню, где отдельно изменяется пароль. Смотрите под свою модель, пробуйте.

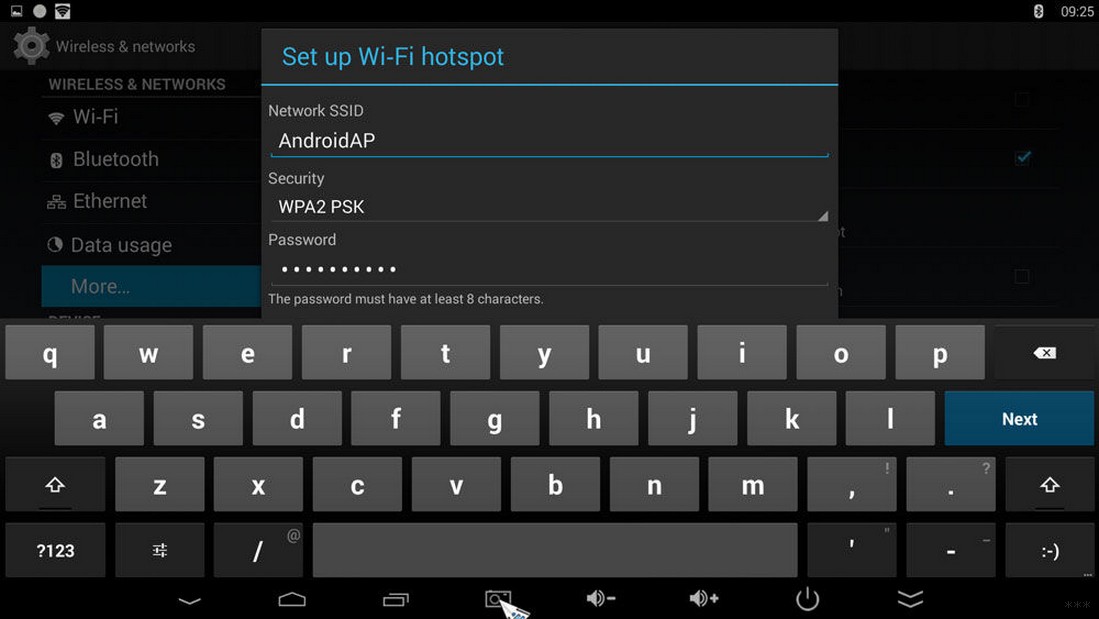

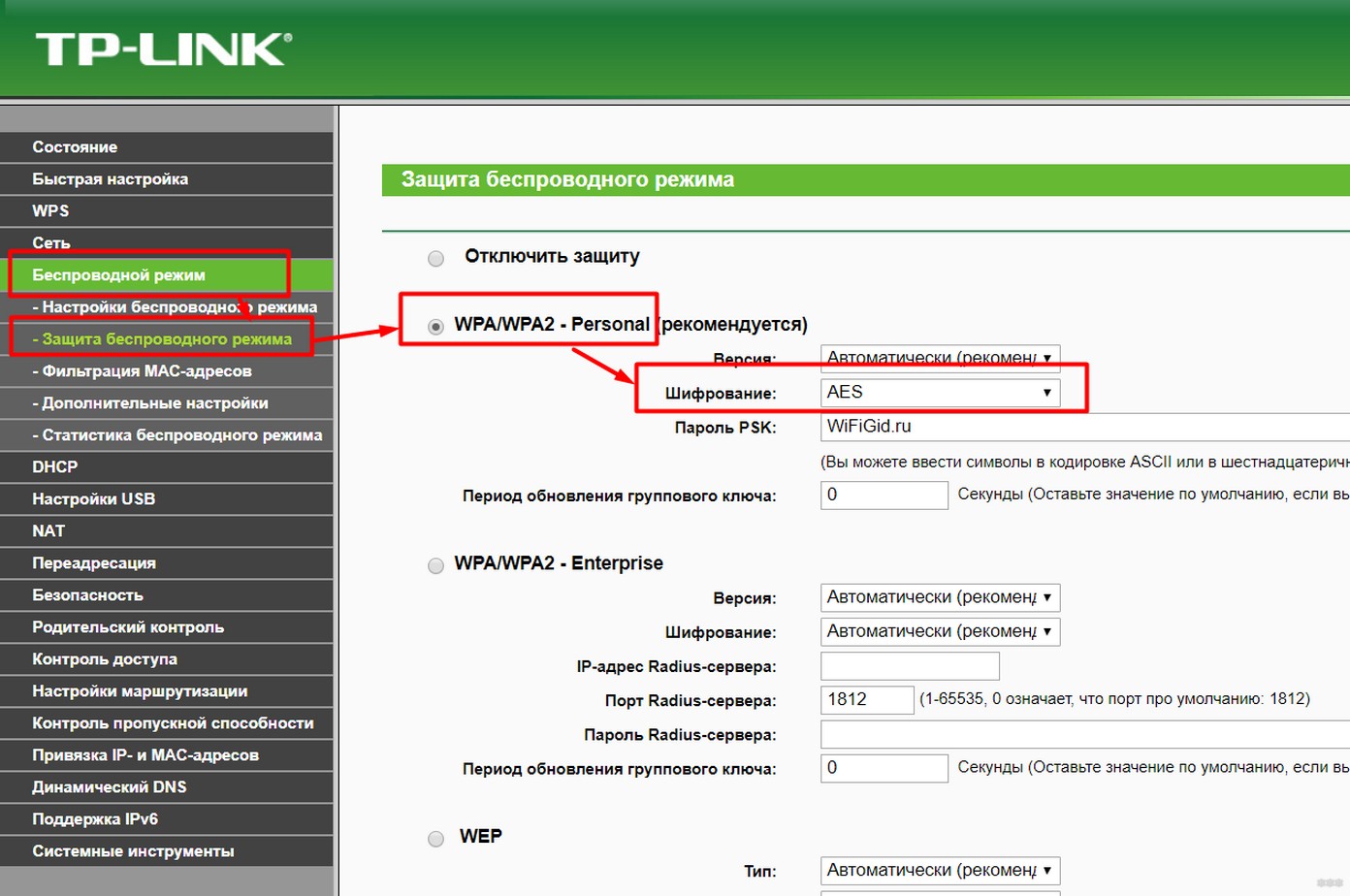

Шифрование

Бывает, что выставлены странные настройки шифрования при первичной настройке. Обычный правильный вариант – установить WPA2 Personal и алгоритм AES. Вот так это выглядит на моем роутере:

На телефоне же рекомендуется удалить сеть и заново подключиться к ней. Иначе будет и дальше выдавать сообщение про неизвестный тип безопасности.

Каналы

Тут нужно понимать, что двухдиапазонные роутеры уже плотно входят в наш дом. Но поддерживает ли телефон 5 ГГц? Если нет – то настройки нужно будет выполнять над сетью 2,4 ГГц. Это к тому, что роутер создает 2 сети, и к каждой из них можно задать собственные настройки. Так что не потеряйтесь!

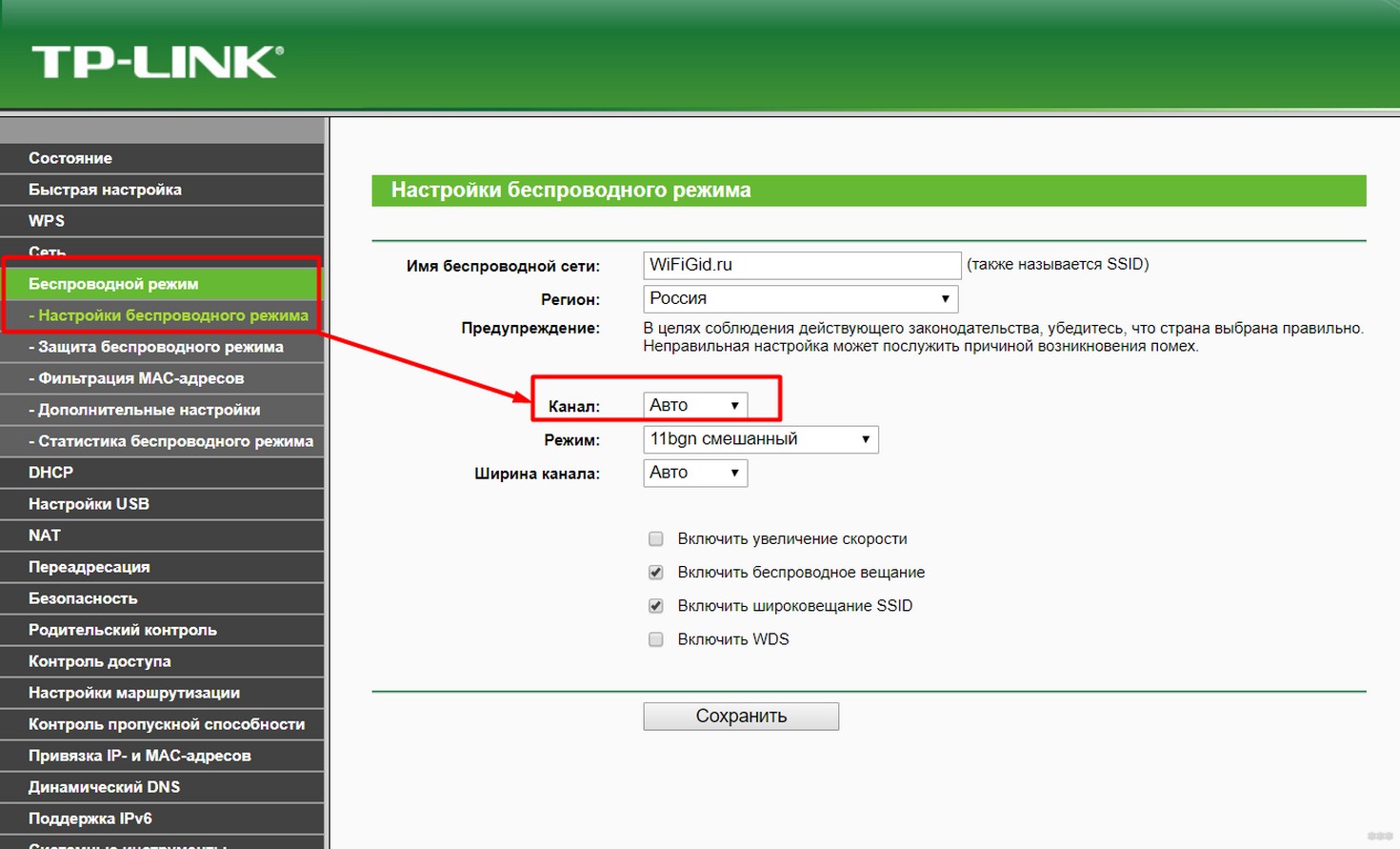

Что касается каналов работы. Они могут быть просто забиты соседскими сетями, и это создает помехи для вашего подключения. Мы уже много мусолили в других статьях эту тему, обсуждая и ширину, и подбор незагруженного, и просто распределение в частотном диапазоне. Но наш вывод остается прежним – установите канал роутера в режим Авто. Если возникает какая-то проблема, просто перезагрузите его, и все должно заработать.

Смена канала происходит обычно в тех же настройках, что и пароля или шифрования, но на TP-Link он попал в соседнюю вкладку:

Другие варианты

Если уж совсем ничего не помогает, то предсказать что-то сложно – причин проблем всегда больше чем самих проблем. Про перезагрузку роутера и телефона я уже написал в самом начале – вы это точно сделали?

Не помогло? Нужно идти на крайние меры – сделайте полный сброс роутера на заводские установки и настройте его заново (обычно на задней панели есть кнопка Reset – удерживайте ее около 10 секунд до перезагрузки маршрутизатора). И это не помогло? Сбросьте на заводские настройки и телефон. Только не забудьте перед этим сохранить все свои данные! Искренне надеюсь, что до этого не дойдет.

Вот и все! Решили проблему? Напишите об этом в комментариях. Нашли интересное решение – расскажите об этом нашим читателям там же. А на этом все, увидимся в следующих статьях!