Серия уроков по пакету утилит SysInternals

1. Что такое инструменты SysInternals и как их использовать?

2. Знакомство с Process Explorer

3. Использование Process Explorer для устранения неполадок и диагностики

4. Понимание Process Monitor

5. Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра

6. Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО

Понимание того, как работают диалоговые окна и параметры Process Explorer, – это прекрасно, но как насчёт их использования для реального устранения неполадок или диагностики проблемы? Сегодняшний урок попытается помочь вам узнать, как это сделать.

Не так давно мы начали исследовать всевозможные вредоносные и нежелательные программы, которые могут установиться случайно, если вы не обращаете внимания на галочки при установке программного обеспечения. Многие бесплатные программы во время своей установке могут дополнительно установить стороннее ПО, которое может добавлять панели инструментов в ваши веб браузеры, показывают рекламу или делают другие неприятные вещи. И от этих программ не так просто избавиться.

Мы видели много компьютеров от известных нам людей, на которых установлено так много шпионского и рекламного ПО, что компьютер еле работает. В частности, попытка загрузить веб-браузер практически невозможна, поскольку все рекламное ПО и программное обеспечение для слежения за пользователем конкурируют за ресурсы, чтобы украсть вашу личную информацию и продать её тому, кто предложит самую высокую цену.

Поэтому, естественно, мы хотели провести небольшое расследование того, как некоторые из них работают. Данная статья написана на примере одной из них.

Мы начнём с этого, а затем покажем вам, как использовать Process Explorer для устранения ошибок, связанных с заблокированными файлами и папками, которые используются.

А затем мы завершим это ещё одним взглядом на то, как некоторые рекламные программы в наши дни прячутся за процессами Microsoft, чтобы они выглядели легитимными в Process Explorer или диспетчере задач, хотя на самом деле таковыми не являются.

Исследование вредоносного ПО

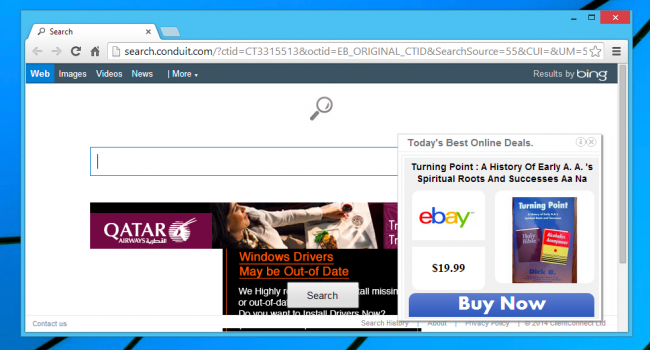

Примером рекламного и нежелательного ПО является Conduit — раздражающая и стойкая к удалению программа, поразившая многие компьютеры. Она пряталась в установщиках с бесплатными программами, причём даже если отказаться, эта программа всё равно иногда устанавливалась.

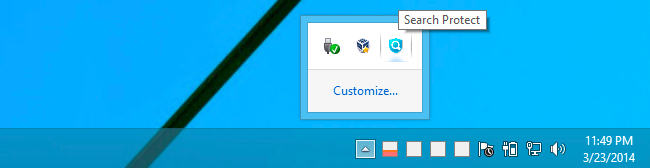

Conduit устанавливает то, что они называют «Search Protect», которая, по их утверждению, предотвращает внесение вредоносными программами изменений в ваш браузер. О чем они не упоминают, так это о том, что это также не позволяет вам вносить какие-либо изменения в браузер, если вы не используете их панель Search Protect для внесения этих изменений, о которой большинство людей не узнает, поскольку она скрыта в панели задач.

Conduit не только перенаправит все ваши поисковые запросы на свою собственную страницу Bing, но и установит её в качестве вашей домашней страницы. Можно было бы предположить, что Microsoft платит им за весь этот трафик в Bing, поскольку они также передают в строке запроса некоторые аргументы типа?pc=conduit.

Забавный факт: компания, стоящая за этим куском мусора, стоит 1,5 миллиарда долларов, и JP Morgan вложил в неё 100 миллионов долларов. Быть злом выгодно.

Conduit захватывает страницу новой вкладки… Но как?

Взлом вашей поисковой и домашней страницы тривиален для любого вредоносного ПО — именно здесь Conduit вступает в бой и каким-то образом переписывает страницу новой вкладки, чтобы заставить её отображать Conduit, даже если вы измените все настройки.

Вы можете удалить все свои браузеры или даже установить браузер, который у вас не был установлен раньше, например Firefox или Chrome, и Conduit все равно сможет захватить страницу быстрого доступа.

Кто-то должен сидеть в тюрьме, но он наверняка на яхте.

С точки зрения компьютерных навыков не требуется много усилий, чтобы в конечном итоге сделать вывод, что проблема заключается в запущенном на панели задач приложении Search Protect. Завершите этот процесс, и внезапно ваши новые вкладки откроются именно так, как задумал создатель браузера.

Но как именно он это делает? Ни в один из браузеров не установлены надстройки или расширения. Нет никаких плагинов. Реестр чистый. Как они это делают?

Здесь мы обращаемся к Process Explorer, чтобы провести некоторое расследование. Во-первых, мы найдём в списке процесс Search Protect, который достаточно прост, потому что он правильно назван, но если вы не уверены, вы всегда можете открыть окно и использовать маленький значок в виде яблочка рядом с биноклем, чтобы выяснить, какой процесс принадлежит окну.

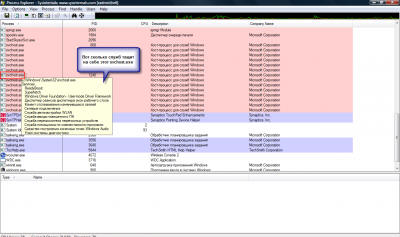

Теперь вы можете просто выбрать соответствующий процесс, который в данном случае был одним из трёх, автоматически запускаемых службой Windows, устанавливаемой Conduit. Как я узнал, что этот процесс перезапускается как служба Windows? По цвету — как мы узнали в предыдущем уроке, розовый цвет имеют службы. Вооружившись этими знаниями, я всегда мог остановить или удалить службу (хотя в этом конкретном случае вы можете просто удалить её в окне «Удаление программ» в Панели управления).

Теперь, когда вы выбрали процесс, вы можете использовать сочетания клавиш CTRL+H или CTRL+D, чтобы открыть представление Handles или представление DLLs, или вы можете использовать для этого меню View → Lower Pane View.

Примечание: в мире Windows Handle — это целочисленное значение, которое используется для уникальной идентификации ресурса в памяти, такого как окно, открытый файл, процесс или многие другие вещи. Каждое открытое окно приложения на вашем компьютере имеет, например, уникальный «дескриптор окна», который можно использовать для ссылки на него.

DLL или библиотеки динамической компоновки — это общие части скомпилированного кода, которые хранятся в отдельном файле для совместного использования несколькими приложениями. Например, вместо того, чтобы каждое приложение создавало свои собственные диалоговые окна открытия/сохранения файла, все приложения могут просто использовать общий код диалогового окна, предоставленный Windows в файле comdlg32.dll.

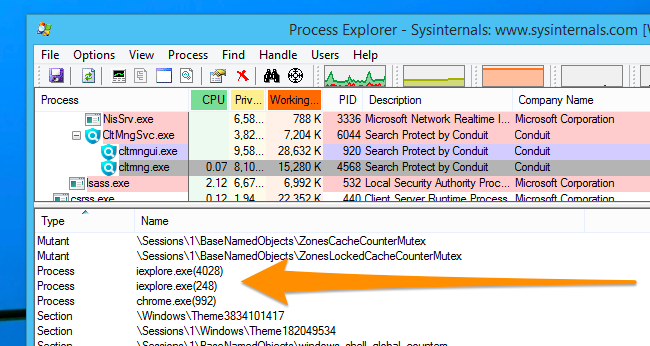

Просмотр списка дескрипторов в течение нескольких минут немного приблизил нас к тому, что происходит, потому что мы нашли дескрипторы для Internet Explorer и Chrome, которые в настоящее время открыты в тестовой системе. Мы определённо подтвердили, что Search Protect что-то делает с открытыми окнами браузера, но нам нужно провести дополнительное исследование, чтобы точно выяснить, что именно.

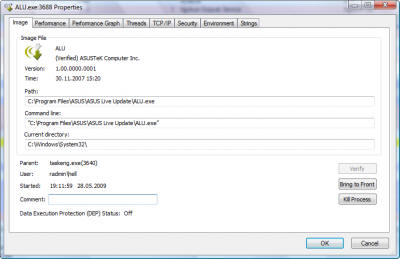

Следующее, что нужно сделать, это дважды щёлкнуть процесс в списке, чтобы открыть подробный вид, а затем перейти на вкладку Image, которая предоставит вам информацию о полном пути к исполняемому файлу, строке команды и даже рабочей папке. Мы нажмём кнопку Explore, чтобы взглянуть на папку установки и увидеть, что ещё там скрывается.

Интересно! Мы обнаружили здесь несколько DLL-файлов, но по какой-то странной причине ни один из этих DLL-файлов не был указан в представлении DLL для процесса Search Protect, когда мы просматривали его ранее. Может быть они и являются причиной проблемы.

Каждый раз, когда вы хотите узнать, используется ли файл DLL в настоящее время каким-либо приложением в вашей системе воспользуйтесь поиском. Чтобы открыть панель поиска, перейдите в меню Find («Поиск»), нажав CTR+F или просто кликните значок бинокля на панели инструментов. Теперь введите часть имени DLL или даже полное имя, если хотите.

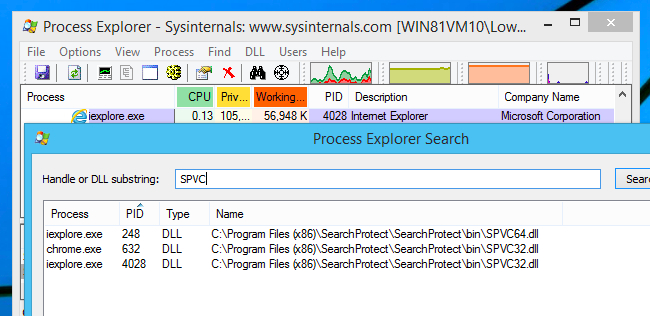

Мы выбрали для поиска только начало, «SPVC», поскольку это общая часть строки для всех найденных файлов, и, конечно же, похоже, что эти библиотеки DLL загружаются непосредственно в каждый из процессов браузера, запущенных на нашем компьютере.

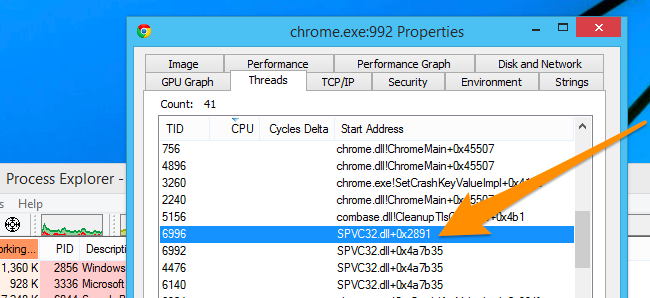

Щелчок по одному из элементов в списке и переход на страницу Threads («Потоки») подтвердили наши опасения. И Chrome, и Internet Explorer запускали потоки с использованием файлов SPVC32.dll или SPVC64.dll из вредоносного ПО Search Protect, и именно так они захватывали нашу новую вкладку — не путём изменения настроек, а путём перехвата браузера изнутри.

Примечание. В Windows thread (поток) — это то, для чего операционная система выделяет процессорное время. Обычно мы думаем о процессах, но технически в Windows работают только потоки, а не процессы. У некоторых процессов может быть только один поток выполнения, но у других может быть много потоков, которые все работают отдельно друг от друга, обычно управлясь с каким-либо механизмом межпроцессного взаимодействия.

Вы также можете дважды щёлкнуть любой из потоков, чтобы увидеть полный стек выполнения, что может быть полезно, чтобы увидеть, какие функции вызываются, и попытаться выяснить, в чем проблема.

Вам может быть интересно, как приложению Search Protect удалось заставить Google Chrome загрузить эту DLL, и ответ заключается в том, что Windows предоставляет функцию под названием DLL Injection. Процесс может внедрить DLL в другой процесс, а затем перехватить определённые функции API. Таким образом некоторые приложения переопределяют функции Windows или функции других приложений. Это очень сложный предмет, который мы определённо не сможем раскрыть на этом уроке, но если вы действительно хотите узнать больше, вы можете ознакомиться с этим руководством.

Также стоит отметить, что вы можете увидеть использование ЦП на поток, углубившись в детали этого уровня, что может быть очень полезно при устранении неполадок в приложении, в котором есть плагины. Вы можете использовать это, чтобы выяснить, какой конкретный файл DLL занимает слишком много времени процессора, а затем провести некоторое исследование того, к чему этот компонент принадлежит.

Работа с заблокированными файлами или папками

Поскольку маловероятно, что вы будете постоянно анализировать вредоносные программы, также полезно использовать Process Explorer для других задач. К примеру, вы можете определить, какая программа открыла файл, в результате чего вы не можете удалить, переместить или переименовать файл или папку.

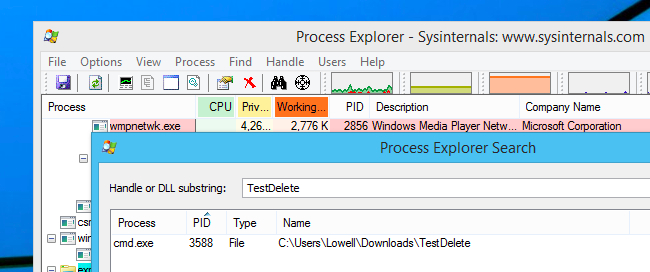

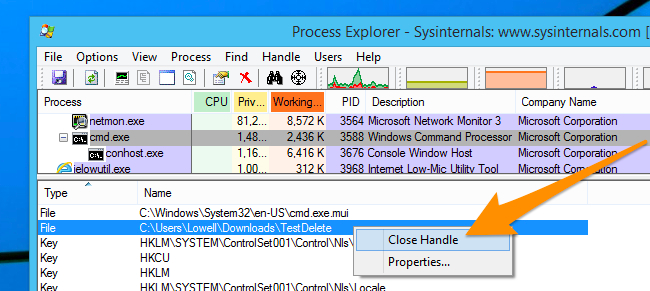

Когда вы получаете ошибку «уже используется», просто перейдите в Process Explorer, откройте поиск с помощью CTRL+F или значка, а затем введите имя проблемной папки или файла (или полный путь, если имя очень расплывчатое).

Вы очень быстро увидите в списке процесс, в котором открыт ваш файл или папка, и можете дважды щёлкнуть по нему, чтобы идентифицировать процесс в списке.

В первую очередь на ум приходит просто закрыть этот процесс, но делать это не обязательно. Вы также можете щёлкнуть правой кнопкой мыши файл или папку в списке дескрипторов (используйте сочетание клавиш CTRL+H, чтобы открыть список дескрипторов) и выбрать опцию «Закрыть дескриптор». Этот ресурс теперь разблокирован!

Примечание. Если вы что-то удаляете, это отличный вариант, но если вы просто пытаетесь отредактировать или переместить этот элемент, вам, вероятно, следует открыть проблемное приложение и разобраться с ним там, чтобы не потерять никаких данных.

Изучение процессов, которые выглядят безопасными, но такими не являются

В ходе нашего исследования вредоносного ПО мы обнаружили ещё одну проблему, которая становится все более распространённой, поэтому разумно следить за ней в будущем. Что это за проблема? Вредоносное ПО скрывается за легитимными процессами Windows и хорошо справляется с этой задачей.

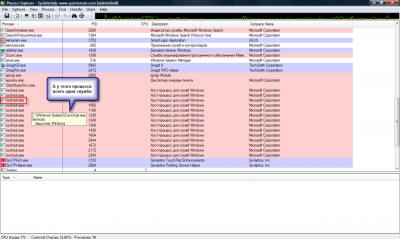

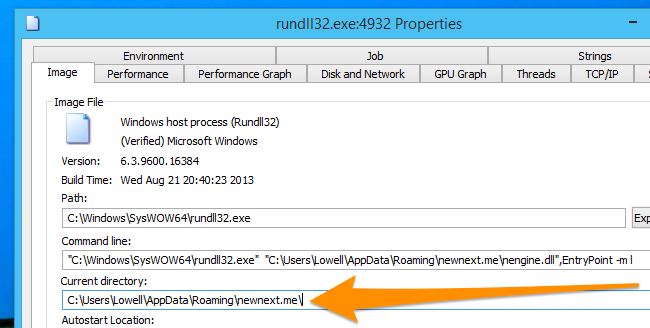

Проблема заключается в утилите Windows rundll32.exe, которую можно использовать для произвольного запуска функций из файлов DLL. Поскольку эта утилита подписана Microsoft, она отображается в списке как полностью законный процесс, но на самом деле они просто перемещают весь свой вредоносный/рекламный код в файл .DLL вместо файла .EXE, а затем вместо этого загружается вредоносное ПО с помощью rundll32.exe. Фактически, если вы видите, что rundll32.exe запущен как «собственный процесс» и обозначен голубым цветом, показанным ниже, это почти всегда что-то, что не должно выполняться.

В приведённом ниже примере вы можете видеть, что, хотя мы использовали функцию Verified Signer для проверки этого элемента, когда мы наводим на него курсор и смотрим на полный путь, на самом деле загружается DLL, которая оказывается частью adware (рекламного ПО).

Примечание: прежде чем вы начнёте кричать о запуске антивирусной проверки, отметим, что мы это сделали, и она ни чего не нашла. Большая часть этого нежелательного, рекламного и шпионского ПО игнорируется антивирусными утилитами.

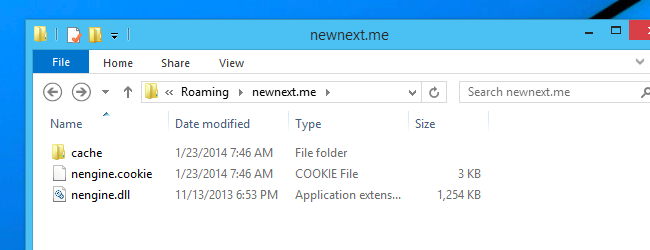

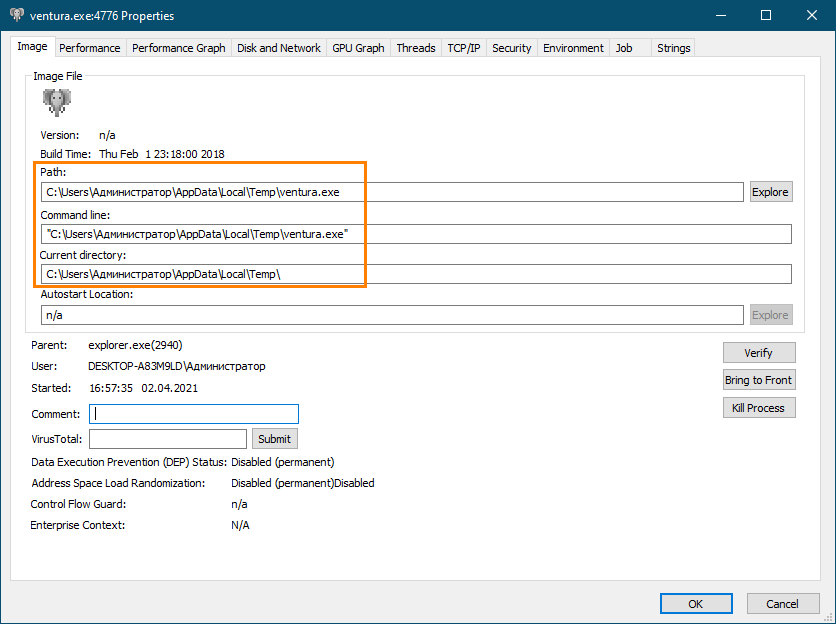

Двойной щелчок, чтобы открыть подробную информацию, продолжает раскрывать информацию о данной проблемы, и мы также можем увидеть каталог из которого запущено вредоносное ПО, эту информацию мы будем использовать для дальнейшего исследования.

Внутри этого каталога мы обнаружили ряд файлов, которые постоянно обновлялись в фоновом режиме.

Остальная часть расследования привела к некоторым другим инструментам, которые не входят в набор SysInternals, и которые мы, вероятно, рассмотрим позже, но достаточно сказать, что это просто вредоносная программа, которая работала вместе с другим нежелательным ПО.

Важным моментом здесь является то, что вредоносное ПО способно прятаться за законными исполняемыми файлами Windows, поэтому обязательно следите за чем-либо подобным.

В следующей части

Следите на ZaWindows.ru, чтобы узнать больше о SysInternals, поскольку мы покажем вам, как использовать утилиту Process Monitor для отслеживания того, что приложения на самом деле делают за кулисами. Это на многое откроет глаза.

- Почему svchost.exe прослушивает много портов? Как узнать, какие именно программы открыли порты

- Как узнать, какой процесс блокирует файл или папку в Windows

Связанные статьи:

- Понимание Process Monitor (92.4%)

- Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра (92.4%)

- Знакомство с Process Explorer (87.3%)

- Что такое инструменты SysInternals и как их использовать? (79.7%)

- Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО (79.7%)

- Как удалить Поле поиска и Кортану с Панели задач (RANDOM – 50%)

Охота на вредоносное ПО с помощью Sysinternals Tools. Часть 1

В этой части статьи будут даны рекомендации по использованию Process Explorer для поиска и удаления вредоносного программного обеспечения.

Автор: Deb Shinder

Перевод: Владимир Вороницкий

Вступление

В последние несколько лет Марк Руссинович представляет свои презентации на ежегодном саммите MVP в Редмонде. В прошлом марте его выступление было связано с довольно интересной темой – Использование некоторых популярных системных утилит для обнаружения вредоносного ПО в системе. Утилиты можно бесплатно скачать с сайта Microsoft TechNet.

В первой части я изложу, что я извлекла из этих выступлений и покажу, как использовать некоторые из этих программ.

Автоматическая и ручная очистка вредоносного ПО

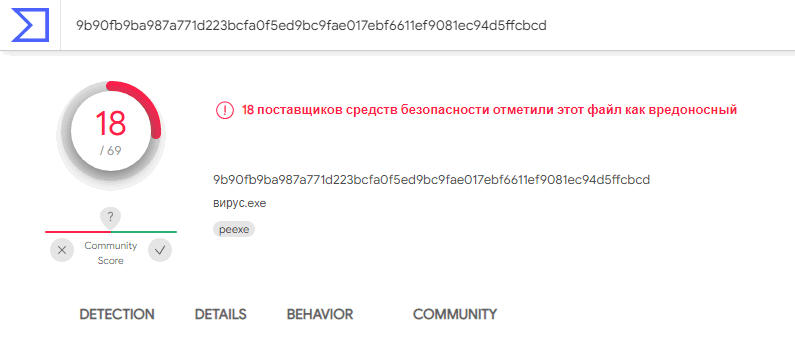

Существует множество различных программ по обнаружению и очистке от вредоносного ПО, в их число также входит антивирус, разработанный Microsoft – MSRT (Malicious Software Removal Tool). Этот антивирус можно скачать бесплатно здесь. Проблема большинства антивирусов заключается в том, что они зависят от своих сигнатур, поэтому каждый раз, когда обнаруживается новый вирус или другое вредоносное ПО поставщику антивируса требуется обновить базы данных для того, чтобы антивирусная программа смогла их опознавать. Вирусописатели ежедневно создают новое вредоносное ПО, и поэтому они всегда на один шаг опережают производителей антивирусов.

На какое-то время пользователи остаются незащищёнными от новых угроз, в зависимости от того как часто поставщики антивирусного ПО выпускают обновления. Многие пользователи ПК догадываются о том, что их антивирус работает не идеально. Часто один антивирус найдёт то, что другой не заметит. При появлении нового вредоносного ПО – ни один антивирус не сможет его обнаружить. Это основа концепции Zero Day (нулевого дня) – совершенно новое вредоносное ПО не может быть сразу обнаружено и защититься от него невозможно. В данном случае стоит применять ручную проверку. К тому же, она является более практичной, чем простой запуск антивируса с надеждой на лучшее. Если вы заметили подозрительное поведение в системе , вместо того, чтобы ждать пока выйдут обновления для антивируса, вы можете “копнуть” глубже и обнаружить его сами. Сделать это можно с помощью Process Monitor и Autorun

Ручное опознавание вредоносного ПО и его очистка.

В своих выступлениях Марк вначале выделил следующие шаги :

1. Отключить ПК от сети

2. Распознать активность вредоносного ПО в процессах и драйверах.

3. Приостановить и завершить обнаруженные процессы

4. Распознать и удалить вредоносного ПО из автозагрузки.

5. Удалить файлы с вредоносным ПО.

6.Перезагрузиться и повторить действия.

Данный процесс может быть многошаговым, так как авторы вредоносного ПО часто создают довольно сложное ПО, которое было заранее задумано, чтобы выстоять против ваших усилий по его уничтожению. Перезагрузку и повторения – осуществляйте до тех пор, пока вы не опознаете всё вредоносное ПО. Отключение от сети зараженной машины предотвращает заражение других ПК в сети и предотвращает немедленное инфицированию от соединения с клиентом после того, как оно было задействовано вашей антивирусной системой ,попытками очистки и т.п.

Но отключая зараженный ПК от сети, вы не сможете изучить активность вредоносного ПО и полностью понять, как оно работает и что делает.

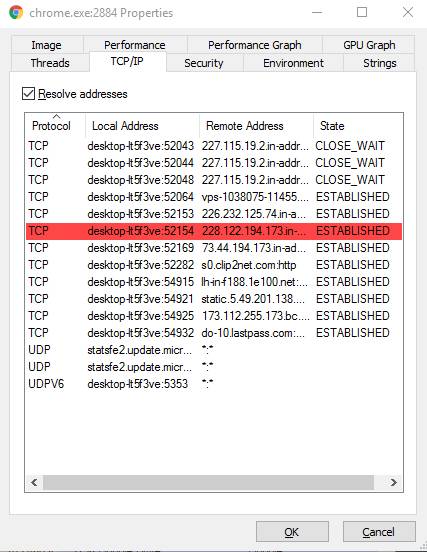

Как распознать подозрительные процессы?

Марк отметил, что искать следует в тех процессах, которые не имеют иконок ,описания, цифровой подписи или неподписанными изображениями Microsoft. Также сосредоточьтесь на тех процессах, которые находятся в директориях Windows, включают в строках странные URL, имеют открытые TCP/IP соединения, процессы которые содержат подозрительные DLL или службы (скрывается как DLL в процессе). Большинство вредоносного ПО упаковывается ,сжимается или шифруется. Многие авторы сами пишут свои упаковщики, поэтому их можно обнаружить по имеющимся сигнатурам упаковщиков. Большинство вредоносного ПО имеет все или некоторые описанные выше характеристики.

Так как же нам исследовать процессы ?

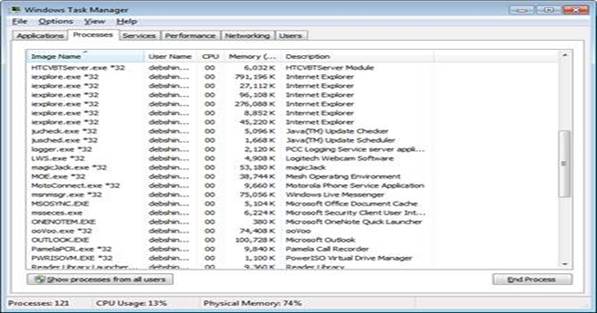

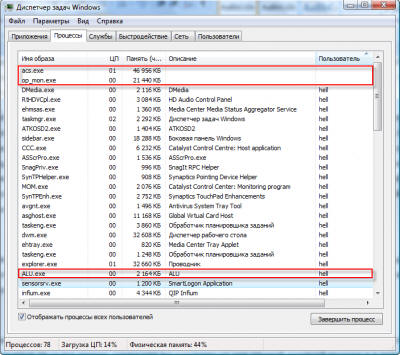

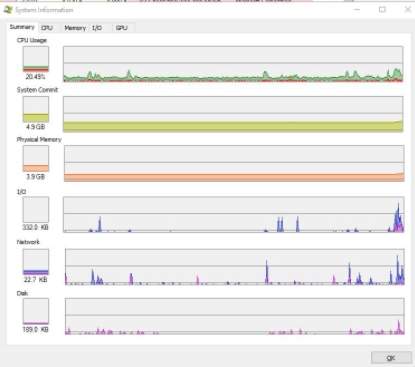

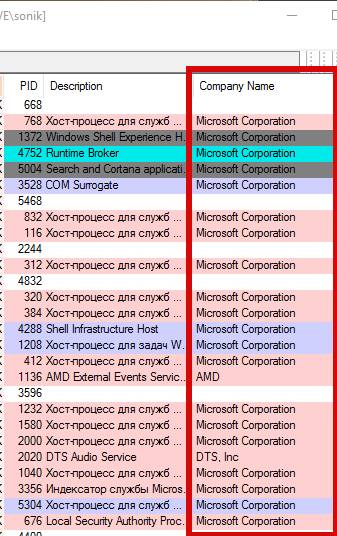

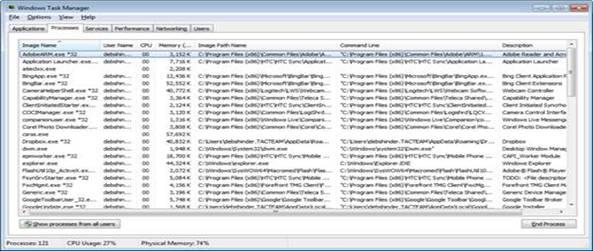

Большинство IT- профессионалов начинают с простого – с изучения закладки диспетчера задач.Task Manager был улучшен в Vista и Windows 7 по сравнению с XP.

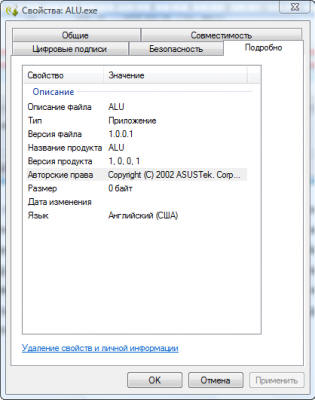

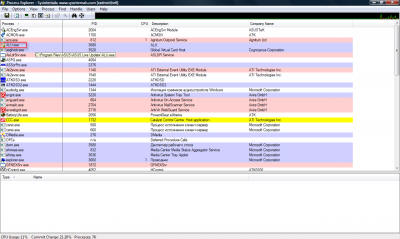

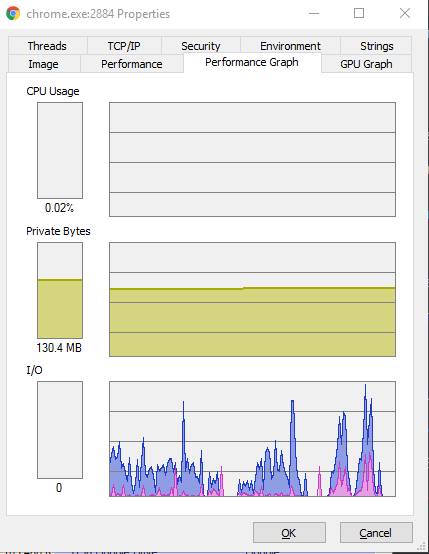

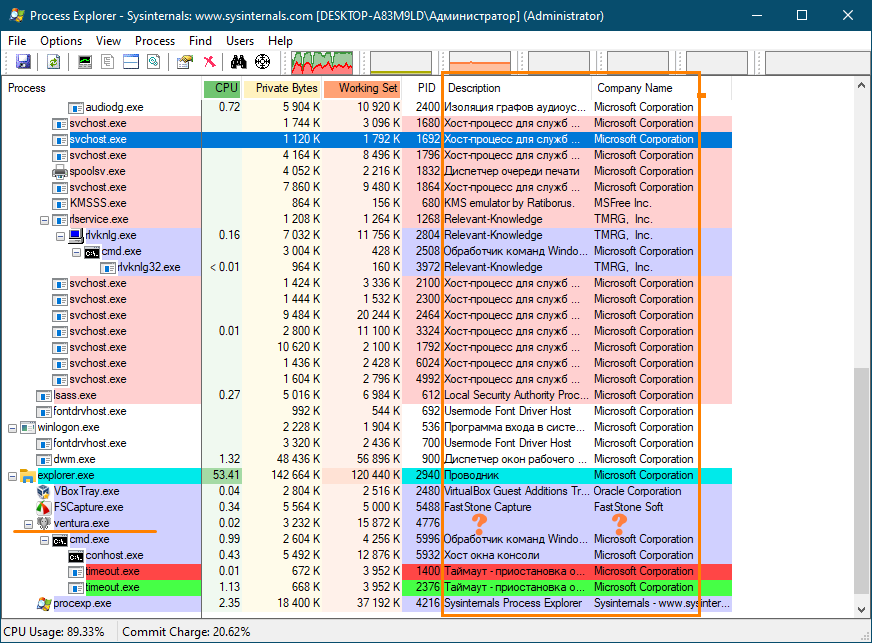

Колонка информации о процессах, используемых приложением, содержит полезную информацию. (Изображение 1).

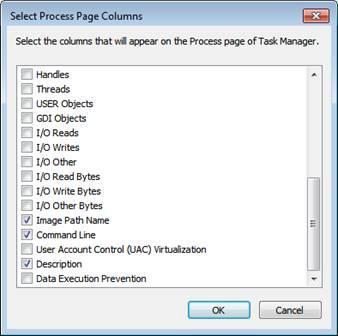

Вы можете получить дополнительную информацию в Task Manger.В меню ВИД вы можете отобразить дополнительные колонки (Изображение 2).

Вы можете отобразить полный путь к изображению, которое используется процессом или просмотреть командную строку для отображения команды со всеми параметрами, которые были использованы для запуска проверяемого процесса.

(вредоносное ПО часто имеет странный вид в командной консоли).

Просмотрите дополнительную информацию .

Изображении 3.

С помощью Task Manager можно получить и более подробную информацию. Кликните правой кнопкой и выберите свойства, в результате откроются свойства процесса в диалоговом окне. Здесь вы найдёте информацию относительно типов файлов, расположение, размер ,цифровые подписи ,авторские комментарии , номер версии и т.д. (большинство вредоносного ПО не имеют информации о версии).

Всё это неплохо , однако, Task Manager, всё же, не даёт полной информации.

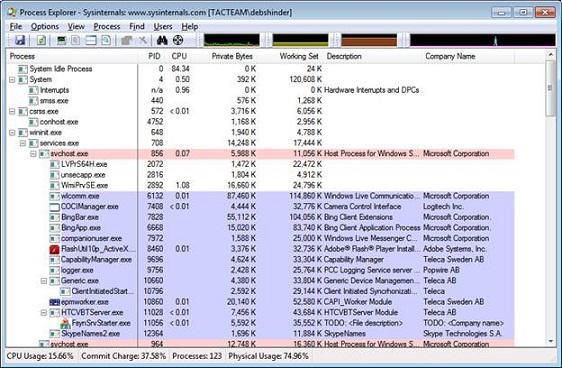

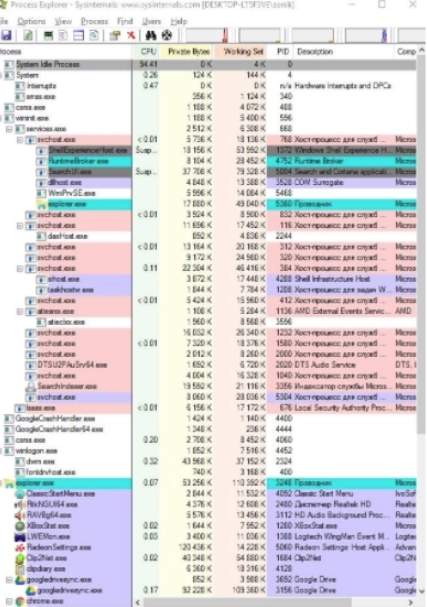

Обратите внимание, что процесс так же можно изучить с помощью инструмента SysInternals Process Explorer, используя Process Explorer, чтобы обнаружить вредоносное ПО.

Process Explorer бесплатное приложение размером 1.46Мб, которое может быть загружено на сайте Microsoft TechNet.

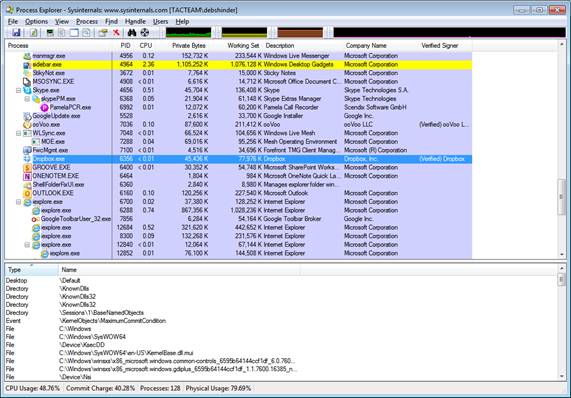

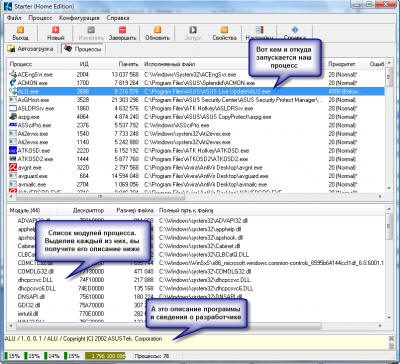

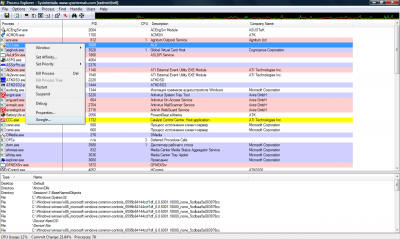

Последнюю версию 14.1 можно скачать отсюда. Его также можно запустить по этой ссылке. Как видите, на изображении 4 вид используемых процессов несколько другой.

изображение 4

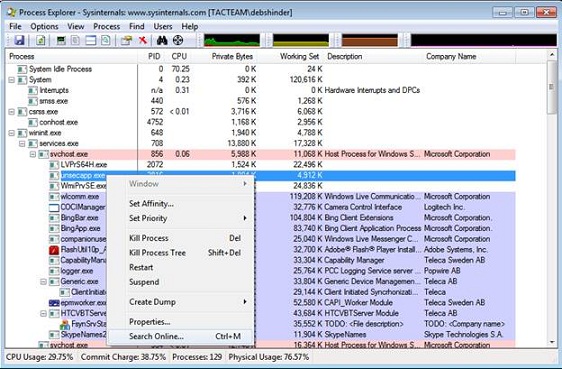

В Process Explorer в левой колонке изображено дерево процессов, в котором показаны главные и дочерние процессы. Если процесс выглядит подозрительным, то связанные с ним процессы тоже могут быть таковыми. Очень полезным свойством является возможность кликнуть по процессу и сделать “поиск онлайн” для поиска информации относительно процесса, как показано на изображении 5.

Следует помнить, что некоторое вредоносное ПО будет использовать псевдо-случайно сгенерированные процессы, с целью предотвращения получения какой-либо информации при поиске. Как мы недавно отмечали, вредоносное ПО часто бывает упаковано , фиолетовый цвет индикатора в Process Explorer означает, что, возможно, файлы упакованы. Заметьте, что процессы созданные в отладочных версиях Visual Studio, выглядят как упакованные процессы.

Некоторые процессы будут вам довольно знакомы, и не вызовут подозрений (svchost.exe, rundll32, taskhost.exe и т.д.). Авторы вредоносного ПО это тоже знают, и часто за такими процессами скрывается вредоносное ПО. Злоумышленники создают свои собственные хост – службы для скрытия активности в системных процессах. При выборе DLL ,вы можете увидеть, что находится внутри процесса, изображения или данные. Так же этот вид отображает загруженные драйвера и может проверять строки и цифровые подписи. Если вы обнаружите процессы Microsoft, которые не имеют цифровой подписи, это должно вызвать подозрения, так как весь код Microsoft является подписанным.

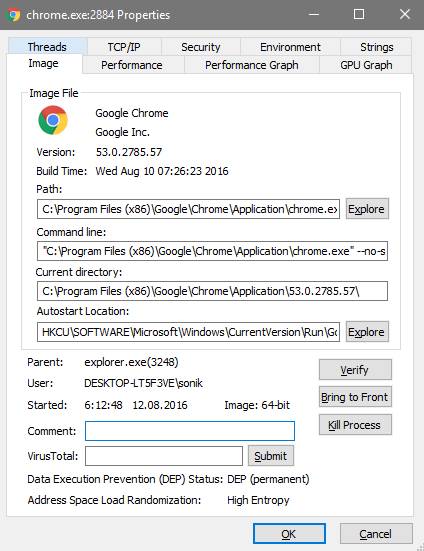

Вы можете выборочно проверять подписи. Сделайте двойной клик по процессу и в свойствах нажмите Verify.

Вы можете увидеть окно свойств в диалоговом окне, показанное на изображении 6.

Во время проверки процесса утилита вас подключит к интернету для проверки Certificate Revocation List (CRL). В Process Explorer вы можете добавить для отображения колонку “проверенные подписи”

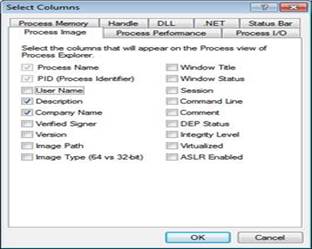

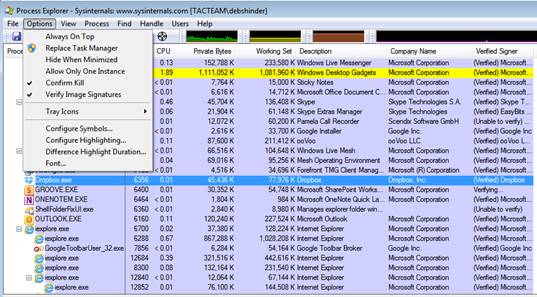

Вид -> выделить нужные колонки -> ставим галочку “Verified Signer” как показано на изображении 7.

Заметите новую колонку с подписями, которые были проверены в индивидуальном порядке.

изображение 8.

изображение 9.

Для того, чтобы проверить все подписи, вы можете нажать на Опции и выбрать Verify image signatures. Другая утилита в SysInternal tool – Sigcheck , создана для проверки цифровых подписей. Она совместима с версиями Windows XP и выше. Последнюю версию 1.71 можно скачать отсюда. Не забывайте ,что авторы вредоносного ПО также могут получить цифровые сертификаты для своего ПО, так что существование подписи не является гарантией безопасности процесса.

Итоги

В первой части статьи, посвященной использованию SysInternal tools для ручного выявления и очистки вредоносного ПО в Windows системах, было показано, как использовать Process Explorer для поиска подозрительных процессов, которые могут указывать на нежелательное ПО.

Во второй части мы рассмотрим как использовать функционал автозагрузки для обнаружения вредоносного ПО, загружающегося при запуске ,а также, как использовать Prоcess Monitor для отслеживания активности и возможных путей по очистке системы.

Когда в системе что-то не так или просто хочется проконтролировать эффективность установленного на компьютере антивируса, мы обычно нажимаем три заветные клавиши Ctrl, Alt, Del и запускаем Диспетчер задач, надеясь обнаружить вирус в списке процессов. Но в нем мы видим лишь большое количество работающих на компьютере программ, каждая из которых представлена своим процессом. И где же тут скрывается вирус? Ответить на этот вопрос вам поможет наша сегодняшняя статья

Для того чтобы определить, есть вирус в процессах или его там нет, нужно очень внимательно вглядеться в список процессов. В операционной системе Windows Vista в обязательном порядке нажмите кнопочку «Отображать процессы всех пользователей», иначе вы толком ничего и не увидите. Прежде всего, обратите внимание на описание процесса в столбике «Описание». Если описания нет или оно какое-то «корявенькое», это должно вас насторожить. Ведь разработчики программ имеют привычку подписывать свои творения на понятном русском или английском языках.

Отметив взглядом процессы с подозрительным описанием, обращаем взор на следующий столбик – «Пользователь». Вирусы обычно запускаются от имени пользователя, реже в виде служб и от имени системы – SYSTEM, LOCAL SERVICE или NETWORK SERVICE.

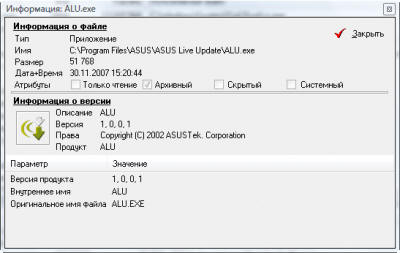

Итак, найдя процесс с подозрительным описанием, запускаемый от имени пользователя или непонятно от чьего имени, щелкните нему правой кнопкой мышки и в появившемся контекстном меню выберите пункт «Свойства». Откроется окошко со свойствами программы, которая запустила данный процесс. Особое внимание обратите на вкладку «Подробно», где указана информация о разработчике, версии файла и его описание, а также на пункт «Размещение» вкладки «Общие» – здесь указан путь к запущенной программе.

Если путь «Размещение» ведет в каталог Temp, Temporary Internet Files или еще в какое-либо подозрительное место (например, в папку некой программы каталога Program Files, но вы уверены, что такую программу вы не устанавливали), то, ВОЗМОЖНО, данный процесс принадлежит вирусу. Но все это лишь наши догадки, за подробной информацией, конечно же, лучше обратиться к интернету. Неплохие списки процессов есть на сайтах what-process.com http://www.tasklist.org и http://www.processlist.com. Если после всех поисков ваши опасения на счет подозрительного процесса подтвердятся, можете радоваться – на вашем компьютере поселился вирус, троян или другой зловред, которого нужно срочно ликвидировать.

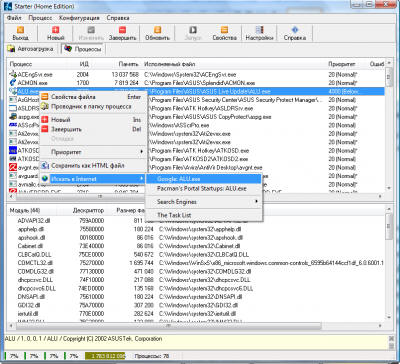

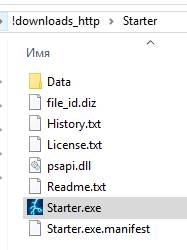

Но окошко со свойствами запустившего процесс файла из Диспетчера задач может и не открыться. Поэтому помимо стандартных средств Windows нужно пользоваться различными полезными утилитами, способными выдать максимум информации о подозрительном процессе. Одну из таких программ – Starter – мы уже рассматривали (http://www.yachaynik.ru/content/view/88/).

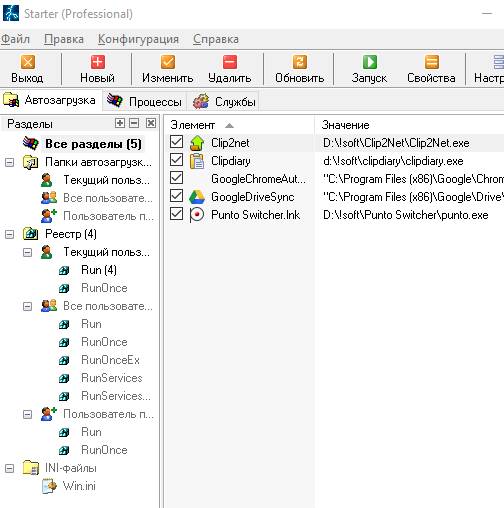

В Starter на вкладкее«Процессы» представлена исчерпывающая информация о выделенном процессе: описание программы и имя файла, который запустил процесс, информация о разработчике, список модулей (программных компонентов), задействованных процессом.

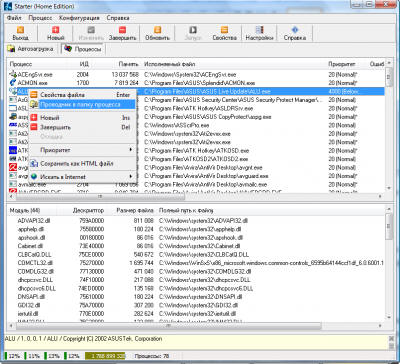

Таким образом, нет нужды копаться в свойствах файла, запустившего процесс – всё и так, как на ладони. Тем не менее, это не мешает щелкнуть по подозрительному процессу правой кнопкой мышки и выбрать «Свойства», чтобы получить доскональные сведения о файле процесса в отдельном окошке.

Чтобы попасть в папку программы, который принадлежит процесс, щелкните по названию процесса правой кнопкой мыши и выберите «Проводник в папку процесса».

Но самая удобная опция в Starter – возможность начать поиск информации о процессе прямо из окна программы. Для этого щелкните правой кнопкой мышки по процессу и выберите «Искать в Интернет».

После того, как вы получите полную информацию о файле, запустившем процесс, его разработчике, назначении и мнение о процессе в сети интернет, сможете достаточно точно определить – вирус перед вами или мирная программа-трудяга. Здесь действует тот же принцип, что и в Диспетчере задач. Подозрительны те процессы и модули процессов, для которых не указан разработчик, в описании которых ничего нет либо написано что-то невнятное, процесс или задействованные им модули запускаются из подозрительной папки. Например, Temp, Temporary Internet Files или из папки в Program Files, но вы точно помните, что указанную там программу вы не устанавливали. И, наконец, если в интернете четко сказано, что данный процесс принадлежит вирусу, радуйтесь – зловреду не удалось спрятаться от вас!

Одно из самых распространенных заблуждений начинающих чайников касается процесса svchost.exe. Пишется он именно так и никак иначе: svshost.exe, scvhost.exe, cvshost.exe и другие вариации на эту тему – вирусы, маскирующиеся под хороший процесс, который, кстати, принадлежит службам Windows. Точнее, один процесс svchost.exe может запускать сразу несколько системных служб. Поскольку служб у операционной системы много и все они нужны ей, процессов svchost.exe тоже много.

В Windows XP процессов svchost.exe должно быть не более шести. Пять процессов svchost.exe – нормально, а вот уже семь – стопроцентная гарантия, что на вашем компьютере поселился зловред. В Windows Vista процессов svchost.exe больше шести. У меня, к примеру, их четырнадцать. Но и системных служб в Windows Vista намного больше, чем в предыдущей версии этой ОС.

Узнать, какие именно службы запускаются процессом svchost.exe, вам поможет другая полезная утилита – Process Explorer. Скачать последнюю версию Process Explorer вы можете с официального сайта Microsoft: technet.microsoft.com

Process Explorer выдаст вам описание процесса, запустившую его программу, наименование разработчика и множество полезной технической информации, понятной разве что программистам.

Наведите мышку на имя интересующего вас процесса, и вы увидите путь к файлу, запустившему данный процесс.

А для svchost.exe Process Explorer покажет полный перечень служб, относящихся к выделенному процессу. Один процесс svchost.exe может запускать несколько служб или всего одну.

Чтобы увидеть свойства файла, запустившего процесс, щелкните по интересующему вас процессу правой кнопкой мышки и выберите «Properties» («Свойства»).

Для поиска информации о процессе в интернете при помощи поисковой системы Google, просто щелкните по названию процесса правой кнопкой мыши и выберите «Google».

Как и ранее, подозрения должны вызвать процессы без описания, без наименования разработчика, запускающиеся из временных папок (Temp, Temporary Internet Files) или из папки программы, которую вы не устанавливали, а также идентифицируемые в интернете как вирусы.

И помните, для качественно работы программ Process Explorer и Starter в Windows Vista, их нужно запускать с административными правами: щелкните по исполняемому файлу программы правой кнопкой мышки и выберите «Запуск от имени администратора».

Однако хочется вас разочаровать, только очень глупые вирусы выдают себя в списке процессов. Современные вирусописатели уже давно научились прятать свои творения не только от глаз пользователей, но и от антивирусных программ. Поэтому спасти вас в случае заражения качественно написанной вредоносной программой может лишь хороший антивирус со свежими базами (да и то не факт!), наличие резервной копии со всей вашей информацией и диск с дистрибутивом Windows для переустановки системы. Тем не менее, периодически заглядывать в список процессов все же стоит – мало ли какой scvhost или mouse.exe там притаился.

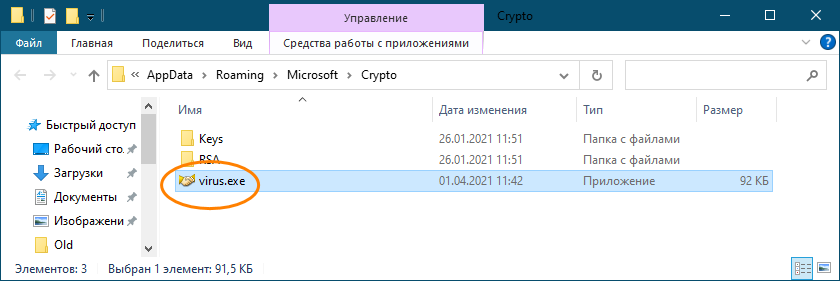

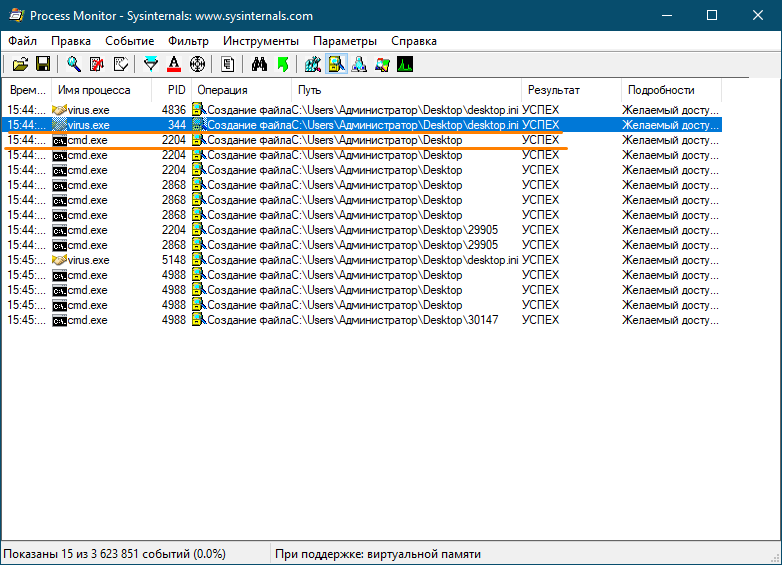

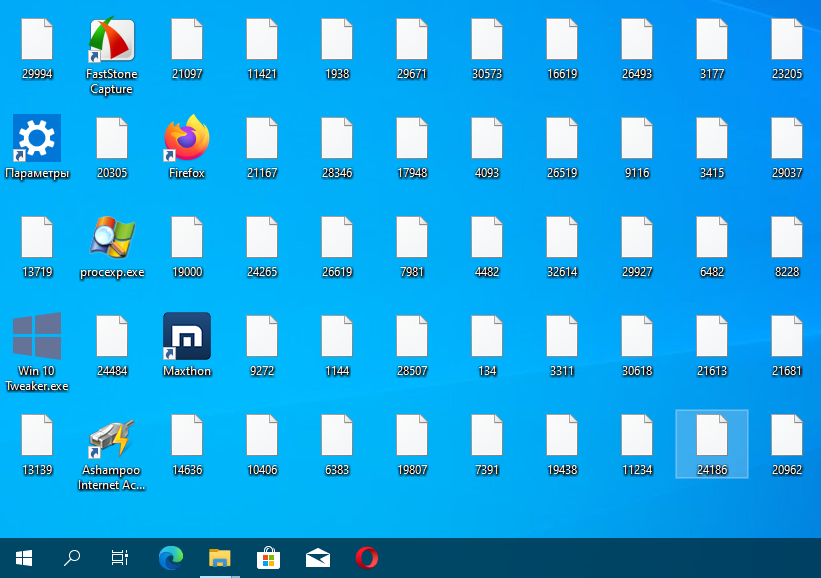

В процессе работы операционная система и установленные в ней прикладные программы создают множество временных файлов и это совершенно нормальное явление, если только эти файлы не начинают появляться там, где их в принципе быть не должно, например, на рабочем столе. Если же файлы эти нельзя ещё и просмотреть, то это должно стать поводом для беспокойства, поскольку подобное поведение нередко свидетельствует о вирусной активности на компьютере пользователя, хотя ещё не факт, что система действительно заражена. Но, во всяком случае брать на себя труд по выяснению причин такого поведения системы приходится пользователю.

Для отслеживания активности в файловой системе мы предлагаем использовать такую утилиту как Process Monitor, созданную небезызвестным сотрудником Microsoft Марком Руссиновичем. Помимо Process Monitor, существуют также и другие утилиты для отслеживания изменений в файловой системе, более простые в использовании, но и менее функциональные. Тем не менее, перед тем как приступать к отлавливанию проявляющего непонятную активность файла, рекомендуем выполнить ряд простых действий, которые, возможно, позволят обнаружить его уже на первом этапе.

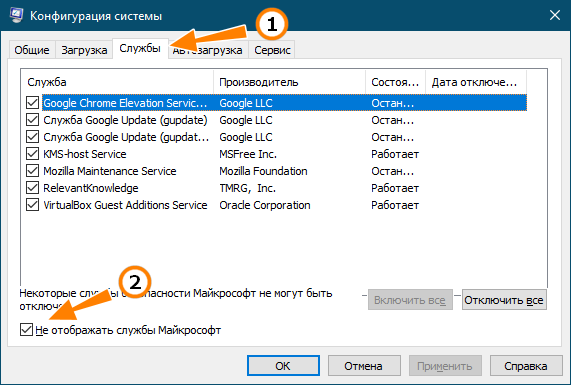

Откройте командой msconfig утилиту «Конфигурация системы», переключитесь на вкладку «Службы» и отметьте флажком «Не отображать службы Майкрософт». Внимательно изучите список запущенных сторонних служб и убедитесь, что среди них нет ничего подозрительного. Вряд ли имя службы поведает вам о многом, но, по крайней мере, это даст вам зацепку для начала поиска связанного с нею файла через оснастку управления службами.

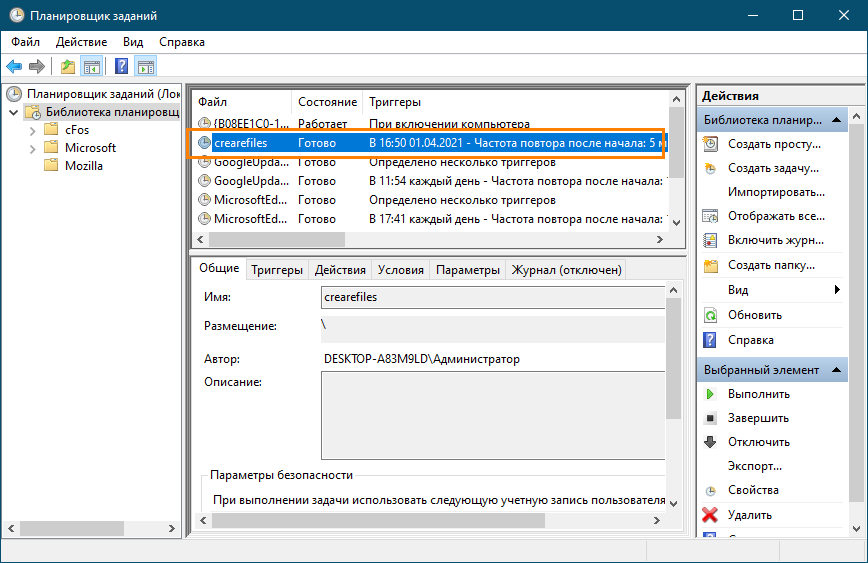

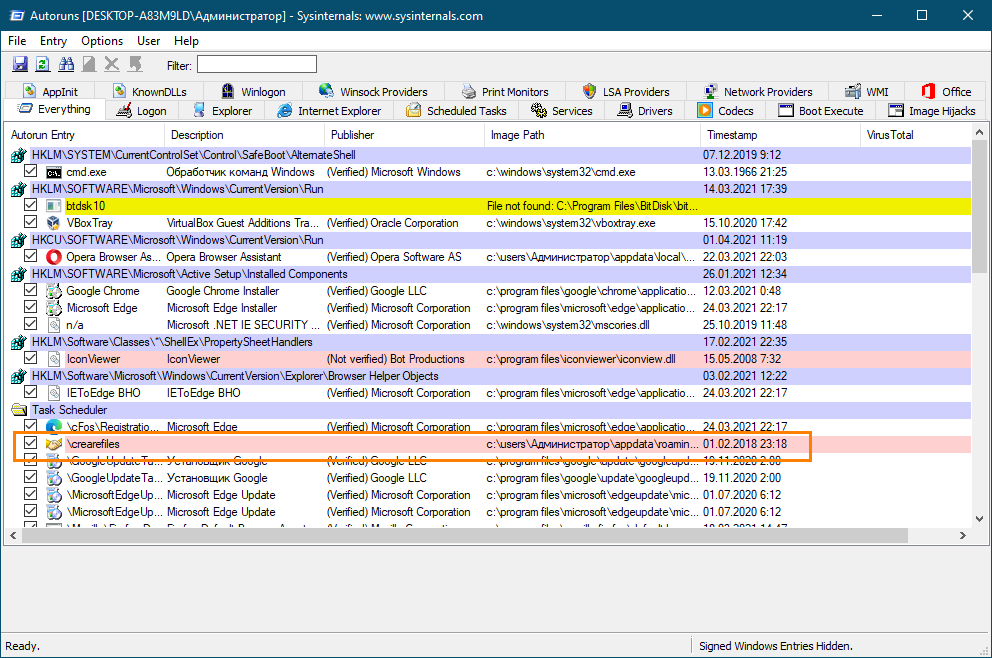

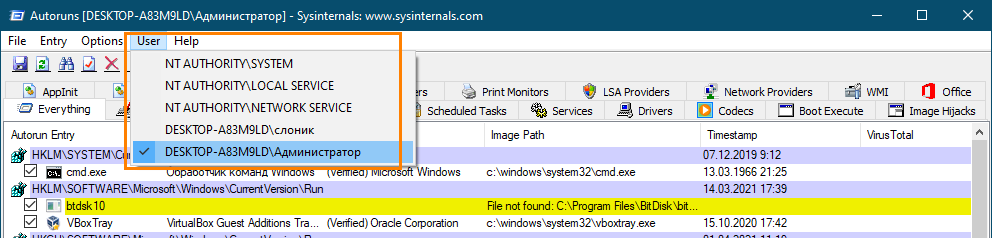

Для анализа автозагрузки мы рекомендуем использовать утилиту Autoruns. Запустите её от имени администратора и столь же внимательно изучите содержимое вкладки «Everything». Она включает в себя все элементы автозапуска: как те, которые запускаются из реестра или папки автозапуска, так и те, которые прописались в планировщик заданий. Обратите внимание на колонки «Description» и «Publisher»: они содержат краткое описание приложения и информацию о поставщике. Элементы автозапуска, подсвеченные розовым цветом, не имеют цифровой подписи, что косвенно указывает на их неоднозначное происхождение.

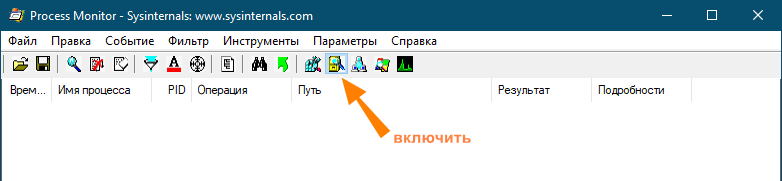

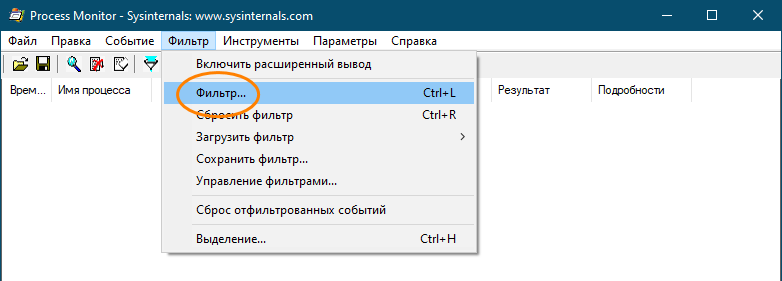

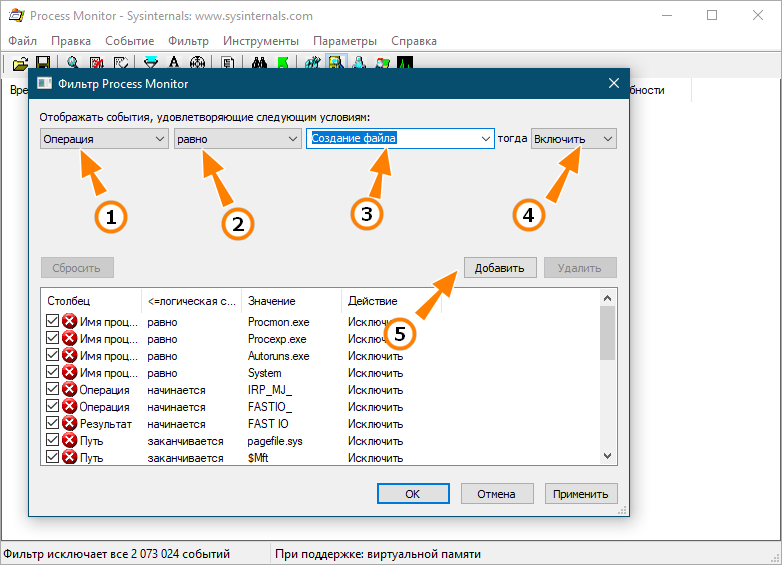

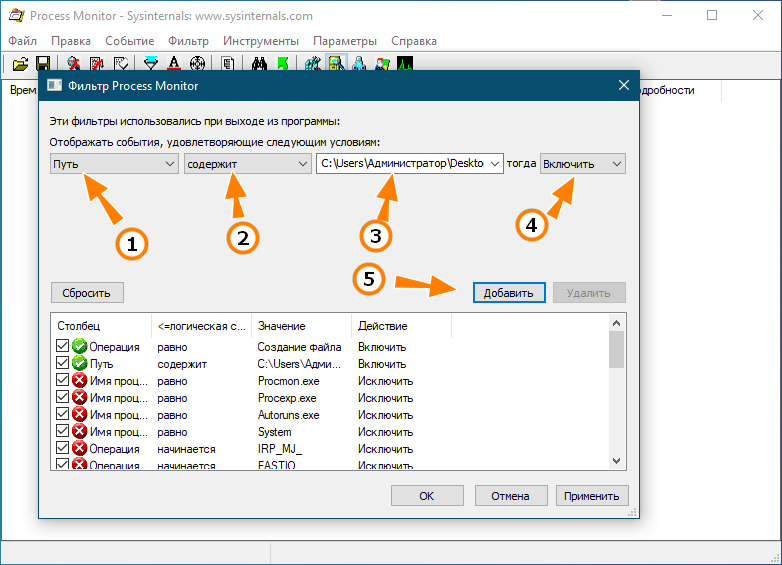

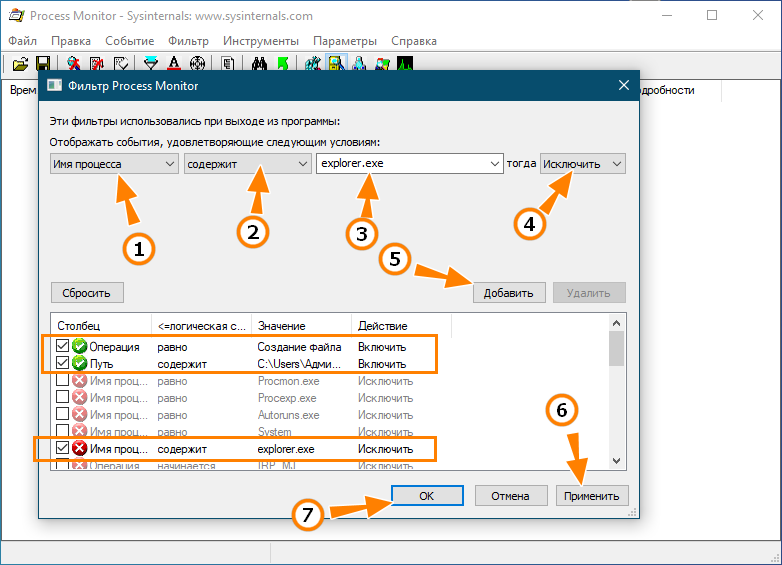

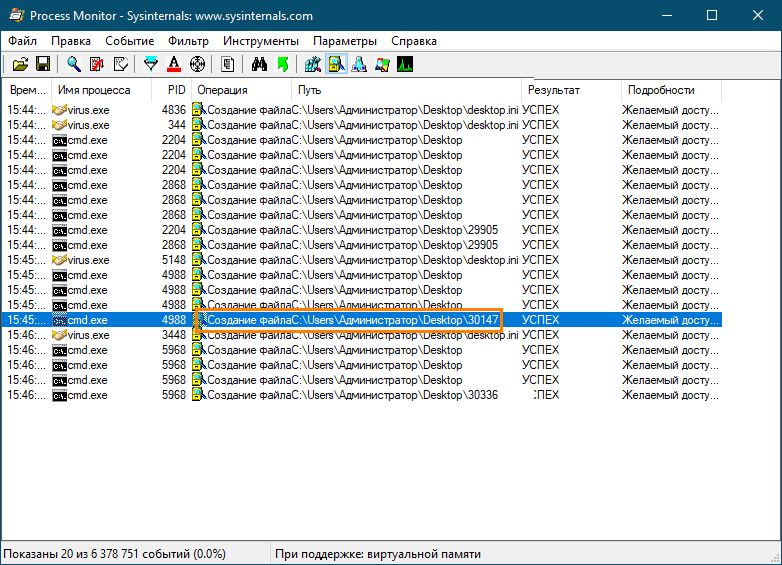

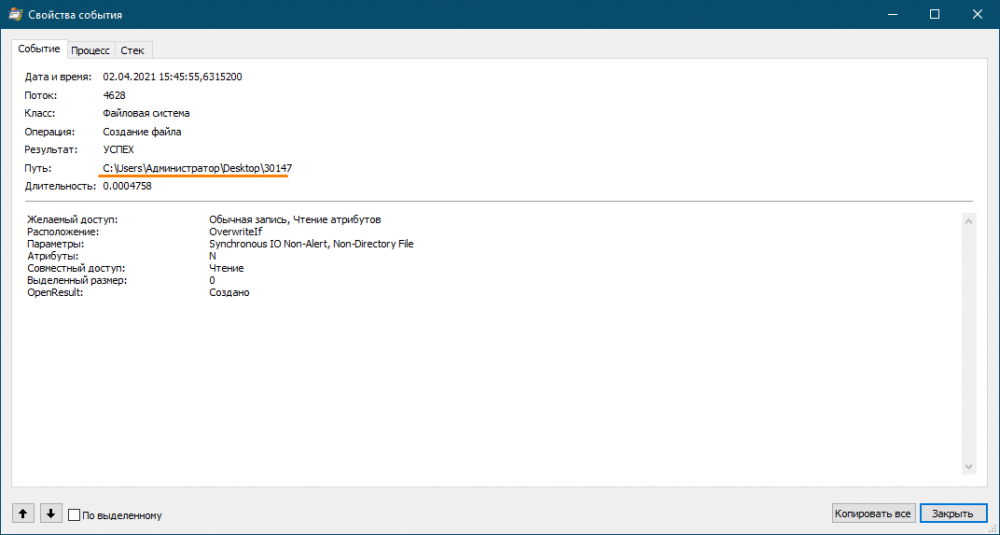

Process Monitor — пожалуй, лучшее, что может предложить рынок бесплатного программного обеспечения для отслеживания процессов и создаваемых ими записей, причём не только на диске, но и в реестре. Язык интерфейса этого инструмента — английский, но если вы не против, для большей понятливости мы будем использовать чуть более старую, но русифицированную версию 3.33, тогда как на официальном сайте доступна уже версия под индексом 3.61. Поскольку нам нужно выяснить, какая программа создаёт на рабочем столе непонятные файлы со случайными именами, будем придерживаться следующего алгоритма.

1. Запустите Process Monitor с правами администратора с любой папки, кроме рабочего стола, ведь зачем нам отслеживать лишнюю активность;

2. На панели инструментов снимите галочки отслеживание сетевой активности, процессов и потоков, а также обращения к реестру, оставляем отслеживание только файловой активности;

7. В общем, должно получиться как на скриншоте. Сохраняем настройки нажатием «Применить» и «OK».

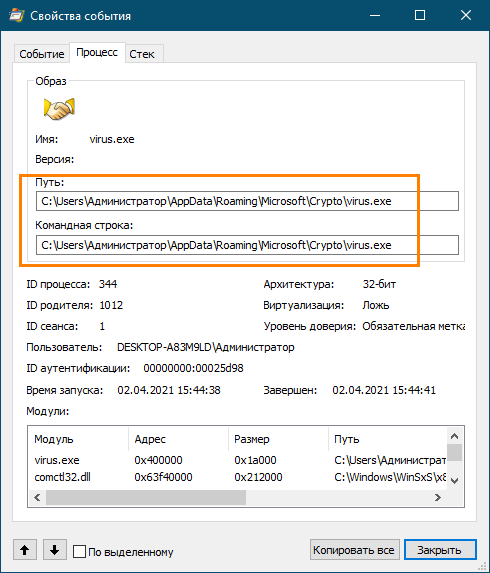

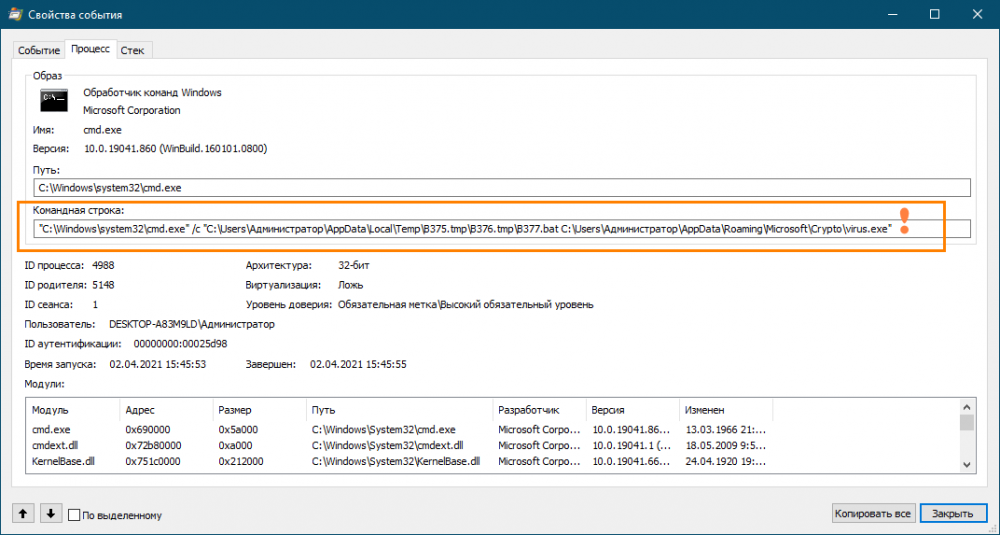

Кратко рассмотрим ещё один похожий случай. На компьютере завёлся зловред, который подобно virus.exe загаживал рабочий стол файлами со случайными именами. На этот раз мы не стали прибегать к помощи Process Monitor, а воспользовались Process Explorer — утилитой от того же разработчика. Запустив её с правами администратора и просмотрев «Description» и «Company Name», мы нашли таких пустых колонки, принадлежащих некоему файлу ventura.exe, являющемуся родителем процесса cmd.exe → conhost.exe, проявляющего периодическую активность, которую мы сопоставили с временем генерирования на рабочем столе файлов.

Доброго времени суток, дорогие друзья, знакомы, читатели, почитатели и прочие личности. Сегодня посмотрим на процессы Windows с помощью программ Process Explorer и Starter.

Как, думаю, многие знают, важным фактором в устранении вирусов, вредоносных программ и прочей гадости является своевременное выявление и отключение посторонних процессов висящих в памяти. Тоже самое касается выявление нюансов снижения производительности и разного рода ошибок.

Простой диспетчер задач конечно позволяет отключать процессы, но помимо имени процесса не дает толком никакой внятной информации по нему, а посему довольно сложно понять является ли процесс вирусным и вообще тот ли это самый процесс, от которого Вы хотите избавиться или это попросту что-то нужное.

В общем дабы видеть и контролировать процессы более детально, сегодня мы предложим Вам несколько вариантов программ и стопочку теории..

Поехали.

-

Смотрим процессы Windows – Process Explorer

-

Дополнительный функционал Process Explorer

-

Смотрим процессы Windows – Starter

-

Процессы Windows теория по работе с ними

-

Процессы Windows – практика по работе с ними

-

Послесловие

Смотрим процессы Windows – Process Explorer

Начнем с первой программы, которая, думаю, многим известна. Речь пойдет о таком чуде программисткой мысли как Process Explorer.

Утилита полностью бесплатна, но в первоначальном варианте не поддерживает русский язык (хотя наверняка можно найти руссифицированную версию).

Количество информации, которая она (софтина) умеет показывать о такой вещи как процессы Windows просто огромно: начиная от детальной загрузки процессора и заканчивая описанием, потреблением памяти, путями, ключами, приоритетами и много чем еще.

Скачать можно например по этой ссылке. Установка не требуется, – достаточно распаковать утилиту в нужное Вам место, чем-нибудь вроде 7-zip и запустить exe-файл из папки.

Помимо простого мониторинга процессов, программа, что логично, позволяет ими управлять, т.е завершать, перезапускать, искать информацию по процессу в интернете.

к содержанию ↑

Дополнительный функционал Process Explorer

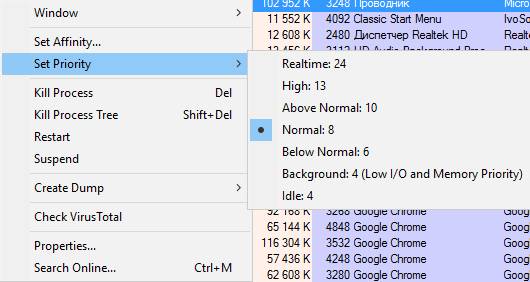

Можно еще и задавать процессорный приоритет или, допустим, проверить его на Virus Total.

О каждом процессе можно посмотреть еще более (чем в общем списке) подробную информацию, начиная от связанных с ним библиотек до мониторинга взаимодействия с сетью, нагрузки и так далее (см.количество вкладок на скриншотах выше).

Кстати о мониторинге производительности, – Process Explorer позволяет смотреть не информацию не только для каждого процесса в отдельности, но и всей системы в общем и целом. В частности, можно посмотреть информацию по каждому типу ресурсов отдельно.

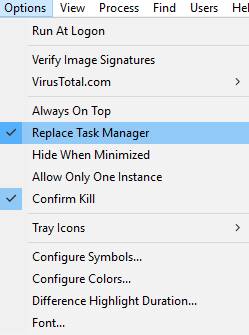

В числе прочего, есть много мелких настроек для интерфейса, шрифтов и тп, а так же возможность заменить стандартный диспетчер задач Windows на эту утилиту (т.е по нажатию на сочетание горячих клавиш “Ctrl-Shift-Esc” или “Ctrl-Alt-Del” будет открываться Proccess Explorer), что очень удобно. Сделать это можно, нажав в “Options – Replace Task Manager“.

В общем, настоятельно рекомендуется к использованию всем и вся.

к содержанию ↑

Смотрим процессы Windows – Starter

Теперь поговорим о втором варианте, чуть более простом.

Еще давным давно, так сказать, в далекой, далекой галактике я натолкнулся на такую программку как Starter.

Программа не столь мощна как заявленный выше Process Exploer, однако позволяет не только смотреть информацию о процессах, но и управлять автозагрузкой + службами Windows (запуск, параметры запуска, остановка работы, перезапуск и пр), что немаловажно для той же диагностики или оптимизации.

Скачать эту небольшую программку можно отсюда вот. Установка так же не требуется, достаточно распаковать архив и запустить exe-файл.

Использование, думаю, не составит никому какого-либо труда, ибо всё приблизительно так же просто (даже еще проще, за счет русского языка), как и в случае с Process Explorer.

Теперь немного полезной информации, которая может Вам пригодится в будущем.

к содержанию ↑

Процессы Windows теория по работе с ними

Теперь немного поговорим о том, как можно пользоваться столь подробной информацией в целях диагностики, точнее говоря, скажем, защиты от вирусов.

Дело в том, что любой процесс, как правило, подписан его разработчиком, ибо последний заинтересован в том, чтобы его знали, почитали и к нему возвращались.

Не подписывает обычно процессы только тот, кто:

- Собрал процесс “на коленке”, т.е. это какая-нибудь маленькая утилитка, вполне вероятно полезная, но написанная влет и не с расчетом на широкие массыпопулярность;

- Решил Вам навредить, т.е. является вирусописателем и вообще вредной врединой;

- Забыл подписаться или попросту в этом не было необходимости (такое бывает, но редко).

Как Вы понимаете, в данный момент (в целях диагностики и выявлении зловредов) нас интересуют именно вторые люди, а точнее говоря их процессы.

к содержанию ↑

Процессы Windows – практика по работе с ними

Дабы выявить и убить какой-либо вредоносный процесс мы делаем следующее:

- С помощью Starter, Process Explorer или любой другой программы, способной выводить список процессов, открываем список с текущими процессами;

- Находим в списке тот или иной процесс, кажущийся нам подозрительным и проверяем есть ли у него подпись автора;

- Если процесс не подписан, подписан по Вашему мнению кем-то левым, подписан именем известной компании, но с опечатками, дружно бежим в Google (Яндекс или чем там кто пользуется) и ищем информацию об этом процессе (как правило, если он вирусный об этом уже написано и зачастую есть инструкция по удалению сопряженных файловпроцессов);

- Если оказалось, что процесс гадкий и вредный, то переходим в папкуветку реестра с этим процессом (путь, можно посмотреть в информации о процессе, в графе исполняемый файл, нажав, например, в Starter “проводник к папке процесса”) и, предварительно завершив процесс, либо удаляем файл этого процесса, либо, если не уверены, что он гадкий, то просто прячем файлик в другую папку, на всякий случай, переименовав его (можно даже сменить расширение, чтобы наверняка).

В двух словах, пожалуй, как-то так.

Если же заниматься выявлением вирусов самостоятельно Вам сложно и лениво, то проще, конечно же, воспользоваться антивирусной утилитой, вроде AVZ.

Теперь, думаю, можно переходить к послесловию.

к содержанию ↑

Послесловие

Собственно, пользуясь такой вот программкой, поисковиком и соображалкой можно быстро уничтожать вредные процессы и вирусы, диагностировать проблемы с производительностью и всё такое прочее-разное.

Говоря простым языком, уметь работать с такой штукой как процессы Windows крайне важно и представленный здесь софт настоятельно рекомендуется к использованию (ну или, как минимум, стоит о нём знать, помнить и держать под рукой).

Если есть какие-то вопросы, проблемы и размышления – пишите или отставляйте комментарии. Будем думать вместе 😉

PS: На эту тему и из этой сферы, есть еще такая великолепная вещь как Anvir Task Manager, статья о котором живет вот по этой вот ссылке.