Как найти порт USB 3.0 в моем компьютере? [Решено]

В наши дни компьютеры поставляются с различными вариантами ввода и вывода. Существует много разных типов портов, и все они служат определенной цели подключения к соответствующему устройству. Здесь я расскажу, как можно найти Порт USB 3.0 на твоем компьютере. Если вы пытаетесь найти модель вашей материнской платы или компьютера, нажмите здесь.

Что такое USB 3.0?

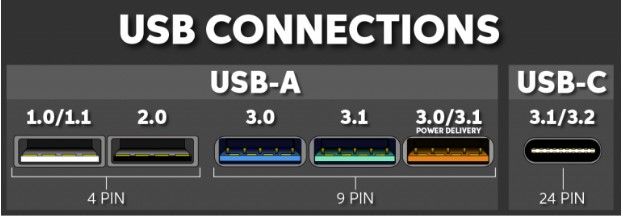

USB 3.0 является одним из последних поколений USB-портов. В отличие от более старых версий с 4-контактными разъемами, USB 3.0 имеет 9-контактные разъемы, которые делают порт эффективным для более быстрой скорости доставки. Порт USB 3.0s поддерживает скорость передачи 5 Гбит / с, а следующий USB 3.1 поддерживает до 10 Гбит / с.

Потребление энергии также различается в зависимости от поколения USB-портов. В то время как USB 2.0 может потреблять до 500 мА, USB 3.0 может потреблять до 900 мА.

Как найти USB 3.0 в моем компьютере?

Чтобы насладиться высокой скоростью передачи, вы должны найти соответствующие порты на вашем устройстве. Если вам интересно как узнать есть ли у вас порт USB 3.0, Вот как вы можете найти, если у вас есть последние порты на вашем компьютере.

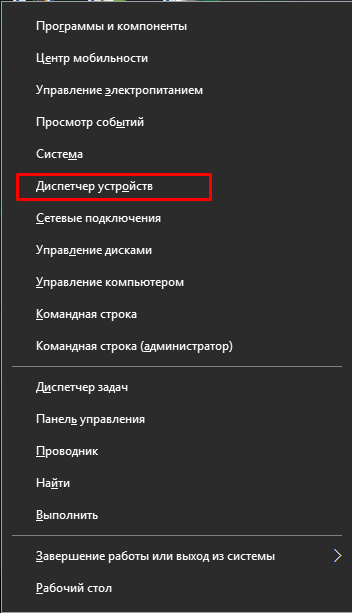

Во-первых, вы должны проверить, есть ли у вас последний порт. Вы можете сделать это из диспетчера устройств. Выполните следующие действия, чтобы узнать, есть ли у вас USB 3.0

- Открыть Бегать диалог, нажав Win + R.

- Тип devmgmt.msc и нажмите Войти открыть диспетчер устройств.

- Разверните Контроллеры универсальной последовательной шины раздел, нажав на маленькую стрелку рядом с ним.

- Здесь вы найдете запись с именем Корневой USB-концентратор. Проверьте версию USB-порта рядом с ним.

Если здесь упоминается USB 3.0, у вас есть порт USB на вашем устройстве, и вы можете воспользоваться высокой скоростью передачи данных.

Как отличить USB 2.0 от 3.0?

Если в диспетчере устройств подключено устройство USB 3.0, вам может быть интересно, какой из множества портов является самым последним. Вот как вы можете определить разницу между USB 2.0 и USB 3.0.

Логотип порта

USB 3.0 также называется SuperSpeed USB. Поэтому производители ноутбуков обычно размещают логотип SS рядом с символом USB, чтобы пользователи могли легко определить разницу между USB 2.0 и 3.0. Вы найдете логотип, похожий на этот:

Контактные штыри

Если вы не можете различить порты из-за отсутствия цветовых различий и все еще задаетесь вопросом, является ли ваше внешнее запоминающее устройство или мультимедийное устройство USB 3.0 или нет, вы можете попробовать подсчитать штырьки разъемов на этих устройствах.

Как упоминалось ранее, USB 2.0 имеет 4 контактных разъема, в то время как USB 3.0 имеет 9 контактов для более высоких скоростей передачи.

Как найти порт USB 3.0 в MacOS?

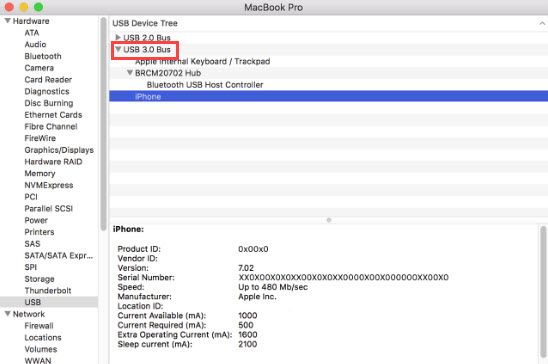

В macOS Порт USB 3.0s можно определить в меню информации о системе. Найти Порт USB 3.0 в macOS выполните следующие действия:

- Нажмите значок Apple, расположенный в верхнем левом углу экрана.

- Выбрать Об этом Mac.

- В окне «Об этом Mac» нажмите Больше информации…

- Системный Профилировщик окно откроется. Выбрать USB находится в разделе «Оборудование» в столбце «Содержание» в левой части окна. Если у вас есть Порт USB 3.0s, вы увидите выбор USB 3.0.

Завершение

Так что у вас есть это. Если вам было интересно как найти порт USB 3.0 на моем компьютере, Теперь вы знаете, как это сделать, используя информацию, представленную выше. Вы нашли это полезным? Комментарий ниже, если вы сделали, и обсудить далее то же самое.

Данный материал подойдет для новичков и профессионалов. Некоторых часто волнует вопрос, как определить тип USB порта. Особенно это вызывает трудности, когда в ноутбуке все порты помечены черным цветом, хотя в характеристиках сказано, что USB 3.0 и 2.0 присутствуют. Правда не написано с какой стороны.

Эта статья не только поможет определить USB 3.0, но и попробуем отличить подделку. Статья будет небольшой, но в полной мере поможет разобраться, что к чему.

Определить вид USB порта с помощью Windows

Сейчас я попробую показать все программным путем, а потом посмотрим на сами порты. Большинство из вас знают, что USB-порты имеют версии 1.0, 2.0 и 3.0. Сейчас уже есть версия 3.1, но это не важно. Чтобы определить тип USB порта, нужно зайти в Диспетчер устройств. В Windows 10 нажимаем правой кнопкой мыши по меню Пуск и выбираем соответствующий пункт (либо нажимаем сочетание Win+X и делаем то же самое).

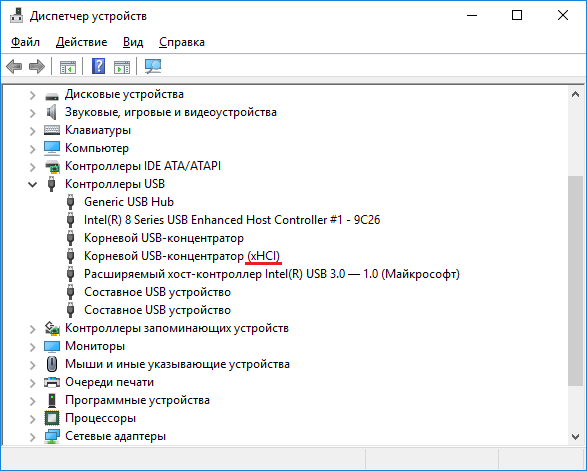

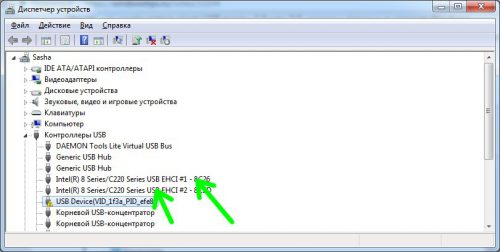

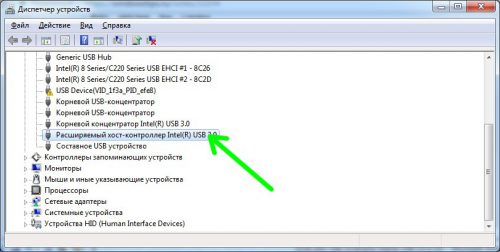

Как только открылось окно ищем вкладку «Контроллеры USB» и раскрываем ее. Там можем увидеть множество драйверов для USB портов. Если в одном из устройств есть слово «xHCI», то это есть USB 3.0, все остальное относится к USB 2.0.

Легко? Тогда перейдем к следующему варианту определения.

Как определить тип USB порта по внешнему виду?

Давайте начнем с самой первой версии – USB 1.0, сейчас данный вариант в ноутбуках практически не используется, но имеет место в некоторых мышках и других устройствах. Выглядит он следующим образом: белый порт с 4-мя контактами – это и есть USB 1.0.

USB 2.0 обычно окрашен черным цветом и внутри имеет также 4 контакта. Второй тип совместим с USB 1.0, но отличаются лишь пропускной способностью. Второй тип быстрее.

В данном примере мы рассмотрели флешку, а как же выглядит разъем, например, в ноутбуке? Вот так и выглядит:

Почти ничем не отличается. Важный момент – некоторые производители могут окрасить тот же USB 2.0 в другой цвет, например, оранжевый. Конечно, это никак не влияет на характеристики интерфейса.

USB 3.0 выглядит, как синий порт и имеет 9 контактов. Четыре находятся впереди, остальные пять сзади. Смотрите внимательнее. Те, что сзади немного приподняты. Если материал синего цвета, то это точно USB 3.0. Также, на некоторых компьютерах рядом с разъемом вы можете видеть надпись «SS», что говорит о максимальной скорости передачи данных (Super Speed).

Иногда можно увидеть USB 2.0, который тоже синего цвета, и как это понимать? Как я уже сказал, разработчики могут использовать любой дизайн. Определить тип USB вы можете по количеству контактов.

Хочется отметить, что USB 1.0, 2.0 и 3.0 совместимы друг с другом, поэтому смело можете использовать их так, как вздумается. Например, вставить разъем USB 2.0 в 3.0, правда скорость тут будет на уровне 2.0.

Итак, подведём небольшие итоги, сейчас я еще раз опишу особенности портов USB:

Как определить, есть ли порты USB 2.0 на вашем компьютере

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали авторы-волонтеры.

Количество просмотров этой статьи: 29 759.

Некоторые периферийные устройства, или устройства USB, можно соединять с компьютером только через порт USB 2.0. Вы можете определить, есть ли такой порт на вашем компьютере, проверив конфигурацию системы Windows или Mac на вашем компьютере.

We’re running SBS 2011 with Exchange, RWW, OWA, etc.

We have the following event occurring frequently as per our security event log. This one, for example, is being logged every minute or so as I write this and has been since around 2:00AM CST this morning.

Often the workstation name will change or be blank. From the logon type I’m guessing it’s coming from IIS or Exchange? The workstation is not part of our domain nor has it ever been. DHCP has not leased an IP to this workstation.

I’d like to know if there’s a process whereby we can track down from where (e.g., IP address) this login is being attempted so we can block this and other attempts of this nature:

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 1/4/2016 9:44:00 AM

Event ID: 4625

Task Category: Logon

Level: Information

Keywords: Audit Failure

User: N/A

Computer: OURSERVER.ourdomain.local

Description:

An account failed to log on.

Subject:

Security ID: NULL SID

Account Name: –

Account Domain: –

Logon ID: 0x0

Logon Type: 3

Account For Which Logon Failed:

Security ID: NULL SID

Account Name: Administrator

Account Domain: WIN-A4DAD7SQDVD

Failure Information:

Failure Reason: Unknown user name or bad password.

Status: 0xc000006d

Sub Status: 0xc000006a

Process Information:

Caller Process ID: 0x0

Caller Process Name: –

Network Information:

Workstation Name: WIN-A4DAD7SQDVD

Source Network Address: –

Source Port: –

Detailed Authentication Information:

Logon Process: NtLmSsp

Authentication Package: NTLM

Transited Services: –

Package Name (NTLM only): –

Key Length: 0

This event is generated when a logon request fails. It is generated on the computer where access was attempted.

The Subject fields indicate the account on the local system which requested the logon. This is most commonly a service such as the Server service, or a local process such as Winlogon.exe or Services.exe.

The Logon Type field indicates the kind of logon that was requested. The most common types are 2 (interactive) and 3 (network).

The Process Information fields indicate which account and process on the system requested the logon.

The Network Information fields indicate where a remote logon request originated. Workstation name is not always available and may be left blank in some cases.

The authentication information fields provide detailed information about this specific logon request.

– Transited services indicate which intermediate services have participated in this logon request.

– Package name indicates which sub-protocol was used among the NTLM protocols.

– Key length indicates the length of the generated session key. This will be 0 if no session key was requested.

Event Xml:

<Event xmlns=”http://schemas.microsoft.com/win/2004/08/events/event”>

<System>

<Provider Name=”Microsoft-Windows-Security-Auditing” Guid=”{54849625-5478-4994-A5BA-3E3B0328C30D}” />

<EventID>4625</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime=”2016-01-04T15:44:00.140913300Z” />

<EventRecordID>161180417</EventRecordID>

<Correlation />

<Execution ProcessID=”504″ ThreadID=”18164″ />

<Channel>Security</Channel>

<Computer>SWPSERVER.swpconstruction.local</Computer>

<Security />

</System>

<EventData>

<Data Name=”SubjectUserSid”>S-1-0-0</Data>

<Data Name=”SubjectUserName”>-</Data>

<Data Name=”SubjectDomainName”>-</Data>

<Data Name=”SubjectLogonId”>0x0</Data>

<Data Name=”TargetUserSid”>S-1-0-0</Data>

<Data Name=”TargetUserName”>Administrator</Data>

<Data Name=”TargetDomainName”>WIN-A4DAD7SQDVD</Data>

<Data Name=”Status”>0xc000006d</Data>

<Data Name=”FailureReason”>%%2313</Data>

<Data Name=”SubStatus”>0xc000006a</Data>

<Data Name=”LogonType”>3</Data>

<Data Name=”LogonProcessName”>NtLmSsp </Data>

<Data Name=”AuthenticationPackageName”>NTLM</Data>

<Data Name=”WorkstationName”>WIN-A4DAD7SQDVD</Data>

<Data Name=”TransmittedServices”>-</Data>

<Data Name=”LmPackageName”>-</Data>

<Data Name=”KeyLength”>0</Data>

<Data Name=”ProcessId”>0x0</Data>

<Data Name=”ProcessName”>-</Data>

<Data Name=”IpAddress”>-</Data>

<Data Name=”IpPort”>-</Data>

</EventData>

</Event>

Sy Computing

Журнал безопасности Security Log может использоваться для отслеживания (аудита) большинства действий пользователей в системе.

Существует три основные категории такого аудита — это аудит сеансов работы пользователей, аудит доступа к объектам системы и аудит выполняющихся задач. Эти категории дают основную информацию при наблюдении за действиями пользователей. Системная политика аудита настраивается в меню Policies-Audit-Audit Policy, вызываемом из программы User Manager (см. Экран 1). Данное диалоговое окно позволяет выбрать, какие из семи категорий фиксировать в локальном журнале безопасности, а какие нет.

Сеансы работы пользователей

|

| ЭКРАН 1. Настройка аудита системы. |

Многие администраторы просматривают журнал безопасности Windows NT и видят события входа пользователей в систему и выхода из нее, однако часто не могут правильно оценить увиденное. Здесь следует обращать внимание на отдельные параметры событий. Так, событие успешной регистрации пользователя в системе имеет номер (ID) 528 (см. Рисунок 1). При отказе в регистрации пользователя фиксируется событие с другим номером, который зависит от причины отказа. Полный список событий можно найти в документе Microsoft «Описание событий аутентификации» (см. http://support.microsoft.com/support/kb/articles/q174/0/74.asp). Событие с номером 538 означает завершение сеанса, начало которого зафиксировано событием 528. Событие номер 528 имеет несколько очень важных дополнительных параметров. Имя пользователя и домен определяют вошедшего в систему пользователя или то, чья учетная запись была при этом задействована. Номер сеанса пользователя Logon ID — это уникальный для системы код, присваиваемый любому активному сеансу работы пользователя с системой. Именно он будет записан в событии завершения сеанса. Это позволяет определить общее время работы пользователя при анализе событий 528 и 538 с одним и тем же номером сеанса.

|

| РИСУНОК 1. Событие номер 528. |

Событие входа в систему также фиксирует информацию о типе входа Logon Type, т. е. то, как пользователь вошел в систему. Тип входа 2 соответствует интерактивному входу с консоли, например, с помощью монитора и клавиатуры. Если пользователь подключается к диску на другом компьютере или как-либо еще использует сетевой ресурс, то выполняется сетевой вход с типом 3. Так, если был зафиксирован тип входа 2, то кто-то вошел в систему с локальной консоли именно этого компьютера, а если тип 3, значит, кто-то подключился к системе по сети. Тип входа 5 фиксируется при запуске службы с указанием конкретной учетной записи пользователя. При использовании планировщика задач производства независимых компаний, например Argent Queue Manager компании Argent Software, система фиксирует событие номер 528 с типом входа 4, что соответствует заданию на выполнение командного файла. При разблокировании рабочей станции записывается событие с типом входа 7.

Фиксируются также все неудачные попытки входа в систему Logon Failure. При этом чаще всего записывается системное событие 529, соответствующее указанию неверного имени пользователя или пароля — Unknown user name or bad password.

|

| ЭКРАН 2. Выбор рабочих станций, с которых пользователь имеет право войти в систему. |

Если учетная запись пользователя недоступна или заблокирована, то попытка входа отвергается, и записывается событие с номером соответственно 531 или 539. Событие номер 530 указывает, что пользователь пытался войти в систему в недозволенное ему время или день недели. Если учетная запись пользователя просрочена или устарел пароль, то фиксируется соответственно событие 532 или 535. Если пользователь ограничен входом лишь на некоторые рабочие станции (см. Экран 2), а он пытается войти с другого компьютера, то запишется событие номер 533. Можно ограничить права пользователя на выполнение определенных типов входа в различные системы. Если пользователь, которому запрещен доступ к какому-то компьютеру по сети, все же пытается обратиться к его ресурсу или реестру, то он получит отказ, а в журнал безопасности запишется событие с номером 534. Такое же событие будет зафиксировано при попытке пользователя войти в систему с консоли, если это ему запрещено. При попытке запустить службу с использованием учетной записи пользователя, не имеющей права на запуск служб (права Logon as a service), также будет зафиксировано событие номер 534. Кроме того, событие 534 запишется и при попытке запуска задания с исполнением командного файла от имени учетной записи без права Logon as a batch job. При всех других отказах в аутентификации фиксируется событие с номером 537, т. е. An unexpected error occurred during logon — отказ по неизвестной причине. Тип входа фиксируется при всех попытках входа в систему, независимо от их результата. Более подробную информацию можно найти в документе Microsoft «Аудит аутентификации пользователей» (см. http://support.microsoft.com/support/kb/articles/q174/0/73.asp).

Аутентификация в Windows NT имеет распределенную природу. Особенно ярко это проявляется при слежении за входом в систему и выходом из нее. Зачастую аудит на рабочей станции, имеющей учетную запись в домене, воспринимается уже как «вход в домен», вместо настоящего момента входа в домен или же входа на контроллер домена с использованием учетной записи домена. Аудит на рабочей станции означает лишь регистрацию на рабочей станции. Но поскольку используется учетная запись домена, сама рабочая станция не может аутентифицировать пользователя. Рабочая станция лишь посылает сведения о пользователе на контроллер домена по протоколу NTLM (NT LAN Manager). Контроллер домена проверяет правильность пароля и сразу же забывает о пользователе. Сеанс работы пользователя поддерживает сама рабочая станция до самого момента выхода из системы. Разумеется, именно рабочая станция и записывает в свой журнал системы безопасности информацию о сессии пользователя.

Для получения общей картины работы пользователей домена зачастую можно обойтись без анализа журналов безопасности на всех без исключения рабочих станциях. Дело в том, что сразу же после успешного входа пользователя обычно выполняется автоматическое подключение сетевых дисков, расположенных на файл-серверах. Именно журналы безопасности файл-серверов и следует просматривать, отслеживая события входа в систему с типом 3. Из-за отсутствия централизованной фиксации входов в систему для домена бывает трудно отследить попытки несанкционированного доступа. Однако, хотя контроллеры домена и не фиксируют все неудавшиеся попытки входа, они записывают все блокировки учетной записи (событие номер 644), которые являются следствием нескольких безуспешных попыток входа подряд. Подробнее о блокировках учетных записей рассказано в документе Microsoft «События при блокировках учетных записей хранятся в журнале безопасности контроллера домена» (см. http://support.microsoft.com/support/kb/articles/q182/9/18.asp).

Необходимо отслеживать использование локальных учетных записей на отдельных системах. Входящие в домен рабочие станции и обычные серверы аутентифицируют пользователей на контроллерах доменов, а также ведут собственные локальные базы пользователей (SAM). И пользователи, и взломщики могут задействовать эти локальные учетные записи, чтобы попытаться войти в систему локально или через сеть. Во всех системах существует встроенная административная учетная запись Administrator. О том, как предотвратить нежелательные попытки ее использования, рассказано в мартовском номере Windows NT Magazine/RE в статье Франклина Р. Смита «Защитим права администратора!».

Для эффективного наблюдения за сеансами работы пользователей нужно хорошо знать, что и где проверять. Для отслеживания входа в систему в первую очередь следует просматривать журналы безопасности на рабочих станциях и простых серверах и искать в них события с номерами 528 и 538. Возможные попытки незаконного проникновения в систему отслеживаются среди событий с номерами от 529 до 537, а также 539 на всех потенциально доступных для нападения компьютерах.

Доступ к объектам системы

Аудит доступа к объектам включает в себя всего три события, однако он очень важен, поскольку позволяет отслеживать обращения к любым объектам, включая каталоги, файлы, принтеры и ключи реестра. Для использования перечисленных возможностей необходимо включить опцию регистрации доступа к объектам в меню настройки аудита системы, а также указать все объекты, доступ к которым требуется регистрировать. Список регистрируемых действий для объекта очень напоминает список прав доступа к этому объекту (ACL). В таком списке указаны пользователи и их действия, подлежащие регистрации.

Аудит доступа к объектам ведется в журнале событий, а не в журнале транзакций. Поэтому Windows NT не фиксирует, что именно сделал пользователь с объектом, а указывает только тип доступа к данному объекту. Так, например, можно проследить, что пользователь Иванов открыл файл Зарплата.xls для чтения, записи, выполнения и удаления, однако совершенно невозможно выяснить, внес ли он какие-то изменения, а если да, то какие именно. К тому же при аудите доступа к объектам в журнал может быть записано неоправданно много событий. Так, при активизации двойным щелчком текстового файла из программы Windows Explorer происходит запуск программы WordPad. При этом фиксируется более 20 событий, связанных с доступом к данному файлу и к каталогу, где он находится.

Аудит объектов обычно используется применительно к обычным приложениям, которые работают с отдельными файлами, например к приложениям из комплекта Microsoft Office. Специальные клиент-серверные приложения, такие, как SAP, работают с таблицами, расположенными в нескольких больших файлах базы данных SQL Server. Аудит таких файлов обычно сводится к записи одного события при запуске информационной службы и одного — при ее остановке. При этом не остается сведений о том, какой пользователь выполнял те или иные транзакции или в каких таблицах он менял данные. Эту информацию могут сохранять только сами приложения. Зато аудит таких монолитных файлов помогает выяснить, не пытался ли кто-то заменить файлы базы данных в тот момент, когда SQL Server был остановлен. Это вполне возможно, а перезапущенная прикладная служба не способна заметить подмену.

|

| РИСУНОК 2. Событие номер 560. |

Основные два события аудита доступа к объектам: object opened и handle closed. Первое фиксирует открытие объекта (номер 560) , а второе — его закрытие (событие 562). Это взаимодополняющие друг друга события, подобные событиям входа и выхода из системы. Успешное событие номер 560 (см. Рисунок 2) записывает информацию об открытом объекте, а также имя пользователя и название приложения, которое воспользовалось объектом, тип доступа и дескриптор Handle ID.

Handle ID является уникальным кодом для контроля операционной системы за каждым объектом. Он напоминает описанный выше номер сессии пользователя. Найдя пару событий открытия и закрытия (560 и 562) с одним и тем же значением Handle ID, можно выяснить время работы пользователя с данным объектом. Вместе с этим дескриптором событие номер 560 записывает и номер сессии пользователя (см. Рисунок 2), что позволяет выяснить, в какой именно сессии тот обращался к объекту.

События хранят информацию о двух пользователях — об основном и о клиенте. При открытии файла на локальном компьютере с помощью обычного приложения, такого, как Microsoft Word, существенна только информация об основном пользователе. Однако при доступе к объекту из клиент-серверных приложений, которые разграничивают доступ к данным на основе базы пользователей системы, фиксируются оба типа пользователей: основной — соответствует учетной записи клиент-серверного приложения, а клиентский — соответствует пользователю, от имени которого работает сервер. Типичным примером является доступ к файловым ресурсам сервера. Так, при доступе к файлу на другом компьютере через сеть служба Workstation обращающегося к файлу компьютера соединяется со службой Server компьютера с предоставляемым ресурсом, при этом происходит тип 3 входа в систему. Перед обработкой любого запроса сервер аутентифицирует пользователя и записывает события доступа к объекту с указанием основного пользователя и клиента. В этом случае основным пользователем будет SYSTEM, поскольку именно под данной учетной записью запускается служба Server. Информация о клиенте соответствует имени пользователя, которое применялось для доступа к ресурсу; обычно это одна из учетных записей пользователей домена.

Поле типа доступа Accesses в событии номер 560 хранит вид использованного метода доступа к объекту. Значения этого поля соответствуют возможным типам полномочий доступа к объектам ACL. Так, при редактировании текстового файла в редакторе WordPad Windows NT фиксирует событие 560 с типом доступа для чтения ReadData, записи WriteData и добавления AppendData.

Событие 560 также сохраняет информацию о номере процесса Process ID. Этот номер позволяет определить, какая именно программа обратилась к объекту. Например, можно точно выяснить, использовалось ли при редактировании текстового файла приложение Word, WordPad или Notepad. Однако это при условии, что редактировался локальный файл. Если же пользователь обращался к объекту через сеть, фиксируется номер процесса, соответствующий серверному приложению.

Третьим важным событием в категории аудита объектов является событие номер 564, удаление объекта — object deleted. Оно записывает только дескриптор и номер процесса. Чтобы разобраться, какой именно объект и каким пользователем был удален, необходимо отыскать по значению Handle ID соответствующее событие 560 открытия объекта. В событии номер 560 есть вся необходимая информация о пользователе, так что событие 564 удаления объекта следует связывать именно с ним.

Аудит и анализ доступа к объектам представляется очень мощным средством. Однако анализ — процесс весьма трудоемкий, а аудит может снизить быстродействие системы при активном использовании и большом количестве регистрируемых объектов. Не следует злоупотреблять этим типом аудита. Кроме защиты особо важных ресурсов он часто используется службой безопасности предприятия для сбора сведений о неблагонадежных пользователях. Известны случаи, когда аудит ставился на специально подбрасываемые пользователям файлы типа Зарплата.xls только лишь с целью выявить потенциальных злоумышленников. Подобный подход требует строгой проработки. Ну и, конечно, не надо забывать включать аудит доступа к объектам системы в приложении User Manager на той системе, где эти объекты находятся, а не только на рабочей станции пользователя.

Аудит выполняющихся задач

|

| РИСУНОК 3. Событие номер 592. |

Эта категория аудита в приложении User Manager называется аудитом выполняющихся задач — process tracking, а в документации по Windows NT и в программе Event Viewer используется термин «детальный аудит» — detailed tracking. Как бы то ни было, данная категория позволяет проследить за тем, какие именно программы были запущены на рабочей станции и какие программы выполнялись на сервере. В этой категории также существуют два основных события — создание нового процесса, событие номер 592, и завершение процесса, событие номер 593. Найдя пару событий 592 и 593, имеющих один и тот же номер процесса Process ID, можно определить общее время работы того или иного приложения. Поле названия исполнительного модуля Image File Name хранит имя файла, соответствующего приложению. Так, при запуске WordPad это поле будет содержать значение WORDPAD.EXE (см. Рисунок 3). К сожалению, событие не записывает полный путь, и судить о точном размещении исполняемого файла нельзя. В поле имени пользователя User Name хранится информация о том, кто запустил приложение. Кроме того, по значению поля номера сеанса Logon ID пользователя можно отыскать соответствующее событие номер 528 и выяснить все подробности о сеансе, в котором запускалось приложение. С помощью поля номера запустившего приложение процесса Creator Process ID можно найти соответствующее событие номер 592, из которого выяснить, какая программа инициировала запуск нового процесса.

Аудит выполняющихся задач может оказаться очень полезным на рабочих станциях, в особенности при изучении активности тех или иных пользователей. Если при этом задействовать аудит доступа к объектам на серверах, то можно построить довольно четкую картину работы пользователей.

Аудит сеансов работы пользователей, аудит доступа к объектам системы и аудит выполняющихся задач являются тремя важнейшими категориями в журнале безопасности Windows NT. Можно связать сеансы работы пользователей, процессы и доступ к объектам и построить точную картину деятельности пользователей (см. Рисунок 4). К сожалению, Event Viewer не способен фильтровать события по значениям их параметров, так что использовать номера Logon ID, Process ID и Handle ID весьма трудно. Однако можно применить функцию поиска по значению параметра и вручную составить необходимые цепочки событий. Можно также воспользоваться другими программами обработки журнала безопасности Windows NT, которые позволяют отфильтровывать события по различным критериям.

При настройке аудита журнала для этих трех категорий нужно знать, какие компьютеры (рабочие станции, серверы, контроллеры домена) в какие журналы будут записывать те или иные события. Следует помнить, что аудит доступа к объектам системы и аудит выполняющихся задач могут существенно понизить быстродействие системы. В следующий раз мы рассмотрим остальные категории аудита, как-то: аудит управления учетными записями пользователей, изменения системной политики, использования полномочий и системных событий.

23.01.2017 – 22:13

3

91528+

размер текста

Вы, конечно же, знаете, что интерфейс USB 3.0 работает гораздо быстрее, чем 2.0 Его предельная пропускная способность почти в 10 раз больше, чем у «двойки». Для того чтобы в полной мере ощутить преимущества скоростного интерфейса, необходимо чтобы его поддерживал и съемный носитель, и компьютер. Давайте рассмотрим, как различить компьютерные порты USB 2.0 и USB 3.0.

Внешние отличия

Прежде всего стоит обратить внимание на год выпуска вашего компьютера (материнской платы). Если ваш девайс выпущен до 2010 года, USB 3.0 на нем найти не удастся.

Различить тип USB-портов можно с помощью визуального осмотра:

Передние панели стационарных компьютеров, как правило, оборудуются дополнительными портами USB. Однако подключать в них флешки мы не рекомендуем, так как бюджетные материнские платы поддерживают только USB 2.0 для дополнительных портов.

Как проверить тип USB-портов в Windows

Определить тип установленного порта можно с помощью системных инструментов Windows. Запускаем из панели управления Диспетчер устройств, находим раздел «Контроллеры USB» и разворачиваем его. Если ваш компьютер имеет порты USB 2.0, то список расширенных хост-контроллеров (Enhanced Host Controller) не будет содержать девайсов, в названиях которых будет фигурировать надпись «USB 3.0».

Если в компьютере есть порты USB 3.0, в именах расширенных контроллеров будет явно указано – «USB 3.0».

Как добавить порты USB 3.0

Если у вашего компьютера поддержка «тройки» отсутствует, можно обойтись без апгрейда материнской платы. Попробуйте альтернативное решение – адаптер USB 3.0. Данный девайс существует в нескольких вариантах:

- Плата для слота PCI Express, отличное решение для настольного ПК;

- Адаптер для ExpressCard, вариант для ноутбука.

Вместо послесловия

Мы рассмотрели с вами, как можно быстро различить тип USB-портов, установленных в вашем компьютере. Надеемся, теперь вы не будете долго томиться в ожидании записи данных на флешку, внешний винчестер или другой накопитель.

Содержание

- Средства администрирования и типы входа

- Тип входа (Logon type) – что означает этот параметр

- Аудит события входа

- Настройка параметра аудита

- PowerShell и аудит безопасности

- PowerShell и аудит безопасности

- 10 критически важных event ID для мониторинга

- Контроллеры доменов

- Вход и выход из системы (Logon/Logoff)

- Типы входов в систему (Logon Types)

- Коды отказов Kerberos

- Коды ошибок NTLM

Средства администрирования и типы входа

Справочные сведения в этом разделе помогут вам выявить риск раскрытия учетных данных, связанный с использованием различных средств для удаленного администрирования.

Удаленное администрирование всегда предполагает, что учетные данные указываются на исходном компьютере, поэтому для доверенных рабочих станций привилегированного доступа рекомендуется использовать конфиденциальные и хорошо защищенные учетные записи. Вероятность кражи указанных учетных данных с целевого (удаленного) компьютера зависит главным образом от типа входа в Windows, использованного при подключении.

В таблице ниже содержатся рекомендации по использованию самых распространенных средств администрирования и способов подключения:

Для проверки подлинности в сети используйте справочные данные из следующей таблицы:

| Способ подключения | Тип входа в систему | Повторное использование учетных данных на целевом компьютере | Комментарии |

|---|---|---|---|

| Обычная проверка подлинности IIS | NetworkClearText (IIS 6.0 и более поздних версий) Interactive (Интерактивные) |

v | |

| Встроенная проверка подлинности Windows IIS | Network (Сеть) | — | Поставщики NTLM и Kerberos |

Объяснение названий столбцов:

В этой таблице используются символы:

Типы входа для приложений управления, которых нет в этой таблице, можно определить по соответствующему полю в событиях входа. Дополнительные сведения см. в статье Аудит событий входа в систему.

На компьютерах под управлением Windows все процессы проверки подлинности обрабатываются как однотипные, независимо от протокола или средства проверки. В таблице ниже указаны самые распространенные типы входа в систему и их атрибуты в контексте кражи учетных данных:

| Тип входа в систему | # | Утвержденные средства проверки подлинности | Учетные данные повторно используются в сеансе LSA | Примеры |

|---|---|---|---|---|

| Интерактивный (также называется локальным входом) | 2 | Пароль, смарт-карта и др. |

Да | Вход в консоль, RUNAS, аппаратные решения удаленного управления (например, сетевые KVM, карты удаленного доступа или Lights-Out на сервере), обычная проверка подлинности IIS (IIS 6.0 и предыдущих версий) |

| Network (Сеть) | 3 | Пароль, хэш NT, билет Kerberos |

Нет (но если включено делегирование, используются билеты Kerberos) | NET USE, RPC-вызовы, удаленный реестр, встроенная проверка подлинности Windows IIS; проверка подлинности Windows SQL |

| Batch | 4 | Пароль (хранится в виде секрета LSA) | Да | Запланированные задачи |

| Служба | 5 | Пароль (хранится в виде секрета LSA) | Да | Службы Windows |

| NetworkClearText | 8 | Пароль | Да | Обычная проверка подлинности IIS (IIS 6.0 и более поздних версий), Windows PowerShell с CredSSP |

| NewCredentials | 9 | Пароль | Да | RUNAS /NETWORK |

| RemoteInteractive | 10 | Пароль, смарт-карта и др. |

Да | Удаленный рабочий стол (ранее называемые «службами терминалов») |

Объяснение названий столбцов:

Дополнительные сведения о типах входа см. в разделе Перечисление SECURITY_LOGON_TYPE.

Источник

Тип входа (Logon type) – что означает этот параметр

Тип входа 2: Интерактивный. Пользователь непосредственно вошел на этот компьютер.

Событие с типом входа = 2 записывается в журнал безопасности когда пользователь вошел или попытался войти в систему непосредственно локально, используя клавиатуру и введя имя пользователя и пароль в окне входа в систему. Событие с типом входа = 2 возникает при использовании как локальной так и доменной учетной записи.

Если пользователь входит с доменной учетной записью, событие с типом входа = 2 появится если пользователь будет действительно аутентифицирован в домене (контроллером домена)

В случае, если контроллер домена недоступен, но пользователь предоставил валидный пароль, закэшированный в локальном компьютере, Windows поставит тип входа = 11.

Тип входа 3: Сетевой. Пользователь по сети подключился к этому компьютеру и авторизовался на нем.

Обычно такое событие появляется при подключении по сети к разделяемым (shared) ресурсам — папкам, файлам, принтерам. Подключение с типом входа = 3 может быть установлено и с локального компьютера.

Тип входа 4: Пакетный.

Этот тип входа используется при выполнении пакетных заданий без непосредственного участия пользователя. Например, когда запускается задание планировщика. Когда используется планировщик Windows и приходит время запустить задание, Windows может создать новую пользовательскую сессию, чтобы выполнить задание от имени пользователя. При этом регистрируются события (4648, 4624/4625).

Если запланированное задание сконфигурировано так, что не должно запускаться без интерактивного сеанса пользователя, то новая сессия не создается и события не регистрируются.

Тип входа 5: Служба. Service Control Manager запустил службу (service).

Такое событие возникает когда Windows запускает службу от имени пользователя. Windows создает новую сессию для запуска такой службы. Так происходит только, если служба использует обычную учетную запись. Если используется специальная учетная запись, например, “Local System”, “NT AUTHORITYLocalService” или “NT AUTHORITYNetworkService”, то Windows не создает новых сессий. Когда сервис остановится, новая сессия будет закрыта и будет зарегистрировано событие выхода (4634). Имейте ввиду, что описание события не содержит информации о запускаемом сервисе или процессе. Когда регистрируется событие Аудит отказа (4625) с типом входа = 5, это обычно означает что пароль учетной записи для запуска сервиса был изменен пользователем и следует обновить пераметры учетной записи для запуска службы в настройках того приложения, чья служба запускается.

Тип входа 7: разблокирование. Рабочая станция разблокирована.

Событие с типом входа = 7 происходит когда пользователь разблокировывает (или пытается это сделать) ранее заблокированный компьютер. Имейте ввиду, что когда пользователь разблокировывает компьютер, Windows создает новую сессию (или даже 2 сессии в зависимости от полномочий пользователя) и сразу же их завершает, после прохождения аутентификации (событие 4634).

При переключении между учетными записями уже осуществившими вход в систему с помощью функции быстрого переключения учетной записи (Fast User Switching), Windows создает событие 4624 с типом входа = 2 (интерактивный).

Когда регистрируется событие отказа 4625 с типом входа = 7, это обычно означает что вы ошиблись при вводе пароля или кто-то пытался подобрать пароль, чтобы разблокировать компьютер.

Тип входа 8: NetworkCleartext. Пользователь вошел на данный компьютер через сеть. Пароль пользователя передан в пакет проверки подлинности в его нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом.

Это событие возникает, если пароль пользователя был получен по сети открытым текстом. Такое событие может произойти когда пользователь входит в IIS (Internet Information Services) с базовым методом аутентификации.

Передача паролей в формате открытого текста опасна потому что пароли могут быть перехвачены и раскрыты. Если нет возможности использовать более надежную аутентификацию, то стоит хотя бы защитить сетевое соединение (используя зашифрованные протоколы типа SSL/TLS, создав защищенную виртуальную частную сеть и т.д.).

Тип входа 9: NewCredentials. Посетитель клонировал свой текущий маркер и указал новые учетные записи для исходящих соединений. Новый сеанс входа в систему имеет ту же самую локальную тождественность, но использует отличающиеся учетные записи для сетевых соединений.

Это событие регистрируется, когда используется команда «Запустить от имени» вместе с опцией «/netonly». Это нужно для запуска программы с дополнительными привилегиями для сетевых компьютеров.

Например, нужно запустить Event Log Explorer и дать ему дополнительные права для некоторого компьютера или домена (это может понадобиться если вы захотите использовать определенный компьютер в качестве сервера описаний событий, но ваших текущих прав не достаточно для доступа к администраторским ресурсам этого сервера).

В таком случае вы можете запустить Event Log Explorer через командную строку со следующими параметрами:

runas.exe /netonly /user:SERVERAdministrator “c:program filesevent log explorerelex.exe”

где SERVER — имя сервера, с которого предполагается брать описания событий (также потребуется настроить имя сервера в программе).

При запуске программы, Windows потребует ввести пароль пользователя Administrator для сервера SERVER.

Event Log Explorer запустится даже если вы введете неправильный пароль. При этом будет создана новая пользовательская сессия с учетными данными текущего пользователя и в журнал будет записано событие 4624 с типом входа = 9. А событие выхода из системы для этой сессии будет записано после того, как приложение будет завершено.

Также, в журнале безопасности сервера SERVER будут записаны события 4624 или 4625 с типом входа = 3, но только в момент обращения нашего приложения к разделяемым ресурсам сервера SERVER. То есть, когда Event Log Explorer попытается открыть файл описаний событий на сервере SERVER.

Тип входа 10: RemoteInteractive. Пользователь выполнил удаленный вход на этот компьютер, используя Terminal Services или Remote Desktop.

Этот тип входа похож на 2 (интерактивный), но пользователь подключаетс к компьютеру с удаленного компьютера через RDP, используя Удаленный рабочий стол (Remote Desktop), сервисы терминального доступа (Terminal Services) или Удаленный помощник (Remote Assistance).

Тип входа 11: CachedInteractive. Пользователь вошел на этот компьютер с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных.

Когда пользователь входит в домен, Windows кэширует учетные данные пользователя локально, так что он позже может войти даже если контроллер домена будет недоступен. По умолчанию, Windows кэширует 10-25 последних использованных доменных учетных записей (это зависит от версии Windows). Когда пользователь пытается войти с доменной учетной записью, а контроллер домена не доступен, Windows проверяет учетные данные по сохраненным хэшам и регистрирует события 4624 или 4625 с типом входа = 11.

Источник

Аудит события входа

Определяет, следует ли проверять каждый экземпляр входа пользователя на устройство или его отключение.

События логотипа учетной записи создаются на контроллерах доменов для действий учетных записей домена и на локальных устройствах для локальной активности учетной записи. Если включены как категории политик аудита для логотипов учетных записей, так и для политик аудита, логотипы, которые используют учетную запись домена, создают событие logon или logoff на рабочей станции или сервере и создают событие логотипа учетной записи на контроллере домена. Кроме того, интерактивные логотипы на сервере членов или рабочей станции, которые используют учетную запись домена, создают событие logon на контроллере домена, так как скрипты и политики логотипа извлекаются при входе пользователя в систему. Дополнительные сведения о событиях с логотипом учетной записи см. в сайте Audit account logon events.

Определяя этот параметр политики, можно задать аудит успехов, аудит неудач либо отключить аудит всех типов событий. Аудиты успешности создают запись аудита при успешной попытке логотипа. Аудиты сбоя создают запись аудита при сбое попытки логона.

Чтобы установить это значение без аудита, в диалоговом окне **** Свойства для этого параметра политики выберите флажок Определить эти параметры политики и очистить флажки Success и Failure. ****

Сведения о расширенных параметрах политики безопасности для событий с логотипами см. в разделе Logon/logoff в разделе Расширенные параметры политики аудита безопасности.

Настройка параметра аудита

Вы можете настроить этот параметр безопасности, открыв соответствующую политику в области конфигурации компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesAudit Policy.

| События Logon | Описание |

|---|---|

| 4624 | Пользователь успешно вошел на компьютер. Сведения о типе логотипа см. в таблице Типы logon ниже. |

| 4625 | Сбой Logon. Попытка логотипа была предпринята с неизвестным именем пользователя или известным именем пользователя с плохим паролем. |

| 4634 | Процесс входа был завершен для пользователя. |

| 4647 | Пользователь инициировал процесс входа. |

| 4648 | Пользователь успешно вошел на компьютер с использованием явных учетных данных, уже во время входа в систему в качестве другого пользователя. |

| 4779 | Пользователь отключил сеанс сервера терминала без входа. |

При входе в журнал события 528 в журнале событий также указан тип логотипа. В следующей таблице описывается каждый тип логотипа.

Источник

PowerShell и аудит безопасности

PowerShell и аудит безопасности

Приветствую хабранарод! Хочу поделится с вами способом, который может облегчить рутинные будни системного администрирования Win системы, с помощью PowerShell.

В один прекрасный день передо мной встала задача повседневного отслеживания активности пользователей, которые используют сервер терминалов в качестве рабочих станций. Думаю я выражу не только свое мнение, сказав что «Просмотр событий» входящий в состав средств администрирования Windows, является не самым удобным средством отслеживания ситуации на сервере. Да там есть фильтр, по которому можно отсеивать только интересующие нас события, но нет удобного способа который меняет формат отображения данной информации. В результате чего и появилась идея с помощью PowerShell осуществлять парсинг событий журнала безопасности.

Для получения списка событий нам понадобится команда Get-EventLog одним из параметров которой является название журнала, в нашем случае security.

Значения EventID

Каждое событие входа в систему дополняется конкретным типом входа, список которых будет перечислен ниже.

Значения EntryType

Результатом выполнения будет следующее:

В общем, то, что нужно, но только вот выводится нам совсем не та информация. Будем исправлять. Для меня актуальными являются три параметра объекта, это: время, имя пользователя, IP адрес. В дальнейшем создадим объект, и занесем в него интересующие нас данные. Я создал скрипт “test.ps1”, т.к. команду целиком будет проблематично набирать.

$Data = New-Object System.Management.Automation.PSObject

$Data | Add-Member NoteProperty Time ($null)

$Data | Add-Member NoteProperty UserName ($null)

$Data | Add-Member NoteProperty Address ($null)

Далее создадим «шаблон» нашей будущей таблицы, содержащей три значения: время, имя пользователя и адрес.

$Data = New-Object System.Management.Automation.PSObject

$Data | Add-Member NoteProperty Time ($null)

$Data | Add-Member NoteProperty UserName ($null)

$Data | Add-Member NoteProperty Address ($null )

$Events | %<> — пройдемся по каждому объекту который будет в результатах отбора

Выглядит вполне хорошо, но думаю можно улучшить скрипт. Для удобства внесем в него возможность задания параметров, и выделения строк цветом по маске IP адреса.

Источник

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Источник