Ученик

(79),

на голосовании

7 лет назад

Дополнен 7 лет назад

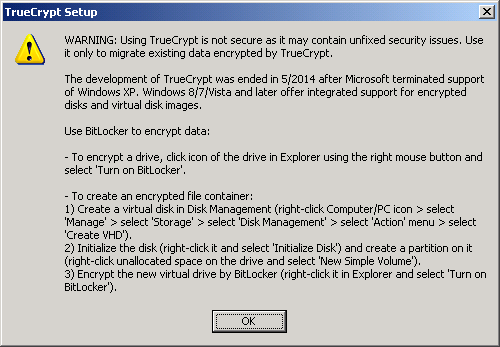

Вместо этой кнопочки Warning Using True Crypt is not secure

Голосование за лучший ответ

Алексей Никулин

Просветленный

(26251)

7 лет назад

True Crypt 7.2 -это фейк, поделка, написанная уже после закрытия проекта, предназначена только для расшифровки уже созданных защищенных контейнеров, поэтому никак с ней не поработать. Последняя “живая” версия 7.1, на её базе есть форк – Veracrupt. veracrypt.codeplex.com

Сергей ИринарховУченик (79)

7 лет назад

Последняя живая версия 7.1….А где её скачать не подскажете на русском чтобы? а то я уже час ищу одна херня везде

Сергей ИринарховУченик (79)

7 лет назад

Извини, не подскажешь как работать в VeraCrypt?Я шифровал когда то свой ноут, но на Win7 32 и BitLocker, там как то понятней. А здесь как?

Исследование вопроса того, почему на официальном сайте сообщение о том, что True Crypt не безопасен и нужно срочно перейти на что-то другое.

вот цитата с официального сайта True Crypt

WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues

This page exists only to help migrate existing data encrypted by TrueCrypt.

The development of TrueCrypt was ended in 5/2014 after Microsoft terminated support of Windows XP. Windows 8/7/Vista and later offer integrated support for encrypted disks and virtual disk images. Such integrated support is also available on other platforms (click here for more information). You should migrate any data encrypted by TrueCrypt to encrypted disks or virtual disk images supported on your platform.

Migrating from TrueCrypt to BitLocker:

….

оригинал статьи http://habrahabr.ru/post/224491/

Разработчик TrueCrypt «David»: «Мы были счастливы, что аудит ничего не выявил. Мы усердно работали над проектом 10 лет, но ничего не длится вечно.»

Steven Barnhart: (перефразировано) разработчик считает, что форк навредит еще больше: «Исходный код в любом случае доступен, можете подглядывать» (The source is still available as a reference though). «Я спросил, и было очевидно в последнем ответе, что разработчики считают форк вредным, т.к. только они сами разбираются в коде». «Также он сказал, что никакого контакта с правительством, кроме когда ему предлагали „контракт на поддержку“, у него не было».

Разработчик TrueCrypt «David»: «Битлокер ‘достаточно хорош’ и Windows был основной целью разработки»

Цитируя разработчика: «Больше нет интереса».TL;DR: «Новая» версия может только дешифровывать данные, и может содержать троян (хотя я и не нашел, но вы мне не верьте на слово). Бинарник подписан верным ключом разработчика. Все старые версии удалены, репозиторий тоже очищен.

На странице рассказывается о том, что разработка TrueCrypt была прекращена в мае этого года, после того, как Microsoft прекратила поддержку Windows XP, и что TrueCrypt более небезопасен и может содержать уязвимости.

Далее, на странице содержится подробная инструкция миграции с TrueCrypt на BitLocker.

На сайте есть также ссылки на бинарный файл TrueCrypt, которые ведут в раздел загрузок SourceForge, вместе с цифровой подписью. Этот файл подписан корректным (старым) ключом, а внутри него:

22 мая SourceForge сменили алгоритм хеширования паролей и предложили всем их сменить, чтобы использовался новый алгоритм. Возможно, что-то пошло не так.

SourceForge говорят, что ничего не произошло:

Providing some details from SourceForge:

1. We have had no contact with the TrueCrypt project team (and thus no complaints).

2. We see no indicator of account compromise; current usage is consistent with past usage.

3. Our recent SourceForge forced password change was triggered by infrastructure improvements not a compromise. FMI see sourceforge.net/blog/forced-password-change/

Thank you,

The SourceForge Team communityteam@sourceforge.netПредположение №1

Вебсайт взломан, ключи скомпрометированы. Не скачивайте эту версию и не запускайте. И не переходите на BitLocker.

Последняя рабочая версия: 7.1a. Версия 7.2 — подделка.

Почему я так думаю: странное изменение ключей (сначала залили новый, потом удалили и вернули старый), и почему битлокер?

Предположение №2

Что-то случилось с разработчиками (угрожают лишить жизни) или с самим TrueCrypt (нашли серьезную уязвимость), что привело к выпуску такой версии.

Почему я так думаю: все файлы имеют правильную подпись, выпущены все релизы (Windows; Linux x86, x86_64, console versions, Mac OS, sources), бинарники, похоже, скомпилированы на ПК разработчика (пути к pdb, метаданные компилятора совпадают). Текст лицензии тоже был изменен (см. diff ниже).

Почему совет использовать BitLocker выглядит возмутительно? TrueCrypt всегда был яро против поддержки TPM, а в BitLocker он широко используется. Почему не советовать другие Open-Source альтернативы? Похоже на то, что разработчик просто не может ничего сказать прямыми словами. Это очень похоже на Свидетельство канарейки.

К сожалению, это предположение пока выглядит более реалистично, чем первое. Sad but true.

Предположение №3

Версия 7.1a содержит троян и разработчик хочет уберечь всех пользователей от ее использования.

Почему я так думаю: существует такой блог truecryptcheck.wordpress.com с хеш-суммами для всех релизов версии 7.1a. В нем всего одна запись от 15 августа 2013 года. Несколько странно делать сайт, где есть только хеш-суммы только одной программы и только одной ее версии.

Предположения со страницы на etcwiki:

Предположение №4

Кампания по сбору средств на аудит TrueCrypt набрала $62000, чтобы выяснить, есть ли в коде лазейки, которые позволяют расшифровать данные. В то же время, TrueCrypt Foundation почти не получала пожертвований, и разработчики разочаровались, что все настроены против них.

Почему я так думаю: разработчики TrueCrypt почти не получали пожертвований. Конечно, я не знаю конкретные цифры, но вероятно, аудит набрал больше, чем TrueCrypt за время своего существования. Так как разработчики анонимны, они не получают никаких слов благодарности. Все это подозрительно, но, вероятно, это было сделано либо самими разработчиками, либо TrueCrypt Foundation.

Предположение №5

Разработчикам надоело разрабатывать проект, или же у них возникли трудности в реальной жизни

Почему я так думаю: это случается с каждым. Заявление о том, что TrueCrypt более не является безопасным кажется адекватным, если учесть, что обновлений больше не будет. Похоже, что все изменения были сделаны разработчиками.

Предположение №6

Правительство пытается найти («выкурить») разработчиков. Кто-то заполучил доступ к логинам и ключам разработчиков TrueCrypt, но не смог найти самих разработчиков.

Почему я так думаю: у правительства может быть достаточно ресурсов для того, чтобы взломать ключи разработчика и попасть на сайт. Абсурдное заявление переходить на BitLocker может заставить настоящего разработчика сделать какое-то заявление или ответить другим образом.

Как заметил postdig:

truecrypt.org.ua/news:

12 апреля 2014 года сайт переведен в режим только для чтения. Аккаунты пользователей удалены.

Спасибо всем, кто принимал участие в развитии проекта!Как бы намекает что процесс ни разу не внезапный.

Из твиттера Wikileaks:

(1/4) Truecrypt has released an update saying that it is insecure and development has been terminatedtruecrypt.sf.net

(2/4) the style of the announcement is very odd; however we believe it is likely to be legitimate and not a simple defacement

(3/4) the new executable contains the same message and is cryptographically signed. We believe that there is either a power onflict…

(4/4) in the dev team or psychological issues, coersion of some form, or a hacker with access to site and keys.Из твиттера Matthew Green (один из аудиторов TrueCrypt):

@SteveBellovin @mattblaze @0xdaeda1a I think this is legit.

TrueCrypt Setup 7.1a.exe:

- sha1: 7689d038c76bd1df695d295c026961e50e4a62ea

- md5: 7a23ac83a0856c352025a6f7c9cc1526

TrueCrypt 7.1a Mac OS X.dmg:

- sha1: 16e6d7675d63fba9bb75a9983397e3fb610459a1

- md5: 89affdc42966ae5739f673ba5fb4b7c5

truecrypt-7.1a-linux-x86.tar.gz:

- sha1: 0e77b220dbbc6f14101f3f913966f2c818b0f588

- md5: 09355fb2e43cf51697a15421816899be

truecrypt-7.1a-linux-x64.tar.gz:

- sha1: 086cf24fad36c2c99a6ac32774833c74091acc4d

- md5: bb355096348383987447151eecd6dc0e

вот Сайт TrueCrypt сообщает о закрытии проекта и предлагает переходить на BitLocker _ Хабрахабр это PDF файл с копией всей статьи с обсуждением.

As of the latest information, the main problem with Truecrypt right now is that it is no longer supported and maintained. This is of significant importance as we expect the phase 2 audit report from iSec because it means that if serious flaws are found in the encryption used or the implementation of it, then those flaws will not be fixed by the developers. Further issues are created because TC is developed by two semi-anonymous (source in Russian) developers and its unique license prevents it from being open-source. However, until that report shows that flaws exist in the program, it can be argued that it is “safe enough” to use depending on the threats you are faced with in your situation. Essentially, it is no less safe today than it was two or three days ago to most users, although you should not take my word for that as I am by no means a security professional.

Yesterday, when the news was broken, there was initially a lot of speculation regarding the possibilities of what has happened. Theories ranged from the developers simply giving up, to TC being served with an NSL. The anonymity combined with the lack of clarification from the developers and amateurish method of informing their users created a lot of unnecessary speculation.

The Swiss website seems to be a genuine effort to eventually create a fork of the Truecrypt code and to create a new project with a new name.

So to give a rundown of your questions:

So, what is really happening?

The developers seem to have lost interest in the project and they seem to believe that only they have the required knowledge and familiarity with the code, any fork deriving from the TC codebase will be potentially harmful.

What are these security issues in TrueCrypt?

As of right now, the Phase 1 report of the iSec audit found 11 issues in the assessed areas of the code and documentation. The most serious of those being a weak volume header key derivation algorithm. To quote the official report:

Exploit Scenario: An attacker captures an encrypted TrueCrypt volume and performs an offline brute force and/or dictionary attack to

identify the key used to encrypt the Volume Header. They use the

recovered key to decrypt the volume.

What kind of security risks can be expected if we are keep using it?

If you do keep using it, you should keep in mind that the software is no longer supported. This is significant considering iSec’s report on phase 2 of the TC audit was scheduled to be completed. Of course, it is uncertain whether that report will be released or even finished now that TC has essentially shut down. As with any piece of software that is no longer supported, if new issues arise, they will not be fixed. My suggestion for a home-user (such as myself) who faces very weak threats would be to continue using TC version 7.1 until someone picks up the project or a clear successor comes forward. Making rash decisions due to the sense of urgency created with the recent situation is unlikely to produce good results.

I hope this gives a decent overview of what happened. I might update this as new information surfaces.

Some time after Heartbleed bug, the infosec world has another storm and topic to talk about: TrueCrypt closure. Aside from reasons and weirdnesses around the topic, some has come down to conclusion that the latest version TrueCrypt may contain some kind of backdoor.

Hovewer, a brief look at the source code reveals that some changes were made throughout the project indicating a regular maintenance work. The most important part and changes made, are that TrueCrypt in the newest version is actually limited to decryption of your, previously encrypted, containers only.

Print AbortProcess (“INSECURE_APP”);

Functions responsible for encryption now look like:

void BootEncryption::PrepareHiddenOSCreation (int ea, int mode, int pkcs5) {

AbortProcess ("INSECURE_APP");

}

Thus, making the software unusable for the usual causes it was used before.

Moreover, entire blocks allowing encryption of containers were deleted. The rationale behind that may be as simple as allowing transition to BitLocker or other software what is already stated on http://truecrypt.sourceforge.net/.

As far as I know and, basing on just a quick source code review, adjustments shown on diff page do not indicate a backdoor placement. But, even if binary available for download is legitimate, its installation will allow only decryption of data and it is not why you were looking for TrueCrypt anyway. Beside, source code contents and binaries might differ as well. Or, am I just being paranoid?

Nevertheless, I strongly advise not to install the TrueCrypt 7.2 because of how sudden and unexpected the change and results were. Let’s wait for the moment when mystery solves itself and dust settles or at least an official announcement is made public to cut the rumors.

What’s next?

Whether it is a hoax or not, it is worth considering its impact on the entire project in terms of trust it has built over the years. Beside that, we should remember that there’s an ongoing source code audit that haven’t found anything critical so far. We might also assume that – simmilar to Heartbleed bug – much more people will focus on actual sources’ contents, similar to what folks at http://opensslrampage.org/ are currently doing about OpenSSL.

Follow ups

- Source code diffs are available here: https://github.com/warewolf/truecrypt/compare/master%E2%80%A67.2#diff-889688bf127e7a198f80cbcec61c9571L16

- TrueCrypt audit report: https://opencryptoaudit.org/reports/iSec_Final_Open_Crypto_Audit_Project_TrueCrypt_Security_Assessment.pdf

- Update: Another view on the topic from GRC: https://www.grc.com/misc/truecrypt/truecrypt.htm

- Update: TrueCrypt revived? Use with caution: http://truecrypt.ch/

��������� ������������� �������� ���������� � ��������� ������������ ��������� ������������ ������������ ��� � �������� ������� TrueCrypt. ������������ ��� ����� Badon, ����������� � ���������� MediaWiki � Tor, ������� �������� �� ��, ��� ������ ����� ���� � �����ݣ���� �� ����� �������������� � �������������� ������� �������� �����, ������� ����� ���������� ��� ������� ����������� ���������� TrueCrypt.

� ���������, �� ������ ���� “Using TrueCrypt is not secure as it may contain unfixed security issues” ���������� ��������� “uti nsa im cu si”, ������� � �������� � ���������� ����� �������� “If I wish to use the NSA” (“���� � ���� ������������ ���”). �������� ������������ TrueCrypt ����� �������� ���� ������, ��� �������� �������� �������� ��������� ������� ��� �������� ���.

�� ���� ����������� ������� ���������� � �������� � ��� ��-�� �������� � �������������, ������ TrueCrypt �������� ��������������� �������, ������������ ������������� ���������. ����� ��������� ��� � ������� �����������, �� �� ��� ��� ����� ����� �� ����� ������ �������� TrueCrypt � �������, �� ������� ������������ �������� �� �������� ����� �������. �������������, ��� ������������ � ���� ���������� ������ ����� �������� ������� � ��������������� � ����������� �������, �������� �������������. ���������� ����� ������� ���������� ���������� ������� �����������, � �ޣ��� ����, ��� �����ģ���� � ������ ����������� ����� ���� ������� �� ������ ���أ���� �������.

- ������� ������ � ������� (http://www.reddit.com/r/linux/…)

- OpenNews: TrueCrypt ������ ��-�� ������ �������� � �������. ���������� �� �������� �����

- OpenNews: �� ����� TrueCrypt ������������ ��������� � �������������� � �������� �������

- OpenNews: ������ Open Crypto Audit ����������� ���������������� ����������� TrueCrypt

- OpenNews: � �������� RSA BSAFE �������� ������ ��������, ��������� � ����� �� ���

- OpenNews: ��� ��������� ��������� � �������� ������ �� Heartbleed-����������

|

|

|

–19 +/– |

|

�������� — ��� ������, ������ — �����. |

|

|

|

|

|

|

–3 +/– |

|

��� � ����������� ���� ����� ������������ � ������������� �������� |

|

|

|

|

–1 +/– |

|

������ ��� ������� ����ԣ���. |

|

|

|

|

–1 +/– |

|

������ ����� ��� ��������� ������ ������ truecrypt � ��� ��� ���� �� ������, � ����� ������ ������� ����� �������. ������� ��� ����� ������� ���� ������. |

|

|

|

|

–2 +/– |

|

|

|

|

|

|

|

|

+9 +/– |

|

��� ��� – ����� � �� �����������. ������ ������ � ��� – ��� ������ ������. TC ��� ����� ���������� �����. ��� ��� ��� ��������, ��� �������� ��� � ����� ������� �� �������� �������� ������� ���, �������� ����� ��������� ���? |

|

|

|

|

+22 +/– |

|

����� ������� �������� �������

> *��*������� *��*����������� *�*������� *�*��������� � *�*�������� *�*����������� *�*�������� ������������ *�*����������� |

|

|

|

+3 +/– |

|

������ ����� ������� �� ��� ������������ � ���� ������� �ݣ �� ������, ���(������������) ������, ��� � ������� ������������ ������ ţ ���������� � ������, �� ����� �� ��������� ���� �������, ������� ��� ������ ���� ������� ������,����� ����� ������� ���������� �� ����������� |

|

|

|

|

+1 +/– |

|

P.S. |

|

|

|

+/– |

|

����� ���������� � ����� �����������. � ��� �� �� �����… ��������� ������. |

|

|

|

|

|

+2 +/– |

|

� ����� ���� ������, �� ��� ����� �������, ��� ��� ��������� ���� — ������ �����������. �� �� ���أ��� ���, �������� «�������» �� �������������� ������� �������� ������� ��� ����� ��� ��������. �� �ݣ � ���������. �� �ݣ � ����� «���� � ���� ������������ ���». � ��������� ��� ��� ���� �������, ��� ���� ������, �� ����� ����� �ӣ, ��� ������. |

|

|

|

|

+/– |

|

� ���� ��������� ����� ����� � �������� �����, �� ��������� ���������� 🙁 “gts tes ty nd ys GTS ����� ��������, ��� ����������� ���� ������” |

|