Во многих современных сетях для более эффективной работы с данными используются серверы LDAP. Такие серверы обеспечивают взаимодействие с базами данных и позволяют выполнять запросы к данным и управлять их доступом.

Однако не всегда просто найти ldap сервер в сети, особенно для новичков. Важно знать, какие методы и инструменты можно использовать для поиска ldap сервера, чтобы добиться максимальной эффективности работы проекта.

Начиная эту статью, мы поможем вам разобраться, как успешно выполнить поиск ldap сервера в сети. Мы обсудим различные инструменты и подходы, которые помогут вам быстро и эффективно отыскать нужный сервер LDAP.

Также мы сосредоточим внимание на безопасности поиска ldap сервера и самых важных соображениях, которыми стоит руководствоваться во время поискового процесса.

Пора взяться за работу и разгадать поиск ldap сервера в информационной сети. Не забудьте перейти на следующую главу, чтобы узнать о первых шагах поиска сервера LDAP.

Инструкции по поиску LDAP-сервера

Шаг 1: Проверьте настройки локального компьютера

Во-первых, вам потребуется знать, какой LDAP-сервер используется в вашей сети, чтобы избежать проблем с разрешениями и доступом. Вы можете получить эту информацию, пройдя к системному администратору и попросив его проинформировать вас о LDAP-сервере, который используется в вашей сети.

Обратите внимание! Основная проблема заключается в том, что не все сети конфигурируются для корректного работы с LDAP. Некоторые сети используют другие типы каталогов или еще иной способ управления данными.

Шаг 2: Настройте настройки профиля сети

Если LDAP-сервер не найден, вам необходимо установить его на своих локальных компьютерах и настроить профиль сети для взаимодействия с целевым сервером.

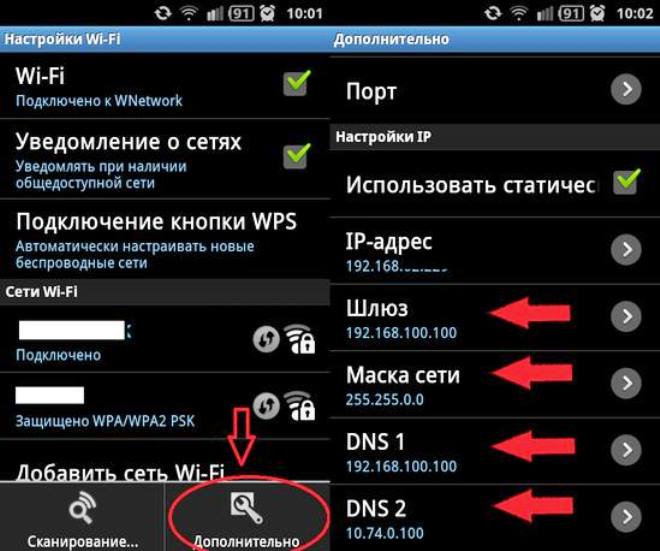

Скриншот профиля сети (не используй тег \):

В этом окне профиль сети вы должны указать параметры LDAP-сервера и подключиться к нему.

Шаг 3: Убедитесь, что сервер доступен

Чтобы определить, что LDAP-сервер доступен, вам нужно выполнить тест соединения с лексическим анализом. Для этого вы должны открыть консоль команд и ввести команду telnet, в которую нужно ввести имя LDAP-сервера на порту 389.

Например:

telnet servername 389

Если соединение успешно, сервер будет близиться к серверу, и это подтверждение того, что сервер находится в сети и доступен для вас.

Шаг 4: Произведите реестр пользователей

После подключения к LDAP-серверу стоит проверить, что сервер хранит информацию о пользователях. Во всех LDAP-серверах должна быть база данных пользователей, в которую можно сделать запрос через инструменты, такие как ldapsearch для проверки.

Выполнив все эти шаги, вы сможете установить и настроить LDAP-сервер в вашей сети. Мы надеемся, что эти инструкции помогут вам облегчить поиск LDAP-сервера и разгрузить вашего системного администратора.

Понятие LDAP и его значение

LDAP модели данных

LDAP использует данную модель данных, представляющую объекты, связанные друг с другом отношениями принадлежности или подобия. Это дерево объектов, каждый из которых называется “объектом каталога”. В данных объектах хранится информация, называющаяся “атрибутами”. Данные объекты объединены в группы и подчинены друг другу, образуя иерархическую структуру именования объектов, известную как “пространство имен”.

LDAP прозрачность

LDAP обеспечивает прозрачность доступа к информации. При поиске нужных данных в каталоге, отражающем реальность на рабочем месте, для пользователя неважно, где находятся данные: в главном офисе компании, ее филиале или у дочернего предприятия. Управление глубиной вложенности объектов происходит благодаря так называемому “часовому поясу” LDAP. Используя процесс взаимодействия информационных ресурсов, вероятно, упаковка содержимого – пути доступа к ресурсам, LDAP может обеспечить доступ и управлять правами доступа к данным независимо от того, что и где они находятся.

| Преимущества LDAP | Основные применения |

|---|---|

| Прозрачность доступа и управление | Доступ к службам и ресурсам, управление доступом к ним |

| Организация единой точки управления | Менеджмент пользователей, политики безопастности и управление доступом |

| Синхронизация данных | Управление аккаунтами пользователей и групп между своими системами |

| Улучшение сотрудничества и корпоративного сообщества | Поддержка общения в рамках групп и стран предполагается на обширногй базе |

Таким образом, LDAP представляет собой ключевой компонент инфраструктуры TCP/IP, как способ обмена информацией и конфигурационными параметрами в сетевом оборудовании и системах разработки. Высокая эффективность распределенной архитектуры LDAP и возможность отдельной синхронизации данных, независимости от поставщика, разнообразных операционных систем и языков программирования делают этот протокол одним из самых популярных сред для упрощения администрирования и обеспечения безопасности в современных сетях.

Установка и настройка LDAP-клиента

LDAP (Lightweight Directory Access Protocol) – это простой и легковесный протокол для поиска информации в дереве каталогов, наиболее часто используемый для управления авторизацией и структурой доступа. В этом разделе мы рассмотрим основы установки и настройки клиента LDAP для вашей сети.

Установка клиента LDAP

Для установки клиента LDAP вам потребуется:

- ОС с поддержкой LDAP-клиента (Linux, macOS, Windows и т.д.).

- Пакеты LDAP-клиента для вашей ОС (например, для Linux это «openldap-clients», для macOS – «openldap» и т.д.).

Процесс установки может сильно варьировать в зависимости от используемой ОС и среды. Для Linux, например, обычно подойдет команда «apt-get install slapd ldap-utils», а для macOS – «brew install openldap». Также существуют различные GUI-инструменты для установки, которые будут полезны в большинстве случаев.

Настройка клиента LDAP

После установки пакета LDAP вам потребуется правильно настроить клиент для работы с вашим LDAP-сервером. Настройка клиента LDAP как правило предусматривает следующие шаги:

- Подключение к LDAP-серверу: Ваша система должна иметь доступ к LDAP-серверу по сети (что обычно предполагает знание DNS-имени или IP-адреса сервера и порта, по которому он слушает LDAP-клиентов). Вам может потребоваться знать корневую DN сервера и также пароль пространства имен для проверки подлинности.

- Поиск объектов LDAP: Настройка LDAP-клиента также включает работу с токенами, которые использует LDAP для организации поиска и предоставления авторизации.

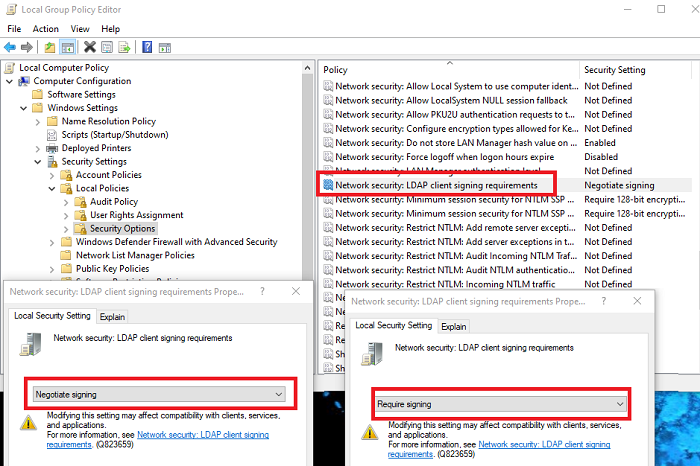

- Настройка безопасности: Включение шифрования соединений, настройка политик безопасности, и управление аутентификацией при помощи LDAP.

- Тестирование настроек: Проверяя подключение к LDAP-серверу на любом напоминании, вы можете увидеть, не проходит ли проверку настройка и исправлять ошибки, если они будут найдены.

Завершая установку и настройку клиента LDAP, ваша система будет иметь возможность проверить подлинность пользователей и сертификаты безопасности через LDAP-сервер убедитесь что ваша система убедительно защищена и безопасным образом уведомляется о каждой попытке подключения.

Подключение к именованным LDAP-серверам

LDAP-серверы используются для хранения информации об учётных записях пользователей и других данных, и подключение к ним важно для обеспечения безопасности и управления доступом к различным ресурсам в сети.

Что такое именованный LDAP-сервер?

Именованный LDAP-сервер – это сервер, имеющий уникальное имя для идентификации в сети. Это позволяет различать отдельные сервера и работать с ними индивидуально. В больших организациях часто используется несколько LDAP-серверов для обеспечения масштабируемости и безопасности.

Шаги для подключения к именованному LDAP-серверу

- Установка LDAP-клиентского ПО

Прежде всего, необходимо установить соответствующее программное обеспечение на вашем устройстве для подключения к LDAP-серверу. - Настройка клиентского ПО

Когда LDAP-клиентское ПО будет установлено, следует настроить его для работы с именованным LDAP-сервером, указав его имя и другие параметры конфигурации. - Подключение к LDAP-серверу

После настройки клиентского ПО, следует выполнить подключение к LDAP-серверу, введя адрес сервера, имя пользователя и пароль. - Обращение к LDAP-базе данных

Чтобы получить доступ к LDAP-базе данных, используйте специфицированные запросы. Важно знать, что структура LDAP-базы данных схожа с деревом, и узлы соответствуют объектам, имеющим свои атрибуты. - Обработка результатов

После выполнения запроса используйте обработку выходных данных для получения необходимой информации и принятия соответствующих решений.

Важно помнить, что для подключения к LDAP-серверам нужно убедиться в соответствии со стандартами безопасности и правилами управления доступом вашей организации.

Типичные проблемы подключения к именованным LDAP-серверам

- Несоответствие версий

Если LDAP-клиентское ПО и LDAP-сервер работают с разными версиями протокола, возникает проблема совместимости. - Ошибки в настройках клиентского ПО

Последовательно проверяйте настройки клиентского ПО, чтобы распознать и исправить все неправильно указанные значения. - Сетевая неисправность

Исследуйте ошибки на сетевом уровне и даже проверьте доступность LDAP-сервера через другие устройства, чтобы исключить проблемы с сетевым оборудованием.

Успешное подключение к именованным LDAP-серверам требует правильной настройки клиентского программного обеспечения и знаний в области работы с LDAP-базами данных. Будьте внимательны к ошибкам и проверяйте настройки, чтобы обеспечить максимальную эффективность работы с LDAP-серверами.

Работа с SNMP MIB для идентификации LDAP

LDAP (Lightweight Directory Access Protocol) – набор протоколов, которые предназначены для поиска ресурсов и управления доступом к этим ресурсам, абстрагируя пользователям от сложных деталей, касающихся их физического расположения, а также используемой сетевой инфраструктуры.

Мы можем использовать SNMP для идентификации LDAP, получения информации о сервере LDAP и его состоянии. Вот несколько шагов, которые необходимо пройти для работы с SNMP MIB для определения сервера LDAP:

Шаг 1: Получение списка всех устройств

Для получения списка устройств необходимо выполнить опрос сети с использованием SNMP, что позволит получить информацию о каждом устройстве. Для этого система управления (NMS) будет посылать запросы всем устройствам сети, чтобы получать информацию о каждом устройстве.

-

Откройте консоль или графический интерфейс системы управления (NMS).

-

Настройте параметры опроса: диапазон IP-адресов, интервал повтора и тип токена аутентификации.

-

Запустить опрос и предоставить системе время на обработку полученных данных.

Шаг 2: Фильтрация устройств

После получения списка устройств можно использовать фильтрацию данных, чтобы найти LDAP-сервер в сети. Это может быть сделано с использованием различных атрибутов, таких как производитель устройства, модель и т.д.

-

Откройте отчет с данными о устройствах сети.

-

Выберите фильтрацию по категории “Пространство имён” и включите значение для LDAP.

Шаг 3: Анализ данных

После установления фильтрации можно выполнить более детальный анализ данных, чтобы определить ID, имя, IP-адрес и другие важные параметры LDAP-сервера.

-

Просмотрите отчет с данными о устройствах и ищите строки, относящиеся к LDAP-серверу.

-

Определите характеристики LDAP-сервера, такие как его ID, имя и IP-адрес.

Шаг 4: Установка соединения с LDAP-сервером

После идентификации LDAP-сервера создайте соединение с этим сервером с использованием известной информации, такой как IP-адрес и порт (обычно 389 или 636).

Шаг 5: Управление доступом

Теперь, когда вы установили соединение с LDAP-сервером, вы можете управлять доступом к его ресурсам и вести мониторинг состояния LDAP-сервера с использованием SNMP.

В итоге, используя SNMP MIB и выполняя перечисленные шаги, вы можете успешно идентифицировать LDAP-сервер в локальной сети и управлять доступом к ресурсам.

Средства автоматического поиска LDAP-серверов

ldaptools

Первым средством, которое стоит упомянуть, является утилита ldaptools. Данный инструмент является открытым, и его исходный код доступен для просмотра и модификации с официального репозитория на GitHub (https://github.com/gromweb-ru/ldaptools).ldaptools состоит из ряда полезных скриптов, предназначенных для работы с LDAP-серверами, в том числе скрипт ldapfind, который выполняет поиск LDAP-серверов на локальной сети.

nmap

Другой доступный средство, с помощью которого можно найти LDAP-сервер в соответствующей сети, – это утилита nmap. Это популярный, мощный инструмент сканирования сетей, используемый для проверки работоспособности компьютерных сетей и определения наличия потенциальных уязвимостей в системе безопасности. Утилита nmap позволяет выполнить сканирование TCP-портов и узнать, открыт ли LDAP-порт на разных устройствах в диапазоне сети.

Linux:

Для сканирования на Linux необходима установка nmap. Запустить команду:

$ sudo apt-get install nmap

Затем с помощью команды можно выполнить сканирование портов по IP-адресу:

$ nmap -p 389,636 IP-адрес

Windows:

Нужна установка утилиты nmap с официального сайта (https://nmap.org/download.html). Затем сканирование портов можно провести следующей командой:

$ nmap -p 389,636 IP-адрес

Здесь 389 и 636 – стандартный порт, на котором работают LDAP и LDAPS соответственно.

Обнаружение LDAP-серверов в локальной сети становится простым с использованием указанных средств. Конечно, для эффективных поисков необходим хороший понимание работы LDAP и общие знания в области работы с сетями компьютеров. В конечном итоге, автоматические средства поиска LDAP-серверов значительно снижают нагрузку на тех, кто ответственен за устранение угроз в условиях локальных компьютерных сетей.

Сервисные запросы и трассировка LDAP-узлов

Сервисные запросы LDAP

Сервисные запросы LDAP предназначены для взаимодействия с LDAP-сервером. Основные типы запросов включают в себя:

- Запросы на чтение (Bind operation): этот тип запросов используется для соединения с LDAP-сервером и проверки валидности их учётных данных.

- Запросы на изменение информации (Compare operation): используются для сравнения атрибутов LDAP объектов с заданным значением и получения ответа сервера о том, соответствует ли некоторое значение атрибуту конкретному объекту или нет.

- Запросы на поиск объектов и атрибутов (Search operation): с помощью этих запросов можно искать объекты и атрибуты в хранилище LDAP на основании различных критериев, таких как их идентификаторы, возраст объектов и многое другое.

- Запросы на добавление, изменение и удаление объектов (ADD, MODIFY, DELETE): используются для управления жизненным циклом объектов в LDAP, например, для добавления нового пользователя или сервера, изменения его атрибутов и удаления из хранилища.

Трассировка LDAP-узлов

Трассировка LDAP-узлов – это процесс подсчёта и отслеживания состояния узлов и связей в дереве LDAP. Этот процесс может быть полезен при анализе производительности LDAP-сети, обнаружении проблем и решении неполадок.

Основные методы трассировки LDAP-узлов включают в себя:

- Синдикация: процесс синхронизации данных LDAP между различными серверами и узлами. Синдикация может помочь обнаруживать несоответствия в данных и их причину.

- Профилирование разовых случайных запросов (Read/Write profiling): мера показателей работы отдельных запросов к LDAP-узлам для распознавания проблем и поиска рациональных путей решения.

- Оптимизация запросов LDAP: анализ и оптимизация структурирования запросов к LDAP-серверу с целью повышения производительности системы.

- Использование внешних инструментов трассировки: применение специализированного программного обеспечения, баз данных и других инструментов для сборки и анализа тестовых данных и измерения производительности LDAP-систем.

Теперь, когда вы знаете как строить сервисные запросы и трассировать LDAP-узлы, вы сможете более эффективно искать LDAP-сервер в сети и улучшать работу системы.

Вопрос-ответ:

Что такое LDAP сервер и для чего он используется?

LDAP – это технологическое стандартное решение для хранения данных на сервере, ориентированное на быстрый поиск и модификацию объектов. База данных LDAP использует структуру данных дерева и структуру данных списка. LDAP имеет широкий круг применения в таких системах, как каталоги почты, каталоги сертификатов безопасности, каталоги пользователей приложений. Основное назначение этой технологии – это возможность устанавливать, редактировать, удалять и получать данные о пользователях или даже объектах (почтовые ящики, системы, программы и т.д.), ведь современная ИТ-инфраструктура нуждается в этом постоянно и повсеместно.

Как фактически решается задача поиска LDAP сервера в сети?

Эта задача решается путём установки “скеров” – узлов, которые предоставляют информацию о структуре дерева и контрольно-касовый сервер, который через смотры осуществляет полный доступ к данным сервера. Такой подход позволяет упростить и оптимизировать поиск нужных объектов или узлов дерева на сервере в сети. Однако если не использовать информацию о “скерах” и “контрольно-касовых” серверах, то это затруднит произвольный “плуг” по узлам дерева, ведь лишний просмотр лишних узлов – это тратить ресурсы сетей и процессоров.

Можно ли использовать паушимую охоту в поиске LDAP сервера в сети?

Паушиная охота на LDAP сервер в сети не является лучшим подходом к решению этого вопроса, ведь для его осуществления потребуется значительно больше времени, чем для других типов анализа, таких как анализ данных о “скерах” и “контрольно-касовых” серверах. При паушеьщей охоте ищут информацию о LDAP серверах, исследуя каждый узел дерева, обрызгивается энергоресурсы систем и сетей, что препятствует эффективному функционированию сети в целом.

Что такое LDAP-сервер и для чего он нужен?

LDAP-сервер (Lightweight Directory Access Protocol) представляет собой простой протокол доступа к каталогу, который используется для хранения информации о пользователях и устройствах в локальной сети. Он используется для аутентификации пользователей, а также для синхронизации данных. Благодаря LDAP-серверам, пользователи могут проходить аутентификацию на нескольких устройствах в локальной сети без необходимости вводить свои учетные данные каждый раз.